第11篇:网络安全协议

目录

引言

11.1 安全套接字层(SSL)和传输层安全(TLS)协议

11.1.1 SSL/TLS 的工作原理

11.1.2 SSL/TLS 的应用场景

11.2 虚拟专用网(VPN)和 IP 安全协议(IPSec)

11.2.1 VPN 的工作原理

11.2.2 IPSec 的工作原理

11.2.3 VPN 和 IPSec 的应用场景

11.3 安全电子邮件

11.3.1 PGP 的工作原理

11.3.2 S/MIME 的工作原理

11.4 小结

第11篇:网络安全协议

引言

在当今的互联网时代,网络安全问题层出不穷,数据在传输过程中可能遭遇篡改、窃听、劫持等攻击。为了保障数据的安全,网络安全协议如 SSL/TLS、VPN 和 IPSec 应运而生。这些协议通过加密、认证、数据完整性验证等方式,确保了数据在传输过程中不被窃听和篡改。本篇文章将详细介绍这些网络安全协议的工作原理、实现方式及其在现代网络中的应用。

11.1 安全套接字层(SSL)和传输层安全(TLS)协议

SSL(Secure Sockets Layer)和TLS(Transport Layer Security)是用于保护互联网通信的安全协议。它们通过提供加密和认证机制,确保客户端和服务器之间的数据传输的保密性和完整性。

11.1.1 SSL/TLS 的工作原理

SSL/TLS 采用了一种称为**握手协议(Handshake Protocol)**的机制,以建立安全的连接。整个握手过程主要包含以下几个步骤:

-

客户端问候

-

客户端发送问候消息,包含支持的 SSL/TLS 版本、加密套件以及客户端生成的随机数。

-

-

服务器问候

-

服务器从客户端的加密套件中选择合适的加密算法,发送证书和随机数。

-

-

密钥生成

-

客户端根据服务器提供的证书,验证其合法性,生成一个预主密钥并使用服务器的公钥加密后发送给服务器。

-

-

对称密钥生成

-

服务器和客户端使用预主密钥和双方交换的随机数生成对称密钥,用于后续数据加密。

-

-

安全连接建立

-

双方完成握手后,所有通信内容都使用对称密钥进行加密传输。

-

| 阶段 | 描述 |

|---|---|

| 客户端问候 | 客户端发送支持的版本和加密套件等信息 |

| 服务器问候 | 服务器选择加密算法并发送证书 |

| 密钥生成 | 客户端生成预主密钥并加密传输 |

| 对称密钥生成 | 双方基于预主密钥和随机数生成对称密钥 |

| 安全连接建立 | 使用对称密钥进行后续数据加密传输 |

11.1.2 SSL/TLS 的应用场景

-

HTTPS:SSL/TLS 协议最常见的应用是在 HTTP 上实现的安全通信(即 HTTPS),用于保护网页浏览的数据安全。

-

电子邮件加密:许多邮件服务器使用 SSL/TLS 加密通信,以确保邮件内容在传输过程中不被窃听。

-

远程访问:SSL/TLS 也用于保护远程连接,如 VPN 和远程桌面连接。

代码示例:使用 Python 实现 HTTPS 请求

以下是一个使用 Python 中的 requests 库进行 HTTPS 请求的简单示例:

该代码通过 HTTPS 发送请求,并验证服务器的 SSL 证书,以确保连接的安全性。

11.2 虚拟专用网(VPN)和 IP 安全协议(IPSec)

虚拟专用网(VPN)是一种允许用户通过公共网络(如互联网)安全地访问远程网络资源的技术。IPSec(Internet Protocol Security)是 VPN 中常用的协议套件,主要用于提供数据加密和验证服务。

11.2.1 VPN 的工作原理

VPN 通过在公共网络上建立一个虚拟的隧道,将用户的所有网络流量加密后再发送到目的地,确保数据在传输过程中不被窃听和篡改。

-

隧道协议:VPN 使用 PPTP、L2TP、OpenVPN 等隧道协议,在公共网络中创建一个虚拟的专用通道。

-

加密:使用加密算法将用户数据加密,只有经过认证的用户和服务器能够解密这些数据。

11.2.2 IPSec 的工作原理

IPSec 是一种用于保护 IP 数据流的协议套件,通过加密和认证机制确保数据的安全性和完整性。IPSec 工作在网络层,它的主要组成部分包括:

-

认证首部(AH,Authentication Header)

-

AH 提供数据包的完整性和认证,但不加密数据。

-

-

封装安全有效载荷(ESP,Encapsulating Security Payload)

-

ESP 提供数据的加密和认证功能,确保数据在传输过程中的保密性和完整性。

-

-

安全关联(SA,Security Association)

-

SA 定义了 IPSec 的安全属性,如加密算法、密钥等,用于描述如何保护数据。

-

| IPSec 组件 | 功能 |

| 认证首部 (AH) | 提供数据包的认证和完整性 |

| 封装安全有效载荷 (ESP) | 提供数据加密和认证功能 |

| 安全关联 (SA) | 定义加密算法、密钥等安全属性 |

11.2.3 VPN 和 IPSec 的应用场景

-

企业远程访问:VPN 为企业员工提供远程访问公司内部网络的安全手段,确保数据传输的机密性。

-

网络隔离:企业通过 IPSec 实现部门网络之间的隔离与加密通信,防止内部数据泄露。

-

云服务安全:VPN 被广泛应用于云服务访问中,确保用户与云资源之间的通信安全。

代码示例:使用 Python 实现 IPSec 配置

以下代码示例展示了如何使用 Python 配置 Linux 系统的 IPSec 隧道:

这段代码演示了如何在 Linux 系统上使用 Python 配置 IPSec 隧道,以实现安全的网络通信。

11.3 安全电子邮件

为了保护电子邮件的内容不被篡改和窃听,常使用加密和签名技术。PGP(Pretty Good Privacy)和 S/MIME(Secure/Multipurpose Internet Mail Extensions)是用于保护电子邮件通信的两种重要标准。

11.3.1 PGP 的工作原理

PGP 使用对称加密和非对称加密结合的方式保护电子邮件的安全性:

-

对称加密:首先,使用对称加密算法(如 AES)对邮件内容进行加密。

-

非对称加密:然后,用接收方的公钥对对称密钥进行加密。

-

签名:发送方可以使用自己的私钥对邮件内容进行签名,以证明邮件来源的真实性。

| PGP 过程 | 描述 |

| 对称加密 | 用对称密钥加密邮件内容 |

| 非对称加密 | 用接收方公钥加密对称密钥 |

| 数字签名 | 用发送方私钥对邮件内容进行签名 |

11.3.2 S/MIME 的工作原理

S/MIME 也是一种用于加密和签名电子邮件的标准,基于公钥基础设施(PKI),通过数字证书来保证邮件的机密性、完整性和不可否认性。

-

加密:S/MIME 使用接收方的公钥对邮件进行加密。

-

签名:邮件发送者使用私钥对邮件进行签名,接收者可以使用发送者的公钥进行验证。

代码示例:使用 Python 加密邮件

以下代码示例演示了如何使用 Python 的 cryptography 库加密一个简单的文本内容:

上述代码使用 cryptography 库生成一个对称密钥,并使用该密钥对邮件内容进行加密。

11.4 小结

网络安全协议是保护互联网通信的核心。SSL/TLS 通过加密和认证机制为客户端和服务器之间的通信提供保护,VPN 和 IPSec 则用于在公共网络上建立安全的虚拟隧道,以保护远程访问的安全性。同时,PGP 和 S/MIME 等邮件加密标准保障了电子邮件的机密性和完整性。

通过对这些网络安全协议的深入了解,我们可以更好地保护网络数据,抵御各种潜在的安全威胁。下一篇文章将继续探讨网络架构中的加密技术与应用实例,帮助读者进一步理解数据在传输过程中的安全保护措施。

相关文章:

第11篇:网络安全协议

目录 引言 11.1 安全套接字层(SSL)和传输层安全(TLS)协议 11.1.1 SSL/TLS 的工作原理 11.1.2 SSL/TLS 的应用场景 11.2 虚拟专用网(VPN)和 IP 安全协议(IPSec) 11.2.1 VPN 的工…...

ES-入门-javaApi-文档-新增-删除

新增指定索引的文档数据的代码如下: package com.atgulgu.es.test;import com.fasterxml.jackson.databind.ObjectMapper; import org.apache.http.HttpHost; import org.elasticsearch.action.index.IndexRequest; import org.elasticsearch.action.index.IndexRe…...

【视频生成大模型】 视频生成大模型 THUDM/CogVideoX-2b

【视频生成大模型】 视频生成大模型 THUDM/CogVideoX-2b CogVideoX-2b 模型介绍发布时间模型测试生成的demo视频生成视频限制 运行环境安装运行模型下载开源协议参考 CogVideoX-2b 模型介绍 CogVideoX是 清影 同源的开源版本视频生成模型。 基础信息: 发布时间 2…...

【MR开发】在Pico设备上接入MRTK3(三)——在Unity中运行MRTK示例

在前面的文档中,介绍了如何在Unity工程中配置号MRTK和Pico SDK 【MR开发】在Pico设备上接入MRTK3(一)在Unity中导入MRTK3依赖【MR开发】在Pico设备上接入MRTK3(二)在Unity中配置Pico SDK 本文将介绍如何运行一个简单…...

C#中委托的应用与示例

委托 委托是指把事情托付给别人或别的机构办理。在C#语言中委托是一种特殊类,它定义了方法的类型,使得可以将方法当作另一个方法的参数来进行传递。委托是具有特定参数列表和返回类型的方法的引用的类型(不是引用对象,而是引用方法)。 可以委托将看作一个包含有序方法列表…...

算法: 模拟题目练习

文章目录 模拟替换所有的问号提莫攻击Z 字形变换外观数列数青蛙 总结 模拟 替换所有的问号 按照题目的要求写代码即可~ public String modifyString(String ss) {int n ss.length();if (n 1) {return "a";}char[] s ss.toCharArray();for (int i 0; i < n; i…...

软考中级科目怎么选?软考中级证书有什么用?

❇有计算机背景: 建议选择软件设计师或网络工程师。软件设计师更适合软件工程专业的同学报考,而网络工程师更适合网络工程专业的朋友(仅供参考)。 ❇没有计算机背景: 建议选择系统集成项目管理工程师作为入门科目。…...

HTTP 请求的请求体是什么

HTTP 请求的请求体(request body)是指在 HTTP 请求中除了请求行(request line)、请求头(headers)之外的实际数据部分。请求体通常包含用于向服务器发送数据的信息,这些信息可以是表单数据、JSON 对象、XML 文档或其他任何形式的数据。 http请求一般包含的内容 HTTP(超…...

助力语音技术发展,景联文科技提供语音数据采集服务

语音数据采集是语音识别技术、语音合成技术以及其他语音相关应用的重要基础。采集高质量的语音数据有助于提高语音识别的准确性,同时也能够促进语音技术的发展。 景联文科技作为专业的数据采集标注公司,支持语音数据采集。可通过手机、专业麦克风阵列、专…...

PyTorch搭建神经网络入门教程

PyTorch搭建神经网络入门教程 在机器学习和深度学习中,神经网络是最常用的模型之一,而 PyTorch 是一个强大的深度学习框架,适合快速开发与研究。在这篇文章中,我们将带你一步步搭建一个简单的神经网络,并介绍 PyTorch…...

你的电脑能不能安装windows 11,用这个软件检测下就知道了

为了应对Windows 11的推出,一款名为WhyNotWin11的创新型诊断软件应运而生。这个强大的工具不仅仅是一个简单的兼容性检测器,它更像是一位细心的数字医生,全方位评估您的计算机是否准备好迎接微软最新操作系统的挑战。 WhyNotWin11的功能远超…...

BF 算法

目录 BF算法 算法思路 完整代码 时间复杂度 查找所有起始位置 BF算法 BF算法:即暴力(Brute Force)算法,是一种模式匹配算法,将目标串 S 的第一个字符与模式串 T 的第一个字符进行匹配,若相等,则继续比较 S 的第二…...

SHOW-O——一款结合多模态理解和生成的单一Transformer

1.前言 大型语言模型 (LLM) 的重大进步激发了多模态大型语言模型 (MLLM) 的发展。早期的 MLLM 工作,例如 LLaVA、MiniGPT-4 和 InstructBLIP,展示了卓越的多模态理解能力。为了将 LLM 集成到多模态领域,这些研究探索了将预训练的模态特定编码…...

缓存框架JetCache源码解析-缓存变更通知机制

为什么需要缓存变更通知机制?如果我们使用的是本地缓存或者多级缓存(本地缓存远程缓存),当其中一个节点的本地缓存变更之后,为了保证缓存尽量的一致性,此时其他节点的本地缓存也需要去变更,这时…...

Android 设置特定Activity内容顶部显示在状态栏底部,也就是状态栏的下层 以及封装一个方法修改状态栏颜色

推荐:https://github.com/gyf-dev/ImmersionBar 在 Android 中要实现特定 Activity 内容顶部显示在状态栏底部以及封装方法修改状态栏颜色,可以通过以下步骤来完成: 一、让 Activity 内容显示在状态栏底部 在 AndroidManifest.xml 文件中,为特…...

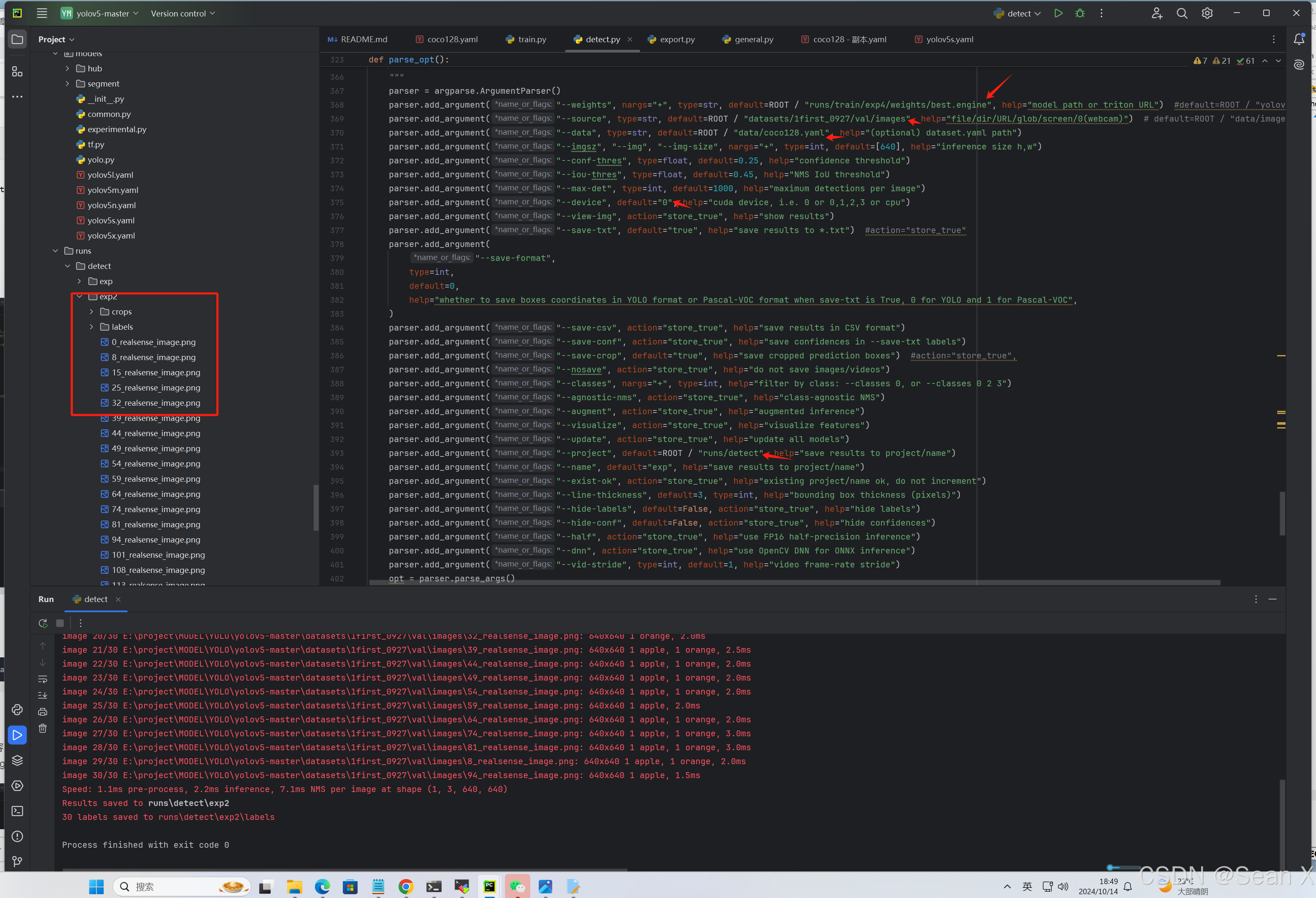

用自己的数据集复现YOLOv5

yolov5已经出了很多版本了,这里我以目前最新的版本为例,先在官网下载源码:GitHub - ultralytics/yolov5: YOLOv5 🚀 in PyTorch > ONNX > CoreML > TFLite 然后下载预训练模型,需要哪个就点击哪个模型就行&am…...

如何在博客中插入其他的博客链接(超简单)最新版

如何在博客中插入其他的博客链接 1.复制自己要添加的网址(组合键:Ctrlc)2. 点击超链接按钮3. 粘贴自己刚才复制的网址(组合键:Ctrlv)并点击确定即可4.让博客链接显示中文5.点击蓝字即可打开 1.复制自己要添…...

JS通过递归函数来剔除树结构特定节点

最近在处理权限类问题过程中,遇到多次需要过滤一下来列表的数据,针对不同用户看到的数据不同。记录一下 我的数据大致是这样的: class UserTree {constructor() {this.userTreeData [// 示例数据{ nodeid: "1", nodename: "R…...

javayufa

1.变量、运算符、表达式、输入输出 编写一个简单的Java程序–手速练习 public class Main { public static void main(String[] args) { System.out.println("Hello World"); } } 三、语法基础 变量 变量必须先定义,才可以使用。不能重名。 变量定义的方…...

软考-高级系统分析师知识点-补充篇

云计算 云计算的体系结构由5部分组成,分别为应用层,平台层,资源层,用户访问层和管理层,云计算的本质是通过网络提供服务,所以其体系结构以服务为核心。 系统的可靠性技术---容错技术---冗余技术 容错是指系…...

ubuntu搭建nfs服务centos挂载访问

在Ubuntu上设置NFS服务器 在Ubuntu上,你可以使用apt包管理器来安装NFS服务器。打开终端并运行: sudo apt update sudo apt install nfs-kernel-server创建共享目录 创建一个目录用于共享,例如/shared: sudo mkdir /shared sud…...

UE5 学习系列(三)创建和移动物体

这篇博客是该系列的第三篇,是在之前两篇博客的基础上展开,主要介绍如何在操作界面中创建和拖动物体,这篇博客跟随的视频链接如下: B 站视频:s03-创建和移动物体 如果你不打算开之前的博客并且对UE5 比较熟的话按照以…...

【第二十一章 SDIO接口(SDIO)】

第二十一章 SDIO接口 目录 第二十一章 SDIO接口(SDIO) 1 SDIO 主要功能 2 SDIO 总线拓扑 3 SDIO 功能描述 3.1 SDIO 适配器 3.2 SDIOAHB 接口 4 卡功能描述 4.1 卡识别模式 4.2 卡复位 4.3 操作电压范围确认 4.4 卡识别过程 4.5 写数据块 4.6 读数据块 4.7 数据流…...

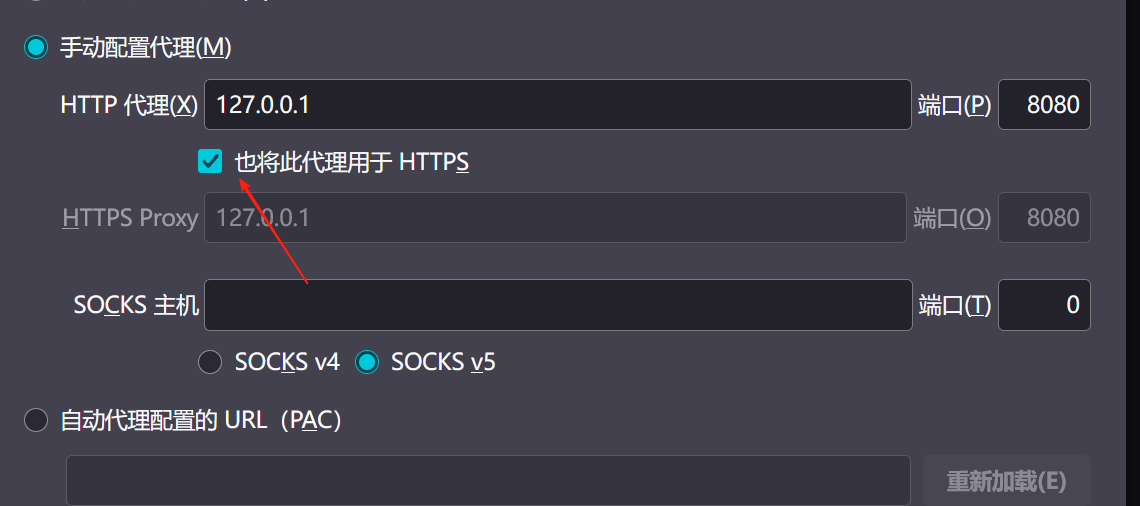

【2025年】解决Burpsuite抓不到https包的问题

环境:windows11 burpsuite:2025.5 在抓取https网站时,burpsuite抓取不到https数据包,只显示: 解决该问题只需如下三个步骤: 1、浏览器中访问 http://burp 2、下载 CA certificate 证书 3、在设置--隐私与安全--…...

Java 加密常用的各种算法及其选择

在数字化时代,数据安全至关重要,Java 作为广泛应用的编程语言,提供了丰富的加密算法来保障数据的保密性、完整性和真实性。了解这些常用加密算法及其适用场景,有助于开发者在不同的业务需求中做出正确的选择。 一、对称加密算法…...

PL0语法,分析器实现!

简介 PL/0 是一种简单的编程语言,通常用于教学编译原理。它的语法结构清晰,功能包括常量定义、变量声明、过程(子程序)定义以及基本的控制结构(如条件语句和循环语句)。 PL/0 语法规范 PL/0 是一种教学用的小型编程语言,由 Niklaus Wirth 设计,用于展示编译原理的核…...

)

是否存在路径(FIFOBB算法)

题目描述 一个具有 n 个顶点e条边的无向图,该图顶点的编号依次为0到n-1且不存在顶点与自身相连的边。请使用FIFOBB算法编写程序,确定是否存在从顶点 source到顶点 destination的路径。 输入 第一行两个整数,分别表示n 和 e 的值(1…...

代理篇12|深入理解 Vite中的Proxy接口代理配置

在前端开发中,常常会遇到 跨域请求接口 的情况。为了解决这个问题,Vite 和 Webpack 都提供了 proxy 代理功能,用于将本地开发请求转发到后端服务器。 什么是代理(proxy)? 代理是在开发过程中,前端项目通过开发服务器,将指定的请求“转发”到真实的后端服务器,从而绕…...

重启Eureka集群中的节点,对已经注册的服务有什么影响

先看答案,如果正确地操作,重启Eureka集群中的节点,对已经注册的服务影响非常小,甚至可以做到无感知。 但如果操作不当,可能会引发短暂的服务发现问题。 下面我们从Eureka的核心工作原理来详细分析这个问题。 Eureka的…...

蓝桥杯 冶炼金属

原题目链接 🔧 冶炼金属转换率推测题解 📜 原题描述 小蓝有一个神奇的炉子用于将普通金属 O O O 冶炼成为一种特殊金属 X X X。这个炉子有一个属性叫转换率 V V V,是一个正整数,表示每 V V V 个普通金属 O O O 可以冶炼出 …...