CSRF与SSRF

csrf(跨站请求伪造)的原理:

csrf全称是跨站请求伪造(cross-site request forgery),也被称为one-click attack 或者 session riding

scrf攻击利用网站对于用户网页浏览器的信任,劫持用户当前已登录的web应用程序,去执行分用户本意的操作。

利用站点对已经完成的身份认证的信任

在目标没有断开连接的时候,还存在登陆状态,然后攻击者利用钓鱼连接,引用目标去点击具有csrf攻击的链接,从而在目标原本登陆的网站上面通过csrf中的攻击的代码执行某些非法程序

逻辑漏洞,就是对方对于数据的请求没有进一步验证,是否合法性。

跨站点请求:请求来源可以是非本站

请求是伪造的:请求发出不是用户的本意

利用csrf攻击的常见场景:

修改用户账号密码,修改某个账号已经关联的email、手机号码、收货地址、网银(转账请求)、投票、媒体社交关注(非法金融推广),在用户非资源,不知情的情况下提交了请求。

CSRF能够做的事情:以目标用户的名义发送邮件,发消息,盗取目标用户的账号,购买物品,虚拟货币转账。

CSRF攻击过程有2个重点:

1.目标用户已经登陆了网站,能够执行网站的功能

2.目标用户访问了攻击者构造的url

csrf漏洞属于业务逻辑型漏洞,漏洞的出现主要原因是在于服务器端

1.服务器对于用户提交觉得数据缺少了确认机制和二次认证

2.漏洞扫描程序无法识别此类漏洞

如何去确认一个web系统是否存在CSRF漏洞?

1.对目标网站增删改查的地方进行标记,并观察逻辑,判断请求是否是可以被伪造,比如,修改管理员账号,并不需要验证旧密码,导致请求容易被伪造,比如,对于敏感信息的修改,并没有使用安全的token认证,导致请求容易被伪造。

2.确认凭证有效期(这个问题会提高CSRF被利用的概率),虽然已经退出或者关闭了浏览器,但是cookie仍然有效,或者session并没有及时过期,导致CSRF攻击变得简单。

CSRF攻击分类:

站外和站内两种

站外:外部提交数据问题(GET、POST)

站内:程序员滥用&_REQUEST类变量造成的

csrf和xss的区别:

- XSS是窃取你的Cookie,得到用户的权限,CSRF利用你的COOKIE,但是并没有拿到你的COOKIE

- scrf借用用户的权限来完成攻击,由于完成csrf攻击需要具备条件比较多,所以很多时候csrf被视为安全级别较低的漏洞。

CSRF常见的3种方式:

1.图片攻击

<img src=http://xxxx.com/bank/transfer.php?nameid=200&balance=1000"width="0" height="0">

2.超链接

<a href="http://xxxx.com/bank/transfer.php?amount=1000&to=jianggang"taget="blank">点这里</a>

3.构建自动提交的表单,构建自动提交表单(隐藏),用户访问,发送post请求

<form action="http://xxx.com/withdraw" method=POST>

<input type="hidden"name="account" value="xiaoming" />

<input type="hidden" name="amount" value="1000" />

<input type="didden" name="to" value="jianggang" />

</form>

<script>document.forms[0].submit();</script>

CSRF的防御:

1.检查HTTP Referer是否是同源/同域

TCP包头中,存在来源地址,如果IP地址一样,则成为同源地址

2.限制session cookie 生命周期,减少被攻击的概率

3.使用验证码

4.使用一次性token

CSRF漏洞检测:

最简单最有效的方法就是抓取一个正常请求的数据包,去掉referer字段后再重新提交,如果该提交还有效,那么基本可以确定存在CSRF的漏洞

if(empty($_SESSION['token']))

1、当用户使用用户名密码登陆的时候,服务器随机下发token字段,并且把这个字段保存在服务器的session中。

2、客户端吧这个token保存起来,放到隐藏字段。

3、用户在登陆的状况下,在之后访问的时候,需要携带这个token字段。

4、服务器从session中拿出token值进行比较,如果一致就是合法的

5、用户退出,session销毁,token失效。

token值可以拿到,需要别的漏洞拿到token,结合xss漏洞拿到token,最安全的方法就是修改用户密码前让用户输入当前的密码,再比如使用验证码。

CSRF中的POST请求:

受害者需要登录账号密码

通过抓包,来确定HTTP请求中的POST主题内容,包含什么

攻击者通过构造恶意的站点,将POST主题内容编写为恶意的站点中的表单,然后诱骗受害者进行点击,当用户点击后发出表单,数据自然就POST到存在CSRF漏洞的网站,用户的信息则被恶意修改。

CSRF漏洞之token:

token验证原理:csrf主要问题是敏感操作时候链接容易被伪造,每次其你去,都会增加一个随机码(需要够随机,不容易被伪造),后台每次对随机码进行验证,页面接收从后台发送过来的token,将其一并提交给后台验证,每次刷新,token都不一样,就是起到了防止伪造。

ssrf(服务器端请求伪造)漏洞:

由攻击者构造形成的,有服务器发起的安全漏洞

一般情况下,SSRF攻击的目标是从外网无法访问的内部系统

(server-side requert forgery)是一种由攻击者构造形成由服务器端引起请求的一个安全漏洞,一般情况下,ssrf攻击的目标是从外网无法访问的内部系统,ssrf形成的原因大都是由于服务器端提供了从其他服务器应用获取数据的功能并且没有对目标地址做过滤与限制,比如从指定的URL地址获取网页文本内容,加载指定地址的图片,下载等等。

一般客户端直接访问不了内网资源的,但是服务端是可以访问内网资源的,要是服务端存在SSRF漏洞的话,客户端就可以利用SSRF漏洞,访问内网资源。

一般情况下,SSRF的目标就是与外部隔离的内网资源。

SSRF实现攻击主要有5种方式

1.对外网,服务器所在的内网,本地进行端口扫描,获取banner信息。

2.测试运行在内网或者本地的应用程序

3.对内网web应用记性指纹识别,识别企业内部的资产信息

4.攻击内外网的web应用,主要是使用http get请求就可以实现攻击(比如:struts2,sqli)

5.利用file协议读取本地文件等。

常用的探测协议:

1.http:主要用来发送http协议,获取超文本内容,包括文字,图片、视频、音频等常用的互联网资源

2.file:本地文件传输协议,file协议主要是用于访问本地计算机文件,就如同在windows资源管理器中打开文件一样。

3.dict:dict协议,字典服务器协议,dict基于查询响应的TCP协议,它的目标是超越webster protocol,并且允许客户端在使用的过程中访问更多字典,dict服务器和客户机使用TCP端口,2628;主要是用来探测内网端口协议

4.ftp:应用层的文件传输协议,基于TCP协议的应用层协议,用于在网络上传输文件

5.Gopher:是互联网上面使用的分布型,文件收集获取网络协议,gopher协议在http协议出现之前,在internet上面常见的重用协议。但是现在很少用了

产生在哪些方面?(SSRF漏洞常见的出现位置)

1.分享,通过URL地址分享网页内容

2.转码服务,通过URL地址,吧源地址网页内容调优使其适合及屏幕浏览

3.在线翻译,通过URL地址翻译对应文本内容

4.图片加载与下载:通过URL地址加载或者下载图片

5.图片、文章收藏功能

6.未公开的api实现以及其他调用URL的功能

7.从url的关键字中寻找 share、wap、url、link、src、source、target 、u、3g、display、sourceURL、imageURL、domain

SSRF的防御方法:

1.统一错误信息,避免用户根据错误信息来判断远程服务器的端口状态。

2.限制请求的端口为HTTP常用端口,比如80,443,8080等

3.禁用不需要的协议,仅仅允许http和https

4.根据请求需求,可以将特定的域名加入白名单,拒绝白名单之外的请求

5.后端代码对请求来源进行验证.

正常用户访问网站的流程:

1.输入A网站的URL

2.发送请求

3.A服务器接受请求(没有过滤),并且处理

4.返回用户响应

网站有个请求是www.yunanedu.com/xxx.php?image=URL

安全的网站,接收到请求后,检测请求的合法性。

产生漏洞的原因:服务器验证,并没有对其请求获取图片的参数image=作出严格的过滤以及限制,导致A网站可以从其他的服务器获取数据,

www.yunandui.com/xxx.php?image=www.baidu.com/i.jpg 如果我们吧image=www.baidu.com/i.jpg,换成服务器相连的内网服务器地址会产生什么效果呢?如果存在该内网地址则会返回1xx,2xx之类的状态码,不存在就会显示其他状态码。

SSRF漏洞就是通过篡改资源的请求发送给服务器,但是服务器并没有检测到这个请求的合法性,然后服务器以它的身份来访问其他的服务器资源。

SSRF常用的绕过方式:

1.更改IP地址的写法:将IP进行进制编码

2.利用解析URL所出现的问题:网址@IP,在某些情况下,后端程序可能会对访问的URL进行解析,对解析出来的host地址进行过滤,这时候可能会出现对URL参数解析不当,导致可以绕过过滤

3.利用302跳转

4.通过非HTTP协议,通过等价的协议,进行绕过

5.DNS

6.利用IPV6

7.利用IDN

8.短链接

更改IP地址的写法:

正则表达式

^10(\.([2][0-4]\d[2][5][0-5]|[01]?\d?\d)){3}$

^172\.([1][6-9]|[2]\d|3[01])(\.([2][0-4]\d|[2][5][0-5]|[01]?\d?\d)){2}$

^192\.168(\.([2][0-4]\d[2][5][0-5]|[01]?\d?\d)){2}$

对于这种过滤的方法,我们采用改变IP的写法方式进行绕过,例如192.168.0.1这个IP地址我们已经改成

1.8进制格式:0300.0250.0.1

2.十六进制:0xC0.0xA8

3.十进制整数格式:3232235521

4.十六进制整数格式:0xC0A80001

特殊省略模式,例如,10.0.0.1这个IP可以写成 10.1

利用解析URL所出现的问题

访问服务器,服务器对访问的URL进行解析,对解析出来的HOST地址,进行过滤,可能会出现URL参数解析不当的情况,导致可以绕过过滤。

http://www.yunanedu.com@192.168.0.1/

分析:

服务器通过不正确的正则表达式,认为是访问请求的主机地址,而对这个URL的内容进行解析的时候,会被认为www.yunanedu.com为HOST主机地址,而实际,这个URL所请求的内容都是192.168.0.1服务器上面的内容

SSRF常用后端实现:

SSRF攻击可能存在任何语言编写的应用,通过PHP实现的代码来做样例分析,代码的大部分来自真实的应用源码。

1.file_get_contents:(将整个文件读入到一个字符串中)

这段代码使用file_get_contents(0函数从用户指定的URL获取图片,然后把它用一个随机文件名保存在硬盘上,并展示给用户。

file_get_contents()调用外部物文件容易超时报错,curl效率比file_get_contents()和fsockopen()高一些,原因是curl会自动对DNS信息进行缓存。

2.fsockopen():(打开网络的socket链接)

<?php

function GetFile($host,$port,$link)

{

$fp = fsockopen($host, intval($port), $errno, $errstr, 30);

if (!$fp) {

echo "$errstr (error number $errno) \n";

} else {

$out = "GET $link HTTP/1.1\r\n";

$out .= "Host: $host\r\n";

$out .= "Connection: Close\r\n\r\n";

$out .= "\r\n";

fwrite($fp, $out);

$contents='';

while (!feof($fp)) {

$contents.= fgets($fp, 1024);

}

fclose($fp);

return $contents;

}

}

?>

这段代码使用了fsockopen()函数,实现了获取用户指定url的数据,(文件或者html),函数是用来socker跟服务器建立TCP链接,传输原始的数据。

fsockopen()是比较底层的调用,属于网络系统sockert调用

3.curl_exec():(执行一定的curl会话)

<?php

if (isset($_POST['url'])){$link = $_POST['url'];$curlobj = curl_init();curl_setopt($curlobj, CURLOPT_POST, 0);curl_setopt($curlobj,CURLOPT_URL,$link);curl_setopt($curlobj, CURLOPT_RETURNTRANSFER, 1);$result=curl_exec($curlobj);curl_close($curlobj);$filename = './curled/'.rand().'.txt';file_put_contents($filename, $result); echo $result;}?>

curl经过包装支持HTTPS认证,HTTP POST方法,HTTP PUT方法,FTP上传,berberos认证,HTTP上传,代理服务器,cookie,用户名\密码,下载文件,断点续传,上传文件断电速传,http代理服务器管道(porxy tunneling)甚至它还支持IPV6

socks5代理服务器,通过http代理服务器上传文件到ftp服务器,功能很强大。

文件包含漏洞

php://filter/读取php源代码。

结语:

对CSRF和SSRF做了一些简单介绍以及绕过,希望对各位师傅有帮助,供各位师傅们一起交流学习!!

相关文章:

CSRF与SSRF

csrf(跨站请求伪造)的原理: csrf全称是跨站请求伪造(cross-site request forgery),也被称为one-click attack 或者 session riding scrf攻击利用网站对于用户网页浏览器的信任,劫持用户当前已登录的web应用程序,去执行分用户本意的操作。 利…...

RabbitMQ 存储机制

一、消息存储机制 不管是持久化的消息还是非持久化的消息都可以被写入到磁盘。持久化的消息在到达队列时就被写入到磁盘,非持久化的消息一般只保存在内存中,在内存吃紧的时候会被换入到磁盘中,以节省内存空间。这两种类型的消息的落盘处理都…...

【Java SE】类型转换

类型转换是将一个值从一种类型转换为另一种类型的过程。该过程如果从低精度数据类型转为高精度数据类型,则不会发生溢出并且总能成功,如果从高精度数据类型转为低精度数据类型,则会有信息丢失且可能失败。类型转换又可分为隐式转换和显式转换…...

JAVA:常见 JSON 库的技术详解

1、简述 在现代应用开发中,JSON(JavaScript Object Notation)已成为数据交换的标准格式。Java 提供了多种方式将对象转换为 JSON 或从 JSON 转换为对象,常见的库包括 Jackson、Gson 和 org.json。本文将介绍几种常用的 JSON 处理…...

Redis缓存击穿、雪崩、穿透解决方案

Redis 缓存击穿、雪崩、穿透解决方案 1、首先看看逻辑方面是否还有优化空间,正常流程查询redis中获取不到数据,则去数据库获取,但数据库查询并返回时,调用异步方法,将该数据存储进redis中,并设置一个较短的…...

C++ 优先算法——盛最多水的容器(双指针)

目录 题目:盛最多水的容器 1. 题目解析 2. 算法原理 3. 代码实现 题目:盛最多水的容器 1. 题目解析 题目截图: 如图所示: 水的高度一定是由较低的那条线的高度决定的:例1图中,是由7决定的,然后求出…...

blender 小车建模 建模 学习笔记

一、学习blender视频教程链接 案例4:狂奔的小车_建模_哔哩哔哩_bilibilihttps://www.bilibili.com/video/BV1Bt4y1E7qn?p14&spm_id_from333.788.videopod.episodes&vd_sourced0ea58f1127eed138a4ba5421c577eb1 二、开始建模 (1)创…...

导出列表数据到Excel并下载

Java导出查询到的数据列表为Excel并下载 1.背景 工作中经常有需求,需要把列表的数据导出为Excel并下载。EasyExcel工具可以很好的实现这一需求。 2.实现流程 1.引入EasyExcel依赖包 <dependency><groupId>com.alibaba</groupId><artifactId…...

基于NVIDIA NIM平台实现盲人过马路的demo(一)

前言:利用NVIDIA NIM平台提供的大模型进行编辑,通过llama-3.2-90b-vision-instruct模型进行初步的图片检测 step1: 部署大模型到本地,引用所需要的库 import os import requests import base64 import cv2 import time from datetime import datetimestep2: 观看官方使用文…...

美格智能5G车规级通信模组:以连接+算力驱动智能化进阶

2023年3月,基于高通公司第二代骁龙汽车5G调制解调器及射频系统平台SA522M/SA525M,美格智能在德国纽伦堡嵌入式系统展上正式发布全新一代5G车规级C-V2X通信模组MA922系列,迅速引起行业和市场关注。随着5G高速网联逐步成为智能汽车标配…...

[MRCTF2020]PYWebsite1

如果输入的密钥是对的那么我们就直接跳转到flag.php页面 那么我们直接访问😎,他不带我们去我们自己去. 那就用XFF呗. 知识点: 定义:X-Forwarded-For是一个HTTP请求头字段,用于识别通过HTTP代理或负载均衡方式连接到W…...

无源元器件-磁珠选型参数总结

🏡《总目录》 目录 1,概述2,磁珠选型参数2.1,电学参数2.1.3,阻抗(Impedance)2.1.2,额定电流(Rated Current)2.1.3,直流电阻(DC Resistance)2.2,机械性能参数2.2.1,外观和尺寸(Appearance and Dimensions)2.2.2,粘接强度( Bonding Strength)2.2.3,弯曲强度…...

宝顶白芽,慢生活的味觉盛宴

在快节奏的生活中,人们愈发向往那种悠然自得、返璞归真的生活方式。白茶,以其独特的韵味和清雅的风格,成为了现代人追求心灵宁静与生活品质的象征。而在众多白茶之中,竹叶青茶业出品的宝顶白芽以其甘甜醇爽的特质,成为…...

已知三角形三边长求面积用仓颉语言作答

仓颉语言 https://cangjie-lang.cn/ linux和win和mac均有sdk,在本机deepinlinuxv23下载到本地解压缩到目录下设置环境变量 source envsetup.sh 比java方便太多了,java每次都是要自己搞很久,当然,打开看一下envsertup.sh,和我们…...

【JavaScript】匿名函数及回调函数总结

JavaScript 匿名函数 匿名函数没有显式的名称, 被视为一个函数表达式,可以在不需要额外命名的情况下进行定义和使用, 通常被用作回调函数, 即将函数作为参数传递给其他函数。 回调函数是在特定事件或条件发生时被调用的函数,回调函数通常用于异步编程中…...

HTML鼠标移动的波浪线动画——页面将会初始化一个Canvas元素,并使用JavaScript代码在Canvas上绘制响应鼠标移动的波浪线动画

代码如下 <!DOCTYPE html> <html lang"en"> <head><meta charset"UTF-8"><meta name"viewport" content"widthdevice-width, initial-scale1.0"><title>Wave Animation</title><style&…...

树莓派开发相关知识八-其他传感器

1、蜂鸣器 #!/usr/bin/env python #coding:utf-8import RPi.GPIO as GPIO import time OUT5 def init():GPIO.setwarnings(False)GPIO.setmode(GPIO.BCM)GPIO.setup(OUT,GPIO.OUT)#蜂鸣器鸣叫函数 def beep(seconds):GPIO.output(OUT,GPIO.HIGH)time.sleep(seconds)GPIO.output…...

ComfyUI - ComfyUI 工作流中集成 SAM2 + GroundingDINO 处理图像与视频 教程

欢迎关注我的CSDN:https://spike.blog.csdn.net/ 本文地址:https://spike.blog.csdn.net/article/details/143359538 免责声明:本文来源于个人知识与公开资料,仅用于学术交流,欢迎讨论,不支持转载。 SAM2 与…...

STM32G4 双ADC模式之常规同步模式独立注入模式

目录 概述 1 认识双ADC模式 2 功能实现 2.1 原理介绍 2.2 实现方法 概述 本文主要介绍STM32G4 双ADC模式之常规同步模式&独立注入模式相关内容,包括ADC模块的功能介绍,实现框架结构,以及常规同步模式&独立注入模式ADC的转换的实…...

深入理解网络协议:OSPF、VLAN、NAT与ACL详解

OSPF工作过程与基础配置 一、OSPF的工作过程 OSPF(开放最短路径优先)是一个广泛使用的路由协议,它的工作过程可以总结为以下几个步骤: 启动与邻居发现 OSPF在配置完成后,会通过本地组播地址224.0.0.5发送HELLO包。HE…...

零门槛NAS搭建:WinNAS如何让普通电脑秒变私有云?

一、核心优势:专为Windows用户设计的极简NAS WinNAS由深圳耘想存储科技开发,是一款收费低廉但功能全面的Windows NAS工具,主打“无学习成本部署” 。与其他NAS软件相比,其优势在于: 无需硬件改造:将任意W…...

docker详细操作--未完待续

docker介绍 docker官网: Docker:加速容器应用程序开发 harbor官网:Harbor - Harbor 中文 使用docker加速器: Docker镜像极速下载服务 - 毫秒镜像 是什么 Docker 是一种开源的容器化平台,用于将应用程序及其依赖项(如库、运行时环…...

质量体系的重要

质量体系是为确保产品、服务或过程质量满足规定要求,由相互关联的要素构成的有机整体。其核心内容可归纳为以下五个方面: 🏛️ 一、组织架构与职责 质量体系明确组织内各部门、岗位的职责与权限,形成层级清晰的管理网络…...

在WSL2的Ubuntu镜像中安装Docker

Docker官网链接: https://docs.docker.com/engine/install/ubuntu/ 1、运行以下命令卸载所有冲突的软件包: for pkg in docker.io docker-doc docker-compose docker-compose-v2 podman-docker containerd runc; do sudo apt-get remove $pkg; done2、设置Docker…...

基于TurtleBot3在Gazebo地图实现机器人远程控制

1. TurtleBot3环境配置 # 下载TurtleBot3核心包 mkdir -p ~/catkin_ws/src cd ~/catkin_ws/src git clone -b noetic-devel https://github.com/ROBOTIS-GIT/turtlebot3.git git clone -b noetic https://github.com/ROBOTIS-GIT/turtlebot3_msgs.git git clone -b noetic-dev…...

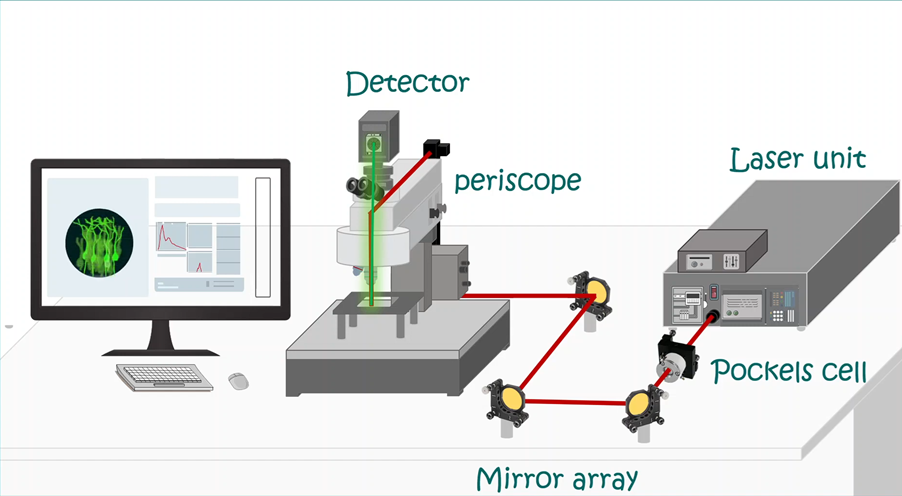

LabVIEW双光子成像系统技术

双光子成像技术的核心特性 双光子成像通过双低能量光子协同激发机制,展现出显著的技术优势: 深层组织穿透能力:适用于活体组织深度成像 高分辨率观测性能:满足微观结构的精细研究需求 低光毒性特点:减少对样本的损伤…...

【从零开始学习JVM | 第四篇】类加载器和双亲委派机制(高频面试题)

前言: 双亲委派机制对于面试这块来说非常重要,在实际开发中也是经常遇见需要打破双亲委派的需求,今天我们一起来探索一下什么是双亲委派机制,在此之前我们先介绍一下类的加载器。 目录 编辑 前言: 类加载器 1. …...

数学建模-滑翔伞伞翼面积的设计,运动状态计算和优化 !

我们考虑滑翔伞的伞翼面积设计问题以及运动状态描述。滑翔伞的性能主要取决于伞翼面积、气动特性以及飞行员的重量。我们的目标是建立数学模型来描述滑翔伞的运动状态,并优化伞翼面积的设计。 一、问题分析 滑翔伞在飞行过程中受到重力、升力和阻力的作用。升力和阻力与伞翼面…...

DeepSeek源码深度解析 × 华为仓颉语言编程精粹——从MoE架构到全场景开发生态

前言 在人工智能技术飞速发展的今天,深度学习与大模型技术已成为推动行业变革的核心驱动力,而高效、灵活的开发工具与编程语言则为技术创新提供了重要支撑。本书以两大前沿技术领域为核心,系统性地呈现了两部深度技术著作的精华:…...

es6+和css3新增的特性有哪些

一:ECMAScript 新特性(ES6) ES6 (2015) - 革命性更新 1,记住的方法,从一个方法里面用到了哪些技术 1,let /const块级作用域声明2,**默认参数**:函数参数可以设置默认值。3&#x…...