VLAN高级+以太网安全

VLAN聚合 MUX VLAN QinQ

以下是这三种VLAN技术的作用及其在项目中的应用实例:

-

VLAN聚合 (VLAN Aggregation)

VLAN聚合通常用于将多个VLAN数据聚合到一个物理链路上,以减少链路数量、提高链路利用率。这样可以在一个物理链路上同时传输不同VLAN的数据包,从而节省资源。

项目实例:在数据中心网络中,不同的服务器和设备可能划分在不同的VLAN中,但需要连接到同一个核心交换机。通过VLAN聚合,可以在主干链路上聚合这些VLAN数据,而无需为每个VLAN配置单独的物理链路,既减少了布线复杂度,也降低了成本。 -

MUX VLAN

MUX VLAN(Multiplexer VLAN)用于隔离和管理大量用户之间的流量,主要应用在大型园区或企业网络环境中。MUX VLAN可以通过配置多种端口类型,将用户划分为不同的组,每组之间隔离但可以访问公共资源。

项目实例:在大学校园网中,不同学院、部门之间的流量需要相互隔离,但都需要访问校园内的公共资源(如打印机或服务器)。通过MUX VLAN,可以将每个学院划分为不同的组,彼此隔离,但可以共享公共资源,确保数据的安全性和流量的控制。 -

QinQ(802.1Q Tunneling)

QinQ技术允许在标准的802.1Q VLAN标签上再加一层标签,即双层VLAN标签,适用于跨运营商或跨区域的网络传输。这种方式实现了用户端VLAN和运营商VLAN的嵌套,能够支持多个客户VLAN透传,方便不同VLAN的流量管理和隔离。

项目实例:某公司在多个城市设有分公司,并且希望通过城域网互联所有分公司网络,但希望每个分公司的VLAN划分在广域网内保持独立。通过QinQ,可以在分公司内部使用自己的VLAN标签,而不受运营商网络的VLAN限制,实现各地网络的隔离和透明传输。

这三种技术从不同层面解决了VLAN传输中的问题,分别应对了链路优化、用户隔离和跨地域的VLAN透传需求。

-

VLAN聚合

VLAN聚合是通过配置Super-VLAN和Sub-VLAN实现的。在一个大型网络中,出于地址分配和管理的需求,通常会将不同的部门或业务分成不同的VLAN(子VLAN)。VLAN聚合通过Super-VLAN将多个Sub-VLAN进行聚合,避免了地址空间的浪费,并且能够隔离不同的广播域。实例:在一个企业网络中,不同的部门如财务、销售和技术支持可能被分配到不同的Sub-VLAN中,这些Sub-VLAN归属于一个Super-VLAN。这样一来,IT部门只需要管理Super-VLAN的IP地址,而Sub-VLAN之间仍然可以通过Super-VLAN的ARP代理功能进行互通。这种方法不仅简化了地址规划,也避免了每个子VLAN都需要单独管理的问题。

-

MUX VLAN

MUX VLAN包含Principal VLAN和Subordinate VLAN,后者又分为Separate VLAN和Group VLAN。Principal VLAN是主VLAN,Separate port只能和Principal port进行通信,Group port则可以在同一个组内通信,但无法与其他组或Separate port通信。这种设计实现了用户间的隔离,同时允许部分端口共享特定资源。实例:在大学校园网络中,教学区和学生宿舍网络通常需要隔离,但他们都需要访问图书馆系统(作为一个Principal VLAN)。通过MUX VLAN,教学区和宿舍区可以各自设为Separate VLAN,仅能与图书馆系统通信,但不能相互通信。此外,在宿舍区域内部,学生们可以彼此通信(Group VLAN),但无法访问教学区的网络资源。这种设计确保了网络的隔离和安全性。

-

QinQ技术

QinQ(802.1Q Tunneling)技术允许在原有的802.1Q VLAN标签外再加一层标签。这样可以实现多个用户VLAN通过一条公共链路传输,不仅扩展了VLAN数量,还支持私网VLAN标签在公网的透明传输。实例:在跨城市的公司网络中,每个分支机构有自己的VLAN划分,比如北京的VLAN 10和上海的VLAN 20。在通过运营商网络互联时,QinQ可以将各分支的VLAN标签加上外部标签进行传输。这样,每个分支的内部VLAN可以保持独立,且不会与其他分支冲突,实现了不同城市网络的隔离和透明传输。

好的,我来为你解释 ARP代理 和 透传 的概念:

1. ARP代理

ARP代理(ARP Proxy)是一种网络技术,用于在不同的VLAN或子网之间传递ARP请求。通常情况下,ARP请求只能在同一网段或广播域内传递,而ARP代理可以使不同子网的设备相互通信。它的工作方式是,当设备A发送ARP请求找寻设备B的MAC地址时,ARP代理会拦截请求并代为响应,从而建立通信路径。

应用实例:在一个大型企业网络中,不同的部门被划分在不同的VLAN中。如果一个部门的设备想要访问另一个VLAN中的服务器,可以通过配置ARP代理,使得ARP请求能够跨越不同的VLAN,从而实现互通。例如,财务部门和人事部门被分配到不同的VLAN,但他们都需要访问一个共享的文件服务器,ARP代理可以帮助它们在不同VLAN之间找到对方的地址,实现无缝通信。

ARP工作链条总结

- 主机A查找ARP缓存表。

- 发现没有记录,主机A发送ARP请求广播。

- 主机B接收到请求并检查目标IP地址。

- 主机B发送ARP响应单播给主机A。

- 主机A接收响应并更新ARP缓存表。

- 主机A开始与主机B通信。

2. 透传

透传(Transparent Transmission)是指在网络传输中保持数据包的原始VLAN信息不变,不被修改或干扰,通常用于跨区域、跨运营商的网络中。透传允许用户的私有VLAN标签在公共网络中完整传输,从而在不同地理位置实现相同VLAN的透明连接。

应用实例:假设一个公司在北京和上海都有分支机构,且各自使用VLAN 10进行部门内的网络隔离。通过QinQ技术,运营商可以将北京和上海的VLAN 10透传到对方城市。这样一来,上海的VLAN 10数据包到达北京时仍然保持VLAN 10标签,且不被修改,使得两地的网络能够像同一VLAN一样工作,从而实现跨区域的网络统一和隔离效果。

希望这能帮助你理解ARP代理和透传的概念。

这些都是网络交换机上用于增强安全性和控制网络流量的技术。下面我将分别解释它们的作用、原理及实现方式:

1. 端口隔离 (Port Isolation)

作用:端口隔离是一种安全措施,用于隔离交换机上的某些端口,使得它们无法直接互相通信,确保不同端口上的设备间的隔离。

实现方式:在交换机配置中,可以指定某些端口属于隔离组,使这些端口之间无法互相通信,但仍然可以与非隔离端口或上层网络设备(如路由器)通信。此功能常用于网络隔离需求,例如在企业网或校园网中隔离不同部门或学生设备。

2. MAC地址表安全

作用:MAC地址表安全是用于防止交换机的MAC地址表被攻击者填满,导致网络流量异常或设备无法正常通信。

实现方式:通过限制每个端口上允许的MAC地址数量,确保交换机的MAC地址表不被滥用。可以配置交换机的安全设置,例如限制端口上能学习的最大MAC地址数量,或设定静态MAC地址,防止端口学到非授权MAC地址。

3. 端口安全 (Port Security)

作用:端口安全是一种交换机安全机制,用于防止未授权设备接入交换机的端口。

实现方式:在交换机的端口上启用端口安全,可以限制特定端口上允许的MAC地址数量以及具体的MAC地址。如果未授权MAC地址试图通过该端口通信,交换机将采取措施(如丢弃数据包、禁用端口或报警)。

4. MAC地址漂移防止与检测

作用:防止同一个MAC地址在网络中频繁更换位置(即“漂移”),这可以防止攻击者利用MAC地址欺骗攻击。

实现方式:交换机会监控MAC地址的学习位置,如果同一个MAC地址在短时间内频繁出现在不同端口,交换机会记录这一行为,视为异常活动并报警或阻止其访问。这通常用于防止ARP欺骗和其他网络攻击。

5. MACsec

作用:MACsec(Media Access Control Security)是一种端到端链路层安全协议,用于加密和认证以太网帧,确保链路数据的安全性。

实现方式:MACsec通过加密和完整性校验实现数据的保密性和完整性,防止中间人攻击。MACsec在网络设备间(如交换机和主机之间)建立加密链路,需要在交换机上启用MACsec功能,并对每个端口进行加密配置。加密密钥的分配和管理通常使用802.1X协议和基于RADIUS的认证服务器。

6. 交换机流量控制 (Flow Control)

作用:交换机流量控制用于调节数据流量,防止交换机端口上的流量过载,避免丢包和延迟。

实现方式:通过配置流量控制(如IEEE 802.3x),交换机可以根据接收端的缓冲区状态发送暂停帧,以暂停或延迟发送数据。这种机制确保交换机在高负载下保持稳定性,适用于需要流量调控的场景,例如数据中心和企业网络。

7. DHCP Snooping

作用:DHCP Snooping用于防止未经授权的DHCP服务器在网络中分发IP地址,避免攻击者通过伪造DHCP服务器进行中间人攻击。

实现方式:启用DHCP Snooping后,交换机会将某些端口标记为“可信端口”(即仅允许通过合法DHCP服务器的端口)。只有可信端口上的DHCP响应会被允许通过,其他端口上的DHCP响应将被丢弃。同时,交换机会维护一个IP-MAC对照表,确保仅授权设备能够获得合法的IP地址。

8. IP Source Guard

作用:IP Source Guard是一种基于DHCP Snooping的安全功能,用于防止IP地址欺骗和伪造,确保每个IP地址只在特定端口上使用。

实现方式:IP Source Guard依赖于DHCP Snooping生成的IP-MAC对照表。交换机会验证每个端口上发送的IP地址和MAC地址是否匹配对照表中的记录,任何不符合的流量将被丢弃。此功能有效防止攻击者伪造IP地址进行网络攻击。

网络割接

网络割接是指在网络运维或升级过程中,将一部分网络设备、链路或业务流量从现有网络中迁移、切换或替换到新的网络架构中的操作过程。网络割接通常用于网络设备的更换、网络拓扑结构的优化、网络带宽的扩展或其他网络变更操作,以达到更高的性能或满足新的业务需求。

网络割接的关键步骤

-

方案设计:在进行网络割接之前,需要详细设计割接方案,包括割接的目标、影响范围、割接步骤和回退方案。方案设计需要根据业务需求、网络现状和技术条件制定,确保割接过程的可控性和安全性。

-

割接准备:在割接之前进行充分准备,包括硬件设备、配置备份、割接环境的搭建、预演测试等,以确保一旦发生问题可以及时恢复。

-

割接实施:按照割接方案的步骤逐步进行操作,将原有网络中的业务或流量切换到新的设备或链路上。这一过程需要严格按照预定的步骤执行,以确保割接过程中不影响业务的正常运行。

-

验证测试:割接完成后,需要进行测试,验证网络性能和业务状态是否正常,包括网络连通性、流量负载、业务访问等方面。

-

割接回退:如果割接过程中或完成后发现问题,且无法在短时间内解决,则需要启动回退方案,将网络恢复到割接前的状态,避免业务受到更大影响。

-

记录和优化:在割接完成后,对整个过程进行总结,记录割接中的问题和解决方案,优化割接流程,为未来的割接操作积累经验。

实际应用示例

-

网络设备替换:某企业将老旧的核心交换机替换为新的高性能交换机。在割接过程中,先配置好新交换机,再逐步将业务从老设备上迁移到新设备上,确保切换平稳。

-

网络拓扑优化:数据中心扩展需要调整现有的网络架构,以支持更多的服务器和更高的带宽。通过网络割接,将部分链路和设备重新分配到新网络区域,优化数据流量路径。

-

业务迁移:互联网服务提供商(ISP)可能会将客户流量从一个数据中心迁移到另一个数据中心,以实现负载均衡或优化网络延迟。割接过程中,会逐步调整路由,将流量引导到新数据中心。

网络割接的挑战

- 业务中断:割接过程中可能会出现网络中断,影响正常业务。因此,在割接过程中需要采取保护措施,尽量在业务低峰期进行。

- 技术复杂性:割接涉及到大量设备和配置的变更,操作复杂,需要运维人员具备丰富的经验和技术。

- 回退风险:如果割接不成功,需要及时回退,确保不会对业务造成持续影响。

总之,网络割接是一个复杂的网络变更过程,需要周密的计划和严格的执行,才能保证业务的连续性和网络的稳定性。

相关文章:

VLAN高级+以太网安全

VLAN聚合 MUX VLAN QinQ 以下是这三种VLAN技术的作用及其在项目中的应用实例: VLAN聚合 (VLAN Aggregation) VLAN聚合通常用于将多个VLAN数据聚合到一个物理链路上,以减少链路数量、提高链路利用率。这样可以在一个物理链路上同时传输不同VLAN的数据包&…...

R7:糖尿病预测模型优化探索

🍨 本文为🔗365天深度学习训练营 中的学习记录博客🍖 原作者:K同学啊 一、实验目的: 探索本案例是否还有进一步优化的空间 二、实验环境: 语言环境:python 3.8编译器:Jupyter notebo…...

Spring核心:探索IoC容器与依赖注入的奥秘

目录 一、什么是Spring? 二、什么是 Ioc ? 2.1 控制反转的实现方式 2.1.1 依赖注入 2.1.2 依赖查找 2.1.3 优点分析 2.2 理解 Ioc 一、什么是Spring? 我们通常所说的 Spring 指的是 Spring Framework(Spring 框架ÿ…...

15分钟学 Go 实践项目二:打造博客系统

打造博客系统 项目概述 在本项目中,我们将创建一个简单的博客系统,重点实现CRUD(创建、读取、更新、删除)操作和用户管理。这个博客系统将使用户能够发布文章,评论,并管理其个人账户信息。 目标 实现用…...

Follow软件的使用入门教程

开篇 看到很多兄弟还不知道怎么用这个当下爆火的浏览器!在这里简单给需要入门的小伙伴一些建议: 介绍 简单解释一下,RSS 意思是简易信息聚合,用户可以通过 RSS 阅读器或聚合工具自主订阅并浏览各个平台的内容源,不用…...

【IC验证】systemverilog的设计特性

systemverilog的设计特性 一.概述二.面向硬件的过程语句块1.说明2.always_comb2.always_latch3.always_ff 三.关系运算符1.说明2.例子 四.inside判定符1.说明2.例子 五.条件分支语句(1)说明(2)例子(case和unique case的…...

【点击劫持漏洞(附测试代码)】

漏洞描述 点击劫持(Clickjacking)是一种网络攻击技术,攻击者通过将一个恶意的页面或按钮隐藏在合法网站的页面下,诱使用户在不知情的情况下点击隐藏的内容,从而触发攻击者设计的操作。这种攻击通常会导致用户无意中执…...

【AD】3-4 在原理图中放置元件

1.打开原理图库,选中元件点击放置 2.点击工程右键,选择,,进行编译,点击Components,选中鼠标点击拖动即可...

协程2 --- 相关概念

文章目录 协程切换方案协程库的完善程度协程栈方案协程调度实现有栈协程与无栈协程对称协程与非对称协程 协程切换方案 具体使用和解析看栈切换那个博客 使用setjump、longjump c语言提供的方案 可参考:libmill 使用操作系统提供的api:ucontext、fiber …...

Hadoop-005-HDFS分布式文件存储原理

一、HDFS数据如何存储 分布式存储:每个服务器(节点)存储文件的一部分, 本文提到的part只是为方便理解, 指的文件部分数据, 并不是真实存在的概念 #mermaid-svg-qjJMG6r2bzRNcWkF {font-family:"trebuchet ms",verdana,arial,sans-s…...

【多线程入门篇】 创建线程以及线程的属性

大家好呀 我是浪前 今天给大家讲解的是创建线程以及线程的属性 祝愿所有点赞关注的人,身体健康,一夜暴富,升职加薪迎娶白富美!!! 点我领取迎娶白富美大礼包 🍓多线程编程: 前言: 我们为什么不用多进程?…...

)

三十四、Python基础语法(文件操作-上)

一、介绍 文件:可以储存在长期储存设备上的一段数据,在计算机储存的数据都是二进制的形式储存的,我们用软件打开文件不是看见0和1是因为软件会自动将二进制数据进行转换。 二、文件操作 1.打开文件 打开文件:文件是在硬盘中储…...

【大咖云集,院士出席 | ACM独立出版】第四届大数据、人工智能与风险管理国际学术会议 (ICBAR 2024,11月15-17日)--冬季主会场

第四届大数据、人工智能与风险管理国际学术会议 (ICBAR 2024)--冬季主会场 2024 4th International Conference on Big Data, Artificial Intelligence and Risk Management 官方信息 会议官网:www.icbar.net 2024 4th International Conference on Big Data, Art…...

03 Oracle进程秘籍:深度解析Oracle后台进程体系

文章目录 Oracle进程秘籍:深度解析Oracle后台进程体系一、Oracle后台进程概览1.1 DBWn(Database Writer Process)1.2 LGWR(Log Writer Process)1.3 SMON(System Monitor Process)1.4 PMON&#…...

AndroidStudio通过Bundle进行数据传递

作者:CSDN-PleaSure乐事 欢迎大家阅读我的博客 希望大家喜欢 使用环境:AndroidStudio 目录 1.新建活动 2.修改页面布局 代码: 效果: 3.新建类ResultActivity并继承AppCompatActivity 4.新建布局文件activity_result.xml 代…...

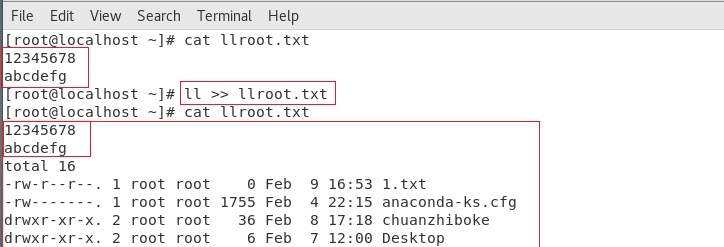

Linux篇(文件管理命令)

目录 一、Linux下文件命名规则 1. 可以使用哪些字符 2. 文件名的长度 3. 文件名的大小写 4. Linux文件扩展名 二、目录创建与删除 1. 目录创建 1.1. mkdir创建目录 1.2. mkdir -p 递归创建目录 1.3. 使用mkdir同时创建多个目录 2. 目录删除(必须是空目录&…...

大数据新视界 -- 大数据大厂之 Impala 性能优化:数据存储分区的艺术与实践(下)(2/30)

💖💖💖亲爱的朋友们,热烈欢迎你们来到 青云交的博客!能与你们在此邂逅,我满心欢喜,深感无比荣幸。在这个瞬息万变的时代,我们每个人都在苦苦追寻一处能让心灵安然栖息的港湾。而 我的…...

【数据结构】B树

B树(B-Tree)是一种自平衡的多叉搜索树,广泛应用于数据库系统和文件系统中,以便高效地进行数据存储和检索。它的设计目标是减少磁盘I/O操作,使得在大量数据的情况下依然能够进行快速的查找、插入和删除操作。 B树的特点…...

Docker 容器网络模式详解

Docker 容器网络模式详解 1.1 引言 1.1.1 Docker 网络简介 Docker 是一个开源的应用容器引擎,它允许开发者将应用和依赖打包到一个可移植的容器中,然后发布到任何流行的 Linux 机器上,也可以实现虚拟化。容器采用沙箱机制,彼此…...

吴恩达深度学习笔记:卷积神经网络(Foundations of Convolutional Neural Networks)4.11

目录 第四门课 卷积神经网络(Convolutional Neural Networks)第四周 特殊应用:人脸识别和神经风格转换(Special applications: Face recognition &Neural style transfer)4.11 一维到三维推广(1D and 3…...

:手搓截屏和帧率控制)

Python|GIF 解析与构建(5):手搓截屏和帧率控制

目录 Python|GIF 解析与构建(5):手搓截屏和帧率控制 一、引言 二、技术实现:手搓截屏模块 2.1 核心原理 2.2 代码解析:ScreenshotData类 2.2.1 截图函数:capture_screen 三、技术实现&…...

基于大模型的 UI 自动化系统

基于大模型的 UI 自动化系统 下面是一个完整的 Python 系统,利用大模型实现智能 UI 自动化,结合计算机视觉和自然语言处理技术,实现"看屏操作"的能力。 系统架构设计 #mermaid-svg-2gn2GRvh5WCP2ktF {font-family:"trebuchet ms",verdana,arial,sans-…...

阿里云ACP云计算备考笔记 (5)——弹性伸缩

目录 第一章 概述 第二章 弹性伸缩简介 1、弹性伸缩 2、垂直伸缩 3、优势 4、应用场景 ① 无规律的业务量波动 ② 有规律的业务量波动 ③ 无明显业务量波动 ④ 混合型业务 ⑤ 消息通知 ⑥ 生命周期挂钩 ⑦ 自定义方式 ⑧ 滚的升级 5、使用限制 第三章 主要定义 …...

基于Uniapp开发HarmonyOS 5.0旅游应用技术实践

一、技术选型背景 1.跨平台优势 Uniapp采用Vue.js框架,支持"一次开发,多端部署",可同步生成HarmonyOS、iOS、Android等多平台应用。 2.鸿蒙特性融合 HarmonyOS 5.0的分布式能力与原子化服务,为旅游应用带来…...

sqlserver 根据指定字符 解析拼接字符串

DECLARE LotNo NVARCHAR(50)A,B,C DECLARE xml XML ( SELECT <x> REPLACE(LotNo, ,, </x><x>) </x> ) DECLARE ErrorCode NVARCHAR(50) -- 提取 XML 中的值 SELECT value x.value(., VARCHAR(MAX))…...

html-<abbr> 缩写或首字母缩略词

定义与作用 <abbr> 标签用于表示缩写或首字母缩略词,它可以帮助用户更好地理解缩写的含义,尤其是对于那些不熟悉该缩写的用户。 title 属性的内容提供了缩写的详细说明。当用户将鼠标悬停在缩写上时,会显示一个提示框。 示例&#x…...

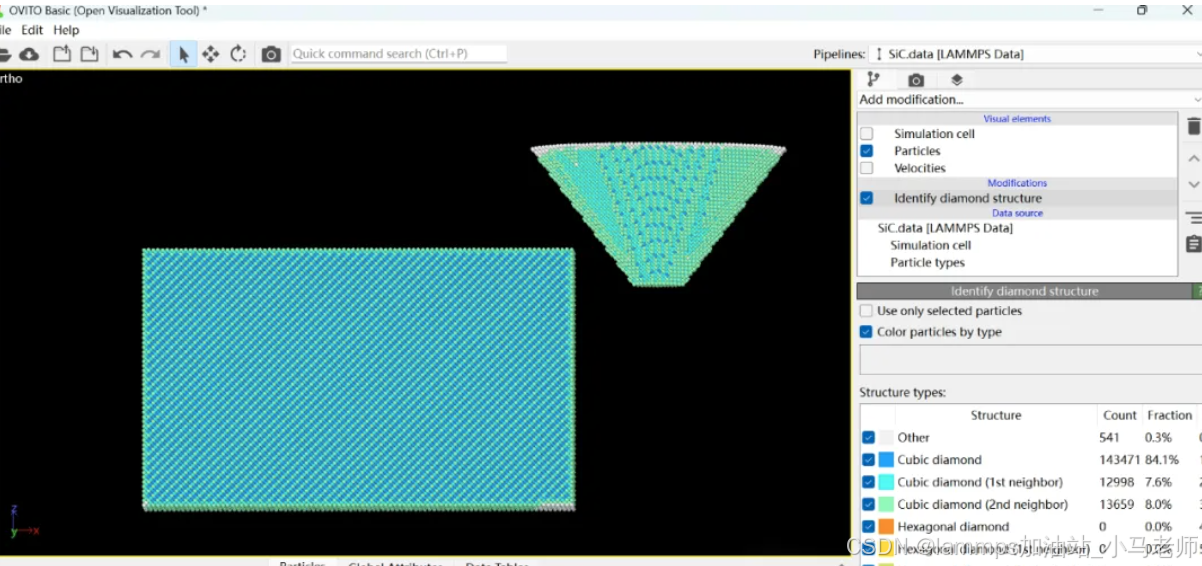

Python Ovito统计金刚石结构数量

大家好,我是小马老师。 本文介绍python ovito方法统计金刚石结构的方法。 Ovito Identify diamond structure命令可以识别和统计金刚石结构,但是无法直接输出结构的变化情况。 本文使用python调用ovito包的方法,可以持续统计各步的金刚石结构,具体代码如下: from ovito…...

: 一刀斩断视频片头广告)

快刀集(1): 一刀斩断视频片头广告

一刀流:用一个简单脚本,秒杀视频片头广告,还你清爽观影体验。 1. 引子 作为一个爱生活、爱学习、爱收藏高清资源的老码农,平时写代码之余看看电影、补补片,是再正常不过的事。 电影嘛,要沉浸,…...

第7篇:中间件全链路监控与 SQL 性能分析实践

7.1 章节导读 在构建数据库中间件的过程中,可观测性 和 性能分析 是保障系统稳定性与可维护性的核心能力。 特别是在复杂分布式场景中,必须做到: 🔍 追踪每一条 SQL 的生命周期(从入口到数据库执行)&#…...

提升移动端网页调试效率:WebDebugX 与常见工具组合实践

在日常移动端开发中,网页调试始终是一个高频但又极具挑战的环节。尤其在面对 iOS 与 Android 的混合技术栈、各种设备差异化行为时,开发者迫切需要一套高效、可靠且跨平台的调试方案。过去,我们或多或少使用过 Chrome DevTools、Remote Debug…...