【网络安全】网站常见安全漏洞—服务端漏洞介绍

文章目录

- 网站常见安全漏洞—服务端漏洞介绍

- 引言

- 1. 第三方组件漏洞

- 什么是第三方组件漏洞?

- 如何防范?

- 2. SQL 注入

- 什么是SQL注入?

- 如何防范?

- 3. 命令执行漏洞

- 什么是命令执行漏洞?

- 如何防范?

- 4. 越权漏洞

- 什么是越权漏洞?

- 如何防范?

- 5. SSRF(服务端请求伪造)

- 什么是SSRF?

- 如何防范?

- 6. 文件上传漏洞

- 什么是文件上传漏洞?

- 如何防范?

- 总结

网站常见安全漏洞—服务端漏洞介绍

引言

如今,几乎每个网站或应用都会面临安全挑战,尤其是服务端漏洞,往往成为黑客攻击的目标。服务端漏洞不仅可能导致重要数据泄露,还可能让攻击者完全控制你的服务器。了解这些常见的漏洞,并采取防范措施,是每个开发者和系统管理员的必修课。

在本文中,我们将深入探讨几种常见的服务端安全漏洞,包括SQL注入、命令执行、越权漏洞、SSRF和文件上传漏洞等,并提供一些简单易行的防护措施。

1. 第三方组件漏洞

什么是第三方组件漏洞?

现代网站开发中,大部分功能是依赖第三方的开源组件或库来实现的。例如,使用框架(如Spring、React)或者其他工具库。然而,这些组件本身也可能存在漏洞。如果第三方库有漏洞,攻击者就能通过这些漏洞攻击你的网站。

如何防范?

- 及时更新:确保定期检查并更新第三方库和框架,避免使用已经被发现漏洞的旧版组件。

- 自动化工具:使用一些工具(比如

Snyk或Dependabot)来自动扫描依赖库中的漏洞,并提醒开发者进行修复。

2. SQL 注入

什么是SQL注入?

SQL注入是一种常见的攻击方式,攻击者通过在用户输入中插入恶意SQL代码,篡改原本正常的数据库查询。比如,攻击者可以通过登录框输入特制的内容,让系统执行不该执行的查询,甚至删除数据库中的数据。

如何防范?

-

使用参数化查询

:开发者应该使用预定义的查询模板,确保用户输入的内容不会直接影响SQL查询。这样,恶意输入就无法改变查询的结构。

- 举个例子:用Java编写查询时,使用

PreparedStatement而不是直接拼接SQL语句。

- 举个例子:用Java编写查询时,使用

-

验证用户输入:对用户输入进行严格的检查,确保不会包含恶意的SQL代码。

-

限制数据库权限:只给应用需要的最小权限,避免攻击者利用漏洞执行危险的操作。

3. 命令执行漏洞

什么是命令执行漏洞?

命令执行漏洞是指攻击者通过输入恶意命令,让你的服务器执行不应该执行的操作。例如,攻击者通过一个表单或URL,注入一个操作系统的命令(如删除文件、查看文件内容等),进而控制服务器。

如何防范?

- 避免直接执行用户输入的命令:尽量避免将用户输入作为操作系统命令的一部分。可以使用更安全的方法来执行操作。

- 严格校验用户输入:对用户输入进行限制和过滤,不允许输入任何可能的命令字符(如

;、&等)。 - 限制权限:运行应用的账户应该只有最低权限,确保即使攻击者成功执行恶意命令,也无法造成严重破坏。

4. 越权漏洞

什么是越权漏洞?

越权漏洞是指攻击者能够访问原本不属于他们的数据或功能。通常是因为应用的权限控制做得不好,攻击者可以绕过正常的权限验证,访问其他用户的信息或执行敏感操作。

- 认证:你是谁? - 授权:你能做什么? - 越权:资源访问或操作时候主体权限没有进行校验就会造成越权问题,细分为:未授权、水平越权和垂直越权

如何防范?

- 细化权限控制:每个用户只能访问和操作他们被授权的资源和功能。例如,普通用户不能查看管理员的内容。

- 定期检查权限设置:确保所有的权限设置都符合实际需求,避免权限过宽或配置错误。

- 使用强认证机制:确保用户的身份验证足够严格,避免通过简单的方式获取访问权限。

5. SSRF(服务端请求伪造)

什么是SSRF?

SSRF(Server-Side Request Forgery)是一种攻击方式,攻击者通过伪造服务器的请求,迫使服务器访问内部网络资源或外部恶意站点。比如,攻击者可以让服务器向内部数据库或云服务发送请求,窃取数据或执行恶意操作。

如何防范?

- 严格限制外部请求:对服务器能够访问的URL进行限制,禁止访问内网或不可信的外部地址。

- 内部服务防护:确保内部服务(如数据库、API等)不对外开放,避免被攻击者利用。

- 网络隔离:使用防火墙或代理服务器将内网与外网隔离,减少攻击面。

6. 文件上传漏洞

什么是文件上传漏洞?

文件上传漏洞是指攻击者通过上传恶意文件(如木马程序或反向Shell)来控制服务器。攻击者可以利用上传的文件执行系统命令,甚至直接获取服务器的控制权。

如何防范?

- 限制文件类型:严格控制可以上传的文件类型,只有必要的文件类型(如图片、PDF)才能上传。

- 文件名处理:上传的文件名应该随机化,避免攻击者通过特定文件名绕过安全检查。

- 对文件进行扫描:使用杀毒软件对上传的文件进行扫描,避免上传含有病毒或恶意代码的文件。

总结

Web应用安全是一个多层次的过程,需要在多个方面做好防护。常见的服务端漏洞,如SQL注入、命令执行、越权漏洞等,都可以通过合理的开发规范、严格的权限控制和定期的安全审查来有效防范。

无论是开发者还是系统管理员,都应该定期进行安全扫描和代码审查,及时修补发现的漏洞。记住,网站安全不仅仅是防御攻击,更是保证用户数据和应用稳定运行的重要基础。

规范、严格的权限控制和定期的安全审查来有效防范。

无论是开发者还是系统管理员,都应该定期进行安全扫描和代码审查,及时修补发现的漏洞。记住,网站安全不仅仅是防御攻击,更是保证用户数据和应用稳定运行的重要基础。

博客主页: 总是学不会.

相关文章:

【网络安全】网站常见安全漏洞—服务端漏洞介绍

文章目录 网站常见安全漏洞—服务端漏洞介绍引言1. 第三方组件漏洞什么是第三方组件漏洞?如何防范? 2. SQL 注入什么是SQL注入?如何防范? 3. 命令执行漏洞什么是命令执行漏洞?如何防范? 4. 越权漏洞什么是越…...

MAPTR:在线矢量化高精地图构建的结构化建模与学习(2208)

MAPTR: STRUCTURED MODELING AND LEARNING FOR ONLINE VECTORIZED HD MAP CONSTRUCTION MAPTR:在线矢量化高精地图构建的结构化建模与学习 ABSTRACT High-definition (HD) map provides abundant and precise environmental information of the driving scene, se…...

基于容器的云原生,让业务更自由地翱翔云端

无论是要构建一个应用或开发一个更庞大的解决方案,在技术选型时,技术的开放性和可移植性已经成为很多企业优先考虑的问题之一。毕竟没人希望自己未来的发展方向和成长速度被自己若干年前选择使用的某项技术所限制或拖累。 那么当你的业务已经上云&#x…...

大屏开源项目go-view二次开发2----半环形控件(C#)

环境搭建参考: 大屏开源项目go-view二次开发1----环境搭建(C#)-CSDN博客 要做的半环形控件最终效果如下图: 步骤如下: 1 在go-view前端项目的\src\packages\components\Charts目录下新增Others目录,并在Others目录下新增PieExt…...

web:pc端企业微信登录-vue版

官方文档:developer.work.weixin.qq.com/document/pa… 不需要调用ww.register,直接调用ww.createWWLoginPanel即可创建企业微信登录面板 - 文档 - 企业微信开发者中心 (qq.com) 引入 //通过 npm 引入 npm install wecom/jssdk import * as ww from we…...

OpenGL ES 01 渲染一个四边形

项目架构 着色器封装 vertex #version 300 es // 接收顶点数据 layout (location 0) in vec3 aPos; // 位置变量的属性位置值为0 layout (location 1) in vec4 aColors; // 位置变量的属性位置值为1 out vec4 vertexColor; // 为片段着色器指定一个颜色输出void main() {gl…...

【ETCD】【源码阅读】深入解析 EtcdServer.applyEntries方法

applyEntries方法的主要作用是接收待应用的 Raft 日志条目,并按顺序将其应用到系统中;确保条目的索引连续,避免丢失或重复应用条目。 一、函数完整代码 func (s *EtcdServer) applyEntries(ep *etcdProgress, apply *apply) {if len(apply.…...

概率论得学习和整理28:用EXCEL画折线图,X轴数据也被当成曲线的解决办法

目录 1 折线图和散点图,对数据的处理差别 1.1 EXCEL画图的一些默认设置 1.2 多于2列的数据,也是如此 2 如果我们非要以第1列数据为X轴,做一个折线图呢?也能 2.1 首先,把第1列,想当成X轴的数据…...

tryhackme-Pre Security-Defensive Security Intro(防御安全简介)

任务一:Introduction to Defensive Security防御安全简介 此room的两个要点: Preventing intrusions from occurring 防止入侵发生Detecting intrusions when they occur and responding properly 检测发生的入侵并正确响应 防御安全还有更多内容。 除上…...

27. 元类

一、什么是元类 在 Python 中,一切皆为对象,即类也是一个对象。type 是内置的元类。我们用 class 关键字定义的所有的类以及内置的类都是由元类 type(内置的元类) 实例化产生的。 class Person:def __init__(self, name, age):se…...

PHP木马编写

一、最简单的一句话木马 <?php eval($_REQUEST[cmd]); ?> 1. <?php 和 ?> <?php 和 ?> 是 PHP 代码的开始和结束标记,表示 PHP 代码块的范围。 2. eval() eval() 是 PHP 中的一个内建函数,用来执行字符串类型的 PHP 代码。…...

游戏AI实现-寻路算法(Dijkstra)

戴克斯特拉算法(英语:Dijkstras algorithm),又称迪杰斯特拉算法、Dijkstra算法,是由荷兰计算机科学家艾兹赫尔戴克斯特拉在1956年发现的算法。 算法过程: 1.首先设置开始节点的成本值为0,并将…...

Android OpenGLES2.0开发(九):图片滤镜

“当你改变想法的时候,记得也要改变你的世界。”——诺曼文森特皮尔 Android OpenGLES开发:EGL环境搭建Android OpenGLES2.0开发(一):艰难的开始Android OpenGLES2.0开发(二):环境搭…...

SQLite Update 语句

SQLite Update 语句 SQLite 的 UPDATE 语句用于更新数据库表中的现有记录。使用 UPDATE 语句,您可以修改一个或多个列的值。本教程将详细介绍如何使用 SQLite UPDATE 语句,包括语法、示例以及一些最佳实践。 语法 SQLite UPDATE 语句的基本语法如下&a…...

Metaploit-永恒之蓝漏洞利用

1:Metaploit介绍 本次测试主要是利用永恒之蓝漏洞对windows7进行控制利用,掌握Metaploit工具的使用,知道永恒之蓝的漏洞利用原理。永恒之蓝是在Windows的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可…...

机器学习预处理-表格数据的空值处理

机器学习预处理-表格数据的空值处理 机器学习预处理-表格数据的分析与可视化中详细介绍了表格数据的python可视化,可视化能够帮助我们了解数据的构成和分布,是我们进行机器学习的必备步骤。上文中也提及,原始的数据存在部分的缺失࿰…...

数据结构_平衡二叉树

结点类 构造函数分为有参和无参,相同点都是初始化树高为1 class Node { public:int data; // 用于输出int val; // 数据域,用于排序int height; // 树高Node* left;Node* right;Node();Node(int v, int d);static int max(int a, int b); };Node::N…...

C++对象的赋值与复制复制构造函数(指针数据成员)

一、对象的赋值 同类对象之间可以相互赋值,对象赋值的一般形式:对象名2 对象名1; 原理是,赋值运算符的重载。仅赋值,因此赋值前,需要先定义并初始化对象2。 对象的赋值针对指对象中所有数据成员的值; 对…...

Coding Caprice - monotonic stack2

42. 接雨水 class Solution { public:int trap(vector<int>& height) {stack<int> sh;int out 0;for(int i0; i<height.size(); i){while(!sh.empty() && height[sh.top()]<height[i]){int bo height[sh.top()];sh.pop();if(sh.empty()){brea…...

)

Spring Mvc面试题(常见)

1 Spring MVC的执行流程 用户发起请求,请求先被Servlet拦截以后,转发给SpringMVC框架SpringMVC 里面的DispatcherServlet(核心控制器) 接收到请求,并转发给HandlerMappingHandlerMapping负责解析请求,根据请求信息和配置信息找到匹配的Controller类(当这里有配置拦截器,会…...

多云管理“拦路虎”:深入解析网络互联、身份同步与成本可视化的技术复杂度

一、引言:多云环境的技术复杂性本质 企业采用多云策略已从技术选型升维至生存刚需。当业务系统分散部署在多个云平台时,基础设施的技术债呈现指数级积累。网络连接、身份认证、成本管理这三大核心挑战相互嵌套:跨云网络构建数据…...

K8S认证|CKS题库+答案| 11. AppArmor

目录 11. AppArmor 免费获取并激活 CKA_v1.31_模拟系统 题目 开始操作: 1)、切换集群 2)、切换节点 3)、切换到 apparmor 的目录 4)、执行 apparmor 策略模块 5)、修改 pod 文件 6)、…...

微软PowerBI考试 PL300-选择 Power BI 模型框架【附练习数据】

微软PowerBI考试 PL300-选择 Power BI 模型框架 20 多年来,Microsoft 持续对企业商业智能 (BI) 进行大量投资。 Azure Analysis Services (AAS) 和 SQL Server Analysis Services (SSAS) 基于无数企业使用的成熟的 BI 数据建模技术。 同样的技术也是 Power BI 数据…...

3.3.1_1 检错编码(奇偶校验码)

从这节课开始,我们会探讨数据链路层的差错控制功能,差错控制功能的主要目标是要发现并且解决一个帧内部的位错误,我们需要使用特殊的编码技术去发现帧内部的位错误,当我们发现位错误之后,通常来说有两种解决方案。第一…...

CMake基础:构建流程详解

目录 1.CMake构建过程的基本流程 2.CMake构建的具体步骤 2.1.创建构建目录 2.2.使用 CMake 生成构建文件 2.3.编译和构建 2.4.清理构建文件 2.5.重新配置和构建 3.跨平台构建示例 4.工具链与交叉编译 5.CMake构建后的项目结构解析 5.1.CMake构建后的目录结构 5.2.构…...

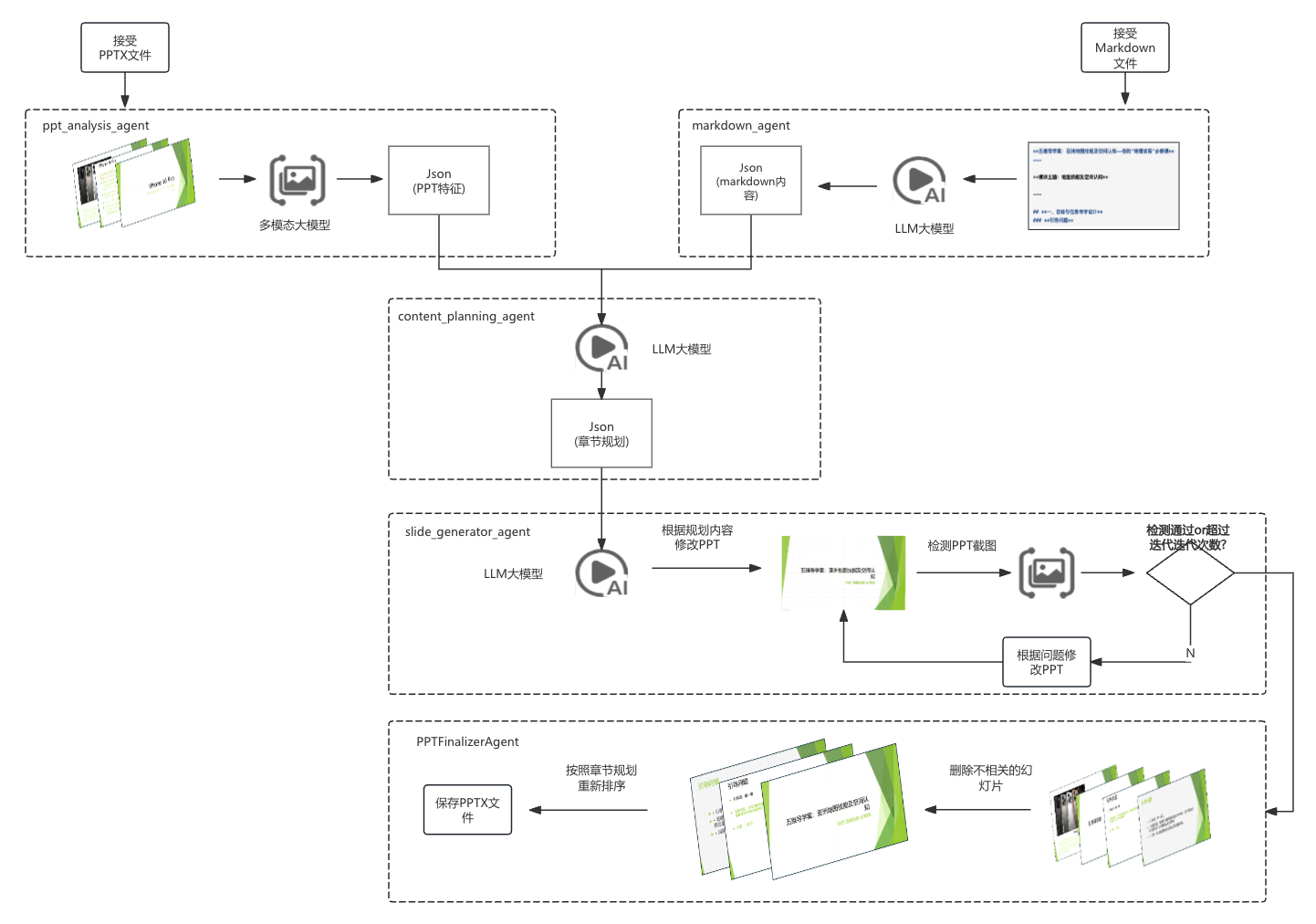

【项目实战】通过多模态+LangGraph实现PPT生成助手

PPT自动生成系统 基于LangGraph的PPT自动生成系统,可以将Markdown文档自动转换为PPT演示文稿。 功能特点 Markdown解析:自动解析Markdown文档结构PPT模板分析:分析PPT模板的布局和风格智能布局决策:匹配内容与合适的PPT布局自动…...

用docker来安装部署freeswitch记录

今天刚才测试一个callcenter的项目,所以尝试安装freeswitch 1、使用轩辕镜像 - 中国开发者首选的专业 Docker 镜像加速服务平台 编辑下面/etc/docker/daemon.json文件为 {"registry-mirrors": ["https://docker.xuanyuan.me"] }同时可以进入轩…...

高防服务器能够抵御哪些网络攻击呢?

高防服务器作为一种有着高度防御能力的服务器,可以帮助网站应对分布式拒绝服务攻击,有效识别和清理一些恶意的网络流量,为用户提供安全且稳定的网络环境,那么,高防服务器一般都可以抵御哪些网络攻击呢?下面…...

GC1808高性能24位立体声音频ADC芯片解析

1. 芯片概述 GC1808是一款24位立体声音频模数转换器(ADC),支持8kHz~96kHz采样率,集成Δ-Σ调制器、数字抗混叠滤波器和高通滤波器,适用于高保真音频采集场景。 2. 核心特性 高精度:24位分辨率,…...

JavaScript基础-API 和 Web API

在学习JavaScript的过程中,理解API(应用程序接口)和Web API的概念及其应用是非常重要的。这些工具极大地扩展了JavaScript的功能,使得开发者能够创建出功能丰富、交互性强的Web应用程序。本文将深入探讨JavaScript中的API与Web AP…...