《PCI密码卡技术规范》题目

单选1

在《PCI密码卡技术规范》中,下列哪项不属于PCI密码卡的功能()。

A.密码运算功能

B.密钥管理功能

C.物理随机数产生功能

D.随主计算机可信检测功能

正确答案:D.

<font style="color:#DF2A3F;">解析:</font>

单选 2

在《PCI密码卡技术规范》中,PCI密码卡硬件自检不包含哪项()。

A.物理噪声源

B.密码运算单元

C.静态数据完整性

D.用户认证数据

正确答案:D

解析:

单选2

在《PCI密码卡技术规范》中,PCI密码卡不适用于哪类设备()。

A.密管服务器

B.手持式安全移动终端

C.云VPN

D.签名服务器

正确答案:B

单选3

在《PCI密码卡技术规范》中,下列哪项不是PCI密码卡支持的算法()。

A.SM3

B.ECC

C.RSA

D.NTRU

正确答案:D

解析:

多选 1

在《PCI密码卡技术规范》中,PCI密码卡宿主端驱动程序应实现的功能包括()。

A.驱动程序的安装与卸载

B.PCI设备的打开与关闭

C.设备的读写操作和控制操作

D.应用数据的解析

正确答案:ABC

解析:

单选4

在《PCI密码卡技术规范》中,规定会话密钥长度不低于()比特。

A.1024

B.512

C.256

D.128

正确答案:D

解析:

单选 5

根据《PCI密码卡技术规范》,PCI 密码卡必须支持至少()种对称密钥密码算法。

A.一

B.二

C.三

D.四

正确答案:A

解析:

多选 2

根据《PCI密码卡技术规范》,PCI密码卡必须要支持的算法有()。

A.对称密钥密码算法

B.非对称密钥密码算法

C.杂凑算法

D.随机数生成算法

正确答案:ABC

解析:

多选 3

根据《PCI密码卡技术规范》,PCI密码卡可以支持的分组运算工作模式有()。

A.ECB

B.CBC

C.OFB

D.CFB

正确答案:ABCD

解析:

多选 4

根据《PCI密码卡技术规范》,PCI密码卡包含了以下哪些密钥()。

A.设备密钥对

B.用户密钥对

C.密钥加密密钥

D.会话密钥

正确答案:ABCD

解析:

多选 5

根据《PCI密码卡技术规范》,PCI密码卡硬件组成中以下哪些单元是不可或缺的()。

A.实时时钟管理单元

B.密码运算单元

C.主控单元

D.接口单元

正确答案:BCD

解析:

多选 6

根据《PCI密码卡技术规范》,PCI密码卡的密钥管理安全描述正确的是()。

A.密码卡的密钥或密钥对的私钥由物理噪声源产生,并通过随机性检测

B.任何时间、任何情况下会话密钥不能以明文形式出现在硬件设备外部

C.用户签名密钥对可以通过有效的保护机制进行导出

D.硬件存储的私钥必须支持私钥访问控制码的安全访问

正确答案:ABD

解析:

多选 7

在《PCI密码卡技术规范》中,PCI密码卡的设备管理安全描述正确的是()

A.PCI密码卡需具备足够强的物理保护能力,防止底层代码被监听、盗取

B.在PCI密码卡正常工作时,敏感安全参数(CSP)不能以明文形式出现在硬件设备外部

C.驱动程序必须支持透明传输上位机和下位机的能力,不得截获、解析应用系统中的数据

D.设备必须要由具备核准资格的密码主管或用户才能使用

正确答案:ABC

解析:

多选 8

在《PCI密码卡技术规范》中,PCI密码卡的硬件上电自检必须完成以下哪些项目()。

A.物理噪声源是否失效

B.密码运算单元是否失效

C.静态存储数据完整性是否被破坏

D.在线查阅安全固件是否为最新版本

正确答案:ABC

解析:

单选 6

在《PCI密码卡技术规范》中,哪项不是PCI密码卡的硬件上电自检必须完成的项目()。

A.物理噪声源是否失效

B.密码运算单元是否失效

C.静态存储数据完整性是否被破坏

D.在线查阅安全固件是否为最新版本

正确答案:D

解析:

多选 9

在《PCI密码卡技术规范》中,PCI密码卡通过API接口完成的功能检测包含哪些项目()。

A.密码算法功能检测

B.密钥管理检测

C.程序升级接口功能检测

D.密码卡内敏感数据的安全保护检测

正确答案:AB

解析:

多选 10

根据《PCI密码卡技术规范》,PCI密码卡性能测试描述正确的有哪些()。

A.每次测试应具有足够数据的数据量,防止性能波动

B.所有的算法性能指标都以bps为单位进行标示

C.对称运算性能测试时应取不同长度的数据分别进行测试

D.算法正确性测试时必须测试ECB、CBC、CFB、OFB等工作模式

正确答案:AC

解析:

答案A是原文

答案c是原文

答案D:是支持多种工作模式的情况下,需要测试所有的

多选 11

在《PCI密码卡技术规范》中,PCI密码卡API函数集包含以下哪些功能模块()。

A.设备管理类函数

B.密钥管理类函数

C.算法运算类函数

D.文件管理类函数

正确答案:ABC

解析:

多选 12

在《PCI密码卡技术规范》中,非对称密码算法的基本要求包括()。

A.非对称密码算法应至少支持两种及以上

B.应提供数字签名和签名验证功能

C.选择支持RSA算法时,应具备2048比特及以上的模长

D.选择支持ECC算法时,应具备256比特及以上的模长

正确答案:BCD

解析:

选项A:非对称密码算法应至少支持一种;

多选 13

根据《PCI密码卡技术规范》,PCI密码卡提供的分组密码算法必须支持哪种工作模式()。

A.ECB

B.CFB

C.CBC

D.OFB

正确答案:AC

解析:

判断 1

根据《PCI密码卡技术规范》,PCI密码卡内的密钥均需支持定期自动更换。

A.正确

B.错误

正确答案:B

解析:

判断 2

根据《PCI密码卡技术规范》,PCI密码卡未通过上电自检时,应拒绝一切密码功能调用服务。

A.正确

B.错误

正确答案:A

解析:

判断 3

根据《PCI密码卡技术规范》,PCI 密码卡可以不支持杂凑算法。

A.正确

B.错误

正确答案:B

解析:

判断 4

根据《PCI密码卡技术规范》,PCI 密码卡可以不支持扩展密码算法。

A.正确

B.错误

正确答案:A

解析:

判断 5

根据《PCI密码卡技术规范》,PCI密码卡的软件分为三个层次:底层软件(监控软件)、驱动程序和应用编程接口。

A.正确

B.错误

正确答案:A

解析:

判断 6

根据《PCI密码卡技术规范》,驱动程序应该支持多个PCI 密码卡设备同时使用和操作的基本要求。

A.正确

B.错误

正确答案:A

解析:

相关文章:

《PCI密码卡技术规范》题目

单选1 在《PCI密码卡技术规范》中,下列哪项不属于PCI密码卡的功能()。 A.密码运算功能 B.密钥管理功能 C.物理随机数产生功能 D.随主计算机可信检测功能 正确答案:D. <font style"color:#DF2A3F;">解析&…...

城市大屏设计素材宝库:助力设计师高效创作

城市大屏设计工作要求设计师在有限的时间内打造出令人惊叹的视觉效果,而拥有一套必备的素材集无疑是如虎添翼。这些素材犹如设计师的得力助手,无论是构建整体布局的设计模板,还是点缀细节的图标图形,都能在关键时刻发挥重要作用&a…...

HCIA-Access V2.5_5_1PON系统概述_PON网络概述

PON网络设备有很多各类,可应用于不同的业务场景,从而实现不同的业务,本章介绍PON系统应用组成,分析PON系统的硬件结构和模块功能,描述PON系统的应用场景,帮助你对接入网中设备形态有更深刻的印象。 你可以…...

群落生态学研究进展】Hmsc包开展单物种和多物种分析的技术细节及Hmsc包的实际应用

联合物种分布模型(Joint Species Distribution Modelling,JSDM)在生态学领域,特别是群落生态学中发展最为迅速,它在分析和解读群落生态数据的革命性和独特视角使其受到广大国内外学者的关注。在学界不同研究团队研发出…...

一个开源的自托管虚拟浏览器项目,支持在安全、私密的环境中使用浏览器

大家好,今天给大家分享一个开源的自托管虚拟浏览器项目Neko,旨在利用 WebRTC 技术在 Docker 容器中运行虚拟浏览器,为用户提供安全、私密且多功能的浏览体验。 项目介绍 Neko利用 WebRTC 技术在 Docker 容器中运行虚拟浏览器,提供…...

职场上,如何做好自我保护?

今天我们讨论一个话题:在职场上,如何保护好自己?废话不多说,我们直接上干货。 (一) 1.时刻准备一点零食或代餐,如果遇到长时间的会议,就补充点能量。代餐最好选流体,这…...

华为数通最新题库 H12-821 HCIP稳定过人中

以下是成绩单和考试人员 HCIP H12-831 HCIP H12-725 安全中级...

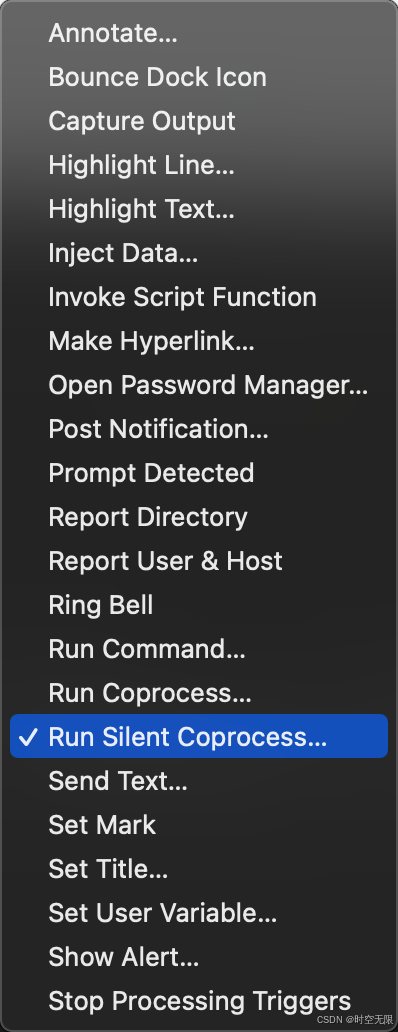

mac iterm2 使用 lrzsz

前言 mac os 终端不支持使用 rz sz 上传下载文件,本文提供解决方法。 mac 上安装 brew install lrzsz两个脚本 注意:/usr/local/bin/iterm2-send-zmodem.sh 中的 sz命令路径要和你mac 上 sz 命令路径一致。 /usr/local/bin/iterm2-recv-zmodem.sh 中…...

PostgreSql-学习06-libpq之同步命令处理

目录 一、环境 二、介绍 三、函数 1、PQsetdbLogin (1)作用 (2)声明 (3)参数介绍 (4)检测成功与否 2、PQfinish (1)作用 (2࿰…...

简单配置,全面保护:HZERO审计服务让安全触手可及

HZERO技术平台,凭借多年企业资源管理实施经验,深入理解企业痛点,为您提供了一套高效易用的审计解决方案。这套方案旨在帮助您轻松应对企业开发中的审计挑战,确保业务流程的合规性和透明度。 接下来,我将为大家详细介绍…...

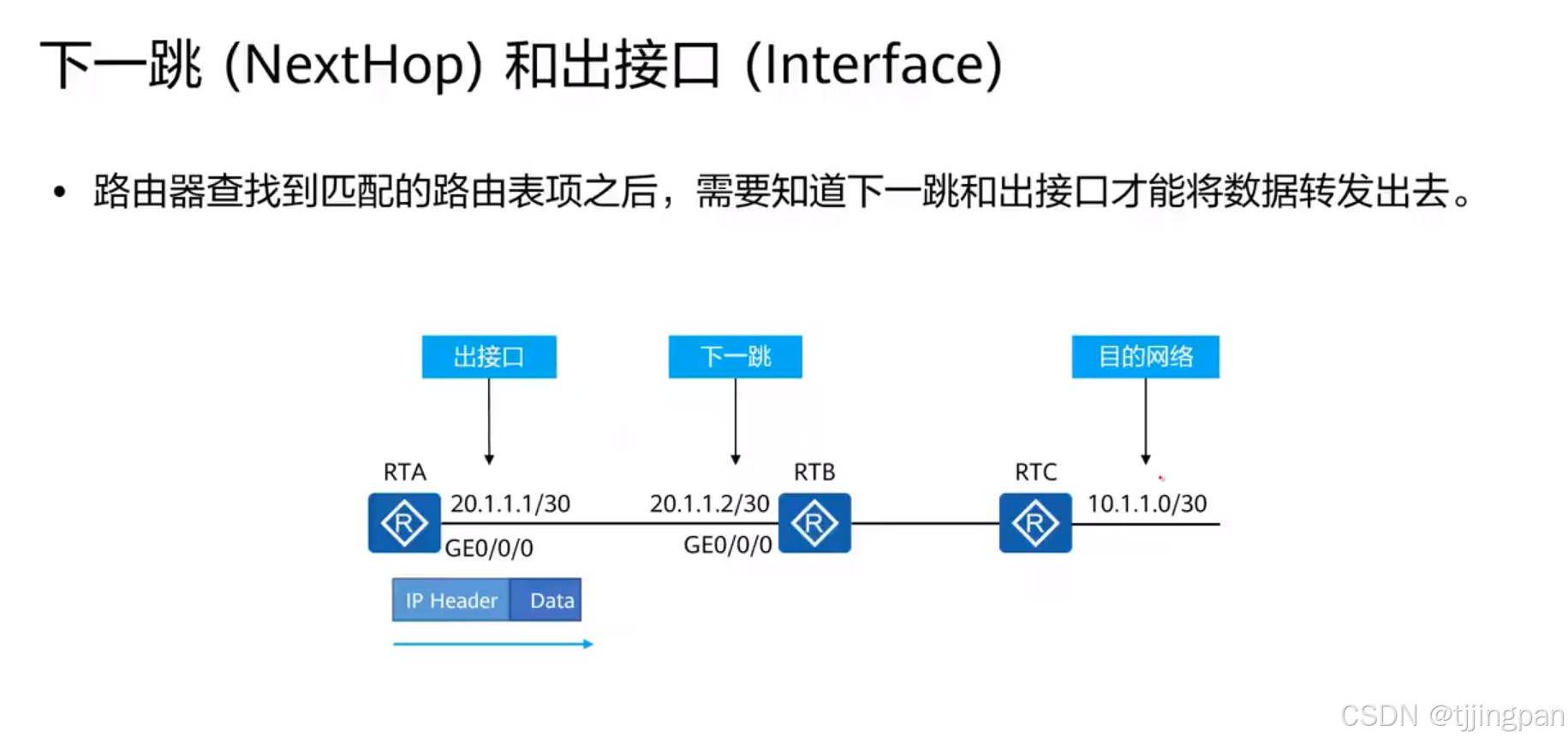

HCIA-Access V2.5_4_1_1路由协议基础_IP路由表

大型网络的拓扑结构一般会比较复杂,不同的部门,或者总部和分支可能处在不同的网络中,此时就需要使用路由器来连接不同的网络,实现网络之间的数据转发。 本章将介绍路由协议的基础知识、路由表的分类、静态路由基础与配置、VLAN间…...

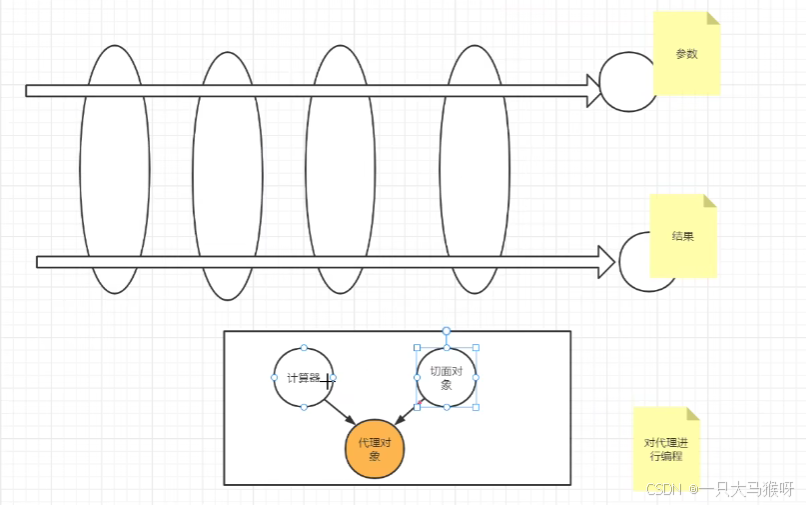

Spring IOC 和 AOP的学习笔记

Spring框架是java开发行业的标准 Spring全家桶 Web:Spring Web MVC/Spring MVC、Spring Web Flux 持久层:Spring Data / Spring Data JPA 、Spring Data Redis 、Spring Data MongoDB 安全校验:Spring Security 构建工程脚手架ÿ…...

二七(vue2-03)、生命周期四个阶段及八个钩子、工程化开发和脚手架、组件注册、拆分组件

1. 生命周期 1.1 生命周期四个阶段 <!-- Vue生命周期:一个Vue实例从 创建 到 销毁 的整个过程。生命周期四个阶段:① 创建 ② 挂载 ③ 更新 ④ 销毁1.创建阶段:创建响应式数据2.挂载阶段:渲染模板3.更新阶段:修改…...

[树] 最轻的天平

问题描述 天平的两边有时不一定只能挂物品,还可以继续挂着另一个天平,现在给你一些天平的情况和他们之间的连接关系,要求使得所有天平都能平衡所需物品的总重量最轻。 一个天平平衡当且仅当“左端点的重量 \times 左端点到支点的距离 …...

Linux udev介绍使用

udev udev配置文件匹配键和赋值键操作符解释示例修改udev配置U盘自动挂载Usb卸载SD卡挂载SD卡卸载 udev配置文件 /etc/udev/udev.conf 这个文件通常很短,他可能只是包含几行#开头的注释,然后有几行选项: udev_root“/dev/” udev_rules“/…...

)

单片机:实现节日彩灯(附带源码)

本项目的目标是通过编程实现几个常见的彩灯效果,包括: 流水灯效果(从左到右或从右到左)闪烁效果(所有灯同时闪烁)渐变效果(灯光从亮到灭,再从灭到亮)定时切换颜色效果&a…...

流程引擎Activiti性能优化方案

流程引擎Activiti性能优化方案 Activiti工作流引擎架构概述 Activiti工作流引擎架构大致分为6层。从上到下依次为工作流引擎层、部署层、业务接口层、命令拦截层、命令层和行为层。 基于关系型数据库层面优化 MySQL建表语句优化 Activiti在MySQL中创建默认字符集为utf8&…...

【爬虫一】python爬虫基础合集一

【爬虫一】python爬虫基础合集一 1. 网络请求了解1.1. 请求的类型1.2. 网络请求协议1.3. 网络请求过程简单图解1.4. 网络请求Headers(其中的关键字释义):请求头、响应头 2. 网络爬虫的基本工作节点2.1. 了解简单网络请求获取响应数据的过程所涉及要点 1. 网络请求了…...

any/all 子查询优化规则的原理与解析 | OceanBase查询优化

背景 在通常情况下,当遇到包含any/all子查询的语句时,往往需要遵循嵌套执行的方式,因此其查询效率较低。Oceanbase中制定了相应的any/all子查询优化规则,能够能够识别并优化符合条件的any/all子查询,从而有效提升查询…...

ECharts 饼图:数据可视化的重要工具

ECharts 饼图:数据可视化的重要工具 引言 在数据分析和可视化的领域,ECharts 是一个广受欢迎的开源库。它由百度团队开发,用于在网页中创建交互式图表。ECharts 提供了多种图表类型,包括柱状图、折线图、散点图等,而饼图则是其中最常用的一种。本文将深入探讨 ECharts 饼…...

TDengine 快速体验(Docker 镜像方式)

简介 TDengine 可以通过安装包、Docker 镜像 及云服务快速体验 TDengine 的功能,本节首先介绍如何通过 Docker 快速体验 TDengine,然后介绍如何在 Docker 环境下体验 TDengine 的写入和查询功能。如果你不熟悉 Docker,请使用 安装包的方式快…...

Python爬虫实战:研究feedparser库相关技术

1. 引言 1.1 研究背景与意义 在当今信息爆炸的时代,互联网上存在着海量的信息资源。RSS(Really Simple Syndication)作为一种标准化的信息聚合技术,被广泛用于网站内容的发布和订阅。通过 RSS,用户可以方便地获取网站更新的内容,而无需频繁访问各个网站。 然而,互联网…...

Axios请求超时重发机制

Axios 超时重新请求实现方案 在 Axios 中实现超时重新请求可以通过以下几种方式: 1. 使用拦截器实现自动重试 import axios from axios;// 创建axios实例 const instance axios.create();// 设置超时时间 instance.defaults.timeout 5000;// 最大重试次数 cons…...

涂鸦T5AI手搓语音、emoji、otto机器人从入门到实战

“🤖手搓TuyaAI语音指令 😍秒变表情包大师,让萌系Otto机器人🔥玩出智能新花样!开整!” 🤖 Otto机器人 → 直接点明主体 手搓TuyaAI语音 → 强调 自主编程/自定义 语音控制(TuyaAI…...

聊一聊接口测试的意义有哪些?

目录 一、隔离性 & 早期测试 二、保障系统集成质量 三、验证业务逻辑的核心层 四、提升测试效率与覆盖度 五、系统稳定性的守护者 六、驱动团队协作与契约管理 七、性能与扩展性的前置评估 八、持续交付的核心支撑 接口测试的意义可以从四个维度展开,首…...

今日学习:Spring线程池|并发修改异常|链路丢失|登录续期|VIP过期策略|数值类缓存

文章目录 优雅版线程池ThreadPoolTaskExecutor和ThreadPoolTaskExecutor的装饰器并发修改异常并发修改异常简介实现机制设计原因及意义 使用线程池造成的链路丢失问题线程池导致的链路丢失问题发生原因 常见解决方法更好的解决方法设计精妙之处 登录续期登录续期常见实现方式特…...

嵌入式学习笔记DAY33(网络编程——TCP)

一、网络架构 C/S (client/server 客户端/服务器):由客户端和服务器端两个部分组成。客户端通常是用户使用的应用程序,负责提供用户界面和交互逻辑 ,接收用户输入,向服务器发送请求,并展示服务…...

实战设计模式之模板方法模式

概述 模板方法模式定义了一个操作中的算法骨架,并将某些步骤延迟到子类中实现。模板方法使得子类可以在不改变算法结构的前提下,重新定义算法中的某些步骤。简单来说,就是在一个方法中定义了要执行的步骤顺序或算法框架,但允许子类…...

yaml读取写入常见错误 (‘cannot represent an object‘, 117)

错误一:yaml.representer.RepresenterError: (‘cannot represent an object’, 117) 出现这个问题一直没找到原因,后面把yaml.safe_dump直接替换成yaml.dump,确实能保存,但出现乱码: 放弃yaml.dump,又切…...

聚六亚甲基单胍盐酸盐市场深度解析:现状、挑战与机遇

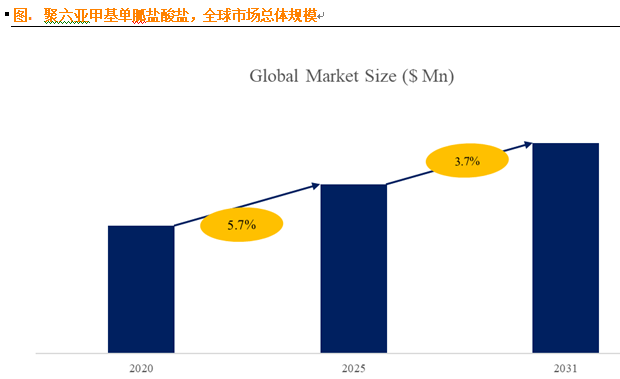

根据 QYResearch 发布的市场报告显示,全球市场规模预计在 2031 年达到 9848 万美元,2025 - 2031 年期间年复合增长率(CAGR)为 3.7%。在竞争格局上,市场集中度较高,2024 年全球前十强厂商占据约 74.0% 的市场…...