区块链详解

1. 概述

1.1 什么是区块链?

区块链是一种分布式数据库技术,它以链式数据结构的形式存储数据,每个数据块与前一个数据块相关联,形成了一个不断增长的数据链。每个数据块中包含了一定数量的交易信息或其他数据,这些数据经过加密和验证后被添加到区块链上。由于每个数据块都包含了前一个数据块的哈希值,因此任何尝试篡改数据的行为都会被迅速地检测出来。

区块链技术的核心特点包括去中心化、不可篡改、透明开放、安全可信等。通过去中心化的特性,区块链可以实现在无需信任中心的情况下进行数据交换和验证,从而降低了中心化系统可能存在的单点故障和数据篡改风险。同时,由于数据的不可篡改性,一旦数据被记录到区块链上,就不可更改或删除,为数据的安全提供了保障。

区块链技术最初是作为比特币的底层技术而被广泛关注的,但现在已经发展出了许多不同类型的区块链,包括公有链、私有链和联盟链,以满足不同的需求和应用场景。除了加密货币交易之外,区块链技术也被应用于身份验证、供应链管理、智能合约、数字资产交易等领域。

1.2 区块链的历史

区块链的历史可以追溯到比特币的发展过程中。以下是区块链的主要历史发展里程碑:

1)比特币诞生(2008年):由中本聪(Satoshi Nakamoto)提出并实现的比特币网络正式启动,标志着区块链技术的开端。比特币作为第一个加密货币,使用区块链技术实现了去中心化的数字货币交易系统。

2)创世区块(2009年1月3日):比特币网络中的第一个区块,也称为创世区块,被创建并包含了中本聪在创世区块中留下的消息:“The Times 03/Jan/2009 Chancellor on brink of second bailout for banks”,这被视为比特币的诞生之时。

3)区块链概念确立(2013年):随着比特币的发展,人们开始意识到区块链技术本身的潜力,将其作为一种去中心化、不可篡改的分布式账本技术来研究和应用。

4)以太坊诞生(2015年):由Vitalik Buterin等人创建的以太坊(Ethereum)正式发布,引入了智能合约的概念,使得区块链不仅可以用于数字货币交易,还可以执行编程逻辑,开启了区块链应用的新篇章。

5)区块链技术的广泛应用(2016年至今):区块链技术逐渐被应用于金融领域、供应链管理、物联网、数字身份认证、票据结算、版权保护等各个领域。同时,公有链、私有链和联盟链等不同类型的区块链也相继涌现,以满足不同场景下的需求。

6)加密货币热潮(2017年):比特币价格暴涨引发了全球对加密货币和区块链技术的关注,一时间区块链成为热门话题,并促使了更多的区块链项目和创新应用的出现。

7)区块链标准化和法规制度(2018年至今):随着区块链技术的发展,各国政府和国际组织开始重视区块链的标准化工作和法规制度建设,以推动区块链技术的规范化和应用落地。

这些里程碑事件共同构成了区块链技术发展的历史脉络,展示了区块链从概念到实践的演进过程,以及其在不同领域的广泛应用和影响力。

1.3 区块链的分类

区块链可以根据不同的特性和应用场景进行分类,主要包括以下几种类型:

1)公有链(Public Blockchain):公有链是一种完全开放的区块链网络,任何人都可以参与其中,查看链上的所有数据,提交交易和创建智能合约。比特币和以太坊就是典型的公有链。公有链通常具有去中心化、透明和不可篡改的特性,但也面临着性能和隐私性方面的挑战。

2)私有链(Private Blockchain):私有链是由单个组织或实体控制和管理的区块链网络,参与者必须经过许可才能加入,并且只有被授权的用户才能访问数据和执行交易。私有链通常用于企业内部或特定合作伙伴之间的数据共享和业务流程优化,例如供应链管理或企业内部结算。

3)联盟链(Consortium Blockchain):联盟链是由多个组织或实体共同管理的区块链网络,参与者通常是事先经过认证或授权的实体,具有一定的信任关系。联盟链相对于私有链更具有去中心化特性,但相比公有链更具有权限控制和隐私保护的功能。联盟链通常用于跨组织间的数据共享和合作,例如跨国企业联合进行供应链管理。

4)混合链(Hybrid Blockchain):混合链结合了公有链和私有链的特性,可以同时实现开放性和权限控制。例如,一个混合链可以在公有链上公开某些数据,同时在私有链上进行特定的业务流程处理,从而实现数据的公开透明和隐私保护的平衡。

这些不同类型的区块链适用于不同的应用场景和需求,选择合适类型的区块链对于实现特定的商业目标和技术要求非常重要。

2. 区块链基础概念

2.1 分布式账本

分布式账本是一种通过分布式计算和加密技术来实现的数据存储和交易记录方式。它是区块链技术的核心概念之一,也是许多区块链系统的基础。

1)去中心化存储:分布式账本不依赖于单一的中心化机构或服务器进行数据存储和管理,而是将数据分布存储在网络中的多个节点上。这种去中心化的存储方式可以提高系统的可靠性和安全性,因为没有单点故障,并且不易受到攻击。

2)数据的不可篡改性:分布式账本中的数据以区块的形式存储,并使用加密技术保证数据的不可篡改性。每个区块都包含了前一个区块的哈希值,形成了链式结构,任何人都无法修改已经写入的区块数据,因为这会破坏整个链的完整性。

3)交易的透明性和可追溯性:分布式账本中的交易记录是公开可见的,任何人都可以查看和验证交易的有效性。这种透明性和可追溯性有助于建立信任,减少欺诈和纠纷。

4)共识机制:分布式账本通过共识机制来达成对数据变更的一致意见,常见的共识机制包括工作量证明(Proof of Work,PoW)、权益证明(Proof of Stake,PoS)、共识拜占庭容错(Practical Byzantine Fault Tolerance,PBFT)等。共识机制确保了网络中所有节点的数据一致性和同步性。

5)智能合约:一些分布式账本系统支持智能合约的功能,允许在账本上执行程序代码,实现自动化的业务逻辑和合约执行。

分布式账本技术不仅在加密货币领域得到广泛应用,还在金融、供应链管理、物联网、数字身份认证等各个领域发挥重要作用,推动了数字化经济和社会的发展。

2.2 区块

在区块链技术中,一个“区块”是一组数据的集合,通常包含了一定数量的交易记录或其他类型的信息。每个区块都具有以下特征:

1)数据:区块包含了一定数量的数据,这些数据可以是交易记录、智能合约代码、数字资产所有权证明等。

2)区块头:区块头是区块的元数据,包含了与该区块相关的一些重要信息,如区块的哈希值、时间戳、上一个区块的哈希值等。

3)哈希值:每个区块都有一个唯一的哈希值,这个哈希值是通过对区块的数据进行哈希运算而生成的,它能够有效地代表整个区块的内容,任何对区块数据的修改都会导致哈希值的变化。

4)上一个区块的哈希值:区块链中的每个区块都包含了前一个区块的哈希值,这样就形成了一个不断链接的区块链结构,确保了数据的连续性和不可篡改性。

5)Nonce:Nonce是一个随机数,用于在挖矿过程中满足特定的条件,例如比特币中的工作量证明算法要求区块的哈希值必须满足一定的难度条件,而Nonce的变化可以影响区块的哈希值,因此矿工通过不断尝试不同的Nonce来挖矿。

6)交易记录:区块链中的主要目的是记录交易,因此每个区块通常包含了一定数量的交易记录,这些交易记录是网络中用户之间的价值转移。

当一个新的区块被创建时,它会被广播到整个网络中,其他节点会验证区块的有效性,然后将其添加到自己的区块链上,这样就形成了一个不断增长的区块链。

2.3 链式结构

链式结构是一种数据结构,其中的数据元素按照线性的顺序依次排列,并且每个元素都有一个指向下一个元素的引用(指针)。在区块链技术中,区块链就是一种典型的链式结构。

具体来说,区块链中的链式结构由多个区块组成,每个区块都包含了一定数量的数据以及指向前一个区块的引用(通常是前一个区块的哈希值)。这种结构的特点包括:

1)顺序存储:区块链中的每个区块都按照时间顺序依次连接,形成了一个线性的结构。

2)前向引用:每个区块都包含了前一个区块的引用,通过这种引用关系,整个区块链就形成了一个前向链接的链式结构。

3)不可篡改性:由于每个区块都包含了前一个区块的哈希值,任何对区块链中的一个区块进行修改都会导致该区块以及后续所有区块的哈希值发生变化,从而破坏了区块链的完整性,这确保了区块链数据的不可篡改性。

4)连续性:区块链中的每个区块都通过前一个区块的哈希值连接在一起,形成了一个连续的数据链,任何人都可以通过遍历区块链来获取其中的数据。

5)去中心化:区块链是一个去中心化的数据存储系统,没有单一的中心节点控制整个链,而是由网络中的多个节点共同维护和验证数据的完整性。

总的来说,链式结构是区块链技术的基础之一,它为区块链系统提供了高度的安全性、可靠性和去中心化特性。

2.4 加密算法

加密算法是一种数学函数或过程,用于将数据转换为一种不易被理解的形式,以确保数据的保密性、完整性和可验证性。在计算机科学和信息安全领域中,加密算法通常分为两种类型:对称加密和非对称加密。

1)对称加密:在对称加密中,发送方和接收方使用相同的密钥来加密和解密数据。常见的对称加密算法包括DES(数据加密标准)、AES(高级加密标准)等。对称加密算法的优点是加解密速度快,但缺点是密钥的安全传输和管理比较困难。

2)非对称加密:在非对称加密中,发送方和接收方使用不同的密钥来加密和解密数据。非对称加密算法通常涉及到一对密钥:公钥和私钥。公钥用于加密数据,而私钥用于解密数据。常见的非对称加密算法包括RSA、DSA、ECC等。非对称加密算法的优点是密钥的安全传输相对简单,但缺点是加解密速度比对称加密算法慢。

除了对称加密和非对称加密之外,还有一些其他类型的加密算法,如哈希函数、数字签名算法等。哈希函数用于将任意长度的数据映射为固定长度的哈希值,常见的哈希函数包括SHA-256、MD5等;数字签名算法用于验证数据的完整性和来源,常见的数字签名算法包括RSA、DSA等。

加密算法在保护数据安全、实现身份认证、确保通信机密性等方面起着关键作用,是信息安全领域的核心技术之一。

3. 区块链技术原理

3.1 哈希函数

哈希函数是一种将任意长度的输入数据映射为固定长度输出数据的数学函数。其主要特点包括:

1)确定性:对于相同的输入,哈希函数总是生成相同的输出。这意味着哈希函数是确定性的,对于相同的输入,总会得到相同的输出。

2)固定输出长度:无论输入数据的长度如何,哈希函数都会生成固定长度的输出。例如,SHA-256哈希函数生成的哈希值长度始终为256位。

3)雪崩效应:即使输入数据发生微小的变化,哈希函数生成的输出也会发生显著的变化。这种性质被称为雪崩效应,它确保了哈希函数的输出在输入发生变化时是随机且不可预测的。

4)不可逆性:哈希函数是单向的,即从哈希值推导原始输入数据是不可行的。因此,即使知道哈希值,也很难确定原始输入数据是什么。

5)抗碰撞性:哈希函数应该具有抗碰撞性,即使输入数据不同,生成相同哈希值的可能性非常小。这可以确保哈希函数在对数据进行唯一性检查时是可靠的。

常见的哈希函数包括MD5、SHA-1、SHA-256等。它们被广泛用于密码学、数据完整性验证、数据存储和检索等领域。然而,由于一些哈希函数的安全性缺陷,如MD5和SHA-1存在碰撞攻击的风险,因此在安全敏感的应用中更倾向于使用安全性更高的哈希函数,如SHA-256。

3.2 共识机制

共识机制是指在分布式系统中,参与者就系统状态达成一致的方法或算法。在区块链和分布式账本技术中尤为重要,因为没有中心化的权威来管理系统状态,需要通过共识机制确保网络中的所有节点就交易的有效性达成一致。

常见的共识机制包括:

1)工作量证明(Proof of Work,PoW):参与者(矿工)需要通过解决一定难度的数学问题来竞争生成新区块,并获得奖励。比特币就是使用PoW机制的典型例子。PoW机制需要大量的计算能力,因此消耗能源较多。

2)权益证明(Proof of Stake,PoS):参与者的权益(持有的加密货币数量)决定其生成新区块的权重。PoS机制不需要消耗大量能源,但要求参与者锁定一定数量的加密货币作为抵押,以确保其不会恶意攻击网络。

3)权益证明加权(Delegated Proof of Stake,DPoS):类似于PoS,但通过委托代表来代表持币者参与共识过程。代表由社区选举产生,代表数量有限,从而提高了网络的处理速度和可扩展性。

4)权益证明加工作量证明混合(Proof of Stake with Proof of Work Hybrid,PoW/PoS混合):结合了PoW和PoS的优点,通过PoW产生新的区块,然后通过PoS机制来选举验证该区块的有效性,从而降低了PoW的能源消耗。

5)拜占庭容错(Byzantine Fault Tolerance,BFT):通过复杂的算法和节点间的相互通信来达成共识,保证网络在部分节点出现故障或恶意行为时仍能正常运行。常见的BFT算法包括PBFT(Practical Byzantine Fault Tolerance)和RAFT。

每种共识机制都有其优缺点,选择合适的共识机制取决于系统的需求、性能要求和安全考虑。

3.3 分布式存储

分布式存储是将数据存储在多个节点上,通过网络协作来实现数据的可靠性、可用性和扩展性。与集中式存储相比,分布式存储具有更高的容错性和可扩展性,适用于大规模数据的存储和处理。

常见的分布式存储技术和系统包括:

1)分布式文件系统(Distributed File System,DFS):DFS将文件分布存储在多个节点上,并提供统一的文件访问接口。例如,Hadoop的HDFS和Google的GFS。

2)分布式对象存储(Distributed Object Storage):对象存储将数据以对象的形式存储,并通过唯一的标识符来访问。对象存储系统通常具有高可扩展性和高性能。常见的对象存储系统包括Amazon S3、OpenStack Swift和Ceph。

3)分布式数据库(Distributed Database):分布式数据库将数据分布存储在多个节点上,并提供分布式查询和事务处理能力。常见的分布式数据库系统包括Apache Cassandra、MongoDB、HBase等。

4)分布式缓存(Distributed Cache):分布式缓存将数据缓存在多个节点上,以提高数据访问性能和降低系统负载。常见的分布式缓存系统包括Redis、Memcached等。

5)分布式日志系统(Distributed Log):分布式日志系统用于记录和复制大量的日志数据,通常用于构建可靠的消息传递和事件流处理系统。常见的分布式日志系统包括Apache Kafka、RabbitMQ等。

分布式存储系统通常面临数据一致性、数据分区、负载均衡等挑战,因此需要采用合适的数据复制、分片和路由策略来解决这些问题。同时,分布式存储系统也需要考虑数据安全、数据备份和恢复等方面的需求,以保障数据的可靠性和安全性。

3.4 智能合约

智能合约是一种以代码形式编写的自动执行合约,它运行在区块链上,并根据预先设定的规则执行其中的逻辑。智能合约可以实现在没有中介的情况下进行可信交易和协议执行,从而提高交易的透明度、安全性和效率。

以下是智能合约的一些关键特点和应用:

1)自动执行: 智能合约的代码一经部署到区块链上,就会自动执行,无需人工干预。这保证了合约的执行过程不受人为因素影响,提高了交易的可靠性。

2)不可篡改性: 一旦智能合约部署到区块链上,其代码和执行结果将被永久记录在区块链上,不可篡改。这确保了合约的执行过程具有高度的透明度和可追溯性。

3)去中心化: 智能合约运行在区块链网络上的多个节点上,没有中心化的控制点。这使得合约的执行过程不受单点故障的影响,提高了系统的可用性和安全性。

4)多样化应用: 智能合约可以应用于各种场景,如数字货币交易、供应链管理、投票系统、金融衍生品交易等。它们可以代替传统合同,并提供更高效、更安全的解决方案。

5)编程灵活性: 智能合约可以使用多种编程语言编写,如Solidity、Vyper等,开发者可以根据具体需求选择适合的编程语言和开发工具。

6)成本效益: 智能合约的执行过程通常比传统合同执行过程更高效,并且可以减少中间人的参与,从而降低交易成本。

尽管智能合约具有诸多优点,但其也面临一些挑战,如安全性问题、编程错误导致的漏洞、合规性问题等。因此,在开发和部署智能合约时,需要谨慎考虑这些因素,并采取相应的安全措施。

3.5 侧链和跨链技术

侧链和跨链技术都是为了解决区块链系统之间的互操作性和扩展性问题而提出的解决方案,它们有一些共同点,但也有一些区别。

侧链技术:

1)定义: 侧链是一种平行于主区块链运行的区块链系统,与主链相互连接,并且可以实现与主链不同的功能和特性。

2)特点:

- 可以扩展主链的功能,实现更多的业务逻辑和应用场景。

- 可以提供更高的吞吐量和更低的交易成本,因为侧链可以采用不同的共识机制和区块生成速度。

- 侧链与主链之间通常通过特定的跨链通信协议实现数据的传输和交互。

3)应用场景:

- 跨组织的资产转移和交易。

- 不同区块链系统之间的数据交换和共享。

- 不同区块链系统之间的功能扩展和互操作。

跨链技术:

1)定义: 跨链技术是指不同区块链系统之间实现数据和资产的传输、交换和共享的技术手段。

2)特点:

- 跨链技术可以实现不同区块链系统之间的互操作性,使它们能够相互通信和协作。

- 跨链技术可以实现资产的跨链转移,即在不同区块链系统之间进行资产的安全、可信的转移和交易。

- 跨链技术通常涉及到跨链协议、原子交换、智能合约等技术手段。

3)应用场景:

- 不同区块链系统之间的资产转移和交易。

- 跨链合约和跨链数据交换。

- 跨链身份验证和身份管理。

区别:

- 定位不同: 侧链技术是在主链之外构建并运行的平行链,用于扩展主链的功能;而跨链技术是用于不同区块链系统之间进行数据和资产的跨链交互。

- 技术手段不同: 侧链技术通常涉及构建独立的区块链系统,而跨链技术通常涉及跨链协议、原子交换等技术手段。

- 应用场景略有不同: 侧链技术更侧重于实现特定的业务逻辑和功能扩展,而跨链技术更侧重于不同区块链系统之间的互操作和资产转移。

- 综上所述,侧链技术和跨链技术都是为了解决区块链系统之间的互操作性和扩展性问题而提出的解决方案,它们各有特点,可以根据具体需求选择合适的技术方案。

4. 区块链网络架构

4.1 全节点

全节点是区块链网络中的一种节点类型,它具有完整的区块链数据副本,并能够验证和广播交易,参与区块链网络的共识过程。

特点:

- 完整的数据副本: 全节点保存了区块链网络中的完整数据副本,包括所有的交易记录和区块数据。

- 验证交易和区块: 全节点可以验证新产生的交易和区块的有效性,确保区块链网络的安全性和一致性。

- 参与共识过程: 全节点可以参与区块链网络的共识过程,根据共识算法验证交易并生成新的区块。

- 支持网络稳定性: 全节点的存在有助于增强区块链网络的分布式性和去中心化特性,提高网络的稳定性和安全性。

作用:

- 数据存储: 全节点存储了完整的区块链数据,为其他节点提供数据查询和同步的服务。

- 交易验证: 全节点可以验证新产生的交易,确保交易的有效性和安全性。

- 区块生成: 全节点可以参与区块链网络的共识过程,根据共识算法生成新的区块,并将其广播到整个网络中。

- 网络支持: 全节点的存在增强了区块链网络的分布式特性,有助于提高网络的鲁棒性和抗攻击能力。

全节点在区块链网络中扮演着重要的角色,它们不仅保证了网络的安全性和一致性,还为其他节点提供了必要的数据和服务。

4.2 轻节点

轻节点是区块链网络中的一种节点类型,相对于全节点而言,轻节点具有更轻量级的特点,通常只保存了区块链数据的部分副本,并且不需要完整地验证和存储所有的交易记录。

特点:

- 部分数据副本: 轻节点通常只保存了区块链数据的部分副本,例如只保存区块头或者一部分交易数据。

- 不完全验证: 轻节点不需要完全验证和存储所有的交易记录,而是依赖于其他节点提供的验证结果。

- 依赖其他节点: 轻节点需要与全节点或者其他可信任的节点进行通信,获取区块链数据和交易验证结果。

- 较低的资源消耗: 相对于全节点,轻节点通常需要更少的存储空间和计算资源。

作用:

- 快速启动: 轻节点可以更快速地启动和同步区块链数据,因为它们只需要获取部分数据副本。

- 节省资源: 轻节点需要较少的存储空间和计算资源,适合于资源受限的设备和环境。

- 验证交易: 轻节点虽然不完全验证所有的交易,但仍然可以验证部分交易,以确保交易的有效性和安全性。

- 参与网络: 轻节点可以作为区块链网络的一部分,与其他节点进行通信和交互,从而参与网络的共识和数据传输过程。

轻节点在区块链网络中扮演着重要的角色,它们为了实现更轻量级的运行和更高效的数据同步而设计,适用于资源受限的设备和网络环境。

4.3 区块链节点通信

区块链节点之间的通信是区块链网络正常运行的关键部分,它使得节点能够相互传输数据、交换信息并参与共识过程。以下是区块链节点通信的一般过程和一些关键点:

通信过程:

- 节点发现: 新加入的节点需要找到网络中的其他节点。这通常通过节点发现机制来实现,包括使用已知的种子节点、通过网络广播或使用专门的节点发现服务等方式。

- 握手协议: 当两个节点建立连接时,它们通常会执行握手协议,以确认对方的身份、协商通信参数和建立安全通道。

- 区块同步: 节点之间定期交换区块数据,以保持各自的区块链数据同步。通常情况下,节点会请求缺失的区块,并将它们从其他节点下载到本地。

- 交易传播: 当有新的交易产生时,节点会将这些交易广播到网络中的其他节点。其他节点会验证这些交易,并在合法的情况下将其包含在待打包的区块中。

- 共识过程: 节点在共识过程中进行交互,通过验证交易并生成新的区块来维护区块链的安全性和一致性。节点之间的通信在共识过程中起着至关重要的作用。

通信协议:

- P2P 协议: 大多数区块链网络使用点对点(P2P)通信协议,允许节点直接相互连接并交换数据。

- 数据传输协议: 节点之间的通信通常使用特定的数据传输协议,如TCP/IP,用于可靠地传输数据。

- 加密和签名: 通信过程中的数据通常需要加密和签名,以确保通信的机密性和完整性,并防止恶意篡改或伪造数据。

安全性考虑:

- 身份认证: 节点之间需要进行身份认证,以确保只有合法的节点可以加入网络并参与通信。

- 数据验证: 接收到的数据需要进行验证,以确保其合法性和一致性,防止恶意数据对网络造成损害。

- 防御攻击: 区块链网络需要采取措施防御各种攻击,如拒绝服务攻击、网络分区攻击等,以保障通信的稳定性和安全性。

性能优化:

- 分布式存储: 将区块链数据分布存储在多个节点上,以减轻单个节点的负载压力,提高数据访问的效率。

- 压缩和分片: 对通信数据进行压缩和分片处理,以减少通信的数据量和传输延迟。

- 优化算法: 设计高效的节点发现、区块同步和交易传播算法,以提高通信效率和网络吞吐量。

- 通过有效的通信机制和安全的通信协议,区块链节点可以相互协作,确保区块链网络的安全性、稳定性和高效性。

4.4 区块链网络拓扑结构

区块链网络的拓扑结构是指网络中各个节点之间的连接方式和组织形式。这种结构可以影响区块链网络的性能、安全性和去中心化程度。以下是几种常见的区块链网络拓扑结构:

1)全网独立节点结构(Fully Independent Nodes): 在这种结构中,每个节点都是独立的,它们彼此不连接,各自维护着完整的区块链数据。这种结构的优点是每个节点都具有完全的去中心化性质,但缺点是节点之间的通信和数据同步需要大量的带宽和时间。

2)点对点网络结构(Peer-to-Peer Network): 这是最常见的区块链网络结构之一。在点对点网络中,各个节点相互连接,形成一个去中心化的网络。节点通过直接连接到其他节点来交换数据和信息。这种结构的优点是去中心化程度高,且节点之间的通信相对高效。

3)主从结构(Master-Slave Network): 在主从结构中,存在一个或多个中心节点(主节点),其余节点(从节点)连接到主节点并依赖于主节点提供数据和指令。这种结构的优点是中心化节点可以提高网络的稳定性和性能,但缺点是可能存在单点故障和中心化风险。

4)环形结构(Ring Network): 在环形结构中,节点之间形成一个环形连接,每个节点与相邻节点相连接。这种结构的优点是节点之间的通信路径较短,但缺点是容易出现环路和通信拥堵。

5)树形结构(Tree Network): 在树形结构中,节点按照层级连接,形成一个树状结构。树的顶端是根节点,底部是叶子节点。这种结构的优点是可以提高数据传输效率,但缺点是可能存在单点故障和中心化风险。

不同的区块链项目和应用可能采用不同的网络拓扑结构,具体选择取决于项目的需求、性能要求、安全性考虑以及去中心化程度的要求。

相关文章:

区块链详解

1. 概述 1.1 什么是区块链? 区块链是一种分布式数据库技术,它以链式数据结构的形式存储数据,每个数据块与前一个数据块相关联,形成了一个不断增长的数据链。每个数据块中包含了一定数量的交易信息或其他数据,这些数据…...

【EXCEL 逻辑函数】AND、OR、XOR、NOT、IF、IFS、IFERROR、IFNA、SWITCH

目录 AND:当所有条件都为真时返回 TRUE,否则返回 FALSE OR:当任一条件为真时返回 TRUE,否则返回 FALSE XOR:当奇数个条件为真时返回 TRUE,否则返回 FALSE NOT :反转逻辑值 IF:根…...

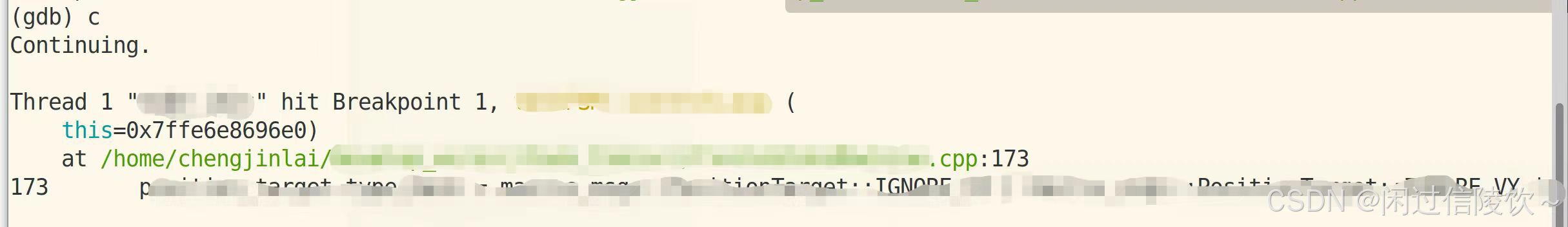

ubuntu下gdb调试ROS

参考: 使用VsCode进行ROS程序调试_ros vscode 调试-CSDN博客 https://blog.csdn.net/weixin_45031801/article/details/134399664?spm1001.2014.3001.5506 一、调试准备 1.1 CMakeLists改动 注释文件中的 set(CMAKE_BUILD_TYPE "Release") #构建类…...

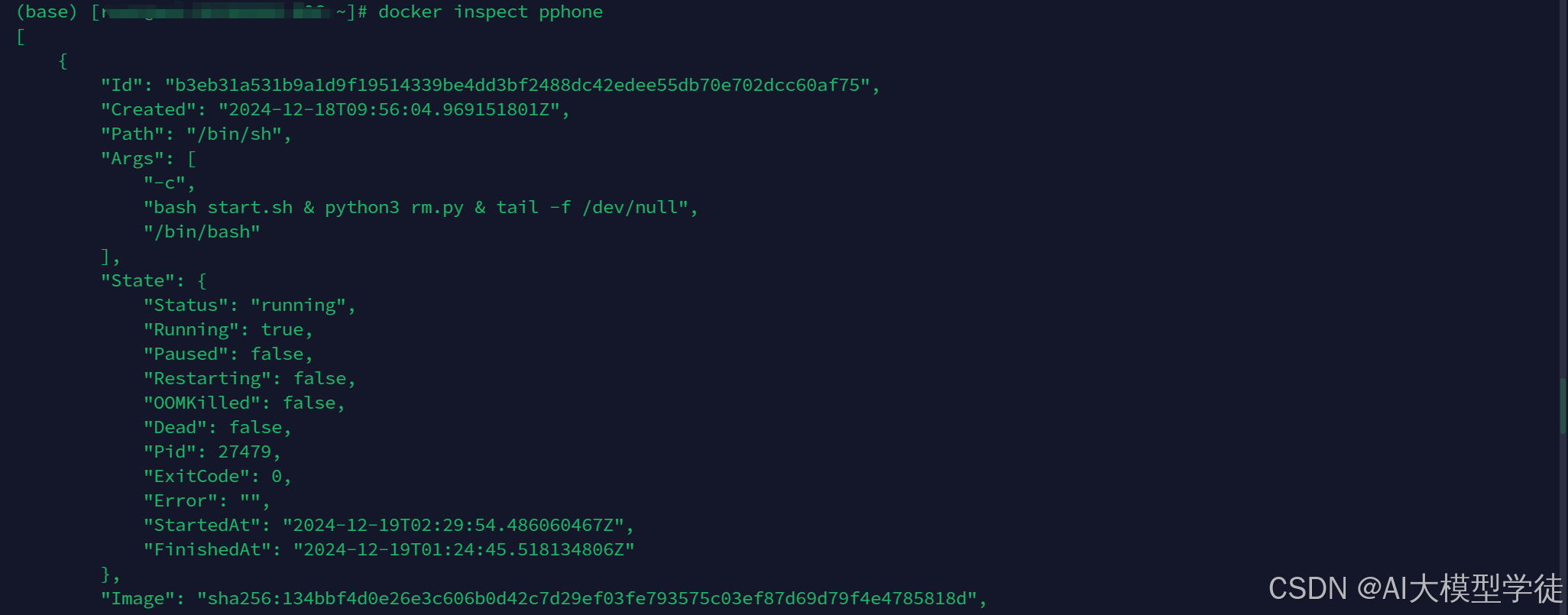

Docke_常用命令详解

这篇文章分享一下笔者常用的Docker命令供各位读者参考。 为什么要用Docker? 简单来说:Docker通过提供轻量级、隔离且可移植的容器化环境,使得应用在不同平台上保持一致性、易于部署和管理,具体如下 环境一致性: Docker容器使得…...

使用vue2.0或vue3.0创建自定义组件

Vue2.0创建自定义组件 在 Vue 2.0 中创建自定义组件是一个相对简单的过程。以下是一个详细的步骤指南,帮助你创建一个自定义组件。 步骤 1: 创建 Vue 组件文件 首先,你需要创建一个新的 Vue 文件(.vue 文件)。假设我们要创建一…...

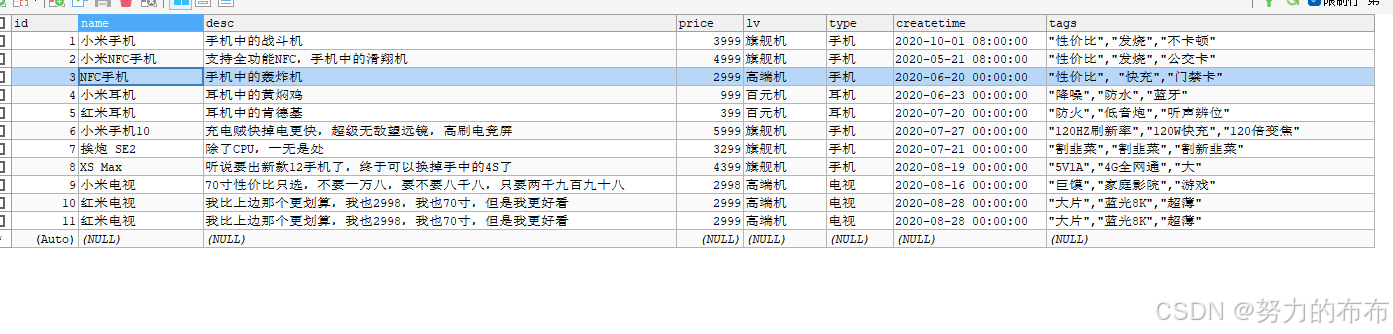

Elasticsearch-DSL高级查询操作

一、禁用元数据和过滤数据 1、禁用元数据_source GET product/_search {"_source": false, "query": {"match_all": {}} }查询结果不显示元数据 禁用之前: {"took" : 0,"timed_out" : false,"_shards" : {&quo…...

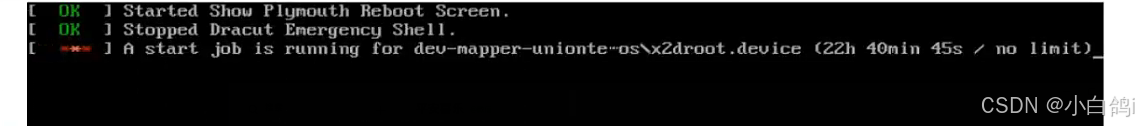

【Linux】重启系统后开不开机(内核模块丢失问题)

问题 重启后开不开机报错如下: FAILED failed to start load kernel moduiles 可以看到提示module dm_mod not found 缺少了dm_mod 在内核module目录中 reboot重启可以看到这个现象: 可以看到重启启动磁盘,加载不到root 原因 dm_mod模块…...

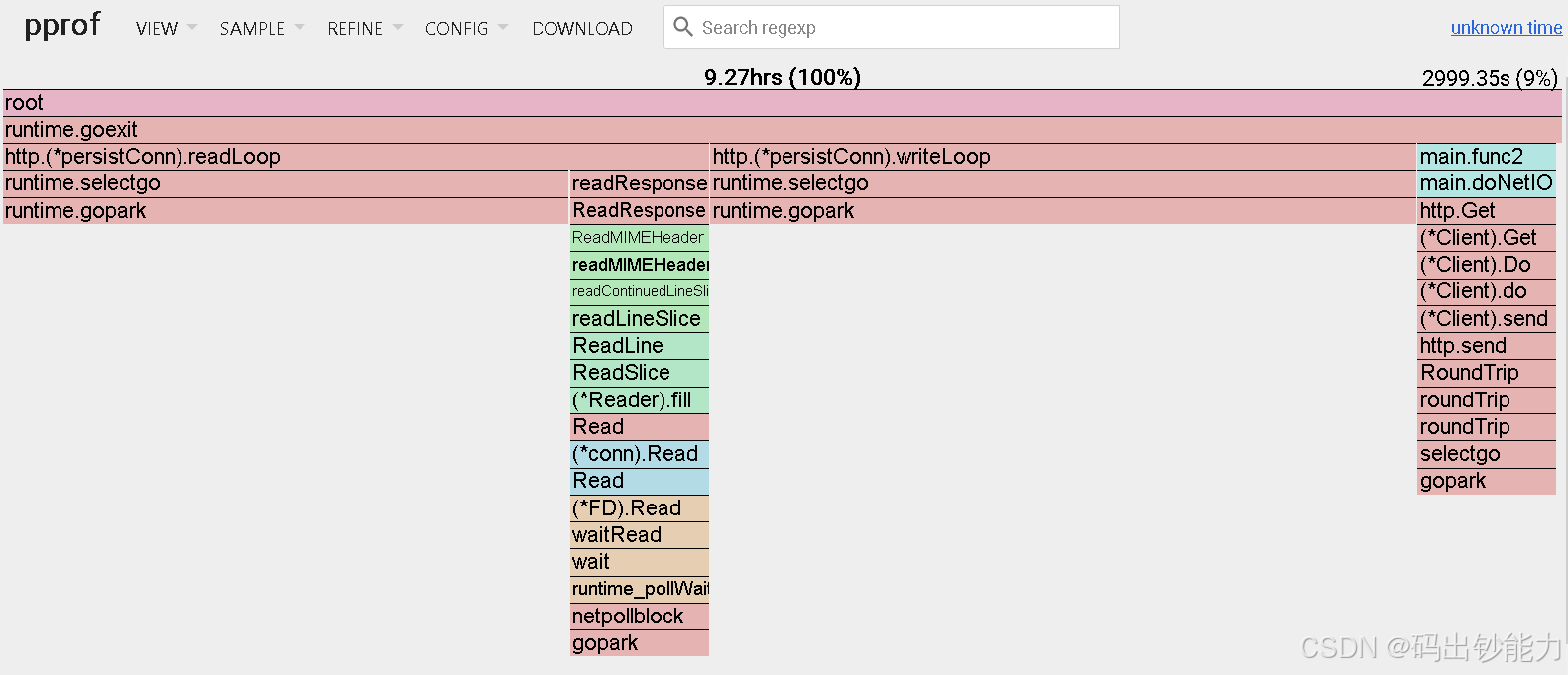

对golang的io型进程进行off-cpu分析

背景: 对于不能占满所有cpu核数的进程,进行on-cpu的分析是没有意义的,因为可能程序大部分时间都处在阻塞状态。 实验例子程序: 以centos8和golang1.23.3为例,测试下面的程序: pprof_netio.go package m…...

Springboot中使用Retrofit

Retrofit官网 https://square.github.io/retrofit/ 配置gradle implementation("com.squareup.okhttp3:okhttp:4.12.0")implementation ("com.squareup.retrofit2:retrofit:2.11.0")implementation ("com.squareup.retrofit2:converter-gson:2.11.0…...

Ubuntu中配置内网固定IP

文章目录 背景一、配置步骤(一)首先确认网卡名称(二)确认网关(三)备份配置文件(四)编辑配置文件(五)应用配置(六)验证配置 二、注意事…...

ExcelVBA编程输出ColorIndex与对应颜色色谱

标题 ExcelVBA编程输出ColorIndex与对应颜色色谱 正文 解决问题编程输出ColorIndex与对应色谱共56,打算分4纵列输出,标题是ColorIndex,Color,Name 1. 解释VBA中的ColorIndex属性 在VBA(Visual Basic for Applications)中ÿ…...

MySQL中in和exists的使用场景

在MySQL中,IN 和 EXISTS 是用于子查询的两种常见方法,它们在不同的场景下有不同的表现和适用性。下面我将详细介绍这两种方法的使用场景、优劣,并通过实验来说明问题。 IN 子查询 使用场景: 当子查询返回的结果集较小且不包含 …...

【多线程2】start 和 run 区别,终止线程,等待线程

Thread 类使用 start 方法,启动一个线程,对于同一个 Thread 对象来说,start 只能调用一次!!! 不怕名字起的长,就怕含义不清楚! 想要启动更多线程,就是得创建新的对象&am…...

富途证券C++面试题及参考答案

C++ 中堆和栈的区别 在 C++ 中,堆和栈是两种不同的内存区域,它们有许多区别。 从内存分配方式来看,栈是由编译器自动分配和释放的内存区域。当一个函数被调用时,函数内的局部变量、函数参数等会被压入栈中,这些变量的内存空间在函数执行结束后会自动被释放。例如,在下面的…...

Go使用sqlx操作MySQL完整指南

# Go使用sqlx操作MySQL完整指南## 1. 安装依赖bash go get github.com/go-sql-driver/mysql go get github.com/jmoiron/sqlx2. 数据库基础操作 package mainimport ("fmt"_ "github.com/go-sql-driver/mysql""github.com/jmoiron/sqlx" )// 定…...

Python 爬取网页文字并保存为 txt 文件教程

引言 在网络数据获取的过程中,我们常常需要从网页中提取有用的文字信息。Python 提供了强大的库来帮助我们实现这一目标。本教程将以https://theory.gmw.cn/2023 - 08/31/content_36801268.htm为例,介绍如何使用requests库和BeautifulSoup库爬取网页文字…...

时间序列预测论文阅读和相关代码库

时间序列预测论文阅读和相关代码库列表 MLP-based的时间序列预测资料DLinearUnetTSFPDMLPLightTS 代码库以及论文库:Time-Series-LibraryUnetTSFLightTS MLP-based的时间序列预测资料 我会定期把我的所有时间序列预测论文有关的资料链接全部同步到这个文章中&#…...

Mamba安装环境和使用,anaconda环境打包

什么是mamba Mamba是一个极速版本的conda,它是conda的C重新实现,使用多线程并行处理来加速包和依赖项的下载。 Mamba旨在提高安装、更新和卸载Python包的速度,同时保持与conda相同的兼容性和命令行接口。 Mamba的核心部分使用C实现ÿ…...

SSH连接成功,但VSCode连接不成功

环境 在实验室PC上连接服务器234 解决方案:在VSCode中重新添加远程主机 删除旧的VSCode Server 在远程主机上,VSCode会安装一个‘vscode-server’服务来支持远程开发,有时旧的‘vscode-server’文件可能会导致问题,删除旧的&am…...

springboot结合AES和国密SM4进行接口加密

api接口加密 1.为什么需要api接口加密呢? 1.防止爬虫 2.防止数据被串改 3.确保数据安全 2.如何实现接口加密呢? 3.我们可以使用哪些加密算法来加密呢? AES 密码学中的高级加密标准(Advanced Encryption Standard,…...

JavaScript 中的 ES|QL:利用 Apache Arrow 工具

作者:来自 Elastic Jeffrey Rengifo 学习如何将 ES|QL 与 JavaScript 的 Apache Arrow 客户端工具一起使用。 想获得 Elastic 认证吗?了解下一期 Elasticsearch Engineer 培训的时间吧! Elasticsearch 拥有众多新功能,助你为自己…...

Python爬虫实战:研究feedparser库相关技术

1. 引言 1.1 研究背景与意义 在当今信息爆炸的时代,互联网上存在着海量的信息资源。RSS(Really Simple Syndication)作为一种标准化的信息聚合技术,被广泛用于网站内容的发布和订阅。通过 RSS,用户可以方便地获取网站更新的内容,而无需频繁访问各个网站。 然而,互联网…...

高频面试之3Zookeeper

高频面试之3Zookeeper 文章目录 高频面试之3Zookeeper3.1 常用命令3.2 选举机制3.3 Zookeeper符合法则中哪两个?3.4 Zookeeper脑裂3.5 Zookeeper用来干嘛了 3.1 常用命令 ls、get、create、delete、deleteall3.2 选举机制 半数机制(过半机制࿰…...

MODBUS TCP转CANopen 技术赋能高效协同作业

在现代工业自动化领域,MODBUS TCP和CANopen两种通讯协议因其稳定性和高效性被广泛应用于各种设备和系统中。而随着科技的不断进步,这两种通讯协议也正在被逐步融合,形成了一种新型的通讯方式——开疆智能MODBUS TCP转CANopen网关KJ-TCPC-CANP…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个生活电费的缴纳和查询小程序

一、项目初始化与配置 1. 创建项目 ohpm init harmony/utility-payment-app 2. 配置权限 // module.json5 {"requestPermissions": [{"name": "ohos.permission.INTERNET"},{"name": "ohos.permission.GET_NETWORK_INFO"…...

Maven 概述、安装、配置、仓库、私服详解

目录 1、Maven 概述 1.1 Maven 的定义 1.2 Maven 解决的问题 1.3 Maven 的核心特性与优势 2、Maven 安装 2.1 下载 Maven 2.2 安装配置 Maven 2.3 测试安装 2.4 修改 Maven 本地仓库的默认路径 3、Maven 配置 3.1 配置本地仓库 3.2 配置 JDK 3.3 IDEA 配置本地 Ma…...

)

Angular微前端架构:Module Federation + ngx-build-plus (Webpack)

以下是一个完整的 Angular 微前端示例,其中使用的是 Module Federation 和 npx-build-plus 实现了主应用(Shell)与子应用(Remote)的集成。 🛠️ 项目结构 angular-mf/ ├── shell-app/ # 主应用&…...

音视频——I2S 协议详解

I2S 协议详解 I2S (Inter-IC Sound) 协议是一种串行总线协议,专门用于在数字音频设备之间传输数字音频数据。它由飞利浦(Philips)公司开发,以其简单、高效和广泛的兼容性而闻名。 1. 信号线 I2S 协议通常使用三根或四根信号线&a…...

【Android】Android 开发 ADB 常用指令

查看当前连接的设备 adb devices 连接设备 adb connect 设备IP 断开已连接的设备 adb disconnect 设备IP 安装应用 adb install 安装包的路径 卸载应用 adb uninstall 应用包名 查看已安装的应用包名 adb shell pm list packages 查看已安装的第三方应用包名 adb shell pm list…...

Elastic 获得 AWS 教育 ISV 合作伙伴资质,进一步增强教育解决方案产品组合

作者:来自 Elastic Udayasimha Theepireddy (Uday), Brian Bergholm, Marianna Jonsdottir 通过搜索 AI 和云创新推动教育领域的数字化转型。 我们非常高兴地宣布,Elastic 已获得 AWS 教育 ISV 合作伙伴资质。这一重要认证表明,Elastic 作为 …...