AI可信论坛亮点:合合信息分享视觉内容安全技术前沿

前言

在当今科技迅猛发展的时代,人工智能(AI)技术正以前所未有的速度改变着我们的生活与工作方式。作为AI领域的重要盛会,CSIG青年科学家会议AI可信论坛汇聚了众多青年科学家与业界精英,共同探讨AI技术的最新进展、挑战与未来趋势。本次论坛的关注焦点无疑落在了AI可信性这一核心议题上,旨在推动AI技术的健康发展,确保其在实际应用中的可靠性、安全性和可信度。

在这场智慧碰撞的盛宴中,合合信息进行了一场精彩的分享。本次分享的亮点在于合合信息的视觉内容安全技术,这是一项在图像识别、篡改检测、人脸鉴伪等领域具有突破性进展的技术。凭借其深厚的技术积累和丰富的行业经验,揭示了视觉内容安全技术的最新成果与未来发展方向,为大家带来了一场技术与智慧的双重盛宴。这次分享主要从视觉内容安全发展现状和视觉内容安全技术趋势展望两点展开,下面我将对这场分享进行深入解读。

视觉内容安全发展现状

一、视觉内容安全发展现状概览

随着科技的飞速发展,视觉内容安全已成为当前信息安全领域的重要议题。以下是对视觉内容安全发展现状的全面概览:

- 视觉安全需求增多的背景

- AI技术飞速发展导致伪造内容易得:近年来,AI技术的迅猛进步使得伪造图像、视频等视觉内容变得愈发容易。这不仅威胁到了信息的真实性,也对社会秩序和个人隐私构成了严峻挑战。

- 黑灰产利用伪造内容引发社会问题:不法分子利用AI伪造技术制造虚假信息,进行网络诈骗、恶意传播等违法活动,严重扰乱了社会秩序,损害了公众利益。

- 企业与政府对于视觉安全的刚性需求:面对日益严峻的视觉安全威胁,企业和政府对于加强视觉内容安全的需求愈发迫切。他们希望通过技术手段有效识别并防范伪造内容,确保信息的真实性和安全性。

- 视觉内容安全技术的细分

视觉内容安全技术主要可以分为两大类:主动辨别与被动辨别,它们各自采用了不同的技术手段来实现对视觉内容的保护。

- 主动辨别

主动辨别技术是一种预防性的安全措施,其核心在于通过数字水印等手段在视觉内容中嵌入特定的信息或标记。这些水印可以是可见的,也可以是不可见的,它们被设计为在不影响视觉内容正常使用的前提下,为内容提供额外的身份验证和版权保护。当视觉内容被传播或使用时,通过检测这些水印,可以迅速识别出内容的来源、真伪以及是否经过篡改,从而有效防止盗版和虚假信息的传播。

- 被动辨别

与主动辨别相比,被动辨别技术则更多地依赖于对已经存在的视觉内容进行分析和检测。这类技术通常包括文件标记、分类方法以及检测分割法等多种手段。文件标记是通过在视觉内容中添加特定的标识符或标签来区分不同的内容,这有助于快速识别出特定来源或类型的内容。分类方法则是根据视觉内容的特征对其进行分类和归档,以便于后续的分析和处理。而检测分割法则是对视觉内容进行细致的分割和检测,以识别出其中的伪造、篡改或虚假信息。这些技术共同构成了被动辨别技术的核心,为视觉内容的真实性验证和版权保护提供了有力的支持。

- 视觉内容安全企业产品概览

- 国内外企业产品对比:在视觉内容安全领域,国内外企业纷纷推出了各自的产品和服务。这些产品在技术特点、应用场景等方面存在差异,但都在为提升视觉内容的安全性而努力。

二、合合内容安全系统详解

合合内容安全系统作为视觉内容安全领域的佼佼者,以其先进的技术和全面的功能,为众多企业和机构提供了高效的内容安全保障。以下是该系统两大核心技术的详细介绍:

- 通用篡改检测技术

技术原理与特点:

合合内容安全系统的通用篡改检测技术基于先进的图像处理和人工智能技术,能够实现对证照、证书、票据、截图、扫描文档以及文档印章等多种类型图像的篡改检测。该技术采用通用类PS检测模型,具备低误检、高检出的特点,能够准确识别并定位图像中的篡改区域。此外,该技术还具备抗压缩能力,能够应对图像在传输和存储过程中可能发生的压缩,保持稳定的检测性能。

应用场景与效果展示:

通用篡改检测技术已广泛应用于证券、保险、银行、零售等多个行业。在这些行业中,证照、合同、票据等文件的真实性至关重要。通过合合内容安全系统的通用篡改检测技术,企业可以快速准确地识别出被篡改的文件,有效防范欺诈和虚假交易等风险。同时,该技术还可以用于文档图像的篡改检测比赛,帮助参赛队伍提升篡改检测能力。在效果展示方面,合合信息已公开的测试结果表明,该系统在多个数据集上均取得了优异的检测性能。

- 人脸鉴伪检测技术

技术亮点与创新:

合合内容安全系统的人脸鉴伪检测技术采用前沿的人工智能算法,能够实现对AIGC生产的人脸、人脸PS生成后贴图等多种伪造人脸的检测。该技术具备高准确率、低误检率的特点,能够准确识别出伪造的人脸图像,有效防范身份冒用和欺诈等风险。此外,该技术还具备强大的泛化能力,能够应对多种未知类型的伪造人脸攻击。

落地应用与案例分享:

人脸鉴伪检测技术已应用于某央企标杆银行的业务流程中,用于检测业务办理过程中涉及的人脸图像是否真实有效。通过该技术,银行可以实现对客户身份的快速准确验证,有效防范身份冒用和欺诈等风险。同时,该技术还可以为其他金融机构提供类似的服务,提升整个金融行业的风险防范能力。在案例分享方面,合合信息已公开的测试结果表明,该系统在多家银行的实际应用中均取得了显著的效果,有效提升了银行的风险防控水平。

三、文档图像篡改检测领域动态

1. 相关比赛概述

比赛背景与目的

随着视觉内容安全需求的不断增加,文档图像篡改检测技术在各个领域中的重要性日益凸显。为了应对日益复杂的篡改手段,提升检测技术的准确性和鲁棒性,近年来举办了多场文档图像篡改检测比赛。这些比赛旨在汇聚行业内的顶尖人才,共同探索和创新篡改检测技术,推动该领域的快速发展。

参赛队伍与作品亮点

在各类文档图像篡改检测比赛中,参赛队伍来自全球的顶尖科研院校和科技公司。他们提交的作品在篡改区域定位、防止误判等方面表现出色,适配多种真实场景。例如,在2023年文档分析与识别国际会议(ICDAR)挑战赛中,合合信息技术团队提出的AI图像篡改检测方案在保持极低误检率的同时,能够准确识别并定位图片中文本的篡改行为,从而有效保障文本信息的真实性。该方案在篡改检测领域具有显著的技术优势和创新性。

2. 公开数据集与性能评估标准

公开数据集

随着文档图像篡改检测技术的不断发展,多个公开数据集相继发布,为研究人员提供了丰富的实验资源。这些数据集涵盖了多种篡改手段、场景和类型,有助于全面评估检测技术的性能。以下是一些重要的公开数据集:

- CASIA系列:包括CASIAv1和CASIAv2等,较早发布的文档图像篡改检测数据集。

- Coverage:2016年发布的数据集,专注于文档图像的篡改检测。

- NIST:2016年发布的数据集,包含了多种篡改手段的图像。

- In Wild:2018年发布的数据集,注重于自然场景下的文档图像篡改检测。

- IMD2020:2020年发布的数据集,针对文档图像的篡改检测进行了深入研究。

此外,还有如T-SROIE、T-IC13、DocTamper、STFD、FCTM和FD-VIED等数据集,它们涵盖了合成文档、合成场景文本、文档篡改等多种类型,为研究人员提供了更为丰富的实验资源。特别是DocTamper数据集,在文档篡改检测领域具有较高的知名度和影响力,文章提出的方法在其测试集上的IoU(交并比)最高可达0.89,展现了当前技术的先进水平。

性能评估

在文档图像篡改检测领域,性能评估是衡量技术优劣的关键环节。以下是一些常用的性能评估指标:

- IoU(交并比):用于衡量检测结果的准确性,即检测出的篡改区域与真实篡改区域的交集占并集的比例。IoU越高,表示检测结果越准确。

- 召回率:在固定误检率下,检测出的真实篡改区域占所有真实篡改区域的比例。召回率越高,表示检测技术的漏检率越低。

- F1分数:综合考虑了精确率和召回率的性能指标,用于衡量检测技术的整体性能。F1分数越高,表示检测技术的性能越好。

3.学术界系统Top结果

- Top结果:在DocTamper数据测试集上,某些学术系统实现了IoU(交并比)的高分表现,最高可达0.89。

- 亮点:这些系统通常采用先进的深度学习技术,如基于ViT(Vision Transformer)和DCT(离散余弦变换)的篡改检测方法,能够准确检测部分无痕篡改。通过频率感知头来弥补视觉特征不显著时的问题,并采用多视图迭代解码器(MID)来利用不同尺度的特征信息,提高了检测的准确性和鲁棒性。

4.近期竞赛Top结果分析

ICDAR 23-DTT比赛

- Top结果:在固定误检率下的召回率指标上,参赛的学术界系统取得了优异成绩。

- 亮点:这些系统针对文档图像篡改检测中的跨域泛化能力、截图和PDF等纯色背景图篡改检测、以及质量退化等问题进行了深入研究。通过提出新的算法和模型,如Texture Jitter(纹理抖动)等数据增广方法,以及学习和分析特征之间的差异来提高泛化能力,使得系统在面对未见过篡改类型时也能保持高性能。

全球AI攻防挑战赛-AI核身之金融场景凭证篡改检测

- Top结果:在F1指标上,参赛的学术界系统同样取得了令人瞩目的成绩。

- 亮点:这些系统针对金融场景中的凭证篡改检测问题进行了针对性研究。通过利用大模型技术、多模态信息融合等方法,提高了系统对伪造图像和生成式图像的判别能力。同时,这些系统还注重在实际应用场景中的落地效果,通过优化算法和模型结构,降低了误检率和漏检率,提高了系统的实用性和可靠性。

四、领域挑战及示例案例

视觉内容安全技术面临的挑战

视觉内容安全技术正面临着多重挑战,这些挑战限制了技术的广泛应用和效果。

- 跨域泛化能力:在实际应用中,系统需要具备良好的跨域泛化能力,即能够在不同领域和数据集上保持高性能。然而,当前的技术往往只能在特定场景和数据集上表现优异,一旦遇到未见过的伪造手段或多样化的应用场景,检测精度就会大幅下降。

- 篡改手段变化快:随着伪造技术的不断进步,篡改手段日益多样化和复杂化,这使得现有的检测系统难以跟上节奏,维护成本高昂。

- 质量退化问题:图像在传输、压缩、存档等过程中可能会出现模糊、JPEG伪影、下采样等情况,这些质量退化问题会掩盖篡改痕迹,使得检测系统难以准确识别。

- 检出精度与误检率矛盾:客户通常希望检测系统能够既保持高检出率,又降低误检率。然而,这两者在技术实现上往往存在矛盾,需要权衡取舍。

五、技术规范与标准现状

- 视觉内容安全技术规范与标准概述

为了推动视觉内容安全技术的规范化和标准化发展,行业内已经制定了一系列技术规范与标准。这些规范与标准旨在明确技术要求、测试方法、性能指标等方面,以确保检测系统的质量和可靠性。

在国内,中国信通院、合合信息、中国图象图形学学会等高校和公司联合编制了《文本图像篡改检测系统技术要求》等标准,为行业提供了有效的指引。这些标准涵盖了伪造图像鉴别、生成式图像判别等议题,凝聚了行业共识。

- 国内外技术规范与标准的对比与差异

国内外在视觉内容安全技术规范与标准方面存在一定的差异。国内标准在制定过程中更注重实际应用场景和需求,强调系统的实用性和可靠性。而国外标准则更注重技术的先进性和创新性,鼓励新技术的研发和应用。

此外,国内标准在测试方法和性能评估方面也更加完善,为检测系统的测试和评估提供了有力的支持。而国外标准则更注重系统的可解释性和透明度,要求系统能够清晰地解释检测结果和依据。

视觉内容安全技术趋势展望

一、内容安全系统未来需求方向

随着技术的不断演进,视觉内容安全系统面临着日益复杂和多样化的挑战。在未来,内容安全系统的需求将主要集中在以下几个方面:

人脸伪造:

随着AI换脸、照片活化等技术的不断发展,人脸伪造的手段日益高超且难以察觉。这种伪造不仅可能用于娱乐或恶作剧,更可能被不法分子利用于身份认证、远程银行在线开户、资金划拨、贷款申请、信用卡申请等场景,从而引发严重的社会问题。因此,对人脸伪造图像的检测将成为内容安全系统的重要需求之一。

图像篡改:

图像篡改是指通过技术手段对图像进行修改或伪造,以达到欺骗或误导他人的目的。随着PS、AI生图等技术的普及,图像篡改的手段越来越多样化,涉及的业务场景也越来越广泛,如身份证照造假、业务合同造假、资质证明造假、财务票据造假等。这些篡改不仅可能导致法律纠纷和信任危机,还可能对国家安全和社会稳定构成威胁。因此,对图像篡改的检测也是内容安全系统的重要需求之一。

声纹伪造:

声纹伪造是指通过技术手段对语音进行合成或转换,以达到模仿或冒充他人的目的。随着语音合成、语音转换等技术的不断发展,声纹伪造的手段也越来越高超。这种伪造可能被用于电话银行欺诈、APP资金划拨、伪造身份骗贷等场景,从而引发严重的安全问题。因此,对声纹伪造的检测也将成为内容安全系统的重要需求之一。

二、近期代表性研究与技术进展

在视觉内容安全领域,近期涌现了多项代表性研究与技术进展,这些成果为提升内容安全系统的性能和泛化能力提供了有力支持。

代表性研究

- 基于ViT+DCT的篡改检测研究:

- 成果:在文档图像篡改检测方面,有研究者提出了基于ViT(Vision Transformer)和离散余弦变换(DCT)的篡改检测方法,该方法能够检测部分无痕篡改,并具有较高的检测精度。

- 方法:该方法利用频率感知头来弥补视觉特征不显著时的问题,并采用多视图迭代解码器(MID)来利用不同尺度的特征信息,从而提升检测效果。

- 提升Open-set中泛化能力的研究:

- 成果:在生成式AI时代背景下,有研究者提出了提升场景文本篡改检测泛化能力的方法,该方法能够使系统在面对未见过的篡改手段时,仍能保持较高的检测性能。

- 方法:该方法通过Texture Jitter(纹理抖动)技术增广训练数据,引导检测引擎关注纹理的异常,而非具体的篡改表现;同时,提出学习和分析特征之间的差异,而不仅是输入内容的特征的框架,以此提高对未见过篡改的检测性能。

技术进展

- 大模型技术在篡改检测中的应用:

- 进展:随着大模型技术的不断发展,有研究者开始探索将大模型应用于篡改检测任务中。例如,ForgeryGPT等模型通过结合小模型的初始篡改位置检测和大模型的自然语言解释能力,实现了对篡改区域的精确定位和解释。

- 特点:大模型技术具有准确率高、使用便利、泛化能力优以及便于知识注入等优势,为篡改检测任务提供了新的解决思路。

- 竞赛与数据集推动技术进步:

- 进展:近年来,多个与视觉内容安全相关的竞赛和数据集相继发布,如ICDAR DTT、全球AI攻防挑战赛等。这些竞赛和数据集不仅为研究者提供了测试和验证算法的平台,还推动了相关技术的进步和发展。

- 贡献:通过参与竞赛和利用公开数据集进行训练和优化,研究者能够不断提升算法的性能和泛化能力,从而推动视觉内容安全领域的整体进步。

三、图像内容安全面临的主要挑战

图像内容安全在当前的技术环境和社会应用中面临着多重挑战,这些挑战不仅考验着技术的先进性,也对系统的稳定性和适应性提出了更高要求。以下是根据提供资料整理的图像内容安全面临的主要挑战:

- 易受攻击性:

- 图像内容安全系统常常容易受到各种形式的攻击,如缩放攻击,这种攻击可能会破坏图像中的关键特征,从而导致检测性能下降。

- 在传输过程中,图像可能因压缩、格式转换等操作而遭受质量损失,进而影响篡改检测的准确性。

- 泛化能力待提高:

- 尽管在某些特定场景和数据集上,图像内容安全系统可能表现出色,但面对未知或多样化的伪造手段时,其检测性能往往无法保持较高水平。

- 特别是在open-set环境中,即测试集中包含训练集中未见过的样本时,系统的泛化能力成为了一个重大挑战。

- 伪造手段变化快,维护成本高:

- 随着技术的不断发展,伪造图像的手段也在不断更新和演变,这使得内容安全系统需要不断升级和优化以应对新的挑战。

- 然而,系统的维护和升级往往伴随着高昂的成本,包括时间、人力和资源等方面的投入。

- 数据获取与标注成本高昂:

- 高质量的标注数据对于训练有效的图像内容安全系统至关重要。然而,获取和标注这些数据往往需要大量的人力和资源投入。

- 此外,由于涉及到个人隐私和版权保护等问题,数据的获取和标注过程可能更加复杂和困难。

四、基于大模型技术的创新探索

在视觉内容安全领域,基于大模型技术的创新探索正在成为一股重要的力量。随着大模型技术的不断发展和成熟,其在视觉内容安全方面的应用潜力逐渐显现。

大模型技术以其高准确率、强泛化能力和多模态信息处理能力,为视觉内容安全提供了新的解决方案。传统的视觉内容安全技术往往基于中小模型,容易受到攻击,且泛化能力有限。而大模型技术则可以通过学习更丰富的特征和模式,提高检测的准确性和稳定性。同时,大模型还可以处理多模态信息,如图像、文本、语音等,从而实现对视觉内容更全面的理解和分析。

基于大模型的视觉内容安全技术还可以实现更高效的知识注入和迭代更新。传统的视觉内容安全技术需要手动更新和调整模型,以适应新的伪造手段和场景。而大模型技术则可以通过交互方式,将新的知识注入到模型中,实现更快捷的迭代更新。这不仅降低了维护成本,还提高了系统的适应性和灵活性。

在探索基于大模型的视觉内容安全技术时,一些代表性工作值得关注。例如,ForgeryGPT等模型已经开始尝试将大模型能力应用于伪造图像检测中。这些模型通过结合小模型的初步检测结果和大模型的自然语言解释能力,可以实现对篡改区域的准确定位和解释。这不仅提高了检测的准确性,还增强了系统的可解释性和可信度。

总结

视觉内容安全技术作为信息安全领域的重要组成部分,其发展与挑战并存。未来,还需要不断加强技术研发与规范制定,以应对日益复杂的挑战,确保视觉内容的真实性与安全性。

🎉诚邀您参与品牌调研问卷,只需几分钟,就有机会获得50元现金红包🧧或扫描全能王会员季卡~

【点击链接参与,现金好礼等您拿!】👇

https://www.wjx.cn/vm/OIhkbyI.aspx#

相关文章:

AI可信论坛亮点:合合信息分享视觉内容安全技术前沿

前言 在当今科技迅猛发展的时代,人工智能(AI)技术正以前所未有的速度改变着我们的生活与工作方式。作为AI领域的重要盛会,CSIG青年科学家会议AI可信论坛汇聚了众多青年科学家与业界精英,共同探讨AI技术的最新进展、挑…...

在 Mac M2 上安装 PyTorch 并启用 MPS 加速的详细教程与性能对比

1. 安装torch 在官网上可以查看安装教程,Start Locally | PyTorch 作者安装了目前最新的torch版本2.5.1,需要提前安装python3.9及以上版本,作者python版本是python3.11最新版本 使用conda安装torch,在终端进入要安装的环境&…...

生成式人工智能在生产型企业中的应用

生成式人工智能(Generative AI)是指使用人工智能来创建新内容,如文本、图像、音乐、音频和视频等。生成式人工智能在生产型企业中的应用涵盖了内容创作与自动化、数据分析与决策支持、生产流程优化、产品设计与开发、客户服务与沟通、员工培训…...

Linux逻辑卷管理

目录 实验要求 实验操作 1、 为Linux新添加一块SCSI磁盘/dev/sdc,容量为1024MB。在该磁盘上创建三个分区sdc1、sdc2、sdc3,大小为128MB,标识为Linux native分区。 2、 在三个分区上创建物理卷;将三个物理卷加入VolGroup00卷组&…...

机器人加装电主轴【铣削、钻孔、打磨、去毛刺】更高效

机器人加装电主轴进行铣削、钻孔、打磨、去毛刺等作业,展现出显著的优势,并能实现高效加工。 1. 高精度与高效率 电主轴特点:高速电主轴德国SycoTec的产品,转速可达100000rpm,功率范围广,精度≤1μm&#…...

opencv sdk for java中提示无stiching模块接口的问题

1、问题介绍 安卓项目中有新的需求,在 jni 中增加 stiching_detail.cpp 中全景拼接的实现。 但是在编译时,出现大量报错,如下截图所示 实际上,其他opencv的接口函数 例如 core dnn等都能正常使用,直觉上初步怀疑 ope…...

今天最新早上好问候语精选大全,每天问候,相互牵挂,彼此祝福

1、朋友相伴,友谊真诚永不变!彼此扶持绿树荫,共度快乐雨后天!一同分享的表情,愿我们友情长存,一生相伴永相连! 2、人生几十年,苦累伴酸甜,风华不再茂,雄心非当…...

五种IO模型- 阻塞IO、非阻塞IO、多路复用IO、信号驱动IO以及异步IO

在操作系统中处理输入/输出(IO)操作的过程中,存在多种方式,包括阻塞IO、非阻塞IO、多路复用IO、信号驱动IO以及异步IO。这些方式在操作系统实现和应用程序编写时有着不同的适用场景和性能特征。接下来,我将逐一介绍它们…...

Vscode GStreamer插件开发环境配置

概述 本教程使用vscode和Docker搭建Gstreamer2.24的开发环境,可以用于开发调试Gstreamer程序或者自定义插件开发。 1. vscode依赖插件 C/C Extension Pack(ms-vscode.cpptools-extension-pack):该插件包包含一组用于 Visual St…...

flask基础

from flask import Flask, requestapp Flask(__name__)# app.route(/) # def hello_world(): # put applications code here # return Hello World!app.route(/) # 路由 当用户访问特定 URL 时,Flask 会调用对应的视图函数来处理请求 def index():return …...

Java日志框架:log4j、log4j2、logback

文章目录 配置文件相关1. properties测试 2. XMl使用Dom4j解析XML Log4j与Log4j2日志门面 一、Log4j1.1 Logges1.2 Appenders1.3 Layouts1.4 使用1.5 配置文件详解1.5.1 配置根目录1.5.2 配置日志信息输出目的地Appender1.5.3 输出格式设置 二、Log4j22.1 XML配置文件解析2.2 使…...

鸿蒙-expandSafeArea使用

应用未使用setWindowLayoutFullScreen()接口设置窗口全屏布局时,默认使能组件安全区布局。可以使用expandSafeArea属性扩展安全区域属性进行调整 扩展安全区域属性原理 布局阶段按照安全区范围大小进行UI元素布局。布局完成后查看设置了expandSafeArea的组件边界&…...

)

【es6复习笔记】Spread 扩展运算符(8)

在现代前端开发中,JavaScript 的扩展运算符(Spread Operator)是一个非常有用的特性,它允许你将数组或对象展开,以便在函数调用、数组拼接、对象复制等场景中更方便地处理数据。扩展运算符(spread࿰…...

第22天:信息收集-Web应用各语言框架安全组件联动系统数据特征人工分析识别项目

#知识点 1、信息收集-Web应用-开发框架-识别安全 2、信息收集-Web应用-安全组件-特征分析 一、ICO图标: 1、某个应用系统的标示,如若依系统有自己特点的图标;一旦该系统出问题,使用该系统的网站都会受到影响; 2、某个公…...

后端-redis

Redis RedisString类型String类型的常用命令 Hash类型Hash类型的常用命令 List类型List类型的常用命令 Set类型Set类型的常用命令 SortedSet类型SortedSet类型的常用命令 Redis序列化缓存更新策略缓存穿透缓存雪崩缓存击穿 Redis Redis是一个key-value的数据库,key…...

开发场景中Java 集合的最佳选择

在 Java 开发中,集合类是处理数据的核心工具。合理选择集合,不仅可以提高代码效率,还能让代码更简洁。本篇文章将重点探讨 List、Set 和 Map 的适用场景及优缺点,帮助你在实际开发中找到最佳解决方案。 一、List:有序存…...

golangci-lint安装与Goland集成

golangci-lint安装与Goland集成 1.golangci-lint概述2.golangci-lint安装3.Goland 中集成 golangci-lint4.golangci-lint 的使用5.排除代码检查 1.golangci-lint概述 golangci-lint是用于go语言的代码静态检查工具集 官网地址:golangci-lint 特性: 快…...

金仓数据库安装-Kingbase v9-centos

在很多年前有个项目用的金仓数据库,上线稳定后就没在这个项目了,只有公司的开发环境还在维护,已经好多年没有安装过了,重温一下金仓数据库安装,体验一下最新版本,也做一个新版本的试验环境; 一、…...

条款6:auto推导若非己愿,使用显式类型初始化惯用法

一、代理类 所谓的代理类就是以模仿和增强一些类型的行为为目的存在的类 class MyArray { public:class MyArraySize{public:MyArraySize(int size) : theSize(size) {}int size() const { return theSize; }operator int() const { return theSize; }private:int theSize;};…...

蓝桥杯物联网开发板硬件组成

第一节 开发板简介 物联网设计与开发竞赛实训平台由蓝桥杯大赛技术支持单位北京四梯科技有限公司设计和生产,该产品可用于参加蓝桥杯物联网设计与开发赛道的竞赛实训或院校相关课程的 实践教学环节。 开发板基于STM32WLE5无线微控制器设计,芯片提供了25…...

接口测试中缓存处理策略

在接口测试中,缓存处理策略是一个关键环节,直接影响测试结果的准确性和可靠性。合理的缓存处理策略能够确保测试环境的一致性,避免因缓存数据导致的测试偏差。以下是接口测试中常见的缓存处理策略及其详细说明: 一、缓存处理的核…...

深入剖析AI大模型:大模型时代的 Prompt 工程全解析

今天聊的内容,我认为是AI开发里面非常重要的内容。它在AI开发里无处不在,当你对 AI 助手说 "用李白的风格写一首关于人工智能的诗",或者让翻译模型 "将这段合同翻译成商务日语" 时,输入的这句话就是 Prompt。…...

k8s从入门到放弃之Ingress七层负载

k8s从入门到放弃之Ingress七层负载 在Kubernetes(简称K8s)中,Ingress是一个API对象,它允许你定义如何从集群外部访问集群内部的服务。Ingress可以提供负载均衡、SSL终结和基于名称的虚拟主机等功能。通过Ingress,你可…...

Cesium相机控制)

三维GIS开发cesium智慧地铁教程(5)Cesium相机控制

一、环境搭建 <script src"../cesium1.99/Build/Cesium/Cesium.js"></script> <link rel"stylesheet" href"../cesium1.99/Build/Cesium/Widgets/widgets.css"> 关键配置点: 路径验证:确保相对路径.…...

JVM虚拟机:内存结构、垃圾回收、性能优化

1、JVM虚拟机的简介 Java 虚拟机(Java Virtual Machine 简称:JVM)是运行所有 Java 程序的抽象计算机,是 Java 语言的运行环境,实现了 Java 程序的跨平台特性。JVM 屏蔽了与具体操作系统平台相关的信息,使得 Java 程序只需生成在 JVM 上运行的目标代码(字节码),就可以…...

Unity UGUI Button事件流程

场景结构 测试代码 public class TestBtn : MonoBehaviour {void Start(){var btn GetComponent<Button>();btn.onClick.AddListener(OnClick);}private void OnClick(){Debug.Log("666");}}当添加事件时 // 实例化一个ButtonClickedEvent的事件 [Formerl…...

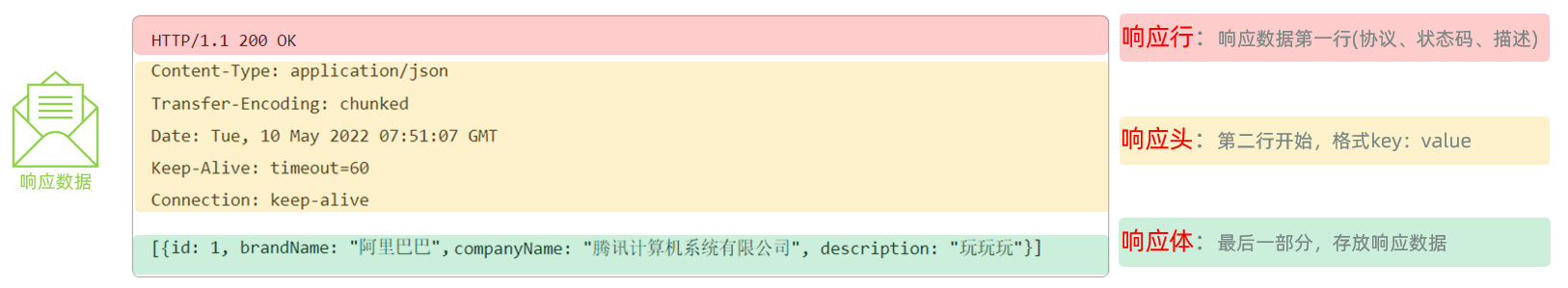

Web后端基础(基础知识)

BS架构:Browser/Server,浏览器/服务器架构模式。客户端只需要浏览器,应用程序的逻辑和数据都存储在服务端。 优点:维护方便缺点:体验一般 CS架构:Client/Server,客户端/服务器架构模式。需要单独…...

MySQL 主从同步异常处理

阅读原文:https://www.xiaozaoshu.top/articles/mysql-m-s-update-pk MySQL 做双主,遇到的这个错误: Could not execute Update_rows event on table ... Error_code: 1032是 MySQL 主从复制时的经典错误之一,通常表示ÿ…...

小木的算法日记-多叉树的递归/层序遍历

🌲 从二叉树到森林:一文彻底搞懂多叉树遍历的艺术 🚀 引言 你好,未来的算法大神! 在数据结构的世界里,“树”无疑是最核心、最迷人的概念之一。我们中的大多数人都是从 二叉树 开始入门的,它…...

HTML版英语学习系统

HTML版英语学习系统 这是一个完全免费、无需安装、功能完整的英语学习工具,使用HTML CSS JavaScript实现。 功能 文本朗读练习 - 输入英文文章,系统朗读帮助练习听力和发音,适合跟读练习,模仿学习;实时词典查询 - 双…...