Tesla Free-Fall Attack:特斯拉汽车网络安全事件纪要

Tesla Free-Fall Attack:特斯拉汽车网络安全事件纪要

1. 引言

Tesla Free-Fall Attack 是由腾讯科恩实验室(Tencent Keen Security Lab)于2016年9月对特斯拉Model S汽车实施的一次远程攻击事件,揭示了汽车网络安全的严重漏洞,并引发了业界的广泛关注。该事件不仅暴露了特斯拉汽车在信息安全方面的薄弱环节,还对汽车行业的网络安全管理提出了严峻的挑战。

2. 攻击流程

2.1 攻击切入点

攻击者首先发现了特斯拉汽车内Wi-Fi SSID“Tesla Service”信息,该密码被明文存储在QtCarNetManager中,且默认无法自动连接。然而,研究人员注意到,特斯拉的“Tesla Guest”网络是由车身修理厂和超级充电站提供的Wi-Fi热点,并且信息储存于多辆车的系统中,目的是让车辆能够在未来自动连接到该网络。通过伪造一个类似的Wi-Fi热点,并巧妙地将QtCarBrowser的流量重定向到研究人员控制的域名,成功地实现了远程攻击。

此外,攻击者还在车辆处于蜂窝网络模式时,通过构建特定的恶意域名,利用钓鱼攻击诱使用户输入错误的地址,从而远程触发浏览器漏洞,为后续的深度入侵打开了通道。

2.2 系统入侵

成功利用浏览器漏洞后,攻击者进一步突破了防御机制,侵入了特斯拉Model S的多个关键系统。这些系统包括仪表盘控制单元(IC)、中央信息显示屏(CID)、车载网关(Gateway)等重要部件,为后续的深层次攻击提供了平台。

2.3 CAN总线操控

攻击者利用突破的权限,成功向车载的CAN总线注入恶意消息。CAN总线作为汽车内部电子控制单元之间的核心通信网络,负责车辆的加速、制动、转向等关键功能。一旦黑客控制了CAN总线,车辆的安全性将遭遇严重威胁,攻击者能够随意操控车辆,导致可能发生极其危险的交通事故。

3. 影响后果

此次攻击揭示了黑客可以通过无线网络(如Wi-Fi或蜂窝网络)远程侵入特斯拉汽车,并操控其核心系统。该事件不仅是一个技术漏洞,更直接关乎到驾驶员和乘客的生命安全。如果攻击者恶意利用这一漏洞,完全可能引发严重的交通事故,甚至导致伤亡。此次事件为全行业敲响了警钟,汽车的网络安全防护迫在眉睫。

4. 特斯拉应对措施

腾讯科恩实验室在研究报告中详细阐述了攻击的过程,并将其研究成果及时提交给特斯拉。特斯拉在10天内通过OTA(空中下载软件更新)发布了修复补丁,并引入了代码签名保护机制。通过代码签名技术,特斯拉能够确保车载软件的完整性和来源的可靠性,从而有效防止恶意代码的注入和执行,大幅提高了车辆的安全性。

5. 研究意义

这次攻击事件具有深远的行业意义。它不仅揭示了特斯拉汽车在网络安全上的严重漏洞,还为全球汽车行业敲响了警钟。随着汽车智能化、网联化的进程不断加速,网络安全已成为汽车制造商亟需重视的核心问题。此次事件表明,汽车厂商必须加大技术研发力度,提高车辆系统的安全性和抗攻击能力,以确保驾驶员和乘客的生命安全,并为汽车行业的长期发展打下坚实的基础。

二、安全攻击事件技术分析及相应检测与缓解措施

以下是对Tesla Free-Fall Attack中涉及的各个攻击阶段(Attack Stages)的技术分析(Technique)以及相应的检测与缓解措施(Detection and Mitigation)的详细描述:

漏洞扫描(Vulnerability Scanning)

- 技术: 攻击者可能通过漏洞扫描工具扫描汽车系统中的潜在安全漏洞,这是攻击的初期准备阶段。

- 检测与缓解: 通过网络流量分析工具,检测是否有异常的扫描行为。加强配置强化措施,例如对系统配置的硬化,关闭不必要的端口和服务,减少暴露的攻击面,降低被扫描的风险。

恶意Wi-Fi接入点(Rogue Wi-Fi Access Point)

- 技术: 攻击者通过设置恶意Wi-Fi接入点(如伪造的“Tesla Guest”网络),诱使用户连接,从而获取车辆的系统访问权限。

- 检测与缓解: 使用网络接入点监控工具识别恶意Wi-Fi热点,检测不明接入点。通过加密和认证加强网络安全,避免车辆自动连接到未经授权的Wi-Fi网络。

缓冲区溢出 - QtCarBrowser上的代码注入(Buffer Overflow - Code Injection on QtCarBrowser)

- 技术: 利用QtCarBrowser中的缓冲区溢出漏洞(CVE-2011-3928)进行代码注入,从而获取更高权限或执行恶意代码。

- 检测与缓解: 使用堆栈保护、栈溢出保护技术,阻止攻击者通过缓冲区溢出获取控制权限。同时,使用代码审计和静态分析工具检测潜在的漏洞。

ARM漏洞(ARM Vulnerability on Linux)

- 技术: 攻击者通过利用Linux系统中的ARM架构漏洞(CVE-2013-6282),使得UID为2222的用户能够通过特定系统调用提升权限,进而获得root权限。

- 检测与缓解: 通过系统调用过滤和最小权限原则来限制非授权操作,检测是否存在异常的权限提升行为,及时更新系统漏洞补丁,修补已知漏洞。

禁用AppArmor(Disables AppArmor: reset_security_ops())

- 技术: 攻击者通过调用

reset_security_ops()函数禁用AppArmor,从而绕过强制访问控制机制,提升操作权限。 - 检测与缓解: 实施细粒度的访问控制,确保强制访问控制机制不被绕过。监控系统调用,检测是否存在非法操作或对AppArmor的绕过行为。

ECU刷机前仅验证文件名(ECU Verifies Only Filename Before Flashing)

- 技术: 在进行ECU刷机时,仅验证文件名而忽略对代码签名的完整性验证,使得攻击者能够绕过安全机制,植入恶意代码。

- 检测与缓解: 强化刷机过程中的安全措施,实施全面的代码签名验证,确保刷入的固件来源可靠且未被篡改。

更新网关ECU规则(Update Gateway ECU gtw.hex Rules)

- 技术: 攻击者通过修改网关ECU的

gtw.hex规则,尝试进行横向移动,将攻击扩展到其他ECU。 - 检测与缓解: 引入严格的刷机权限验证机制,确保只有经过认证的更新才可应用。使用加密技术保护ECU间的通信,防止非法规则更新。

在CAN总线上操控刹车和转向(Manipulate Brakes and Steering on CAN)

- 技术: 攻击者通过向CAN总线发送恶意消息,操控车辆的刹车和转向系统,威胁驾驶员的安全。

- 检测与缓解: 实施通信隔离,确保CAN总线和其他控制系统的安全。检测并阻止异常消息的传递,及时识别并响应可能的攻击行为。

Wi-Fi到CAN消息丢失(Free-Fall of Messages from Wi-Fi to CAN)

- 技术: 恶意攻击可能导致Wi-Fi到CAN总线的消息丢失,进而影响车辆控制系统,导致车辆失控。

- 检测与缓解: 引入冗余通信机制,确保消息传递的可靠性。加强通信协议的安全性,监控和检测通信链路中的异常流量,确保车辆的安全。

通过对Tesla Free-Fall Attack的技术分析和防御措施的深入研究,我们能够更好地理解汽车网络安全中的复杂攻击手段,以及如何通过科学的防御机制提升汽车系统的安全性。这一事件为全球汽车制造商提供了宝贵的教训,并推动了汽车行业在网络安全领域的技术创新和防护措施的完善。

相关文章:

Tesla Free-Fall Attack:特斯拉汽车网络安全事件纪要

Tesla Free-Fall Attack:特斯拉汽车网络安全事件纪要 1. 引言 Tesla Free-Fall Attack 是由腾讯科恩实验室(Tencent Keen Security Lab)于2016年9月对特斯拉Model S汽车实施的一次远程攻击事件,揭示了汽车网络安全的严重漏洞&am…...

网络安全工程师学习路线

https://www.processon.com/view/link/6584f06465b7eb6189e99508 1、HTML基本语言 常用标签、表单、上传页面、登录页面、超链接2、javascript基本语法 变量、函数、流程控制语法、post请求、ajax请求、输入数据到页面、文件上传3、mysql基本用法 增删改查 infromation_sch…...

分区和分表有什么区别?

数据库中数据量过多,表太大的时候,不仅可以做分库分表,还可以做表分区,分区和分表类似,都是按照一定的规则将一张大表进行分解。 听上去好像也差不多,不就是将表拆分吗?那具体有什么差别呢&…...

C#,入门教程(01)—— Visual Studio 2022 免费安装的详细图文与动画教程

通过本课程的学习,你可以掌握C#编程的重点,享受编程的乐趣。 在本课程之前,你无需具备任何C#的基础知识,只要能操作电脑即可。 不过,希望你的数学不是体育老师教的。好的程序是数理化的实现与模拟。没有较好的数学基础…...

简述mysql 主从复制原理及其工作过程,配置一主两从并验证。

MySQL 主从同步是一种数据库复制技术,它通过将主服务器上的数据更改复制到一个或多个从服务器,实现数据的自动同步。 主从同步的核心原理是将主服务器上的二进制日志复制到从服务器,并在从服务器上执行这些日志中的操作。 MySQL主从同步是基…...

Android 右键后无Java class创建

Android studio 创建java class : 最近几个月用Android studio 开发,因为电脑设置了一个新的用户使用,原来的android studio,打开之前的正常的项目总是报一些奇奇怪怪的错误,就重新安装了最新的版本 问题描述 但是新的android s…...

【从零开始入门unity游戏开发之——C#篇46】C#补充知识点——命名参数和可选参数

考虑到每个人基础可能不一样,且并不是所有人都有同时做2D、3D开发的需求,所以我把 【零基础入门unity游戏开发】 分为成了C#篇、unity通用篇、unity3D篇、unity2D篇。 【C#篇】:主要讲解C#的基础语法,包括变量、数据类型、运算符、…...

哈尔滨有双线服务器租用吗?

哈尔滨有双线服务器租用吗?双线服务器是一种针对哈尔滨特有的网络环境优化的服务器解决方案,它能够同时支持中国电信和中国联通或移动其中两家主要ISP(互联网服务提供商)的连接。 由于中国南方地区多采用电信网络,而北…...

JVM 面试八股文

目录 1. 前言 2. JVM 简介 3. JVM 内存划分 3.1 为什么要进行内存划分 3.2 内存划分的核心区域 3.2.1 核心区域一: 程序计数器 3.2.2 核心区域二: 元数据区 3.2.3 核心区域三: 栈 3.2.4 核心区域四: 堆 4. JVM 类加载机制 4.1 类加载的步骤 4.1.1 步骤一: 加载 4…...

STM32 FreeRTOS内存管理简介

在使用 FreeRTOS 创建任务、队列、信号量等对象时,通常都有动态创建和静态创建的方式。动态方式提供了更灵活的内存管理,而静态方式则更注重内存的静态分配和控制。 如果是1的,那么标准 C 库 malloc() 和 free() 函数有时可用于此目的&#…...

【云岚到家】-day02-客户管理-认证授权

第二章 客户管理 1.认证模块 1.1 需求分析 1.基础概念 一般情况有用户交互的项目都有认证授权功能,首先我们要搞清楚两个概念:认证和授权 认证: 就是校验用户的身份是否合法,常见的认证方式有账号密码登录、手机验证码登录等 授权:则是该用…...

【达梦数据库】两地三中心环境总结

目录 架构监视器位置异步备库同步频率配置:dmtimer.ini断网测试异地切换过程&回切:允许丢数据模式切换回切 架构 2(1主1实时备库)1(实时备库)1(异步备库),分别为节点1、2、3、4监视器位置 …...

【springboot 集成 mybatis-plus】

springboot 集成 mybatis-plus 前言实战代码生成器自动填充字段 前言 正如MyBatis-Plus官网所说,MyBatis-Plus 是一个 MyBatis 的增强工具,提供了强大的CRUD操作,支持主键自动生成,代码生成器,自动填充字段等等&#…...

深入浅出 Go语言并发安全字典 sync.Map:原理、使用与优化

深入浅出 Go语言并发安全字典 sync.Map:原理、使用与优化 背景介绍 Go语言作为一种高效的并发编程语言,其标准库中提供了丰富的并发工具,如sync.WaitGroup、sync.Mutex等。然而,在实际开发中,我们经常需要在多个goroutine之间共享数据,这就涉及到并发安全的问题。传统的…...

【Go】Go数据类型详解—指针

1. 前言 在我看来,一门编程语言语法的核心就在于数据类型。而各类编程语言的基本数据类型大致相同:int整型、float浮点型、string字符串类型、bool布尔类型,但是在一些进阶数据类型上就有所不同了。本文将会介绍Go语言当中核心的数据类型——…...

道格拉斯-普克算法(DP)轮廓点精简(Python)

1、介绍 道格拉斯-普克算法由David H. Douglas和Thomas K. Peucker于1973年提出,主要用于简化曲线或折线。而实际中,激光点云的边缘点非常粗糙,如果直接将点进行连接,锯齿问题严重。经过DP算法处理后,数据显示会比较光…...

WPF如何跨线程更新界面

WPF如何跨线程更新界面 在WPF中,类似于WinForms,UI控件只能在UI线程(即主线程)上进行更新。WPF通过Dispatcher机制提供了跨线程更新UI的方式。由于WPF的界面基于Dispatcher线程模型,当你在非UI线程(例如后…...

Ubuntu 24.04 LTS 服务器折腾集

目录 Ubuntu 更改软件源Ubuntu 系统语言英文改中文windows 远程链接 Ubuntu 图形界面Windows 通过 openssh 连接 UbuntuUbuntu linux 文件权限Ubuntu 空闲硬盘挂载到 文件管理器的 other locationsUbuntu 开启 SMB 服务,并通过 windows 访问Ubuntu安装Tailscale&am…...

ROS机器人学习和研究的势-道-术-转型和变革的长期主义习惯

知易行难。说说容易做到难。 例如,不受成败评价影响,坚持做一件事情10年以上,专注事情本身。 机器人专业不合格且失败讲师如何让内心保持充盈的正能量(节选)-CSDN博客 时间积累 注册20年。 创作历程10年。 创作10年…...

Linux 管道操作

Linux 管道操作 在 Linux 中,管道(Pipe)是一个非常强大且常用的功能,它允许将一个命令的输出直接传递给另一个命令作为输入,从而能够高效地处理和分析数据。管道在多个命令之间建立数据流,减少了文件的读写…...

详解)

后进先出(LIFO)详解

LIFO 是 Last In, First Out 的缩写,中文译为后进先出。这是一种数据结构的工作原则,类似于一摞盘子或一叠书本: 最后放进去的元素最先出来 -想象往筒状容器里放盘子: (1)你放进的最后一个盘子(…...

SCAU期末笔记 - 数据分析与数据挖掘题库解析

这门怎么题库答案不全啊日 来简单学一下子来 一、选择题(可多选) 将原始数据进行集成、变换、维度规约、数值规约是在以下哪个步骤的任务?(C) A. 频繁模式挖掘 B.分类和预测 C.数据预处理 D.数据流挖掘 A. 频繁模式挖掘:专注于发现数据中…...

django filter 统计数量 按属性去重

在Django中,如果你想要根据某个属性对查询集进行去重并统计数量,你可以使用values()方法配合annotate()方法来实现。这里有两种常见的方法来完成这个需求: 方法1:使用annotate()和Count 假设你有一个模型Item,并且你想…...

Keil 中设置 STM32 Flash 和 RAM 地址详解

文章目录 Keil 中设置 STM32 Flash 和 RAM 地址详解一、Flash 和 RAM 配置界面(Target 选项卡)1. IROM1(用于配置 Flash)2. IRAM1(用于配置 RAM)二、链接器设置界面(Linker 选项卡)1. 勾选“Use Memory Layout from Target Dialog”2. 查看链接器参数(如果没有勾选上面…...

Device Mapper 机制

Device Mapper 机制详解 Device Mapper(简称 DM)是 Linux 内核中的一套通用块设备映射框架,为 LVM、加密磁盘、RAID 等提供底层支持。本文将详细介绍 Device Mapper 的原理、实现、内核配置、常用工具、操作测试流程,并配以详细的…...

初学 pytest 记录

安装 pip install pytest用例可以是函数也可以是类中的方法 def test_func():print()class TestAdd: # def __init__(self): 在 pytest 中不可以使用__init__方法 # self.cc 12345 pytest.mark.api def test_str(self):res add(1, 2)assert res 12def test_int(self):r…...

MySQL账号权限管理指南:安全创建账户与精细授权技巧

在MySQL数据库管理中,合理创建用户账号并分配精确权限是保障数据安全的核心环节。直接使用root账号进行所有操作不仅危险且难以审计操作行为。今天我们来全面解析MySQL账号创建与权限分配的专业方法。 一、为何需要创建独立账号? 最小权限原则…...

算法:模拟

1.替换所有的问号 1576. 替换所有的问号 - 力扣(LeetCode) 遍历字符串:通过外层循环逐一检查每个字符。遇到 ? 时处理: 内层循环遍历小写字母(a 到 z)。对每个字母检查是否满足: 与…...

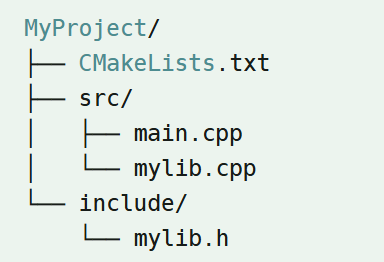

认识CMake并使用CMake构建自己的第一个项目

1.CMake的作用和优势 跨平台支持:CMake支持多种操作系统和编译器,使用同一份构建配置可以在不同的环境中使用 简化配置:通过CMakeLists.txt文件,用户可以定义项目结构、依赖项、编译选项等,无需手动编写复杂的构建脚本…...

深度剖析 DeepSeek 开源模型部署与应用:策略、权衡与未来走向

在人工智能技术呈指数级发展的当下,大模型已然成为推动各行业变革的核心驱动力。DeepSeek 开源模型以其卓越的性能和灵活的开源特性,吸引了众多企业与开发者的目光。如何高效且合理地部署与运用 DeepSeek 模型,成为释放其巨大潜力的关键所在&…...