WinDBG查找C++句柄泄露

C++代码(频繁点击About按钮导致Mutex句柄泄露)

HANDLE _mutexHandle;LRESULT CALLBACK WndProc(HWND hWnd, UINT message, WPARAM wParam, LPARAM lParam)

{switch (message){case WM_COMMAND:{int wmId = LOWORD(wParam);// 分析菜单选择:switch (wmId){case IDM_ABOUT:_mutexHandle = CreateMutex(NULL, FALSE, L"abc");DialogBox(hInst, MAKEINTRESOURCE(IDD_ABOUTBOX), hWnd, About);break;case IDM_EXIT:DestroyWindow(hWnd);break;default:return DefWindowProc(hWnd, message, wParam, lParam);}}break;case WM_PAINT:{PAINTSTRUCT ps;HDC hdc = BeginPaint(hWnd, &ps);// TODO: 在此处添加使用 hdc 的任何绘图代码...EndPaint(hWnd, &ps);}break;case WM_DESTROY:PostQuitMessage(0);break;default:return DefWindowProc(hWnd, message, wParam, lParam);}return 0;

}编译后生成exe程序,设置WinDBG的源码目录和pdb目录:

File-->Settings-->

File-->Start debugging

选择目标exe文件启动进程,点击左上角Go按钮,让ui显式,点击Break按钮让进程暂停,在WinDBG的命令行输入:

!htrace -enable

!htrace -snapshot

点击WinDBG左上角的Go按钮继续执行,点击UI上的按钮造成泄露;

点击WinDBG左上角的Break按钮进入调试模式;

在命令行输入:

!htrace 或 !htrace -diff,查看句柄泄露信息:

0:006> !htrace -diff

Handle tracing information snapshot successfully taken.

0x1a new stack traces since the previous snapshot.

Ignoring handles that were already closed...

Outstanding handles opened since the previous snapshot:

--------------------------------------

Handle = 0x00000000000002c0 - OPEN

Thread ID = 0x000000000000172c, Process ID = 0x0000000000003d7c0x00007ffac544eb64: ntdll!NtCreateMutant+0x0000000000000014

0x00007ffac2d38fa8: KERNELBASE!CreateMutexExW+0x0000000000000058

0x00007ff6436c6f00: CPPWindowsProject1!WndProc+0x00000000000000d0

0x00007ffac50cef5c: USER32!UserCallWinProcCheckWow+0x000000000000050c

0x00007ffac50ce684: USER32!DispatchMessageWorker+0x0000000000000494

0x00007ff6436c1d57: CPPWindowsProject1!wWinMain+0x0000000000000117

0x00007ff6436c2c62: CPPWindowsProject1!invoke_main+0x0000000000000032

0x00007ff6436c2b12: CPPWindowsProject1!__scrt_common_main_seh+0x0000000000000132

0x00007ff6436c29ce: CPPWindowsProject1!__scrt_common_main+0x000000000000000e

0x00007ff6436c2cfe: CPPWindowsProject1!wWinMainCRTStartup+0x000000000000000e

0x00007ffac37e7374: KERNEL32!BaseThreadInitThunk+0x0000000000000014

0x00007ffac53fcc91: ntdll!RtlUserThreadStart+0x0000000000000021

--------------------------------------

Handle = 0x00000000000002bc - OPEN

Thread ID = 0x000000000000172c, Process ID = 0x0000000000003d7c0x00007ffac544eb64: ntdll!NtCreateMutant+0x0000000000000014

0x00007ffac2d38fa8: KERNELBASE!CreateMutexExW+0x0000000000000058

0x00007ff6436c6f00: CPPWindowsProject1!WndProc+0x00000000000000d0

0x00007ffac50cef5c: USER32!UserCallWinProcCheckWow+0x000000000000050c

0x00007ffac50ce684: USER32!DispatchMessageWorker+0x0000000000000494

0x00007ff6436c1d57: CPPWindowsProject1!wWinMain+0x0000000000000117

0x00007ff6436c2c62: CPPWindowsProject1!invoke_main+0x0000000000000032

0x00007ff6436c2b12: CPPWindowsProject1!__scrt_common_main_seh+0x0000000000000132

0x00007ff6436c29ce: CPPWindowsProject1!__scrt_common_main+0x000000000000000e

0x00007ff6436c2cfe: CPPWindowsProject1!wWinMainCRTStartup+0x000000000000000e

0x00007ffac37e7374: KERNEL32!BaseThreadInitThunk+0x0000000000000014

0x00007ffac53fcc91: ntdll!RtlUserThreadStart+0x0000000000000021

--------------------------------------

Handle = 0x00000000000002b8 - OPEN

Thread ID = 0x000000000000172c, Process ID = 0x0000000000003d7c0x00007ffac5450d84: ntdll!NtTraceControl+0x0000000000000014

0x00007ffac53f2f86: ntdll!EtwpRegisterProvider+0x00000000000000ba

0x00007ffac53f30e5: ntdll!EtwNotificationRegister+0x00000000000000a5

0x00007ffac53f2ea0: ntdll!EtwEventRegister+0x0000000000000020

0x00007ffac36ec5ef: MSCTF!TraceLoggingRegisterEx_EventRegister_EventSetInformation+0x0000000000000053

0x00007ffac36ec579: MSCTF!wil::TraceLoggingProvider::Register+0x0000000000000019

0x00007ffac36e46b4: MSCTF!wil::details::static_lazy<CtfTraceLoggingTelemetry>::get+0x0000000000000094

0x00007ffac36e460c: MSCTF!CtfTraceLoggingTelemetry::IsEnabled+0x0000000000000010

0x00007ffac36e42ac: MSCTF!CtfTraceLoggingTelemetry::InputSessionStarted<unsigned short (&)[41],unsigned long &,_GUID &,_GUID &,unsigned short &,bool &,unsigned long &,unsigned long &,unsigned long &,bool &,unsigned long,bool &>+0x0000000000000034

0x00007ffac36e40b8: MSCTF!CInputSessionMgr::UpdateInputSession+0x0000000000000338

0x00007ffac36f378b: MSCTF!SYSTHREAD::RouteKeyToInputService+0x0000000000000103

0x00007ffac36f33f1: MSCTF!SYSTHREAD::OnKeyboardEvent+0x00000000000000d1

--------------------------------------

Handle = 0x00000000000002b4 - OPEN

Thread ID = 0x000000000000172c, Process ID = 0x0000000000003d7c0x00007ffac5450d84: ntdll!NtTraceControl+0x0000000000000014

0x00007ffac53f2f86: ntdll!EtwpRegisterProvider+0x00000000000000ba

0x00007ffac53f30e5: ntdll!EtwNotificationRegister+0x00000000000000a5

0x00007ffac53f2ea0: ntdll!EtwEventRegister+0x0000000000000020

0x00007ffac46f261f: ole32!InitializeTracing+0x000000000000016f

0x00007ffac4709727: ole32!DllMain+0x0000000000000033

0x00007ffac470650f: ole32!dllmain_dispatch+0x000000000000008f

0x00007ffac53c9a1d: ntdll!LdrpCallInitRoutine+0x0000000000000061

0x00007ffac541d2f7: ntdll!LdrpInitializeNode+0x00000000000001d3

0x00007ffac541d08a: ntdll!LdrpInitializeGraphRecurse+0x0000000000000042

0x00007ffac53ed947: ntdll!LdrpPrepareModuleForExecution+0x00000000000000bf

0x00007ffac53cfbae: ntdll!LdrpLoadDllInternal+0x000000000000019a

--------------------------------------

Handle = 0x00000000000002b0 - OPEN

Thread ID = 0x000000000000172c, Process ID = 0x0000000000003d7c0x00007ffac5450d84: ntdll!NtTraceControl+0x0000000000000014

0x00007ffac53f2f86: ntdll!EtwpRegisterProvider+0x00000000000000ba

0x00007ffac53f30e5: ntdll!EtwNotificationRegister+0x00000000000000a5

0x00007ffac53f2ea0: ntdll!EtwEventRegister+0x0000000000000020

0x00007ffac46f25b3: ole32!InitializeTracing+0x0000000000000103

0x00007ffac4709727: ole32!DllMain+0x0000000000000033

0x00007ffac470650f: ole32!dllmain_dispatch+0x000000000000008f

0x00007ffac53c9a1d: ntdll!LdrpCallInitRoutine+0x0000000000000061

0x00007ffac541d2f7: ntdll!LdrpInitializeNode+0x00000000000001d3

0x00007ffac541d08a: ntdll!LdrpInitializeGraphRecurse+0x0000000000000042

0x00007ffac53ed947: ntdll!LdrpPrepareModuleForExecution+0x00000000000000bf

0x00007ffac53cfbae: ntdll!LdrpLoadDllInternal+0x000000000000019a

--------------------------------------

Handle = 0x00000000000002ac - OPEN

Thread ID = 0x000000000000172c, Process ID = 0x0000000000003d7c0x00007ffac5450d84: ntdll!NtTraceControl+0x0000000000000014

0x00007ffac53f2f86: ntdll!EtwpRegisterProvider+0x00000000000000ba

0x00007ffac53f30e5: ntdll!EtwNotificationRegister+0x00000000000000a5

0x00007ffac53f2aaa: ntdll!EtwRegisterTraceGuidsW+0x000000000000009a

0x00007ffac46f2564: ole32!InitializeTracing+0x00000000000000b4

0x00007ffac4709727: ole32!DllMain+0x0000000000000033

0x00007ffac470650f: ole32!dllmain_dispatch+0x000000000000008f

0x00007ffac53c9a1d: ntdll!LdrpCallInitRoutine+0x0000000000000061

0x00007ffac541d2f7: ntdll!LdrpInitializeNode+0x00000000000001d3

0x00007ffac541d08a: ntdll!LdrpInitializeGraphRecurse+0x0000000000000042

0x00007ffac53ed947: ntdll!LdrpPrepareModuleForExecution+0x00000000000000bf

0x00007ffac53cfbae: ntdll!LdrpLoadDllInternal+0x000000000000019a

--------------------------------------

Handle = 0x0000000000000298 - OPEN

Thread ID = 0x000000000000388c, Process ID = 0x0000000000003d7c0x00007ffac544dc74: ntdll!NtDuplicateObject+0x0000000000000014

0x00007ffac2d6b37c: KERNELBASE!DuplicateHandle+0x000000000000004c

0x00007ffac35b0e03: RPCRT4!THREAD::THREAD+0x0000000000000087

0x00007ffac35b0d58: RPCRT4!ThreadSelfHelper+0x0000000000000028

0x00007ffac35c5850: RPCRT4!RpcpSetThreadpoolCallbackInstance+0x0000000000000050

0x00007ffac35d1343: RPCRT4!PerformGarbageCollection+0x0000000000000023

0x00007ffac5422719: ntdll!TppTimerpExecuteCallback+0x00000000000000a9

0x00007ffac53fd79a: ntdll!TppWorkerThread+0x000000000000068a

0x00007ffac37e7374: KERNEL32!BaseThreadInitThunk+0x0000000000000014

0x00007ffac53fcc91: ntdll!RtlUserThreadStart+0x0000000000000021

--------------------------------------

Handle = 0x0000000000000294 - OPEN

Thread ID = 0x000000000000388c, Process ID = 0x0000000000003d7c0x00007ffac544ddf4: ntdll!NtCreateEvent+0x0000000000000014

0x00007ffac2d66dfb: KERNELBASE!CreateEventW+0x000000000000006b

0x00007ffac35b2bc5: RPCRT4!EVENT::EVENT+0x000000000000002d

0x00007ffac35b0da6: RPCRT4!THREAD::THREAD+0x000000000000002a

0x00007ffac35b0d58: RPCRT4!ThreadSelfHelper+0x0000000000000028

0x00007ffac35c5850: RPCRT4!RpcpSetThreadpoolCallbackInstance+0x0000000000000050

0x00007ffac35d1343: RPCRT4!PerformGarbageCollection+0x0000000000000023

0x00007ffac5422719: ntdll!TppTimerpExecuteCallback+0x00000000000000a9

0x00007ffac53fd79a: ntdll!TppWorkerThread+0x000000000000068a

0x00007ffac37e7374: KERNEL32!BaseThreadInitThunk+0x0000000000000014

0x00007ffac53fcc91: ntdll!RtlUserThreadStart+0x0000000000000021

--------------------------------------

Handle = 0x0000000000000280 - OPEN

Thread ID = 0x000000000000172c, Process ID = 0x0000000000003d7c0x00007ffac544eb64: ntdll!NtCreateMutant+0x0000000000000014

0x00007ffac2d38fa8: KERNELBASE!CreateMutexExW+0x0000000000000058

0x00007ff6436c6f00: CPPWindowsProject1!WndProc+0x00000000000000d0

0x00007ffac50cef5c: USER32!UserCallWinProcCheckWow+0x000000000000050c

0x00007ffac50ce684: USER32!DispatchMessageWorker+0x0000000000000494

0x00007ff6436c1d57: CPPWindowsProject1!wWinMain+0x0000000000000117

0x00007ff6436c2c62: CPPWindowsProject1!invoke_main+0x0000000000000032

0x00007ff6436c2b12: CPPWindowsProject1!__scrt_common_main_seh+0x0000000000000132

0x00007ff6436c29ce: CPPWindowsProject1!__scrt_common_main+0x000000000000000e

0x00007ff6436c2cfe: CPPWindowsProject1!wWinMainCRTStartup+0x000000000000000e

0x00007ffac37e7374: KERNEL32!BaseThreadInitThunk+0x0000000000000014

0x00007ffac53fcc91: ntdll!RtlUserThreadStart+0x0000000000000021

--------------------------------------

Displayed 0x9 stack traces for outstanding handles opened since the previous snapshot.代码中构造的mutex泄露,查找!htrace -diff输出内容,找到CPPWindowsProject1!WndProc+0x00000000000000d0

使用lsa CPPWindowsProject1!WndProc+0x00000000000000d0查看代码,如下:

143: {144: case IDM_ABOUT:145: //_condition_variable = new std::condition_variable();146: //_mutex = new std::mutex();

> 147: _mutexHandle = CreateMutex(NULL, FALSE, L"abc");148: DialogBox(hInst, MAKEINTRESOURCE(IDD_ABOUTBOX), hWnd, About);149: break;150: case IDM_EXIT:151: DestroyWindow(hWnd);152: break;

找到147行的代码位置。

windbg的lsa指令:显式指令对应的源码

相关文章:

WinDBG查找C++句柄泄露

C代码(频繁点击About按钮导致Mutex句柄泄露) HANDLE _mutexHandle;LRESULT CALLBACK WndProc(HWND hWnd, UINT message, WPARAM wParam, LPARAM lParam) {switch (message){case WM_COMMAND:{int wmId LOWORD(wParam);// 分析菜单选择:switch (wmId){c…...

Linux查看服务器的内外网地址

目录: 1、内网地址2、外网地址3、ping时显示地址与真实不一致 1、内网地址 ifconfig2、外网地址 curl ifconfig.me3、ping时显示地址与真实不一致 原因是dns缓存导致的,ping这种方法也是不准确的,有弊端不建议使用,只适用于测试…...

深入MapReduce——引入

引入 前面我们已经深入了HDFS的设计与实现,对于分布式系统也有了不错的理解。 但HDFS仅仅解决了海量数据存储和读写的问题。要想让数据产生价值,一定是需要从数据中挖掘出价值才行,这就需要我们拥有海量数据的计算处理能力。 下面我们还是…...

Oracle之开窗函数使用

Oracle中的开窗函数(Window Functions)是一种强大的工具,用于在SQL查询中对数据进行复杂的分析和聚合操作,而无需改变原始查询结果的行数或顺序。以下是关于Oracle开窗函数的使用方法和常见示例: 1. 开窗函数的基本语法…...

)

航空客户价值的数据挖掘与分析(numpy+pandas+matplotlib+scikit-learn)

文章目录 航空客户价值的数据挖掘与分析(numpy+pandas+matplotlib+scikit-learn)写在前面背景与挖掘目标1.1 需求背景1.2 挖掘目标1.3 项目概述项目分析方法规划2.1 RFM模型2.2 LRFMC模型指标2.3 分析总体流程图数据抽取探索及预处理3.1 数据抽取3.2 数据探索分析3.3 数据预处…...

云原生时代,如何构建高效分布式监控系统

文章目录 一.监控现状二.Thanos原理分析SidecarQuerierStoreCompactor 三.Sidecar or ReceiverThanos Receiver工作原理 四.分布式运维架构 一.监控现状 Prometheus是CNCF基金会管理的一个开源监控项目,由于其良好的架构设计和完善的生态,迅速成为了监控…...

什么是CIDR技术? 它是如何解决路由缩放问题的

什么是CIDR技术? 它是如何解决路由缩放问题的 一. 什么是 CIDR?二. CIDR 是如何工作的?1. 高效地址分配2. 路由聚合(Route Aggregation)3. 精确满足需求 三. CIDR 的计算详解1. 子网掩码计算2. 地址范围计算3. 可用 IP…...

Unity URP 获取/设置 Light-Indirect Multiplier

Unity URP 获取/设置 Light-Indirect Multiplier 他喵的代码的字段名称叫:bounceIntensity ~~~~~~...

用Python和Tkinter标准模块建立密码管理器

用Python和Tkinter标准模块建立密码管理器 创建一个简单的密码管理器应用程序,帮助用户存储和管理他们的密码。使用Python的tkinter模块来创建一个图形用户界面(GUI)。 本程序支持 添加、查看、搜索、复制、修改、删除 功能。 本程序使用 …...

PyQt5菜单加多页签实现

pyqt tabs标签_哔哩哔哩_bilibili 代码实现 # coding:utf-8 import sys from PyQt5.QtCore import Qt from PyQt5 import QtCore,QtWidgets from PyQt5.QtWidgets import QApplication,QWidget from QhTabs01 import Ui_Form from PyQt5.Qt import *class QhLiangHuaGUI(QWidg…...

关注搜索引擎蜘蛛压力

以前在建站的时候,他们说蜘蛛来抓取的频率越多越好,因为蜘蛛来抓取说明了网站更新速度快,受搜索引擎的欢迎,但是在最近的网站统计中,发现很多蜘蛛爬取的频次非常的高,比如有的蜘蛛一天能来网站几万次&#…...

Python3 OS模块中的文件/目录方法说明三

一. 简介 前面文章简单学习了Python3中 OS模块中的文件/目录的部分函数。 本文继续来学习 OS模块中文件、目录的操作方法:os.fdopen()方法、os.fpathconf() 方法、os.fstat() 方法、os.fstatvfs() 方法。 二. Python3 OS模块中的文件/目录方法说明三 1. os.fdop…...

2024年终总结:技术成长与突破之路

文章目录 前言一、技术成长:菜鸟成长之路1. 学习与实践的结合2. 技术分享与社区交流 二、生活与事业的平衡:技术之外的思考1. 时间管理与效率提升2. 技术对生活的积极影响 三、突破与展望:未来之路1. 技术领域的突破2. 未来规划与目标 四、结…...

mysql-06.JDBC

目录 什么是JDBC: 为啥存在JDBC: JDBC工作原理: JDBC的优势: 下载mysql驱动包: 用java程序操作数据库 1.创建dataSource: 2.与服务端建立连接 3.构造sql语句 4.执行sql 5.关闭连接,释放资源 参考代码: 插…...

使用python调用JIRA6 进行OAuth1认证获取AccessToken

Jira配置应用程序链接 1) 创建应用程序链接 登录 JIRA 管理后台。转到 Administration > Applications > Application Links。在输入框中输入外部应用程序的 URL(例如 GitLab 或自定义应用),然后点击 Create new link。 2) 配置 Con…...

HTML5使用favicon.ico图标

目录 1. 使用favicon.ico图标 1. 使用favicon.ico图标 favicon.ico一般用于作为网站标志,它显示在浏览器的地址栏或者标签上 制作favicon图标 选择一个png转ico的在线网站,这里以https://www.bitbug.net/为例。上传图片,目标尺寸选择48x48&a…...

黑龙江锅包肉:酸甜香酥的东北经典

黑龙江锅包肉:酸甜香酥的东北经典 黑龙江锅包肉,作为东北菜的代表之一,尤其在黑龙江省哈尔滨市享有极高的声誉。这道美食不仅承载着丰富的历史文化内涵,更以其鲜明的地域特色,成为了黑龙江省乃至整个东北地区的标志性菜肴。 历史渊源 锅包肉的历史可以追溯到清朝光绪年间,其…...

Unity阿里云OpenAPI 获取 Token的C#【记录】

获取Token using UnityEngine; using System; using System.Text; using System.Linq; using Newtonsoft.Json.Linq; using System.Security.Cryptography; using UnityEngine.Networking; using System.Collections.Generic; using System.Globalization; using Cysharp.Thr…...

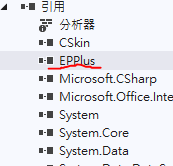

winfrom项目,引用EPPlus.dll实现将DataTable 中的数据保存到Excel文件

最近研究不安装office也可以保存Excel文件,在网上查询资料找到这个方法。 第一步:下载EPPlus.dll文件(自行去网上搜索下载) 第二步:引用到需要用的项目中,如图所示: 第三步:写代码…...

【C++基础】多线程并发场景下的同步方法

如果在多线程程序中对全局变量的访问没有进行适当的同步控制(例如使用互斥锁、原子变量等),会导致多个线程同时访问和修改全局变量时发生竞态条件(race condition)。这种竞态条件可能会导致一系列不确定和严重的后果。…...

利用最小二乘法找圆心和半径

#include <iostream> #include <vector> #include <cmath> #include <Eigen/Dense> // 需安装Eigen库用于矩阵运算 // 定义点结构 struct Point { double x, y; Point(double x_, double y_) : x(x_), y(y_) {} }; // 最小二乘法求圆心和半径 …...

【网络】每天掌握一个Linux命令 - iftop

在Linux系统中,iftop是网络管理的得力助手,能实时监控网络流量、连接情况等,帮助排查网络异常。接下来从多方面详细介绍它。 目录 【网络】每天掌握一个Linux命令 - iftop工具概述安装方式核心功能基础用法进阶操作实战案例面试题场景生产场景…...

synchronized 学习

学习源: https://www.bilibili.com/video/BV1aJ411V763?spm_id_from333.788.videopod.episodes&vd_source32e1c41a9370911ab06d12fbc36c4ebc 1.应用场景 不超卖,也要考虑性能问题(场景) 2.常见面试问题: sync出…...

【HarmonyOS 5.0】DevEco Testing:鸿蒙应用质量保障的终极武器

——全方位测试解决方案与代码实战 一、工具定位与核心能力 DevEco Testing是HarmonyOS官方推出的一体化测试平台,覆盖应用全生命周期测试需求,主要提供五大核心能力: 测试类型检测目标关键指标功能体验基…...

mongodb源码分析session执行handleRequest命令find过程

mongo/transport/service_state_machine.cpp已经分析startSession创建ASIOSession过程,并且验证connection是否超过限制ASIOSession和connection是循环接受客户端命令,把数据流转换成Message,状态转变流程是:State::Created 》 St…...

iPhone密码忘记了办?iPhoneUnlocker,iPhone解锁工具Aiseesoft iPhone Unlocker 高级注册版分享

平时用 iPhone 的时候,难免会碰到解锁的麻烦事。比如密码忘了、人脸识别 / 指纹识别突然不灵,或者买了二手 iPhone 却被原来的 iCloud 账号锁住,这时候就需要靠谱的解锁工具来帮忙了。Aiseesoft iPhone Unlocker 就是专门解决这些问题的软件&…...

el-switch文字内置

el-switch文字内置 效果 vue <div style"color:#ffffff;font-size:14px;float:left;margin-bottom:5px;margin-right:5px;">自动加载</div> <el-switch v-model"value" active-color"#3E99FB" inactive-color"#DCDFE6"…...

MVC 数据库

MVC 数据库 引言 在软件开发领域,Model-View-Controller(MVC)是一种流行的软件架构模式,它将应用程序分为三个核心组件:模型(Model)、视图(View)和控制器(Controller)。这种模式有助于提高代码的可维护性和可扩展性。本文将深入探讨MVC架构与数据库之间的关系,以…...

在四层代理中还原真实客户端ngx_stream_realip_module

一、模块原理与价值 PROXY Protocol 回溯 第三方负载均衡(如 HAProxy、AWS NLB、阿里 SLB)发起上游连接时,将真实客户端 IP/Port 写入 PROXY Protocol v1/v2 头。Stream 层接收到头部后,ngx_stream_realip_module 从中提取原始信息…...

【HTML-16】深入理解HTML中的块元素与行内元素

HTML元素根据其显示特性可以分为两大类:块元素(Block-level Elements)和行内元素(Inline Elements)。理解这两者的区别对于构建良好的网页布局至关重要。本文将全面解析这两种元素的特性、区别以及实际应用场景。 1. 块元素(Block-level Elements) 1.1 基本特性 …...