信息安全管理

信息安全管理

- 信息安全管理

- 信息安全风险管理

- 信息安全管理体系

- 应急响应与灾难恢复

- 应急响应概况

- 信息系统灾难修复

- 灾难恢复相关技术

信息安全管理

-

管理概念:组织、协调、控制的活动,核心过程的管理控制

-

管理对象和组成:包括人员在内相关资产;包括人员、目标、规则和过程。

-

管理体系原理:遵守“木桶原理”,要求完备性、逻辑性的管理措施的集合。

-

信息安全管理体系:

- 狭义:根据ISO/IEC 27001所制定的体系。

- 广义:与信息安全管理有关的体系化的管理措施及制度等。

-

信息安全管理体系的定义:

- 体系:相互关联和相互作用一组要素

- 管理体系:建立方针和目标并达到目标的体系。未达到祖师目标的策略、程序、指南和相关资源的框架

-

信息安全管理体系

- 整体管理体系的一部分,基于业务风险的方法,来建立,实施、运作、见识、评审、保持和改进信息安全

-

信息安全管理作用包括不限于:

1)促进业务目标实现;

2)信息安全管理是组织整体管理组成;

3)预防、阻止或减少事件发生的作用;

4)管理是技术融合剂(技管并重);

5)对内、对外作用。- 对内:

- 能够保护关键信息资产和知识产权,维持竞争优势

- 在系统受侵袭时,确保业务持续开展并将损失降到最低程度

- 建立起信息安全审计框架,实施监督检查

- 建立起文档化的信息安全管理规范,实现有法”可依,有章可循,有据可查

- 强化员工的信息安全意识,建立良好的安全作业习惯,培育组织的信息安全企业文化

- 按照风险管理的思想建立起自我持续改进和发展的信息安全管理机制,用最低的成本,达到可接受的信息安全水平,从根本上保证业务的持续性

- 对外:

- 能够使各利益相关方对组织充满信心

- 能够帮助界定外包时双方的信息安全责任

- 可以使组织更好地满足客户其他组织的审计要求

- 可以使组织更好地符合法律法规的要求

- 若通过了ISO27001认证,能够提高组织的公信度

- 可以明确要求供应商提高信息安全水平,保证数据交换中的信息安全

- 对内:

-

信息安全管理成功要素包括不限于:

1)反应业务目标;

2)文化一致性;

3)领导实质性支持;

4)领导对信息安全和风险管理的理解;

5)建立科学测量体系;

6)持续的教育和培训。

信息安全风险管理

-

风险管理概念:识别和处置风险,是预防为主的措施。要素资产、威胁、脆弱性、安全措施

-

风险管理参考方法:

- 1)COSO-ERM:战略、运营、报告和合规性,具体包括8类组件(参考)。

- 2)ISO31000风险管理原则和实施指南:基于PDCA过程,适用范围非常广泛。

- 3)ITIL:服务战略、设计、转化、运营、改进等五个阶段。

- 4)COBIT:信息系统审计标准,通过IT审计,促进安全提升,支持商业目标的实现。

-

基于GB/Z 24364:2009信息安全风险管理指南

- 1)四阶段:

- S1:背景建立:风险管理准备、系统调查、系统分析、安全分析。

- S2:风险评估:1-评估准备,2-要素识别(资产、威胁、脆弱性、安全措施),3-风险分析(定性、定量、知识、模型),4-风险报告(结果判定)。

- S3:风险处理:降低、规避、转移、接受风险。处理后的风险是残余风险(需跟踪监视)

- S4:批准监督:1-对风险管理的认可;2-风险管理中风险的控制。

- 2)两过程:

- 监控审查:风险管理过程中偏差、变化、延误及时控制和纠正,不限于质量、进度、成本、范围、环境等。

- 沟通咨询:通过协调沟通,提高风险管理的质量和效果的交流和沟通工作。

- 1)四阶段:

-

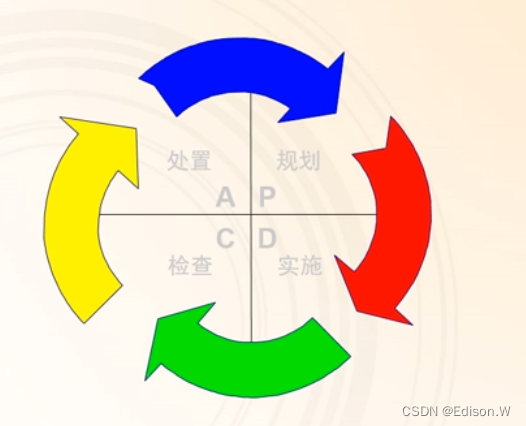

PDCA循环

-

也称“戴明环”

-

P(plan):规划和建立 ,确定活动计划

-

D(do):实施和执行,实现计划中的内容

-

C(check):检查执行计划的结果,注意效果,找出问题

-

A(act):行动,对总结检查的结果进行处理,成功地经验加以肯定并适当推广、标准化

-

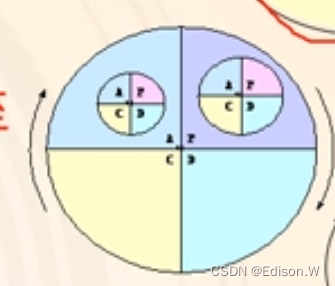

PDCA循环的特征与作用

- 1.按顺序进行,靠组织的力量来推动

- 2.组织中的每部分甚至个人均可以PDCA循环

- 3.通过一次PDCA循环,都要总结,提出新目标

-

信息安全管理体系

- ISMS是一种常见的对组织信息安全经行全面、系统管理的方法

- ISMS是由ISO27001定义的一种有关信息安全的管理体系,是一种典型的基于风险管理和过程方法的管理体系

- 信息安全管理体系持续改进的PDCA循环过程

- 信息安全管理体系是PDCA动态持续改进的一个循环体

应急响应与灾难恢复

- 我国的信息安全应急响应组织

- 国家计算机网络应急技术处理协调中心

- 中国教育和科研计算机网紧急响应组

- 国家计算机病毒应急处理中心

- 国家计算机网络入侵防范中心

- 国家863计划反计算机入侵和防病毒研究中心

应急响应概况

-

信息安全时间分类分级

- 有害程序事件

- 网络攻击事件

- 信息破坏事件

- 信息内容安全事件

- 设备设施故障

- 灾害性事件

- 其他信息安全事件

-

我过信息安全事件分级方法

- 1级

- 特别重大事件

- 2级

- 重大事件

- 3级

- 较大事件

- 4级

- 一般事件

- 1级

-

应急响应六阶段

- 一阶段—准备—让我你们严阵以待

- 二阶段—检测—对情况综合判断

- 三阶段—遏制—制止事态的扩大

- 四阶段—根除—彻底的补救措施

- 五阶段—恢复—系统恢复常态

- 六阶段—跟踪总结—还会有第二次吗

-

计算机取证

- 概念

- 使用现金的技术和工具,按照标准规程全面地检查计算机系统,意义提取好保护有关计算机犯罪的相关证据的 活动

- 原则

- 合法、充分授权、优先保护、全面监督原则

- 准备阶段

- 获取授权

- 目标明确

- 工具准备

- 软件准备

- 介质准备

- 保护阶段

- 提取阶段

- 分析及提交阶段

- 概念

信息系统灾难修复

-

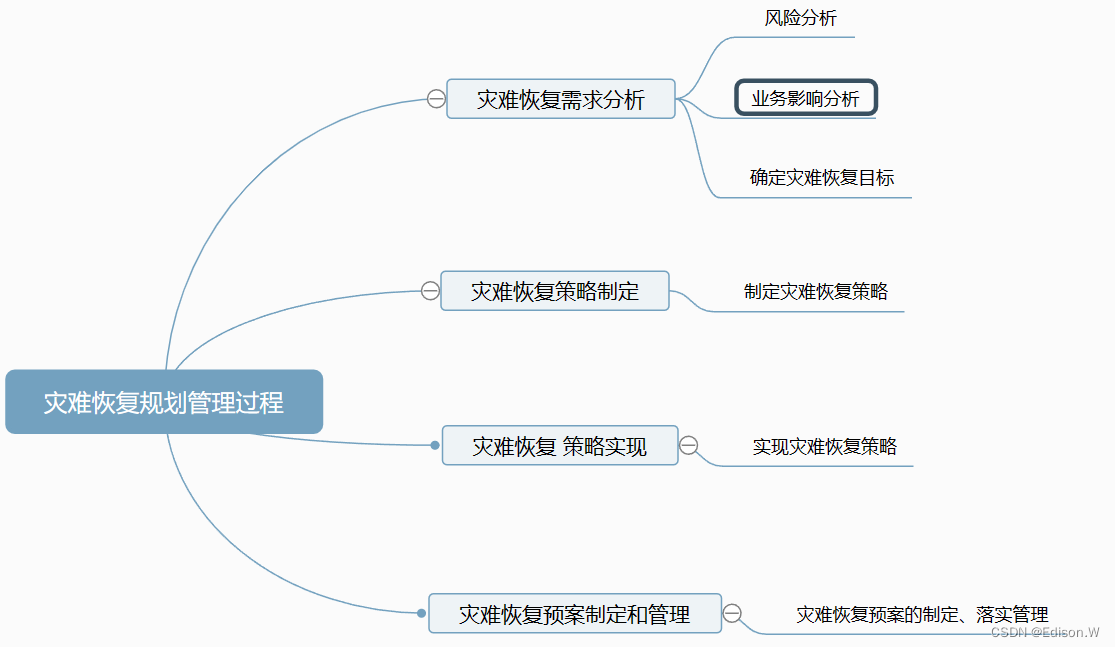

灾难恢复管理过程

-

灾难备份

- 为了灾难恢复而对数据、数据处理系统、网络系统、基础设施、专业技术支持能力和运行管理能力进行备份的过程

-

灾难恢复规划

- 是一个周而复始的、持续改进的过程,有四个阶段(灾难恢复需求分析、灾难恢复策略制定、灾难恢复策略实现、灾难恢复预案的制定和管理)

-

灾难恢复需求分析

-

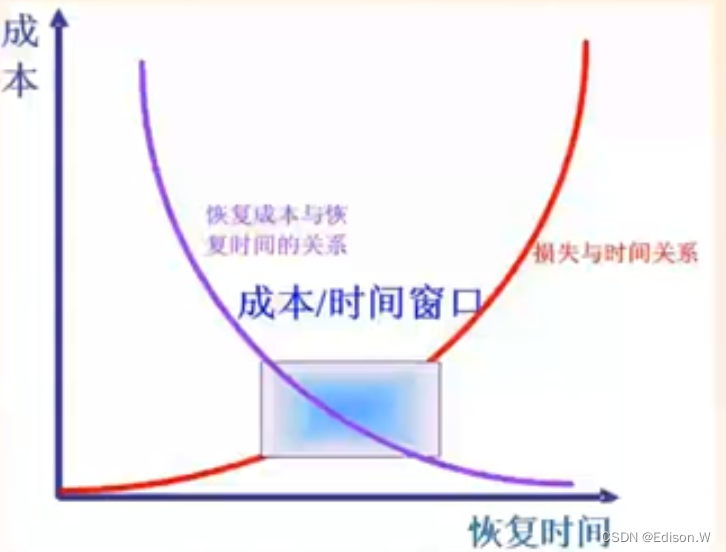

成本与恢复时间的关系(RPO、RTO)

-

Recovery Point Objective (RPO),指的是最多可能丢失的数据的时长。

-

Recovery Time Objective (RTO) ,指的是从灾难发生到整个系统恢复正常所需要的最大时长。

简单区分的话,RPO是灾难发生之前的时间, RTO是灾难发生之后的时间。

下图为关系图

可以看出成本部投入越高恢复时间越短

-

-

灾难恢复策略制定

- 数据备份系统

- 备用数据处理系统

- 备用网络系统

- 专业技术支持能力

- 运行维护管理能力

- 灾难恢复预案

-

灾难恢复策略实现

- 选址原则

- 避免灾难备份中心与生产中心同时遭受同类风险

- 具备通信、电力资源和交通条件

- 统筹规划、资源共享、平战结合

- 选址原则

-

灾难恢复预案的制定和管理

- 灾难恢复资源要素与恢复能力等级划分

- 一级:基本支持

- 二级:备用场地支持

- 三级:电子阐述和部分设备支持

- 四级:电子传输及完整设备支持

- 五级:实时数据传输及完整设备支持

- 六级:数据零丢失和远程集群支持

- 灾难恢复资源要素与恢复能力等级划分

-

- 是一个周而复始的、持续改进的过程,有四个阶段(灾难恢复需求分析、灾难恢复策略制定、灾难恢复策略实现、灾难恢复预案的制定和管理)

灾难恢复相关技术

- 备份技术

- 全备份:对阵各系统的所有文件进行完全备份

- 增量备份:每次备份的数据只是上一次备份后增加和修改过的数据

- 差分备份:每次备份的数据是上一次全备份之后新增加和修改过的数据

| 备份方式 | 特点 |

|---|---|

| 全备份 | 备份量最大恢复最简单 |

| 增量备份 | 备份量最小恢复最麻烦 |

| 差分备份 | 备份量、恢复繁琐度介于前两者之间 |

- 备用场所

相关文章:

信息安全管理

信息安全管理信息安全管理信息安全风险管理信息安全管理体系应急响应与灾难恢复应急响应概况信息系统灾难修复灾难恢复相关技术信息安全管理 管理概念:组织、协调、控制的活动,核心过程的管理控制 管理对象和组成:包括人员在内相关资产&…...

深度学习tips

1、datasets_make函数中最后全部转化为numpy形式 datanp.array(data)否则会出现问题,比如数据是103216,经过trainloader生成tensor后(batch_size为30),发现生成的数据为: data.shape #(10,) data[0].shape…...

2023-2-13 刷题情况

替换子串得到平衡字符串 题目描述 有一个只含有 ‘Q’, ‘W’, ‘E’, ‘R’ 四种字符,且长度为 n 的字符串。 假如在该字符串中,这四个字符都恰好出现 n/4 次,那么它就是一个「平衡字符串」。 给你一个这样的字符串 s,请通过…...

[HSCSEC 2023] rev,pwn,crypto,Ancient-MISC部分

比赛后有讲解,没赶上,前20比赛完1小时提交WP,谁会大半夜的起来写WP。总的感觉pwn,crypto过于简单,rev有2个难的不会,其它不是我的方向都感觉过于难,一个都没作。revDECOMPILEONEOONE入门题,一个…...

SpringBoot 接入 Spark

本文主要介绍 SpringBoot 与 Spark 如何对接,具体使用可以参考文章 SpringBoot 使用 Spark pom 文件添加 maven 依赖 spark-core:spark 的核心库,如:SparkConfspark-sql:spark 的 sql 库,如:s…...

在线支付系列【23】支付宝开放平台产品介绍

有道无术,术尚可求,有术无道,止于术。 文章目录前言支付产品App 支付手机网站支付电脑网站支付新当面资金授权当面付营销产品营销活动送红包会员产品App 支付宝登录人脸认证信用产品芝麻 GO芝麻先享芝麻免押芝麻工作证安全产品交易安全防护其…...

Python绝对路径和相对路径详解

在介绍绝对路径和相对路径之前,先要了解一下什么是当前工作目录。什么是当前工作目录每个运行在计算机上的程序,都有一个“当前工作目录”(或 cwd)。所有没有从根文件夹开始的文件名或路径,都假定在当前工作目录下。注…...

基于多进程的并发编程

一:不同平台基于多进程并发编程的实现 1.Windows平台 参考博文:Windows 编程(多进程) 更多API: 1)waitForSingleObject:等待一个内核对象变为已通知状态 2)GetExitCodeProcess:获取…...

:CBV和FBV)

Flask入门(4):CBV和FBV

目录4.CBV和FBV4.1 继承 views.View4.2 继承 views.MethodView4.CBV和FBV 前面的例子中,都是基于视图函数构建视图(FBV),和Django一样,Flask也有基于类构建视图(CBV)的方法。这种方式用的不多&…...

Qt OpenGL(三十九)——Qt OpenGL 核心模式-在雷达坐标系中绘制飞行的飞机

提示:本系列文章的索引目录在下面文章的链接里(点击下面可以跳转查看): Qt OpenGL 核心模式版本文章目录 Qt OpenGL(三十九)——Qt OpenGL 核心模式-在雷达坐标系中绘制飞行的飞机 一、场景 在之前绘制完毕雷达显示图之后,这时候,我们能匹配的场景就更广泛了,比如说…...

系统应用 odex 转 dex

说下为什会有这个需求,以某系统应用为例,我们通过 adb 获取到的 apk 反编译查看只有少部分代码和资源,关键代码看不到。 经过一系列操作,把 odex 转换为 dex 可以看到源码。 工具下载 Smali 下载 1、使用 adb shell pm list pa…...

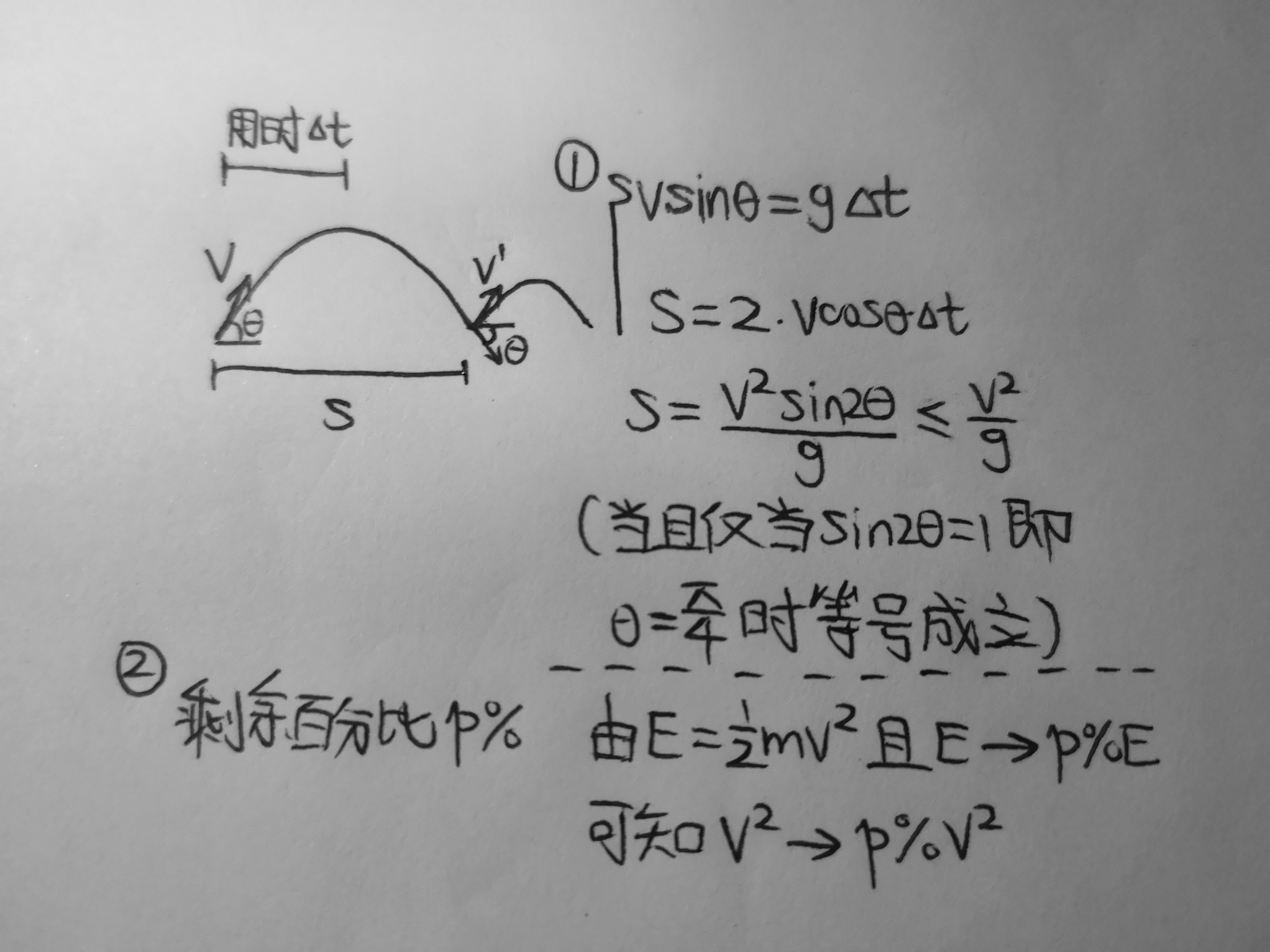

【GPLT 三阶题目集】L3-013 非常弹的球

刚上高一的森森为了学好物理,买了一个“非常弹”的球。虽然说是非常弹的球,其实也就是一般的弹力球而已。森森玩了一会儿弹力球后突然想到,假如他在地上用力弹球,球最远能弹到多远去呢?他不太会,你能帮他解…...

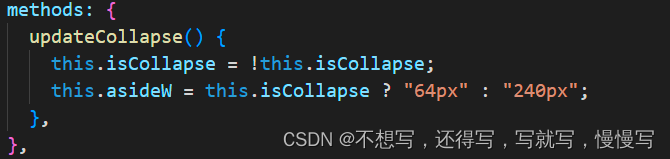

vue项目第三天

论坛项目动态路由菜单以及渲染用户登录全局前置拦截器获取用户的菜单以及接口执行过程解析菜单数据,渲染伟动态路由。菜单数据将数据源解析为类似路由配置对象的格式(./xxx/xxx 这种格式)。下方是路由实例的代码,后面封装了很多方法这里也需要…...

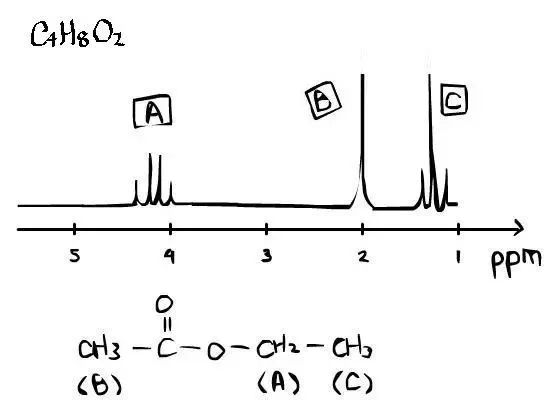

【渝偲医药】实验室关于核磁共振波谱NMR的知识(原理、用途、分析、问题)

核磁共振波谱法(Nuclear Magnetic Resonance,简写为NMR)与紫外吸收光谱、红外吸收光谱、质谱被人们称为“四谱",是对各种有机和无机物的成分、结构进行定性分析的强有力的工具之一,亦可进行定量分析。 核磁共振&…...

教你文本生成图片——stablediffusion

今天来点轻松的话题,带大家玩一个用文字生成图片的模型。相信大家如果关注AIGC领域,对文本生成图片,对Stablefiffusion、DEALL.E应该不陌生。今天给大家介绍的就是基于SD2 finetune出来的一个模型()这篇文章不会教大家…...

C语言学习笔记-命令行参数

在图形界面普及之前都使用命令行界面。DOS和UNIX就是例子。Linux终端提供类UNIX命令行环境。 命令行(command line)是在命令行环境中,用户为运行程序输入命令的行。命令行参数(command-line argument)是同一行的附加项…...

ASEMI代理FGH60N60,安森美FGH60N60车规级IGBT

编辑-Z 安森美FGH60N60车规级IGBT参数: 型号:FGH60N60 集电极到发射极电压(VCES):600V 栅极到发射极电压(VGES):20V 收集器电流(IC):120A 二…...

http409报错原因

今天一个同事的接口突然报409,大概百度了一下,不是很清楚,谷歌也没找到特别好的解释 因为是直接调用的gitlab,就直接看了下gitlab的api The following table shows the possible return codes for API requests. Return valuesDescription200 OKThe GET, PUT or DELETE request…...

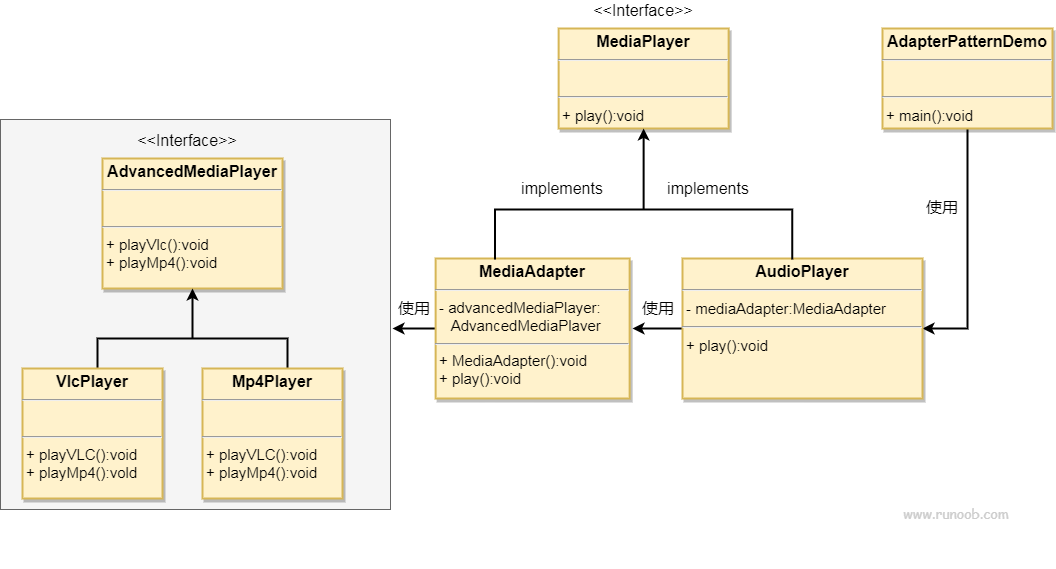

设计模式:适配器模式(c++实现案例)

适配器模式 适配器模式是将一个类的接口转换成客户希望的另外一个接口。适配器模式使得原本由于接口不兼容而不能一起工作的那些类可以一起工作。好比日本现在就只提供110V的电压,而我的电脑就需要220V的电压,那怎么办啦?适配器就是干这活的࿰…...

Python|每日一练|数组|回溯|哈希表|全排列|单选记录:全排列 II|插入区间|存在重复元素

1、全排列 II(数组,回溯) 给定一个可包含重复数字的序列 nums ,按任意顺序 返回所有不重复的全排列。 示例 1: 输入:nums [1,1,2]输出:[[1,1,2], [1,2,1], [2,1,1]] 示例 2: 输…...

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以?

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以? 在 Golang 的面试中,map 类型的使用是一个常见的考点,其中对 key 类型的合法性 是一道常被提及的基础却很容易被忽视的问题。本文将带你深入理解 Golang 中…...

)

【位运算】消失的两个数字(hard)

消失的两个数字(hard) 题⽬描述:解法(位运算):Java 算法代码:更简便代码 题⽬链接:⾯试题 17.19. 消失的两个数字 题⽬描述: 给定⼀个数组,包含从 1 到 N 所有…...

测试markdown--肇兴

day1: 1、去程:7:04 --11:32高铁 高铁右转上售票大厅2楼,穿过候车厅下一楼,上大巴车 ¥10/人 **2、到达:**12点多到达寨子,买门票,美团/抖音:¥78人 3、中饭&a…...

el-switch文字内置

el-switch文字内置 效果 vue <div style"color:#ffffff;font-size:14px;float:left;margin-bottom:5px;margin-right:5px;">自动加载</div> <el-switch v-model"value" active-color"#3E99FB" inactive-color"#DCDFE6"…...

高等数学(下)题型笔记(八)空间解析几何与向量代数

目录 0 前言 1 向量的点乘 1.1 基本公式 1.2 例题 2 向量的叉乘 2.1 基础知识 2.2 例题 3 空间平面方程 3.1 基础知识 3.2 例题 4 空间直线方程 4.1 基础知识 4.2 例题 5 旋转曲面及其方程 5.1 基础知识 5.2 例题 6 空间曲面的法线与切平面 6.1 基础知识 6.2…...

解决本地部署 SmolVLM2 大语言模型运行 flash-attn 报错

出现的问题 安装 flash-attn 会一直卡在 build 那一步或者运行报错 解决办法 是因为你安装的 flash-attn 版本没有对应上,所以报错,到 https://github.com/Dao-AILab/flash-attention/releases 下载对应版本,cu、torch、cp 的版本一定要对…...

tree 树组件大数据卡顿问题优化

问题背景 项目中有用到树组件用来做文件目录,但是由于这个树组件的节点越来越多,导致页面在滚动这个树组件的时候浏览器就很容易卡死。这种问题基本上都是因为dom节点太多,导致的浏览器卡顿,这里很明显就需要用到虚拟列表的技术&…...

)

【HarmonyOS 5 开发速记】如何获取用户信息(头像/昵称/手机号)

1.获取 authorizationCode: 2.利用 authorizationCode 获取 accessToken:文档中心 3.获取手机:文档中心 4.获取昵称头像:文档中心 首先创建 request 若要获取手机号,scope必填 phone,permissions 必填 …...

智能AI电话机器人系统的识别能力现状与发展水平

一、引言 随着人工智能技术的飞速发展,AI电话机器人系统已经从简单的自动应答工具演变为具备复杂交互能力的智能助手。这类系统结合了语音识别、自然语言处理、情感计算和机器学习等多项前沿技术,在客户服务、营销推广、信息查询等领域发挥着越来越重要…...

jmeter聚合报告中参数详解

sample、average、min、max、90%line、95%line,99%line、Error错误率、吞吐量Thoughput、KB/sec每秒传输的数据量 sample(样本数) 表示测试中发送的请求数量,即测试执行了多少次请求。 单位,以个或者次数表示。 示例:…...