常用的网络安全设备

一、 WAF 应用防火墙

范围:应用层防护软件

作用:

通过特征提取和分块检索技术进行模式匹配来达到过滤,分析,校验网络请求包的目的,在保证正常网络应用功能的同时,隔绝或者阻断无效或者非法的攻击请求

可防:(源自应用程序的安全漏洞)

SQL注入漏洞,跨站脚本XSS,文件包含和安全配置错误等漏洞

特点:

区别与传统防火墙,可以防护特定的应用程序,传统防火墙只能在服务器之间作用

缺点:

1) 特定的防护手段可以被绕过或者无效化,必须同攻击手段一起升级进步,否则将失去效用。

2) 需要和入侵检测系统等安全设备联合使用,且防护程度和网络的性能成反相关。

二、IDS 入侵检测系统

范围:网络层防护软件

作用:(识别攻击行为并且报警)

积极主动的防护措施,按照一定的安全策略,通过软件,硬件对网络,系统的运行进行实时的监控,尽可能地发现网络攻击行为,积极主动的处理攻击,保证网络资源的机密性,完整性和可用性。

特点:

1) 是一个积极主动的监听设备。

2) 无需有流量经过,可以实时镜像流量过去给它分析监控就好。

3) 不影响网络的性能。

4) 部署位置尽可能靠近攻击源或者受保护资源(服务器区域交换机,互联网接入路由后第一个交换机,重点保护源交换机)

缺点:

1) 误报率高

2) 没有主动防御能力,仅仅是监控或者少量的反制能力

3) 不能解析加密的数据流

三、IPS 入侵防御系统(入侵检测+入侵防御)

范围:

作用:(实时监控网络行为,中断或者调整隔离网络非法行为,比IDS具有防御能力)

是计算机网络安全设施,是对防病毒软件和防火墙的补充。入侵预防系统是一部能够监视网络或网络设备的网络数据传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络数据传输行为。

必要性:

传统防火墙作用在2-4层,对4层以上的防护作用很小(4层以上需要拆数据包,而拆数据包会影响速率),病毒软件工作在5-7层,这样中间4-5层属于空挡,所以IPS是作为病毒软件和防火墙的补充,作用在4-5层

特点:

比IDS不仅可以防护还具有了反制,组织攻击的能力,防攻兼备

缺点:

IPS的防护方式一般以阻断受保护源和外界的联系为主,这样带来的一个弊端就是,网络资源被保护了,但是同时该网络资源的对外提供的服务也被阻断了或者削弱了,这就导致了一种敌我两伤的局面,而有些服务一旦停止,对运营者来说将是一笔不小的损失。

四、SOC 安全运营中心

作用:(不是一个防护产品,而是一个防护系统)

SOC,全称是Security Operations Center,是一个以IT资产为基础,以业务信息系统为核心,以客户体验为指引,从监控、审计、风险和运维四个维度建立起来的一套可度量的统一业务支撑平台,使得各种用户能够对业务信息系统进行可用性与性能的监控、配置与事件的分析审计预警、风险与态势的度量与评估、安全运维流程的标准化、例行化和常态化,最终实现业务信息系统的持续安全运营

特点:

既有产品又有服务,需要运营,流程以及人工的有机结合,是一个综合的技术支持平台。他将安全看成一个动态的过程(敌人的攻击手段在变,漏洞在更新,我方的防火手段,业务产品,人员调度等都在变动,没有一个系统可以一劳永逸的抵御所有攻击,只有“魔”,“道”维持一个相对的平衡才是安全)态势感知的根基就是安全运营中心

五、态势感知

态势感知是一种基于环境的、动态、整体地洞悉安全风险的能力,是以安全大数据为基础,从全局视角提升对安全威胁的发现识别、理解分析、响应处置能力的一种方式,最终是为了决策与行动,是安全能力的落地。

态势感知特点:(大数据成为态势感知的主要驱动力,足够的数据分析)

检测:提供网络安全持续监控能力,及时发现各种攻击威胁与异常,特别是针对性攻击。

分析、响应:建立威胁可视化及分析能力,对威胁的影响范围、攻击路径、目的、手段进行快速研判,目的是有效的安全决策和响应。

预测、预防:建立风险通报和威胁预警机制,全面掌握攻击者目的、技战术、攻击工具等信息。

防御:利用掌握的攻击者相关目的、技战术、攻击工具等情报,完善防御体系。

六、SIEM 信息安全和事件管理

SIEM=SEM+SIM

SEM(安全事件管理)

SIM(安全信息管理)

SIEM软件能给企业安全人员提供其IT环境中所发生活动的洞见和轨迹记录

SIEM技术最早是从日志管理发展起来的。它将安全事件管理(SEM)——实时分析日志和事件数据以提供威胁监视、事件关联和事件响应,与安全信息管理(SIM)——收集、分析并报告日志数据,结合了起来。(从各种安全设备,主机日志等收集数据,然后分析这些数据)

SIEM目前被视为是SOC安全运营中心的基础(大数据—SIEM审计分析—驱动安全运营中心)

缺点:

对数据的检测并非完全准确,存在大量的误报,需要高质量的大量数据支持

七、Vulnerability Scanner漏洞扫描器

作用:

检查计算机或者网络上可能存在的漏洞点,脆弱点等。它是一类自动检测本地或远程主机安全弱点的程序,能够快速的准确的发现扫描目标存在的漏洞并提供给使用者扫描结果。

原理:

根据漏洞库,发送数据包检测目标是否具有漏洞库中的漏洞,通过对方的反馈来判断漏洞,系统,端口和服务等等

意义:

提前发现漏洞,预先修复,减少漏洞造成的损失

分类:

端口扫描器(Port scanner )

例如Nmap

网络漏洞扫描器(Network vulnerability scanner )

例如Nessus, Qualys, SAINT, OpenVAS, INFRA Security Scanner, Nexpose

Web应用安全扫描器(Web application security scanner)

例如Nikto, Qualys, Sucuri, High-Tech Bridge, Burp Suite, OWASP ZAP, w3af。

数据库安全扫描器(atabase security scanner)

基于主机的漏洞扫描器(Host based vulnerability scanner )

例如Lynis

ERP安全扫描器(ERP security scanner)

单一漏洞测试(Single vulnerability tests)

八、UTM 统一威胁管理

定义:

统一威胁管理(UTM,Unified Threat Management),顾名思义,就是在单个硬件或软件上,提供多种安全功能。这跟传统的安全设备不同,传统的安全设备一般只解决一种问题。

包含的功能:(待完善)

1)网络防火墙(Network Firewall)

2)入侵检测(Intrusion Detection)

3)入侵预防(Intrusion Prevention)

优势:

1) 统一的威胁管理,可以集中做安全防护,不需要拥有很多单一的安全设备,不需要每种设备都去考虑

2) 大大简化了安装,配置和维护的成本

3) 节省了网络资源的同时也节省了人力物力财力时间

缺点:

1) 单点故障问题:UTM设备一旦失效,整个网络或者系统的防护清零

2) 违背了纵深防御原则,对外防御有奇效,但是对内没有太大用武之地

九、DDOS防护

DOS拒绝服务攻击

DDOS分布式拒绝服务攻击:消耗带宽,消耗资源

通过大量的合法请求消耗或者占用目标的网络资源,使之不能正常工作或者瘫痪

防护手段:

1) 入侵检测

2) 流量过滤

3) 多重验证

常见:

1)扩大带宽

2)流量清洗或者封ip

CDN:

CDN的全称是Content Delivery Network,即内容分发网络。CDN是构建在现有网络基础之上的智能虚拟网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,降低网络拥塞,提高用户访问响应速度和命中率。CDN的关键技术主要有内容存储和分发技术。

十、FireWall 防火墙

作用:

防火墙是位于两个(或多个)网络间,实行网络间访问或控制的一组组件集合之硬件或软件。隔离网络,制定出不同区域之间的访问控制策略来控制不同信任程度区域间传送的数据流。

类型:

1)网络层(数据包过滤型)防火墙

2)应用层防火墙

3)代理服务防火墙

局限性:

防火墙是根据合法网址和服务端口过滤数据包的,但是对合法的但是具有破坏性的数据包没有防护效能。防火墙必须部署在流量的必经之路上,防火墙的效能会影响网络的效能。

十一、VPN 虚拟专用网络

是一种常用于连接中、大型企业或团体与团体间的私人网络的通讯方法。(使不安全的网络可以发送安全的消息,采用加密的虚拟通道协议工作,加密方式可控可协商)

采用加密手段实现消息的安全传输

十二、 上网行为管理

上网行为管理,就是通过软件或硬件,控制用户访问网络的权限。功能包括行为管理、应用控制、流量管控、信息管控、非法热点管控、行为分析、无线网络管理等。

十三、 云安全技术/主机安全

云安全:

“云安全(Cloud Security)”技术是网络时代信息安全的最新体现,它融合了并行处理、网格计算、未知病毒行为判断等新兴技术和概念,通过网状的大量客户端对网络中软件行为的异常监测,获取互联网中木马、恶意程序的最新信息,推送到服务器端进行自动分析和处理,再把病毒和木马的解决方案分发到每一个客户端。

主机安全:

主机安全(Cloud Workload Protection,CWP)基于海量威胁数据,利用机器学习为用户提供黑客入侵检测和漏洞风险预警等安全防护服务,主要包括密码破解拦截、异常登录提醒、木马文件查杀、高危漏洞检测等安全功能,解决当前服务器面临的主要网络安全风险,帮助企业构建服务器安全防护体系,防止数据泄露。

十四、 DBAudit 数据库审计

数据库审计服务,是为了保证单位或者个人核心数据的安全,可针对数据库SQL注入、风险操作等数据库风险操作行为进行记录与告警。

功能:

1)用户行为发现审计

2)多维度线索分析

3)异常操作、SQL注入、黑白名单实时告警

4)针对各种异常行为的精细化报表

十五、蜜罐

蜜罐是网络安全领域中的一个重要概念,它是一种预先配置好的包含漏洞的系统,用于引诱黑客对系统进行攻击和入侵。以下是对蜜罐的详细解释:

1、定义与原理

蜜罐是一种具有牺牲性质的计算机系统或网络环境,它模仿黑客的目标,利用黑客的入侵企图来获取网络犯罪分子的信息以及他们的行动方式,或者将他们从其他目标上引开。其工作原理主要是通过刻意构建安全漏洞来吸引攻击者,并记录攻击者的行为和方法。

2、类型

蜜罐可以根据不同的分类标准进行分类,以下是几种常见的分类方式:

-

根据交互程度:

- 低交互蜜罐:模拟了系统的某些特性,但不提供完整的操作环境。它们通常包含有限的服务和功能,用于捕捉低级别的攻击行为。

- 高交互蜜罐:提供了一个真实的操作环境,允许攻击者在其中进行全面的操作。它们通常部署了完整的操作系统和应用程序,并记录攻击者的所有活动。

-

根据部署方式:

- 单一蜜罐:单独部署的蜜罐,用于监视和记录攻击者的行为。

- 蜜罐网络:由多个蜜罐组成的网络环境,用于模拟复杂的网络架构,能够捕捉到更多类型的攻击行为。

3、功能与应用

蜜罐在网络安全中具有广泛的应用,主要包括以下几个方面:

- 检测与诱捕攻击者:通过设置虚假的目标系统,引导攻击者将其攻击行为集中在蜜罐上,而非真实系统,从而实现对攻击者的检测和诱捕。

- 收集攻击数据:蜜罐会记录所有与之连接的流量和交互,以监视攻击者的行为和方法,从而了解攻击者的手段和意图。

- 提升安全防御能力:通过分析攻击数据,可以提取攻击者的特征和行为模式,并将这些信息用于后续的安全策略制定和防御措施的加强,从而提升网络的安全防御能力。

4、注意事项

在实施蜜罐时,需要注意以下几个方面:

- 确保蜜罐与生产环境严格隔离:以防止潜在攻击影响真实系统。可以使用虚拟化或容器化技术来实现隔离。

- 限制对蜜罐系统的访问:确保只有授权人员能够访问和管理蜜罐系统,以防止攻击者对蜜罐进行扫描和攻击。

- 设置全面的监控和日志记录系统:以便捕获和分析攻击活动。

- 采取基本的防御措施:虽然蜜罐本身可能被攻击,但仍需要基本的防御措施,以防蜜罐被利用来攻击其他系统。

5、局限性

蜜罐虽然是一种有效的网络安全工具,但也存在一些局限性:

- 数据收集面狭窄:如果没有人攻击蜜罐,它们就变得毫无用处。

- 给使用者带来风险:蜜罐一旦被攻陷,就可能被攻击者利用来攻击其他的系统或组织。

综上所述,蜜罐是一种重要的网络安全工具,能够引诱并捕获攻击者,为网络安全防御提供重要信息和情报。但同时也要注意其局限性和潜在风险,并采取相应的防御措施来确保其安全有效地运行。

十六、沙箱

1、定义

在计算机领域中,沙箱技术(Sandbox)是一种用于隔离运行时程序的安全机制,其目的是限制不可信代码或不可信进程运行时的访问权限。沙箱会为待执行的程序提供一个虚拟的运行环境,这个虚拟环境中包含一些虚拟的硬件和软件资源,如文件系统、网络、系统调用等,使应用程序或进程可以在该环境中运行。在沙箱中运行的程序只能访问沙箱给它加载并限制的资源,而不会影响到外部的应用、系统或平台,避免其对计算机中的其他程序或数据造成永久的更改。沙箱应用在网络安全领域,可以通过隔离沙箱中的潜在有害文件,并对其运行时的一系列行为进行研判,以达到识别未知攻击的效果。

2、作用

沙箱主要应用到了三类技术:虚拟化技术、访问控制技术与防躲避技术,分别从沙箱建立,沙箱隔离,沙箱反探测三个方面对APT攻击中的有害文件或代码进行了针对性检测和防御。

3、沙箱分类

根据使用的虚拟化技术以及虚拟化层次的不同,沙箱可以被分为如下几种类型。

物理机沙箱

沙箱直接在物理机/服务器上部署,此方案对硬件资源占用大,且系统的隔离恢复会比较慢,因此很少使用。

虚拟机沙箱

虚拟机沙箱是一种模拟完整操作系统的技术,能够提供与宿主机相似的环境。这种沙箱的优点是提供了完整的操作系统功能和各种虚拟设备,但缺点跟虚拟机类似,资源消耗较大,启动/运行速度较慢。

容器化沙箱

十七、网闸

安全隔离网闸

安全隔离网闸是一种由带有多种控制功能专用硬件在电路上切断网络之间的链路层连接,并能够在网络间进行安全适度的应用数据交换的网络安全设备。相比于防火墙,能够应对应用数据进行过滤检查,防止泄密、进行病毒和木马检查。

生产厂家

• 伟思、联想网域、华御、天行网安、傲盾、利谱等。

网闸部署

网闸部署于不同区域之间物理隔离、不同网络之间物理隔离、网络边界物理隔离,也常用于数据同步、发布信息等。

十八、零信任

零信任(Zero Trust)代表了新一代的网络安全防护理念。以下是对零信任的详细解释:

1、基本概念

零信任是一种网络安全策略或安全模型,其基本思想是“不相信、不信任、严格控制”。在网络中不信任任何用户、任何设备,需要对所有的访问请求进行认证、授权和监控,以确保网络安全。它的核心理念是“从不信任,始终验证”,或者可以概括为“持续验证,永不信任”。零信任并非指某种单一的安全技术或产品,而是一种安全框架或原则。

2、核心原则

- 默认不信任:零信任模型默认不信任网络内部和外部的任何人、设备或系统。

- 身份认证与授权:需要基于认证和授权重新构建访问控制的信任基础,从而确保身份可信、设备可信、应用可信和链路可信。

- 动态访问控制:访问控制策略是动态的,即哪些数据可以在什么时间、通过什么设备、可以被谁访问是动态变化的。

3、关键要素

- 内容识别:识别哪些是敏感数据,敏感数据存在的位置,之后才能对不同类型和级别的敏感数据进行差异化保护。

- 行为分析:通过用户行为分析技术(UEBA)来感知用户异常的行为模式,这是零信任成功的关键要素之一。

4、功能与应用

零信任安全管理平台是一种基于零信任理念构建的安全管理系统,旨在为用户提供更安全、更高效的网络访问控制和数据保护。它具有多种功能,如API集成、可扩展性等,能够为用户提供全面的安全保障。不同的零信任安全管理平台可能在具体功能和技术实现上有所不同,但总体上都遵循零信任理念,以身份为核心进行细粒度的访问控制和安全防护。

5、优势与挑战

-

优势:

- 提高安全性:零信任模型有效地消除了信任边界,使得攻击者更难以渗透网络和获取敏感信息。

- 增强灵活性和可扩展性:零信任模型使得用户能够从任何位置、任何设备访问资源,提供了更大的灵活性和可扩展性。

-

挑战:

- 部署和管理复杂性:实施零信任模型需要良好的规划和设计,涉及到多个组件和系统的集成,可能增加了部署和管理的复杂性。

- 需要适应性强的安全架构:零信任模型的设计规划建设复杂,有难度,需要新的软硬件设备创新来支持。

综上所述,零信任作为一种革命性的网络安全理念,正在重新定义网络安全的未来。它通过打破默认的“信任”,实现“持续验证,永不信任”,从而为用户提供更安全、更高效的网络访问控制和数据保护。然而,在实施零信任模型时也需要面对一些挑战和复杂性。

十九、负载均衡器

负载均衡器是一种硬件设备,它的主要作用是将网络请求分散到一个服务器集群中的可用服务器上去,通过管理进入的Web数据流量和增加有效的网络带宽,来使网络访问者获得最佳的联网体验。

1、工作原理

负载均衡器的工作原理可以概括为“分散请求,集中处理”。当客户端发出请求时,负载均衡器会作为客户端和服务器之间的中介,监听这些请求,并根据预设的算法和策略,将请求分发到后端的一个或多个服务器上。这些服务器可以是物理服务器,也可以是虚拟机或容器。一旦服务器处理完请求并生成响应,负载均衡器会将响应返回给客户端。

2、负载均衡算法

负载均衡算法是负载均衡器的核心,它决定了如何将请求分发到各个服务器上。常见的负载均衡算法包括:

- 轮询算法:将请求依次分配给每个服务器。当一个服务器处理完一个请求后,下一个请求将被分配给下一个服务器,依此类推。这种算法适用于服务器性能相近的场景。

- 加权轮询算法:在轮询的基础上增加了权重概念,即每个服务器可以承担不同比例的负载。这样可以根据服务器的性能和容量进行更加合理的负载分配。

- 最少连接算法:会将新的请求分配给当前连接数最少的服务器。这样可以在一定程度上实现负载均衡,但可能会导致某些服务器长时间处于空闲状态。

- IP哈希算法:根据客户端的IP地址进行哈希计算,然后将请求分配给对应的服务器。这样可以确保同一个客户端的请求始终被分配到同一个服务器,有利于实现会话保持。

- 响应时间算法:会定期测量后端服务器的响应时间,并将请求分配给响应时间最短的服务器。这样可以确保请求得到最快的处理,提高用户体验。

3、类型

根据不同的应用场景,负载均衡器可以有不同的类型。以下是几种常见的负载均衡类型:

- 应用型负载均衡(ALB):是第七层(应用层)负载均衡,主要处理基于HTTP/HTTPS协议的应用流量。它能够根据应用的内容、URL路径、请求头等来路由流量,因此通常用于Web应用程序和微服务架构。

- 网络型负载均衡(NLB):是第四层(传输层)负载均衡,专门处理TCP和UDP流量。它工作在操作系统的第4层(传输层),可以进行高速的网络流量负载分配,适用于高性能、低延迟要求的应用。

- 网关型负载均衡(GWLB):是专为虚拟网络网关设计的负载均衡解决方案,通常用于第三方虚拟设备(如防火墙、入侵检测/防御系统、代理等)的流量分发。

- 传统型负载均衡(CLB):是最早的负载均衡类型,支持基本的负载均衡功能,通常工作在第4层(传输层)和第7层(应用层)。虽然它相对简单,但在很多老旧系统中仍然使用。

4、应用场景

负载均衡器在现网架构中扮演着至关重要的角色,以下是几种负载均衡的典型应用场景:

- 故障处理:负载均衡器可以实时监控后端服务器的健康状态,一旦发现服务器故障,立刻将流量切换到其他正常运行的服务器,确保服务的连续性和可用性。

- 实例健康检查:定期对后端服务器进行健康检查,确保只有状态良好的服务器接收流量,避免将请求发送到问题服务器,提升系统的稳定性。

- 平台特定路由:根据请求的特性或自定义规则,将流量精确地路由到特定的后端服务器,实现复杂的请求分发策略,满足不同应用的需求。

- SSL终止:处理SSL/TLS加密连接,将加密的请求解密后转发给后端服务器,提供加密解密、性能优化、证书管理和安全增强等功能。

- 跨区域负载均衡:将流量分布到多个可用区,提高应用程序的可用性、性能和容错能力,确保服务在全球范围内的高效运行。

- 用户粘滞:保持特定用户的请求始终路由到同一后端服务器,维护用户会话的连续性和一致性,提升用户体验。

综上所述,负载均衡器是网络安全和性能优化中不可或缺的重要组件。通过合理的算法和规则,它能够将工作负载分配到多个服务器或资源上,以提高系统的可用性、可靠性和性能。

二十、杀毒软件

1、杀毒软件

杀毒软件,也称反病毒软件或放毒软件,是用于消除电脑病毒、特洛伊木马和恶意软件等计算机威胁的一类软件。杀毒软件通常集成监控识别、病毒扫描和清除和升级等功能,有的杀毒软件还带有数据恢复等功能,是计算机防御系统的重要组成部分。

2、生产厂家

• 瑞星、江民、360、百度、小红伞、卡巴斯基、趋势、MacAfee等。

杀毒软件部署

杀毒软件服务端和控制台安装在服务商,客户端程序需要安装在被防护的系统上,控制台可以控制服务端升级和病毒策略下发到客户端等。

二十一、堡垒机

堡垒机又称运维审计系统,它综合了系统韵味和安全审计管控两大主干功能,从技术实现上讲,通过切断终端计算机对网络和服务器资源的直接访问,而采用协议代理的方式,接管了终端计算机对网络和服务器的访问。主要用于服务器、网络设备、安全设备的权限分离和安全管控。

生产厂家

• 思福迪、帕拉迪、瑞宁、江南科友、江南天安、国都兴业等。

堡垒机部署

堡垒机部署的前提是必须切断用户直接访问资源的路径,否则部署将没有意义,一般部署在所有用户都能访问资源的核心网络端口下。

二十二、审计系统

审计系统分为网络审计、数据库审计、综合审计。网络审计针对网络协议进行审计,如http、smtp、pop3、vnc、rdp、rlogin、ssh、telnet等;数据库审计专用用于数据库操作审计,详细记录用户操作数据库的操作,并支持回访;综合审计则将网络审计和数据库审计功能进行综合,进行综合审计。

生产厂家

• 思福迪、帕拉迪、比蒙科技、启明星辰、网神等。

1、审计系统部署

审计系统使用旁路抓包的方式进行部署,一般部署在核心交换机的镜像端口下,用于整体流量分析和日志审计分析。不改变原有网络结构,不会对网络产生任何影响。

终端安全管理系统

终端安全管理系统

终端安全保护系统以“主动防御”理念为基础,结合准入控制,通过对代码、端口、网络连接、移动存储设备介入、数据文件加密、行为审计分级控制,实现操作系统加固及信息系统的自主、可控、可管理,保障终端系统及数据的安全。

2、生产厂家

北信源、通软、赛门铁克、中软、卫士通等。

3、终端安全管理系统部署

终端安全管理系统一般结合准入控制硬件和其他准入控制措施进行部署,首先进行准入控制,其次安装终端安全管理系统服务端、控制台、客户端,客户端需要安装到需要控制的信息终端上。并支持多级互联部署。

相关文章:

常用的网络安全设备

一、 WAF 应用防火墙 范围:应用层防护软件 作用: 通过特征提取和分块检索技术进行模式匹配来达到过滤,分析,校验网络请求包的目的,在保证正常网络应用功能的同时,隔绝或者阻断无效或者非法的攻击请求 可…...

【蓝桥】线性DP--最快洗车时间

题目描述 解题思路 完整代码 举例 总结 基于 0/1 背包思想 解决 洗车时间分配问题,本质上是子集和问题【给定一个 正整数数组 nums 和一个目标值 target,判断是否可以从 nums 选择 若干个数(每个数最多选一次),使…...

Spring Boot比Spring多哪些注解?

Spring Boot 相比 Spring 多了很多自动化配置和简化开发的注解,主要包括以下几类: Spring Boot 启动与自动配置相关Spring Boot 配置相关Spring Boot Web 相关Spring Boot 测试相关Spring Boot 条件装配相关Spring Boot 监控与 Actuator 相关 1. Spring…...

springboot021校园周边美食探索及分享平台

版权声明 所有作品均为本人原创,提供参考学习使用,如需要源码数据库配套文档请移步 www.taobysj.com 搜索获取 技术实现 开发语言:Javavue。 框架:后端spingboot前端vue。 模式:B/S。 数据库:mysql。 开…...

【网络通信】传输层之UDP协议

【网络通信】传输层之UDP协议 传输层端对端通信实现端到端通信的关键技术 UDP协议再谈端口号端口号划分关于端口号的两个问题 UDP协议基本格式UDP通信的特点UDP的缓冲区UDP数据报的最大长度基于UDP的应用层协议如何封装UDP报文以及如何交付UDP报文进一步理解封装和解包 传输层 …...

Python环境搭建与量化交易开发:从基础到实战

Python环境搭建与量化交易开发:从基础到实战 在量化交易领域,Python因其强大的数据处理能力和丰富的库支持而成为首选编程语言。本文将指导您如何在本地搭建一个适合量化交易的Python环境,并介绍一些实用的工具和技巧。 《QMT开通规则分享》…...

软著返修流程【2025年最新版】)

软著申请(六)软著返修流程【2025年最新版】

软著申请(六)软著返修流程【2025年最新版】 一、软著返修流程1、软著返修流程须知2、相关细节二、针对大模型特殊补正条件三、备注本服务提供详细的软件著作权申请流程指导。申请人严格按照指导步骤完成申请,若最终未能成功获得著作权登记,可联系服务提供方进行免费咨询和指…...

SOUI基于Zint生成Code11码

Code 11 是一种高密度的数字条形码,主要用于标识电信设备和电子元件。它的名称来源于其能够编码 11 种字符:数字 0-9 和连接符 -。Code 11 是一种双向可读的条形码,支持校验位以提高数据准确性。 在使用BARCODE_CODE11码制生成code 11码时可指…...

sqlilabs第八关

?id1 and sleep(2)-- 发现页面存在注点,使用时间盲注脚本进行注入--- import requestsdef inject_database(url):name #name用于存储猜测出的数据库名称 for i in range(1, 20): # 假设数据库名称长度不超过20low 48 # 0high 122 # zmiddle (low high…...

基于HAL库的按钮实验

实验目的 掌握STM32 HAL库的GPIO输入配置方法。 实现通过按钮控制LED亮灭(支持轮询和中断两种模式)。 熟悉STM32CubeMX的外部中断(EXTI)配置流程。 实验硬件 开发板:STM32系列开发板(如STM32F103C8T6、N…...

DeepSeek 突然来袭,AI 大模型变革的危机与转机藏在哪?

随着人工智能技术的飞速发展,大模型领域不断涌现出具有创新性的成果。DeepSeek 的横空出世,为 AI 大模型领域带来了新的变革浪潮。本文将深入探讨 DeepSeek 出现后 AI 大模型面临的危机与转机。 冲冲冲!!! 目录 一、…...

prompt技术结合大模型 生成测试用例

要利用prompt技术结合大模型对目标B/S架构软件系统进行测试,以下以使用Python调用OpenAI的GPT模型进行功能测试用例生成,再借助Selenium库执行测试为例,给出一个完整的实现示例。 前提条件 安装依赖库:你需要安装openai和selenium库,可以使用以下命令进行安装:pip insta…...

【C++ 真题】P2920 [USACO08NOV] Time Management S

P2920 [USACO08NOV] Time Management S 题目描述 Ever the maturing businessman, Farmer John realizes that he must manage his time effectively. He has N jobs conveniently numbered 1…N (1 < N < 1,000) to accomplish (like milking the cows, cleaning the …...

pip安装指定版本的包

个人博客地址:pip安装指定版本的包 | 一张假钞的真实世界 使用以下命令安装指定版本的包: # pip install pyspark2.3.3...

【pytest】获取所有用例名称并存于数据库

数据库操作包,引用前面创建的py文件,【sqlite】python操作sqlite3(含测试) #!/usr/bin/env python # -*- coding: utf-8 -*- # Time : 2025-02-11 8:45 # Author : duxiaowei # File : get_filename.py # Software: 这个文…...

Java中原子操作的实现原理

目录 一、处理器如何实现原子操作? 1.使用总线锁保证原子性 1.使用缓存锁保证原子性 二、Java如何实现原子操作? 1)使用循环CAS实现原子操作 2)CAS实现原子操作的三大问题 3)使用锁机制实现原子操作 前言 原子&…...

25农村发展研究生复试面试问题汇总 农村发展专业知识问题很全! 农村发展复试全流程攻略 农村发展考研复试真题汇总

农村发展复试当然有好的建议!前提是复试重点面试题背好! 你是不是也在为农村发展考研复试发愁?担心自己准备不充分、表现不好?别急!今天,学姐——复试面试拿下90分成功上岸的学姐,来给大家分享…...

一维前缀和与二维前缀和

前缀和(Prefix Sum)是一种用于高效计算数组区间和的预处理技术,尤其适用于需要频繁查询子数组或子矩阵和的场景。下面详细讲解一维前缀和与二维前缀和的原理、构建方法及应用。 一、一维前缀和 1. 定义 前缀和数组 prefix 的每个元素 prefi…...

3×2 MIMO系统和2×2 MIMO系统对比

从 SVD(奇异值分解)预编码 的角度分析,32 MIMO 系统相比 22 MIMO 系统在容量、功率分配灵活性和抗干扰能力方面具有潜在优势。以下是具体分析: 1. SVD预编码的基本原理 SVD 预编码是一种基于信道状态信息(CSI…...

【MySQL — 数据库基础】深入解析 MySQL 的联合查询

1. 插入查询结果 语法 insert into table_name1 select* from table_name2 where restrictions ;注意:查询的结果集合,列数 / 类型 / 顺序 要和 insert into 后面的表相匹配;列的名字不要求相同; create table student1(id int , …...

Vim 调用外部命令学习笔记

Vim 外部命令集成完全指南 文章目录 Vim 外部命令集成完全指南核心概念理解命令语法解析语法对比 常用外部命令详解文本排序与去重文本筛选与搜索高级 grep 搜索技巧文本替换与编辑字符处理高级文本处理编程语言处理其他实用命令 范围操作示例指定行范围处理复合命令示例 实用技…...

Java 8 Stream API 入门到实践详解

一、告别 for 循环! 传统痛点: Java 8 之前,集合操作离不开冗长的 for 循环和匿名类。例如,过滤列表中的偶数: List<Integer> list Arrays.asList(1, 2, 3, 4, 5); List<Integer> evens new ArrayList…...

3.3.1_1 检错编码(奇偶校验码)

从这节课开始,我们会探讨数据链路层的差错控制功能,差错控制功能的主要目标是要发现并且解决一个帧内部的位错误,我们需要使用特殊的编码技术去发现帧内部的位错误,当我们发现位错误之后,通常来说有两种解决方案。第一…...

Frozen-Flask :将 Flask 应用“冻结”为静态文件

Frozen-Flask 是一个用于将 Flask 应用“冻结”为静态文件的 Python 扩展。它的核心用途是:将一个 Flask Web 应用生成成纯静态 HTML 文件,从而可以部署到静态网站托管服务上,如 GitHub Pages、Netlify 或任何支持静态文件的网站服务器。 &am…...

ardupilot 开发环境eclipse 中import 缺少C++

目录 文章目录 目录摘要1.修复过程摘要 本节主要解决ardupilot 开发环境eclipse 中import 缺少C++,无法导入ardupilot代码,会引起查看不方便的问题。如下图所示 1.修复过程 0.安装ubuntu 软件中自带的eclipse 1.打开eclipse—Help—install new software 2.在 Work with中…...

视频行为标注工具BehaviLabel(源码+使用介绍+Windows.Exe版本)

前言: 最近在做行为检测相关的模型,用的是时空图卷积网络(STGCN),但原有kinetic-400数据集数据质量较低,需要进行细粒度的标注,同时粗略搜了下已有开源工具基本都集中于图像分割这块,…...

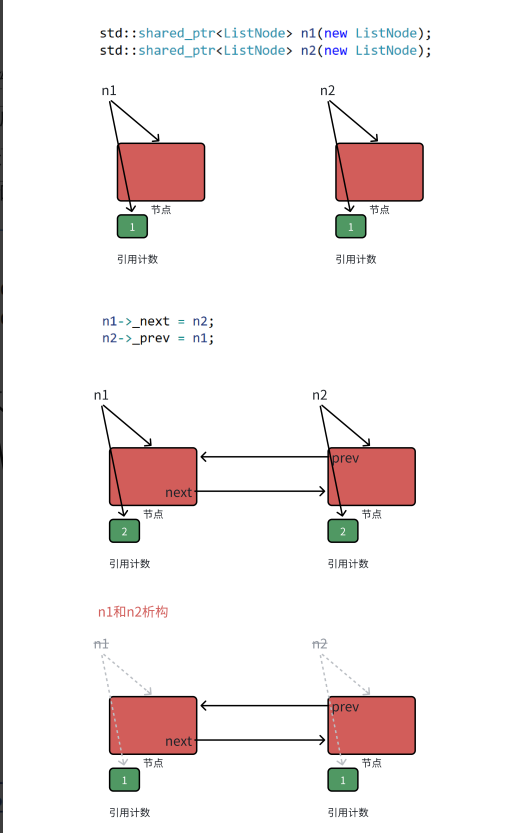

【C++进阶篇】智能指针

C内存管理终极指南:智能指针从入门到源码剖析 一. 智能指针1.1 auto_ptr1.2 unique_ptr1.3 shared_ptr1.4 make_shared 二. 原理三. shared_ptr循环引用问题三. 线程安全问题四. 内存泄漏4.1 什么是内存泄漏4.2 危害4.3 避免内存泄漏 五. 最后 一. 智能指针 智能指…...

多模态图像修复系统:基于深度学习的图片修复实现

多模态图像修复系统:基于深度学习的图片修复实现 1. 系统概述 本系统使用多模态大模型(Stable Diffusion Inpainting)实现图像修复功能,结合文本描述和图片输入,对指定区域进行内容修复。系统包含完整的数据处理、模型训练、推理部署流程。 import torch import numpy …...

【从零开始学习JVM | 第四篇】类加载器和双亲委派机制(高频面试题)

前言: 双亲委派机制对于面试这块来说非常重要,在实际开发中也是经常遇见需要打破双亲委派的需求,今天我们一起来探索一下什么是双亲委派机制,在此之前我们先介绍一下类的加载器。 目录 编辑 前言: 类加载器 1. …...

深度剖析 DeepSeek 开源模型部署与应用:策略、权衡与未来走向

在人工智能技术呈指数级发展的当下,大模型已然成为推动各行业变革的核心驱动力。DeepSeek 开源模型以其卓越的性能和灵活的开源特性,吸引了众多企业与开发者的目光。如何高效且合理地部署与运用 DeepSeek 模型,成为释放其巨大潜力的关键所在&…...