WinForm 防破解、反编译设计文档

一、引言

1.1 文档目的

本设计文档旨在阐述 WinForm 应用程序防破解、反编译的设计方案,为开发团队提供详细的技术指导,确保软件的知识产权和商业利益得到有效保护。

1.2 背景

随着软件行业的发展,软件破解和反编译现象日益严重。WinForm 应用程序作为常见的桌面应用,也面临着被破解和反编译的风险。为了防止软件被非法复制、篡改和逆向工程,需要采取一系列有效的防护措施。

二、需求分析

2.1 功能需求

- 防止代码被反编译,使反编译后的代码难以理解和还原。

- 防止软件被破解,确保只有授权用户能够正常使用。

- 保护软件中的敏感信息和商业机密。

2.2 性能需求

- 防护措施不应显著影响软件的性能和响应速度。

- 授权验证过程应快速、准确,不影响用户体验。

2.3 安全需求

- 采用先进的加密算法和安全技术,确保授权信息和代码的安全性。

- 定期更新防护机制,以应对不断变化的破解和反编译技术。

三、设计方案

3.1 代码混淆

3.1.1 工具选择

- Dotfuscator:对于大型企业、对代码安全性有极高要求的项目,Dotfuscator 的专业版能提供全面、强大的保护功能。它可集成到 Visual Studio 中,提供代码重命名、控制流混淆、字符串加密等功能,还有水印和跟踪功能。

- Eazfuscator.NET:适合预算有限的个人开发者或小型项目。它与 Visual Studio 无缝集成,配置界面简洁,除基本混淆功能外,还具备方法体加密、类型扁平化等高级技术,能有效防止调试和反汇编。

3.1.2 配置与使用

- 安装所选的代码混淆工具,并将其集成到 Visual Studio 开发环境中。

- 打开项目的混淆配置界面,根据项目需求选择合适的混淆选项,如重命名标识符、加密字符串等。

- 对于不需要混淆的代码部分(如与第三方库交互的接口、反射调用的类型),使用工具的智能排除功能进行指定。

3.2 代码加密

3.2.1 关键代码加密

- 使用对称加密算法(如 AES)对关键的业务逻辑代码进行加密存储,在运行时动态解密执行。

- 示例代码如下:

using System;

using System.IO;

using System.Security.Cryptography;public class CodeEncryption

{private static readonly byte[] Key = { 0x01, 0x02, 0x03, 0x04, 0x05, 0x06, 0x07, 0x08, 0x09, 0x10, 0x11, 0x12, 0x13, 0x14, 0x15, 0x16 };private static readonly byte[] IV = { 0x01, 0x02, 0x03, 0x04, 0x05, 0x06, 0x07, 0x08, 0x09, 0x10, 0x11, 0x12, 0x13, 0x14, 0x15, 0x16 };public static byte[] EncryptData(byte[] data){using (Aes aesAlg = Aes.Create()){aesAlg.Key = Key;aesAlg.IV = IV;ICryptoTransform encryptor = aesAlg.CreateEncryptor(aesAlg.Key, aesAlg.IV);using (MemoryStream msEncrypt = new MemoryStream()){using (CryptoStream csEncrypt = new CryptoStream(msEncrypt, encryptor, CryptoStreamMode.Write)){csEncrypt.Write(data, 0, data.Length);csEncrypt.FlushFinalBlock();return msEncrypt.ToArray();}}}}public static byte[] DecryptData(byte[] cipherText){using (Aes aesAlg = Aes.Create()){aesAlg.Key = Key;aesAlg.IV = IV;ICryptoTransform decryptor = aesAlg.CreateDecryptor(aesAlg.Key, aesAlg.IV);using (MemoryStream msDecrypt = new MemoryStream()){using (CryptoStream csDecrypt = new CryptoStream(msDecrypt, decryptor, CryptoStreamMode.Write)){csDecrypt.Write(cipherText, 0, cipherText.Length);csDecrypt.FlushFinalBlock();return msDecrypt.ToArray();}}}}

}

3.2.2 资源加密

对应用程序中的嵌入式资源(如图片、配置文件等)进行加密,在使用时动态解密。示例代码如下:

// 加密资源文件

byte[] resourceData = File.ReadAllBytes("resource.txt");

byte[] encryptedData = CodeEncryption.EncryptData(resourceData);

File.WriteAllBytes("encrypted_resource.txt", encryptedData);// 解密资源文件

byte[] decryptedData = CodeEncryption.DecryptData(encryptedData);

string resourceContent = System.Text.Encoding.UTF8.GetString(decryptedData);

3.3 运行环境验证

3.3.1 硬件绑定

通过获取计算机的硬件信息(如 CPU ID、硬盘序列号等),将应用程序与特定的硬件绑定,只有在绑定的硬件上才能正常运行。示例代码如下:

using System.Management;public class HardwareInfo

{public static string GetCpuId(){string cpuInfo = string.Empty;ManagementClass mc = new ManagementClass("win32_processor");ManagementObjectCollection moc = mc.GetInstances();foreach (ManagementObject mo in moc){cpuInfo = mo.Properties["processorID"].Value.ToString();break;}return cpuInfo;}

}

3.3.2 时间验证

在应用程序中添加时间验证机制,限制应用程序的使用期限。示例代码如下:

DateTime expirationDate = new DateTime(2026, 12, 31);

if (DateTime.Now > expirationDate)

{MessageBox.Show("应用程序已过期,请联系供应商。");Application.Exit();

}

3.4 授权管理

3.4.1 授权模式选择

- LicenseSpring:适用于各类商业软件、企业级应用和 SaaS 产品。它提供多种授权模式(永久授权、试用授权、订阅授权等)、设备绑定、安全的授权验证和实时监控分析等功能。

- KeygenManager:适合各类需要授权管理的软件,尤其是需要保护知识产权的软件产品。它可以生成各种类型的许可证密钥,并提供强大的密钥验证机制。

3.4.2 集成与使用

- 根据项目需求选择合适的授权管理工具,并按照其官方文档进行集成。

- 在应用程序启动时,进行授权验证,只有验证通过的用户才能正常使用软件。

3.5 云服务部署

将应用程序的核心业务逻辑部署到云端,客户端只负责与云端进行交互,减少本地代码被破解的风险。具体步骤如下:

- 选择合适的云服务提供商(如阿里云、腾讯云等)。

- 将核心业务逻辑封装成 API 服务,部署到云端服务器。

- 在 WinForm 客户端中,通过网络请求调用云端 API 服务,获取业务数据和执行操作。

四、实施计划

4.1 第一阶段:工具选型与集成

- 评估 Dotfuscator、Eazfuscator.NET、LicenseSpring、KeygenManager 等工具的适用性,选择合适的工具。

- 将所选的代码混淆工具和授权管理工具集成到 Visual Studio 项目中。

4.2 第二阶段:代码处理与加密

- 对代码进行混淆处理,配置混淆选项。

- 实现关键代码和资源的加密功能。

4.3 第三阶段:运行环境验证与授权管理

- 实现硬件绑定和时间验证功能。

- 完成授权管理系统的集成和配置,确保授权验证机制正常工作。

4.4 第四阶段:云服务部署

- 选择云服务提供商,部署核心业务逻辑到云端。

- 开发 WinForm 客户端与云端 API 服务的交互代码。

4.5 第五阶段:测试与优化

- 对应用程序进行全面测试,包括功能测试、性能测试、安全测试等。

- 根据测试结果对防护机制进行优化和调整。

五、风险评估与应对

5.1 技术风险

- 风险描述:代码混淆和加密可能会导致程序出现兼容性问题,影响软件的正常运行。

- 应对措施:在开发过程中进行充分的测试,及时发现和解决兼容性问题。使用工具的智能排除功能,避免对关键代码进行混淆和加密。

5.2 安全风险

- 风险描述:随着破解和反编译技术的不断发展,现有的防护措施可能会被攻破。

- 应对措施:定期关注安全领域的最新动态,及时更新防护机制。采用多种防护手段相结合的方式,提高软件的安全性。

5.3 成本风险

- 风险描述:使用商业的代码混淆工具和授权管理系统可能会增加开发成本。

- 应对措施:根据项目的实际需求和预算,选择合适的工具和服务。对于小型项目,可以优先考虑使用免费或低成本的解决方案。

六、结论

通过采用代码混淆、代码加密、运行环境验证、授权管理和云服务部署等多种防护措施,可以有效提高 WinForm 应用程序的安全性,防止软件被破解和反编译。在实施过程中,需要根据项目的实际情况进行合理选择和配置,同时关注技术发展和安全风险,及时调整和优化防护机制。

延伸阅读

- WinForm 防破解、反编译设计文档

- 软件授权管理系统 LicenseSpring、KeygenManager介绍以及收费情况

- 代码混淆工具 Dotfuscator、Eazfuscator.NET介绍、对比、收费情况

- 我写的winform不想被别人破解,反编译,该怎么设计软件?

相关文章:

WinForm 防破解、反编译设计文档

一、引言 1.1 文档目的 本设计文档旨在阐述 WinForm 应用程序防破解、反编译的设计方案,为开发团队提供详细的技术指导,确保软件的知识产权和商业利益得到有效保护。 1.2 背景 随着软件行业的发展,软件破解和反编译现象日益严重。WinForm…...

1 推荐系统概述

推荐系统概述 1 推荐系统的意义平台方信息生产者(物品)信息消费者(用户)推荐和搜索的区别 2 推荐系统架构系统架构算法架构 3 推荐系统技术栈算法画像层召回/粗排精排重排序 工程 1 推荐系统的意义 信息生产者(平台方…...

Redis初阶笔记

1. 认识Redis Redis是一个基于内存运行的缓存中间件,有着多种的数据类型可供使用。Redis的使用主要是为关系性数据库(MySQL等)分担压力,在高并发环境下MySQL执行命令的压力是很大的,容易宕机,所以需要中间件…...

electron.vite 项目创建以及better-sqlite3数据库使用

1.安装electron.vite npm create quick-start/electronlatest中文官网:https://cn.electron-vite.org/ 2. 安装项目依赖 npm i3.修改 electron-builder 配置文件 appId: com.electron.app productName: text33 directories:buildResources: build files:- !**/.v…...

【新品解读】AI 应用场景全覆盖!解码超高端 VU+ FPGA 开发平台 AXVU13F

「AXVU13F」Virtex UltraScale XCVU13P Jetson Orin NX 继发布 AMD Virtex UltraScale FPGA PCIE3.0 开发平台 AXVU13P 后,ALINX 进一步研究尖端应用市场,面向 AI 场景进行优化设计,推出 AXVU13F。 AXVU13F 和 AXVU13P 采用相同的 AMD Vir…...

Proxmox VE 8.3 qm 方式导入ESXi Linux OVA UEFI模式虚拟机

前言 实现esxi ova uefi 虚拟机导入到pve,Linux UEFI 都支持 创建一个105虚拟机 qm 参数使用参考,以下可以根据自己的实际情况执行调整 esxi 导出虚拟机参考 #vmid (100 - 999999999) vmid=105# qm vm name...

OpenAI 放王炸,将发布整合多项技术的 GPT-5,并免费无限使用,该模型有哪些技术亮点

对于 ChatGPT 的免费用户,将可以无限制地访问 GPT-5,但仅限于标准的智能级别。该级别会设定滥用限制,以防止不当使用(意思就是你得付费嘛)。 OpenAI CEO Sam Altman 今天在 X 上透露了 GPT-4.5 和 GPT-5 的最新发展计划。 OpenAI 将发布代…...

【前端框架与库】「深入理解 Vue 插槽」:类型、用法与实际场景解析,增强组件复用性的利器

深入理解 Vue 插槽 [TOC](深入理解 Vue 插槽) 前言一、插槽的几种类型1. 默认插槽(Default Slot)2. 具名插槽(Named Slot)3. 作用域插槽(Scoped Slot) 二、插槽的作用与实际使用场景三、延伸知识总结 前言 …...

对比 LVS 负载均衡群集的 NAT 模式和 DR 模式,比较其各自的优势 与基于 openEuler 构建 LVS-DR 群集

一、 对比 LVS 负载均衡群集的 NAT 模式和 DR 模式,比较其各自的优势 NAT 模式 部署简单:NAT 模式下,所有的服务器节点只需要连接到同一个局域网内,通过负载均衡器进行网络地址转换,就可以实现负载均衡功能。不需要对…...

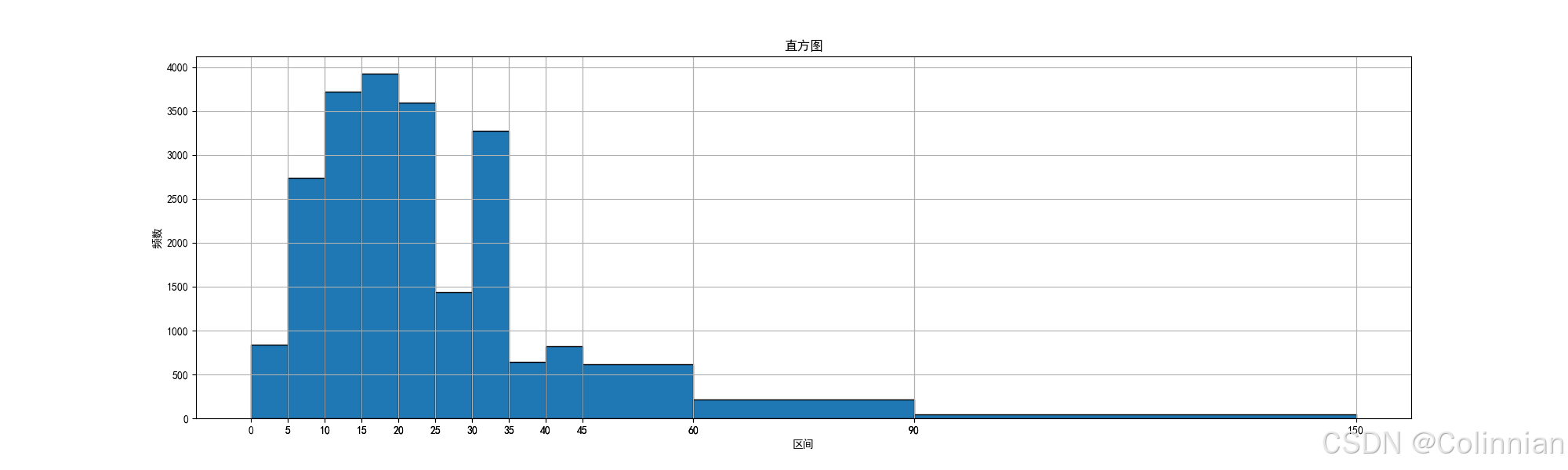

matplotlib绘制频率分布直方图

1.给了数据,让统计这些数据的分布 from matplotlib import pyplot as plt from matplotlib import rcParams import random as r# 直方图用来统计每个区间数量多少rcParams[font.sans-serif] [SimHei] rcParams[axes.unicode_minus] Falseplt.figure(figsize(20,8), dpi80)#…...

相得益彰,Mendix AI connector 秒连DeepSeek ,实现研发制造域场景

在当今快速发展的科技领域,低代码一体化平台已成为企业数字化转型的关键工具,同时,大型语言模型(LLM)如 DeepSeek 在自动生成代码和提供智能建议方面表现出色。 Mendix 于近期发布的 GenAI 万能连接器,目前…...

shell脚本自动安装MySQL8

环境:centos7版本:8.0.28安装包:mysql-8.0.28-linux-glibc2.12-x86_64.tar.xz 二进制包要求:安装包和shell脚本在同一目录下执行方式:sudo ./install_mysql8.sh #!/bin/bash# 定义MySQL安装目录和压缩包名称MYSQL_DIR…...

Git | 相关命令

相关资料 官网Git 学习教程Git 入门指南Git 的奇技淫巧Git Extras git 命令行扩展工具配置 Git 处理行结束符Git 配置多个 SSH-Key下载相关 Windows 版下载镜像使用 jsdelivr 加速 Github 仓库资源 commit 常用的 type 常用 Git 命令 [xxx] 均为可选参数 git clone # 拷贝一…...

RealClip正式发布:重新定义轻量化数字内容交互体验

在移动互联网流量红利逐渐见顶的当下,用户对即时性、碎片化娱乐与交互体验的需求持续攀升。轻量化小游戏、VR互动、数字孪生、工业仿真等内容形态迅速崛起,但开发者却面临两大核心矛盾:如何将高性能互动内容轻量化嵌入现有应用中?…...

)

Linux内核 - 非仿生机器人之感知主控系统(协议栈)

Linux内核 - 非仿生机器人之感知主控系统(协议栈) 注:该项目为18年实习期间,参与非仿生六足机器人(Linux方案)的个人理解和积累。时至今日,再看其实仅为一套系统编程相关框架,一直为…...

CZML 格式详解,javascript加载导出CZML文件示例

示例地址:https://dajianshi.blog.csdn.net/article/details/145573994 CZML 格式详解 1. 什么是 CZML? CZML(Cesium Zipped Markup Language)是一种基于 JSON 的文件格式,用于描述地理空间数据和时间动态场景。它专…...

【gRPC-gateway】auth-通过拦截器从上下文中提取元数据用于认证,与从http header转发待认证数据到上下文进行验证,go案例

从grpc上下文中提取元数据用于认证 案例 interceptor.go package serverimport ("context""errors""google.golang.org/grpc""google.golang.org/grpc/metadata""strings" )// UnaryInterceptor 是一个 unary RPC 的拦截器…...

Sass基础知识以及常用知识整理

Sass基础知识以及常用知识整理 一、CSS 功能拓展 注意:>、 、和~的区分 1.1 嵌套规则 Sass 允许将一套 CSS 样式嵌套进另一套样式中,内层的样式将它外层的选择器作为父选择器,例如: #main p {color: #00ff00;width: 97%;…...

Redis 内存回收机制

Redis 是一个基于内存的键值存储系统,为了避免内存耗尽,Redis 提供了多种内存回收机制。以下是 Redis 内存回收的主要方式: 1. 过期键删除 Redis 支持为键设置过期时间,过期后会自动删除键以释放内存。 1.1 设置过期时间 SET key…...

docker安装mongo,导入、导出数据

1、docker安装mongo docker pull mongo docker run -d -p 27017:27017 --name mongodb mongodocker update mongodb --restartalways ## 开机自启动-d:表示以后台模式运行容器。 -p 27017:27017:将容器内部的 MongoDB 默认端口 27017 映射到宿主机的 27…...

label-studio的使用教程(导入本地路径)

文章目录 1. 准备环境2. 脚本启动2.1 Windows2.2 Linux 3. 安装label-studio机器学习后端3.1 pip安装(推荐)3.2 GitHub仓库安装 4. 后端配置4.1 yolo环境4.2 引入后端模型4.3 修改脚本4.4 启动后端 5. 标注工程5.1 创建工程5.2 配置图片路径5.3 配置工程类型标签5.4 配置模型5.…...

golang循环变量捕获问题

在 Go 语言中,当在循环中启动协程(goroutine)时,如果在协程闭包中直接引用循环变量,可能会遇到一个常见的陷阱 - 循环变量捕获问题。让我详细解释一下: 问题背景 看这个代码片段: fo…...

【WiFi帧结构】

文章目录 帧结构MAC头部管理帧 帧结构 Wi-Fi的帧分为三部分组成:MAC头部frame bodyFCS,其中MAC是固定格式的,frame body是可变长度。 MAC头部有frame control,duration,address1,address2,addre…...

渗透实战PortSwigger靶场-XSS Lab 14:大多数标签和属性被阻止

<script>标签被拦截 我们需要把全部可用的 tag 和 event 进行暴力破解 XSS cheat sheet: https://portswigger.net/web-security/cross-site-scripting/cheat-sheet 通过爆破发现body可以用 再把全部 events 放进去爆破 这些 event 全部可用 <body onres…...

从深圳崛起的“机器之眼”:赴港乐动机器人的万亿赛道赶考路

进入2025年以来,尽管围绕人形机器人、具身智能等机器人赛道的质疑声不断,但全球市场热度依然高涨,入局者持续增加。 以国内市场为例,天眼查专业版数据显示,截至5月底,我国现存在业、存续状态的机器人相关企…...

Linux简单的操作

ls ls 查看当前目录 ll 查看详细内容 ls -a 查看所有的内容 ls --help 查看方法文档 pwd pwd 查看当前路径 cd cd 转路径 cd .. 转上一级路径 cd 名 转换路径 …...

HBuilderX安装(uni-app和小程序开发)

下载HBuilderX 访问官方网站:https://www.dcloud.io/hbuilderx.html 根据您的操作系统选择合适版本: Windows版(推荐下载标准版) Windows系统安装步骤 运行安装程序: 双击下载的.exe安装文件 如果出现安全提示&…...

UR 协作机器人「三剑客」:精密轻量担当(UR7e)、全能协作主力(UR12e)、重型任务专家(UR15)

UR协作机器人正以其卓越性能在现代制造业自动化中扮演重要角色。UR7e、UR12e和UR15通过创新技术和精准设计满足了不同行业的多样化需求。其中,UR15以其速度、精度及人工智能准备能力成为自动化领域的重要突破。UR7e和UR12e则在负载规格和市场定位上不断优化…...

)

Android第十三次面试总结(四大 组件基础)

Activity生命周期和四大启动模式详解 一、Activity 生命周期 Activity 的生命周期由一系列回调方法组成,用于管理其创建、可见性、焦点和销毁过程。以下是核心方法及其调用时机: onCreate() 调用时机:Activity 首次创建时调用。…...

【安全篇】金刚不坏之身:整合 Spring Security + JWT 实现无状态认证与授权

摘要 本文是《Spring Boot 实战派》系列的第四篇。我们将直面所有 Web 应用都无法回避的核心问题:安全。文章将详细阐述认证(Authentication) 与授权(Authorization的核心概念,对比传统 Session-Cookie 与现代 JWT(JS…...