DeepSeek 与网络安全:AI 驱动的智能防御

📝个人主页🌹:一ge科研小菜鸡-CSDN博客

🌹🌹期待您的关注 🌹🌹

1. 引言

随着人工智能(AI)的快速发展,深度学习技术正渗透到多个领域,从医疗诊断到自动驾驶,再到金融风险控制,AI 以其强大的计算能力和数据分析能力改变着传统行业。而在网络安全领域,面对日益复杂和高频率的网络攻击,传统的防御体系正遭遇前所未有的挑战。攻击者利用自动化工具、社会工程学和新型攻击策略,使得传统基于规则和特征匹配的安全手段逐渐失效。

在这样的背景下,AI 赋能网络安全成为一种趋势,而 DeepSeek 作为一款先进的 AI 研究项目,展现出了强大的能力。DeepSeek 在自然语言处理(NLP)、智能决策、自动化学习等方面的突破,使其在网络安全领域具备极大的应用价值。借助 DeepSeek 的 AI 算法,安全系统可以更快速地检测网络攻击、分析恶意软件、预测安全威胁,并实现高度自动化的网络防御体系,从而有效降低企业和个人遭受网络攻击的风险。

本文将深入探讨 DeepSeek 在网络安全中的应用,分析其优势、面临的挑战,以及未来的发展方向,以帮助大众更好地理解 AI 如何革新网络安全领域。

2. DeepSeek 在网络安全中的应用

DeepSeek 的深度学习能力可以广泛应用于网络安全的多个方面,包括威胁检测、入侵防御、恶意代码分析和安全策略优化。通过不断学习和适应新型攻击方式,DeepSeek 有望成为下一代智能安全系统的核心驱动引擎。

2.1. AI 驱动的威胁检测

传统的安全防护系统主要依赖基于特征匹配的方式,例如使用已知病毒的哈希值、特定的攻击模式等。然而,面对变种恶意软件、新型零日漏洞攻击,这些方法的效果大大降低。DeepSeek 通过自监督学习和强化学习技术,能够大幅提升威胁检测能力。

- 异常行为模式分析:DeepSeek 通过分析大量正常网络流量和用户行为,学习并构建正常行为基线。一旦检测到偏离基线的异常活动,系统可以迅速触发安全警报,有效发现潜在的入侵行为。

- 自动更新攻击特征库:基于深度学习的特性,DeepSeek 能够不断学习最新的攻击手法,并动态更新威胁数据库,使得安全系统始终保持高效防护能力。

- 降低误报率:相比传统的基于规则的检测方法,DeepSeek 通过更高级的数据建模,能够更精准地区分正常用户操作与恶意攻击,减少误报和漏报,提高安全系统的实际可用性。

2.2. 智能入侵防御系统(IDS/IPS)

DeepSeek 还可以用于提升入侵检测和防御系统(IDS/IPS)的能力。传统的 IDS/IPS 主要依靠静态规则检测,而 AI 赋能的系统可以大幅提高响应速度和准确性。

- 实时流量分析:DeepSeek 通过深度神经网络(DNN)对实时网络流量进行解析,发现异常模式,并即时采取应对措施,如阻断攻击源或隔离受感染设备。

- 预测攻击趋势:DeepSeek 结合历史数据,能够预测未来可能的攻击趋势,帮助安全团队提前部署防御措施,减少安全事件的发生概率。

- 自动调整防御策略:基于不断学习的 AI 模型,DeepSeek 可以动态调整安全策略,以应对不断变化的攻击方式,从而减少安全团队的工作负担,提高整体防护水平。

2.3. 恶意软件分析与自动化应对

DeepSeek 也可以用于恶意软件分析,包括病毒、木马、勒索软件等,通过 AI 自动识别和分类恶意代码,提高安全响应速度。

- 静态分析:利用 NLP 技术分析恶意代码的结构,判断其潜在威胁,无需执行代码即可发现恶意行为。

- 动态分析:在虚拟环境或沙盒中运行可疑代码,观察其行为模式,并与已知恶意软件进行比对,快速判定其威胁级别。

- 自动生成安全补丁:DeepSeek 还能通过深度学习技术分析漏洞,并自动生成修复建议,加快漏洞修复过程,减少潜在的攻击风险。

2.4. 网络安全运营与威胁情报分析

对于企业来说,网络安全运营至关重要。DeepSeek 可以帮助企业处理海量的安全日志,提高 SOC(安全运营中心)的工作效率。

- 快速分类安全事件:DeepSeek 结合 NLP 和机器学习,可以从大量安全事件中自动分类、提取重点,帮助安全团队快速响应关键安全事件。

- 结合全球威胁情报:DeepSeek 能够集成全球范围的威胁情报,动态调整企业的安全策略,确保企业能够迅速应对最新的攻击技术。

- 预测未来攻击趋势:DeepSeek 通过大数据分析,能够预测未来可能发生的网络攻击类型,为企业提供前瞻性的安全建议。

3. DeepSeek 在网络安全中的优势

- 深度学习能力强大:DeepSeek 能够持续学习最新的网络攻击模式,提升检测和响应能力。

- 高度自动化与智能化:通过 AI 赋能,DeepSeek 可减少安全团队的工作负担,提高安全事件的响应速度。

- 适应性强:DeepSeek 可以分析不同环境的安全数据,灵活调整防御策略,以应对多种复杂攻击手法。

4. 挑战与未来发展

尽管 DeepSeek 在网络安全方面展现了巨大潜力,但仍然面临一些挑战:

- 数据隐私问题:如何确保训练数据的安全性,避免 AI 模型泄露敏感信息,是当前 AI 安全研究的关键课题。

- 对抗攻击:攻击者可能利用 AI 对抗技术生成对抗样本,以规避 DeepSeek 的检测,需要构建更加稳健的防御体系。

- 计算资源需求:深度学习模型的训练和推理需要大量计算资源,如何优化计算成本是一个长期挑战。

未来,DeepSeek 在网络安全领域的潜在发展方向包括:

- 结合联邦学习技术,在保障数据隐私的同时提高 AI 训练效果。

- 提升 AI 透明度,使 AI 生成的安全决策更加可解释,提高用户信任度。

- 优化计算架构,降低 AI 在安全领域的部署成本,使其更加普及。

5. 结论

DeepSeek 作为 AI 领域的前沿技术,为网络安全提供了全新的解决方案。它不仅能够增强传统安全防御体系,还可以通过智能化和自动化技术,提高网络安全的整体防护能力。无论是恶意代码检测、网络入侵防御,还是威胁情报分析,DeepSeek 都展现出了强大的应用价值。

随着 AI 技术的不断进步,DeepSeek 在网络安全领域的应用前景广阔。未来,我们可以期待更多基于 DeepSeek 的智能安全产品,帮助企业和个人更有效地抵御网络攻击,构建更加安全的数字世界。在这个充满挑战与机遇的时代,DeepSeek 无疑将成为网络安全领域的重要推动力量。

相关文章:

DeepSeek 与网络安全:AI 驱动的智能防御

📝个人主页🌹:一ge科研小菜鸡-CSDN博客 🌹🌹期待您的关注 🌹🌹 1. 引言 随着人工智能(AI)的快速发展,深度学习技术正渗透到多个领域,从医疗诊断到…...

Redission看门狗

在 Redisson 中,lock.tryLock() 和 lock.lock() 是两种不同的加锁方式,它们的行为有所不同: lock.lock():这是阻塞方法,当调用时,如果锁当前不可用,线程将被阻塞,直到获取到锁。如果…...

LeetCode 热题 100_组合总和(58_39_中等_C++)(递归(回溯))

LeetCode 热题 100_组合总和(58_39) 题目描述:输入输出样例:题解:解题思路:思路一(递归(回溯)): 代码实现代码实现(思路一(…...

使用PHP爬虫获取1688商品分类:实战案例指南

在电商领域,商品分类信息是商家进行市场调研、选品分析和竞争情报收集的重要基础。1688作为国内领先的B2B电商平台,提供了丰富且详细的商品分类数据。通过PHP爬虫技术,我们可以高效地获取这些分类信息,为商业决策提供有力支持。 …...

Nginx location 和 proxy_pass 配置详解

概述 Nginx 配置中 location 和 proxy_pass 指令的不同组合方式及其对请求转发路径的影响。 配置效果 1. location 和 proxy_pass 都带斜杠 / location /api/ {proxy_pass http://127.0.0.1:8080/; }访问地址:www.hw.com/api/upload转发地址:http://…...

云创智城充电系统:基于 SpringCloud 的高可用、可扩展架构详解-多租户、多协议兼容、分账与互联互通功能实现

在新能源汽车越来越普及的今天,充电基础设施的管理和运营变得越来越重要。云创智城充电系统,就像一个超级智能管家,为新能源充电带来了全新的解决方案,让充电这件事变得更方便、更高效、更安全。 一、厉害的技术架构,让…...

AIP-143 标准代号

编号143原文链接AIP-143: Standardized codes状态批准创建日期2019-07-24更新日期2019-07-24 许多常见的概念,如语言、国家、货币等,都有用于数据通信和处理的通用代号(通常由国际标准化组织正式定义)。这些代号解决了在书面语言…...

机器视觉--数字图像格式

图像格式 在数字图像的世界里,不同的图像格式有着各自的特点和适用场景。了解这些图像格式,对于我们在处理图像时选择合适的存储和传输方式至关重要。下面就让我们来详细探讨一下常见的几种数字图像格式。 一、BMP 文件(Bitmap)…...

接口)

Kotlin 2.1.0 入门教程(十七)接口

接口 接口可以包含抽象方法的声明,也可以包含方法的实现。 接口与抽象类的不同之处在于,接口无法存储状态。接口可以拥有属性,但这些属性要么必须是抽象的,要么就得提供访问器的实现。 接口使用 interface 关键字来定义&#x…...

渗透测试工具:SQLmap安装教程及使用

在渗透测试的世界里,SQL注入攻击无疑是最常见且最具威胁的安全漏洞之一。幸运的是,SQLmap 这个强大的自动化工具,能够帮助我们快速识别和利用这些漏洞。如果你也想了解如何用 SQLmap 进行渗透测试,那么这篇文章就是为你准备的&…...

4.SpringSecurity在分布式环境下的使用

参考 来源于黑马程序员: 手把手教你精通新版SpringSecurity 分布式认证概念说明 分布式认证,即我们常说的单点登录,简称SSO,指的是在多应用系统的项目中,用户只需要登录一次,就可以访 问所有互相信任的应…...

RocketMQ和Kafka如何实现顺序写入和顺序消费?

0 前言 先说明kafka,顺序写入和消费是Kafka的重要特性,但需要正确的配置和使用方式才能保证。本文需要解释清楚Kafka如何通过分区来实现顺序性,以及生产者和消费者应该如何配合。 首先,顺序写入。Kafka的消息是按分区追加写入…...

SQL联合查询

文章目录 MySQL系列:1.内连接2.外连接3.自连接4.子查询5.合并查询6.插入查询 MySQL系列: 初识MySQL,MySQL常用数据类型和表的操作,增删改查(CRUD)操作(总),数据库约束数据库设计 #班级表 drop table if exists class; create ta…...

deepseek:三个月备考高级系统架构师

一、备考总体规划(2025年2月11日 - 2025年5月) 1. 第一阶段:基础夯实(2025年2月11日 - 2025年3月10日) 目标:快速掌握系统架构师考试的核心知识点。 重点内容: 计算机组成原理、操作系统、数据…...

支持向量机原理

支持向量机(简称SVM)虽然诞生只有短短的二十多年,但是自一诞生便由于它良好的分类性能席卷了机器学习领域。如果不考虑集成学习的算法,不考虑特定的训练数据集,尤其在分类任务中表现突出。在分类算法中的表现SVM说是排…...

DeepSeek人工智能AI汽车营销销售培训讲师培训师唐兴通讲课汽车销售大数据存量客户数字化营销数字化销售大模型销售话术引流内容社群私域

唐兴通 数字商业创新实践专家、数字营销与销售顾问 沃顿商学院特邀演讲嘉宾|美国营销协会艾菲奖评委 核心专长: AI商业化应用、数字营销创新、数字新销售能力体系打造、数字化转型、 教学经历:从教20年,执教12所全球顶尖商学院…...

与 Molecular Semantic Communication(分子语义通信))

Molecular Communication(分子通信)与 Molecular Semantic Communication(分子语义通信)

1. 引言 随着传统无线通信在极端环境(如微观生物体内、海洋深处)中的局限性凸显,分子通信(Molecular Communication, MC)成为一种新型通信范式。分子通信通过分子作为信息载体,在纳米尺度上传输信息&#…...

Webpack代码分割、分割策略性能优化详解

在前端面试中,Webpack 是一个常见的考察点,特别是关于性能优化、构建配置以及代码分割等方面的问题。以下是 Webpack 常见问题详解,包括 代码分割 相关的内容。 1. Webpack 基础概念 1.1 Webpack 是什么? Webpack 是一个前端构建工具,主要用于将项目中的各种资源(JavaS…...

大脑网络与智力:基于图神经网络的静息态fMRI数据分析方法|文献速递-医学影像人工智能进展

Title 题目 Brain networks and intelligence: A graph neural network based approach toresting state fMRI data 大脑网络与智力:基于图神经网络的静息态fMRI数据分析方法 01 文献速递介绍 智力是一个复杂的构念,包含了多种认知过程。研究人员通…...

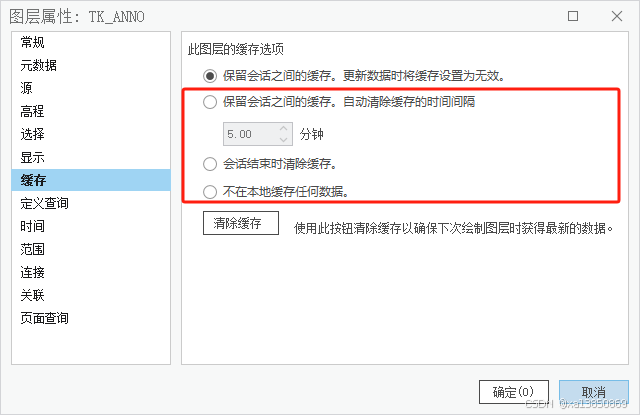

ArcGIS Pro显示缓存空间不足导致编辑或加载数据显示不完全

ArcGIS Pro对于显示缓存有32GB的限制,所以当缓存设置中,缓存将达到32GB时,会出现编辑、加载slpk显示不全的情况。 清除计算机上的显示缓存方法 1.启动 ArcGlS Pro。单击左下角的设置,然后单击选项; 2.在选项窗口中&…...

生成xcframework

打包 XCFramework 的方法 XCFramework 是苹果推出的一种多平台二进制分发格式,可以包含多个架构和平台的代码。打包 XCFramework 通常用于分发库或框架。 使用 Xcode 命令行工具打包 通过 xcodebuild 命令可以打包 XCFramework。确保项目已经配置好需要支持的平台…...

Vue记事本应用实现教程

文章目录 1. 项目介绍2. 开发环境准备3. 设计应用界面4. 创建Vue实例和数据模型5. 实现记事本功能5.1 添加新记事项5.2 删除记事项5.3 清空所有记事 6. 添加样式7. 功能扩展:显示创建时间8. 功能扩展:记事项搜索9. 完整代码10. Vue知识点解析10.1 数据绑…...

。】2022-5-15)

【根据当天日期输出明天的日期(需对闰年做判定)。】2022-5-15

缘由根据当天日期输出明天的日期(需对闰年做判定)。日期类型结构体如下: struct data{ int year; int month; int day;};-编程语言-CSDN问答 struct mdata{ int year; int month; int day; }mdata; int 天数(int year, int month) {switch (month){case 1: case 3:…...

JavaScript 中的 ES|QL:利用 Apache Arrow 工具

作者:来自 Elastic Jeffrey Rengifo 学习如何将 ES|QL 与 JavaScript 的 Apache Arrow 客户端工具一起使用。 想获得 Elastic 认证吗?了解下一期 Elasticsearch Engineer 培训的时间吧! Elasticsearch 拥有众多新功能,助你为自己…...

MFC内存泄露

1、泄露代码示例 void X::SetApplicationBtn() {CMFCRibbonApplicationButton* pBtn GetApplicationButton();// 获取 Ribbon Bar 指针// 创建自定义按钮CCustomRibbonAppButton* pCustomButton new CCustomRibbonAppButton();pCustomButton->SetImage(IDB_BITMAP_Jdp26)…...

基于uniapp+WebSocket实现聊天对话、消息监听、消息推送、聊天室等功能,多端兼容

基于 UniApp + WebSocket实现多端兼容的实时通讯系统,涵盖WebSocket连接建立、消息收发机制、多端兼容性配置、消息实时监听等功能,适配微信小程序、H5、Android、iOS等终端 目录 技术选型分析WebSocket协议优势UniApp跨平台特性WebSocket 基础实现连接管理消息收发连接…...

五年级数学知识边界总结思考-下册

目录 一、背景二、过程1.观察物体小学五年级下册“观察物体”知识点详解:由来、作用与意义**一、知识点核心内容****二、知识点的由来:从生活实践到数学抽象****三、知识的作用:解决实际问题的工具****四、学习的意义:培养核心素养…...

)

论文解读:交大港大上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一)

宇树机器人多姿态起立控制强化学习框架论文解析 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一) 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化…...

Mac下Android Studio扫描根目录卡死问题记录

环境信息 操作系统: macOS 15.5 (Apple M2芯片)Android Studio版本: Meerkat Feature Drop | 2024.3.2 Patch 1 (Build #AI-243.26053.27.2432.13536105, 2025年5月22日构建) 问题现象 在项目开发过程中,提示一个依赖外部头文件的cpp源文件需要同步,点…...

技术栈RabbitMq的介绍和使用

目录 1. 什么是消息队列?2. 消息队列的优点3. RabbitMQ 消息队列概述4. RabbitMQ 安装5. Exchange 四种类型5.1 direct 精准匹配5.2 fanout 广播5.3 topic 正则匹配 6. RabbitMQ 队列模式6.1 简单队列模式6.2 工作队列模式6.3 发布/订阅模式6.4 路由模式6.5 主题模式…...