2025国家护网HVV高频面试题总结来了01(题目+回答)

网络安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。

目录

0x1 高频面试题第一套

0x2 高频面试题第二套

0x3 高频面试题第三套

0x4 高频面试题第四套

0x5 高频面试题第五套

0x1 高频面试题第一套

1、之前参加过护网嘛,能讲下你具体的工作内容吗?

去年参加过,是qax蓝中研判岗;

主要工作内容:分析安全设备的告警,确定是攻击就提交给处置组封禁IP,分析上报流量,对恶意攻击进行分析和处理,并撰写安全应急分析处理报告。2、毕业了吗,那平时工作具体工作内容是什么?

已经毕业了;

平常在公司,主要负责公司项目渗透测试、应急响应、安全加固、安全培训等工作。3、讲下XSS原理吧,以及它的利用原理

XSS(跨站脚本攻击)是一种常见的Web安全漏洞,攻击者可以通过注入恶意脚本,获取用户的cookie,控制对方浏览器。XSS攻击通常发生在网站中的搜索框、评论中。

4、XSS有哪几种类型及区别

反射型XSS:反射型XSS攻击是一次性的攻击,当受害者点击恶意链接url的时候,恶意代码会直接在受害者的主机上的浏览器执行

存储型XSS:主要是将恶意代码存储到服务器中,下次只要受害者浏览包含此恶意代码的页面就会执行恶意代码

DOM型:客户端的脚本程序可以动态地检查和修改页面内容,不与服务端进行交互

5、护网期间设备误报如何处理?

要确认设备是否误报,我们可以直接到监控设备上看请求包和响应包的流量特征,

在护网过程中如果确实存在异常流量应当及时进行上报,确认是误报后做好事件记录6、如何区分扫描流量和手工流量?

扫描流量数据量大,请求流量有规律可循且频率较高,手工流量请求少,间隔略长

扫描流量:比如常用的漏洞扫描工具AWVS以及APPscan在请求的URL,Headers, Body三项里随机包含了能代表自己的特征信息7、说几个php里面可以执行命令的函数?

exec(): 执行一个外部程序并且显示完整的输出。

shell_exec(): 执行一条 shell 命令并且返回完整的输出为一个字符串。

system(): 执行一个外部程序,并且显示输出。8、说一下告警日志分析的思路?

首先需要收集所有的告警日志

对收集到的告警日志进行解析

根据告警的重要性和紧急程度,确定告警的等级

持续对告警日志进行监控和分析

9、HTTP状态码200、302、403、404分别表示什么?

200 请求成功、302跳转、403 权限拒绝、404 页面资源不存在

10、内网了解吗,讲下黄金票据和白银票据?

黄金票据:

也称为“域管理员组帐户”,拥有黄金票据的用户可以访问域中所有计算机的本地管理员帐户,能够创建新的域管理员和更改现有的域管理员帐户密码

白银票据:

通常属于本地管理员帐户,只能访问本地计算机并执行特定任务。无法访问其他计算机或管理其他本地管理员帐户

区别:

黄金票据通常指一个具有域管理员权限的票据,而白银票据通常指普通用户的票据

11、讲下Java反序列化Struts 2 漏洞原理以及利用方式

Struts 2 是一个Java Web 应用的框架

文件上传、命令执行、ognl表达式注入

比较明显的就是访问的目录为.action或者.do,content-Type的值是默认的,返回的页面也可能会有struts2字样,

ognl表达式注入就会使用ognl语法,请求参数会有${},%{}字符

12、护网期间怎么防范邮件钓鱼?

提供员工的安全意识,护网期间不随意点击钓鱼邮件;

邮箱不使用弱口令,如果被感染了直接拔网线。

0x2 高频面试题第二套

1、面试官开始就问了我,为什么要学网络安全?

这里我就不给师傅们回答了,这个看自己的发挥了(尽量显的自己特别热爱安全,把安全当成自己的一个兴趣)

后面我就开始给师傅们介绍下面试的问题吧,然后最后面我也会给师傅们一些面试的经验,然后从投递简历到面试再到面试通过选择去哪家公司的一个建议(大佬勿喷)2、什么是sql注⼊

攻击者通过在输⼊的SQL查询中注⼊恶意代码,来执⾏他们想要的操作,⽐如获取敏感信息、删除或篡改数据

等。这种攻击通常发⽣在⽤户输⼊没有经过充分验证和清理的情况下,例如在⽹站的登录表单或搜索框中输⼊

SQL语句。为了防⽌SQL注⼊,开发者应该使⽤参数化查询和预编译的查询,对⽤户的输⼊进⾏严格的验证和清

理。3、关于sql注⼊,都分为那些?

有回显和⽆回显

⽆回显称为盲注,包括布尔盲注或者dnslog外带来探测

有回显可以union联合查询、报错注⼊、宽字节注⼊、堆叠注⼊、⼆次注⼊

4、如果在实战中遇到了防护,⽐如sql注⼊过滤掉了空格怎么办?

将空格URL编码,例如%20 %0a

5、什么是csrf?

tomcat⽇志默认路径:在安装⽬录下的logs⽂件夹下

apache /etc/httpd/conf/httpd.conf

nginx的⽇志主要分为access.log、error.log两种,可通过查看nginx.conf⽂件来查找相关⽇志路径6、简单讲解下内存⻢?

tomcat的servletAPI型内存⻢为例

创建了⼀个恶意的servlet,然后获取当前的StandardContext,然后将恶意servlet封装成wrapper添加

到StandardContext的children当中,最后添加ServletMapping将访问的URL和wrapper进⾏绑定。7、讲下内存⻢排查思路?

首先判断是什么方式注入的内存马

可以通过查看web日志,以及看是否有类似哥斯拉、冰蝎的流量特征

如果web日志中没有发现,那么我们就可以排查中间件的error.log日志

8、平常有对APP、小程序渗透测试嘛?

有的

9、你是用什么工具对app进行抓包?

我是使用的雷电模拟器然后使用burpsuit配合进行抓取app数据包的

10、针对apache的⽂件上传,可以使⽤什么?

上传.htaccess

apache解析漏洞,如果上传.htaccess,那么当前⽬录就会按照htaccess中的配置执⾏11、关于图⽚⻢的制作你知道那些⽅法?

命令⾏⽅式:copy 1.png/b+1.php/a 2.png

在⽂件头中加⼊GIF98a

BurpSuite抓包修改图⽚body

打开图⽚⽂件属性,在详细信息那⾥写⼊⼀句话12、蚁剑和冰蝎的区别?

冰蝎的流量进⾏了aes加密,相对于蚁剑更加难以被检测,webshell免杀性好。冰蝎更新了4.0更加安全和易注⼊。

13、平常有挖企业src嘛?可以说说你的资产收集过程嘛?

1、首先确定我们要挖的公司资产

2、使用wps,新建一个exec表格,里面新建好几个表格,备注比如:根域名、子域名、小程序、app以及漏洞提交进度等情况

3、上爱企查看这个企业的知识产权,然后看网站备案,然后看这个公司的股权穿透图,这里有一个找边缘资产的好方法,就是看股权穿透图找下面的子公司,但是不同的企业src收录标准不一

4、使用小蓝本查该公司的一个小程序、app,然后保存在exec表格里面

5、使用oneforall工具进行子域名挖掘,然后保存到一个txt里面,再使用灯塔进行子域名挖掘,再汇总,然后使用无影工具里面的辅助模块进行资产分类

6、使用灯塔ARL自动化跑,去找一些文件泄露的漏洞

14、有自己的技术博客嘛,在先知、freebuf等平台发表过文章嘛?

都有,自己一直有保持写技术博文的习惯

15、关于代码审计你知道那些,说说看?

我主要是对Java代码审计⽐较熟悉,例如⼀般Spring Boot项⽬中,

使⽤mybatis框架处理sql语句,其中${包裹的参数如果是⽤户可控的就可能存在sql注⼊。

Java中的命令执⾏函数,Runtime类的exec⽅法和ProcessBuilder类

反序列化函数和类加载函数,例如readObject、Classload.defineClass类加载⽅法等。

通过pom.xml排查引⼊的框架版本是否存在漏洞。

还有⽂件上传/⽂件读取接⼝是否有充⾜限制,是否存在任意⽂件上传和⽂件任意读取

还了解⼀些例如codeql、Fortify SCA⾃动化代码审计⼯具

16、Shiro-550 反序列化漏洞有了解嘛,简单讲下?

shiro反序列化漏洞的特征:cookie里有remember字段

在整个漏洞利用过程中,比较重要的是AES加密的密钥,该秘钥默认是默认硬编码的,所以如果没有修改默认的密钥,就自己可以生成恶意构造的cookie了。

检测的话,利用burp抓包,更改cookie,可以看到响应包中的rememberMe=deleteMe字段17、如果⽹站有CDN,你如何查看他的真实IP地址

多地ping主域名、⼦域名,利⽤冷⻔国家的服务器来ping

查询cdn解析历史

利⽤cdn⼯具

通过ping错误的⼦域名,如果⽬标服务器开启了模糊域名,就可以直接看到真实ip

ddos打光cdn流量,再ping就是真实IP

通过ssrf绕过cdn

通过反弹shell直接得到IP

敏感信息泄露,例如phpinfo中就有ip

社⼯,进⾏邮件往来,邮件头上就会有IP

18、在校期间打过什么比赛,介绍下,再讲下让你印象最深刻的比赛?

(这里师傅们就靠自己脑补了)自己就把自己打过的比赛和获奖说下,大公司还是蛮注重你在大学期间的比赛成绩的。

0x3 高频面试题第三套

1、面试官先就是很常态化的让我做了一个自我介绍

自我介绍的大致内容这里就先忽略,这里给大家分享下自我介绍的几个部分吧。

师傅们可以看你自己是面试什么岗位,比如实习啊还是社招还是一年一次的护网啊什么的。

这里今天我就给师傅们分享下我的护网面试自我介绍的简单介绍吧:

因为是护网,技术面试,不像实习啊社招什么的,主要还是以技术技能为主,以及你的做过的项目经验等。所以你可以先跟面试官介绍下你的相关专业技能让面试官简单了解你会什么,熟悉什么。其次就是介绍你的项目经验了,你可以把你在学校或者在实习参加过的一些项目啊,比如以前参加过的护网项目、渗透测试、漏洞挖掘等都可以跟面试官介绍下。还有就是你的工作经验,要是有过工作经验以及实习网络安全相关的经验,肯定是加分项的。还有就是在校获奖,比如常打的CTF比赛之类的都可以跟面试官讲下。2、自我介绍不错,听你讲熟悉TOP10漏洞,可以讲下自己熟悉哪些方面嘛?

自己的话熟悉TOP10漏洞,以及当前主流的web漏洞SQL注入、文件上传、XSS等漏洞的原理和防御,以及相关漏洞的一些组合拳等都是有搞过的。

3、sql注入原理可以讲下嘛?

攻击者利用SQL语句或字符串插入到服务端数据库中,通过一些字符单引号、双引号,括号、and、or进行报错,获取数据库敏感信息。

4、sql注入绕WAF有了解嘛,平常有挖过相关漏洞嘛?

sql注入的waf绕过的话平常有做过,包括src漏洞挖掘相关也是挖过sql注入的漏洞,以及绕过方面也有相关经验。

5、那sql报错盲注呢,可以讲下嘛,包括相关的常用函数?

报错盲注的话是xpath语法错误,,最大回显长度32;

常用函数:updatexml()、floor()

但是一般上waf了的话updatexml()、floor()函数一般都会被ban掉,所以一般都会上网找一些别的函数替代,比如ST_LatFromGeoHash()、ST_LongFromGeoHash()函数。6、可以讲下WAF的分类和原理吗?

WAF分类:WAF分为非嵌入型WAF和嵌入型WAF。非嵌入型指的是虚拟机WAF之类的,嵌入型指的是web容器模块类型WAF。

7、那你去年护网去的哪?是走哪家大厂护网?什么岗位?

去年去的山东的一个银行;

走的qax;

蓝中研判岗。8、可以简单讲下你在护网期间最让你印象深刻的是什么吗?

一次就是护网的钓鱼邮件,有好几次的钓鱼邮件让我分析,然后那个钓鱼邮件的网站是某个政府的页面,但是里面需要填身份信息,然后分析过好几次,印象比较深。还有就是后面最后那几天,情人节那天,银行那边的财务部分好像就是被打穿了,然后领导搁那24小时值班,太累了,印象深刻。

9、那你护网期间使用过什么安全设备吗?

护网期间使用的安全设备:奇安信的天眼、NGSOC态势感知、长亭的蜜罐、IPS等

10、那简单讲下你用的天眼的一些功能以及常用的检索语法吧?

就是里面有很多的检索功能,以及一些匹配策略,还有一些小工具,比如解码小工具蛮常用的。比如天眼里面的运算符有:AND/OR/NOT等,都是需要大写

11、你做过应急响应相关的工作吗,可以讲下吗?

(这里我就给师傅们总结好吧,这里我是先讲应急响应的具体思路步骤,然后讲了一个我的重保期间的应急响应)

应急响应具体步骤:

(1)首先检测有没有可疑的账号**

(2)history指令查看历史命令**

(3)检查异常端口和进程,netstat检查异常端口,ps检查异常进程**

(4)查看一些系统日志以及常见的web安全日志

(5)然后利用**查杀工具,比如D盾12、webshell连接工具菜刀的流量特征讲下?

连接过程中使用base64编码进行加密,其中两个关键payload z1 和 z2

然后还有一段以QG开头,7J结尾的固定代码数据包流量特征:

1,请求体中存在eval,base64等特征字符

2,请求体中传递的payload为base64编码13、Java反序列化漏洞了解吗?可以讲下你了解哪些吗?

Shiro-550 反序列化、log4j2远程代码执行漏洞、JNDI注入漏洞、Fastjson反序列化漏洞以及Weblogic反序列化漏洞。

####14、有复现过吗,以及挖过相关的漏洞之类的?

这里我说我利用vulhub以及docker和IDEA相关工具和平台这些漏洞都复现过,然后挖过shiro以及weblogic的漏洞,然后讲大多都是利用工具进行资产收集然后挖的。(后来师傅也没多问别的了)15、那内存马有了解吗,以及如何进行检测内存马?

首先判断是什么方式注入的内存马,

可以通过查看web日志,以及看是否有类似哥斯拉、冰蝎的流量特征,

如果web日志中没有发现,那么我们就可以排查中间件的error.log日志16、那内存马清除呢,知道吗?

因为内存马清除相关知识不是很了解,所以我就简单的讲了下利用工具,比如河马、D盾等进行webshell查杀清除。

后来面试官就没问我什么了,就再问了下我有时间去护网吗等一些问题。

0x4 高频面试题第四套

面试之前,面试官师傅在看我的简历,说我的简历写的不错。嘿嘿嘿!!!

后面的面试基本上很多都是面试官按照我的简历来进行提问的。1、你好,看你简历上写参加过护网,总共参加过几次,地点又在哪?

总共参加过三次护网,两次国护,一次省护

两次国护都在同一个项目,都在北京一个园区

一次省护是在杭州2、那可以讲下你护网的工作内容嘛?

护网期间使用的安全设备:奇安信的天眼、NGSOC态势感知、长亭的蜜罐、IPS等

工作内容:分析安全设备的告警,确定是攻击就提交给处置组封禁IP,分析上报流

量,对恶意攻击进行分析和处理,并撰写安全应急分析处理报告。3、你学校成绩如何有挂科吗?

学习成绩优秀,没有挂过科;

在校期间获得多次校级奖学金以及在大二那学年获得我校"校园之星"的称号。4、未来你想做安全的哪一个领域?

目前的话还是打算先以贵公司实习为目的,

然后以后打算安全的方向的话主要以渗透测试、安服、红蓝攻防这些方向靠。5、看你简历在很多平台都提交过很多高危严重的漏洞是嘛?

是的,在edusrc、CNVD、漏洞盒子、补天等漏洞平台提交多个高危严重漏洞。

然后平常的话自己会去学习src方面的知识以及会进行src挖掘的工作。6、那你平常会去挖一些CVE漏洞嘛,讲讲你挖过这些CVE中印象最深的?

挖掘CVE的话比较少,一般主要是在VulnHub、Hack The Box 靶场练习平台复现CVE漏洞。

7、linux命令熟悉吗?可以讲下你熟悉的一些Linux命令吗?

1.查看用户信息

查看用户账号文件信息

cat /etc/passwd

用于存储 Linux 系统中用户的密码信息

cat /etc/shadow

2.查看历史命令:

history

history -c

3.检查异常端口和进程,杀死进程

netstat -tunlp检查异常端口,ps aux 检查异常进程** ,kill -9 名称 杀死进程**

4.检查linux的启动项和系统的定时任务

crontab -l crontab查看是否有异常的任务编写进来8、讲下linux被上传了webshell如何查杀?

首先top查看进程,是否有cpu占用率特别高的以及ID是随机数的,可以尝试kill进程,再次查看还会不会出现(这里感觉不太好)。然后可以用ps -ef|gred查看进程详细信息,用/proc找到进程,cp+sz下载文件放入微步在线云沙箱进行分析。确认是木马就删除文件。再cat /etc/rc 排查开机启动项和cat /etc/crontab 排查定时任务,last,lastlog等排查日志和可疑用户。

9、简单讲下XSS漏洞原理以及对XSS的了解?

XSS(跨站脚本攻击)是一种常见的Web安全漏洞,攻击者可以通过注入恶意脚本,获取用户的cookie,控制对方浏览器。XSS攻击通常发生在网站中的搜索框、评论中。

10、XSS有哪几种类型及区别?

反射型XSS:反射型XSS攻击是一次性的攻击,当受害者点击恶意链接url的时候,恶意代码会直接在受害者的主机上的浏览器执行

存储型XSS:主要是将恶意代码存储到服务器中,下次只要受害者浏览包含此恶意代码的页面就会执行恶意代码

DOM型:客户端的脚本程序可以动态地检查和修改页面内容,不与服务端进行交互

11、sqlmap使用过嘛,讲下sqlmap写shell的条件?

改mysql.ini配置(需要去增加一条配置)

secure-file-priv=需要使用root权限

知道网站的绝对路径

12、了解内网嘛?

了解

13、永恒之蓝漏洞查看日志的特征?

利用端口为445,且存在很多系统命令执行的流量,且该资产存在被端口扫描的告警

14、ms17-010是什么漏洞?用了什么协议?

445端口、永恒之蓝漏洞、smb协议

15、做过免杀吗,现在主要的免杀手段是什么?

修改文件哈希值:通过修改文件的哈希值,来让杀软误判为合法文件,从而突破查杀检测

木马程序免杀:通过将恶意代码制作成木马程序,来绕过系统的安全防范机制.

利用kali上的msf制作exe免杀木马

16、黄金票据和白银票据了解吗,可以讲下吗?

黄金票据:

也称为“域管理员组帐户”,拥有黄金票据的用户可以访问域中所有计算机的本地管理员帐户,能够创建新的域管理员和更改现有的域管理员帐户密码

白银票据:

通常属于本地管理员帐户,只能访问本地计算机并执行特定任务。无法访问其他计算机或管理其他本地管理员帐户

区别:

黄金票据通常指一个具有域管理员权限的票据,而白银票据通常指普通用户的票据17、可以讲下利用黄金票据前提条件吗?

域名称

域的SID值

域的KRBTGT账户的 Hash NTLM值

伪造用户名,可以是任意用户甚至是不存在的用户

18、你知道内网横向有哪些告警类型吗?

cs相关告警、隧道类告警、内网段的漏洞扫描、暴力破解

内网主机对内部其他主机的攻击行为,该主机可能被黑客控制沦为跳板机,企图控制更多的内网其他主机19、挖矿木马告警怎么判断?

1、可以在告警设备中查看告警的流量数据包,查看是否有挖矿协议流量

2、将目的ip地址放入到威胁检测平台(微步在线)做检测,看是否被打上矿池标签

0x5 高频面试题第五套

一、基础概念与攻防技术

1. 什么是DDoS攻击?如何防御?

答:DDoS攻击通过向目标发送海量请求耗尽资源,导致服务瘫痪。防御需结合流量清洗(CDN)、负载均衡、IPS/IDS监控,并部署云防护服务(如阿里云盾)。2. 黑盒测试与白盒测试的区别

答:黑盒测试无源码权限,通过外部输入输出验证功能;白盒测试可访问源码,检查内部逻辑与安全性。3. 社交工程攻击的常见形式与防御措施

答:如钓鱼邮件、伪装客服等,需加强员工安全意识培训,设置多因素认证(MFA),限制敏感信息访问权限。4. 如何识别CDN并判断真实IP?

答:使用nslookup查询域名解析差异,或通过超级Ping工具检测多地响应;若TTL值异常(如固定为10秒),可能为CDN节点。5. 正向Shell与反向Shell的区别

答:正向Shell由攻击者主动连接目标内网设备;反向Shell由目标设备主动连接攻击者(常用于绕过防火墙)。

二、渗透测试与漏洞利用

6. 列举5种未授权访问漏洞

答:Redis未授权访问、Docker API未授权、Elasticsearch未授权、Kubernetes API未授权、ActiveMQ未授权。7. 文件上传漏洞的检测点

答:

• 客户端绕过(如修改JS后缀检测)

• 服务端绕过(MIME类型、文件头、路径解析漏洞)

• 结合目录穿越或

.htaccess文件控制。8. SQL注入类型及绕过WAF的方法

答:

• 类型:联合注入、报错注入、盲注(时间/布尔)、堆叠注入。

• 绕过:大小写混淆、内联注释(

/*!*/)、编码(十六进制/URL编码)、分块传输。9. Windows隐藏用户的创建方法

答:net user test$ 123456 /add net localgroup administrators test$ /add用户名末尾加

$可隐藏。10. Weblogic T3协议反序列化漏洞原理

答:T3协议在序列化数据传输时未严格过滤,攻击者可构造恶意序列化数据触发RCE(远程代码执行)。

三、防御体系与安全架构

11. 如何构建安全内网拓扑?

答:

• 边界层:防火墙+NAT隔离外部流量。

• 检测层:全流量分析设备+IDS实时监控异常行为。

• 应用层:WAF防护Web漏洞(如SQL注入、XSS)。

• 数据层:加密传输(TLS)+数据库审计。

12. 全流量检测与态势感知的异同

答:

• 全流量:聚焦网络层流量分析,实时拦截攻击。

• 态势感知:整合多源数据(日志、威胁情报),提供全局威胁可视化。

13. HTTPS如何防范中间人攻击?

答:严格校验证书链,启用HSTS强制加密,禁用弱密码套件(如SSLv3)。14. 多因素认证(MFA)的实现方式

答:结合知识因素(密码)、持有因素(手机令牌)、生物因素(指纹)。15. 日志分析中如何识别APT攻击?

答:关注低频敏感操作(如异常登录、权限提升)、长时间潜伏行为、横向移动痕迹。

四、高级攻防与应急响应

16. 内网横向移动的常见手法

答:

• 利用SMB/Windows共享漏洞(如永恒之蓝)。

• 传递哈希(Pass-the-Hash)攻击。

• 钓鱼邮件+恶意宏代码。

17. 如何检测内存马?

答:

• 对比进程内存与磁盘文件差异。

• 使用Volatility分析内存镜像。

• 监控非常规JSP/ASPX文件加载。

18. Windows应急响应取证步骤

答:

1. 隔离环境,保存内存快照。

2. 提取日志(EventLog、PowerShell日志)。

3. 检查计划任务、服务、注册表启动项。

4. 分析网络连接(

netstat -ano)。19. Linux系统被植入Rootkit后如何排查?

答:

• 使用

rkhunter扫描内核模块。• 检查

/etc/ld.so.preload是否被篡改。• 对比

ps与/proc目录进程列表。20. HW行动中蓝队的核心职责

答:

• 实时监控告警,分析攻击链。

• 封禁恶意IP,修复漏洞。

• 编写攻击溯源报告。

相关文章:

2025国家护网HVV高频面试题总结来了01(题目+回答)

网络安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。 目录 0x1 高频面试题第一套 0x2 高频面试题第二套 0x3 高频面试题第三套 0x4 高频面试题第四套 0x5 高频面…...

【前端基础】3、HTML的常用元素(h、p、img、a、iframe、div、span)、不常用元素(strong、i、code、br)

HTML结构 一个HTML包含以下部分: 文档类型声明html元素 head元素body元素 例(CSDN): 一、文档类型声明 HTML最一方的文档称为:文档类型声明,用于声明文档类型。即:<!DOCTYPE html>…...

【前端场景题】如何应对页面请求接口的大规模并发问题

如何应对页面请求接口的大规模并发问题,尤其是前端方面的解决方案,并且需要给出详细的代码解释。首先,我需要仔细阅读我搜索到的资料,找出相关的信息,然后综合这些信息来形成答案。 首先看,它提到前端优化策…...

Sublime Text4安装、汉化

-------------2025-02-22可用---------------------- 官方网址下载:https://www.sublimetext.com 打开https://hexed.it 点击打开文件找到软件安装目录下的 ctrlf 查找 8079 0500 0f94 c2右边启用替换替换为:c641 0501 b200 90点击替换按钮 替换完成后 另存为本地…...

Python PDF文件拆分-详解

目录 使用工具 将PDF按页数拆分 将PDF的每一页拆分为单独的文件 将PDF按指定页数拆分 根据页码范围拆分PDF 根据指定内容拆分PDF 将PDF的一页拆分为多页 在日常生活中,我们常常会遇到大型的PDF文件,这些文件可能难以发送、管理和查阅。将PDF拆分成…...

MacDroid for Mac v2.3 安卓手机文件传输助手 支持M、Intel芯片 4.7K

MacDroid 是Mac毒搜集到的一款安卓手机文件传输助手,在Mac和Android设备之间传输文件。您只需要将安卓手机使用 USB 连接到 Mac 电脑上即可将安卓设备挂载为本地磁盘,就像编辑mac磁盘上的文件一样编辑安卓设备上的文件,MacDroid支持所有 Andr…...

人大金仓国产数据库与PostgreSQL

一、简介 在前面项目中,我们使用若依前后端分离整合人大金仓,在后续开发过程中,我们经常因为各种”不适配“问题,但可以感觉得到大部分问题,将人大金仓视为postgreSQL就能去解决大部分问题。据了解,Kingba…...

阿里云 Qwen2.5-Max:超大规模 MoE 模型架构和性能评估

大家好,我是大 F,深耕AI算法十余年,互联网大厂技术岗。分享AI算法干货、技术心得。 欢迎关注《大模型理论和实战》、《DeepSeek技术解析和实战》,一起探索技术的无限可能! 一、引言 Qwen2.5-Max 是阿里云通义千问团队研发的超大规模 Mixture-of-Expert(MoE)模型,旨在通…...

C++ 标准库容器的常用成员函数

目录 C 标准库容器简介 通用成员函数 1. 大小相关 size() empty() max_size() 2. 元素访问 operator[] at(size_t n) front() back() 3. 修改容器 push_back(const T& value) pop_back() clear() insert() erase() 4. 迭代器相关 begin() end() rbegi…...

MySQL双主搭建-5.7.35

文章目录 上传并安装MySQL 5.7.35双主复制的配置实例一:172.25.0.19:实例二:172.25.0.20: 配置复制用户在实例 1 (172.25.0.19)上执行:在实例 2 (172.25.0.20)上执行&…...

Uniapp开发微信小程序插件的一些心得

一、uniapp 开发微信小程序框架搭建 1. 通过 vue-cli 创建 uni-ap // nodejs使用18以上的版本 nvm use 18.14.1 // 安装vue-cli npm install -g vue/cli4 // 选择默认模版 vue create -p dcloudio/uni-preset-vue plugindemo // 运行 uniapp2wxpack-cli npx uniapp2wxpack --…...

Vscode通过Roo Cline接入Deepseek

文章目录 背景第一步、安装插件第二步、申请API key第三步、Vscode中配置第四步、Deepseek对话 背景 在前期介绍【IDEA通过Contince接入Deepseek】步骤和流程,那如何在vscode编译器中使用deepseek,记录下来,方便备查。 第一步、安装插件 在…...

不同规模企业如何精准选择AI工具: DeepSeek、Grok 和 ChatGPT 三款主流 AI 工具深度剖析与对比

本文深入探讨了最近国内外主流的 DeepSeek、Grok 和 ChatGPT 三款主流 AI 工具的技术细节、性能表现、应用场景及局限性,并从技术能力、功能需求、成本预算、数据安全和合规以及服务与支持五个关键维度,详细分析了不同规模企业在选择 AI 工具时的考量因素…...

如何有效判断与排查Java GC问题

目录 一、GC的重要性与对性能的影响 (一)GC对性能的影响简要分析 1.GC暂停与应用停顿 2.GC吞吐量与资源利用率 3.GC对内存管理的作用:资源回收 4.GC策略与优化的选择 (二)GC的双刃剑 二、GC性能评价标准 &…...

【笔记】用大预言模型构建专家系统

最近闲庭漫步,赏一赏各个AI大语言模型芳容。也趁着时间,把倪海夏一家的天纪和人纪视频看完了,感谢倪先生和现在网络的知识分享,受益匪浅。但是发现看完,很多不错的知识都不能记录在脑子里,那用的时候岂不是…...

Android SystemUI深度定制实战:下拉状态栏集成响铃功能开关全解析

一、功能实现全景视图 目标场景:在Android 14系统级ROM定制中,为SystemUI下拉状态栏的QuickQSPanel区域新增响铃模式切换开关,实现静音/响铃快速切换功能。该功能需通过三层关键改造实现: 二、核心实现三部曲 1. 配置注入&…...

【Python】基础语法三

> 作者:დ旧言~ > 座右铭:松树千年终是朽,槿花一日自为荣。 > 目标:了解Python的函数、列表和数组。 > 毒鸡汤:有些事情,总是不明白,所以我不会坚持。早安! > 专栏选自ÿ…...

[Computer Vision]实验六:视差估计

目录 一、实验内容 二、实验过程 2.1.1 test.py文件 2.1.2 test.py文件结果与分析 2.2.1 文件代码 2.2.2 结果与分析 一、实验内容 给定左右相机图片,估算图片的视差/深度;体现极线校正(例如打印前后极线对)、同名点匹配…...

【 开发知识点 一 】 随机数生成器 /dev/urandom 和 /dev/random

文章目录 一、随机数生成器 是什么 ?二、为什么 需要 随机数生成器 ?三、随机数生成器 基本原理四、随机数生成器 三个输出接口五、随机生成器 应用1、简单应用2、项目应用一、随机数生成器 是什么 ? /dev/random 和 /dev/urandom 是 Linux 上的字符设备文件,它们是随机数…...

LabVIEW虚拟弗兰克赫兹实验仪

随着信息技术的飞速发展,虚拟仿真技术已经成为教学和研究中不可或缺的工具。开发了一种基于LabVIEW平台开发的虚拟弗兰克赫兹实验仪,该系统不仅能模拟实验操作,还能实时绘制数据图形,极大地丰富了物理实验的教学内容和方式。 …...

【Java学习笔记】Arrays类

Arrays 类 1. 导入包:import java.util.Arrays 2. 常用方法一览表 方法描述Arrays.toString()返回数组的字符串形式Arrays.sort()排序(自然排序和定制排序)Arrays.binarySearch()通过二分搜索法进行查找(前提:数组是…...

循环冗余码校验CRC码 算法步骤+详细实例计算

通信过程:(白话解释) 我们将原始待发送的消息称为 M M M,依据发送接收消息双方约定的生成多项式 G ( x ) G(x) G(x)(意思就是 G ( x ) G(x) G(x) 是已知的)࿰…...

srs linux

下载编译运行 git clone https:///ossrs/srs.git ./configure --h265on make 编译完成后即可启动SRS # 启动 ./objs/srs -c conf/srs.conf # 查看日志 tail -n 30 -f ./objs/srs.log 开放端口 默认RTMP接收推流端口是1935,SRS管理页面端口是8080,可…...

Mac软件卸载指南,简单易懂!

刚和Adobe分手,它却总在Library里给你写"回忆录"?卸载的Final Cut Pro像电子幽灵般阴魂不散?总是会有残留文件,别慌!这份Mac软件卸载指南,将用最硬核的方式教你"数字分手术"࿰…...

Python爬虫(一):爬虫伪装

一、网站防爬机制概述 在当今互联网环境中,具有一定规模或盈利性质的网站几乎都实施了各种防爬措施。这些措施主要分为两大类: 身份验证机制:直接将未经授权的爬虫阻挡在外反爬技术体系:通过各种技术手段增加爬虫获取数据的难度…...

QT: `long long` 类型转换为 `QString` 2025.6.5

在 Qt 中,将 long long 类型转换为 QString 可以通过以下两种常用方法实现: 方法 1:使用 QString::number() 直接调用 QString 的静态方法 number(),将数值转换为字符串: long long value 1234567890123456789LL; …...

Spring Cloud Gateway 中自定义验证码接口返回 404 的排查与解决

Spring Cloud Gateway 中自定义验证码接口返回 404 的排查与解决 问题背景 在一个基于 Spring Cloud Gateway WebFlux 构建的微服务项目中,新增了一个本地验证码接口 /code,使用函数式路由(RouterFunction)和 Hutool 的 Circle…...

的使用)

Go 并发编程基础:通道(Channel)的使用

在 Go 中,Channel 是 Goroutine 之间通信的核心机制。它提供了一个线程安全的通信方式,用于在多个 Goroutine 之间传递数据,从而实现高效的并发编程。 本章将介绍 Channel 的基本概念、用法、缓冲、关闭机制以及 select 的使用。 一、Channel…...

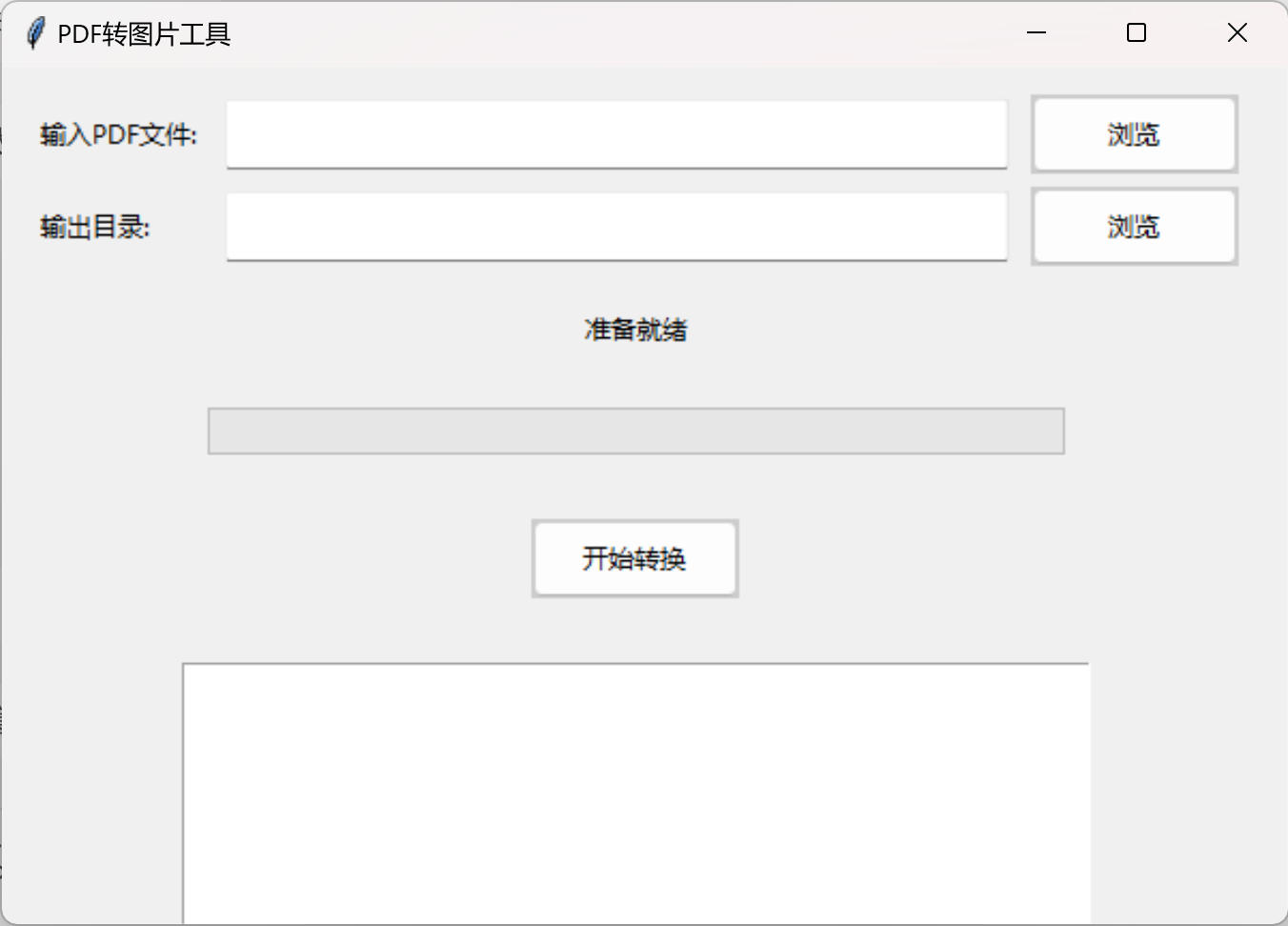

免费PDF转图片工具

免费PDF转图片工具 一款简单易用的PDF转图片工具,可以将PDF文件快速转换为高质量PNG图片。无需安装复杂的软件,也不需要在线上传文件,保护您的隐私。 工具截图 主要特点 🚀 快速转换:本地转换,无需等待上…...

【Nginx】使用 Nginx+Lua 实现基于 IP 的访问频率限制

使用 NginxLua 实现基于 IP 的访问频率限制 在高并发场景下,限制某个 IP 的访问频率是非常重要的,可以有效防止恶意攻击或错误配置导致的服务宕机。以下是一个详细的实现方案,使用 Nginx 和 Lua 脚本结合 Redis 来实现基于 IP 的访问频率限制…...