顶级白帽黑客必备的十大黑客技术

1.熟悉Linux系统和命令行操作:

Linux是黑客的基石,几乎所有黑客工具和技术都是在Linux平台上运行的,熟悉Linux系统和命令行操作是必须的。

2.掌握网络协议和TCP/IP模型:

了解TCP/IP模型、网络协议和通信流程是黑客攻击的基础,必须要掌握。

3.学会使用扫描工具:

网络扫描是黑客攻击中非常常见的行为,掌握扫描工具的使用方法可以帮助你快速找到目标的漏洞。

4.掌握漏洞利用技术:

掌握漏洞利用技术可以帮助你利用漏洞获取系统权限,例如SQL注入、XSS、CSRF等。

5.掌握社会工程学技巧:

社会工程学是指通过欺骗和误导人们来获取敏感信息或者进入受保护的系统,这是黑客攻击中非常常见的手段。

6.熟悉密码破解技术:

密码破解技术是黑客攻击中非常重要的一环,掌握密码破解技术可以帮助你获取系统的管理员权限。

7.掌握数据包分析技术:

数据包分析是黑客攻击中必不可少的技术,可以通过分析数据包来获取敏感信息,例如使用Wireshark分析数据包。

8.学会使用代理工具:

代理工具可以帮助你隐藏自己的真实IP地址,防止被攻击目标追踪。

9.熟悉逆向工程技术:

逆向工程技术可以帮助你分析和破解目标系统中的软件和硬件。

10.掌握加密和解密技术:

加密和解密技术是黑客攻击中非常重要的一环,可以帮助你破解目标系统中的加密信息。

推荐黑客必看书籍:

-

《Web渗透测试实战指南》(作者:Wade Alcorn, Christian Frichot, Hannes Hiob, et al.):本书主要介绍了Web渗透测试的基础知识、常见的Web漏洞及其利用方法,以及常用的工具和技术。对于想要学习Web渗透测试的初学者来说,这本书是一份很好的指南。

-

《Metasploit渗透测试指南》(作者:David Kennedy, Jim O'Gorman, Devon Kearns, et al.):本书介绍了Metasploit框架的基础知识和使用方法,以及如何利用Metasploit进行渗透测试。Metasploit是一个非常流行的渗透测试框架,该书对于学习Metasploit的人来说是一本必读的书籍。

-

《黑客攻防技术宝典:网络篇》(作者:余洪涛):本书介绍了网络安全的基础知识、常见的网络攻击技术及其防御方法,以及常用的网络安全工具。这是一本全面介绍网络安全的书籍,适合初学者阅读。

-

《Kali Linux渗透测试指南》(作者:Shakeel Ali, Tedi Heriyanto):本书介绍了Kali Linux的基础知识和使用方法,以及如何利用Kali Linux进行渗透测试。Kali Linux是一个专门用于渗透测试和安全审计的Linux发行版,该书对于想要学习Kali Linux的人来说是一本必读的书籍。

-

《Python黑帽子:黑客与渗透测试编程之道》(作者:Justin Seitz):本书介绍了Python编程语言的基础知识和如何利用Python进行渗透测试和黑客攻击。Python是一种流行的编程语言,也是许多黑客和渗透测试人员常用的编程语言之一。

-

《社会工程学:艺术与科学》(作者:Christopher Hadnagy):本书介绍了社会工程学的基础知识和技术,以及如何利用社会工程学进行黑客攻击。社会工程学是一种通过欺骗和操纵人类心理来获取信息或获取系统访问权限的技术,该书对于想要学习社会工程学的人来说是一本很好的书籍。

-

《黑客攻防技术宝典:系统安全篇》(作者:陈宇立):本书介绍计算机网络与信息安全基础、Windows 系统安全、Linux 系统安全、Web 应用安全、数据库安全、移动设备安全等。每个章节都结合了实际案例和实验环节,让读者更好地理解和掌握知识点。对于想要深入了解系统安全的专业人士也具有一定的参考价值。

-

《逆向工程核心原理》(作者:刘军):本书系统地介绍了逆向工程的基本概念、原理、方法和技术,涵盖了逆向工程的各个方面,是入门和进阶者不可错过的一本书。

-

《汇编语言:逆向工程经典案例分析》(作者:谭浩强):本书通过多个实战案例,深入浅出地讲解了逆向工程中的汇编语言基础和实践技巧,是一本非常实用的逆向工程入门教材。

-

《加密与解密实战》(作者:李敏):本书介绍了密码学基础、经典加密算法、现代加密算法、密码攻击技术、密钥管理等内容,配合实战演练,适合学习密码学的初学者和安全爱好者。

-

《密码学基础》(作者:周志平):本书是密码学方面的入门教材,介绍了密码学的基本概念、密码算法、数字签名、公钥基础设施等内容,适合初学者阅读。

-

《TCP/IP详解 卷1:协议》(作者:W·理查德·史蒂文斯):本书是TCP/IP协议方面的经典著作,详细介绍了TCP/IP协议的原理和实现,适合网络工程师和网络安全工程师学习。

-

《计算机网络:自顶向下方法》(作者:詹姆斯·F·库鲁姆 / 凯思琳·帕克特):本书介绍了计算机网络的基本概念和TCP/IP协议,采用自顶向下的方法讲解,适合初学者学习。

-

《Wireshark网络分析的艺术》(作者:Ed Tittel、Laura Chappell):本书以Wireshark为主要工具,详细讲解了数据包分析的方法、技术和实践,包括流量分析、协议分析、错误诊断、网络优化等方面的内容。适合初学者和专业人士使用。

-

《网络数据包分析实战》(作者:Chris Sanders):本书以网络安全的角度出发,讲解了如何使用Wireshark进行数据包分析和嗅探,包括网络威胁情报收集、应用协议识别、网络流量统计、入侵检测等方面的内容。适合有一定网络安全基础的读者使用。

推荐黑客必备工具:

- Nmap:用于端口扫描和网络映射的工具。

- Wireshark:用于数据包分析和嗅探的工具。

- Metasploit:用于渗透测试和漏洞利用的框架。

- John the Ripper:用于密码破解的工具。

- Hydra:用于暴力破解的工具。

- Netcat:用于网络数据传输的工具。

- Aircrack-ng:用于WiFi网络安全的工具。

- Burp Suite:用于Web应用程序安全测试的工具。

- Cain and Abel:用于密码恢复和网络嗅探的工具。

- Maltego:用于开源情报和网络映射的工具。

白帽黑客基础入门笔记![]() https://mp.weixin.qq.com/s?__biz=MzkwNDI0MDc2Ng==&mid=2247483680&idx=1&sn=e1666c9a4a67f1222d90780a0ed619b8&chksm=c08b4a31f7fcc327deef435a30bfc550b33b5975f2bcc18dfb2ee20683da66025c68253a4c79#rd

https://mp.weixin.qq.com/s?__biz=MzkwNDI0MDc2Ng==&mid=2247483680&idx=1&sn=e1666c9a4a67f1222d90780a0ed619b8&chksm=c08b4a31f7fcc327deef435a30bfc550b33b5975f2bcc18dfb2ee20683da66025c68253a4c79#rd

相关文章:

顶级白帽黑客必备的十大黑客技术

1.熟悉Linux系统和命令行操作: Linux是黑客的基石,几乎所有黑客工具和技术都是在Linux平台上运行的,熟悉Linux系统和命令行操作是必须的。 2.掌握网络协议和TCP/IP模型: 了解TCP/IP模型、网络协议和通信流程是黑客攻击的基础&a…...

【关于认证鉴权一些概念梳理】

关于认证鉴权一些概念梳理 记录一些灵感瞬间聊聊Session,Cookie和Token三剑客的特性前后端分离登录中的springsecurity与不分离的异同三更up关于springSecurity的讲解B站知乎上关于springSecurity的讲解掘金大佬SpringSecurityJWT认证流程解析一个权限对应一个资源&…...

16.网络爬虫—字体反爬(实战演示)

网络爬虫—字体反爬 一字体反爬原理二字体反爬模块FonttoolsTTF文件 三FontCreator 14.0.0.2790FontCreatorPortable下载与安装 四实战演示五后记 前言: 🏘️🏘️个人简介:以山河作礼。 🎖️🎖️:Python领域…...

BOM概述

目录 什么是BOM 浏览器对象模型(Browser Object Model (BOM)) Window对象 一些常用方法 JavaScript Window Screen Window Screen Window Screen 高度 Window Screen 可用宽度 Window Screen 可用高度 Window Screen 色深 Window Screen 像素深…...

3.Docker实用技术

Docker实用篇 0.学习目标 1.初识Docker 1.1.什么是Docker 微服务虽然具备各种各样的优势,但服务的拆分通用给部署带来了很大的麻烦。 分布式系统中,依赖的组件非常多,不同组件之间部署时往往会产生一些冲突。在数百上千台服务中重复部署…...

群体无人机:协同作战的未来

摘要:本文将探讨群体无人机技术的发展及其在多个领域的应用,特别是在军事作战、救援任务和物流方面的潜力。我们将分析群体无人机在协同作战中的优势,以及如何通过协同控制和通信技术实现更高效的任务完成。 内容: 引言 简要介绍…...

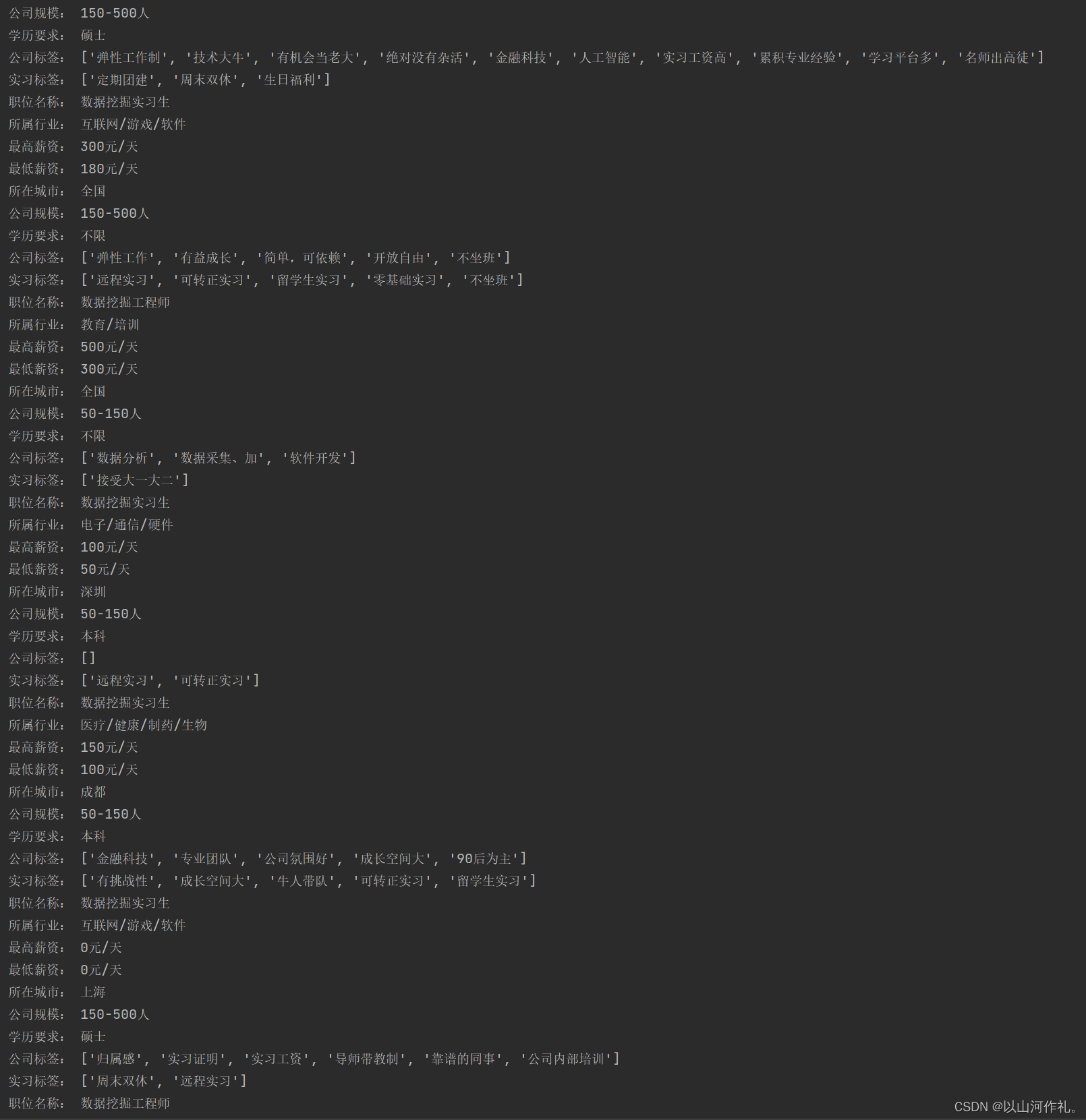

如何在Windows AD域中驻留ACL后门

前言 当拿下域控权限时,为了维持权限,常常需要驻留一些后门,从而达到长期控制的目的。Windows AD域后门五花八门,除了常规的的添加隐藏用户、启动项、计划任务、抓取登录时的密码,还有一些基于ACL的后门。 ACL介绍 …...

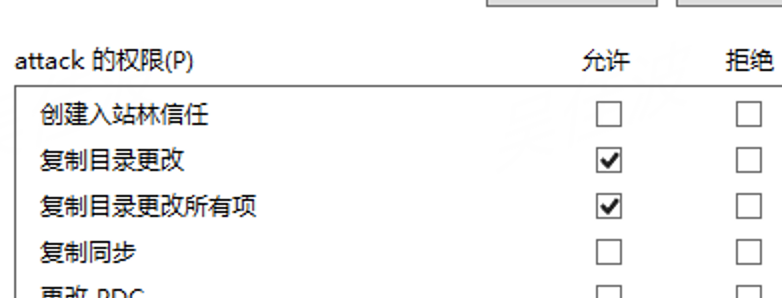

LVGL移植——stm32f4

LVGL移植说明 移植LVGL版本:8.3.6 主控:STM32F407ZGT6 github链接:https://github.com/lvgl/lvgl.git 文章目录 LVGL移植说明STM32移植LVGL①需要的依赖文件②移植显示驱动文件③将文件加入工程当中④配置心跳④修改栈堆的空间⑤编译链接 STM…...

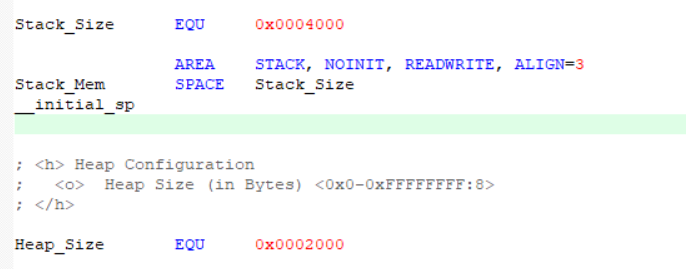

ASEMI代理ADP5054ACPZ-R7原装ADI车规级ADP5054ACPZ-R7

编辑:ll ASEMI代理ADP5054ACPZ-R7原装ADI车规级ADP5054ACPZ-R7 型号:ADP5054ACPZ-R7 品牌:ADI/亚德诺 封装:LFCSP-48 批号:2023 引脚数量:48 工作温度:-40C~125C 安装类型:表…...

TCP/IP相关面试题

1. 什么是TCP/IP协议?它的作用是什么? TCP/IP(Transmission Control Protocol/Internet Protocol)互联网中最常用的协议,是计算机网络通信的基础。由TCP协议和IP协议两部分组成。IP协议负责数据的传输和路由选择&#…...

MySQL数据库——MySQL存储过程是什么?

我们前面所学习的 MySQL 语句都是针对一个表或几个表的单条 SQL 语句,但是在数据库的实际操作中,经常会有需要多条 SQL 语句处理多个表才能完成的操作。 例如,为了确认学生能否毕业,需要同时查询学生档案表、成绩表和综合表&…...

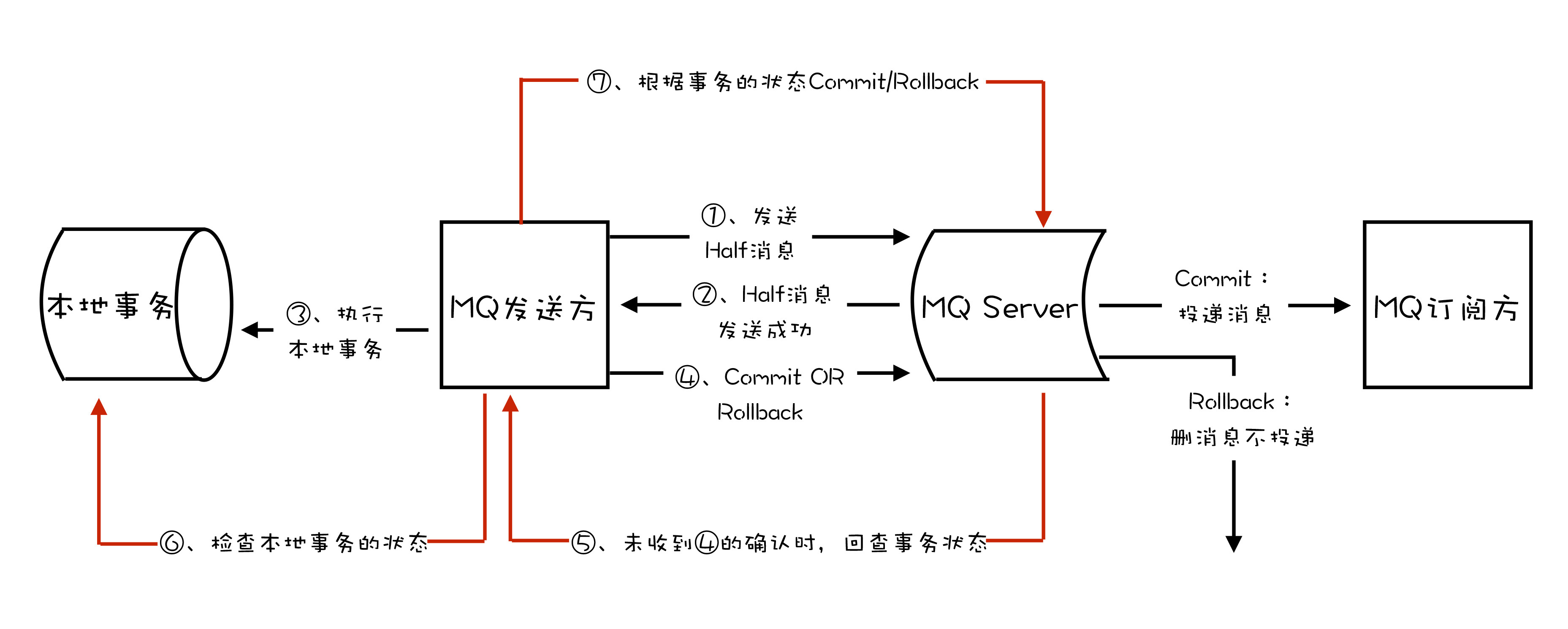

消息队列中的事务消息

大家好,我是易安!今天我们谈一谈消息队列中的事务消息这个话题。 一说起事务,你可能自然会联想到数据库。我们日常使用事务的场景,绝大部分都是在操作数据库的时候。像MySQL、Oracle这些主流的关系型数据库,也都提供了…...

03. 路由参数.重定向.视图

学习要点: 1.路由参数 2.路由重定向 3.路由视图 本节课我们来开始进入学习路由的参数设置、重定向和路由的视图。 一.路由参数 1. 上一节课,我们已经学习了部分路由参数的功能,比如动态传递{id}; 2. 那么,有…...

Flowable入门

Flowable初体验 Flowable是什么 Flowable 是一个使用 Java 编写的轻量级业务流程引擎,常用于需要人工审批相关的业务,比如请假、报销、采购等业务。 为什么要使用工作流呢? 对于复杂的业务流程,通过数据库的状态字段难以控制和…...

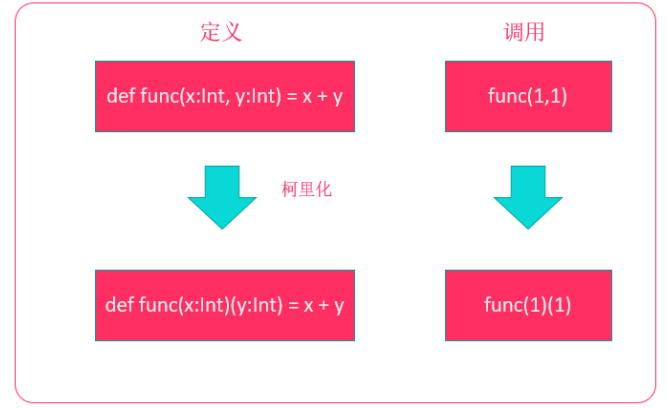

Scala Option类型,异常处理,IO,高阶函数

Option类型 实际开发中, 在返回一些数据时, 难免会遇到空指针异常(NullPointerException), 遇到一次就处理一次相对来讲还是比较繁琐的. 在Scala中, 我们返回某些数据时,可以返回一个Option类型的对象来封装具体的数据,从而实现有效的避免空指针异常。S…...

unity进阶学习笔记:单例模式

游戏框架: 游戏框架一般包括消息框架,状态机,管理器,工具类。 消息框架指游戏物体之的通信框架,虽然unity引擎自带一套消息框架,但该框架只能用于父子物体之间通信,无法实现大部分非父子关系的…...

软件测试——性能指标

登录功能示例: 并发用户数500; 响应时间2S; TPS到500; CPU不得超过75%; 性能指标有哪些? 响应时间 并发用户数 TPS CPU 内存 磁盘吞吐量 网络吞吐量 移动端FPS 移动端耗电量 APP启动时间 性能…...

leetcode 405. 数字转换为十六进制数

题目描述解题思路执行结果 leetcode 405. 数字转换为十六进制数. 题目描述 数字转换为十六进制数 给定一个整数,编写一个算法将这个数转换为十六进制数。对于负整数,我们通常使用 补码运算 方法。 注意: 十六进制中所有字母(a-f)都必须是小写。 十六进制…...

部门来了个软件测试,听说是00后,上来一顿操作给我看呆了...

前段时间公司新来了个同事,听说大学是学的广告专业,因为喜欢IT行业就找了个培训班,后来在一家小公司干了三年,现在跳槽来我们公司。来了之后把现有项目的性能优化了一遍,服务器缩减一半,性能反而提升4倍!给…...

使用篇丨链路追踪(Tracing)很简单:链路拓扑

作者:涯海 最近一年,小玉所在的业务部门发起了轰轰烈烈的微服务化运动,大量业务中台应用被拆分成更细粒度的微服务应用。为了迎接即将到来的双十一大促重保活动,小玉的主管让她在一周内梳理出订单中心的全局关键上下游依赖&#…...

应用升级/灾备测试时使用guarantee 闪回点迅速回退

1.场景 应用要升级,当升级失败时,数据库回退到升级前. 要测试系统,测试完成后,数据库要回退到测试前。 相对于RMAN恢复需要很长时间, 数据库闪回只需要几分钟。 2.技术实现 数据库设置 2个db_recovery参数 创建guarantee闪回点,不需要开启数据库闪回。…...

day52 ResNet18 CBAM

在深度学习的旅程中,我们不断探索如何提升模型的性能。今天,我将分享我在 ResNet18 模型中插入 CBAM(Convolutional Block Attention Module)模块,并采用分阶段微调策略的实践过程。通过这个过程,我不仅提升…...

从零开始打造 OpenSTLinux 6.6 Yocto 系统(基于STM32CubeMX)(九)

设备树移植 和uboot设备树修改的内容同步到kernel将设备树stm32mp157d-stm32mp157daa1-mx.dts复制到内核源码目录下 源码修改及编译 修改arch/arm/boot/dts/st/Makefile,新增设备树编译 stm32mp157f-ev1-m4-examples.dtb \stm32mp157d-stm32mp157daa1-mx.dtb修改…...

鱼香ros docker配置镜像报错:https://registry-1.docker.io/v2/

使用鱼香ros一件安装docker时的https://registry-1.docker.io/v2/问题 一键安装指令 wget http://fishros.com/install -O fishros && . fishros出现问题:docker pull 失败 网络不同,需要使用镜像源 按照如下步骤操作 sudo vi /etc/docker/dae…...

深度学习习题2

1.如果增加神经网络的宽度,精确度会增加到一个特定阈值后,便开始降低。造成这一现象的可能原因是什么? A、即使增加卷积核的数量,只有少部分的核会被用作预测 B、当卷积核数量增加时,神经网络的预测能力会降低 C、当卷…...

LLMs 系列实操科普(1)

写在前面: 本期内容我们继续 Andrej Karpathy 的《How I use LLMs》讲座内容,原视频时长 ~130 分钟,以实操演示主流的一些 LLMs 的使用,由于涉及到实操,实际上并不适合以文字整理,但还是决定尽量整理一份笔…...

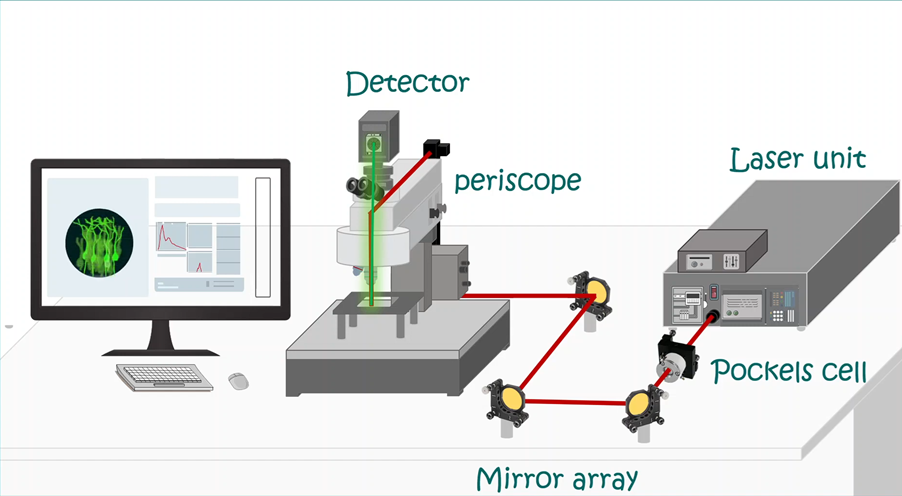

LabVIEW双光子成像系统技术

双光子成像技术的核心特性 双光子成像通过双低能量光子协同激发机制,展现出显著的技术优势: 深层组织穿透能力:适用于活体组织深度成像 高分辨率观测性能:满足微观结构的精细研究需求 低光毒性特点:减少对样本的损伤…...

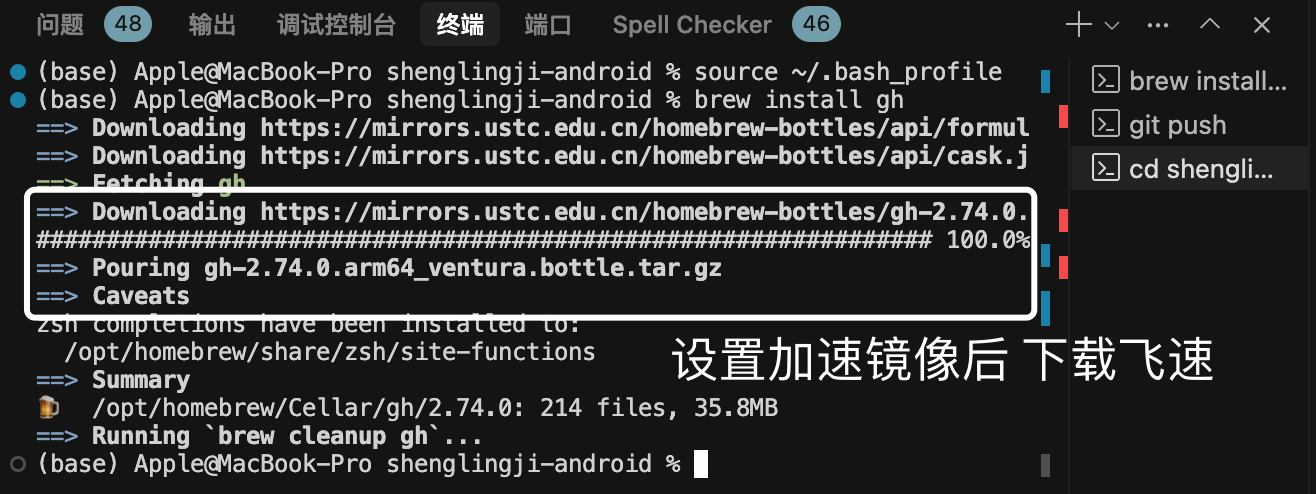

MacOS下Homebrew国内镜像加速指南(2025最新国内镜像加速)

macos brew国内镜像加速方法 brew install 加速formula.jws.json下载慢加速 🍺 最新版brew安装慢到怀疑人生?别怕,教你轻松起飞! 最近Homebrew更新至最新版,每次执行 brew 命令时都会自动从官方地址 https://formulae.…...

【把数组变成一棵树】有序数组秒变平衡BST,原来可以这么优雅!

【把数组变成一棵树】有序数组秒变平衡BST,原来可以这么优雅! 🌱 前言:一棵树的浪漫,从数组开始说起 程序员的世界里,数组是最常见的基本结构之一,几乎每种语言、每种算法都少不了它。可你有没有想过,一组看似“线性排列”的有序数组,竟然可以**“长”成一棵平衡的二…...

在RK3588上搭建ROS1环境:创建节点与数据可视化实战指南

在RK3588上搭建ROS1环境:创建节点与数据可视化实战指南 背景介绍完整操作步骤1. 创建Docker容器环境2. 验证GUI显示功能3. 安装ROS Noetic4. 配置环境变量5. 创建ROS节点(小球运动模拟)6. 配置RVIZ默认视图7. 创建启动脚本8. 运行可视化系统效果展示与交互技术解析ROS节点通…...