Kali Linux 操作系统安装详细步骤——基于 VMware 虚拟机

1. Kali 操作系统简介

Kali Linux 是一个基于 Debian 的 Linux 发行版,旨在进行高级渗透测试和安全审计。Kali Linux 包含数百种工具,适用于各种信息安全任务,如渗透测试,安全研究,计算机取证和逆向工程。Kali Linux 由公司 Offensive Security 开发,资助和维护。Offensive [əˈfensɪv] 攻击性的; Offensive Security 进攻性安全。

Kali Linux 于 2013 年 3 月 13 日发布,Kali 的前身是基于 BackTrack Linux,自上而下的重建,完全符合 Debian 开发标准。

Kali 的优势和特性:

1. 包括 900 多种渗透测试工具 ;

2. 免费:完全免费且永远都是。你将永远不必支付 Kali Linux 的费用;

3. 开源:所有进入 Kali Linux 的源代码都可供任何人使用;

4. 广泛的无线设备支持:我们已经构建了 Kali Linux 以支持尽可能多的无线设备,允许它在各种硬件上正常运行,并使其与众多 USB 和其他无线设备兼容;

5. 在安全的环境中开发: Kali Linux 团队由一小部分人组成,他们是唯一可信任的提交包并与存储库交互的人,所有这些都是使用多个安全协议完成的;

6. GPG 签名包和存储库: Kali Linux 中的每个包都由构建和提交它的每个开发人员签名,并且存储库随后也会对包签名;

7.ARMEL 和 ARMHF 支持: Kali Linux 可用于各种 ARM 设备。

2. Kali Linux 系统镜像下载

首先下载 Kali Linux 系统,进入 Kali Linux 官网 https://www.kali.org/ 点击下载。

选择安装镜像。

选择并下载你需要的镜像,默认是 X86_64bit。

本文是基于 VMware Workstation 虚拟机安装系统,如未安装移步 VMware Workstation 下载地址 下载并安装,若是使用光盘或其它可移动存储介质安装则需要制作系统启动盘,与之相关内容在本文不再赘述。

3. 安装 Kali Linux

3.1. VMware 虚拟机相关操作步骤

若是直接使用启动盘安装到物理机上则跳过 3.1. 小节。

(1). 打开虚拟机选择 “创建新的虚拟机”;(启动盘安装忽略该步骤)

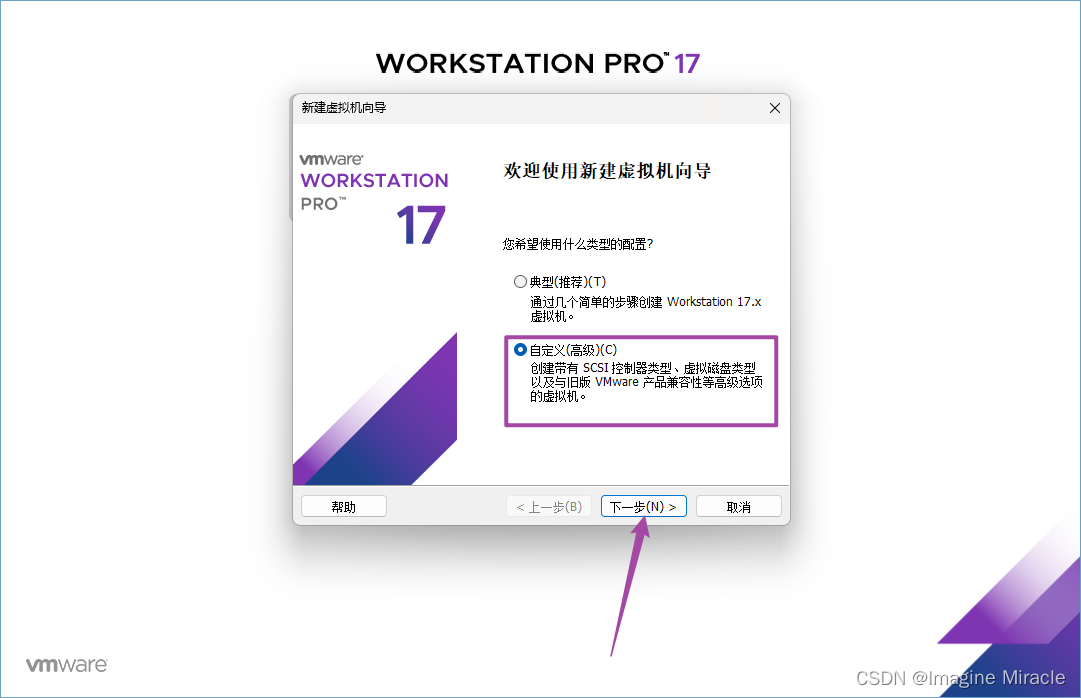

(2). 选择 “自定义”,点击 “下一步”;(启动盘安装忽略该步骤)

(3). 点击 “下一步”;(启动盘安装忽略该步骤)

(4). 选择下载好的 Kali Linux 镜像目录,并点击 “下一步”;(启动盘安装忽略该步骤)

(5). 点击 “下一步”;(启动盘安装忽略该步骤)

(6). 为虚拟机命名,并选择虚拟机安装的位置,点击 “下一步”;(启动盘安装忽略该步骤)

(7). 配置处理器数量(根据自己机器实际配置来分配),点击 “下一步”;(启动盘安装忽略该步骤)

(7). 分配内存大小(根据自己机器实际配置来分配),点击 “下一步”;(启动盘安装忽略该步骤)

(8). 选择 “使用网络地址转换”,点击 “下一步”;(启动盘安装忽略该步骤)

(9). 这里默认选择即可,点击 “下一步”;(启动盘安装忽略该步骤)

(10). 这里默认选择即可,点击 “下一步”;(启动盘安装忽略该步骤)

(11). 这里默认选择即可,点击 “下一步”;(启动盘安装忽略该步骤)

(12). 分配磁盘大小(根据自己机器实际配置来分配),点击 “下一步”;(启动盘安装忽略该步骤)

[注]:这里由于笔者机器剩余磁盘空间不足,因此只分配了 25GB,一般来讲分配 50GB 以上比较好。

(13). 这里默认选择即可,点击 “下一步”;(启动盘安装忽略该步骤)

(14). 这里默认选择即可,点击 “完成”;(启动盘安装忽略该步骤)

(15). 虚拟机配置完成,点击 “开启此虚拟机” 准备安装系统;(启动盘安装忽略该步骤)

3.2. Kali Linux 系统安装

(1). 使用键盘控制选择 “Graphical install”,图形化安装引导;

(2). 选择你习惯使用的语言作为系统显示语言,完成后点击右下角 “Continue”;

(3). 选择你的地区,完成后点击右下角 “Continue”;

(4). 选择使用的键盘标准,完成后点击右下角 “Continue”;

(5). 完成以上步骤后将进行初步安装;

(6). 若机器没有网络或网络不支持 DHCP 功能将会出现如下提示,选择 “Continue” 继续安装;

(7). 如需手动配置则选择 “Configure network manually”, 如无需配置网络则选择最后一个 “Do not configure…”,选择 “Continue” 继续;

(8). 这里笔者选择手动配置网络,填写正确的 IP 地址即可,选择 “Continue” 继续;

(9). 接下来填写正确的网关,选择 “Continue” 继续;

(10). 这里默认即可,选择 “Continue” 继续;

(11). 为系统命名,完成后选择 “Continue” 继续;

(12). 填写系统域名,没有可以忽略,完成后选择 “Continue” 继续;

(13). 创建非 root 用户,输入用户名,完成后选择 “Continue” 继续;

(13). 自动根据用户名分配账户登录名称,可以选择修改,完成后选择 “Continue” 继续;

(13). 为刚创建的用户设置登录密码,完成后选择 “Continue” 继续;

(14). 选择时区,完成后选择 “Continue” 继续;

(14). 磁盘分区设置,这里笔者选择 “use entire disk”,即使用整块磁盘,完成后选择 “Continue” 继续;

(15). 这里笔者只有一块磁盘,就默认选择即可,完成后选择 “Continue” 继续;

(16). 这里笔者选择 “All file in one partition”,将所有数据放在一个分区中(新手推荐选择),完成后选择 “Continue” 继续;

(16). 选择 “Finish partitioning and write…”,完成后选择 “Continue” 继续;

(17). 选择 “Yes”,完成后选择 “Continue” 继续;

(18). 等待系统为我们分区;

(19). 一些软件的选择,完成后选择 “Continue” 继续;

(20). 显示管理程序,默认即可,完成后选择 “Continue” 继续;

(21). 选择是否安装启动引导,完成后选择 “Continue” 继续;

(22). 选择启动引导安装位置,完成后选择 “Continue” 继续;

(23). 到这里安装完成,选择 “Continue” 系统将会重启;

(24). 由于安装了系统启动引导,启动时会提示选项,这里默认会选择直接进入系统;

(25). 点击用户,并输入密码即可进入系统;

4. 到此 Kali Linux 系统安装完成,尽情享受吧

相关文章:

Kali Linux 操作系统安装详细步骤——基于 VMware 虚拟机

1. Kali 操作系统简介 Kali Linux 是一个基于 Debian 的 Linux 发行版,旨在进行高级渗透测试和安全审计。Kali Linux 包含数百种工具,适用于各种信息安全任务,如渗透测试,安全研究,计算机取证和逆向工程。Kali Linux 由…...

R语言APSIM模型应用及批量模拟实践技术

查看原文>>>基于R语言APSIM模型高级应用及批量模拟实践技术 目录 专题一、APSIM模型应用与R语言数据清洗 专题二、APSIM气象文件准备与R语言融合应用 专题三、APSIM模型的物候发育和光合生产模块 专题四、APSIM物质分配与产量模拟 专题五、APSIM土壤水平衡模块 …...

破解马赛克有多「容易」?

刷短视频时,估计大家都看过下面这类视频,各家营销号争相曝光「一分钟解码苹果笔刷背后内容」的秘密。换汤不换药,自媒体们戏称其为「破解马赛克」,殊不知让多少不明真相的用户建立起了错误的认知,也让苹果笔刷第 10086…...

【.NET基础加强第八课--委托】

.NET基础加强第八课--委托 委托(Delegate)委托操作顺序实例多播委托—委托链实例实例委托传值 委托(Delegate) 委托(Delegate) 是存有对某个方法的引用的一种引用类型变量 委托操作顺序 1,定义一个委托类…...

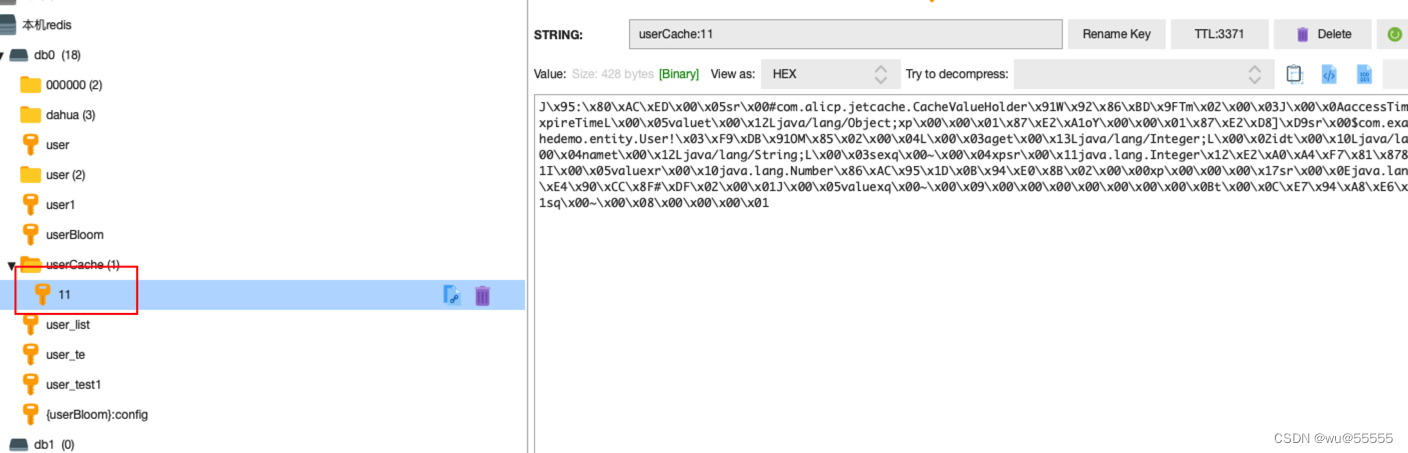

jetcache:阿里这款多级缓存框架一定要掌握

0. 引言 之前我们讲解了本地缓存ehcache组件,在实际应用中,并不是单一的使用本地缓存或者redis,更多是组合使用来满足不同的业务场景,于是如何优雅的组合本地缓存和远程缓存就成了我们要研究的问题,而这一点ÿ…...

干货 | 如何做一个简单的访谈研究?

Hello,大家好! 这里是壹脑云科研圈,我是喵君姐姐~ 心理学中研究中,大家常用的研究方法大多是实验法、问卷调查法等,这些均是定量研究。 其实,作为质性研究中常用的访谈法,可对个体的内心想法进…...

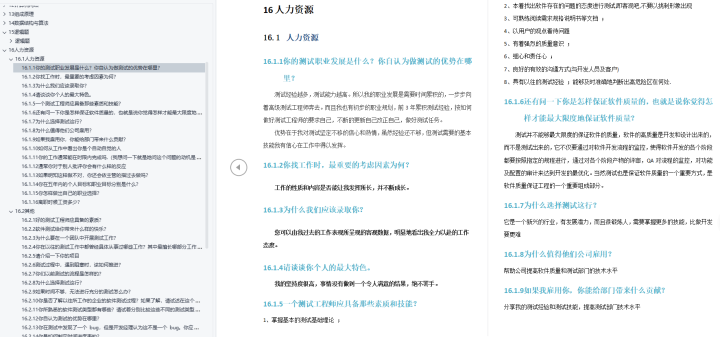

4年外包出来,5次面试全挂....

我的情况 大概介绍一下个人情况,男,毕业于普通二本院校非计算机专业,18年跨专业入行测试,第一份工作在湖南某软件公司,做了接近4年的外包测试工程师,今年年初,感觉自己不能够再这样下去了&…...

基于遗传算法优化的核极限学习机(KELM)分类算法-附代码

基于遗传算法优化的核极限学习机(KELM)分类算法 文章目录 基于遗传算法优化的核极限学习机(KELM)分类算法1.KELM理论基础2.分类问题3.基于遗传算法优化的KELM4.测试结果5.Matlab代码 摘要:本文利用遗传算法对核极限学习机(KELM)进行优化,并用于分类 1.KE…...

评判需求优先级5大规则和方法(纯干货):

在划分用户需求时,需秉承需求任务紧跟核心业务指标,按照一定的规则和方法进行优先级的划分。 常见评判需求优先级规则有:四象限法则、KANO模型、二八原则、产品生命周期法、ROI评估法。 一、四象限法则 四象限法则是以【重要】和【紧急】程度…...

std::vector (七))

c++ 11标准模板(STL) std::vector (七)

定义于头文件 <vector> template< class T, class Allocator std::allocator<T> > class vector;(1)namespace pmr { template <class T> using vector std::vector<T, std::pmr::polymorphic_allocator<T>>; }(2)(C17…...

Contest3137 - 2022-2023-2 ACM集训队每月程序设计竞赛(1)五月月赛

A 1! 5! 46 169 有一种数字,我们称它为 纯真数。 它等于自身每一个数位的阶乘之和。请你求出不超过n的所有 纯真数。(注:纯真数不含有前导0)数据范围1e18 纯真数只有四个,注意0!1 1,2,145,40585 int n;cin>>n;int res[]{…...

如何使用 YOLOv8 神经网络检测图像中的物体

对象检测是一项计算机视觉任务,涉及识别和定位图像或视频中的对象。它是许多应用的重要组成部分,例如自动驾驶汽车、机器人和视频监控。 多年来,已经开发了许多方法和算法来查找图像中的对象及其位置。执行这些任务的最佳质量来自使用卷积神经网络。 YOLO 是这项任务最流行的…...

Python每日一练:小艺读书醉酒的狱卒非降序数组(详解快排)

文章目录 前言一、小艺读书二、醉酒的狱卒三、非降序数组总结 前言 今天这个非降序数组,阅读解理小学水平,说起来都是泪啊。我折腾了一天都没搞定,从冒泡写到快速排序。换了几种都还不行,我又给快排加上插入排序。结果还是不能全…...

手麻系统源码,PHP手术麻醉临床信息系统源码,手术前管理模块功能

手麻系统源码,PHP手术麻醉临床信息系统源码,手术前管理模块功能 术前管理模块主要有手术排班、手术申请单、手术通知单、手术知情同意书、输血血液同意书、术前查房记录、术前访视、风险评估、手术计划等功能。 功能: 手术排班:…...

AUTOSAR - ComM - 学习一 :基础知识+配置

目录 1、概述 1.1、总览 1.2、功能描述 1.3、依赖关系 2、功能SPEC 2.1、PNC...

手把手教你搭建ROS阿克曼转向小车之(增量式PID代码实现)

在上一篇文章中我们已经成功的把编码器的反馈值给计算出来,这篇文章将会讲解怎么使用反馈回来的速度值进行PID计算,从而闭环控制电机的速度。 PID算法介绍 1.开环控制系统 开环控制系统(open-loop control system)是指被控对象的输出(被控制量)对控制器…...

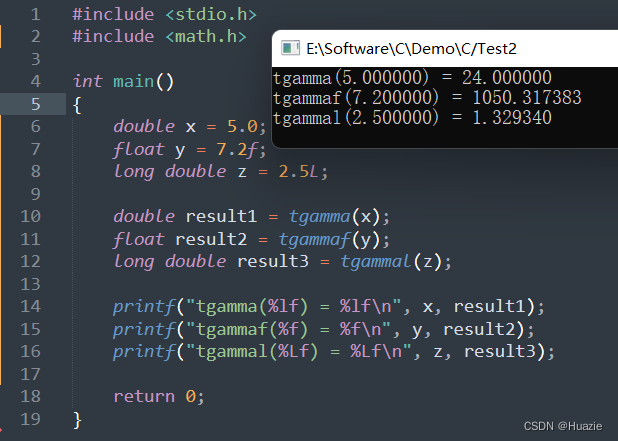

C语言函数大全-- t 开头的函数

C语言函数大全 本篇介绍C语言函数大全-- t 开头的函数 1. tan,tanf,tanl 1.1 函数说明 函数声明函数功能double tan(double x)计算 以弧度 x 为单位的角度的正切值(double)float tanf(float x)计算 以弧度 x 为单位的角度的正…...

安卓系统APP稳定性测试分析的研究报告

目录 第一章:概念 第二章:重要性 第三章:意义和作用 第四章:行业现状 第五章:常见测试方法和工具 第六章:实际测试场景 第七章:测试方案 第八章:测试方法 第九章࿱…...

【Java基础】集合

一、集合概述 为了方便对多个对象进行存储和操作,集合是一种Java容器,可以动态地把多个对象引用放入容器中 数组存储的特点 一旦初始化后,长度不可改变,元素类型不可改变提供的方法很少,对于添加、删除、获取实际元…...

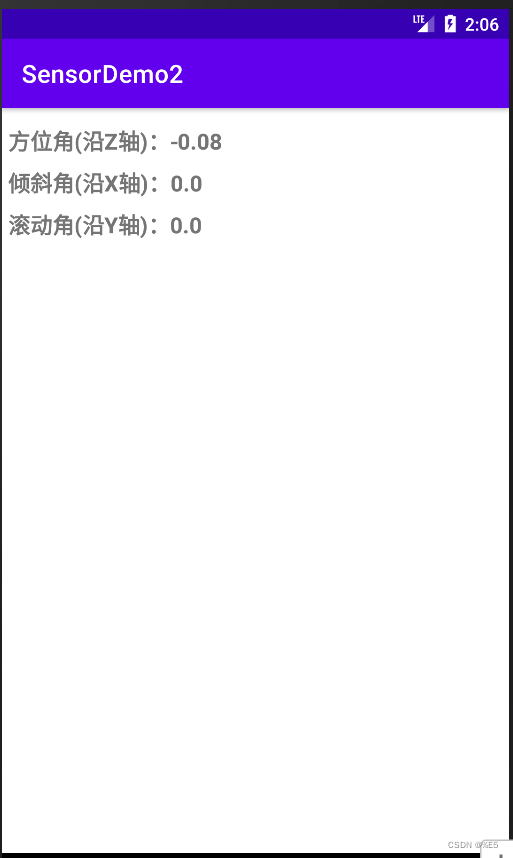

【Android入门到项目实战-- 9.1】—— 传感器的使用教程

目录 传感器的定义 三大类型传感器 1、运动传感器 2、环境传感器 3、位置传感器 传感器开发框架 1、SensorManager 2、Sensor 3、SensorEvent 4、SensorEventListener 一、使用传感器开发步骤 1、获取传感器信息 1)、获取传感器管理器 2)、获取设备的传感器对象列…...

SciencePlots——绘制论文中的图片

文章目录 安装一、风格二、1 资源 安装 # 安装最新版 pip install githttps://github.com/garrettj403/SciencePlots.git# 安装稳定版 pip install SciencePlots一、风格 简单好用的深度学习论文绘图专用工具包–Science Plot 二、 1 资源 论文绘图神器来了:一行…...

《Qt C++ 与 OpenCV:解锁视频播放程序设计的奥秘》

引言:探索视频播放程序设计之旅 在当今数字化时代,多媒体应用已渗透到我们生活的方方面面,从日常的视频娱乐到专业的视频监控、视频会议系统,视频播放程序作为多媒体应用的核心组成部分,扮演着至关重要的角色。无论是在个人电脑、移动设备还是智能电视等平台上,用户都期望…...

Docker 运行 Kafka 带 SASL 认证教程

Docker 运行 Kafka 带 SASL 认证教程 Docker 运行 Kafka 带 SASL 认证教程一、说明二、环境准备三、编写 Docker Compose 和 jaas文件docker-compose.yml代码说明:server_jaas.conf 四、启动服务五、验证服务六、连接kafka服务七、总结 Docker 运行 Kafka 带 SASL 认…...

聊聊 Pulsar:Producer 源码解析

一、前言 Apache Pulsar 是一个企业级的开源分布式消息传递平台,以其高性能、可扩展性和存储计算分离架构在消息队列和流处理领域独树一帜。在 Pulsar 的核心架构中,Producer(生产者) 是连接客户端应用与消息队列的第一步。生产者…...

1688商品列表API与其他数据源的对接思路

将1688商品列表API与其他数据源对接时,需结合业务场景设计数据流转链路,重点关注数据格式兼容性、接口调用频率控制及数据一致性维护。以下是具体对接思路及关键技术点: 一、核心对接场景与目标 商品数据同步 场景:将1688商品信息…...

ESP32 I2S音频总线学习笔记(四): INMP441采集音频并实时播放

简介 前面两期文章我们介绍了I2S的读取和写入,一个是通过INMP441麦克风模块采集音频,一个是通过PCM5102A模块播放音频,那如果我们将两者结合起来,将麦克风采集到的音频通过PCM5102A播放,是不是就可以做一个扩音器了呢…...

【算法训练营Day07】字符串part1

文章目录 反转字符串反转字符串II替换数字 反转字符串 题目链接:344. 反转字符串 双指针法,两个指针的元素直接调转即可 class Solution {public void reverseString(char[] s) {int head 0;int end s.length - 1;while(head < end) {char temp …...

C# 类和继承(抽象类)

抽象类 抽象类是指设计为被继承的类。抽象类只能被用作其他类的基类。 不能创建抽象类的实例。抽象类使用abstract修饰符声明。 抽象类可以包含抽象成员或普通的非抽象成员。抽象类的成员可以是抽象成员和普通带 实现的成员的任意组合。抽象类自己可以派生自另一个抽象类。例…...

)

GitHub 趋势日报 (2025年06月08日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 884 cognee 566 dify 414 HumanSystemOptimization 414 omni-tools 321 note-gen …...

[Java恶补day16] 238.除自身以外数组的乘积

给你一个整数数组 nums,返回 数组 answer ,其中 answer[i] 等于 nums 中除 nums[i] 之外其余各元素的乘积 。 题目数据 保证 数组 nums之中任意元素的全部前缀元素和后缀的乘积都在 32 位 整数范围内。 请 不要使用除法,且在 O(n) 时间复杂度…...