一个轻量的登录鉴权工具Sa-Token 集成SpringBoot简要步骤

Sa-Token 集成SpringBoot简要步骤

1.1 简单介绍

Sa-Token是一个轻量级Java权限认证框架。

主要解决的问题如下:

-

登录认证

-

权限认证

-

单点登录

-

OAuth2.0

-

分布式Session会话

-

微服务网关鉴权等一系列权限相关问题。

1.2 登录认证

设计思路

对于一些登录之后才能访问的接口(例如:查询我的账号资料),我们通常的做法是增加一层接口校验:

-

如果校验通过,则:正常返回数据。

-

如果校验未通过,则:抛出异常,告知其需要先进行登录。

那么,判断会话是否登录的依据是什么?我们先来简单分析一下登录访问流程:

-

用户提交name + password参数,调用登录接口。

-

登录成功,返回这个用户的Token会话凭证。

-

用户后续的每次请求,都携带上这个Token。

-

服务器根据Token判断此会话是否登录成功。

所谓登录认证,指的就是服务器校验账号密码,为用户颁发Token会话凭证的过程,这个Token也是我们后续通过接口校验的关键所在。

登录与注销

根据以上思路,我们需要一个会话登录的函数

// 会话登录:参数填写要登录的账号id,建议的数据类型:long | int | String, 不可以传入复杂类型,如:User、Admin 等等

StpUtil.login(Object id); 只此一句代码,便可以使会话登录成功,实际上Sa-Token在背后做了大量的工作,包括但不限于:

-

检查此账号是否已被封禁

-

检查此账号是否之前已有登录

-

为账号生成 Token 凭证与 Session 会话

-

通知全局侦听器,xx 账号登录成功

-

将 Token 注入到请求上下文

-

等等其它工作……

你暂时不需要完整的了解整个登录过程,你只需要记住关键一点:Sa-Token 为这个账号创建了一个Token凭证,且通过Cookie 上下文返回给了前端。

所以一般情况下,我们的登录接口代码,会大致类似如下:

// 会话登录接口

@RequestMapping("doLogin")

public SaResult doLogin(String name, String pwd) {// 第一步:比对前端提交的账号名称、密码if("zhang".equals(name) && "123456".equals(pwd)) {// 第二步:根据账号id,进行登录 StpUtil.login(10001);return SaResult.ok("登录成功");}return SaResult.error("登录失败");

}如果你对以上代码阅读没有压力,你可能会注意到略显奇怪的一点:此处仅仅做了会话登录,但并没有主动向前端返回Token信息。是因为不需要吗?严格来讲是需要的,只不过StpUtil.login(id)方法利用了Cookie自动注入的特性,省略了你手写返回Token的代码。

你需要了解Cookie最基本的两点:

-

Cookie可以从后端控制往浏览器中写入Token值。

-

Cookie会在每次请求时自动提交Token值。

因此,在Cookie功能的加持下,我们可以仅靠StpUtil.login(id) 一句代码就完成登录认证。

除了登录方法,我们还需要:

// 当前会话注销登录

StpUtil.logout();// 获取当前会话是否已经登录,返回true=已登录,false=未登录

StpUtil.isLogin();// 检验当前会话是否已经登录, 如果未登录,则抛出异常:`NotLoginException`

StpUtil.checkLogin();异常NotLoginException代表当前会话暂未登录,可能的原因有很多:

-

前端没有提交 Token

-

前端提交的 Token 是无效的

-

前端提交的 Token 已经过期

-

…… 等等

会话查询

// 获取当前会话账号id, 如果未登录,则抛出异常:`NotLoginException`

StpUtil.getLoginId();// 类似查询API还有:

StpUtil.getLoginIdAsString(); // 获取当前会话账号id, 并转化为`String`类型

StpUtil.getLoginIdAsInt(); // 获取当前会话账号id, 并转化为`int`类型

StpUtil.getLoginIdAsLong(); // 获取当前会话账号id, 并转化为`long`类型// ---------- 指定未登录情形下返回的默认值 ----------// 获取当前会话账号id, 如果未登录,则返回null

StpUtil.getLoginIdDefaultNull();// 获取当前会话账号id, 如果未登录,则返回默认值 (`defaultValue`可以为任意类型)

StpUtil.getLoginId(T defaultValue);Token查询

// 获取当前会话的token值

StpUtil.getTokenValue();// 获取当前`StpLogic`的token名称

StpUtil.getTokenName();// 获取指定token对应的账号id,如果未登录,则返回 null

StpUtil.getLoginIdByToken(String tokenValue);// 获取当前会话剩余有效期(单位:s,返回-1代表永久有效)

StpUtil.getTokenTimeout();// 获取当前会话的token信息参数

StpUtil.getTokenInfo();有关TokenInfo参数详解,如下代码所示:

{"code": 200,"msg": "ok","data": {"tokenName": "satoken", // token名称"tokenValue": "e67b99f1-3d7a-4a8d-bb2f-e888a0805633", // token值"isLogin": true, // 此token是否已经登录"loginId": "10001", // 此token对应的LoginId,未登录时为null"loginType": "login", // 账号类型标识"tokenTimeout": 2591977, // token剩余有效期 (单位: 秒)"sessionTimeout": 2591977, // User-Session剩余有效时间 (单位: 秒)"tokenSessionTimeout": -2, // Token-Session剩余有效时间 (单位: 秒)"tokenActivityTimeout": -1, // token剩余无操作有效时间 (单位: 秒)"loginDevice": "default-device" // 登录设备类型 },

}小测试,加深理解

新建LoginController,复制以下代码

/*** 登录测试 */

@RestController

@RequestMapping("/acc/")

public class LoginController {// 测试登录 ---- http://localhost:8081/acc/doLogin?name=zhang&pwd=123456@RequestMapping("doLogin")public SaResult doLogin(String name, String pwd) {// 此处仅作模拟示例,真实项目需要从数据库中查询数据进行比对 if("zhang".equals(name) && "123456".equals(pwd)) {StpUtil.login(10001);return SaResult.ok("登录成功");}return SaResult.error("登录失败");}// 查询登录状态 ---- http://localhost:8081/acc/isLogin@RequestMapping("isLogin")public SaResult isLogin() {return SaResult.ok("是否登录:" + StpUtil.isLogin());}// 查询 Token 信息 ---- http://localhost:8081/acc/tokenInfo@RequestMapping("tokenInfo")public SaResult tokenInfo() {return SaResult.data(StpUtil.getTokenInfo());}// 测试注销 ---- http://localhost:8081/acc/logout@RequestMapping("logout")public SaResult logout() {StpUtil.logout();return SaResult.ok();}}1.3 权限认证

设计思路

所谓权限认证,核心逻辑就是判断一个账号是否拥有指定权限:

-

有,就让你通过。

-

没有?那么禁止访问!

深入到底层数据中,就是每个账号都会拥有一个权限码集合,框架来校验这个集合中是否包含指定的权限码。

例如:当前账号拥有权限码集合 [user-add, user-delete, user-get],这时候我来校验权限 user-update,则其结果就是:验证失败,禁止访问。

所以现在问题的核心就是:

-

如何获取一个账号所拥有的的权限码集合?

-

本次操作需要验证的权限码是哪个?

获取当前账号权限码集合

因为每个项目的需求不同,其权限设计也千变万化,因此 [ 获取当前账号权限码集合 ] 这一操作不可能内置到框架中, 所以Sa-Token将此操作以接口的方式暴露给你,以方便你根据自己的业务逻辑进行重写。

你需要做的就是新建一个类,实现StpInterface接口,例如以下代码:

/*** 自定义权限验证接口扩展 */

@Component // 保证此类被SpringBoot扫描,完成Sa-Token的自定义权限验证扩展

public class StpInterfaceImpl implements StpInterface {/*** 返回一个账号所拥有的权限码集合 */@Overridepublic List<String> getPermissionList(Object loginId, String loginType) {// 本list仅做模拟,实际项目中要根据具体业务逻辑来查询权限List<String> list = new ArrayList<String>(); list.add("101");list.add("user-add");list.add("user-delete");list.add("user-update");list.add("user-get");list.add("article-get");return list;}/*** 返回一个账号所拥有的角色标识集合 (权限与角色可分开校验)*/@Overridepublic List<String> getRoleList(Object loginId, String loginType) {// 本list仅做模拟,实际项目中要根据具体业务逻辑来查询角色List<String> list = new ArrayList<String>(); list.add("admin");list.add("super-admin");return list;}}参数解释:

-

loginId:账号id,即你在调用

StpUtil.login(id)时写入的标识值。 -

loginType:账号体系标识

权限认证

然后就可以用以下api来鉴权了

// 获取:当前账号所拥有的权限集合

StpUtil.getPermissionList();// 判断:当前账号是否含有指定权限, 返回true或false

StpUtil.hasPermission("user-update"); // 校验:当前账号是否含有指定权限, 如果验证未通过,则抛出异常: NotPermissionException

StpUtil.checkPermission("user-update"); // 校验:当前账号是否含有指定权限 [指定多个,必须全部验证通过]

StpUtil.checkPermissionAnd("user-update", "user-delete"); // 校验:当前账号是否含有指定权限 [指定多个,只要其一验证通过即可]

StpUtil.checkPermissionOr("user-update", "user-delete"); 扩展:NotPermissionException对象可通过getLoginType()方法获取具体是哪个StpLogic抛出的异常

角色认证

在Sa-Token中,角色和权限可以独立验证

// 获取:当前账号所拥有的角色集合

StpUtil.getRoleList();// 判断:当前账号是否拥有指定角色, 返回true或false

StpUtil.hasRole("super-admin"); // 校验:当前账号是否含有指定角色标识, 如果验证未通过,则抛出异常: NotRoleException

StpUtil.checkRole("super-admin"); // 校验:当前账号是否含有指定角色标识 [指定多个,必须全部验证通过]

StpUtil.checkRoleAnd("super-admin", "shop-admin"); // 校验:当前账号是否含有指定角色标识 [指定多个,只要其一验证通过即可]

StpUtil.checkRoleOr("super-admin", "shop-admin"); 扩展:NotRoleException对象可通过getLoginType()方法获取具体是哪个StpLogic抛出的异常

拦截全局异常

有同学要问,鉴权失败,抛出异常,然后呢?要把异常显示给用户看吗?当然不可以!

你可以创建一个全局异常拦截器,统一返回给前端的格式,参考:

@RestControllerAdvice

public class GlobalExceptionHandler {// 全局异常拦截 @ExceptionHandlerpublic SaResult handlerException(Exception e) {e.printStackTrace(); return SaResult.error(e.getMessage());}

}权限通配符

Sa-Token允许你根据通配符指定泛权限,例如当一个账号拥有user*的权限时,user-add、user-delete、user-update都将匹配通过

// 当拥有 user* 权限时

StpUtil.hasPermission("user-add"); // true

StpUtil.hasPermission("user-update"); // true

StpUtil.hasPermission("art-add"); // false// 当拥有 *-delete 权限时

StpUtil.hasPermission("user-add"); // false

StpUtil.hasPermission("user-delete"); // true

StpUtil.hasPermission("art-delete"); // true// 当拥有 *.js 权限时

StpUtil.hasPermission("index.js"); // true

StpUtil.hasPermission("index.css"); // false

StpUtil.hasPermission("index.html"); // false上帝权限:当一个账号拥有 * 权限时,他可以验证通过任何权限码 (角色认证同理)

如何把权限精确到按钮级?

权限精确到按钮级的意思就是指:权限范围可以控制到页面上的每一个按钮是否显示。

“思路:如此精确的范围控制只依赖后端已经难以完成,此时需要前端进行一定的逻辑判断。

如果是前后端分离项目,则:

-

在登录时,把当前账号拥有的所有权限码一次性返回给前端。

-

前端将权限码集合保存在localStorage或其它全局状态管理对象中。

-

在需要权限控制的按钮上,使用 js 进行逻辑判断,例如在Vue框架中我们可以使用如是写法:

<button v-if="arr.indexOf('user:delete') > -1">删除按钮</button>其中:arr是当前用户拥有的权限码数组,user:delete是显示按钮需要拥有的权限码,删除按钮是用户拥有权限码才可以看到的内容。

“注意:以上写法只为提供一个参考示例,不同框架有不同写法,大家可根据项目技术栈灵活封装进行调用。

前端有了鉴权后端还需要鉴权吗?

需要!

前端的鉴权只是一个辅助功能,对于专业人员这些限制都是可以轻松绕过的,为保证服务器安全,无论前端是否进行了权限校验,后端接口都需要对会话请求再次进行权限校验!

2. 功能一览

上述只提供了登录认证和权限认证的两个功能,Sa-Token还有如下诸多功能:

-

登录认证 —— 单端登录、多端登录、同端互斥登录、七天内免登录

-

权限认证 —— 权限认证、角色认证、会话二级认证

-

Session会话 —— 全端共享Session、单端独享Session、自定义Session

-

踢人下线 —— 根据账号id踢人下线、根据Token值踢人下线

-

账号封禁 —— 指定天数封禁、永久封禁、设定解封时间

-

持久层扩展 —— 可集成Redis、Memcached等专业缓存中间件,重启数据不丢失

-

分布式会话 —— 提供jwt集成、共享数据中心两种分布式会话方案

-

微服务网关鉴权 —— 适配Gateway、ShenYu、Zuul等常见网关的路由拦截认证

-

单点登录 —— 内置三种单点登录模式:无论是否跨域、是否共享Redis,都可以搞定

-

OAuth2.0认证 —— 基于RFC-6749标准编写,OAuth2.0标准流程的授权认证,支持openid模式

-

二级认证 —— 在已登录的基础上再次认证,保证安全性

-

Basic认证 —— 一行代码接入Http Basic认证

-

独立Redis —— 将权限缓存与业务缓存分离

-

临时Token验证 —— 解决短时间的Token授权问题

-

模拟他人账号 —— 实时操作任意用户状态数据

-

临时身份切换 —— 将会话身份临时切换为其它账号

-

前后台分离 —— APP、小程序等不支持Cookie的终端

-

同端互斥登录 —— 像QQ一样手机电脑同时在线,但是两个手机上互斥登录

-

多账号认证体系 —— 比如一个商城项目的user表和admin表分开鉴权

-

花式token生成 —— 内置六种Token风格,还可:自定义Token生成策略、自定义Token前缀

-

注解式鉴权 —— 优雅的将鉴权与业务代码分离

-

路由拦截式鉴权 —— 根据路由拦截鉴权,可适配restful模式

-

自动续签 —— 提供两种Token过期策略,灵活搭配使用,还可自动续签

-

会话治理 —— 提供方便灵活的会话查询接口

-

记住我模式 —— 适配[记住我]模式,重启浏览器免验证

-

密码加密 —— 提供密码加密模块,可快速MD5、SHA1、SHA256、AES、RSA加密

-

全局侦听器 —— 在用户登陆、注销、被踢下线等关键性操作时进行一些AOP操作

-

开箱即用 —— 提供SpringMVC、WebFlux等常见web框架starter集成包,真正的开箱即用

3. Sa-Token使用

3.1 引入Sa-Token依赖

Maven或 Gradle依赖

<!-- Sa-Token 权限认证, 在线文档:http://sa-token.dev33.cn/ -->

<dependency><groupId>cn.dev33</groupId><artifactId>sa-token-spring-boot-starter</artifactId><version>1.30.0</version>

</dependency><!-- Gradle 依赖 -->

implementation 'cn.dev33:sa-token-spring-boot-starter:1.30.0'3.2 Sa-Token源码

源码下载

“Gitee地址:https://gitee.com/dromara/sa-token

“GitHub地址:https://github.com/dromara/sa-token

源码目录

── sa-token├── sa-token-core // [核心] Sa-Token 核心模块├── sa-token-starter // [整合] Sa-Token 与其它框架整合├── sa-token-servlet // [整合] Sa-Token 整合 Servlet容器实现类包├── sa-token-spring-boot-starter // [整合] Sa-Token 整合 SpringBoot 快速集成 ├── sa-token-reactor-spring-boot-starter // [整合] Sa-Token 整合 Reactor 响应式编程 快速集成 ├── sa-token-solon-plugin // [整合] Sa-Token 整合 Solon 快速集成 ├── sa-token-jfinal-plugin // [整合] Sa-Token 整合 JFinal 快速集成 ├── sa-token-jboot-plugin // [整合] Sa-Token 整合 jboot 快速集成 ├── sa-token-plugin // [插件] Sa-Token 插件合集├── sa-token-dao-redis // [插件] Sa-Token 整合 Redis (使用jdk默认序列化方式)├── sa-token-dao-redis-jackson // [插件] Sa-Token 整合 Redis (使用jackson序列化方式)├── sa-token-spring-aop // [插件] Sa-Token 整合 SpringAOP 注解鉴权├── sa-token-temp-jwt // [插件] Sa-Token 整合 jwt 临时令牌鉴权 ├── sa-token-quick-login // [插件] Sa-Token 快速注入登录页插件 ├── sa-token-alone-redis // [插件] Sa-Token 独立Redis插件,实现[权限缓存与业务缓存分离]├── sa-token-sso // [插件] Sa-Token 整合 SSO 单点登录├── sa-token-oauth2 // [插件] Sa-Token 实现 OAuth2.0 模块 ├── sa-token-dialect-thymeleaf // [插件] Sa-Token 标签方言(Thymeleaf版)├── sa-token-jwt // [插件] Sa-Token 整合 jwt 登录认证├── sa-token-demo // [示例] Sa-Token 示例合集├── sa-token-demo-springboot // [示例] Sa-Token 整合 SpringBoot ├── sa-token-demo-springboot-redis // [示例] Sa-Token 整合 SpringBoot ├── sa-token-demo-webflux // [示例] Sa-Token 整合 WebFlux ├── sa-token-demo-jwt // [示例] Sa-Token 集成 jwt ├── sa-token-demo-solon // [示例] Sa-Token 集成 Solon ├── sa-token-demo-quick-login // [示例] Sa-Token 集成 quick-login 模块 ├── sa-token-demo-alone-redis // [示例] Sa-Token 集成 alone-redis 模块├── sa-token-demo-thymeleaf // [示例] Sa-Token 集成 Thymeleaf 标签方言├── sa-token-demo-jwt // [示例] Sa-Token 集成 jwt 登录认证 ├── sa-token-demo-sso-server // [示例] Sa-Token 集成 SSO单点登录-Server认证中心├── sa-token-demo-sso1-client // [示例] Sa-Token 集成 SSO单点登录-模式一 应用端 ├── sa-token-demo-sso2-client // [示例] Sa-Token 集成 SSO单点登录-模式二 应用端├── sa-token-demo-sso3-client // [示例] Sa-Token 集成 SSO单点登录-模式三 应用端├── sa-token-demo-sso3-client-nosdk // [示例] Sa-Token 集成 SSO单点登录-模式三 应用端 (不使用sdk,纯手动对接)├── sa-token-demo-sso-server-h5 // [示例] Sa-Token 集成 SSO单点登录-Server认证中心 (前后端分离)├── sa-token-demo-sso-client-h5 // [示例] Sa-Token 集成 SSO单点登录-client应用端 (前后端分离)├── sa-token-demo-oauth2-server // [示例] Sa-Token 集成 OAuth2.0 (服务端)├── sa-token-demo-oauth2-client // [示例] Sa-Token 集成 OAuth2.0 (客户端)├── sa-token-demo-websocket // [示例] Sa-Token 集成 Web-Socket 鉴权示例├── sa-token-demo-websocket-spring // [示例] Sa-Token 集成 Web-Socket(Spring封装版) 鉴权示例├── sa-token-test // [测试] Sa-Token 单元测试合集├── sa-token-core-test // [测试] Sa-Token Core核心包单元测试├── sa-token-springboot-test // [测试] Sa-Token SpringBoot 整合测试├── sa-token-springboot-integrate-test // [测试] Sa-Token SpringBoot 整合客户端测试├── sa-token-jwt-test // [测试] Sa-Token jwt 整合测试├── sa-token-doc // [文档] Sa-Token 开发文档 ├──pom.xml // [依赖] 顶级pom文件 3.3 SpringBoot集成Sa-Token示例

创建项目

在IDE中新建一个SpringBoot项目,例如:sa-token-demo-springboot

添加依赖

在pom.xml中添加依赖:

<!-- Sa-Token 权限认证, 在线文档:http://sa-token.dev33.cn/ -->

<dependency><groupId>cn.dev33</groupId><artifactId>sa-token-spring-boot-starter</artifactId><version>1.30.0</version>

</dependency>设置配置文件

你可以零配置启动项目 ,但同时你也可以在 application.yml 中增加如下配置,定制性使用框架:

server:## 端口port: 8081## Sa-Token配置

sa-token: ## token 名称 (同时也是cookie名称)token-name: satoken## token 有效期,单位s 默认30天, -1代表永不过期 timeout: 2592000## token 临时有效期 (指定时间内无操作就视为token过期) 单位: 秒activity-timeout: -1## 是否允许同一账号并发登录 (为true时允许一起登录, 为false时新登录挤掉旧登录) is-concurrent: true## 在多人登录同一账号时,是否共用一个token (为true时所有登录共用一个token, 为false时每次登录新建一个token) is-share: false## token风格token-style: uuid## 是否输出操作日志 is-log: false创建启动类

在项目中新建包com.pj,在此包内新建主类 SaTokenDemoApplication.java,复制以下代码:

@SpringBootApplication

public class SaTokenDemoApplication {public static void main(String[] args) throws JsonProcessingException {SpringApplication.run(SaTokenDemoApplication.class, args);System.out.println("启动成功:Sa-Token配置如下:" + SaManager.getConfig());}

}创建测试Controller

@RestController

@RequestMapping("/user/")

public class UserController {// 测试登录,浏览器访问:http://localhost:8081/user/doLogin?username=zhang&password=123456@RequestMapping("doLogin")public String doLogin(String username, String password) {// 此处仅作模拟示例,真实项目需要从数据库中查询数据进行比对 if("zhang".equals(username) && "123456".equals(password)) {StpUtil.login(10001);return "登录成功";}return "登录失败";}// 查询登录状态,浏览器访问:http://localhost:8081/user/isLogin@RequestMapping("isLogin")public String isLogin() {return "当前会话是否登录:" + StpUtil.isLogin();}}运行测试

3.4 Spring WebFlux集成Sa-Token示例

Reactor是一种非阻塞的响应式模型,以WebFlux 为例来展示Sa-Token与Reactor响应式模型框架相整合的示例, 你可以用同样方式去对接其它 Reactor模型框架(Netty、ShenYu、SpringCloud Gateway等)

整合示例在官方仓库的/sa-token-demo/sa-token-demo-webflux文件夹下,如遇到难点可结合源码进行测试学习

WebFlux 用于微服务网关架构中,如果您的应用基于单体架构且非Reactor 模型

创建项目

在IDE中新建一个SpringBoot项目,例如:sa-token-demo-webflux

添加依赖

在pom.xml中添加依赖:

<!-- Sa-Token 权限认证(Reactor响应式集成), 在线文档:http://sa-token.dev33.cn/ -->

<dependency><groupId>cn.dev33</groupId><artifactId>sa-token-reactor-spring-boot-starter</artifactId><version>1.30.0</version>

</dependency>创建启动类

在项目中新建包com.pj,在此包内新建主类 SaTokenDemoApplication.java,输入以下代码:

@SpringBootApplication

public class SaTokenDemoApplication {public static void main(String[] args) throws JsonProcessingException {SpringApplication.run(SaTokenDemoApplication.class, args);System.out.println("启动成功:Sa-Token配置如下:" + SaManager.getConfig());}

}创建全局过滤器

新建SaTokenConfigure.java,注册Sa-Token的全局过滤器

/*** [Sa-Token 权限认证] 全局配置类 */

@Configuration

public class SaTokenConfigure {/*** 注册 [Sa-Token全局过滤器] */@Beanpublic SaReactorFilter getSaReactorFilter() {return new SaReactorFilter()// 指定 [拦截路由].addInclude("/**")// 指定 [放行路由].addExclude("/favicon.ico")// 指定[认证函数]: 每次请求执行 .setAuth(obj -> {System.out.println("---------- sa全局认证");// SaRouter.match("/test/test", () -> StpUtil.checkLogin());})// 指定[异常处理函数]:每次[认证函数]发生异常时执行此函数 .setError(e -> {System.out.println("---------- sa全局异常 ");return SaResult.error(e.getMessage());});}

}你只需要按照此格式复制代码即可。

创建测试Controller

@RestController

@RequestMapping("/user/")

public class UserController {// 测试登录,浏览器访问:http://localhost:8081/user/doLogin?username=zhang&password=123456@RequestMapping("doLogin")public String doLogin(String username, String password) {// 此处仅作模拟示例,真实项目需要从数据库中查询数据进行比对 if("zhang".equals(username) && "123456".equals(password)) {StpUtil.login(10001);return "登录成功";}return "登录失败";}// 查询登录状态,浏览器访问:http://localhost:8081/user/isLogin@RequestMapping("isLogin")public String isLogin() {return "当前会话是否登录:" + StpUtil.isLogin();}}浏览器运行测试

4.总结

Sa-Token框架是一个轻量级的登录、鉴权框架,有利于我们开发。

相关文章:

一个轻量的登录鉴权工具Sa-Token 集成SpringBoot简要步骤

Sa-Token 集成SpringBoot简要步骤 1.1 简单介绍 Sa-Token是一个轻量级Java权限认证框架。 主要解决的问题如下: 登录认证 权限认证 单点登录 OAuth2.0 分布式Session会话 微服务网关鉴权等一系列权限相关问题。 1.2 登录认证 设计思路 对于一些登录之后…...

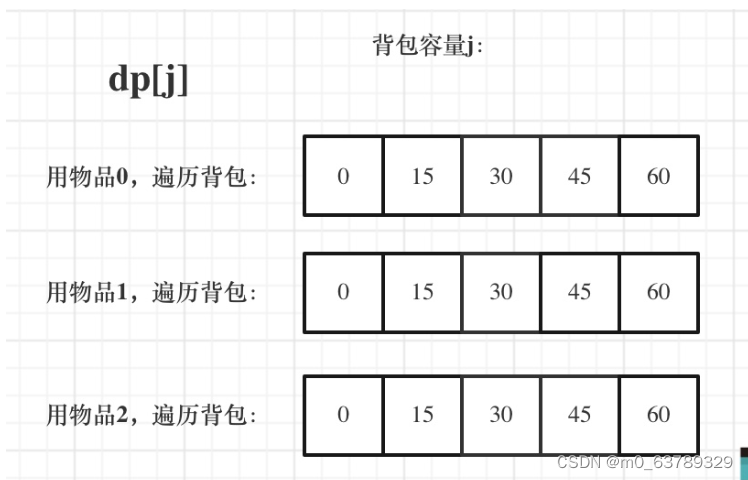

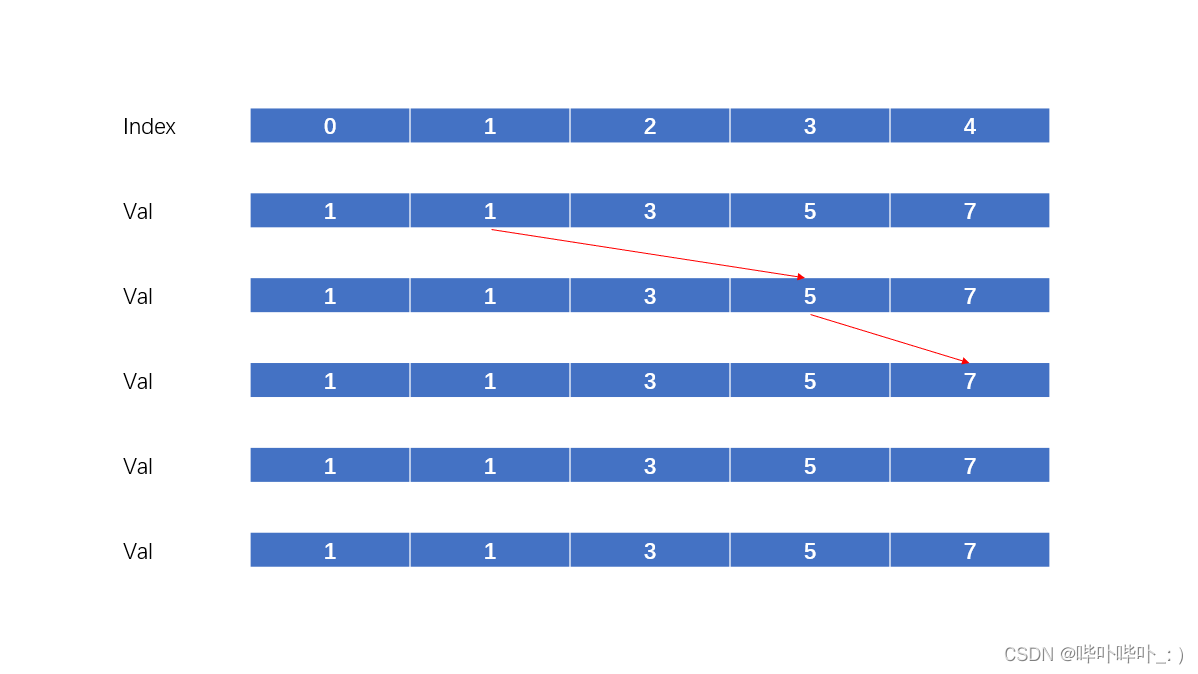

day 44 完全背包:518. 零钱兑换 II;377. 组合总和 Ⅳ

完全背包:物品可以使用多次 完全背包1. 与01背包区别 518. 零钱兑换 II1. dp数组以及下标名义2. 递归公式3. dp数组如何初始化4. 遍历顺序:不能颠倒两个for循环顺序5. 代码 377. 组合总和 Ⅳ:与零钱兑换类似,但是是求组合数1. dp数组以及下标名义2. 递归…...

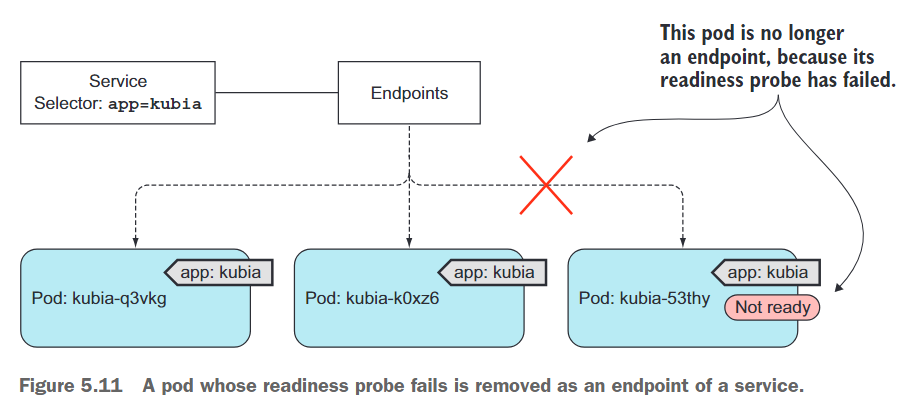

K8s in Action 阅读笔记——【5】Services: enabling clients to discover and talk to pods

K8s in Action 阅读笔记——【5】Services: enabling clients to discover and talk to pods 你已了解Pod以及如何通过ReplicaSets等资源部署它们以确保持续运行。虽然某些Pod可以独立完成工作,但现今许多应用程序需要响应外部请求。例如,在微服务的情况…...

牛客网DAY2(编程题)

圣诞节来啦!请用CSS给你的朋友们制作一颗圣诞树吧~这颗圣诞树描述起来是这样的: 1. "topbranch"是圣诞树的上枝叶,该上枝叶仅通过边框属性、左浮动、左外边距即可实现。边框的属性依次是:宽度为100px、是直线、颜色为gr…...

Java经典笔试题—day14

Java经典笔试题—day14 🔎选择题🔎编程题🍭计算日期到天数转换🍭幸运的袋子 🔎结尾 🔎选择题 (1)定义学生、教师和课程的关系模式 S (S#,Sn,Sd,Dc,SA )(其属性分别为学号、姓名、所…...

一个帮助写autoprefixer配置的网站

前端需要用到postcss的工具,用到一个插件叫autoprefixer,这个插件能够给css属性加上前缀,进行一些兼容的工作。 如何安装之类的问题在csdn上搜一下都能找到(注意,vite是包含postcss的,不用在项目中安装pos…...

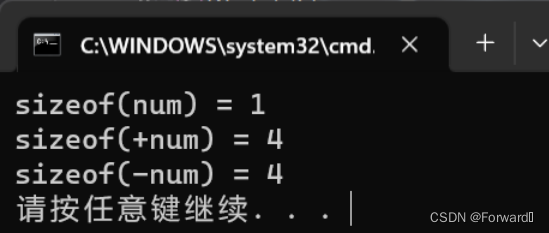

C语言中的类型转换

C语言中的类型转换 隐式类型转换 整型提升 概念: C语言的整型算术运算总是至少以缺省(默认)整型类型的精度来进行的为了获得这个精度,表达式中字符和短整型操作数在使用之前被转换为普通整型,这种转换成为整型提升 如…...

)

String底层详解(包括字符串常量池)

String a “abc”; ,说一下这个过程会创建什么,放在哪里? JVM会使用常量池来管理字符串直接量。在执行这句话时,JVM会先检查常量池中是否已经存有"abc",若没有则将"abc"存入常量池,否…...

C++ 里面lambda和函数指针的转换

问题说明 原始问题,代码如下会编译报错: using DecisionFn bool(*)();class Decide { public:Decide(DecisionFn dec) : _dec{dec} {} private:DecisionFn _dec; };int main() {int x 5;Decide greaterThanThree{ [x](){ return x > 3; } };retur…...

前端Rust开发WebAssembly与Swc插件快速入门

前言 现代前端对速度的追求已经进入二进制工具时代,Rust 开发成为每个人的必修课。 一般我们将常见的前端 Rust 开发分为以下几类,难度由上至下递增: 开发 wasm 。 开发 swc 插件。 开发代码处理工具。 我们将默认读者具备最简单的 Rus…...

【C++ 学习 ⑧】- STL 简介

目录 一、什么是 STL? 二、STL 的版本 三、STL 的 6 大组件和 13 个头文件 四、学习 STL 的 3 个境界 五、STL 的缺陷 参考资料: STL教程:C STL快速入门(非常详细) (biancheng.net)。 C STL是什么,有…...

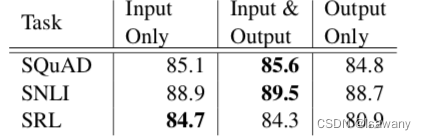

论文笔记--Deep contextualized word representations

论文笔记--Deep contextualized word representations 1. 文章简介2. 文章概括3 文章重点技术3.1 BiLM(Bidirectional Language Model)3.2 ELMo3.3 将ELMo用于NLP监督任务 4. 文章亮点5. 原文传送门 1. 文章简介 标题:Deep contextualized word representations作者…...

【MySQL高级篇笔记-性能分析工具的使用 (中) 】

此笔记为尚硅谷MySQL高级篇部分内容 目录 一、数据库服务器的优化步骤 二、查看系统性能参数 三、统计SQL的查询成本:last_query_cost 四、定位执行慢的 SQL:慢查询日志 1、开启慢查询日志参数 2、查看慢查询数目 3、慢查询日志分析工具…...

大学生数学建模题论文

大学生数学建模题论文篇1 浅论高中数学建模与教学设想 论文关键词:数学建模 数学 应用意识 数学建模教学 论文摘要:为增强学生应用数学的意识,切实培养学生解决实际问题的能力,分析了高中数学建模的必要性,并通过对高中…...

论文阅读 —— 滤波激光SLAM

文章目录 FAST-LIO2FAST-LIOIMUR2LIVER3LIVEEKFLINS退化摘要第一句 FAST-LIO2 摘要: 本文介绍了FAST-LIO2:一种快速、稳健、通用的激光雷达惯性里程计框架。 FAST-LIO2建立在高效紧耦合迭代卡尔曼滤波器的基础上,有两个关键的新颖之处&#…...

JavaScript键盘事件

目录 一、keydown:按下键盘上的任意键时触发。 二、keyup:释放键盘上的任意键时触发。 三、keypress:在按下并释放能够产生字符的键时触发(不包括功能键等)。 四、input:在文本输入框或可编辑元素的内容…...

opengl灯光基础:2.1 光照基础知识

光照: 光照以不同的方式影响着我们看到的世界,有时甚至是以很戏剧化的方式。当手电筒照射在物体上时,我们希望物体朝向光线的一侧看起来更亮。我们所居住的地球上的点,在中午朝向太阳时候被照得很亮,但随着地球的自转…...

大屏时代:引领信息可视化的新潮流

在信息时代的浪潮下,数据已经成为推动各行各业发展的重要动力。然而,海量的数据如何快速、直观地呈现给用户,成为了一个亟待解决的难题。在这样的背景下,可视化大屏应运而生,以其出色的表现力和交互性成为信息展示的佼…...

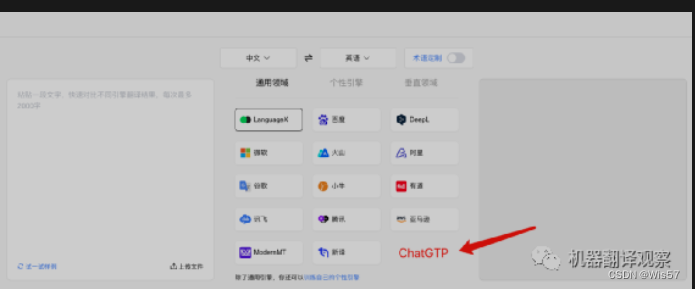

ChatGTP全景图 | 背景+技术篇

引言:人类以为的丰功伟绩,不过是开端的开端……我们在未来100年取得的技术进步,将远超我们从控制火种到发明车轮以来所取得的一切成就。——By Sam Altman 说明:ChatGPT发布后,我第一时间体验了它的对话、翻译、编程、…...

计算机专业学习的核心是什么?

既然是学习CS,那么在这里,我粗浅的把计算机编程领域的知识分为三个部分: 基础知识 特定领域知识 框架和开发技能 基础知识是指不管从事任何方向的软件工程师都应该掌握的,比如数据结构、算法、操作系统。 特定领域知识就是你…...

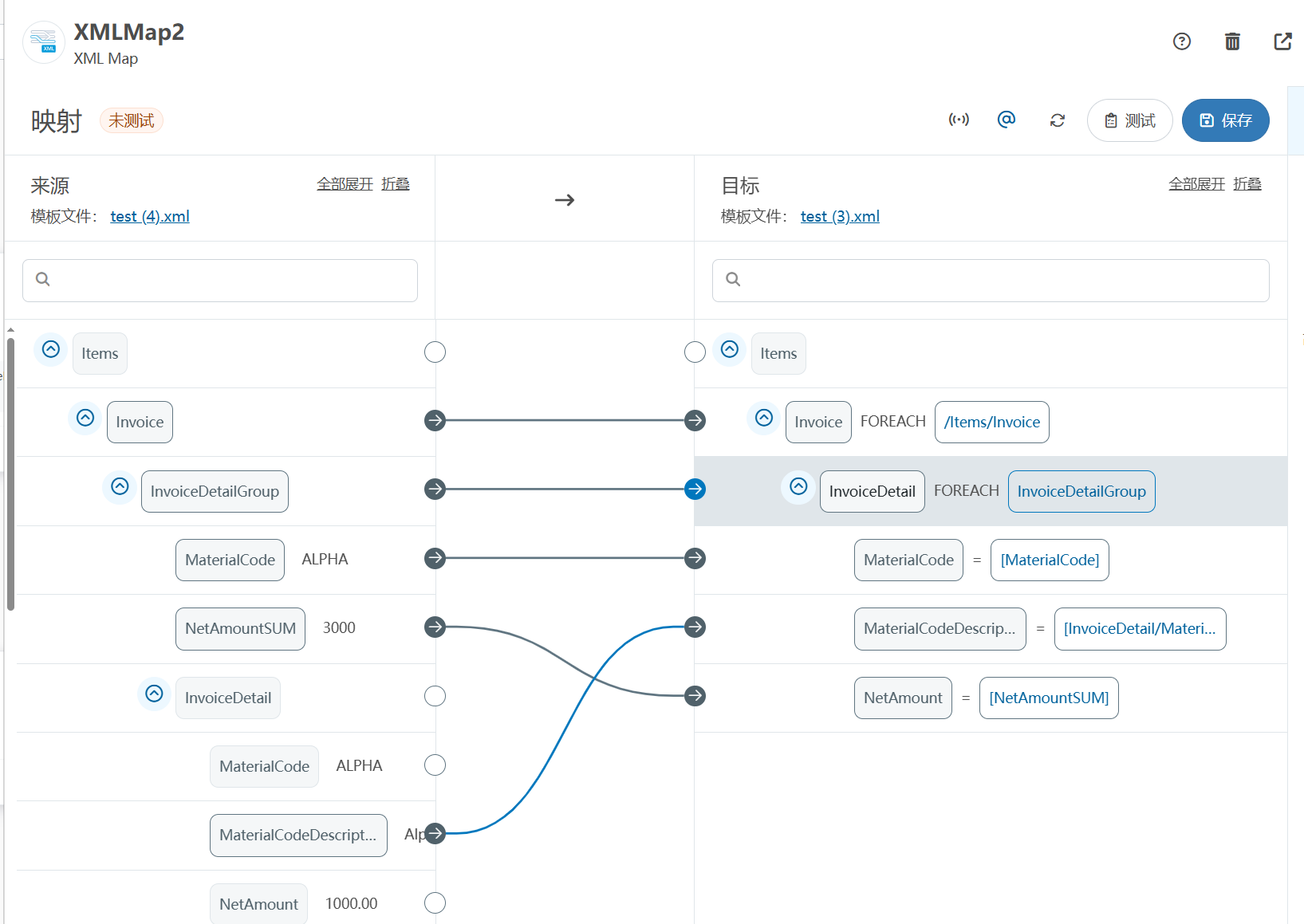

XML Group端口详解

在XML数据映射过程中,经常需要对数据进行分组聚合操作。例如,当处理包含多个物料明细的XML文件时,可能需要将相同物料号的明细归为一组,或对相同物料号的数量进行求和计算。传统实现方式通常需要编写脚本代码,增加了开…...

华为云AI开发平台ModelArts

华为云ModelArts:重塑AI开发流程的“智能引擎”与“创新加速器”! 在人工智能浪潮席卷全球的2025年,企业拥抱AI的意愿空前高涨,但技术门槛高、流程复杂、资源投入巨大的现实,却让许多创新构想止步于实验室。数据科学家…...

应用升级/灾备测试时使用guarantee 闪回点迅速回退

1.场景 应用要升级,当升级失败时,数据库回退到升级前. 要测试系统,测试完成后,数据库要回退到测试前。 相对于RMAN恢复需要很长时间, 数据库闪回只需要几分钟。 2.技术实现 数据库设置 2个db_recovery参数 创建guarantee闪回点,不需要开启数据库闪回。…...

)

论文解读:交大港大上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(二)

HoST框架核心实现方法详解 - 论文深度解读(第二部分) 《Learning Humanoid Standing-up Control across Diverse Postures》 系列文章: 论文深度解读 + 算法与代码分析(二) 作者机构: 上海AI Lab, 上海交通大学, 香港大学, 浙江大学, 香港中文大学 论文主题: 人形机器人…...

.Net框架,除了EF还有很多很多......

文章目录 1. 引言2. Dapper2.1 概述与设计原理2.2 核心功能与代码示例基本查询多映射查询存储过程调用 2.3 性能优化原理2.4 适用场景 3. NHibernate3.1 概述与架构设计3.2 映射配置示例Fluent映射XML映射 3.3 查询示例HQL查询Criteria APILINQ提供程序 3.4 高级特性3.5 适用场…...

uni-app学习笔记二十二---使用vite.config.js全局导入常用依赖

在前面的练习中,每个页面需要使用ref,onShow等生命周期钩子函数时都需要像下面这样导入 import {onMounted, ref} from "vue" 如果不想每个页面都导入,需要使用node.js命令npm安装unplugin-auto-import npm install unplugin-au…...

STM32F4基本定时器使用和原理详解

STM32F4基本定时器使用和原理详解 前言如何确定定时器挂载在哪条时钟线上配置及使用方法参数配置PrescalerCounter ModeCounter Periodauto-reload preloadTrigger Event Selection 中断配置生成的代码及使用方法初始化代码基本定时器触发DCA或者ADC的代码讲解中断代码定时启动…...

跨链模式:多链互操作架构与性能扩展方案

跨链模式:多链互操作架构与性能扩展方案 ——构建下一代区块链互联网的技术基石 一、跨链架构的核心范式演进 1. 分层协议栈:模块化解耦设计 现代跨链系统采用分层协议栈实现灵活扩展(H2Cross架构): 适配层…...

ElasticSearch搜索引擎之倒排索引及其底层算法

文章目录 一、搜索引擎1、什么是搜索引擎?2、搜索引擎的分类3、常用的搜索引擎4、搜索引擎的特点二、倒排索引1、简介2、为什么倒排索引不用B+树1.创建时间长,文件大。2.其次,树深,IO次数可怕。3.索引可能会失效。4.精准度差。三. 倒排索引四、算法1、Term Index的算法2、 …...

零基础设计模式——行为型模式 - 责任链模式

第四部分:行为型模式 - 责任链模式 (Chain of Responsibility Pattern) 欢迎来到行为型模式的学习!行为型模式关注对象之间的职责分配、算法封装和对象间的交互。我们将学习的第一个行为型模式是责任链模式。 核心思想:使多个对象都有机会处…...