系统架构设计师笔记第11期:信息安全的抗攻击技术

拒绝服务攻击

拒绝服务攻击(Denial of Service,DoS)是一种旨在使目标系统无法提供正常服务的攻击方式。攻击者通过向目标系统发送大量的请求或占用系统资源,超过系统的承载能力,导致系统过载或崩溃,从而使合法用户无法正常访问系统。以下是关于拒绝服务攻击的防御措施:

-

流量过滤和防火墙配置: 在网络边界设置流量过滤和防火墙规则,过滤掉异常或恶意流量,阻止潜在的攻击流量进入系统。

-

负载均衡和弹性扩展: 使用负载均衡技术将流量分散到多个服务器上,以分担单个服务器的负载。同时,根据需求弹性地扩展服务器资源,以适应高流量压力。

-

流量监测和入侵检测系统(IDS/IPS): 部署流量监测系统和入侵检测/预防系统,实时监测和检测异常流量或攻击行为,并采取相应的防御措施。

-

限制资源消耗: 针对恶意请求或异常行为,实施限制策略,例如限制连接数、限制带宽或限制访问频率等,以防止资源被耗尽。

-

内容分发网络(CDN): 使用CDN服务将流量分发到全球分布的缓存节点,以减轻原始服务器的压力,并提供更快的响应速度。

-

网络流量清洗: 利用专业的网络流量清洗服务,对流量进行分析和清洗,过滤掉恶意流量,确保合法用户的正常访问。

-

合理配置系统和服务: 针对系统和服务,进行合理的配置和优化,确保系统资源的有效利用,提高系统的抗压能力。

-

入侵防御和漏洞修复: 及时更新和修复系统和应用程序的漏洞,以防止攻击者利用已知漏洞进行拒绝服务攻击。

-

流量限制和限制策略: 针对恶意请求或异常流量,使用限制策略,例如限制IP地址、用户身份验证、验证码等,以限制恶意行为。

-

灾备和备份方案: 实施灾备和备份方案,以防止系统崩溃时造成的数据丢失和服务中断。

以上措施综合起来可以帮助减轻拒绝服务攻击的影响,提高系统的可用性和安全性。然而,拒绝服务攻击的形式和技术不断演进,因此持续的监测、更新和改进是关键的防御措施。

欺骗攻击

欺骗攻击是一种通过误导、虚假信息或社交工程等手段,欺骗目标用户以达到非法目的的攻击行为。以下是关于欺骗攻击的防御措施:

-

教育和意识提升: 提高用户的安全意识,教育他们有关欺骗攻击的常见手法和风险。组织安全意识培训,教导员工如何辨别和应对欺骗攻击。

-

谨慎相信信息: 对于收到的信息,特别是来自未知或不可信来源的信息,要保持谨慎,并进行合理的验证和核实。

-

验证身份和权限: 在处理涉及敏感信息、财务交易或授权访问的请求时,要验证对方的身份和权限,并采取适当的措施进行确认。

-

保护个人信息: 不轻易将个人敏感信息提供给未经验证的实体或在不安全的环境下使用。使用加密通信或安全通道来保护敏感信息的传输。

-

警惕社交工程: 对于使用社交工程手法进行的攻击,要保持警惕。不轻易相信陌生人提供的信息、请求或建议,避免受到欺骗。

-

网络过滤和防火墙: 在组织的网络边界设置过滤和防火墙规则,阻止来自恶意或欺骗性网站的访问,并减少恶意软件的入侵。

-

定期更新系统和应用程序: 及时更新个人设备和组织的系统和应用程序,以修复已知漏洞和安全问题,减少受到欺骗攻击的风险。

-

多因素身份验证: 对于涉及敏感信息或重要操作的场景,使用多因素身份验证可以提高安全性,防止欺骗者获取未经授权的访问。

-

网络监测和日志记录: 部署网络监测工具和日志记录系统,实时监测和记录异常活动,以便及时检测和应对欺骗攻击。

-

举报和合作: 如果发现欺骗攻击行为或成为受害者,应及时向相关机构报告,并积极与执法部门或安全专家合作。

综上所述,通过教育、谨慎、验证、保护个人信息、使用安全通信和技术措施等多种方法,可以有效预防和应对欺骗攻击。

端口扫描

端口扫描攻击是指攻击者通过扫描目标主机上的开放端口,以获取目标系统的网络服务和漏洞信息,为进一步攻击做准备。以下是关于端口扫描攻击的防御措施:

-

防火墙配置: 在网络边界设置防火墙,仅开放必要的端口,并限制来自外部网络的访问。防火墙规则应根据实际需求进行严格配置,阻止未经授权的端口扫描尝试。

-

端口过滤: 在目标主机上配置端口过滤规则,只允许必要的服务监听特定端口,并禁止其他未使用的端口。这样可以减少暴露的攻击面。

-

频率限制: 针对同一IP地址的连接请求进行频率限制,防止攻击者通过大量连接尝试进行端口扫描。

-

IDS/IPS系统: 部署入侵检测系统(IDS)或入侵预防系统(IPS),实时监测网络流量,检测并阻止异常的端口扫描行为。

-

端口隐藏: 隐藏不必要的服务和开放端口,减少攻击者发现目标系统的可能性。可以使用端口转发或端口伪装等技术隐藏真实的端口。

-

系统和应用程序更新: 及时更新系统和应用程序,修复已知漏洞,以减少攻击者利用漏洞进行端口扫描的机会。

-

日志监控和分析: 配置系统日志监控,记录和分析网络流量、连接请求和端口扫描行为,及时发现异常活动。

-

入侵响应: 在检测到端口扫描攻击时,及时采取响应措施,例如封禁攻击源IP地址、通知网络管理员或执法部门等。

-

端口扫描检测工具: 使用端口扫描检测工具,主动扫描和检测自己的系统,及时发现并修复潜在的安全漏洞。

-

网络隔离和安全策略: 将网络划分为不同的安全区域,并根据安全需求实施网络隔离和访问控制策略,减少端口扫描攻击对关键系统的影响。

综上所述,通过合理的配置、监控和响应措施,可以减少端口扫描攻击的风险,并保护系统的安全性。

强化TCP/IP 堆栈以抵御拒绝服务攻击

强化TCP/IP堆栈是一种提高系统的抵御拒绝服务攻击能力的方法。以下是一些常见的方法和技术:

-

连接限制和排队: 实施连接限制和排队机制,限制每个客户端的同时连接数,防止过多的连接请求导致资源耗尽。可以使用防火墙、负载均衡器或专用设备来实现这些功能。

-

SYN 攻击防御: 针对 SYN 攻击(一种常见的拒绝服务攻击类型),可以采取 SYN 防护机制,如 SYN Cookie 或 SYN Proxy。这些机制可以在建立 TCP 连接时进行验证,防止伪造的 SYN 请求导致资源耗尽。

-

连接速率限制: 实施连接速率限制,限制每个客户端单位时间内的连接数或请求速率。这可以防止恶意用户通过大量连接请求耗尽系统资源。

-

流量监测和过滤: 使用流量监测和过滤技术,实时检测和过滤异常流量。可以使用入侵检测系统(IDS)或入侵预防系统(IPS)来监测和过滤潜在的攻击流量。

-

资源分配和管理: 合理分配和管理系统资源,包括处理器、内存、带宽等,以防止单个连接或请求占用过多资源,导致其他合法请求无法得到响应。

-

流量分流和负载均衡: 使用负载均衡器将流量分散到多个服务器上,平衡负载和防止单一服务器过载。这可以提高系统的可用性和抵御拒绝服务攻击的能力。

-

异常流量检测和自动屏蔽: 实施异常流量检测机制,通过监测流量模式和行为分析来识别潜在的拒绝服务攻击,并自动屏蔽或拦截恶意流量。

-

更新和补丁管理: 及时更新和应用操作系统、网络设备和应用程序的安全补丁,修复已知漏洞,以减少攻击者利用漏洞进行拒绝服务攻击的机会。

-

合理的系统配置: 配置和调整系统参数,包括最大连接数、超时时间等,以适应预期的负载和流量,并提供合理的保护机制。

-

实时监测和响应: 部署实时监测系统,及时检测和响应拒绝服务攻击,包括异常流量、连接请求和服务器负载等方面的异常情况。

以上是一些常见的方法和技术,可以帮助强化TCP/IP堆栈,提高系统的抵御拒绝服务攻击的能力。然而,应该根据具体的环境和需求选择合适的防御措施,并持续跟踪和更新防御机制,以适应不断演变的安全威胁。

系统漏洞扫描

系统漏洞扫描是一种通过自动化工具来检测计算机系统中存在的安全漏洞和弱点的过程。以下是关于系统漏洞扫描的一般步骤和注意事项:

-

确定扫描目标: 确定要扫描的目标系统或网络范围。这可以是单个主机、服务器集群、局域网或互联网上的整个子网。

-

选择漏洞扫描工具: 选择适合你需求的漏洞扫描工具。有一些商业工具和开源工具可用,如Nessus、OpenVAS、NMAP等。确保选择的工具能够满足你的扫描要求。

-

配置扫描参数: 配置漏洞扫描工具的参数,包括目标地址、端口范围、扫描类型(如全面扫描、快速扫描或定向扫描)、漏洞数据库和规则集等。根据需要,可能需要进行身份验证或授权以获取更全面的扫描结果。

-

执行漏洞扫描: 运行漏洞扫描工具,开始对目标系统进行扫描。工具将自动进行端口扫描、服务识别和漏洞检测,并生成相应的扫描报告。

-

分析扫描结果: 仔细分析漏洞扫描报告,检查扫描结果中的漏洞和弱点。注意分类漏洞的严重程度,例如高危、中危或低危漏洞。

-

优先级排序和修复: 根据漏洞的严重性和影响程度,确定修复漏洞的优先级。优先处理高风险和易受攻击的漏洞,制定相应的修复计划并及时执行修复措施。

-

持续监测和更新: 漏洞扫描不应仅仅是一次性的活动,而应该是一个持续的过程。定期进行系统漏洞扫描,确保及时发现和修复新的漏洞,并随时更新漏洞扫描工具的漏洞库和规则。

此外,还应注意以下事项:

-

确保在合法授权下进行漏洞扫描,遵守法律和道德规范。

-

在扫描之前,与系统所有者或管理员进行沟通,以避免对系统正常运行造成干扰或风险。

-

了解漏洞扫描工具的局限性,它们无法检测到所有类型的漏洞。因此,扫描结果应结合其他安全评估方法和手动审查进行综合评估。

-

漏洞扫描只是系统安全的一部分,其他安全层面(如访问控制、强密码策略、防火墙配置等)也应得到充分关注。

通过系统漏洞扫描,可以及时发现系统中的漏洞,采取相应的措施加固系统安全,提高系统的抵御能力。

相关文章:

系统架构设计师笔记第11期:信息安全的抗攻击技术

拒绝服务攻击 拒绝服务攻击(Denial of Service,DoS)是一种旨在使目标系统无法提供正常服务的攻击方式。攻击者通过向目标系统发送大量的请求或占用系统资源,超过系统的承载能力,导致系统过载或崩溃,从而使…...

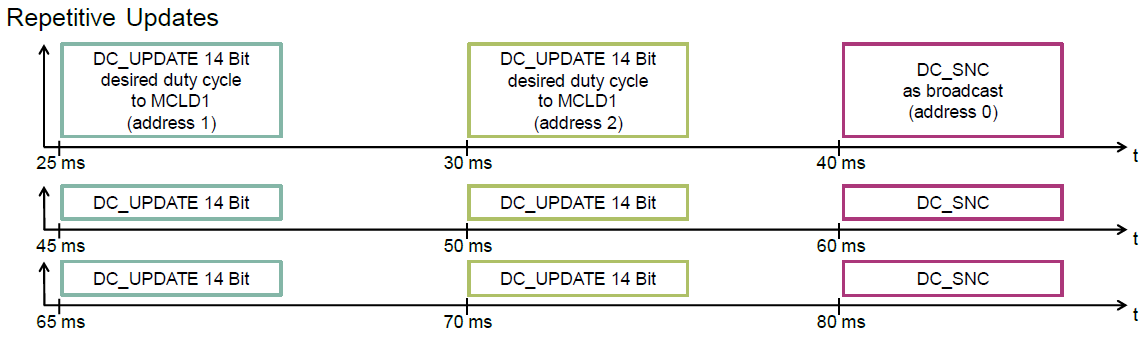

TLD7002学习笔记(二)-使用S32K144驱动TLD7002

文章目录 1. 前言2. 评估板简介3. 官方驱动3.1 官网驱动的介绍3.2 官方驱动的移植3.3 官方驱动的使用 4. 参考资料 1. 前言 本篇文章是TLD7002学习笔记的第二篇,主要是介绍如何使用S32K144驱动TLD7002-16ES。为此,笔者做了一套基于TLD7002-16ES的评估板…...

[元带你学: eMMC协议详解 14] 数据擦除(Erase) 详解

依JEDEC eMMC 5.1及经验辛苦整理,付费内容,禁止转载。 所在专栏 《元带你学: eMMC协议详解》 内容摘要 全文 4200字, 主要内容介绍了各种擦除操作概念以记用法,总结了不同擦除操作的区别, 根据不同安全级别和应用场景…...

【程序人生-Hello‘s P2P】哈尔滨工业大学深入理解计算机系统大作业

计算机系统 大作业 题 目 程序人生-Hello’s P2P 专 业 xxxx 学 号 2021xxxx 班 级 210xxxx 学 生 xx 指 导 教 师 xxx 计算机科学与技术学院 2023年5月 摘 要 HelloWorld是每个程序员接触的第一个程序,表面上平平无奇的它背后却是由操作系统许多设计精巧的机制支撑…...

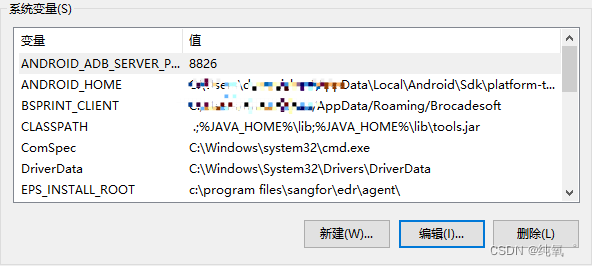

Android Studio入门

首先确保系统已经安装好JDK和Android SDK Android SDK的安装有两种方案 方案一:直接下载包安装 官网下载 国内下载 方案二:使用命令行工具进行安装 在Android Studio官网下载Command line tools 最新:如果使用 Android Studio,…...

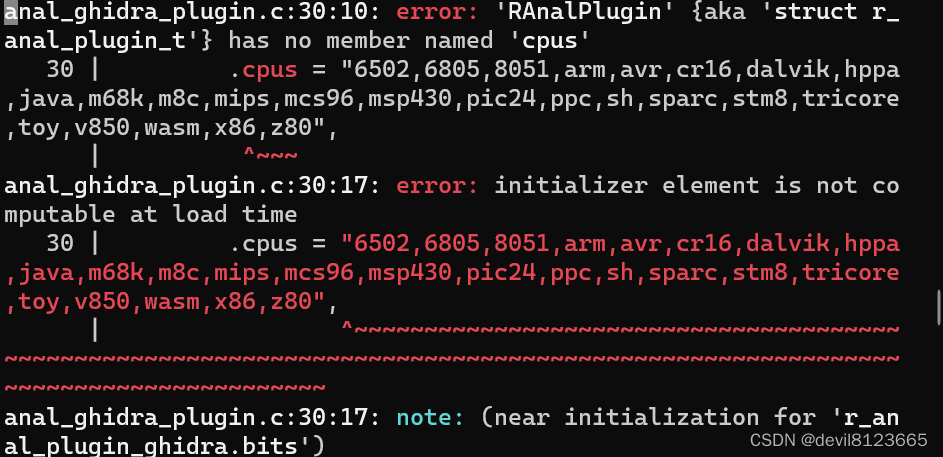

r2pm -ci r2ghidra 时报错:checking pkg-config flags for r_core... no

参考网址: sys/python.sh fails with checking pkg-config flags for r_core... no Issue #1943 radareorg/radare2 GitHub 进入目录/root/.local/share/radare2/r2pm/git/r2ghidra查看configure文件,查找报错位置 执行指令 : # pkg-co…...

【宿舍管理系统】注册登录页面的实现(前端)

目录 一.创建一个jsp文件,命名为login.jsp 代码: 1. 2. 3. 4. 5. 6. 编辑 二. 创建一个css文件,并命名为style.css 1. 编辑效果如下: 编辑 代码解析: 2. 效果如下: 代码解析࿱…...

言简意赅傻瓜式写法)

python写入excel,(二) 言简意赅傻瓜式写法

xlrd限制条数,openpyxl 上限较高,所以推荐这种写法 import openpyxl # openpyxl引入模块 def write_to_excel(path: str, sheetStr, info, data): # 实例化一个workbook对象 workbook openpyxl.Workbook() # 激活一个sheet …...

:北京卷II)

我用ChatGPT写2023高考语文作文(六):北京卷II

2023年 北京卷 II 适用地区:北京 舞台上,戏曲演员有登场亮相的瞬间。生活中也有许多亮相时刻:国旗下的讲话,研学成果的汇报,新产品的发布……每一次亮相,都受到众人关注;每一次亮相,…...

Vue中如何进行图表绘制

Vue中如何进行图表绘制 数据可视化是Web应用中非常重要的一部分,其中图表绘制是其中的重要环节。Vue作为一款流行的前端框架,提供了很多优秀的图表库,以满足不同业务场景下的需求。本文将介绍如何在Vue中进行图表绘制,包括使用Vu…...

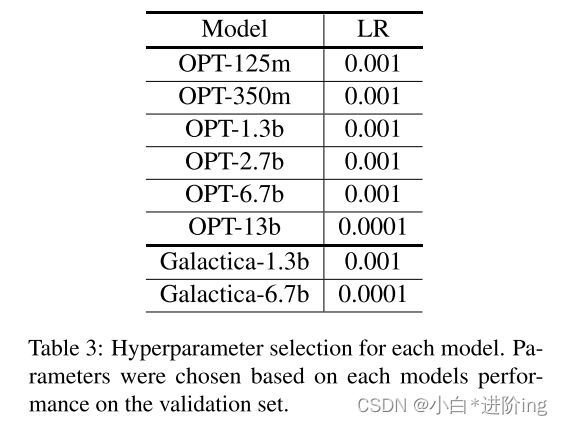

【Soft-prompt Tuning for Large Language Models to Evaluate Bias 论文略读】

Soft-prompt Tuning for Large Language Models to Evaluate Bias 论文略读 INFORMATIONAbstract1 Introduction2 Related work3 Methodology3.1 Experimental setup 4 Results5 Discussion & Conclusion总结A Fairness metricsB Hyperparmeter DetailsC DatasetsD Prompt …...

Qt 定时器与定时事件

一、定时器 在头文件.h中进行声明: private slots:void timeOut(); // 定时器超时槽函数在.cpp中进行实现相应的功能: // 构造函数 Widget::Widget(QWidget *parent) :QWidget(parent),ui(new Ui::Widget) {ui->setupUi(this);// 创建一个新的定时…...

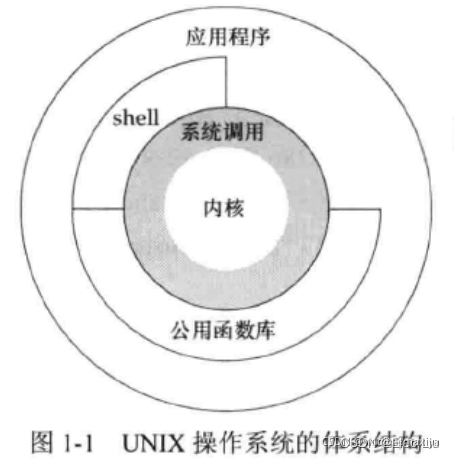

《UNUX环境高级编程》(1)UNIX基础

1、引言 2、UNIX体系结构 操作系统 一种软件,控制计算机硬件资源,提供程序运行环境。操作系统包含了内核和一些其他软件(如shell、公用函数库、应用程序等)。例如Linux就是GNU操作系统的内核,因此也称为GNU/Linux操作…...

MATLAB 入门之旅摘要

matlab官方基础课程,重温或者入门都是不错的选择。 MATLAB 入门之旅 MATLAB 入门之旅 | 自定进度在线课程 - MATLAB & Simulink 基本语法 示例说明x pi使用等号 () 创建变量。 左侧 (x) 是变量的名称,其值为右侧 (pi) 的值。y sin(-5)您可以使用括…...

chatgpt赋能python:Python小数运算:解决精度问题的最佳实践

Python小数运算:解决精度问题的最佳实践 在进行小数运算时,Python是一种十分常用的语言,但在进行小数运算时,由于二进制和十进制之间的转换不完全,可能会导致一些精度问题。为了避免这些问题,让我们一起了…...

Linux 安装Docker完整教程(六)

文章目录 背景一、Docker简介二、docker desktop 和 docker engin 区别三、Linux 安装Docker1. 安装docker的前置条件:2. 查看Docker版本3. 检查是否安装过Docker4. Docker自动化安装 (不想自带化安装的可跳过本步骤,选择手动安装)5. Docker手动安装&…...

手机连接adb 相关问题汇总

目录 关于端口占用问题1 关于修改adb 端口配置问题2 方法3 方法4 关于端口占用问题1 转载链接:https://www.jianshu.com/p/902a89b06271 报错信息: error: no device/emulators found error: device still connecting 解决方案: 重启…...

MySQL数据相关操作

一、介绍 MySQL数据操作: DML 在MySQL管理软件中,可以通过SQL语句中的DML语言来实现数据的操作,包括 使用INSERT实现数据的插入 UPDATE实现数据的更新 使用DELETE实现数据的删除 使用SELECT查询数据以及。 二、插入数据INSERT 1. 插入完整…...

等级考试试卷(四级))

2023年5月青少年软件编程(Python) 等级考试试卷(四级)

青少年软件编程(Python) 等级考试试卷(四级)2023.6 分数: 100 题数: 38 一、 单选题(共 25 题, 共 50 分) 1.下列程序段的运行结果是? ( ) def s(n): if n0: …...

Python selenium自动化测试模型图解

1、线性测试 优势:每一个脚本都是完整独立的,每一个脚本对应一个测试用例 缺点:开发成本高,会有重复操作重复脚本;维护成本也高,修改重复操作的脚本时,要逐一进行修改。 2、模块化驱动测试 …...

day52 ResNet18 CBAM

在深度学习的旅程中,我们不断探索如何提升模型的性能。今天,我将分享我在 ResNet18 模型中插入 CBAM(Convolutional Block Attention Module)模块,并采用分阶段微调策略的实践过程。通过这个过程,我不仅提升…...

循环冗余码校验CRC码 算法步骤+详细实例计算

通信过程:(白话解释) 我们将原始待发送的消息称为 M M M,依据发送接收消息双方约定的生成多项式 G ( x ) G(x) G(x)(意思就是 G ( x ) G(x) G(x) 是已知的)࿰…...

使用分级同态加密防御梯度泄漏

抽象 联邦学习 (FL) 支持跨分布式客户端进行协作模型训练,而无需共享原始数据,这使其成为在互联和自动驾驶汽车 (CAV) 等领域保护隐私的机器学习的一种很有前途的方法。然而,最近的研究表明&…...

条件运算符

C中的三目运算符(也称条件运算符,英文:ternary operator)是一种简洁的条件选择语句,语法如下: 条件表达式 ? 表达式1 : 表达式2• 如果“条件表达式”为true,则整个表达式的结果为“表达式1”…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院挂号小程序

一、开发准备 环境搭建: 安装DevEco Studio 3.0或更高版本配置HarmonyOS SDK申请开发者账号 项目创建: File > New > Create Project > Application (选择"Empty Ability") 二、核心功能实现 1. 医院科室展示 /…...

【Go】3、Go语言进阶与依赖管理

前言 本系列文章参考自稀土掘金上的 【字节内部课】公开课,做自我学习总结整理。 Go语言并发编程 Go语言原生支持并发编程,它的核心机制是 Goroutine 协程、Channel 通道,并基于CSP(Communicating Sequential Processes࿰…...

ETLCloud可能遇到的问题有哪些?常见坑位解析

数据集成平台ETLCloud,主要用于支持数据的抽取(Extract)、转换(Transform)和加载(Load)过程。提供了一个简洁直观的界面,以便用户可以在不同的数据源之间轻松地进行数据迁移和转换。…...

unix/linux,sudo,其发展历程详细时间线、由来、历史背景

sudo 的诞生和演化,本身就是一部 Unix/Linux 系统管理哲学变迁的微缩史。来,让我们拨开时间的迷雾,一同探寻 sudo 那波澜壮阔(也颇为实用主义)的发展历程。 历史背景:su的时代与困境 ( 20 世纪 70 年代 - 80 年代初) 在 sudo 出现之前,Unix 系统管理员和需要特权操作的…...

Unity | AmplifyShaderEditor插件基础(第七集:平面波动shader)

目录 一、👋🏻前言 二、😈sinx波动的基本原理 三、😈波动起来 1.sinx节点介绍 2.vertexPosition 3.集成Vector3 a.节点Append b.连起来 4.波动起来 a.波动的原理 b.时间节点 c.sinx的处理 四、🌊波动优化…...

关于uniapp展示PDF的解决方案

在 UniApp 的 H5 环境中使用 pdf-vue3 组件可以实现完整的 PDF 预览功能。以下是详细实现步骤和注意事项: 一、安装依赖 安装 pdf-vue3 和 PDF.js 核心库: npm install pdf-vue3 pdfjs-dist二、基本使用示例 <template><view class"con…...