应用零信任原则:案例研究和现场经验教训

随着云架构、软件即服务和分布式劳动力日益成为当今现代组织的主导现实,零信任安全模型已成为首选安全范例。

因此,描述零信任安全原则以及构成零信任架构 (ZTA) 的组件的出版物和资源数量几乎令人瘫痪。该行业缺乏的是一个多样化的示例库,可以展示从业者在将零信任应用于现有环境和用例时所做的调整和决策。

为了弥补这一差距,非营利组织高级网络安全中心采访了其成员,以了解不同规模和跨行业的组织如何实施零信任,以及他们可以与寻求这样做的其他人分享哪些经验教训。

在与代表具有不同零信任成熟度水平的不同组织的十几位现实世界从业者交谈后,三个基本主题成为成功实施零信任原则的最关键。

-

定义您的零信任范围。虽然最佳方案会导致整个组织的基础设施在零信任原则下运行,但现实情况是,对于许多人来说,这种努力要么成本高昂(特别是对于现有的运营环境),要么会给业务速度带来不可接受的障碍,或者两个都。明确定义可以严格控制的范围和不能严格控制的范围对于确保这些区域不会相互“渗透”并损害零信任架构的完整性至关重要。受访者强调了绘制边界的几种不同方法:

-

监管规定的范围:以一家财富 100 强保险公司为例,围绕支付卡信息 (PCI) 的监管压力推动了零信任原则的采用以及由此产生的零信任环境范围。

-

基于风险的边界:一家全球 500 强能源公司代表了我们许多小组成员的方法,网络安全创新、技术和架构负责人表示,“将您的零信任策略、优先事项和初始边界建立在您当前状态的基础上”风险最高的环境。”

-

机会主义边界:一家拥有高度联合企业架构的跨国科技公司既没有兴趣也没有公司结构来在组织的所有甚至大部分方面实施零信任。也就是说,零信任是一种理想的状态,因此该公司采取了机会主义的做法。正如企业安全架构高级经理所说,“零信任可以在新建项目中蓬勃发展。但在大多数情况下,你需要抓住机会并专注于‘下一代’项目,以遵守零信任原则。”

-

技术定义的边界:在零信任采用的阻碍因素中,技术限制是最直接的。IT 和网络安全解决方案提供商强调的一个例子是外部系统,例如软件即服务 (SaaS) 应用程序,不支持通过其选择的身份提供商进行单点登录 (SSO)。面对这种情况时,他们会根据系统内存储或处理的数据的分类做出风险判断。

-

使用专为组织影响而设计的增量实施策略。在我们的小组中突出的是组织对旅程的不同定义。有些人选择在整个组织中按顺序实施单独的零信任元素,而另一些人则一次实施所有零信任最佳实践,但一次针对小组。

-

顺序方法:从身份开始。对于一家全球保险公司来说,零信任是一项企业战略,并将在其多个全球平台上部署。因此,协调身份需要成为控制访问的第一步。

-

小组方法:通过连续实施逐步取得进展。一个拥有数十个团体的大型联邦机构被联邦授权采用零信任原则。他们选择逐个小组全面实施 CISA 模式。通过从技术最先进的组织而不是最弱的组织开始,他们能够专注于项目中意外的小问题而不会分心。

无论哪种情况,渐进式方法都可以更快、更频繁地产生“胜利”,从而增强组织动力。 也就是说,无论增量实施如何分解,我们的小组都强调定义治理模型来监督增量实施的重要性,特别是随着时间的推移,因为举措可能会持续数年。这种治理不必仍然是一个完全独立的举措,而是可以利用现有的治理结构,例如定期安排的架构审查和签署流程。

-

确定并维持内部布道策略,以确保长期成功。为了在零信任方面取得成功,需要获得组织的支持以实现初步采用和长期问责。无论您一开始如何实现零信任,您的目标不仅应该是实施零信任架构,还应该通过主动管理和问责来长期维持零信任原则。

-

将零信任与业务目标联系起来:对于与政府有联系的非营利成员来说,零信任计划与迫在眉睫的需求紧密相关:安全支持远程工作的能力。对于一家全国性企业来说,云转型是一项被广泛接受的业务当务之急。作为一项组织范围内的举措,云转型举措为架构重新设计期间加强安全性提供了绝佳的机会。

-

落实问责制以实现长期成功:对于没有得到组织充分支持的公司来说,零信任环境的长期成功完全取决于问责制结构。我们的小组警告零信任领导者考虑部署后需要什么样的支持系统来实现问责制和渐进式改进,并在实施期间而不是之后建立该结构。

零信任转型最好理解为一个旅程——可能需要多年的集中努力,并且在许多情况下可能永远无法实现全面采用。尽管如此,零信任的过渡实施仍具有巨大的安全和运营优势,包括缩小信任边界、获得对访问请求的精细控制以及提高对组织庞大的用户、设备、应用程序和平台范围的可见性。

通过将您的组织从传统的基于位置的安全模型(无论是渐进式)转向显式自动验证访问控制的连续自适应系统,您将自然而然地(在大多数情况下)显着地改善您的安全状况。

相关文章:

应用零信任原则:案例研究和现场经验教训

随着云架构、软件即服务和分布式劳动力日益成为当今现代组织的主导现实,零信任安全模型已成为首选安全范例。 因此,描述零信任安全原则以及构成零信任架构 (ZTA) 的组件的出版物和资源数量几乎令人瘫痪。该行业缺乏的是一个多样化的示例库,可…...

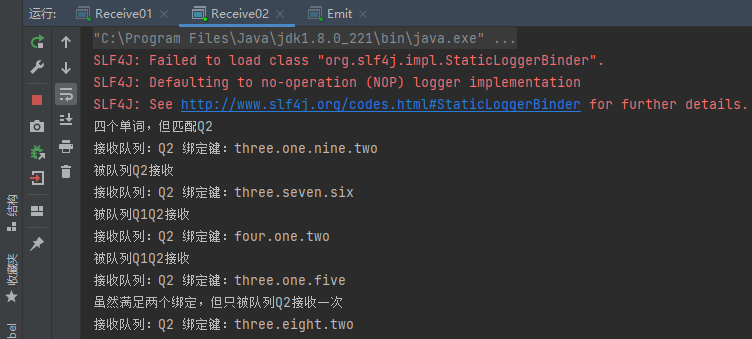

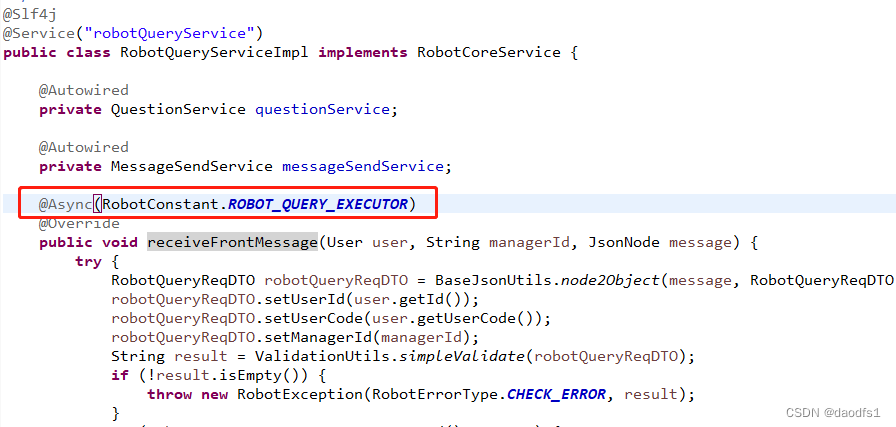

RabbitMQ系列(14)--Topics交换机的简介与实现

1、Topics交换机的介绍 Topics交换机能让消息只发送往绑定了指定routingkey的队列中去,不同于Direct交换机的是,Topics能把一个消息往多个不同的队列发送;Topics交换机的routingkey不能随意写,必须是一个单词列表,并以…...

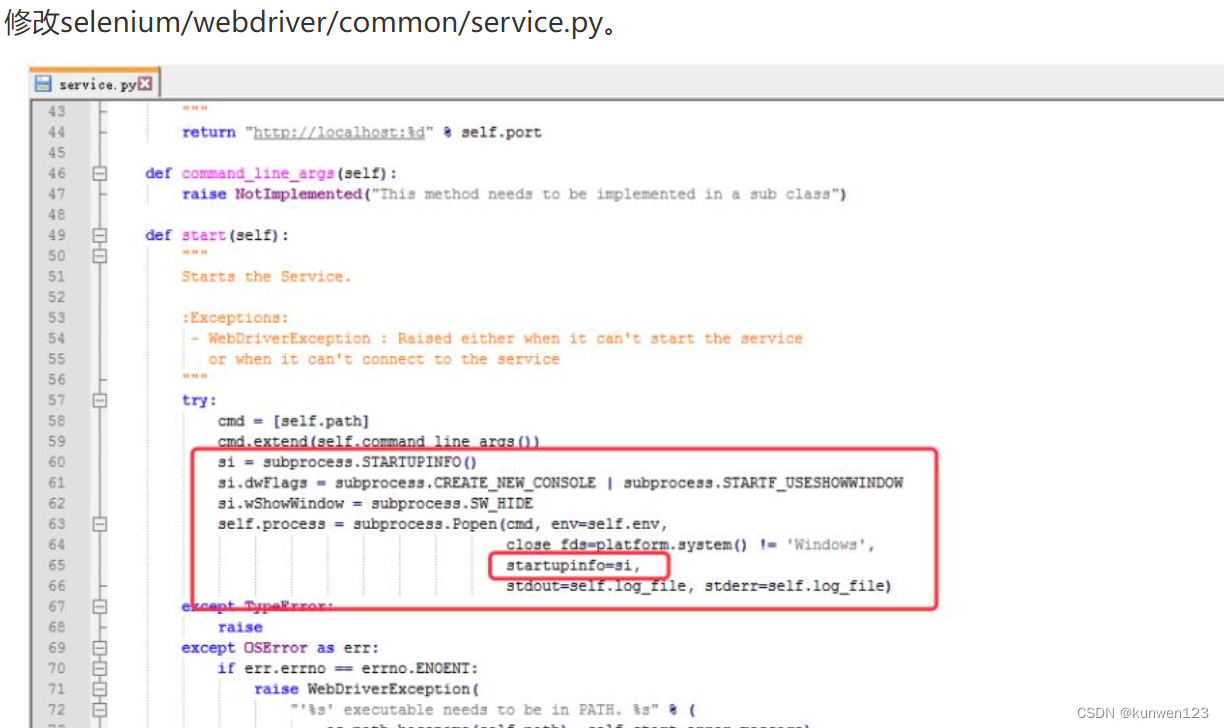

解决PyInstaller打包selenium脚本时弹出driver终端窗口

解决PyInstaller打包selenium脚本时弹出driver终端窗口 找到service.py C:\Users\XXX\AppData\Roaming\Python\Python39\site-packages\selenium\webdriver\common\service.py添加creationflags 在第77行添加: creationflags134217728使用PyInstaller打包 pyinstaller -F -w -…...

基于卷积神经网络VGG的猫狗识别

!有需要本项目的实验源码的可以私信博主! 摘要:随着大数据时代的到来,深度学习、数据挖掘、图像处理等已经成为了一个热门研究方向。深度学习是一个复杂的机器学习算法,在语音和图像识别方面取得的效果,远远…...

)

mysql查询语句练习总结(涵盖所有sql语法)

最近在学习SQL嘛,所以各个地方找题目来练手,毕竟现在能离得开数据库么? Student(S#,Sname,Sage,Ssex) 学生表 Course(C#,Cname,T#) 课程表 SC(S#,C#,score) 成绩表 Teacher(T#,Tname) 教师表 问题: 1、查询“001”课程比“002”课程成绩高的所有学生的学号&#x…...

TypeScript 中 any、unknown、never 和 void 有什么区别?

一 unknown: 未知类型 unknown: 未知类型是typescript 3.0 中引入的新类型。 1.1 所有类型的字面量都可以分配给unknown类型 unknown未知类型,代表变量类型未知,也就是可能为任意类型,所以, 所有类型的字面量都可以分配给unkno…...

算法Day60 | 84.柱状图中最大的矩形,刷题总结

Day60 84.柱状图中最大的矩形刷题总结 84.柱状图中最大的矩形 题目链接:84.柱状图中最大的矩形 遍历每个元素,找到左右元素小于当前元素的,以左右元素间的区间(左开右开区间)所围成的面积中的最大值。 数组尾部加一个…...

python实现pdf转换为word文档,尽量保持格式不变

from pdf2docx import Converterdef convert_pdf_to_word(pdf_path, docx_path, font_path):# 创建 pdf2docx.Converter 对象,用于进行 PDF 到 Word 文档的转换操作。cv Converter(pdf_path)# 设置系统默认字体文件的路径cv.font_path font_path# docx_path 转换…...

TCP / IP 网际层的 4 个重要协议

TCP / IP 网际层的 4 个重要协议 TCP/IP(Transmission Control Protocol/Internet Protocol)是一组用于互联网通信的协议。其中,网际层(Internet Layer)是TCP/IP协议栈中的一个关键层,主要负责网络间的数据…...

MySQL阶段DAY20(附笔记)

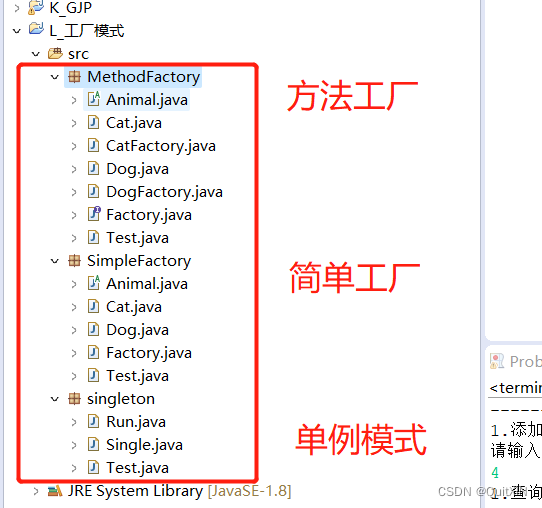

【注意】:工厂模式学习知识结构如下: (一)、单例模式 1.Single类: 使用懒汉式:对象的延迟加载,安全的,高效的应用 双重判断提升效率和安全性 package singleton;/** 单例设计模式之…...

考场作弊行为自动抓拍告警算法 yolov7

考场作弊行为自动抓拍告警系统通过yolov7python网络模型算法,考场作弊行为自动抓拍告警算法实时监测考场内所有考生的行为,对考生的行为进行自动抓拍,并分析判断是否存在作弊行为。YOLOv7 的发展方向与当前主流的实时目标检测器不同ÿ…...

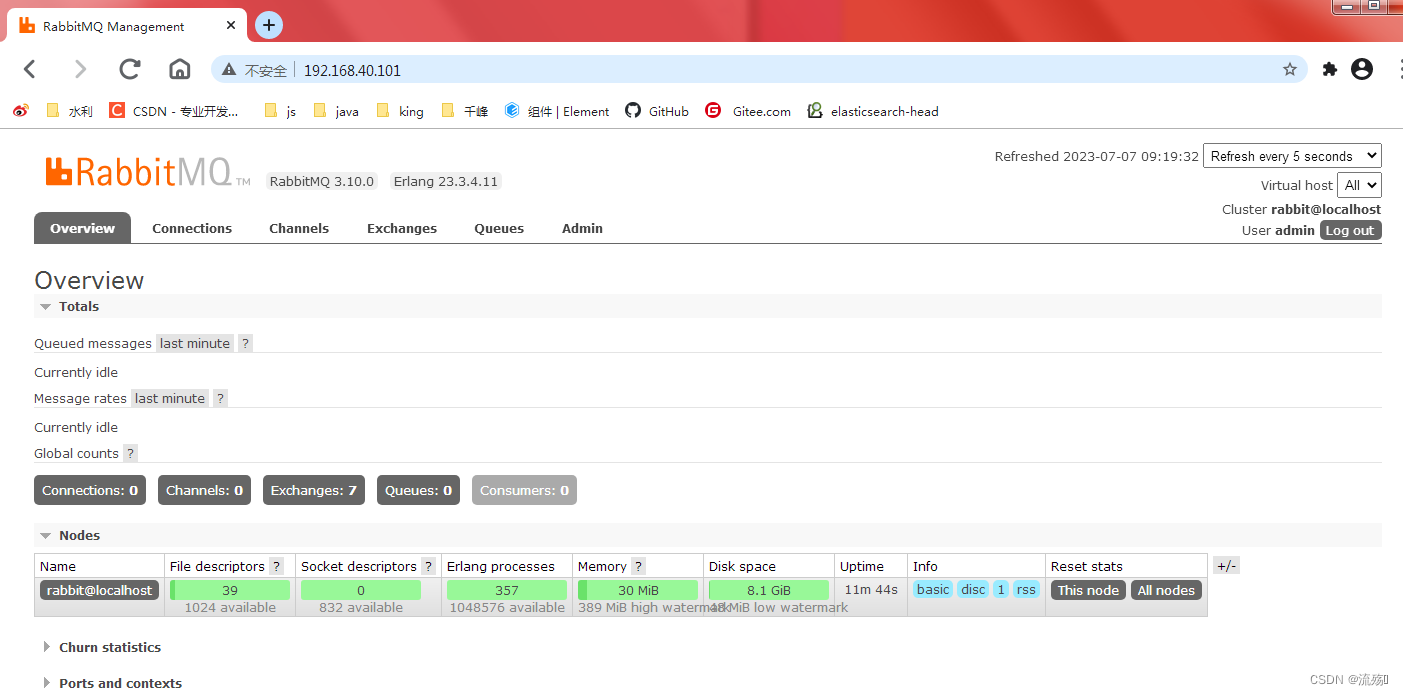

在Linux中安装RabbitMQ

RabbitMQ下载网址 Socat下载网址 erlang下载网址 RabbitMQ安装包依赖于Erlang语言包的支持,所以需要先安装Erlang语言包,再安装RabbitMQ安装包 通过Xftp软件将这三个压缩包上传到linux中的opt目录下 ,双击即可 在安装之前先查询…...

electron 单个实例控制以及日志输出

electron 单个实例控制 在使用electron打包的应用程序的时候,点击应用图标会打开多个实例,要想控制单个实例,需要通过 app.requestSingleInstanceLock() 判断当前程序的实例是否为当前取得锁, 或者说, 当前实例是否为…...

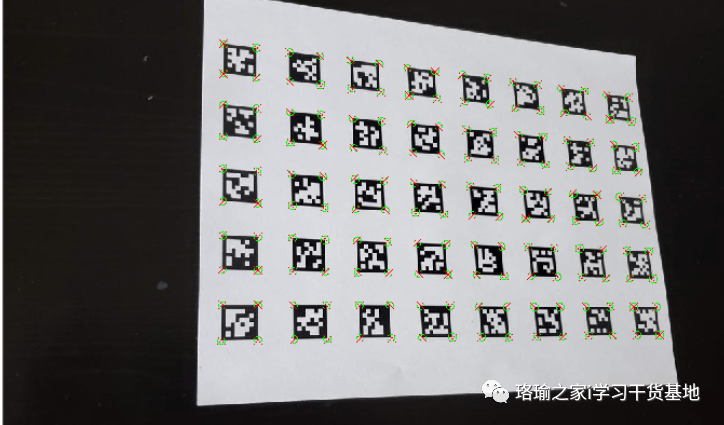

基于matlab使用AprilTag标记进行相机校准(附源码)

一、前言 AprilTags被广泛用作物体检测、定位应用的视觉标记,并作为相机校准的目标。AprilTags类似于QR码,但旨在编码更少的数据,因此可以更快地解码,这对于实时机器人应用程序非常有用。使用 AprilTags 作为校准模式的优点包括更…...

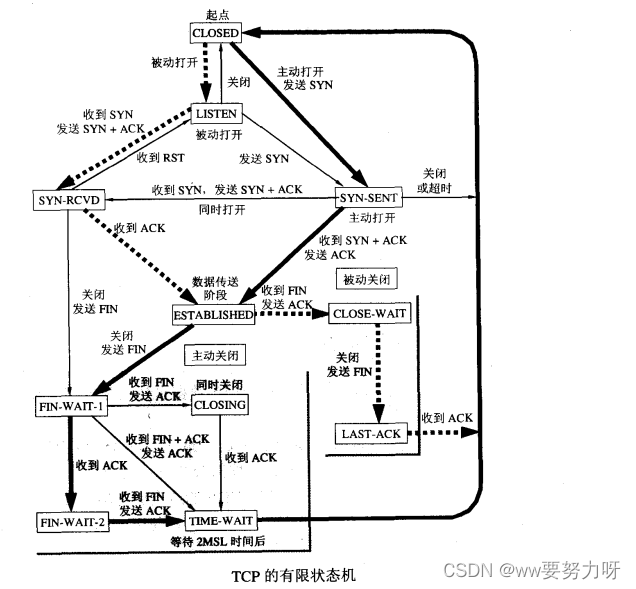

计算机网络————运输层

文章目录 概述UDPTCP首部格式 连接管理连接建立连接释放 概述 从IP层看,通信双方是两个主机。 但真正进行通信的实体是在主机中的进程,是这个主机中的一个进程和另一个主机中的一个进程在交换数据。 所以严格的讲,两个主机进行通信就是两个…...

【雕爷学编程】Arduino动手做(154)---AFMotor电机扩展板模块

37款传感器与执行器的提法,在网络上广泛流传,其实Arduino能够兼容的传感器模块肯定是不止这37种的。鉴于本人手头积累了一些传感器和执行器模块,依照实践出真知(一定要动手做)的理念,以学习和交流为目的&am…...

【RPC】—Protobuf入门

Protobuf入门 ⭐⭐⭐⭐⭐⭐ Github主页👉https://github.com/A-BigTree 笔记链接👉https://github.com/A-BigTree/Code_Learning ⭐⭐⭐⭐⭐⭐ Spring专栏👉https://blog.csdn.net/weixin_53580595/category_12279588.html SpringMVC专栏&a…...

【⑩MySQL】:表管理,让数据管理不再困难

前言 ✨欢迎来到小K的MySQL专栏,本节将为大家带来MySQL表/数据库创建和管理的讲解✨ 目录 前言1. 基础知识2. 创建和管理数据库3.创建表4. 修改表5. 删除表6.总结 1. 基础知识 ✨1.1 表的基本概念 在MySQL数据库中,表是一种很重要的数据库对象…...

Springboot项目使用原生Websocket

目录 1.启用Websocket功能2.封装操作websocket session的工具3.保存websocket session的接口4.保存websocket session的类5.定义websocket 端点6.创建定时任务 ping websocket 客户端 1.启用Websocket功能 package com.xxx.robot.config;import org.springframework.context.a…...

)

在Vue 3中如何实现服务端渲染(SSR)

今天我要给你们介绍一个很酷的功能——在Vue 3中实现服务端渲染(SSR) 首先,我们来聊聊SSR是什么。它就像是一个魔术师,能让你的网页在服务器上就预先渲染好,然后发送到客户端。想象一下,你在浏览一个网页&…...

基于服务器使用 apt 安装、配置 Nginx

🧾 一、查看可安装的 Nginx 版本 首先,你可以运行以下命令查看可用版本: apt-cache madison nginx-core输出示例: nginx-core | 1.18.0-6ubuntu14.6 | http://archive.ubuntu.com/ubuntu focal-updates/main amd64 Packages ng…...

关键领域软件测试的突围之路:如何破解安全与效率的平衡难题

在数字化浪潮席卷全球的今天,软件系统已成为国家关键领域的核心战斗力。不同于普通商业软件,这些承载着国家安全使命的软件系统面临着前所未有的质量挑战——如何在确保绝对安全的前提下,实现高效测试与快速迭代?这一命题正考验着…...

《C++ 模板》

目录 函数模板 类模板 非类型模板参数 模板特化 函数模板特化 类模板的特化 模板,就像一个模具,里面可以将不同类型的材料做成一个形状,其分为函数模板和类模板。 函数模板 函数模板可以简化函数重载的代码。格式:templa…...

算法:模拟

1.替换所有的问号 1576. 替换所有的问号 - 力扣(LeetCode) 遍历字符串:通过外层循环逐一检查每个字符。遇到 ? 时处理: 内层循环遍历小写字母(a 到 z)。对每个字母检查是否满足: 与…...

scikit-learn机器学习

# 同时添加如下代码, 这样每次环境(kernel)启动的时候只要运行下方代码即可: # Also add the following code, # so that every time the environment (kernel) starts, # just run the following code: import sys sys.path.append(/home/aistudio/external-libraries)机…...

iview框架主题色的应用

1.下载 less要使用3.0.0以下的版本 npm install less2.7.3 npm install less-loader4.0.52./src/config/theme.js文件 module.exports {yellow: {theme-color: #FDCE04},blue: {theme-color: #547CE7} }在sass中使用theme配置的颜色主题,无需引入,直接可…...

HubSpot推出与ChatGPT的深度集成引发兴奋与担忧

上周三,HubSpot宣布已构建与ChatGPT的深度集成,这一消息在HubSpot用户和营销技术观察者中引发了极大的兴奋,但同时也存在一些关于数据安全的担忧。 许多网络声音声称,这对SaaS应用程序和人工智能而言是一场范式转变。 但向任何技…...

elementUI点击浏览table所选行数据查看文档

项目场景: table按照要求特定的数据变成按钮可以点击 解决方案: <el-table-columnprop"mlname"label"名称"align"center"width"180"><template slot-scope"scope"><el-buttonv-if&qu…...

密码学基础——SM4算法

博客主页:christine-rr-CSDN博客 专栏主页:密码学 📌 【今日更新】📌 对称密码算法——SM4 目录 一、国密SM系列算法概述 二、SM4算法 2.1算法背景 2.2算法特点 2.3 基本部件 2.3.1 S盒 2.3.2 非线性变换 编辑…...

React父子组件通信:Props怎么用?如何从父组件向子组件传递数据?

系列回顾: 在上一篇《React核心概念:State是什么?》中,我们学习了如何使用useState让一个组件拥有自己的内部数据(State),并通过一个计数器案例,实现了组件的自我更新。这很棒&#…...