华三(H3C)与华为(Huawei)设备配置IPsec VPN的详细说明,涵盖配置流程、参数设置及常见问题处理

以下是针对华三(H3C)与华为(Huawei)设备配置IPsec VPN的详细说明,涵盖配置流程、参数设置及常见问题处理:

一、华三(H3C)设备IPsec VPN配置详解

1. 配置流程

华三IPsec VPN配置主要分为两个阶段:IKE SA协商(阶段一)和IPsec SA协商(阶段二),需结合策略模板或静态策略实现126。

-

阶段一(IKE SA):

-

配置IKE安全提议:定义加密算法(如3DES、AES)、认证算法(如SHA-256)、DH组(如group5)等参数。

-

配置IKE对等体:设置预共享密钥(PSK)及对端身份(如IP地址或FQDN)。

-

配置IKE Profile:关联安全提议与对等体,动态地址接入需启用野蛮模式(aggressive)26。

-

-

阶段二(IPsec SA):

-

定义IPsec转换集:选择封装模式(隧道模式)、ESP加密算法和认证算法。

-

配置ACL定义流量:匹配需加密的源/目的子网(如

rule permit ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255)。 -

策略模板或静态策略:动态接入端需创建策略模板,并关联ACL、转换集和IKE Profile24。

-

2. 动态地址接入配置要点

当分支网关为动态IP时,华三需启用野蛮模式,并通过FQDN或域名标识对端,配合策略模板实现动态协商26:

plaintext

复制

下载

ike profile 1exchange-mode aggressive # 启用野蛮模式match remote identity fqdn R3 # 对端标识为FQDN

3. NAT穿越处理

华三防火墙优先处理VPN流量,NAT规则需避免冲突:

-

ACL精准匹配:配置NAT规则时,需排除VPN流量(如

rule deny ip source 192.168.0.0/16 destination 10.0.0.0/24)13。 -

接口调用顺序:在出口接口同时应用VPN策略和NAT规则,无需额外调整优先级1。

二、华为(Huawei)设备IPsec VPN配置详解

1. 基础配置流程

华为配置逻辑与华三类似,但需注意协议兼容性357:

-

IKE提议:需与对端一致(如IKEv1主模式、DH group2、SHA1认证)。

-

IPsec提议:定义ESP加密算法(如AES-CBC-128)、认证算法(如HMAC-MD5)。

-

安全策略:创建入站/出站策略,引用ACL和IPsec提议。

2. 动态策略模板配置

华为支持策略模板方式对接动态地址分支:

plaintext

复制

下载

ipsec policy-template dx 1000 # 创建模板security acl 3004 # 引用ACLike-peer to-branch # 关联IKE对等体proposal to-branch # 引用IPsec提议

3. 与华三设备对接注意事项

-

参数匹配:确保IKE版本、加密算法、DH组、预共享密钥一致。

-

NAT穿透:华为需启用NAT-T(

nat traversal enable),并在出口设备映射UDP 500/4500端口37。 -

路由配置:添加静态路由指向对端内网(如

ip route-static 192.168.10.0 255.255.255.0 202.101.12.1)8。

三、常见问题与解决方法

-

VPN隧道无法建立:

-

检查IKE SA状态:

display ike sa。 -

确认ACL规则是否匹配流量,并排除NAT干扰13。

-

日志分析:查看协商失败原因(如PSK不匹配、协议版本冲突)7。

-

-

NAT环境下流量不通:

-

确保NAT设备放行UDP 500/4500端口。

-

华三需配置ACL拒绝VPN流量被NAT转换13。

-

-

动态地址接入失败:

-

确认野蛮模式启用,且对端身份标识(FQDN)正确26。

-

华为分支需主动发起协商,总部配置策略模板57。

-

四、配置示例

华三与华为对接配置片段

华三端(动态分支):

plaintext

复制

下载

ike proposal 1encryption-algorithm aes-cbc-128authentication-algorithm sha1dh group2 ike keychain 1pre-shared-key hostname huawei key simple 123456 ipsec policy-template temp 1ike-profile 1transform-set mysetsecurity acl 3000

华为端(固定总部):

plaintext

复制

下载

ike peer h3cpre-shared-key 123456ike-proposal 1remote-address 122.XX.XX.248 ipsec policy h3c 1 isakmpsecurity acl 3000ike-peer h3cproposal h3c

相关文章:

华三(H3C)与华为(Huawei)设备配置IPsec VPN的详细说明,涵盖配置流程、参数设置及常见问题处理

以下是针对华三(H3C)与华为(Huawei)设备配置IPsec VPN的详细说明,涵盖配置流程、参数设置及常见问题处理: 一、华三(H3C)设备IPsec VPN配置详解 1. 配置流程 华三IPsec VPN配置主要…...

【消息队列RocketMQ】四、RocketMQ 存储机制与性能优化

一、RocketMQ 存储机制详解 1.1 存储文件结构 RocketMQ 的存储文件主要分布在store目录下,该目录是在broker.conf配置文件中通过storePathRootDir参数指定的,默认路径为${user.home}/store 。主要包含以下几种关键文件类型: 1.1.1 Comm…...

结合地理数据处理

CSV 文件不仅可以存储表格数据,还可以与地理空间数据结合,实现更强大的地理处理功能。例如,你可以将 CSV 文件中的坐标数据转换为点要素类,然后进行空间分析。 示例:将 CSV 文件中的坐标数据转换为点要素类 假设我们有…...

店匠科技摘得 36 氪“2025 AI Partner 创新大奖”

全场景 AI 方案驱动跨境电商数智化跃迁 4 月 18 日,36 氪 2025 AI Partner 大会于上海盛大开幕。大会紧扣“Super App 来了”主题,全力探寻 AI 时代的全新变量,探索 AI 领域下一个超级应用的无限可能性。在此次大会上,跨境电商独立站 SaaS 平台店匠科技(Shoplazza)凭借“店匠跨…...

Joint communication and state sensing under logarithmic loss

摘要——我们研究一种基本的联合通信与感知设置,其中发射机希望向接收机传输一条消息,并同时通过广义反馈估计其信道状态。我们假设感知目标是获得状态的软估计(即概率分布),而非通常假设的点估计;并且我们…...

测试基础笔记第十天

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录 一、查询语句1.基本查询2.条件查询3.模糊查询4.范围查询5.判断空 二、其他复杂查询1.排序2.聚合函数3.分组4.分页查询 一、查询语句 1.基本查询 – 需求1: 准备商…...

Geek强大的电脑卸载软件工具,免费下载

一款强大的卸载电脑软件工具,无需安装 免费下载...

Linux:41线程控制lesson29

1.线程的优点: • 创建⼀个新线程的代价要⽐创建⼀个新进程⼩得多 创建好线程只要调度就好了 • 与进程之间的切换相⽐,线程之间的切换需要操作系统做的⼯作要少很多 为什么? ◦ 最主要的区别是线程的切换虚拟内存空间依然是相同的&#x…...

基于Flask与Ngrok实现Pycharm本地项目公网访问:从零部署

目录 概要 1. 环境与前置条件 2. 安装与配置 Flask 2.1 创建虚拟环境 2.2 安装 Flask 3. 安装与配置 Ngrok 3.1 下载 Ngrok 3.2 注册并获取 Authtoken 4. 在 PyCharm 中创建 Flask 项目 5. 运行本地 Flask 服务 6. 启动 Ngrok 隧道并获取公网地址 7. 完整示例代码汇…...

Ai晚报20250423

Kortix 发布全球首个开源通用型 AI Agent——Suna,能像人类一样学习、推理和适应,通过自然对话帮助用户完成多种现实任务,支持浏览器自动化、文件管理等 20 个用户场景。腾讯混元大模型 AI 阅读助手“企鹅读伴”正式上线,为中小学…...

密码学货币混币器详解及python实现

目录 一、前言二、混币器概述2.1 混币器的工作原理2.2 关键特性三、数据生成与预处理四、系统架构与流程五、核心数学公式六、异步任务调度与 GPU 加速七、PyQt6 GUI 设计八、完整代码实现九、自查测试与总结十、展望摘要 本博客聚焦 “密码学货币混币器实现”,以 Python + P…...

HTMLCSS实现网页轮播图

网页中轮播图区域的实现与解析 在现代网页设计中,轮播图是一种常见且实用的元素,能够在有限的空间内展示多个内容,吸引用户的注意力。下面将对上述代码中轮播图区域的实现方式进行详细介绍。 一、HTML 结构 <div class"carousel-c…...

如何确定置信水平的最佳大小

在统计学中,置信水平的选择并不是一成不变的,而是根据具体的研究目的、样本量、数据类型以及行业标准等因素来确定的。然而,在大多数情况下,95%的置信水平是最常用的。 选择95%置信水平的原因 平衡可靠性与精确性: •…...

Java基础第21天-正则表达式

正则表达式是对字符串执行模式匹配的技术 如果想灵活的运用正则表达式,必须了解其中各种元字符的功能,元字符从功能上大致分为: 限定符选择匹配符分组组合和反向引用符特殊字符字符匹配符定位符 转义号\\:在我们使用正则表达式去检索某些特…...

Maven 项目中引入本地 JAR 包

在日常开发过程中,我们有时会遇到一些未上传到 Maven 中央仓库或公司私有仓库的 JAR 包,比如第三方提供的 SDK 或自己编译的库。这时候,我们就需要将这些 JAR 包手动引入到 Maven 项目中。本文将介绍两种常见方式:将 JAR 安装到本…...

CSGO 盲盒开箱系统技术实现深度解析

一、系统架构设计 (一)前后端分离架构 采用前后端分离模式,后端专注业务逻辑处理与数据管理,前端负责用户交互界面呈现。后端通过 RESTful API 与前端进行数据交互,这种架构能有效提高开发效率,便于团队分…...

JS通过GetCapabilities获取wms服务元数据信息并在SuperMap iClient3D for WebGL进行叠加显示

获取wms服务元数据信息并在三维webgl客户端进行叠加显示 <!DOCTYPE html> <html lang"en"> <head><meta charset"UTF-8"><meta name"viewport" content"widthdevice-width, initial-scale1.0"><tit…...

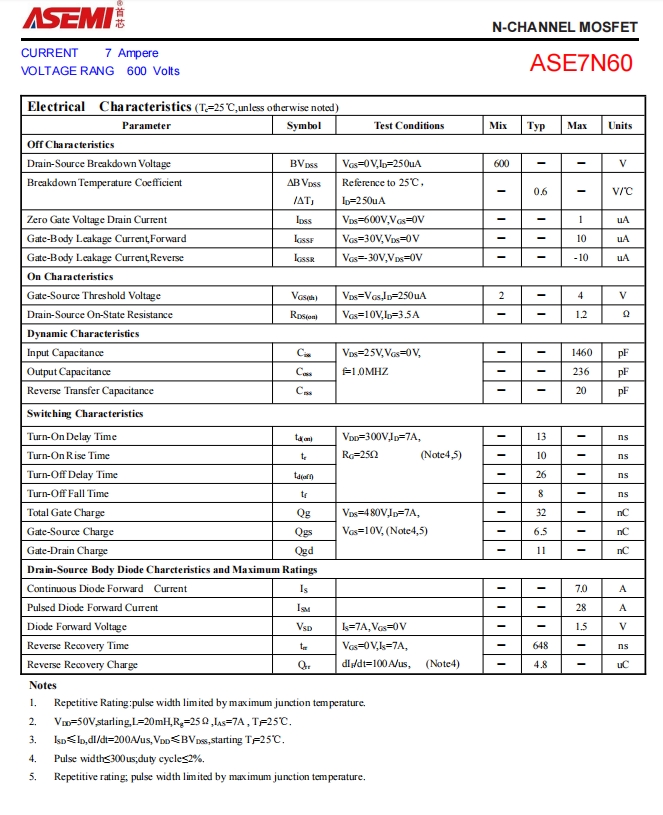

7N60-ASEMI无人机专用功率器件7N60

编辑:LL 7N60-ASEMI无人机专用功率器件7N60 型号:7N60 品牌:ASEMI 封装:TO-220F 最大漏源电流:7A 漏源击穿电压:600V 批号:最新 RDS(ON)Max:1.20Ω …...

)

Redis日常学习(一)

我的Redis学习笔记:从命令行到性能调优 Redis Redis(Remote Dictionary Server)本质上是一个基于内存的键值存储系统. 安装配置Redis的过程非常简单: # Ubuntu/Debian安装Redis sudo apt-get update sudo apt-get install red…...

Pytorch图像数据转为Tensor张量

PyTorch的所有模型(nn.Module)都只接受Tensor格式的输入,所以我们在使用图像数据集时,必须将图像转换为Tensor格式。PyTorch提供了torchvision.transforms模块来处理图像数据集。torchvision.transforms模块提供了一些常用的图像预…...

Java 加密与解密:从算法到应用的全面解析

Java 加密与解密:从算法到应用的全面解析 一、加密与解密技术概述 在当今数字化时代,数据安全至关重要。Java 加密与解密技术作为保障数据安全的关键手段,被广泛应用于各个领域。 加密是将明文数据通过特定算法转换为密文,使得…...

Java基础系列-HashMap源码解析2-AVL树

文章目录 AVL树左旋右旋左旋右旋的4种情况LL 型RR 型LR 型RL 型 实际插入时怎么判断是那种类型?插入时注意事项删除节点 AVL树 为避免BST树退化成链表的极端情况, AVL 树应运而生。 平衡因子取值(-1,0,1)…...

蓝桥杯 19. 最大比例

最大比例 原题目链接 题目描述 X 星球的某个大奖赛设了 M 级奖励。每个级别的奖金是一个正整数。 并且,相邻两个级别间的比例是一个固定值,也就是说:所有级别的奖金构成一个等比数列。 例如: 奖金数列为 16, 24, 36, 54&…...

前端加密介绍与实战

前端数据加密 文章目录 前端数据加密前端数据加密介绍为什么需要前端数据加密?前端数据加密的常见方式前端数据加密的实现场景:加密用户密码并发送到后端步骤 1:安装加密库步骤 2:实现加密逻辑步骤 3:后端解密 实战总结…...

Zookeeper是什么?基于zookeeper实现分布式锁

zookeeper听的很多,但实际在应用开发中用的不错,主要是作为中间件配合使用的,例如:Kafka。 了解zk首先需要知道它的数据结构,可以想象为树、文件夹目录。每个节点有基本的信息,例如:创建时间、…...

Kafka 主题设计与数据接入机制

一、前言:万物皆流,Kafka 是入口 在构建实时数仓时,Kafka 既是 数据流动的起点,也是后续流处理系统(如 Flink)赖以为生的数据源。 但“消息进来了” ≠ “你就能处理好了”——不合理的 Topic 设计、接入方…...

gem5-gpu教程05 内存建模

memory-modeling|Details on how memory is modeled in gem5-gpu gem5-gpu’s Memory Simulation gem5-gpu在很大程度上避开了GPGPU-Sim的单独功能模拟,而是使用了gem5的执行中执行模型。因此,当执行存储/加载时,内存会被更新/读取。没有单独的功能路径。(顺便说一句,这…...

MySQL的日志--Redo Log【学习笔记】

MySQL的日志--Redo Log 知识来源: 《MySQL是怎样运行的》--- 小孩子4919 MySQL的事务四大特性之一就是持久性(Durability)。但是底层是如何实现的呢?这就需要我们的Redo Log(重做日志)闪亮登场了。它记录着…...

【AI应用】免费代码仓构建定制版本的ComfyUI应用镜像

免费代码仓构建定制版本的ComfyUI应用镜像 1 创建代码仓1.1 注册登陆1.2 创建代码仓1.5 安装中文语言包1.4 拉取ComfyUI官方代码2 配置参数和预装插件2.1 保留插件和模型的版本控制2.2 克隆插件到代码仓2.2.1 下载插件2.2.2 把插件设置本仓库的子模块管理3 定制Docker镜像3.1 创…...

MineWorld,微软研究院开源的实时交互式世界模型

MineWorld是什么 MineWorld是微软研究院开发并开源的一个基于《我的世界》(Minecraft)的实时互动世界模型。该模型采用了视觉-动作自回归Transformer架构,将游戏场景和玩家动作转化为离散的token ID,并通过下一个token的预测进行…...