容器安全最佳实践:云原生环境下的零信任架构实施

📋 目录

- 引言:容器安全的重要性

- 零信任架构基础理论

- 云原生环境的安全挑战

- 容器安全威胁模型分析

- 零信任架构在容器环境中的实施

- 关键技术组件与工具

- 安全策略与最佳实践

- 监控与响应机制

- 案例研究与实施路径

- 未来发展趋势

引言

随着容器技术和云原生架构的快速发展,传统的网络边界防护模式已经无法满足现代应用架构的安全需求。容器的短生命周期、动态伸缩特性以及微服务架构的复杂交互关系,为安全防护带来了前所未有的挑战。

零信任架构(Zero Trust Architecture) 作为一种全新的安全理念,遵循”永不信任,始终验证”的原则,为云原生环境下的容器安全提供了理想的解决方案。本文将深入探讨如何在云原生环境中实施零信任架构,构建全面的容器安全防护体系。

零信任架构基础理论

核心原则

零信任架构建立在以下核心原则之上:

1. 永不信任,始终验证 - 不再假设网络内部是安全的 - 对每一个访问请求都进行身份验证和授权 - 持续监控和验证用户、设备和应用的行为

2. 最小权限原则 - 仅授予完成任务所需的最小权限 - 动态调整权限范围 - 定期审查和回收不必要的权限

3. 动态策略执行 - 基于实时上下文信息制定安全策略 - 自适应风险评估和响应 - 持续更新安全控制措施

架构模型

云原生环境的安全挑战

传统安全模式的局限性

1. 网络边界模糊化 - 容器间通信复杂多变 - 微服务架构打破了传统网络边界 - 东西向流量增加,传统南北向防护不足

2. 动态性挑战 - 容器生命周期短暂 - 自动伸缩导致网络拓扑频繁变化 - 传统静态安全策略难以适应

3. 可见性不足 - 容器内部活动监控困难 - 微服务间依赖关系复杂 - 安全事件关联分析挑战

新兴安全威胁

1. 容器逃逸攻击 - 利用内核漏洞突破容器隔离 - 恶意容器影响宿主机安全 - 横向移动威胁扩散

2. 供应链攻击 - 恶意镜像注入 - 依赖包污染 - 构建环境入侵

3. 配置漂移与合规风险 - 容器配置不一致 - 安全基线偏离 - 合规检查困难

容器安全威胁模型分析

威胁分类与影响分析

风险评估矩阵

| 威胁类型 | 发生概率 | 影响程度 | 风险等级 | 防护优先级 |

|---|---|---|---|---|

| 容器逃逸 | 中等 | 高 | 高 | 1 |

| 恶意镜像 | 高 | 中等 | 高 | 2 |

| 配置错误 | 高 | 中等 | 高 | 3 |

| 数据泄露 | 中等 | 高 | 高 | 4 |

| DDoS攻击 | 中等 | 中等 | 中等 | 5 |

零信任架构在容器环境中的实施

实施框架

第一阶段:基础设施准备 1. 身份与访问管理(IAM)集成 - 统一身份认证系统 - 多因素认证(MFA) - 单点登录(SSO)集成

- 网络微分段

- 服务网格部署

- 网络策略定义

- 流量加密传输

- 监控与日志系统

- 集中日志收集

- 实时监控告警

- 安全事件关联

第二阶段:策略制定与执行

关键实施步骤

1. 容器镜像安全

# 镜像安全策略示例

apiVersion: v1

kind: ConfigMap

metadata:name: image-security-policy

data:policy.yaml: |policies:- name: trusted-registry-onlyrules:- deny:condition: image_registry not in ["registry.company.com"]- name: vulnerability-scanrules:- deny:condition: vulnerability_score > 7.0- name: signature-verificationrules:- deny:condition: image_signature != verified2. 运行时安全控制

# Pod安全策略

apiVersion: policy/v1beta1

kind: PodSecurityPolicy

metadata:name: zero-trust-psp

spec:privileged: falseallowPrivilegeEscalation: falserequiredDropCapabilities:- ALLvolumes:- 'configMap'- 'emptyDir'- 'projected'- 'secret'- 'downwardAPI'- 'persistentVolumeClaim'runAsUser:rule: 'MustRunAsNonRoot'seLinux:rule: 'RunAsAny'fsGroup:rule: 'RunAsAny'3. 网络策略实施

# 微分段网络策略

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:name: zero-trust-network-policy

spec:podSelector:matchLabels:app: web-apppolicyTypes:- Ingress- Egressingress:- from:- podSelector:matchLabels:app: frontendports:- protocol: TCPport: 8080egress:- to:- podSelector:matchLabels:app: databaseports:- protocol: TCPport: 5432关键技术组件与工具

身份与访问管理

1. 服务身份认证 - Istio + SPIFFE/SPIRE:服务间身份认证 - Kubernetes ServiceAccount:Pod身份管理 - OPA(Open Policy Agent):策略引擎

2. 访问控制机制

# RBAC示例配置

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:name: zero-trust-role

rules:

- apiGroups: [""]resources: ["pods"]verbs: ["get", "list"]

- apiGroups: ["apps"]resources: ["deployments"]verbs: ["get", "list", "create", "update"]resourceNames: ["allowed-deployments"]网络安全

1. 服务网格安全

# Istio安全策略

apiVersion: security.istio.io/v1beta1

kind: AuthorizationPolicy

metadata:name: zero-trust-authz

spec:selector:matchLabels:app: productpagerules:- from:- source:principals: ["cluster.local/ns/default/sa/bookinfo-gateway"]- to:- operation:methods: ["GET"]- when:- key: source.ipvalues: ["10.0.0.0/8"]2. 加密通信 - mTLS(双向TLS认证):服务间通信加密 - 证书自动管理:Cert-Manager集成 - 密钥轮换:自动化密钥管理

监控与可观测性

1. 安全监控指标

2. 日志聚合与分析

# Fluentd日志收集配置

apiVersion: v1

kind: ConfigMap

metadata:name: fluentd-security-config

data:fluent.conf: |<source>@type tailpath /var/log/containers/*security*.logpos_file /var/log/fluentd-security.log.postag kubernetes.security.*format jsontime_key timetime_format %Y-%m-%dT%H:%M:%S.%NZ</source><filter kubernetes.security.**>@type parserkey_name logreserve_data true<parse>@type json</parse></filter><match kubernetes.security.**>@type elasticsearchhost elasticsearch.security.svc.cluster.localport 9200index_name security-logs</match>安全策略与最佳实践

镜像安全最佳实践

1. 安全基线镜像

# 多阶段构建安全镜像

FROM alpine:3.18 AS builder

RUN apk add --no-cache build-base

COPY . /src

WORKDIR /src

RUN make buildFROM scratch

COPY --from=builder /src/app /app

COPY --from=builder /etc/ssl/certs/ca-certificates.crt /etc/ssl/certs/

USER 1000:1000

ENTRYPOINT ["/app"]2. 漏洞扫描集成

# 镜像扫描流水线

apiVersion: tekton.dev/v1beta1

kind: Task

metadata:name: security-scan

spec:steps:- name: vulnerability-scanimage: aquasec/trivy:latestscript: |#!/bin/shtrivy image --exit-code 1 --severity HIGH,CRITICAL $(params.image)- name: malware-scanimage: clamav/clamav:latestscript: |#!/bin/shclamscan -r --infected $(params.image-path)运行时安全策略

1. 资源限制与隔离

# 资源配额控制

apiVersion: v1

kind: ResourceQuota

metadata:name: security-quota

spec:hard:requests.cpu: "2"requests.memory: 4Gilimits.cpu: "4"limits.memory: 8Gipersistentvolumeclaims: "4"pods: "10"secrets: "5"2. 安全上下文配置

apiVersion: v1

kind: Pod

metadata:name: secure-pod

spec:securityContext:runAsNonRoot: truerunAsUser: 1000runAsGroup: 1000fsGroup: 2000seLinuxOptions:level: "s0:c123,c456"seccompProfile:type: RuntimeDefaultcontainers:- name: appimage: myapp:latestsecurityContext:allowPrivilegeEscalation: falsereadOnlyRootFilesystem: truecapabilities:drop:- ALLadd:- NET_BIND_SERVICE网络安全策略

1. 零信任网络分段

# 应用级网络隔离

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:name: app-isolation

spec:podSelector:matchLabels:tier: backendpolicyTypes:- Ingress- Egressingress:- from:- namespaceSelector:matchLabels:name: frontend- podSelector:matchLabels:role: api-gatewayports:- protocol: TCPport: 8080egress:- to:- namespaceSelector:matchLabels:name: databaseports:- protocol: TCPport: 5432- to: []ports:- protocol: TCPport: 53- protocol: UDPport: 53监控与响应机制

安全事件检测

自动化响应机制

1. 异常行为检测

# 异常检测算法示例

import numpy as np

from sklearn.ensemble import IsolationForestclass SecurityAnomalyDetector:def __init__(self):self.model = IsolationForest(contamination=0.1)self.baseline_features = []def extract_features(self, log_entry):"""提取安全相关特征"""features = [log_entry.get('request_rate', 0),log_entry.get('error_rate', 0),log_entry.get('response_time', 0),log_entry.get('unique_ips', 0),log_entry.get('failed_auths', 0)]return np.array(features).reshape(1, -1)def detect_anomaly(self, log_entry):"""检测异常行为"""features = self.extract_features(log_entry)anomaly_score = self.model.decision_function(features)[0]is_anomaly = self.model.predict(features)[0] == -1return {'is_anomaly': is_anomaly,'anomaly_score': anomaly_score,'confidence': abs(anomaly_score)}2. 响应策略配置

apiVersion: v1

kind: ConfigMap

metadata:name: security-response-policy

data:policy.yaml: |response_rules:- condition: "anomaly_score < -0.5"actions:- type: "rate_limit"params:requests_per_minute: 10- type: "additional_auth"params:method: "mfa"- condition: "failed_auths > 5"actions:- type: "ip_block"params:duration: "1h"- type: "alert"params:severity: "high"channels: ["slack", "email"]- condition: "container_escape_detected"actions:- type: "pod_quarantine"- type: "node_isolation"- type: "incident_response"params:priority: "critical"持续监控与改进

1. 安全指标仪表板

# Grafana仪表板配置

apiVersion: v1

kind: ConfigMap

metadata:name: security-dashboard

data:dashboard.json: |{"dashboard": {"title": "容器安全监控","panels": [{"title": "安全事件趋势","type": "graph","targets": [{"expr": "rate(security_events_total[5m])","legendFormat": "{{event_type}}"}]},{"title": "威胁检测率","type": "stat","targets": [{"expr": "threat_detection_rate","legendFormat": "检测率"}]}]}}案例研究与实施路径

企业级实施案例

案例背景:某大型电商平台的微服务架构安全改造

挑战: - 300+ 微服务的复杂架构 - 每日千万级别的API调用 - 多云环境部署 - 严格的合规要求

实施路径:

第一阶段(1-3个月):基础设施建设

关键成果: - 安全事件检测率提升85% - 平均响应时间降低40% - 合规性检查通过率100% - 运维成本降低30%

实施最佳实践总结

1. 渐进式部署策略 - 从非核心服务开始试点 - 逐步扩展到核心业务系统 - 建立回滚机制和应急预案

2. 团队协作模式 - 建立跨职能安全团队 - 定期安全培训和演练 - 建立安全责任制和考核机制

3. 技术选型原则 - 优先选择开源和标准化方案 - 考虑与现有系统的兼容性 - 评估长期维护成本

未来发展趋势

技术发展方向

1. AI驱动的安全自动化

# AI安全决策引擎示例

class AISecurityEngine:def __init__(self):self.threat_model = self.load_threat_model()self.policy_engine = self.load_policy_engine()self.learning_module = self.init_learning_module()async def evaluate_risk(self, context):"""AI驱动的风险评估"""# 特征提取features = await self.extract_features(context)# 威胁预测threat_score = await self.threat_model.predict(features)# 策略推荐policy_recommendation = await self.policy_engine.recommend(context, threat_score)# 持续学习await self.learning_module.update(context, threat_score)return {'risk_score': threat_score,'recommended_actions': policy_recommendation,'confidence': self.calculate_confidence(features)}2. 量子安全准备 - 后量子密码学算法集成 - 量子密钥分发(QKD)技术 - 量子随机数生成器

3. 边缘计算安全 - 边缘节点安全管理 - 分布式身份认证 - 边云协同安全策略

行业标准化进展

1. 法规合规发展 - GDPR、CCPA等隐私法规 - 网络安全法律法规 - 行业特定合规要求

2. 开源生态成熟 - CNCF安全项目发展 - 标准化安全接口 - 社区驱动的最佳实践

总结

零信任架构在云原生环境下的容器安全实施是一个系统性工程,需要从技术、流程、管理等多个维度进行全面规划和实施。通过本文的详细分析,我们可以得出以下关键结论:

核心价值: 1. 安全性提升:从被动防护转向主动防御 2. 可见性增强:全面的监控和审计能力 3. 合规性保障:满足各种法规和标准要求 4. 成本优化:减少安全事件造成的损失

实施关键: 1. 渐进式部署:分阶段、有计划的推进 2. 技术栈整合:充分利用云原生技术优势 3. 持续改进:基于监控数据不断优化策略 4. 团队协作:跨部门协作和责任共担

未来展望: 随着云原生技术的不断发展和安全威胁的持续演进,零信任架构将成为容器安全的标准实践。AI技术的引入将进一步提升自动化防护能力,而标准化的推进将促进行业最佳实践的普及。

企业在实施零信任架构时,应该结合自身的业务特点和技术现状,制定合适的实施路径,确保在提升安全性的同时,不影响业务的正常运行和发展。通过持续的投入和改进,构建起适应云原生时代的现代化安全防护体系。

关键词:容器安全, 云原生, 零信任, 安全架构, Kubernetes, 微服务安全, 威胁检测, 安全策略

相关文章:

容器安全最佳实践:云原生环境下的零信任架构实施

📋 目录 引言:容器安全的重要性零信任架构基础理论云原生环境的安全挑战容器安全威胁模型分析零信任架构在容器环境中的实施关键技术组件与工具安全策略与最佳实践监控与响应机制案例研究与实施路径未来发展趋势 引言 随着容器技术和云原生架构的快速…...

[BIOS]VSCode zx-6000 编译问题

前提:Python 3.6.6及以上版本安装成功,Python 3.6.6路径加到了环境变量# DEVITS工具包准备好 问题:添加环境变量 1:出现环境变量错误,“py -3” is not installed or added to environment variables #先在C:\Windows里…...

MySQL连接报SSL错误

问题(cmd) C:\Users>mysql -h xx.xx.xx.xx -u root -p Enter password: ERROR 2026 (HY000): SSL connection error: error:0A000102:SSL routines::unsupported protocol 解决方案 1. 临时禁用 SSL 连接(不推荐生产环境使用࿰…...

在WPF项目中集成Python:Python.NET深度实战指南

随着Python在数据分析、机器学习、自动化等领域的广泛应用,越来越多的.NET开发者希望在WPF桌面应用中调用Python代码,实现两者优势互补。Python.NET(pythonnet)作为连接.NET与Python的桥梁,提供了强大的跨语言调用能力…...

Nuxt.js 布局系统详解:构建可复用页面框架

Nuxt.js 是一个基于 Vue.js 的强大框架,旨在简化开发流程并提高项目的可维护性。布局系统是 Nuxt.js 项目结构中的一个重要组成部分,它位于 layouts 目录下,帮助开发者实现页面间的统一风格和结构复用。 什么是 Nuxt.js 布局系统 Nuxt.js 提…...

CICD实战(二)-----gitlab的安装与配置

1、安装gitlab所需要的依赖包与工具 sudo yum install wget net-tools sudo yum install curl policycoreutils openssh-server openssh-clients postfix -y 2、配置清华源 vim /etc/yum.repo.d/gitlab-ce.repo[gitlab-ce] namegitlab-ce baseurlhttp://mirrors.tuna.tsin…...

[GitHub] 优秀开源项目

1 工具类 1.1 桌面猫咪互动 BongoCat...

Linux中su与sudo命令的区别:权限管理的关键差异解析

💝💝💝欢迎莅临我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 推荐:「storms…...

《从零掌握MIPI CSI-2: 协议精解与FPGA摄像头开发实战》-- CSI-2 协议详细解析LLP (二)

低层协议(Low Level Protocol, LLP)详细解析 1. 低层协议(Low Level Protocol, LLP)核心特性 包基础 :基于字节的包协议,支持 短包 (32位)和 长包 (可变长度࿰…...

第4天:RNN应用(心脏病预测)

🍨 本文为🔗365天深度学习训练营 中的学习记录博客🍖 原作者:K同学啊 目标 具体实现 (一)环境 语言环境:Python 3.10 编 译 器: PyCharm 框 架: Pytorch (二)具体步骤…...

Python训练day40

知识点回顾: 彩色和灰度图片测试和训练的规范写法:封装在函数中 展平操作:除第一个维度batchsize外全部展平 dropout操作:训练阶段随机丢弃神经元,测试阶段eval模式关闭dropout 作业:仔细学习下测试和训练…...

湖北理元理律师事务所:债务优化中的民生保障实践

在债务纠纷数量年增21%(2023年最高人民法院数据)的背景下,法律服务机构如何平衡债务清偿与民生保障,成为行业重要课题。湖北理元理律师事务所通过“法律金融心理”三维服务模式,探索出一条可持续的债务化解路径。 一、…...

Vue-Todo-list 案例

一、前言 在前端开发中,Todo List(待办事项列表) 是一个非常经典的入门项目。它涵盖了组件化思想、数据绑定、事件处理、本地存储等核心知识点,非常适合用来练习 Vue 的基本用法。 本文将带你一步步实现一个功能完整的 Vue Todo…...

GIC700概述

GIC-700是用于处理外设与处理器核之间,以及核与核之间中断的通用中断控制器。GIC-700支持分布式微体系结构,其中包含用于提供灵活GIC实现的几个独立块。 GIC700支持GICv3、GICv3.1、GICv4.1架构。 该微体系结构规模可从单核到互联多chip环境࿰…...

)

动静态库的使用(Linux)

1.库 通俗来说,库就是现有的,可复用的代码,例如:在C/C语言编译时,就需要依赖相关的C/C标准库。本质上来说库是一种可执行代码的二进制形式,可以被操作系统载入内存执行。通常我们可以在windows下看到一些后…...

Flutter、React Native 项目如何搞定 iOS 上架?从构建 IPA 到上传 App Store 的实战流程全解析

你可能会认为:用了跨平台框架(如 Flutter 或 React Native),开发效率提高了,发布流程也该更轻松才对。 但当我第一次要将一个 Flutter 项目发布到 App Store 时,现实给了我一巴掌: “没有 Mac&…...

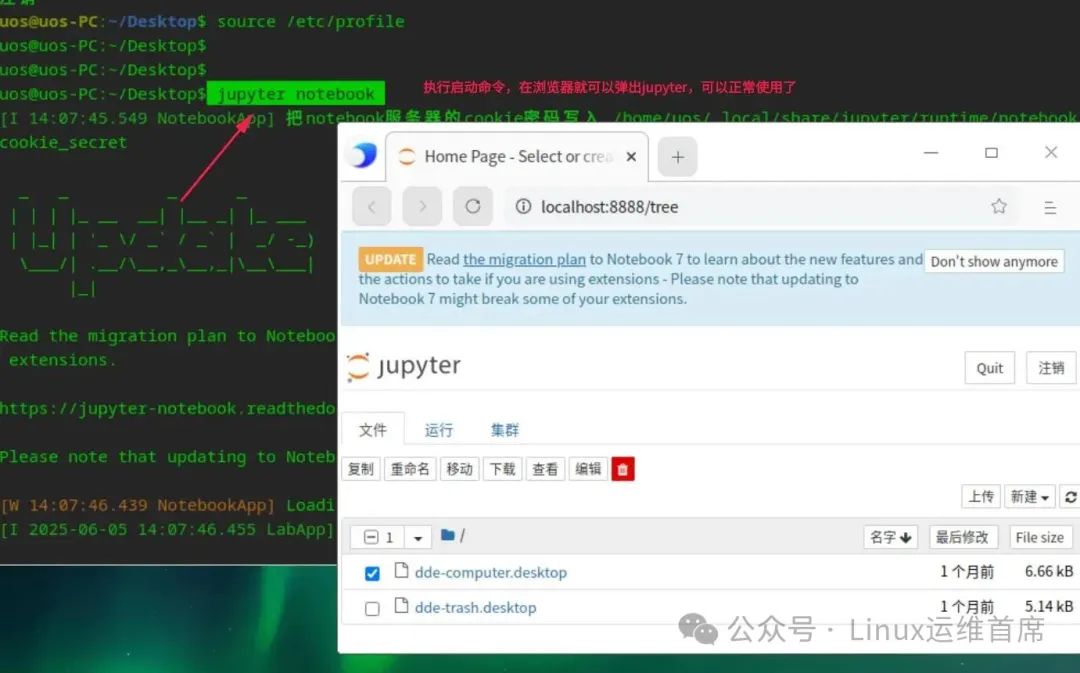

统信桌面专业版如何使用python开发平台jupyter

哈喽呀,小伙伴们 最近有学员想了解在统信UOS桌面专业版系统上开发python程序,Anaconda作为python开发平台,anaconda提供图形开发平台,提供大量的开发插件和管理各种插件的平台,但是存在版权问题,有没有其他工具可以替代Anaconda呢…...

移除元素-JavaScript【算法学习day.04】

题目链接:27. 移除元素 - 力扣(LeetCode) 第一种思路 标签:拷贝覆盖 主要思路是遍历数组 nums,每次取出的数字变量为 num,同时设置一个下标 ans 在遍历过程中如果出现数字与需要移除的值不相同时ÿ…...

)

Android 相对布局管理器(RelativeLayout)

俩重要属性 android:gravity android:ignoreGravity Android 相对布局管理器:自由排列的魔法布局 想象一下,你是一个室内设计师,需要在一个房间里摆放家具。RelativeLayout(相对布局)就像是一个 "自由摆放"…...

DuckDB + Spring Boot + MyBatis 构建高性能本地数据分析引擎

DuckDB 是一款令人兴奋的内嵌式分析型数据库 (OLAP),它为本地数据分析和处理带来了前所未有的便捷与高效 🚀。它无需外部服务器,可以直接在应用程序进程中运行,并提供了强大的 SQL 支持和列式存储带来的高性能。 什么是 DuckDB&am…...

什么是预训练?深入解读大模型AI的“高考集训”

1. 预训练的通俗理解:AI的“高考集训” 我们可以将预训练(Pre-training) 形象地理解为大模型AI的“高考集训”。就像学霸在高考前需要刷五年高考三年模拟一样,大模型在正式诞生前,也要经历一场声势浩大的“题海战术”…...

鸿蒙仓颉语言开发实战教程:购物车页面

大家上午好,仓颉语言商城应用的开发进程已经过半,不知道大家通过这一系列的教程对仓颉开发是否有了进一步的了解。今天要分享的购物车页面: 看到这个页面,我们首先要对它简单的分析一下。这个页面一共分为三部分,分别是…...

OPENCV的AT函数

一.AT函数介绍 在 OpenCV 中,at() 是一个模板成员函数,用于访问和修改矩阵或图像中特定位置的元素。它提供了一种直接且类型安全的方式来操作单个像素值,但需要注意其性能和类型匹配问题 AT函数是OPENCV中重要的函数…...

【走好求职第一步】求职OMG——见面课测验4

2025最新版!!!6.8截至答题,大家注意呀!博主码字不易点个关注吧~~ 1.单选题(2分) 下列不属于简历撰写技巧原则的是( A ) A.具体性 B.相关性 C.匹配性 2.单选题(2分) 笔试的下一步一般是:( B &…...

ISO 17387——解读自动驾驶相关标准法规(LCDAS)

Intelligent transport systems — Lane change decision aid systems (LCDAS) — Performance requirements and test procedures(First edition: 2008-05-01) 原文链接:https://cdn.standards.iteh.ai/samples/43654/701fd49bde7b4d3db165444b7c6f0c53/ISO-17387…...

智慧零售管理中的客流统计与属性分析

智慧零售管理中的视觉分析技术应用 一、背景与需求 随着智慧零售的快速发展,传统零售门店面临管理效率低、安全风险高、客户体验差等问题。通过视觉分析技术,智慧零售管理系统可实现对门店内人员行为的实时监控与数据分析,从而提升运营效率…...

Ps:Adobe PDF 预设

Ps菜单:编辑/Adobe PDF 预设 Edit/Adobe PDF Presets 通过“Adobe PDF 预设” Adobe PDF Presets对话框,可以查看 Adobe PDF 预设,了解复杂的 PDF 设置。还可以编辑、新建、删除、载入预设,根据最终用途(如高质量打印、…...

Python Excel 文件处理:openpyxl 与 pandas 库完全指南

在数据处理和分析过程中,Excel 文件是最常见的数据存储格式之一。Python 提供了多个库来处理 Excel 文件,其中 openpyxl 和 pandas 是最常用的两个库。它们各自有独特的优势,适用于不同的需求。本文将详细介绍如何使用这两个库来处理 Excel 文…...

九、【ESP32开发全栈指南: UDP通信服务端】

一、TCP与UDP核心差异 特性TCPUDP连接方式面向连接 (需三次握手)无连接可靠性可靠传输 (重传/排序/校验)尽力交付 (不保证可靠性)实时性延迟较高低延迟,实时性强传输效率协议开销大头部开销小 (仅8字节)连接类型点对点支持广播/多播资源占用高 (需维护连接状态)极低…...

靶场(二十)---靶场体会小白心得 ---jacko

老样子开局先看端口,先看http端口 PORT STATE SERVICE VERSION 80/tcp open http Microsoft IIS httpd 10.0 |_http-title: H2 Database Engine (redirect) | http-methods: |_ Potentially risky methods: TRACE |_http-server-header:…...