【网络安全】网络安全威胁实时地图 - 2023

文章目录

- @[TOC]

- ① 360 安全大脑

- 360 APT全景雷达

- ② 瑞星杀毒

- 瑞星云安全

- 瑞星网络威胁态势感知平台

- ③ 比特梵德 Bitdefender

- ④ 飞塔防火墙 FortiGuard

- ⑤ 音墙网络 Sonicwall

- ⑥ 捷邦 Check Point

- ⑦ AO卡巴斯基实验室

- 全球模拟

- 隧道模拟

- ⑧ 数字攻击地图

- ⑨ Threatbutt互联网黑客攻击溯源地图

- ⑩ 腾讯管家

- 鹰眼智能反电话诈骗盒子

- ⑪ 金三毒霸

- 鹰眼威胁情报

文章目录

- @[TOC]

- ① 360 安全大脑

- 360 APT全景雷达

- ② 瑞星杀毒

- 瑞星云安全

- 瑞星网络威胁态势感知平台

- ③ 比特梵德 Bitdefender

- ④ 飞塔防火墙 FortiGuard

- ⑤ 音墙网络 Sonicwall

- ⑥ 捷邦 Check Point

- ⑦ AO卡巴斯基实验室

- 全球模拟

- 隧道模拟

- ⑧ 数字攻击地图

- ⑨ Threatbutt互联网黑客攻击溯源地图

- ⑩ 腾讯管家

- 鹰眼智能反电话诈骗盒子

- ⑪ 金三毒霸

- 鹰眼威胁情报

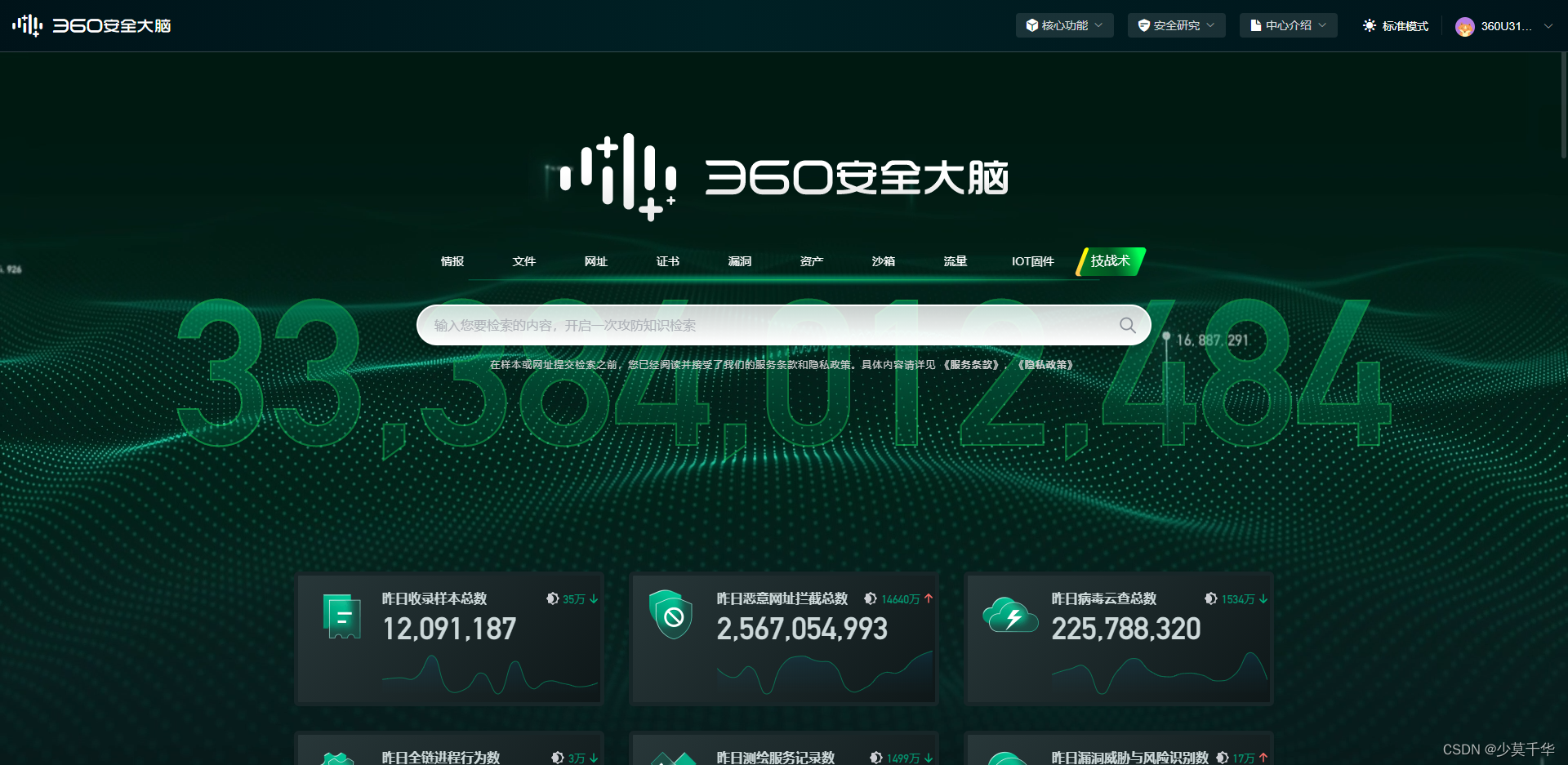

① 360 安全大脑

360 APT全景雷达

360 APT全景雷达

② 瑞星杀毒

瑞星云安全

瑞星云安全

瑞星网络威胁态势感知平台

瑞星网络威胁态势感知平台

③ 比特梵德 Bitdefender

Bitdefender 提供的网络威胁地图服务的官方网站。

Bitdefender 的威胁地图可以显示全球网络威胁的实时情况。通过该地图,您可以了解各种类型的网络攻击,如恶意软件感染、攻击来源地、受攻击的目标和攻击类型等信息。

比特梵德网络威胁实时地图

④ 飞塔防火墙 FortiGuard

FortiGuard 提供的网络威胁地图服务的官方网站。

FortiGuard 的网络威胁地图显示了全球范围内的网络威胁活动。通过该地图,用户可以实时查看各种类型的攻击事件,如恶意软件感染、漏洞利用和网络攻击等。地图提供了攻击来源的国家/地区、受攻击的目标和攻击类型等信息。

通过浏览 FortiGuard 的网络威胁地图,用户可以了解当前的网络安全态势,了解各个地区和行业的主要网络威胁,并采取适当的防护措施来保护自己的网络和数据安全。

飞塔防火墙网络安全服务中心 - 实时网络威胁地图

⑤ 音墙网络 Sonicwall

SonicWall 提供的全球网络攻击情况页面。 SonicWall 的全球网络攻击页面提供了最新的网络安全威胁信息和实时数据。该页面显示了各种类型的攻击事件,包括恶意软件、漏洞利用和网络威胁等。用户可以了解到攻击来源、受影响的目标和攻击类型等相关信息。

音墙网络安全中心

⑥ 捷邦 Check Point

Check Point Software Technologies Ltd. 提供的网络威胁实时地图服务的官方网站。通过访问该网站,用户可以实时查看全球范围内的网络攻击活动情况。

Check Point 的威胁地图显示了实时的攻击事件、恶意软件感染和漏洞利用等信息。它提供了一些统计数据,例如攻击来源的国家、受攻击的行业和受攻击的目标类型等。用户可以通过该地图了解到不同地区和行业的主要威胁,并采取相应的安全防护措施来保护自己的网络和数据。

捷邦威胁情报云人工智能 实时网络威胁地图

⑦ AO卡巴斯基实验室

卡巴斯基公司提供的网络威胁实时地图服务的官方网站。通过访问该网站,用户可以实时查看全球范围内的网络攻击活动情况。这个地图显示了各种类型的攻击,如恶意软件感染、网络攻击事件和漏洞利用等,并提供有关攻击来源、目标和受影响地区的信息。

你可以去卡巴斯基网络威胁实时地图网站查看实时的监控数据。

全球模拟

隧道模拟

计算机和网络安全领域中常见的安全功能和技术如下:

| 序号 | 缩写 | 全称 | 描述 |

|---|---|---|---|

| 1 | OAS | On-Access Scan | OAS (访问扫描)可显示访问扫描过程中发现的恶意软件,即在打开、复制、运行或保存操作时访问的项目。 |

| 2 | ODS | On Demand Scanner | ODS (自定义扫描)可显示自定义扫描中检测到的恶意软件,用户在上下文菜单中手动选择要扫描的病毒。 |

| 3 | MAV | Mail Anti-Virus | MAV (邮件反病毒) 可显示邮件应用程序(Outlook, The Bat, Thunderbird)出现新项目时,邮件反病毒扫描中检测到的恶意软件。MAV 会对输入信息进行扫描,发现在磁盘中保存附件时 会提醒OAS。 |

| 4 | WAV | Web Anti-Virus | WAV (网络反病毒)可显示当 html 网络页面打开或者文件下载时,网络反病毒扫描中检测到的恶意软件。WAV 会检查网络反病毒设置中指定的端口。 |

| 5 | IDS | Intrusion Detection Scan | IDS(入侵检测系统)可显示检测到的网络袭击。 |

| 6 | VUL | Vulnerability Scan | VLNS (漏洞扫描) 可显示检测到的漏洞。 |

| 7 | KAS | Kaspersky Anti-Spam | KAS(卡巴斯基反垃圾邮件)可显示由卡巴斯基实验室 Reputation Filtering 技术发现的可疑和不想接收的邮件。 |

| 8 | BAD | Botnet Activity Detection | BAD(僵尸网络活动检测)可显示DDoS 袭击受害人被识别IP地址和僵尸网络 C&C服务器统计数据。该等数据是在DDoS 智能系统(卡巴斯基 DDoS防护解决方案的一部分)的帮助下获得,仅限于卡巴斯基实验室在僵尸网络检测并分析的数据。 |

| 9 | RMW | Ransomware | RMW(勒索软件)展示了勒索软件的探测流程。 |

⑧ 数字攻击地图

Digital Attack Map 是由 Arbor Networks 和 Google 合作开发的在线互动地图,旨在可视化全球范围内的分布式拒绝服务 (DDoS) 攻击。这个地图显示了实时的 DDoS 攻击流量、攻击来源和攻击目标,并提供了一些统计信息和趋势分析。它可以帮助用户了解当前的网络安全威胁和攻击态势,并增加对网络安全的认识。然而,请注意,Digital Attack Map 仅限于展示 DDoS 攻击数据,并不能完全反映所有的网络攻击活动。

数字攻击地图

⑨ Threatbutt互联网黑客攻击溯源地图

Threatbutt互联网黑客攻击溯源地图

⑩ 腾讯管家

鹰眼智能反电话诈骗盒子

鹰眼智能反电话诈骗盒子-首页

鹰眼智能反电话诈骗盒子-合作案列

⑪ 金三毒霸

鹰眼威胁情报

鹰眼威胁情报

相关文章:

【网络安全】网络安全威胁实时地图 - 2023

文章目录 [TOC] ① 360 安全大脑360 APT全景雷达 ② 瑞星杀毒瑞星云安全瑞星网络威胁态势感知平台 ③ 比特梵德 Bitdefender④ 飞塔防火墙 FortiGuard⑤ 音墙网络 Sonicwall⑥ 捷邦 Check Point⑦ AO卡巴斯基实验室全球模拟隧道模拟 ⑧ 数字攻击地图⑨ Threatbutt互联网黑客攻击…...

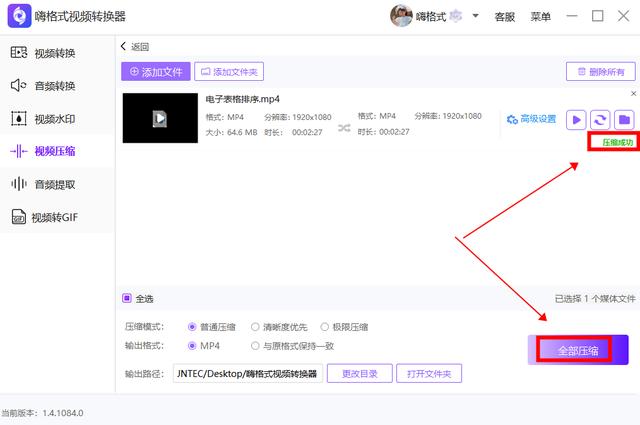

视频过大如何压缩变小?文件压缩技巧分享

如何压缩视频是许多视频编辑者、视频上传者经常遇到的问题,如果你也遇到了这个问题,不用担心,下面将就给大家分享几个视频压缩方法,可以帮助大家轻松地压缩视频,同时保持视频的高清晰度和音频质量。 一、嗨格式压缩大师…...

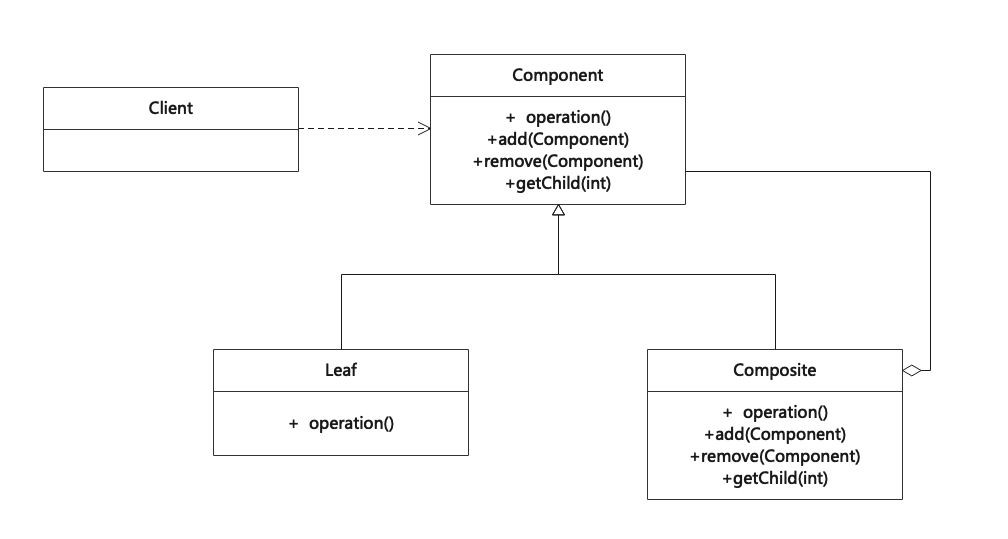

组合模式(Composite)

组合模式是一种结构型设计模式,主要用来将多个对象组织成树形结构以表示“部分-整体”的层次结构,因此该模式也称为“部分-整体”模式。简言之,组合模式就是用来将一组对象组合成树状结构,并且能像使用独立对象一样使用它们。 Co…...

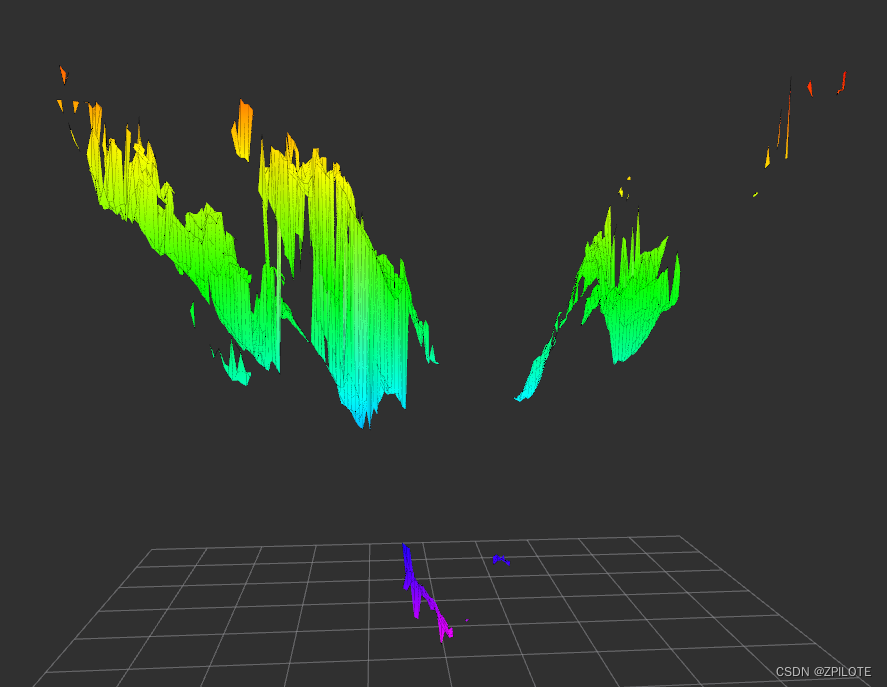

grid map学习笔记3之详解grid_map_pcl库实现point cloud点云转换成grid map栅格地图

文章目录 0 引言1 grid_map_pcl示例1.1 主要文件1.2 示例数据1.3 启动文件1.4 配置文件1.5 主要实现流程1.6 启动示例1.7 示例结果 2 D435i 点云生成栅格地图2.1 D435i 点云文件2.2 修改启动文件2.3 测试和结果2.4 修改配置文件2.5 重新测试和结果 0 引言 grid map学习笔记1已…...

ebpf开发问题汇总

不同Programs之间通信 用bpf_obj_get来获取MAP的描述符,然后用bpf_map_reuse_fd函数来在不同program之间复用 kernel 与 user space之间 需要pin the BPF MAP to the BPF Virtual File System (VFS),来持久化存储,否则如果map用不到会被destory 引用…...

认识 mysql 命令

文章目录 1.简介2.选项3.子命令4.小结参考文献 1.简介 mysql 是 MySQL 的命令行客户端工具,用于连接到 MySQL 服务器并执行 SQL 语句。 它支持交互式和非交互式两种使用方式。以交互方式使用时,查询结果以 ASCII 表格式呈现。 当以非交互方式使用时&am…...

)

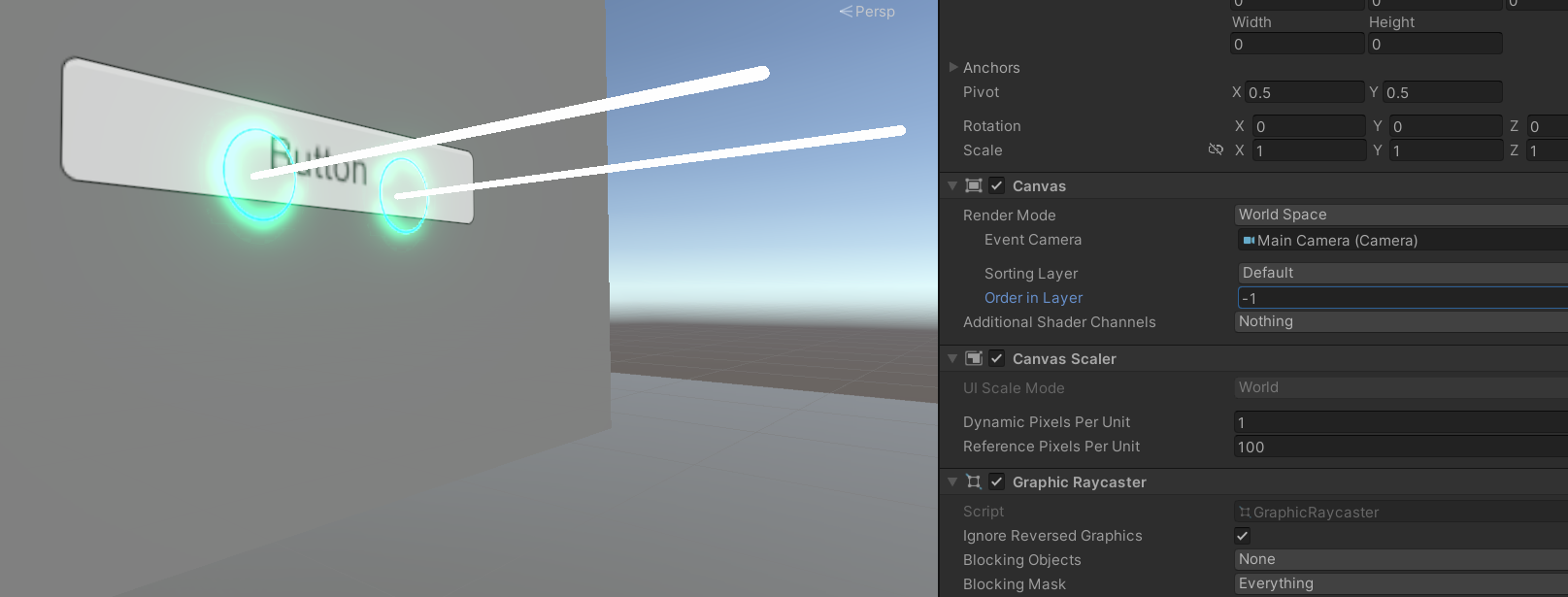

IK(Inverse Kinematics,逆运动学)

介绍 在Unity中,IK(Inverse Kinematics,逆运动学)是一种用于控制角色或物体骨骼的技术。通过使用IK,可以实现更自然和真实的动画效果,特别是在处理复杂的角色动作时非常有用。 IK Pass是Unity中的一个功能…...

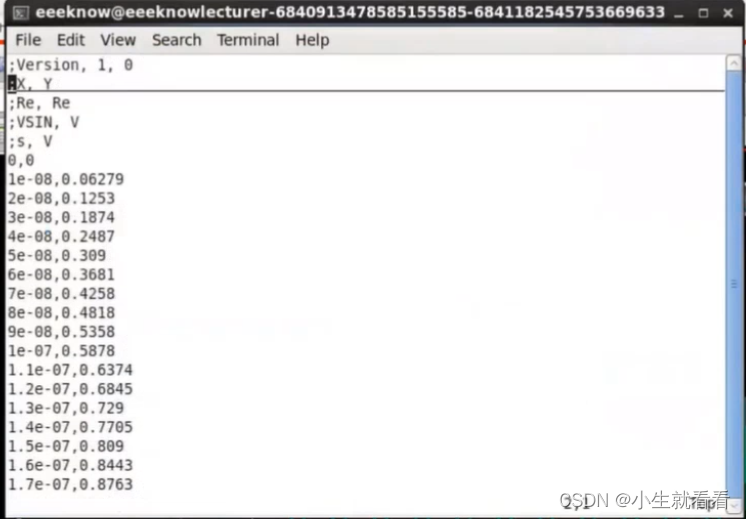

Cadence 小技巧系列(持续更新)

■ ADE setup simulator/directory/host 更改仿真路径,默认home路径空间太小了,改成当前路径就行。 瞬态tran仿真要用APS跑(setup--high...) 瞬态tran仿真精度设置,conservation,option--maxstep设为0.1n…...

【unity】Pico VR 开发笔记(基础篇)

Pico VR 开发笔记(基础篇) XR Interaction Tooikit 版本 2.3.2 一、环境搭建 其实官方文档已经写的很详细了,这里只是不废话快速搭建,另外有一项官方说明有误的,补充说明一下,在开发工具部分说明 插件安装——安装pico的sdk和XR…...

竞争之王CEO商战课,聚百家企业在京举行

竞争之王CEO商战课,于2023年7月29-31日在北京临空皇冠假日酒店举办,近百家位企业家齐聚一堂,共享饕餮盛宴。 竞争之王CEO商战课是打赢商战的第一课。 竞争环境不是匀速变化,而是加速变化。 在未来的市场环境中,企业间…...

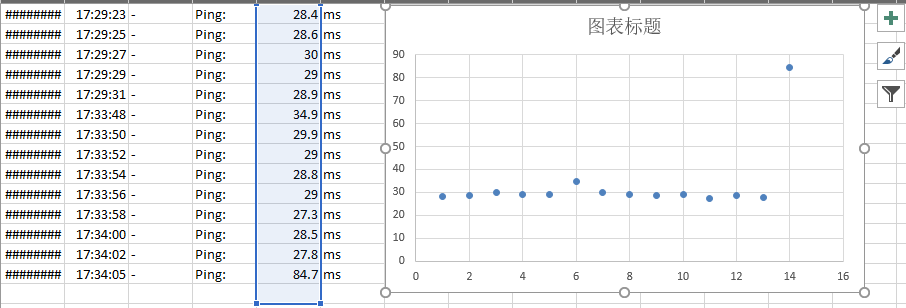

【shell】获取ping的时延数据并分析网络情况及常用命令学习

文章目录 获取ping的时延数据并分析网络情况|、||、&、&&辨析teetailkillall 获取ping的时延数据并分析网络情况 网络情况经常让我们头疼,每次都需要手动在终端ping太麻烦了,不如写个脚本ping并将数据带上时间戳存入文件,然后也…...

(内附封面))

石子合并一章通(环形石子合并,四边形不等式,GarsiaWachs算法)(内附封面)

[NOI1995] 石子合并 题目描述 在一个圆形操场的四周摆放 N N N 堆石子,现要将石子有次序地合并成一堆,规定每次只能选相邻的 2 2 2 堆合并成新的一堆,并将新的一堆的石子数,记为该次合并的得分。 试设计出一个算法,计算出将 …...

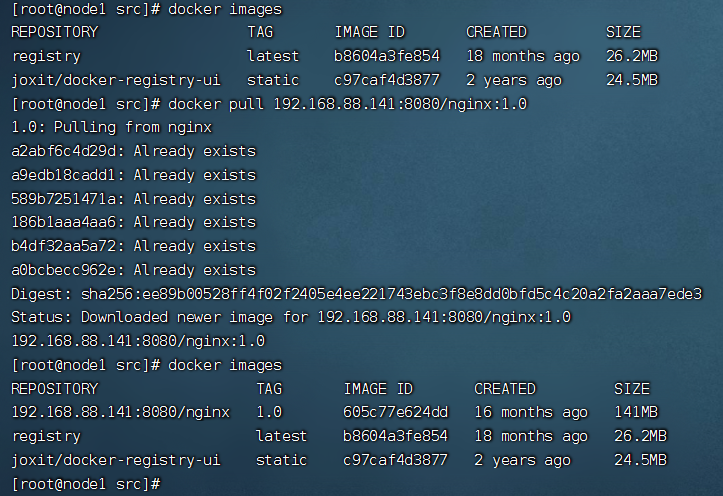

Docker快速入门笔记

Docker快速入门 前言 当今软件开发领域的一股热潮正在迅速兴起,它融合了便捷性、灵活性和可移植性,让开发者们欣喜若狂。它就是 Docker!无论你是一个初学者,还是一位经验丰富的开发者,都不能错过这个引领技术浪潮的工…...

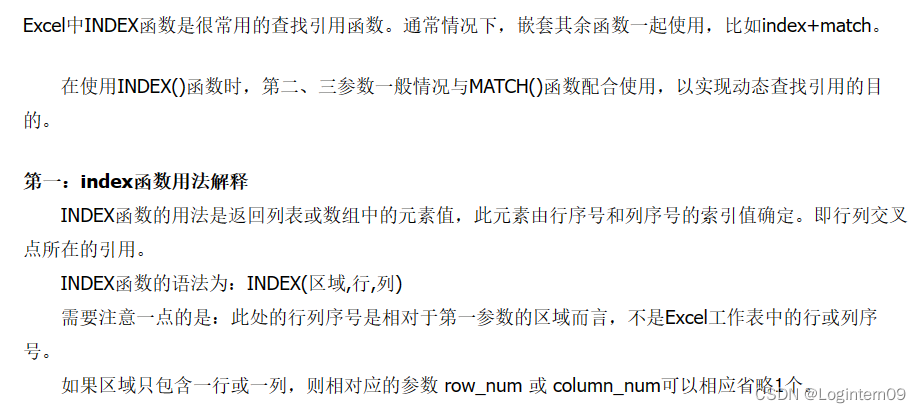

【Excel】记录Match和Index函数的用法

最近一直用到的两个处理EXCEL表格数据的函数向大家介绍一下,写这篇博文的目的也是为了记录免得自己忘记了,嘻嘻。 先上百度的链接 Match函数的用法介绍:https://jingyan.baidu.com/article/2fb0ba40b4933941f3ec5f71.html 小结:…...

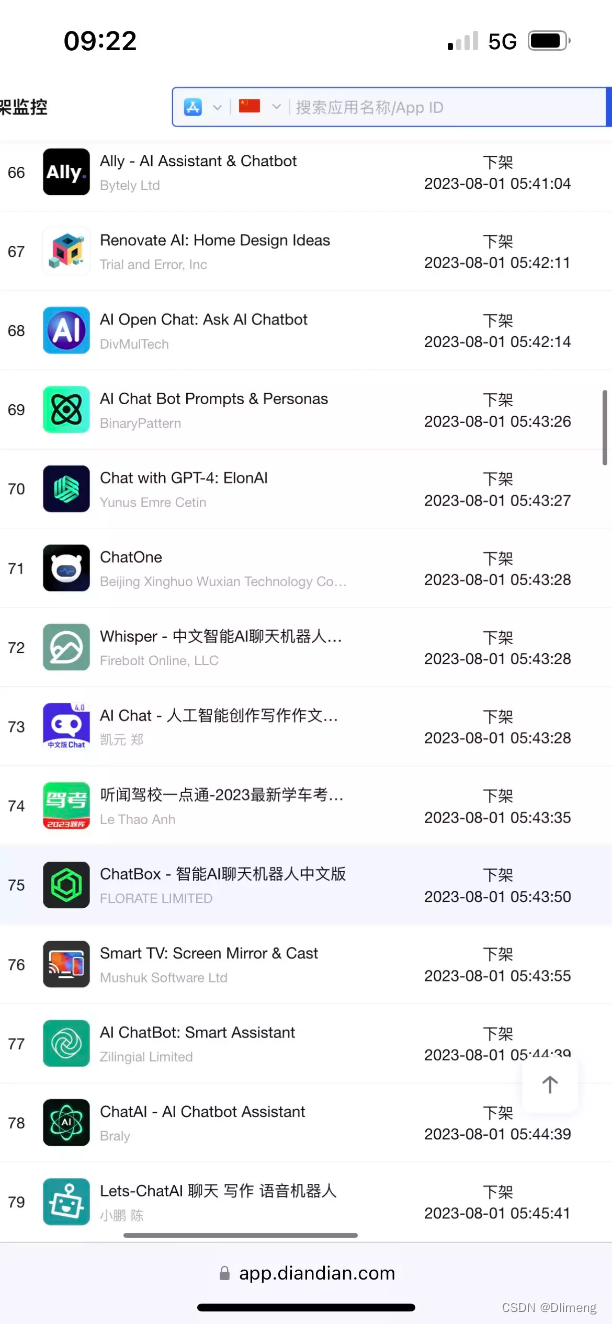

SolidUI社区-从开源社区角度思考苹果下架多款ChatGPT应用

文章目录 背景下架背景下架原因趋势SolidUI社区的未来规划结语如果成为贡献者 背景 随着文本生成图像的语言模型兴起,SolidUI想帮人们快速构建可视化工具,可视化内容包括2D,3D,3D场景,从而快速构三维数据演示场景。SolidUI 是一个创新的项目…...

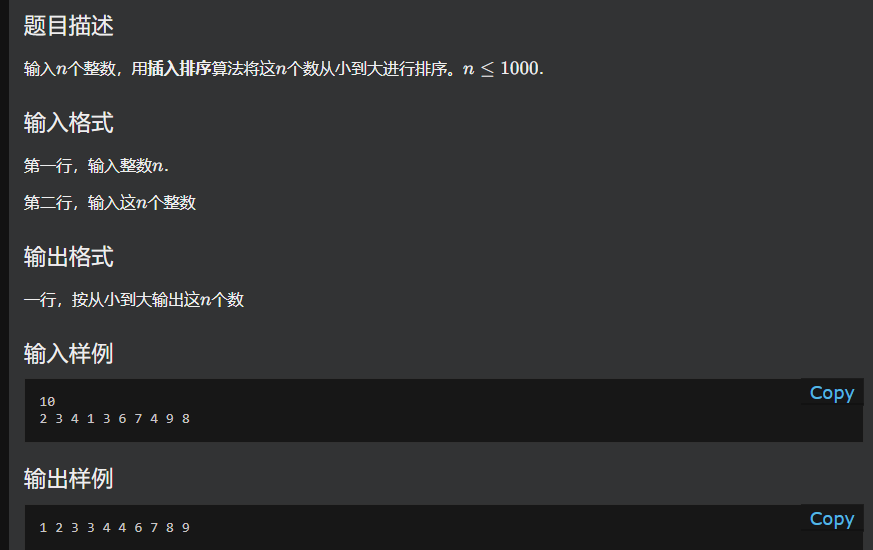

插入排序讲解

插入排序(Insertion-Sort)一般也被称为直接插入排序。对于少量元素的排序,它是一个有效的算法。插入排序是一种最简单的排序方法,它的基本思想是将一个记录插入到已经排好序的有序表中,从而一个新的、记录数增1的有序表…...

杀疯了的ChatGPT——开启AI智能交流新纪元 「文末有彩蛋」

欢迎打开 ChatGPT 的新世纪大门 🌍 目录 😊 引言😎 ChatGPT 的高级之处1. 巨大的模型规模2. 广泛的知识覆盖3. 零样本学习4. 多语言支持5. 上下文感知对话 🤖 如何使用 ChatGPT1. 智能助手2. 个性化交互3. 语言学习伙伴4. 创造性写…...

web爬虫第五弹 - JS逆向入门(猿人学第一题)

0- 前言 爬虫是一门需要实战的学问。 而对于初学者来说,要想学好反爬,js逆向则是敲门砖。今天给大家带来一个js逆向入门实例,接下来我们一步一步来感受下入门的逆向是什么样的。该案例选自猿人学练习题。猿人学第一题 1- 拿到需求 进入页面…...

P5731 【深基5.习6】蛇形方阵

题目描述 给出一个不大于 9 9 9 的正整数 n n n,输出 n n n\times n nn 的蛇形方阵。 从左上角填上 1 1 1 开始,顺时针方向依次填入数字,如同样例所示。注意每个数字有都会占用 3 3 3 个字符,前面使用空格补齐。 输入格式…...

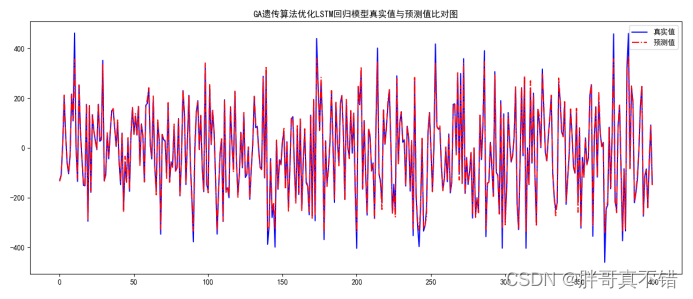

Python实现GA遗传算法优化循环神经网络回归模型(LSTM回归算法)项目实战

说明:这是一个机器学习实战项目(附带数据代码文档视频讲解),如需数据代码文档视频讲解可以直接到文章最后获取。 1.项目背景 遗传算法(Genetic Algorithm,GA)最早是由美国的 John holland于20世…...

[2025CVPR]DeepVideo-R1:基于难度感知回归GRPO的视频强化微调框架详解

突破视频大语言模型推理瓶颈,在多个视频基准上实现SOTA性能 一、核心问题与创新亮点 1.1 GRPO在视频任务中的两大挑战 安全措施依赖问题 GRPO使用min和clip函数限制策略更新幅度,导致: 梯度抑制:当新旧策略差异过大时梯度消失收敛困难:策略无法充分优化# 传统GRPO的梯…...

微软PowerBI考试 PL300-选择 Power BI 模型框架【附练习数据】

微软PowerBI考试 PL300-选择 Power BI 模型框架 20 多年来,Microsoft 持续对企业商业智能 (BI) 进行大量投资。 Azure Analysis Services (AAS) 和 SQL Server Analysis Services (SSAS) 基于无数企业使用的成熟的 BI 数据建模技术。 同样的技术也是 Power BI 数据…...

:にする)

日语学习-日语知识点小记-构建基础-JLPT-N4阶段(33):にする

日语学习-日语知识点小记-构建基础-JLPT-N4阶段(33):にする 1、前言(1)情况说明(2)工程师的信仰2、知识点(1) にする1,接续:名词+にする2,接续:疑问词+にする3,(A)は(B)にする。(2)復習:(1)复习句子(2)ために & ように(3)そう(4)にする3、…...

基于服务器使用 apt 安装、配置 Nginx

🧾 一、查看可安装的 Nginx 版本 首先,你可以运行以下命令查看可用版本: apt-cache madison nginx-core输出示例: nginx-core | 1.18.0-6ubuntu14.6 | http://archive.ubuntu.com/ubuntu focal-updates/main amd64 Packages ng…...

AtCoder 第409场初级竞赛 A~E题解

A Conflict 【题目链接】 原题链接:A - Conflict 【考点】 枚举 【题目大意】 找到是否有两人都想要的物品。 【解析】 遍历两端字符串,只有在同时为 o 时输出 Yes 并结束程序,否则输出 No。 【难度】 GESP三级 【代码参考】 #i…...

Python爬虫实战:研究feedparser库相关技术

1. 引言 1.1 研究背景与意义 在当今信息爆炸的时代,互联网上存在着海量的信息资源。RSS(Really Simple Syndication)作为一种标准化的信息聚合技术,被广泛用于网站内容的发布和订阅。通过 RSS,用户可以方便地获取网站更新的内容,而无需频繁访问各个网站。 然而,互联网…...

定时器任务——若依源码分析

分析util包下面的工具类schedule utils: ScheduleUtils 是若依中用于与 Quartz 框架交互的工具类,封装了定时任务的 创建、更新、暂停、删除等核心逻辑。 createScheduleJob createScheduleJob 用于将任务注册到 Quartz,先构建任务的 JobD…...

【Java_EE】Spring MVC

目录 Spring Web MVC 编辑注解 RestController RequestMapping RequestParam RequestParam RequestBody PathVariable RequestPart 参数传递 注意事项 编辑参数重命名 RequestParam 编辑编辑传递集合 RequestParam 传递JSON数据 编辑RequestBody …...

【JavaWeb】Docker项目部署

引言 之前学习了Linux操作系统的常见命令,在Linux上安装软件,以及如何在Linux上部署一个单体项目,大多数同学都会有相同的感受,那就是麻烦。 核心体现在三点: 命令太多了,记不住 软件安装包名字复杂&…...

Unsafe Fileupload篇补充-木马的详细教程与木马分享(中国蚁剑方式)

在之前的皮卡丘靶场第九期Unsafe Fileupload篇中我们学习了木马的原理并且学了一个简单的木马文件 本期内容是为了更好的为大家解释木马(服务器方面的)的原理,连接,以及各种木马及连接工具的分享 文件木马:https://w…...