信息安全:防火墙技术原理与应用.

信息安全:防火墙技术原理与应用.

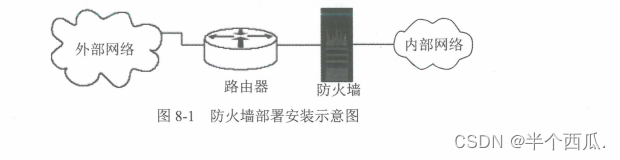

防火墙是网络安全区域边界保护的重要技术。为了应对网络威胁,联网的机构或公司将自己的网络与公共的不可信任的网络进行隔离,其方法是根据网络的安全信任程度和需要保护的对象,人为地划分若干安全区域,这些安全区域有:公共外部网络;内联网;外联网(内联网的扩展延伸,常用作组织与合作伙伴之间进行通信);军事缓冲区域,简称 DMZ;它一般安装在不同的安全区域边界处,用千网络通信安全控制,由专用硬件或软件系统组成.

目录:

防火墙概述:

防火墙安全风险:

(1)网络安全旁路:

(2)防火墙功能缺陷,导致一些网络威胁无法阻断:

(3)防火墙安全机制形成单点故障和特权威胁:

(4)防火墙无法有效防范内部威胁:

(5)防火墙效用受限于安全规则:

防火墙发展:

(1)防火墙控制粒度不断细化:

(2)检查安全功能持续增强:

(3) 产品分类更细化:

(4)智能化增强:

防火墙类型与实现技术:

(1)包过滤:

(2)状态检查技术:

(3)应用服务代理:

(4)网络地址转换技术(NAT):

(5)Web 防火墙技术:

(6)数据库防火墙技术:

(7)控防火墙技术:

(8)下一代防火墙技术:

(9)防火墙共性关键技术:

防火墙主要产品与技术指标:

(1)防火墙主要产品:

(2)防火墙主要技术指标:

防火墙防御体系结构类型:

(1)基于双宿主主机防火墙结构:

(2)基于代理型防火墙结构:

(3)基于屏蔽子网的防火墙结构:

防火墙技术应用:

(1)防火墙应用场景类型:

(2)防火墙部署基木方法:

防火墙概述:

◆ 防火墙的 功能 主要有以下几个方面:

▶ 网络访问审计:防火墙是外部网络与受保护网络之间的唯一网络通道,可以记录所有 通过它的访问,并提供网络使用情况的统计数据。

防火墙安全风险:

(1)网络安全旁路:

(2)防火墙功能缺陷,导致一些网络威胁无法阻断:

◆ 防火墙不能完全防止感染病毒的软件或文件传输,因为己有的病毒、操作系统以及加密和压缩二进制文件的种类太多;

◆ 防火墙不能防止基千数据驱动式的攻击。当有些表面看来无害的数据被邮寄或复制到主机上并被执行而发起攻击时,就会发生数据驱动攻击效果。防火墙对此无能为力;

◆ 防火墙不能完全防止后门攻击。防火墙是粗粒度的网络访问控制,某些基于网络隐蔽通道的后门能绕过防火墙的控制,例如 http tunnel 等;

(3)防火墙安全机制形成单点故障和特权威胁:

(4)防火墙无法有效防范内部威胁:

(5)防火墙效用受限于安全规则:

防火墙发展:

(1)防火墙控制粒度不断细化:

(2)检查安全功能持续增强:

(3) 产品分类更细化:

(4)智能化增强:

防火墙类型与实现技术:

◆ 按照防火墙的实现技术及保护对象,常见的防火墙类型可分为包过滤防火墙、代理防火墙、 下一代防火墙、 Web 应用防火墙、数据库防火墙、工控防火墙。防火墙的实现技术主要有包过滤、状态检测、应用服务代理、网络地址转换、协议分析、深度包检查等;

(1)包过滤:

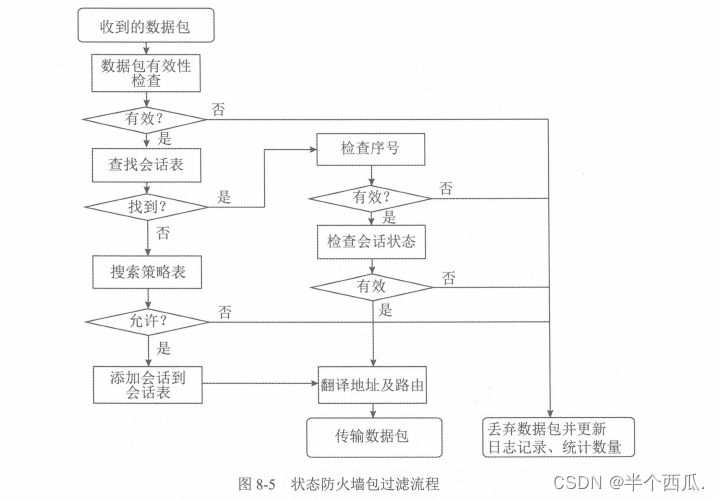

(2)状态检查技术:

◆ 基于状态的防火墙通过利用 TCP 会话和 UDP“ 伪“会话的状态信息进行网络访问机制。 采用状态检查技术的防火墙首先建立并维护一张会话表,当有符合已定义安全策略的 TCP 连接 或UDP 流时,防火墙会创建会话项,然后依据状态表项检查,与这些会话相关联的包才允许通过防火墙;

(3)应用服务代理:

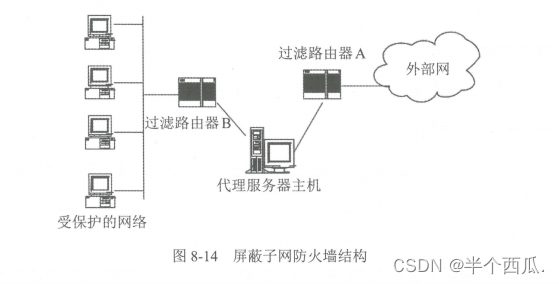

◆ 应用服务代理防火墙扮演着受保护网络的内部网主机和外部网主机的网络通信连接”中间人”的角色,代理防火墙代替受保护网络的主机向外部网发送服务请求,并将外部服务请求响应的结果返回给受保护网络的主机;

◆ 采用代理服务技术的防火墙简称为代理服务器;

◆ 受保护的内部用户对外部网络访问时,首先需要通过代理服务器的认可,才能向外提出请求,而外网的用户只能看到代理服务器,从而隐藏了受保护网络的内部结构及用户的计算机信息。因而,代理服务器可以提高网络系统的安全性。

(4)网络地址转换技术(NAT):

(5)Web 防火墙技术:

(6)数据库防火墙技术:

◆ 数据库防火墙是一种用于保护数据库服务器的网络安全机制;

(7)控防火墙技术:

(8)下一代防火墙技术:

▶ 应用识别和管控:不依赖端口,通过对网络数据包深度内容的分析,实现对应用层协议和应用程序的精准识别,提供应用程序级功能控制,支持应用程序安全防护;

(9)防火墙共性关键技术:

◆ 深度包检测:

◆ 操作系统:

防火墙主要产品与技术指标:

(1)防火墙主要产品:

(2)防火墙主要技术指标:

◆ 防火墙评价指标可以分成四类,即安全功能要求、性能要求、安全保障要求、 环境适应性要求;

防火墙防御体系结构类型:

(1)基于双宿主主机防火墙结构:

(2)基于代理型防火墙结构:

◆ 一般情况下,过滤路由器可按如下规则进行配置:

(3)基于屏蔽子网的防火墙结构:

防火墙技术应用:

(1)防火墙应用场景类型:

(2)防火墙部署基木方法:

相关文章:

信息安全:防火墙技术原理与应用.

信息安全:防火墙技术原理与应用. 防火墙是网络安全区域边界保护的重要技术。为了应对网络威胁,联网的机构或公司将自己的网络与公共的不可信任的网络进行隔离,其方法是根据网络的安全信任程度和需要保护的对象,人为地划分若干安全…...

PG-DBA培训14:PostgreSQL数据库升级与迁移

一、风哥PG-DBA培训14:PostgreSQL数据库升级与迁移 课程目标: 本课程由风哥发布的基于PostgreSQL数据库的系列课程,本课程属于PostgreSQL备份恢复与迁移升级阶段之PostgreSQL数据库升级与迁移,学完本课程可以PostgreSQL数据库升…...

selenium语法进阶+常用API

目录 浏览器操作 浏览器回退,前进 与刷新 浏览器窗口设置大小 浏览器设置宽高 浏览器窗口最大化 浏览器控制滚动条 信息打印 打印页面的标题和当前页面的URL 定位一组元素 鼠标和键盘事件 键盘 鼠标 下拉框操作 通过索引定位(se…...

iOS UIAlertController控件

ios 9 以后 UIAlertController取代UIAlertView和UIActionSheet UIAlertControllerStyleAlert和UIAlertControllerStyleActionSheet。 在UIAlertController中添加按钮和关联输入框 UIAlertAction共有三种类型,默认(UIAlertActionStyleDefault࿰…...

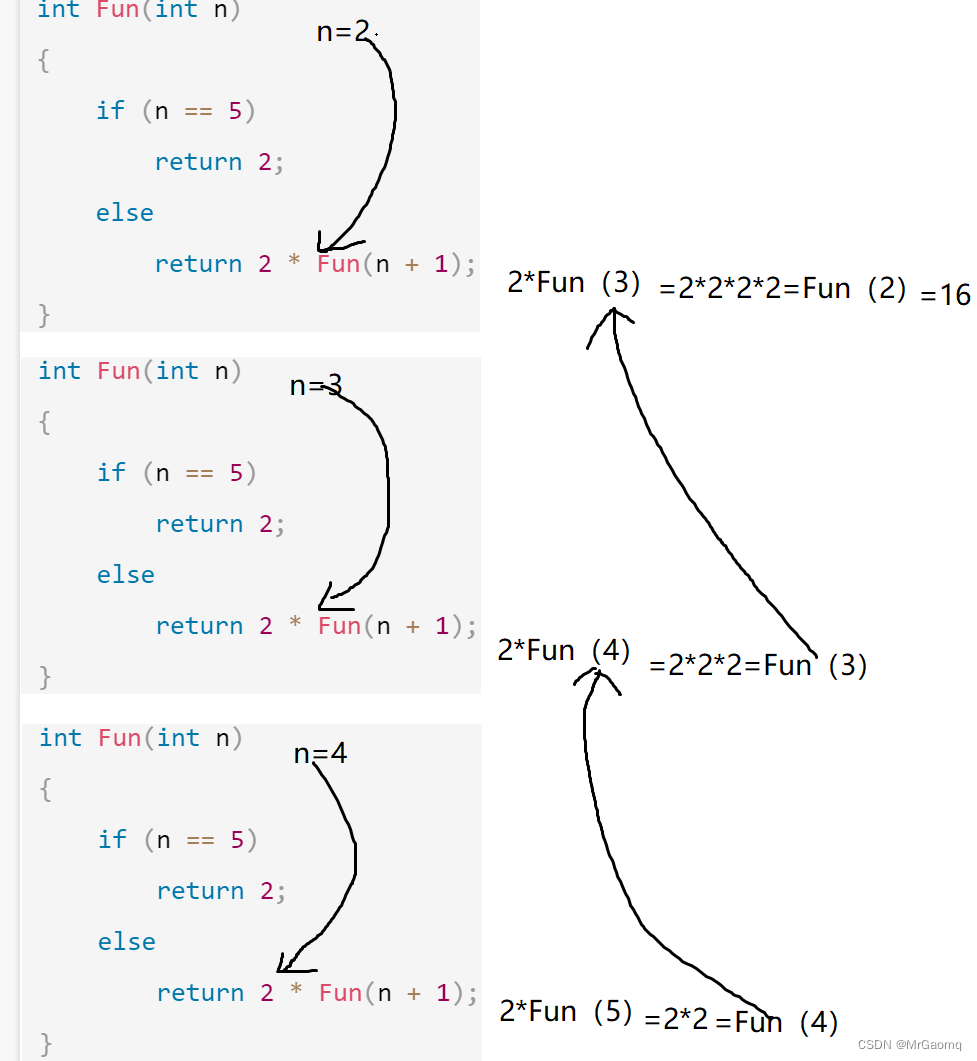

C语言好题解析(二)

目录 递归类型例题1例题2例题3例题4例题5例题6 递归类型 例题1 根据下面递归函数:调用函数Fun(2),返回值是多少( )int Fun(int n) {if (n 5)return 2;elsereturn 2 * Fun(n 1); } A.2 B.4 C.8 D.16【答案】 D 【分析】 …...

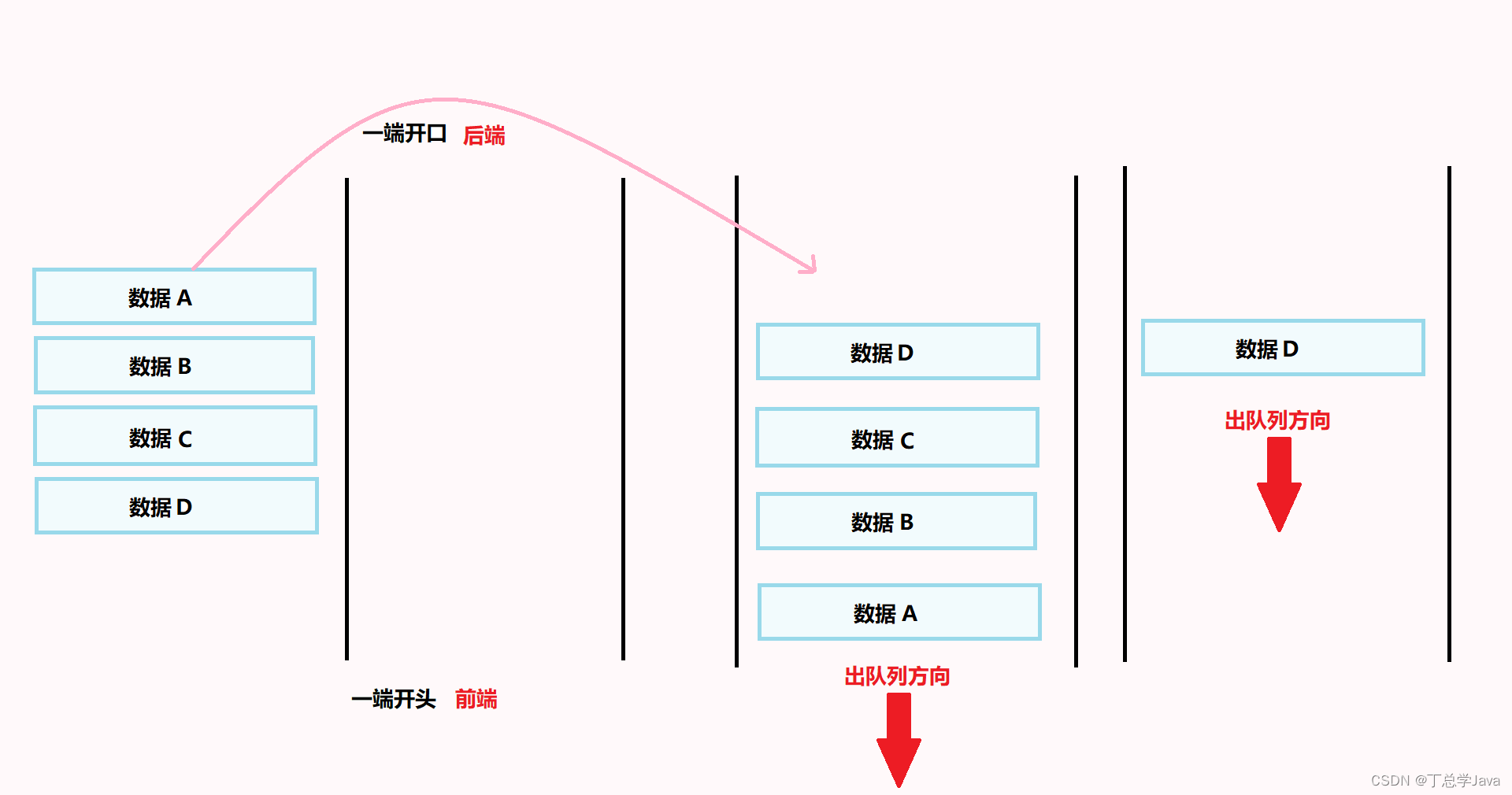

数据结构介绍

1、什么是数据结构呢? 计算机底层存储、组织数据的方式。是指数据相互之间是以什么方式排列在一起的。数据结构是为了更方便的管理和使用数据,需要结合具体的业务来进行选择。一般情况下,精心选择的数据结构可以带来更高的运行或者存储效率。…...

Kafka基础及常见面试题

1. 用途 1. 流量削峰 2. 流计算 2. Kafka的核心组件 在Kafka中,Producer、Broker和Consumer是三个关键的角色,它们在整个消息传递过程中扮演不同的角色和功能:1. **Producer(生产者)**:生产者是消息的发…...

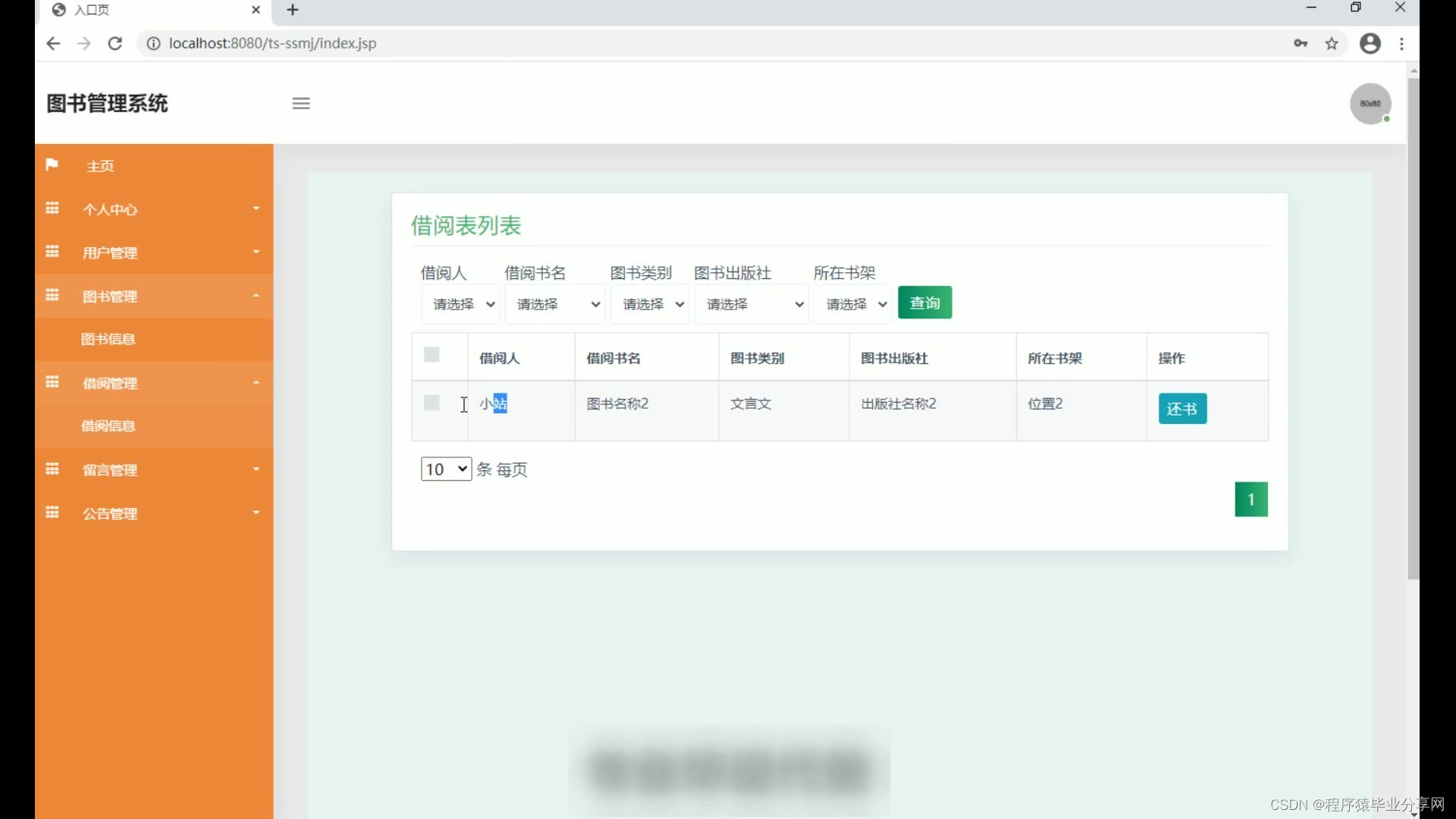

基于Java的ssm图书管理系统源码和论文

基于Java的ssm图书管理系统036 开发工具:idea 数据库mysql5.7 数据库链接工具:navcat,小海豚等 技术:ssm 当今时代是飞速发展的信息时代。在各行各业中离不开信息处理,计算机被广泛应用于信息管理系统的环境。计算机的最大好…...

2020年9月全国计算机等级考试真题(C语言二级)

2020年9月全国计算机等级考试真题(C语言二级) 第1题 有下列程序: #include<stdio.h> main() { FILE*fp;int k,n,a[6]{1,2,3,4,5,6}; fpfopen("d2.dat","w"); fprintf(fp,"%d%d%d\n",a[0],…...

【rust/egui】(一)从编译运行template开始

说在前面 rust新手,egui没啥找到啥教程,这里自己记录下学习过程环境:windows11 22H2rust版本:rustc 1.71.1egui版本:0.22.0eframe版本:0.22.0rust windows安装参考:这里本文默认读者已安装相关环…...

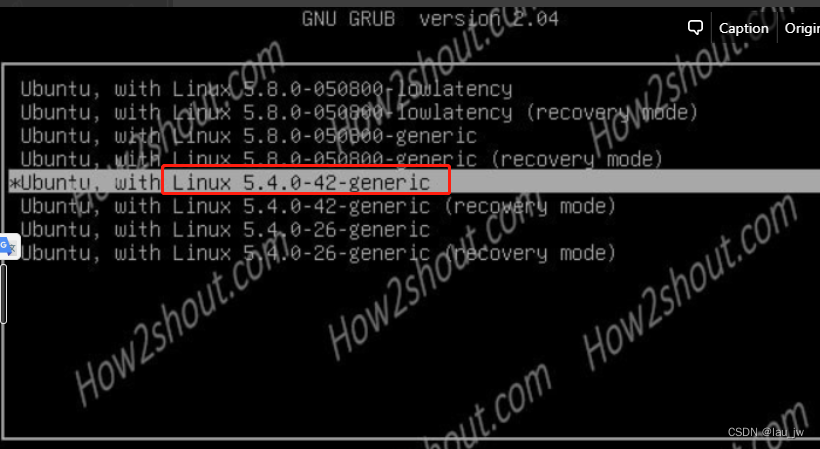

VMware虚拟安装Ubuntu,然后切换Ubuntu内核版本

无论你选择哪种方法,一旦进入 GRUB 引导菜单,你应该能够选择需要的内核版本并启动系统。 打开终端:你可以通过按下 Ctrl Alt T 快捷键来打开终端。 使用 sudo:切换内核需要管理员权限,因此你需要使用 sudo 命令。首…...

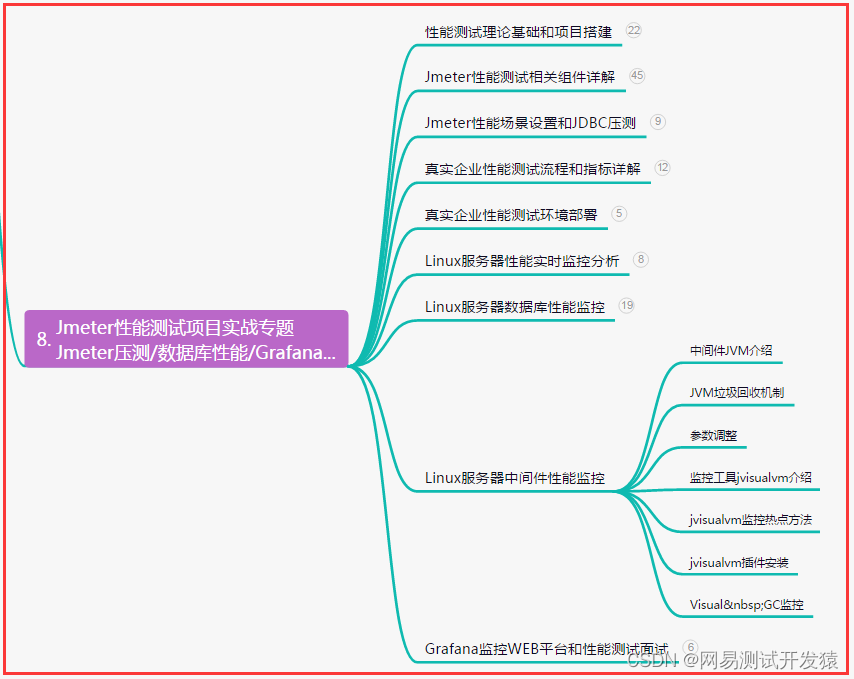

爆肝整理,Python自动化测试-Pytest参数化实战封装,一篇打通...

目录:导读 前言一、Python编程入门到精通二、接口自动化项目实战三、Web自动化项目实战四、App自动化项目实战五、一线大厂简历六、测试开发DevOps体系七、常用自动化测试工具八、JMeter性能测试九、总结(尾部小惊喜) 前言 参数化࿱…...

)

西门子AI面试问答(STAR法则回答实例)

0.试题情况 0.未来三到五年的职业规划(不计入成绩,测试用); 1.一些基本问题,目前所在城市目标薪资意向工作城市(手动输入,非视频录制); 2.宝洁8大问的问题1个英文回答…...

中间平台工具 - graylog

graylog是非常好用的数据处理平台,可以对数据进行:streams分类、pipeline、正则匹配、统计汇总、定制化配置Alerts 等处理。 graylog的一些概念: 索引(消息存储的位置,默认indices default) streams(从inputs里面,通…...

VectorStyler for Mac: 让你的创意无限绽放的全新设计工具

VectorStyler for Mac是一款专为Mac用户打造的矢量设计工具,它结合了功能强大的矢量编辑器和创意无限的样式编辑器,让你的创意无限绽放。 VectorStyler for Mac拥有直观简洁的用户界面,让你能够轻松上手。它提供了丰富的矢量绘图工具&#x…...

轻松转换TS视频为MP4,实现优质视频剪辑体验

如果你是一个视频剪辑爱好者,你一定会遇到各种视频格式之间的转换问题,特别是将TS视频转换为MP4格式。别担心,我们的视频剪辑软件将为你提供最简单、高效的解决方案! 首先第一步,我们要进入媒体梦工厂主页面ÿ…...

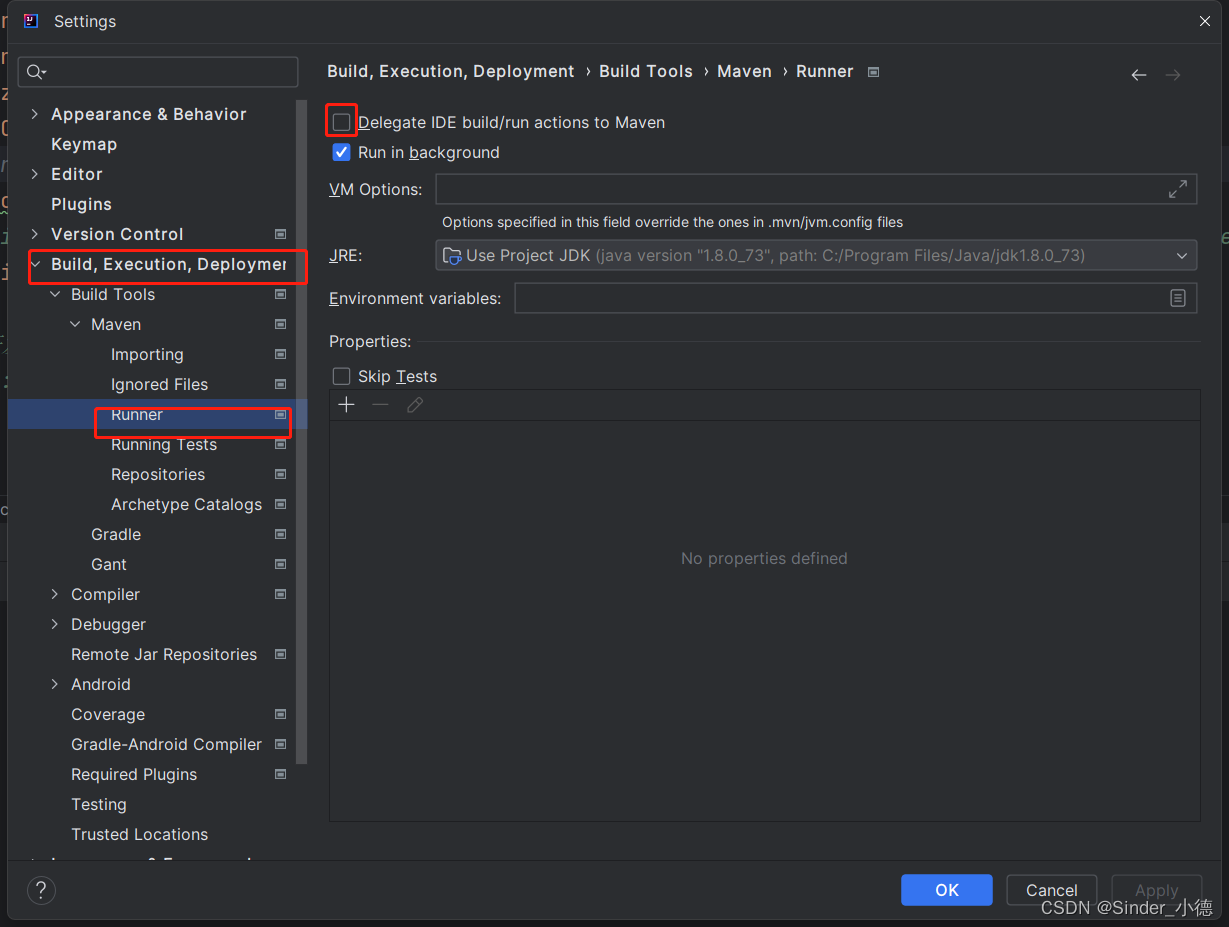

IDEA关闭项目,但是后台程序没有关闭进程(解决方案)

最近遇到一个很奇怪的问题,idea关闭项目后,系统进程没有杀死进程,再次执行的时候会提示端口占用,并提示Process exited with an error: 1 (Exit value: 1) 错误原因:应用程序关闭后,进程不能同步关闭 解决方…...

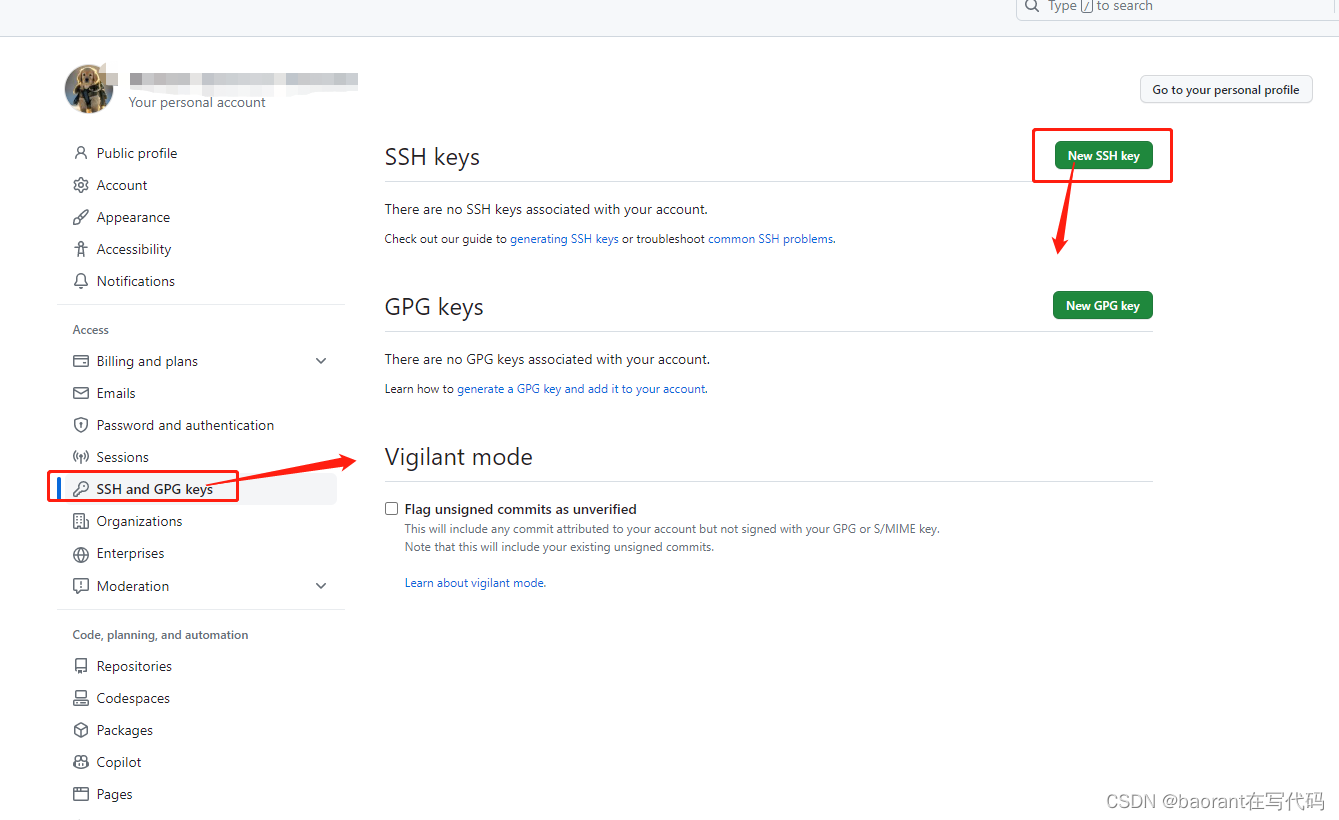

github拉取自己的私有仓库(Token方式、本地秘钥方式)

github拉取自己的私有仓库(Token方式、本地秘钥方式) 问题背景 日常开发和学习过程中,经常碰到需要从GitHub或者其他类似网站,拉取私有仓代码的需求。本文将总结常用的两种方式,Token方式和本地秘钥方式,方便后续查阅和优化。 …...

聊聊非科班转IT

我这算是妥妥的非科班转计算机的了,先介绍下自己的情况吧。 14年大专毕业,学的汽车运用专业。(什么?你说啥是汽车运用专业?那机械设计总知道吧,这个专业接本后就是机械设计了。) 毕业后服役&…...

NET域名的优势

NET域名是互联网上最常见的顶级域名之一,其开放使用日期远比其他主要顶级域名早,始于1985年。其作为商业网络服务提供者的域名,主要用于企业、组织和个人等在网络上建立自己的网站。本文将从以下三个方面介绍NET域名。 一、NET域名的历史 N…...

测试微信模版消息推送

进入“开发接口管理”--“公众平台测试账号”,无需申请公众账号、可在测试账号中体验并测试微信公众平台所有高级接口。 获取access_token: 自定义模版消息: 关注测试号:扫二维码关注测试号。 发送模版消息: import requests da…...

conda相比python好处

Conda 作为 Python 的环境和包管理工具,相比原生 Python 生态(如 pip 虚拟环境)有许多独特优势,尤其在多项目管理、依赖处理和跨平台兼容性等方面表现更优。以下是 Conda 的核心好处: 一、一站式环境管理:…...

React Native在HarmonyOS 5.0阅读类应用开发中的实践

一、技术选型背景 随着HarmonyOS 5.0对Web兼容层的增强,React Native作为跨平台框架可通过重新编译ArkTS组件实现85%以上的代码复用率。阅读类应用具有UI复杂度低、数据流清晰的特点。 二、核心实现方案 1. 环境配置 (1)使用React Native…...

Mac下Android Studio扫描根目录卡死问题记录

环境信息 操作系统: macOS 15.5 (Apple M2芯片)Android Studio版本: Meerkat Feature Drop | 2024.3.2 Patch 1 (Build #AI-243.26053.27.2432.13536105, 2025年5月22日构建) 问题现象 在项目开发过程中,提示一个依赖外部头文件的cpp源文件需要同步,点…...

音视频——I2S 协议详解

I2S 协议详解 I2S (Inter-IC Sound) 协议是一种串行总线协议,专门用于在数字音频设备之间传输数字音频数据。它由飞利浦(Philips)公司开发,以其简单、高效和广泛的兼容性而闻名。 1. 信号线 I2S 协议通常使用三根或四根信号线&a…...

【无标题】湖北理元理律师事务所:债务优化中的生活保障与法律平衡之道

文/法律实务观察组 在债务重组领域,专业机构的核心价值不仅在于减轻债务数字,更在于帮助债务人在履行义务的同时维持基本生活尊严。湖北理元理律师事务所的服务实践表明,合法债务优化需同步实现三重平衡: 法律刚性(债…...

echarts使用graphic强行给图增加一个边框(边框根据自己的图形大小设置)- 适用于无法使用dom的样式

pdf-lib https://blog.csdn.net/Shi_haoliu/article/details/148157624?spm1001.2014.3001.5501 为了完成在pdf中导出echarts图,如果边框加在dom上面,pdf-lib导出svg的时候并不会导出边框,所以只能在echarts图上面加边框 grid的边框是在图里…...

大数据驱动企业决策智能化的路径与实践

📝个人主页🌹:慌ZHANG-CSDN博客 🌹🌹期待您的关注 🌹🌹 一、引言:数据驱动的企业竞争力重构 在这个瞬息万变的商业时代,“快者胜”的竞争逻辑愈发明显。企业如何在复杂环…...

Axure零基础跟我学:展开与收回

亲爱的小伙伴,如有帮助请订阅专栏!跟着老师每课一练,系统学习Axure交互设计课程! Axure产品经理精品视频课https://edu.csdn.net/course/detail/40420 课程主题:Axure菜单展开与收回 课程视频:...

aurora与pcie的数据高速传输

设备:zynq7100; 开发环境:window; vivado版本:2021.1; 引言 之前在前面两章已经介绍了aurora读写DDR,xdma读写ddr实验。这次我们做一个大工程,pc通过pcie传输给fpga,fpga再通过aur…...