一文入门Web网站安全测试

文章目录

- Web网页安全风险评估

- 1. 数据泄漏

- 2. 恶意软件传播

- 3. 身份伪装和欺诈

- 测试Web网页的安全性常见方法和工具

- 漏洞扫描器

- 手动漏洞测试

- 漏洞利用工具

- Web应用程序防火墙(WAF)测试

- 渗透测试

- 代码审查

- 社会工程学测试

- 推荐阅读

Web网页安全风险评估

越来越多的互联网应用,让我们眼花缭乱,但是从安全的角度来看,并不是每一个新发布的互联网应用都是安全可信的。从网站管理者或者用户角度来讲,我们都需要特别注重网站的安全性。

那么,不安全的网站,会有什么样的风险呢?我们从技术角度来看看会面临的风险:

1. 数据泄漏

不安全的网站容易受到数据泄漏的威胁。这可能包括用户的敏感信息,如个人身份信息、信用卡数据、用户名和密码等。数据泄漏可能会导致用户的隐私受到侵犯,也可能导致法律问题。

一些因为Web网页安全导致的数据泄露案例:

-

Adobe数据泄露(2013年)

Adobe公司的网站存在漏洞,导致了约1500万客户的帐户信息泄漏,包括加密的密码、信用卡信息和源代码等。 -

酒店数据泄露(2020年):酒店预订平台Booking.com被爆出用户数据在暗网上出售,包括用户的姓名、电子邮件地址、电话号码和预订信息等。

2. 恶意软件传播

不安全的网站可能会被黑客用于传播恶意软件,如病毒、间谍软件和勒索软件。访问者可能在不知情的情况下感染他们的计算机。

3. 身份伪装和欺诈

攻击者可以利用漏洞在不安全的网站上伪装成合法用户,执行欺诈性活动,如虚假购买、钓鱼攻击和社交工程攻击。

一个国内的案例供大家参考:

2013年,一种名为"Pony"的木马程序被发现,该程序可以利用在线游戏、社交媒体等网站上的漏洞,窃取用户的账号信息和其他敏感数据。攻击者可以利用这些信息伪装成合法用户,进行钓鱼攻击和社交工程攻击。

所以,基于网站测试需求,我整理一些网站安全测试会用到的方法和工具。

测试一个Web网站是否存在安全漏洞是一项非常重要的工作,但在进行网站的安全测试时需要遵循合法和伦理的原则。

未经授权的网络测试,其实就是一种攻击行为,这是非法的,需要承担法律责任。因此,在进行任何安全测试之前,应该获得适当的授权,并只在您有权限测试的系统上进行测试。

测试Web网页的安全性常见方法和工具

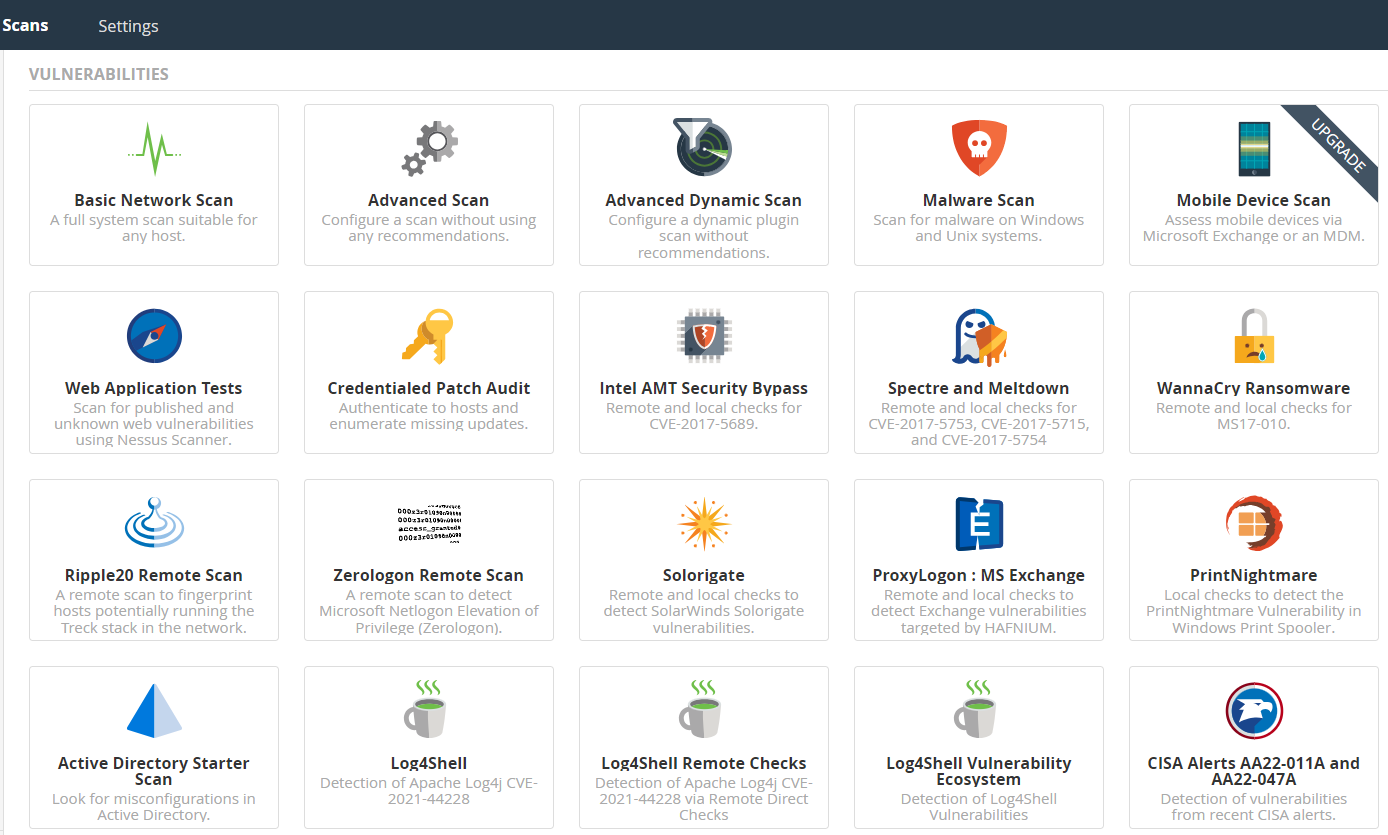

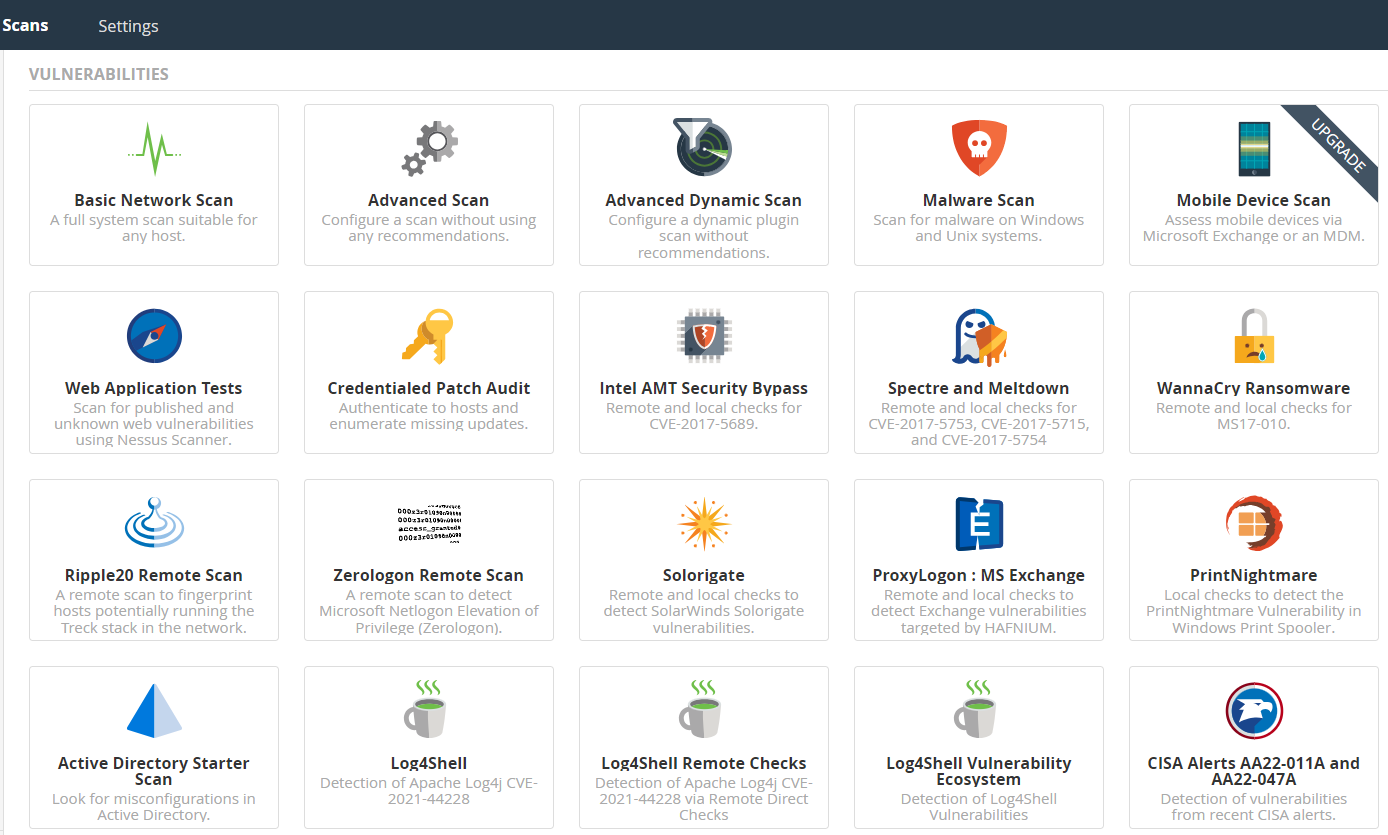

漏洞扫描器

使用专门的漏洞扫描工具,例如Nessus、OpenVAS、Nexpose等,可以自动检测网站上的常见漏洞,如SQL注入、跨站脚本(XSS)和跨站请求伪造(CSRF)等。

手动漏洞测试

进行手动测试,模拟潜在的攻击者行为,包括尝试通过输入恶意数据来触发漏洞。这需要具有安全知识的测试人员,了解常见的漏洞类型和攻击技巧。

-

身份验证和授权测试

测试人员尝试通过不同的方法(如密码猜测、弱密码、SQL注入等)来绕过身份验证和授权措施,以查找任何潜在的漏洞,这可能导致未经授权的访问或权限提升。 -

输入验证测试

测试人员检查应用程序是否正确验证用户输入,并尝试输入恶意或不受信任的数据,以查找潜在的输入验证漏洞,如跨站脚本(XSS)或SQL注入。 -

文件上传测试

如果应用程序允许用户上传文件,测试人员会尝试上传恶意文件,以确保文件上传过程受到适当的限制和验证。 -

敏感数据泄漏测试: 测试人员搜索应用程序中的敏感数据,以确保它们没有在不安全的地方存储或泄露。

-

业务逻辑漏洞测试: 测试人员评估应用程序的业务逻辑,以查找可能导致欺诈或滥用的漏洞,如优惠券滥用或交易欺诈。

漏洞利用工具

如果您已获得授权,可以使用一些专门的工具来测试漏洞,如Metasploit,它包含了各种漏洞利用模块。

- Metasploit:这是一个开源的漏洞利用框架,它包含了大量的漏洞利用模块和攻击技术,可以帮助安全人员对目标系统进行渗透测试和安全评估。

- Nmap:这是一个开源的网络扫描工具,它可以用来发现目标系统上的开放端口和服务,也可以用来扫描和利用系统中的漏洞。

- APT攻击模拟器:这是一种专门用于模拟高级持久性威胁(APT)攻击的漏洞利用工具,它可以模拟出各种复杂的攻击手段和漏洞利用过程。

- BeEF:这是一个基于浏览器的漏洞利用工具,它可以通过在目标系统上运行恶意代码来发现和利用各种漏洞,包括跨站脚本攻击(XSS)等。

- 蚁剑:这是一款中国自主研发的网络安全工具,它提供了一系列的攻击技术和漏洞利用工具,可以帮助安全人员对目标系统进行渗透测试和安全评估。

Web应用程序防火墙(WAF)测试

如果目标网站使用WAF(Web Application Firewall),您可以尝试绕过它或发现WAF规则的弱点。一些WAF测试工具可帮助您进行此类测试。

- Wepawet:这是一个开源的WAF测试工具,它基于Kali Linux,可以检测常见的Web漏洞,包括SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。

- OWASP Web应用防火墙测试工具(WATAT):这是一个开源的WAF测试工具,它基于Burp Suite,可以测试Web应用防火墙的可靠性。

- WAF-Firewall:这是一个商业版的WAF测试工具,它可以模拟各种攻击手法,包括但不限于SQL注入、XSS、XML外部实体引用(XXE)等。

渗透测试

进行完整的渗透测试,模拟真实攻击者的攻击路径和方法,以查找漏洞并评估潜在风险。

通常渗透测试都会委托专业的第三方公司进行。特别是一些金融行业、电商行业也常常会自己组建可信的渗透测试团队,以避免自己的一些敏感信息被外部人员知晓和利用。

代码审查

检查网站的源代码,特别是服务器端代码,以寻找潜在的漏洞。这需要编程和安全知识。

社会工程学测试

评估与人员有关的安全漏洞,如钓鱼攻击和社交工程攻击。具备条件可以自建模拟一些钓鱼网站,来对自己的员工进行日常性测试,包括网站的开发人员和测试人员。

无论您采用哪种方法,都应该首先获得明确的授权,并且只在您有权限测试的环境中进行测试。非法入侵和未经授权的测试都可能导致法律问题。如果您不确定如何执行安全测试,建议咨询专业安全团队或专家来帮助您进行测试和评估。

推荐阅读

安全知识普及-如何创建一个安全的密码

安全知识普及-网络攻击常见专业术语

安全知识普及–简单五招为家人提供安全的无线网络

安全知识普及–总结什么是网络安全

安全知识普及-十二招式保护手机免受网络攻击

安全知识普及:远程办公,员工必须遵守的5大守则

安全知识普及:如何让您的计算机上网安全,无忧冲浪

相关文章:

一文入门Web网站安全测试

文章目录 Web网页安全风险评估1. 数据泄漏2. 恶意软件传播3. 身份伪装和欺诈 测试Web网页的安全性常见方法和工具漏洞扫描器手动漏洞测试漏洞利用工具Web应用程序防火墙(WAF)测试渗透测试代码审查社会工程学测试 推荐阅读 Web网页安全风险评估 越来越多…...

Django REST framework中的序列化Serializers

序列化器允许将诸如查询集和模型实例之类的复杂数据转换为原生 Python 数据类型,然后可以将它们轻松地呈现为 JSON,XML 或其他内容类型。序列化器还提供反序列化,在首次验证传入数据之后,可以将解析的数据转换回复杂类型。 简单来…...

LeetCode 剑指 Offer 10- I. 斐波那契数列

LeetCode 剑指 Offer 10- I. 斐波那契数列 题目描述 写一个函数,输入 n ,求斐波那契(Fibonacci)数列的第 n 项(即 F(N))。斐波那契数列的定义如下: F(0) 0, F(1) 1 F(N) F(N - 1) F(N - …...

Css 将某div设置为透明,但其子元素不透明

可以使用css中的属性opacity来设置元素的透明度,但它会影响到元素的所有子元素。如果想让父元素透明,但子元素不透明,可以使用另外一种方法: 首先,将父元素的背景颜色设置为rgba格式,其中a表示透明度。例如…...

17 | Spark中的map、flatMap、mapToPair mapvalues 的区别

在Apache Spark中,map、flatMap、mapToPair和mapValues是用于对RDD(Resilient Distributed Dataset)进行转换的不同操作。这些操作可以用来处理分布式数据集中的元素,但它们的用途和行为略有不同。 以下是它们的主要区别以及相应的Java代码示例: map:map操作用于对RDD中…...

手写Mybatis:第9章-细化XML语句构建器,完善静态SQL解析

文章目录 一、目标:XML语句构建器二、设计:XML语句构建器三、实现:XML语句构建器3.0 引入依赖3.1 工程结构3.2 XML语句构建器关系图3.3 I/O资源扫描3.4 SQL源码3.4.1 SQL对象3.4.2 SQL源码接口3.4.3 原始SQL源码实现类3.4.4 静态SQL源码实现类…...

云原生Kubernetes:Kubeadm部署K8S单Master架构

目录 一、理论 1.kubeadm 2.Kubeadm部署K8S单Master架构 3.环境部署 4.所有节点安装docker 5.所有节点安装kubeadm,kubelet和kubectl 6.部署K8S集群 7.安装dashboard 8.安装Harbor私有仓库 9.内核参数优化方案 二、实验 1.Kubeadm部署K8S单Master架构 …...

鸿鹄工程项目管理系统em Spring Cloud+Spring Boot+前后端分离构建工程项目管理系统

Java版工程项目管理系统 Spring CloudSpring BootMybatisVueElementUI前后端分离 功能清单如下: 首页 工作台:待办工作、消息通知、预警信息,点击可进入相应的列表 项目进度图表:选择(总体或单个)项目显…...

开发指导—利用 CSS 动画实现 HarmonyOS 动效(二)

注:本文内容分享转载自 HarmonyOS Developer 官网文档 点击查看《开发指导—利用CSS动画实现HarmonyOS动效(一)》 3. background-position 样式动画 通过改变 background-position 属性(第一个值为 X 轴的位置,第二个…...

音频修复和增强工具 iZotope RX 10 for mac激活最新

iZotope RX 10是一款音频修复和增强软件,主要特点包括: 声音修复:iZotope RX 10可以去除不良噪音、杂音、吱吱声等,使音频变得更加清晰干净。音频增强:iZotope RX 10支持对音频进行音量调节、均衡器、压缩器、限制器等…...

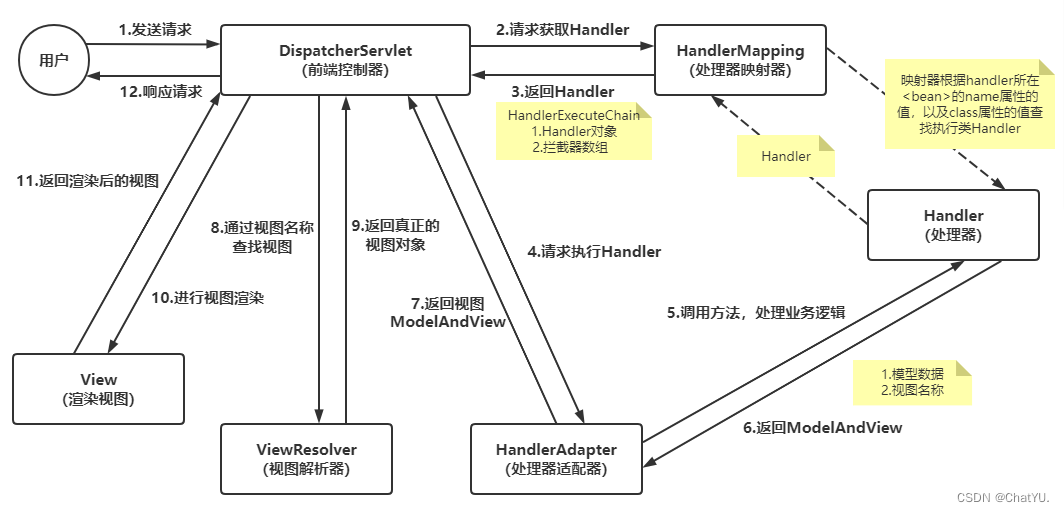

SpringMVC的简介及工作流程

一.简介 Spring MVC是一个基于Java的开发框架,用于构建灵活且功能强大的Web应用程序。它是Spring Framework的一部分,提供了一种模型-视图-控制器(Model-View-Controller,MVC)的设计模式,用于组织和管理Web…...

JVM垃圾回收机制和常用算法(简洁版)

垃圾收集 (Garbage Collection,GC) 垃圾收集主要是针对堆和方法区进行。程序计数器、虚拟机栈和本地方法栈这三个区域属于线程私有的,只存在于线程的生命周期内,线程结束之后就会消失,因此不需要对这三个区域进行垃圾回收。 判断一个对象是…...

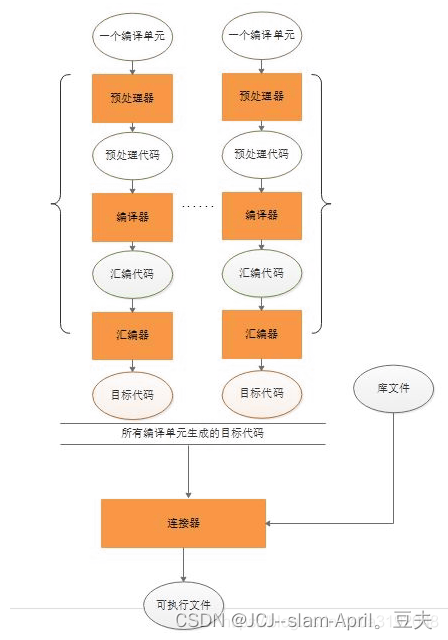

C/C++源程序到可执行程序exe的全过程(及汇编和反汇编的区别)

1.C/C源程序到可执行程序exe的全过程(及汇编和反汇编的区别) 一个现代编译器的主要工作流程如下: 源程序(source code)→预处理器(preprocessor)→编译器(compiler)→汇…...

信创优选,国产开源。Solon v2.5.3 发布

Solon 是什么? 国产的 Java 应用开发框架。从零开始构建,有自己的标准规范与开放生态(历时五年,具备全球第二级别的生态规模)。与其他框架相比,解决了两个重要的痛点:启动慢,费内存…...

ElementUI浅尝辄止25:MessageBox 弹框

模拟系统的消息提示框而实现的一套模态对话框组件,用于消息提示、确认消息和提交内容。 从场景上说,MessageBox 的作用是美化系统自带的 alert、confirm 和 prompt,因此适合展示较为简单的内容。如果需要弹出较为复杂的内容,还是要…...

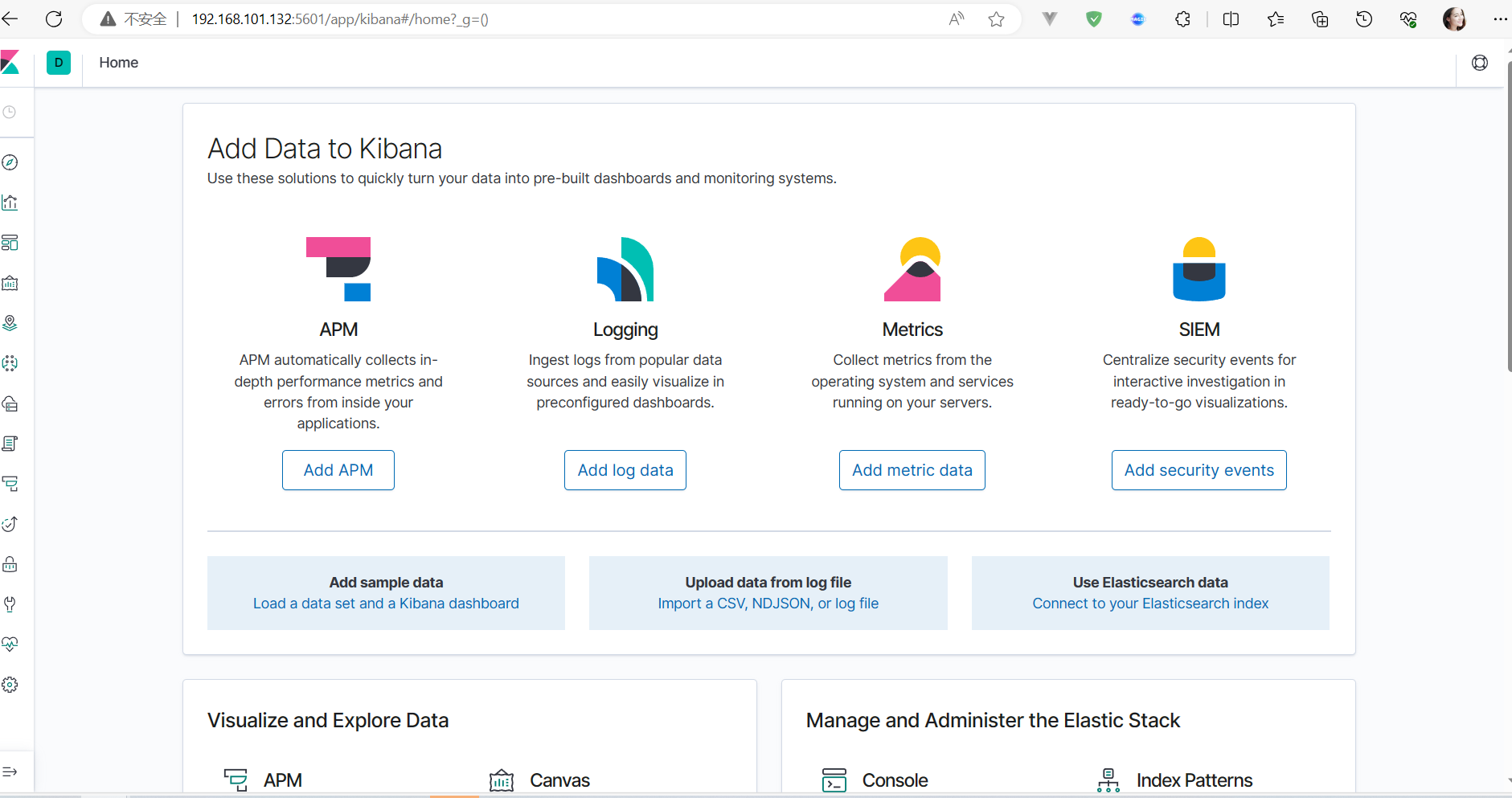

ElasticSearch简介

一、基本概念 1、Index(索引) 动词,相当于 MySQL 中的 insert; 名词,相当于 MySQL 中的 Database 2、Type(类型) 在 Index(索引)中,可以定义一个或多个类…...

基于亚马逊云科技打造的游戏AIGC专业版,创梦天地快速上线AI生图服务

生成式人工智能(以下简称“生成式AI”)的热潮正在全球范围内掀起新一轮的科技革命,释放出巨大的商业价值。各类“AI绘画神器”的涌现,为创意行业带来了翻天覆地的变化。 在游戏领域,生成式AI技术也吸引了玩家们的广泛关…...

Debian离线安装mysql

PS:虽然已经分享了很多安装各种环境订的教程,但是每个客户的环境不一样,那就得重新来一次,其实都是大同小异的,但是里面其实也是存在不少坑的,今天我们就来安装一个新的东西,Debian 11离线安装mysql,为什么…...

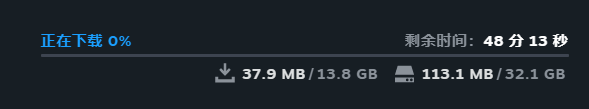

Linux代码初试__进度条

前言 在我们的日常生活中,进度条是十分常见的,比如在软件下载中,应用加载中等等~~~那么进度条有什么特点?他又如何实现。 下面我们将结合下面的图展开讲解 一、前置理论知识 1.1回车和换行的区别 在我们的日常生活中&#x…...

美国访问学者签证有哪些要求?

近年来,越来越多的学者选择前往美国进行访问学者签证,以便深入研究、学术交流以及开展合作项目。美国访问学者签证是一个重要的工具,为学者们提供了在美国学术机构进行短期或长期学术活动的机会。下面知识人网将介绍一些申请美国访问学者签证…...

(十)学生端搭建

本次旨在将之前的已完成的部分功能进行拼装到学生端,同时完善学生端的构建。本次工作主要包括: 1.学生端整体界面布局 2.模拟考场与部分个人画像流程的串联 3.整体学生端逻辑 一、学生端 在主界面可以选择自己的用户角色 选择学生则进入学生登录界面…...

FastAPI 教程:从入门到实践

FastAPI 是一个现代、快速(高性能)的 Web 框架,用于构建 API,支持 Python 3.6。它基于标准 Python 类型提示,易于学习且功能强大。以下是一个完整的 FastAPI 入门教程,涵盖从环境搭建到创建并运行一个简单的…...

工程地质软件市场:发展现状、趋势与策略建议

一、引言 在工程建设领域,准确把握地质条件是确保项目顺利推进和安全运营的关键。工程地质软件作为处理、分析、模拟和展示工程地质数据的重要工具,正发挥着日益重要的作用。它凭借强大的数据处理能力、三维建模功能、空间分析工具和可视化展示手段&…...

[10-3]软件I2C读写MPU6050 江协科技学习笔记(16个知识点)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16...

uniapp微信小程序视频实时流+pc端预览方案

方案类型技术实现是否免费优点缺点适用场景延迟范围开发复杂度WebSocket图片帧定时拍照Base64传输✅ 完全免费无需服务器 纯前端实现高延迟高流量 帧率极低个人demo测试 超低频监控500ms-2s⭐⭐RTMP推流TRTC/即构SDK推流❌ 付费方案 (部分有免费额度&#x…...

Spring AI 入门:Java 开发者的生成式 AI 实践之路

一、Spring AI 简介 在人工智能技术快速迭代的今天,Spring AI 作为 Spring 生态系统的新生力量,正在成为 Java 开发者拥抱生成式 AI 的最佳选择。该框架通过模块化设计实现了与主流 AI 服务(如 OpenAI、Anthropic)的无缝对接&…...

作为测试我们应该关注redis哪些方面

1、功能测试 数据结构操作:验证字符串、列表、哈希、集合和有序的基本操作是否正确 持久化:测试aof和aof持久化机制,确保数据在开启后正确恢复。 事务:检查事务的原子性和回滚机制。 发布订阅:确保消息正确传递。 2、性…...

python爬虫——气象数据爬取

一、导入库与全局配置 python 运行 import json import datetime import time import requests from sqlalchemy import create_engine import csv import pandas as pd作用: 引入数据解析、网络请求、时间处理、数据库操作等所需库。requests:发送 …...

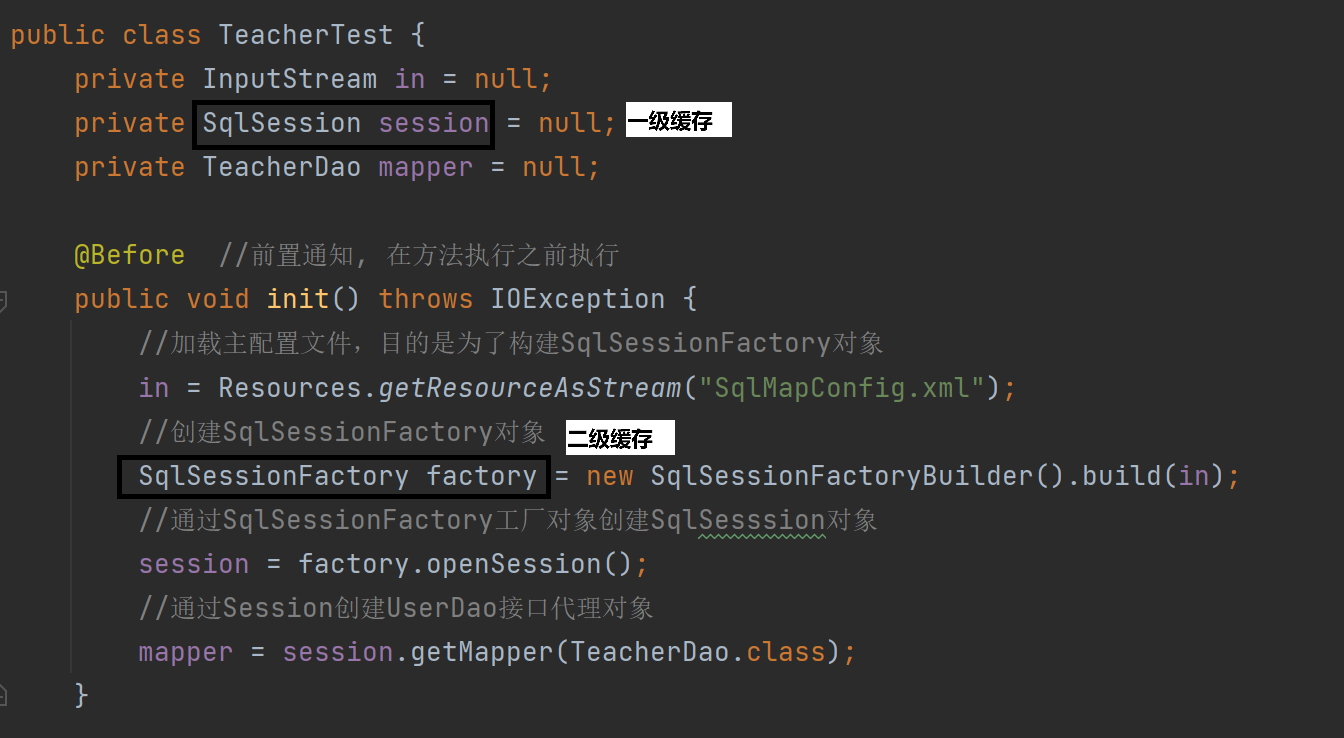

MyBatis中关于缓存的理解

MyBatis缓存 MyBatis系统当中默认定义两级缓存:一级缓存、二级缓存 默认情况下,只有一级缓存开启(sqlSession级别的缓存)二级缓存需要手动开启配置,需要局域namespace级别的缓存 一级缓存(本地缓存&#…...

Python 训练营打卡 Day 47

注意力热力图可视化 在day 46代码的基础上,对比不同卷积层热力图可视化的结果 import torch import torch.nn as nn import torch.optim as optim from torchvision import datasets, transforms from torch.utils.data import DataLoader import matplotlib.pypl…...