数据风险量化评估方案

一、企业面临数据安全的痛点

1、企业缺少清晰的数据安全意识

- 各部门重视度不够,缺少主动数据安全管控意识。

- 数据安全管控架构不清晰,职责划分不明确。

- 对数据安全管控认识不全面、不深刻。

- 工作人员对于所持有的数据缺乏概念,导致数据的价值无法评估。

2、企业缺少科学的数据安全实施路径

- 数据安全管控投入资源不足、开展晚,回报周期长。

- 缺少统一、完整的数据安全管控标准体系建设。

- 既有系统改造困难,存量数据难治理。

- 海量的结构化、非结构化、半结构化等多种形式的数据存在模式,难以梳理。

3、企业缺乏专业的数据安全人才

- 数据安全管控未形成团队化、 部门化。

- 缺乏既懂业务又懂数据安全的 复合型人才

- 数据时刻在被各方面的系统、人员调用,并由业务驱动的全方面动态流转,基本未纳入数据安全范围。

二、数据安全风险评估标准

1、法律法规

《中华人民共和国网络安全法》

《中华人民共和国数据安全法》

《中华人民共和国个人信息保护法》

《网络安全数据保护条例》(征求意见稿)

2、技术安全标准

《信息安全技术数据安全能力成熟度模型》

《信息安全技术个人信息安全规范》

《信息安全技术个人信息安全影响评估指南》

《信息安全技术信息安全风险评估规范》

《App用户权益保护测评规范》

《App收集使用个人信息最小必要评估规范》

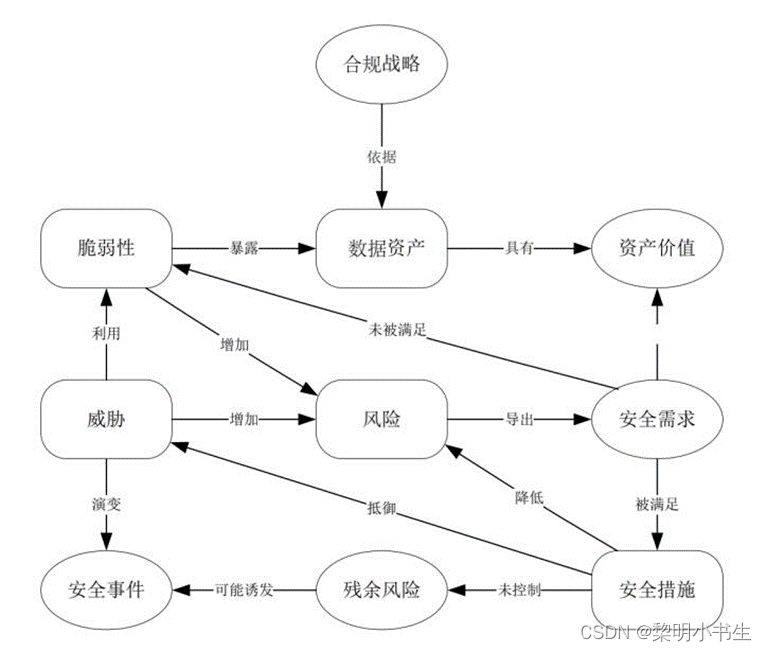

三、数据安全风险评估流程

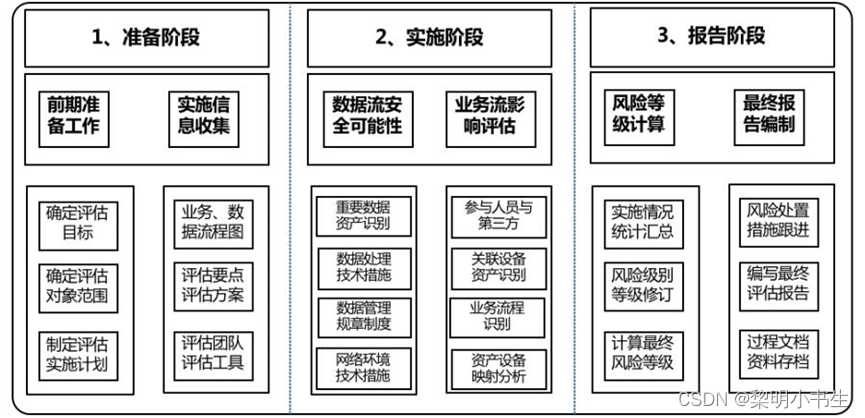

- 数据安全风险评估准备阶段:

1、确定评估目标和范围:明确评估的目的和范围,确定需要评估的数据资产、数据应用场景、面临的威胁和脆弱性等内容。

2、组建风险评估团队:成立由管理层、相关业务骨干、IT技术人员等组成的风险评估小组,负责数据安全风险评估的实施和管理。

3、制定风险评估计划:制定详细的风险评估计划,包括评估的时间、范围、参与人员、工作流程等内容,以确保风险评估工作的有序进行。

4、收集和准备相关信息:收集和准备与数据安全相关的法律法规、政策文件、标准规范等信息,以及业务系统的需求和漏洞信息评估工具等。

- 数据安全风险评估的实施阶段:

1、数据安全风险评估实施:按照制定的风险评估计划和方法,对关键业务系统进行风险评估和测试,识别和分析数据安全风险,确定风险优先级,制定相应的风险防范措施和策略,并监测和改进风险防范措施和策略的有效性。

2、数据资产的风险评估:对企业机构所属行业标准规范指南中确定的敏感数据资产,进行风险评估和分析,确定数据资产的安全风险等级,并提出相应的安全管理措施和要求。

3、数据应用场景的风险评估:对于数据应用场景的安全风险评估,需要考虑数据流转的整个过程,包括数据的输入、处理、存储、输出等环节,分析数据流转过程中的关键节点要素,识别数据安全风险。

4、面临威胁和脆弱性的风险评估:分析企业机构所面临的网络威胁和脆弱性,评估数据安全风险对于这些威胁和脆弱性的影响,并提出相应的安全管理措施和要求。

5、制定安全管理措施和策略:根据风险评估结果和威胁情况,制定相应的安全管理措施和策略,包括加强网络安全监控、数据备份和恢复、访问控制等方面的措施。

- 数据安全风险评估报告阶段:

1、分析数据安全风险评估的结果:对风险评估的结果进行分析和总结,确定数据安全面临的主要威胁和脆弱性,以及需要采取的相应措施。

2、确定安全管理措施和策略:根据数据安全风险评估的结果和威胁情况,制定相应的安全管理措施和策略,包括加强网络安全监控、数据备份和恢复、访问控制等方面的措施。

3、确定数据安全风险等级:根据数据安全风险评估的结果和安全管理措施和策略的实施情况,确定数据安全风险等级,并对数据安全风险进行监测和管理。

4、编写最终评估报告:撰写数据安全风险评估报告,提供风险评估的结果和建议,并将报告提交给管理层和相关人员,以供决策和参考。

四、基础版-重识别风险(残余风险评估)

1 基本功能

1.1 应用场景

个人隐私数据的共享/发布的隐私风险评估检测,应对个人信息保护相关法规和标准。

①.待发布个人数据的隐私风险检测与评估

对于一个多维度的数据集,评估准标识符属性各种组合的隐私风险分数,感知高危/低危识别路径和极高危方向的识别路径,风险分布,为脱敏/匿名化处理的策略选择做指导。

②.脱敏/匿名化处理后的隐私风险评估

评估脱敏/匿名化处理后的剩余风险(总体风险、风险分布),是否在可控范围内。脱敏数据后的高危/低危识别路径和极高危方向的识别路径的检测,感知风险变化。

1.2 前期处理

识别数据集中的直接标识符、准标识符、敏感信息和非敏感信息类别。

注:下面的数据集均是指在准标识符属性对应的列进行。

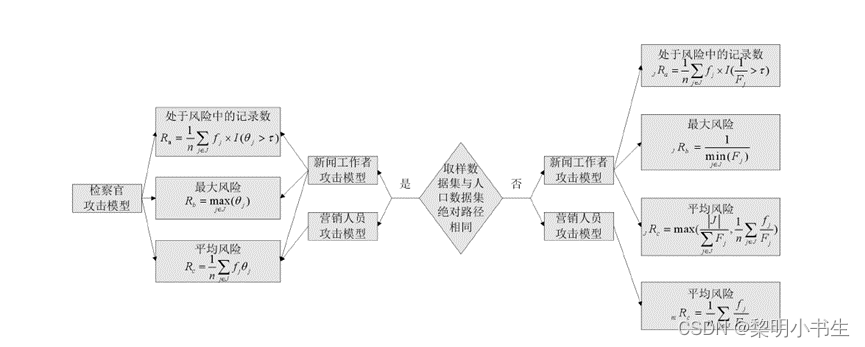

2、三种攻击场景评估

| 攻击场景 | 描述 |

| 检察官攻击 | 攻击者知道某个特定人员在公开集中发生的重标识攻击,他发起的攻击是指向特定目标的,例如同学朋友了解他的同学是受访对象 |

| 记者攻击 | 在此场景中,攻击者一般来说拥有一个庞大的身份数据库,但他并不知道数据库的人员是否在公开的数据集中,他通过多次炫耀式的攻击证明某人可以被重新识别。在这种情况下,攻击者的目标常常是使得公开数据库的组织感到难堪或者名誉扫地 |

| 营销者攻击 | 类似记者攻击场景,但攻击者的目标是使得公开数据库和身份数据库进行关联下实现的重识别攻击。尽量还原出数据库的省份,实现精准对身份数据库的人进行其他维度的刻画,但不要求证明重识别结果的正确性,只需要保证较高的重识别概率 |

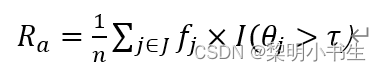

- 检查官攻击

经检察官攻击模型、记者攻击模型和营销者攻击模型攻击后存在风险的记录比例,即存在风险的数据条数率:

其中,n![]() 为记录的个数,fj

为记录的个数,fj![]() 为第j

为第j![]() 个等价类的大小,θj=1fj

个等价类的大小,θj=1fj![]() ,当θj

,当θj![]() 大于阈值τ

大于阈值τ![]() 时,函数I

时,函数I![]() 的值为1;当θj

的值为1;当θj![]() 小于等于阈值τ

小于等于阈值τ![]() 时,函数I

时,函数I![]() 的值为0。

的值为0。

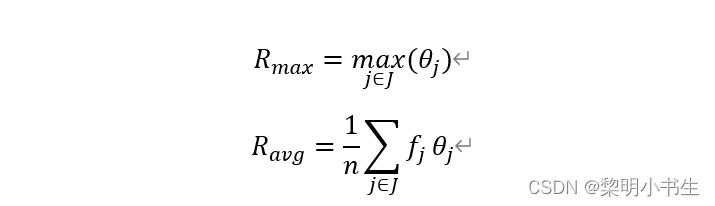

最大风险Rmax![]() 和平均风险Ravg

和平均风险Ravg![]() 为:

为:

2. 记者攻击

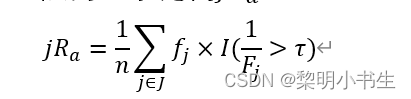

经记者攻击模型攻击后存在风险的记录比例jRa![]() :

:

其中,Fj![]() 为取样数据集里面每个等价类的记录与原数据集的记录相同的记录数。

为取样数据集里面每个等价类的记录与原数据集的记录相同的记录数。

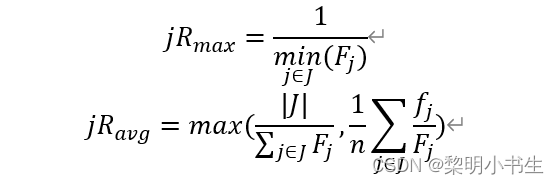

最大风险jRmax![]() 和平均风险jRavg

和平均风险jRavg![]() 为,其中|J|

为,其中|J| ![]() 为数据集中等价类的个数:

为数据集中等价类的个数:

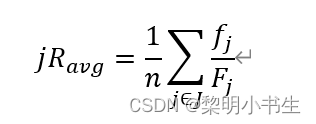

3. 营销者攻击

经营销者攻击模型攻击后存在平均风险mRavg![]() :

:

实现了三种τ![]() 值供用户选择,分别为0.05(高度侵犯隐私)、0.075(中度侵犯隐私)、0.1(低度侵犯隐私),从而可以灵活地适应各种用户的隐私需求。

值供用户选择,分别为0.05(高度侵犯隐私)、0.075(中度侵犯隐私)、0.1(低度侵犯隐私),从而可以灵活地适应各种用户的隐私需求。

3、NRE风险指标(Normalized Risk Entropy, NRE)

3.1 基本功能

信息熵蕴含丰富的物理含义,通过度量数据的统计分布,可反映观测者获得的信息量,越随机对应获得的信息量越大;对应到风险评估模型中,越趋向所有值都是唯一的分布,攻击者获得的信息越大,风险值越大;此外信息熵具有叠加性,可更好地刻画多个风险的形成的总体风险值。

性质:当所有数据集的所有记录都是唯一时,信息熵取最大值

3.2 高危/低危识别路径的检测算法

对于一份数据集,可能存在使用需求,比如使用两列年龄和性别进行统计分析;使用3个属性进行统计分析,比如性别,地区,职业等;哪些属性组合导致的隐私风险较高,哪些组合的隐私风险较低。通过检测算法检测出所有组合可能的风险分类:高危、低危。进而在数据集处理前通过风险分析制定脱敏/匿名化策略,或者在数据集处理后感知风险的变化

3.3 极高危方向的识别路径评估/检测算法

发现和检测数据集的不同属性组合,风险增量最大方向那条识别路径(属性组合),给出攻击者结合拥有的身份数据库最容易识别的方向。

后续将继续更新

感谢打赏:

相关文章:

数据风险量化评估方案

一、企业面临数据安全的痛点 1、企业缺少清晰的数据安全意识 各部门重视度不够,缺少主动数据安全管控意识。数据安全管控架构不清晰,职责划分不明确。对数据安全管控认识不全面、不深刻。工作人员对于所持有的数据缺乏概念,导致数据的价值无…...

EasyAVFilter代码示例之将视频点播文件转码成HLS(m3u8+ts)视频点播格式

以下是一套完整的视频点播功能开发源码,就简简单单几行代码,就可以完成原来ffmpeg很复杂的视频点播转码调用流程,而且还可以集成在自己的应用程序中调用,例如java、php、cgo、c、nodejs,不需要再单独一个ffmpeg的进程来…...

动态规划 part 11)

day-50 代码随想录算法训练营(19)动态规划 part 11

123.买卖股票的最佳时机||| 分析:只能买卖两次,就是说有五个状态: 没有买过第一次买入第一次卖出第二次买入第二次卖出 思路:二维数组,记录五个状态 1.dp存储:dp[i][1] 第一次买入 dp[i][2] 第一次卖…...

自定义权限指令与防止连点指令

1.权限指令 // 注册一个全局自定义权限指令 v-permission Vue.directive(permission, {inserted: function(el, binding, vnode) {const {value} binding; // 指令传的值// user:edit:phone,sysData:sampleconst permissions [user:edit:address, sysData:entrust, sysData:…...

UE5、CesiumForUnreal实现瓦片坐标信息图层效果

文章目录 1.实现目标2.实现过程2.1 原理简介2.2 cesium-native改造2.3 CesiumForUnreal改造2.4 运行测试3.参考资料1.实现目标 参考CesiumJs的TileCoordinatesImageryProvider,在CesiumForUnreal中也实现瓦片坐标信息图层的效果,便于后面在调试地形和影像瓦片的加载调度等过…...

PostgreSQL执行计划

1. EXPLAIN命令 1)PostgreSQL中EXPLAIN命令的语法格式: postgres# \h explain Command: EXPLAIN Description: show the execution plan of a statement Syntax: EXPLAIN [ ( option [, ...] ) ] statement EXPLAIN [ ANALYZE ] [ VERBOSE ] statementwhere option can be…...

【2023 睿思芯科 笔试题】~ 题目及参考答案

文章目录 1. 题目 & 答案单选题编程题问题1:解析1:问题2:解析2: 声明 名称如标题所示,希望大家正确食用(点赞转发评论) 本次笔试题以两种形式考察的,分别是:选择题&a…...

Java手写AVL树

Java手写AVL树 1. AVL树实现思路原理 为了解释AVL树的实现思路原理,下面使用Mermanid代码表示该算法的思维导图: #mermaid-svg-ycH8kKpzVk2HWEby {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid…...

运维自动化:提高效率的秘诀

🌷🍁 博主猫头虎(🐅🐾)带您 Go to New World✨🍁 🦄 博客首页——🐅🐾猫头虎的博客🎐 🐳 《面试题大全专栏》 🦕 文章图文…...

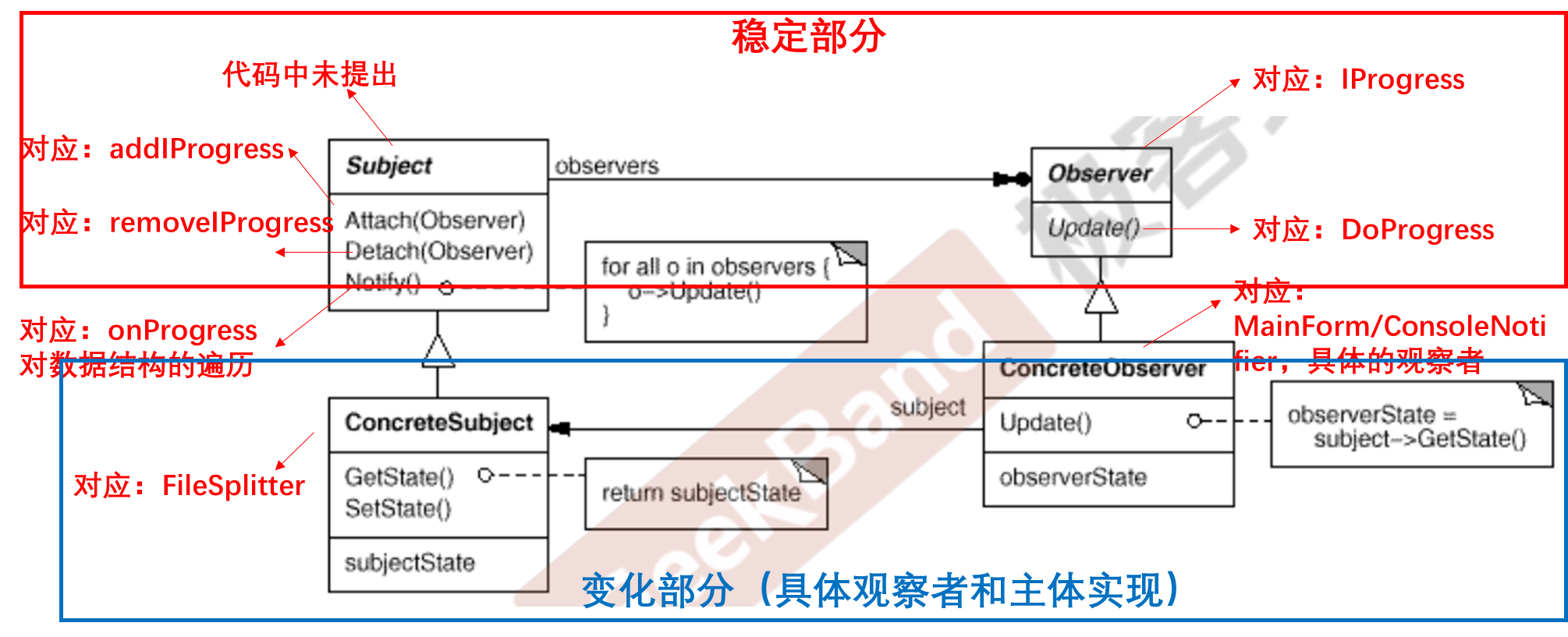

C++设计模式_05_Observer 观察者模式

接上篇,本篇将会介绍C设计模式中的Observer 观察者模式,和前2篇模板方法Template Method及Strategy 策略模式一样,仍属于“组件协作”模式。Observer 在某些领域也叫做 Event 。 文章目录 1. 动机( Motivation)2. 代码…...

github网站打不开,hosts文件配置

首先获取github官网的ip地址, 打开cmd,输入ping github.com 配置: #github 140.82.114.4 github.com 199.232.69.194 github.global.ssl.fastly.net 185.199.108.153 assets-cdn.github.com 185.199.110.153 assets-cdn.github.com 185.199…...

总结PCB设计的经验

一般PCB基本设计流程如下:前期准备->PCB结构设计->PCB布局->布线->布线优化和丝印->网络和DRC检查和结构检查->制版。: : 第一:前期准备。这包括准备元件库和原理图。“工欲善其事,必先利其器”,要做出一…...

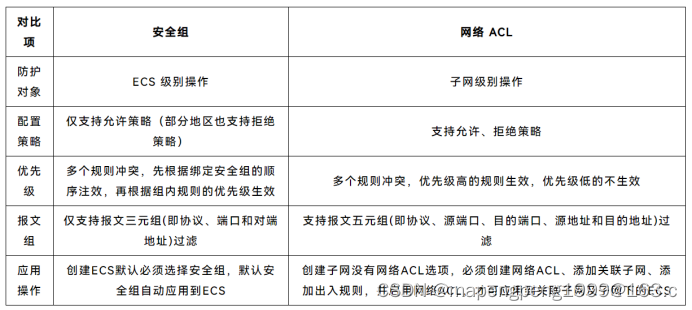

HCIE-HCS规划设计搭建

1、相关术语 1、等价路由 等价路由(Equal-cost routing)是一种网络路由策略,用于在网络中选择多个具有相同路由度量(路由距离或成本)的最佳路径之一来转发数据流量。 当存在多个路径具有相同的路由度量时,…...

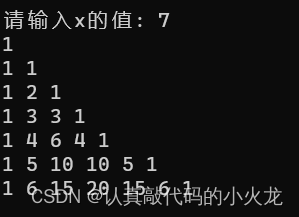

c语言输出杨辉三角

#include<stdio.h> int main() {int x 0; //表示杨辉三角的的大小int y 1;printf("请输入x的值: ");scanf("%d", &x);for (int i 0; i < x; i) {for (int j 0; j < i; j) {if (j 0 || i 0) {y 1;}else {y y * (i - j 1) / j;}pri…...

)

性能测试-持续测试及性能测试建设(22)

什么是持续测试? 持续测试定义为:在软件交付流水线中执行自动化测试的过程,目的是获得关于预发布软件业务风险的即时反馈。 完成持续测试,我们还是需要回到定义中,它有3个关键词:软件交付流水线、自动化测试、即时反馈。 首先,持续测试需要具备一条完整的流水线,其代表…...

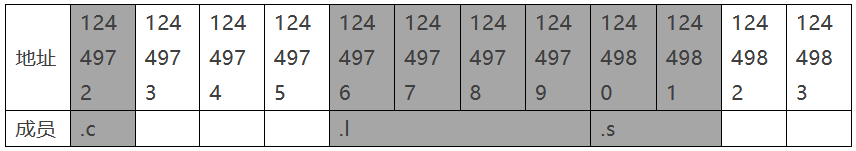

嵌入式C 语言中的三块技术难点

C 语言在嵌入式学习中是必备的知识,甚至大部分操作系统都要围绕 C 语言进行,而其中有三块技术难点,几乎是公认级别的“难啃的硬骨头”。 今天就来带你将这三块硬骨头细细拆解开来,一定让你看明白了。 0x01 指针 指针是公认…...

【斗破年番】紫研新形象,萧炎终成翻海印,救援月媚,三宗决战

Hello,小伙伴们,我是小郑继续为大家深度解析斗破年番。 斗破苍穹年番动画更新了,小医仙帅气回归,萧炎紫妍成功进入山谷闭关苦修,美杜莎女王守护没多久,就因蛇人族求救离开。从官方公布的最新预告来看,萧炎紫…...

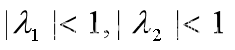

差分方程模型:国民总收入(GDP)的乘数-加速数模型

【背景知识-凯恩斯经济增长模型】 凯恩斯(John M.Keynes)建立了著名的国民经济增长模型。令Y表示国民总收入,C表示总消费,E为总支出,I表示投资,G为政府的投入(如基建等)。那么有 【6.1】 其中࿰…...

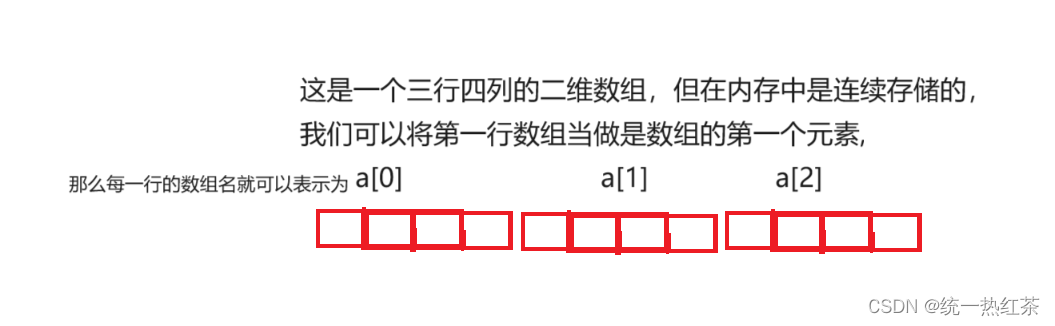

【C语言】指针和数组笔试题解析(1)

指针是C语言的灵魂,他的玩法多种多样,这篇文章带来指针的笔试题详解,可以帮助我们更好的理解与巩固指针的知识 目录 预备知识:题目:一维数组:二维数组: 题目比较多,但切记戒骄戒躁&a…...

Vue中组件的三种注册方式

组件的注册 1.全局注册: 在全局注册中,你需要确保在 Vue 根实例之前导入并注册组件。通常,你会在入口文件(例如 main.js)中执行这些操作。 // main.jsimport Vue from vue; import App from ./App.vue;// 导入全局组…...

)

React Native 导航系统实战(React Navigation)

导航系统实战(React Navigation) React Navigation 是 React Native 应用中最常用的导航库之一,它提供了多种导航模式,如堆栈导航(Stack Navigator)、标签导航(Tab Navigator)和抽屉…...

FFmpeg 低延迟同屏方案

引言 在实时互动需求激增的当下,无论是在线教育中的师生同屏演示、远程办公的屏幕共享协作,还是游戏直播的画面实时传输,低延迟同屏已成为保障用户体验的核心指标。FFmpeg 作为一款功能强大的多媒体框架,凭借其灵活的编解码、数据…...

Spring数据访问模块设计

前面我们已经完成了IoC和web模块的设计,聪明的码友立马就知道了,该到数据访问模块了,要不就这俩玩个6啊,查库势在必行,至此,它来了。 一、核心设计理念 1、痛点在哪 应用离不开数据(数据库、No…...

技术栈RabbitMq的介绍和使用

目录 1. 什么是消息队列?2. 消息队列的优点3. RabbitMQ 消息队列概述4. RabbitMQ 安装5. Exchange 四种类型5.1 direct 精准匹配5.2 fanout 广播5.3 topic 正则匹配 6. RabbitMQ 队列模式6.1 简单队列模式6.2 工作队列模式6.3 发布/订阅模式6.4 路由模式6.5 主题模式…...

)

GitHub 趋势日报 (2025年06月06日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 590 cognee 551 onlook 399 project-based-learning 348 build-your-own-x 320 ne…...

uniapp 字符包含的相关方法

在uniapp中,如果你想检查一个字符串是否包含另一个子字符串,你可以使用JavaScript中的includes()方法或者indexOf()方法。这两种方法都可以达到目的,但它们在处理方式和返回值上有所不同。 使用includes()方法 includes()方法用于判断一个字…...

Proxmox Mail Gateway安装指南:从零开始配置高效邮件过滤系统

💝💝💝欢迎莅临我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 推荐:「storms…...

云原生周刊:k0s 成为 CNCF 沙箱项目

开源项目推荐 HAMi HAMi(原名 k8s‑vGPU‑scheduler)是一款 CNCF Sandbox 级别的开源 K8s 中间件,通过虚拟化 GPU/NPU 等异构设备并支持内存、计算核心时间片隔离及共享调度,为容器提供统一接口,实现细粒度资源配额…...

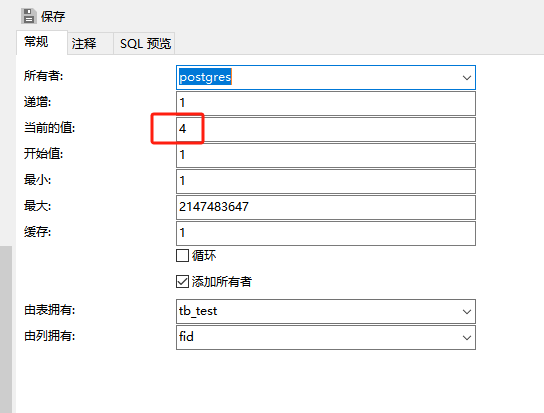

pgsql:还原数据库后出现重复序列导致“more than one owned sequence found“报错问题的解决

问题: pgsql数据库通过备份数据库文件进行还原时,如果表中有自增序列,还原后可能会出现重复的序列,此时若向表中插入新行时会出现“more than one owned sequence found”的报错提示。 点击菜单“其它”-》“序列”,…...

leetcode_69.x的平方根

题目如下 : 看到题 ,我们最原始的想法就是暴力解决: for(long long i 0;i<INT_MAX;i){if(i*ix){return i;}else if((i*i>x)&&((i-1)*(i-1)<x)){return i-1;}}我们直接开始遍历,我们是整数的平方根,所以我们分两…...