使用frida来spawn Fork 的子进程

索引

- 需求

- 测试程序

- 父进程代码

- 子进程代码

- x64dbg

- 插件功能

- 开始调试

- frida

- 运行环境

- 用到的文件和代码

需求

最近在学基础的Windows逆向知识,遇到个小问题。一个进程使用CreateProcessW创建的进程该如何在启动时附加,我想调试这个子进程启动时运行的函数。

谷歌搜索都给我翻烂了,最后发现还是得用英文搜。比如x64dbg attach child process就出现了这个结果: How to debug child process?

在测试完这个x64dbg插件之后,我想着frida有没有这样的功能,于是也搜索了一下frida hook muti process,也出现了一个方案,说是frida10就已经有了这个功能: Frida hook multiple processes

下面我简单说一下这两种的使用方法

测试程序

先用C++写一个简单的测试程序,用来创建子进程,代码很简单,直接调用CreateProcessW来启动一个子进程

父进程代码

#include <windows.h>

#include <iostream>

#include <stdio.h>int main() {// 定义进程信息结构体PROCESS_INFORMATION pi;// 定义启动信息结构体STARTUPINFO si;// 初始化结构体ZeroMemory(&si, sizeof(si));si.cb = sizeof(si);ZeroMemory(&pi, sizeof(pi));// Notepad 可执行文件的路径LPCWSTR notepadPath = L"SubProcess.exe";// 文件路径作为命令行参数LPWSTR cmdLine = NULL;DWORD currentProcessId = GetCurrentProcessId();// 创建新进程if (CreateProcessW(notepadPath, cmdLine, NULL, NULL, FALSE, 0, NULL, NULL, &si, &pi)) {printf("新进程已成功创建!\n");printf("新进程的进程ID:%d, 当前进程id: %d \n", pi.dwProcessId, currentProcessId);// 可以等待进程结束,或者继续执行其他操作// WaitForSingleObject(pi.hProcess, INFINITE);// 关闭进程和线程句柄CloseHandle(pi.hProcess);CloseHandle(pi.hThread);}else {printf("无法创建新进程。错误代码:%d", GetLastError());}int i = 0;while (true) {i += 1;printf("*************** 父进程id: %d, 第%d次等待 *******************\n", currentProcessId, i);Sleep(2000);}return 0;

}

子进程代码

#include <stdio.h>

#include <windows.h>int main()

{int i = 0;DWORD currentProcessId = GetCurrentProcessId();while (true) {i += 1;printf("############### 子进程id: %d, 第%d次等待 ####################\n", currentProcessId, i);Sleep(3000);}

}

x64dbg

x64dbg是使用插件来附加子进程

插件地址:https://github.com/therealdreg/DbgChild

安装步骤:

- 先下载releases下面的文件DbgChild.Beta.10.zip

- 解压到x64dbg目录

- 打开x64dbg,插件里面就有DbgChild

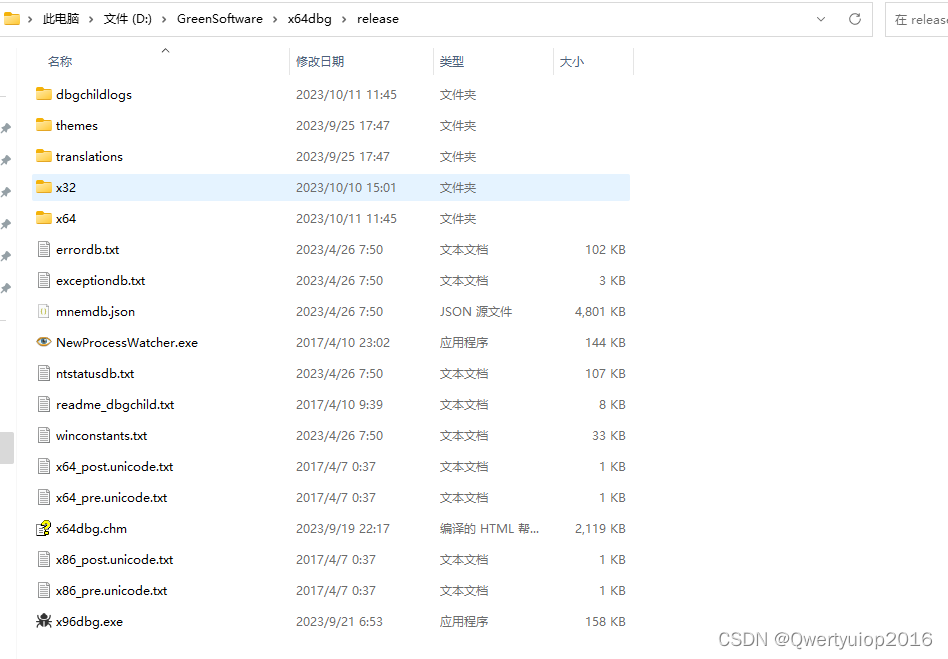

解压后的目录结构

复制到x64dbg之后的目录结构

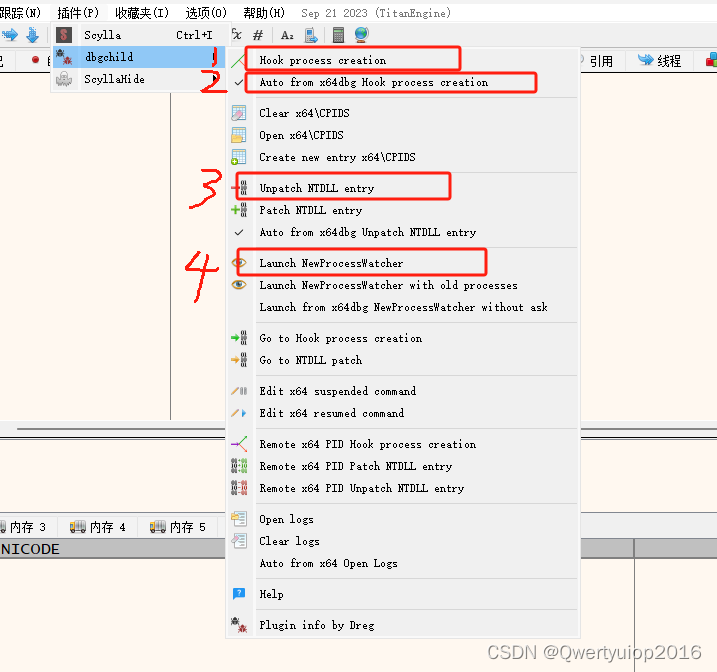

插件功能

我说一下我用的几个选项的含义

- 主动去触发hook进程创建

- 自动hook进程创建,一般选这个就行

- 取消hook NTDLL,我看演示的视频在启动子进程的时候都会主动点一次这个,不过下面有个自动取消hook默认是勾选的,我测试的时候不点这个也可以

- 启动监听程序,这个是必须的,且要在创建子进程之前启动

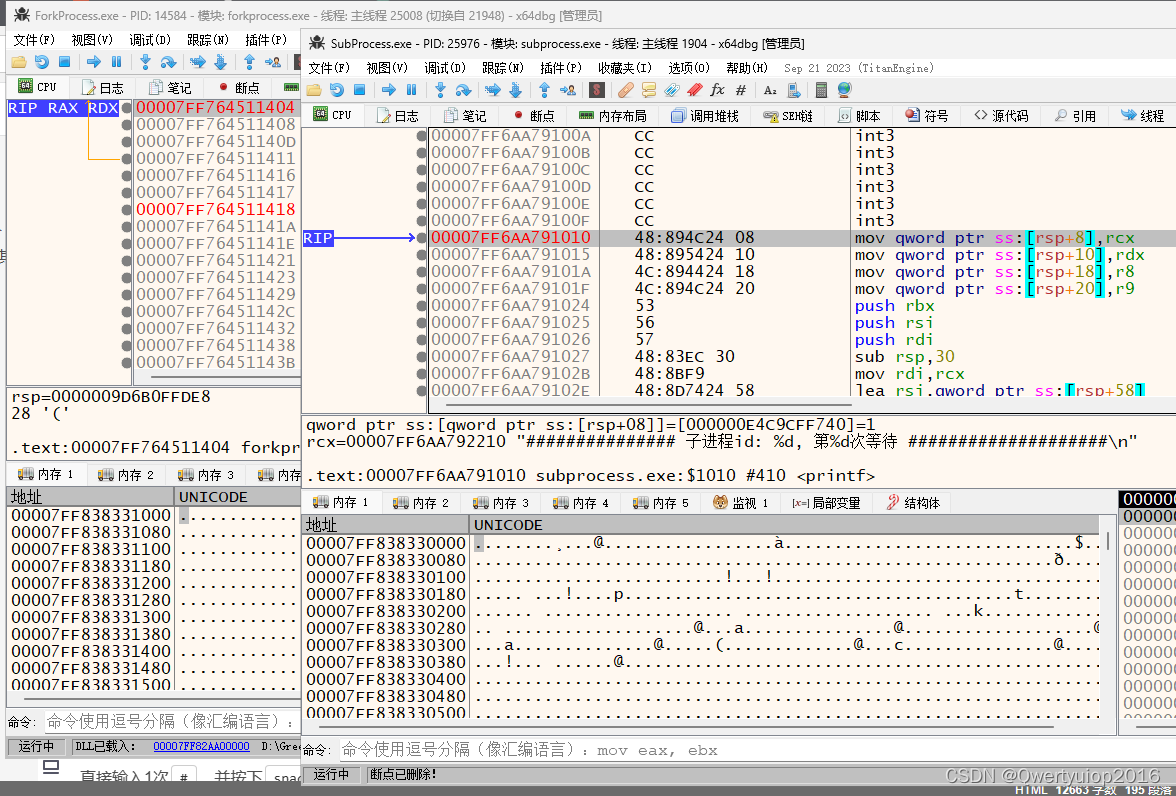

开始调试

勾选第二个选项并启动监听程序,使用x64dbg打开ForkProcess.exe,运行程序,这时候会有一个很长的等待,我开始以为是卡住了,后面发现它只是比较慢,要等个一分钟吧。用任务管理搜索其实SubProcess.exe已经启动了,不知道是哪里卡住了。

接着就会弹出一个新的x64dbg窗口,并且已经附加到了SubProcess了,

这里不清楚为啥子进程没有在入口断点断住,不过影响不大,因为x64dbg会记忆断点位置,我只需要现在打上断点,那么在下次启动的时候就会自动断下,比如这里在SubProcess的x64dbg程序里用Ctrl+G跳转到printf函数并且打上断点。重复上面的操作重新启动ForkProcess的时候,附加到SubProcess的x64dbg就会断在printf

如果在启动ForkProcess之后再想去附加SubProcess,printf的前几次就无法下断点了。

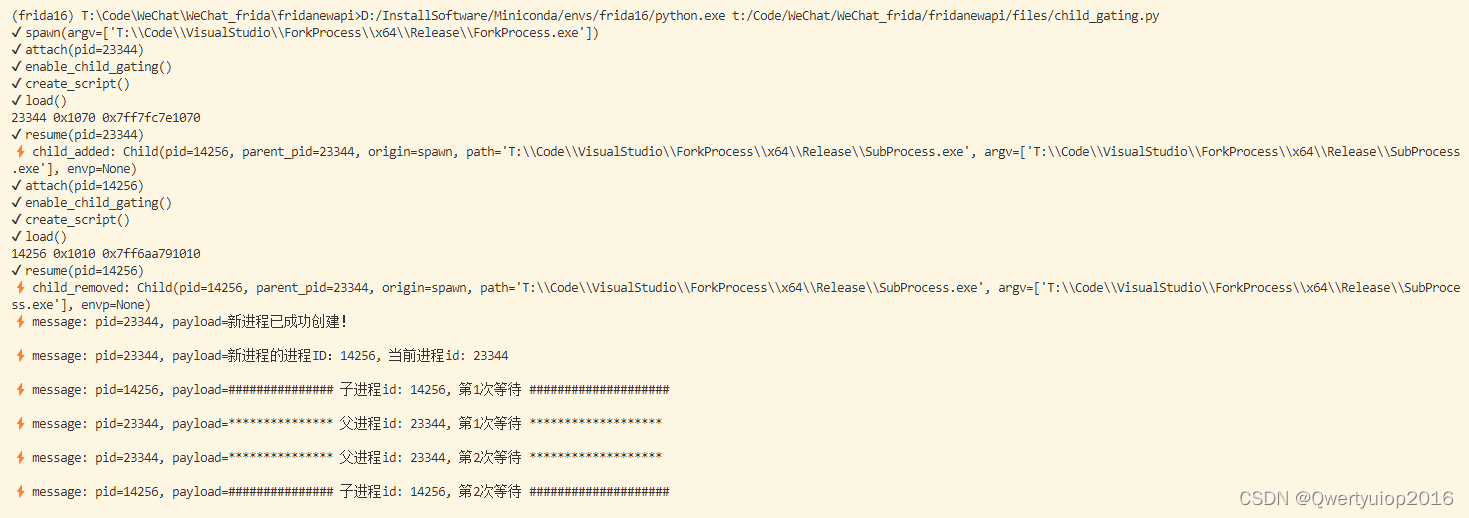

frida

根据上面搜索到的链接显示,frida10就已经支持这个功能了。不过现在已经frida16了,这里面的代码也不能用了,得看github的最新代码:https://github.com/frida/frida-python/blob/main/examples/child_gating.py

直接拷下来,稍微做点改动,代码比较长,为了方便讲js和Python代码分开

child_gating.py

import threading

import os

import frida

from frida_tools.application import Reactorclass Application:def __init__(self):self._stop_requested = threading.Event()self._reactor = Reactor(run_until_return=lambda reactor: self._stop_requested.wait())self._device = frida.get_local_device()self._sessions = set()self._device.on("child-added", lambda child: self._reactor.schedule(lambda: self._on_child_added(child)))self._device.on("child-removed", lambda child: self._reactor.schedule(lambda: self._on_child_removed(child)))self._device.on("output", lambda pid, fd, data: self._reactor.schedule(lambda: self._on_output(pid, fd, data)))def run(self):self._reactor.schedule(lambda: self._start())self._reactor.run()def _start(self):argv = [r"T:\Code\VisualStudio\ForkProcess\x64\Release\ForkProcess.exe"]env = {}print(f"✔ spawn(argv={argv})")pid = self._device.spawn(argv, env=env, stdio="pipe")self._instrument(pid)def _stop_if_idle(self):if len(self._sessions) == 0:self._stop_requested.set()def _instrument(self, pid):print(f"✔ attach(pid={pid})")session = self._device.attach(pid)session.on("detached", lambda reason: self._reactor.schedule(lambda: self._on_detached(pid, session, reason)))print("✔ enable_child_gating()")session.enable_child_gating()print("✔ create_script()")frida_js_code = self.read_jscode()script = session.create_script(frida_js_code)script.on("message", lambda message, data: self._reactor.schedule(lambda: self._on_message(pid, message)))print("✔ load()")script.load()print(f"✔ resume(pid={pid})")self._device.resume(pid)self._sessions.add(session)def read_jscode(self):path = os.path.dirname(os.path.abspath(__file__))file = os.path.join(path, "child_gating.js")with open(file, encoding='utf-8') as f:jscode = f.read()return jscodedef _on_child_added(self, child):print(f"⚡ child_added: {child}")self._instrument(child.pid)def _on_child_removed(self, child):print(f"⚡ child_removed: {child}")def _on_output(self, pid, fd, data):pass#print(f"⚡ output: pid={pid}, fd={fd}, data={repr(data)}")def _on_detached(self, pid, session, reason):print(f"⚡ detached: pid={pid}, reason='{reason}'")self._sessions.remove(session)self._reactor.schedule(self._stop_if_idle, delay=0.5)def _on_message(self, pid, message):if message["type"] == "send":payload = message['payload']s = payload["format_str"] % tuple(payload["format_args"])print(f"⚡ message: pid={pid}, payload={s}")elif message["type"] == "error":print(f"⚡ message: pid={pid}, error: description={message['description']} stack={message['stack']}")else:print(f"⚡ message: pid={pid}, payload={message}")app = Application()

app.run()

child_gating.js

// 根据%读取printf的参数

function vspritf(format_str, args){let printf_args = [];if (format_str.indexOf("%") === -1) {return printf_args;}var pos = 0;for (let index = 0; index < format_str.length; index++) {pos = format_str.indexOf("%", pos);if(pos == -1)break;var format_ch = format_str.substr(pos+1, 1);let length = printf_args.length;let arg;switch (format_ch) {case "s":arg = args[length+1].readAnsiString()break;case "d": arg = args[length+1].toInt32()break;case "p":arg = args[length+1].toInt32()break;case "f":arg = args[length+1]break;default:arg = args[length+1]break;}printf_args.push(arg);pos += index+2;}return printf_args;

}let ProcessModAddress = Process.findModuleByName('ForkProcess.exe');

// Offset是在x64dbg里计算的偏移,

// 本来我想使用Module.findExportByName(null, "printf"),发现得到的偏移不知道是哪里的

let Offset = '0x1070';

// 如果没有获取到ForkProcess,说明是子进程

if(!ProcessModAddress){ProcessModAddress = Process.findModuleByName('SubProcess.exe');Offset = '0x1010';

}

// 通过偏移计算printf的实际地址

let pvPrintf = ProcessModAddress.base.add(Offset);

// 调用Windows获取进程pid的api

let pvGetCurrentProcessId = Module.findExportByName("kernel32.dll", "GetCurrentProcessId")

var GetCurrentProcessId = new NativeFunction(pvGetCurrentProcessId, 'uint32', []);console.log(GetCurrentProcessId(), Offset, pvPrintf)

// hook函数

Interceptor.attach(pvPrintf, {onEnter: function (args) {let format_str = args[0].readAnsiString()send({"format_str": format_str,"format_args": vspritf(format_str, args)})}

});

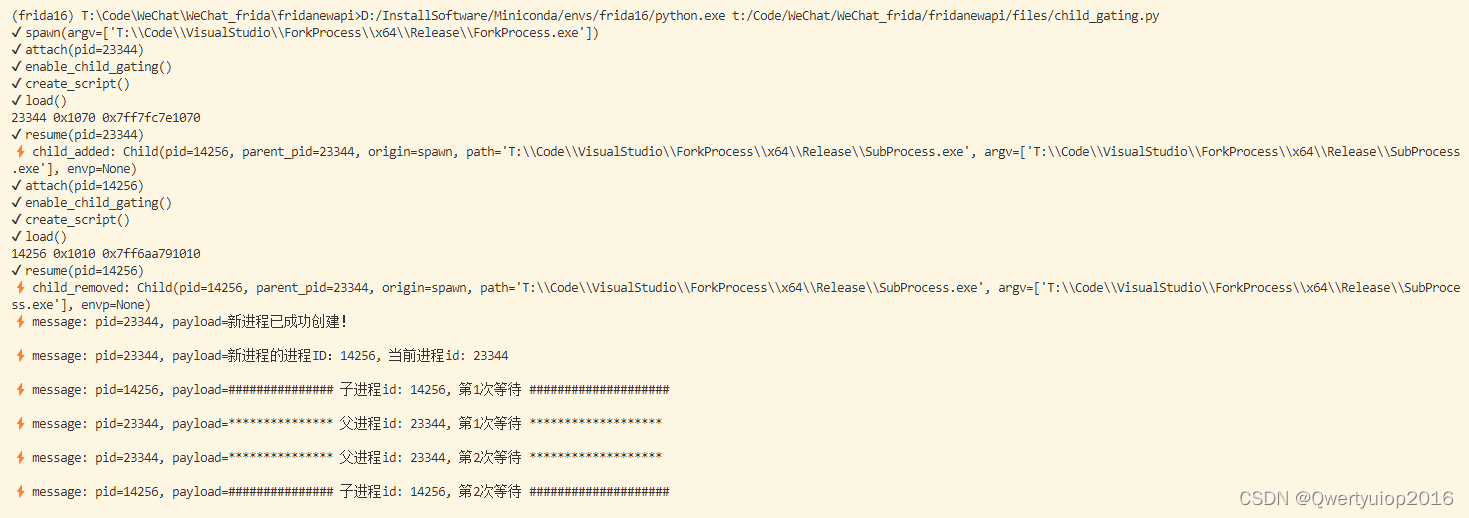

运行结果如下:

这里我只测试了Windows,Linux和安卓应该也可以,官网给的例子是Linux的,安卓的话自行测试

运行环境

- python==3.8.17

- frida==16.1.2

- frida-tools==12.1.3

- vs2017

用到的文件和代码

https://github.com/kanadeblisst00/frida_child_gating

相关文章:

使用frida来spawn Fork 的子进程

索引 需求测试程序父进程代码子进程代码 x64dbg插件功能开始调试 frida运行环境用到的文件和代码 需求 最近在学基础的Windows逆向知识,遇到个小问题。一个进程使用CreateProcessW创建的进程该如何在启动时附加,我想调试这个子进程启动时运行的函数。 …...

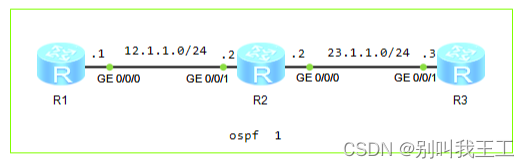

网工笔记整理:策略工具Filter-policy的使用

一、概述 Filter-Policy(过滤-策略)是一个很常用的路由信息过滤工具,能够对接收、发布、引入的路由进行过滤,可应用于IS-IS、OSPF、BGP等协议。 Filter-policy在距离矢量路由协议中的应用 filter-policy import:不发…...

数据结构和算法——查找算法

目录 线性查找法 二分查找法 插值查找法 斐波那契查找法 线性查找法 可以是有序的,也可以是无序的。 public class SeqSearch {public static void main(String[] args) {int[] arr new int[]{1, 9, 11, -1, 34, 89};int res seqSearch(arr, 34);}public st…...

Blender:对模型着色

Blender:使用立方体制作动漫头像-CSDN博客 上一步已经做了一个头像模型,我做的太丑了,就以这个外星人头像为例 首先切换到着色器编辑器 依次搜索:纹理坐标、映射、分离xyz和颜色渐变 这里的功能也是非常丰富和强大,…...

加密市场波动:地缘政治与美股走弱引发不确定性!

伴随着国庆假期的结束,多日波动率维持低位的加密市场也似乎开始苏醒。近期多次突破28000美元未果的比特币,于9日15:00开始从27800美元附近下跌,最低跌至27260美元,同期以太坊也至1550美元左右,创近半个月来新低。 Coin…...

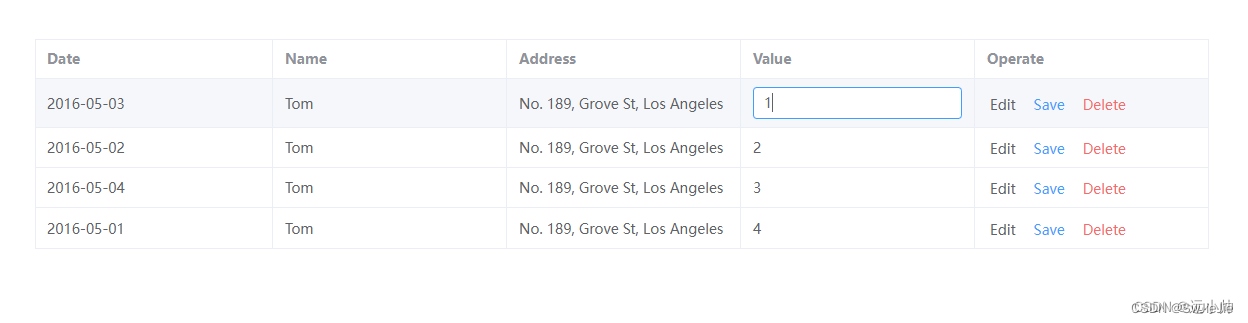

ElementUI编辑表格单元格与查看模式切换的应用

需求:有时候在填写表单的时候,想要在输入的时候是input输入框的状态,但是当鼠标移出输入框失去焦点时,希望是查看的状态,这种场景可以通过 v-if实现 vue2ElementUi里面使用如下: 1.el-table标签注册 cell-…...

spring-创建Webservice服务

Web service是一个平台独立的,松耦合的,自包含的、基于可编程的web的应用程序,可使用开放的XML标准来描述、发布、发现、协调和配置这些应用程序,用于开发分布式的互操作的应用程序。webservice用的是soap协议。 客户通过发送请求…...

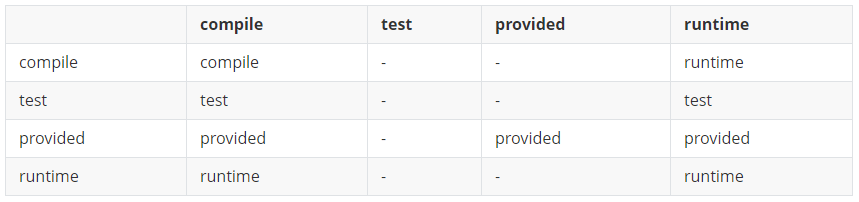

Maven系列第3篇:详解maven解决依赖问题

maven系列目标:从入门开始开始掌握一个高级开发所需要的maven技能。 这是maven系列第3篇。 我们先来回顾一下什么是maven? maven是apache软件基金会组织维护的一款自动化构件工具,专注服务于java平台的项目构件和依赖管理。 本文主要内容…...

读书笔记:多Transformer的双向编码器表示法(Bert)-4

多Transformer的双向编码器表示法 Bidirectional Encoder Representations from Transformers,即Bert; 第二部分 探索BERT变体 从本章开始的诸多内容,以理解为目标,着重关注对音频相关的支持(如果有的话)…...

Stable Diffusion XL搭建

本文参考:Stable Diffusion XL1.0正式发布了,赶紧来尝鲜吧-云海天教程 Stable Diffision最新模型SDXL 1.0使用全教程 - 知乎 1、SDXL与SD的区别 (1)分辨率得到了提升 原先使用SD生成图片,一般都是生成512*512&…...

:性能优化之PureComponent和memo)

面试题-React(十一):性能优化之PureComponent和memo

一、React性能优化的重要性 随着应用的复杂性增加,React组件的渲染可能成为性能瓶颈。频繁的渲染可能导致不必要的性能开销和卡顿。为了确保应用的高性能和流畅用户体验,我们需要采取一些措施来优化组件的渲染。 二、PureComponent-自动浅比较 PureCo…...

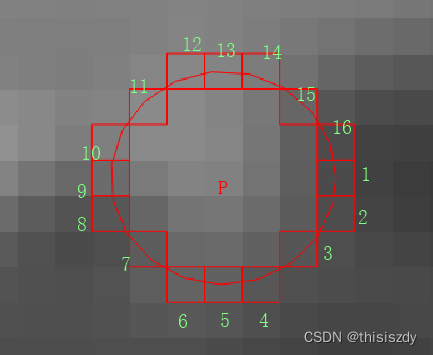

<图像处理> Fast角点检测

Fast角点检测 基本原理是使用圆周长为N个像素的圆来判定其圆心像素P是否为角点,如下图所示为圆周长为16个像素的圆(半径为3);OpenCV还提供圆周长为12和8个像素的圆来检测角点。 相对中心像素的位置信息 //圆周长为16 static c…...

基于centos、alpine制作Java JDK基础镜像

文章目录 前言一、 简介二、制作JDK/Java基础镜像1.准备事项2.制作Dockerfile脚本2.1.基于centos作为基础镜像2.2.基于alpine作为基础镜像3.构建镜像4.测试验证前言 在日常开发中,但凡项目需要docker容器化部署,制作项目镜像前都需要在Dockerfile中配置Java基础镜像。为什么…...

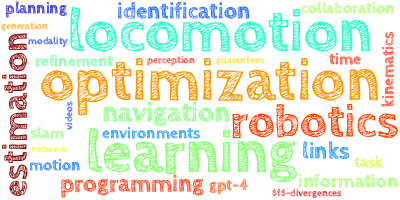

【AI视野·今日Robot 机器人论文速览 第五十二期】Wed, 11 Oct 2023

AI视野今日CS.Robotics 机器人学论文速览 Wed, 11 Oct 2023 Totally 31 papers 👉上期速览✈更多精彩请移步主页 Daily Robotics Papers RoboHive: A Unified Framework for Robot Learning Authors Vikash Kumar, Rutav Shah, Gaoyue Zhou, Vincent Moens, Vittor…...

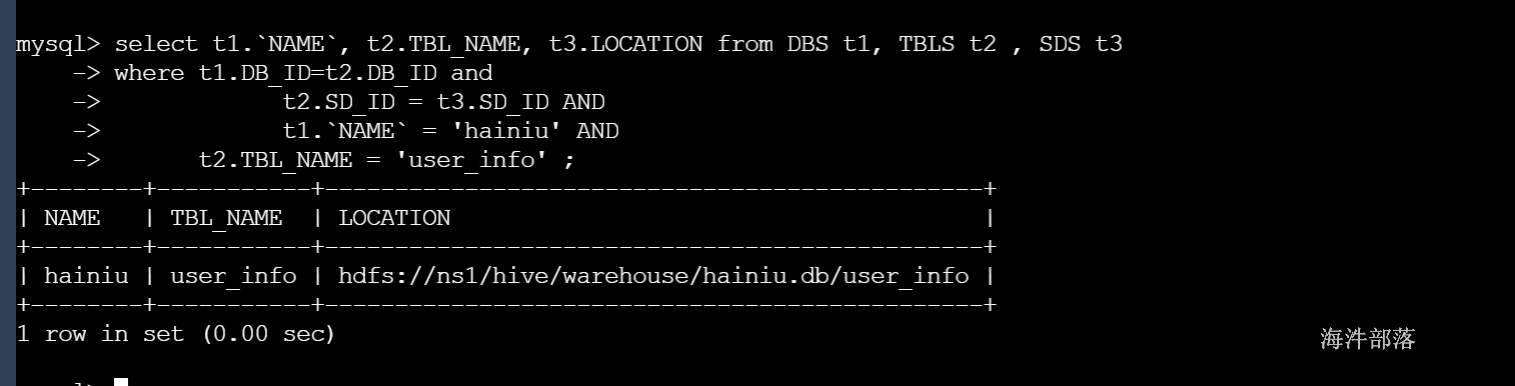

hive 知识总结

编辑 社区公告教程下载分享问答JD 登 录 注册 01 hive 介绍与安装 1 hive介绍与原理分析 Hive是一个基于Hadoop的开源数据仓库工具,用于存储和处理海量结构化数据。它是Facebook 2008年8月开源的一个数据仓库框架,提供了类似于SQL语法的HQL…...

golang/云原生/Docker/DevOps/K8S/持续 集成/分布式/etcd 教程

3-6个月帮助学员掌握golang后端开发岗位必备技术点 教程时长: 150小时 五大核心专栏,原理源码案例分析项目实战直击工作岗位 golang:解决go语言编程问题 工程组件:解决golang工程化问题 分布式中间件:解决技术栈单一及分布式开发问题 云原生…...

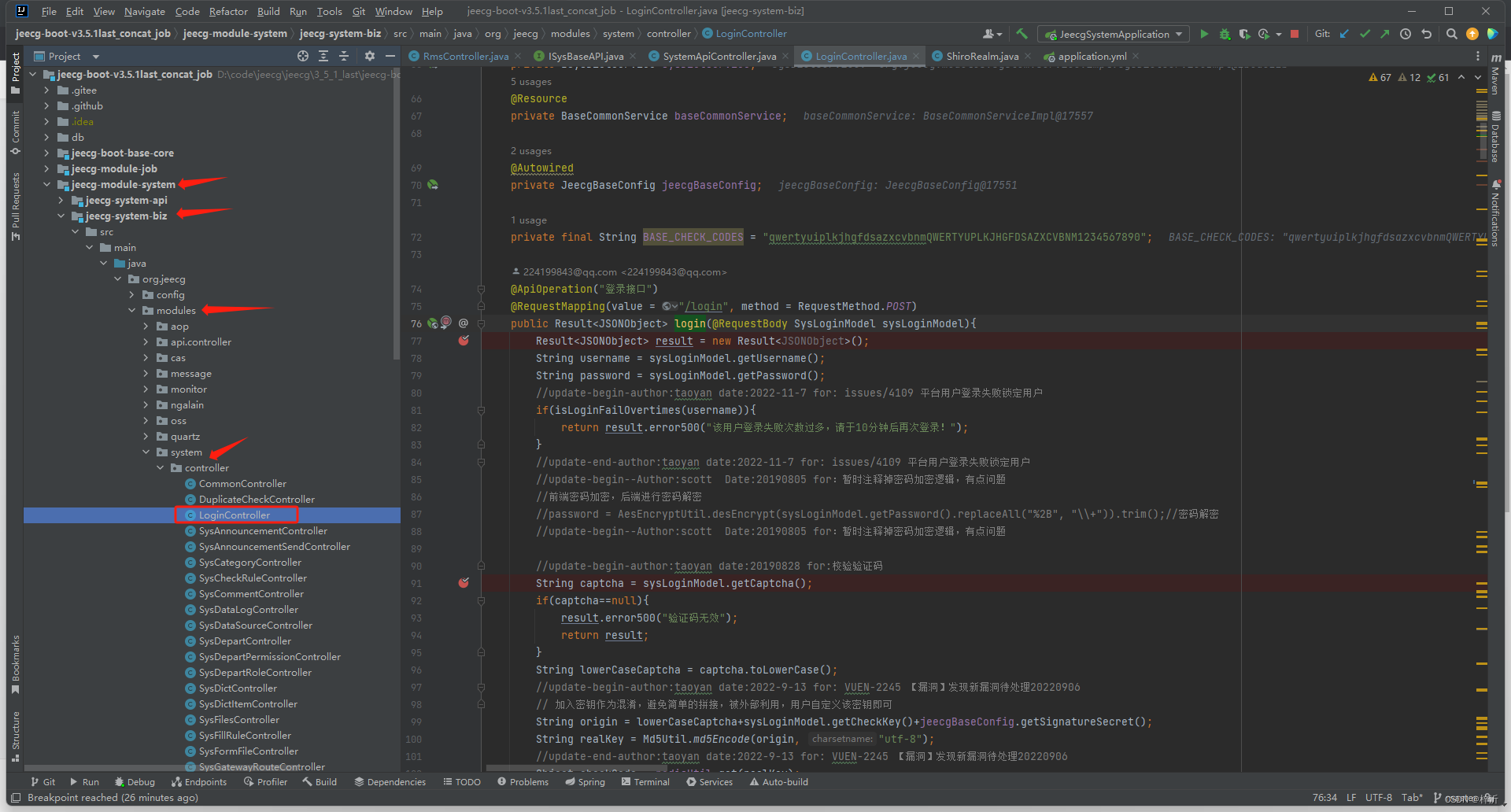

jeecg库login登录过程分析笔记

jeecg库(版本jeecg-boot-v3.5.1last)实现了用户登录功能,二开时为了借鉴jeecg用户登录的方法,跑了一遍登录方法: org.jeecg.modules.system.controller.LoginController#login 定义这个方法的类的路径是:…...

echarts仪表盘vue

<div class"ybptx" ref"btryzb"></div>mounted() {this.getBtData();},getBtData() {var chart this.$echarts.init(this.$refs.btryzb);var data_czzf 88;var option {series: [{name: 内层数据刻度,type: gauge,radius: 80%,min: 0,max: 1…...

管道和重定向分号-连接符

本文介绍shell脚本常用命令连接符:管道符( | )、重定向( < 、>、>>、2> 、&> )、分号( ; ) 本文内容同微信公众号【凡登】,关注不迷路,学习上高速,欢迎关注共同学习。 1、管道 进程的通信方式之一…...

)

WSL VScode连接文件后无法修改(修改报错)

权限问题 usrname:用户名 dirpath:要修改的文件夹路径 sudo chown -R usrname /dirpath...

从零实现富文本编辑器#5-编辑器选区模型的状态结构表达

先前我们总结了浏览器选区模型的交互策略,并且实现了基本的选区操作,还调研了自绘选区的实现。那么相对的,我们还需要设计编辑器的选区表达,也可以称为模型选区。编辑器中应用变更时的操作范围,就是以模型选区为基准来…...

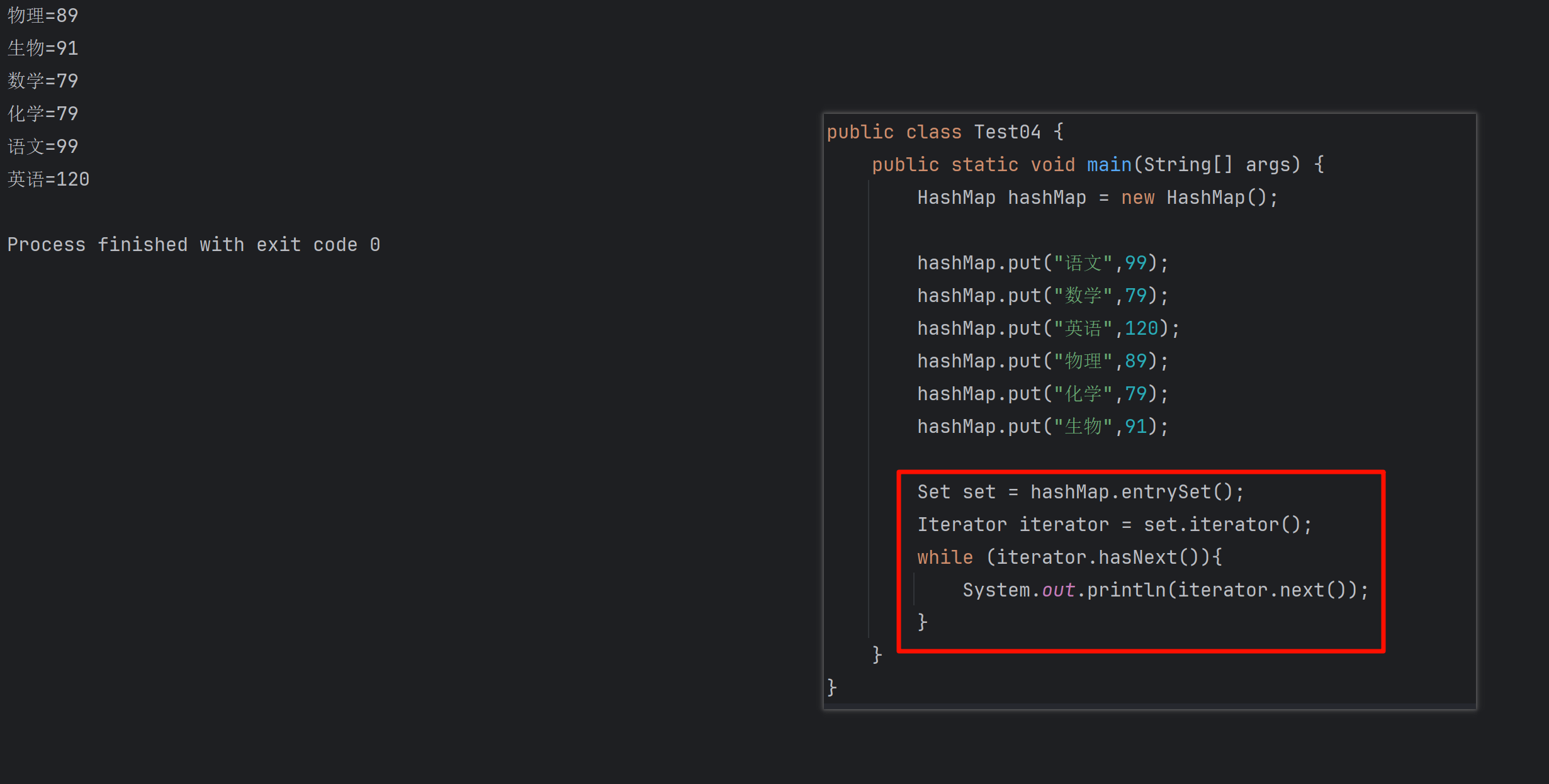

遍历 Map 类型集合的方法汇总

1 方法一 先用方法 keySet() 获取集合中的所有键。再通过 gey(key) 方法用对应键获取值 import java.util.HashMap; import java.util.Set;public class Test {public static void main(String[] args) {HashMap hashMap new HashMap();hashMap.put("语文",99);has…...

OkHttp 中实现断点续传 demo

在 OkHttp 中实现断点续传主要通过以下步骤完成,核心是利用 HTTP 协议的 Range 请求头指定下载范围: 实现原理 Range 请求头:向服务器请求文件的特定字节范围(如 Range: bytes1024-) 本地文件记录:保存已…...

2023赣州旅游投资集团

单选题 1.“不登高山,不知天之高也;不临深溪,不知地之厚也。”这句话说明_____。 A、人的意识具有创造性 B、人的认识是独立于实践之外的 C、实践在认识过程中具有决定作用 D、人的一切知识都是从直接经验中获得的 参考答案: C 本题解…...

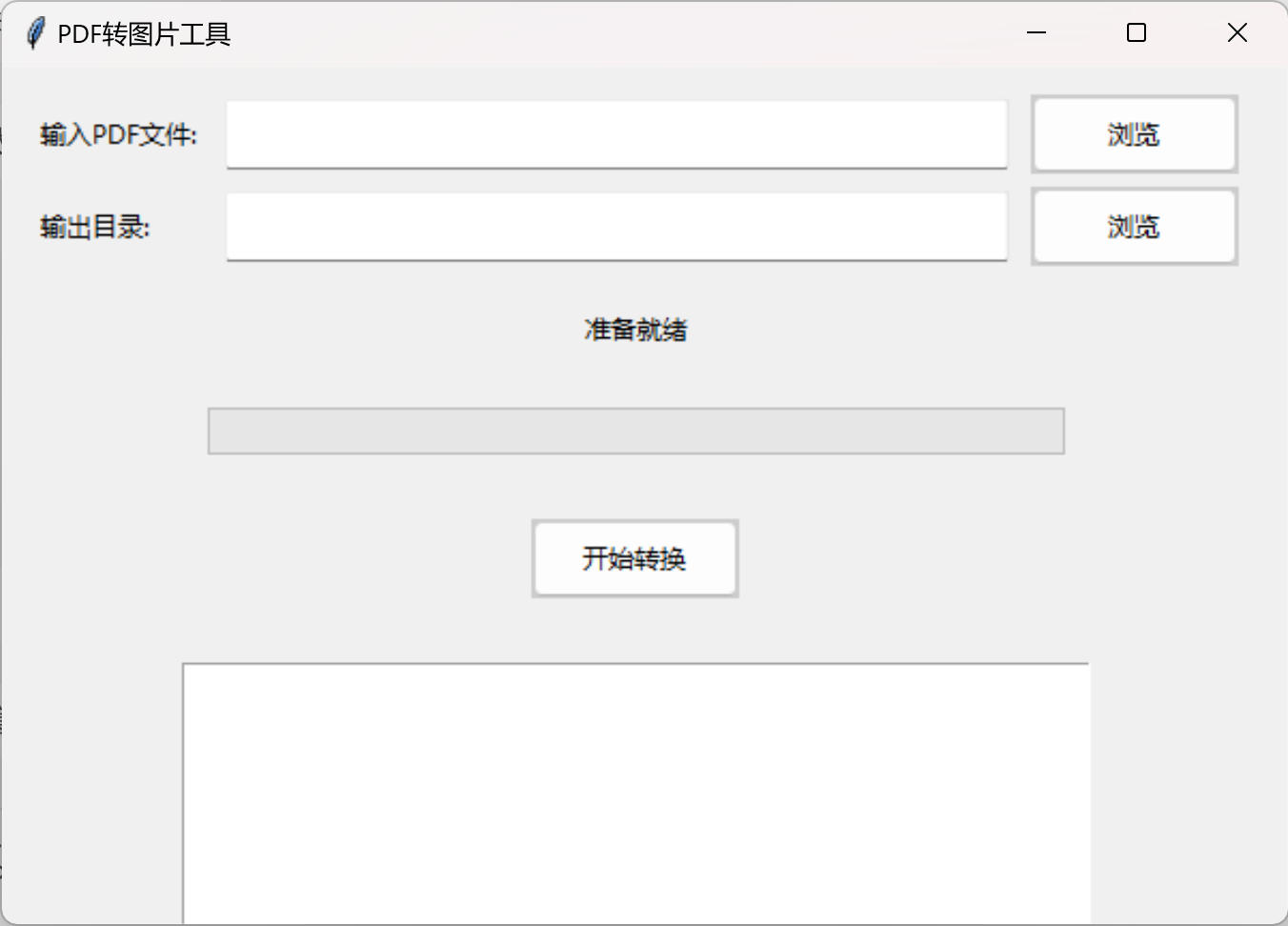

免费PDF转图片工具

免费PDF转图片工具 一款简单易用的PDF转图片工具,可以将PDF文件快速转换为高质量PNG图片。无需安装复杂的软件,也不需要在线上传文件,保护您的隐私。 工具截图 主要特点 🚀 快速转换:本地转换,无需等待上…...

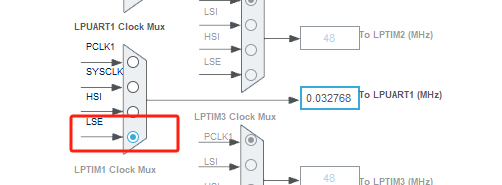

stm32wle5 lpuart DMA数据不接收

配置波特率9600时,需要使用外部低速晶振...

xmind转换为markdown

文章目录 解锁思维导图新姿势:将XMind转为结构化Markdown 一、认识Xmind结构二、核心转换流程详解1.解压XMind文件(ZIP处理)2.解析JSON数据结构3:递归转换树形结构4:Markdown层级生成逻辑 三、完整代码 解锁思维导图新…...

规则与人性的天平——由高考迟到事件引发的思考

当那位身着校服的考生在考场关闭1分钟后狂奔而至,他涨红的脸上写满绝望。铁门内秒针划过的弧度,成为改变人生的残酷抛物线。家长声嘶力竭的哀求与考务人员机械的"这是规定",构成当代中国教育最尖锐的隐喻。 一、刚性规则的必要性 …...

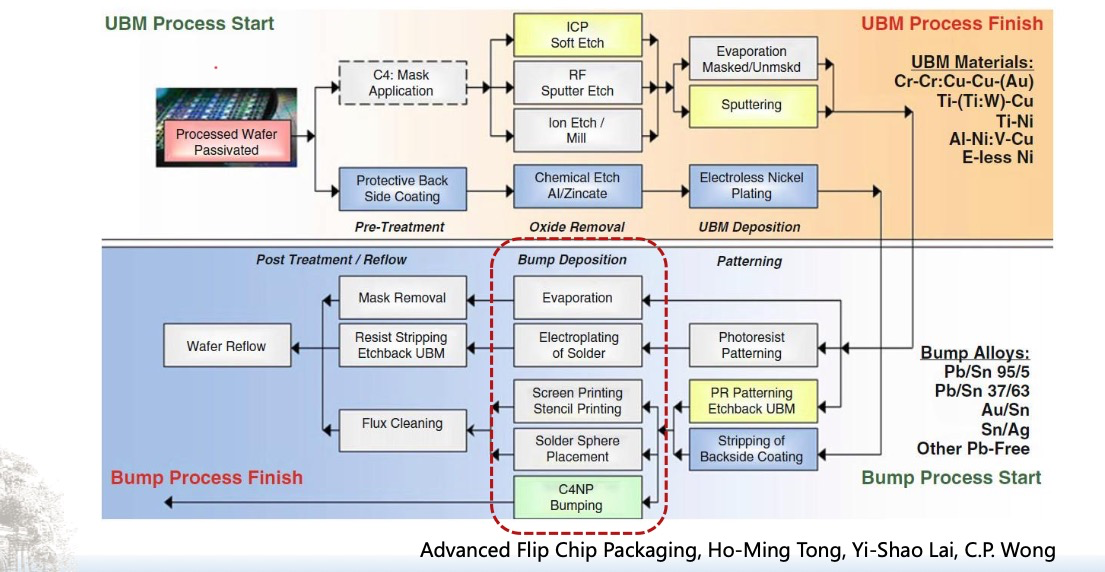

倒装芯片凸点成型工艺

UBM(Under Bump Metallization)与Bump(焊球)形成工艺流程。我们可以将整张流程图分为三大阶段来理解: 🔧 一、UBM(Under Bump Metallization)工艺流程(黄色区域ÿ…...

Django RBAC项目后端实战 - 03 DRF权限控制实现

项目背景 在上一篇文章中,我们完成了JWT认证系统的集成。本篇文章将实现基于Redis的RBAC权限控制系统,为系统提供细粒度的权限控制。 开发目标 实现基于Redis的权限缓存机制开发DRF权限控制类实现权限管理API配置权限白名单 前置配置 在开始开发权限…...