什么是影子IT,涉及哪些风险

影子 IT 是组织内使用的软件、硬件或服务,不为组织的 IT 部门所知,也不受其监控,这相当于员工使用未经授权的资源操作并行 IT 设置。影子 IT 的使用很容易危及组织的 IT 安全,由于这些未经批准的应用程序在 IT 部门的监视下溜走,它们的安全性仍然值得怀疑,如果不及时发现,它们可能会对您的网络造成严重破坏。发生这种情况时,IT 管理员被蒙在鼓里,无法监视活动或采取必要的措施,这就是为什么发现影子 IT 很重要的原因。

影子IT的出现

云服务在组织间的逐步采用推动了影子 IT 的出现,Gartner 首席研究分析师 Brian Lowans 表示,这些未经批准的云服务购买正在增加数据泄露和金融负债的风险。

影子 IT 在许多员工中很受欢迎,因为它规避了等待 IT 管理员批准的耗时且繁琐的过程,当员工对他们用于完成工作任务的资源行使偏好时,影子 IT 就会出现。由于各种原因,员工使用第三方资源而不是其组织的批准资源,包括:

- 该员工具有特定应用的经验和专业知识。

- 该应用程序具有比批准的应用程序更好的功能。

- 组织尚未批准完成特定任务的申请。例如,员工可能会使用 Adobe Premiere,因为组织没有提供其他视频编辑工具。

发现影子 IT

发现影子 IT 是检测组织内正在使用的未经授权的服务的过程。检测正在使用的服务及其使用量有助于 IT 部门规范影子 IT。以下是检测影子 IT 的几种方法:

- 员工调查:定期进行员工调查可以帮助 IT 部门深入了解正在使用的未经授权的服务。

- 网络流量分析:IT 部门可以监控网络流量,以识别组织内正在使用的未经授权的应用程序和云服务。

- 端点检测和响应 (EDR):EDR 工具可用于监视终结点活动,以检测未经授权的应用程序和云服务。

- 云访问安全代理 (CASB):CASB 可用于识别和监控未经授权的云服务的使用。

网络安全中的影子 IT

员工利用影子 IT 来提高他们的生产力,但在这样做时很少考虑对 IT 管理员的影响。

从网络安全的角度来看,这些未经授权的服务可能没有足够的安全措施,例如加密、访问控制或安全数据存储,这可能导致敏感数据暴露给未经授权的个人,包括网络犯罪分子。

此外,缺乏对影子 IT 的监督和控制可能使 IT 部门难以检测和响应安全事件,这可能会延迟事件响应,并增加数据丢失或系统泄露的可能性。

影子 IT 示例

影子 IT 可以根据用户的意图采取各种形式。一些广泛使用的应用包括:

- 云服务:用于文件存储、共享或协作的云存储服务,例如 Google Drive 或 Dropbox。

- 消息传递应用程序:Slack 和 Yammer 等应用程序,用于构建业务讨论论坛。

- 个人设备:使用易受攻击的个人手机或笔记本电脑进行远程工作。

- 软件应用程序:各种软件可用于消除繁琐的任务、简化工作流程和提高生产力。

- 社交媒体:像 LinkedIn 这样的应用程序,用于网络、潜在客户或任何与工作相关的任务。

影子 IT 涉及哪些风险

员工可能没有意识到,在选择和批准批准使用的资源的过程中,组织会采取适当且必要的预防措施来确保数据安全。

以下是与影子 IT 相关的一些风险:

- 数据漏洞

- 协作效率低下

- 恶意软件

- 监管不合规

数据漏洞

当员工使用第三方资源完成任务时,他们会有意或无意地打开网关进行数据泄露。由于 IT 管理员缺乏对这些应用程序的可见性和控制,因此无法管理复制或上传到这些资源的任何机密数据。例如,在用于工作项目的同一台计算机上处理自己的财务文档的员工可能会使用首选的影子 IT 应用程序。这种暴露可能会使个人财务文档中的信息以及与工作相关的文件中的信息容易受到数据泄露的影响,因为影子 IT 应用程序未向组织的 IT 安全团队注册或受其监控。

协作效率低下

当员工使用不同的技术和应用程序来完成相同的一般任务时,与其他成员协作的可能性通常会受到影响。例如,使用 Google 表格的会计师将无法与使用 Microsoft Excel 的另一位会计师轻松协作。

恶意软件

在某些情况下,员工使用他们的个人设备(例如智能手机、笔记本电脑和闪存驱动器)来完成他们的任务。这为威胁行为者将恶意软件和勒索软件注入这些个人设备铺平了道路,为渗透组织奠定了基础。组织环境中使用的个人设备称为 BYOD,它代表自带设备。BYOD 在使用未经授权的设备时也可能发挥至关重要的作用,从而导致影子 IT。

监管不合规

许多组织都严格控制数据处理。影子 IT 允许将受监管的数据移动到基于云的应用程序和未经授权的系统中,而 IT 管理员无法对其进行监控。这可能会导致违规行为、罚款和投资者之间的信任丧失。

影子 IT 策略

组织看到远程工作和 BYOD 策略稳步上升,导致影子 IT 激增,随着对未经授权的服务的日益使用,组织对影子 IT 进行监管变得至关重要。组织范围的影子 IT 策略必须:

- 明确定义被视为影子 IT 的内容。

- 描述员工在使用影子 IT 时的角色和职责。

- 概述员工必须如何报告影子 IT 应用程序的使用情况。

- 说明如果员工不报告影子 IT 使用情况的后果。

- 概述新技术服务的审查和批准流程。

如何应对影子 IT

管理影子 IT 可能具有挑战性,但可以采取措施降低风险。以下是缓解影子 IT 的一些方法:

- 检查现有的影子 IT

- 教育和准则

- 风险评估和限制

检查现有的影子 IT

IT 管理员应进行调查和问卷调查,以确定其组织中是否存在影子 IT,有必要跟踪远程用户正在连接到哪些资源,并检查他们的活动是否受到持续监控,对未知设备、应用程序和网络进行一致的扫描和监控是检测任何影子 IT 的有效方法。

教育和准则

员工需要了解使用未经授权的资源时可能发生的后果,应定期召开虚拟或面对面会议,以教育员工了解影子 IT 的危险,为了满足不同员工和部门的需求,IT 管理员可以共享可用于完成任务的已批准应用程序、服务和硬件列表。

风险评估和限制

员工使用多种应用程序和设备,但并非每个应用程序和设备都构成威胁,IT 管理员需要评估应用程序或设备是否能够对组织造成任何威胁,并且他们应该能够采取必要的措施,例如阻止包含恶意软件的设备。IT 管理员应限制对任何容易出现风险的第三方应用程序的访问。

影子 IT 解决方案

在各行各业中,组织都必须加强其 IT 基础架构以应对影子 IT,部署具有云保护功能的 DataSecurity Plus 等工具可以帮助您:

- 鸟瞰组织中的 Web 应用程序使用情况。

- 了解正在使用哪些已批准、未批准的和影子应用。

- 检测访问被禁止和影子网站的尝试。

- 防止员工访问非生产性、不安全和不适当的网站。

相关文章:

什么是影子IT,涉及哪些风险

影子 IT 是组织内使用的软件、硬件或服务,不为组织的 IT 部门所知,也不受其监控,这相当于员工使用未经授权的资源操作并行 IT 设置。影子 IT 的使用很容易危及组织的 IT 安全,由于这些未经批准的应用程序在 IT 部门的监视下溜走,它…...

数据库脚本执行工具

一、功能介绍 很多系统运行都依托数据库,不少IDE让开发实现快速开发的同时,也提供了方便快捷的打包工具。例如: Visual Studio集成的 Install Shield、Wix Toolkit; Android Studio 集成的 Gradle 等等,这些集成的打包工具&…...

构建数字孪生的四大挑战

如果不能解决由数字孪生带来的开发难题,那么企业就无法享受这种技术便利。 数字孪生已经成为企业当前面对的一大机遇,其核心在于利用虚拟副本中的分析数据对未来业务事件开展预测。这不仅能够大大降低决策难度,同时也有助于提升决策效果。 然…...

二进制代码反汇编逆向工具:IDA Pro(WinMac)v7.7 汉化版

IDA Pro是一款交互式的、可编程的、可扩展的、多处理器的、交叉Windows或Linux WinCE MacOS平台主机来分析程序。它被公认为最好的花钱可以买到的逆向工程利器,已经成为事实上的分析敌意代码的标准并让其自身迅速成为攻击研究领域的重要工具。 IDA Pro的特点主要包括…...

)

Android Studio开发(开篇)

前言 感谢哔站博主“白头Teacher”的“Android Studio-APP开发基础教程”教学视频。通过视频学习使我有了很好入门基础知识,后面我又通过搜集相关知识,并做了一些自主项目来巩固。 环境准备 1. 安装java开发工具包(JDK,即java开发环境),并配置…...

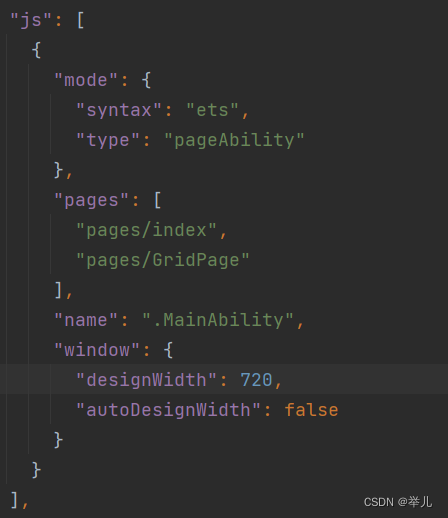

HarmonyOS列表组件

List组件的使用 import router from ohos.routerEntry Component struct Index {private arr: number[] [0, 1, 2, 3, 4, 5, 6, 7, 8, 9]build() {Row() {Column() {List({ space: 10 }) {ForEach(this.arr, (item: number) > {ListItem() {Text(${item}).width(100%).heig…...

使用vscode + lldb + codelldb调试可执行程序

主要是lauch.json的编写 // filename: lauch.json {// Use IntelliSense to learn about possible attributes.// Hover to view descriptions of existing attributes.// For more information, visit: https://go.microsoft.com/fwlink/?linkid830387"version": …...

)

Redis Functions 介绍(二)

首先,让我们先回顾一下上一篇讲的在Redis Functions中关于将key的名字作为参数和非key名字作为参数的区别,先看下面的例子 首先,我们先在一个Lua脚本文件mylib.lua中定义如下的库和函数 //--------------------mylib.lua 文件开始 --------…...

R语言环境下使用curl库做的爬虫代码示例

curl库是一个用于传输数据的工具和库,它支持多种协议,包括HTTP、FTP、SMTP等。在爬虫中,curl库可以用来获取网页内容,从而实现爬取网页的功能。通过设置curl的选项,可以实现对网页的请求、响应、重定向等操作。在使用c…...

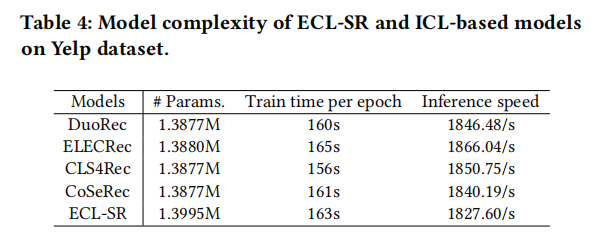

【论文阅读】Equivariant Contrastive Learning for Sequential Recommendation

【论文阅读】Equivariant Contrastive Learning for Sequential Recommendation 文章目录 【论文阅读】Equivariant Contrastive Learning for Sequential Recommendation1. 来源2. 介绍3. 前置工作3.1 序列推荐的目标3.2 数据增强策略3.3 序列推荐的不变对比学习 4. 方法介绍4…...

智行破晓,驭未来航程!——经纬恒润智能驾驶数据闭环云平台OrienLink重磅来袭

2023是被AI技术标记的⼀年。年初,OpenAI的GPT崭露头角;6月,Tesla在CVPR2023上对World Model进行深度解读;8月,SIGGRAPH见证GH200、L40S显卡和ChatUSD的登场,FSD V12彰显端到端智能驾驶的实力;9月…...

深入理解WPF中的依赖注入和控制反转

在WPF开发中,依赖注入(Dependency Injection)和控制反转(Inversion of Control)是程序解耦的关键,在当今软件工程中占有举足轻重的地位,两者之间有着密不可分的联系。今天就以一个简单的小例子&…...

【CIO人物展】国家能源集团信息技术主管王爱军:中国企业数智化转型升级的内在驱动力...

王爱军 本文由国家能源集团信息技术主管王爱军投递并参与《2023中国数智化转型升级优秀CIO》榜单/奖项评选。丨推荐企业—锐捷网络 大数据产业创新服务媒体 ——聚焦数据 改变商业 随着全球信息化和网络化的进程日益加速,数字化转型已经成为当下各大企业追求的核心…...

(后续补充)vue+express、gitee pm2部署轻量服务器

首先 防火墙全部关闭算了 首先 防火墙全部关闭算了 首先 防火墙全部关闭算了 首先 防火墙全部关闭算了 首先 防火墙全部关闭算了 首先 防火墙全部关闭算了 关闭防火墙 systemctl stop firewalld 重新载入防火墙使设置生效 firewall-cmd --reload 后端的 pm2.config.cjs …...

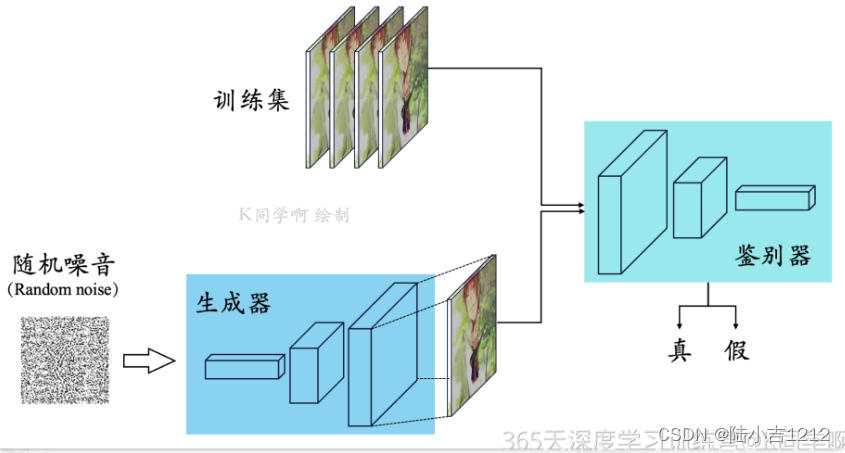

第G7周:Semi-Supervised GAN 理论与实战

🍨 本文为🔗365天深度学习训练营 中的学习记录博客 🍦 参考文章:365天深度学习训练营-第G7周:Semi-Supervised GAN 理论与实战(训练营内部成员可读) 🍖 原作者:K同学啊|接…...

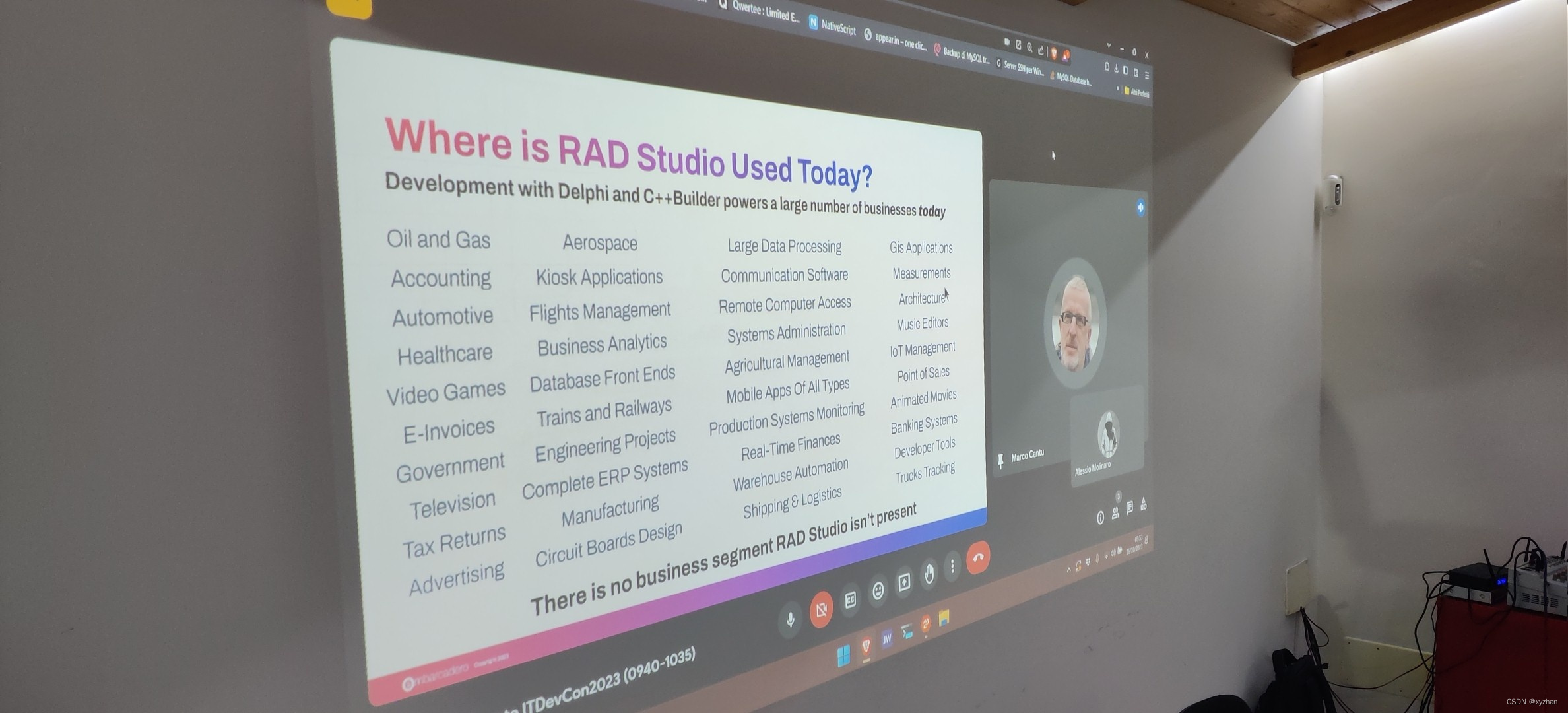

美国Embarcadero产品经理Marco Cantù谈Delphi/C++ Builder目前开发应用领域

美国Embarcadero产品经理Marco Cant 日前在欧洲的一次信息技术会议上谈到了Delphi/C Builder目前开发应用领域:RAD Studio Delphi/C Builder目前应用于哪些开发领域?使用 Delphi 和 CBuilder 进行开发为当今众多企业提供了动力。 航空航天 大型数据采集 …...

【iOS】——知乎日报第三周总结

文章目录 一、获取新闻额外信息二、工具栏按钮的布局三、评论区文字高度四、评论区长评论和短评论的数目显示五、评论区的cell布局问题和评论消息的判断 一、获取新闻额外信息 新闻额外信息的URL需要通过当前新闻的id来获取,所以我将所有的新闻放到一个数组中&…...

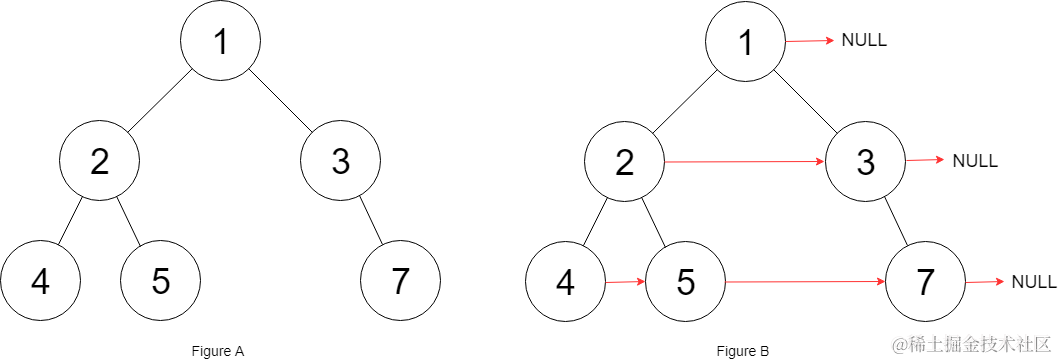

leetcode每日一题-周复盘

前言 该系列文章用于我对一周中leetcode每日一题or其他不会的题的复盘总结。 一方面用于自己加深印象,另一方面也希望能对读者的算法能力有所帮助。 该复盘对我来说比较容易的题我会复盘的比较粗糙,反之较为细致 解答语言:Golang 周一&a…...

[NLP] LlaMa2模型运行在Mac机器

本文将介绍如何使用llama.cpp在MacBook Pro本地部署运行量化版本的Llama2模型推理,并基于LangChain在本地构建一个简单的文档Q&A应用。本文实验环境为Apple M1 芯片 8GB内存。 Llama2和llama.cpp Llama2是Meta AI开发的Llama大语言模型的迭代版本,…...

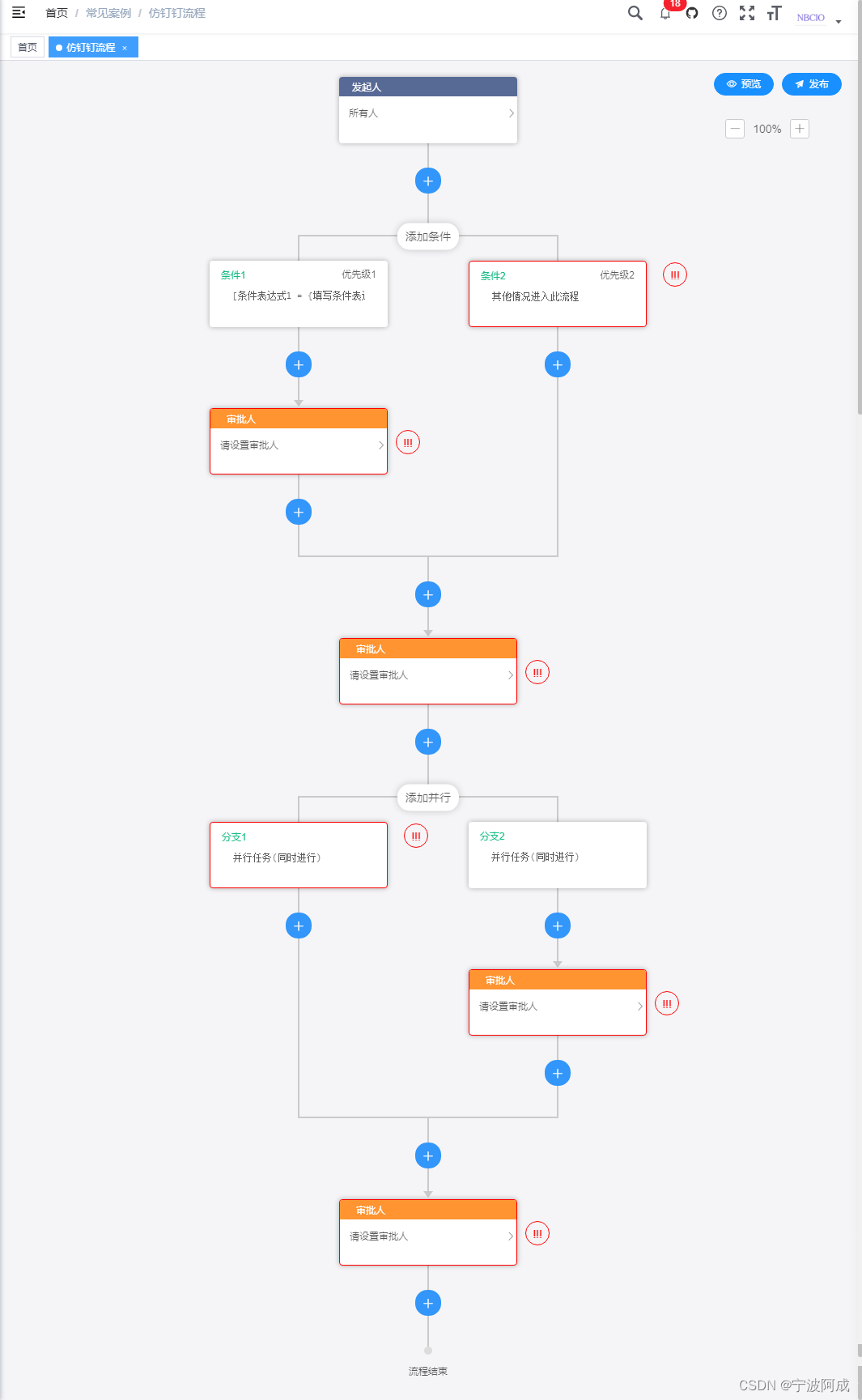

基于若依的ruoyi-nbcio流程管理系统增加仿钉钉流程设计(六)

更多ruoyi-nbcio功能请看演示系统 gitee源代码地址 前后端代码: https://gitee.com/nbacheng/ruoyi-nbcio 演示地址:RuoYi-Nbcio后台管理系统 这节主要讲条件节点与并发节点的有效性检查,主要是增加这两个节点的子节点检查,因为…...

使用rpicam-app通过网络流式传输视频)

树莓派超全系列教程文档--(62)使用rpicam-app通过网络流式传输视频

使用rpicam-app通过网络流式传输视频 使用 rpicam-app 通过网络流式传输视频UDPTCPRTSPlibavGStreamerRTPlibcamerasrc GStreamer 元素 文章来源: http://raspberry.dns8844.cn/documentation 原文网址 使用 rpicam-app 通过网络流式传输视频 本节介绍来自 rpica…...

Xshell远程连接Kali(默认 | 私钥)Note版

前言:xshell远程连接,私钥连接和常规默认连接 任务一 开启ssh服务 service ssh status //查看ssh服务状态 service ssh start //开启ssh服务 update-rc.d ssh enable //开启自启动ssh服务 任务二 修改配置文件 vi /etc/ssh/ssh_config //第一…...

Appium+python自动化(十六)- ADB命令

简介 Android 调试桥(adb)是多种用途的工具,该工具可以帮助你你管理设备或模拟器 的状态。 adb ( Android Debug Bridge)是一个通用命令行工具,其允许您与模拟器实例或连接的 Android 设备进行通信。它可为各种设备操作提供便利,如安装和调试…...

测试markdown--肇兴

day1: 1、去程:7:04 --11:32高铁 高铁右转上售票大厅2楼,穿过候车厅下一楼,上大巴车 ¥10/人 **2、到达:**12点多到达寨子,买门票,美团/抖音:¥78人 3、中饭&a…...

Ascend NPU上适配Step-Audio模型

1 概述 1.1 简述 Step-Audio 是业界首个集语音理解与生成控制一体化的产品级开源实时语音对话系统,支持多语言对话(如 中文,英文,日语),语音情感(如 开心,悲伤)&#x…...

IoT/HCIP实验-3/LiteOS操作系统内核实验(任务、内存、信号量、CMSIS..)

文章目录 概述HelloWorld 工程C/C配置编译器主配置Makefile脚本烧录器主配置运行结果程序调用栈 任务管理实验实验结果osal 系统适配层osal_task_create 其他实验实验源码内存管理实验互斥锁实验信号量实验 CMISIS接口实验还是得JlINKCMSIS 简介LiteOS->CMSIS任务间消息交互…...

)

【HarmonyOS 5 开发速记】如何获取用户信息(头像/昵称/手机号)

1.获取 authorizationCode: 2.利用 authorizationCode 获取 accessToken:文档中心 3.获取手机:文档中心 4.获取昵称头像:文档中心 首先创建 request 若要获取手机号,scope必填 phone,permissions 必填 …...

企业如何增强终端安全?

在数字化转型加速的今天,企业的业务运行越来越依赖于终端设备。从员工的笔记本电脑、智能手机,到工厂里的物联网设备、智能传感器,这些终端构成了企业与外部世界连接的 “神经末梢”。然而,随着远程办公的常态化和设备接入的爆炸式…...

)

Leetcode33( 搜索旋转排序数组)

题目表述 整数数组 nums 按升序排列,数组中的值 互不相同 。 在传递给函数之前,nums 在预先未知的某个下标 k(0 < k < nums.length)上进行了 旋转,使数组变为 [nums[k], nums[k1], …, nums[n-1], nums[0], nu…...

Module Federation:Webpack.config.js文件中每个属性的含义解释)

MFE(微前端) Module Federation:Webpack.config.js文件中每个属性的含义解释

以Module Federation 插件详为例,Webpack.config.js它可能的配置和含义如下: 前言 Module Federation 的Webpack.config.js核心配置包括: name filename(定义应用标识) remotes(引用远程模块࿰…...