2024年甘肃省职业院校技能大赛信息安全管理与评估 样题三 模块二

竞赛需要完成三个阶段的任务,分别完成三个模块,总分共计 1000分。三个模块内容和分值分别是:

1.第一阶段:模块一 网络平台搭建与设备安全防护(180 分钟,300 分)。

2.第二阶段:模块二 网络安全事件响应、数字取证调查、应用程序安全(180 分钟,300 分)。

3.第三阶段:模块三 网络安全渗透、理论技能与职业素养(180分钟,400 分)。

模块二 网络安全事件响应、数字取证调查、应用程序安全

一、竞赛内容

第二阶段竞赛内容包括:网络安全事件响应、数字取证调查和应用程序安全。

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

|---|---|---|---|---|

| 第二阶段 | 任务1网络安全事件响应 | 应急响应 | XX:XX | 100 |

| 第二阶段 | 任务2数字取证调查 | 计算机单机取证 | XX:XX | 100 |

| 第二阶段 | 任务3应用程序安全 | 代码审计 | XX:XX | 100 |

| 总分 | 300 |

二、竞赛时长

本阶段竞赛时长为180分钟,共300分。

三、注意事项

1.本部分的所有工作任务素材或环境均已放置在指定的计算机上,参赛选手完成后,填写在电脑桌面上"信息安全管理与评估竞赛-第二阶段答题卷"中。

2.选手的电脑中已经安装好Office软件并提供必要的软件工具

(Tools工具包)。

【 特别提醒 】

竞赛有固定的开始和结束时间,选手必须决定如何有效的分配时间。请阅读以下指引!

1.当竞赛结束, 离开时请不要关机 ;

2.所有配置应当在重启后有效;

3.除了CD-ROM/HDD/NET驱动器,请不要修改实体机的配置和虚拟机本身的硬件设置。

第二阶段 任务书

任务描述

随着网络和信息化水平的不断发展,网络安全事件也层出不穷,网络恶意代码传播、信息窃取、信息篡改、远程控制等各种网络攻击 行为已严重威胁到信息系统的机密性、完整性和可用性。因此,对抗 网络攻击,组织安全事件应急响应,采集电子证据等技术工作是网络 安全防护的重要部分。现在,A集团已遭受来自不明组织的非法恶意攻击,您的团队需要帮助A集团追踪此网络攻击来源,分析恶意攻击行为的证据线索,找出操作系统和应用程序中的漏洞或者恶意代码, 帮助其巩固网络安全防线。

本模块主要分为以下几个部分:

| 网络安全事件响应;数字取证调查;应用程序安全。 |

|---|

第一部分 网络安全事件响应

任务1应急响应(100分)

A集团的WebServer服务器被黑客入侵,该服务器的Web应用系统被上传恶意软件,系统文件被恶意软件破坏,您的团队需要帮助该公司追踪此网络攻击的来源,在服务器上进行全面的检查,包括日志信息、进程信息、系统文件、恶意文件等,从而分析黑客的攻击行为,和残留的关键证据信息。

本任务素材清单: Server 服务器虚拟机

受攻击的Server服务器已整体打包成虚拟机文件保存,请选手自行导入分析。

虚拟机用户名:root,密码:123456,若题目中未明确规定,请使用默认配置。

请按要求完成该部分工作任务,答案有多项内容的请用换行分隔。

| 任务 1 应急响应 | ||

|---|---|---|

| 序号 | 任务要求 | 答案 |

| 1 | 提交攻击者的两个内网IP地址 | |

| 2 | 提交网站管理员用户的用户名与密码 | |

| 3 | 提交黑客得到MySQL服务的root账号密码的时间(格式:dd/MM/yyyy:hh:mm:ss) | |

| 4 | 查找黑客在Web应用文件中写入的恶意代码,提交文件绝对路径 | |

| 5 | 查找黑客在Web应用文件中写入的恶意代码,提交代码的最简形式(格式:<?php xxxx?>) | |

| 6 | 分析攻击者的提权手法,提交攻击者通过哪一个指令成功提权 | |

| 7 | 服务器内与动态恶意程序相关的三个文件绝对路径 | |

| 8 | 恶意程序对外连接的目的IP地址 |

第二部分 数字取证调查

任务2计算机单机取证(100分)

对给定取证镜像文件进行分析,搜寻证据关键字(线索关键字为"evidence 1"“evidence 2”……“evidence 10”,有文本形式也有图片形式,不区分大小写),请提取和固定比赛要求的标的证据文件,并按样例的格式要求填写相关信息,证据文件在总文件数中所占比例不低于15%。取证的信息可能隐藏在正常的、已删除的或受损的文件中,您可能需要运用编码转换技术、加解密技术、隐写技术、数据恢复技术,还需要熟悉常用的文件格式(如办公文档、压缩文档、图片等)。

本任务素材清单:取证镜像文件

请根据赛题环境及现场答题卡任务要求提交正确答案。

| 任务 2 计算机单机取证 | ||

|---|---|---|

| 证据编号 | 原始文件名 (不包含路径) | 镜像中原文件 Hash 码 ( MD5 ,不区分大小写) |

| evidence 1 | ||

| evidence 2 | ||

| evidence 3 | ||

| evidence 4 | ||

| evidence 5 | ||

| evidence 6 | ||

| evidence 7 | ||

| evidence 8 | ||

| evidence 9 | ||

| evidence 10 |

第三部分 应用程序安全

任务3代码审计(100分)

代码审计是指对源代码进行检查,寻找代码存在的脆弱性,这是一项需要多方面技能的技术。作为一项软件安全检查工作,代码安全审查是非常重要的一部分,因为大部分代码从语法和语义上来说是正确的,但存在着可能被利用的安全漏洞,你必须依赖你的知识和经验来完成这项工作。

本任务素材清单:源文件

请按要求完成该部分的工作任务。

| 任务 3 代码审计 | ||

|---|---|---|

| 序号 | 任务内容 | 答案 |

| 1 | 请指出存在安全漏洞的代码行 | |

| 2 | 请指出可能利用该漏洞的威胁名称 | |

| 3 | 请提出加固修改建议 | |

| 4 | … |

相关文章:

2024年甘肃省职业院校技能大赛信息安全管理与评估 样题三 模块二

竞赛需要完成三个阶段的任务,分别完成三个模块,总分共计 1000分。三个模块内容和分值分别是: 1.第一阶段:模块一 网络平台搭建与设备安全防护(180 分钟,300 分)。 2.第二阶段:模块二…...

Python自动化我选DrissionPage,弃用Selenium

DrissionPage 是一个基于 python 的网页自动化工具。 它既能控制浏览器,也能收发数据包,还能把两者合而为一。 可兼顾浏览器自动化的便利性和 requests 的高效率。 它功能强大,内置无数人性化设计和便捷功能。 它的语法简洁而优雅&#x…...

MQ 消息丢失、重复、积压问题,如何解决?

面试官在面试候选人时,如果发现候选人的简历中写了在项目中使用了 MQ 技术(如 Kafka、RabbitMQ、RocketMQ),基本都会抛出一个问题:在使用 MQ 的时候,怎么确保消息 100% 不丢失? 这个问题在实际…...

【Linux】第三十三站:日志

文章目录 一、实现一个简单的日志1.简介2.可变参数3.错误等级4.时间5.打印每一条参数6.与前面的一些代码搭配使用 二、完整代码 一、实现一个简单的日志 1.简介 我们运行代码的时候,我们希望有各种各样的运行时候的一些信息。这也就是日志 它一半有日志时间&…...

MVC和MVVM区别和VUE关系

MVC(Model-View-Controller)和 MVVM(Model-View-ViewModel)是两种常见的前端架构模式,它们的主要区别在于处理业务逻辑和数据操作的方式。 MVC中,View(视图)可以直接访问Model&…...

vue3自定义按钮点击变颜色实现(多选功能)

实现效果图: 默认选中第一个按钮,未选中按钮为粉色,点击时颜色变为红色 利用动态类名,当定义isChange数值和下标index相同时,赋予act类名,实现变色效果 <template><div class"page"&…...

Redis的key过期策略是怎么实现的

这是一道经典的Redis面试题,一个Redis中可能存在很多很多的key,这些key中可能有很大一部分都有过期时间,此时Redis服务器咋知道哪些key已经过期,哪些还没过期呢? 如果直接遍历所有的key,这显然是行不通的&…...

vue+elenemt分页+springboot

目录 1、编写模板 2、发请求调接口 3、后端返回数据 1.编写实体类 2、UserController 3、Userservice接口 4、(mapper接口)UserMapper 5、xml 1、编写模板 <!-- 搜素框 --><el-input placeholder"请输入姓名" v-model"ke…...

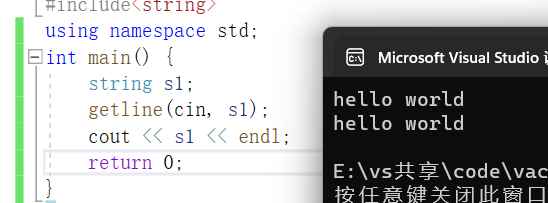

C++ :命名空间域

目录 冲突与命名: 举个例子: 全局与局部: 域作用限定符: 命名空间域: 冲突与命名: 在C语言中,我们通常会使用stdlib.h 而stdlib.h 本质上是一个函数的库,在程序中使用的大多数…...

提升网站关键词排名的工具

随着互联网的蓬勃发展,网站的关键词排名成为衡量网站流量和曝光度的重要指标。在这个竞争激烈的数字时代,站在搜索引擎结果的前列变得至关重要。为了实现这一目标,合理利用关键词排名优化工具是必不可少的。本文将重点介绍147SEO软件…...

ICMP控制消息 汇总

控制消息由 类型 字段中的值标识。代码 字段给出了消息的附加上下文信息。自协议首次引入以来,一些控制消息已被弃用。 重要的ICMP Control Message控制信息 类型码状态描述0 –回声回复:140回声回复(用于ping)1和2未分配已预留3 …...

C#,入门教程(22)——函数的基础知识

上一篇: C#,入门教程(21)——命名空间(namespace)与程序结构的基础知识https://blog.csdn.net/beijinghorn/article/details/124140653 一、函数的基本概念 一个软件的结构大体如下: 大厦application: a plaza { --…...

已经30了,5年多,只会功能测试的怎么办?

🍅 视频学习:文末有免费的配套视频可观看 🍅 关注公众号【互联网杂货铺】,回复 1 ,免费获取软件测试全套资料,资料在手,涨薪更快 这两天一直在和网易的朋友聊软件测试的发展,这一行的…...

什么是UML?有什么用?

2、什么是UML?有什么用? UML 是 Unified Model Language的缩写,中文是统一建模语言,是由一整套图表组成的标准化建模语言。 UML 是一种统一建模语言,一种图标式语言(画图的) UML 不是只有 Java 中使用&…...

盘点好用内容合规监测工具

网页敏感内容监测 Web Purify 由 WebPurify 提供,这是一个专门从事内容审核和过滤服务的公司。 核心功能 ● 文本审核:加强脏话过滤,标记仇恨言论、偏执、性挑逗等 ● 图片审核:让个人资料照片、社交应用程序、产品定制远离令…...

CC工具箱使用指南:【查找锐角】

一、简介 在面要素中,尖锐角往往是有问题的地方。 在一系列空间分析后,通常会遗留下来部分尖锐角,需要手动处理。 但是人工去找出这些尖锐角又比较麻烦,这个工具的目的就是找出面要素边界的尖锐角。 二、工具参数介绍 右键点击…...

)

kafka消费相关问题(GPT回答版本)

kafka消费相关问题(GPT回答版本) 在Java中,要避免重复消费Kafka消息,可以使用以下方法 1. 使用消费者组: 在设置Kafka消费者时,可以指定一个消费者组。一个消费者组中可以有多个消费者实例,每…...

【C++】string的基本使用二

我们接着上一篇的迭代器说起,迭代器不只有正向的,还有反向的,就是我们下边的这两个 它的迭代器类型也是不同的 rbegin就是末尾,rend就是开头,这样我们想遍历一个string对象的话就可以这样做 int main() {string s1(…...

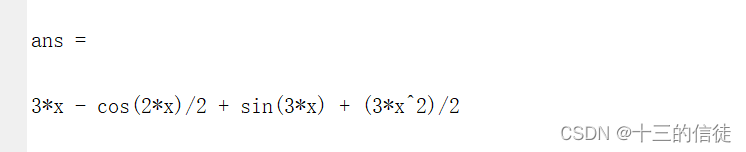

MATLAB解决考研数学一题型(上)

闲来无事,情感问题和考研结束后的戒断反应比较严重,最近没有什么写博文的动力,抽空来整理一下考研初试前一直想做的工作——整理一下MATLAB解决数学一各题型的命令~ 本贴的目录遵循同济版的高数目录~ 目录 一.函数与极限 1.计算双侧极限 2…...

Vue以弹窗形式实现导入功能

目录 前言正文 前言 由于个人工作原因,偏全栈,对于前端的总结还有些初出茅庐,后续会进行规整化的总结 对应的前端框架由:【vue】avue-crud表单属性配置(表格以及列) 最终实现的表单样式如下:…...

日语AI面试高效通关秘籍:专业解读与青柚面试智能助攻

在如今就业市场竞争日益激烈的背景下,越来越多的求职者将目光投向了日本及中日双语岗位。但是,一场日语面试往往让许多人感到步履维艰。你是否也曾因为面试官抛出的“刁钻问题”而心生畏惧?面对生疏的日语交流环境,即便提前恶补了…...

shell脚本--常见案例

1、自动备份文件或目录 2、批量重命名文件 3、查找并删除指定名称的文件: 4、批量删除文件 5、查找并替换文件内容 6、批量创建文件 7、创建文件夹并移动文件 8、在文件夹中查找文件...

Admin.Net中的消息通信SignalR解释

定义集线器接口 IOnlineUserHub public interface IOnlineUserHub {/// 在线用户列表Task OnlineUserList(OnlineUserList context);/// 强制下线Task ForceOffline(object context);/// 发布站内消息Task PublicNotice(SysNotice context);/// 接收消息Task ReceiveMessage(…...

Linux相关概念和易错知识点(42)(TCP的连接管理、可靠性、面临复杂网络的处理)

目录 1.TCP的连接管理机制(1)三次握手①握手过程②对握手过程的理解 (2)四次挥手(3)握手和挥手的触发(4)状态切换①挥手过程中状态的切换②握手过程中状态的切换 2.TCP的可靠性&…...

Qt Http Server模块功能及架构

Qt Http Server 是 Qt 6.0 中引入的一个新模块,它提供了一个轻量级的 HTTP 服务器实现,主要用于构建基于 HTTP 的应用程序和服务。 功能介绍: 主要功能 HTTP服务器功能: 支持 HTTP/1.1 协议 简单的请求/响应处理模型 支持 GET…...

(转)什么是DockerCompose?它有什么作用?

一、什么是DockerCompose? DockerCompose可以基于Compose文件帮我们快速的部署分布式应用,而无需手动一个个创建和运行容器。 Compose文件是一个文本文件,通过指令定义集群中的每个容器如何运行。 DockerCompose就是把DockerFile转换成指令去运行。 …...

如何理解 IP 数据报中的 TTL?

目录 前言理解 前言 面试灵魂一问:说说对 IP 数据报中 TTL 的理解?我们都知道,IP 数据报由首部和数据两部分组成,首部又分为两部分:固定部分和可变部分,共占 20 字节,而即将讨论的 TTL 就位于首…...

【Java学习笔记】BigInteger 和 BigDecimal 类

BigInteger 和 BigDecimal 类 二者共有的常见方法 方法功能add加subtract减multiply乘divide除 注意点:传参类型必须是类对象 一、BigInteger 1. 作用:适合保存比较大的整型数 2. 使用说明 创建BigInteger对象 传入字符串 3. 代码示例 import j…...

让回归模型不再被异常值“带跑偏“,MSE和Cauchy损失函数在噪声数据环境下的实战对比

在机器学习的回归分析中,损失函数的选择对模型性能具有决定性影响。均方误差(MSE)作为经典的损失函数,在处理干净数据时表现优异,但在面对包含异常值的噪声数据时,其对大误差的二次惩罚机制往往导致模型参数…...

QT3D学习笔记——圆台、圆锥

类名作用Qt3DWindow3D渲染窗口容器QEntity场景中的实体(对象或容器)QCamera控制观察视角QPointLight点光源QConeMesh圆锥几何网格QTransform控制实体的位置/旋转/缩放QPhongMaterialPhong光照材质(定义颜色、反光等)QFirstPersonC…...