文献速递:GAN医学影像合成--联邦生成对抗网络基础医学图像合成中的后门攻击与防御

文献速递:GAN医学影像合成–联邦生成对抗网络基础医学图像合成中的后门攻击与防御

01

文献速递介绍

虽然深度学习在医疗保健研究中产生了显著影响,但其在医疗保健领域的影响无疑比在其他应用领域更慢、更有限。造成这种情况的一个重要原因是,由于患者隐私问题,可供更广泛的机器学习研究社区使用的患者数据相对匮乏。尽管医疗服务提供商、政府和私营企业越来越多地以电子方式收集大量且多样化的患者数据,这些数据对科学家来说可能极其宝贵,但由于患者隐私问题,这些数据通常无法被更广泛的研究社区使用。此外,即使研究人员能够获得此类数据,确保适当的数据使用和保护也是一个受到严格法律要求管控的漫长过程。这可能显著减缓研究的步伐,从而影响这些研究对患者护理的好处。高质量和真实感的合成数据集可以用来加速医学领域的方法论进步(Dube 和 Gallagher,2013;Buczak等,2010)。虽然有为电子健康记录生成医疗数据的方法(Dube和Gallagher,2013;Buczak等,2010),但由于医学图像是高维的,医学图像合成的研究更加困难。随着生成对抗网络(GAN)(Goodfellow等,2014)的发展,高维图像生成成为可能。特别是,条件GAN(Mirza和Osindero,2014)可以生成基于给定模式的图像,例如,根据它们的标签构建图像来合成带标签的数据集。在医学图像合成领域,Teramoto等(2020)提出了一种渐进式生长条件GAN来生成肺癌图像,并得出结论,合成图像可以辅助深度卷积神经网络训练。Yu等(2021)最近使用条件GAN生成的宫颈细胞分类中的异常细胞图片来解决类不平衡问题。此外,Shorten和Khoshgoftaar(2019)对基于GAN的论证在医学图像中的作用进行了全面的调查。

Title

题目

Backdoor attack and defense in federated generative adversarial network-based medical image synthesis

联邦生成对抗网络基础医学图像合成中的后门攻击与防御

Methods

方法

The goal of medical image synthesis is to generate high-quality synthetic data that can be employed for open research to argue the limited datasets and balance the training data, and finally hasten DL methodological advancements in medicine. In our study, we explore conditional GAN in the FL setting, i.e., conditional FedGAN. In this section, we first introduce our setting for FedGAN in Section 3.1 Next, we discuss the scope for adversarial attacks and determine the best way to implement the backdoor attack that involves data poisoning in Section 3.2. Then, we suggest the potential strategies for defending against such attack in FedGAN to build a robust FL system in Section 3.3.

医学图像合成的目标是生成高质量的合成数据,这些数据可以用于公开研究,以弥补有限的数据集和平衡训练数据,最终加速医学中的深度学习方法论进步。在我们的研究中,我们探索了在联邦学习(FL)设置中的条件生成对抗网络,即条件 FedGAN。在这一部分,我们首先在第3.1节介绍我们对 FedGAN 的设置。接下来,在第3.2节,我们讨论对抗性攻击的范围,并确定实施涉及数据中毒的后门攻击的最佳方法。然后,在第3.3节中,我们提出在 FedGAN 中防御此类攻击的潜在策略,以构建一个健壮的 FL 系统。

Conclusions

结论

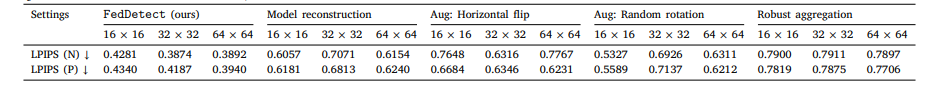

Motivated by the idea of backdoor attacks in classification models, this work investigates the pitfalls of backdoor attacks in training conditional FedGAN models. We conduct extensive experiments to investigate the backdoor attack on two public datasets and evaluate among different types and sizes of triggers. Based on our key observations on malicious clients’ loss patterns, we propose FedDetect as an effective defense strategy against backdoor attacks in FedGAN. We comprehensively conduct quantitative and qualitative assessments on the fidelity and utility of the synthetic images under different training conditions. We demonstrate the FedDetect significantly outperforms the alternative baselines and preserves comparable data utility as attack-free vanilla FedGAN. As the first step towards understanding backdoor attacks in FedGAN for medical image synthesis, our work brings insight into building a robust and trustworthy model to advance medical research with synthetic data. Furthermore, we hope to highlight that FedDetect involves only lightweight improvement on the server aggregation step. This makes FedDetect flexible to integrate into different GAN-based federated generative models. Our future work includes scaling up the FL system with more clients, generalizing FedDetect to other deep generative models, e.g., Diffusion models (Song et al., 2021), and considering other variants of backdoor attacks, e.g., frequency-injection based attack (Feng et al., 2022).

受分类模型中后门攻击思想的启发,本工作研究了在训练条件 FedGAN 模型时后门攻击的陷阱。我们进行了广泛的实验,以研究两个公共数据集上的后门攻击,并评估不同类型和大小的触发器。基于我们对恶意客户端损失模式的关键观察,我们提出 FedDetect 作为一种有效的防御策略,以抵御 FedGAN 中的后门攻击。我们全面进行定量和定性评估,以检验在不同训练条件下合成图像的忠实度和实用性。我们展示了 FedDetect 显著优于其他替代基线,并保留了与无攻击的原始 FedGAN 相当的数据实用性。作为理解医学图像合成中 FedGAN 后门攻击的第一步,我们的工作为构建健壮且值得信赖的模型提供了洞见,以便利用合成数据推进医学研究。此外,我们希望强调 FedDetect 仅涉及服务器聚合步骤的轻量级改进。这使得 FedDetect 可以灵活地集成到不同的基于 GAN 的联邦生成模型中。我们未来的工作包括扩大 FL 系统,增加更多客户端,将 FedDetect 推广到其他深度生成模型,例如扩散模型(Song 等,2021),并考虑其他变体的后门攻击,例如基于频率注入的攻击(Feng 等,2022)。

Figure

图

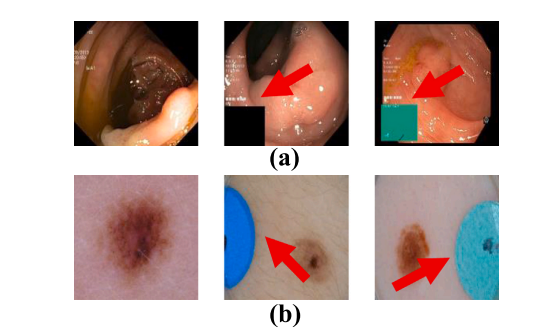

Fig. 1. Example medical images with backdoor-alike noisy patches from (a)KVASIR dataset (Pogorelov et al., 2017) (b) ISIC dataset (Codella et al., 2018).

图 1. 来自 (a) KVASIR 数据集(Pogorelov 等,2017年)(b) ISIC 数据集(Codella 等,2018年)的带有类似后门的噪声贴片的医疗图像示例。

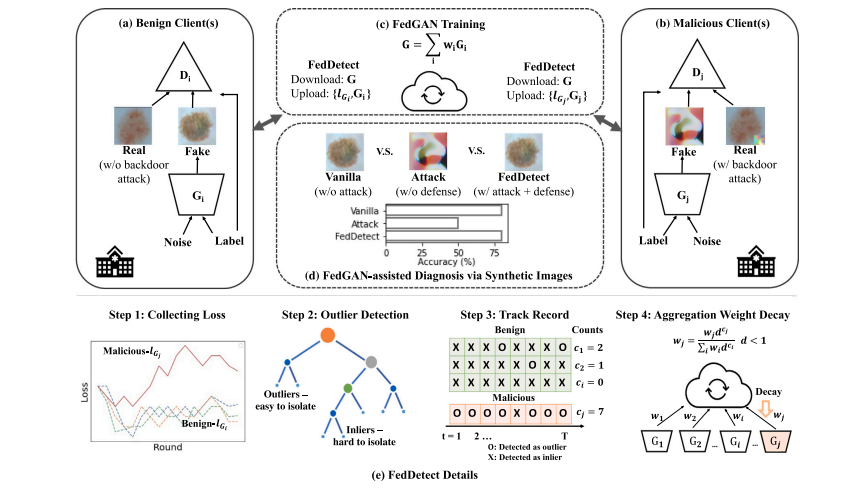

Fig. 2. The overview of our proposed framework. Specifically, our FedGAN scenario consists of benign clients shown in (a), malicious clients shown in (b), and a global conditional FedGAN server as illustrated in ©. During the training, the malicious discriminator is fed with poisoned images. The discriminator and generator are trained against each other locally following the training protocol enforced by the FedGAN organizer. The generators upload their training loss and aggregate parameters per global iteration as described in ©. In the end, we expect the server generator to produce high-quality images for medical research in terms of fidelity and diversity to assist medical diagnosis tasks as demonstrated as Vanilla in (d). However, the attack degrades the central generator’s performance, generating noisy images with little value for medical diagnosis. We propose FedDetect to defend against such attack. As illustrated in (e), FedDetect consists of four steps. First, the FL server collects the local generator loss and then passes them to the isolation forest for anomaly detection. Because outliers are located distantly from inliers, they are supposed to be isolated at the early stage in the construction of the isolation trees. The outliers are flagged as potential adversarial and the server tracks the record of the number of each client being flagged. Finally, the FedGAN server decays the weight of those potential malicious clients based on the track record per round.

图 2. 我们提出的框架概览。具体来说,我们的 FedGAN 方案包括 (a) 中所示的良性客户端,(b) 中所示的恶意客户端,以及 © 中所示的全局条件 FedGAN 服务器。在训练过程中,恶意鉴别器被喂入被污染的图像。鉴别器和生成器在 FedGAN 组织者强制执行的训练协议下本地对抗训练。生成器上传它们的训练损失和每次全局迭代的聚合参数,如 © 所描述。最终,我们期望服务器生成器为医学研究产生高质量的图像,以忠实度和多样性方面协助医学诊断任务,如 (d) 中的 Vanilla 所演示。然而,攻击降低了中央生成器的性能,生成对医学诊断价值不大的带噪声图像。我们提出 FedDetect 来抵御这种攻击。如 (e) 所示,FedDetect 包括四个步骤。首先,FL 服务器收集本地生成器损失,然后将它们传递给孤立森林进行异常检测。由于异常值远离正常值,它们应该在构建孤立树的早期阶段被孤立。这些异常值被标记为潜在的对抗性,服务器记录每个客户端被标记的次数。最后,FedGAN 服务器根据每轮的记录降低这些潜在恶意客户端的权重。

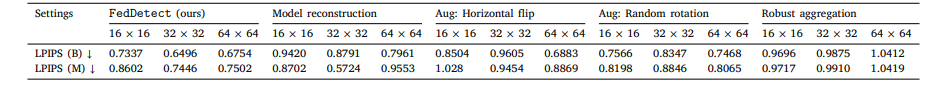

Fig. 3. Visualization on ISIC attacking.

图 3. ISIC 攻击的可视化展示。

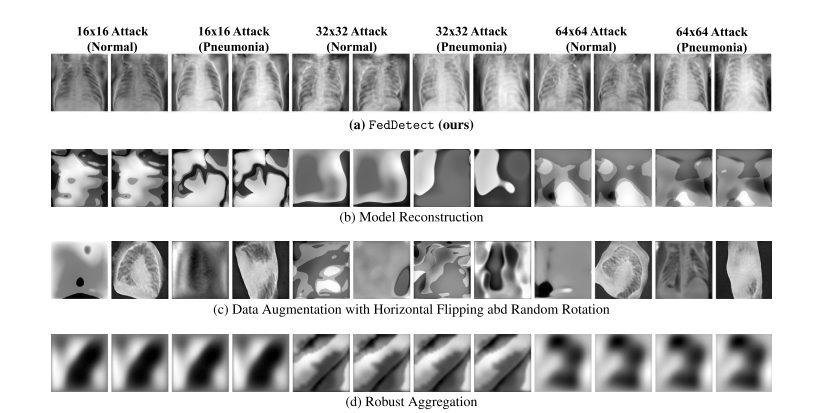

Fig. 4. Visualization on ChestX attacking.

图 4. ChestX 攻击的可视化展示。

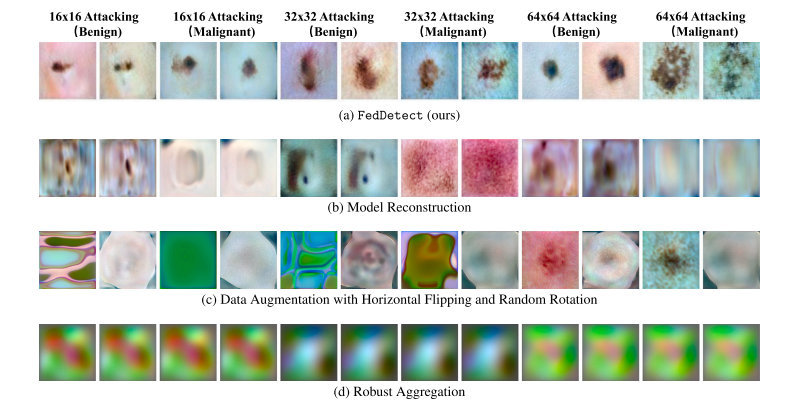

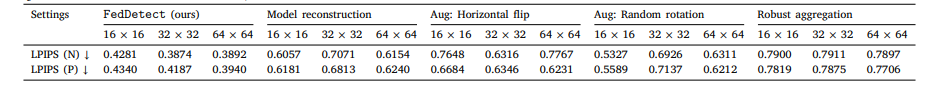

Fig. 5. Visualization on different defense strategies for ISIC.

图 5. 对 ISIC 不同防御策略的可视化展示。

Fig. 6. Visualization on different defense strategies for ChestX.

图 6. 对 ChestX 不同防御策略的可视化展示。

Fig. 7. Classification accuracy on synthetic data augmentation with different number of real training data per class.

图 7. 使用不同数量的每类真实训练数据进行合成数据增强的分类准确性。

Table

表

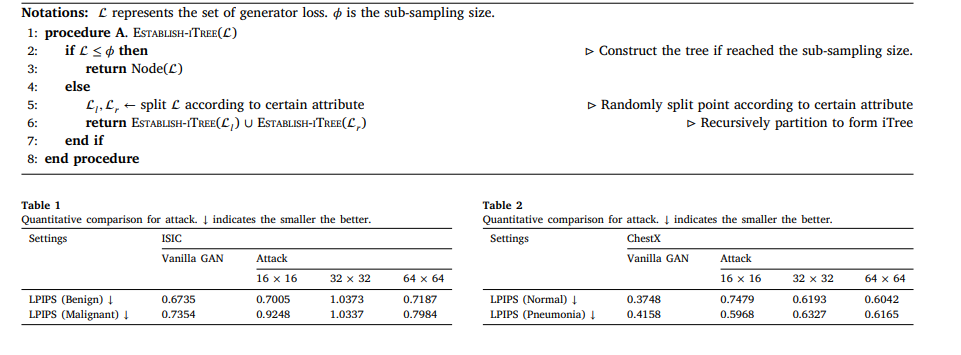

Algorithm 1 FedDetect

算法 1 FedDetect

Algorithm 2 Establish iTree

算法 2 建立 iTree(孤立树)

Table 3 Quantitative metrics of defense for ISIC. ↓ indicates the smaller the better.

表 3 ISIC 防御的定量指标。↓ 表示数值越小越好。

Table 4 Quantitative metrics of defense for ChestX. ↓ indicates the smaller the better

表 4 ChestX 防御的定量指标。↓ 表示数值越小越好。

相关文章:

文献速递:GAN医学影像合成--联邦生成对抗网络基础医学图像合成中的后门攻击与防御

文献速递:GAN医学影像合成–联邦生成对抗网络基础医学图像合成中的后门攻击与防御 01 文献速递介绍 虽然深度学习在医疗保健研究中产生了显著影响,但其在医疗保健领域的影响无疑比在其他应用领域更慢、更有限。造成这种情况的一个重要原因是ÿ…...

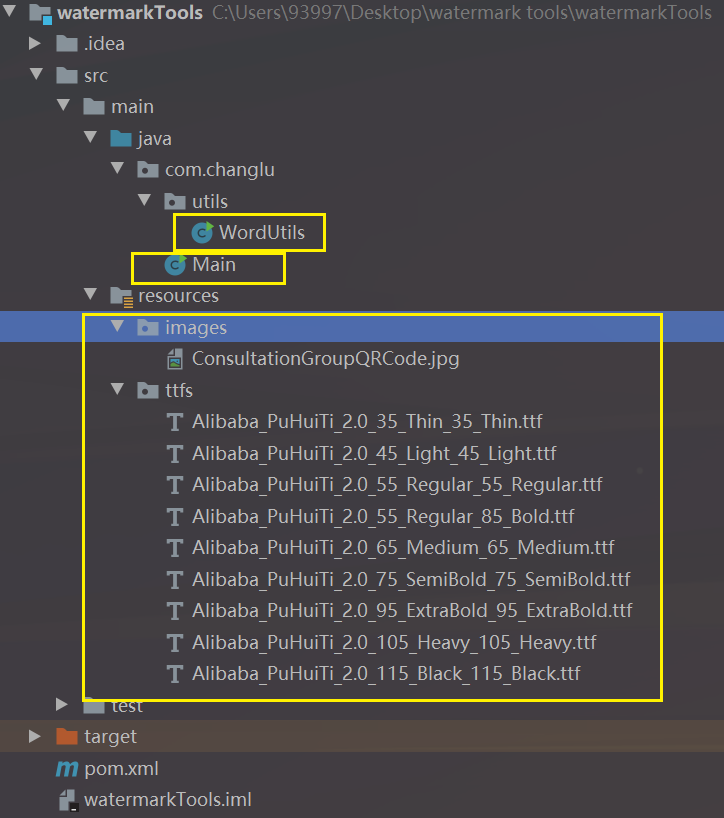

Java实现自动化pdf打水印小项目 使用技术pdfbox、Documents4j

文章目录 前言源码获取一、需求说明二、 调研pdf处理工具word处理工具 三、技术栈选择四、功能实现实现效果详细功能介绍详细代码实现项目目录WordUtilsMain类实现部分:第一部分Main类实现部分:第二部分Main类实现部分:第三部分 资料获取 前言…...

hive load data未正确读取到日期

1.源数据CSV文件日期字段值: 2.hive DDL语句: CREATE EXTERNAL TABLE test.textfile_table1(id int COMMENT ????, name string COMMENT ??, gender string COMMENT ??, birthday date COMMENT ????,.......) ROW FORMAT SERDE org.apache.…...

C++ 遍历map的3中方法

方法1 #include <iostream> #include <string> #include <map> using namespace std;int main() {map<string, string> nameList {{"张三丰", "武当山"},{"张无忌", "光明顶"},{"张二蛋", "…...

redis 主从模式,sentinel 模式配置

编辑 sentinel.xml 和 redis.conf redis.conf 中核心是配置 bind 192.168.64.144 daemonize yes protected-mode no dbfilename redis-6379.rdb #默认dump.rdb replica-read-only yes # 自动2.6副本默认只读,也就是slave只有只读权限 replicationOf myapplicat…...

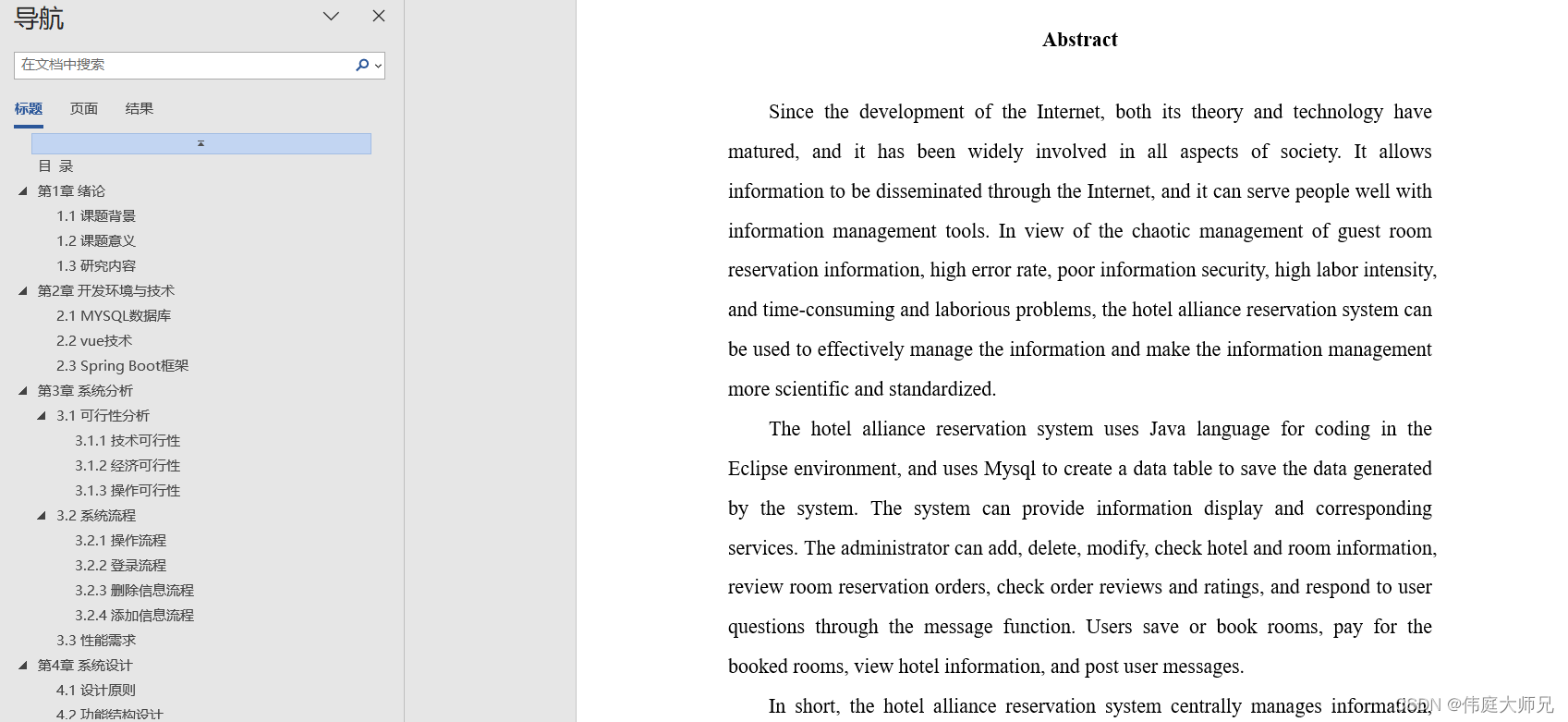

小型医院医疗设备管理系统|基于springboot小型医院医疗设备管理系统设计与实现(源码+数据库+文档)

小型医院医疗设备管理系统目录 目录 基于springboot小型医院医疗设备管理系统设计与实现 一、前言 二、系统功能设计 三、系统实现 1、职员信息管理 2、设备信息管理 3、库房信息管理 4、公告信息管理 四、数据库设计 1、实体ER图 五、核心代码 六、论文参考 七、…...

CSS学习(三)

目录: 1. CSS引入方式 1.1 三种样式表 1.2 内部样式表(嵌入式引入) 1.3 行内样式表(内联样式表) 1.4 外部样式表 1.5 总结 1. CSS引入方式 1.1 三种样式表 1.2 内部样式表(嵌入式引入) …...

CentOS7安装InfluxDB2简易教程

InfluxDB是一个开源的时间序列数据库,它专门用于处理大规模的时间序列数据。时间序列数据是在特定时间点上收集的数据,例如传感器数据、监控数据、应用程序日志等。 InfluxDB设计用于高效地存储、查询和分析大量的时间序列数据。它具有高性能、可扩展性和…...

数据库:信息存储与管理的关键

数据库:信息存储与管理的关键 数据库是现代信息系统中不可或缺的组成部分,它承担着存储、管理和检索数据的重要任务。本文将详细介绍数据库的定义、分类、作用以及特点。 1. 数据库的介绍 数据库是一个有组织的数据集合,用于存储和管理大量…...

极智芯 | 解读NVIDIA RTX5090 又是一波被禁售的节奏

欢迎关注我的公众号「极智视界」,获取我的更多技术分享 大家好,我是极智视界,本文分享一下 解读NVIDIA RTX5090 又是一波被禁售的节奏。 邀您加入我的知识星球「极智视界」,星球内有超多好玩的项目实战源码和资源下载,链接:https://t.zsxq.com/0aiNxERDq 按 NVIDIA GPU …...

rtt的io设备框架面向对象学习-硬件rtc设备

目录 1.硬件rtc设备基类2.硬件rtc设备基类的子类3.初始化/构造流程3.1设备驱动层3.2 设备驱动框架层3.3 设备io管理层 4.总结5.使用 硬件rtc和软件rtc设备是互斥的。因为它们的名字都叫"rtc",在对象容器中不允许重名。 1.硬件rtc设备基类 此层处于设备驱…...

产品经理学习-产品运营《流程管理》

如何进行流程管理 信息可视化 甘特图-流程管理思维导图-方案讨论原型图-活动文档 明确责任制 分工明确,关键环境有主负责人通过时间倒推督促管理 沟通技巧 明确共同利益以结果激励做好信息同步 如何进行监控活动效果 监控活动的效果是要监控数据 活动每个环境的…...

压缩感知——革新数据采集的科学魔法

引言: 在数字时代,数据以及数据的收集和处理无处不在。压缩感知(Compressed Sensing, CS)是一种新兴的数学框架,它挑战了我们传统上对数据采集和压缩的看法,给医学图像、天文观测、环境监测等领域带来了颠覆性的影响。但到底什么…...

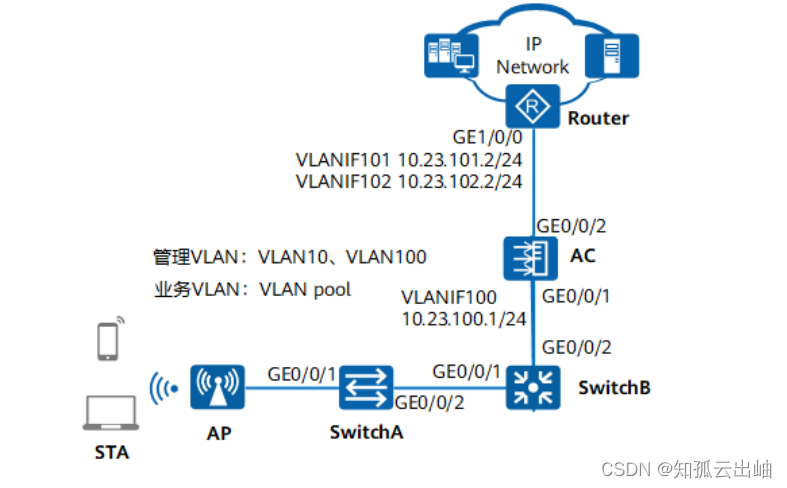

华为配置直连三层组网直接转发示例

华为配置直连三层组网直接转发示例 组网图形 图1 配置直连三层组网直接转发示例组网图 业务需求组网需求数据规划配置思路配置注意事项操作步骤配置文件扩展阅读 业务需求 企业用户接入WLAN网络,以满足移动办公的最基本需求。且在覆盖区域内移动发生漫游时ÿ…...

:TC275如何通过EB-Tresos配置实现硬件触发ADC同步采样(电机控制器三相电流同步采样))

MCAL知识点(二十八):TC275如何通过EB-Tresos配置实现硬件触发ADC同步采样(电机控制器三相电流同步采样)

目录 1、概述 2、实现目标 3、EB-Tresos配置 3.1、AdcGeneral 3.2、AdcGlobInputClass 3.3、AdcHwUnit_X...

proteus8.15图文安装教程

proteus8.15版本可以用STM32系列单片机来进行仿真设计,比7.8版本方便多了,有需要的朋友们可以在公众号后台回复 proteus8.15 获取软件包。 1、下载好软件包,解压如下,右键proteus8.15.sp1以管理员身份运行。 2、第一次安装&#x…...

ACP科普:敏捷开发之kanban

Q1: Kanban是什么? A1:敏捷开发中的Kanban是一种项目管理方法,其核心理念是通过可视化管理来提高生产效率和任务交付速度。Kanban来自日本,意为“看板”,最初是由丰田汽车公司引入生产线上的生产控制系统,后来被引入到…...

)

代理模式(Proxy模式)

所谓的代理,就是一个人或者一个机构代替另一个人或者另一个机构去做一些事情(类似于中介或者代理商)。 代理的种类 远程代理:为一个位于不同的地址空间的对象提供一个局域代表对象。 虚拟代理:根据需要创建一个资源消…...

Android使用shape定义带渐变色的背景

在drawable目录下创建文件bg_gradient.xml 文件内的内容如下: <?xml version"1.0" encoding"utf-8"?> <shape android:shape"rectangle" xmlns:android"http://schemas.android.com/apk/res/android"> <…...

轻松搞定Makefile

编译:将源文件(.cpp)编译生成目标文件(.o) gcc -c main.cpp -o main.o 链接:将目标文件(.o)生成可执行文件 gcc main.o -o main 合并: gcc main.cpp -o main -lstdc -I 指定头文件目录 -L 指定库文件依赖路径 -l 指明库文件名 查看版本 m…...

HTML 语义化

目录 HTML 语义化HTML5 新特性HTML 语义化的好处语义化标签的使用场景最佳实践 HTML 语义化 HTML5 新特性 标准答案: 语义化标签: <header>:页头<nav>:导航<main>:主要内容<article>&#x…...

: K8s 核心概念白话解读(上):Pod 和 Deployment 究竟是什么?)

云原生核心技术 (7/12): K8s 核心概念白话解读(上):Pod 和 Deployment 究竟是什么?

大家好,欢迎来到《云原生核心技术》系列的第七篇! 在上一篇,我们成功地使用 Minikube 或 kind 在自己的电脑上搭建起了一个迷你但功能完备的 Kubernetes 集群。现在,我们就像一个拥有了一块崭新数字土地的农场主,是时…...

【OSG学习笔记】Day 18: 碰撞检测与物理交互

物理引擎(Physics Engine) 物理引擎 是一种通过计算机模拟物理规律(如力学、碰撞、重力、流体动力学等)的软件工具或库。 它的核心目标是在虚拟环境中逼真地模拟物体的运动和交互,广泛应用于 游戏开发、动画制作、虚…...

循环冗余码校验CRC码 算法步骤+详细实例计算

通信过程:(白话解释) 我们将原始待发送的消息称为 M M M,依据发送接收消息双方约定的生成多项式 G ( x ) G(x) G(x)(意思就是 G ( x ) G(x) G(x) 是已知的)࿰…...

Docker 运行 Kafka 带 SASL 认证教程

Docker 运行 Kafka 带 SASL 认证教程 Docker 运行 Kafka 带 SASL 认证教程一、说明二、环境准备三、编写 Docker Compose 和 jaas文件docker-compose.yml代码说明:server_jaas.conf 四、启动服务五、验证服务六、连接kafka服务七、总结 Docker 运行 Kafka 带 SASL 认…...

【解密LSTM、GRU如何解决传统RNN梯度消失问题】

解密LSTM与GRU:如何让RNN变得更聪明? 在深度学习的世界里,循环神经网络(RNN)以其卓越的序列数据处理能力广泛应用于自然语言处理、时间序列预测等领域。然而,传统RNN存在的一个严重问题——梯度消失&#…...

2025 后端自学UNIAPP【项目实战:旅游项目】6、我的收藏页面

代码框架视图 1、先添加一个获取收藏景点的列表请求 【在文件my_api.js文件中添加】 // 引入公共的请求封装 import http from ./my_http.js// 登录接口(适配服务端返回 Token) export const login async (code, avatar) > {const res await http…...

Map相关知识

数据结构 二叉树 二叉树,顾名思义,每个节点最多有两个“叉”,也就是两个子节点,分别是左子 节点和右子节点。不过,二叉树并不要求每个节点都有两个子节点,有的节点只 有左子节点,有的节点只有…...

C# 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

Java线上CPU飙高问题排查全指南

一、引言 在Java应用的线上运行环境中,CPU飙高是一个常见且棘手的性能问题。当系统出现CPU飙高时,通常会导致应用响应缓慢,甚至服务不可用,严重影响用户体验和业务运行。因此,掌握一套科学有效的CPU飙高问题排查方法&…...