FIDO2入门以及相关概念 Client to Authenticator Protocol

本文根据官方文档的定义以及我疑惑的问题做出的相关整理的问答,可能会有偏差,请以官网为准。

官网文档网址:Client to Authenticator Protocol (CTAP)

FIDO是什么

FIDO(Fast Identity Online)是一组开放标准和协议,旨在提供更强大、更安全的身份验证方法,以替代传统的用户名和密码登录。FIDO 的目标是通过使用公钥密码学和生物识别技术来提高用户身份验证的安全性,并减少对传统密码的依赖。

FIDO 标准涵盖多种身份验证方法,包括生物识别(如指纹、面部识别)、硬件安全密钥和多因素身份验证。这些方法的共同点是它们都基于公钥密码学,使用密钥对进行安全的身份验证。

FIDO 的一个常见实现是使用 FIDO2 标准,该标准由联盟成员,如Google、Microsoft、Yubico等共同推动。FIDO2 使用 WebAuthn(Web 认证)和CTAP(客户端到认证器协议)来实现强大的用户身份验证,支持各种平台和设备。 FIDO2 可以帮助减少密码泄露、钓鱼攻击和其他安全威胁,提供更安全和用户友好的身份验证体验。

FIDO原理

FIDO(Fast Identity Online)是一种用于增强身份验证的开放标准,旨在提供更安全、更简便的身份验证方法,减少对传统用户名和密码的依赖。FIDO 的基本原理包括以下几个关键概念:

-

公共密钥加密(Public Key Cryptography):

- FIDO 使用公共密钥加密技术,其中每个用户都有一对公共密钥和私有密钥。公共密钥用于进行身份验证,私有密钥则保留在用户的设备中。

-

注册(Registration):

- 用户在设备上进行注册时,会生成一对密钥,并将公共密钥注册到服务提供商(例如,网站或应用程序)上。注册过程中生成的私有密钥存储在用户的设备中,通常被保护得非常安全。

-

挑战-响应验证(Challenge-Response Authentication):

- 用户在进行身份验证时,服务提供商会向用户的设备发送一个挑战。用户的设备使用私有密钥生成一个响应,并将响应发送回服务提供商进行验证。这种挑战-响应的机制保证了在没有泄露私有密钥的情况下进行身份验证。

-

多因素身份验证(Multi-Factor Authentication):

- FIDO 支持多因素身份验证,用户可以结合使用密码、指纹、生物特征等多种因素,提供更加强大的身份验证。

-

本地身份验证(Local Authentication):

- FIDO 支持在用户的本地设备上进行身份验证,而不是将身份验证请求发送到远程服务器。这有助于提高安全性,因为私有密钥永远不会离开用户的设备。

-

无密码(Passwordless):

- FIDO 旨在实现无密码或减少对密码的依赖,以提高身份验证的安全性和便利性。

总体而言,FIDO 的原理基于公共密钥加密和挑战-响应机制,通过在用户设备上生成和管理密钥,实现更加安全和便捷的身份验证。这有助于防止许多传统身份验证方法中存在的密码泄露和仿冒风险。

FIDO 的实现过程涉及多个步骤,包括注册(Registration)和身份验证(Authentication)。以下是 FIDO 实现的基本流程:

-

注册(Registration):

- 用户在首次使用 FIDO 进行身份验证之前,需要在服务提供商处完成注册。

- 用户在设备上生成一对公共密钥和私有密钥。通常,这对密钥是通过生物识别数据或其他本地身份验证手段保护的。

- 用户的设备将公共密钥注册到服务提供商,并可能会提供其他验证因素,如用户名或其他信息。

- 服务提供商将用户的公共密钥关联到其帐户,以便将来的身份验证。

-

身份验证(Authentication):

- 用户在需要进行身份验证的服务提供商处发起身份验证请求。

- 服务提供商向用户的设备发送一个挑战(Challenge),该挑战是一个随机数或其他唯一标识符。

- 用户的设备使用私有密钥生成一个响应(Response),响应的生成基于挑战和设备上存储的用户私有密钥。

- 设备将响应发送回服务提供商。

- 服务提供商使用之前注册的公共密钥来验证响应,如果验证成功,则用户被认为是合法的。

-

多因素身份验证(Multi-Factor Authentication):

- FIDO 支持多因素身份验证,用户可以结合使用密码、指纹、生物特征等多种因素。

- 在注册过程中,用户可以选择提供多个验证因素,增加身份验证的安全性。

-

本地身份验证(Local Authentication):

- FIDO 的本地身份验证机制意味着私有密钥永远不会离开用户的设备,提高了安全性。

-

无密码(Passwordless):

- FIDO 的目标之一是实现无密码或减少对密码的依赖。用户在 FIDO 身份验证中不需要输入密码。

整个实现过程旨在提供更加安全和便捷的身份验证机制,减少对传统密码的依赖,并提高用户的身份验证体验。通过使用公共密钥加密和挑战-响应机制,FIDO 在身份验证领域取得了显著的进展。

断言(assert)是什么

在编程中,"断言"通常指的是一种布尔表达式,它用于在程序中的特定点表示一个条件应该为真。

如果断言的结果为真,那么程序将继续正常执行;但如果断言为假,程序可能会中止执行,或者执行特定的错误处理逻辑。

在上下文中,FIDO 断言(fido_assert_t)是用于表示 FIDO(Fast Identity Online)认证协议中的身份验证请求的数据结构。这个数据结构包含了与用户设备和身份验证相关的信息,包括 Authdata、ClientDataHash、Signature 等。上述函数用于获取 FIDO 断言中各个部分的指针,允许程序对这些信息进行处理和分析。

设备签名掩码是什么

设备的签名掩码(Device Signature Mask)通常用于限制设备在进行某些操作时所允许的签名算法。签名掩码是一个包含各个签名算法标志位的数值,每个标志位代表一种特定的签名算法。通过设置签名掩码,可以规定设备只能使用其中某些特定的签名算法,从而限制了设备的行为范围。

在使用 fido_dev_set_sigmask 函数时,可以传递一个签名掩码,告诉设备在进行签名相关操作时只能使用指定的签名算法。这有助于增强设备的安全性,确保设备只使用经过认证和授权的签名算法,防范一些潜在的安全风险。

fido_cred_t是什么

fido_cred_t 是 FIDO2 认证凭证的数据结构。它表示一个 FIDO2 认证凭证,其中包含了与认证密钥相关的信息。以下是 fido_cred_t 结构体的一些可能包含的信息:

authdata: 认证数据,包含有关设备和客户端的信息。id: 凭证的唯一标识符。type: 凭证的类型。pubkey: 公钥,与私钥配对,用于验证签名。attstmt: 凭证的声明,包含有关凭证的其他信息。x5c: 包含公共密钥证书的 DER 编码的数组。sig: 包含用于验证认证数据的签名的数组。largeblob_key: 用于处理大型二进制数据的密钥。clientdata_hash: 用于验证客户端数据的哈希值。user_id: 用户的唯一标识符。

这些字段表示了 FIDO2 认证凭证的关键信息,用于进行认证过程的验证。

credential

在计算机安全领域,“credential”(凭据)是指用于验证身份的信息或凭证。凭据通常包括用户名、密码、数字证书、智能卡、生物特征等,用于证明用户或实体是其声称的身份。在 FIDO(Fast Identity Online)协议中,凭据通常涉及到用于身份验证的公钥、私钥对等信息。

在 FIDO2 规范中,WebAuthn(Web Authentication)定义了一种基于公钥的身份验证标准,其中用户的身份由设备生成的公钥证明。这些公钥被存储在设备中,并在每次身份验证时使用私钥进行签名,以证明用户的身份。这种基于公钥的身份验证方式取代了传统的用户名和密码登录,提供更高的安全性和用户体验。

因此,在 FIDO2 中,凭据(credential)通常指的是用于进行公钥身份验证的信息,其中包含了与用户身份相关的公钥、私钥等密钥对。这些凭据用于证明用户的身份,而不需要传统的用户名和密码。

U2F

U2F(Universal 2nd Factor)是一种开放标准,用于实现双因素身份验证(2FA),它提供了一种安全的方式来增强在线账户的安全性。U2F 是由 FIDO Alliance(一个由多家科技公司组成的联盟)开发的,旨在提供一个简单、安全且易于使用的身份验证解决方案。

U2F 的主要特点包括:

-

硬件安全密钥:U2F 使用专用的硬件安全密钥,如 YubiKey,作为第二因素。这些密钥通常具有内置的加密功能,能够安全地存储用户的私钥,并在需要时生成签名。

-

无需记住密码:用户不需要记住复杂的密码,只需将硬件密钥插入设备或通过 NFC(近场通信)与设备进行交互即可。

-

抵抗钓鱼攻击:U2F 设备在与服务器通信时会验证服务器的公钥,这使得钓鱼攻击难以成功,因为攻击者无法模拟真实的服务器。

-

无需服务器端存储用户密钥:与一些其他双因素解决方案不同,U2F 不需要服务器端存储用户的私钥,这减少了数据泄露的风险。

-

易于部署:U2F 支持现有的 Web 认证流程,使得网站和应用程序能够相对容易地集成 U2F 认证。

U2F 通常用于保护敏感的在线服务,如电子邮件、社交媒体、金融服务等,以防止未经授权的访问。随着 FIDO2 标准的推出,U2F 逐渐被 FIDO2 所取代,FIDO2 提供了更广泛的功能,包括支持生物识别认证和更灵活的认证流程。尽管如此,U2F 仍然是一个重要的安全标准,特别是在需要硬件安全密钥的场景中。

OpenSSL

OpenSSL 是一个开源的、功能强大的安全套件,它提供了一个丰富的工具集和库,用于实现安全通信和加密。它支持多种加密算法,包括但不限于对称加密(如 AES)、非对称加密(如 RSA、DSA、ECDSA)、散列函数(如 SHA-1、SHA-2、SHA-3)以及数字签名等。

OpenSSL 的主要特点包括:

-

SSL/TLS 协议支持:OpenSSL 提供了实现安全套接字层(SSL)和传输层安全(TLS)协议的库,这些协议用于在互联网上保护数据传输的安全。

-

加密和解密:OpenSSL 支持多种加密算法,可以用于数据的加密和解密。

-

证书和密钥管理:它提供了创建、管理和验证数字证书的工具,这些证书用于在 SSL/TLS 通信中验证服务器和客户端的身份。

-

命令行工具:OpenSSL 提供了一系列命令行工具,如

openssl,这些工具可以用来执行各种加密操作,如生成密钥对、创建自签名证书、加密和解密文件等。 -

跨平台:OpenSSL 可以在多种操作系统上运行,包括 Windows、Linux、macOS 等。

-

开源和社区支持:作为一个开源项目,OpenSSL 拥有一个活跃的开发者社区,不断对其进行更新和维护,修复安全漏洞,并添加新功能。

OpenSSL 在互联网安全领域扮演着重要角色,被广泛应用于 Web 服务器、客户端软件、移动应用和各种安全相关的服务中。然而,由于其复杂性,OpenSSL 也曾经出现过一些安全漏洞,这促使开发者和社区成员更加关注代码的安全性和质量。

Cygwin

Cygwin 是一个在 Windows 操作系统上提供类 Unix 环境的软件套件。它允许 Windows 用户运行许多原生 Unix 工具和应用程序,而无需在 Windows 上安装完整的 Unix 系统。Cygwin 提供了一个 Unix-like 的 API(应用程序编程接口),使得 Unix 程序可以在 Windows 上编译和运行,同时保持与 Unix 系统的兼容性。

Cygwin 的主要特点包括:

-

Unix 兼容性:Cygwin 提供了 Unix 风格的文件系统、命令行界面和许多 Unix 工具,如

bash、ls、grep、sed等。 -

软件包管理:Cygwin 使用一个名为 Cygwin Setup 的安装程序,用户可以通过它安装和管理软件包。这个程序提供了一个图形用户界面(GUI)和命令行界面(CLI)来管理安装的软件包。

-

开发工具:Cygwin 提供了一系列开发工具,包括编译器(如 GCC)、调试器(如 GDB)和版本控制系统(如 Git)。

-

网络工具:Cygwin 包含了许多网络工具,如

wget、curl和ssh,这些工具在 Unix 系统中非常常见。 -

跨平台开发:对于需要在 Unix 和 Windows 之间进行跨平台开发的开发者来说,Cygwin 提供了一个方便的环境,可以在 Windows 上开发和测试 Unix 应用程序。

-

开源:Cygwin 是一个开源项目,遵循 GNU 通用公共许可证(GPL)。

Cygwin 对于那些希望在 Windows 上使用 Unix 工具和环境的开发者、系统管理员和用户来说是一个有价值的资源。它使得 Windows 用户能够更容易地访问和使用 Unix 软件,同时也为在 Windows 上进行 Unix 软件开发提供了便利。

AAGUID

AAGUID(Attestation Assurance Guidance ID)是一个在 FIDO2(Fast Identity Online 2)标准中使用的唯一标识符,它用于标识一个特定的认证器(authenticator)和它的安全策略。这个标识符是由认证器生成的,并且对于每个认证器是唯一的。

在 FIDO2 的上下文中,AAGUID 的作用包括:

-

安全策略标识:AAGUID 可以帮助服务提供者(如网站或应用程序)了解认证器的安全特性,例如它是否支持生物识别验证(如指纹或面部识别)。

-

凭证管理:服务提供者可以使用 AAGUID 来管理与特定认证器相关的凭证(credentials)。例如,当用户尝试添加新的凭证时,服务提供者可以检查 AAGUID 来确定凭证是否与已知的认证器兼容。

-

凭证验证:在验证凭证时,服务提供者可以检查 AAGUID 来确保凭证是由预期的认证器生成的。

-

用户界面:在用户界面中,AAGUID 可以帮助区分不同的认证器,尤其是在用户拥有多个认证器的情况下。

在 FIDO2 的实现中,AAGUID 是在认证器注册(attestation)过程中生成的,并且通常与认证器的公钥证书一起使用。服务提供者在处理 FIDO2 认证请求时,会接收到 AAGUID,并可以据此执行相应的安全策略。

HMAC

HMAC(Hash-based Message Authentication Code)的全称是“基于哈希的消息认证码”。它是一种用于验证数据完整性和认证的加密散列函数,通常与一个密钥(key)结合使用。HMAC 可以防止数据在传输过程中被篡改,并且能够验证数据的发送者身份。

HMAC 的工作原理是使用一个密钥对消息(或数据块)进行哈希处理。这个密钥是只有发送者和接收者知道的,因此,只有拥有正确密钥的实体才能生成或验证 HMAC。在发送数据时,发送者会计算消息的 HMAC 值,并将其与消息一起发送。接收者在收到消息后,使用相同的密钥和消息内容重新计算 HMAC 值,并与接收到的 HMAC 值进行比较。如果两个值匹配,那么消息就被认为是有效的,并且没有在传输过程中被篡改。

HMAC 是一种广泛使用的安全性机制,特别是在需要验证数据来源和完整性的场景中,如在网络通信、数字签名和密码学协议中。

hmac-secret 和 credProtect是什么

hmac-secret 和 credProtect 是 FIDO2(Fast Identity Online 2)标准中的两个概念,它们与用户验证(User Verification, UV)和凭证保护有关。

-

hmac-secret:

hmac-secret是 FIDO2 认证器在进行用户验证时使用的一种机制。它涉及到在认证器和服务器之间共享一个预共享的秘密(HMAC),这个秘密用于在认证过程中提供额外的安全层。在用户尝试登录时,认证器会生成一个 HMAC(基于哈希的消息认证码),这个 HMAC 是使用预共享秘密和一些其他数据(如认证器生成的随机数)计算得出的。服务器接收到这个 HMAC 后,会使用相同的预共享秘密和相同的数据重新计算 HMAC,并与认证器发送的 HMAC 进行比较。如果两者匹配,那么用户验证就被认为是成功的。 -

credProtect:

credProtect是 FIDO2 中的一个选项,它指定了在创建新凭证(credential)时,是否需要用户进行生物识别验证(如指纹或面部识别)。这个选项的目的是提高安全性,确保只有用户本人才能创建新的凭证。如果credProtect被设置为required,则在创建新凭证时,用户必须通过生物识别验证;如果设置为optional,则生物识别验证是可选的,用户可以选择是否进行验证。

这两个概念都是 FIDO2 标准的一部分,旨在通过提供额外的安全措施来增强在线身份验证的安全性。hmac-secret 确保了用户验证过程的安全性,而 credProtect 则确保了凭证创建过程的安全性。在实际应用中,开发者需要根据安全需求和用户体验来决定如何使用这些选项。

术语

以下是《客户端到身份验证器协议(CTAP)》规范文档中关于“Built-in User Verification method”和相关术语的大纲,以及它们各自的简要解释:

-

内置用户验证方法(Built-in User Verification method)

- 描述了身份验证器支持的内置设备上用户验证方法,如指纹或安全的输入界面。

-

用户交互证据(Evidence of user interaction)

- 指用户与身份验证器交互的证据,用于建立用户存在状态。这可能包括显示特定提示并收集用户同意。

-

用户手势(User Gesture)

- 用户与身份验证器的交互方式,如触摸同意按钮、输入密码或PIN码、或提供生物识别信息。

-

平台介导用户交互(Platform-mediated user interactions)

- 如客户端PIN(clientPin),可能提供用户验证但不被视为断言用户存在。

-

NFC用户存在(NFC User Presence)

- NFC身份验证器在用户将设备放入NFC读取器范围内时建立的用户存在状态。

-

NFC用户存在最大时间限制(NFC User Presence Maximum Time Limit)

- NFC用户存在状态的最大持续时间,通常为两分钟(120秒)。

-

用户验证(User Verification)

- 用户验证方法,如指纹或PIN码输入,用于确认用户身份。

-

用户动作超时(User Action Timeout)

- 用户验证过程中等待用户直接操作(如触摸)的超时时间,至少10秒,通常建议30秒。

-

状态保持(State Maintenance)

- 身份验证器在某些命令中需要维护状态,例如在枚举凭据时记住下一个要返回的RP。

-

状态初始化命令(State Initializing Command)

- 初始化状态的命令,如

authenticatorGetAssertion或enumerateRPsBegin。

- 初始化状态的命令,如

-

状态保持命令(Stateful Commands)

- 依赖于初始化命令状态的命令,如

authenticatorGetNextAssertion。

- 依赖于初始化命令状态的命令,如

-

客户端PIN(ClientPIN)

- 用户在客户端平台上设置的PIN码,用于身份验证。

-

用户验证选项ID(User Verification Option ID)

- 在身份验证器信息响应中表示用户验证选项的标识符。

-

用户存在选项ID(User Presence Option ID)

- 在身份验证器信息响应中表示用户存在选项的标识符。

-

状态初始化命令(State Initializing Command)

- 初始化状态的命令,如

authenticatorGetAssertion或enumerateRPsBegin。

- 初始化状态的命令,如

-

状态保持命令(Stateful Commands)

- 依赖于初始化命令状态的命令,如

authenticatorGetNextAssertion。

- 依赖于初始化命令状态的命令,如

-

客户端PIN选项ID(ClientPIN Option ID)

- 在身份验证器信息响应中表示客户端PIN选项的标识符。

-

用户验证选项ID(UV Option ID)

- 在身份验证器信息响应中表示用户验证选项的标识符。

这些术语和概念对于理解和实现CTAP协议中的身份验证器API至关重要,它们定义了用户验证过程的安全性和交互方式。

重点

- 6. Authenticator API:这一部分详细介绍了身份验证器API,包括各种命令(如

authenticatorMakeCredential、authenticatorGetAssertion等)和它们的参数、操作和响应。这些API是实现身份验证器与客户端之间通信的关键。 - 7. Feature-Specific Descriptions and Actions:这一章节描述了特定功能(如企业认证、用户验证要求、生物识别注册等)的具体实现和操作。这些功能对于理解如何使用身份验证器进行高级安全操作至关重要。

- 8. Message Encoding:这一部分定义了消息的编码规则,包括如何使用CBOR(Concise Binary Object Representation)进行数据序列化。这对于正确实现和解析身份验证器与客户端之间的通信至关重要。

- 10. Interoperating with CTAP1/U2F authenticators:这一章节讨论了如何确保CTAP2身份验证器与CTAP1/U2F身份验证器之间的互操作性,这对于维护向后兼容性和支持旧设备非常重要。

- 11. Transport-specific Bindings:这一部分详细介绍了CTAP协议如何通过不同的传输协议(如USB HID、NFC、蓝牙)实现,这对于开发者了解如何在不同设备和平台上实现CTAP协议至关重要。

- 12. Defined Extensions:这一章节列出了所有已定义的扩展,这些扩展允许身份验证器支持额外的功能,如大型blob数据存储、HMAC秘密扩展等。

- 15. Security Considerations:这一部分讨论了在实现和使用CTAP协议时需要考虑的安全问题,包括潜在的安全威胁和缓解措施。

Authenticator API常用的api有哪些

在FIDO2(WebAuthn)的Authenticator API中,有几个常用的API命令,它们用于实现身份验证器与客户端之间的基本交互。以下是一些核心的API命令:

-

authenticatorMakeCredential (0x01):

- 用于创建新的公钥凭据。客户端请求身份验证器生成一个新的密钥对,并将公钥部分存储在身份验证器中,同时生成一个包含公钥和身份验证器信息的凭证。

-

authenticatorGetAssertion (0x02):

- 当用户尝试登录时,客户端使用此命令请求身份验证器对用户进行身份验证。身份验证器会验证用户的存在和/或用户验证(如果需要),然后返回一个包含签名的断言,证明用户的身份。

-

authenticatorGetNextAssertion (0x08):

- 如果存在多个凭据与用户关联,此命令用于获取下一个凭据的断言。这在用户有多个设备或凭据时特别有用。

-

authenticatorGetInfo (0x04):

- 此命令允许客户端查询身份验证器的基本信息,如支持的协议版本、最大消息大小、支持的算法等。

-

authenticatorClientPIN (0x06):

- 这个命令集包含了与客户端PIN(Personal Identification Number)相关的操作,如设置、更改和验证PIN码。

-

authenticatorReset (0x07):

- 用于重置身份验证器,这通常会导致所有存储的凭据和相关数据被清除。

-

authenticatorBioEnrollment (0x09):

- 用于生物识别数据的注册和管理,如指纹或面部识别。

-

authenticatorCredentialManagement (0x0A):

- 提供了凭证管理功能,如枚举、删除和更新凭证。

-

authenticatorSelection (0x0B):

- 允许客户端在多个可用的身份验证器中选择一个进行操作。

-

authenticatorLargeBlobs (0x0C):

- 用于处理与凭证相关的大型数据块(blob)的存储和检索。

-

authenticatorConfig (0x0D):

- 允许客户端配置身份验证器的某些特性,如启用企业认证、设置最小PIN长度等。

这些API命令是实现WebAuthn身份验证流程的基础,它们使得客户端能够与身份验证器进行安全、高效的通信。开发者在实现WebAuthn支持时,需要熟悉这些API及其相关的操作和响应。

Feature-Specific Descriptions and Actions

在《客户端到身份验证器协议(CTAP)》规范文档中,“Feature-Specific Descriptions and Actions” 章节详细描述了特定功能及其在身份验证过程中的操作。以下是一些重点功能及其描述:

-

企业认证(Enterprise Attestation):

- 这个功能允许企业在其内部环境中使用身份验证器进行身份验证,同时可能包括对身份验证器的额外配置,如企业认证标志。

-

始终要求用户验证(Always Require User Verification):

- 这个功能确保在每次身份验证过程中都要求用户进行某种形式的验证,如生物识别或PIN码输入,以提高安全性。

-

身份验证器认证(Authenticator Certifications):

- 描述了身份验证器可能获得的不同认证,如FIPS 140-2或Common Criteria,这些认证表明身份验证器满足特定的安全标准。

-

设置最小PIN长度(Set Minimum PIN Length):

- 这个功能允许依赖方(Relying Party)设置或查询身份验证器上PIN码的最小长度要求,以符合特定的安全策略。

-

生物识别注册(Biometric Enrollment):

- 描述了如何在身份验证器上注册新的生物识别数据,如指纹或面部识别信息。

-

凭证管理(Credential Management):

- 提供了管理已存储在身份验证器上的凭证的方法,包括枚举、删除和更新凭证。

-

凭证选择(Credential Selection):

- 允许客户端在多个可用的凭证中选择一个进行身份验证。

-

大型blob数据(Large Blobs):

- 描述了如何与身份验证器交互以存储和检索大型数据块,这些数据块与特定的凭证相关联。

-

配置操作(Configuration Operations):

- 提供了在身份验证器上执行配置操作的方法,如启用或禁用某些功能。

-

原型命令(Prototype Commands):

- 为了向后兼容,文档可能包含一些原型命令,这些命令在早期的FIDO规范中使用,但在当前版本中可能已被取代。

这些功能描述了身份验证器在不同场景下的行为和操作,对于开发者理解和实现FIDO2身份验证流程至关重要。通过这些功能,开发者可以创建更安全、更灵活的身份验证解决方案。

Message Encoding

在《客户端到身份验证器协议(CTAP)》规范文档的“Message Encoding”章节中,重点内容涉及如何将身份验证器API命令和响应编码为可以在网络上传输的格式。以下是一些关键点:

-

CBOR(Concise Binary Object Representation):

- CBOR是一种用于数据序列化的二进制格式,它被广泛用于WebAuthn和CTAP协议中。CBOR提供了一种紧凑、可扩展且易于解析的编码方式,适用于各种数据结构。

-

CTAP2 Canonical CBOR Encoding Form:

- 为了简化解析和验证消息,CTAP2协议要求所有消息都使用CBOR的规范编码形式。这包括整数的编码规则、长度表示、键排序等。

-

消息结构:

- 描述了命令和响应消息的结构,包括命令码、参数、状态码等。这些结构定义了如何组织和解析消息内容。

-

错误响应:

- 详细说明了错误响应的编码方式,包括错误代码和可能的错误描述。这对于处理通信错误和调试问题至关重要。

-

命令和响应的序列化:

- 描述了如何将命令参数和响应数据序列化为CBOR格式,以及如何从CBOR格式反序列化回原始数据结构。

-

消息完整性:

- 强调了在消息传输过程中保持数据完整性的重要性,并可能涉及使用消息认证码(如HMAC)来确保消息未被篡改。

-

消息大小限制:

- 由于某些传输协议(如蓝牙)对消息大小有限制,文档可能会讨论如何适应这些限制,例如通过分片传输大型消息。

-

传输协议特定要求:

- 对于不同的传输协议(如USB、NFC、蓝牙),可能会有特定的编码要求或优化,以确保高效和可靠的通信。

这些重点内容对于实现CTAP协议至关重要,因为它们确保了身份验证器和客户端之间的通信既安全又高效。开发者需要遵循这些编码规则来构建和解析CTAP消息,以确保身份验证过程的正确性和可靠性。

Interoperating with CTAP1/U2F authenticators

在《客户端到身份验证器协议(CTAP)》规范文档中,“Interoperating with CTAP1/U2F authenticators”(与CTAP1/U2F身份验证器互操作)章节的重点在于确保新版本的CTAP2身份验证器能够与旧版本的CTAP1/U2F身份验证器兼容。这样,开发者可以创建支持多版本的应用程序,同时用户可以继续使用他们现有的身份验证器。以下是该章节的一些关键点:

-

命令框架:描述了如何将CTAP2命令映射到CTAP1/U2F命令,以及如何将CTAP1/U2F响应映射回CTAP2响应。这包括了具体的命令编码和解码规则。

-

U2F注册消息映射:提供了详细的步骤,说明如何将CTAP2的

authenticatorMakeCredential请求转换为U2F的注册请求,以及如何将U2F的注册响应转换为CTAP2的响应。 -

U2F认证消息映射:解释了如何将CTAP2的

authenticatorGetAssertion请求转换为U2F的认证请求,以及如何将U2F的认证响应转换为CTAP2的响应。 -

错误处理:讨论了在互操作过程中可能遇到的错误情况,以及如何正确处理这些错误,确保用户体验的连贯性。

-

凭证兼容性:确保使用CTAP1/U2F创建的凭证可以在支持CTAP2的身份验证器上进行断言。

-

安全性考虑:在实现互操作性时,需要考虑安全性,确保不会引入新的安全漏洞。

-

平台支持:描述了平台(如Web浏览器)如何支持CTAP1/U2F身份验证器,以及如何通过CTAP2命令与这些身份验证器进行交互。

通过这些重点内容,开发者可以确保他们的应用程序能够在不牺牲安全性的前提下,支持广泛的用户群体,包括那些使用旧版身份验证器的用户。这种向后兼容性对于平滑过渡到新的身份验证技术至关重要。

Transport-specific Bindings

在《客户端到身份验证器协议(CTAP)》规范文档中,“Transport-specific Bindings”(特定传输绑定)章节的重点是描述如何将CTAP协议与不同的物理传输层(如USB、NFC、蓝牙)结合使用。这一部分对于确保身份验证器能够在各种设备和平台上安全、高效地工作至关重要。以下是该章节的一些关键点:

-

USB HID(Human Interface Device)绑定:

- 详细说明了如何通过USB HID(人机接口设备)协议实现CTAP消息的传输。这包括了如何将CTAP命令和响应映射到USB HID报告,以及如何处理并发和通道管理。

-

NFC(Near Field Communication)绑定:

- 描述了如何通过NFC技术实现CTAP通信,包括APDU(应用协议数据单元)的封装和解封装,以及如何处理NFC的特定特性,如短消息长度和链式传输。

-

蓝牙智能(Bluetooth Smart)/蓝牙低功耗(Bluetooth Low Energy, BLE)技术绑定:

- 讨论了如何使用BLE技术进行CTAP通信,包括GATT(通用属性配置文件)服务的实现,以及如何通过BLE特性(如广播、配对和连接)进行身份验证器的发现和通信。

-

安全性要求:

- 对于每种传输方式,都强调了安全性要求,包括如何保护数据的完整性和保密性,以及如何防止重放攻击和其他潜在的安全威胁。

-

互操作性:

- 描述了如何确保不同制造商和设备之间的互操作性,这对于用户能够使用他们的CTAP兼容身份验证器与各种服务进行交互至关重要。

-

错误处理和状态管理:

- 提供了在传输过程中可能出现的错误情况的处理方法,以及如何管理身份验证器的状态,确保通信的可靠性。

-

性能优化:

- 对于某些传输方式,如BLE,讨论了如何优化性能,例如通过调整MTU(最大传输单元)大小来提高数据传输效率。

这些重点内容确保了CTAP协议能够在不同的物理传输层上实现,同时保持了身份验证过程的安全性和效率。开发者在实现CTAP支持时,需要仔细考虑这些传输绑定的细节,以确保他们的应用程序能够在各种设备上无缝工作。

Defined Extensions

在《客户端到身份验证器协议(CTAP)》规范文档中,“Defined Extensions”(定义的扩展)章节的重点是介绍和规范了身份验证器可以支持的额外功能和特性。这些扩展允许身份验证器提供超出基本身份验证功能的服务,增强用户体验和安全性。以下是该章节的一些关键点:

-

凭证保护(Credential Protection):

- 描述了如何通过扩展来指定凭证的保护策略,例如,要求用户验证(UV)或用户存在(UP)。

-

凭证Blob(Credential Blob):

- 允许依赖方(RP)在创建凭证时提供额外的配置信息,这些信息以Blob的形式存储在身份验证器上。

-

大型Blob键(Large Blob Key):

- 提供了一种机制,允许客户端平台在身份验证器上存储和检索大型数据块,这些数据块与特定的凭证相关联。

-

最小PIN长度(Minimum PIN Length):

- 允许依赖方设置或查询身份验证器上PIN码的最小长度要求。

-

HMAC秘密(HMAC Secret):

- 描述了如何从身份验证器检索对称密钥,这些密钥可以用于加密或解密数据。

这些扩展为身份验证器提供了额外的灵活性和功能,使得它们能够更好地满足特定应用场景的需求。开发者在实现身份验证器或客户端应用程序时,需要了解这些扩展,以便充分利用它们提供的功能。通过支持这些扩展,身份验证器可以提供更加丰富和定制化的用户体验。

Security Considerations

在《客户端到身份验证器协议(CTAP)》规范文档的“Security Considerations”(安全考虑)章节中,重点在于确保身份验证器和客户端之间的通信安全,以及保护用户数据和隐私。以下是该章节的一些关键点:

-

用户验证(User Verification):

- 强调了在身份验证过程中始终要求用户验证的重要性,以防止未经授权的访问。这可能包括生物识别验证(如指纹或面部识别)或PIN码输入。

-

用户存在(User Presence):

- 描述了如何通过用户存在检测来增强安全性,确保用户在进行身份验证时必须在场。这通常通过物理接触或生物识别传感器来实现。

-

传输安全:

- 讨论了如何保护数据在传输过程中的安全性,包括使用加密和认证机制来防止数据被窃听或篡改。

-

身份验证器存储安全:

- 强调了身份验证器内部存储的敏感数据(如私钥和生物识别数据)的保护措施,以及如何安全地处理这些数据。

-

错误处理和错误响应:

- 提供了在出现错误时的安全处理建议,包括如何避免泄露敏感信息,并确保错误响应不会被用于攻击。

-

跨版本兼容性:

- 讨论了在支持不同版本的CTAP协议时的安全考虑,确保新旧版本之间的互操作性不会引入安全漏洞。

-

身份验证器固件更新:

- 提到了身份验证器固件更新过程中的安全措施,包括如何确保更新过程的完整性和防止固件被篡改。

-

攻击向量和缓解措施:

- 分析了可能的攻击向量,如重放攻击、中间人攻击等,并提出了相应的缓解措施。

-

依赖方(RP)的责任:

- 强调了依赖方在实现安全身份验证过程中的责任,包括正确处理身份验证器的响应和维护用户数据的安全。

这些安全考虑对于确保整个身份验证生态系统的安全性至关重要。开发者和安全专家需要仔细阅读并遵循这些指导原则,以构建和维护安全的WebAuthn和CTAP实现。

相关文章:

FIDO2入门以及相关概念 Client to Authenticator Protocol

本文根据官方文档的定义以及我疑惑的问题做出的相关整理的问答,可能会有偏差,请以官网为准。 官网文档网址:Client to Authenticator Protocol (CTAP) FIDO是什么 FIDO(Fast Identity Online)是一组开放标准和…...

Linux系统入门:嵌入式系统的操作系统选型

(本文为简单介绍,内容来源网络和AI模型生成) Linux是一种开源的操作系统,它建立在Unix操作系统的基础之上,采用了Unix的很多理念和设计思想。与商业操作系统如Windows相比,Linux系统资源占用少,运行高效稳定,且Linux系统免费开源,使用和传播…...

数据结构——时间复杂度

前言: 当谈到数据结构和算法时,时间复杂度是一个至关重要的概念。时间复杂度是衡量算法执行时间随输入规模增长而变化的度量,它指示了算法的效率和性能。在本篇博客中,我们将深入探讨时间复杂度的相关知识,并结合C语言…...

《剑指Offer》笔记题解思路技巧优化 Java版本——新版leetcode_Part_5

《剑指Offer》笔记&题解&思路&技巧&优化_Part_5 😍😍😍 相知🙌🙌🙌 相识😢😢😢 开始刷题🟢1. LCR 158. 库存管理 II——数组中出现次数超过一…...

ubuntu上安装docker

在 Ubuntu 上安装 Docker,可以按照以下步骤进行操作: 更新软件包列表:运行以下命令来更新系统的软件包列表: sudo apt update安装必要的依赖项:运行以下命令来安装 Docker 所需的依赖项: sudo apt install …...

【Docker】Linux主机部署Docker

Docker部署 1.二进制文件部署 到如下地址,下载二进制包。 Docker官网:https://docs.docker.com/engine/install/binaries/ 网易镜像源:https://mirrors.163.com/docker-ce/linux/static/stable/x86_64/ 下载好的二进制包上传到主机…...

vue前端docx库生成word表格 并合并单元格的例子

Vue.js 是一个流行的前端JavaScript框架,用于构建用户界面和单页应用程序。在Vue中生成Word表格并合并单元格,通常需要使用额外的库,如docx,它是一个用于创建和修改Word文档(.docx)的JavaScript库。 …...

FastGPT配置文件及OneAPI程序:

FastGPT配置文件及OneAPI程序:百度网盘 请输入提取码 提取码:wuhe 创建fastgpt目录:mkdir fastgpt 切换到fastgpt目录:cd fastgpt 下载docker-compose文件:curl -O https://raw.githubusercontent.com/labring/Fast…...

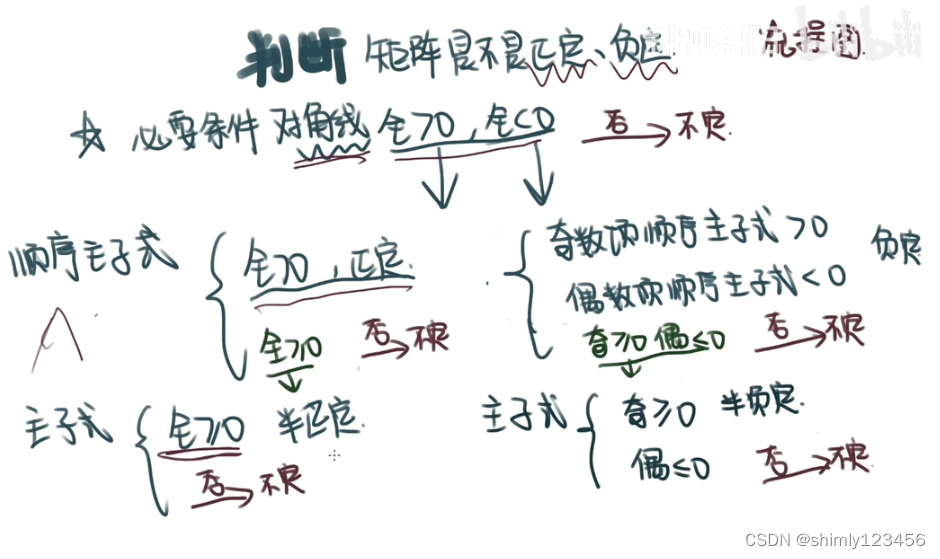

Positive Semidefinite Matrices 什么是半正定矩阵?(undone)

参考视频:https://www.bilibili.com/video/BV1Vg41197ew/?vd_source7a1a0bc74158c6993c7355c5490fc600 参考资料(半正定矩阵的定义):https://baike.baidu.com/item/%E5%8D%8A%E6%AD%A3%E5%AE%9A%E7%9F%A9%E9%98%B5/2152711?frge_ala 看看半正定矩阵的…...

shapely 笔记:STR TREE

数据结构笔记:R树-CSDN博客 1 基本介绍 使用Sort-Tile-Recursive (STR) 算法创建的仅查询的R-tree空间索引该树索引每个几何图形的边界框。树在初始化时直接构建,且一旦创建后不能添加或移除节点所有操作返回输入几何图形的索引边界框限于二维并且是轴…...

neo4j常用代码

1】查版本: CALL dbms.components() YIELD name, versions RETURN name, versions; 2】清数据: MATCH ()-[r]->() DELETE r; MATCH (n) DETACH DELETE n; 3】NEO4J 操作入门_neo4j查看历史执行命令-CSDN博客 :play --首页 :help match/keys/com…...

OpenAI划时代大模型——文本生成视频模型Sora作品欣赏(五)

Sora介绍 Sora是一个能以文本描述生成视频的人工智能模型,由美国人工智能研究机构OpenAI开发。 Sora这一名称源于日文“空”(そら sora),即天空之意,以示其无限的创造潜力。其背后的技术是在OpenAI的文本到图像生成模型DALL-E基础上开发而成的。模型的训练数据既包含公开…...

Less预处理器教程

学习源码可以看我的个人前端学习笔记 (github.com):qdxzw/frontlearningNotes 觉得有帮助的同学,可以点心心支持一下哈 一、Less介绍 less官方文档 lesscss.org/ less中文文档 less.bootcss.com/ less是一种css预处理器,它扩展了css语言,…...

PCL 计算点云AABB包围盒的体积

目录 一、AABB包围盒二、代码实现三、结果展示四、相关链接本文由CSDN点云侠原创,原文链接。爬虫自重,把自己当个人。 一、AABB包围盒 AABB包围盒又称了 轴对齐包围盒,是点云包围盒里最简单的一种,其计算方法也极其简单。获取包围盒之后,根据包围盒的长宽高进行体积计算即…...

论软件测试工程师 重要性!

在生活中,我们常常会遇到以下几种窘迫时刻: 准备骑共享单车出行,却发现扫码开锁半天,车子都没有反应;手机导航打车,却发现地图定位偏差很大,司机总是跑错地方;买个水,却…...

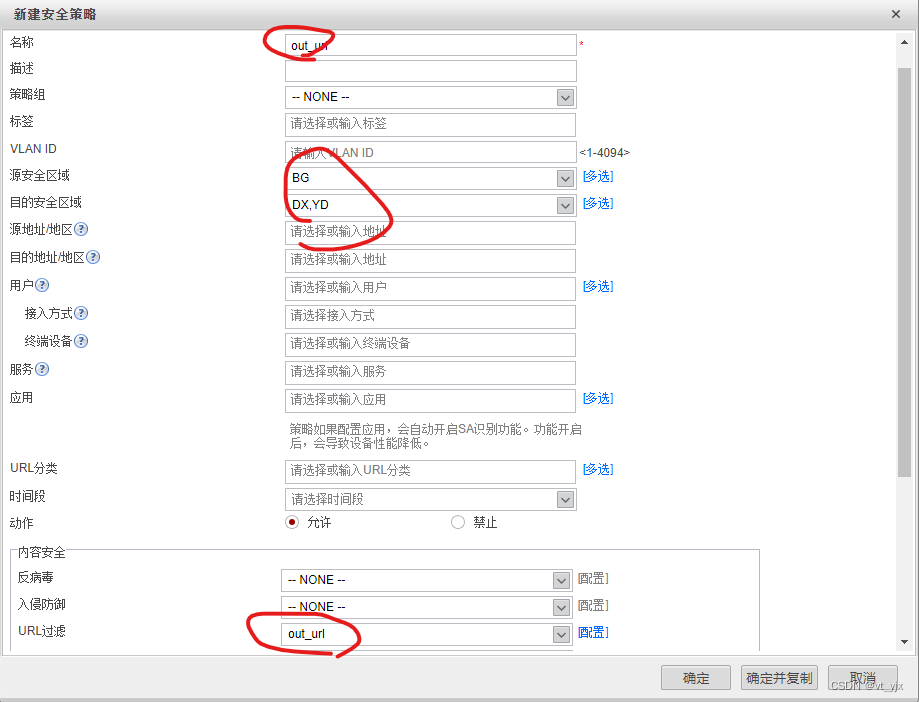

防御第六次作业-防火墙综合实验(av、url过滤、dns过滤)

目录 拓扑图: 要求: 8 9 10 11 拓扑图 要求 前7个要求在上一篇博客; 8.分公司内部的客户端可以通过域名访问到内部的服务器 9.假设内网用户需要通过外网的web服务器和pop3邮件服务器下载文件和邮件,内网的FTP服务器也需要…...

打码半年,开源一款自定义大屏设计软件!

hi,大家好,我是Tduck马马。 最近我们开源了一款大屏软件-TReport,与大家分享。 TReport是一款基于Vue3技术栈的数据可视化系统,支持静态、动态api等数据源;可用于数据可视化分析、报表分析、海报设计使用。 提供自定…...

云计算基础-大页内存

大页内存功能概述 什么是大页内存 简单来说,就是通过增大操作系统页的大小来减小页表,从而避免快表缺失 主要应用场景 主要运用于内存密集型业务的虚拟机,比如对于运行数据库系统的虚拟机,采用HugePages(大页)后,可…...

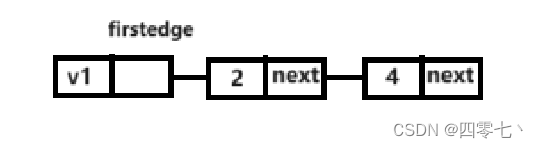

数据结构-邻接链表

介绍 邻接矩阵是运用较多的一种储存图的方法,但如果一张网图边数较少,就会出现二维矩阵中大部分数据为0的情况,浪费储存空间 为了避免空间浪费,也可以采用数组与链表结合的方式来存储图 假设有这样一张图 我们可以先用一个数组…...

十三、集合进阶——单列集合 及 数据结构

单列集合 及 数据结构 13.1 集合体系结构13.1.2 单列集合1. Collection2.Collection 的遍历方式迭代器遍历增强for遍历Lambda表达式遍历 3.List集合List集合的特有方法List集合的遍历方式五种遍历方式对比 4.数据结构1).栈2).队列3)数组4)链表小结5&…...

利用ngx_stream_return_module构建简易 TCP/UDP 响应网关

一、模块概述 ngx_stream_return_module 提供了一个极简的指令: return <value>;在收到客户端连接后,立即将 <value> 写回并关闭连接。<value> 支持内嵌文本和内置变量(如 $time_iso8601、$remote_addr 等)&a…...

Spark 之 入门讲解详细版(1)

1、简介 1.1 Spark简介 Spark是加州大学伯克利分校AMP实验室(Algorithms, Machines, and People Lab)开发通用内存并行计算框架。Spark在2013年6月进入Apache成为孵化项目,8个月后成为Apache顶级项目,速度之快足见过人之处&…...

盘古信息PCB行业解决方案:以全域场景重构,激活智造新未来

一、破局:PCB行业的时代之问 在数字经济蓬勃发展的浪潮中,PCB(印制电路板)作为 “电子产品之母”,其重要性愈发凸显。随着 5G、人工智能等新兴技术的加速渗透,PCB行业面临着前所未有的挑战与机遇。产品迭代…...

Java 8 Stream API 入门到实践详解

一、告别 for 循环! 传统痛点: Java 8 之前,集合操作离不开冗长的 for 循环和匿名类。例如,过滤列表中的偶数: List<Integer> list Arrays.asList(1, 2, 3, 4, 5); List<Integer> evens new ArrayList…...

前端倒计时误差!

提示:记录工作中遇到的需求及解决办法 文章目录 前言一、误差从何而来?二、五大解决方案1. 动态校准法(基础版)2. Web Worker 计时3. 服务器时间同步4. Performance API 高精度计时5. 页面可见性API优化三、生产环境最佳实践四、终极解决方案架构前言 前几天听说公司某个项…...

mongodb源码分析session执行handleRequest命令find过程

mongo/transport/service_state_machine.cpp已经分析startSession创建ASIOSession过程,并且验证connection是否超过限制ASIOSession和connection是循环接受客户端命令,把数据流转换成Message,状态转变流程是:State::Created 》 St…...

在 Nginx Stream 层“改写”MQTT ngx_stream_mqtt_filter_module

1、为什么要修改 CONNECT 报文? 多租户隔离:自动为接入设备追加租户前缀,后端按 ClientID 拆分队列。零代码鉴权:将入站用户名替换为 OAuth Access-Token,后端 Broker 统一校验。灰度发布:根据 IP/地理位写…...

拉力测试cuda pytorch 把 4070显卡拉满

import torch import timedef stress_test_gpu(matrix_size16384, duration300):"""对GPU进行压力测试,通过持续的矩阵乘法来最大化GPU利用率参数:matrix_size: 矩阵维度大小,增大可提高计算复杂度duration: 测试持续时间(秒&…...

UR 协作机器人「三剑客」:精密轻量担当(UR7e)、全能协作主力(UR12e)、重型任务专家(UR15)

UR协作机器人正以其卓越性能在现代制造业自动化中扮演重要角色。UR7e、UR12e和UR15通过创新技术和精准设计满足了不同行业的多样化需求。其中,UR15以其速度、精度及人工智能准备能力成为自动化领域的重要突破。UR7e和UR12e则在负载规格和市场定位上不断优化…...

均衡后的SNRSINR

本文主要摘自参考文献中的前两篇,相关文献中经常会出现MIMO检测后的SINR不过一直没有找到相关数学推到过程,其中文献[1]中给出了相关原理在此仅做记录。 1. 系统模型 复信道模型 n t n_t nt 根发送天线, n r n_r nr 根接收天线的 MIMO 系…...