k8s-权限管理

1. 身份认证

我们在目前的k8s集群环境里面,只能在master节点上执行kubectl的一些命令,在其他节点上执行就会报错

# 看一下是不是

[root@node1 ~]# kubectl get nodes

E0220 12:50:15.695133 6091 memcache.go:238] couldn't get current server API group list: Get "http://localhost:8080/api?timeout=32s": dial tcp [::1]:8080: connect: connection refused

E0220 12:50:15.695771 6091 memcache.go:238] couldn't get current server API group list: Get "http://localhost:8080/api?timeout=32s": dial tcp [::1]:8080: connect: connection refused

E0220 12:50:15.697555 6091 memcache.go:238] couldn't get current server API group list: Get "http://localhost:8080/api?timeout=32s": dial tcp [::1]:8080: connect: connection refused

E0220 12:50:15.699191 6091 memcache.go:238] couldn't get current server API group list: Get "http://localhost:8080/api?timeout=32s": dial tcp [::1]:8080: connect: connection refused

E0220 12:50:15.700655 6091 memcache.go:238] couldn't get current server API group list: Get "http://localhost:8080/api?timeout=32s": dial tcp [::1]:8080: connect: connection refused

The connection to the server localhost:8080 was refused - did you specify the right host or port?

我们可以看到在node1上执行kubectl get nodes都会报错,那就更不谈创建pod之类的操作了,那为什么master可以而其他节点不行呢?这是因为在master节点上是有一个kubeconfig的

[root@master ~]# env |grep -i kubeconfig

KUBECONFIG=/etc/kubernetes/admin.conf

我们可以看到在master节点上是有一个环境变量加载了这个admin.conf这个文件的,这个文件就是k8s集群默认的管理员文件,换一种说法,只要你有本事偷走这个文件并且保障你的网络跟这个集群的网络是通的,那么恭喜你,得到了一个k8s集群

node节点操作

我们现在来将这个admin.conf传到node1上,再来看看node1能不能去执行命令

# 传文件

[root@master ~]# scp /etc/kubernetes/admin.conf node1:~

admin.conf 100% 5669 6.2MB/s 00:00

# 在node1上执行命令看看效果

[root@node1 ~]# kubectl get node --kubeconfig=admin.conf

NAME STATUS ROLES AGE VERSION

master Ready control-plane,master 43d v1.26.0

node1 Ready node1 43d v1.26.0

node2 Ready node2 43d v1.26.0我们通过这个小实验看到,node1节点确实是可以获取到节点信息了,但是他执行的命令跟master上有所不同,在node1上执行的时候他是需要执行配置文件的,如果你不想执行的话可以将这个注册到环境变量里面

[root@node1 ~]# echo "export KUBECONFIG=/root/admin.conf" >> /etc/profile

[root@node1 ~]# tail -1 /etc/profile

export KUBECONFIG=/root/admin.conf

只需要这样就好了

但是这样存在一个问题,他们用的都是管理员的配置文件,那么就相当于他们都是管理员,对集群有全部权限,我们追求是的最小权限原则,就是我给你的权限正好能够让你完成属于你自己的任务,多的权限不应该有,那么我们能不能像Linux一样创建普通用户,给普通用户定制权限呢?当然是可以的

创建普通用户并授权

我们现在来创建一个普通用户zhangsan并授权

1. 生成私钥

# 使用openssl生成一个rsa类型的私钥,私钥文件名是client.key 2048位

[root@master ca]# openssl genrsa -out client.key 2048

Generating RSA private key, 2048 bit long modulus (2 primes)

........................+++++

...............................................................................................................................................................................................................................................+++++

e is 65537 (0x010001)

[root@master ca]# ls

client.key

2. 生成zhangsan用户证书请求文件

# 使用client.key 生成一个新的文件叫做client.csr

[root@master ca]# openssl req -new -key client.key -subj "/CN=zhangsan" -out client.csr

[root@master ca]# ls

client.csr client.key3. 为zhangsan用户颁发证书

zhangsan用户如何将请求发送给k8s的ca进行证书颁发呢?这个时候我们可以使用k8s自带的ca来颁发证书

# k8s的ca在/etc/kubernetes/pki下

[root@master ca]# openssl x509 -req -in client.csr -CA /etc/kubernetes/pki/ca.crt -CAkey /etc/kubernetes/pki/ca.key -CAcreateserial -out client.crt -days 3650

Signature ok

subject=CN = zhangsan

Getting CA Private Key

# 拷贝ca到当前目录

[root@master ca]# cp /etc/kubernetes/pki/ca.crt .

[root@master ca]# ls

ca.crt client.crt client.csr client.key4. 创建命名空间及pod

[root@master ca]# kubectl create ns zhangsan

namespace/zhangsan created

# 切到这个命名空间

[root@master ca]# kubectl config set-context --current --namespace zhangsan

Context "kubernetes-admin@kubernetes" modified.

# 创建一个pod

[root@master ca]# kubectl run test01 --image nginx --image-pull-policy IfNotPresent

pod/test01 created

[root@master ca]# kubectl get pods

NAME READY STATUS RESTARTS AGE

test01 1/1 Running 0 13s5. 创建角色

角色是什么呢?我们可以这样想,假如我们现在有增删改查4个权限,用户用张三,李四,王五,那我们现在给他们授权的话只能是一个权限一个权限的去给,万一后面又新增了用户我们依旧是一个个去指定,过于麻烦,而角色就是介于权限与用户之间的一个模板,就像这样我们指定了一个角色是管理员,拥有增删改查4个权限一个是开发的角色,拥有增改查的权限一个是普通用户角色,只有查的权限我们指定好这3个模板之后,后面新来的用户只需要知道他的作用是什么,比如他就是一个普通用户,那我们直接把这个模板给他套上,那他就只有查的权限,来了一个开发者,那我们就给他开发的这个角色模板,他就自然而然的拥有增改查的权限

# 这里的pod-reader是role的名字 后面的--verb就是这个角色所包含哪些权限,并且这个角色所能操作的资源对象仅仅只有pod

[root@master ca]# kubectl create role pod-reader --verb=get --verb=list --verb=watch --resource=pods

role.rbac.authorization.k8s.io/pod-reader created

6. 绑定角色给用户

# 创建一个rolebinding名字叫zhangsan,这个zhangsan并不是用户张三,而是这个rolebinding的名字,后面--user这个才是用户张三

[root@master ca]# kubectl create rolebinding zhangsan --role pod-reader --user zhangsan

rolebinding.rbac.authorization.k8s.io/zhangsan created

[root@master ca]# kubectl get rolebindings.rbac.authorization.k8s.io

NAME ROLE AGE

zhangsan Role/pod-reader 4s

7. 编辑kubeconfig文件

关于这个文件的框架,我们可以到官网去找到

地址 使用 kubeconfig 文件组织集群访问 | Kubernetes在官网找到之后我们只需要做一些修改就行,改成这样就可以,直接复制这个去改也行

apiVersion: v1

kind: Configclusters:

- cluster:name: cluster-zsusers:

- name: zhangsancontexts:

- context:name: context-zsnamespace: zhangsan

current-context: "context-zs"这个文件就写好了,但是目前来看他与管理员的那个admin.conf好像不一样,那个文件里面内容很多,这个很少这是因为我们还没有将刚刚创建出来的那些密钥文件嵌入进去

8. 嵌入密钥文件

# 1. 嵌入ca文件

# set-cluster与刚刚文件里的一样就好了 server地址就是master的ip加上6443端口

[root@master ca]# kubectl config --kubeconfig=kube-zhangsan set-cluster cluster-zs --server=https://192.168.200.200:6443 --certificate-authority=ca.crt --embed-certs=true

Cluster "cluster-zs" set.

# 2. 嵌入client

[root@master ca]# kubectl config --kubeconfig=kube-zhangsan set-credentials zhangsan --client-certificate=client.crt --client-key=client.key --embed-certs=true

User "zhangsan" set.

# 3. 设置上下文信息

[root@master ca]# kubectl config --kubeconfig=kube-zhangsan set-context context-zs --cluster=cluster-zs --namespace=zhangsan --user=zhangsan

Context "context-zs" modified.

这3个操作搞定之后,你再去看看这个文件,你会发现他跟admin.conf是一样一样的了

9. 验证权限

这个文件我们就算搞定了,我们来看看使用这个文件所拥有的权限是否是与我们预期的一样

[root@node1 ~]# kubectl get pods --kubeconfig=kube-zhangsan

NAME READY STATUS RESTARTS AGE

test01 1/1 Running 0 9m

# 可以看到pod,我们尝试一下能否创建pod

[root@node1 ~]# kubectl run test02 --image nginx --kubeconfig=kube-zhangsan

Error from server (Forbidden): pods is forbidden: User "zhangsan" cannot create resource "pods" in API group "" in the namespace "zhangsan"

# 我们看报错信息,用户zhangsan是不能创建的,我们来看看除了pod之外的其他资源是否可见

[root@node1 ~]# kubectl get ns --kubeconfig=kube-zhangsan

Error from server (Forbidden): namespaces is forbidden: User "zhangsan" cannot list resource "namespaces" in API group "" at the cluster scope现在这个文件符合我们预期的权限,那么这就是创建一个用户并授权的过程

静态token登录

这个方法用人话来讲就是,账号密码登录静态的方式就是创建一个csv文件,csv文件的格式是token,user,idtoken这一栏我们可以使用openssl生成

1. 生成token

# 注意文件位置,最好放在/etc/kubernetes/pki下,因为k8s默认只对/etc/kubernetes这个目录有权限操作,放在其他位置可能会产生权限错误

[root@master pki]# openssl rand -hex 10 > jerry.csv

[root@master pki]# cat jerry.csv

# 这里的用户名和id可以自己改动

3127c2e2b863d4c23878a,jerry,2000

在apiserver加入参数

# 默认情况下你刚刚写的文件与集群是没有任何关联的,如果想要产生作用需要在kube-apiserver文件加入参数

[root@master manifests]# vim /etc/kubernetes/manifests/kube-apiserver.yaml

spec:containers:- command:- kube-apiserver

# 在这里加上 --token-auth-file后面就是你刚刚的那个文件- --token-auth-file=/etc/kubernetes/pki/jerry.csv- --advertise-address=192.168.200.200- --allow-privileged=true

# 然后重启kubelet

[root@master pki]# systemctl restart kubelet2. 尝试登录集群

[root@node1 pki]# kubectl --server="https://192.168.200.200:6443" --token="3127c2e2b863d4c23878a" get pod -n default

Unable to connect to the server: x509: certificate signed by unknown authority

他会有一个报错,但是我们现在没有使用x509的证书啊,所以我们需要让他跳过安全认证

3. 带上参数再次尝试

[root@node1 pki]# kubectl --server="https://192.168.200.200:6443" --token="3127c2e2b863d4c23878a" get pod --insecure-skip-tls-verify=true -n zhangsan

Error from server (Forbidden): pods is forbidden: User "jerry" cannot list resource "pods" in API group "" in the namespace "zhangsan"

现在我们再来看,他报的错是不是跟刚刚不一样了,这个报错说的是jerry这个用户没有权限能看到这个其实就说明我们已经可以登录了,只是没有权限看到一些信息罢了

2. 角色授权

上面我们提到了用户的登录,提到了一点点授权,现在开始聊授权的那些事默认情况下k8s采用的是Node和RBAC的鉴权模式RBAC就是基于角色的访问控制 R就是role嘛我们可以在kube-apiserver文件里面看到

spec:containers:- command:- kube-apiserver- --token-auth-file=/etc/kubernetes/pki/jerry.csv- --advertise-address=192.168.200.200- --allow-privileged=true

# 就是这一行- --authorization-mode=Node,RBAC刚刚我们不是使用jerry用户登录但是没有任何权限吗?我们现在将这一行参数改掉

# 将之前的注释掉,然后写一行新的# - --authorization-mode=Node,RBAC

# 这个是总是允许,不会鉴权,你能登录就有权限,这个模式仅用于测试- --authorization-mode=AlwaysAllow

# 重启kubelet

[root@master manifests]# systemctl restart kubelet然后我们来到node节点再尝试一下jerry用户

[root@node1 manifests]# kubectl --server="https://192.168.200.200:6443" --token="3127c2e2b863d4c23878a" get pod --insecure-skip-tls-verify=true -n zhangsan

NAME READY STATUS RESTARTS AGE

test01 1/1 Running 0 56m我们发现他确实有权限查看了,好了但是我们的重点并不是这个,我们将他改回来

role与rolebinding

是通过命名空间来授权的,你在哪个命名空间创建的角色,那么这个角色只有这个命名空间下的权限rolebinding就是将角色与用户进行绑定

1. 创建角色

刚刚我们不是有一个Jerry用户可以登录集群,但是没有任何权限吗?那我们现在来授权

# 不知道参数是怎么来的可以使用kubectl create role --help 里面有示例

[root@master role]# kubectl create role jerry --verb=get --verb=list --verb=watch --resource=pods --dry-run=client -o yaml > jerry.yaml

[root@master role]# kubectl apply -f jerry.yaml

role.rbac.authorization.k8s.io/jerry created

[root@master role]# kubectl get role

NAME CREATED AT

jerry 2024-02-20T09:31:35Z

pod-reader 2024-02-20T05:23:30Z我们现在有2个role一个是之前的,一个jerry就是刚刚我们创建出来的现在我们角色有了,但是jerry用户依旧是查不到任何信息的,因为我们没有对他进行绑定

2. rolebinding

# 注意一个坑,当这个用户是token登录的时候必须指定他的token,老版本不会有这个问题,新版本不指定的话依然是没有权限的,注意一下

[root@master role]# kubectl create rolebinding jerry --role=jerry --user=jerry --token="3127c2e2b863d4c23878a" --dry-run=client -o yaml > rolebinding.yaml

[root@master role]# kubectl apply -f rolebinding.yaml

rolebinding.rbac.authorization.k8s.io/jerry created

[root@master role]# kubectl get rolebindings.rbac.authorization.k8s.io

NAME ROLE AGE

jerry Role/jerry 5s

zhangsan Role/pod-reader 4h3m

这里的每一步操作都应该能看懂吧,然后我们回到node节点上使用jerry来查一下zhangsan命名空间下的pod

3. 验证权限

[root@node1 manifests]# kubectl --server="https://192.168.200.200:6443" --token="3127c2e2b863d4c23878a" get pod --insecure-skip-tls-verify=true -n zhangsan

NAME READY STATUS RESTARTS AGE

test01 1/1 Running 0 4h24m我们可以看到,他现在就可以看到pod的信息了,但是我们在指定权限的时候是没有给他创建的权限的,那么他肯定不能创建pod,但是我们现在想要他可以创建pod怎么办呢?也是很简单,只需要给角色加上一个权限就可以了

4. 修改权限

修改权限我们只需要修改jerry.yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:creationTimestamp: nullname: jerry

rules:

- apiGroups:- ""resources:- podsverbs:- get- list- watch

# 加上这个他就可以创建pod了,如果加上delete那么他就可以删除- create然后我们再apply这个文件

[root@master role]# kubectl apply -f jerry.yaml

role.rbac.authorization.k8s.io/jerry configured

5. 验证是否成功增加权限

[root@node1 manifests]# kubectl --server="https://192.168.200.200:6443" --token="3127c2e2b863d4c23878a" --insecure-skip-tls-verify=true -n zhangsan run test02 --image nginx

pod/test02 created

我们可以看到pod被创建出来了,说明刚刚的权限已经增加上了这里我们仅仅只是针对pod的操作,如果我要创建一个deployment控制器呢?上操作

6. deploymentde的操作

我们仔细观察一下jerry.yaml这个文件,发现里面有一行写的是pods,那我们是不是直接在这里加上deployments就好了呢?我们来试试

# 修改yaml文件

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:creationTimestamp: nullname: jerry

rules:

- apiGroups:- ""resources:- pods- deploymentsverbs:- get- list- watch- create然后我们apply这个文件

[root@master role]# kubectl apply -f jerry.yaml

role.rbac.authorization.k8s.io/jerry configured

我们来看看是不是能够创建deployment了

[root@node1 manifests]# kubectl --server="https://192.168.200.200:6443" --token="3127c2e2b863d4c23878a" --insecure-skip-tls-verify=true -n zhangsan create deployment test03 --image nginx

error: failed to create deployment: deployments.apps is forbidden: User "jerry" cannot create resource "deployments" in API group "apps" in the namespace "zhangsan"

喔嚯,报错了,我们不是加上了deployment吗?这其实是因为我们还需要给他指定apiGroup,光指定资源是不行的,能创建pod是因为pod他的apiVersion就是v1,而deployment的apiVersion是apps/v1所以他会报错,那我们再来修改一下文件

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:creationTimestamp: nullname: jerry

rules:

- apiGroups:- ""

# 加上这个,如果你想要创建其他的资源,那么你也要在这里写上

# 查询apiVersion很简单,你可以使用kubectl create xxx --dry-run 的方式,也可以直接 kubectl api-version去查,查到之后填到这里- "apps"resources:- pods- deploymentsverbs:- get- list- watch- create然后我们apply之后再来创建

[root@node1 manifests]# kubectl --server="https://192.168.200.200:6443" --token="3127c2e2b863d4c23878a" --insecure-skip-tls-verify=true -n zhangsan create deployment test03 --image nginx

deployment.apps/test03 created

我们现在是可以创建deployment了,那我们想更新他的副本数量也是可以的嘛?来看看

[root@node1 manifests]# kubectl --server="https://192.168.200.200:6443" --token="3127c2e2b863d4c23878a" --insecure-skip-tls-verify=true -n zhangsan scale deployment test03 --replicas 3

Error from server (Forbidden): deployments.apps "test03" is forbidden: User "jerry" cannot patch resource "deployments/scale" in API group "apps" in the namespace "zhangsan"

他又报错了,他说不能patch,那我们在verb里面加上个试试看呢,等一下,注意看完报错,他说resource里面是deployments/scale我们好像也没有给他这个资源,一并加上最终的yaml文件是这样的

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:creationTimestamp: nullname: jerry

rules:

- apiGroups:- ""- "apps"resources:- pods- deployments/scale- deploymentsverbs:- get- patch- list- watch- create我们apply之后再来试试看呢

[root@master role]# kubectl apply -f jerry.yaml

role.rbac.authorization.k8s.io/jerry configured

# 修改副本数

[root@node1 manifests]# kubectl --server="https://192.168.200.200:6443" --token="3127c2e2b863d4c23878a" --insecure-skip-tls-verify=true -n zhangsan scale deployment test03 --replicas 3

deployment.apps/test03 scaled我们可以看到现在他可以了这个yaml文件还可以有另外一种格式

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:creationTimestamp: nullname: jerry

rules:

- apiGroups: ["","apps"]resources: ["pods","deployments"]verbs: ["get","delete","watch"]

这种方式也可以,喜欢用哪种就用哪种,无所谓的嘛这个就是role和rolebinding

clusterrole和clusterrolebinding

clusterrole对于role来说,role是属于某个命名空间的,而clusterrole是属于整个集群的,clusterrole可以进行clusterrolebinding,也可以进行rolebinding,rolebinding的时候指定一下命名空间就可以了使用rolebinding的时候它就相当于是将clusterrole的权限模板给了某个命名空间下的某个用户,也就是说在你进行rolebinding的时候你就当这个clusterrole就是一个普通的没有指定特定命名空间的role我们可以这样想一下,我们有很多个命名空间,然后每个命名空间里的用户权限其实都是差不多的,那么如果我要是使用role的话,我就需要每个命名空间下都要去创建role,费时费力但是我们使用clusterrole的话,所有命名空间都可以看到这个clusterrole,那么就无需每个命名空间都去创建role了,直接rolebingding就好了

1. 创建一个新的用户,使用token

[root@master pki]# openssl rand -hex 10 >> /etc/kubernetes/pki/jerry.csv

[root@master pki]# cat jerry.csv

# 这里的token不一样长可能是因为我按a插入的时候多按了一下,没什么太大的问题,token是可以自己写的

3127c2e2b863d4c23878a,jerry,2000

958a15cfa9431e088e0b,tom,20012. 创建clusterrole

这个创建方法与role是一样的

[root@master role]# kubectl create clusterrole cluster-pod --verb=get,list,watch --resource=pods --dry-run=client -o yaml > clusterrole.yaml

[root@master role]# cat clusterrole.yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:creationTimestamp: nullname: cluster-pod

rules:

- apiGroups:- ""resources:- podsverbs:- get- list- watch3. clusterrolebinding

[root@master role]# kubectl create clusterrolebinding cluster-tom --clusterrole=cluster-pod --user=tom --token="958a15cfa9431e088e0b"

4. 验证权限

在验证权限之前我建议退出shell重新登录一下,或者重启一下节点,因为你直接登录的话他可能会报错error: You must be logged in to the server (Unauthorized)我就遇到这个问题了,我的解决方式是将kube-system里面的apiserver这个pod重启了

# 查看pod

[root@node1 manifests]# kubectl --server="https://192.168.200.200:6443" --token="958a15cfa9431e088e0bb" --insecure-skip-tls-verify=true -n zhangsan get pods

NAME READY STATUS RESTARTS AGE

test01 1/1 Running 0 6h29m

test03-6484c64bb6-88xlr 1/1 Running 0 81m

test03-6484c64bb6-9hf4l 1/1 Running 0 75m

test03-6484c64bb6-w4zwk 1/1 Running 0 75m

# 查看其他命名空间的pod

[root@node1 manifests]# kubectl --server="https://192.168.200.200:6443" --token="958a15cfa9431e088e0bb" --insecure-skip-tls-verify=true -n kube-system get pods

NAME READY STATUS RESTARTS AGE

coredns-5bbd96d687-9tsbb 1/1 Running 38 (7h6m ago) 42d

coredns-5bbd96d687-q6dl8 1/1 Running 38 (7h6m ago) 42d

etcd-master 1/1 Running 42 (7h6m ago) 44d

kube-apiserver-master 1/1 Running 0 13m

kube-controller-manager-master 1/1 Running 63 (3h1m ago) 44d

kube-proxy-mp98s 1/1 Running 40 (7h6m ago) 44d

kube-proxy-snk8k 1/1 Running 46 (7h6m ago) 44d

kube-proxy-xmxpj 1/1 Running 38 (7h6m ago) 44d

kube-scheduler-master 1/1 Running 61 (3h1m ago) 44d

metrics-server-54b5b8fb6-v4cqx 1/1 Running 29 (7h4m ago) 7d1h我们可以看到,他可以看到其他命名空间下的pod,这就是role和clusterrole的区别了至于他能不能创建pod,能不能创建deployment,这些东西就是跟role是一样的了

文章转载自:FuShudi

原文链接:https://www.cnblogs.com/fsdstudy/p/18023589

体验地址:引迈 - JNPF快速开发平台_低代码开发平台_零代码开发平台_流程设计器_表单引擎_工作流引擎_软件架构

相关文章:

k8s-权限管理

1. 身份认证 我们在目前的k8s集群环境里面,只能在master节点上执行kubectl的一些命令,在其他节点上执行就会报错 # 看一下是不是 [rootnode1 ~]# kubectl get nodes E0220 12:50:15.695133 6091 memcache.go:238] couldnt get current server API gro…...

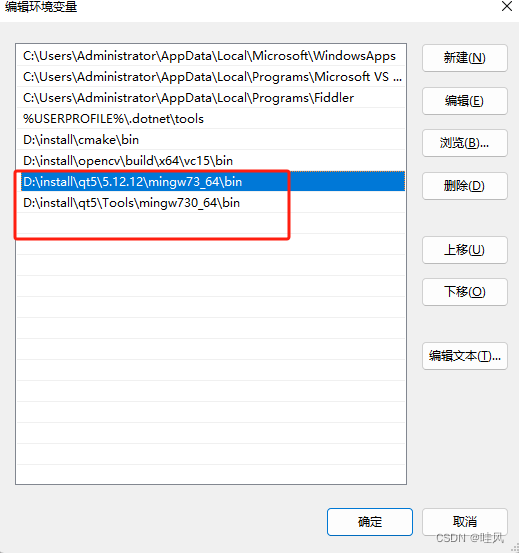

四.QT5工具安装和环境变量的配置

1.以管理员身份运行安装包 2.登录qt账号,点击【next】 3.选中同意 4.选择安装目录,注意不能有中文和空格 5.勾选 64位 mingw。点击【next】,等待安装完成 6.配置环境变量...

为什么需要MDL锁

点击上方蓝字关注我 在数据库管理中,元数据(metadata)的保护至关重要,而MySQL中的"元数据锁"(MDL锁)就是它的守护者。 1. 什么是MDL锁MDL锁,全名Metadata Lock,是MySQL中…...

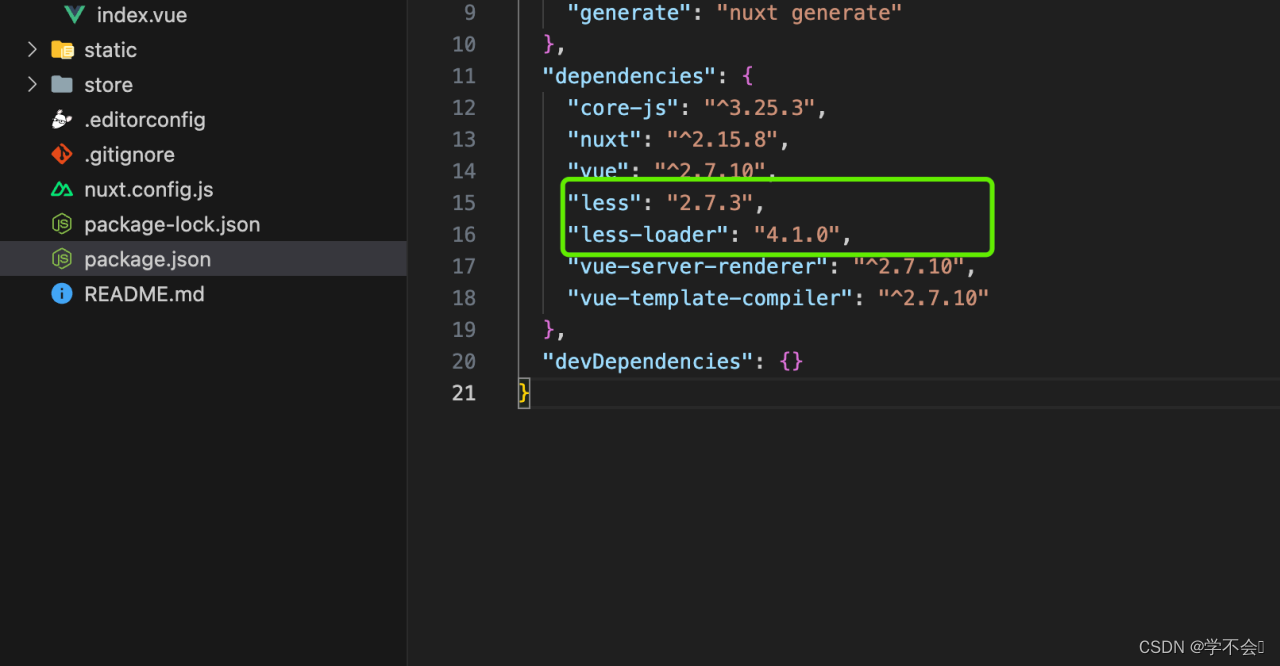

nuxt项目搭建

1.先下载nuxt脚手架 yarn create nuxt-app <项目名>,记得安装完项目,npm i,下载node包 目录介绍 components 存放组件分别是头部(包含导航)和底部 layouts 页面布局,实现一个页面整体架构规则,头…...

)

RocketMQ消息队列(上)

什么是RocketMQ RocketMQ作为一款纯java、分布式、队列模型的开源消息中间件,支持事务消息、顺序消息、批量消息、定时消息、消息回溯等。主要功能是异步解耦和流量削峰。 常见的MQ主要有:ActiveMQ、RabbitMQ、Kafka、RocketMQ 四种MQ的对比 特性Act…...

【机器学习】机器学习是什么以及有哪些应用场景

机器学习是什么以及有哪些应用场景 一、机器学习是什么二、机器学习有哪些应用场景三、如何学习机器学习 一、机器学习是什么 机器学习(Machine Learning, ML)是一种计算机科学技术,它允许计算机系统在没有明确编程的情况下通过从数据中学习…...

vue3 #跨组件通信

//爷爷组件中 import { provide , ref } from vue const money ref (100) //定义数据 provide( money , money ) //提供数据给孙子组件 const changeMoney ( m:number ) > { //定义函数 if (money) { money.value money.value - m } } provide(&quo…...

【AI绘画工具有哪些?】讲解

AI绘画工具有哪些? AI绘画工具有哪些? AI绘画工具有哪些? 截至现在,有多种AI绘画工具被广泛使用。以下是一些流行的AI画图工具和平台: 1. DeepArt - 利用神经网络将你的照片转换成类似著名画家作品的艺术作品。 2. …...

在Vue中使用TypeScript时 props指定枚举类型

推荐一款AI网站 AI写作与AI绘画智能创作平台 - 海鲸AI | 智能AI助手,可以免费领取GPT3.5无限卡 在Vue中使用TypeScript时,您可以通过定义一个枚举类型,然后在组件的props定义中使用这个枚举来指定props的类型。以下是一个如何做到这一点的例子…...

快速将excel/word表格转换为web页面(html)的方法

前言 在进行开发企业信息化建设的过程,应该有很多这样的场景,就是将现有的电子表格记录的方式转换为在数据系统中进行网页上报。也就是需要根据当前一直使用的表格制作一个上传这个表格信息的网页,如果要减少系统的使用学习成本,…...

想高薪就业鸿蒙HarmonyOS 开发岗位,到底该学习些啥?

鸿蒙是什么? 经过十多年的发展,传统移动互联网的增长红利已渐见顶。万物互联时代正在开启,应用的设备底座将从几十亿手机扩展到数百亿 IoT 设备。GSMA 预测到 2025 年,全球物联网终端连接数量将达 246 亿个,其中消费物…...

Java中的建造者模式

建造者模式(Builder Pattern)是一种创建型设计模式,用于创建复杂对象。它将对象的创建过程分离出来,使得构建过程可以独立于对象本身的表示和组成。 在Java中,建造者模式的实现通常涉及以下几个角色: Prod…...

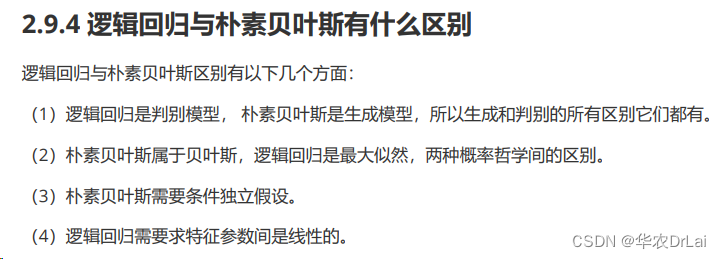

机器学习面试:逻辑回归与朴素贝叶斯区别

逻辑回归与朴素贝叶斯区别有以下几个方面: (1)逻辑回归是判别模型,朴素贝叶斯是生成模型,所以生成和判别的所有区别它们都有。 (2)朴素贝叶斯属于贝叶斯,逻辑回归是最大似然,两种概率哲学间的区别。 (3)朴素贝叶斯需要条件独立假设…...

数据结构之线性表

线性表 数据结构之线性表一、基本定义1、线性表的概念、定义,特点,线性表抽象数据类型定义2、其他 二、线性表的顺序表示与实现1、静态顺序表2、静态表 三、线性表的链式表示与实现1、单链表包含了指针的知识,是第一部分的重难点2、特点3、代…...

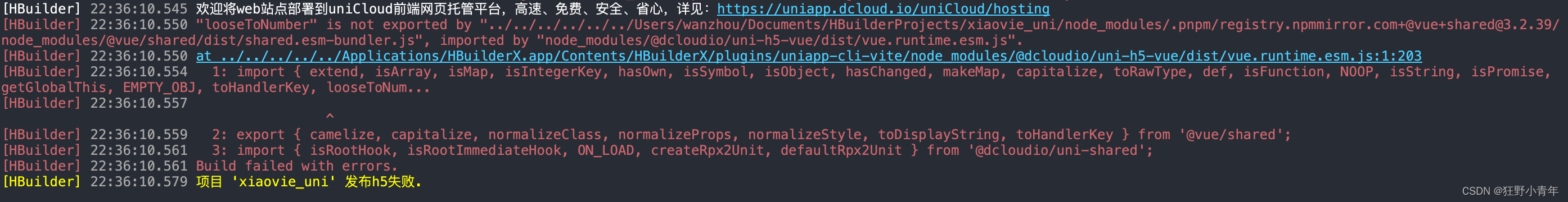

记录解决uniapp使用uview-plus在vue3+vite+ts项目中打包后样式不能显示问题

一、背景 从 vue2+uview1 升级到 vue3+vite+ts+uview-plus ,uview组件样式打包后不显示,升级前uview 组件是可以正常显示,升级后本地运行是可以正常显示,但是打包发布成H5后uview的组件无法正常显示,其他uniapp自己的组件可以正常显示。折腾了很久,这里记录下我是如何解决…...

三年功能测试,测试工作吐槽

概述 大家好,我是洋子。有很多粉丝朋友目前还是在做功能测试,日常会遇到很多繁琐,棘手的问题,今天分享一篇在testerhome社区的帖子《三年功能测试,测试工作吐槽》 原文链接https://testerhome.com/topics/38546 这篇文…...

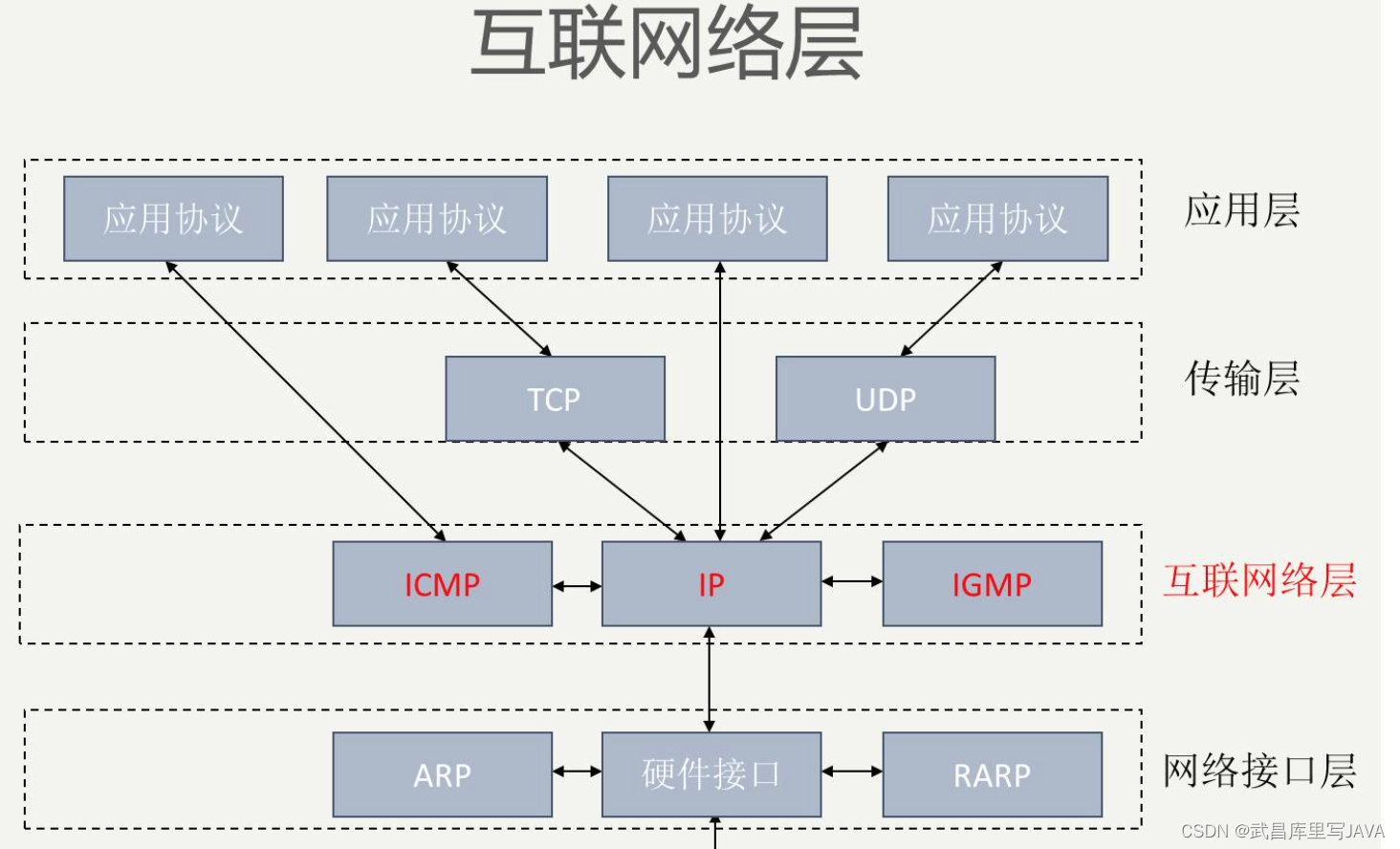

0206-1-网络层

第 4 章 网络层 网络层提供的两种服务 虚电路服务 数据报服务 概要: 虚电路服务与数据报服务的对比 网际协议 IP 网际协议 IP 是 TCP/IP 体系中两个最主要的协议之一。与 IP 协议配套使用的还有四个协议: 地址解析协议 ARP (Address Resolution Protocol)逆地…...

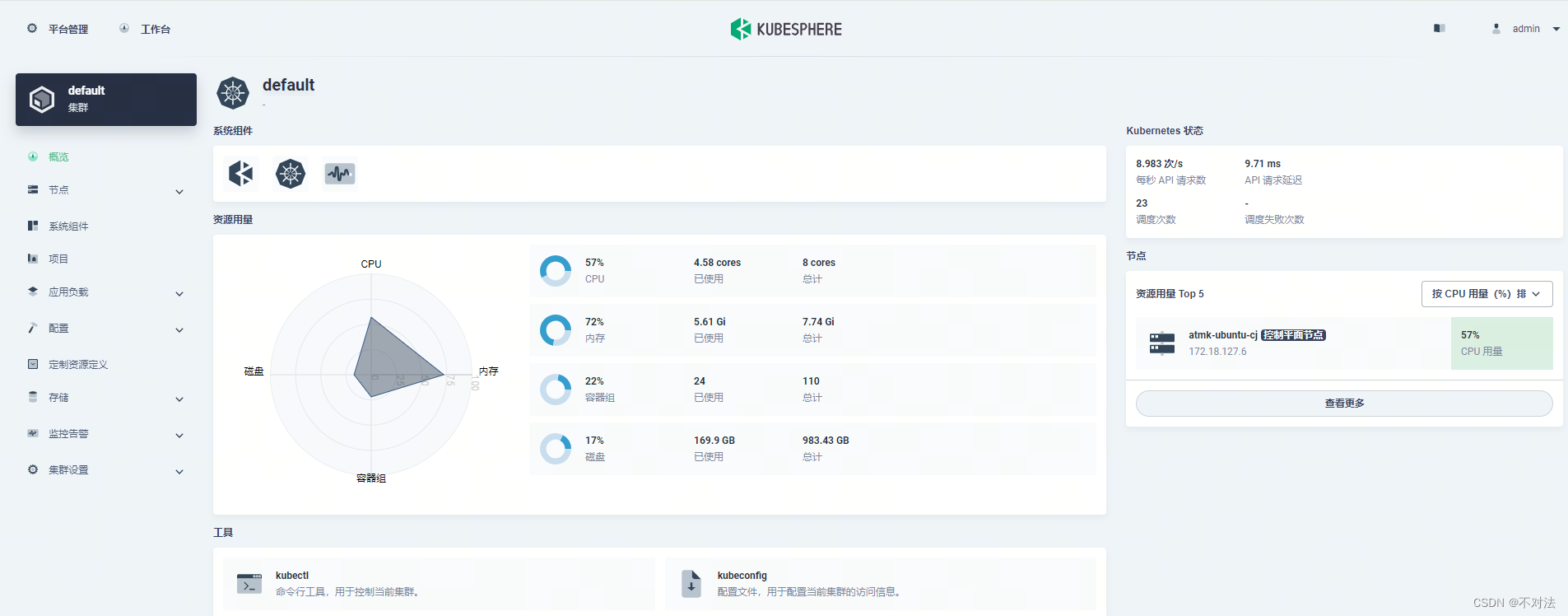

以 All-in-One 模式安装 KubeSphere时避坑

环境 ubuntu 18.04 准备 安装服务插件 socat 必须 可选但建议 conntrack 必须 可选但建议 ebtables 可选但建议 可选但建议 ipset 可选但建议 可选但建议 命令 sudo apt-get install socat安装docker 建议自行安装,不用KubeSphere 自带的 处理服务器配置 1…...

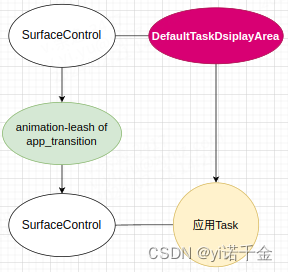

Android T 远程动画显示流程其二——动画的添加流程(更新中)

前言 接着上篇文章分析 Android T 远程动画显示流程其一 切入点——处理应用的显示过渡 下面,我们以从桌面点击一个应用启动的场景来分析远程动画的流程,窗口添加的流程见Android T WMS窗口相关流程 这里我们从AppTransitionController.handleAppTran…...

Pytorch-SGD算法解析

关注B站可以观看更多实战教学视频:肆十二-的个人空间-肆十二-个人主页-哔哩哔哩视频 (bilibili.com) SGD,即随机梯度下降(Stochastic Gradient Descent),是机器学习中用于优化目标函数的迭代方法,特别是在处…...

国防科技大学计算机基础课程笔记02信息编码

1.机内码和国标码 国标码就是我们非常熟悉的这个GB2312,但是因为都是16进制,因此这个了16进制的数据既可以翻译成为这个机器码,也可以翻译成为这个国标码,所以这个时候很容易会出现这个歧义的情况; 因此,我们的这个国…...

零门槛NAS搭建:WinNAS如何让普通电脑秒变私有云?

一、核心优势:专为Windows用户设计的极简NAS WinNAS由深圳耘想存储科技开发,是一款收费低廉但功能全面的Windows NAS工具,主打“无学习成本部署” 。与其他NAS软件相比,其优势在于: 无需硬件改造:将任意W…...

【Linux】shell脚本忽略错误继续执行

在 shell 脚本中,可以使用 set -e 命令来设置脚本在遇到错误时退出执行。如果你希望脚本忽略错误并继续执行,可以在脚本开头添加 set e 命令来取消该设置。 举例1 #!/bin/bash# 取消 set -e 的设置 set e# 执行命令,并忽略错误 rm somefile…...

STM32+rt-thread判断是否联网

一、根据NETDEV_FLAG_INTERNET_UP位判断 static bool is_conncected(void) {struct netdev *dev RT_NULL;dev netdev_get_first_by_flags(NETDEV_FLAG_INTERNET_UP);if (dev RT_NULL){printf("wait netdev internet up...");return false;}else{printf("loc…...

家政维修平台实战20:权限设计

目录 1 获取工人信息2 搭建工人入口3 权限判断总结 目前我们已经搭建好了基础的用户体系,主要是分成几个表,用户表我们是记录用户的基础信息,包括手机、昵称、头像。而工人和员工各有各的表。那么就有一个问题,不同的角色…...

基于Docker Compose部署Java微服务项目

一. 创建根项目 根项目(父项目)主要用于依赖管理 一些需要注意的点: 打包方式需要为 pom<modules>里需要注册子模块不要引入maven的打包插件,否则打包时会出问题 <?xml version"1.0" encoding"UTF-8…...

多种风格导航菜单 HTML 实现(附源码)

下面我将为您展示 6 种不同风格的导航菜单实现,每种都包含完整 HTML、CSS 和 JavaScript 代码。 1. 简约水平导航栏 <!DOCTYPE html> <html lang"zh-CN"> <head><meta charset"UTF-8"><meta name"viewport&qu…...

Spring AI与Spring Modulith核心技术解析

Spring AI核心架构解析 Spring AI(https://spring.io/projects/spring-ai)作为Spring生态中的AI集成框架,其核心设计理念是通过模块化架构降低AI应用的开发复杂度。与Python生态中的LangChain/LlamaIndex等工具类似,但特别为多语…...

-HIve数据分析)

大数据学习(132)-HIve数据分析

🍋🍋大数据学习🍋🍋 🔥系列专栏: 👑哲学语录: 用力所能及,改变世界。 💖如果觉得博主的文章还不错的话,请点赞👍收藏⭐️留言Ǵ…...

Unsafe Fileupload篇补充-木马的详细教程与木马分享(中国蚁剑方式)

在之前的皮卡丘靶场第九期Unsafe Fileupload篇中我们学习了木马的原理并且学了一个简单的木马文件 本期内容是为了更好的为大家解释木马(服务器方面的)的原理,连接,以及各种木马及连接工具的分享 文件木马:https://w…...