信息安全基础知识

-

安全策略表达模型是一种对安全需求与安全策略的抽象概念表达,一般分为自主访问控制模型(HRU)和强制访问控制模型(BLP、Biba)信息安全基础知识

- IDS基本原理是通过分析网络行为(访问方式、访问量、与历史访问规律的差异等)判断网络是否被攻击以及何种攻击。IDS能帮助管理员快速发现网络攻击,但这种分析并不能知道用户的各种突发性和变化的需求,因此很容易出现误判,也就是说准确率步步高。另外IDS不能实现防病毒、访问控制等主动防御措施,只能发出告警

- 依据《信息安全等级保护管理办法》要求,某政府信息化办公室啊按照密级为机密的标准,对单位涉密信息系统实施分级保护,其保护水平总体不低于国家信息安全保护第四级的水平 秘密(第三级)、机密(第四级)、绝密(第五级)

- 分组密码常用的工作模式包括:电码本模式(ECB模式)将数据分成固定大小的块,分别对每个块进行独立的加密,每个块的加密都是相互独立的,不受其他块的影响、密码反馈模式(CFB模式)、密码分组链接模式(CBC模式)、输出反馈模式(OFB模式)

- 《网络安全法》由全国人民代表大会常务委员会于2016年11月7日发布,自2017年6月1日起实施

- 近些年,基于标识的密码技术受到越来越多的关注,标识密码算法的应用也得到了快速发展,我国国密标准中的标识密码算法是(SM9),SM9密码算法的密钥长度256位,SM9密码算法的应用与管理不需要数字证书、证书库或密钥库,改算法于2015年发布为国家密码行业标准(GM/T 0044-2016)。SM2是国家密码管理局于2010年12月17日发布的椭圆曲线公钥密码算法。SM3是中华人民共和国政府采用的一种密码散列函数标准。SM4算法是在国内广泛使用的WAPI无线网络标准中使用的对称加密算法

- 《计算机信息系统安全保护等级划分准则》(GB17859-1999)中规定了计算机系统安全能力五个等级:用户自主保护级、系统审计保护级、安全标记保护级、结构化保护级、考虑隐蔽通道(结构化保护等级要求对所有主体和客体进行自主和强制访问控制)、访问验证保护级

- 《网络安全法》第八条明确了国家落实网络安全工作的职能部门和职责、其中明确规定由(国家网信部门)负责统筹协调网络安全工作和相关监督管理工作

- TCSEC评估标准将计算机系统按照访问控制系统实现的安全级别进行分级,分为四组七个等级:D,C(C1、C2)、B(B1、B2、B3)、A(1),安全级别从左到右逐步提高,各级向下兼容。

- 《中华人民共和国网络安全法》是为了保障网络安全,维护网络空间主权和国家安全、社会公共利益、保护公民、法人及其他组织的合法权益、促进经济社会信息化健康发展制定。由全国人民代表大会常务委员会于2016年11月7日发布,自2017年6月1日实施

- 信息安全管理员职责:对网络总体安全布局进行规划、对信息系统安全事件进行处理、对安全设备进行优化配置

- 国家密码管理局于2006年发布了“无线局域网产品须使用的系列密码算法”,包括对称密码算法:SMS4;签名算法:ECDSA;密钥协商算法:ECDH;杂凑算法:SHA-256;随机数生成算法。

- 网络威胁中属于信息泄露的是:数据窃听、偷窃用户账号、流量分析

- 保密性是指网络信息不被泄露给非授权用户、实体或过程,既信息只为授权用户使用。完整性是指信息是正确的、真实的、未被篡改的、完整无缺的属性。可用性是指信息可以随时正常使用的属性

- 依据国家信息安全等级保护相关标准,军用不对外公开的信息系统安全等级至少应该属于(三级或三级以上)

- 计算机犯罪现场是指计算机犯罪嫌疑人实施犯罪行为的地点和遗留与计算机有关的痕迹、物品(包括电子数据、电子设备等)或其他物证的场所

- 安全从来不是只靠技术就可以实现的,他是一种把技术和管理结合在一起才能实现的目标。在安全领域一直流传一种观点:三分技术,七分管理

- 计算机犯罪是指利用信息科学技术且以计算机为犯罪对象的犯罪行为。1:利用计算机犯罪,既将计算机作为犯罪工具;2:犯罪关系角度,计算机犯罪是指与计算机相关的危害社会并应当处以刑罚的行为;3:资产对象角度:计算机犯罪是指以计算机资产作为犯罪对象的行为;4:信息对象角度:计算机犯罪是以计算机和网络系统内的信息作为对象进行的犯罪,既计算机犯罪的本质就是信息犯罪。

- 风险评估能够对信息安全事故防范于未然,为信息系统的安全保障提供最可靠的科学依据,风险评估的基本要素包括(要保护的信息资产、信息资产的脆弱性、信息资产面临的威胁)

- (业务影响分析)是在风险评估的基础上,分析各种信息安全事件发生时对业务功能可能产生的影响,从而确定应急相应的恢复目标

- 鉴别与授权工作组(WG4)负责研究制定鉴别与授权标准体系;调研国内相关标准需求

- 已知明文攻击是密码分析者已知明文-密文对,来破解密码

- 选择密文攻击:密码分析者可以选择一些密文,并得到相应的明文。这种方式对攻击者最有利。主要攻击公开密钥密码体制,特别是攻击其数字签名

- 完整性保护可以防止数据在途中被攻击者篡改或破坏

- BLP模型两条基本规则:(1)简单安全特性规则:主体只能向下读,不能向上读。主体的保密级别不小于客体的保密级别。 (2)*特性规则:主体只能向上斜,不能向下写。客体的保密级别不小于主体保密级别

- 对于电子证据而言,凡是其生成、取得等环节不合法,且其不合法程度足以影响证据真实性的、或者足以影响某一重大权益的,则可以考虑对其加以排除。具体来说,主要包括以下情形:第一,通过窃听或窃录方式获得的电子证据不予采纳;第二、通过非法搜查扣押等方式获得的电子证据情节严重的不予采纳;第三、通过非法程序和非法软件得来的证据不予采纳

- 攻击树模型起源于故障树分析方法。用于分析针对目标对象的安全威胁。该模型使用AND-OR两类节点

- 系统信息:目标主机的域名、IP地址;操作系统名及版本、数据库系统名及版本、网站服务类型;是否开启DNS、邮件、WWW等服务;安装了哪些应用软件

- 在我国,目前不允许设立四人侦探所或民间证据调查机构,当事人擅自委托地下网探甚至专业机构所获取的电子证据原则上不宜作为证据。只能由法院授权机构或具有法律资质的专业机构获取的证据才具有合法性,可为法院采纳

- 最小特权原则,即每个特权用户只拥有能进行他自己工作的权利

- 机密性是指网络信息不泄露给非授权的用户、实体或程序,能够防止非授权者获取信息

- 机密性通常被称为网络信息系统CIA三性之一,其中C代表机密性(Confidentiaity)。机密性是军事信息系统、电子政务信息系统、商业信息系统等的重点要求、一旦信息泄密,所造成的影响难以计算

- 可用性(Availability)是指合法性许可的用户能够及时获取网络信息或服务的特性

- 对于国家关键信息基础设施而言,可用性至关重要、如店里信息系统、电信信息系统等,要求保持业务连续性运行,尽可能避免中断服务

- 抗抵赖性是指防止网络信息系统相关用户否认期活动行为的特性

- 真实性是指网络空间信息与实际物理空间、社会空间的客观事实保持一致。

- 网络信息安全防御是指采取各种手段和措施,使得网络系统具备阻止、抵御各种已知网络安全威胁的功能

- 网络信息安全应急是指采取各种手段和措施,针对网络系统中的突发事件,具备及时响应和处置网络攻击的功能

- 网络信息安全认证是实现网络资源访问控制的前提和依据,是有效保护网络管理对象的重要技术方法。网络认证的作用是标识鉴别网络资源访问者的身份的真实性,防止用户假冒身份访问网络资源

- 网络信息访问控制是有效保护网络管理对象,使其免受威胁的关键技术方法,其目标主要有两个:(1)限制非法用户获取或使用网络资源 (2)防止合法用户滥用权限,越权访问网络资源

相关文章:

信息安全基础知识

信息安全基础知识 安全策略表达模型是一种对安全需求与安全策略的抽象概念表达,一般分为自主访问控制模型(HRU)和强制访问控制模型(BLP、Biba)IDS基本原理是通过分析网络行为(访问方式、访问量、与历史访问…...

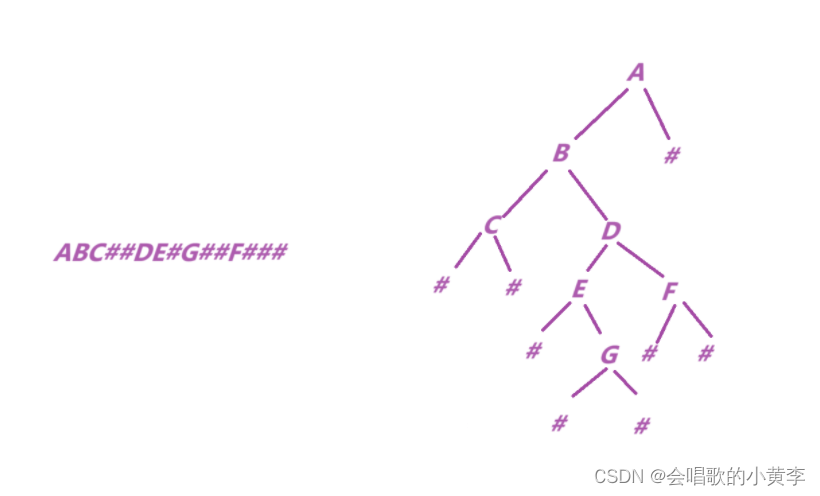

【数据结构】链式二叉树(超详细)

文章目录 前言二叉树的链式结构二叉树的遍历方式二叉树的深度优先遍历前序遍历(先根遍历)中序遍历(中根遍历)后序遍历(后根遍历) 二叉树的广度优先遍历层序遍历 二叉树链式结构接口实现二叉树结点个数二叉树叶子结点个数二叉树的深度(高度)二叉树第k层结…...

排序题目:最小绝对差

文章目录 题目标题和出处难度题目描述要求示例数据范围 解法思路和算法代码复杂度分析 题目 标题和出处 标题:最小绝对差 出处:1200. 最小绝对差 难度 2 级 题目描述 要求 给定整数数组 arr \texttt{arr} arr,其中每个元素都不相同&…...

沃飞携AE200真机亮相澳门,全方位赋能城市低空出行

5月22日-25日,第四届BEYOND国际科技创新博览会(BEYOND Expo 2024)在澳门盛大举行。吉利沃飞长空携旗下全自研产品AE200真机亮相,吸引了现场众多领导嘉宾以及媒体、观众的关注。 作为亚洲顶尖的年度科技盛会,本届BEYOND…...

)

判断当前系统是linux、windows还是MacOS (python)

在很多情况下,需要在python中获取当前系统的类型,用于判断是unix/windows/mac或者java虚拟机等,python中提供了os.name, sys.platform, platform.system等方式 sys sys.platform会返回当前系统平台的标识符ÿ…...

Minikube部署单节点Kubernetes

1.1 Minikube部署单节点K8s Minikube是由Kubernetes社区维护的单机版的Kubernetes集群,支持macOS, Linux, andWindows等多种操作系统平台,使用最新的官方stable版本,并支持Kubernetes的大部分功能,从基础的容器编排管理࿰…...

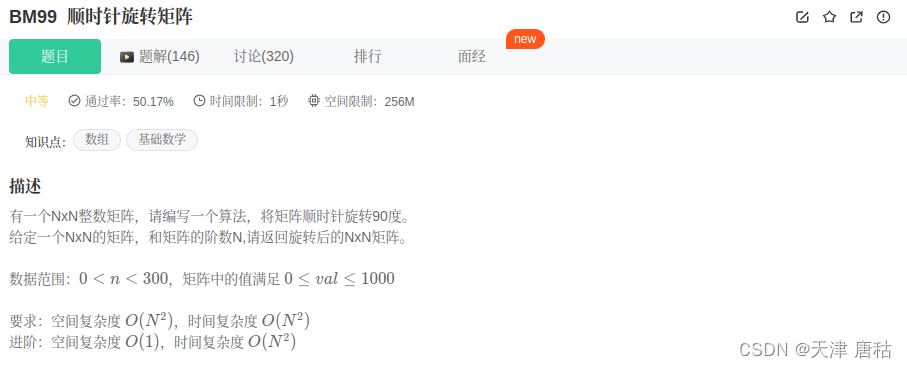

leetcode-顺时针旋转矩阵-111

题目要求 思路 1.假设现在有一个矩阵 123 456 789 2.我们可以根据19这个对角线将数据进行交换,得到矩阵 147 258 369 3.然后将矩阵每一行的数据再翻转,得到矩阵 741 852 963 代码实现 class Solution { public:vector<vector<int> > rot…...

解决GoLand无法Debug

goland 调试的的时候提示如下错误 WARNING: undefined behavior - version of Delve is too old for Go version 1.22.3 (maximum supported v 其实个原因是因为正在使用的Delve调试器版本太旧,无法兼容当前的Go语言版本1.22.3。Delve是Go语言的一个调试工具&#…...

云原生周刊:K8s 上的 gRPC 名称解析和负载平衡

开源项目推荐 Kraken Kraken 是一个基于 P2P 的 Docker 注册表,专注于可扩展性和可用性。它专为混合云环境中的 Docker 镜像管理、复制和分发而设计。借助可插拔的后端支持,Kraken 可以轻松集成到现有的 Docker 注册表设置中作为分发层。 E2E Framewo…...

从0开始回顾ElasticSearch

1 elasticsearch概述 1.1 elasticsearch简介 官网: https://www.elastic.co/ ElasticSearch是一个基于Lucene的搜索服务器。它提供了一个分布式多用户能力的全文搜索引擎,基于RESTful web接口。Elasticsearch是用Java开发的,并作为Apache许可条款下的…...

小阿轩yx-Shell编程之条件语句

小阿轩yx-Shell编程之条件语句 条件测试操作 Shell 环境根据命令执行后的返回状态值($?)来判断是否执行成功 返回值 为 0 时:表示成功否则(非 0 值)表示失败或异常 测试工具 test 命令,对特定条件进行…...

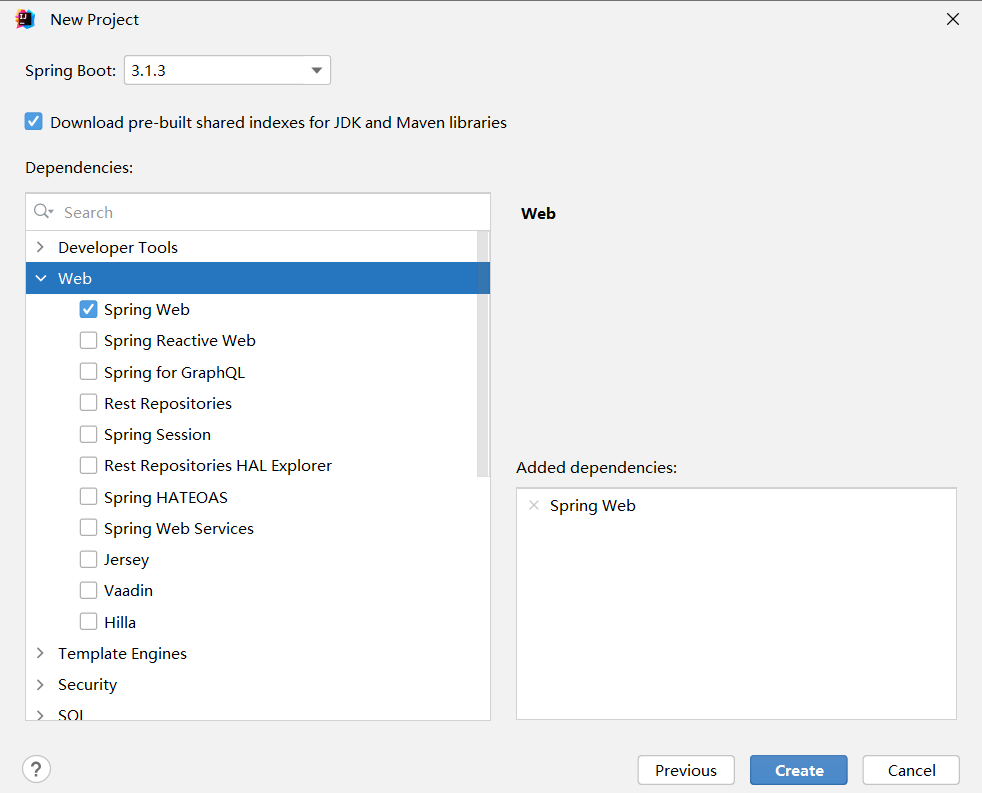

MyBatis-Plus 从入门到精通

MyBatis-Plus 从入门到精通 前言快速入门创建一个SpringBoot项目导入依赖配置数据库创建一个实体类创建一个mapper接口在SpringBoot启动类上配置mapper接口的扫描路径在数据库中创建表编写一个SpringBoot测试类 核心功能注解CRUD接口Mapper CRUD接口Service CRUD 接口条件构造器…...

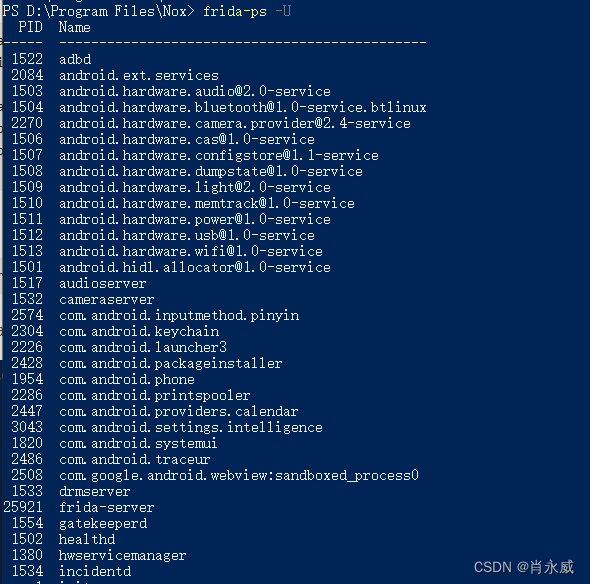

爬虫利器Frida RPC入门——夜神模拟器环境篇

Frida是一款轻量级HOOK框架,可用于多平台上,例如android、windows、ios等。 frida分为两部分,服务端运行在目标机上,通过注入进程的方式来实现劫持应用函数,另一部分运行在系统机器上。frida上层接口支持js、python、…...

猫狗分类识别模型建立①数据标记

一、labelImg库说明 LabelImg是一款非常流行的图像标注工具,广泛用于机器学习和计算机视觉领域。以下是关于LabelImg的详细介绍: 主要功能和特点 1.图像标注 允许用户在图像中标注物体,选择特定区域,并为这些区域添加标签或类…...

FME学习之旅---day28

我们付出一些成本,时间的或者其他,最终总能收获一些什么。 教程:CSV 入门...

vue3项目中字典和全局方法的创建与使用

在src下新建dict.ts/js,写入下面代码 import { App, Plugin } from vue;interface Dict {auditgrouptypeList: { label: string; value: string }[];auditstateList: { label: string; value: string }[];accountchangeList: { label: string; value: number }[]; }const Dict…...

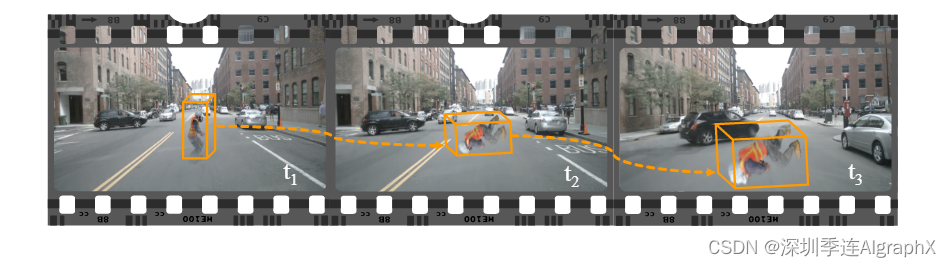

51-54 Sora能制作动作大片还需要一段时间 | DrivingGaussian:周围动态自动驾驶场景的复合高斯飞溅

24年3月,北大、谷歌和加州大学共同发布了DrivingGaussian: Composite Gaussian Splatting for Surrounding Dynamic Autonomous Driving Scenes。视图合成和可控模拟可以生成自动驾驶的极端场景Corner Case,这些安全关键情况有助于以更低成本验证和增强自…...

数据挖掘实战-基于余弦相似度的印度美食推荐系统

🤵♂️ 个人主页:艾派森的个人主页 ✍🏻作者简介:Python学习者 🐋 希望大家多多支持,我们一起进步!😄 如果文章对你有帮助的话, 欢迎评论 💬点赞Ǵ…...

深入探索DreamFusion:文本到3D生成的革命性技术

深入探索DreamFusion:文本到3D生成的革命性技术 引言: 在人工智能和计算机视觉领域,DreamFusion无疑是一个引人注目的新星。这项技术,基于Google提出的深度学习模型,将自然语言与三维内容生成紧密结合,开…...

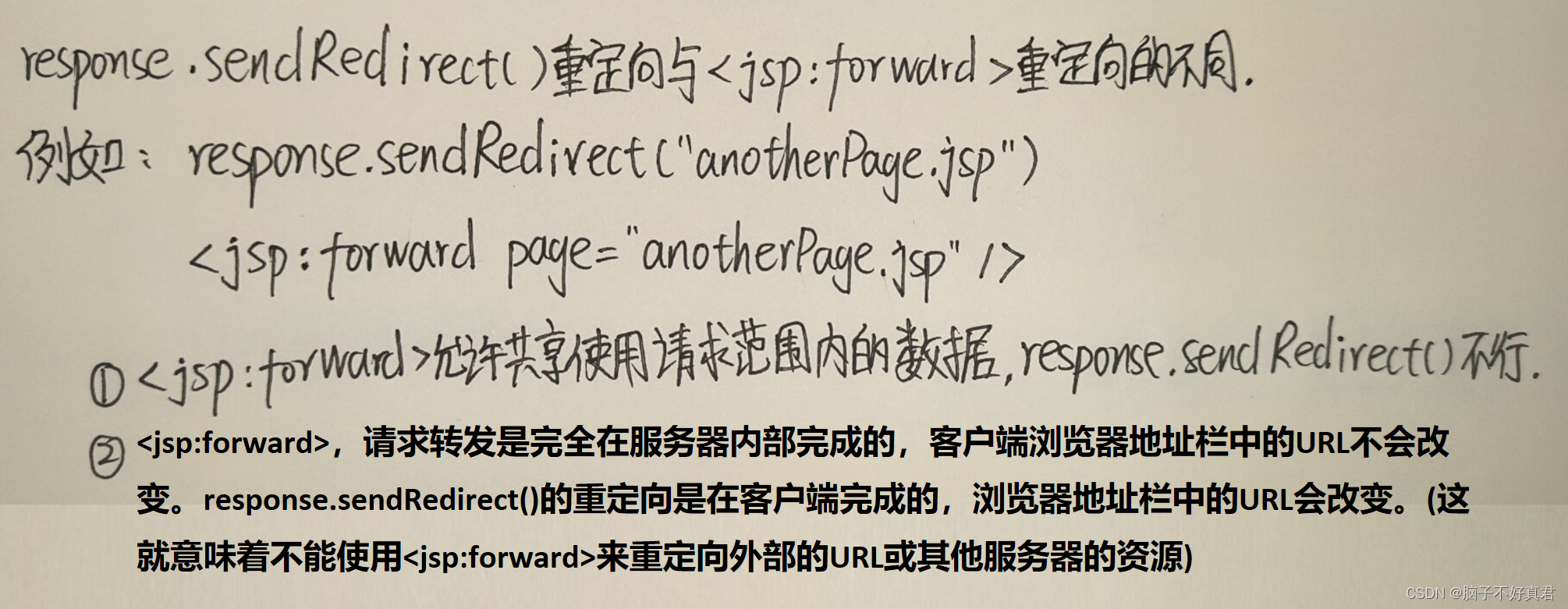

JSP期末要点复习

一、JSP工作原理 1.客户端请求JSP页面:用户通过浏览器发送一个请求到服务器,请求一个特定的JSP页面。这个请求被服务器上的Web容器(如Apache Tomcat)接收。 2.JSP转换为Servlet:当JSP页面第一次被请求时࿰…...

C++中string流知识详解和示例

一、概览与类体系 C 提供三种基于内存字符串的流,定义在 <sstream> 中: std::istringstream:输入流,从已有字符串中读取并解析。std::ostringstream:输出流,向内部缓冲区写入内容,最终取…...

NLP学习路线图(二十三):长短期记忆网络(LSTM)

在自然语言处理(NLP)领域,我们时刻面临着处理序列数据的核心挑战。无论是理解句子的结构、分析文本的情感,还是实现语言的翻译,都需要模型能够捕捉词语之间依时序产生的复杂依赖关系。传统的神经网络结构在处理这种序列依赖时显得力不从心,而循环神经网络(RNN) 曾被视为…...

10-Oracle 23 ai Vector Search 概述和参数

一、Oracle AI Vector Search 概述 企业和个人都在尝试各种AI,使用客户端或是内部自己搭建集成大模型的终端,加速与大型语言模型(LLM)的结合,同时使用检索增强生成(Retrieval Augmented Generation &#…...

浪潮交换机配置track检测实现高速公路收费网络主备切换NQA

浪潮交换机track配置 项目背景高速网络拓扑网络情况分析通信线路收费网络路由 收费汇聚交换机相应配置收费汇聚track配置 项目背景 在实施省内一条高速公路时遇到的需求,本次涉及的主要是收费汇聚交换机的配置,浪潮网络设备在高速项目很少,通…...

排序算法总结(C++)

目录 一、稳定性二、排序算法选择、冒泡、插入排序归并排序随机快速排序堆排序基数排序计数排序 三、总结 一、稳定性 排序算法的稳定性是指:同样大小的样本 **(同样大小的数据)**在排序之后不会改变原始的相对次序。 稳定性对基础类型对象…...

根目录0xa0属性对应的Ntfs!_SCB中的FileObject是什么时候被建立的----NTFS源代码分析--重要

根目录0xa0属性对应的Ntfs!_SCB中的FileObject是什么时候被建立的 第一部分: 0: kd> g Breakpoint 9 hit Ntfs!ReadIndexBuffer: f7173886 55 push ebp 0: kd> kc # 00 Ntfs!ReadIndexBuffer 01 Ntfs!FindFirstIndexEntry 02 Ntfs!NtfsUpda…...

微服务通信安全:深入解析mTLS的原理与实践

🔥「炎码工坊」技术弹药已装填! 点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】 一、引言:微服务时代的通信安全挑战 随着云原生和微服务架构的普及,服务间的通信安全成为系统设计的核心议题。传统的单体架构中&…...

智能职业发展系统:AI驱动的职业规划平台技术解析

智能职业发展系统:AI驱动的职业规划平台技术解析 引言:数字时代的职业革命 在当今瞬息万变的就业市场中,传统的职业规划方法已无法满足个人和企业的需求。据统计,全球每年有超过2亿人面临职业转型困境,而企业也因此遭…...

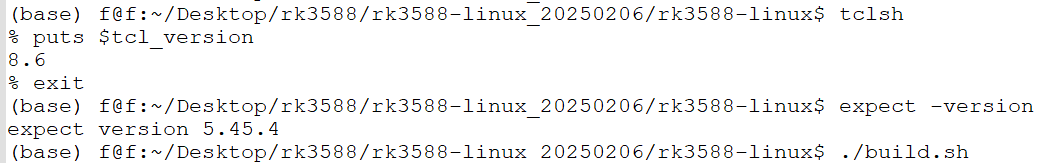

ubuntu中安装conda的后遗症

缘由: 在编译rk3588的sdk时,遇到编译buildroot失败,提示如下: 提示缺失expect,但是实测相关工具是在的,如下显示: 然后查找借助各个ai工具,重新安装相关的工具,依然无解。 解决&am…...

Linux 内存管理调试分析:ftrace、perf、crash 的系统化使用

Linux 内存管理调试分析:ftrace、perf、crash 的系统化使用 Linux 内核内存管理是构成整个内核性能和系统稳定性的基础,但这一子系统结构复杂,常常有设置失败、性能展示不良、OOM 杀进程等问题。要分析这些问题,需要一套工具化、…...