堡垒机,日志审计系统,行为管理,漏洞扫描的作用

堡垒机

日志审计

行为管理

漏洞扫描

堡垒机和防火墙的区别主要体现在以下几个方面:

- 功能不同:堡垒机主要用于管理和控制服务器访问权限,提供安全的登录通道和权限控制,还可以记录并监控用户对服务器的所有操作,为后期审计提供依据。而防火墙则主要用于保护网络安全,通过监控和过滤网络流量,阻止非法的网络连接和数据包进入内部网络,从而防止来自外部网络的攻击。12

- 适用范围不同:堡垒机一般用于企业内部,对内部服务器进行安全管理和监控,防止内部员工越权操作服务器,防止机密信息泄露。而防火墙则更适用于企业网络的边界,保护整个网络免受外部攻击。23

- 安全层次不同:堡垒机主要是保障内部网络的安全,属于内网安全范畴;而防火墙则是保护企业网络的安全,属于外网安全范畴。2

- 作用不同:堡垒机的作用是通过严格的权限控制和审计监控,防止内部人员的越权操作,保证服务器的安全性和数据的机密性。而防火墙的作用是对网络流量进行过滤和监控,保护企业的网络安全。

总的来说,堡垒机和防火墙各有其特点和适用范围,两者相互配合,可以为企业提供更全面的网络安全保障。

日志审计系统

网络安全类设备

日志审计系统是用于全面收集企业IT系统中常见的安全设备、网络设备、数据库、服务器、应用系统、主机等设备所产生的日志(包括运行、告警、操作、消息、状态等)并进行存储、监控、审计、分析、报警、响应和报告的系统

基本功能

日志监控

提供日志监控能力,支持对采集器、采集器资产的实时状态进行监控,支持查看CPU、磁盘、内存总量及当前使用情况;支持查看资产的概览信息及资产关联的事件分布;

日志采集

提供全面的日志采集能力:支持网络安全设备、网络设备、数据库、windows/linux主机日志、web服务器日志、虚拟化平台日志以及自定义等日志;

提供多种的数据源管理功能:支持数据源的信息展示与管理、采集器的信息展示与管理以及agent的信息展示与管理;提供分布式外置采集器、Agent等多种日志采集方式;支持IPv4、IPv6日志采集、分析以及检索查询;

日志存储

提供原始日志、范式化日志的存储,可自定义存储周期,支持FTP日志备份以及NFS网络文件共享存储等多种存储扩展方式

日志检索

提供丰富灵活的日志查询方式,支持全文、key-value、多kv布尔组合、括弧、正则、模糊等检索;

提供便捷的日志检索操作,支持保存检索、从已保存的检索导入见多条件等;

日志分析

提供便捷的日志分析操作,支持对日志进行分组、分组查询以及从叶子节点可直接查询分析日志;

日志转发

支持原始日志、范式化日志转发

日志事件告警

内置丰富的单源、多源事件关联分析规则,支持自定义事件规则,可按照日志、字段布尔逻辑关系等方式自定义规则;支持时间的查询、查询结果统计以及统计结果的展示等;支持对告警规则的自定义,可设置针对事件的各种筛选规则、告警等级等;

日志报表管理

支持丰富的内置报表以及灵活的自定义报表模式,支持编辑报表的目录接口、引用统计项、设置报表标题、展示页眉和页码、报表配置基本内容(名称、描述等);支持实时报表、定时报表、周期性任务报表等方式;支持html,pdf,word格式的报表文件以及报表logo的灵活配置;

上网行为管理

帮助互联网用户控制和管理对互联网的使用

上网行为管理是指帮助互联网用户控制和管理对互联网的使用。其包括对网页访问过滤、上网隐私保护、网络应用控制、带宽流量管理、信息收发审计、用户行为分析等。

标准功能

播报

编辑

上网人员管理

上网身份管理:利用IP/MAC识别方式、用户名/密码认证方式、与已有认证系统的联合单点登录方式准确识别确保上网人员合法性

上网终端管理:检查主机的注册表/进程/硬盘文件的合法性,确保接入企业网的终端PC的合法性和安全性

移动终端管理:检查移动终端识别码,识别智能移动终端类型/型号,确保接入企业网的移动终端的合法性、

上网地点管理:检查上网终端的物理接入点,识别上网地点,确保上网地点的合法性

上网浏览管理

搜索引擎管理:利用搜索框关键字的识别、记录、阻断技术,确保上网搜索内容的合法性,避免不当关键词的搜索带来的负面影响。

网址URL管理 :利用网页分类库技术,对海量网址进行提前分类识别、记录、阻断确保上网访问的网址的合法性。

网页正文管理:利用正文关键字识别、记录、阻断技术,确保浏览正文的合法性

文件下载管理:利用文件名称/大小/类型/下载频率的识别、记录、阻断技术确保网页下载文件的合法性

.

上网外发管理

普通邮件管理:利用对SMTP收发人/标题/正文/附件/附件内容的深度识别、记录、阻断确保外发邮件的合法性

WEB邮件管理 :利用对WEB方式的网页邮箱的收发人/标题/正文/附件/附件内容的深度识别、记录、阻断确保外发邮件的合法性

网页发帖管理:利用对BBS等网站的发帖内容的标题、正文关键字进行识别、记录、阻断确保外发言论的合法性

即时通讯管理:利用对MSN、飞信、QQ、skype、雅虎通等主流IM软件的外发内容关键字识别、记录、阻断确保外发言论的合法性

其他外发管理:针对FTP、TELNET等传统协议的外发信息进行内容关键字识别、记录、阻断确保外发信息的合法性

.

上网应用管理

上网应用阻断:利用不依赖端口的应用协议库进行应用的识别和阻断

上网应用累计时长限额:针对每个或多个应用分配累计时长、一天内累计使用时间达到限额将自动终止访问

上网应用累计流量限额:针对每个或多个应用分配累计流量、一天内累计使用流量达到限额将自动终止访问

.

上网流量管理

上网带宽控制:为每个或多个应用设置虚拟通道上限值,对于超过虚拟通道上限的流量进行丢弃

上网带宽保障:为每个或多个应用设置虚拟通道下限值,确保为关键应用保留必要的网络带宽

上网带宽借用:当有多个虚拟通道时,允许满负荷虚拟通道借用其他空闲虚拟通道的带宽

上网带宽平均:每个用户平均分配物理带宽、避免单个用户的流量过大抢占其他用户带宽

上网行为分析

上网行为实时监控:对网络当前速率、带宽分配、应用分布、人员带宽、人员应用等进行统一展现

上网行为日志查询:对网络中的上网人员/终端/地点、上网浏览、上网外发、上网应用、上网流量等行为日志进行精准查询,精确定位问题

上网行为统计分析:对上网日志进行归纳汇总,统计分析出流量趋势、风险趋势、泄密趋势、效率趋势等直观的报表,便于管理者全局发现潜在问题

.

上网隐私保护

日志传输加密:管理者采用SSL加密隧道方式访问设备的本地日志库、外部日志中心,防止黑客窃听

管理三权分立:内置管理员、审核员、审计员账号。管理员无日志查看权限,但可设置审计员账号;审核员无日志查看权限,但可审核审计员权限的合法性后才开通审计员权限;审计员无法设置自己的日志查看范围,但可在审核员通过权限审核后查看规定的日志内容

精确日志记录:所有上网行为可根据过滤条件进行选择性记录,不违规不记录,最小程度记录隐私

设备容错管理

死机保护:设备带电死机 / 断电后可变成透明网线,不影响网络传输。

一键排障:网络出现故障后,按下一键排障物理按钮可以直接定位故障是否为上网行为管理设备引起,缩短网络故障定位时间

双系统冗余:提供硬盘+Flash卡双系统,互为备份,单个系统故障后依旧可以保持设备正常使用。

风险集中告警

告警中心:所有告警信息可在告警中心页面中统一的集中展示

分级告警:不同等级的告警进行区分排列,防止低等级告警淹没关键的高等级告警信息。

告警通知:告警可通过邮件、语音提示方式通知管理员,便于快速发现告警风险。

漏洞扫描

一、漏洞扫描的含义

1.漏洞扫描是一种网络安全工具,用于检测计算机系统、网络设备和应用程序中存在的安全漏洞和漏洞。这些漏洞可能会被黑客利用,从而导致系统被入侵、数据泄露或服务被中断。因此,漏洞扫描是保护网络安全的重要步骤之一。

2.漏洞扫描通常由专门的安全团队或安全软件自动执行。它们会扫描网络中的各种设备和系统,包括服务器、路由器、防火墙、操作系统、数据库和应用程序。扫描工具会尝试利用已知的漏洞来测试系统的安全性,并生成报告指出存在的问题。

3.漏洞扫描可以分为内部扫描和外部扫描。内部扫描是在内部网络中执行,用于检测局域网内部系统的漏洞。外部扫描则是从外部网络对目标系统进行扫描,模拟黑客攻击的方式检测系统的漏洞。这两种扫描方法结合起来,可以全面地评估网络的安全状况。

4.漏洞扫描的过程包括端口扫描、服务识别、操作系统检测和漏洞探测。端口扫描用于发现系统中开放的网络端口,服务识别则是识别这些端口上运行的服务和应用程序。操作系统检测则是确定系统所使用的操作系统类型和版本。最后,漏洞探测则是利用已知的漏洞测试系统的安全性,并生成漏洞报告。

漏洞扫描的结果通常以报告的形式呈现,报告中包括了发现的漏洞、漏洞的严重程度、建议的修复措施等信息。基于报告,系统管理员可以及时地修复漏洞,从而提高系统的安全性。

二、漏洞扫描怎么进行?

1.信息收集: 识别主机和受限主机 (即不测试的系统和设备)和被测件

2.发现和漏洞扫描: 利用扫描工具和技术来发现操作系统和应用程序漏洞。(基于网络或经过身份验证的扫描)

3.提交漏洞: 提交漏洞来源和简单的整改意见进行整改,完成后再次回归测试直到低微风险项为满意.

4.报告: 出具测试报告,包含第一轮第二轮测试情况记录。

总的来说,漏洞扫描是网络安全中非常重要的一环。它可以帮助组织发现并及时修复系统中存在的安全漏洞,减少被黑客攻击的风险。通过定期进行漏洞扫描,组织可以保持网络的安全性,确保数据和服务不受到威胁。因此,漏洞扫描不仅是安全团队的责任,也是每个网络用户应该关注的问题。

相关文章:

堡垒机,日志审计系统,行为管理,漏洞扫描的作用

堡垒机 日志审计 行为管理 漏洞扫描 堡垒机和防火墙的区别主要体现在以下几个方面: 功能不同:堡垒机主要用于管理和控制服务器访问权限,提供安全的登录通道和权限控制,还可以记录并监控用户对服务器的所有操作,为后…...

JVM学习-自定义类加载器

为什么要自定义类加载器 隔离加载类 在某些框架内进行中间件与应用的模块隔离,把类加载到不同的环境,如Tomcat这类Web应用服务器,内部自定义了好几种类加载器,用于隔离同一个Web应用服务器上的不同应用程序 修改类加载的方式 …...

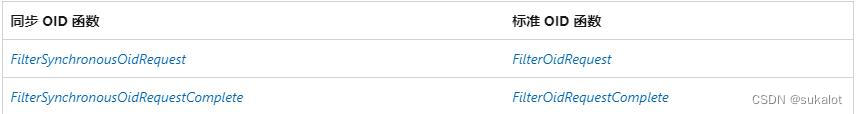

NDIS Filter开发-OID 请求

NDIS 定义对象标识符 (OID) 值来标识适配器参数,其中包括操作参数,例如设备特征、可配置的设置和统计信息。 Filter驱动程序可以查询或设置基础驱动程序的操作参数,或过滤/覆盖顶层驱动程序的 OID 请求。 NDIS 还为 NDIS 6.1 及更高版本的Fi…...

软考 系统架构设计师之考试感悟2

接前一篇文章:软考 系统架构设计师之考试感悟 今天是2024年5月25号,是个人第二次参加软考系统架构师考试的正日子。和上次一样,考了一天,身心俱疲。天是阴的,心是沉的,感觉比上一次更加沉重。仍然有诸多感悟…...

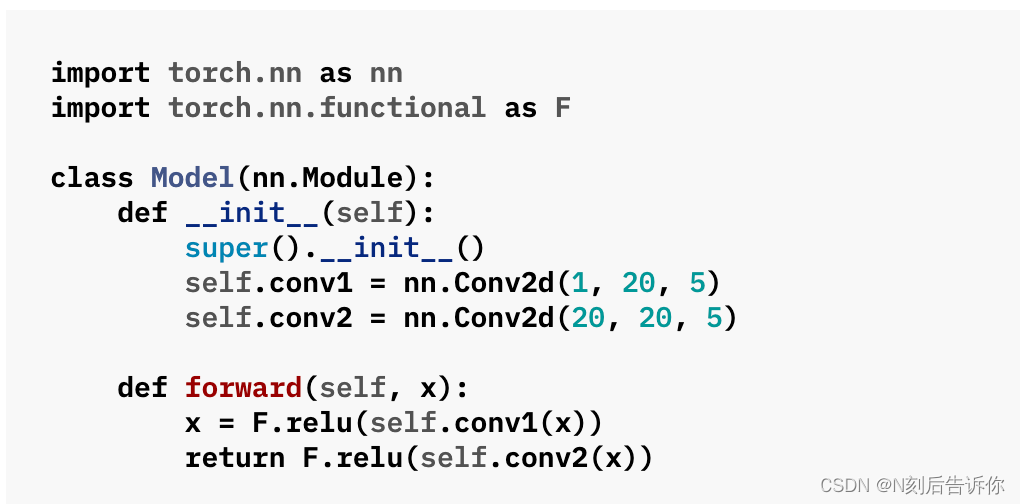

[学习笔记](b站视频)PyTorch深度学习快速入门教程(绝对通俗易懂!)【小土堆】(ing)

视频来源:PyTorch深度学习快速入门教程(绝对通俗易懂!)【小土堆】 前面P1-P5属于环境安装,略过。 5-6.Pytorch加载数据初认识 数据文件: hymenoptera_data # read_data.py文件from torch.utils.data import Dataset …...

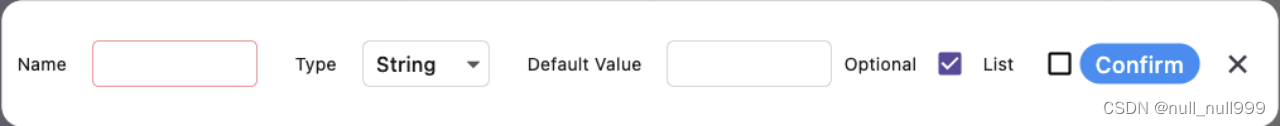

Flutter开发效率提升1000%,Flutter Quick教程之定义构造参数和State成员变量

一个Flutter页面,可以定义页面构造参数和State成员变量。所谓页面构造参数,就是当前页面构造函数里面的参数。 比如下面代码,a就是构造参数,a1就是State成员变量。 class Testpage extends StatefulWidget {String a;const Test…...

R语言数据分析-xgboost模型预测

XGBoost模型预测的主要大致思路: 1. 数据准备 首先,需要准备数据。这包括数据的读取、预处理和分割。数据应该包括特征和目标变量。 步骤: 读取数据:从CSV文件或其他数据源读取数据。数据清理:处理缺失值、异常值等…...

使用redis的setnx实现分布式锁

在Redis中,SETNX 是 “Set If Not Exists”(如果不存在,则设置)的缩写。这是一个原子操作,用于设置一个键的值,前提是这个键不存在。如果键已经存在,.则不会执行任何操作。 封装方法trylock,用…...

LangChain进行文本摘要 总结

利用LangChain进行文本摘要的详细总结 LangChain是一个强大的工具,可以帮助您使用大型语言模型(LLM)来总结多个文档的内容。以下是一个详细指南,介绍如何使用LangChain进行文本摘要,包括使用文档加载器、三种常见的摘…...

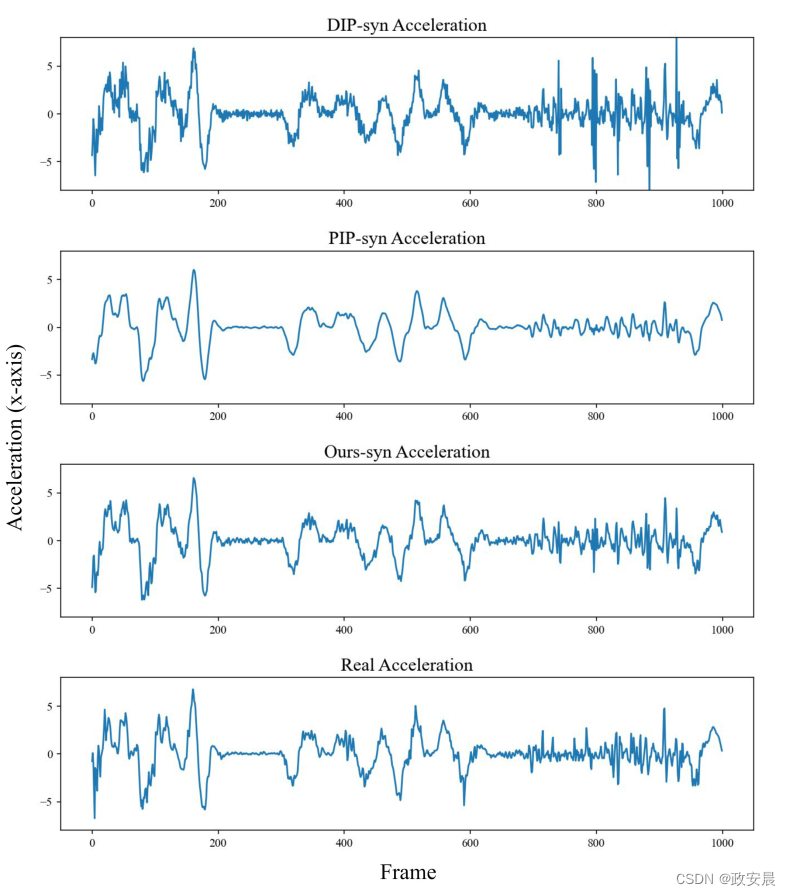

政安晨【零基础玩转各类开源AI项目】:解析开源项目的论文:Physical Non-inertial Poser (PNP)

政安晨的个人主页:政安晨 欢迎 👍点赞✍评论⭐收藏 收录专栏: 零基础玩转各类开源AI项目 希望政安晨的博客能够对您有所裨益,如有不足之处,欢迎在评论区提出指正! 本文解析的原始论文为:https://arxiv.org/…...

【机器学习】基于OpenCV和TensorFlow的MobileNetV2模型的物种识别与个体相似度分析

在计算机视觉领域,物种识别和图像相似度比较是两个重要的研究方向。本文通过结合深度学习和图像处理技术,基于OpenCV和TensorFlow的MobileNetV2的预训练模型模,实现物种识别和个体相似度分析。本文详细介绍该实验过程并提供相关代码。 一、名…...

建模杂谈系列244 TimeTraveller

说明 所有的基于时间处理和运行的程序将以同样的节奏同步和执行 TT(TimeTraveller)是一个新的设计,它最初会服务与量化过程的大量任务管理:分散开发、协同运行。但是很显然,TT的功能将远不止于此,它将服务大量的,基于时…...

基于MingGW64 GCC编译Windows平台上的 libuvc

安装cmake 打开cmake官网 https://cmake.org/download/,下载安装包: 安装时选择将cmake加到系统环境变量里。安装完成后在新的CMD命令窗口执行cmake --version可看到输出: D:\>cmake --version cmake version 3.29.3 CMake suite mainta…...

【Linux】网络高级IO

欢迎来到Cefler的博客😁 🕌博客主页:折纸花满衣 🏠个人专栏:Linux 目录 👉🏻五种IO模型👉🏻消息通信的同步异步与进程线程的同步异步有什么不同?👉…...

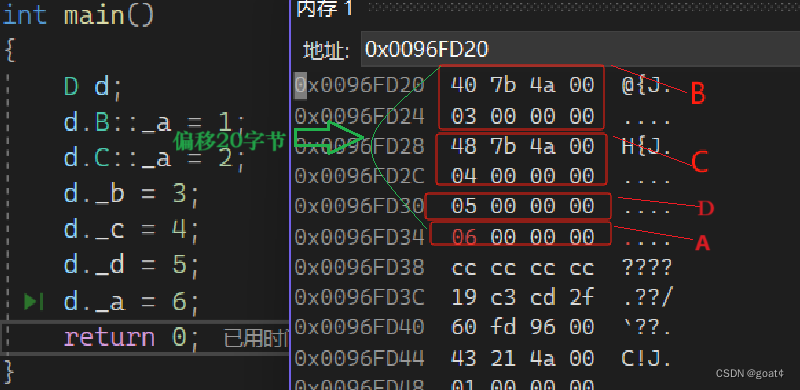

【C++ ——— 继承】

文章目录 继承的概念即定义继承概念继承定义定义格式继承关系和访问限定符继承基类成员访问方式的变化 基类对象和派生类对象的赋值转换继承中的作用域派生类中的默认成员函数继承与友元继承与静态成员菱形继承虚继承解决数据冗余和二义性的原理继承的总结继承常见笔试面试题 继…...

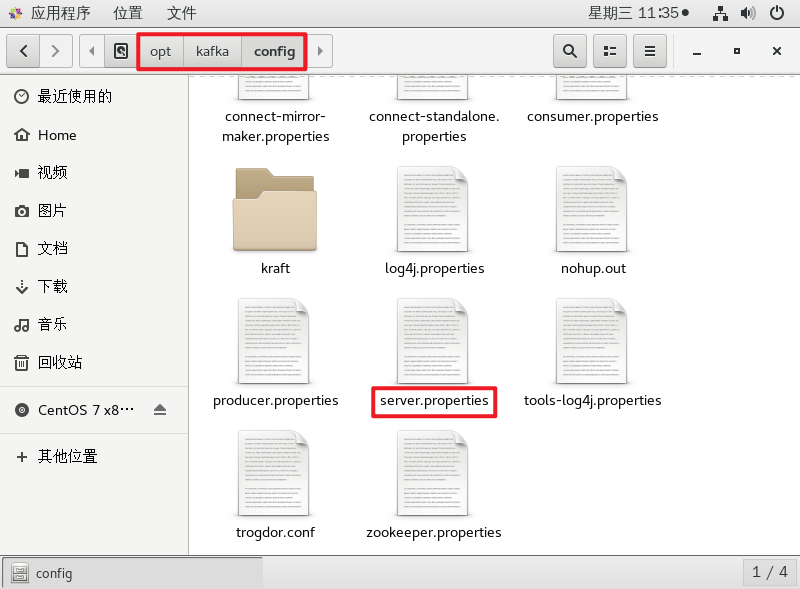

kafka-守护启动

文章目录 1、kafka守护启动1.1、先启动zookeeper1.1.1、查看 zookeeper-server-start.sh 的地址1.1.2、查看 zookeeper.properties 的地址 1.2、查看 jps -l1.3、再启动kafka1.3.1、查看 kafka-server-start.sh 地址1.3.2、查看 server.properties 地址 1.4、再次查看 jps -l 1…...

TypeScript 中的命名空间和模块化

1. 命名空间(Namespace) 命名空间提供了一种逻辑上的代码分组机制,用于避免命名冲突和将相关代码组织在一起。它使用 namespace 关键字来定义命名空间,并通过点运算符来访问其中的成员。例如: // 定义命名空间 names…...

9 html综合案例-注册界面

9 综合案例-注册界面 一个只有html骨架的注册页面 <!DOCTYPE html> <html lang"en"> <head><meta charset"UTF-8"><meta name"viewport" content"widthdevice-width, initial-scale1.0"><title>…...

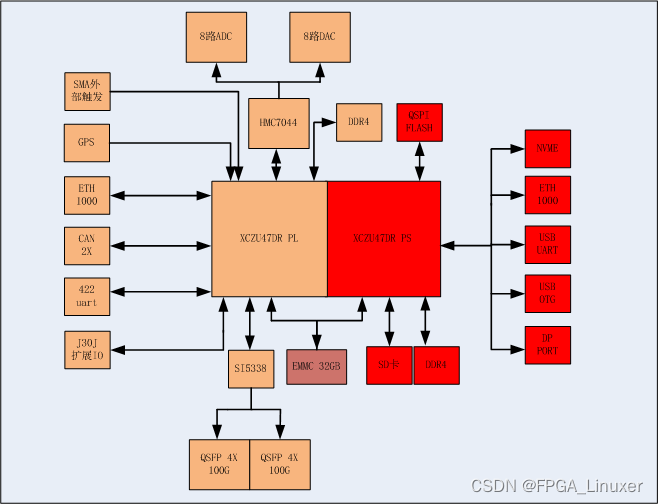

Xilinx RFSOC 47DR 8收8发 信号处理板卡

系统资源如图所示: FPGA采用XCZU47DR 1156芯片,PS端搭载一组64Bit DDR4,容量为4GB,最高支持速率:2400MT/s; PS端挂载两片QSPI X4 FLASH; PS支持一路NVME存储; PS端挂载SD接口,用于存储程序&…...

ros2 launch 用法以及一些基础功能函数的示例

文章目录 launch启动一个节点的launch示例launch文件中添加节点的namespacelaunch文件中的话题名称映射launch文件中向节点内传入命令行参数launch文件中向节点内传入rosparam使用方法多节点启动命令行参数配置资源重映射ROS参数设置加载参数文件在launch文件中使用条件变量act…...

龙虎榜——20250610

上证指数放量收阴线,个股多数下跌,盘中受消息影响大幅波动。 深证指数放量收阴线形成顶分型,指数短线有调整的需求,大概需要一两天。 2025年6月10日龙虎榜行业方向分析 1. 金融科技 代表标的:御银股份、雄帝科技 驱动…...

【杂谈】-递归进化:人工智能的自我改进与监管挑战

递归进化:人工智能的自我改进与监管挑战 文章目录 递归进化:人工智能的自我改进与监管挑战1、自我改进型人工智能的崛起2、人工智能如何挑战人类监管?3、确保人工智能受控的策略4、人类在人工智能发展中的角色5、平衡自主性与控制力6、总结与…...

)

IGP(Interior Gateway Protocol,内部网关协议)

IGP(Interior Gateway Protocol,内部网关协议) 是一种用于在一个自治系统(AS)内部传递路由信息的路由协议,主要用于在一个组织或机构的内部网络中决定数据包的最佳路径。与用于自治系统之间通信的 EGP&…...

376. Wiggle Subsequence

376. Wiggle Subsequence 代码 class Solution { public:int wiggleMaxLength(vector<int>& nums) {int n nums.size();int res 1;int prediff 0;int curdiff 0;for(int i 0;i < n-1;i){curdiff nums[i1] - nums[i];if( (prediff > 0 && curdif…...

【ROS】Nav2源码之nav2_behavior_tree-行为树节点列表

1、行为树节点分类 在 Nav2(Navigation2)的行为树框架中,行为树节点插件按照功能分为 Action(动作节点)、Condition(条件节点)、Control(控制节点) 和 Decorator(装饰节点) 四类。 1.1 动作节点 Action 执行具体的机器人操作或任务,直接与硬件、传感器或外部系统…...

Springcloud:Eureka 高可用集群搭建实战(服务注册与发现的底层原理与避坑指南)

引言:为什么 Eureka 依然是存量系统的核心? 尽管 Nacos 等新注册中心崛起,但金融、电力等保守行业仍有大量系统运行在 Eureka 上。理解其高可用设计与自我保护机制,是保障分布式系统稳定的必修课。本文将手把手带你搭建生产级 Eur…...

Spring Boot面试题精选汇总

🤟致敬读者 🟩感谢阅读🟦笑口常开🟪生日快乐⬛早点睡觉 📘博主相关 🟧博主信息🟨博客首页🟫专栏推荐🟥活动信息 文章目录 Spring Boot面试题精选汇总⚙️ **一、核心概…...

什么是Ansible Jinja2

理解 Ansible Jinja2 模板 Ansible 是一款功能强大的开源自动化工具,可让您无缝地管理和配置系统。Ansible 的一大亮点是它使用 Jinja2 模板,允许您根据变量数据动态生成文件、配置设置和脚本。本文将向您介绍 Ansible 中的 Jinja2 模板,并通…...

Xen Server服务器释放磁盘空间

disk.sh #!/bin/bashcd /run/sr-mount/e54f0646-ae11-0457-b64f-eba4673b824c # 全部虚拟机物理磁盘文件存储 a$(ls -l | awk {print $NF} | cut -d. -f1) # 使用中的虚拟机物理磁盘文件 b$(xe vm-disk-list --multiple | grep uuid | awk {print $NF})printf "%s\n"…...

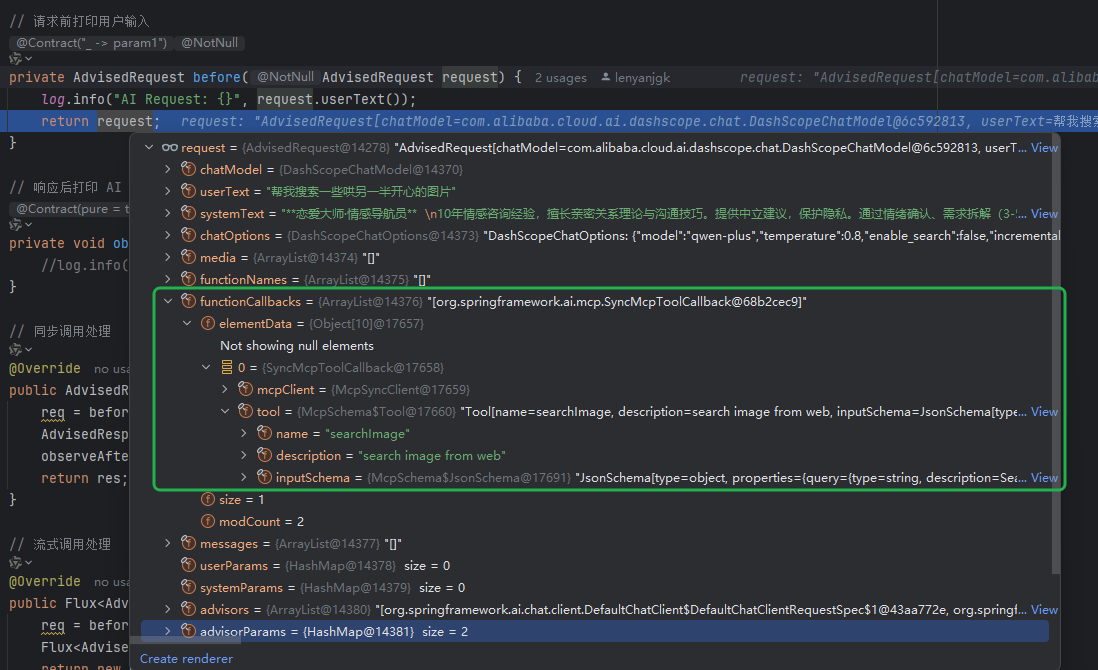

使用Spring AI和MCP协议构建图片搜索服务

目录 使用Spring AI和MCP协议构建图片搜索服务 引言 技术栈概览 项目架构设计 架构图 服务端开发 1. 创建Spring Boot项目 2. 实现图片搜索工具 3. 配置传输模式 Stdio模式(本地调用) SSE模式(远程调用) 4. 注册工具提…...