2023年 AI APT可持续攻击的调查研究报告

- 总览

随着网络技术的不断发展,网络安全威胁也日益严峻。高级持续性威胁(APT)攻击以其目标明确、手段多样、隐蔽性强等特点,成为网络安全领域的重要挑战。本文分析2023年当前 APT 攻击的主要特点、活跃组织、攻击趋势以及漏洞利用情况,并提出相应的安全建议,帮助大家了解 APT 攻击,提升网络安全防护能力。

一、APT 攻击的主要特点

- 目标明确,针对性强: APT 攻击者通常针对特定的组织或个人,进行长时间、有计划的攻击,旨在窃取敏感数据、破坏关键基础设施或获取经济利益。

- 目标选择: 攻击者会根据受害者的行业、组织规模、资产价值、信息敏感性等因素,选择攻击目标。例如,政府机构通常掌握着重要的国家机密,金融行业则拥有大量的金融数据,因此成为 APT 攻击的热门目标。

- 攻击目标类型: 攻击目标类型包括政府机构、国防军事、金融商贸、教育科研、能源交通、医疗健康等。其中,政府机构和军事部门是最常见的攻击目标,因为这些部门掌握着重要的国家机密和军事信息。

- 攻击手段多样,技术先进: APT 攻击者利用钓鱼邮件、恶意软件、0day 漏洞、供应链攻击等手段,并不断更新攻击技术和工具,以绕过安全防御。

- 钓鱼邮件: 钓鱼邮件是 APT 攻击中最常见的手段之一,攻击者通过发送看似正常的邮件,诱骗受害者点击恶意链接或下载恶意附件,从而控制受害者的计算机。

- 恶意软件: 恶意软件是 APT 攻击的重要工具,攻击者会使用各种恶意软件,例如木马、后门、勒索软件等,窃取受害者的敏感数据,或控制受害者的计算机。

- 0day 漏洞: 0day 漏洞是指尚未被公开或修复的软件漏洞,攻击者会利用 0day 漏洞进行攻击,以绕过安全防御。

- 供应链攻击: 供应链攻击是指攻击者通过攻击软件供应商的供应链,将恶意软件植入到软件中,然后通过软件分发到受害者,从而控制受害者。例如,2023 年 3 月 29 日,涉及 3CXDesktopApp 音视频会议软件的供应链攻击事件,就是由 Lazarus 组织发起的。

- 隐蔽性强,难以检测: APT 攻击者通常采用隐蔽的攻击手法,例如社会工程学、恶意软件伪装、横向移动等,以隐藏攻击痕迹,避免被检测。

- 社会工程学: 社会工程学是指利用人类的弱点进行攻击,例如欺骗、诱骗等,以获取敏感信息或控制受害者的计算机。

- 恶意软件伪装: 恶意软件伪装是指将恶意软件伪装成正常的软件,例如将木马伪装成办公软件、杀毒软件等,以诱骗受害者下载和运行。

- 横向移动: 横向移动是指攻击者入侵受害者的计算机后,会尝试获取更高的权限,或入侵其他计算机,以扩大攻击范围。

- 攻击范围广,影响深远: APT 攻击往往造成严重的后果,例如数据泄露、系统瘫痪、经济损失等,对受害者造成长期的影响。例如,2017 年 WannaCry 勒索软件攻击,导致全球数十万台计算机感染,造成巨大的经济损失。

(一)攻击目标

APT 攻击者通常针对特定组织或个人,例如政府机构、军事部门、金融企业、科研机构等,这些组织或个人掌握着重要的国家机密、商业秘密或科研数据。

(二)攻击手段

- 钓鱼邮件: 通过发送看似正常的邮件,诱骗受害者点击恶意链接或下载恶意附件,从而控制受害者的计算机。

- 恶意软件: 将木马、后门、勒索软件等恶意软件植入到受害者的计算机中,窃取敏感数据或控制受害者的计算机。

- 0day 漏洞: 利用尚未被公开或修复的软件漏洞,绕过安全防御,入侵受害者的计算机。

- 供应链攻击: 通过攻击软件供应商的供应链,将恶意软件植入到软件中,然后通过软件分发到受害者,从而控制受害者。

(三)攻击特点

- 目标明确: 攻击者针对特定组织或个人进行攻击,攻击目标明确。

- 手段多样: 攻击者利用多种手段进行攻击,攻击手法复杂。

- 隐蔽性强: 攻击者采用隐蔽的攻击手法,避免被检测。

- 持续时间长: 攻击者会长期潜伏在目标网络中,持续获取信息或造成破坏。

二、APT 攻击的活跃组织

二、活跃的 APT 组织

- 东亚地区:

- Lazarus:

- 攻击目标: 金融机构、虚拟货币交易所、卫星通信接收器和调制解调器等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、供应链攻击等手段。

- 技术特点: 攻击手法复杂,具备高超的技术水平,不断更新攻击技术和工具。

- Kimsuky:

- 攻击目标: 政府、科技、媒体、医疗、能源等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、社会工程学等手段。

- 技术特点: 擅长利用社会工程学手段进行攻击,并根据时事热点制作诱饵,攻击手法隐蔽。

- APT37:

- 攻击目标: 政府、军事、企业等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、0day 漏洞等手段。

- 技术特点: 擅长利用 0day 漏洞,并具备漏洞利用开发的技术,攻击方式复杂,不断改进工具和技战术流程。

- APT43:

- 攻击目标: 政府、教育、研究和智库等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、网络犯罪活动等手段。

- 技术特点: 攻击目标明确,攻击手法复杂,并通过网络犯罪活动筹集资金。

- Lazarus:

- 东南亚地区:

- 海莲花:

- 攻击目标: 政府、科研院所、媒体、企业等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、供应链攻击等手段。

- 技术特点: 攻击目标广泛,攻击手法多样,具备高超的技术水平。

- Saaiwc(DarkPink):

- 攻击目标: 政府、军事、教育机构、宗教和非营利组织等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、社会工程学等手段。

- 技术特点: 攻击目标广泛,攻击手法多样,具备高超的技术水平。

- 海莲花:

- 南亚地区:

- 蔓灵花:

- 攻击目标: 政府、电力、军工业等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、社会工程学等手段。

- 技术特点: 攻击目标明确,攻击手法多样。

- 肚脑虫:

- 攻击目标: 政府、军事、商务领域等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、社会工程学等手段。

- 技术特点: 攻击目标明确,攻击手法多样。

- 透明部落:

- 攻击目标: 政府、军队、激进分子、民间社会等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、社会工程学等手段。

- 技术特点: 攻击目标广泛,攻击手法多样。

- SideCopy:

- 攻击目标: 政府、军队、军事等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、社会工程学等手段。

- 技术特点: 攻击目标明确,攻击手法多样。

- 响尾蛇:

- 攻击目标: 政府、外交机构、军事、高等教育机构等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、社会工程学等手段。

- 技术特点: 攻击目标明确,攻击手法多样。

- 摩诃草:

- 攻击目标: 政府、军事、电力、工业、外交、经济等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、社会工程学等手段。

- 技术特点: 攻击目标广泛,攻击手法多样。

- 幼象(CNC):

- 攻击目标: 政府、科研机构、教育机构等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、社会工程学等手段。

- 技术特点: 攻击目标明确,攻击手法多样。

- 蔓灵花:

- 东欧地区:

- APT28:

- 攻击目标: 政府、军事、安全组织等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、0day 漏洞等手段。

- 技术特点: 攻击手法复杂,具备高超的技术水平,攻击目标广泛。

- APT29:

- 攻击目标: 政府、机构、外交部门等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、0day 漏洞等手段。

- 技术特点: 攻击目标明确,攻击手法复杂,攻击目标广泛。

- Turla:

- 攻击目标: 政府、大使馆、军事、教育、研究、制药公司等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、0day 漏洞等手段。

- 技术特点: 攻击手法复杂,具备高超的技术水平,攻击目标广泛。

- Sandworm:

- 攻击目标: 政府、媒体、能源、工业控制系统等领域。

- 攻击手段: 利用钓鱼邮件、恶意软件、0day 漏洞等手段。

- 技术特点: 攻击目标明确,攻击手法复杂,

- APT28:

三、APT 攻击的趋势

APT 攻击并非一成不变,而是随着技术发展和安全防御的提升,不断演变和进化。以下是一些 APT 攻击的趋势:

- 移动端攻击增多: 随着移动设备的普及,移动端攻击成为 APT 攻击的新趋势。攻击者利用 0day 漏洞、恶意应用等手段,窃取手机用户的敏感数据,并进行远程监控。

- 网络设备成为攻击目标: 路由器、防火墙等网络设备成为 APT 攻击的重要目标。攻击者利用网络设备中的漏洞,建立 C2 服务器,并进行横向移动。

- 勒索团伙利用 0day 漏洞: 勒索团伙开始利用 0day 漏洞进行攻击,例如 Magniber 和 Nokoyawa 团伙。

- 攻击技术更加复杂: APT 攻击者不断改进攻击技术和工具,例如使用恶意软件伪装、横向移动、自动化攻击平台等,以绕过安全防御。

四、0day 漏洞的利用

2023 年上半年,0day 漏洞的利用情况有所上升,攻击者利用 0day 漏洞进行攻击,例如:

- Outlook 漏洞 CVE-2023-23397: 攻击者通过发送带有特定 MAPI 属性的邮件,窃取受害者 NTLM Hash。

- iOS 系统中 iMessage 信息服务的 0-Click 0day 漏洞: 攻击者无需任何用户交互,即可利用该漏洞窃取手机用户的敏感数据。

- Barracuda Networks ESG 设备中的 0day 漏洞 CVE-2023-2868: 攻击者利用该漏洞获取目标设备的代码执行权限,并部署恶意软件。

五、安全建议

面对日益严峻的 APT 攻击威胁,企业和个人需要采取有效的安全措施,以防范 APT 攻击。

(一)企业安全建议

- 加强网络安全意识: 定期进行安全培训和演练,提高员工的安全意识和防范能力。

- 及时更新操作系统和软件: 定期更新操作系统和软件,修复漏洞,避免被攻击者利用。

- 使用安全的移动设备: 开启安全功能,例如安全锁屏、防病毒软件等,防止手机被攻击者控制。

- 部署专业的安全防护设备: 例如防火墙、入侵检测系统、安全漏洞扫描工具等,以检测和防御 APT 攻击。

- 建立完善的网络安全管理制度: 制定安全策略,建立安全事件响应机制,及时发现和处理安全事件。

- 关注安全情报: 关注安全厂商发布的 APT 攻击情报,及时了解最新的攻击趋势和防御方法。

(二)个人安全建议

- 警惕钓鱼邮件: 不要点击来自陌生人的邮件中的链接或附件,不要随意泄露个人信息。

- 使用安全的软件: 从正规渠道下载软件,并定期更新软件。

- 开启安全功能: 开启防病毒软件、防火墙等安全功能。

- 备份重要数据: 定期备份重要数据,以防止数据丢失。

六、总结

APT 攻击是一个长期存在的威胁,攻击者不断更新攻击技术和工具,以绕过安全防御。企业和个人需要加强网络安全意识,采取有效的安全措施,以防范 APT 攻击。通过提高安全防护能力,我们可以更好地保护自己免受 APT 攻击的侵害,确保网络空间的安全稳定。

相关文章:

2023年 AI APT可持续攻击的调查研究报告

总览 随着网络技术的不断发展,网络安全威胁也日益严峻。高级持续性威胁(APT)攻击以其目标明确、手段多样、隐蔽性强等特点,成为网络安全领域的重要挑战。本文分析2023年当前 APT 攻击的主要特点、活跃组织、攻击趋势以及漏洞利用…...

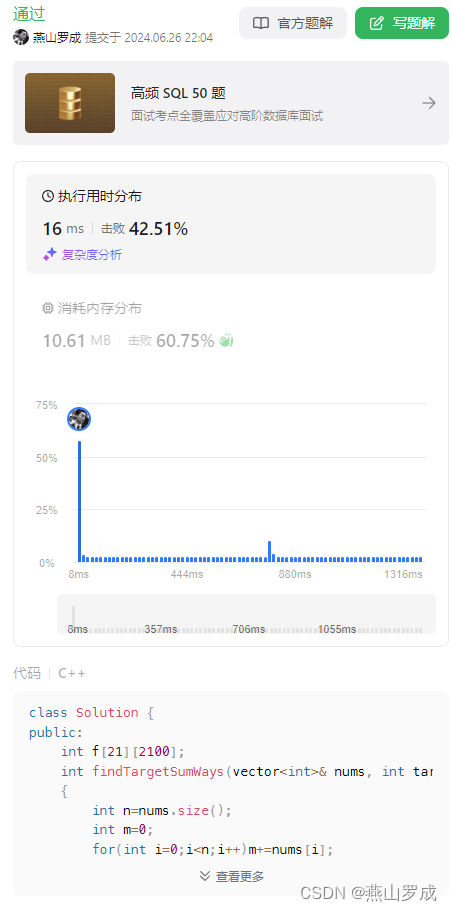

Leetcode 102.目标和

给定一个正整数数组 nums 和一个整数 target 。 向数组中的每个整数前添加 ‘’ 或 ‘-’ ,然后串联起所有整数,可以构造一个 表达式 : 例如,nums [2, 1] ,可以在 2 之前添加 ‘’ ,在 1 之前添加 ‘-’ &…...

LLM AI工具和Delphi名称的起源

LLM AI工具和Delphi名称的起源 使用ChatGPT,直接或通过微软工具,以及其他基于llm的引擎。我很欣赏他们提供好的总结和比较的能力,并且还编写了一些样板代码。与此同时,当你问一些重要的问题时,你会得到一些令人惊讶的好…...

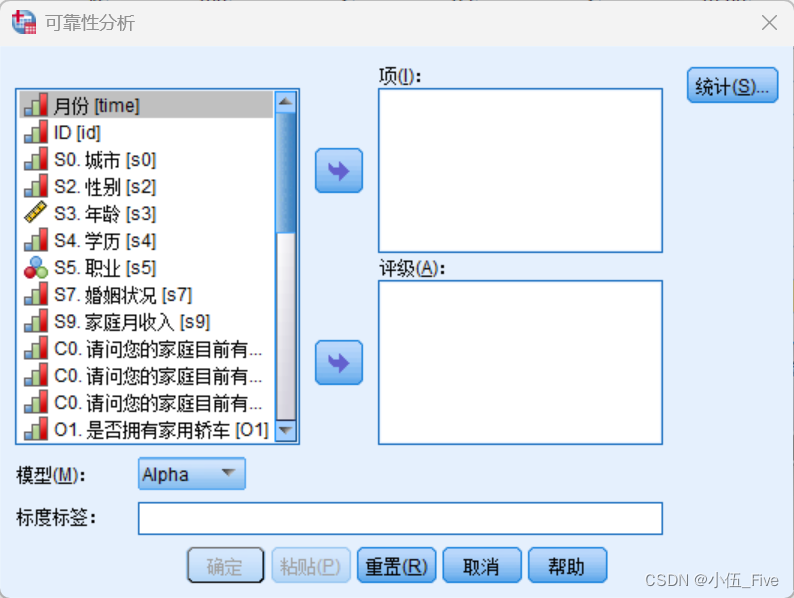

打破数据分析壁垒:SPSS复习必备(十一)

一、方差分析 方差分析的应用条件如下: (1)独立,各组数据相互独立,互不相关; (2)正态:即各组数据符合正态分布; (3)方差齐性&…...

【十六】【QT开发应用】Menu菜单,contextMenuEvent,setContextMenuPolicy,addAction

在 Qt 框架中,QMenu 类用于创建和管理菜单。菜单是用户界面的一部分,可以包含多个选项或动作,用户可以选择这些选项来执行特定的功能。菜单通常显示在菜单栏、上下文菜单(右键菜单)或工具栏中。 基本用法 创建菜单对象…...

华为DCN技术:M-LAG

M-LAG(Multichassis Link Aggregation Group)即跨设备链路聚合组,是一种实现跨设备链路聚合的机制。M-LAG主要应用于普通以太网络、VXLAN和IP网络的双归接入,可以起到负载分担或备份保护的作用。相较于另一种常见的可靠性接入技术…...

k8s持久化之emptyDir使用

目录 概述实践代码 概述 理解emptyDir使用,是后续k8s持久化进阶,高阶使用的基础。 实践 代码 详细说明在代码中 # 缓存数据,可以让多个容器共享数据 # 删除 Pod 时,emptyDir 数据同步消失 # 定义 initContainer -> 下载数据…...

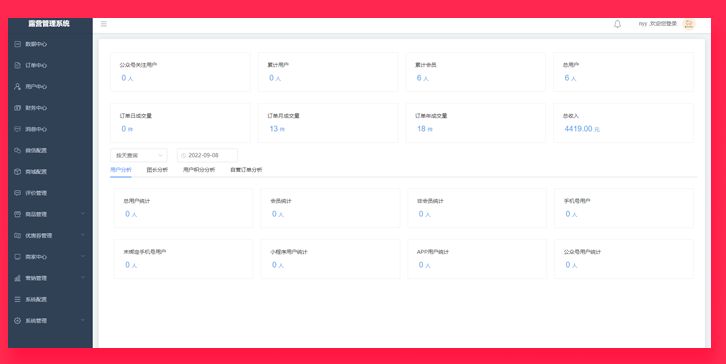

Java露营基地预约小程序预约下单系统源码

轻松开启户外探险之旅 🌟 露营热潮来袭,你准备好了吗? 随着人们对户外生活的热爱日益增加,露营已成为许多人周末和假期的首选活动。但你是否曾因找不到合适的露营基地而烦恼?或是因为繁琐的预约流程而错失心仪的营地…...

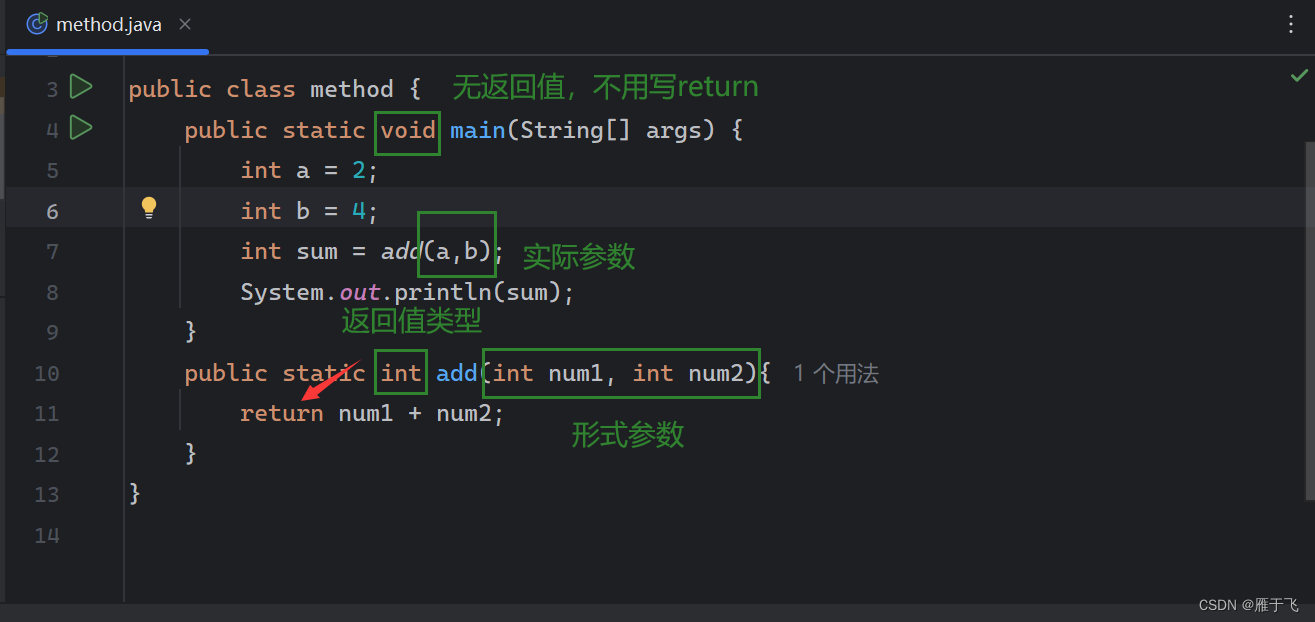

七天速通javaSE:第四天 java方法

文章目录 前言一、什么是方法?二、方法的定义与调用1. 方法的定义2. 方法的调用3. 练习:定义比大小方法并调用 三、方法的重载四、递归五、可变参数拓展:命令行传递参数 前言 本章将学习java方法。 一、什么是方法? java方法是用…...

jupyter notebook的markdown语法不起作用

在这个界面编辑,发现markdown你编辑的是什么就是什么,不起作用,然而点一下: 右上角“Notebook转发”,就会单独跳出一个jupyter notebook的界面,此时就会奏效:...

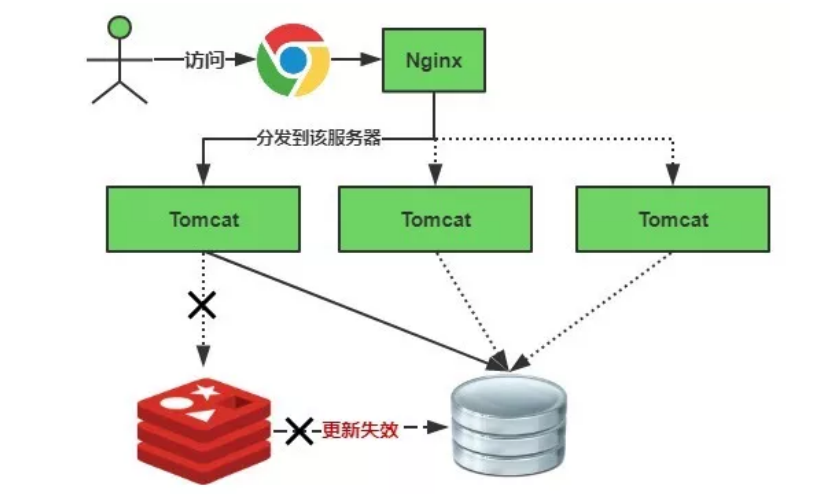

Redis 学习笔记(2)

目录 1 Redis的持久化1.1 RDB持久化方案1.2 AOF持久化方案 2 Redis架构2.1 主从复制架构2.2 哨兵集群设计2.3 哨兵集群设计 3 Redis事务机制4 Redis过期策略与内存淘汰机制4.1 过期策略4.2 内存淘汰机制 5 Redis高频面试题4.1 缓存穿透4.2 缓存击穿4.3 缓存雪崩 1 Redis的持久化…...

快慢指针:删除有序数组中的重复项

题目链接:. - 力扣(LeetCode) 思路好想,代码实现不好想 class Solution {public int removeDuplicates(int[] nums) {int fast 1,slow 1;while(fast < nums.length){if(nums[fast] ! nums[fast-1]){nums[slow] nums[fast]…...

用户登录错误次数太多锁定账号

当用户登录验证码错误次数太多时,需要限制用户在10分钟之内不能再次登录。 限制方案: 1.通过Redis ZSet key可以设置为用户名,value可以设置为UUID,score设置为当前时间戳 每次用户登录时,通过 rangeByScore 查询对…...

tedsign vue3 web-端框架中封装一个验证码组件 以及对应node 接口逻辑说明

一个这样的组件 我直接上代码了 <template><t-loading size"small" :loading"loading" show-overlay><div class"container" click"refresh"><div v-if"svg" class"svg" v-html"svg&…...

探索Scala并发编程之巅:高效并行处理的艺术

标题:探索Scala并发编程之巅:高效并行处理的艺术 引言 在现代软件开发中,随着多核处理器的普及,编写能够充分利用硬件能力的并发程序变得至关重要。Scala,这门结合了面向对象和函数式编程特性的语言,提供…...

AudioLM: 音频生成的革命性模型

AudioLM: 音频生成的革命性模型 AudioLM是一种革命性的音频生成模型,它结合了深度学习和自然语言处理的先进技术,能够生成高质量、逼真的音频内容。本文将探讨AudioLM的基本原理、工作机制、应用场景以及对音频生成领域的影响和未来发展方向。 一、Aud…...

C++ Vector的模拟实现

vector的介绍 1. vector是表示可变大小数组的序列容器。 2. 就像数组一样,vector也采用的连续存储空间来存储元素。也就是意味着可以采用下标对vector的元素进行访问,和数组一样高效。但是又不像数组,它的大小是可以动态改变的,而…...

Kubernetes之Controller详解

本文尝试从Kubernetes Controller的种类、交互逻辑、最佳实践、伪代码示例及历史演进5个方面对其进行详细阐述,希望对您有所帮助! 一、Kubernetes Controller种类 Kubernetes Controller Manager 是 Kubernetes 集群的核心组件之一,负责管理…...

openlayers性能优化——开启图层预加载、减少空白等待时间

使用切片图层时、地图拖拽会有空白图片,为了减少空白等待时间,我们可以开始图层预加载。 const map_top new Map({layers: [new TileLayer({preload:Infinity, //预加载source: new StadiaMaps({layer: "outdoors",}),}),],target: "ma…...

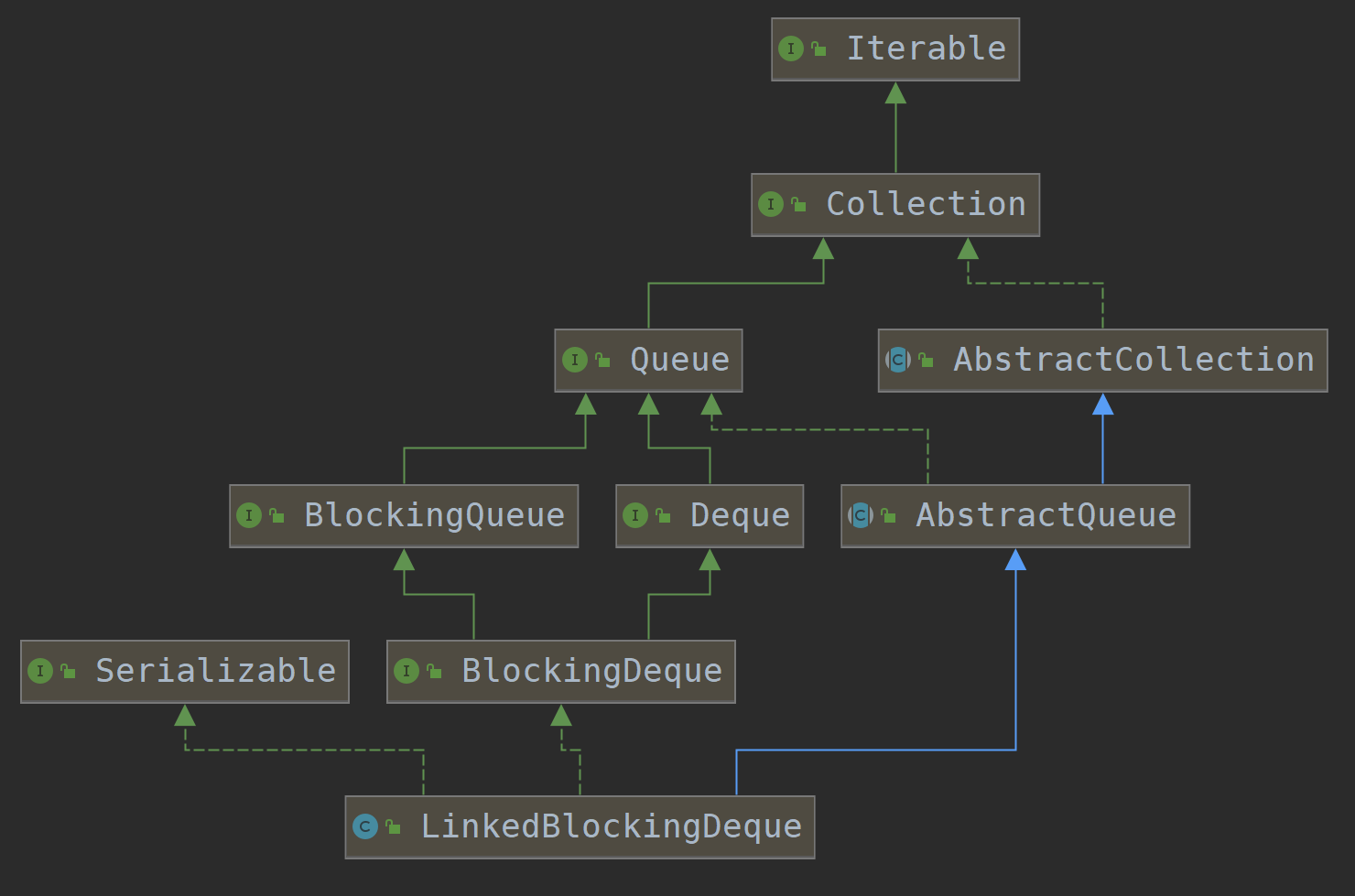

BlockingQueue详解(含动画演示)

目录 BlockingQueue详解0、BlockingQueue简介BlockingQueue接口中方法注释BlockingQueue的实现,总结计划 1、ArrayBlockingQueue简介2、ArrayBlockingQueue的继承体系3、ArrayBlockingQueue的构造方法①、 ArrayBlockingQueue(int capacity)②、ArrayBlockingQueue(…...

vue3 字体颜色设置的多种方式

在Vue 3中设置字体颜色可以通过多种方式实现,这取决于你是想在组件内部直接设置,还是在CSS/SCSS/LESS等样式文件中定义。以下是几种常见的方法: 1. 内联样式 你可以直接在模板中使用style绑定来设置字体颜色。 <template><div :s…...

跨链模式:多链互操作架构与性能扩展方案

跨链模式:多链互操作架构与性能扩展方案 ——构建下一代区块链互联网的技术基石 一、跨链架构的核心范式演进 1. 分层协议栈:模块化解耦设计 现代跨链系统采用分层协议栈实现灵活扩展(H2Cross架构): 适配层…...

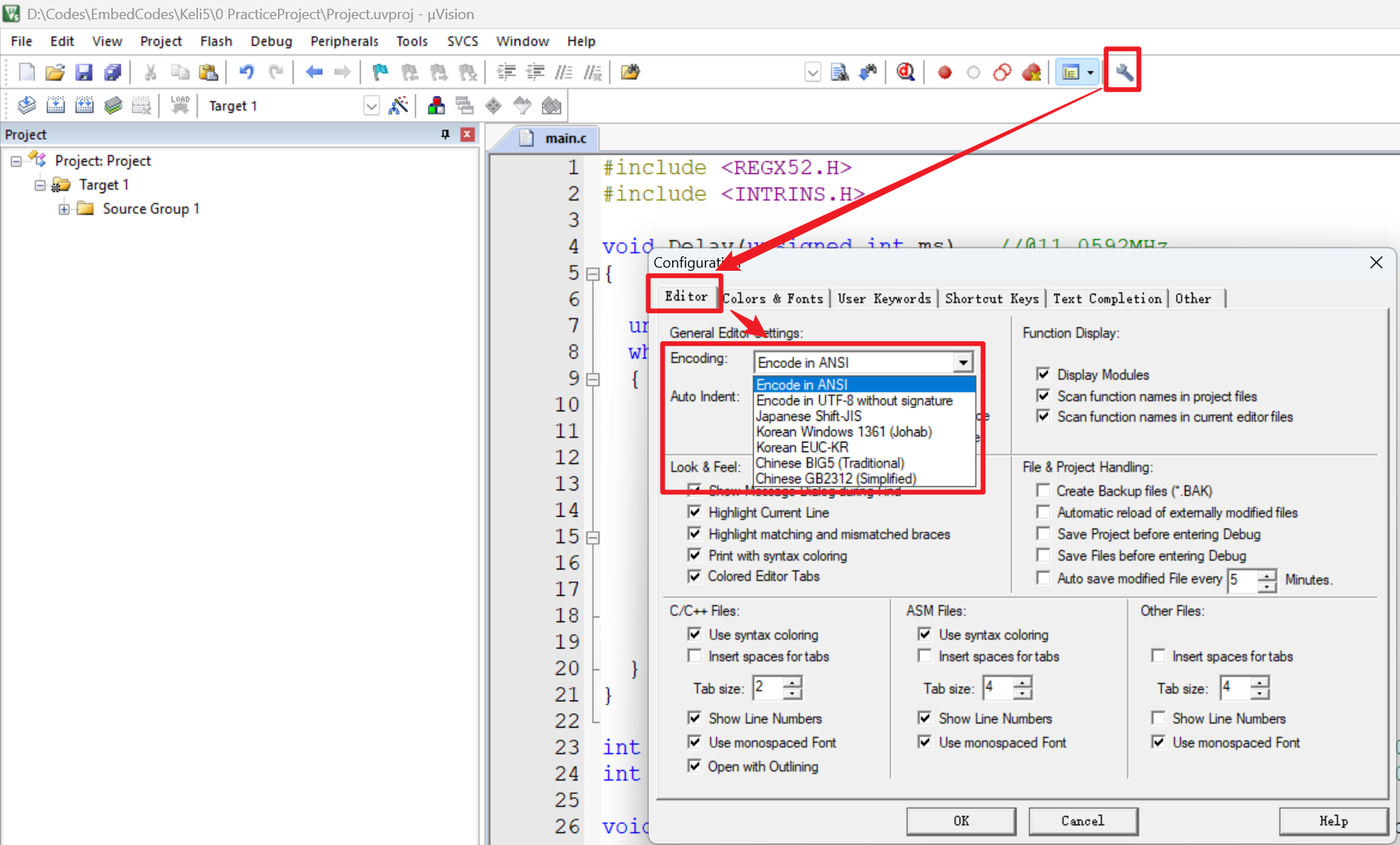

【单片机期末】单片机系统设计

主要内容:系统状态机,系统时基,系统需求分析,系统构建,系统状态流图 一、题目要求 二、绘制系统状态流图 题目:根据上述描述绘制系统状态流图,注明状态转移条件及方向。 三、利用定时器产生时…...

基于Docker Compose部署Java微服务项目

一. 创建根项目 根项目(父项目)主要用于依赖管理 一些需要注意的点: 打包方式需要为 pom<modules>里需要注册子模块不要引入maven的打包插件,否则打包时会出问题 <?xml version"1.0" encoding"UTF-8…...

Java 二维码

Java 二维码 **技术:**谷歌 ZXing 实现 首先添加依赖 <!-- 二维码依赖 --><dependency><groupId>com.google.zxing</groupId><artifactId>core</artifactId><version>3.5.1</version></dependency><de…...

TSN交换机正在重构工业网络,PROFINET和EtherCAT会被取代吗?

在工业自动化持续演进的今天,通信网络的角色正变得愈发关键。 2025年6月6日,为期三天的华南国际工业博览会在深圳国际会展中心(宝安)圆满落幕。作为国内工业通信领域的技术型企业,光路科技(Fiberroad&…...

【51单片机】4. 模块化编程与LCD1602Debug

1. 什么是模块化编程 传统编程会将所有函数放在main.c中,如果使用的模块多,一个文件内会有很多代码,不利于组织和管理 模块化编程则是将各个模块的代码放在不同的.c文件里,在.h文件里提供外部可调用函数声明,其他.c文…...

ZYNQ学习记录FPGA(二)Verilog语言

一、Verilog简介 1.1 HDL(Hardware Description language) 在解释HDL之前,先来了解一下数字系统设计的流程:逻辑设计 -> 电路实现 -> 系统验证。 逻辑设计又称前端,在这个过程中就需要用到HDL,正文…...

【笔记】AI Agent 项目 SUNA 部署 之 Docker 构建记录

#工作记录 构建过程记录 Microsoft Windows [Version 10.0.27871.1000] (c) Microsoft Corporation. All rights reserved.(suna-py3.12) F:\PythonProjects\suna>python setup.py --admin███████╗██╗ ██╗███╗ ██╗ █████╗ ██╔════╝…...

linux设备重启后时间与网络时间不同步怎么解决?

linux设备重启后时间与网络时间不同步怎么解决? 设备只要一重启,时间又错了/偏了,明明刚刚对时还是对的! 这在物联网、嵌入式开发环境特别常见,尤其是开发板、树莓派、rk3588 这类设备。 解决方法: 加硬件…...