人工智能在反无人机中的应用介绍

人工智能技术在无人机的发展中扮演着至关重要的角色,这一作用在反无人机技术领域同样显著。随着无人机技术的发展,飞行器具备了微小尺寸、高速机动性,以及可能采用的隐蔽或低空飞行轨迹等特性。这些特性使得传统的人工监视和控制手段面临着重大挑战。然而,人工智能技术的应用为这些挑战提供了有效的解决方案。

人工智能为何重要

在反无人机技术领域,人工智能的重要性体现在以下3个核心原因:

高速数据处理与实时决策无人机的快速移动和短时间内执行复杂任务的能力要求反无人机系统能够实时跟进和应对。人工智能系统能够快速处理来自雷达、相机和其他传感器的庞大数据流,并立即作出响应决策,如自动跟踪、识别无人机类型及其潜在威胁,并实施相应的防御措施。这一能力是传统手段所难以企及的。

模式识别和异常检测人工智能在模式识别和异常行为检测方面表现出色。通过深度学习,系统可以从过去的数据中学习无人机的飞行模式,并能够识别出与众不同、异常或威胁性的行为。这在识别敌对或非法无人机行为方面至关重要,尤其是在它们试图模仿正常的商业无人机操作或采取隐蔽行动时。

自适应与持续学习无人机技术和用途的不断进化意味着传统的反无人机方法可能很快就会过时。人工智能可以通过不断学习新的无人机特征、战术和干扰技术来适应这种变化,不仅能够根据新的威胁数据更新其模型,还能预测和对抗未来潜在的无人机发展趋势。

这3个原因共同体现了人工智能在处理高速移动目标、复杂数据环境以及不断变化的威胁景观中的关键作用,使其在反无人机技术中变得不可或缺。随着现代人工智能,特别是深度学习和增强学习的发展,反无人机技术的能力得到了大幅度的提升。

红外和可见光探测数据处理

红外和可见光探测是无人机监测的两种关键技术。红外探测通过捕捉无人机发出的红外波段图像,而可见光探测则获取无人机在可见光波段的图像。这两种方法都广泛应用各类图像处理技术,如降低噪声和抑制背景,以确保对无人机的有效探测和识别。近年来,基于深度学习的技术已成为处理红外和可见光图像的主流趋势。这些方法通常先利用传统图像处理技术确定潜在的目标区域,然后通过深度学习进行更精确的目标检测和特征提取。

由于可见光探测不能提供距离信息并且受光照条件影响较大,许多研究正致力于将红外图像与可见光图像,以及雷达数据与可见光传感器信息结合起来,以提高无人机探测的准确性。尽管在反无人机领域,基于深度学习的红外探测技术研究还处于初级阶段,但其已经从其他目标探测领域获得了一定的启发,有望被有效地转化并应用于无人机探测。

文献探索了一种结合可见光和红外图像的方法,通过利用VGG-19网络提取深层特征,并与图像的细节内容结合,实现了融合图像的重构。这项技术不仅对无人机探测有效,也适用于多曝光和多焦点图像融合等其他应用。文献提出了一种基于生成对抗网络(GAN)的红外和可见光图像融合方法,着重于平衡保留红外热辐射信息与增强可见光图像细节之间的关系。而文献研究了雷达与可见光传感器协同监视跟踪低空目标的方法,通过实现量测模型切换和数据的在线更新,以获得更准确的目标信息。

文献开发了基于模型的无人机增强技术,结合Faster-RCNN检测器和多域网络跟踪器,并通过利用图像序列中的残差信息来提高跟踪精度。文献创建了基于网络抓取的图像和人工数据集,使用基于VGG和CNN的端到端检测模型进行无人机和鸟类的检测。文献和则分别运用了ResNet-101、Faster-RCNN和单步多框检测器(SSD)模型对无人机和鸟类进行检测和分类,展示了这些模型在训练和测试数据集上的优异性能。文献提出了一种基于CNN的时空语义分割方法,该方法使用U-Net架构来识别图像中的感兴趣区域,并利用ResNet分类网络来确定这些区域是否包含无人机。

声音探测数据处理

音频探测技术在无人机监测中扮演着补充角色,它通过捕捉无人机运动时产生的独特声音特征来进行探测。这种技术的主要挑战包括环境噪声的干扰、探测距离的限制,以及缺乏公共的无人机声音数据集。尽管如此,音频探测仍然被视为雷达和可见光探测的有效补充,尤其是在需要区分无人机和其他飞行器的情况下。

在无人机音频探测领域,研究人员通常采用梅尔频率倒谱系数(MFCC)、线性预测倒谱系数(LPCC)等特征提取方法,并结合机器学习算法进行声音数据的分类。以下是一些研究案例:

文献中,研究人员使用了MFCC和LPCC方法来提取特征,并采用多种内核的SVM从包含鸟声、飞机和雷暴声的复杂环境中检测和分类无人机声音。实验结果表明,MFCC方法在性能上优于LPCC。

文献改进了MFCC的流程和参数,并结合了一阶差分和多距离分段采集法。通过训练高斯混合模型(GMM),研究者建立了一个无人机音频的“指纹库”,并实现了84.4%的识别率。

文献探讨了在高噪声环境下无人机声音的检测。为了解决训练数据不足的问题,研究者在无人机声音数据集中添加了多种环境声音数据进行数据扩充,并使用GMM、CNN和循环神经网络(RNN)进行检测。结果显示,RNN在各种背景数据集上表现最佳,而GMM和CNN性能相对较差。

文献提出了一种由高清摄像头和麦克风组成的音频辅助摄像机阵列,通过结合视频和音频数据,使用方向分布直方图处理视频数据,并使用MFCC和SVM处理音频数据,最终采用SVM检测场景中的无人机。这种音视频结合的方法显著提高了检测框架的性能。

这些研究表明,尽管音频探测技术在无人机监测中面临着诸多挑战,但通过适当的特征提取和先进的机器学习算法,仍然可以实现对无人机声音的有效探测和识别。随着技术的进步,音频探测技术有望在未来得到更广泛的应用,并进一步提高无人机监测系统的整体性能。

无线探测数据处理

无线探测技术是识别和定位无人机的一种重要手段,它通过监测无人机在通信过程中产生的无线电信号,提取这些信号的频谱特征,并构建无人机特征库,以便对无人机进行检测和定位。无线探测技术的主要方法包括到达时间法(TOA)、到达时间差(TDOA)和无线电测向技术。近年来,随着人工智能技术的发展,SVM、遗传算法、聚类算法和深度学习方法等已被广泛应用于无线电信号的特征提取和分类处理,以实现更准确和高效的无人机探测与定位。

在无线电信号处理领域的研究中,一些技术虽然不是专门为无人机探测设计的,但为该领域提供了有价值的见解。例如,文献中,研究者采用SVM识别无线电信号,并通过多项式搜索算法优化多项式核函数的SVM,使其在识别无线电对地干扰信号方面的准确性和鲁棒性超越传统的遗传算法。文献提出了一种创新的典型频谱方法,用于分析广播频段的频谱数据。该方法通过重复实验提取关键特征,并利用聚类算法构建典型频谱,进而识别干扰源和非法广播,为无线电监测提供了新的视角。

文献采用图像二值化和去噪算法将二维图像转换为二进制格式,再通过六层卷积神经网络(CNN)进行特征提取和分类,有效地检测、跟踪和定位辐射源。文献引入了一种深度门控递归单元卷积网络,专注于无线电信号的特征提取和分类。该方法在对比测试中表现优于SVM和RF,准确率高达90.6%,有效地实现了对31种不同信号的分类。

文献和的方法主要针对单样本分类,而文献的方法适用于多样本情况,显示了深度学习在无线电波形分类中的潜力。这些研究为无人机探测领域提供了新的技术思路和方法参考,有助于推动该领域的技术发展。

多传感器融合数据处理

多传感器数据融合能够将来自雷达、红外线、可见光摄像机和声波监测等不同传感器的信息进行整合。融合算法可以通过学习不同传感器的数据表征,优化数据融合过程中的特征提取和决策逻辑,可以在各种环境条件下识别和跟踪目标,即便在视线不佳或天气条件恶劣的情况下也能保持高准确率。特别是在传感器之一被干扰或失效时,融合算法可以重新分配资源,确保系统的整体性能不受影响。通过这种自我调节机制,反无人机系统在面对日益复杂的无人机威胁时,可以保持高度的灵活性和鲁棒性。

最近的研究成果在多传感器数据融合方面展现了创新的方法和显著的潜力。例如,文献针对雷达和红外传感器的数据融合进行了深入研究,分析了5种不同的融合技术:贝叶斯融合、基于信号方差的融合、最优融合、基于误差方差的融合和基于扩展卡尔曼滤波器的融合。研究发现,使用扩展卡尔曼滤波器的融合方法在跟踪性能上优于其他方法。文献探索了激光雷达和红外传感器的融合,以实现高速低空目标的三维定位。在这项工作中,卡尔曼滤波器和扩展卡尔曼滤波器被用于优化状态估计和数据融合过程,且这种融合主要发生在决策级别。文献采用基于导引滤波器的混合多尺度分解方法来融合图像,通过自适应增强可见光图像,并利用红外图像的像素值进行指数变换,提取红外特征信息,实现了在特征级别的有效融合。文献通过对红外和可见光图像进行特征提取,然后将局部方差偏移、对比和熵作为证据,在特征级别上进行融合。文献将声学、红外摄像机和雷达传感器结合起来进行鸟类监测,通过对这些传感器收集的数据进行预处理,包括对声学传感器数据的特征提取和分类,以及对红外图像进行背景减影、斑点检测、阈值化和噪声抑制,同时对雷达数据采用粒子滤波器进行处理。在数据融合阶段,文献采用了两级融合架构,首先在特征级别上融合红外和雷达数据,然后在决策层上将这些融合的特征向量与声学数据结合,使用模糊贝叶斯方法进行最终的融合。

相关文章:

人工智能在反无人机中的应用介绍

人工智能技术在无人机的发展中扮演着至关重要的角色,这一作用在反无人机技术领域同样显著。随着无人机技术的发展,飞行器具备了微小尺寸、高速机动性,以及可能采用的隐蔽或低空飞行轨迹等特性。这些特性使得传统的人工监视和控制手段面临着重…...

【力扣 - 每日一题】3115. 质数的最大距离(一次遍历、头尾遍历、空间换时间、埃式筛、欧拉筛、打表)Golang实现

原题链接 题目描述 给你一个整数数组 nums。 返回两个(不一定不同的)质数在 nums 中 下标 的 最大距离。 示例 1: 输入: nums [4,2,9,5,3] 输出: 3 解释: nums[1]、nums[3] 和 nums[4] 是质数。因此答…...

【Gin】项目搭建 一

环境准备 首先确保自己电脑安装了Golang 开始项目 1、初始化项目 mkdir gin-hello; # 创建文件夹 cd gin-hello; # 需要到刚创建的文件夹里操作 go mod init goserver; # 初始化项目,项目名称:goserver go get -u github.com/gin-gonic/gin; # 下载…...

C++ 和C#的差别

首先把眼睛瞪大,然后憋住一口气,读下去: 1、CPP 就是C plus plus的缩写,中国大陆的程序员圈子中通常被读做"C加加",而西方的程序员通常读做"C plus plus",它是一种使用非常广泛的计算…...

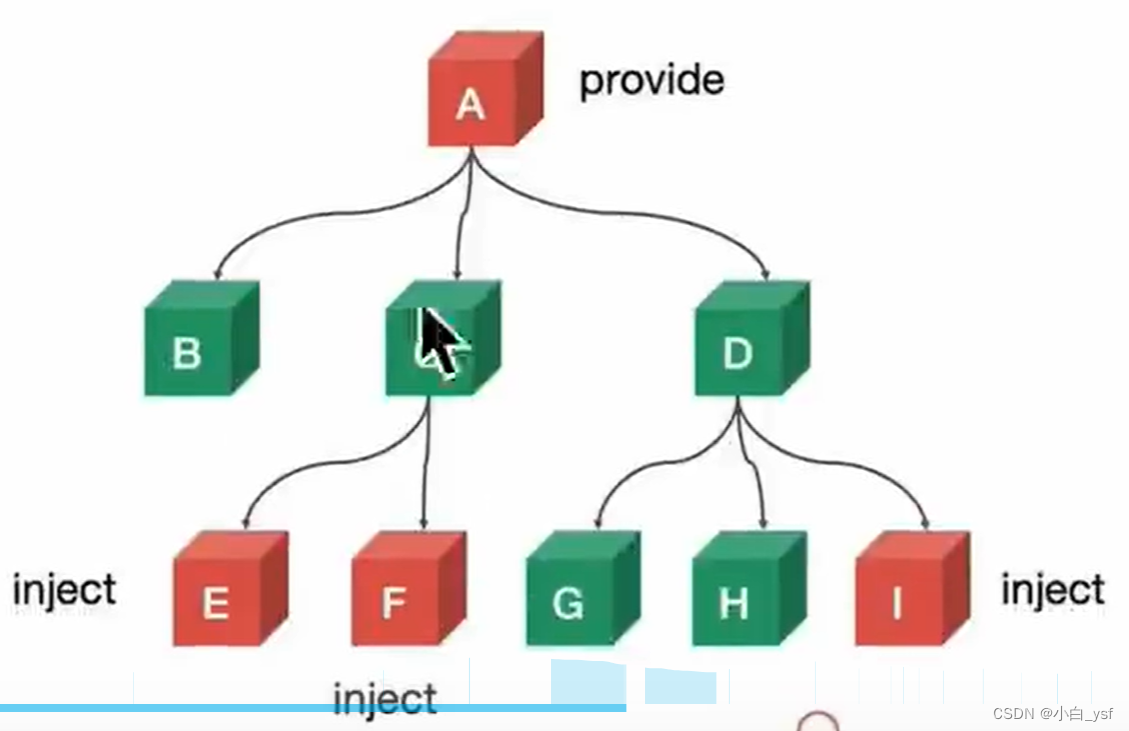

Vue2组件传值(通信)的方式

目录 1.父传后代 ( 后代拿到了父的数据 )1. 父组件引入子组件,绑定数据2. 子组件直接使用父组件的数据3. 依赖注入(使用 provide/inject API)1.在祖先组件中使用 provide2.在后代组件中使用 inject 2.后代传父 (父拿到了后代的数据)1. 子组件…...

【数据结构 - 时间复杂度和空间复杂度】

文章目录 <center>时间复杂度和空间复杂度算法的复杂度时间复杂度大O的渐进表示法常见时间复杂度计算举例 空间复杂度实例 时间复杂度和空间复杂度 算法的复杂度 算法在编写成可执行程序后,运行时需要耗费时间资源和空间(内存)资源 。因此衡量一个算法的好坏&…...

telegram支付

今天开始接入telegram支付,参考教程这个是telegram的官方说明,详细介绍了机器人支付API。 文章公开地址 新建机器人 因为支付是一个单独的系统,所以在做支付的时候单独创建了一个bot,没有用之前的bot了,特意这样将其分开。创建bot的方法和之前不变,这里不过多介绍。 获…...

elasticsearch-6.8.23的集群搭建过程

三个节点的 ElasticSearch 集群搭建步骤 准备三台机器:28.104.87.98、28.104.87.100、28.104.87.101 和 ElasticSearch 的安装包 elasticsearch-6.8.23.tar.gz ----------------------------- 28.104.87.98,使用 root 用户操作 ----------------------…...

javascript输出语法

javascript输出有三种方式 一种是弹窗输出,就是网页弹出一个对话框,弹出输出内容 语法是aler(内容) 示例代码如下 <body> <script> alert(你好); </script> </body> 这段代码运行后网页会出现一个对话框,弹出你…...

仓库管理系统26--权限设置

原创不易,打字不易,截图不易,多多点赞,送人玫瑰,留有余香,财务自由明日实现 1、权限概述 在应用软件中,通常将软件的功能分为若干个子程序,通过主程序调用。那么,通过…...

d3dx9_43.dll丢失怎么解决?d3dx9_43.dll怎么安装详细教程

在使用计算机中,如果遇到d3dx9_43.dll丢失或许找不到d3dx9_43.dll无法运行打开软件怎么办?这个是非常常见问题,下面我详细介绍一下d3dx9_43.dll是什么文件与d3dx9_43.dll的各种问题以及d3dx9_43.dll丢失的多个解决方法! 一、d3dx9…...

)

[C++] 退出清理函数解读(exit、_exit、abort、atexit)

说明:在C中,exit、_exit(或_Exit)、abort和atexit是用于控制程序退出和清理的标准库函数。下面是对这些函数的详细解读: exit 函数原型:void exit(int status);作用:exit函数用于正常退出程序…...

)

代码随想录(回溯)

组合(Leetcode77) 思路 用递归每次遍历从1-n得数,然后list来记录是不是组合到k个了,然后这个每次for循环的开始不能和上一个值的开始重复,所以设置个遍历开始索引startindex class Solution {static List<List<…...

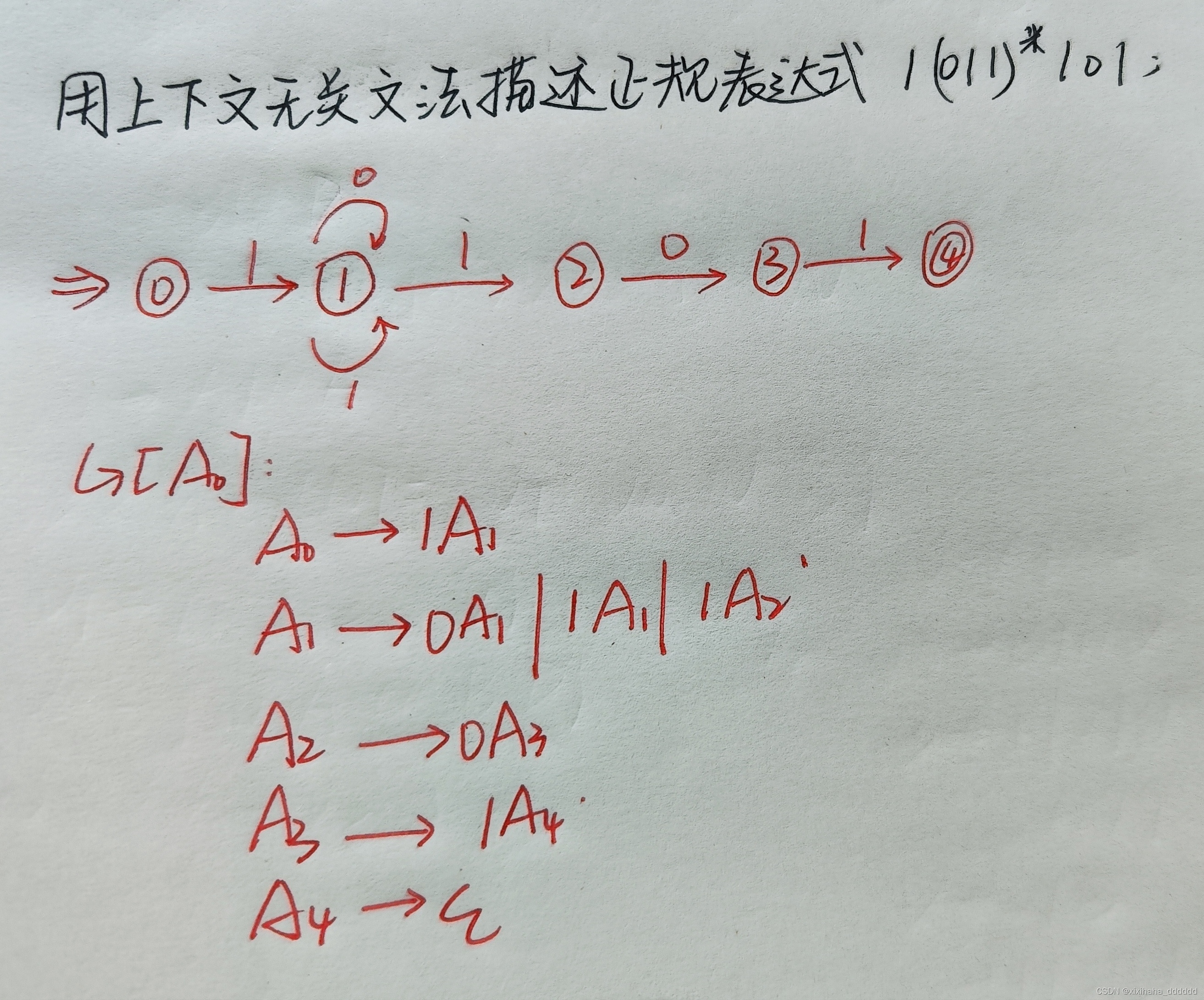

编译原理1

NFA&DFA 在正规式的等价证明可以借助正规集,也可以通过有限自动机DFA来证明等价,以下例题是针对DFA证明正规式的等价,主要步骤是①NFA;②状态转换表; ③状态转换矩阵; ④化简DFA; 文法和语…...

【信息系统项目管理师知识点速记】组织通用管理:流程管理

23.2 流程管理 通过流程视角能够真正看清楚组织系统的本质与内在联系,理顺流程能够理顺整个组织系统。流程是组织运行体系的框架基础,流程框架的质量影响和决定了整个组织运行体系的质量。把流程作为组织运行体系的主线,配备满足流程运作需要的资源,并构建与流程框架相匹配…...

前端 JS 经典:箭头函数的意义

箭头函数是为了消除函数的二义性。 1. 二义性 函数的二义性指函数有不同的两种用法,就造成了二义性,函数的两种用法:1. 指令序列。2. 构造器 1.1 指令序列 就是调用函数,相当于将函数内部的代码再从头执行一次。 1.2 构造器 …...

Java List操作详解及常用方法

Java List操作详解及常用方法 大家好,我是免费搭建查券返利机器人省钱赚佣金就用微赚淘客系统3.0的小编,也是冬天不穿秋裤,天冷也要风度的程序猿! 什么是Java List? Java中的List是一种动态数组,它允许存…...

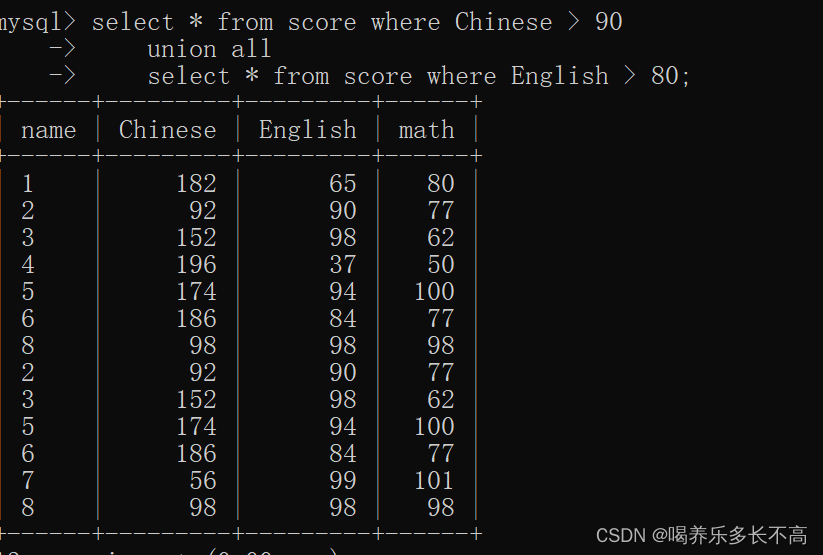

《mysql篇》--查询(进阶)

目录 将查询结果作为插入数据 聚合查询 聚合函数 count sum group by子句 having 联合查询 笛卡尔积 多表查询 join..on实现多表查询 内连接 外连接 自连接 子查询 合并查询 将查询结果作为插入数据 Insert into 表2 select * from 表1//将表1的查询数据插入…...

数据库-MySQL 实战项目——书店图书进销存管理系统数据库设计与实现(附源码)

一、前言 该项目非常适合MySQL入门学习的小伙伴,博主提供了源码、数据和一些查询语句,供大家学习和参考,代码和表设计有什么不恰当还请各位大佬多多指点。 所需环境 MySQL可视化工具:navicat; 数据库:MySq…...

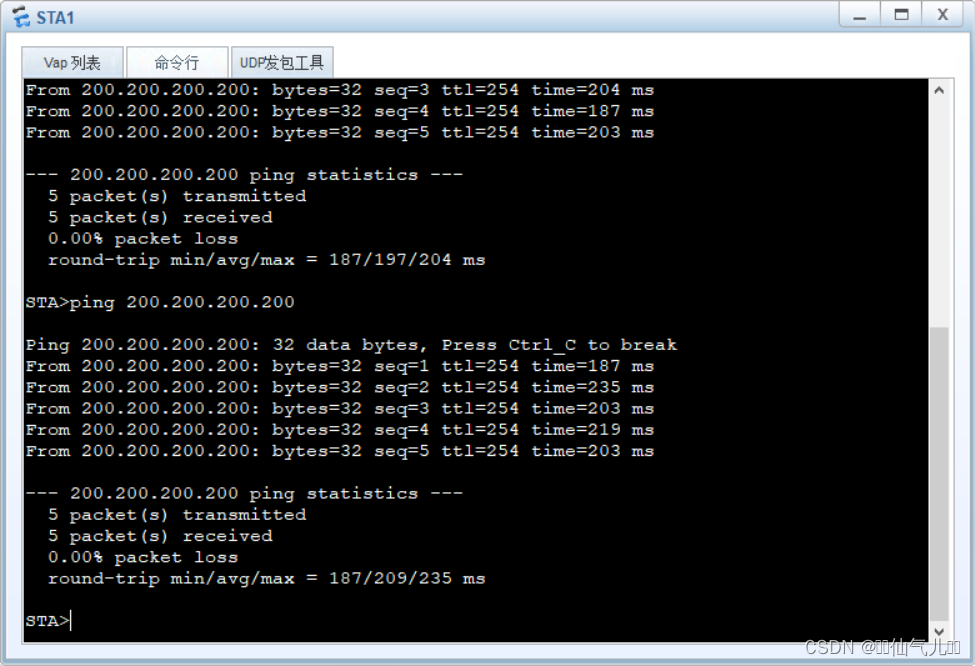

eNSP中WLAN的配置和使用

一、基础配置 1.拓扑图 2.VLAN和IP配置 a.R1 <Huawei>system-view [Huawei]sysname R1 GigabitEthernet 0/0/0 [R1-GigabitEthernet0/0/0]ip address 200.200.200.200 24 b.S1 <Huawei>system-view [Huawei]sysname S1 [S1]vlan 100 [S1-vlan100]vlan 1…...

docker详细操作--未完待续

docker介绍 docker官网: Docker:加速容器应用程序开发 harbor官网:Harbor - Harbor 中文 使用docker加速器: Docker镜像极速下载服务 - 毫秒镜像 是什么 Docker 是一种开源的容器化平台,用于将应用程序及其依赖项(如库、运行时环…...

visual studio 2022更改主题为深色

visual studio 2022更改主题为深色 点击visual studio 上方的 工具-> 选项 在选项窗口中,选择 环境 -> 常规 ,将其中的颜色主题改成深色 点击确定,更改完成...

基于服务器使用 apt 安装、配置 Nginx

🧾 一、查看可安装的 Nginx 版本 首先,你可以运行以下命令查看可用版本: apt-cache madison nginx-core输出示例: nginx-core | 1.18.0-6ubuntu14.6 | http://archive.ubuntu.com/ubuntu focal-updates/main amd64 Packages ng…...

376. Wiggle Subsequence

376. Wiggle Subsequence 代码 class Solution { public:int wiggleMaxLength(vector<int>& nums) {int n nums.size();int res 1;int prediff 0;int curdiff 0;for(int i 0;i < n-1;i){curdiff nums[i1] - nums[i];if( (prediff > 0 && curdif…...

如何在看板中有效管理突发紧急任务

在看板中有效管理突发紧急任务需要:设立专门的紧急任务通道、重新调整任务优先级、保持适度的WIP(Work-in-Progress)弹性、优化任务处理流程、提高团队应对突发情况的敏捷性。其中,设立专门的紧急任务通道尤为重要,这能…...

基于Docker Compose部署Java微服务项目

一. 创建根项目 根项目(父项目)主要用于依赖管理 一些需要注意的点: 打包方式需要为 pom<modules>里需要注册子模块不要引入maven的打包插件,否则打包时会出问题 <?xml version"1.0" encoding"UTF-8…...

)

【RockeMQ】第2节|RocketMQ快速实战以及核⼼概念详解(二)

升级Dledger高可用集群 一、主从架构的不足与Dledger的定位 主从架构缺陷 数据备份依赖Slave节点,但无自动故障转移能力,Master宕机后需人工切换,期间消息可能无法读取。Slave仅存储数据,无法主动升级为Master响应请求ÿ…...

Yolov8 目标检测蒸馏学习记录

yolov8系列模型蒸馏基本流程,代码下载:这里本人提交了一个demo:djdll/Yolov8_Distillation: Yolov8轻量化_蒸馏代码实现 在轻量化模型设计中,**知识蒸馏(Knowledge Distillation)**被广泛应用,作为提升模型…...

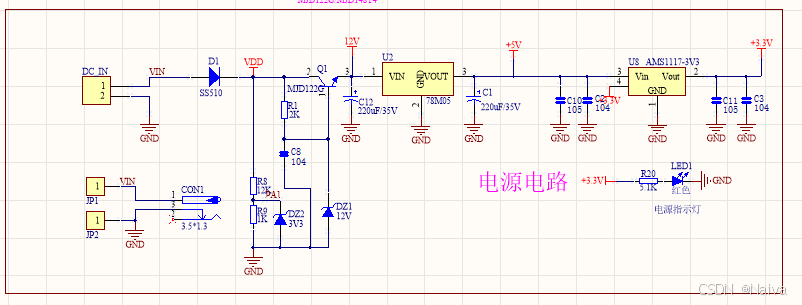

【电力电子】基于STM32F103C8T6单片机双极性SPWM逆变(硬件篇)

本项目是基于 STM32F103C8T6 微控制器的 SPWM(正弦脉宽调制)电源模块,能够生成可调频率和幅值的正弦波交流电源输出。该项目适用于逆变器、UPS电源、变频器等应用场景。 供电电源 输入电压采集 上图为本设计的电源电路,图中 D1 为二极管, 其目的是防止正负极电源反接, …...

华为OD机考-机房布局

import java.util.*;public class DemoTest5 {public static void main(String[] args) {Scanner in new Scanner(System.in);// 注意 hasNext 和 hasNextLine 的区别while (in.hasNextLine()) { // 注意 while 处理多个 caseSystem.out.println(solve(in.nextLine()));}}priv…...