深度探讨网络安全:挑战、防御策略与实战案例

目录

编辑

一、引言

二、网络安全的主要挑战

恶意软件与病毒

数据泄露

分布式拒绝服务攻击(DDoS)

内部威胁

三、防御策略与实战案例

恶意软件防护

网络钓鱼防护

数据泄露防护

总结

一、引言

随着信息技术的迅猛发展,网络安全问题已成为全球关注的焦点。从个人用户到大型企业,甚至到国家层面的基础设施,都面临着日益严峻的网络威胁。本文将全面探讨网络安全的主要挑战、防御策略,并通过具体案例和代码示例,为读者提供实战指导。

二、网络安全的主要挑战

-

恶意软件与病毒

恶意软件和病毒是网络安全中最常见的威胁之一。它们通过各种手段侵入系统,窃取数据、破坏文件、进行勒索等。常见的恶意软件包括蠕虫、木马、勒索软件等。

- 网络钓鱼

网络钓鱼攻击者通过伪造电子邮件、网站等方式,诱骗用户点击恶意链接或下载病毒文件。这类攻击往往利用社会工程学原理,针对用户的心理弱点进行欺骗。

-

数据泄露

数据泄露是指敏感数据被非法获取或泄露给未经授权的第三方。数据泄露可能由于系统漏洞、配置不当、人为失误等原因造成,对企业和个人的隐私安全构成严重威胁。

-

分布式拒绝服务攻击(DDoS)

DDoS攻击通过大量恶意流量拥塞目标服务器,使其无法提供正常服务。这类攻击通常利用僵尸网络进行,对网站、游戏服务器等在线服务构成严重威胁。

-

内部威胁

内部威胁是指来自组织内部的人员对网络的攻击或滥用。内部人员可能出于各种原因,如报复、贪婪等,对组织的数据和系统造成损害。

三、防御策略与实战案例

-

恶意软件防护

为了有效防护恶意软件,企业可以采取以下策略:

- 定期更新防病毒软件,确保能够检测和防御新出现的病毒威胁。

- 使用沙箱技术,将可疑程序在隔离环境中运行,以评估其潜在风险。

- 定期对系统和应用程序进行安全审计,发现并修复潜在的安全漏洞。

实战案例:使用Python编写的恶意文件扫描工具

import os

import hashlib # 假设有一个包含已知恶意文件哈希的数据库

known_malicious_hashes = { # 省略了具体的哈希值

} def scan_directory(directory): for root, dirs, files in os.walk(directory): for file in files: file_path = os.path.join(root, file) if is_malicious_file(file_path): print(f"警告:发现恶意文件 {file_path}") def is_malicious_file(file_path): with open(file_path, 'rb') as f: file_hash = hashlib.md5(f.read()).hexdigest() return file_hash in known_malicious_hashes # 示例用法

scan_directory("/path/to/directory")注意:此代码仅作为示例,真实世界的恶意文件检测需要更复杂的算法和工具。

-

网络钓鱼防护

为了防范网络钓鱼攻击,企业可以采取以下措施:

- 提高员工的安全意识,教育他们识别并避免点击可疑链接或下载未知附件。

- 使用电子邮件过滤技术,自动识别和拦截恶意邮件。

- 部署URL重定向检测工具,防止用户被重定向到恶意网站。

实战案例:使用浏览器插件识别恶意网站

浏览器插件可以帮助用户识别并避免访问恶意网站。这些插件通常使用黑名单和启发式算法来检测恶意网站。

-

数据泄露防护

为了防止数据泄露,企业可以采取以下策略:

- 对敏感数据进行加密存储和传输。

- 限制对敏感数据的访问权限,确保只有授权人员能够访问。

- 定期进行数据备份和恢复测试,确保数据的完整性和可用性。

实战案例:使用Python对数据进行加密和解密

from Crypto.Cipher import AES

from Crypto.Util.Padding import pad, unpad

from Crypto.Random import get_random_bytes key = get_random_bytes(16) # AES需要16字节的密钥

cipher = AES.new(key, AES.MODE_EAX) plaintext = b"This is a secret message."

ciphertext, tag = cipher.encrypt_and_digest(pad(plaintext, AES.block_size)) # 加密后的数据(包括密文和标签)可以安全地存储或传输

# ... # 解密时,需要相同的密钥和密文+标签

cipher = AES.new(key, AES.MODE_EAX, nonce=

总结

网络安全是一个复杂且不断变化的领域,它要求组织和个人保持警惕,并采取多层次、综合性的防御策略。从恶意软件防护到网络钓鱼防护,再到数据泄露防护,每个方面都需要我们投入足够的精力和资源。

首先,恶意软件和病毒是网络安全中最常见的威胁之一。为了有效防护,我们需要定期更新防病毒软件,使用沙箱技术评估可疑程序,并定期对系统和应用程序进行安全审计。通过这些措施,我们可以及时发现并清除潜在的威胁,保护系统和数据的安全。

其次,网络钓鱼攻击利用社会工程学原理欺骗用户,诱导他们点击恶意链接或下载病毒文件。为了防范这类攻击,我们需要提高员工的安全意识,教育他们识别并避免点击可疑链接或下载未知附件。同时,我们可以使用电子邮件过滤技术和URL重定向检测工具来自动识别和拦截恶意邮件和网站。

另外,数据泄露是一个严重的问题,可能导致企业损失惨重。为了防止数据泄露,我们需要对敏感数据进行加密存储和传输,限制对敏感数据的访问权限,并定期进行数据备份和恢复测试。通过这些措施,我们可以确保数据的完整性和可用性,并降低数据泄露的风险。

除了上述的防御策略外,我们还需要关注其他网络安全威胁,如分布式拒绝服务攻击(DDoS)和内部威胁等。对于DDoS攻击,我们可以使用专业的DDoS防护服务来应对;对于内部威胁,我们需要加强内部安全管理,确保员工遵守安全规定和操作流程。

总之,网络安全是一个长期而艰巨的任务。我们需要不断学习和掌握新的安全技术和方法,及时应对新的网络威胁。同时,我们还需要加强组织和个人的安全意识,形成全社会共同关注网络安全的良好氛围。只有这样,我们才能有效地保护我们的数据和系统安全,确保网络的稳定运行。

相关文章:

深度探讨网络安全:挑战、防御策略与实战案例

目录 编辑 一、引言 二、网络安全的主要挑战 恶意软件与病毒 数据泄露 分布式拒绝服务攻击(DDoS) 内部威胁 三、防御策略与实战案例 恶意软件防护 网络钓鱼防护 数据泄露防护 总结 一、引言 随着信息技术的迅猛发展,网络安全问…...

“穿越时空的机械奇观:记里鼓车的历史与科技探秘“

在人类文明的发展历程中,科技的创新与进步不仅仅推动了社会的进步,也为我们留下了丰富的文化遗产。记里鼓车,作为一种古老的里程计量工具,其历史地位和技术成就在科技史上具有重要的意义。本文将详细介绍记里鼓车的起源、结构原理…...

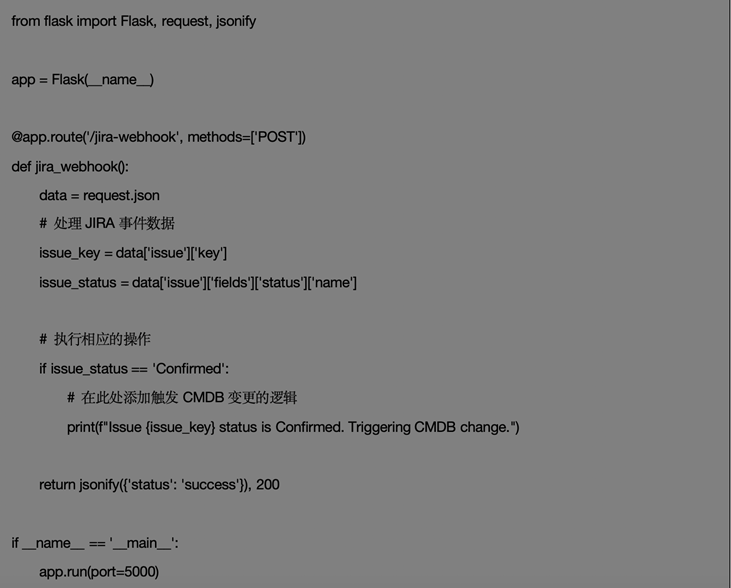

DevOps CMDB平台整合Jira工单

背景 在DevOps CMDB平台建设的过程中,我们可以很容易的将业务应用所涉及的云资源(WAF、K8S、虚拟机等)、CICD工具链(Jenkins、ArgoCD)、监控、日志等一次性的维护到CMDB平台,但随着时间的推移,…...

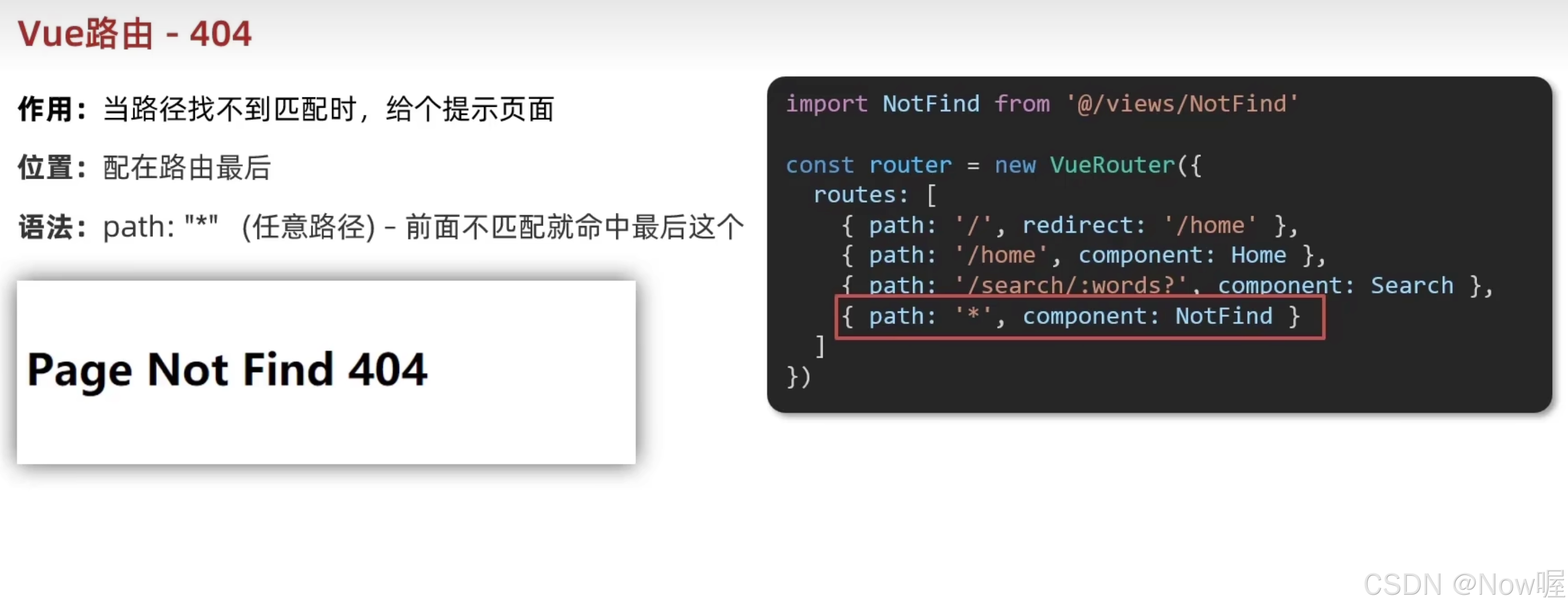

Vue-路由

路由简介 SPA单页面应用。导航区和展示区 单页Web应用整个应用只有一个完整的页面点击页面中的导航连接不会刷新页面,只会做页面的局部更新数据需要通过ajax请求获取 路由:路由就是一组映射关系,服务器接收到请求时,根据请求路…...

【Rust入门教程】安装Rust

文章目录 前言Rust简介Rust的安装更新与卸载rust更新卸载 总结 前言 在当今的编程世界中,Rust语言以其独特的安全性和高效性吸引了大量开发者的关注。Rust是一种系统编程语言,专注于速度、内存安全和并行性。它具有现代化的特性,同时提供了低…...

Character.ai因内容审查流失大量用户、马斯克:Grok-3用了10万块英伟达H100芯片

ChatGPT狂飙160天,世界已经不是之前的样子。 更多资源欢迎关注 1、爆火AI惨遭阉割,1600万美国年轻人失恋?Character.ai被爆资金断裂 美国流行的社交软件Character.ai近期对模型进行大幅度内容审查,导致用户感到失望并开始流失。…...

Spring源码九:BeanFactoryPostProcessor

上一篇Spring源码八:容器扩展一,我们看到ApplicationContext容器通过refresh方法中的prepareBeanFactory方法对BeanFactory扩展的一些功能点,包括对SPEL语句的支持、添加属性编辑器的注册器扩展解决Bean属性只能定义基础变量的问题、以及一些…...

大模型笔记1: Longformer环境配置

论文: https://arxiv.org/abs/2004.05150 目录 库安装 LongformerForQuestionAnswering 库安装 首先保证电脑上配置了git. git环境配置: https://blog.csdn.net/Andone_hsx/article/details/87937329 3.1、找到git安装路径中bin的位置,如:D:\Prog…...

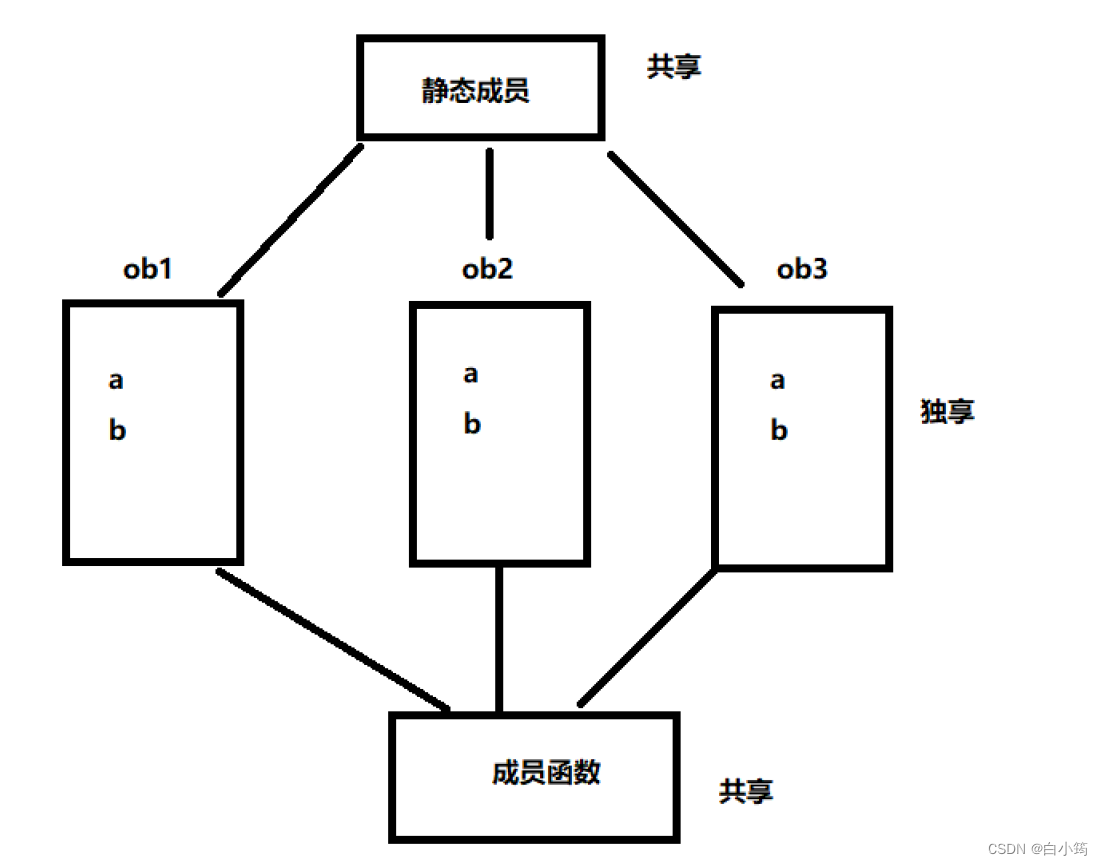

类和对象(提高)

类和对象(提高) 1、定义一个类 关键字class 6 class Data1 7 { 8 //类中 默认为私有 9 private: 10 int a;//不要给类中成员 初始化 11 protected://保护 12 int b; 13 public://公共 14 int c; 15 //在类的内部 不存在权限之分 16 void showData(void)…...

免费最好用的证件照制作软件,一键换底+老照片修复+图片动漫化,吊打付费!

这款软件真的是阿星用过的,最好用的证件照制作软件,没有之一! 我是阿星,今天要给大家安利一款超实用的证件照工具,一键换底,自动排版,免费无广告,让你在家就能轻松搞定证件照&#…...

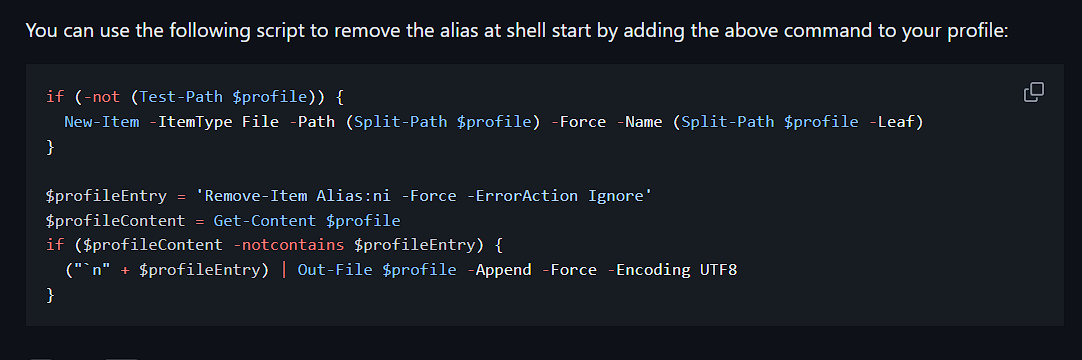

antfu/ni 在 Windows 下的安装

问题 全局安装 ni 之后,第一次使用会有这个问题 解决 在 powershell 中输入 Remove-Item Alias:ni -Force -ErrorAction Ignore之后再次运行 ni Windows 11 下的 Powershell 环境配置 可以参考 https://github.com/antfu-collective/ni?tabreadme-ov-file#how …...

Linux 生产消费者模型

💓博主CSDN主页:麻辣韭菜💓 ⏩专栏分类:Linux初窥门径⏪ 🚚代码仓库:Linux代码练习🚚 🌹关注我🫵带你学习更多Linux知识 🔝 前言 1. 生产消费者模型 1.1 什么是生产消…...

深入浅出:MongoDB中的背景创建索引

深入浅出:MongoDB中的背景创建索引 想象一下,你正忙于将成千上万的数据塞入你的MongoDB数据库中,你的用户期待着实时的响应速度。此时,你突然想到:“嘿,我应该给这些查询加个索引!” 没错&…...

Spring事务十种失效场景

首先我们要明白什么是事务?它的作用是什么?它在什么场景下在Spring框架下会失效? 事务:本质上是由数据库和程序之间交互的过程中的衍生物,它是一种控制数据的行为规则。有几个特性 1、原子性:执行单元内,要…...

JELR-630HS漏电继电器 30-500mA 导轨安装 约瑟JOSEF

JELR-HS系列 漏电继电器型号: JELR-15HS漏电继电器;JELR-25HS漏电继电器; JELR-32HS漏电继电器;JELR-63HS漏电继电器; JELR-100HS漏电继电器;JELR-120HS漏电继电器; JELR-160HS漏电继电器&a…...

如何实现一个简单的链表或栈结构

实现一个简单的链表或栈结构是面向对象编程中的基础任务。下面我将分别给出链表和栈的简单实现。 链表(单链表)的实现 链表是由一系列节点组成的集合,每个节点都包含数据部分和指向列表中下一个节点的链接(指针或引用࿰…...

抖音外卖服务商入驻流程及费用分别是什么?入驻官方平台的难度大吗?

随着抖音关于新增《【到家外卖】内容服务商开放准入公告》的意见征集通知(以下简称“通知”)的发布,抖音外卖服务商入驻流程及费用逐渐成为众多创业者所关注和热议的话题。不过,就当前的讨论情况来看,这个话题似乎没有…...

“小红书、B站崩了”,背后的阿里云怎么了?

导语:阿里云不能承受之重 文 | 魏强 7月2日,“小红书崩了”、“B站崩了”等话题登上了热搜。 据第一财经、财联社等报道,7月2日,用户在B站App无法使用浏览历史关注等内容,消息界面、更新界面、客服界面均不可用&…...

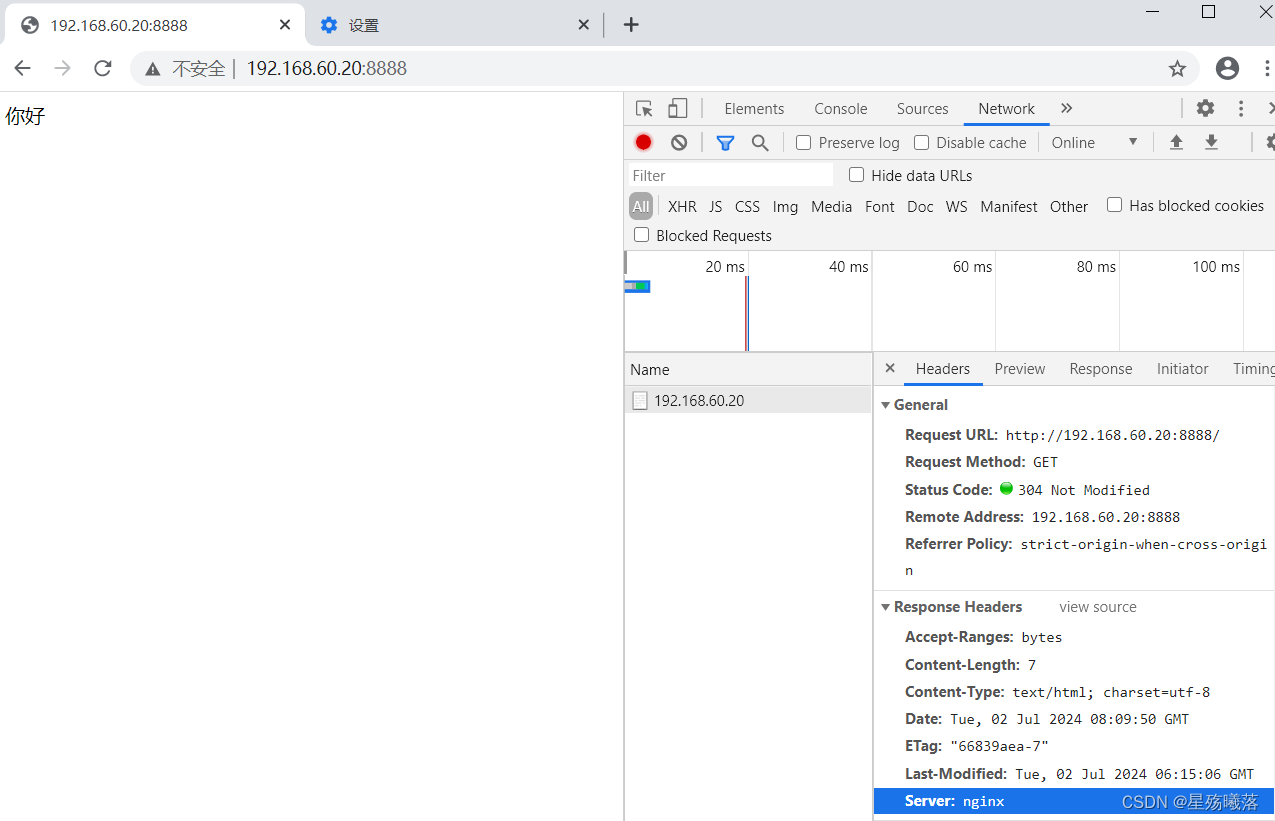

nginx的配置文件

nginx.conf 1、全局模块 worker_processes 1; 工作进程数,设置成服务器内核数的2倍(一般不超过8个,超过8个反正会降低性能,4个 1-2个 ) 处理进程的过程必然涉及配置文件和展示页面,也就是涉及打开文件的…...

艾滋病隐球菌病的病原学诊断方法包括?

艾滋病隐球菌病的病原学诊断方法包括()查看答案 A.培养B.隐球菌抗原C.墨汁染色D.PCR 在感染性疾病研究中,单细胞转录组学的应用包括哪些()? A.细胞异质性研究B.基因组突变检测C.感染过程单细胞分析D.代谢通路分析 开展病原微生物网络实验室体系建设,应通…...

day52 ResNet18 CBAM

在深度学习的旅程中,我们不断探索如何提升模型的性能。今天,我将分享我在 ResNet18 模型中插入 CBAM(Convolutional Block Attention Module)模块,并采用分阶段微调策略的实践过程。通过这个过程,我不仅提升…...

相机Camera日志实例分析之二:相机Camx【专业模式开启直方图拍照】单帧流程日志详解

【关注我,后续持续新增专题博文,谢谢!!!】 上一篇我们讲了: 这一篇我们开始讲: 目录 一、场景操作步骤 二、日志基础关键字分级如下 三、场景日志如下: 一、场景操作步骤 操作步…...

《Playwright:微软的自动化测试工具详解》

Playwright 简介:声明内容来自网络,将内容拼接整理出来的文档 Playwright 是微软开发的自动化测试工具,支持 Chrome、Firefox、Safari 等主流浏览器,提供多语言 API(Python、JavaScript、Java、.NET)。它的特点包括&a…...

LeetCode - 394. 字符串解码

题目 394. 字符串解码 - 力扣(LeetCode) 思路 使用两个栈:一个存储重复次数,一个存储字符串 遍历输入字符串: 数字处理:遇到数字时,累积计算重复次数左括号处理:保存当前状态&a…...

WordPress插件:AI多语言写作与智能配图、免费AI模型、SEO文章生成

厌倦手动写WordPress文章?AI自动生成,效率提升10倍! 支持多语言、自动配图、定时发布,让内容创作更轻松! AI内容生成 → 不想每天写文章?AI一键生成高质量内容!多语言支持 → 跨境电商必备&am…...

使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台

🎯 使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台 📌 项目背景 随着大语言模型(LLM)的广泛应用,开发者常面临多个挑战: 各大模型(OpenAI、Claude、Gemini、Ollama)接口风格不统一;缺乏一个统一平台进行模型调用与测试;本地模型 Ollama 的集成与前…...

网站指纹识别

网站指纹识别 网站的最基本组成:服务器(操作系统)、中间件(web容器)、脚本语言、数据厍 为什么要了解这些?举个例子:发现了一个文件读取漏洞,我们需要读/etc/passwd,如…...

Mysql中select查询语句的执行过程

目录 1、介绍 1.1、组件介绍 1.2、Sql执行顺序 2、执行流程 2.1. 连接与认证 2.2. 查询缓存 2.3. 语法解析(Parser) 2.4、执行sql 1. 预处理(Preprocessor) 2. 查询优化器(Optimizer) 3. 执行器…...

音视频——I2S 协议详解

I2S 协议详解 I2S (Inter-IC Sound) 协议是一种串行总线协议,专门用于在数字音频设备之间传输数字音频数据。它由飞利浦(Philips)公司开发,以其简单、高效和广泛的兼容性而闻名。 1. 信号线 I2S 协议通常使用三根或四根信号线&a…...

LLMs 系列实操科普(1)

写在前面: 本期内容我们继续 Andrej Karpathy 的《How I use LLMs》讲座内容,原视频时长 ~130 分钟,以实操演示主流的一些 LLMs 的使用,由于涉及到实操,实际上并不适合以文字整理,但还是决定尽量整理一份笔…...