[免费专栏] 汽车威胁狩猎之不应该相信的几个威胁狩猎误区

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历

汽车威胁狩猎专栏长期更新,本篇最新内容请前往:

- [车联网安全自学篇] 汽车威胁狩猎之关于威胁狩猎该如何入门?你必须知道的那些事「7万字详解」

0x01 前言

如果看官你,一直关注网络安全行业,你可能已经注意到 “威胁狩猎” 或 “威胁猎手” 一词出现得非常频繁。你应该问自己的问题是:“为什么?”

答案:

- 答案与网络安全行业中的大多数事情一样,取决于具体情况。一些企业有兴趣完善其安全运营,其他人则希望改进他们的整体威胁检测策略。另外,还有一些企业只是认为这个词 “听起来很酷”。然而,无论动机如何,围绕着威胁狩猎的话题,都存在着很多误解

注:威胁狩猎仍然是业界备受关注的话题。由于受到如此多的关注,所以这个行业出现了很多误解,尤其是关于威胁猎手的工作内容

- 为了让安全团队和有志于此的猎手们少走弯路,下面整理了一份清单,列出了人们对威胁猎手的一些最常见的误解或迷信,以及真实情况

首先,需要明白威胁狩猎活动可以为企业带来巨大的好处,而不仅仅是在环境中发现隐藏的主动威胁。如果定期进行,威胁狩猎可以为 SOC 的威胁检测能力提供额外的检测内容,并改进关于专门针对企业资产的威胁攻击者的战术、技术和过程 (TTP) 的遥测数据

通常情况下,即使在新兴的威胁狩猎计划中投入少量时间和资源,也可以实现这种长期的威胁狩猎投资回报率。与围绕威胁狩猎所建立的神秘感和误解相反,企业在开始从狩猎中获益之前,不一定需要超级高级的项目

虽然,在结构化狩猎中发现的更高级别的成熟度,肯定可以帮助威胁狩猎者更容易发现高级威胁,但每个企业都可以从适用于广泛安全团队的简单狩猎中受益。为了消除这些关于威胁狩猎的误解,并鼓励更多的团队涉足这一领域,我们来了解一下安全行业内普遍存在的三个最常见的威胁狩猎误区

0x02 威胁狩猎误区 1:需要在端点具有无限的可见性

很多时候,安全团队对开始威胁狩猎犹豫不决,因为他们对端点资产没有完整或无限的可见性。虽然,端点日志对于威胁狩猎肯定非常有价值,但它们绝对不是广泛狩猎的先决条件

从网络日志、DNS 日志和收集的有关网络活动的信息中,仍然可以检测到非常大的攻击面。如果企业正在迈出威胁狩猎的第一步,网络活动可以提供一个信息宝库,以供开始挖掘

0x03 威胁狩猎误区 2:威胁狩猎的成功取决于复杂的技术

另一个常见的误解是,威胁狩猎的成功取决于非常复杂的技术和方法。事实上是很多时候,简单的技术可以检测到范围广泛的隐藏威胁行为,这些行为可以完全绕过现有的安全机制。有一些非常常见的恶意技术,大量的攻击必须完成这些技术才能进行其整个攻击链

通过,专注于挖掘这些常见技术证据的命令和方法,简单的威胁狩猎活动可以收获很多有益的结果。例如:从 Microsoft Office 工具中寻找可疑子进程的证据。诸如 PowerShell 、cmd.exe、rundll32.exe 等许多其他东西是寻找攻击者针对用户进行网络钓鱼的好方法

0x04 威胁狩猎误区 3:需要具有多年经验的安全分析师或威胁狩猎人员

启动威胁狩猎团队的一大限制是,目前没有很多经验丰富的威胁猎手可供雇用。但是,安全团队可以使用现有的安全分析师和一些简单的工具,来启动一个基本的威胁狩猎计划

这些类型的资源很棒,它们可以加速威胁狩猎活动的收益,但在基础层面上,企业真正需要的只是了解网络上哪些活动看起来正常和良好。有了坚实的基线,就可以开始寻找异常情况,并在此过程中完善威胁狩猎技术

更多关于威胁狩猎误区 4、5、6、7、8的内容,以及最新的威胁狩猎误区的介绍,请移步[车联网安全自学篇] 汽车威胁狩猎之关于威胁狩猎该如何入门?你必须知道的那些事「7万字详解」

参考链接:

https://blog.csdn.net/Ananas_Orangey/article/details/129491146

你以为你有很多路可以选择,其实你只有一条路可以走

相关文章:

[免费专栏] 汽车威胁狩猎之不应该相信的几个威胁狩猎误区

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大 少走了弯路,也就错过了风景,无论如何,感谢经历 汽车威胁狩猎专栏长期更新,本篇最新内容请前往: …...

LinuxFTP文件传输服务和DNS域名解析服务

♥️作者:小刘在C站 ♥️个人主页:小刘主页 ♥️每天分享云计算网络运维课堂笔记,努力不一定有收获,但一定会有收获加油!一起努力,共赴美好人生! ♥️夕阳下,是最美的绽放࿰…...

二叉搜索树原理及底层实现

二叉搜索树BST 概念 二叉搜索树又称二叉排序树,它可以是一棵空树,或者是具有以下性质的二叉树:若它的左子树不为空,则左子树上所有节点的值都小于根节点的值;若它的右子树不为空,则右子树上所有节点的值都…...

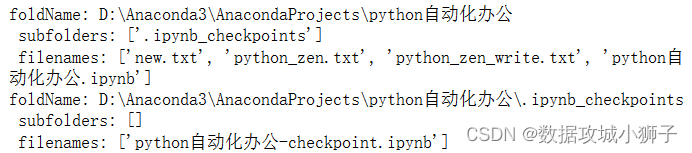

python自动化办公(一)

本文代码参考其他教程书籍实现。 文章目录文件读写open函数读取文本文件写入文本文件文件和目录操作使用os库使用shutil库文件读写 open函数 open函数有8个参数,常用前4个,除了file参数外,其他参数都有默认值。file指定了要打开的文件名称&a…...

LeetCode - 198 打家劫舍

目录 题目来源 题目描述 示例 提示 题目解析 算法源码 题目来源 198. 打家劫舍 - 力扣(LeetCode) 题目描述 你是一个专业的小偷,计划偷窃沿街的房屋。每间房内都藏有一定的现金,影响你偷窃的唯一制约因素就是相邻的房屋装…...

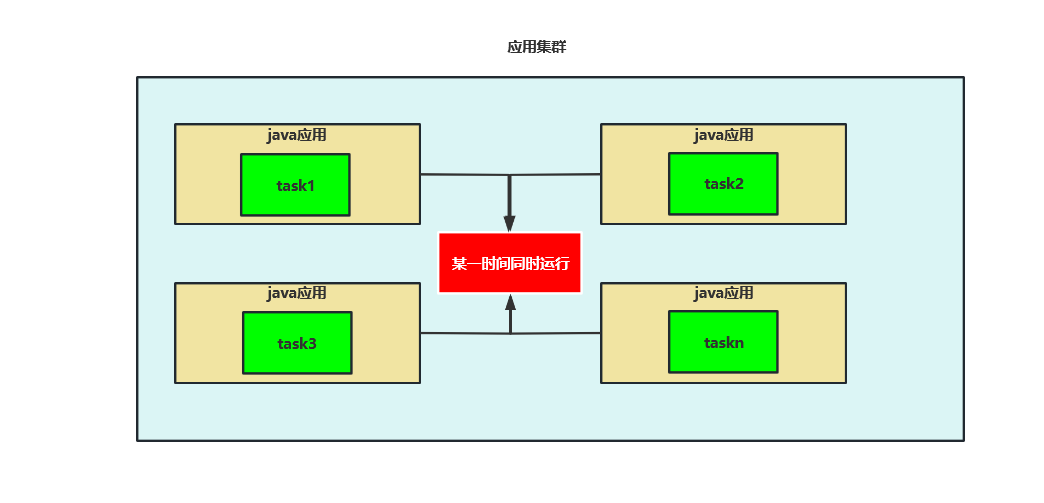

简单粗暴的分布式定时任务解决方案

分布式定时任务1.为什么需要定时任务?2.数据库实现分布式定时任务3.基于redis实现1.为什么需要定时任务? 因为有时候我们需要定时的执行一些操作,比如业务中产生的一些临时文件,临时文件不能立即删除,因为不清楚用户是…...

蓝桥杯第五天刷题

第一题:数的分解题目描述本题为填空题,只需要算出结果后,在代码中使用输出语句将所填结果输出即可。把 2019 分解成 3 个各不相同的正整数之和,并且要求每个正整数都不包含数字 2和 4,一共有多少种不同的分解方法&…...

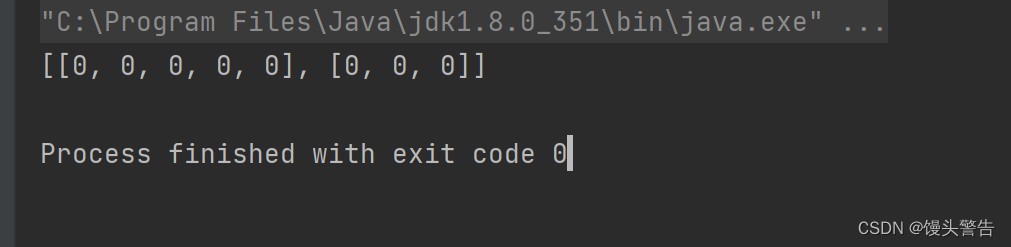

Java数组的定义和使用(万字详解)

目录 编辑 一. 数组的基本概念 1、什么是数组 2、数组的创建及初始化 1、数组的创建 2、数组的初始化 3、数组的使用 (1)数组中元素访问 (3)遍历数组 二、数组是引用类型 1、初始JVM的内存分布 2、基本类型变量与引用类…...

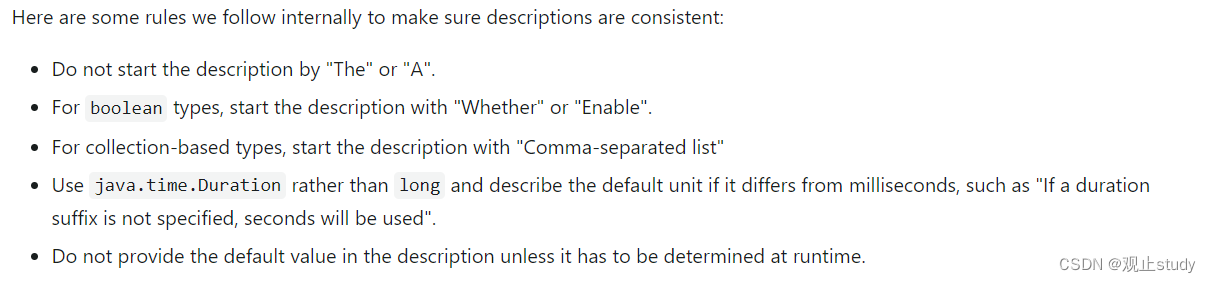

【SpringBoot】自定义Starter

🚩本文已收录至专栏:Spring家族学习之旅 👍希望您能有所收获 一.概述 在使用SpringBoot进行开发的时候,我们发现使用很多技术都是直接导入对应的starter,然后就实现了springboot整合对应技术,再加上一些简…...

【C陷阱与缺陷】----语法陷阱

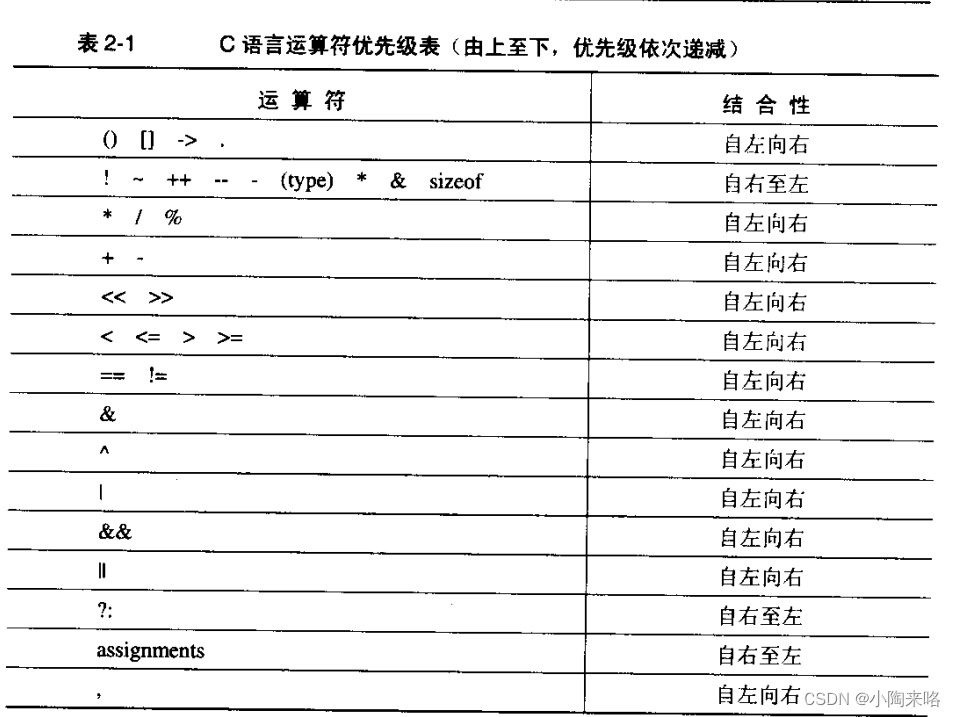

💯💯💯 要理解一个C程序,必须理解这些程序是如何组成声明,表达式,语句的。虽然现在对C的语法定义很完善,几乎无懈可击,大门有时这些定义与人们的直觉相悖,或容易引起混淆…...

虹科分享| 关于TrueNAS十问十答

上一篇文章我们向您介绍了虹科新品HK-TrueNAS企业存储,很多小伙伴会疑问到底什么是NAS存储,之前常用的磁盘、磁带属于什么存储架构,NAS存储好在哪里,什么时候使用NAS?今天我们整理了关于TrueNAS的十问十答,…...

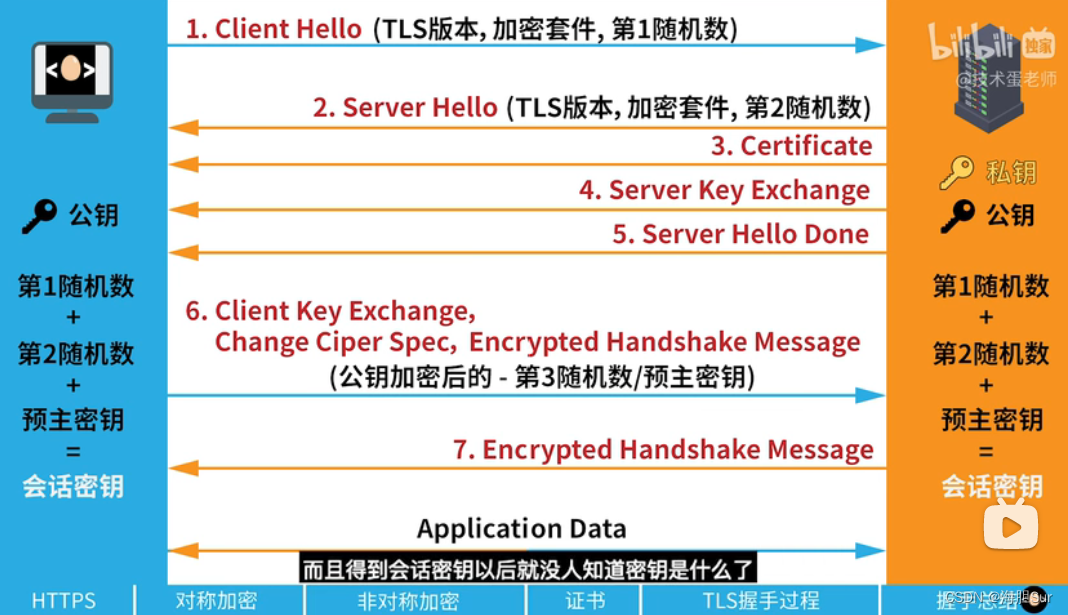

Https 笔记

HTTP TLS TLS 的前身是 SSL 非对称加密的核心: 两个密钥(公私) https 需要第三方CA(证书授权中心)申请SSL证书以确定其真实性 证书种包含了特定的公钥和私钥 密钥交换 自己将私钥上锁后发给对方对方也上锁 在还回来…...

【Python+requests+unittest+excel】实现接口自动化测试框架

一、框架结构: 工程目录 二、Case文件设计 三、基础包 base 3.1 封装get/post请求(runmethon.py) 1 import requests2 import json3 class RunMethod:4 def post_main(self,url,data,headerNone):5 res None6 if heade…...

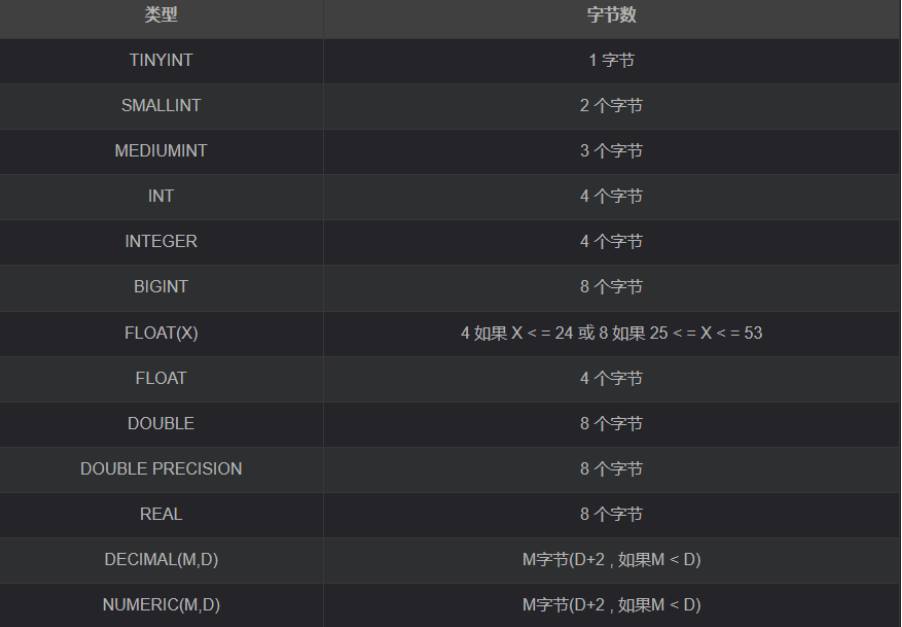

MySQL终端的使用及其数据类型的使用

什么是数据库?数据库(Database)是按照数据结构来组织、存储和管理数据的仓库。每个数据库都有一个或多个不同的 API 用于创建,访问,管理,搜索和复制所保存的数据。我们也可以将数据存储在文件中,…...

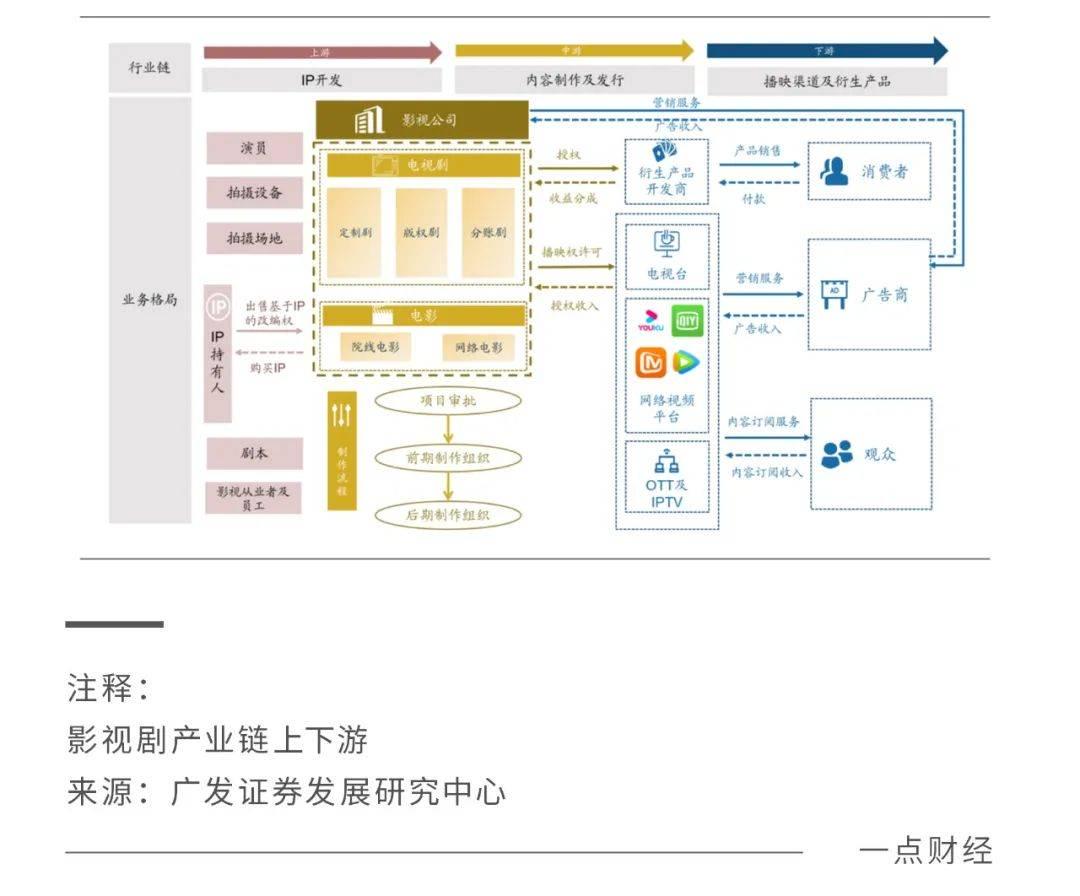

长视频终局:一场考验资金储备的消耗战

赢者通吃,似乎已成为各行各业的常识,但事实真的是这样吗?20世纪70年代,石油价格高涨,在墨西哥湾油田拍卖中高价拍得油田的企业,要么亏损,要么收入低于预期,但仍然有无数企业在高价竞…...

javaEE初阶 — CSS 常用的属性

文章目录CSS 常用的属性1 字体属性1.1 设置字体家族 font-family1.2 设置字体大小 font-size1.3 设置字体粗细 font-weight1.4 文字倾斜 font-style2 文本属性2.1 文本颜色2.2 文本对齐2.3 文本装饰2.4 文本缩进2.5 行高3 背景属性3.1 背景颜色3.2 背景图片3.3 背景位置3.4 背景…...

【面试题】如何取消 script 标签发出的请求

大厂面试题分享 面试题库前后端面试题库 (面试必备) 推荐:★★★★★地址:前端面试题库问题之前在业务上有这样一个场景,通过 script 标签动态引入了一个外部资源,具体方式是这样的const script document.…...

蓝桥杯嵌入式(G4系列):RTC时钟

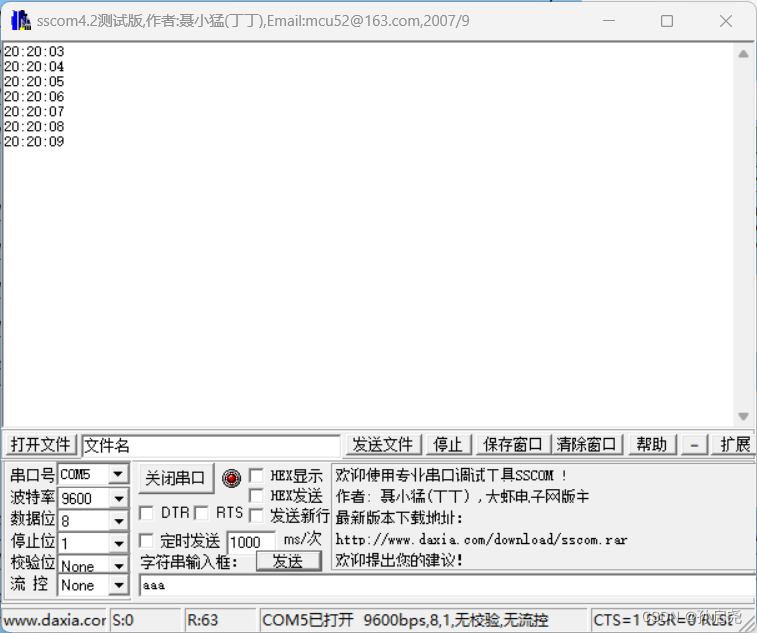

前言: 关于RTC时钟的HAL库配置我也是第一次,之前都是用库函数的写法,这里写下这篇博客来记录一下自己的学习过程。 STM32Cubemx配置: 首先点击左侧的Timers的RTC,勾选以下选项 进入时钟树配置 进入时间设置࿰…...

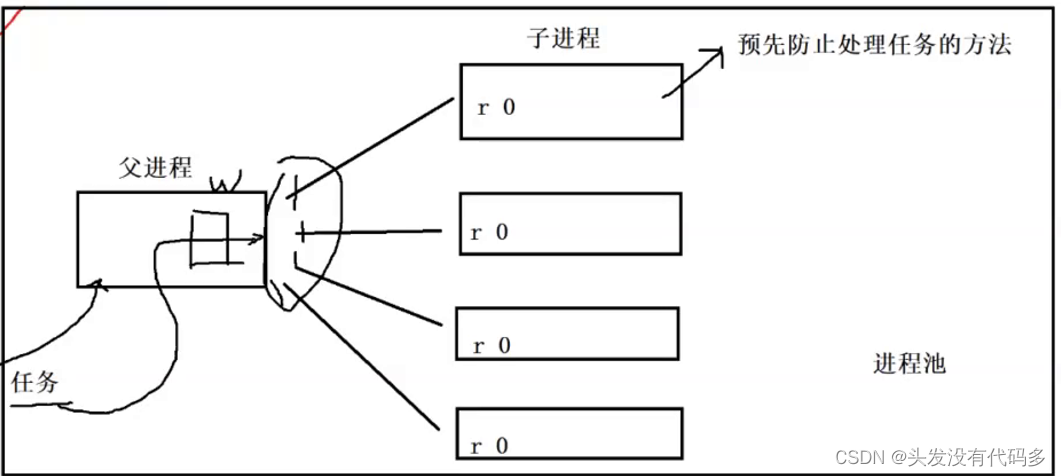

Linux——进程间通信1

目录 进程间通信目的 进程间通信标准 管道 匿名管道 管道实现进程间通信 管道的特点 进程池 ProcessPool.cc Task.hpp 习题 进程间通信目的 数据传输:一个进程需要将它的数据发送给另一个进程 资源共享:多个进程之间共享同样的资源。 通知事件…...

循环语句——“Python”

各位CSDN的uu们你们好呀,今天小雅兰的内容是Python中的循环语句呀,分为while循环和for循环,下面,让我们进入循环语句的世界吧 循环语句 while循环 for循环 continue和break 循环语句小结 人生重开模拟器 设置初始属性 设置性别…...

mongodb源码分析session执行handleRequest命令find过程

mongo/transport/service_state_machine.cpp已经分析startSession创建ASIOSession过程,并且验证connection是否超过限制ASIOSession和connection是循环接受客户端命令,把数据流转换成Message,状态转变流程是:State::Created 》 St…...

智能在线客服平台:数字化时代企业连接用户的 AI 中枢

随着互联网技术的飞速发展,消费者期望能够随时随地与企业进行交流。在线客服平台作为连接企业与客户的重要桥梁,不仅优化了客户体验,还提升了企业的服务效率和市场竞争力。本文将探讨在线客服平台的重要性、技术进展、实际应用,并…...

剑指offer20_链表中环的入口节点

链表中环的入口节点 给定一个链表,若其中包含环,则输出环的入口节点。 若其中不包含环,则输出null。 数据范围 节点 val 值取值范围 [ 1 , 1000 ] [1,1000] [1,1000]。 节点 val 值各不相同。 链表长度 [ 0 , 500 ] [0,500] [0,500]。 …...

uniapp微信小程序视频实时流+pc端预览方案

方案类型技术实现是否免费优点缺点适用场景延迟范围开发复杂度WebSocket图片帧定时拍照Base64传输✅ 完全免费无需服务器 纯前端实现高延迟高流量 帧率极低个人demo测试 超低频监控500ms-2s⭐⭐RTMP推流TRTC/即构SDK推流❌ 付费方案 (部分有免费额度&#x…...

零基础设计模式——行为型模式 - 责任链模式

第四部分:行为型模式 - 责任链模式 (Chain of Responsibility Pattern) 欢迎来到行为型模式的学习!行为型模式关注对象之间的职责分配、算法封装和对象间的交互。我们将学习的第一个行为型模式是责任链模式。 核心思想:使多个对象都有机会处…...

多模态大语言模型arxiv论文略读(108)

CROME: Cross-Modal Adapters for Efficient Multimodal LLM ➡️ 论文标题:CROME: Cross-Modal Adapters for Efficient Multimodal LLM ➡️ 论文作者:Sayna Ebrahimi, Sercan O. Arik, Tejas Nama, Tomas Pfister ➡️ 研究机构: Google Cloud AI Re…...

)

Angular微前端架构:Module Federation + ngx-build-plus (Webpack)

以下是一个完整的 Angular 微前端示例,其中使用的是 Module Federation 和 npx-build-plus 实现了主应用(Shell)与子应用(Remote)的集成。 🛠️ 项目结构 angular-mf/ ├── shell-app/ # 主应用&…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

嵌入式学习笔记DAY33(网络编程——TCP)

一、网络架构 C/S (client/server 客户端/服务器):由客户端和服务器端两个部分组成。客户端通常是用户使用的应用程序,负责提供用户界面和交互逻辑 ,接收用户输入,向服务器发送请求,并展示服务…...

【分享】推荐一些办公小工具

1、PDF 在线转换 https://smallpdf.com/cn/pdf-tools 推荐理由:大部分的转换软件需要收费,要么功能不齐全,而开会员又用不了几次浪费钱,借用别人的又不安全。 这个网站它不需要登录或下载安装。而且提供的免费功能就能满足日常…...