网络战时代的国家安全:策略、技术和国际合作

网络战时代的国家安全涉及到策略、技术和国际合作等多个方面。以下是对这些问题的简要概述:

网络战策略

网络战策略是指在现代战争中,通过网络技术进行的信息收集、处理、分析、调度和指挥等一系列行动,旨在同时影响和干扰对方的网络系统,达到击败对方、保障本方网络安全的战术行动。网络战的策略主要包括网络安全防御技术、加密技术、网络漏洞与弱点、网络情报与侦查、网络攻击手段、红队演练、网络战略规划等。

网络战技术

网络战技术包括黑客攻击技术、网络防御技术、加密技术、网络漏洞与弱点、网络情报与侦查、网络攻击手段等。例如,黑客攻击技术是网络战的一项重要技术,包括密码猜测、口令破解、漏洞利用、信息欺骗等方式。此外,人工智能在网络攻防领域的应用也越来越受到关注,它可以为自动化网络攻防提供助力,已成为网络攻防的核心关键技术之一。

国际合作

网络战的全球性和无边界性意味着网络攻击和网络犯罪往往具有跨国性质,需要国际社会的合作应对。加强国际合作,共同应对跨国网络威胁,维护网络空间的和平稳定。例如,网络攻击和网络犯罪的跨国性质,需要国际社会的合作应对。此外,各国在技术交流、打击网络恐怖和网络犯罪等领域的合作更加密切,多边、民主、透明的国际互联网治理体系健全完善,以合作共赢为核心的网络空间命运共同体逐步形成。

总的来说,网络战时代的国家安全策略和技术正在不断发展和演变,同时,国际合作也在日益加强,以共同应对网络威胁,维护网络安全,保障国家安全。

网络战中常用的加密技术有哪些?

网络战中常用的加密技术主要包括对称加密和非对称加密两种。

对称加密

对称加密是指加密和解密使用相同的密钥。常见的对称加密算法包括DES(数据加密标准)、3DES(Triple Data Encryption Algorithm)、Blowfish、IDEA(International Data Encryption Algorithm)、RC4、RC5、RC6和AES(Advanced Encryption Standard)。对称加密的优点是加密和解密速度快,适用于大量数据的加密传输。然而,对称加密的密钥管理成为了一个挑战,因为双方需要共享同一密钥,且密钥的泄露将导致加密失效。

非对称加密

非对称加密是指加密和解密使用不同的密钥,其中一个被称为“公钥”,另一个被称为“私钥”。公钥可以公开,而私钥则必须由发送人保密。常见的非对称加密算法包括RSA、ECC(Elliptic Curve Cryptography)、Diffie-Hellman、El Gamal和DSA(Digital Signature Algorithm)。非对称加密的优点是能适应网络的开放性要求,密钥管理简单,并且可方便地实现数字签名和身份认证等功能,是目前电子商务等技术的核心基础。然而,非对称加密的算法复杂,加密数据的速度和效率较低。

在实际应用中,对称加密和非对称加密通常会结合使用。例如,HTTPS协议在加密过程中使用了非对称加密和对称加密两者并用的混合加密机制。由于非对称加密处理起来比对称加密方式更为复杂,因此在通信的时候使用非对称加密的方式,效率很低。于是,需要使用非对称加密的方式来保证密钥共享的过程中密钥的安全性,而后在通信的过程中使用对称加密,这是最合理的设计方式,在保证安全性的同时又保证了性能。

此外,还有一些其他的加密技术在网络安全中也得到了应用,如哈希算法(如MD5和SHA系列算法)和数字签名算法。哈希算法用于生成固定长度的哈希值,用于确保信息传输完整一致,常用于数据完整性验证、密码存储等领域。数字签名算法用于验证数据完整性和来源,发送方使用私钥对数据生成签名,接收方使用发送方的公钥验证签名,如果数据在传输过程中被篡改,签名验证就会失败。

当前国际上对于网络安全合作有哪些具体举措?

国际网络安全合作的举措

国际网络安全合作的主要举措包括以下几个方面:

-

对话机制:中美两国在网络安全领域建立了许多对话交流渠道,如中美网络安全工作组、打击网络犯罪高级别对话机制等,这些机制有助于双方在网络安全上的合作日益密切。

-

联合国框架下的合作:联合国被建议作为网络安全规约制定和危机管控的主要平台。在联合国框架下,建议成立网络军控委员会,制定网络武器防扩散国际公约,构建网络武器和网络攻击行为的负面清单制度。

-

情报共享机制:建议建立情报共享机制,实现在全球范围实时交换威胁情报,有组织地进行全球信息联动,避免出现全球网络攻击一方受惠、全球俱损的局面。

-

网络和平稳定的战略选择:专家指出,维护网络和平稳定的战略选择是求同存异,尤其是中美两国作为网络大国,应当共同承担起维护网络空间秩序和战略稳定的责任。

-

全球安全倡议:中国提出了全球安全倡议,该倡议强调对话而不对抗、结伴而不结盟、共赢而非零和的新型安全之路。该倡议得到了100多个国家、国际地区组织的支持赞赏,并在国际文件中得到了广泛的认可。

-

国际合作:为了有效保护网络空间安全,国际社会需要共同采取措施,建立网络安全防护体系。加强国际合作是维护网络空间安全的重要手段,各国应加强合作,建立有效的合作机制,加强信息共享,有效打击网络犯罪。

-

技术研究和标准制定:各国应加大对网络技术研究的支持,建立技术共享平台,共同推动网络安全技术的发展。同时,制定共同的准则和标准,规范各国在网络安全领域的行为和合作。

-

网络空间安全演习:网络安全问题是全球性挑战,没有哪个国家能够置身事外、独善其身,维护网络安全是国际社会的共同责任。世界各国在全球网络空间广泛采取各种安全协作措施,不断加强对话交流,有效管控分歧,推动制定各方普遍接受的网络空间国际规则。

-

技术升级、理念更新:网络安全专家呼吁加强合作的同时,从技术层面给出提升网络安全水平的建议。包括对涉及网络空间中的前瞻性、全局性、核心性技术问题进行预研和持续研究,构建出自主、可控、兼容、创新的互联网体系结构。

这些举措展示了国际社会在网络安全领域的共同努力,旨在共同应对网络威胁,维护网络空间的和平、安全、开放和合作。

相关文章:

网络战时代的国家安全:策略、技术和国际合作

网络战时代的国家安全涉及到策略、技术和国际合作等多个方面。以下是对这些问题的简要概述: 网络战策略 网络战策略是指在现代战争中,通过网络技术进行的信息收集、处理、分析、调度和指挥等一系列行动,旨在同时影响和干扰对方的网络系统&am…...

【elasticsearch实现优先展示连词并按某个字段折叠显示最新一条】

elasticsearch实现优先展示连词并按某个字段折叠显示最新一条 前言match_phrase 顺序前缀 boost 权重collapse 折叠基本用法高级功能排序 前言 场景要求: 优先展示关键词连词的商品按照某个字段折叠相同字段,并按指定排序字段选择第一个 match_phras…...

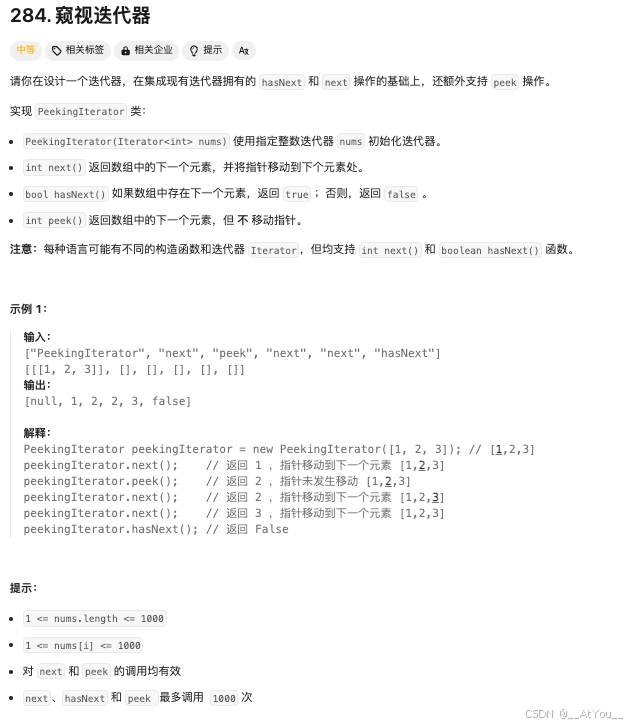

Golang | Leetcode Golang题解之第284题窥视迭代器

题目: 题解: type PeekingIterator struct {iter *Iterator_hasNext bool_next int }func Constructor(iter *Iterator) *PeekingIterator {return &PeekingIterator{iter, iter.hasNext(), iter.next()} }func (it *PeekingIterator) hasNe…...

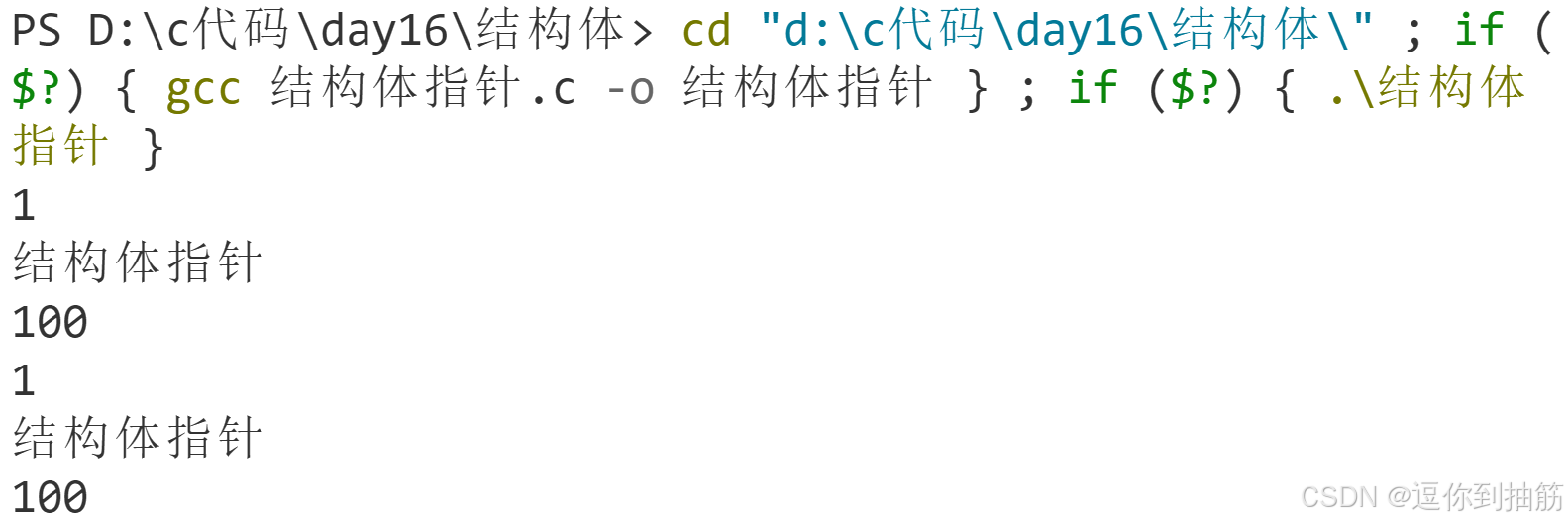

C语言中的结构体

文章目录 前言一、结构体是什么?二、结构体的定义三、结构体的初始化四、结构体的嵌套五、结构体数组 1结构体数组的定义:六、结构体指针 一、结构体是什么? 我们知道一群类型相同的数据组合到一起是数组,那一群不同类型的数据组…...

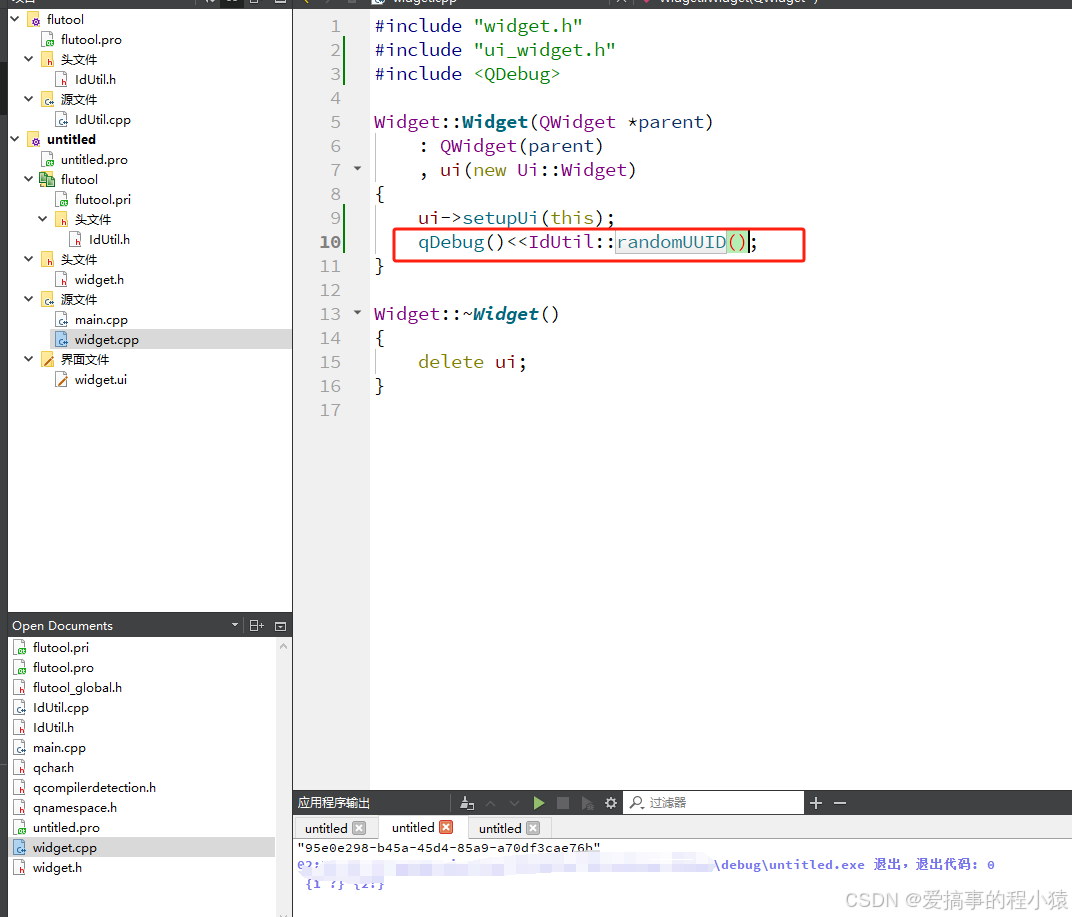

3.qml与c++模块化开发

目录 模块化开发封装c模块并使用封装qml模块并使用 模块化开发 什么是模块化开发呢? 举个例子: 我们有一台台式电脑,我们台式电脑有显卡,内存,磁盘,cpu,键盘,鼠标等 你可以将这些部…...

怎么使用github上传XXX内所有文件

要将 目录中的所有文件上传到 GitHub,你可以按照以下步骤进行: 创建一个新的 GitHub 仓库 登录到你的 GitHub 账户。 点击右上角的加号(),选择 “New repository”。 输入仓库名称(例如:202407…...

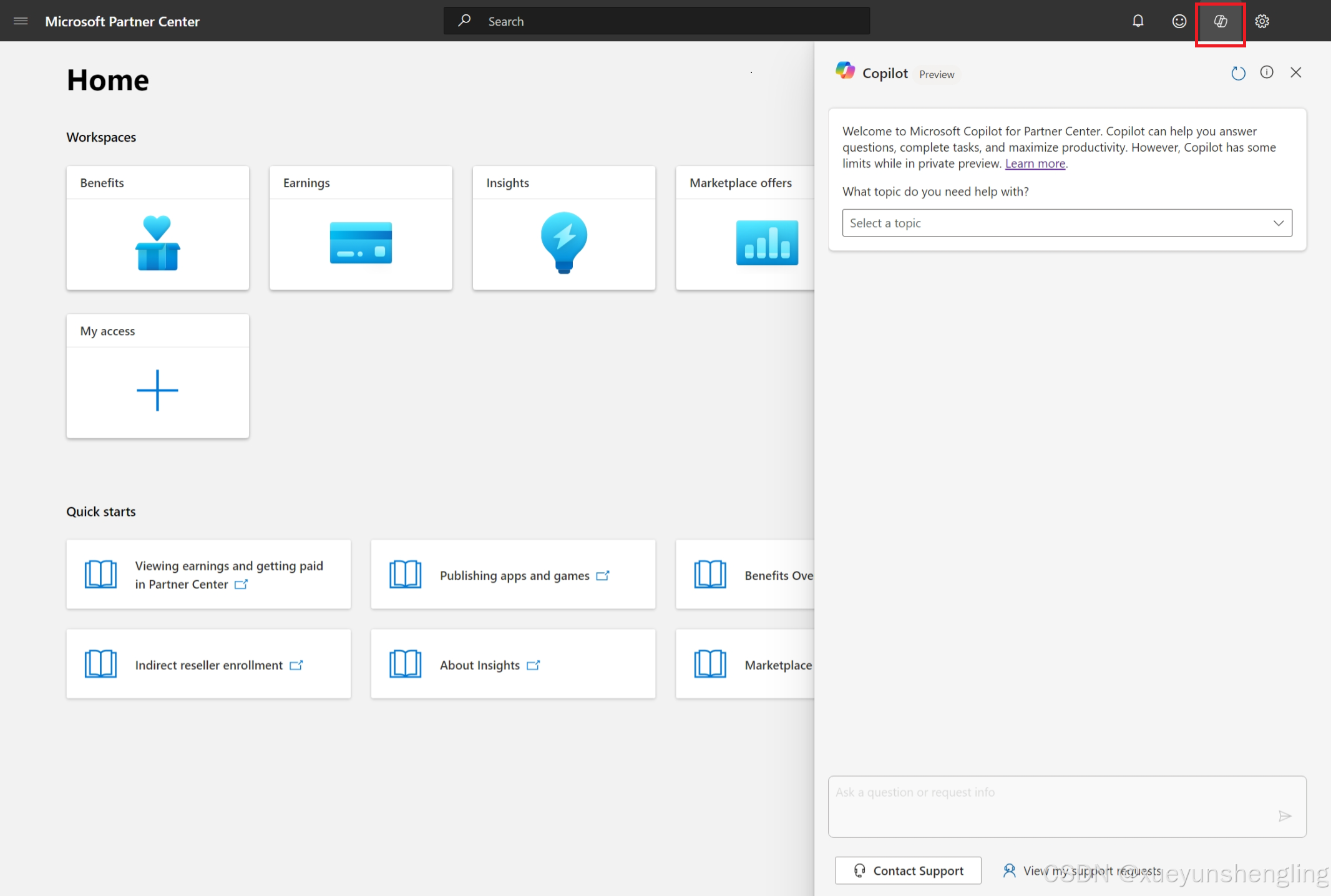

合作伙伴中心Partner Center中添加了Copilot预览版

目录 一、引言 二、Copilot 功能概述 2.1 Copilot 简介 2.2 Copilot 的核心功能 2.3 Copilot 的访问和使用 三、Copilot 的使用方法 3.1 Copilot 功能区域 3.2 Copilot 使用示例 3.2.1 编写有效提示 3.2.2 使用反馈循环 四、负责任的人工智能 4.1 Copilot 结果的可…...

Navidrome音乐服务器 + 音流APP = 释放你的手机空间

20240727 By wdhuag 目录 前言: 参考: Navidrome音乐服务器 Demo试用: 支持多平台: 下载: 修改配置: 设置用NSSM成服务启动: 服务器本地访问网址: 音流 歌词封面API&am…...

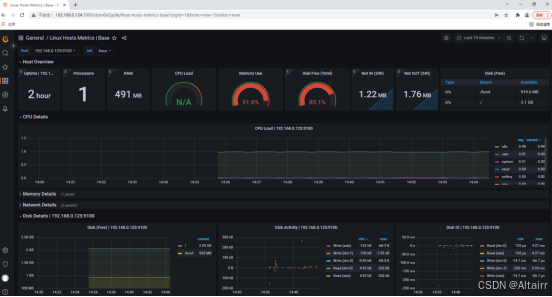

Prometheus安装部署

文章目录 1.Prometheus(普罗米修斯)安装部署1.1部署环境准备1.2部署prometheus1.3主机数据展示 2.Grafana安装部署2.1部署Grafana2.2配置Grafana数据源2.2配置Grafana仪表板 3.AlertManager安装部署3.1部署alertmanager3.2告警邮件发送配置3.3测试邮件告警效果3.4自定义邮件告警…...

)

算法(查找算法---二分查找/索引查找/哈希表查找)

二、查找算法 什么是查找算法: 在一个数据序列中,查找某个数据是否存在或存在的位置,在实际开发过程中使用的频率非常高,例如对数据常见的操作有增、删、改、查,增加数据时需要查询新增加的数据是否重复,…...

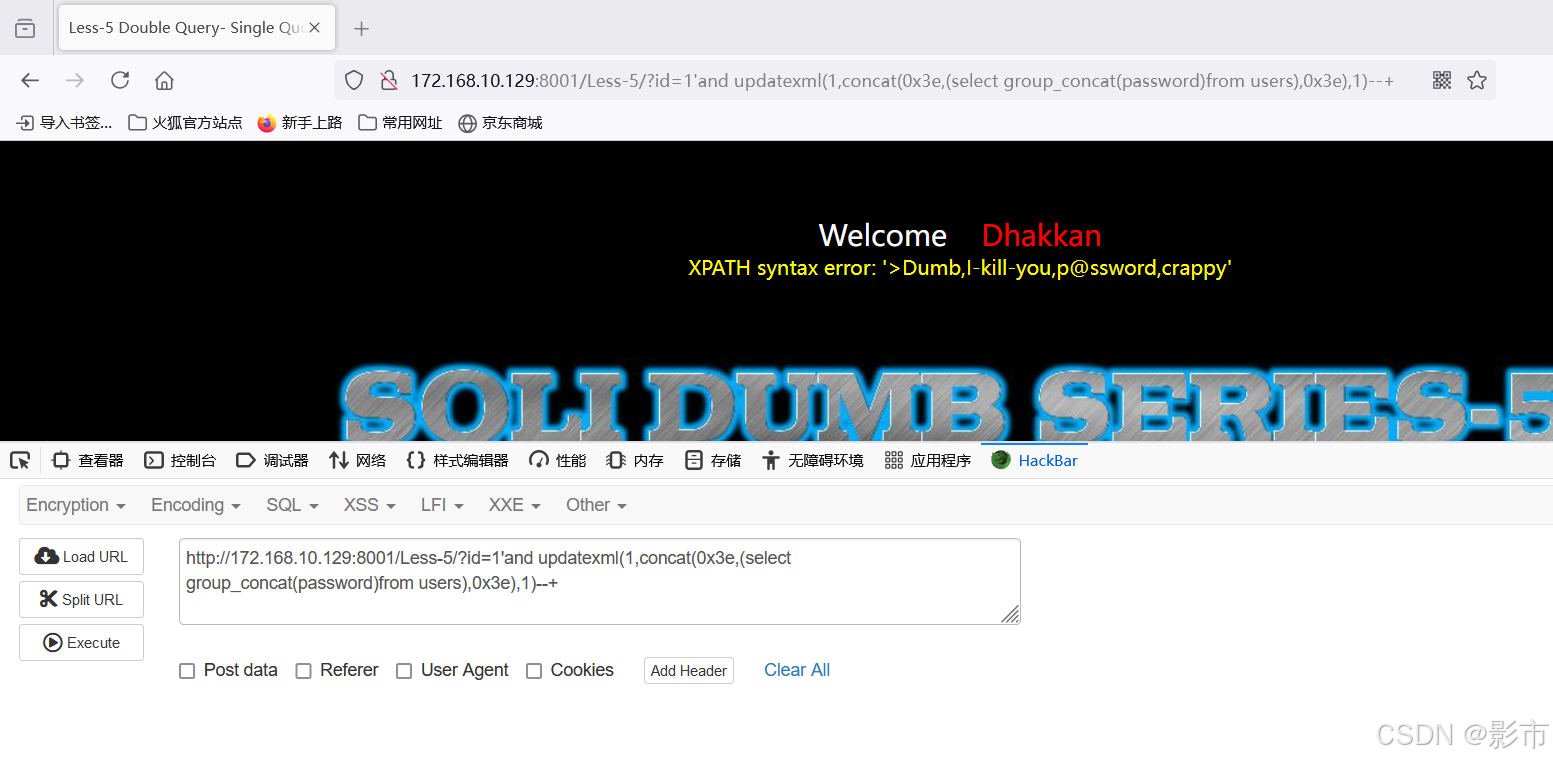

SQL labs-SQL注入(二)

环境搭建参考 SQL注入(一) 一,SQL labs-less2。 http://192.168.61.206:8001/Less-2/?id-1 union select 1,2,group_concat(username , password) from users-- 与第一关没什么太大的不同,唯一区别就是闭合方式为数字型。 二…...

go 语言踏出第一步

1、下载Go语言安装包:在官方网站(https://golang.org/dl/)上下载适合你操作系统的Go语言安装包。选择一个tar.gz格式的包。 2、解压安装包:打开终端,进入下载目录,并使用以下命令解压安装包: ta…...

SpringBoot-21 SpringBoot微服务的发布与部署(3种方式)

基于 SpringBoot 的微服务开发完成之后,现在到了把它们发布并部署到相应的环境去运行的时候了。 SpringBoot 框架只提供了一套基于可执行 jar 包(executable jar)格式的标准发布形式,但并没有对部署做过多的界定,而且为…...

在occluded Person Re-ID中,选择clip还是ViT作为backbone?

在遮挡行人再识别(Occluded Person Re-Identification, Occluded Person Re-ID)任务中,使用CLIP(Contrastive Language-Image Pre-Training)作为backbone和使用Vision Transformer(ViT)作为back…...

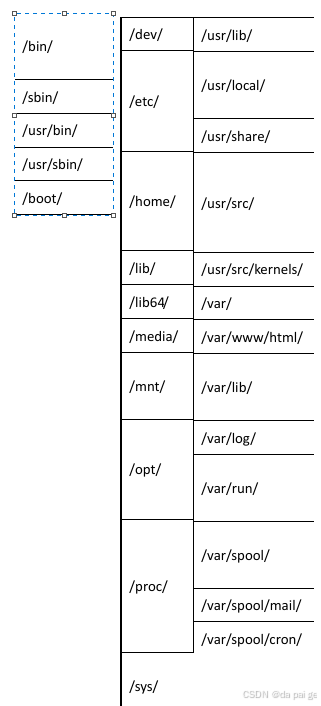

Linuxnat网络配置

📑打牌 : da pai ge的个人主页 🌤️个人专栏 : da pai ge的博客专栏 ☁️宝剑锋从磨砺出,梅花香自苦寒来 ☁️运维工程师的职责:监…...

77.WEB渗透测试-信息收集-框架组件识别利用(1)

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动! 内容参考于: 易锦网校会员专享课 上一个内容:76.WEB渗透测试-信息收集- WAF、框架组件识别(16) javaÿ…...

ExcelJS:轻松实现Excel文件的读取、操作与写入

文章目录 发现宝藏1. 简介2. 安装3. 创建工作簿4. 设置工作簿属性5. 添加工作表6.删除工作表7.访问工作表8. 列操作9. 行操作10. 单元格操作 发现宝藏 前些天发现了一个巨牛的人工智能学习网站,通俗易懂,风趣幽默,忍不住分享一下给大家。【宝…...

Java 多线程技术详解

文章目录 Java 多线程技术详解目录引言多线程的概念为什么使用多线程?多线程的特征多线程的挑战 多线程的实现方式3.1 继承 Thread 类示例代码: 3.2 实现 Runnable 接口示例代码: 3.3 使用 Executor 框架示例代码: 3.4 使用 Calla…...

一份简单实用的MATLAB M语言编码风格指南

MATLAB M语言编码风格指南 1. 文件命名2. 函数命名3. 注释4. 变量命名5. 布局、注释和文档6. 代码结构7. 错误处理8. 性能优化9. 格式化输出 MATLAB M文件的编码规范对于确保代码的可读性、可维护性和一致性非常重要。下面是一份MATLAB M语言编码规范的建议,可以作为…...

ubuntu 环境下soc 使用qemu

构建vexpress-a9的linux内核 安装依赖的软件 sudo apt install u-boot-tools sudo apt install gcc-arm-linux-gnueabi sudo apt install g-arm-linux-gnueabi sudo apt install gcc#编译内核 下载 linux-5.10.14 linux-5.10.148.tar.gz 配置 sudo tar -xvf linux-5.10.1…...

基于FPGA的PID算法学习———实现PID比例控制算法

基于FPGA的PID算法学习 前言一、PID算法分析二、PID仿真分析1. PID代码2.PI代码3.P代码4.顶层5.测试文件6.仿真波形 总结 前言 学习内容:参考网站: PID算法控制 PID即:Proportional(比例)、Integral(积分&…...

python/java环境配置

环境变量放一起 python: 1.首先下载Python Python下载地址:Download Python | Python.org downloads ---windows -- 64 2.安装Python 下面两个,然后自定义,全选 可以把前4个选上 3.环境配置 1)搜高级系统设置 2…...

uniapp中使用aixos 报错

问题: 在uniapp中使用aixos,运行后报如下错误: AxiosError: There is no suitable adapter to dispatch the request since : - adapter xhr is not supported by the environment - adapter http is not available in the build 解决方案&…...

技术栈RabbitMq的介绍和使用

目录 1. 什么是消息队列?2. 消息队列的优点3. RabbitMQ 消息队列概述4. RabbitMQ 安装5. Exchange 四种类型5.1 direct 精准匹配5.2 fanout 广播5.3 topic 正则匹配 6. RabbitMQ 队列模式6.1 简单队列模式6.2 工作队列模式6.3 发布/订阅模式6.4 路由模式6.5 主题模式…...

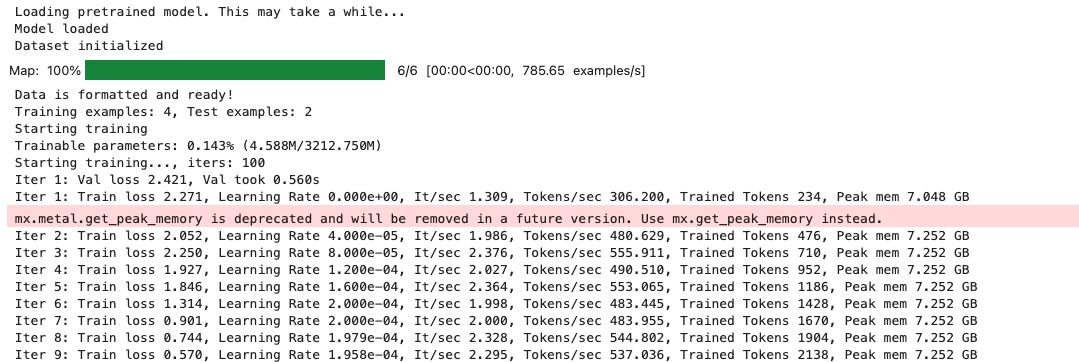

mac:大模型系列测试

0 MAC 前几天经过学生优惠以及国补17K入手了mac studio,然后这两天亲自测试其模型行运用能力如何,是否支持微调、推理速度等能力。下面进入正文。 1 mac 与 unsloth 按照下面的进行安装以及测试,是可以跑通文章里面的代码。训练速度也是很快的。 注意…...

Monorepo架构: Nx Cloud 扩展能力与缓存加速

借助 Nx Cloud 实现项目协同与加速构建 1 ) 缓存工作原理分析 在了解了本地缓存和远程缓存之后,我们来探究缓存是如何工作的。以计算文件的哈希串为例,若后续运行任务时文件哈希串未变,系统会直接使用对应的输出和制品文件。 2 …...

uni-app学习笔记三十五--扩展组件的安装和使用

由于内置组件不能满足日常开发需要,uniapp官方也提供了众多的扩展组件供我们使用。由于不是内置组件,需要安装才能使用。 一、安装扩展插件 安装方法: 1.访问uniapp官方文档组件部分:组件使用的入门教程 | uni-app官网 点击左侧…...

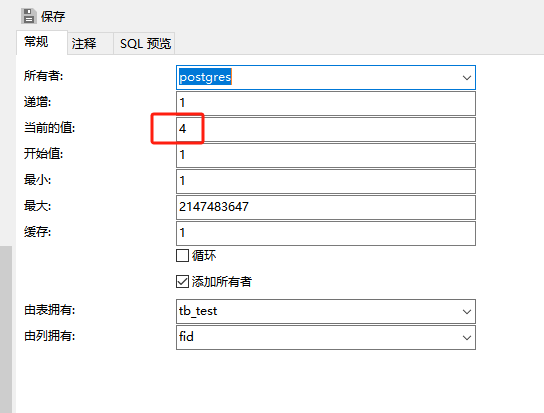

pgsql:还原数据库后出现重复序列导致“more than one owned sequence found“报错问题的解决

问题: pgsql数据库通过备份数据库文件进行还原时,如果表中有自增序列,还原后可能会出现重复的序列,此时若向表中插入新行时会出现“more than one owned sequence found”的报错提示。 点击菜单“其它”-》“序列”,…...

向量几何的二元性:叉乘模长与内积投影的深层联系

在数学与物理的空间世界中,向量运算构成了理解几何结构的基石。叉乘(外积)与点积(内积)作为向量代数的两大支柱,表面上呈现出截然不同的几何意义与代数形式,却在深层次上揭示了向量间相互作用的…...

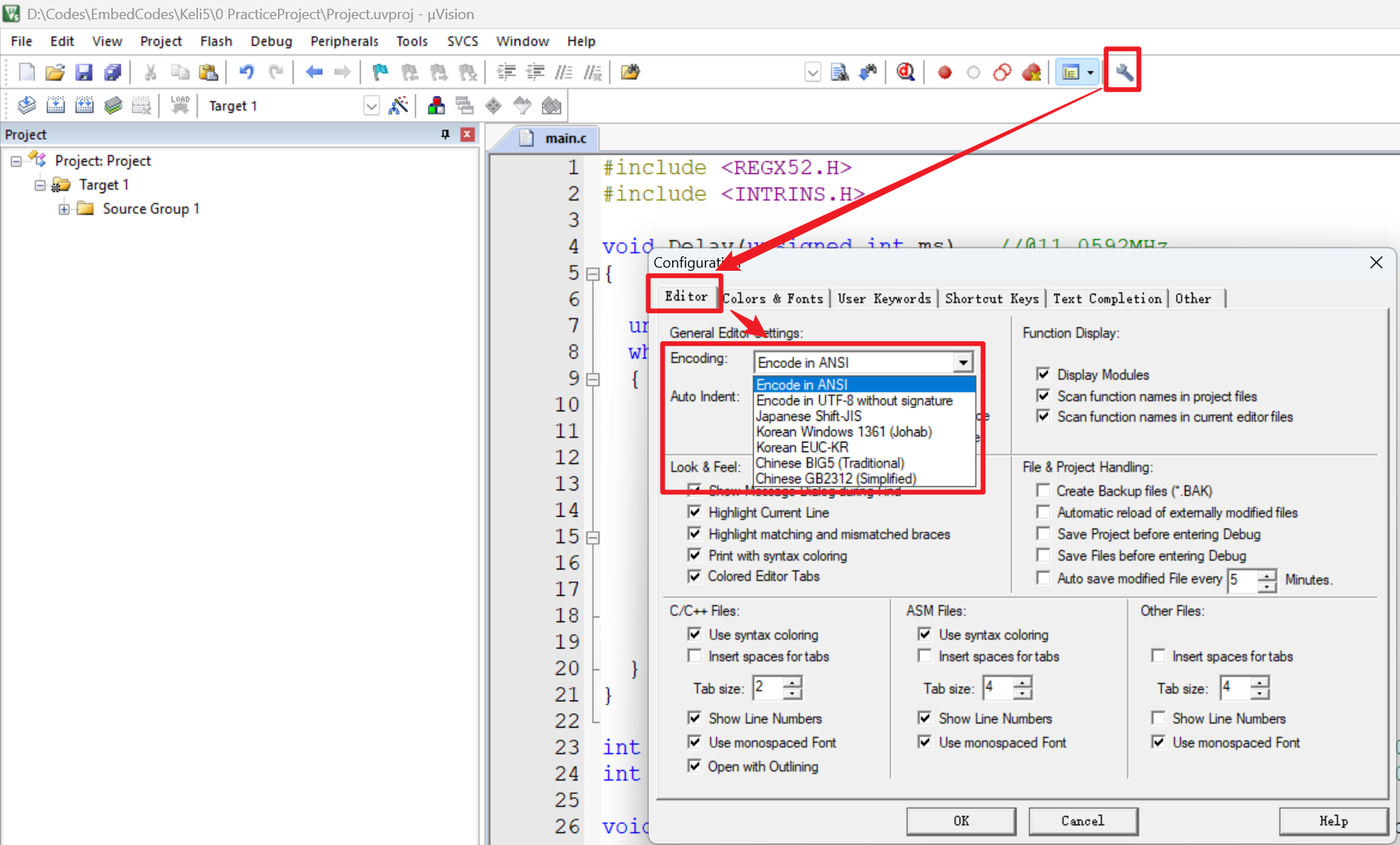

【51单片机】4. 模块化编程与LCD1602Debug

1. 什么是模块化编程 传统编程会将所有函数放在main.c中,如果使用的模块多,一个文件内会有很多代码,不利于组织和管理 模块化编程则是将各个模块的代码放在不同的.c文件里,在.h文件里提供外部可调用函数声明,其他.c文…...