misc流量分析

一、wireshark语法

1、wireshark过滤语法

(1)过滤IP地址

ip.src==x.x..x.x 过滤源IP地址

ip.dst==x.x.x.x 过滤目的IP

ip.addr==x.x.x.x 过滤某个IP (2)过滤端口号

tcp.port==80tcp.srcport==80 显示TCP的源端口80tcp.dstport==80 显示TCP的目的端口80 (3)过滤协议

直接输入协议名称 tcp/http/dns (4)包长度过滤

udp.length==26tcp.len >=7 (5)http模式的过滤(极其重要,尤其是http contains "关键字")

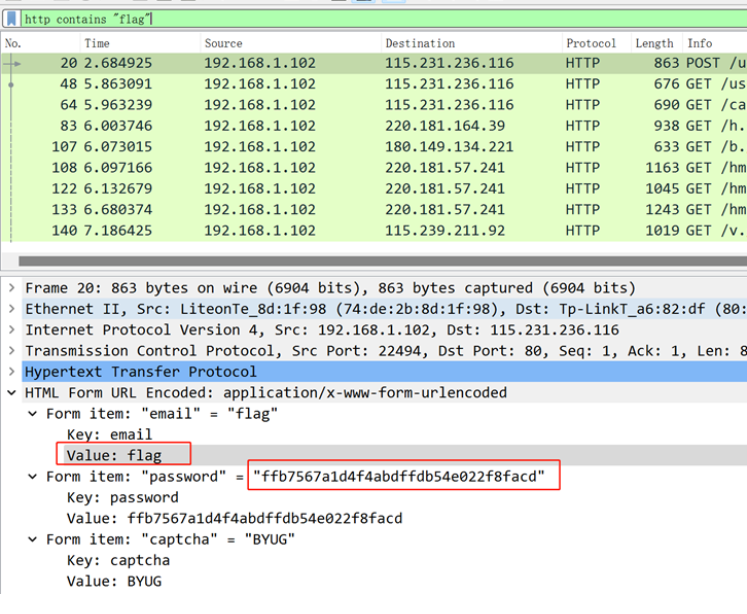

http.request.method=="GET"http.request.method=="POST" 筛选请求方式http.request.uri=="图片的路径"http cantains "GET"http contains "HTTP/1."http contains "flag"http contains "key"#看一下http协议流量包中有没有flag字段tcp contains "flag" 2、wireshark协议分级

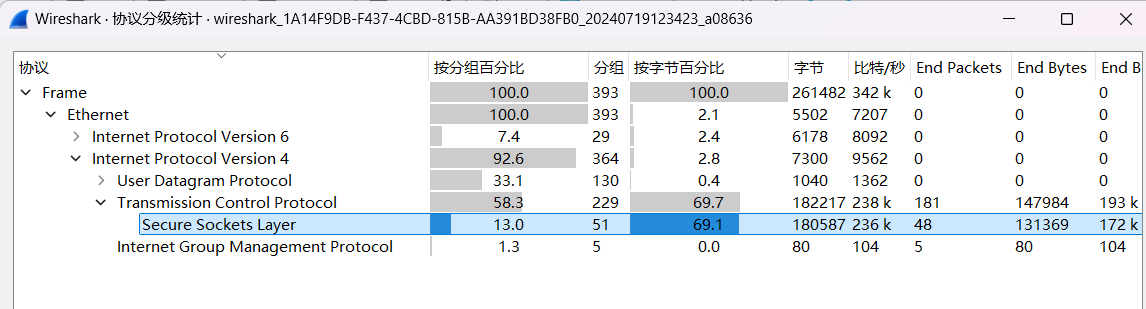

协议分析的目的就是为了对整个流量包有一个大致的分析!

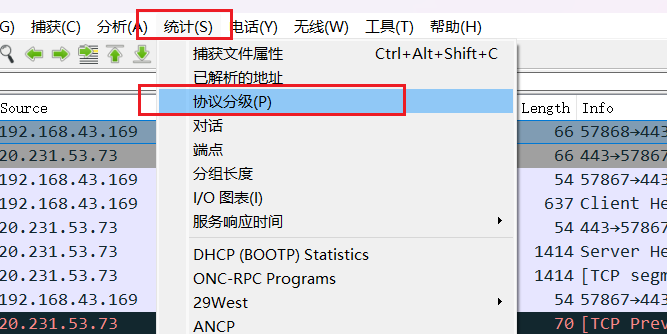

统计 ---> 协议分级

3、wireshark 流汇聚

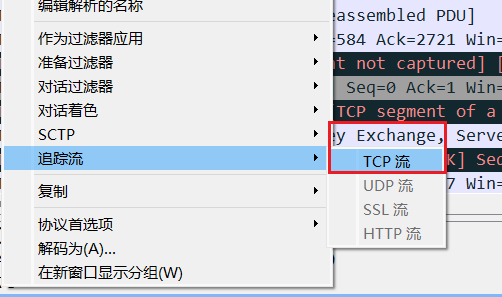

(1)用于追踪tcp或者http的流量

追踪流中直接寻找是否有flag

wireshark数据提取

(1)ctf题目当作可能会将flag等信息藏在一些文件当作;比如藏在图片;压缩包;文本文档等;需要我们对流量包进行数据提取;将提取的数据进一步处理!

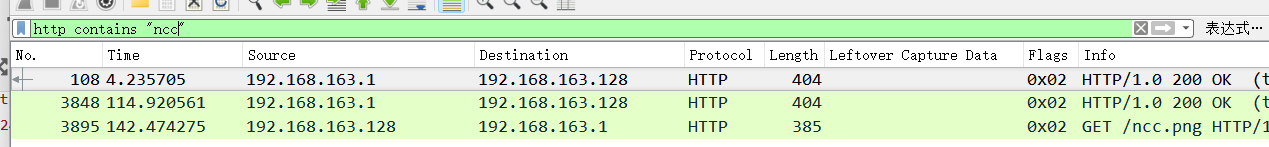

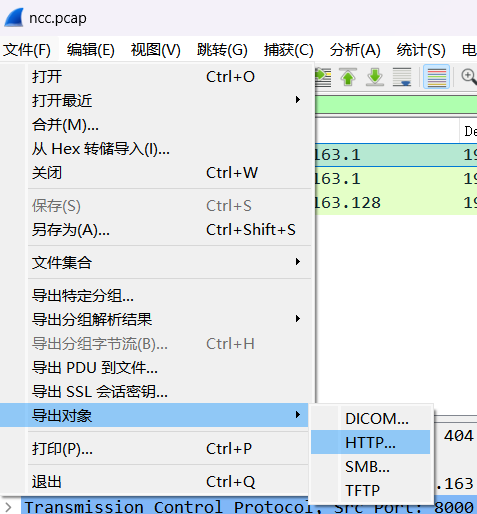

文件 -----> 导出对象 ------> HTTP eg:有一个ncc.pcap流量包;打开首先在协议分级当作看一下流量包的比重;输入http contains "ncc";发现了一张.png照片

提取!

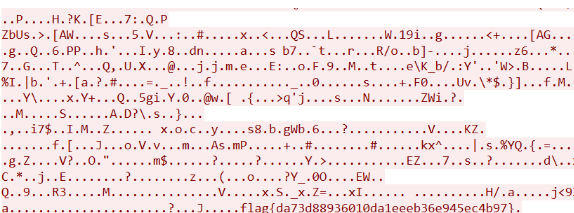

进一步对照片进行处理拿到flag!

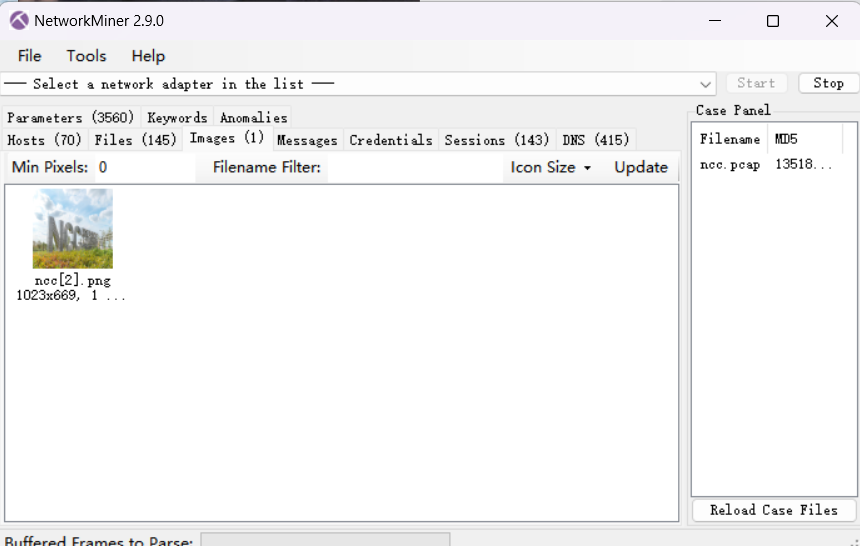

(2)使用networkminer工具分析流量包直接提取出照片!

(3)手动提取!

二、流汇聚型

1、考点:

flag等信息直接藏在流量包当中;难度稍微提升提点的就是通过分析流量包看流量包中是否有其他文件;比如jpg;zip;png等等;需要进行数据提取进行下一步分析;这类题目往往和misc方向有关!

http contains "PSOT"http contains "flag"tcp contains "flag"http contains "zip"http contains "jpg"http contains "png"//根据筛选出来的流量包进行分析;看看是否有敏感数据;比如FFD8FF PK等等常见的文件开头;然后提取数据 2、例题:

1、流汇聚(直接流汇聚就能拿到flag)

2、提取数据的

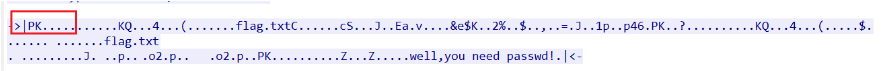

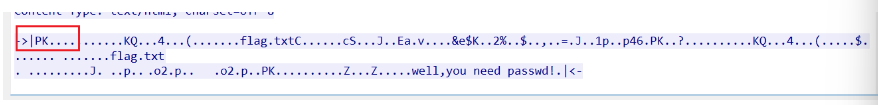

(1)藏在压缩包中的(PK为压缩包文件的头部标识)

原始数据显示;然后保存16进制数据;010editor导入16进制数据;另存为即可

(2)藏在图片当中的

三、TLS流量

1、考点:

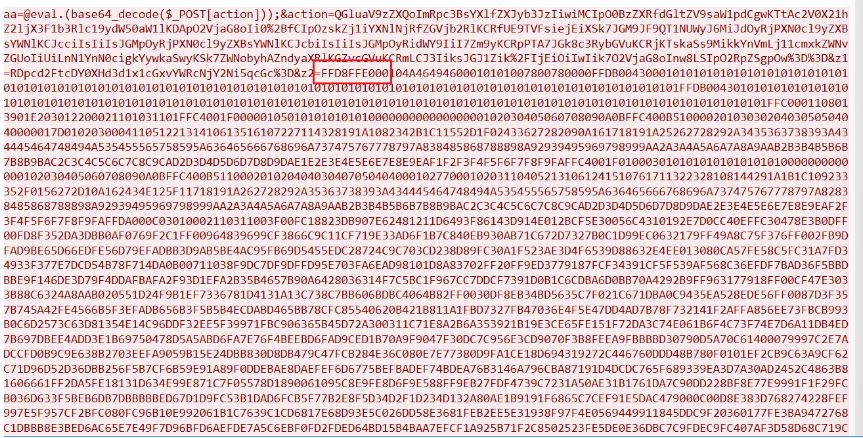

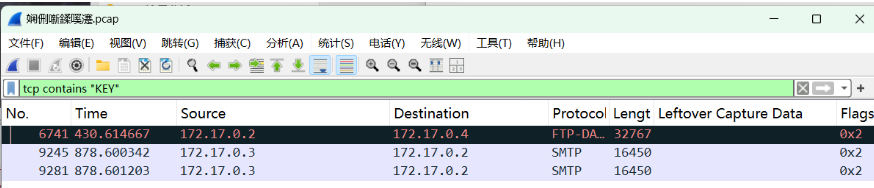

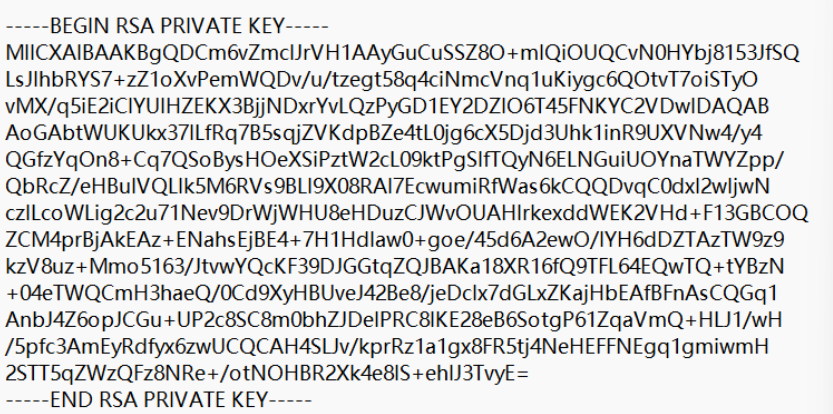

题目一般会提示让你导入 key;去解锁加密的流量包(flag一般藏在加密的流量包当中);一般key藏在了给出的流量包中;使用tcp contains “KEY” ftp contains "key"筛选数据包;然后具体分析数据包找到KEY;导入KEY就可看到隐藏的流量包(http数据包如果没有导入KEY;wireshark是看不到的);导入KEY的方法

编辑——>首选项——>协议——>TLS——>exit——>导入key——>应用 2、例题:

- 例题1:

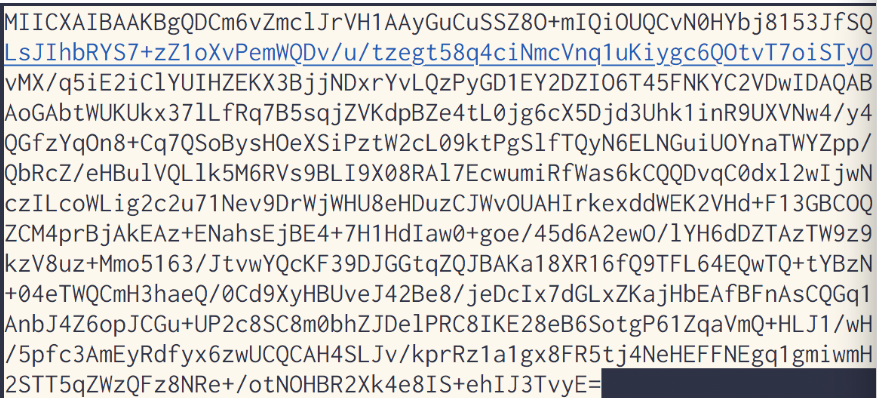

(1)题目给出提示信息让我们区寻找KEY;常见的KEY藏在TCP流量包中;使用tcp contains “key”过滤数据包

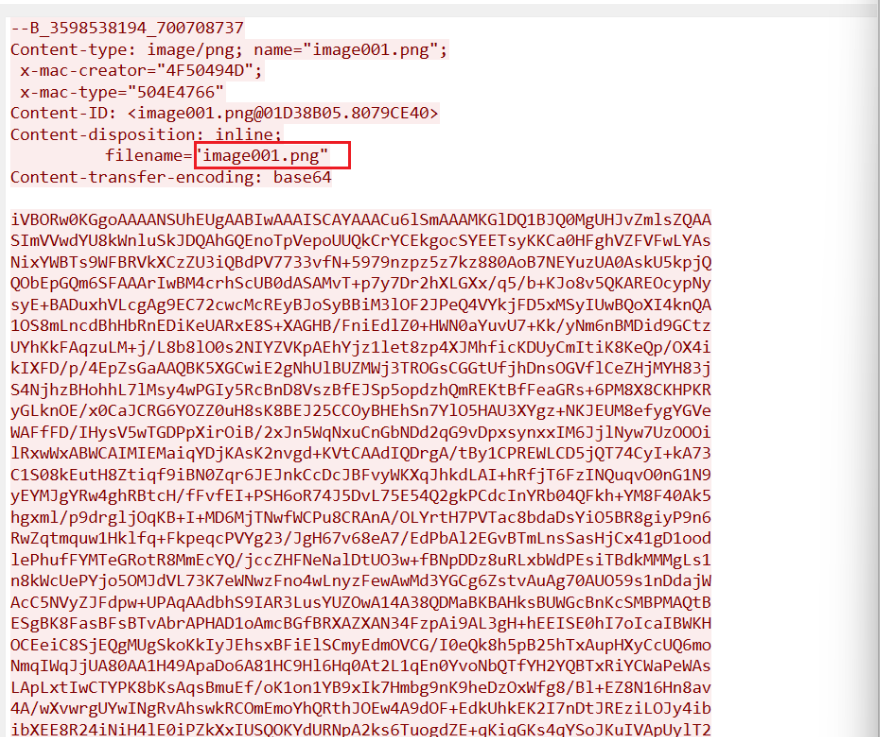

追踪流分析数据包;发现了一段base64编码的内容;根据经验判断应该是base64编码转图片

base64在线解码工具:Base64解码 Base64编码 UTF8 GB2312 UTF16 GBK 二进制 十六进制 解密 - The X 在线工具

解码之后得到一张图片;图片的内容为KEY

微信识别内容后保存为txt文件(提示文件给出了key的格式)

导入KEY出现了两个http流量包;追踪流发现了flag!(没有导入key之前没有发现flag)

- 例题2

题目提示是TSL加密;那就是要找到key导入密钥获取加密的流量包;输入http contains "key"筛选流量包;然后分析流量包;发现一个流量包很奇怪;追踪http流量发现了sslkey.log;另存到桌面;然后导入key;发现http流量包多了几个;分析http流量包拿到flag!

四、大流量

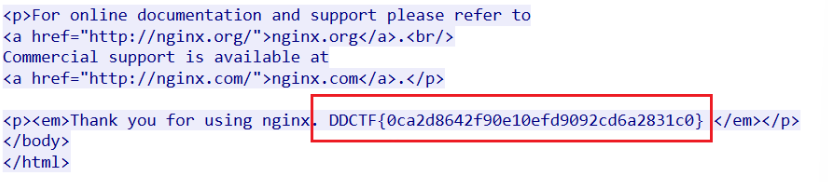

1、黑客IP地址

思路:黑客攻击会产生大量的流量;根据流量的大小、包的数量来判定是否为异常流量以及攻击者的IP。可以用统计工具分析一下

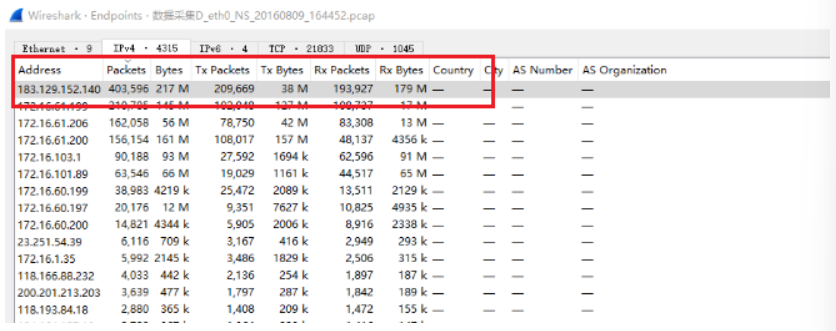

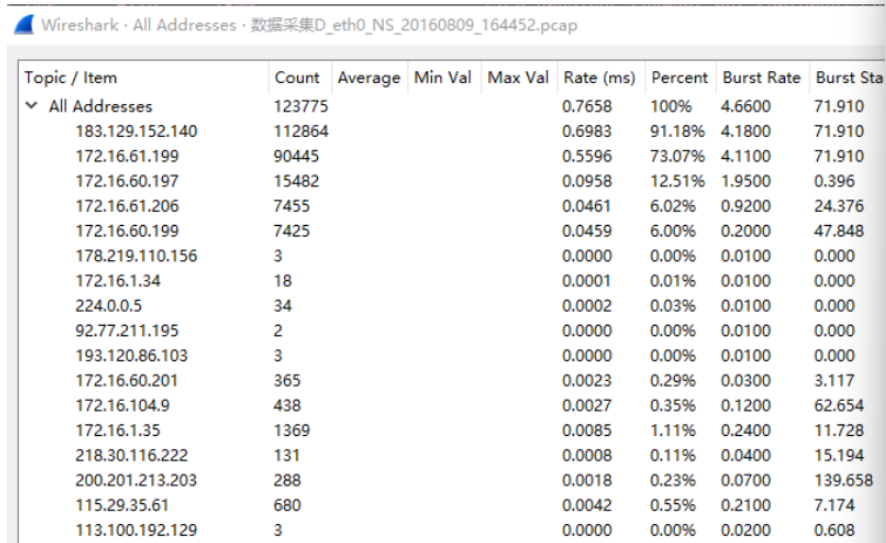

统计-会话。发现183.129.152.140与内网IP建立会话的Packets较多

统计-端点。同样发现183.129.152.140的包数最多。

统计-IPv4 Statistics-ALL Address。统计下IP,183.129.152.140的数量最多。

所以,183.129.152.140应该就是黑客的IP。分析其它数据包也印证了这个结果

2、黑客邮箱

发送邮件的协议一般为SMTP;首先尝试第一眼看到的xsser@live.cn,发现flag正确,所以后面看见的邮箱也就不需要试了。

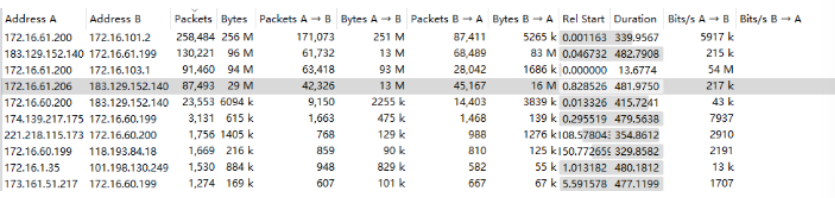

3、后门名称

我们得到了黑客的攻击IP183.129.152.140,首先过滤一下这个IP

ip.addr == 183.129.152.140 后名文件一般是php;所以追踪流找到了后门文件为flag{admin.bak.php}

五、USB流量

1、键盘流量

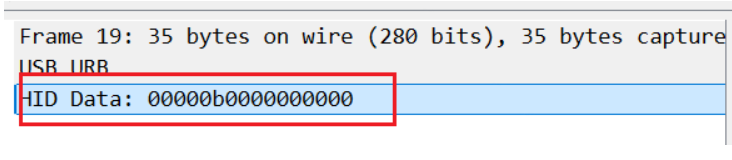

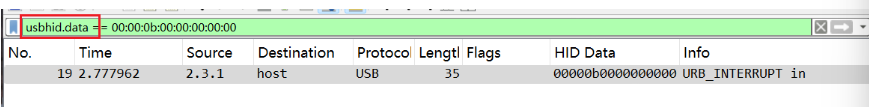

(1)USB协议键盘数据部分,会出现在 Leftover Capture Data 或者 HID Data 中;长度为16位

提取数据:右键HID Data ;作为过滤应用;选中;然后复制

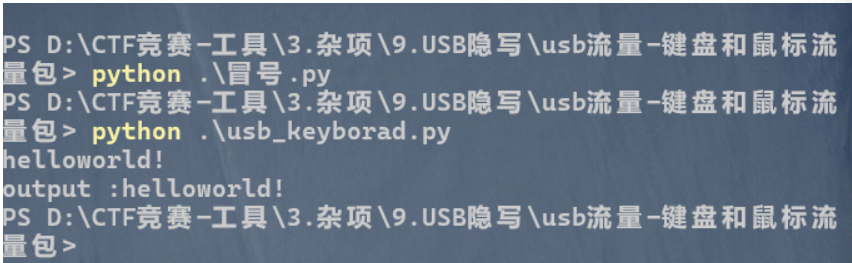

使用命令提取数据

//提取键盘流量;其中usbhid.data就是复制的字段内容

tshark -r 键盘.pcapng -T fields -e usbhid.data |sed '/^\s*$/d' >flag.txt

//使用脚本加上:;注意键盘流量是16位;鼠标是8位

python .\冒号.py

//提取键盘数据

python .\usb_keyborad.py

2、鼠标流量

(1)USB协议鼠标数据部分,会出现在 Leftover Capture Data 或者 HID Data 中;长度为8位

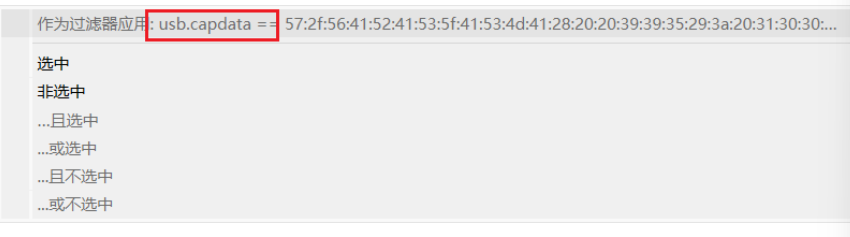

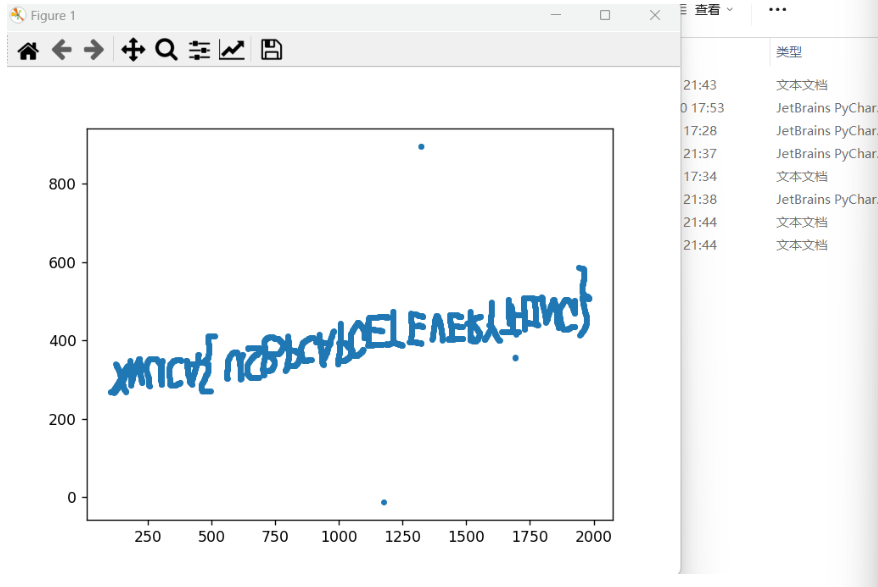

(2)例题:打开流量包;根据Leftover Capture Data内容得出为鼠标流量;获得字段值为usb.capdata

//提取鼠标流量;其中usb.capdata为数据的字段tshark -r 鼠标.pcap -T fields -e usb.capdata |sed '/^\s*$/d' >flag.txt//加上:;注意键盘流量是8位;注意修改脚本python .\usb_mouse.pypython '.\坐标绘制图形 - 副本.py

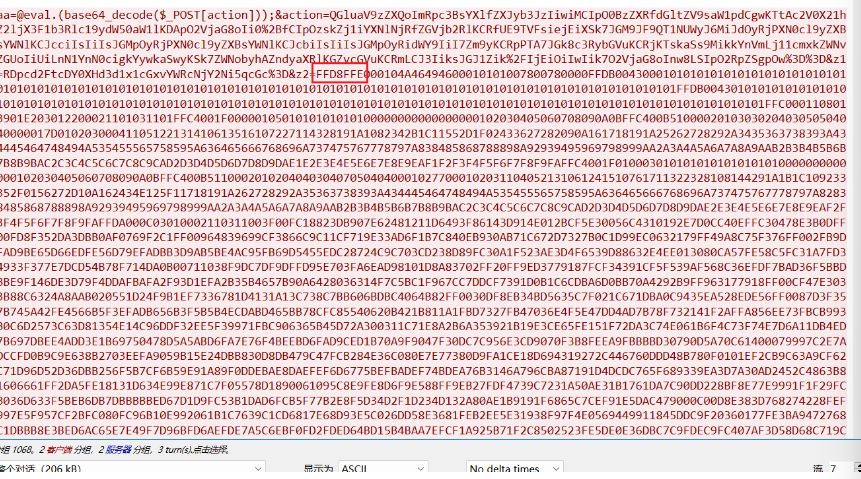

六、webshell流量

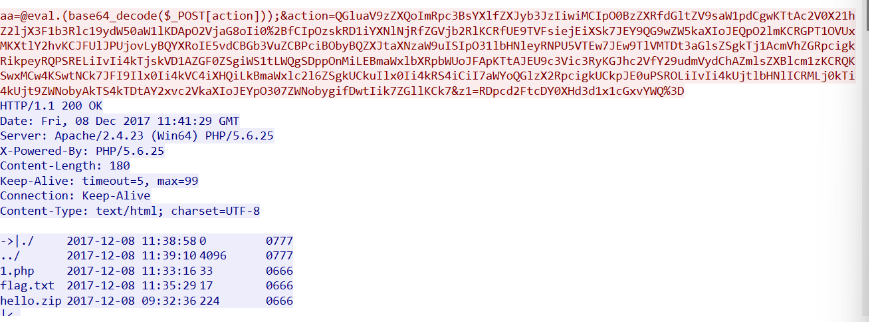

例题

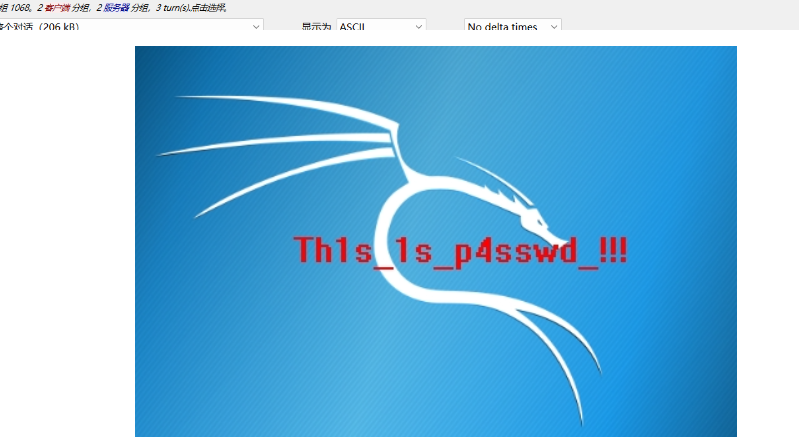

打开流量包;首先http contains "flag";发现了结果符合条件的流量包(发现了菜刀webshell工具的流量;解码发现让我下载6666.jpj这个图片;追踪http流量包;一个一个查看)

查看完所有的http流量包之后;发现了 1.php 6666.jpg flag.txt hello.zip 几个文件;尝试提取出来;根据流量包;只找到6666.jpg和zip的数据内容

(1)提取666.jpg(JPG的头部数据为FFD8FF)

显示原始数据;保存16进制数据到txt文档中;然后010editor导入16进制数据;另存为1.jpg

我以为是flag;发现不是;那可能是zip的密码

(2)提取zip

分析数据包发现了zip的头部内容PK;提取压缩包(和提取图片的步骤一样)

然后发现解压需要密码;使用照片中的密码解密拿到flag!

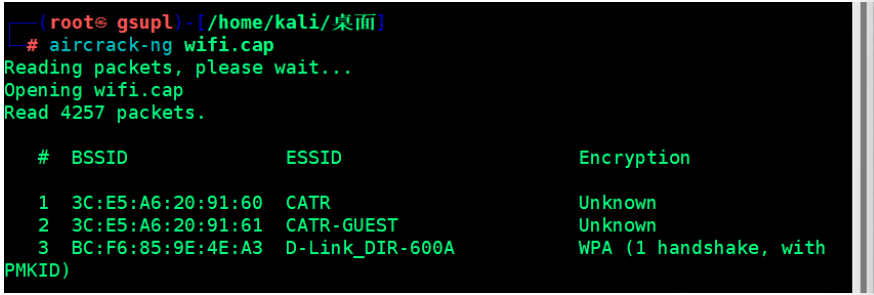

七、wifi流量

例题

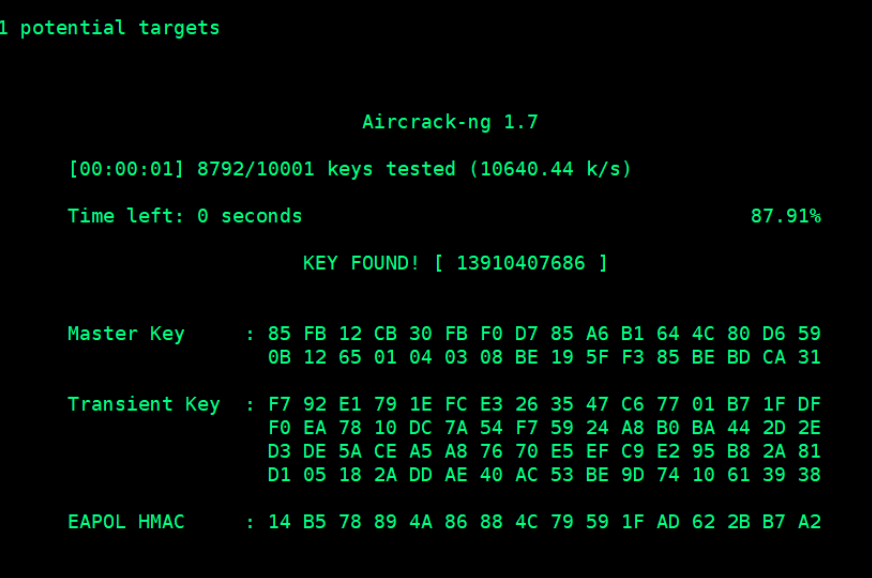

打开流量包出现现wireless LAN协议和802.11无线协议和Tp-Link,;判定为wifi流量包;使用airrcrack-ng工具进行破解

//获得BSSID地址BC:F6:85:9E:4E:A3aircrack-ng xxx.cap

//生成字典解密aircrack-ng -a2 -b BC:F6:85:9E:4E:A3 -w pass.txt wifi.cap

八、思路总结

首先打开流量包;

分别看一下不同协议的info;看看有没有什么特别奇怪或者很长的解释;

一般flag就在里面(有可能是base64编码的;注意二次编码);

然后就是利用过滤语法看看有没有什么明显的流量包;

进一步分析;看看有没有什么压缩包,图片,文件等等的;

提取出来看看是否有flag等信息;

还有注意几种特别的流量包;

相关文章:

misc流量分析

一、wireshark语法 1、wireshark过滤语法 (1)过滤IP地址 ip.srcx.x..x.x 过滤源IP地址 ip.dstx.x.x.x 过滤目的IP ip.addrx.x.x.x 过滤某个IP (2)过滤端口号 tcp.port80tcp.srcport80 显示TCP的源端口80tcp.dstport80 显示…...

Linux驱动(五):Linux2.6驱动编写之设备树

目录 前言一、设备树是个啥?二、设备树编写语法规则1.文件类型2.设备树源文件(DTS)结构3.设备树源文件(DTS)解析 三、设备树API函数1.在内核中获取设备树节点(三种)2.获取设备树节点的属性 四、…...

算法【Java】 —— 前缀和

模板引入 一维前缀和 https://www.nowcoder.com/share/jump/9257752291725692504394 解法一:暴力枚举 在每次提供 l 与 r 的时候,都从 l 开始遍历数组,直到遇到 r 停止,这个方法的时间复杂度为 O(N * q) 解法二:前…...

python网络爬虫(四)——实战练习

0.为什么要学习网络爬虫 深度学习一般过程: 收集数据,尤其是有标签、高质量的数据是一件昂贵的工作。 爬虫的过程,就是模仿浏览器的行为,往目标站点发送请求,接收服务器的响应数据,提取需要的信息,…...

tio websocket 客户端 java 代码 工具类

为了更好地组织代码并提高可复用性,我们可以将WebSocket客户端封装成一个工具类。这样可以在多个地方方便地使用WebSocket客户端功能。以下是使用tio库实现的一个WebSocket客户端工具类。 1. 添加依赖 确保项目中添加了tio的依赖。如果使用的是Maven,可以…...

通过卷积神经网络(CNN)识别和预测手写数字

一:卷积神经网络(CNN)和手写数字识别MNIST数据集的介绍 卷积神经网络(Convolutional Neural Networks,简称CNN)是一种深度学习模型,它在图像和视频识别、分类和分割任务中表现出色。CNN通过模仿…...

【A题第二套完整论文已出】2024数模国赛A题第二套完整论文+可运行代码参考(无偿分享)

“板凳龙” 闹元宵路径速度问题 摘要 本文针对传统舞龙进行了轨迹分析,并针对一系列问题提出了解决方案,将这一运动进行了模型可视化。 针对问题一,我们首先对舞龙的螺线轨迹进行了建模,将直角坐标系转换为极坐标系࿰…...

一份热乎的数据分析(数仓)面试题 | 每天一点点,收获不止一点

目录 1. 已有ods层⽤⼾表为ods_online.user_info,有两个字段userid和age,现设计数仓⽤⼾表结构如 下: 2. 设计数据仓库的保单表(⾃⾏命名) 3. 根据上述两表,查询2024年8⽉份,每⽇,…...

3 html5之css新选择器和属性

要说css的变化那是发展比较快的,新增的选择器也很多,而且还有很多都是比较实用的。这里举出一些案例,看看你平时都是否用过。 1 新增的一些写法: 1.1 导入css 这个是非常好的一个变化。这样可以让我们将css拆分成公共部分或者多…...

【Kubernetes】K8s 的鉴权管理(一):基于角色的访问控制(RBAC 鉴权)

K8s 的鉴权管理(一):基于角色的访问控制(RBAC 鉴权) 1.Kubernetes 的鉴权管理1.1 审查客户端请求的属性1.2 确定请求的操作 2.基于角色的访问控制(RBAC 鉴权)2.1 基于角色的访问控制中的概念2.1…...

保研 比赛 利器: 用AI比赛助手降维打击数学建模

数学建模作为一个热门但又具有挑战性的赛道,在保研、学分加分、简历增色等方面具有独特优势。近年来,随着AI技术的发展,特别是像GPT-4模型的应用,数学建模的比赛变得不再那么“艰深”。通过利用AI比赛助手,不仅可以大大…...

秋招校招,在线性格测评应该如何应对

秋招校招,如果遇到在线测评,如何应对? 这里写个总结稿,希望对大家有些帮助。在线测评是企业深入了解求职人的渠道,如果是性格测试,会要求测试者能够快速答出,以便于反应实际情况(时间…...

chrome 插件开发入门

1. 介绍 Chrome 插件可用于在谷歌浏览器上控制当前页面的一些操作,可自主控制网页,提升效率。 平常我们可在谷歌应用商店中下载谷歌插件来增强浏览器功能,作为开发者,我们也可以自己开发一个浏览器插件来配合我们的日常学习工作…...

揭开面纱--机器学习

一、人工智能三大概念 1.1 AI、ML、DL 1.1.1 什么是人工智能? AI:Artificial Intelligence 人工智能 AI is the field that studies the synthesis and analysis of computational agents that act intelligently AI is to use computers to analog and instead…...

Python中的私有属性与方法:解锁面向对象编程的秘密

在Python的广阔世界里,面向对象编程(OOP)是一种强大而灵活的方法论,它帮助我们更好地组织代码、管理状态,并构建可复用的软件组件。而在这个框架内,私有属性与方法则是实现封装的关键机制之一。它们不仅有助…...

开篇_____何谓安卓机型“工程固件” 与其他固件的区别 作用

此系列博文将分析安卓系列机型与一些车机 wifi板子等工程固件的一些常识。从早期安卓1.0起始到目前的安卓15,一些厂家发布新机型的常规流程都是从工程机到量产的过程。在其中就需要调试各种参数以便后续的量产参数可以固定到最佳,工程固件由此诞生。 后…...

DBeaver 连接 MySQL 报错 Public Key Retrieval is not allowed

DBeaver 连接 MySQL 报错 Public Key Retrieval is not allowed 文章目录 DBeaver 连接 MySQL 报错 Public Key Retrieval is not allowed问题解决办法 问题 使用 DBeaver 连接 MySQL 数据库的时候, 一直报错下面的错误 Public Key Retrieval is not allowed详细…...

三个月涨粉两万,只因为知道了这个AI神器

大家好,我是凡人,最近midjourney的账号到期了,正准备充值时,被一个国内AI图片的生成神器给震惊了,不说废话,先上图看看生成效果。 怎么样还不错吧,是我非常喜欢的国风画,哈哈&#x…...

vulhub GhostScript 沙箱绕过(CVE-2018-16509)

1.搭建环境 2.进入网站 3.下载包含payload的png文件 vulhub/ghostscript/CVE-2018-16509/poc.png at master vulhub/vulhub GitHub 4.上传poc.png图片 5.查看创建的文件...

李宏毅机器学习笔记——反向传播算法

反向传播算法 反向传播(Backpropagation)是一种用于训练人工神经网络的算法,它通过计算损失函数相对于网络中每个参数的梯度来更新这些参数,从而最小化损失函数。反向传播是深度学习中最重要的算法之一,通常与梯度下降…...

shell脚本--常见案例

1、自动备份文件或目录 2、批量重命名文件 3、查找并删除指定名称的文件: 4、批量删除文件 5、查找并替换文件内容 6、批量创建文件 7、创建文件夹并移动文件 8、在文件夹中查找文件...

Qt Http Server模块功能及架构

Qt Http Server 是 Qt 6.0 中引入的一个新模块,它提供了一个轻量级的 HTTP 服务器实现,主要用于构建基于 HTTP 的应用程序和服务。 功能介绍: 主要功能 HTTP服务器功能: 支持 HTTP/1.1 协议 简单的请求/响应处理模型 支持 GET…...

)

OpenLayers 分屏对比(地图联动)

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 地图分屏对比在WebGIS开发中是很常见的功能,和卷帘图层不一样的是,分屏对比是在各个地图中添加相同或者不同的图层进行对比查看。…...

rnn判断string中第一次出现a的下标

# coding:utf8 import torch import torch.nn as nn import numpy as np import random import json""" 基于pytorch的网络编写 实现一个RNN网络完成多分类任务 判断字符 a 第一次出现在字符串中的位置 """class TorchModel(nn.Module):def __in…...

论文笔记——相干体技术在裂缝预测中的应用研究

目录 相关地震知识补充地震数据的认识地震几何属性 相干体算法定义基本原理第一代相干体技术:基于互相关的相干体技术(Correlation)第二代相干体技术:基于相似的相干体技术(Semblance)基于多道相似的相干体…...

NXP S32K146 T-Box 携手 SD NAND(贴片式TF卡):驱动汽车智能革新的黄金组合

在汽车智能化的汹涌浪潮中,车辆不再仅仅是传统的交通工具,而是逐步演变为高度智能的移动终端。这一转变的核心支撑,来自于车内关键技术的深度融合与协同创新。车载远程信息处理盒(T-Box)方案:NXP S32K146 与…...

JVM 内存结构 详解

内存结构 运行时数据区: Java虚拟机在运行Java程序过程中管理的内存区域。 程序计数器: 线程私有,程序控制流的指示器,分支、循环、跳转、异常处理、线程恢复等基础功能都依赖这个计数器完成。 每个线程都有一个程序计数…...

React从基础入门到高级实战:React 实战项目 - 项目五:微前端与模块化架构

React 实战项目:微前端与模块化架构 欢迎来到 React 开发教程专栏 的第 30 篇!在前 29 篇文章中,我们从 React 的基础概念逐步深入到高级技巧,涵盖了组件设计、状态管理、路由配置、性能优化和企业级应用等核心内容。这一次&…...

【实施指南】Android客户端HTTPS双向认证实施指南

🔐 一、所需准备材料 证书文件(6类核心文件) 类型 格式 作用 Android端要求 CA根证书 .crt/.pem 验证服务器/客户端证书合法性 需预置到Android信任库 服务器证书 .crt 服务器身份证明 客户端需持有以验证服务器 客户端证书 .crt 客户端身份…...

EasyRTC音视频实时通话功能在WebRTC与智能硬件整合中的应用与优势

一、WebRTC与智能硬件整合趋势 随着物联网和实时通信需求的爆发式增长,WebRTC作为开源实时通信技术,为浏览器与移动应用提供免插件的音视频通信能力,在智能硬件领域的融合应用已成必然趋势。智能硬件不再局限于单一功能,对实时…...