@35岁的网安人 答应我拿下这些证书

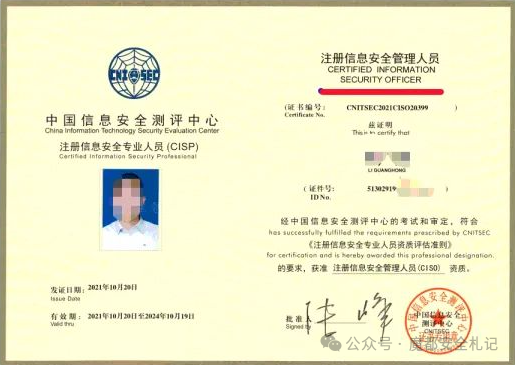

一、CISP注册信息安全专业人员

注册信息安全专业人员(Certified Information Security Professional,简称“CISP"),中国信息安全测评中心依据中编办赋予的职能,建立和发展的一整套完整的信息安全保障人才培训体系。CISP证书是国家对信息安全专业人员能力的认可,是企业申请《信息安全服务资质》的前提条件。

证书特点:

▶国内认证,控标可用,拿证难度低。

▶评测机构和相关的服务公司比较实用。

▶成本略高。CISP也是强制培训,培训费+考试费在一万左右

二、CISSP国际注册信息安全专业人员

国际注册信息系统安全认证专家认证 (CISSP,Certified Information Systems Security Professional) 是信息安全领域被全球广泛认可的IT安全认证,一直以来被誉为业界的“金牌标准”。CISSP 认证不仅是对个人信息安全专业知识的客观评估,也是全球公认的个人成就标准。

证书特点:

▶CISSP认证考查范围挺广,扩展网络安全知识面有帮助,拿证难度高

▶在国际范围内受到普遍欢迎。

▶成本中等。如果考试费+培训(非强制)接近一万

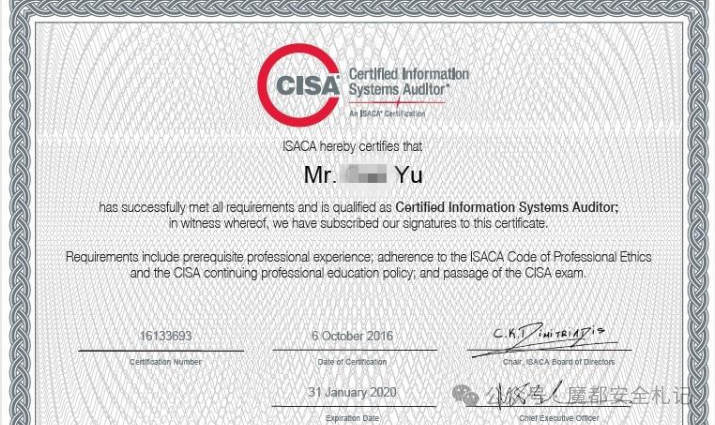

三、CISA(国际注册信息系统审计师)

国际注册信息系统审计师(CertifiedInfommationSystemsAuditor,简称CISA)是由信息系统审计与控制协会(ISACA)授予的关于信息系统审计、信息安全和信息系统控制相关的知识及技能的国际认证。世界范围内获得认证的人数已经突破十万,中国大陆取得认证的人数约一万。通过CISA认证的审计师分布在银行、证券、政府、高端制造业、信息服务业等高端行业内,受到越来越多的国内各大企事业单位认可。

证书特点:

▶在国内,银监会要求主要商业银行有一定数量的CISA证书,以便开展IT审计工作

▶单选机考,当场出成绩,考4小时,150道单选,总分800分,450分通过,难度中等

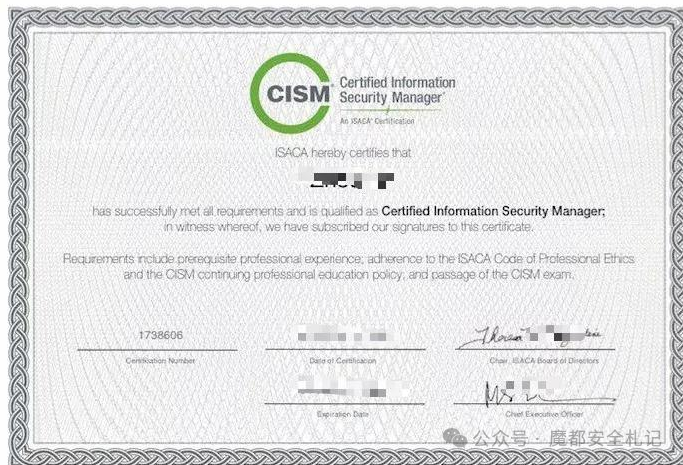

四、CISM(国际注册信息安全经理)

CISM的发证机构是ISACA,这个认证相对CISSP来说不相上下,难度甚至高于CISSP。专门为负责领导、规划和管理企业全面信息系统安全的资深管理人员设计的专业资格。可以说是信息安全认证市场独一无二的!CISM不同于其他的信息安全认证,在于它的经验要求以及集中在信息安全经理人工作上的执行。其他信息安全认证重点在于特定的技术、作业平台或是产品信息。或是针对信息安全工作的前几年工作。唯有CISM是针对信息安全经理人,重点已经不再是个别的技术或者是技能,而是移转到整个企业的信息安全管理。CISM是针对管理并且监督企业的信息安全的个人,许多人可能在其他领域都已经持有相关的认证。就因为集中在管理上的需要,以致工作经验相对有其重要性,所以CISM要求最少要有5年信息安全管理的经验。

证书特点:

▶有CISM证书将会被认为是有信息安全项目经验的人,一个信息安全领域的专家。有了这一点,你将会被更多的人重视。

▶而考试的内容也都集中在信息安全经理人日常处理的工作上。

五、Security+(信息安全技术专家)

Security+是一种中立第三方认证,是美国计算机协会CompTIA颁发的证书。是和CISSP、CISA等共同包含在内的国际IT业热门认证之一。这个认证主要偏向信息安全技术,学习内容相对较浅,适合刚毕业或者是从业经验少,需要转行做信息安全的人员。这对于想要入门安全行业是一个很好的敲门砖,尤其是外资企业对这个认证认可度。比较吸引人的是,对于参加考试的人员没有工作经验以及学历的要求,这对很多安全爱好者来说是很大的一个学习动力。

证书特点:

▶因其考试难度不易,含金量较高,已被全球企业和安全专业人士所普遍采纳。

▶Security+是全球公认的认证,拥有Security+认证的专业人士遍布全球147个国家/地区。帮助你成为国际信息安全专业人才。

六、OSCP(Offensive Security Certified Professional)

来自Offensive Security的OSCP已经成为渗透测试人员最抢手的认证之一。该考试测试您使用多个利用步骤危害一系列目标计算机的能力,并为每次攻击生成详细的渗透测试报告。

考试要求:没有正式的考试要求。攻击性安全建议熟悉网络,Linux, Bash脚本,Perl或Python,以及完成渗透测试与Kali课程。

费用:999美元起(基本包包括Kali Linux渗透测试(PWK/PEN-200)课程,30天的实验室访问和一次考试尝试)。

七、CIPM(认证信息隐私经理)

CIPM 认证表明你有能力在隐私计划管理及其生命周期的各个阶段创建、维护和管理隐私计划。

它表明你可以在日常运营中展示你的能力,以建立公司愿景、组建数据保护团队、开发和实施系统框架、与利益相关者沟通、衡量绩效等,以便数据隐私法规为你服务组织。

相关文章:

@35岁的网安人 答应我拿下这些证书

一、CISP注册信息安全专业人员 注册信息安全专业人员(Certified Information Security Professional,简称“CISP"),中国信息安全测评中心依据中编办赋予的职能,建立和发展的一整套完整的信息安全保障人才培训体系。CISP证书是国家对信息…...

flutter Image

Flutter中,Image是一个用于显示图片的控件,可以显示网络图片、本地图片以及Asset中的图片。Image控件支持多种常见的图片格式,例如PNG、JPEG、GIF等。 const Image({super.key,required this.image,this.frameBuilder,this.loadingBuilder,th…...

基于RP2350 MCU的树莓派Pico 2开发板及MicroPython编程使用

2021年1月21日,树莓派基金会同时发布了第1代RP2040 MCU芯片和基于RP2040 MCU的第1代树莓派Pico开发板(Raspberry Pi Pico/ Raspberry Pi Pico 1)。2024年8月8日,树莓派基金会又发布了第2代RP2350 MCU芯片并推出了基于RP2350 MCU的第2代树莓派Pico开发板(Raspberry Pi Pico 2)…...

Docker数据挂载本地目录

docker内的数据映射可以不通过数据卷,直接映射到本地的目录。下面将以mysql容器示例,完成容器的数据映射。 注意:每一个不同的镜像,将来创建容器后内部有哪些目录可以挂载,可以参考DockerHubDocker Hub Container Ima…...

身份证实名认证接口如何用C#实现

一、什么是身份证实名认证? 身份证实名认证又叫身份证实名核验、身份证二要素、身份实名核验、身份证验证,输入姓名、身份证号,校验此两项是否匹配,同时返回生日、性别、籍贯等信息,同时支持港澳台证件核验。 二、身…...

Java开发者无痛丝滑入门Python

哈喽各位道友,经过两周的更新,凡人编程传的第一个“系列”学习笔记《Python基础》已经全部上线啦,现在免费分享给大家,学习路线在下面,点击链接即可跳转对应笔记。 这套笔记有什么不一样的地方呢?这套笔记…...

【STM32】呼吸灯实现

对应pwm概念可以去看我的博客51实现的呼吸灯 根据对应图我们可知预分频系数为999,重装载值为2000,因为设置内部时钟晶振频率为100MHZ ,1s跳 100 000000次 ,跳一次需要1/100 000000s 20ms0.02s 对应跳的次数为 我们使用通用定时器…...

SQLSERVER查看包含某个字段的所有表

查看包含某个字段的所有表: select [name] from sysobjects where [id] in (select[id] from syscolumns where [name] nettime) ORDER BY Name select [name] from sysobjects where [id] in (select[id] from syscolumns where [name] loadtime) ORDER BY Nam…...

【编程基础知识】mysql中的insert into ... on DUPLICATE key和replace into的性能对比

一、概述 在MySQL中,INSERT INTO ... ON DUPLICATE KEY UPDATE 和 REPLACE INTO 都是用来处理插入或更新数据的语句,但它们在性能和行为上有所不同。 二、REPLACE INTO REPLACE INTO 语句在遇到唯一键或主键冲突时,会先删除旧记录…...

【CSS in Depth 2 精译_024】4.2 弹性子元素的大小

当前内容所在位置(可进入专栏查看其他译好的章节内容) 第一章 层叠、优先级与继承(已完结) 1.1 层叠1.2 继承1.3 特殊值1.4 简写属性1.5 CSS 渐进式增强技术1.6 本章小结 第二章 相对单位(已完结) 2.1 相对…...

你需要尝试的5种讲故事模板

好消息:你不需要成为一位创意写作专家也能讲述一个精彩的故事。 坏消息: 任何人 都可以写一篇博客,或者在社交媒体上发表一些内容,或者拼凑一个故事演示。你需要在大量竞争中抓住目标受众的注意力——更糟的是,内容过…...

只需两步便可生成 51 单片机最精准的延时函数

前言# 我们在学习 51 单片机的过程中会用到延时,比如一个简单的流水灯就需要延时来控制依次点亮的时间,或者一些模块在单片机发出读数据指令后,需要延时几十微秒才可以读出数据等等,这些都离不开延时,所以我们需要一个…...

TETFN情感计算的实践复现(论文复现)

TETFN情感计算的实践复现(论文复现) 本文所涉及所有资源均在传知代码平台可获取 文章目录 TETFN情感计算的实践复现(论文复现)概述研究背景主要贡献模型框架数据介绍及下载复现过程(重要)运行过程及结果 概…...

游戏各个知识小点汇总

抗锯齿原理记录 SSAA:把成像的图片放大N倍,然后每N个点进行平均值计算。一般N为2的倍数。比如原始尺寸是1000x1000,长宽各放大2倍变成2000x2000。 举例: 原始尺寸: 放大2倍后 最后平均值计算成像: MSAA&…...

Python设计模式实战:开启软件设计的精进之旅

🌟🌟 欢迎来到我的技术小筑,一个专为技术探索者打造的交流空间。在这里,我们不仅分享代码的智慧,还探讨技术的深度与广度。无论您是资深开发者还是技术新手,这里都有一片属于您的天空。让我们在知识的海洋中…...

用RNN(循环神经网络)预测股票价格

RNN(循环神经网络)是一种特殊类型的神经网络,它能够处理序列数据,并且具有记忆先前信息的能力。这种网络结构特别适合于处理时间序列数据、文本、语音等具有时间依赖性的问题。RNN的核心特点是它可以捕捉时间序列中的长期依赖关系…...

)

08-图7 公路村村通(C)

很明显聪明的同学已经发现,这是一个稠密图,所以用邻接矩阵。可以很好的表达,比邻接表有优势,所以,采用邻接矩阵破题, 当然也可以用邻接表,仔细观察我的AC,会发现其实都一样,只是存储…...

、wait()、join()、yield()的区别)

Java-sleep()、wait()、join()、yield()的区别

关于线程,作为八股文面试中必问点,我们需要充分了解sleep()、wait()、join()以及yield()的区别。在正式开始之前先让我们了解两个概念:锁池和等待池 1.锁池 所有需要竞争同步锁的线程都会放在锁池当中,比如当前对象的锁已经被其中…...

Linux命令的补全和自动完成完全开启

前言 在安装好RockyLinux8.8后,输入dn后,按下“TAB”能自动提示,但在输入dnf make后,按下“TAB”不能实现自动补全,如果要使Linux的Bash支持完整的自动提示和补全功能,还需要执行一些其它操作。 内容 1、…...

Deep Active Contours for Real-time 6-DoF Object Tracking

这篇论文解决了从RGB视频进行实时6自由度(6-DoF)物体跟踪的问题。此前的基于优化的方法通过对齐投影模型与图像来优化物体姿态,这种方法依赖于手工设计的特征,因此容易陷入次优解。最近的基于学习的方法使用神经网络来预测姿态&am…...

未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?

编辑:陈萍萍的公主一点人工一点智能 未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?RWM通过双自回归机制有效解决了复合误差、部分可观测性和随机动力学等关键挑战,在不依赖领域特定归纳偏见的条件下实现了卓越的预测准…...

【kafka】Golang实现分布式Masscan任务调度系统

要求: 输出两个程序,一个命令行程序(命令行参数用flag)和一个服务端程序。 命令行程序支持通过命令行参数配置下发IP或IP段、端口、扫描带宽,然后将消息推送到kafka里面。 服务端程序: 从kafka消费者接收…...

中南大学无人机智能体的全面评估!BEDI:用于评估无人机上具身智能体的综合性基准测试

作者:Mingning Guo, Mengwei Wu, Jiarun He, Shaoxian Li, Haifeng Li, Chao Tao单位:中南大学地球科学与信息物理学院论文标题:BEDI: A Comprehensive Benchmark for Evaluating Embodied Agents on UAVs论文链接:https://arxiv.…...

uniapp中使用aixos 报错

问题: 在uniapp中使用aixos,运行后报如下错误: AxiosError: There is no suitable adapter to dispatch the request since : - adapter xhr is not supported by the environment - adapter http is not available in the build 解决方案&…...

Java 二维码

Java 二维码 **技术:**谷歌 ZXing 实现 首先添加依赖 <!-- 二维码依赖 --><dependency><groupId>com.google.zxing</groupId><artifactId>core</artifactId><version>3.5.1</version></dependency><de…...

【JVM】Java虚拟机(二)——垃圾回收

目录 一、如何判断对象可以回收 (一)引用计数法 (二)可达性分析算法 二、垃圾回收算法 (一)标记清除 (二)标记整理 (三)复制 (四ÿ…...

Python常用模块:time、os、shutil与flask初探

一、Flask初探 & PyCharm终端配置 目的: 快速搭建小型Web服务器以提供数据。 工具: 第三方Web框架 Flask (需 pip install flask 安装)。 安装 Flask: 建议: 使用 PyCharm 内置的 Terminal (模拟命令行) 进行安装,避免频繁切换。 PyCharm Terminal 配置建议: 打开 Py…...

车载诊断架构 --- ZEVonUDS(J1979-3)简介第一篇

我是穿拖鞋的汉子,魔都中坚持长期主义的汽车电子工程师。 老规矩,分享一段喜欢的文字,避免自己成为高知识低文化的工程师: 做到欲望极简,了解自己的真实欲望,不受外在潮流的影响,不盲从,不跟风。把自己的精力全部用在自己。一是去掉多余,凡事找规律,基础是诚信;二是…...

深入解析光敏传感技术:嵌入式仿真平台如何重塑电子工程教学

一、光敏传感技术的物理本质与系统级实现挑战 光敏电阻作为经典的光电传感器件,其工作原理根植于半导体材料的光电导效应。当入射光子能量超过材料带隙宽度时,价带电子受激发跃迁至导带,形成电子-空穴对,导致材料电导率显著提升。…...

深入解析 ReentrantLock:原理、公平锁与非公平锁的较量

ReentrantLock 是 Java 中 java.util.concurrent.locks 包下的一个重要类,用于实现线程同步,支持可重入性,并且可以选择公平锁或非公平锁的实现方式。下面将详细介绍 ReentrantLock 的实现原理以及公平锁和非公平锁的区别。 ReentrantLock 实现原理 基本架构 ReentrantLo…...